- Авторизация в esia на сервере терминалов с эцп по гост-2022

- Достаем напильник

- Еще один напильник

- Заставляем плагин госуслуг работать для всех пользователей в терминальной среде

- Криптопровайдеры:

- Куда же ты запропастился?

- Настроить рабочее место для портала «госуслуги»

- Ошибка «не установлен плагин» в госуслугах — как решить?

- Плагин госуслуги для firefox

- Поддерживаемые браузеры:

- Причины сбоя

- Решение

- Руководство

- Способы исправления

- Токены:

- Только токены:

- Шаг первый – деинсталляция

- Шаг третий – настройка

- Заключение

Авторизация в esia на сервере терминалов с эцп по гост-2022

Добрый день, Хабровчане.

Коллеги работающие в сфере гос. закупок уже успели испытать на себе обязательное требование правительства касательно использования носителей с электронно цифровой подписью ГОСТ Р 34.10-2022. Использование ЭЦП по новому ГОСТу является обязательным с 1 января 2022 года, и для работы на порталах zakupki.gov и ecpexpert.ru выпустить ЭЦП по ГОСТ 2001 уже невозможно, а после 1 января 2020 года поддержка ЭЦП по старому ГОСТ будет прекращена полностью.

Как часто это бывает гос. сайт к 1 января 2022 оказался готов но не полностью.

Для работы с ЭЦП по ГОСТ 2022 необходимо установить “плагин для работы

с порталом государственных услуг” версии 3.0.3.0 или 3.0.6.0, но в отличии от версии плагина 2.0.6.0 новые версии не поддерживают работу с UNC путями (это мы выяснили в процессе многочисленных нездоровых экспериментов с разными версиями плагинов), и если вы как и мы используете перемещаемые профили, то авторизация на сайте работать у вас не будет; причем работать она не будет ни в одном браузере: IE, Google Chrome, Mozilla Firefox и даже Crypto Fox.

Длительные переписки с поддержкой гос. услуг, крипто про и контур.экстерн к сожалению ничем не помогли, специалисты технической поддержки сайта государственных услуг так вообще оказались крайне не компетентны.

Собственно хватит слов займемся делом.

Для работы с сайтом гос. Услуг по ГОСТ 2022 с переносимыми профилями по сути необходимо сделать 3 действия.

Не забываем что для совершения следующих действий с IFCPlugin пользователю необходимо дать права локального администратора машины.

Удаляем плагин любым доступным способом: через установку удаление программ.

Через запуск msi той версии которая у вас установлена (версию можно посмотреть в

Надстройках IE или в папке профиля пользователя.

Пример: contoso.comdfsProfilesAppDataRoamingRostelecomIFCPlugin3.0.6.0)

С помощью wmic. CMD → wmic → product get name → product where name=”name of program” call uninstall → Y

Удаляем целиком папку “Rostelecom” из переносимого профиля. Пример: \contoso.comdfsProfiles%UserName%AppDataRoamingRostelecom

В реестре удаляем все остатки включающие в себя “IFCPlugin” из ветки “HKCU”.

Также желательно очистить кеш Internet Exprorer. Открываем IE, нажимаем Ctrl Shift Del, подтверждаем.

После установки необходимо скопировать папку из переносимого профиля пользователя локально на сервер например из:

\contoso.comdfsProfiles%UserName%AppDataRoamingRostelecom

В

C:Users%UserName%AppDataRoamingRostelecom

Теперь самое интересное, необходимо найти в реестре все значения включающие в себя

\contoso.comdfsProfiles%UserName%AppDataRoamingRostelecom

и поменять их на

C:Users%UserName%AppDataRoamingRostelecom

У вас должно получиться от 6 до 9 замен.

Все готово!

Коллеги, всех поздравляю, плагин для работы на сайтах с авторизацией через ESIA теперь работает.

Тестирование, мучения, и реализация:

P.S. Да это костыль, причем ужасный, я против подобного, но на момент написания данной статьи другого решения ни я ни мои коллеги найти не смогли, тех. поддержка так же ничего не предложила.

P.P.S. О наличии версии административной версии плагина которая устанавливается для всех пользователей мне известно, но с пол пинка она не заработала, точнее нам удавалось запустить пользователя с административным 64 битным плагином, но добиться стабильной работы и предсказуемого поведения не удалось, а саботировать работу всех пользователей на сервере терминалов затея плохая, лучше уж ручным трудом по одному. Если же у вас уже была установлена административная версия плагина, то потребуется чистка и других веток реестра.

Достаем напильник

Открываем старую добрую orca и смотрим на структуру директорий установщика IFCPlugin.msi :

TARGETDIR = AppDataFolder. Чем руководствовались разработчики я понять не смог. Заменяем на ProgramFiles64Folder или ProgramFilesFolder по вкусу.

Смотрим что с реестром:

Как видим, всё, кроме классов, прописывается в HKCU. Т.к. меня волновало функционирование лишь плагина для Google Chrome, то я изменил ветку только трем отмеченным параметрам на 2, что соответствует HKLM. Подозреваю, что для Firefox сработает аналогично.

Еще один напильник

Устанавливаю заново. Плагин ожидаемо появляется в $Env:ProgramFiles , но у пользователей, почему-то сразу падает процесс ifc_chrome_host.exe , хотя он уже запускается. Берем procmon и смотрим что ему не хватает.

Выясняется, что он пытается писать логи вот сюда:

Пользователи, по умолчанию, разумеется, не имеют там доступа на запись. Исправляем.

Заставляем плагин госуслуг работать для всех пользователей в терминальной среде

Уже более года все наши сотрудники работают только в опубликованных приложениях, а централизуем мы всё это через Parallels RAS. Есть у нас и автоматический механизм публикации ЭЦП: если авторизованный пользователь запускает сайт, допустим таможни, то предварительно в его HKCU пишется ЭЦП компании и запускается нужный плагин.

Когда поступила заявка на установку очередного плагина, читающего ЭЦП, я не ожидал ничего сложного. Для работы с ЭЦП у нас выделен отдельный RDS-хост на котором уже стояло несколько плагинов и всё отлично работало. Я скачал плагин госуслуг с официального сайта и не мудрствуя лукаво запустил установку в машинном контексте из привилегированного шелла:

На первый взгляд, установка прошла успешно. В списке установленных программ на этом хосте появился «Плагин пользователя систем электронного правительства», под своей учетной записью я смог авторизоваться с помощью ЭЦП. Но у других пользователей плагин так и не заработал, будто и не был установлен.

Криптопровайдеры:

- КриптоПро CSP 4.0.9966, КриптоПро CSP 5.0.11944, ViPNet CSP 4.2.8.51670, Signal-COM CSP 3.2.1.0, ЛИССИ-CSP 2.0.0

Куда же ты запропастился?

Плагин госуслуг, в отличие от других аналогичных решений, никак не сообщает о своем присутствии пользователю. Нет иконки в трее, нет группы в стартовом меню, не нашел я его и в «Program Files». Т.к. под моей учеткой работала авторизация в Chrome, а она работает с помощью браузерного плагина, который, в свою очередь, должен иметь MessagingHost, я решил поискать этот процесс.

Каково же было мое удивление, когда я обнаружил этот процесс ( ifc_chrome_host.exe ) в собственной $Env:APPDATA ! Иными словами, инсталлятор плагина, полностью игнорируя машинный контекст, поставил приложение внутрь моего профиля. Причем даже не в $Env:

LOCALAPPDATA , а в подлежащую роумингу часть профиля. У нас включен роуминг аппдаты (на эту тему можно долго холливорить, но мы считаем, что в нашем случае — это правильно). Т.е. IFCPlugin установился в мой профиль, хранящийся на файловом сервере, куда только я имею доступ, но зарегистрировал себя и свои классы в машинном контексте на RDS-хосте. Вполне логично, что у пользователей плагина, по сути, не было.

Настроить рабочее место для портала «госуслуги»

Порядок действий зависит от операционной системы, в которой вы работаете.

Рекомендуем запустить мастер настройки рабочего места и следовать инструкциям на экране. Он сам установит и наладит программное обеспечение, которое требуется для работы с ЭП. Сделать это можно и вручную.

Ошибка «не установлен плагин» в госуслугах — как решить?

Оптимизация и автоматизация постепенно добрались и до стран СНГ. Имея зарубежный опыт, в РФ был создан крупнейший портал государственных услуг. Здесь находится крупнейшая база данных информации, касающейся различных аспектов жизни. Для комфортного и законного взаимодействия с порталом создан специальный программный модуль. Что же делать, если при авторизации через ЭЦП возникла ошибка: «Не установлен плагин» в Госуслугах?

Плагин госуслуги для firefox

Плагин Госуслуги дляFirefox используется при работе с одноименным порталом, предоставляющим жителям России доступ к множеству государственных услуг в режиме Онлайн. Он удобен тем, что позволяет подключать электронные подписи на смежных ресурсах.

Поддерживаемые браузеры:

- Internet Explorer версии 8.0 и выше;

- Mozilla Firefox версии 59.0 и выше;

- Google Chrome версии 29.0 и выше;

- Спутник версии 4.0.0 и выше (только для Windows);

Причины сбоя

Как правило, подобное явление возникает при использовании, обновлении операционки, драйверов, браузера или версии плагина. По понятным причинам нельзя исключить действия вредоносного ПО и вирусов. К счастью, справиться с проблемой можно очень просто.

Решение

Если у вас по каким-либо причинам не работает плагин госуслуг в Firefox, то сначала проделайте все предложенные выше шаги, а затем выполните следующее:

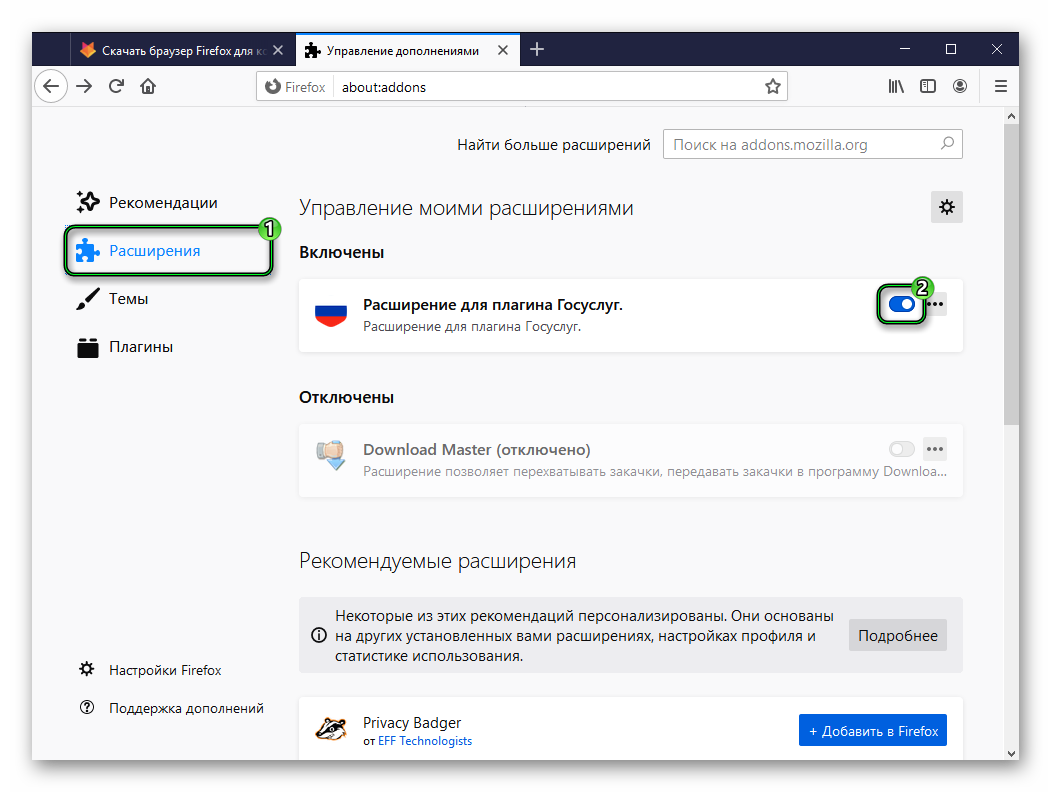

- Нажмите в окошке браузера комбинацию Ctrl Shift A , чтобы вызвать страницу «Управление дополнениями».

- Перейдите в раздел «Расширения».

- Найдите соответствующий элемент в общем списке.

- Отключите его, если он работает, кликнув по активному ползунку.

- А затем заново включите его.

- Перезапустите «Огненную лисицу».

Руководство

Для подключения компоненты в Мозиллу Фаерфокс нужно установить на компьютер официальное ПО с сайта портала государственных услуг. Для вашего удобства размещаем пошаговый алгоритм:

Способы исправления

Итак, пользователю потребуется пройти несколько простых этапов: Деинсталляция — Переустановка — Настраивание. Это принесет намного меньше хлопот, чем иные методы устранения. Давайте рассмотрим каждый этап поочередно.

Токены:

- Рутокен ЭЦП, Рутокен ЭЦП 2.0, eToken ГОСТ, JaCarta ГОСТ, JaCarta-2 ГОСТ, JaCarta-2 SE, JaCarta-2 PKI/ГОСТ, JaCarta-2 PRO/ГОСТ

Только токены:

- Рутокен ЭЦП, Рутокен ЭЦП 2.0, eToken ГОСТ, JaCarta ГОСТ, JaCarta-2 ГОСТ, JaCarta-2 SE, JaCarta-2 PKI/ГОСТ, JaCarta-2 PRO/ГОСТ

Для вашей системы рекомендуется следующая версия плагина. Загрузка начнется автоматически.

| Операционная система | Плагин | Версия |

| Microsoft Windows 7/8/10, 32-bit | 3.1.1 |

Если этого не произошло, нажмите на ссылку загрузки. При появлении диалогового окна с кнопками «Выполнить» и «Сохранить» выберите «Выполнить».

Внимание! Для корректной установки плагина рекомендуется вручную удалить предыдущие версии плагина через Панель управления, предварительно закрыв все окна бразуера(ов) на компьютере.

Для следующих браузеров необходимо вручную установить расширение для работы с Плагином Госуслуг: Спутник, Mozilla Firefox

Поддерживаются следующие варианты установки:

Шаг первый – деинсталляция

- Заходим в «Программы и компоненты» в «Панели управления».

- Находим в здесь «КриптоПро ЭЦП…».

- Нажимаем «Удалить».

- Теперь чистим Кеш. Для чистки кеша можно использовать утилиты типа CCleaner.

- Заходим в «Историю» используемого браузера, очищаем ее (смотрим, чтобы кеш был отмечен для очистки).

- Перезапускаем браузер, а лучше – перезагружаем компьютер.

Шаг третий – настройка

- Добавляем страницы в список надежных/проверенных. Переходим по пути в «Пуск», и в списке установленных находим КриптоПро – нажимаем правую клавишу.

- В появившемся меню нам нужно «Настройки ЭЦП…».

- Открывается окно в браузере.

- Здесь добавляем узлы.

- После этого нажимаем «Сохранить».

Углубляться в настройки сертификатов мы не будем, это стоит сделать стандартно. Если проблема не решилась, то необходимо настроить сам браузер – очевидно, модуль установился, но отключен.

Настройка для Mozila Firefox:

- Нажимаем комбинацию Ctrl Shift A.

- В меню слева выбираем «Плагины».

- Находим в списке «Crypto Interface Plugin».

- Справа от надписи есть настройка. Выбираем «Всегда включать».

- Перезапускаем браузер.

Если у вас новая версия Мозиллы, тогда лучше откатиться к прошлой. Разработчики заигрались с оптимизацией и теперь ряд плагинов не поддерживается в новеньком Firefox (для x64), включая Crypto Interface Plugin. Лучше всего использовать x32 версию.

Настройка Google Chrome:

- Нажимаем комбинацию Alt F. Заходим в «Расширения».

- Ставим галочку возле плагина «CryptoPro».

- Перезагружаем браузер.

Если это не помогло, то необходима дополнительная настройка для Google Chrome.

- Нажимаем комбинацию Alt F. Заходим в «Настройки».

- Внизу окна нажимаем «Показать дополнительные настройки».

- В разделе личных данных заходим в настройку контента.

- Для разделов «Плагины», «Всплывающие окна», «Оповещения» и выставляем разрешения на все эти действия.

Можно добавить страницы личного кабинета в исключения разделов «Плагины», «Всплывающие окна», «Оповещения» дабы избежать появления лишней рекламы на сторонних ресурсах и прочего мусора.

Обратите внимание, если ваш браузер не открывает вкладку для добавления узлов, то воспользуйтесь стандартным Internet Explorer. Для этого в меню Пуск – Крипто-Про нажимаем правой клавишей на пункте «Настройки», выбираем «Открыть папку с файлом». На «Настройка ЭЦП…» в появившемся окне нажимаем правой клавишей, жмем «Открыть с помощью…», выбираем нужный браузер.

Заключение

Работает. Что курили разработчики и зачем это было сделано именно так, осталось для меня загадкой.