- Что такое открытый ключ

- Что такое сертификат ключа проверки электронной подписи

- Закрытый ключ эцп — это что за инструмент

- Что представляют собой ключи эцп

- Что представляет собой носитель ключа электронной подписи

- Виды сертификатов

- Для чего он необходим

- Защита по с помощью электронного ключа[править | править код]

- Инструкция по генерации ключа электронной подписи

- История

- Как получить ключ электронной подписи

- Как посмотреть серийный номер сертификата ключа подписи

- Как узнать пароль сертификата электронной подписи

- Как установить сертификат

- Принцип действия

- Проверка ключа

- Реализация защиты с помощью автоматических средств[править | править код]

- Реализация защиты с помощью функций api[править | править код]

- Итоги

Что такое открытый ключ

Под открытым ключом ЭЦП понимается уникальная последовательность символов (п. 5 ст. 2 закона № 63-ФЗ), которая доступна всем пользователям, желающим проверить подписанный с помощью ЭЦП документ на предмет авторства и целостности. Обычно открытый ключ находится в распоряжении получателя файлов, подписанных ЭЦП.

Что такое сертификат ключа проверки электронной подписи

Рассмотрим подробнее СКПЭП что это, и какие у него задачи. Сертификат ЭЦП – это бумажное или электронное подтверждение подлинности ЭЦП, которое устанавливает принадлежность ее конкретному лицу.

Сертификат ключа проверки выпускает удостоверяющий центр, который осуществляет создание электронной подписи и обслуживание сертификата.

Понятие открытый ключ или сертификат проверки используется из-за того, что он представляет собой информацию о владельце закрытого ключа и сведения об удостоверяющем центре.

При этом центр, которым произведена выдача сертификата электронной подписи, отвечает за подлинность сведений, отраженных в данном сертификате.

В нем отражается следующая информация:

- Ключ, позволяющий проверить подлинность ЭЦП.

- Название средства ЭЦП.

- Название удостоверяющего центра, ответственного за выпуск данной ЭЦП.

- Информация о существующих ограничениях применения данной подписи.

- Срок действия этого сертификата (начальная и конечная даты)

- Информация о человеке, которому принадлежит данная подпись – ФИО и СНИЛС, ИНН физлица или организации, название и местонахождение компании (если ЭЦП для юрлица), а также иные сведения.

- Данные о точке распространения перечня отозванных сертификатов.

Закрытый ключ эцп — это что за инструмент

Под закрытым ключом электронной подписи понимается, в свою очередь, последовательность символов, посредством которых осуществляется непосредственно подписание файла и удостоверение его авторства и целостности (п. 6 ст. 2 закона № 63-ФЗ).

Открытые и закрытые ключи электронной подписи связаны между собой: проверить корректность ЭЦП, сформированной с помощью закрытого ключа, можно только с помощью соответствующего ему открытого ключа. То есть у них должен быть общий производитель (таковым может быть удостоверяющий центр).

Что представляют собой ключи эцп

Электронно-цифровая подпись — это информация в электронной форме (п. 1 ст. 2 закона «Об электронной подписи» от 06.04.2021 № 63-ФЗ), которая может дополнять тот или иной файл в целях удостоверения его авторства, а также подтверждения факта отсутствия изменений в данном файле после его подписания. Программная оболочка, посредством которой генерируется соответствующая информация, формирует электронный ключ.

При этом данный ключ классифицируется на 2 разновидности:

Изучим их специфику.

Что представляет собой носитель ключа электронной подписи

Открытый и закрытый ключи создаются с помощью специальных криптографических приложений. Располагаются они на особом носителе — хорошо защищенном от несанкционированного копирования данных аппаратном модуле (например, устройстве типа eToken). Пользоваться им может только человек, имеющий правомочия в части подписания тех или иных файлов.

Виды сертификатов

Принято подразделять сертификаты на следующие виды:

- Квалифицированный сертификат это выпущенный дополнительно к усиленной квалифицированной ЭЦП. Он содержит всю необходимую информацию, так как она не фиксируется в самой ЭЦП. Данный сертификат используется для подтверждения подлинности эцп, а также для шифрования и расшифрования данных документов, сформированных в среде Microsoft Office.

- Децентрализованный сертификат — это выпущенный дополнительно к квалифицированному сертификат, который не проходит процедуру регистрации в Минкомсвязи. Он применяется для построения конфиденциальной системы документооборота между определенными лицами.

Для чего он необходим

При определении для чего необходим сертификат проверки подписи, важно понимать, что ЭЦП можно пользоваться как с ним, так и без него.

Основная его функция подтверждения подлинности эцп, то есть информации о том, что ее выпуск был осуществлен специализированным удостоверяющим центром, который включен в список Минкомсвязи.

Если сертификат является электронным документом, то его можно использовать для шифрования файлов с целью обеспечения конфиденциальности содержащихся в бланке данных.

Существует также децентрализованный сертификат проверки ЭЦП, который выпускается дополнительно к ЭЦП и не регистрируется в Минкомсвязи.

Его используют во внутреннем документообороте, когда хотят, что определенные сведения были достояние строго установленного круга лиц.

Защита по с помощью электронного ключа[править | править код]

Донгл относят к аппаратным методам защиты ПО, однако современные электронные ключи часто определяются как мультиплатформенные аппаратно-программные инструментальные системы для защиты ПО. Дело в том, что помимо самого ключа компании, выпускающие электронные ключи, предоставляют SDK (Software Developer Kit — комплект разработчика ПО).

В SDK входит все необходимое для начала использования представляемой технологии в собственных программных продуктах — средства разработки, полная техническая документация, поддержка различных операционных систем, детальные примеры, фрагменты кода. Также SDK может включать в себя демонстрационные ключи для построения тестовых проектов.

Технология защиты от несанкционированного использования ПО построена на реализации запросов из исполняемого файла или динамической библиотеки к ключу с последующим получением ответа (и, если предусмотрено, анализом этого ответа). Вот некоторые характерные запросы:

Стоит отметить, что некоторые современные ключи (ключи Senselock от Seculab, Rockey6 Smart от Feitian) позволяют разработчику хранить отдельные части кода приложения (например, недетерминированные специфические алгоритмы разработчика, получающие на вход большое число параметров) и исполнять их в самом ключе на его собственном микропроцессоре.

Как следует из вышесказанного, «сердцем» электронного ключа является шифрующий алгоритм. Тенденция состоит в том, чтобы реализовывать его аппаратно — это затрудняет создание полного эмулятора ключа, так как ключ шифрования никогда не передается на выход донгла, что исключает возможность его перехвата.

Алгоритм шифрования может быть секретным или публичным. Секретные алгоритмы разрабатываются самим производителем средств защиты, в том числе и индивидуально для каждого заказчика. Главным недостатком использования таких алгоритмов является невозможность оценки криптографической стойкости.

С уверенностью сказать, насколько надёжен алгоритм, можно было лишь постфактум: взломали или нет. Публичный алгоритм, или «открытый исходник», обладает криптостойкостью несравнимо большей. Такие алгоритмы проверяются не случайными людьми, а рядом экспертов, специализирующихся на анализе криптографии.

Инструкция по генерации ключа электронной подписи

Оглавление

1. Перед началом генерации.

2. Установка приложения.

3. Предоставление доступа.

4. Установка КриптоПРО CSP.

5. Установка драйвера для токена.

6. Формирование запроса на сертификат.

7. Запись сертификата на ключевой носитель.

ОСНОВНЫЕ ПОНЯТИЯ

КСКПЭП – квалифицированный сертификат ключа проверки электронной подписи.

КЭП – квалифицированная электронная подпись.

Криптопровайдер – средство защиты криптографической защиты информации. Программа с помощью которой генерируется закрытая часть электронной подписи и которая позволяет производить работу с электронной подписью. Данная галочка проставляется автоматически.

Экспортируемый ключ – возможность копирования электронной подписи на другой носитель. При отсутствии галочки копирование электронной подписи будет невозможно.

ЛКМ – левая кнопка мыши.

ПКМ – правая кнопка мыши.

CRM-AGENT – приложение, разработанное специалистами УЦ для упрощения процедуры генерации ключевой пары, создания запроса и записи сертификата.

После посещения удостоверяющего центра и прохождения процедуры сверки личности, на указанную Вами в заявлении электронную почту, УЦ прислал письмо, содержащее ссылку для генерации. Если Вы не получали письма, обратитесь к Вашему менеджеру или в Техническую поддержку УЦ по контактному номеру из этого руководства.

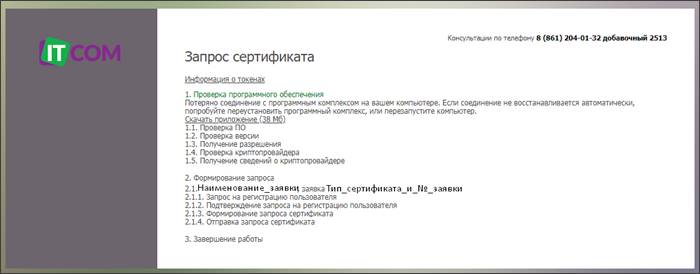

Откройте ссылку для генерации из письма в одном из рекомендуемых браузеров: Google Chrome, Mozilla Firefox, Yandex.Браузер. Если Вы уже находитесь в одном из вышеперечисленных браузеров, кликните по ссылке ЛКМ или ПКМ > «Открыть ссылку в новой вкладке». Страница генерации (Рис.1) откроется в новом окне.

При открытии ссылки, появится первоначальное предупреждение. Ознакомьтесь с ним, если для хранения КЭП вы используете носитель Jacarta LT. Подробнее о носителях в Таблице 1 ниже. Если используете иной носитель, то нажмите кнопку «Закрыть».

Рис.1 – Страница генерации

Нажмите на ссылку «Скачать приложение» для начала загрузки. Если ничего не произошло после нажатия, кликните по ссылке ПКМ > «Открыть ссылку в новой вкладке». После скачивания приложения запустите установку.

Рекомендуется отключить антивирусное ПО перед загрузкой программы!

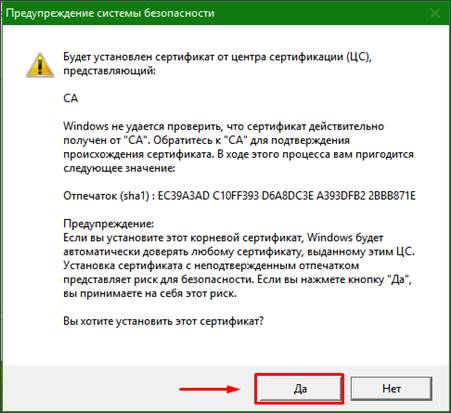

В процессе установки приложения «crm–agent» появится сообщение с запросом доступа (Рис.2).

Рис.2 – Запрос доступа

Нажмите кнопку «Да».

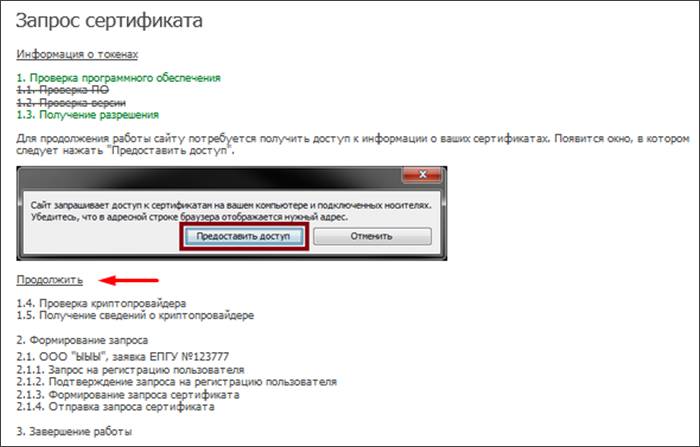

После окончания установки приложения вернитесь на страницу с генерацией. Появится сообщение о «Предоставлении доступа» (Рис.3).

Рис.3 – Доступ к хранилищу сертификатов

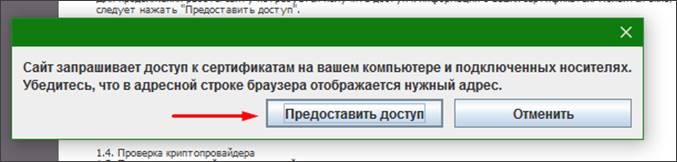

Нажмите «Продолжить» и, в появившемся окне, «Предоставить доступ» (Рис.4).

Рис.4 – Доступ к хранилищу сертификатов 2

Если не появилась кнопка «Продолжить»

Если после установки приложения «crm–agent», ссылка на скачивание приложения не исчезла, причиной может быть блокировка подключения вашей системой безопасности.

Для устранения ситуации необходимо:

Отключить антивирус, установленный на вашем компьютере;

Открыть новую вкладку в браузере;

Ввести в адресную строку браузера адрес без пробелов – 127.0.0.1:90 – и перейти (нажать Enter на клавиатуре);

При появлении сообщения браузера «Ваше подключение не защищено», добавьте страницу в исключения браузера. Например, Chrome: «Дополнительные» – «Все равно перейти на сайт». Для остальных браузеров воспользуйтесь соответствующей инструкцией разработчика.

После появления сообщения об ошибке, вернитесь на страницу с генерацией и повторите Пункт 2 данной инструкции.

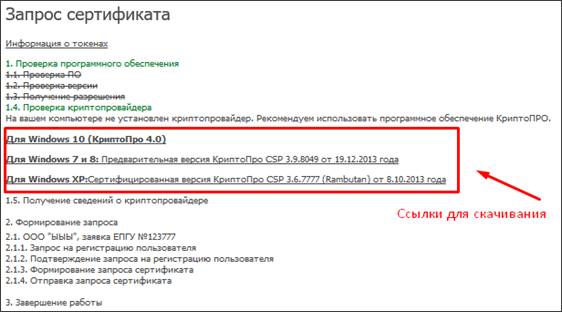

В случае, если у вас отсутствуют предустановленные криптопровайдеры, после этапа предоставления доступа появятся ссылки для скачивания КриптоПРО (Рис.5).

Рис.5 – Загрузка КриптоПРО

Это важно: приложение «crm–agent» обнаруживает любые криптопровайдеры на компьютере, и, если у Вас установлена отличная от КриптоПРО CSP программа (например, VipNET CSP), свяжитесь со специалистами технической поддержки УЦ для консультации.

Нажмите на ссылку «КриптоПРО 4.0» на странице генерации или на аналогичную ссылку ниже для загрузки файла установки КриптоПРО на компьютер.

КриптоПро CSP 4.0 – версия для ОС Win 7 / 8 / 10

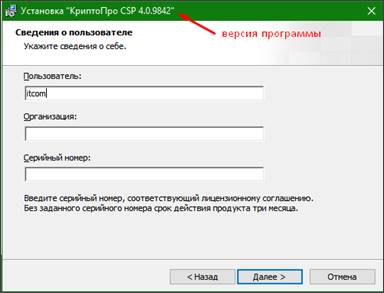

После окончания загрузки откройте zip-архив с помощью соответствующей программы-архиватора (например, Win–RAR). Внутри будет сам файл установки КриптоПРО. Запустите его и установите с параметрами по умолчанию. В процессе установки у Вас может появиться следующее окно:

Рис.5 – Установка КриптоПРО

Пропустите окно, нажав «Далее». Установка КриптоПРО завершена.

Подписи можно хранить в реестре компьютера, на обычных флеш-накопителях и на специальных usb-токенах. Список токенов, пин-коды и ссылки на ПО представлены в таблице ниже (Таблица 1).

Таблица 1 – Драйверы для защищенных носителей

Визуально определите ваш носитель.

Для работы с одним из этих носителей необходимо установить драйвер. Перейдите по соответствующей ссылке, скачайте драйвер и установите его на компьютер. Установку драйвера проводите с параметрами по умолчанию.

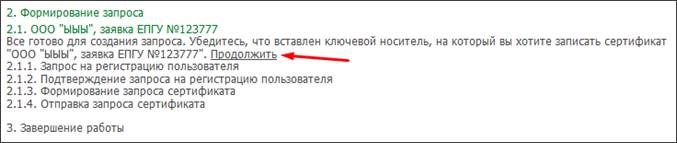

Теперь Вы можете приступать к формированию запроса на сертификат. На экране у вас появится сообщение об этом (Рис.6). Нажмите кнопку «Продолжить» для начала формирования запроса.

Рис.6 – Начало формирования запроса

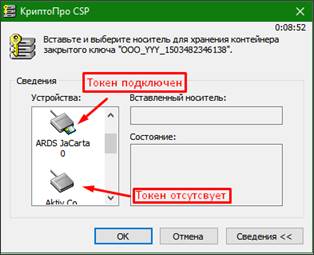

Откроется дополнительное окно с предложением выбрать, куда записать КЭП (Рис.7). Есть возможность выбрать в качестве носителя:

Реестр – хранилище «внутри» компьютера;

Диск {X} – обычный флэш-накопитель;

ARDS JaCarta 0, Activ Co Rutoken 0 и т.п. – защищенный токен.

Рис.7 – Выбор носителя

Передвигая ползунок, выберите носитель для хранения КЭП и нажмите «ОК». Если был выбран «Реестр», то система в дальнейшем предупредит о возможном риске. Продолжите, если Вы осознанно выбрали реестр в качестве носителя для КЭП. Если случайно, то повторите формирование запроса повторно.

Это важно: в качестве хранилища КЭП для электронных торговых площадок можно использовать только защищенный носитель — токен. Если нет токена или драйвер установлен, но сам токен не работает, то свяжитесь со специалистами технической поддержки УЦ для консультации.

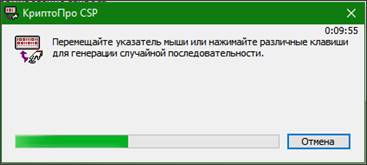

После выбора носителя откроется окно генерации «Датчик случайных чисел» (Рис.8). Для заполнения шкалы необходимо быстро и часто нажимать на цифровые клавиши на клавиатуре или передвигать мышь в пределах окна. Может потребоваться повторить процедуру несколько раз.

Рис.8 – Датчик случайных чисел

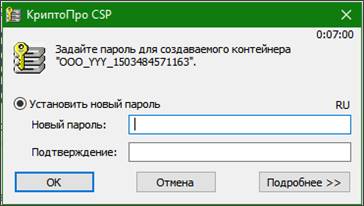

По окончанию процесса откроется окно с предложением задать пароль (Рис.8) для контейнера, если был выбран обычный флеш-накопитель или реестр. Рекомендуется не задавать пароль и пропускать данный пункт нажатием кнопки «ОК» без ввода и подтверждения пароля.

Рис.8 – Ввод пароля

Если вы выбрали в качестве носителя токен, тогда необходимо ввести pin-код. Стандартные pin-коды носителей указаны в Таблице 1 выше. Выбрать токен для хранения и пройти датчик случайных чисел может потребоваться дважды, так как на данный момент выпускается две аналогичные КЭП: по старому ГОСТ 2001 и по новому ГОСТ 2021.

Это важно: количество попыток ввода pin ограничено и, если pin введен неверно несколько раз, то носитель может быть заблокирован. В таком случае, свяжитесь со специалистами технической поддержки УЦ для консультации.

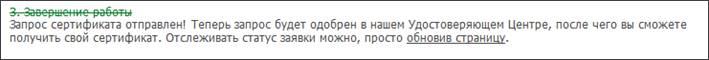

При успешном завершении генерации появится следующее (Рис.9) сообщение:

Рис.9 – Завершение генерации

Завершена процедура по созданию закрытой части ключа электронной подписи и отправка запроса на сертификат. Если в качестве носителя у Вас флеш-накопитель (флешка), то доступ к файлам электронной подписи открыт пользователям и антивирусному ПО. В таком случае есть риск утери закрытой части, после чего потребуется перевыпуск. Чтобы обезопасить себя от нежелательных последствий хранения КЭП на флеш-накопителе, сохраните копию папки с флеш-накопителя на своём компьютере и заархивируйте скопированный образец.

Это важно: категорически не рекомендуется осуществлять действия с этими файлами: перенос, изменение наименования, редактирование. При утере электронной подписи, требуется платный перевыпуск КЭП. Создавать копию созданной в процессе генерации папки – безопасно.

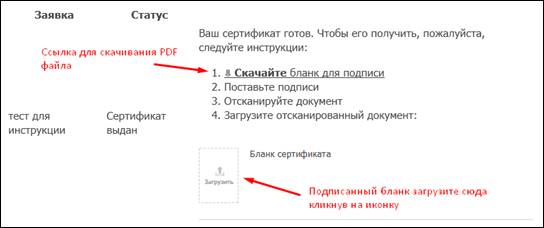

Спустя 5 минут после завершения этапа генерации, обновите страницу генерации, нажав клавишу F5 или соответствующую кнопку в браузере. Если запрос на выпуск сертификата уже одобрили, появится страница для записи сертификата в контейнер ключа (Рис.10). По ссылке из пункта 1 «Скачайте бланк для подписи» на этой странице скачайте бланк сертификата, распечатайте его. Владелец сертификата, на чье имя была выпущена КЭП, должен подписать бланк.

Рис.10 – Сертификат одобрен

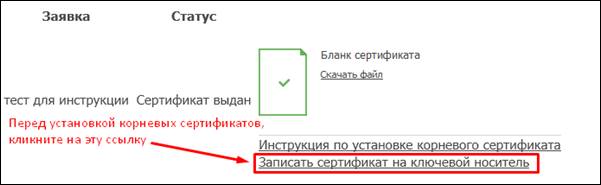

Подписанный документ необходимо отсканировать и загрузить скан на сервер нашего удостоверяющего центра с помощью кнопки на этой же странице. После этого станут доступны две ссылки (Рис.11).

Рис.11 – Бланк загружен

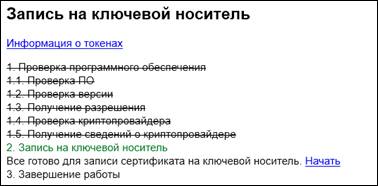

Кликните на ссылку «Записать сертификат на ключевой носитель», откроется дополнительное окно (Рис.12).

Рис.12 – Запись сертификата

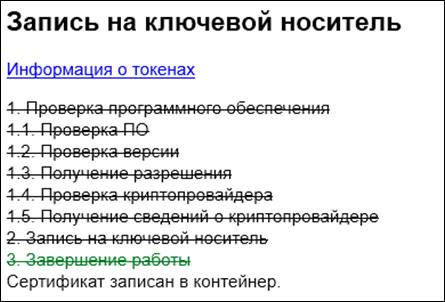

Нажмите кнопку «Продолжить» – в появившемся окошке «Предоставить доступ». Для завершения записи кликните кнопку «Начать». Появится сообщение об успехе операции (Рис. 13).

Рис.12 – Завершение записи сертфиката

Все готово, электронная подпись успешно создана. Для проверки работоспособности КЭП, откройте письмо, которое придёт после создания КЭП. В письме будет содержаться ссылка на сервис по подписанию закрывающих документов с помощью электронной подписи. Пройдите процедуру подписания и скачайте подписанные документы.

Скачать инструкцию

История

Защита ПО от нелицензионного пользования увеличивает прибыль разработчика. На сегодняшний день существует несколько подходов к решению этой проблемы. Подавляющее большинство создателей ПО используют различные программные модули, контролирующие доступ пользователей с помощью ключей активации, серийных номеров и т. д.

Такая защита является дешёвым решением и не может претендовать на надёжность. Интернет изобилует программами, позволяющими нелегально сгенерировать ключ активации (генераторы ключей) или заблокировать запрос на серийный номер/ключ активации (патчи, крэки). Кроме того, не стоит пренебрегать тем фактом, что сам легальный пользователь может обнародовать свой серийный номер.

Эти очевидные недостатки привели к созданию аппаратной защиты программного обеспечения в виде электронного ключа. Известно, что первые электронные ключи (то есть аппаратные устройства для защиты ПО от нелегального копирования) появились в начале 1980-х годов, однако первенство в идее и непосредственном создании устройства, по понятным причинам, установить очень сложно.

Как получить ключ электронной подписи

Криптографические приложения, с помощью которых осуществляется пользование ключами ЭЦП, выдаются специализированными удостоверяющими центрами. Многие из них аккредитованы Минкомсвязью и уполномочены к выдаче ключей для квалифицированной электронной подписи — соответствующей государственным стандартам в части обеспечения защиты информации.

ЭЦП, выданные неаккредитованными УЦ, могут быть использованы в частных правоотношениях — например, при организации обмена документами внутри предприятия или между фирмами.

Как посмотреть серийный номер сертификата ключа подписи

Для того, чтобы узнать серийный номер сертификата, нужно воспользоваться программой «Крипто Про»:

- Зайти в меню «Пуск» > «Панель управления» > «КриптоПро CSP»

- В открывшемся приложении «Крипто Про CSP» нужно выбрать вкладку «Сервис». На ней нажать кнопку ««Просмотреть сертификаты в контейнере».

- После этого откроется окно «Сертификаты в контейнере закрытого ключа». Там нужно нажать на кнопку «Обзор», выбрать в списке ключ, который необходимо просмотреть и нажать «ОК», после чего «Далее».

- В открывшемся окне будет строка «Серийный номер», в котором будет указано требуемое значение.

Если сертификат экспортирован в виде файла, то необходимо щелкнуть по нему два раза. В открывшемся окне перейти на вкладку «Состав», и там будет в таблице строка «Серийный номер» с требуемым значением.

Как узнать пароль сертификата электронной подписи

В данной ситуации может возникнуть две ситуации — сертификат не был установлен на компьютер и нужно узнать пароль от рутокена либо сертификат был установлен и на него был поставлен пароль.

В первом случае, если пароль не менялся, нужно попробовать стандартный пароль — 12345678. Если же была произведена смена пароля, то восстановить его уже никак не получится.

В целях защиты сертификата и данных пользователя от вмешательства третьих лиц у рутокена нет никакого механизма сброса забытого пароля. Поэтому, в данной ситуации остается только приобрести новый носитель с новым ключом.

Если при установке сертификата с систему был установлен пароль, который в дальнейшем был потерян, необходимо выполнить следующие действия:

- На компьютере должна быть установлена «Крипто Про» версии не ниже 3.6. Необходимо перейти в каталог с программой, который находится в папке «Program Files».

- В папке найти файл-программу с именем «csptest» и запустить его.

- В открывшемся окне с клавиатуры ввести команду cd «C:/Program Files/Crypto ProCSP» соблюдая регистр и все знаки.

- На следующем шаге ввести команду csptest -keyset -enum_cont -fqcn –verifycontext Она выведет все контейнеры, которые установлены на компьютер. Необходимо найти требуемый и записать его имя в точности с учетом регистра.

- Ввести в окно команду csptest -passwd -showsaved -container «имя». Где «имя» – это записанное на предыдущем шаге имя контейнера. В ответ будет выведена сервисная информация, в том числе и пароль.

Как установить сертификат

Для того, чтобы использовать сертификат ключа для подписания документов либо входа на какой-либо портал, требуется установить его в Windows.

Рассмотрим пошаговую инструкцию, что для этого необходимо сделать:

- Перейти в меню «Пуск» > «Панель управления» > «КриптоПро CSP»

- В запустившейся программе «Крипто Про CSP» нужно перейти на вкладку «Сервис», а там щелкнуть по кнопке «Посмотреть сертификаты в контейнере».

- В следующем окне щелкнуть по кнопке «Обзор», указать ключевой контейнер, какой необходимо внести в систему, и после этого нажать ОК.

- Дальше откроется окно, где нужно щелкнуть по кнопке «Далее», в следующем окне щелкнуть по кнопке «Установить».

- На следующем шаге может открыться «Мастер импорта сертификатов». В нем необходимо просто щелкать по кнопке «Далее», соглашаясь с указанными настройками. Заканчивается добавление нажатием кнопки «Готово».

- Если добавление сертификата в систему прошло успешно, то будет продемонстрировано сообщение «Импорт успешно выполнен».

Принцип действия

Ключ присоединяется к определённому интерфейсу компьютера. Далее защищённая программа через специальный драйвер отправляет ему информацию, которая обрабатывается в соответствии с заданным алгоритмом и возвращается обратно. Если ответ ключа правильный, то программа продолжает свою работу.

Существуют специальные ключи, способные осуществлять лицензирования (ограничения числа работающих в сети копий программы) защищенного приложения по сети. В этом случае достаточно одного ключа на всю локальную сеть. Ключ устанавливается на любой рабочей станции или сервере сети.

Проверка ключа

Проверку электронной подписи можно произвести при помощи сторонних программ либо сервисов:

- Для проверки электронной подписи в документах Word и Excel необходимо использовать платный плагин КриптоПро Office Signature. При этом для его нормального функционирования необходимо, чтобы на компьютере был установлен комплекс «Крипто Про».

Кроме этого необходимо помнить, что не всегда проверка подписи проходит успешно. Особенно если документ был создан в более новой версии программы, чем та, что используется для проверки.

Чтобы проверить подпись в документе необходимо нажать на значок подписи. Затем щелкнуть правой кнопкой на строке с подписью и выбрать «Состав подписи».

При успешной проверке будет выведена информация о сертификате. Если вносились изменения, то будет указано, что подпись недействительна.

Реализация защиты с помощью автоматических средств[править | править код]

Для большинства семейств аппаратных ключей разработаны автоматические инструменты (входящие в SDK), позволяющие защитить программу «за несколько кликов мыши». При этом файл приложения «оборачивается» в собственный код разработчика. Реализуемая этим кодом функциональность варьируется в зависимости от производителя, но чаще всего код осуществляет проверку наличия ключа, контроль лицензионной политики (заданной поставщиком ПО), внедряет механизм защиты исполняемого файла от отладки и декомпиляции (например, сжатие исполняемого файла) и др.

Важно то, что для использования автоматического инструмента защиты не требуется доступ к исходному коду приложения. Например, при локализации зарубежных продуктов (когда отсутствует возможность вмешательства в исходный код ПО) такой механизм защиты незаменим, однако он не позволяет реализовать надёжную, гибкую и индивидуальную защиту.

Реализация защиты с помощью функций api[править | править код]

Помимо использования автоматической защиты, разработчику ПО предоставляется возможность самостоятельно разработать защиту, интегрируя систему защиты в приложения на уровне исходного кода. Для этого в SDK включены библиотеки для различных языков программирования, содержащие описание функциональности API для данного ключа.

API представляет собой набор функций, предназначенных для обмена данными между приложением, системным драйвером (и сервером в случае сетевых ключей) и самим ключом. Функции API обеспечивают выполнение различных операций с ключом: поиска, чтения и записи памяти, шифрования и расшифрования данных при помощи аппаратных алгоритмов, лицензирования сетевого ПО и т. д.

Умелое применение данного метода обеспечивает достаточно высокий уровень защищённости приложений. Нейтрализовать защиту, встроенную в приложение, достаточно трудно вследствие её «размытости» в теле программы.

Задача злоумышленника — заставить защищённую программу работать в условиях отсутствия легального ключа, подсоединённого к компьютеру. Не вдаваясь очень глубоко в технические подробности, будем исходить из предположения, что у злоумышленника есть следующие возможности:

- Перехватывать все обращения к ключу;

- Протоколировать и анализировать эти обращения;

- Посылать запросы к ключу и получать на них ответы;

- Протоколировать и анализировать эти ответы;

- Посылать ответы от имени ключа и др.

Такие широкие возможности противника можно объяснить тем, что он имеет доступ ко всем открытым интерфейсам, документации, драйверам и может их анализировать на практике с привлечением любых средств.

Для того чтобы заставить программу работать так, как она работала бы с ключом, можно или внести исправления в программу (взломать её программный модуль), или эмулировать наличие ключа.

При эмуляции никакого воздействия на код программы не происходит, и эмулятор, если его удается построить, просто повторяет все поведение реального ключа. Эмуляторы строятся на основе анализа перехваченных запросов приложения и ответов ключа на них.

Они могут быть как табличными (содержать в себе все необходимые для работы программы ответы на запросы к электронному ключу), так и полными (полностью эмулируют работу ключа, так как взломщикам стал известен внутренний алгоритм работы).

Построить полный эмулятор современного электронного ключа — это достаточно трудоемкий процесс, требующий большого количества времени и существенных инвестиций. Ранее злоумышленникам это удавалось: например, компания Aladdin признаёт, что в 1999 году злоумышленникам удалось разработать довольно корректно работающий эмулятор ключа HASP3.

Это стало возможным благодаря тому, что алгоритмы кодирования были реализованы программно. Аппаратная реализация кодирования существенно усложнила задачу, поэтому злоумышленники предпочитают атаковать какой-то конкретный защищенный продукт, а не защитный механизм в общем виде.

Злоумышленник исследует логику самой программы, с той целью, чтобы, проанализировав весь код приложения, выделить блок защиты и деактивировать его. Взлом программ осуществляется с помощью отладки (или пошаговое исполнение), декомпиляции и дампаоперативной памяти. Эти способы анализа исполняемого кода программы чаще всего используются злоумышленниками в комплексе.

Отладка осуществляется с помощью специального ПО — отладчика, который позволяет по шагам исполнять любое приложение, эмулируя для него операционную среду. Важной функцией отладчика является способность устанавливать точки или условия остановки исполнения кода.

Дизассемблирование — это способ преобразования исполняемых модулей в язык программирования, понятный человеку — Assembler. В этом случае злоумышленник получает распечатку (листинг) того, что делает приложение.

Суть атаки с помощью дапма памяти заключается в следующем. Специальные программы (дамперы) считывают содержимое оперативной памяти на тот момент, когда приложение начало нормально исполняться, и злоумышленник получает рабочий код (или интересующую его часть) в чистом виде.

Отметим, что существует немало способов противодействия отладке, и разработчики защиты используют их: нелинейность кода (многопоточность), «замусоривание» кода, по сути, бесполезными функциями, выполняющими сложные операции, с целью запутать злоумышленника, использование несовершенства самих отладчиков и др.

bg:Dongleda:Donglede:Dongleen:Donglees:Mochila (dispositivo)fr:Dongleja:ドングルms:Donglenl:Dongle (hardware)pl:Klucz sprzętowypt:Donglesv:Dongel

Итоги

ЭЦП формируется с помощью закрытого ключа, проверяется на достоверность — с помощью открытого. Получение ключа электронной подписи возможно посредством обращения в специализированный удостоверяющий центр.