- Что нужно для обмена юридически значимыми электронными документами?

- Электронная подпись: что такое, как получить и где использовать

- Что собой представляет и как работает электронная цифровая подпись?

- Windows требует драйвер с цифровой подписью

- Как долго создают эцп?

- Нормативно-правовое поле использования электронной подписи

- Общие понятия

- Способ 1: импорт цифровой подписи

- Установка драйвера, заверенного самоподписанным сертификатом

- Цифровая подпись в bitcoin

- Шаг 1: предварительные действия

- Шаг 2: генерация ключа и сертификата

- Шаг 3: создание конфигурационного файла

- Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

Что нужно для обмена юридически значимыми электронными документами?

Чтобы наладить межкорпоративный документооборот юридически сильными (или юридически значимыми) электронными документами, необходимо решить задачи:

- подписания ЭП и отправки электронных документов контрагентам;

- приема и проверки подписи на электронных документах от контрагентов;

- создания, хранения (в том числе архивного), поиска и обработки подписанных электронных документов;

- обеспечения юридической значимости документов в процессе архивного хранения.

Первые две задачи отлично решают сервисы межкорпоративного обмена под управлением операторов электронного документооборота. При выборе сервиса необходимо обратить внимание на следующие факторы:

- наличие необходимых лицензий у оператора сервиса обмена;

- возможности интеграции сервиса обмена с вашими корпоративными информационными системами;

- предлагаемые варианты тарификации передачи электронных документов.

Для решения других задач идеально подходят системы электронного документооборота, так как там уже есть необходимый функционал, проверенный временем. Например, система Directum.

Если системы ЭДО нет, то вышеуказанные задачи могут отчасти «закрываться» решениями оператора сервиса обмена и интегрироваться с бухгалтерскими программами или ERP-системами с выполнением дополнительных условий. |

Обратите внимание на следующие факторы:

- используемые на текущий момент в компании корпоративные информационные системы (далее – КИС) и их функциональные возможности применительно к решению задач межкорпоративного документооборота;

- возможности интеграции КИС и сервиса обмена;

- стоимость проекта подключения ваших КИС к сервису обмена;

- комплексное решение всех необходимых задач на базе КИС.

Электронная подпись: что такое, как получить и где использовать

Кроме вышеперечисленных функций, с помощью

КЭП физлица

можно зарегистрировать ООО или ИП онлайн на портале ecpexpert.ru или через Госуслуги. Процедура позволяет подать документы на регистрацию в любое удобное время и из любого места. Готовые документы

тоже не нужно забирать, выписка из реестра придет на почту с электронной подписью от ФНС.

Но КЭП физлица не позволяет вести деятельность от лица зарегистрированной компании

или ИП. Сдавать отчетность в госорганы, подписывать электронные документы с контрагентами или работать с системами ЕГАИС и «Честный ЗНАК» можно только с электронной подписью для юрлица или ИП.

КЭП физлица подходит самозанятым для сдачи отчетности в налоговую и фонды. С июля 2020 года все самозанятые должны отчитываться перед госорганами и платить налоги. За доход от физических

лиц — 4%, от юридических — 6%.

Электронная подпись физлица подходит также врачам. С 1 июля 2021 года пациенты могут получать больничный лист в электронном варианте. Это удобно, потому

что документ не потеряется и не испортится. КЭП для медицинского работника позволит сократить время приема. Все стандартные функции квалифицированной электронной подписи физлицу будут также доступны.

Еще КЭП физлица облегчает деятельность юристам и адвокатам. С ее помощью можно работать с ФНС, ПФР, Росфинмониторинг, ПРАЙМ, АК&М и др. Делать запросы в ЖКХ и административные архивы.

Подавать иски в арбитражные суды через систему Мой арбитр, в суды общей юрисдикции и Верховный суд — через ГАС Правосудие.

Что собой представляет и как работает электронная цифровая подпись?

ЭЦП — особая современная технология, о принципе действия которой рассказать проще, чем дать ей определение. А описание, которое дает действующий Федеральный закон, способно еще больше запутать читателя.

Единственное, что понятно из вышесказанного, — человек, подписывающий документ, знаком и согласен с представленной информацией. Но такое определение не может в полной мере объяснить, зачем нужна электронная подпись, как выглядит и где взять.

В первую очередь, уточним, что ЭЦП — не предмет, который можно потрогать. Это реквизит документа (который передается в цифровом формате: по электронной почте, на flash-карте, через форму обратной связи на портале государственных услуг и пр.), позволяющий подтвердить, что автором является именно указанное лицо.

При этом, благодаря криптографическим алгоритмам шифрования, подпись связывается не только с автором, но и с самим документом. То есть выступает средством подтверждения достоверности информации и препятствует изменению сторонними лицами предоставленных в отправленных файлах сведений.

Главные элементы электронной подписи — ключи (открытый, то есть направляемый адресату, и закрытый, доступ к которому есть только у человека, получившего ЦП). Первый передается вместе с направленным документом получателю, второй остается у отправителя. Оба элемента формируются единовременно в момент подписания.

Сегодня широко используются схемы подписей, основанные на асимметричных криптографических алгоритмах. Они позволяют получить наиболее защищенные от подделки реквизиты. Выделим основные принципы криптографических систем с открытым ключом:

- Возможность генерации связанных между собой очень больших числовых значений (зная даже одно из них, невозможно за разумный период подобрать второе), то есть формирование открытой и закрытой части ЭП. Алгоритм формирования идентификаторов — открытый, следовательно, узнать его может любой желающий.

- Расшифровка информации с помощью открытого ключа — гарантия того, что зашифровали ее непосредственно с помощью связанного закрытого ключа. В противном случае, вместо осмысленной информации можно получить набор бессвязных символов. Если файл расшифровали при помощи открытого идентификатора конкретного человека, это практически стопроцентное подтверждение авторства (зашифровать информацию могло только это лицо, так как только оно обладает доступом к ключу закрытого типа).

Шифровать передаваемые файлы полностью не очень удобно, в первую очередь потому, что на это нужны огромные ресурсы времени. Поэтому шифровать принято небольшой объем данных, который называют «хэш». С помощью математических преобразований он жестко привязывается к документу и является идентификатором текста. По сути, зашифрованный хэш и есть цифровая подпись.

Windows требует драйвер с цифровой подписью

Драйверы устройств необходимы для связи между аппаратным и программным обеспечением операционной системы. Некоторые драйверы имеют цифровую подпись. Драйверы с цифровой подписью – это драйверы, подписанные уполномоченным органом таким образом, что конечный пользователь или любое третье лицо не может их изменить. Иногда пользователи не могут установить или обновить драйверы и получить сообщение об ошибке – Windows требуется драйвер с цифровой подписью .

Подписание драйвера – это процесс связывания цифровой подписи с пакетом драйверов. При установке устройств Windows используются цифровые подписи для проверки целостности пакетов драйверов и удостоверения личности поставщика, который предоставляет пакеты драйверов.

Драйверы, которые вы обычно устанавливаете на свой компьютер из Центра обновления Windows, производителей оригинального оборудования или какого-либо программного обеспечения для загрузки драйверов сторонних производителей и т. Д., Должны быть проверены Microsoft с помощью цифровой подписи. Это электронный знак безопасности, который удостоверяет издателя для водителя, а также всю соответствующую информацию, связанную с ним. Если драйвер не сертифицирован Microsoft, Window не будет запускать его в 32-разрядной или 64-разрядной системе. Это называется «соблюдение подписи водителя».

Windows 10 будет загружать только драйверы режима ядра, подписанные цифровым порталом разработчика. Однако изменения коснутся только новых установок операционной системы с включенной безопасной загрузкой. Не обновленные свежие установки потребовали бы драйверов, подписанных Microsoft.

Ошибка означает, что драйвер, который вы пытаетесь установить или обновить, не был подписан цифровой подписью. Таким образом, вы не сможете его использовать. Решения этой проблемы следующие:

- Обновите драйверы с сайта производителя

- Отключить подпись драйверов с помощью редактора групповой политики

1] Обновите драйверы с сайта производителя

Причина, по которой вы сталкиваетесь с этой проблемой в первую очередь, заключается в том, что вы, возможно, загрузили драйверы с внешнего носителя или драйверы не обновлялись в течение некоторого времени, и орган, выдавший лицензию, изменил свои политики.

В этом случае лучшим решением может быть загрузка последних версий драйверов с веб-сайта производителя и их установка.

Если это не работает, единственный вариант, который у вас есть, – отключить подпись драйвера или его распознавание в Windows 10. Однако это не рекомендуется, поэтому продолжайте работу, только если вы считаете, что вам нужно использовать уязвимое оборудование.

2] Отключить подпись драйверов через редактор групповой политики

Чтобы отключить принудительное использование подписи драйверов, нажмите Win R, чтобы открыть окно «Выполнить», и введите команду gpedit.msc. Нажмите Enter, чтобы открыть Редактор групповой политики .

Перейдите по следующему пути:

Конфигурация пользователя> Административные шаблоны> Система> Установка драйвера.

На правой панели дважды щелкните запись Подпись кода для драйверов устройств , чтобы открыть ее свойства.

Этот параметр определяет, как система реагирует на попытки пользователя установить файлы драйвера устройства без цифровой подписи. Он устанавливает наименее безопасный ответ, разрешенный для систем пользователей в группе. Пользователи могут использовать Систему на Панели управления, чтобы выбрать более безопасный параметр, но когда этот параметр включен, система не реализует какой-либо параметр менее безопасный, чем тот, который установлен.

При включении этого параметра используйте раскрывающийся список, чтобы указать нужный ответ.

- «Игнорировать» указывает системе продолжить установку, даже если она содержит неподписанные файлы.

- «Предупредить» уведомляет пользователя о том, что файлы не имеют цифровой подписи, и позволяет пользователю решить, следует ли остановить или продолжить установку и разрешить ли установку неподписанных файлов. «Предупреждать» используется по умолчанию.

- «Блок» указывает системе отказаться от установки неподписанных файлов. В результате установка останавливается, и ни один из файлов в пакете драйвера не устанавливается.

Чтобы изменить безопасность файла драйвера без указания параметра, используйте Система на панели управления. Щелкните правой кнопкой мыши «Мой компьютер», выберите «Свойства», перейдите на вкладку «Оборудование» и нажмите кнопку «Подпись драйвера».

Установите переключатель в положение Включено для этой политики.

Выберите Игнорировать в диалоговом окне для Когда Windows обнаружит файл без драйверов .

Нажмите ОК , чтобы сохранить настройки и перезагрузить систему.

Это заставит предупреждение уйти. Но вы должны помнить, что это делает вашу систему «менее защищенной».

Теперь прочитайте : как определить неподписанные драйверы с помощью утилиты sigverif.

Как долго создают эцп?

Электронная цифровая подпись для торгов, в среднем, создается в течение 2 рабочих дней.

Стоимость услуги не фиксированная, в разных удостоверяющих центрах может варьироваться от 2 до 10 тысяч рублей (без учета дополнительных услуг, но, как правило, заявитель ещё оплачивает информационную консультацию).

Некоторые центры за дополнительную плату предлагают услугу ускоренного изготовления ЭЦП для торговых площадок. В этом случае подпись предоставляется уже буквально через 2 – 3 часа, но обойдется все это в 18 – 25 тысяч рублей.

И стоит учесть, что срок действия ЭЦП для госторгов составляет 12 месяцев с момента активации идентификатора. Но при этом уже за 2 – 3 месяца до окончания этого периода многие электронные площадки не признают валидность электронной подписи (так как период проведения торгов может занимать более длительный промежуток времени и подписать контракт участник уже не сможет). Соответственно, за получением новой ЭЦП рекомендуется обращаться заблаговременно, предварительно уточнив подходящий список удостоверяющих центров (не обязательно обращаться лишь в те центры, которые расположены в регионе, где зарегистрирован заявитель или юридическое лицо).

Нормативно-правовое поле использования электронной подписи

Основные нормативно-правовые акты (далее – НПА), регулирующие межкорпоративный обмен электронными документами:

- Гражданский кодекс РФ регулирует использование электронных документов и электронной подписи при совершении сделок и заключении договоров (ст. 160, 434, 847 ГК РФ).

- Федеральный закон № 63-ФЗ «Об электронной подписи» от 06.04.2021 регулирует отношения в области использования электронных подписей при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий.

- Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 дает понятие электронного документа и смежных с ним областей, а также регулирует отношения, возникающие при обеспечении защиты информации, применении информационных технологий, осуществлении права на поиск, получение, передачу, производство и распространение информации.

- Федеральный закон № 402-ФЗ «О бухгалтерском учете» от 06.12.2021 устанавливает единые требования к бухгалтерскому учету, а также разрешает составление первичных учетных документов в электронном виде и регулирует их использование.

- Налоговый кодекс РФ определяет возможность использования электронных счетов-фактур (ст. 169, счёт-фактура).

- Приказ Минфина РФ от 25.04.2021 № 50н «Об утверждении порядка выставления и получения счетов-фактур в электронном виде по телекоммуникационным каналам связи с применением электронной цифровой подписи» определяет порядок обмена электронными юридически значимыми счетами-фактурами.

Представленное выше законодательство составляет основу обмена электронными документами между организациями. Для того чтобы начать обмен необходимо подключиться к оператору электронного документооборота или заключить с контрагентами соглашения об обмене электронными документами напрямую.

Надеемся, этот раздел помог вам понять, что представляет собой электронная цифровая подпись и нужна ли она вам. Также вы можете изучить раздел о том, как перейти на электронный документооборот и нужно ли внедрять ECM-систему в вашей организации.

Желаем успехов в освоении новых знаний, а наши материалы на ECM-Journal всегда помогут вам в этом.

Общие понятия

Электронная подпись (ЭП) — это особый реквизит документа, который позволяет установить отсутствие искажения информации в электронном документе с момента формирования ЭП и подтвердить принадлежность ЭП владельцу. Значение реквизита получается в результате криптографического преобразования информации.

Сертификат электронной подписи — документ, который подтверждает принадлежность открытого ключа (ключа проверки) ЭП владельцу сертификата. Выдаются сертификаты удостоверяющими центрами (УЦ) или их доверенными представителями.

Владелец сертификата ЭП — физическое лицо, на чьё имя выдан сертификат ЭП в удостоверяющем центре. У каждого владельца сертификата на руках два ключа ЭП: закрытый и открытый.

Закрытый ключ электронной подписи(ключ ЭП) позволяет генерировать электронную подпись и подписывать электронный документ. Владелец сертификата обязан в тайне хранить свой закрытый ключ.

Открытый ключ электронной подписи (ключ проверки ЭП) однозначно связан с закрытым ключом ЭП и предназначен для проверки подлинности ЭП.

Так выглядит подписание электронного документа и проверка его неизменности:

Согласно Федеральному закону №63-ФЗ «Об электронной подписи», ЭП делятся на:

- простую электронную подпись;

- усиленную неквалифицированную электронную подпись;

- усиленную квалифицированную электронную подпись.

Простая электронная подпись (ПЭП) посредством использования кодов, паролей или иных средств подтверждает факт формирования ЭП определенным лицом.

Усиленную неквалифицированную электронную подпись (УНЭП)получают в результате криптографического преобразования информации с использованием закрытого ключа подписи. Данная ЭП позволяет определить лицо, подписавшее электронный документ, и обнаружить факт внесения изменений после подписания электронных документов.

Усиленная квалифицированная электронная подпись (УКЭП)соответствует всем признакам неквалифицированной электронной подписи, но для создания и проверки ЭП используются средства криптозащиты, которые сертифицированы ФСБ РФ. Кроме того, сертификаты квалифицированной ЭП выдаются исключительно аккредитованными удостоверяющими центрами (Перечень аккредитованных УЦ).

Согласно ФЗ № 63 «Об электронной подписи», электронный документ, подписанный простой или усиленной неквалифицированной ЭП, признается равнозначным документу на бумажном носителе, подписанному собственноручной подписью. При этом обязательным является соблюдение следующего условия: между участниками электронного взаимодействия должно быть заключено соответствующее соглашение. |

Усиленная квалифицированная подпись на электронном документе является аналогом собственноручной подписи и печати на бумажном документе. Контролирующие органы, такие как ФНС, ПФР, ФСС, признают юридическую силу только тех документов, которые подписаны квалифицированной ЭП.

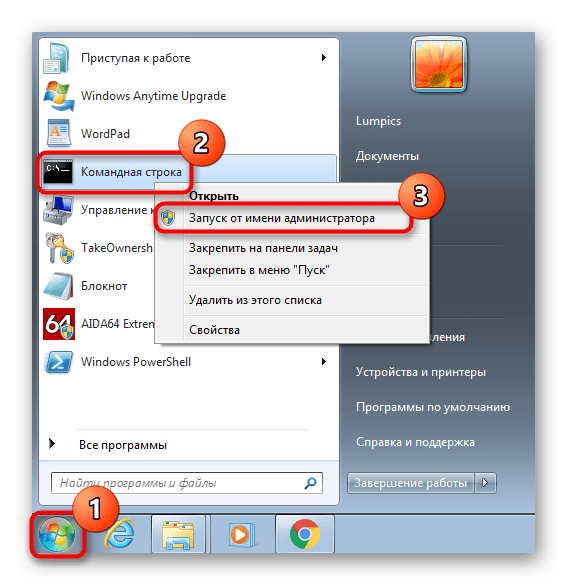

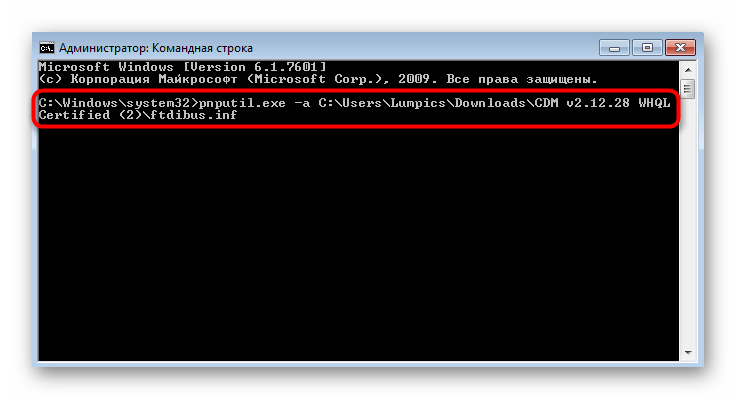

Способ 1: импорт цифровой подписи

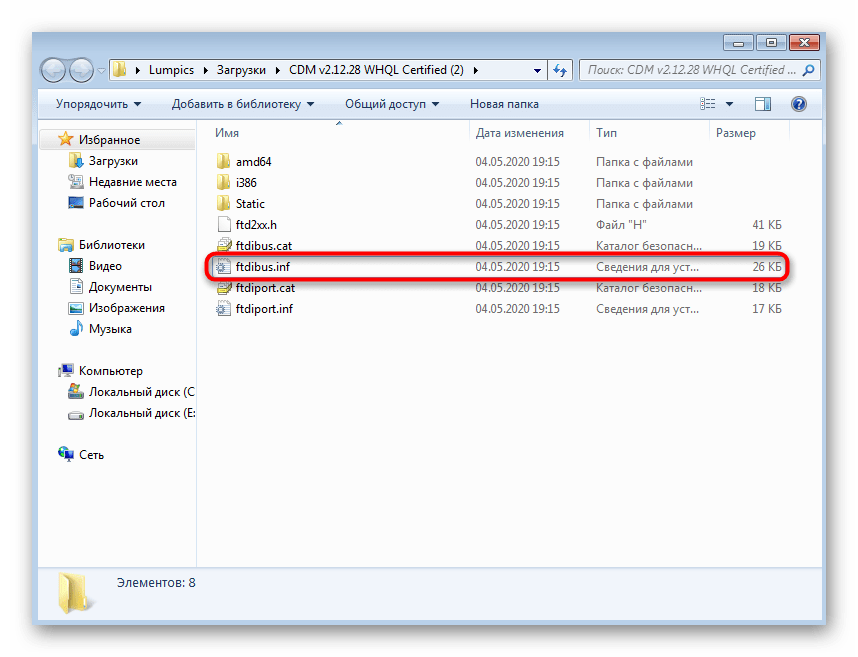

Первый вариант подходит тем пользователям, кто собирается устанавливать его в операционную систему только один раз и не заинтересован в дальнейшем распространении. Этот способ лучше всего использовать в тех ситуациях, когда вы скачали драйвер, но оказалось, что он не подписан и инсталлировать его не получается. Тогда от вас требуется перенести его конфигурацию в Windows 7, что осуществляется так:

- Перейдите в папку с драйвером и отыщите там файл формата INF, который и должен быть установлен в ОС. Щелкните по нему ПКМ, чтобы вызвать контекстное меню.

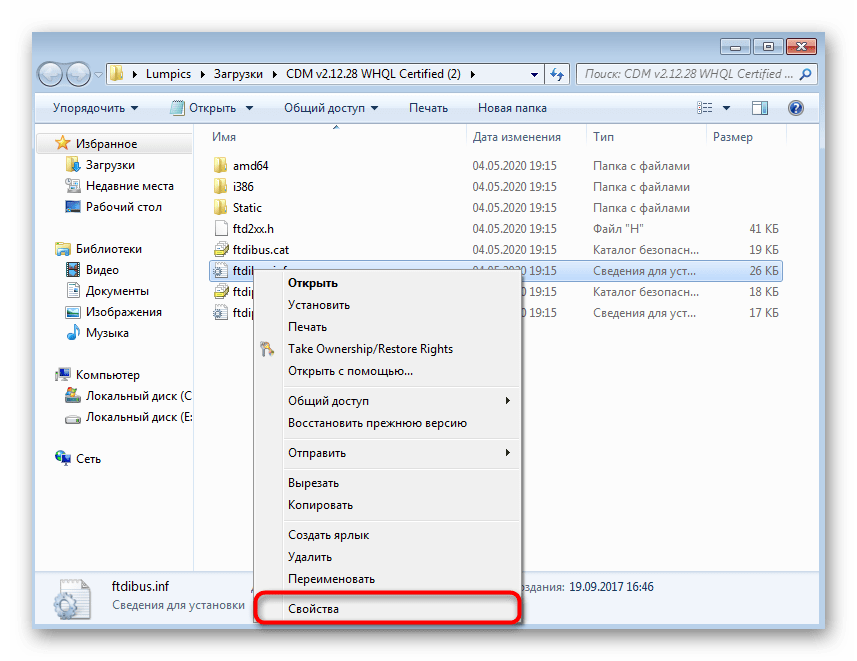

- Внизу списка выберите пункт «Свойства».

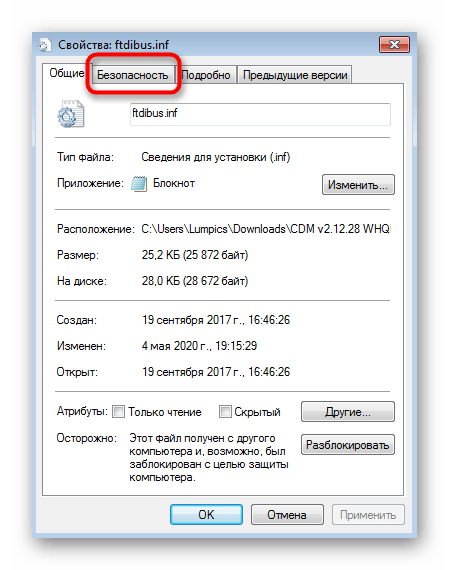

- Переместитесь на вкладку «Безопасность».

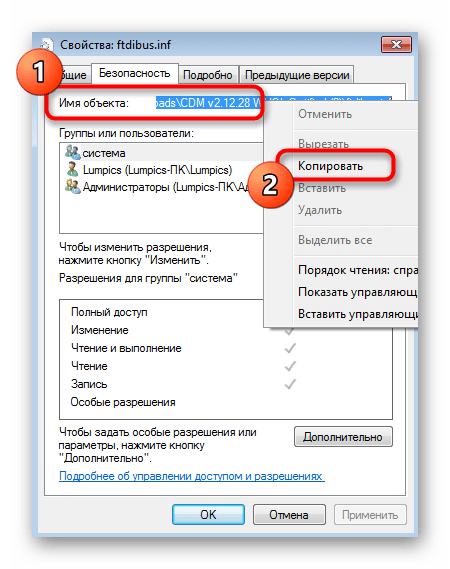

- Полностью выделите имя файла и скопируйте его клавишами Ctrl C или вызвав контекстное меню нажатием ПКМ.

- Запустите «Командную строку» от имени администратора любым удобным методом, например, отыскав приложение через меню «Пуск».

- Введите там команду

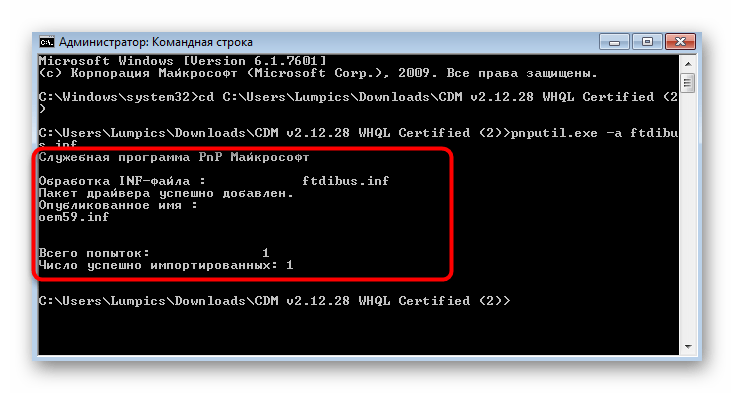

pnputil.exe –aи через пробел вставьте скопированное ранее имя. Можно поступить и по-другому, используяcd. Тогда через нее нужно переместиться к каталогу с драйвером и вписатьpnputil.exe –a название файла. - Ожидайте окончания обработки компонента, что займет буквально несколько секунд. После на экране отобразится уведомление о том, что импорт настроек произошел успешно.

Теперь драйвер считается зарегистрированным. Если инсталляция остальных компонентов должна происходить при помощи исполняемого файла, перейдите в каталог с программным обеспечением и запустите его, чтобы завершить установку.

Установка драйвера, заверенного самоподписанным сертификатом

Попробуем еще раз установить подписанный нами драйвер, выполнив команду:

Pnputil –i –a C:DriverCertxg20xg20gr.inf

Теперь в процессе установки драйвера, окна-предупреждения об отсутствующей цифровой подписи драйвера не появится.

Successfully installed the driver on a device on the system.Driver package added successfully.

В Windows 7 появляется такое предупреждение. о том, уверены ли вы, что хотите установить этот драйвер (в Windows 10 x64 1803 такое всплывающее окно не появляется). Нажав «Install», вы установите драйвер в системе.

Если по каким-то причинам драйвер не устанавливается, подробный лог установки драйвера содержится в файле C:Windowsinfsetupapi.dev.log. Этот лог позволит вам получить более подробную информацию об ошибке установки.

Если установка драйвера прошла успешно, в файле setupapi.dev.log будут примерно такие строки:

>>> [Device Install (DiInstallDriver) - C:WINDOWSSystem32DriverStoreFileRepositoryxg20gr.inf_amd64_c5955181485ee80axg20gr.inf]

>>> Section start 2021/07/22 23:32:57.015

cmd: Pnputil -i -a c:DriverCertxgxg20gr.inf

ndv: Flags: 0x00000000

ndv: INF path: C:WINDOWSSystem32DriverStoreFileRepositoryxg20gr.inf_amd64_c5955181485ee80axg20gr.inf

inf: {SetupCopyOEMInf: C:WINDOWSSystem32DriverStoreFileRepositoryxg20gr.inf_amd64_c5955181485ee80axg20gr.inf} 23:32:57.046

inf: Copy style: 0x00000000

inf: Driver Store Path: C:WINDOWSSystem32DriverStoreFileRepositoryxg20gr.inf_amd64_c5955181485ee80axg20gr.inf

inf: Published Inf Path: C:WINDOWSINFoem23.inf

inf: {SetupCopyOEMInf exit (0x00000000)} 23:32:57.077

<<< Section end 2021/07/22 23:32:57.155

<<< [Exit status: SUCCESS]Как вы видите, для установки самоподписанного драйвера нам даже не пришлось отключать проверку цифровой подписи драйверов с помощью bcdedit.exe, как описано здесь (команды bcdedit.exe /set loadoptions DISABLE_INTEGRITY_CHECKS и bcdedit.exe /set testsigning ON).

Цифровая подпись в bitcoin

Помимо прочего, электронная подпись используется в криптовалютах, в частности — в Bitcoin. У каждого пользователя Bitcoin есть пара из секретного и открытого ключа. Хеш-значение открытого ключа служит основным адресом для передачи монет. Это значение не секретно, и сообщать его можно кому угодно. Но по значению хеша вычислить значение открытого ключа невозможно.

Сама пара ключей будет использована лишь однажды — при передаче прав собственности. На этом жизнь пары ключей заканчивается.

- PUB1 — публичный ключ;

- PRIV1 — секретный ключ;

- HASH1 или HASH(PUB1) — хеш-значение открытого ключа (биткойн-адрес);

- HASH2 или HASH(PUB2) — хеш открытого ключа следующего владельца.

Вот как устроен сам процесс передачи прав собственности на биткойны.

- Владелец монеты открыто сообщает хеш своего публичного ключа HASH(PUB1), это и будет идентифицировать биткойн.

- До момента продажи оба ключа PUB1, PRIV1 продавца остаются в секрете. Известен только HASH(PUB1) и соответствующий ему биткойн.

- Как только появляется покупатель, владелец формирует открытое письмо, в котором указывает адрес биткойна HASH(PUB1) и хеш-значение публичного ключа нового владельца HASH(PUB2). И конечно же, подписывает письмо своим секретным ключом PRIV1, прилагая публичный ключ PUB1.

- После этого пара ключей владельца PUB1 и PRIV1 теряют свою актуальность. Публичным ключом можно проверить само письмо, узнать новый адрес монеты.

О втором собственнике ничего не известно, кроме HASH(PUB2), до тех пор пока он не передаст права третьему владельцу. И эта цепочка может быть бесконечной.

Подписывая передачу прав с использованием ЭЦП, собственник подтверждает не только свою личность, но и свое согласие на проведение сделки. То есть вернуть монетку он уже не может и с этим согласился, подписавшись электронной подписью.

Благодаря HASH(PUB) получается двойная защита. Первая загадка — узнать публичный ключ по его хешу. Вторая загадка — подписаться чужим секретным ключом.

Такая технология построения цепи передачи прав и называется блокчейном. Благодаря этой технологии можно отследить историю владения до самых истоков, но изменить эту историю никак нельзя.

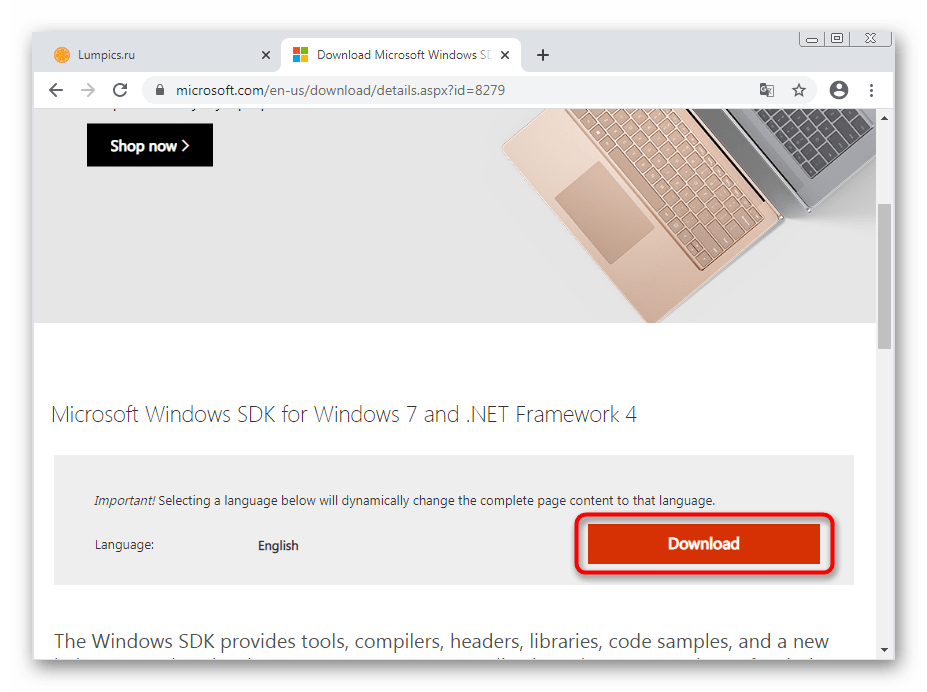

Шаг 1: предварительные действия

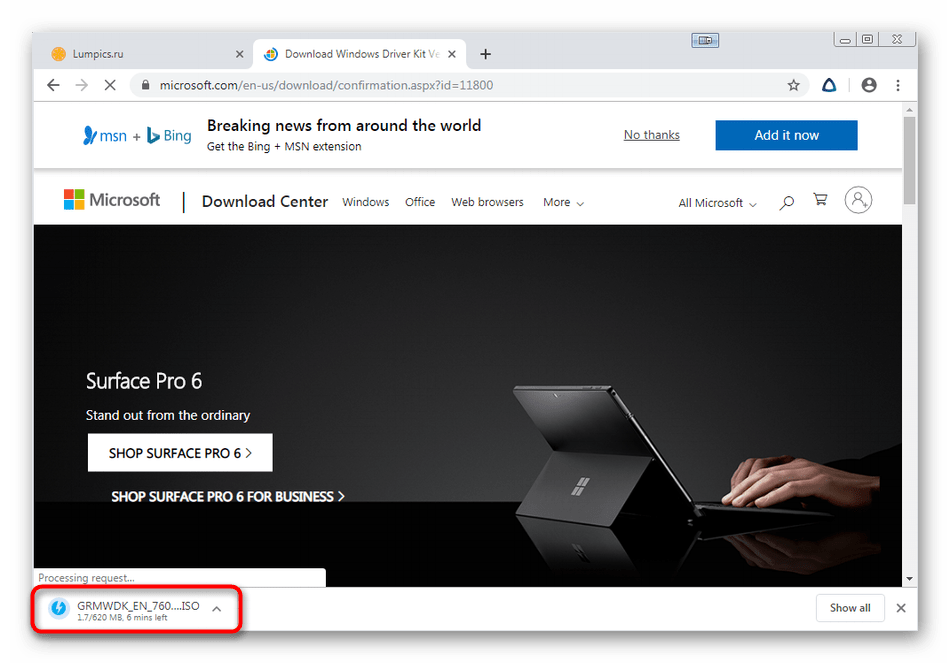

Компания Майкрософт распространяет все необходимые утилиты в свободном доступе, однако по умолчанию они отсутствуют в Windows 7, поэтому сначала придется заняться их загрузкой и инсталляцией.

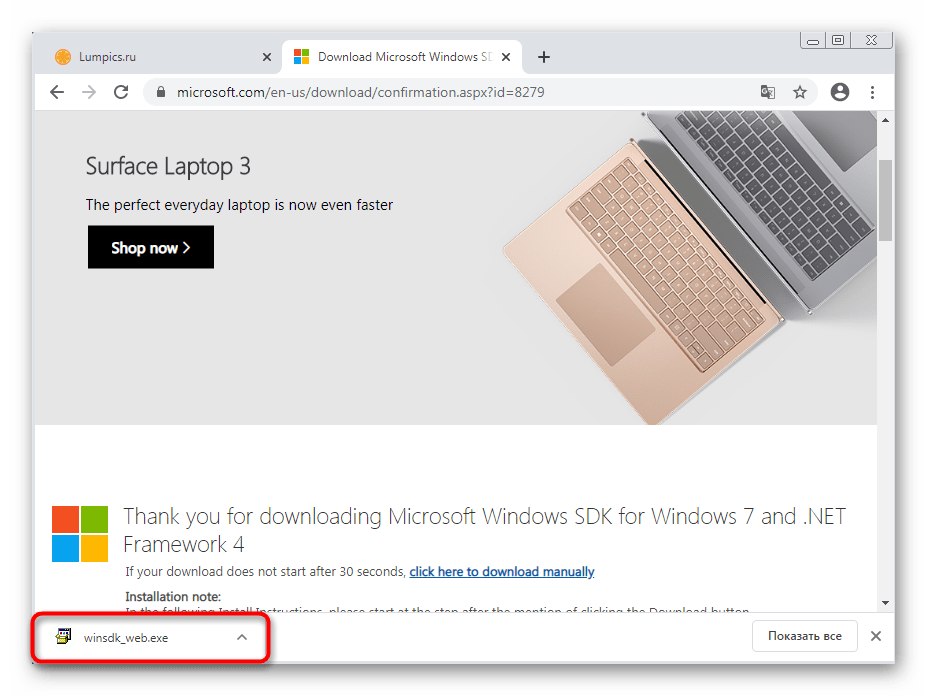

Перейти на официальный сайт Microsoft для скачивания Windows SDK for Windows 7

- Откройте ссылку выше, чтобы открыть страницу скачивания Microsoft Windows SDK, где нажмите по кнопке «Download».

- Загрузка инсталлятора начнется в автоматическом режиме: ожидайте ее окончания, а затем запустите исполняемый файл.

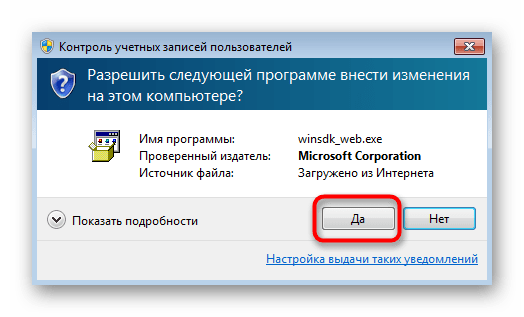

- При появлении окна контроля учетных записей разрешите внесение изменений.

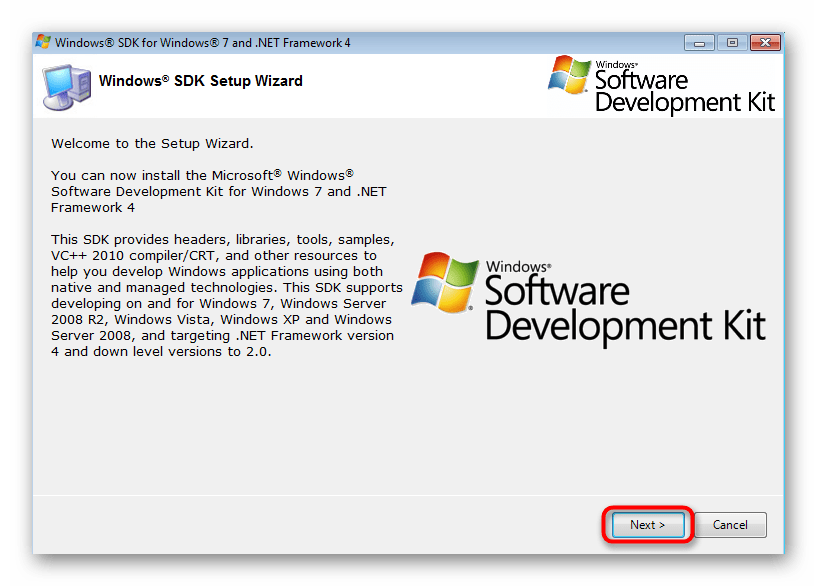

- Следуйте отобразившейся на экране инструкции и переходите далее.

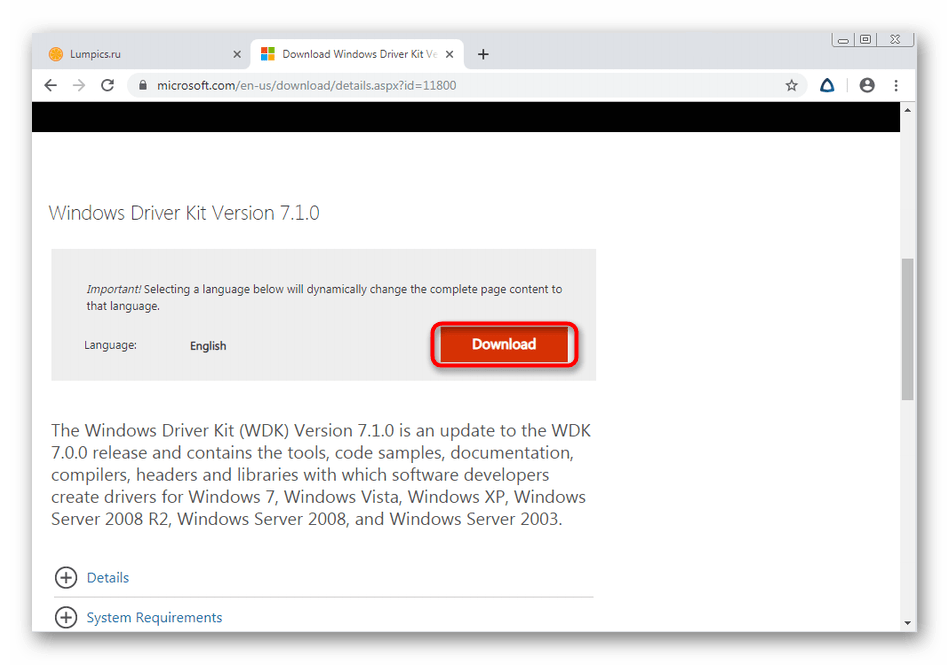

- По ссылке, ведущей на страницу приложения, загрузите Windows Driver Kit.

Перейти на официальный сайт Microsoft для скачивания Windows Driver Kit 7.1.0

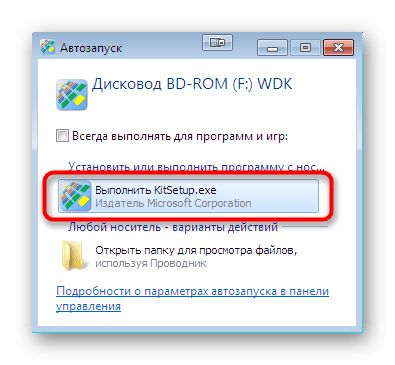

- Это целый пакет разных утилит и дополнительных компонентов, распространяющийся в виде ISO-образа. По завершении загрузки вам необходимо смонтировать его через любую удобную программу, о чем читайте по ссылке далее.

Подробнее: Как смонтировать образ в программе DAEMON Tools

- После запуска диска через виртуальный привод откройте EXE-файл для начала инсталляции.

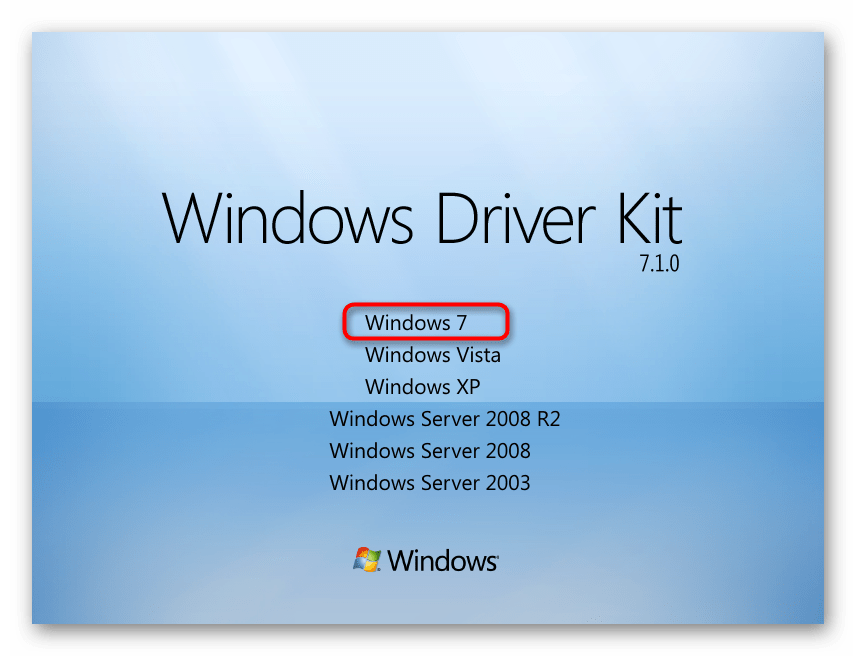

- Укажите версию операционной системы.

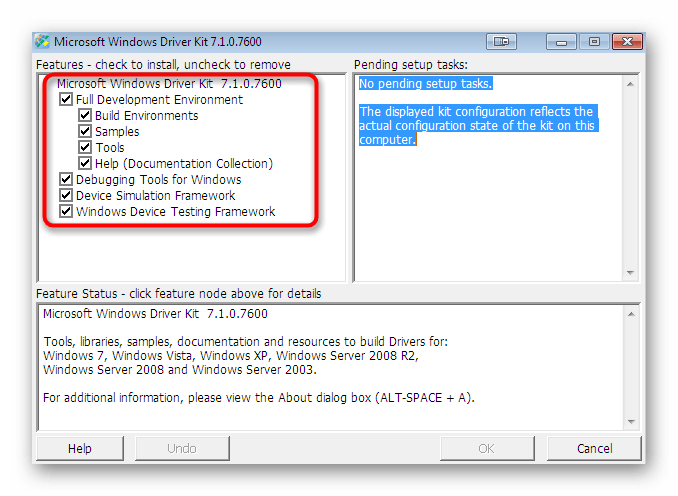

- Выберите для установки все присутствующие инструменты, отметив их галочками, и завершите операцию.

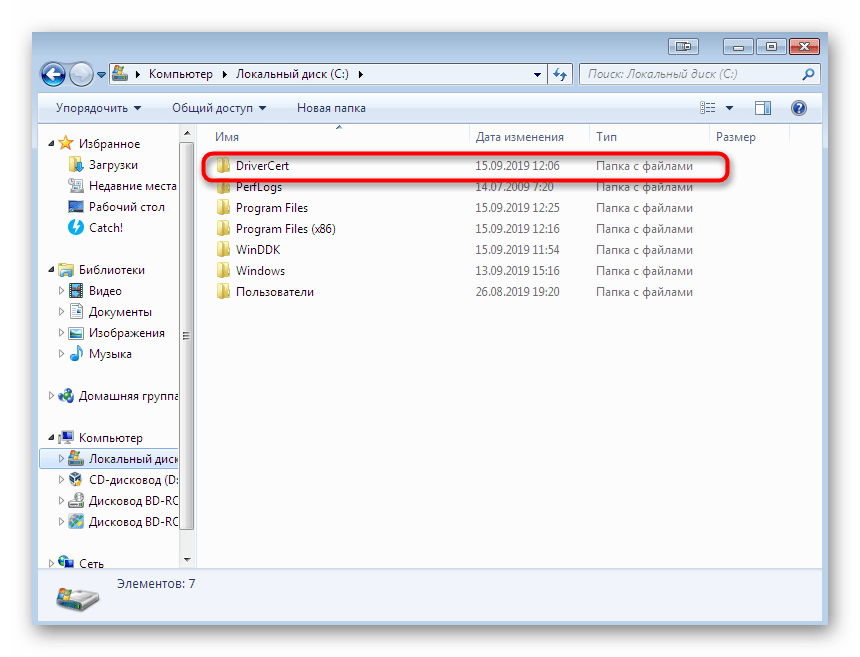

- Затем откройте корень системного логического тома жесткого диска, где создайте папку с названием «DriverCert». В нее будут помещены все зависящие от драйвера объекты для удобства взаимодействия с ними.

- Переходите по стандартным расположениям установленных компонентов, чтобы запомнить путь ко всем каталогам. Вы можете скопировать их или записать, чтобы не запутаться при выполнении следующих действий.

Сейчас уже существуют новые версии рассмотренных инструментов, но вам нужно загружать только те сборки, на которые мы оставили ссылки. Связано это с тем, что разработчики в новых версиях прекратили поддержку используемых далее утилит, что не позволит вручную подписать драйвер. Убедитесь в том, что все компоненты установлены, перезагрузите компьютер и переходите далее.

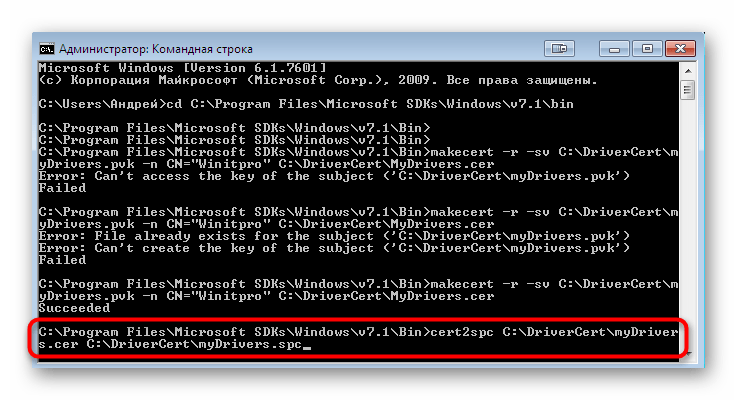

Шаг 2: генерация ключа и сертификата

Сертификат необходим драйверу для того, чтобы определить его подлинность, а сгенерированные ключи обезопасят сам файл от несанкционированного изменения. Создание таких компонентов — обязательное условие от Microsoft, поэтому каждому пользователю придется выполнить следующие действия:

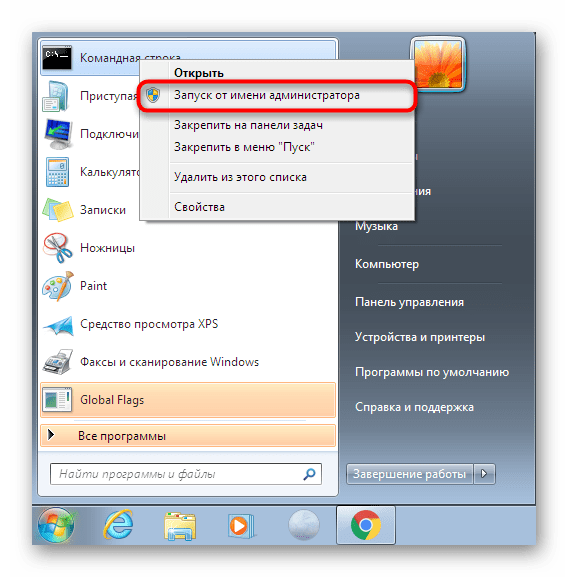

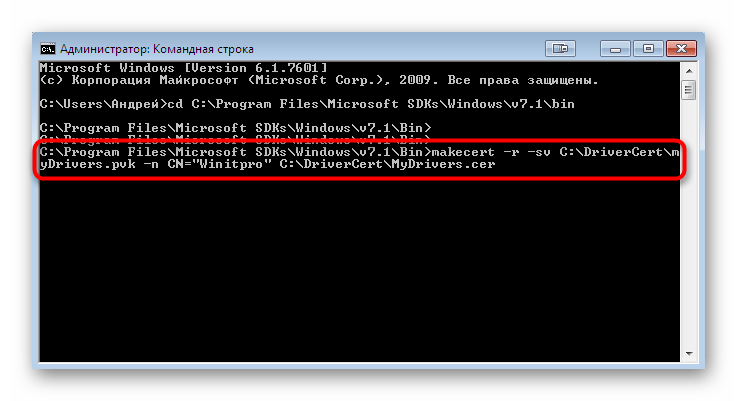

- Запустите «Командную строку» от имени администратора.

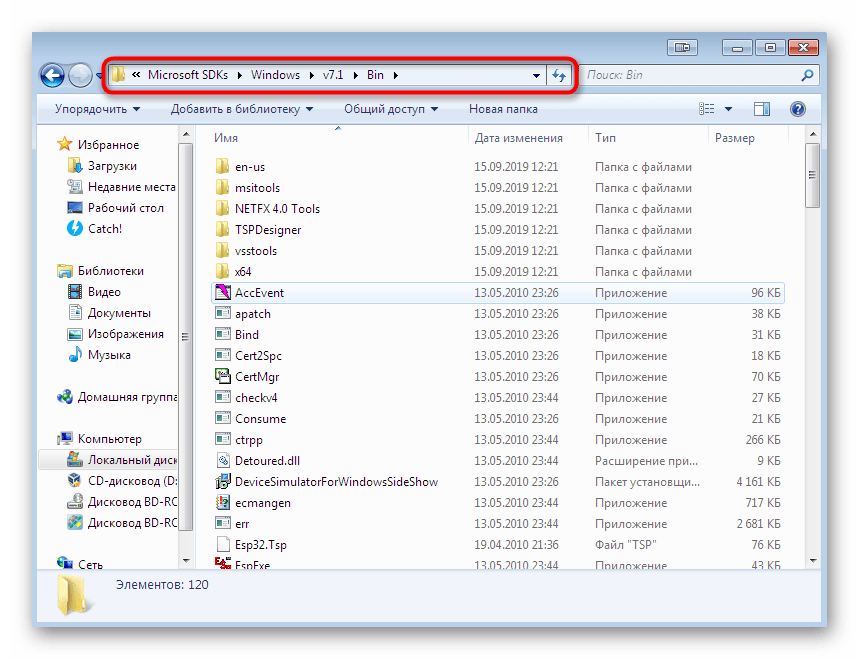

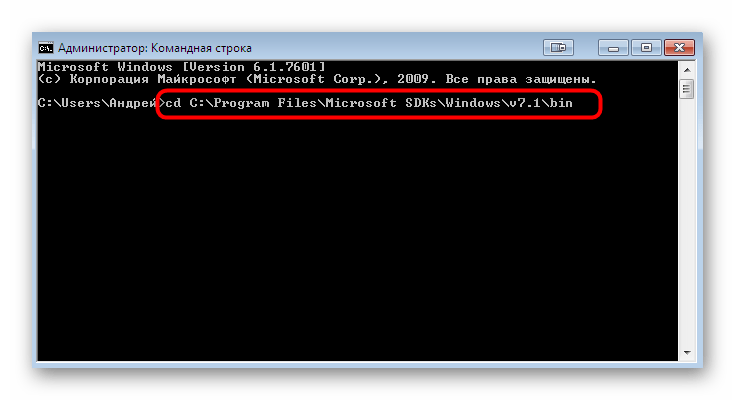

- Введите команду

cd C:Program Files (x86)Microsoft SDKsWindowsv7.1bin, чтобы перейти к папке с объектами SDK. Если вы изменяли директорию при установке, замените путь на актуальный. Активируйте команду нажатием по клавише Enter. - Задействуйте утилиту, входящую в состав SDK, чтобы сгенерировать сертификат, вписав в консоль команду

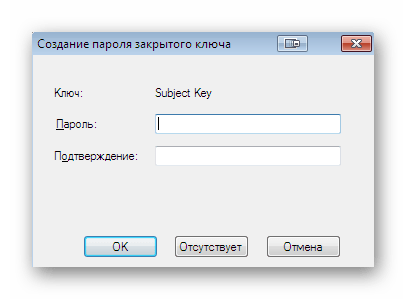

makecert -r -sv C:DriverCertmyDrivers.pvk -n CN="NameCompany" C:DriverCertMyDrivers.cer. Замените NameCompany на название изготовителя драйвера или впишите произвольное. - На экране отобразится форма для создания пароля к закрытому ключу, а от вас требуется ввести его в соответствующем поле и подтвердить.

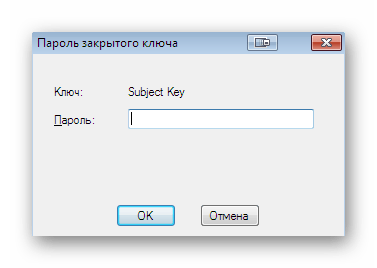

- Для продолжения работы в новом окне введите уже присвоенный пароль.

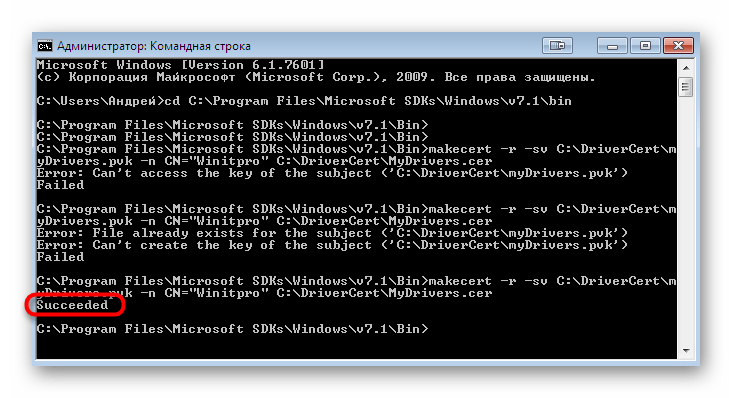

- После автоматического закрытия окна ознакомьтесь с содержимым консоли: если в конце вы видите уведомление «Succeeded», значит, генерация прошла удачно и можно двигаться далее.

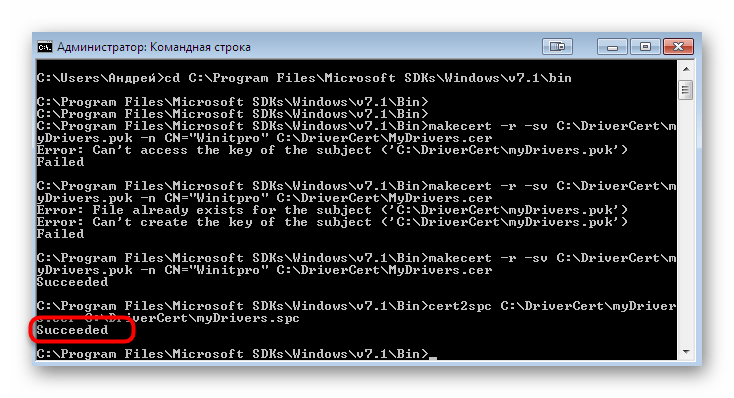

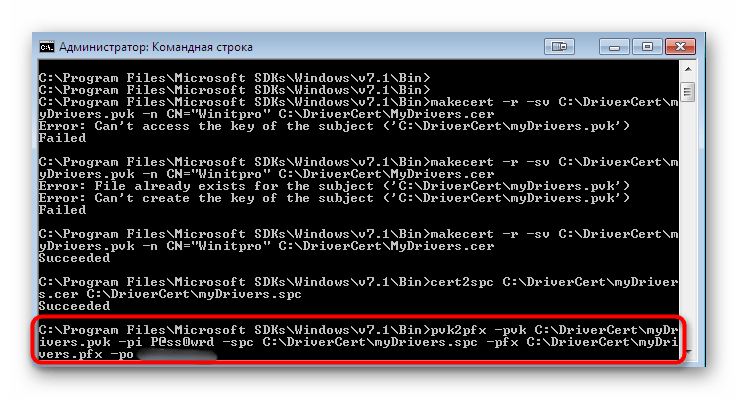

- Следующий обязательный этап заключается в создании публичного ключа, и он будет доступен всем желающим внедрить драйвер в программное обеспечение. Для этого вставьте команду

cert2spc C:DriverCertmyDrivers.cer C:DriverCertmyDrivers.spc. - Сообщение в консоли должно свидетельствовать об успешном создании публичного ключа.

- Закрытый и публичный ключ должны быть объединены в один компонент, а для этого используется команда

pvk2pfx -pvk C:DriverCertmyDrivers.pvk -pi P@ss0wrd -spc C:DriverCertmyDrivers.spc -pfx C:DriverCertmyDrivers.pfx -po PASSWORD. Замените PASSWORD на ранее созданный пароль закрытого ключа.

Это был самый простой этап создания цифровой подписи для драйвера, в ходе которого практически никогда не возникает никаких ошибок. Однако если на экране отобразились какие-то предупреждающие уведомления, не игнорируйте их, читайте содержимое и исправляйте ситуацию в соответствии с находящимися там рекомендациями.

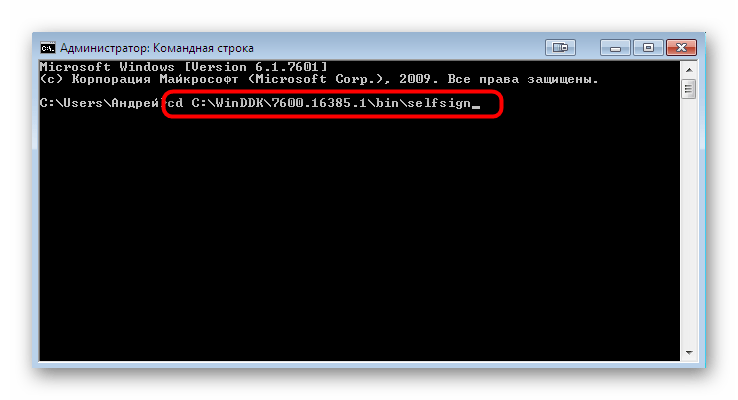

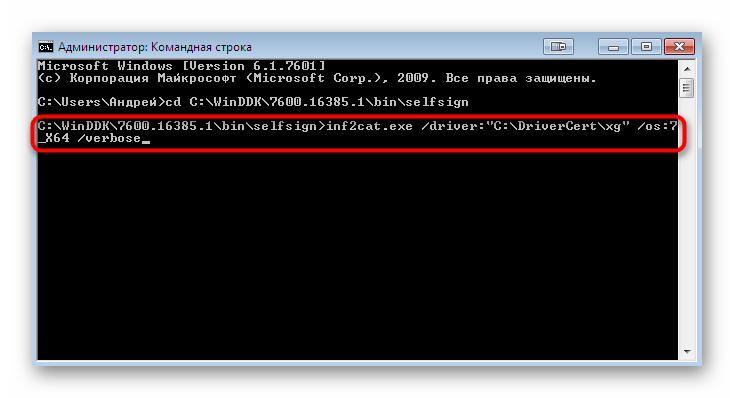

Шаг 3: создание конфигурационного файла

Конфигурационный файл необходим каждому драйверу, ведь именно в нем и будут храниться основные сведения. В дальнейшем он может пригодиться, если, например, понадобится изменить дату последнего изменения или внести коррективы в название версии драйвера.

- Для использования следующей утилиты снова придется переместиться в папку с набором инструментов от Майкрософт, а для этого задействуйте команду

cd C:WinDDK7600.16385.1binselfsign. - Предварительно откройте каталог с драйвером и убедитесь, что там есть два файла с расширениями INF и SYS, ведь они будут задействованы для следующего формирования конфигурационного файла. После введите

inf2cat.exe /driver:"C:DriverCertDRIVER" /os:7_X64 /verbose, заменив DRIVER на название ранее созданной папки с файлами. Подтвердите выполнение команды нажатием на Enter.

Следите за состоянием «Командной строки» и ожидайте появления на экране уведомлений «Signability test complete» и «Catalog generation complete». Во время процедуры создания файла настоятельно не рекомендуется выполнять других действий на компьютере, поскольку это может вызвать сбои в функционировании утилиты.

Отдельно отметим самую частую ошибку, которая появляется при создании конфигурационного файла. Ее текст выглядит примерно так: «22.9.7: DriverVer set to incorrect date (must be postdated to 4/21/2009 for newest OS) in XXXXX.inf», а вызывает ее некорректно установленная дата создания объекта.

https://www.youtube.com/watch?v=oNj5Jo_NDO4

Если такая проблема возникла, откройте целевой файл, имя которого и указано в ошибке, через стандартный «Блокнот», где отыщите строку «DriverVer=» и поменяйте ее значение на 05/01/2009,9.9.9.9. Сохраните изменения и повторно выполните создание конфигурационного файла.

Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

Часть 2

В этой части сделаем небольшое отступление от цифровых подписей в сторону того, без чего непосредственно цифровых подписей, да и защиты информации в привычном понимании, не было бы: шифрования. Ведь первое, что приходит на ум, когда идет речь о защите наших данных — это не дать эти данные нехорошему человеку прочитать. Поэтому, перед тем, как продолжить рассмотрение стандартов PGP и S/MIME, стоит закрасить некоторые остающиеся в знаниях белые пятна, и рассмотреть процесс шифрования немного поподробнее.

Шифры и коды существуют, наверное, с того момента, как человечество научилось записывать свои впечатления об окружающем мире на носителях. Если немного вдуматься, даже обыкновенный алфавит — уже шифр. Ведь когда мы читаем какой-либо текст, в нашей голове каждому нарисованному символу сопоставляется некий звук, сочетание звуков, или даже целое понятие, а в голове соседа, который читать не умеет, этого уже не происходит.

Не зная, какому символу и что сопоставлено, мы никогда не сможем понять, что же именно писавший имел ввиду. К примеру, попробуйте взять и прочитать что-то, написанное на иврите, или на китайском языке. Сами алфавиты этих языков будут являться для вас непреодолимым препятствием, даже если с помощью этих символов написаны понятия вашего родного языка.

Но, тем не менее, простое использование чужого алфавита все же недостаточная мера для защиты ваших данных. Ведь любой алфавит, так или иначе, создавался для удобства пользования им и является неразрывно связанным с языком, которому данный алфавит характерен. А значит, выучив этот язык и некоторый набор базовых понятий на нем (а то и просто воспользовавшись услугами человека, знающего данный язык), нехороший человек может прочитать вашу информацию.

Значит, надо придумать алфавит, который знает только ограниченный круг лиц, и с его помощью записать информацию. Наверняка все читали (или, по крайней мере, слышали) цикл историй про Шерлока Холмса. В этом цикле фигурировал алфавит, составленный из пляшущих человечков (а многие, я думаю, в детстве на его основе составляли свой). Однако, как показывает данная история, наблюдательный человек может разгадать, какой символ и к чему относится. А значит наша информация опять попадет не в те руки.

Что же делать? Придумывать все более и более сложные алфавиты? Но чем более сложный и громоздкий алфавит, тем более неудобно с ним работать, хранить его в тайне. К тому же, насчет тайны есть замечательная поговорка: знают двое – знают все. Ведь самое слабое звено в любом шифре – это человек, который знает, как этот шифр расшифровать.

А почему бы не сделать так, чтобы способ шифрования был сразу известен всем, но расшифровать наши данные было бы нельзя без какого-то ключа? Ведь ключ (в отличие от всего алфавита) маленький, его достаточно легко сделать новый, если что (опять же, в отличие от переработки всего алфавита), легко спрятать. Наиболее наглядно плюсы ключевых систем показывает следующий пример: получателю надо прочитать сосланное вами сообщение. Обычное, на бумаге. Допустим, вы используете секретный алфавит. Тогда, чтобы прочитать сообщение, получатель должен знать алфавит, иметь большой пыльный талмуд, в котором описаны способы расшифровки (ведь алфавит должен быть сложным, чтобы быть надежным) и понимать, как же с этим талмудом работать. С ключами же все проще: вы кладете сообщение в коробку с замком, а получателю достаточно просто вставить подходящий ключик, а знать, как же устроен замок ему совершенно но нужно.

Итак, общеизвестные «алфавиты» и ключи — механизм, существенно более удобный, чем просто алфавиты. Но как же так зашифровать, чтобы все расшифровывалось простым ключом? И вот тут нам на помощь приходит математика, а конкретнее – математические функции, которые можно использовать для замены наших исходных символов на новые.

Вспомним же, что такое функция. Это некоторое соотношение, по которому из одного числа можно получить другое. Зная x и подставляя его в известное нам соотношение y=A*x, мы всегда получим значение y. Но ведь, как правило, верно и обратное: зная y, мы можем получить и x.

Как правило, но далеко не всегда. Для многих зависимостей получить y легко, тогда как x – уже очень трудно, и его получение займет продолжительное время. Вот именно на таких зависимостях и базируется используемое сейчас шифрование.

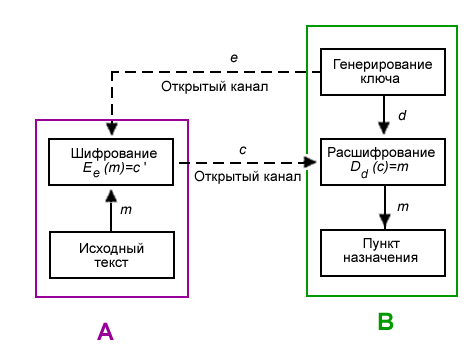

Но, вернемся к самому шифрованию. Шифрование подразделяют на симметричное, асимметричное и комбинированное. Рассмотрим, в чем суть каждого из них.

Симметричное шифрование, по большому счету, достаточно слабо отличается от старого доброго секретного алфавита. Собственно говоря, отличается оно как раз наличием ключа – некоторой сравнительно маленькой последовательности чисел, которая используется для шифрования и расшифровывания. При этом, каждая из обменивающихся информацией сторон должна этот ключ знать и хранить в секрете. Огромным плюсом такого подхода является скорость шифрования: ключ, по сути, является достаточно простой и короткой инструкцией, какой символ, когда, и на какой надо заменять. И работает данный ключ в обе стороны (то есть с его помощью можно как заменить все символы на новые, так и вернуть все как было), за что такой способ шифрования и получил название симметричного. Столь же огромным минусом является именно то, что обе стороны, между которыми информация пересылается, должны ключ знать. При этом, стоит нехорошему человеку заполучить ключ, как он тут же прочитает наши столь бережно защищаемые данные, а значит проблема передачи ключа принимающей стороне становится в полный рост.

Асимметричное шифрование поступает несколько хитрее. Здесь и у нас, и у нашего получателя есть уже два ключа, которые называют открытый и закрытый. Закрытый ключ мы и получатель храним у себя (заметьте, каждый хранит только свой ключ, а значит, мы уже выходим за пределы той самой поговорки про двоих знающих), а открытый мы и получатель можем спокойно передавать кому угодно – наш закрытый, секретный, по нему восстановить нельзя. Итого, мы используем открытый ключ получателя для шифрования, а получатель, в свою очередь, использует свой закрытый ключ для расшифровывания. Плюс данного подхода очевиден: мы легко можем начать обмениваться секретной информацией с разными получателями, практически ничем (принимая условие, что наш получатель свой закрытый ключ не потерял/отдал и т.п., то есть не передал его в руки нехорошего человека) не рискуем при передаче информации. Но, без огромного минуса не обойтись. И здесь он в следующем: шифрование и расшифровывание в данном случае идут очень, очень, очень медленно, на два-три порядка медленнее, чем аналогичные операции при симметричном шифровании. Кроме того, ресурсов на это шифрование тратится также значительно больше. Да и сами ключи для данных операций существенно длиннее аналогичных для операций симметричного шифрования, так как требуется максимально обезопасить закрытый ключ от подбора по открытому. А значит, большие объемы информации данным способом шифровать просто невыгодно.

Пример использования асимметричного шифрования [Wikipedia]

e — открытый ключ получателя B

d — закрытый ключ получателя B

m — исходная информация отправителя A

c — зашифрованная исходная информация

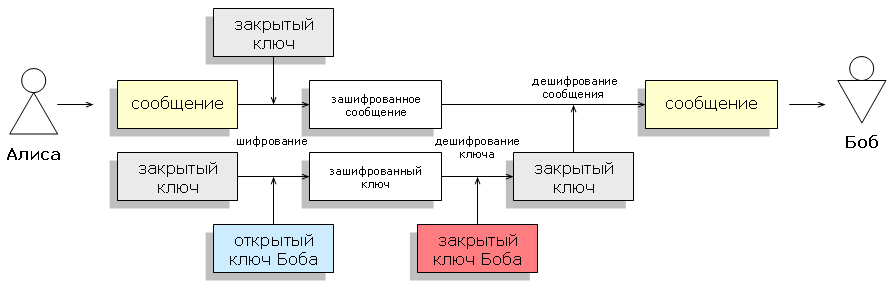

И снова возникает вопрос: что же делать? А делать нужно следующее: взять, и скомбинировать оба способа. Собственно, так мы и получаем комбинированное шифрование. Наш большой объем данных мы зашифруем по первому способу, а чтобы донести ключ, с помощью которого мы их зашифровали, до получателя, мы сам ключ зашифруем по второму способу. Тогда и получим, что хоть асимметричное шифрование и медленное, но объем зашифрованных данных (то есть ключа, на котором зашифрованы большие данные) будет маленьким, а значит расшифровывание пройдет достаточно быстро, и дальше уже в дело вступит более быстрое симметричное шифрование.

Пример применения комбинированной системы [Wikipedia]

Все эти механизмы нашли свое применение на практике, и оба наших больших лагеря PGP и S/MIME их используют. Как говорилось в первой статье, асимметричное шифрование используется для цифровой подписи (а именно, для шифрования нашего хэша). Отличие данного применения от обычного асимметричного шифрования в том, что для шифрования используется наш закрытый ключ, а для расшифровывания достаточно наличие связанного с ним (то есть, тоже нашего) открытого ключа. Поскольку открытый ключ мы не прячем, наш хэш можем прочитать кто угодно, а не только отдельный получатель, что и требуется для цифровой подписи.

Комбинированное же шифрование применяется в обоих стандартах непосредственно для шифрования отправляемых данных.

Таким образом, начиная пользоваться цифровыми подписями для защиты наших данных от подмены, мы автоматически (для этих двух стандартов) получаем и замечательную возможность защитить наши данные еще и от прочтения, что, согласитесь, весьма удобно.

Теперь, когда мы познакомились с общими принципами работы механизмов, используемых для защиты наших данных, можно наконец перейти к практике и рассмотрению, что же использовать. Но об этом в следующих статьях.