Что такое мобильная подпись

Мобильная электронная подпись — это новая технология, позволяющая для идентификации пользователя применять мобильный телефон. МЭП дает владельцу доступ к системе удаленного документооборота, а также ко многим интернет-сервисам. Для установки подписи требуется специальная SIM-карта, а подтверждение личности происходит в салоне сотовой связи.

Использование мобильной подписи имеет ряд преимуществ:

- возможность установки МЭП на разные мобильные устройства;

- удаленная работа при необходимости, в т.ч. в международном роуминге;

- простота и удобство интерфейса;

- возможность установки различных сервисов и дополнительных электронных услуг.

При создании МЭП используются российские стандарты шифрования данных, что позволяет установить личность автора документа и подтвердить производимые операции (онлайн-банкинг, покупки, денежные переводы и т.д.).

Оформляют мобильную подпись не только физические лица, но и индивидуальные предприниматели, и владельцы малого и среднего бизнеса, а также городские и муниципальные учреждения. Применять МЭП можно для подписания внутренней и внешней документации, налоговых деклараций, отчетности, транспортных накладных, торговых документов и т.п.

: электронная подпись и шифрование на android

Адрес новости: http://soft.lissi.ru/about/news/2021/05/11/

Адрес сайта: http://soft.lissi.ru

Специалистами ООО «ЛИССИ-Софт» подготовлена beta-версия приложения «SignMaker-А» для платформы Android:

Данное приложение предназначено для использования в электронном документообороте, для формирования электронной подписи (ЭП) и шифрования документов, хранящихся в файлах, в том числе и с использованием российской криптографии (ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001, ГОСТ 28147-89).

В качестве средств криптографической защиты (СКЗИ) могут использоваться программные (например, LCCryptoki) и аппаратные токены с поддержкой интерфейса PKCS#11.

Приложение «SignMaker-А» по своему функционалу полностью идентично приложению «CryptoWeb», разработанному на базе платформонезависимого криптоплагина.

Приложение «SignMaker-A» соответствует требованиям Федерального закона от 10 января 2002 года № 1-ФЗ “Об электронной цифровой подписи” и «Требованиям к форме квалифицированного сертификата ключа проверки электронной подписи», утвержденным приказом ФСБ России от 27.12.2021 г. № 795, и выступает как средство визуализации при подписании/шифровании документа.

Beta-версия приложение «SignMaker-А» уже сегодня позволяет подключать библиотеки токенов, импортировать пользовательские и корневые сертификаты, личные сертификаты в формате PKCS12, подписывать и шифровать файлы с документами (PKCS7), формировать запросы на сертификат в формате PKCS10:

Для разработчиков приложений, в частности, в банковской сфере (мобильный банкинг, дистанционное банковское обслуживание (ДБО), в сфере госуслуг и т.д. предоставляется соответствующее SDK.

Заказать и получить тестовые сертификаты можно на тестовом Удостоверяющем Центре (УЦ) ООО «ЛИССИ-Софт» в разделе «Запрос Сертификата –> Создание запроса на стороне сервера». Для этого можно воспользоваться любым браузером, установленном на Android:

Можно также сформировать запрос PKCS10 и через браузер отправить его на тестовый УЦ (раздел «Запрос Сертификата –> Заявка в формате PKCS#10»).

Получить выданные сертификаты можно на тестовом УЦ в разделе «Сертификаты->Действительные». В первом случае будет получен личный сертификат в формате PKCS12, а во втором случае просто сертификат.

Получить корневой сертификат УЦ можно в разделе «Информация об УЦ -> получить сертификат УЦ»:

После получения корневого сертификата необходимо его установить в хранилище приложения:

Скачать beta-версию можно как с нашего сайта здесь, так и с google-play здесь.

Мы будем благодарны за ваши замечания и пожелания!

С Уважением коллектив ООО «ЛИССИ-Софт».

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Где и как получить подпись

Для получения мобильной подписи нужно обратиться в салон сотовой связи с паспортом. После заполнения заявления и оплаты услуги процесс изготовления МЭП занимает около 15 минут. Стоимость изготовления подписи зависит от региона и выбранного оператора и в среднем составляет около 1000 рублей.

После идентификации клиента выдается сертификат цифровой подписи и специальная SIM-карта с программным обеспечением. Номер телефона клиенту менять необязательно: если написать заявление, то можно сохранить свой старый номер на новой Sim-карте и использовать ее для отправки сообщений, звонков, Интернета и т.д.

Как подписать pdf-документ

- Найдите на смартфоне PDF-документ, который нужно подписать, и откройте его;

- Нажмите на клавишу редактирования (карандаш в кружочке) в левом нижнем углу;

- В открывшемся окне выберите «Заполнить и подписать» — «Создать подпись»;

- Прямо на экране смартфона пальцем повторите свой обычный автограф и нажмите «Готово»;

- Нажмите на экран, чтобы добавить на него подпись, и перенесите её в то место, где она должна располагаться.

Как подписать документ при помощи мэп

Для подписания электронного документа при помощи мобильной подписи необходимо специальное приложение, которое выдается вместе с SIM-картой. Активировать его необходимо в течение 24 часов после установки. После активации пользователь должен направить запрос на выпуск сертификата ЭЦП и подключиться к системе удаленного документооборота и к учетной информационной системе для получения доступа к услугам ЭЦП. Одновременно пользователь получает личный WEB-кабинет управления мобильным приложением.

Для подписания документа необходимо открыть приложение и выбрать «Подписать». Затем необходимо добавить документ, на котором нужно поставить МЭП.

Затем нажать еще раз «Подписать».

После выбора способа проставления подписи пользователь вводит личный пин-код и номер телефона (в некоторых приложениях нужен лишь пин-код) и нажимает «Подписать».

После этого на телефонный номер будет отправлен проверочный код, который нужно ввести в соответствующую строку. После завершения подписания документ появится в конверте с МЭП и информацией о подписи.

Использование мобильной электронной подписи имеет ряд преимуществ: она не требует использования носителя, что снижает риски кражи или поломки, не требует привязки к определенному рабочему месту и позволяет подписывать документы в режиме онлайн из любой точки мира.

Как получить эцп через телефон за 5 минут! » ecpexpert.ru

Получить Электронно цифровую подпись (ЭЦП) граждане Республики Казахстан (РК) могут с помощью телефона и приложения eGov mobile (устанавливать NCALayer на телефон не нужно).

На данный момент ЭЦП позволяется получить доступ ко всем сервисам eGov.

Цикл статей по работе с ЭЦП:

- Как получить ЭЦП через ЦОН (на компьютер)

- Как получить ЭЦП через eGov (на компьютер)

- Как получить ЭЦП на телефон (эта статья)

- Как продлить (перевыпустить) ключ ЭЦП

- Как отозвать (аннулировать) ключ ЭЦП

- Как изменить пароль на ключ ЭЦП

Перед выпуском ЭЦП приготовьте удостоверение личности или паспорт гражданина РК, а так же приложению потребуется снять видео, для вашей идентификации.

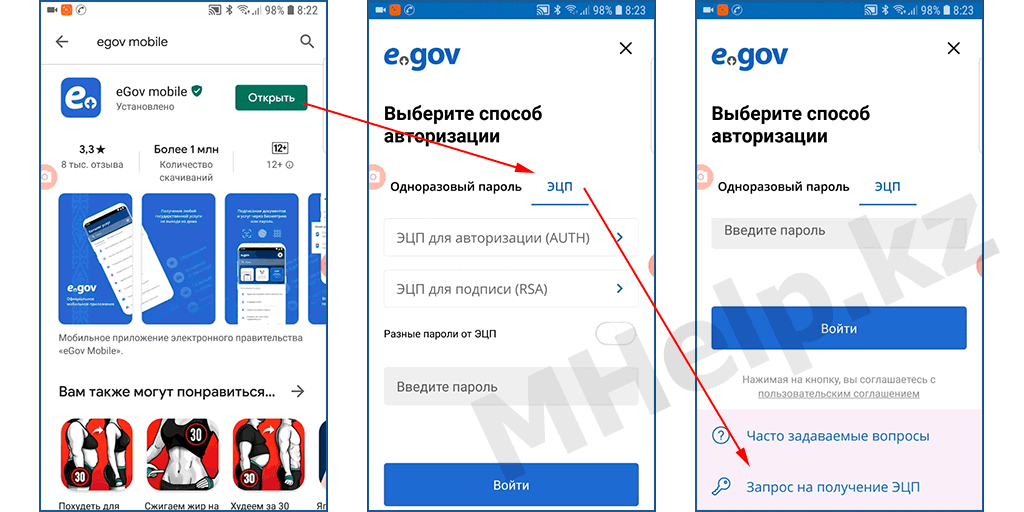

Скачиваем и устанавливаем приложение eGov mobile в PlayMarket.

Запускаем приложение eGov mobile, выбираем предпочитаемый язык приложения.

Открываем вкладку ЭЦП, прокручиваем окно вниз, выбираем пункт Запрос на получение ЭЦП.

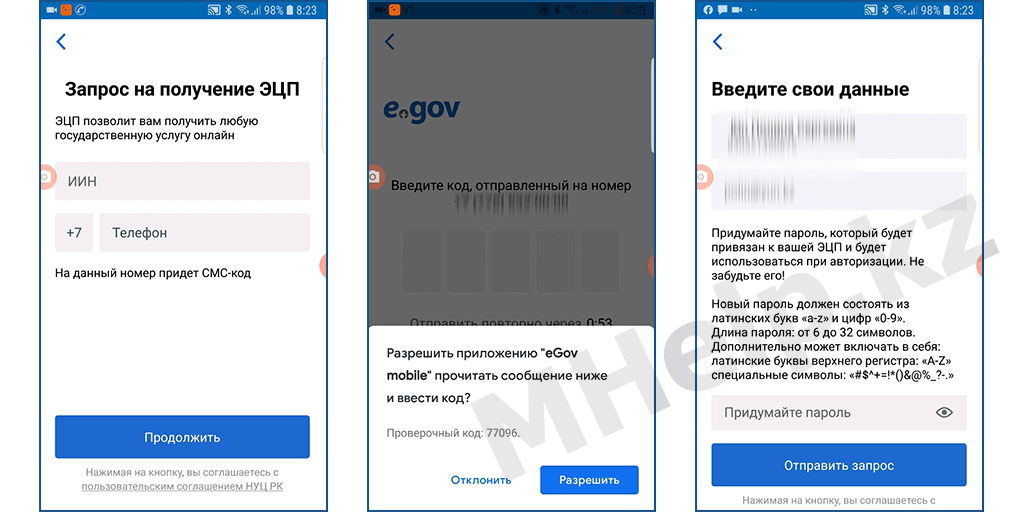

Указываем ИИН, номер телефона на который придет СМС код, нажимаем Продолжить.

Вводим полученный СМС код в поле проверки (либо вручную, либо разрешаем доступ приложению к чтению СМС).

Придумываем пароль на ЭЦП в соответствии с требованиями и нажимаем Отправить запрос.

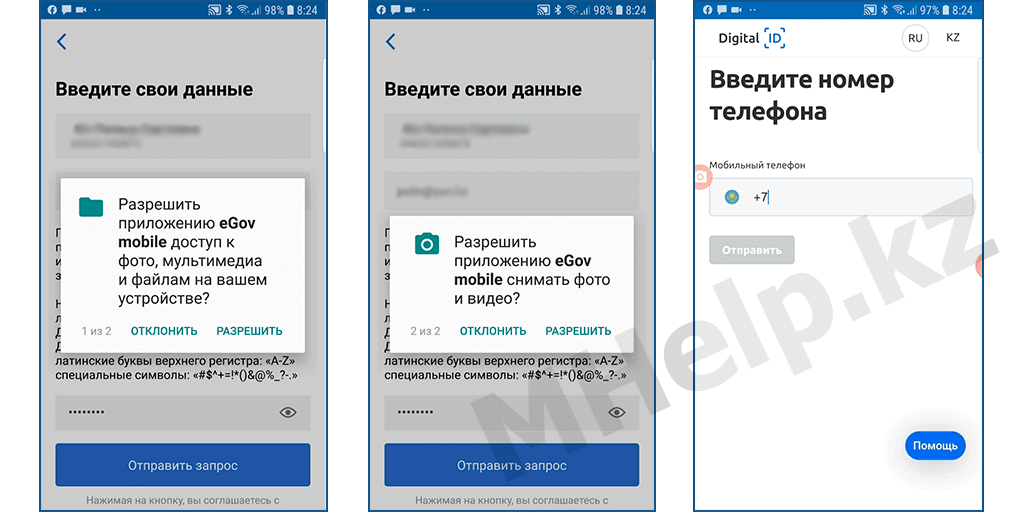

Предоставляем приложению eGov mobile необходимые разрешения: «доступ к фото, мультимедиа и файлам», «снимать фото и видео».

При первом получении ЭЦП необходимо создать цифровой идентификатор Digital ID.

Указываем свой номер телефона и нажимаем Отправить, вводим полученный из СМС код.

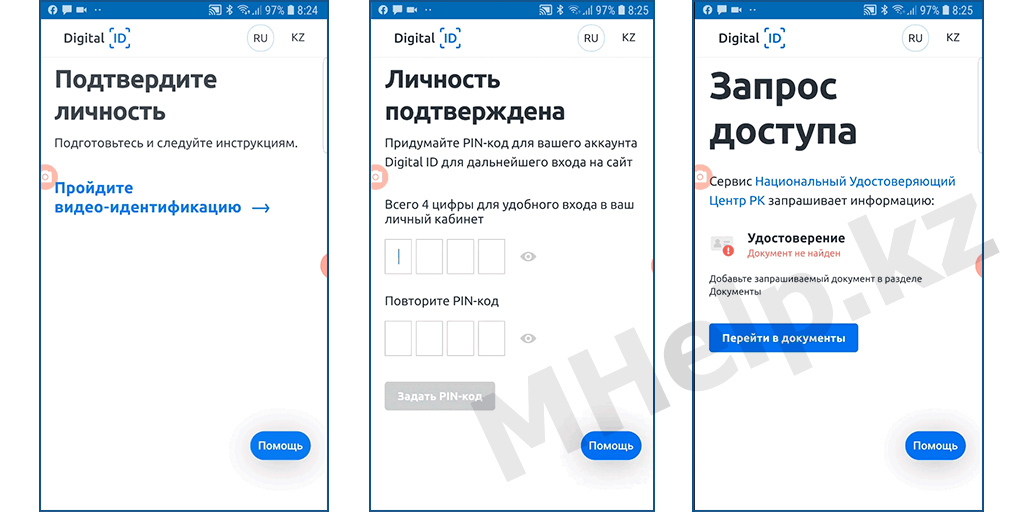

Нажимаем на ссылку Пройдите видео-идентификацию.

Расположите контур лица в предложенном овале и нажмите Начать.

Если лицо будет распознано, овал сменится на больший (если вы носите очки, их придется снять).

Приблизьте лицо, чтобы вписать его контур большого овала, до появления надписи Загрузка и обработка видео, после чего должна появиться надпись Видео-идентификация пройдена.

Устанавливаем код для вашего аккаунта Digital ID, вводим пин код и его подтверждение.

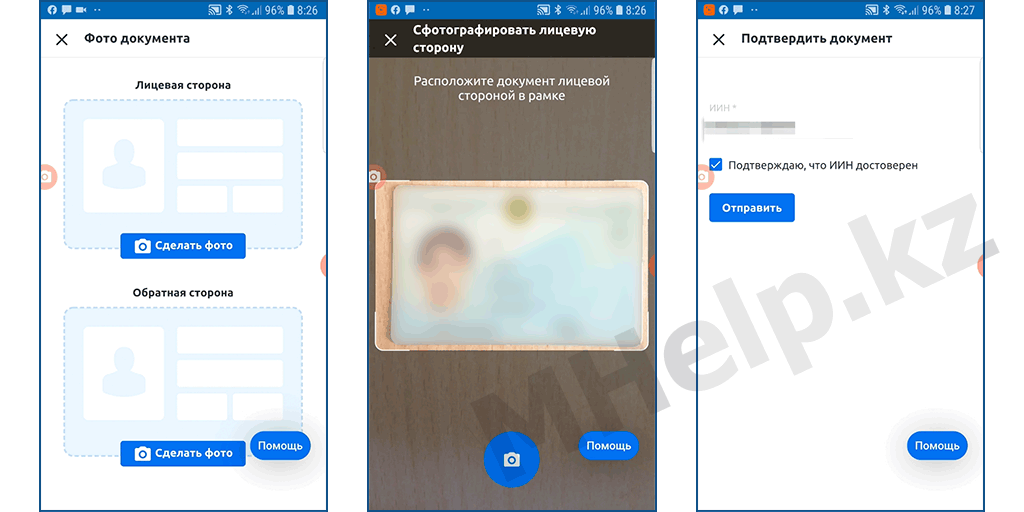

Сфотографируем и отправим один из документов удостоверяющих личность, например удостоверение личности, нажимаем Перейти в документы.

Нажимаем Добавить Удостоверение и делаем фото лицевой и обратной стороны документа, помещая стороны документа в указанную рамку.

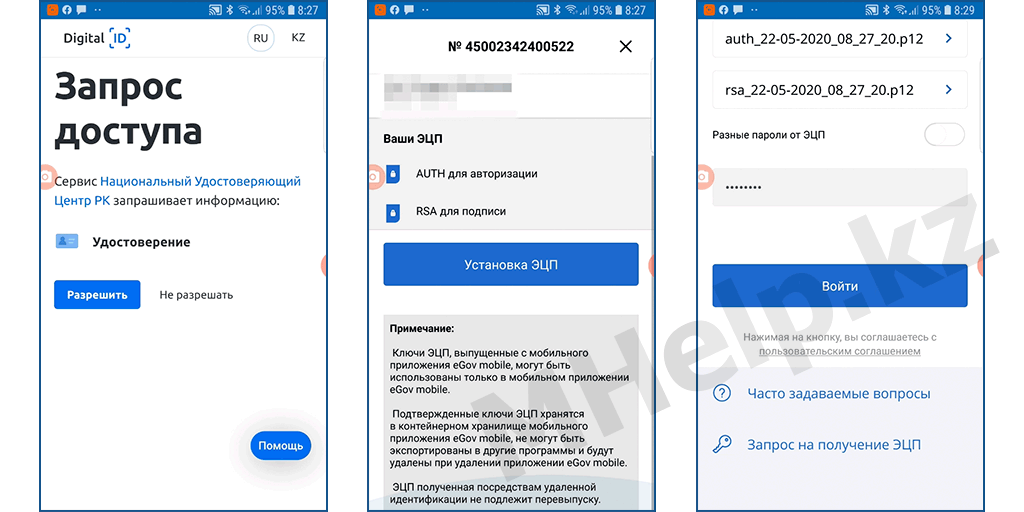

Документ успешно принят, введите пин код для разрешения доступа Удостоверяющему центра РК к вашему цифровому ID (загруженным документам).

Ознакомьтесь с информацией в Примечание и нажмите кнопку Установка ЭЦП.

Вводим пароль на ЭЦП, который указывали в начале процедуры подачи заявки.

Если вы забыли пароль, ЭЦП придется выпустить заново.

Нажимаем кнопку Войти.

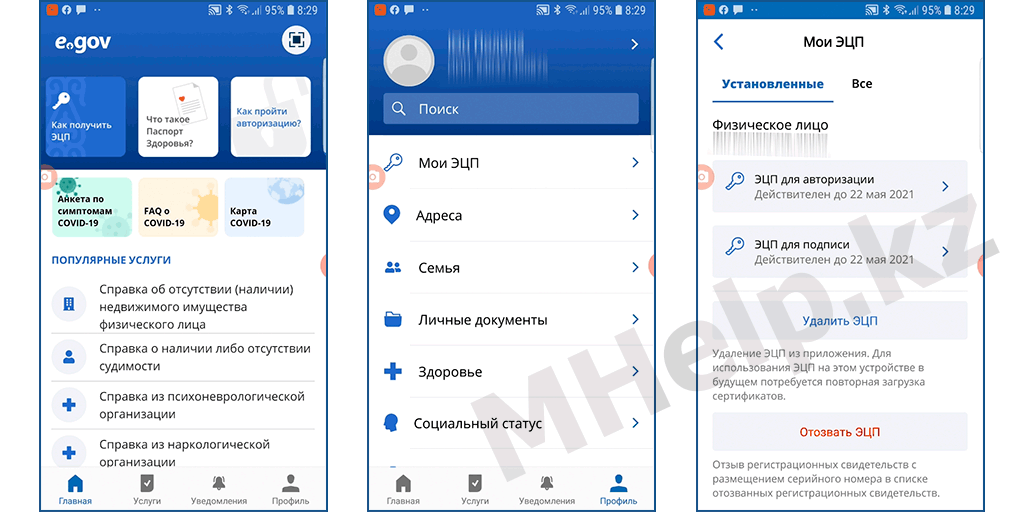

Придумываем пин-код для быстрого доступа к приложению eGov.kz.

Проверяем наличие ЭЦП в приложении, нажимаем Профиль и Мои ЭЦП.

В этом списке отображаются выпущенные ЭЦП хранящиеся на вашем телефоне и сроки их действия.

Вы можете Удалить ЭЦП, для нового выпуска, либо Отозвать ЭЦП, если вы хотите прекратить их действие.

Теперь вам доступны все гос.услуги портала Электронное правительство.

Если что-то осталось непонятным, просмотрите видео «Как получить ЭЦП через телефон»

🟢 В данной статье объяснялось как получить Электронно-цифровую подпись на телефон для портала eGov.kz. Надеюсь у вас успешно получилось выпустить ЭЦП на телефон и использовать сервисы Электронного правительства РК. Если у вас появились вопросы, задать их можно в наших Телеграм группах.

Как работать с pdf на android

Adobe Acrobat Reader – это бесплатное приложение, которое представляет собой PDF-ридер. Он позволяет с удобством взаимодействовать с документами, не только подписывая их для контрагентов, но и искать по содержимому, выделять, копировать, редактировать и вносить разного рода изменения.

Google сделала резервные копии на Android удобными и бесплатными

Важно понимать, что таким образом можно подписывать любые документы, но они обязательно должны быть в формате PDF. Впрочем, если ваш документ имеет другой формат, — это не проблема. Вы можете конвертировать его в нужный, посредством популярных онлайн-конвертеров вроде ilovepdf.

Технические характеристики мэп

Безопасность мобильной подписи обеспечивает уникальный пин-код, который выдается при активации SIM-карты. Формируется код в соответствии со стандартами ГОСТа РФ Р-34.10-2021.

С технической стороны МЭП также имеет ряд преимуществ:

- не требует использования электронного носителя подписи, что снижает риски потери или порчи ЭЦП;

- не требует покупки и установки лицензионного ПО;

- не требует привязки к ПК.

Технология новой ЭЦП основана на привязке SIM-карты к приложению, которое формирует сертификат МЭП при помощи криптографических преобразований. Операции происходят внутри SIM-карты, и личный ключ хранится также внутри.

Приложение идентифицирует владельца подписи, используя сертификат открытого ключа. В завершении процесса с сервером устанавливается защищенное соединение с использованием криптографических алгоритмов.

Сам процесс идентификации пользователя выглядит так: владелец SIM-карты обращается через электронный сервис для получения услуги, и его автоматически переправляют на сервер авторизации, аутентификации и идентификации. Для определения выданного сертификата используется телефонный номер.

Для подтверждения согласия при выполнении операции (денежный перевод, подпись, оплата услуги и т.д.) владелец телефона вводит личный код. Поставщик услуг одновременно получает полную информацию о пользователе: ФИО, паспортные данные и данные сертификата открытого ключа. При подписании договора сервер поставщика услуг направляет владельца ЭЦП на сервер формирования МЭП по защищенному каналу.

Формирование МЭП также происходит через отправку бинарного SMS с хэш-значением документа. Активация подписи происходит при помощи повторного введения пин-кода, а после проверки документа сервер передает его поставщику услуг.