- Что такое рутокен плагин

- Термины и определения

- 2. Условия обработки персональных данных

- 5. Специальные категории персональных данных

- 8. Обработка персональных данных граждан Российской Федерации

- 1. Согласие субъекта персональных данных на обработку его персональных данных

- 2. Права субъекта персональных данных

- Обеспечение безопасности персональных данных

- Двухфакторная аутентификация

- Как изменить пин-код по умолчанию для пользователя рутокен эцп 2.0

- Как работать с эцп без флешки?

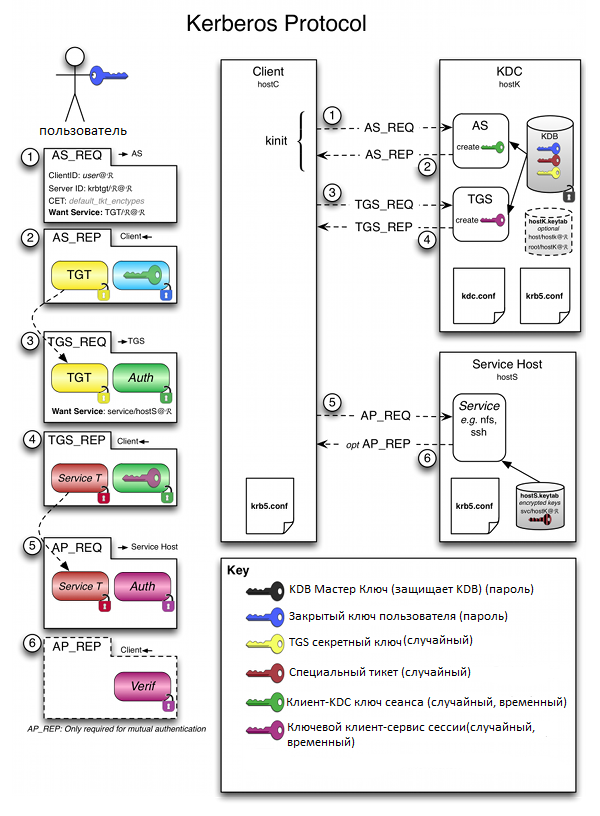

- Настройка двухфакторной аутентификации в домене windows

- Особенности использования токенов

- Преимущества входа в домен по токену

- Регистрация и установка программного решения cryptopro

- Сертификация

- Создаем зашифрованный том

- Токен и смарт-карта

- Установка эцп с флеши на пк

Что такое рутокен плагин

Рутокен Плагин в качестве средства криптографической защиты и строгой двухфакторной аутентификации использует USB-токен или другое устройство, в котором аппаратно реализованы российские криптографические алгоритмы. Для работы в контексте браузера используются кроссплатформенные и мультибраузерные технологии, позволяющие одинаково удобно работать с электронной подписью в браузере вне зависимости от используемой операционной системы.

Рутокен Плагин позволяет реализовать следующие механизмы защиты информации:

- двухфакторную аутентификацию в Web-сервисе по аппаратному носителю;

- шифрование обмена данными между браузером и Web-сервисом по ГОСТ 28147-89;

- электронную подпись по ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2021 (256 и 512 бит) и RSA;

- вычисление хэш-функции по ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2021 (256 и 512 бит);

- разграничение доступа к ресурсам Web-сервиса на основе цифровых сертификатов.

Для интеграции с системами, использующими цифровые сертификаты и инфраструктуру PKI, в продукте реализована поддержка:

- цифровых сертификатов формата Х.509;

- запросов на сертификаты PKCS#10;

- подписи и шифрования данных в формате CMS, в том числе и для нескольких адресатов.

Рутокен Плагин устанавливается и работает с правами пользователя и использует только встроенные в браузер возможности и API. Рутокен Плагин не требует установки средств проксирования и дополнительных компонентов, фреймворков и платформ, таких как Java, Microsoft Silverlight и др.

Программа установки Рутокен Плагина реализована в виде простейшего one-click-installer, то есть не требует ни прав администратора, ни выбора пользователем никаких опций. При посещении пользователем защищенного сайта Рутокен Плагин автоматически загружается на Web-страницу, и после этого его функции могут вызываться из скриптов страницы.

Термины и определения

Автоматизированная обработка персональных данных — обработка персональных данных с помощью средств вычислительной техники;

Блокирование персональных данных — временное прекращение обработки персональных данных (за исключением случаев, если обработка необходима для уточнения персональных данных);

Информационная система персональных данных — совокупность содержащихся в базах данных персональных данных и обеспечивающих их обработку информационных технологий и технических средств;

Обезличивание персональных данных — действия, в результате которых без использования дополнительной информации невозможно определить принадлежность персональных данных конкретному субъекту персональных данных;

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных;

Оператор — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными;

Персональные данные — любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных);

Предоставление персональных данных — действия, направленные на раскрытие персональных данных определенному лицу или определенному кругу лиц;

Распространение персональных данных — действия, направленные на раскрытие персональных данных неопределенному кругу лиц (передача персональных данных) или на ознакомление с персональными данными неограниченного круга лиц, в том числе обнародование персональных данных в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к персональным данным каким-либо иным способом;

Трансграничная передача персональных данных — передача персональных данных на территорию иностранного государства органу власти иностранного государства, иностранному физическому или иностранному юридическому лицу;

Уничтожение персональных данных — действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе персональных данных и (или) в результате которых уничтожаются материальные носители персональных данных.

Пользователь сайта (Пользователь) — лицо, имеющее доступ к сайту, посредством сети Интернет и использующее данный сайт для своих целей.

2. Условия обработки персональных данных

Оператор производит обработку персональных данных при наличии хотя бы одного из следующих условий:

- обработка персональных данных осуществляется с согласия субъекта персональных данных на обработку его персональных данных;

- обработка персональных данных необходима для достижения целей, предусмотренных международным договором Российской Федерации или законом, для осуществления и выполнения возложенных законодательством Российской Федерации на оператора функций, полномочий и обязанностей;

- обработка персональных данных необходима для осуществления правосудия, исполнения судебного акта, акта другого органа или должностного лица, подлежащих исполнению в соответствии с законодательством Российской Федерации об исполнительном производстве;

- обработка персональных данных необходима для исполнения договора, стороной которого либо выгодоприобретателем или поручителем по которому является субъект персональных данных, а также для заключения договора по инициативе субъекта персональных данных или договора, по которому субъект персональных данных будет являться выгодоприобретателем или поручителем;

- обработка персональных данных необходима для осуществления прав и законных интересов оператора или третьих лиц либо для достижения общественно значимых целей при условии, что при этом не нарушаются права и свободы субъекта персональных данных;

- осуществляется обработка персональных данных, доступ неограниченного круга лиц к которым предоставлен субъектом персональных данных либо по его просьбе (далее — общедоступные персональные данные);

- осуществляется обработка персональных данных, подлежащих опубликованию или обязательному раскрытию в соответствии с федеральным законом.

5. Специальные категории персональных данных

Обработка Оператором специальных категорий персональных данных, касающихся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни, допускается в случаях, если:

- субъект персональных данных дал согласие в письменной форме на обработку своих персональных данных;

персональные данные сделаны общедоступными субъектом персональных данных; - обработка персональных данных осуществляется в соответствии с законодательством о государственной социальной помощи, трудовым законодательством, законодательством Российской Федерации о пенсиях по государственному пенсионному обеспечению, о трудовых пенсиях;

- обработка персональных данных необходима для защиты жизни, здоровья или иных жизненно важных интересов субъекта персональных данных либо жизни, здоровья или иных жизненно важных интересов других лиц и получение согласия субъекта персональных данных невозможно;

- обработка персональных данных осуществляется в медико-профилактических целях, в целях установления медицинского диагноза, оказания медицинских и медико-социальных услуг при условии, что обработка персональных данных осуществляется лицом, профессионально занимающимся медицинской деятельностью и обязанным в соответствии с законодательством Российской Федерации сохранять врачебную тайну;

- обработка персональных данных необходима для установления или осуществления прав субъекта персональных данных или третьих лиц, а равно и в связи с осуществлением правосудия;

- обработка персональных данных осуществляется в соответствии с законодательством об обязательных видах страхования, со страховым законодательством.

Обработка специальных категорий персональных данных, осуществлявшаяся в случаях, предусмотренных пунктом 4 статьи 10 ФЗ-152, должна быть незамедлительно прекращена, если устранены причины, вследствие которых осуществлялась их обработка, если иное не установлено федеральным законом.

Обработка персональных данных о судимости может осуществляться Оператором исключительно в случаях и в порядке, которые определяются в соответствии с федеральными законами.

8. Обработка персональных данных граждан Российской Федерации

В соответствии со статьей 2 Федерального закона от 21.07.2021 № 242-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации в части уточнения порядка обработки персональных данных в информационно-телекоммуникационных сетях» при сборе персональных данных, в том числе посредством информационно-телекоммуникационной сети «Интернет», оператор обязан обеспечить запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных граждан Российской Федерации с использованием баз данных, находящихся на территории Российской Федерации, за исключением случаев:

- обработка персональных данных необходима для достижения целей, предусмотренных международным договором Российской Федерации или законом, для осуществления и выполнения возложенных законодательством Российской Федерации на оператора функций, полномочий и обязанностей;

- обработка персональных данных необходима для осуществления правосудия, исполнения судебного акта, акта другого органа или должностного лица, подлежащих исполнению в соответствии с законодательством Российской Федерации об исполнительном производстве (далее — исполнение судебного акта);

- обработка персональных данных необходима для исполнения полномочий федеральных органов исполнительной власти, органов государственных внебюджетных фондов, исполнительных органов государственной власти субъектов Российской Федерации, органов местного самоуправления и функций организаций, участвующих в предоставлении соответственно государственных и муниципальных услуг, предусмотренных Федеральным законом от 27.07.2021 № 210-ФЗ «Об организации предоставления государственных и муниципальных услуг», включая регистрацию субъекта персональных данных на едином портале государственных и муниципальных услуг и (или) региональных порталах государственных и муниципальных услуг;

- обработка персональных данных необходима для осуществления профессиональной деятельности журналиста и (или) законной деятельности средства массовой информации либо научной, литературной или иной творческой деятельности при условии, что при этом не нарушаются права и законные интересы субъекта персональных данных.

1. Согласие субъекта персональных данных на обработку его персональных данных

Субъект персональных данных принимает решение о предоставлении его персональных данных и дает согласие на их обработку свободно, своей волей и в своих интересах.

Согласие на обработку персональных данных может быть дано субъектом персональных данных или его представителем в любой позволяющей подтвердить факт его получения форме, если иное не установлено федеральным законом.

Использование сайта означает согласие субъекта персональных данных на обработку его персональных данных в целях повышения осведомленности посетителей сайтов о продуктах и услугах, предоставления рекламной информации и оптимизации рекламы. Такое согласие вступает в силу с момента перехода субъекта персональных данных на сайт и действует в течение сроков, установленных действующим законодательством РФ.

Сайт осуществляет сбор статистики об IP-адресах пользователей. Данная информация используется с целью выявления и решения технических проблем, для контроля корректности проводимых операций. Отключение cookies может повлечь невозможность доступа к сайту.

АО «Актив-софт» принимает усилия по защите персональных данных, которые автоматически передаются в процессе посещения страниц сайта:

- источника захода на сайт и информации поискового или рекламного запроса;

- данных о пользовательском устройстве (среди которых ip-адрес, разрешение, версия и другие атрибуты, характеризующие пользовательское устройство);

- пользовательских кликов, просмотров страниц, заполнения полей, показов и просмотров баннеров и видео;

- данных, характеризующие аудиторные сегменты;

- параметров сессии;

- данных о времени посещения;

- идентификаторов пользователя, хранимых в cookies;

- иной пользовательской информации.

2. Права субъекта персональных данных

Субъект персональных данных имеет право на получение у Оператора информации, касающейся обработки его персональных данных, если такое право не ограничено в соответствии с федеральными законами. Субъект персональных данных вправе требовать от Оператора уточнения его персональных данных, их блокирования или уничтожения в случае, если персональные данные являются неполными, устаревшими, неточными, незаконно полученными или не являются необходимыми для заявленной цели обработки, а также принимать предусмотренные законом меры по защите своих прав.

Обработка персональных данных в целях продвижения товаров, работ, услуг на рынке путем осуществления прямых контактов с субъектом персональных данных (потенциальным потребителем) с помощью средств связи, а также в целях политической агитации допускается только при условии предварительного согласия субъекта персональных данных.

Оператор обязан немедленно прекратить по требованию субъекта персональных данных обработку его персональных данных в вышеуказанных целях.

Запрещается принятие на основании исключительно автоматизированной обработки персональных данных решений, порождающих юридические последствия в отношении субъекта персональных данных или иным образом затрагивающих его права и законные интересы, за исключением случаев, предусмотренных федеральными законами, или при наличии согласия в письменной форме субъекта персональных данных.

Если субъект персональных данных считает, что Оператор осуществляет обработку его персональных данных с нарушением требований ФЗ-152 или иным образом нарушает его права и свободы, субъект персональных данных вправе обжаловать действия или бездействие Оператора в Уполномоченный орган по защите прав субъектов персональных данных или в судебном порядке.

Субъект персональных данных имеет право на защиту своих прав и законных интересов, в том числе на возмещение убытков и (или) компенсацию морального вреда.

Обеспечение безопасности персональных данных

Безопасность персональных данных, обрабатываемых Оператором, обеспечивается реализацией правовых, организационных и технических мер, необходимых для обеспечения требований федерального законодательства в области защиты персональных данных.

Для предотвращения несанкционированного доступа к персональным данным Оператором применяются следующие организационно-технические меры:

- назначение должностных лиц, ответственных за организацию обработки и защиты персональных данных;

- ограничение состава лиц, допущенных к обработке персональных данных;

- ознакомление субъектов с требованиями федерального законодательства и нормативных документов Оператора по обработке и защите персональных данных;

- организация учета, хранения и обращения носителей, содержащих информацию с персональными данными;

- определение угроз безопасности персональных данных при их обработке, формирование на их основе моделей угроз;

- разработка на основе модели угроз системы защиты персональных данных;

- проверка готовности и эффективности использования средств защиты информации;

- разграничение доступа пользователей к информационным ресурсам и программно-аппаратным средствам обработки информации;

- регистрация и учет действий пользователей информационных систем персональных данных;

- использование антивирусных средств и средств восстановления системы защиты персональных данных;

- применение в необходимых случаях средств межсетевого экранирования, обнаружения вторжений, анализа защищенности и средств криптографической защиты информации;

- организация пропускного режима на территорию Оператора, охраны помещений с техническими средствами обработки персональных данных.

Двухфакторная аутентификация

Опытным системным администраторам и службам безопасности хорошо известно, что пользователи крайне не сознательны в вопросе соблюдения политик безопасности, они могут записать свои учетные данные на стикере и приклеить его рядом с компьютером, передать пароли своим коллегам и тому подобное.

Особенно часто это происходит, когда пароль сложный (содержащий более 6 знаков и состоящий из букв разного регистра, цифр и специальных символов) и его трудно запомнить. А ведь такие политики администраторами задаются не просто так. Это необходимо для защиты учетной записи пользователя от простого перебора паролей по словарю.

Давайте вспомним, что такое аутентификация. В нашем случае это процесс подтверждения подлинности субъекта или объекта. Аутентификация пользователя — это процесс подтверждения подлинности пользователя.

А двухфакторная аутентификация — это такая аутентификация, в которой необходимо использовать не менее двух различных способов для подтверждения своей личности.

Простейшим примером двухфакторной аутентификации в реальной жизни является сейф с замком и кодовой комбинацией. Чтобы открыть такой сейф необходимо знать код и владеть ключом.

Как изменить пин-код по умолчанию для пользователя рутокен эцп 2.0

Для доступа к функциям Рутокен ЭЦП 2.0 можно использовать пин-код по умолчанию, но этот пароль не обеспечивает защиты данных. В целях безопасности стоит придумать другую комбинацию из 7-10 символов перед первым применением устройства. Запишите новый пароль, чтобы не ошибиться при аутентификации. Учитывайте, что после нескольких ошибочных попыток ввода токен будет заблокирован.

Как сменить PIN-код пользователя:

- Подключите токен к USB-разъему ПК и откройте панель управления.

- Выберите носитель, с которым будете работать.

- Убедитесь, что переключатель стоит напротив «Пользователь».

- Нажмите «Ввести PIN-код» и в появившемся поле введите 12345678. Если пароль указан корректно, напротив строки появится кнопка «Выйти», если некорректно — отобразится сообщение «Неудачная аутентификация» с указанием количества оставшихся попыток.

- Нажмите кнопку «Изменить» напротив строки «Изменить PIN-коды пользователя и администратора».

- Введите и подтвердите новый пароль, предварительно выбрав роль «Пользователь». Цветовой индикатор поможет определить уровень надежности PIN-кода (зеленый — надежный, красный — ненадежный).

Важно: если после нескольких ошибок вы введете верный пароль, счетчик неверных попыток вернется в изначальное состояние. Когда попытки закончатся, доступ будет заблокирован. Для разблокировки следует обратиться к администратору.

Как работать с эцп без флешки?

Выдача ЭЦП осуществляется на флеш-накопителе. Но нужно учитывать, что это вещь не вечная: может потеряться или сломаться. Пользоваться электронной подписью получится и без флешки. Достаточно выполнить следующие действия на компьютере:

Перед тем как установить личный сертификат с носителя, где находится Рутокен, следует удостовериться в его наличии в контейнере. Сделать это довольно просто, если следовать инструкции.

Удостовериться в наличии сертификата в контейнере можно путем нажатия соответствующей кнопки во вкладке «Сервис». Тут понадобится выбрать подходящий вариант. Принцип прост: достаточно кликнуть дважды левой кнопкой мыши.

При создании контейнера предлагается создать новый пароль. Его понадобится ввести дважды в соответствующие строки. Однако это не является обязательным действием во время установки Рутокена.

По завершении копирования сертификата в реестр понадобится установить его в раздел, который именуется «Личное». Как это сделать: во вкладке под названием «Сервис» выбирается пункт «Просмотреть сертификаты в контейнере». На дисплей выводится окно, где предлагается нажать кнопку «Обзор». Понадобится обозначить, какой именно сертификат интересует, и подтвердить это путем нажатия кнопки «ОК».

В окне будет обозначена информация в отношении действующего сертификата ЭЦП. Именно тут понадобится нажать на кнопку, которая называется «Установить».

Затем все еще проще: следует нажать кнопку «Да», потом «ОК», чтобы подтвердить совершаемые действия.

На этом завершается процедура установки ЭЦП на компьютер. Теперь можно совершать любые желаемые действия без ограничений: посещать торговые площадки, госпортал либо же работать с подписью без привлечения флеш-накопителя.

Чтобы проверить, удалось ли установить ЭЦП, надлежит совершить попытку зайти в ЛК требуемого интернет-сервиса по ключу. Достаточно совершить любое обращение к электронной подписи без вставленной в ПК флешки. Результатом станет вывод на экран данных о сертификате ЭЦП.

Настройка двухфакторной аутентификации в домене windows

Теоретическая часть:

Служба каталога Active Directory поддерживает возможность аутентификации с помощью смарт-карты и токена, начиная с Windows 2000. Она заложена в расширении PKINIT (public key initialization — инициализация открытого ключа) для протокола Kerberos RFC 4556 .

Протокол Kerberos был специально разработан для того, чтобы обеспечить надежную аутентификацию пользователей. Он может использовать централизованное хранение аутентификационных данных и является основой для построения механизмов Single Sing-On. Протокол основан на ключевой сущности Ticket (билет).

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей).

Когда пользователь выполняет первичную аутентификацию после успешного подтверждения его подлинности, KDC выдает первичное удостоверение пользователя для доступа к сетевым ресурсам — Ticket Granting Ticket (TGT).

В дальнейшем при обращении к отдельным ресурсам сети, пользователь, предъявляет TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу — Ticket Granting Service (TGS).

Одним из преимуществ протокола Kerberos, обеспечивающим высокий уровень безопасности, является то, что при любых взаимодействиях не передаются ни пароли, ни значения хеша паролей в открытом виде.

Расширение PKINIT позволяет использовать двухфакторную аутентификацию по токенам или смарт-картам на этапе предаутентификации Kerberos.

Вход в систему может быть обеспечен, как при использовании службы каталога домена, так и локальной службы каталога. TGT создается на основе электронной подписи, которая вычисляется на смарт-карте или токене.

Все контроллеры доменов должны иметь установленный сертификат Domain Controller Authentication, или Kerberos Authentication, т. к. реализуется процесс взаимной аутентификации клиента и сервера.

Практика:

Приступим к настройке.

Сделаем так, чтобы в домен под вашей учетной записью можно было зайти только по предъявлению токена и зная PIN-код.

Для демонстрации мы будем использовать Рутокен ЭЦП PKI производства компании «Актив».

1 Этап — Настройка домена Первым делом установим службы сертификации.

Дисклеймер.

Эта статья не является туториалом по внедрению корпоративного PKI. Вопросы проектирования, разворачивания и грамотного применения PKI тут не рассматриваются ввиду необъятности этой темы.

Все контроллеры доменов и все клиентские компьютеры в рамках леса, где осуществляется внедрение такого решения, обязательно должны доверять корневому Удостоверяющему Центру (Центру Сертификации).

Задача центра сертификации — подтверждать подлинность ключей шифрования с помощью сертификатов электронной подписи.

Технически центр сертификации реализован как компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

Удостоверяющий центр, выдающий сертификаты для использования смарт-карт или токенов, должен быть помещен в хранилище NT Authority.

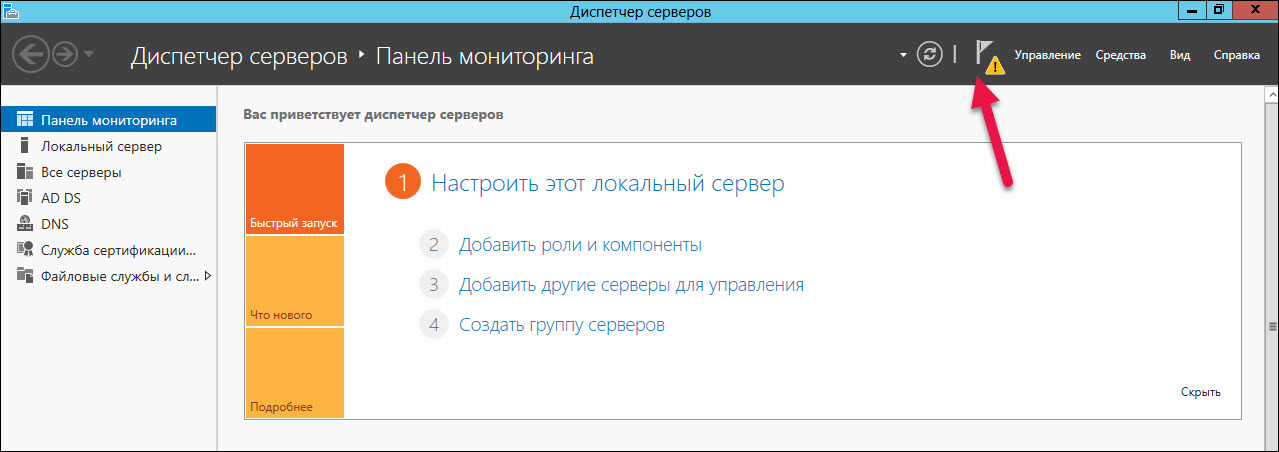

Зайдите в Диспетчер сервера и выберите «Добавить роли и компоненты».

При добавлении ролей сервера выберите «Службы сертификации Active Directory» (Microsoft категорически рекомендует не делать это на контроллере домена, дабы не огрести проблем с производительностью). В открывшемся окне выберите «Добавить компоненты» и выберите пункт «Центр сертификации».

На странице для подтверждения установки компонентов нажмите «Установить».

2 Этап — Настройка входа в домен с помощью токена

Для входа в систему нам понадобится сертификат, который содержит идентификаторы Smart Card Logon и Client Authentication.

Сертификат для смарт-карт или токенов также должен содержать UPN пользователя (суффикс имени участника-пользователя). По умолчанию суффиксом имени участника-пользователя для учетной записи является DNS-имя домена, которое содержит учетную запись пользователя.

Сертификат и закрытый ключ должны быть помещены в соответствующие разделы смарт-карты или токена, при этом закрытый ключ должен находиться в защищенной области памяти устройства.

В сертификате должен быть указан путь к точке распространения списка отзыва сертификатов (CRL distribution point). Такой файл содержит список сертификатов с указанием серийного номера сертификата, даты отзыва и причины отзыва. Он используется для передачи сведений об отозванных сертификатах пользователям, компьютерам и приложениям, пытающимся проверить подлинность сертификата.

Настроим установленные службы сертификации. В правом верхнем углу нажмите на желтый треугольник с восклицательным знаком и щелкните «Настроить службы сертификации…».

В окне «Учетные данные» выберите необходимые учетные данные пользователя для настройки роли. Выберите «Центр сертификации».

Выберите «ЦС предприятия».

ЦС предприятия интегрированы с AD. Они публикуют сертификаты и списки отзыва сертификатов в AD.

Укажите тип «Корневой ЦС».

На следующем этапе выберите «Создать новый закрытый ключ».

Выберите период действия сертификата.

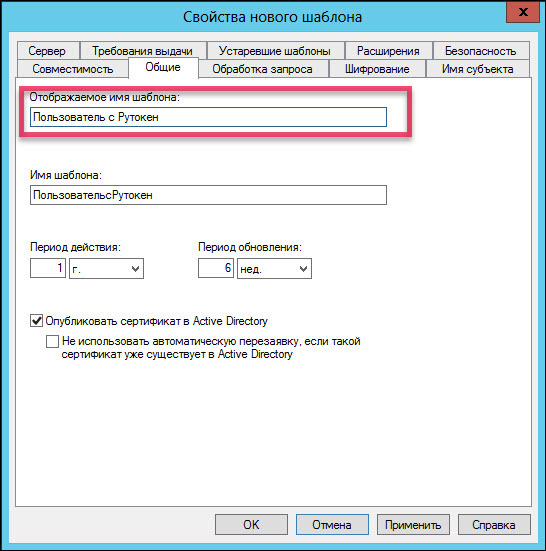

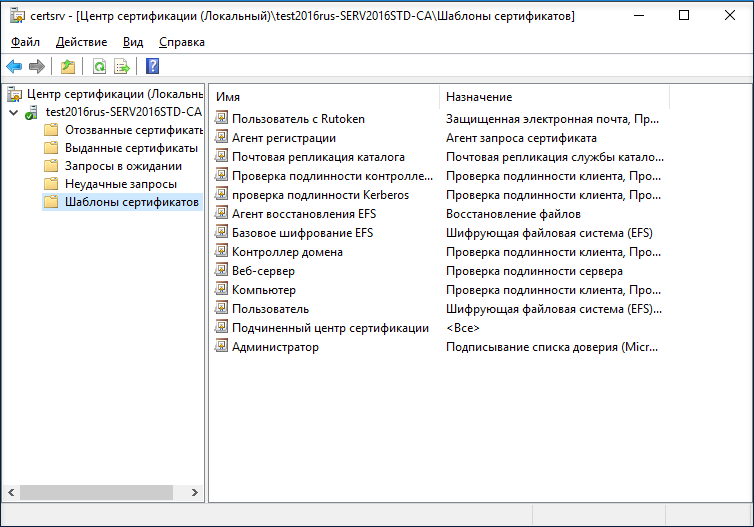

3 этап — Добавление шаблонов сертификатов

Для добавления шаблонов сертификатов откройте Панель управления, выберите пункт «Администрирование» и откройте Центр сертификации.

Щелкните по названию папки «Шаблоны сертификатов», выберите пункт «Управление».

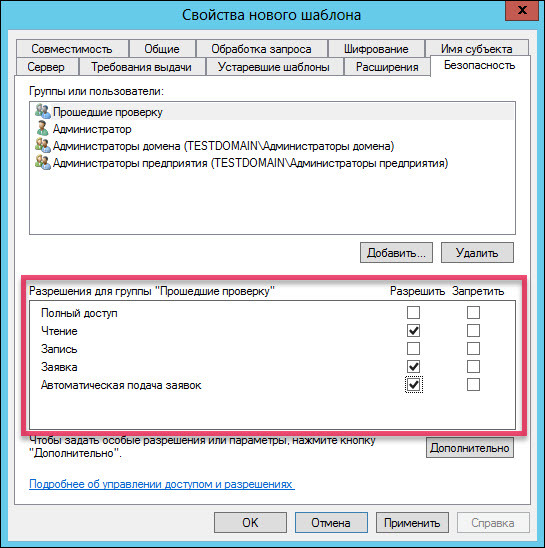

Щелкните по названию шаблона «Пользователь со смарт-картой» и выберите пункт «Скопировать шаблон». На следующих скриншотах показано, какие параметры в окне «Свойства нового шаблона» необходимо изменить.

Если в списке поставщиков нет «Aktiv ruToken CSP v1.0», то необходимо установить комплект «Драйверы Рутокен для Windows».

Начиная с Windows Server 2008 R2 вместо специального провайдера от производителя можно использовать «Microsoft Base Smart Card Crypto Provider».

Для устройств Рутокен библиотека «минидрайвера», поддерживающая «Microsoft Base Smart Card Crypto Provider», распространяется через Windows Update.

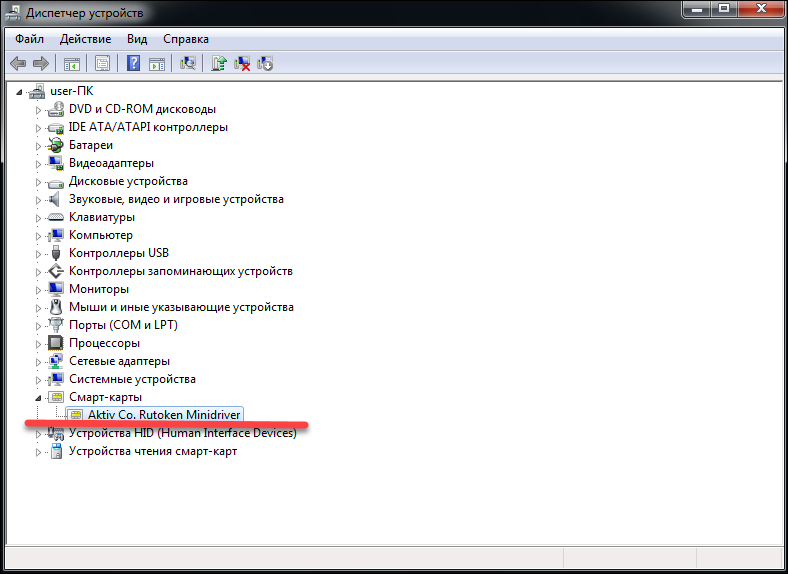

Проверить установился ли «минидрайвер» на вашем сервере можно подключив Рутокен к нему и посмотрев в диспетчер устройств.

Если «минидрайвера» по каким-то причинам нет, его можно установить принудительно, инсталлировав комплект «Драйверы Рутокен для Windows», а после этого воспользоваться «Microsoft Base Smart Card Crypto Provider».

Комплект «Драйверы Рутокен для Windows» распространяется бесплатно с сайта Рутокен .

Добавьте два новых шаблона «Агент сертификации» и «Пользователь с Рутокен».

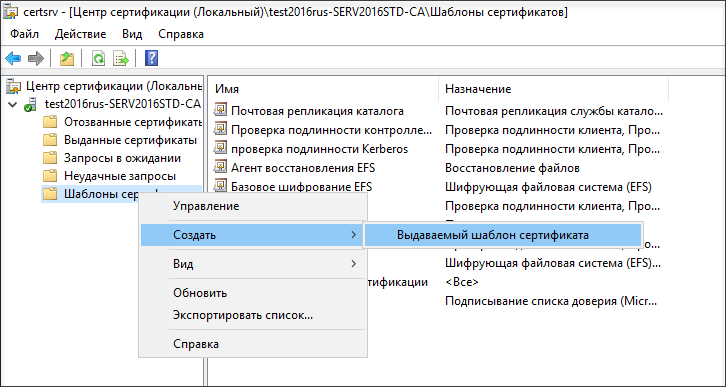

Для этого выйдите из окна «Управления шаблонами». Нажмите правой кнопкой мыши на «Шаблоны сертификатов» и выберите пункт меню «Создать» и подпункт «Выдаваемый шаблон сертификата».

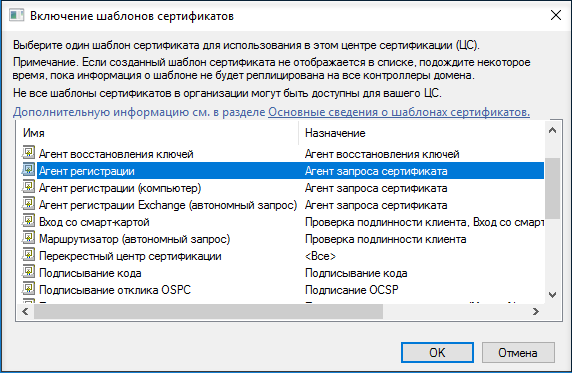

Далее выберите «Агент регистрации» и «Пользователь с Rutoken» и нажмите «ОК».

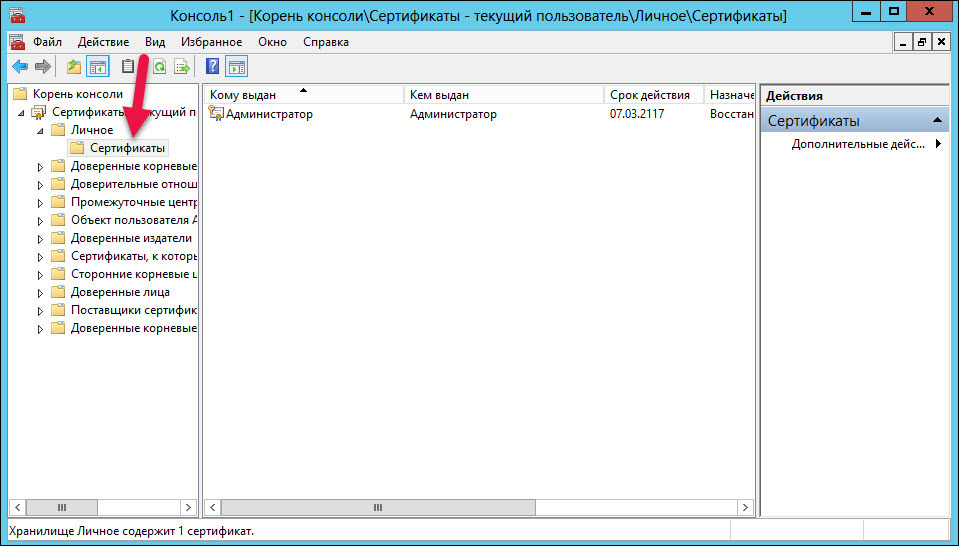

Далее нам необходимо выписать сертификат администратору домена. Откройте службу «Выполнить» и укажите команду mmc. Добавьте оснастку «Сертификаты».

В окне «Оснастки диспетчера сертификатов» выберите «моей учетной записи пользователя». В окне «Добавление и удаление оснастки» подтвердите добавление сертификатов.

Выберите папку «Сертификаты».

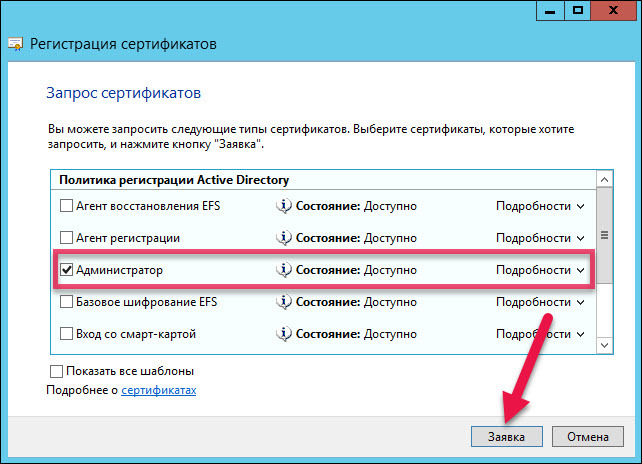

Запросите новый сертификат. Откроется страница для регистрации сертификата. На этапе запроса сертификата выберите политику регистрации «Администратор» и нажмите «Заявка».

Таким же образом запросите сертификат для Агента регистрации.

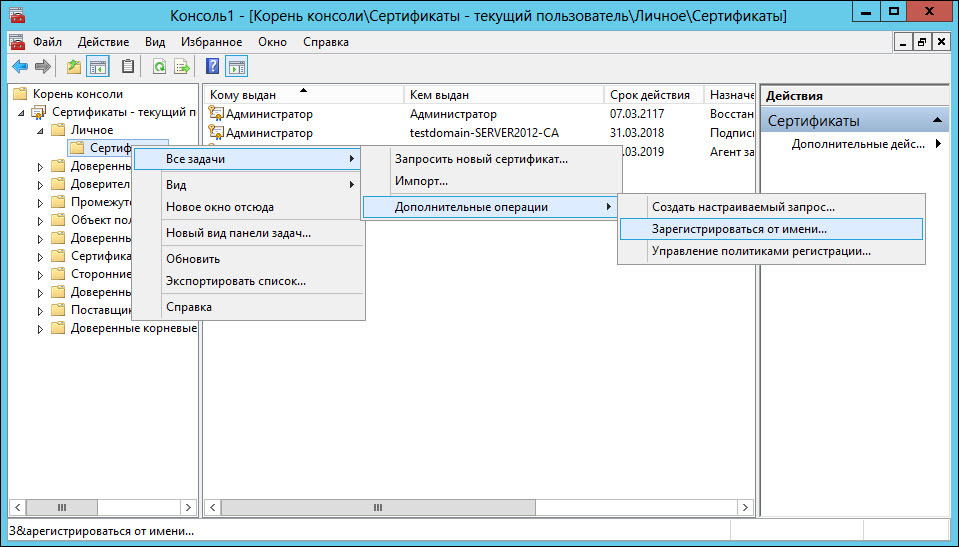

Чтобы запросить сертификат для определенного пользователя щелкните «Сертификаты», выберите пункт «Зарегистрироваться от имени…».

В окне для запроса сертификата установите флажок «Пользователь с Рутокен».

Теперь необходимо выбрать пользователя.

В поле «Введите имена выбранных объектов» укажите имя пользователя в домене и нажмите «Проверить имя».

В окне для выбора пользователя нажмите «Заявка».

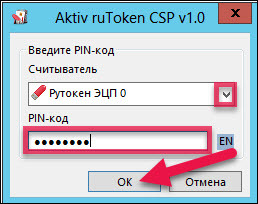

В раскрывающемся списке выберите имя токена и укажите PIN-код.

Таким же образом выберите сертификаты для других пользователей в домене.

4 этап — Настройка учетных записей пользователей

Для настройки учетных записей откройте список пользователей и компьютеров AD.

Особенности использования токенов

На все токены производитель предлагает гарантийный срок эксплуатации сроком в 12 месяцев. На практике срок службы устройства кратно больше и зависит в основном о соблюдения правил использования. Последние включают следующие рекомендации:

- защищайте токен от воздействий любого типа (агрессивные вещества, повышенные и пониженные температуры, удары, вибрации, воздействия твердыми предметами);

- при подключении устройства не прилагайте больших усилий (особенно направленных перпендикулярно боковой поверхности корпуса);

- предотвращайте попадание на устройство (особенно касается считывателя) пыли, грязи, влаги, а для очистки используйте обычную чистую сухую ткань;

- не носите токен вместе с ключами, монетами и иными твердыми предметами;

- не разбирайте и не сгибайте устройство;

- подключайте токен только к исправному USB-разъему либо считывателю;

- не извлекайте устройство во время горящего или мигающего индикатора из-за риска повреждения информации, микроконтроллера;

- не используйте длинные переходники или большие хабы без дополнительного питания из-за снижения напряжения.

На практике, идеальным местом для хранения Рутокен на рабочем месте будет сейф, ящик стола, который закрывается на ключ и куда нет доступа у третьих лиц.

Преимущества входа в домен по токену

PIN-код от токена проще запомнить, так как он может быть намного проще пароля. Каждый наверняка хоть раз в жизни видел, как «опытный» пользователь мучительно не может с нескольких попыток аутентифицироваться в системе, вспоминая и вводя свой «безопасный» пароль.

PIN-код не обязательно постоянно менять, так как токены более устойчивы к перебору PIN-кодов. После некоторого числа неудачных попыток ввода, токен блокируется.

При использовании токена для пользователя вход в систему выглядит следующим образом: после загрузки компьютера, он просто подключает токен к USB-порту компьютера, вводит 4-6 цифр и нажимает кнопку Enter. Скорость ввода цифр у обычных людей выше, чем скорость ввода букв. Поэтому PIN-код вводится быстрее.

Токены позволяют решить проблему «брошенного рабочего места» — когда пользователь уходит со своего рабочего места и забывает выйти из своей учетной записи.

Политика домена может быть настроена таким образом, чтобы компьютер автоматически блокировался при извлечении токена. Также токен может быть оснащен RFID-меткой для прохода между помещениями компании, поэтому не забрав токен со своего рабочего места, сотрудник просто не сможет перемещаться по территории.

Регистрация и установка программного решения cryptopro

Сама программа предназначена для защиты данных путем шифрования и формирования ЭП. Сертификат нужен для подтверждения значимости и статуса цифровой документации во время работы с различными объектами, включая:

Перед тем как приступать непосредственно к инсталляции ПО, надлежит закрыть все приложения. Нужно перейти в учетную запись администратора. Также важный момент — наличие лицензии на программу.

Следуя инструкции, можно установить программу «КриптоПро» без особых проблем. Порядок действий прост: понадобится лишь сохранить и запустить установочный файл. По завершении процедуры требуется произвести перезагрузку компьютера. Получить дистрибутив предлагается на официальном сайте программного продукта.

Интегрированное ПО позволяет выполнять различные операции с ЭЦП. Его преимуществом является бесплатность на протяжении всего пробного периода. Испытать возможности «КриптоПро» предлагается на протяжении 3 месяцев. По истечении 90 дней бесплатного демонстрационного периода надлежит купить лицензионный ключ, чтобы и дальше иметь доступ ко всему функционалу.

Важно учесть, что перед инсталляцией надлежит проверить ПК на соответствие минимальным требованиям. Обычно нужна операционная система Windows 7 и более свежая, браузер IE8, процессор с частотой минимум 1 ГГц и оперативная память не менее 512 Мб. USB-вход стандарта 1.1 — также обязательное требование к компьютеру, где проводится работа с программой.

Сертификация

Программное обеспечение Рутокен Плагин сертифицировано ФСТЭК России в составе ПАК Рутокен.

При использовании Рутокен Плагина совместно с устройствами семейства Рутокен ЭЦП 2.0, ЭЦП PKI в качестве средства криптографической защиты информации (СКЗИ) и средства защиты от несанкционированного доступа (НСД) выступает аппаратное устройство:

- Рутокен ЭЦП 2.0, ЭЦП 2.0 Flash, ЭЦП 2.0 Touch и Рутокен ЭЦП PKI — устройства имеют сертификат ФСТЭК, что позволяет использовать их для защиты информации от НСД в ИСПДН до 1 класса включительно в соответствии с требованиями ФСТЭК и нормами ФЗ-152, а также в информационных системах до класса защищенности 1Г включительно;

- Рутокен ЭЦП 2.0, ЭЦП 2.0 Flash, ЭЦП 2.0 Touch сертифицированы в ФСБ как СКЗИ по классам КС1 и КС2, что позволяет использовать их в качестве шифровального средства в соответствии с ПКЗ2005 для защиты конфиденциальной информации и персональных данных;

- Рутокен ЭЦП 2.0, ЭЦП 2.0 Flash, ЭЦП 2.0 Touch сертифицированы по соответствию 63-ФЗ и требованиям к средствам электронной подписи, утвержденным приказом ФСБ России от 27 декабря 2021 г. № 796, что позволяет использовать их в качестве средства квалифицированной электронной подписи при организации юридически значимого электронного документооборота.

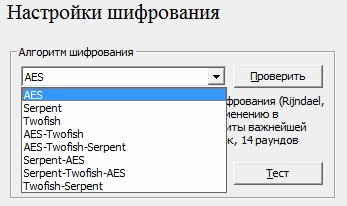

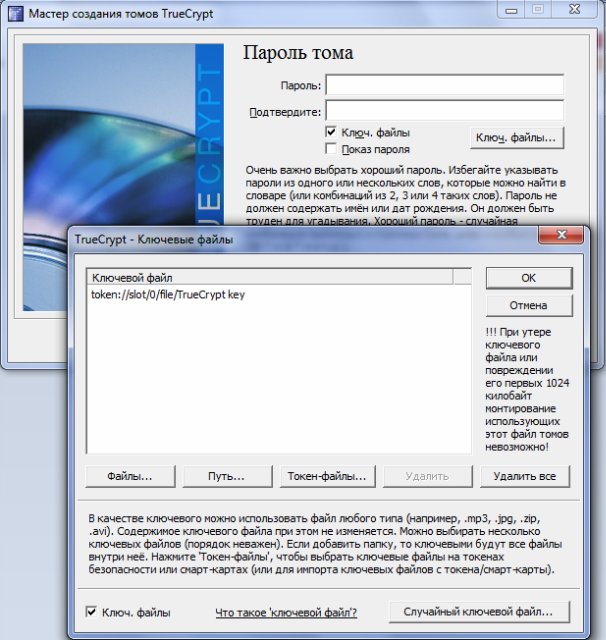

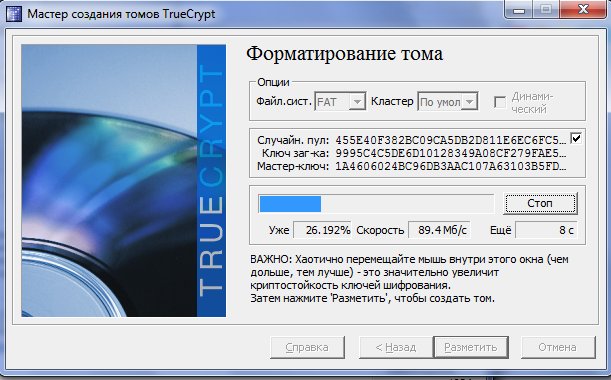

Создаем зашифрованный том

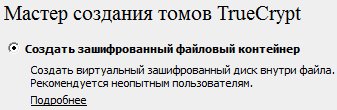

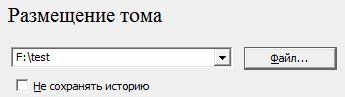

ВНИМАНИЕ! Все дальнейшие необдуманные действия с Вашей стороны со своим жестким диском на Ваш страх и риск! Я описываю самый безопасный способ создания скрытого раздела. Если не хотите потерять данные, придерживайтесь инструкции.Для создания нового тома используем мастер создания томов TrueCrypt – ТомаСоздать новый раздел.

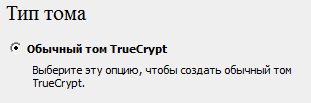

Запускается «Мастер создания томов TrueCrypt». Выбираем «Создать зашифрованный файловый контейнер», т.е. виртуальный зашифрованный диск будет храниться в одной файле. Обычный том».

Обычный том».

Токен-файлы», вводим пароль рутокена и выбираем токен.

Токен-файлы», вводим пароль рутокена и выбираем токен.

Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

Установка эцп с флеши на пк

Перед тем как установить и активировать цифровую подпись с flash-накопителя на ПК, потребуется удостовериться в наличии нескольких условий:

Нужно также настроить место работы. Процедура предполагает установку сертификата удостоверяющего сервиса, ключа, а также его дальнейшую загрузку.

Сама инструкция по установке цифровой подписи на компьютер выглядит не слишком сложно. Список действий, как активировать и затем произвести настройку ЭЦП, схож с обычной установкой сертификата. Предварительно следует лишь вставить flash-накопитель в ПК.

Порядок действий таков:

Вероятна ситуация, что окно с выбором считывателей не появится. В таком случае нужно перейти в настройки считывателей, выбрать пункт с названием «Добавить», после чего нажать кнопку «Далее».

В отобразившемся на дисплее окне надлежит выбрать пункт, называющийся «Все производители». Потом жмем «Далее».

Важный нюанс: закрытый ключ выдается в формате файлов *.key. Если они расположены в корневой папке, «КриптоПро CSP» не сможет их увидеть. Поэтому сначала нужно перенести все файлы на флеш-накопитель. Важно, чтобы он находился в папке первого уровня.

Об успешной установке ЭЦП с флешки на компьютер оповестит соответствующее окно. На экране появится надпись о завершении операции.

Иногда может понадобиться вручную установить сертификат в контейнер. Это делается посредством перехода в СКЗИ «КриптоПро», где во вкладке «Сервис» нужно выбрать кнопку «Установить личный сертификат».

Потом предлагается выбрать имя файла, в который помещен сертификат. Обозначить путь к нему нужно через кнопку «Обзор».

После нажатия кнопки «Далее» выдаются основные сведения сертификата для установки. Уточнить данные можно путем перехода во вкладку «Свойства».

Нажимаем кнопку «Далее» и попадаем в окно с названием «Контейнер закрытого ключа». Тут надлежит нажать кнопку «Обзор» в строке «Имя ключевого сертификата». В перечне будут предложены контейнеры, потребуется выбрать интересующий.

Если для получения доступа к закрытому ключу нужен пароль, будет подан запрос на него. Надлежит ввести код и подтвердить его нажатием кнопки «ОК».

Нажатием кнопки «Обзор» можно перейти к выбору места, куда надлежит установить сертификат ЭЦП. Предлагаются следующие варианты: хранилище пользователя либо ПК.

Нужно поставить флажок напротив пункта «Установить сертификат в контейнер».

В завершение предлагается удостовериться в корректности внесенных сведений. Посредством нажатия кнопки «Готово» завершается процедура установки.