- Почему компьютер не видит сертификат ЭЦП

- Почему «КриптоПро CSP» может не видеть ключей

- Что такое набор шифров?

- Комплекты шифров и рукопожатие SSL / TLS

- Более пристальный взгляд на то, что составляет набор шифров

- Можете ли вы выбрать предпочтительный набор шифров?

- Что делать при возникновении ошибки «Ваша электронная подпись не прошла проверку на сервере»

- Не удалось обратиться к серверу с использованием защищенного соединения на nalog. gov

- Код ошибки 104 не удалось выполнить операции формирования проверки эцп на компьютере

- Ошибки при работе на портале ФНС nalog

- При работе в ЛК физического лица появляется окно (не окно КриптоПро) с требованием ввести пароль, но при этом пароля на контейнере нет или стандартный пин-код от токена не подходит.

- При регистрации Юридического лица появляется ошибка «У Вас отсутствуют полномочия действовать от лица организации без доверенности».

- Контакты nalog

- Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34. 10-2001 Cryptographic Service Provider» с типом 75

- Что делать при отсутствии своего сертификата в списке на странице «Ваши сертификаты»

Почему компьютер не видит сертификат ЭЦП

При попытках заверения личных документов могут возникать ситуации, при которых система не видит сертификат электронной подписи. Это вызывает неудобства, т. к. для получения той или иной услуги требуется посещение учреждений. Устранить ошибку помогает правильная настройка системы, внесение некоторых изменений в реестр Windows.

Почему «КриптоПро CSP» может не видеть ключей

В таком случае проверяют следующие параметры:

При установке плагина выполняют следующие действия:

Если ранее файлы были установлены неправильно и перенос на новый носитель не выполняется, очищают реестр операционной системы.

Для этого в меню CSP предусмотрена клавиша «Удалить пароли». Если приложения и надстройки работают без ошибок, а Event Log выдает ложную информацию, нужно сканировать файлы с помощью функции Sfc/scannow.

После этого выполняют повторную регистрацию компонентов посредством MSIExec/regserver.

Если у вас есть веб-сайт, у вас, скорее всего, есть сертификат SSL (если у вас его нет, как можно скорее установите его). Вы, наверное, знаете, что делает SSL в абстрактном понимании. Используя протокол TLS (Transport Layer Security), сертификаты SSL гарантируют, что соединение между вашим сайтом и браузером пользователя является безопасным и не может быть скомпроментировано и расшифровано какой-либо третьей стороной. Это называется шифрованием.

Маловероятно, что вы знаете, что происходит за кулисами, когда SSL-сертификат создает это соединение. Вот почему сегодня мы сосредоточимся на ключевом аспекте процесса шифрования – наборах шифров. К концу этой статьи вы будете лучше понимать о том, как SSL-сертификаты работают в отношении шифров и наборов шифров.

В качестве RFC 9189 опубликован документ “GOST Cipher Suites for Transport Layer Security (TLS) Protocol Version 1.2”, разработанный под руководством заместителя генерального директора КриптоПро Станислава Смышляева, начальника отдела криптографических исследований Евгения Алексеева, а также Дмитрия Белявского.

Документ определяет российские криптонаборы протокола TLS версии 1.2, ранее внесенные в реестр IANA и применяющие стандартизированный на международном уровне режим работы блочных шифров со встроенной сменой ключа CTR-ACPKM. В работе над документом принимали участие Лидия Никифорова, а также Екатерина Грибоедова, Григорий Седов и Дмитрий Еремин-Солеников.

Данные криптонаборы уже реализованы в наиболее современной версии КриптоПро CSP 5.0 R2 и готовы для применения как на серверной, так и на клиентской стороне.

Страница для печати

Страница для печати

Содержание

- Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75

- Код ошибки 104 не удалось выполнить операции формирования проверки эцп на компьютере

- Почему компьютер не видит сертификат ЭЦП

- Почему компьютер не видит сертификат электронной подписи – основные причины

- Пошаговая инструкция решения проблемы

- Почему «КриптоПро CSP» может не видеть ключей

- Что делать при отсутствии своего сертификата в списке на странице «Ваши сертификаты»

- Что делать при возникновении ошибки «Ваша электронная подпись не прошла проверку на сервере»

- Ошибки при работе на портале ФНС nalog. ru

- При работе в ЛК физического лица появляется окно (не окно КриптоПро) с требованием ввести пароль, но при этом пароля на контейнере нет или стандартный пин-код от токена не подходит.

- При регистрации Юридического лица появляется ошибка «У Вас отсутствуют полномочия действовать от лица организации без доверенности».

- Контакты nalog. ru

- Код ошибки 104 не удалось выполнить операции формирования проверки эцп на компьютере

Форум КриптоПро

»

Средства криптографической защиты информации

»

КриптоПро CSP 5.0

»

КриптоПро CSP 5.0 не дает работать банковскому клиенту Райффайзен CMI@web

|

a.gavrilyuk Оставлено | |

После установки КриптоПро CSP 5.0.12266KC1 перестал работать банковский клиент Raiffeisen Bank International . Рядом с КриптоПро CSP 4 клиент работает нормально. Internet Explorer нормально открывет сайты банка: которые перечислены в инструкции к клиенту. Пробовал: Включил аудит критических ошибок TLS Крипто Про https://support.cryptopr…o-csp-50-r2-v-os-windows В Application журнале Windows при неудачном запуске появляется ошибка типа: Log Name: Application Куда дальше двигаться, может кто-нибудь подскажет? | |

|

a.gavrilyuk Оставлено | |

Если кому-то будет интересно/полезно. | |

| |

|

Максим Коллегин Оставлено | |

Кажется, достаточно было удалить поддержку RSA. Похоже, приложение клиент-банка препятствует загрузке наших библиотек в своё адресное пространство. | |

|

squadgazzz Оставлено | |

Здравствуйте! Подскажите, с помощью JCSP на алгоритмах GOST28147 и GOST3412_2015_K возможно осуществить потоковое шифрование и последующую верификацию больших файлов без загрузки их целиком в оперативную память? Существуют ли готовые примеры? Отредактировано пользователем 10 сентября 2021 г. 9:44:14(UTC) | |

|

Евгений Афанасьев Оставлено | |

Здравствуйте. Посмотрите EnvelopedSignature из состава CAdES.jar (описание в javadoc/CAdES-javadoc.jar дистрибутива), примеры в пакете CAdES/enveloped архива samples-sources.jar. В EnvelopedSignature есть потоковое шифрование. | |

| |

|

Алексей Н. Оставлено | |

Здравствуйте! Использую JCP jcp-2.0.41940-A, требуется реализовать шифрование с помощью алгоритма GOST3412_2015_M, но его нет в списке доступных Цитата: – JCP – =========== CryptoPro Java Provider =========== Однако в продукте он указан https://www.cryptopro.ru/products/csp/jcp | |

Что такое набор шифров?

Прежде чем мы углубимся в комплекты шифров, мы должны уделить время объяснению того, что такое шифр. В криптографии шифр – это алгоритм, который излагает общие принципы защиты сети через TLS (протокол безопасности, используемый современными сертификатами SSL). Набор шифров состоит из нескольких шифров, работающих вместе, каждый из которых выполняет различные криптографические функции, такие как генерация ключей и аутентификация. В то время как сами действия по шифрованию и дешифровке выполняются с помощью ключей, наборы шифров описывают набор шагов, которые ключи должны выполнить для этого, и порядок, в котором эти шаги выполняются. Существует множество наборов шифров, каждый с различными инструкциями по процессу шифрования и дешифрования. Используемые наборы шифров зависят от версии TLS, настроенной на вашем сервере (мы поговорим об этом чуть позже). Так как же именно набор шифров выглядит в действии? Как вы, возможно, уже знаете, когда кто-то посещает веб-сайт с SSL, его браузер подключается к серверу, на котором размещен веб-сайт, для формирования зашифрованного соединения. Это соединение согласовывается с помощью процесса, известного как рукопожатие SSL (Вы можете ознакомиться с этим процессом в нашей статье). Комплекты шифров играют неотъемлемую роль в процессе установления связи.

Комплекты шифров и рукопожатие SSL / TLS

Мы не будем углубляться в подробности рукопожатия TLS, так как это очень сложный технический процесс. Проще говоря, это серия сообщений, которыми обмениваются браузер (клиент) и веб-сайт (сервер), в которых аутентифицируются открытый ключ сервера и сертификат SSL, что приводит к созданию сеансового ключа, который шифрует соединение между клиентом и сервером.

Наборы шифров диктуют, как будет разворачиваться весь процесс. Клиент отправляет серверу список поддерживаемых им комплектов шифров, и сервер выбирает взаимно поддерживаемый комплект шифров, который он считает наиболее безопасным. В зависимости от используемой версии TLS это может произойти до рукопожатия или на самом первом этапе.

Более пристальный взгляд на то, что составляет набор шифров

Как мы упоминали ранее, набор шифров выглядит по-разному в зависимости от того, какая версия протокола TLS используется. Текущие стандарты – TLS 1.2 и 1.3. Хотя 1.3 является более новой и более безопасной версией, 1.2 все еще широко используется. Разница между этими двумя версиями очевидна из количества используемых ими шифров и длины их комплектов шифров. Для TLS 1.2 существует 37 шифров, тогда как в TLS 1.3 их всего пять. Взгляните на эти два примера набора шифров:

Набор шифров TLS 1.2: TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

Набор шифров TLS 1.3: TLS_AES_256_GCM_SHA384

Как видите, пакет TLS 1.3 намного короче, но почему он лучше? Чтобы объяснить, давайте рассмотрим, что означают некоторые из этих букв и цифр.

В TLS 1.2 набор шифров состоит из четырех шифров:

Алгоритм обмена ключами: в приведенном выше примере он представлен ECDHE (Elliptic Curve Diffie Hellman). Это описывает, как будут обмениваться ключами клиент и сервер. Другие алгоритмы обмена ключами включают RSA и DH.

Алгоритм аутентификации: в приведенном выше примере он представлен ECDSA (алгоритм цифровой подписи с эллиптической кривой). Это цифровая подпись, которая показывает тип сертификата и помогает клиенту проверить, является ли SSL веб-сайта законным. Другие алгоритмы аутентификации включают RSA и DSA.

Шифрование массовых данных: этот шифр обеспечивает безопасную передачу данных между клиентом и сервером. В приведенном выше примере он представлен AES_256_GCM.

Алгоритм кода аутентификации сообщения (MAC): в приведенном выше примере он представлен SHA384. Это алгоритм хеширования, который как аутентифицирует сообщения, так и обеспечивает целостность данных.

Для сравнения, набор шифров TLS 1.3 имеет только два шифра: шифрование массовых данных и алгоритм MAC. Чем безопаснее, если использовать два, а не четыре? Это связано с тем, что нет необходимости отображать тип алгоритма обмена ключами и, как следствие, алгоритм аутентификации, поскольку существует только один принятый тип алгоритма обмена ключами, которым является эфемерный метод Диффи-Хеллмана.

Это сокращает количество сообщений, которыми обмениваются во время подтверждения TLS, с двух циклов приема-передачи в TLS 1.2 до одного приема-передачи в 1.3, что упрощает весь процесс. Кроме того, 37 наборов шифров, поддерживаемых TLS 1.2, могут различаться по качеству, причем некоторые из них слабее других. Наборы шифров TLS 1.3 по сравнению с ними более надежны. В целом это приводит к уменьшению задержки и более быстрым и безопасным соединениям.

Можете ли вы выбрать предпочтительный набор шифров?

Да, можете. Для этого вам потребуется доступ к настройкам вашего сервера. Вопреки распространенному мнению, используемая версия TLS зависит не от используемого SSL-сертификата, а от конфигурации вашего сервера. Наборы шифров, которые вы можете выбрать, зависят от того, какая версия TLS включена на вашем сервере. Вы можете проверить, какие протоколы TLS и наборы шифров поддерживаются на вашем сервере, используя бесплатную службу ssllabs.

Вы можете изменить свои наборы шифров с помощью этого удобного инструмента от Mozilla. Он показывает шаблоны конфигураций сервера, которые помогут вам легче редактировать конфигурацию виртуального хоста вашего домена. Вам просто нужно выбрать свой сервер из списка опций и желаемый уровень безопасности (современный, средний или старый). Вам будет предоставлен пример настройки виртуального хоста, которую вы можете использовать для редактирования конфигураций.

|

lightness Оставлено | |

Здравствуйте! Помогите разобраться с вопросом импорта закрытого ключа из файла по ГОСТ Р 34.11-2012/34.10-2012 256 бит. Использую следующее окружение: Код: Например, получил ключ с помощью openssl, который настроен на ГОСТ. Код: Пытаюсь прочитать закрытый ключ keyA.pem из файла по алгоритму подписи ГОСТ Р 34.10-2012 с ключом 256 (1.2.643.7.1.1.1.1) с помощью провайдера BouncyCastle Security Provider v1.60. Код: Возможно ли прочитать ключ в PrivateKey таким образом? Код: | |

|

two_oceans Оставлено | |

Добрый день. Как я понимаю, импортировать таким способом ключ в КриптоПро невозможно. КриптоПро CSP не выпускает реальный ключ “наружу” (и через большинство интерфейсов не принимает реальный ключ “извне”) – при поиске контейнера КриптоПро по сертификату в результате в классе PrivateKey находится идентификатор закрытого ключа вместо реального закрытого ключа. Аналог как в раздевалке берется пальто с прилавка и дается в руки номерок вместо пальто. Соответственно при использовании класса PrivateKey для подписания/шифрования также расчет на то, что там идентификатор, а не сам ключ. По идентификатору КриптоПро находит у себя закрытый ключ (по номерку находится пальто). Импорт ключа из PrivateKey просто не поддерживается: выходит что вместо номерка пихаете еще одно пальто. В теории способ перенести ключ openssl в КриптоПро есть: средствами openssl нужно зашифровать ключ в формат P12/PFX, с алгоритмом шифрования гост-89 и маками гост-2012 512 бит (согласно рекомендациям ТК26), затем использовать p12utility для переноса ключа из pfx в контейнер КриптоПро. Один из JCP/JCSP к слову умеет читать PFX с ключами гост-2012, но мне сложно подсказать какие там алгоритмы обертки ключа принимаются. | |

|

lightness Оставлено | |

Спасибо за ответ! Отличный пример с раздевалкой, сразу становится всё на свои места. ))) Цитата: Импорта куда? Опишите какую задачу решаете. Задача решалась в рамках интеграции с адаптером СМЭВ, импорт ключей в JCP контейнер. | |

|

lightness Оставлено | |

Ещё пару вопросов: – p12utility есть ли аналоги этой утилиты в Linux? – ошибка тестирования подписи закрытого ключа в настройках информационной системы (ИС) адаптера СМЭВ. | |

|

two_oceans Оставлено | |

Цитата: – p12utility есть ли аналоги этой утилиты в Linux? Мне не попадались на глаза. По внешнему анализу под Windows утилита самодостаточная (КриптоПро CSP не требуется), но запрашивает у Майкрософт КриптоАпи случайные данные, поэтому для портирования в Linux явно понадобится другой надежный источник случайных чисел. Скорее всего с этим проблем – к чему ее привязать на разномастных Linux тот еще вопросик. Автор: lightness – ошибка тестирования подписи закрытого ключа в настройках информационной системы (ИС) адаптера СМЭВ. Про ид закрытого ключа скорее речи нет – в папке в файле name.key указывается дружественное имя контейнера и может фигурировать контрольная сумма от него, так что при копировании папки это должно сохранится. Для флешек может фигурировать метка флешки и volumeid. Для токена его серийный номер. Для двух HDIMAGE не припомню чтобы были какие отличия, но могу ошибаться. Можно сравнить какие fqcn у контейнера в одном месте и в другом. Если отличаются, то связка сертификата и контейнера после копирования стала неверна и нужно по-новой связать сертификат и контейнер. Правда, как это выглядит в JCP подсказать не смогу, другой alias это станет или что еще. Если вообще не видно контейнера… На первый взгляд путь правдоподобный. Может еще быть пользователь не тот (путь для root, а приложение от чьего имени выполняется? ), либо нет прав у пользователя на этот каталог. | |

|

lightness Оставлено | |

Цитата: Может еще быть пользователь не тот (путь для root, а приложение от чьего имени выполняется? ), либо нет прав у пользователя на этот каталог Приложение адаптера запускаю под root, и криптоконтейнер настраивал для root. | |

|

lightness Оставлено | |

Спасибо большое за развёрнутый ответ! Стало понятно, что подпись можно настроить в докер контейнере независимо от rutoken. | |

|

gornyaki Оставлено | |

При попытке открыть lk.dmdk.ru, lkul.nalog.ru ошибка – ERR_SSL_VERSION_OR_CIPHER_MISMATCH ОС Windows 10 Pro Переустановка КриптоПро CSP с чисткой и фиксом не помогает. Есть подозрение на реестр. На пользовательском компьютере, где не работает, реестр выглядит следующим образом. HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Cryptography\Configuration\Local\Default\00010002 Function Вложенные ветки HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Cryptography\Configuration\Local\SSL\00010002 Function Вложенные ветки На ПК, у которого есть доступ к lk.dmdk.ru, lkul.nalog.ru в реестре 5 ГОСТ TLS TLS_GOSTR341001_WITH_28147_CNT_IMIT Копирование веток на нерабочую машину, при попытке открыть lk.dmdk.ru приводит к ошибке ERR_SSL_PROTOCOL_ERROR. При этом, tls.sciencemon.ru открывается нормально. | |

|

Александр Лавник Оставлено | |

Проблема решается в рамках обращения № 43448 на портале технической поддержки. | |

|

Ottostolz Оставлено | |

Автор: Александр Лавник Проблема решается в рамках обращения № 43448 на портале технической поддержки. можно ссылочку? | |

|

Александр Лавник Оставлено | |

Автор: Ottostolz Автор: Александр Лавник Проблема решается в рамках обращения № 43448 на портале технической поддержки. можно ссылочку? Здравствуйте. Нет, нельзя. Обращения на портале технической поддержки доступны только сотрудникам технической поддержки и клиенту, который создал обращение. У Вас какой-то вопрос/проблема/ошибка? Если да, то опишите ее (при возможности приложите скриншоты). | |

|

Ottostolz Оставлено | |

Автор: Александр Лавник Автор: Ottostolz Автор: Александр Лавник Проблема решается в рамках обращения № 43448 на портале технической поддержки. можно ссылочку? Здравствуйте. Нет, нельзя. Обращения на портале технической поддержки доступны только сотрудникам технической поддержки и клиенту, который создал обращение. У Вас какой-то вопрос/проблема/ошибка? Если да, то опишите ее (при возможности приложите скриншоты). та же ошибка с ERR_SSL_VERSION_OR_CIPHER_MISMATCH при входе на https://lk.dmdk.ru/ | |

|

Александр Лавник Оставлено | |

Автор: Ottostolz Автор: Александр Лавник Автор: Ottostolz Автор: Александр Лавник Проблема решается в рамках обращения № 43448 на портале технической поддержки. можно ссылочку? Здравствуйте. Нет, нельзя. Обращения на портале технической поддержки доступны только сотрудникам технической поддержки и клиенту, который создал обращение. У Вас какой-то вопрос/проблема/ошибка? Если да, то опишите ее (при возможности приложите скриншоты). та же ошибка с ERR_SSL_VERSION_OR_CIPHER_MISMATCH при входе на https://lk.dmdk.ru/ 1) Какая версия Windows? 2) Какая сборка КриптоПро CSP? 3) Приложите скриншот в Internet Explorer на странице: https://gost.cryptopro.ru Также нажмите на пиктограмму замка в конце адресной строки, потом на ссылку Просмотр сертификатов в появившемся окне. Приложите скриншот вкладки Общие открывшегося окна Сертификат. 4) Компонент Расширенная совместимость с продуктами Microsoft: Программы и компоненты установлен? 5) Приложите скриншот со списком криптопровайдеров в ветке реестра: Код: или результат выполнения в cmd команды: Код: | |

|

Ottostolz Оставлено | |

Автор: Александр Лавник Автор: Ottostolz Автор: Александр Лавник Автор: Ottostolz Автор: Александр Лавник Проблема решается в рамках обращения № 43448 на портале технической поддержки. можно ссылочку? Здравствуйте. Нет, нельзя. Обращения на портале технической поддержки доступны только сотрудникам технической поддержки и клиенту, который создал обращение. У Вас какой-то вопрос/проблема/ошибка? Если да, то опишите ее (при возможности приложите скриншоты). та же ошибка с ERR_SSL_VERSION_OR_CIPHER_MISMATCH при входе на https://lk.dmdk.ru/ 1) Какая версия Windows? 2) Какая сборка КриптоПро CSP? 3) Приложите скриншот в Internet Explorer на странице: https://gost.cryptopro.ru Также нажмите на пиктограмму замка в конце адресной строки, потом на ссылку Просмотр сертификатов в появившемся окне. Приложите скриншот вкладки Общие открывшегося окна Сертификат. 4) Компонент Расширенная совместимость с продуктами Microsoft: Программы и компоненты установлен? 5) Приложите скриншот со списком криптопровайдеров в ветке реестра: Код: или результат выполнения в cmd команды: Код: Воу воу 😀 | |

|

Asya2007 Оставлено | |

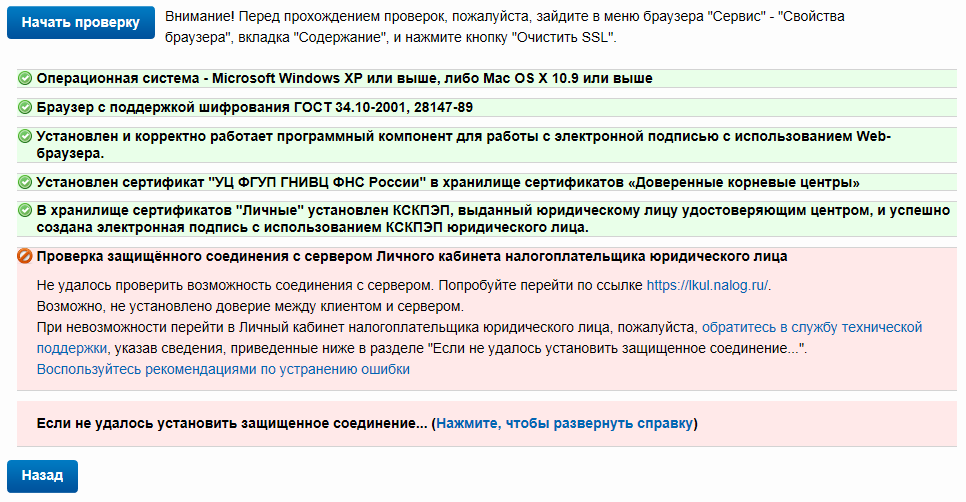

Здравствуйте. Также не могу попасть на сайт налоговой. Не проходит последний этап проверки (проверка защищенного соединения с сервером личного кабинета ЮЛ). | |

|

nickm Оставлено | |

Автор: Asya2007 Также не могу попасть на сайт налоговой. Не проходит последний этап проверки (проверка защищенного соединения с сервером личного кабинета ЮЛ). Попробуйте по прямой ссылке, https://lkul.nalog.ru/ Автор: Asya2007 Windows 11, версия КриптоПро 5.0.11455 КС1. А что такую “древноту” на современной системе используете? | |

Что делать при возникновении ошибки «Ваша электронная подпись не прошла проверку на сервере»

Необходимо получить открытый ключ цифровой подписи и направить в службу технической поддержки АТИ. Для извлечения объекта устанавливают «КриптоПро», выполняют следующие действия:

При правильном выполнении действий появляется сообщение о завершении переноса.

Не удалось обратиться к серверу с использованием защищенного соединения на nalog. gov

Описание

При ошибке на последнем этапе проверки «Не удалось обратиться к серверу с использованием защищенного соединения. Возможно, не установлено доверие между клиентом и сервером…»

Решение

1. Запустите программу КриптоПро CSP с правами администратора. Перейдите на вкладку «Настройки TLS» и снимите галочку «Не использовать устаревшие cipher suite-ы». После изменения данной настройки нужно обязательно перезагрузить компьютер.

2. После перезагрузки компьютера Поставьте галочку «Не использовать устаревшие cipher suite-ы» в настройках КриптоПро CSP на вкладке «Настройки TLS», не соглашайтесь с предложением о перезагрузке».

3. Проверьте, что в антивирусе не включено https-сканирование (часто встречается в антивирусах Avast и ESET).

4. Попробуйте перейти напрямую в нужный ЛК, минуя проверки, заменив в адресной строке протокол http на https. Т.е. если проверка проводится по адресу http://lkul.nalog.ru/, то нужно попробовать перейти на https://lkul.nalog.ru/. Прямая ссылка для индивидуальных предпринимателей: https://lkipgost.nalog.ru/lk.

5. Установите два корневых сертификата 2016 и 2017 годов с сайта https://www.gnivc.ru/certification_center/kssos/ в хранилище «Промежуточные центры сертификации”.»

6. Установите “КриптоПро CSP” последней версии, перезагрузите компьютер.

7. Если на компьютере установлены другие СКЗИ (VipNet CSP, Континент АП, СКЗИ Агава и др.), удалите их или перейдите на другое рабочее место.

8. Если нет возможности удалить другое СКЗИ или перейти на другое рабочее место, пробуйте установить браузер CryptoFox. Скачать его можно с сайта Крипто Про https://www.cryptopro.ru/products/cpfox. Вход в личный кабинет необходимо выполнить по прямой ссылке https://lkul.nalog.ru для юридических лиц, или https://lkipgost.nalog.ru/lk для ИП, минуя проверку условий доступа. На открывшейся странице нужно нажать Advanced -> Add Exception -> Confirm Security Exception.

- No labels

Код ошибки 104 не удалось выполнить операции формирования проверки эцп на компьютере

Шаг 1

Перейдите по ссылке:

Согласитесь со всеми всплывающими окнами, если таковые будут.

Вы должны увидеть страницу такого вида:

Если Вы видите такое окно, то переходите к шагу 2, если нет, то читайте дальше.

Если Вы видите такое окно, значит не установлен или не доступен КриптоПро CSP, см. пункт как проверить установку или установить КриптоПро CSP.

Если Вы видите такое окно, значит CAdESBrowserPlug-in не установлен или не доступен, см. пункт как проверить установлен ли плагин, Как убедиться, что правильно настроен браузер.

Шаг 2

В поле Сертификат выделите нужный сертификат и нажмите Подписать.

Примечание: В поле Сертификат отображаются все сертификаты, установленные в хранилище Личное текущего пользователя, и сертификаты, записанные в ключевые контейнеры. Если в списке нет сертификатов или отсутствует нужный, значит необходимо вставить ключевой носитель с закрытым ключом и установить сертификат в хранилище Личное текущего пользователя.

Если после нажатия кнопки Подписать Вы видите такой результат, значит Вы успешно выполнили подпись и КриптоПро ЭЦП Browser plug-in работает в штатном режиме.

Если Вы получили ошибку, то смотрите раздел Информация об ошибках.

Как проверить установлен ли КриптоПро CSP

Проверить установлен ли КриптоПро CSP можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта:

Если КриптоПро CSP не был установлен, то пробную версию (на 3 месяца) можно скачать у нас на сайте (для загрузки файла необходима действующая учетная запись на нашем портале): https://www.cryptopro.ru/sites/default/files/private/csp/40/9944/CSPSetup.exe

Как проверить установлен ли КриптоПро ЭЦП Browser plug-in

Проверить установлен ли КриптоПро ЭЦП Browser plug-in можно зайдя в панель управления Программы и компоненты (Установка и удаление программ). Там же можно увидеть версию установленного продукта.

Если КриптоПро ЭЦП Browser plug-in не установлен, то дистрибутив можно скачать у нас на сайте: https://www.cryptopro.ru/products/cades/plugin/get_2_0

Инструкция по установке плагина доступна здесь.

Как убедиться, что включено расширение в браузере

Если Вы используете Google Chrome, то Вы должны включить расширение. Для этого в правом верхнем углу браузера нажмите на значок Настройка и управление Google Chrome (три точки)- Дополнительные инструменты –Расширения.

Убедитесь, что расширение CryptoPro Extension for CAdES Browser Plug-in присутствует и включено. При отсутствии расширения, переустановите КриптоПро ЭЦП Browser plug-in или скачайте расширение через Интернет магазин Chrome: https://chrome.google.com/webstore/detail/cryptopro-extension-for-c/iifchhfnnmpdbibifmljnfjhpififfog?hl=ru

Если Вы используете Mozilla Firefox версии 52 и выше, то требуется дополнительно установить расширение для браузера.

Для начала перейдите по ссылке : скачать расширение.

Разрешите его установку:

Перейдите Инструменты-Дополнения-Расширения и убедитесь, что расширение включено:

Если Вы используете Internet Explorer, то при переходе на страницу, в которую встроен CAdESBrowserPlug-in, Вы увидите внизу страницы следующее сообщение:

В окне Подтверждение доступа нажмите Да:

Если Вы используете Opera, то необходимо установить расширение из каталога дополнений Opera:

И во всплывающем окне нажать – Установить расширение:

В следующем окне нажмите – Установить:

Либо перейдите Меню-Расширения-Расширения:

Нажмите Добавить расширения и в строке поиска введите CryptoPro, выберите наш плагин и нажмите Добавить в Opera. После этого перезапустите браузер.

Проверить включен ли плагин можно в Меню-Расширения-Расширения:

Если Вы используете Яндекс Браузер, то необходимо перейти Опции-Настройки-Дополнения и убедиться, что КриптоПро ЭЦП есть и включен. Если расширение отсутствует, то Вы можете скачать его Каталога расширений для Яндекс Браузера, используя поиск по слову КриптоПро.

Информация об ошибках

1) Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедится что ОС его «видит» и попробовать заново.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

2) Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет привязки к закрытому ключу, нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Выполните привязку сертификата к закрытому ключу:

Проверьте строится ли цепочка доверия: откройте файл сертификата (можно его открыть через Пуск-Все программы-КриптоПро- Сертификаты-Текущий Пользователь-Личное-Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным)

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Чтобы цепочка доверия построилась необходимо скачать и установить корневые и промежуточные сертификаты. Скачать их можно с сайта УЦ, издавшего сертификат.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата (это сертификаты Головного УЦ Минкомсвязи и от них, при наличии интернета должна построится цепочка доверия у любого квалифицированного сертификата), если не поможет, то обращайтесь в УЦ, выдавший Вам сертификат.

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Текущий пользователь- Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок. если Вы устанавливаете сертификат промежуточного центра сертификации то выбирайте хранилище- промежуточные центры сертификации.

Важно: Если вы создаете CAdES-Tили CAdES-XLongType 1, Ошибка может возникать если нет доверия к сертификату оператора TSP службы, в этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ его издавшего.

3) Если подпись создается, но ошибка при проверке цепочки сертификатов горит, это значит, что нет доступа к спискам отозванных сертификатов.

Списки отозванных сертификатов можно скачать на сайте УЦ, выдавшем сертификат, после получения списка его необходимо установить, процедура идентична процедуре установки промежуточного сертификата ЦС.

4) Ошибка: 0x8007064A/0x8007065B

Причина ошибки истек срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP

Для создания XLT1 должны быть действующими лицензии на следующие программные продукты: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Решение: Приобрести лицензию на нужный программный продукт и активировать её:

5) Набор ключей не существует (0x80090016)

Причина ошибки: У браузера не хватает прав для выполнения операции- добавьте наш сайт в доверенные

6) Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск->Все программы(все приложения)->КриптоПро->Крипто-Про CSP. Перейдите на вкладку Сервис. Выберите пункт Протестировать, выберите контейнер с закрытым ключом и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

7) Ошибка: Invalid algorithm specified. (0x80090008)

Данная ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

Источник

Ошибки при работе на портале ФНС nalog

Если вы работаете на сайте ФНС с одного ПК с несколькими учётными записями (сертификатами), при каждой смене учётной записи необходимо чистить SSL (Сервис — Свойства браузера — Содержание — Очистить SSL).

1. Пройдите диагностику и выполните рекомендуемые действия.

2. Если электронная подпись установлена на носитель Рутокен ЭЦП 2.0, воспользуйтесь инструкцией и установите Рутокен. Коннект (см. Поддерживаемые браузеры).

4. Проверьте работу в браузерах:

— Спутник Примечание: после запуска скачанного установочного файла перейдите в раздел «Настройки» и Уберите галку с пункта «Установить КриптоПро CSP для поддержки защищенных каналов на основе ГОСТ шифрования и цифровой подписи».

— Яндекс. Браузер После установки браузера зайдите в его настройки и включите поддержку ГОСТ-шифрования («Настройки» — «Системные» — «Сеть»):

5. Проверьте, что в антивирусе не включено https-сканирование (часто встречается в антивирусах Avast и ESET).

6. Запустите программу КриптоПро CSP с правами администратора. Перейдите на вкладку «Настройки TLS» и снимите галочку «Не использовать устаревшие cipher suite-ы». После изменения данной настройки нужно обязательно перезагрузить компьютер.

7. После перезагрузки компьютера Поставьте галочку «Не использовать устаревшие cipher suite-ы» в настройках КриптоПро CSP на вкладке «Настройки TLS», не соглашайтесь с предложением о перезагрузке.

8. Установите корневые сертификаты 2016, 2017 и 2018 годов с сайта https://www. gnivc. ru/certification_center/kssos/ в хранилище «Промежуточные центры сертификации».

9. Если на компьютере установлены другие СКЗИ (VipNet CSP, Континент-АП, Агава и др.), удалите их или перейдите на другое рабочее место. Корректная работа с несколькими криптопровайдерами на одном ПК не гарантируется.

При работе в ЛК физического лица появляется окно (не окно КриптоПро) с требованием ввести пароль, но при этом пароля на контейнере нет или стандартный пин-код от токена не подходит.

1. Войдите в Личный кабинет Физического лица.

2. Откройте страницу «Главная» — «Профиль» — «Получить электронную подпись».

3. Если на открывшейся странице выбрана ЭП — удалите подпись и зарегистрируйте КЭП заново.

При регистрации Юридического лица появляется ошибка «У Вас отсутствуют полномочия действовать от лица организации без доверенности».

Для юридических лиц в сервисе «Личный кабинет налогоплательщика» первичную регистрацию можно выполнить с КЭП, выданным на руководителя, указанного в ЕГРЮЛ как лицо, имеющее право действовать без доверенности, либо на лицо, имеющее действующую доверенность с полными полномочиями (доверенность с полными полномочиями должна быть передана и зарегистрирована в налоговой. Процесс входа описан на сайте ФНС, раздел «Регистрация лицом, имеющим действующую доверенность с полными полномочиями»).

Для управляющей компании КЭП должен содержать ФИО руководителя управляющей компании и реквизиты (ИНН, ОГРН) той организации, управление которой осуществляется. Также перед первым входом по сертификату дочерней организации требуется зарегистрировать в ФНС доверенность на руководителя УК.

Контакты nalog

По вопросам работы на портале и ошибкам, не связанным с настройкой рабочего места и электронной подписью, обратитесь в службу поддержки портала ФНС: — Телефон: 8 (800) 222-22-22 — Форма обращения в техподдержку ФНС

Источник

Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34. 10-2001 Cryptographic Service Provider» с типом 75

У данной ошибки имеется два сценария воспроизведения:

1. При подписании электронных документов.

При возникновении ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75..» необходимо выполнить проверку сертификата электронной подписи.

Алгоритм проверки электронной подписи:

В программном продукте 1С необходимо

— На вкладке «Сертификаты» открыть используемый сертификат.

— Убедиться, что в поле программа установлено значение «КриптоПро CSP (ГОСТ 2012)«.

— Нажать на кнопку «Проверить«.

— Ввести пароль закрытой части ключа и нажать «Проверить«.

Если в ходе проверки напротив пункта «Подписание данных» возникнет сигнализирующий об ошибке красный символ, на него необходимо нажать для открытия технической информации об ошибке.

Если в технической информации об ошибке указано «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75..» необходимо перепривязать сертификат к контейнеру закрытого ключа (см. ниже в разделе «Решение»).

2. При добавлении нового сертификата в настройки электронной подписи и шифрования.

В открывшемся окне необходимо выбрать актуальный сертификат и нажать «Далее».

В следующем окне добавления сертификата необходимо ввести пароль и нажать «Добавить».

Далее возможно возникновение ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75.«.

В случае её возникновения в предыдущем окне добавления сертификата необходимо нажать на кнопку «Показать данные сертификата, которые сохраняются в файле». Данная кнопка визуализирована в виде иконки сертификата.

И в открывшемся окне нажать «Сохранить в файл. » и выполнить сохранение сертификата в любую доступную директорию компьютера и перейти к решению (см. ниже).

Для устранения ошибки «Сертификат, связанный с закрытым ключом, указывает на модуль криптографии, отличный от текущего. Сертификат связан с модулем криптографии «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» с типом 75.» необходимо заново связать сертификат с закрытым ключом.

В открывшемся окне криптопровайдера перейти на вкладку «Сервис» и нажать «Установить личный сертификат».

В следующем окне необходимо выбрать директорию расположения файла сертификата нажав кнопку «Обзор».

Указать директорию, в которую ранее был сохранён сертификат и нажать «Открыть».

В следующем окне мастера установки сертификатов поставить галочку «Найти контейнер автоматически». Контейнер должен определиться в окне ниже. Если найти контейнер автоматически не удалось, необходимо нажать «Обзор» и самостоятельно указать контейнер. Затем необходимо нажать «Далее».

После необходимо поставить галочку «Установить сертификат (цепочку сертификатов) в контейнер”. Затем нажать «Далее» и завершить установку.

После установки связи между сертификатом и закрытой частью ключа ошибка исправится.

Источник

Что делать при отсутствии своего сертификата в списке на странице «Ваши сертификаты»

Если подобный объект не был установлен, переходят на интернет-страницу удостоверяющего центра, скачивают и устанавливают компоненты личной электронной подписи. Если сертификат скачан ранее, проверяют правильность его загрузки. Для этого выполняют следующие действия:

1 пользователь поблагодарил a.gavrilyuk за этот пост.

1 пользователь поблагодарил a.gavrilyuk за этот пост.