- В россии введут уголовную ответственность за неправильную выдачу электронной подписи

- Госдума вводит госмонополию на выдачу электронной подписи для юрлиц

- Греф — акимову: банкам нужно разрешить выдачу электронных подписей юрлицам

- Ожидание распространения sim-карты с эцп

- Президент медведев подписал закон “об электронной подписи”

- Путин разрешил получать еще один вид электронной подписи онлайн

- Совет федерации призывает утвердить единую эцп

- Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

В россии введут уголовную ответственность за неправильную выдачу электронной подписи

8 июля 2021 года стало известно, что Министр экономического развития Максим Орешкин выступил за скорейшее принятие законопроекта, ужесточающего требования к удостоверяющим центрам электронной подписи. Соответствующее заявление министр сделал в ходе парламентских слушаний в Госдуме, посвященных вопросам Цифровой экономики.

В Госдуму были внесены сразу два законопроекта с поправками в Закон «Об электронной подписи». Первый из них разработан сенаторами Владимиром Кравченко, Любовью Глебовой и Михаилом Пономаревым, второй – сенатором Людмилой Боковой.

Закон «Об электронно-цифровой подписи» был принят в России в 2003 г. К документу было множество нареканий, и в 2021 г. его заменили новым Законом – «Об электронной подписи».

В законе упоминается электронная подпись трех видов: простая, усиленная и квалифицированная. Усиленная электронная подпись выдается удостоверяющим центром, квалифицированная – удостоверяющим центром, прошедшим аккредитацию в Минкомсвязи.

Изначально закон требовал, что для аккредитованных удостоверяющих центров минимальный размер чистых активов должен составлять 1 млн руб., а минимальный размер финансового обеспечения для покрытия возможных убытков третьим лицам 1,5 млн руб.

В 2021 г. по инициативе Минкомсвязи законодатели увеличили минимальный размер чистых активов до 7 млн руб., а минимальный размер финансового обеспечения – до 30 млн руб. Но власти хотели и дальше ужесточать требования к удостоверяющим центрам. Так, в 2021 г.

В представленных законопроектах речь идет о дальнейшем ужесточении требований к аккредитованным удостоверяющим центрам. Согласно обоим документам, минимальный размер чистых активов предлагается увеличить до 1 млрд руб., либо, если у удостоверяющего центра есть филиалы в как минимум двух третях российских регионов, до 500 млн руб.

Минимальный размер финансовой гарантии предлагается увеличить до 200 млн руб. Если число мест осуществления лицензируемого вида деятельности превышает 10, то за каждое такое место необходима дополнительная финансовая гарантия в размере 500 тыс. руб., но не более 300 млн руб. в совокупности.

Срок аккредитации удостоверяющих центров сокращается с пяти до трех лет. За нарушения в работе удостоверяющих центров технического характера вводится административная ответственность.

За заведомо умышленные действия сотрудников удостоверяющих центров помимо административной, вводится еще и уголовная ответственность.

Также вводятся требования к деловой репутации руководителей удостоверяющих центров и лиц, владеющих в них не менее чем 10% капитала. Если аккредитация удостоверяющего центра была отозвана, то центр сможет обратиться за новой аккредитацией не ранее чем через три года.

Другое важное требование состоит в использовании юридическими лицами электронных подписей, причем здесь подходы обоих документов расходятся. Законопроект Кравченко, Глебовой и Пономарева предполагает обязать использовать только квалифицированные электронные подписи, выданные удостоверяющим центром Федеральной налоговой службы (ФНС).

В случаях с кредитными организациями, некредитными финансовыми организациями и платежными системами будут применять квалифицированные электронные подписи, выданные удостоверяющими центрами Центробанка. В случаях с органами государственной власти и местного самоуправления, а также их должностными лицами будут применяться квалифицированные электронные подписи, выданные удостоверяющими центрами Федерального казначейства.

Законопроект Боковой более либерален. Он позволит юридическим лицами продолжить использовать квалифицированные электронные подписи от любых аккредитованных удостоверяющих центров. ФНС сможет отзывать сертификаты электронных подписей юридических лиц и индивидуальных предпринимателей.

Аналогичным образом, Центробанк сможет отзывать сертификаты электронных подписей кредитных организаций, некредитных финансовых организаций и платежных систем. Как и в другом законопроекте, законопроект Боковой также требует от органов госвласти и их должностных лиц получать квалифицированные электронные подписи только в удостоверяющем центре Федерального казначейства.

В случае принятия обоих законопроектов они вступят в силу в течение 120 дней с момента их подписания. Сертификаты квалифицированных электронных подписей и аккредитации удостоверяющих центров, выданные до опубликования данного закона, будут действительны до конца срока их действия, но не более двух лет.

Норма законопроекта Кравченко, Глебовой и Пономарева об использовании юридическими лицами квалифицированных электронных подписей, выданных удостоверяющим центром ФНС и Центробанком, вступит в силу через два года после опубликования соответствующих законов.

В то же время есть и некоторые послабления. Удостоверяющие центры смогут привлекать третьих лиц для приема заявлений на выдачу сертификатов электронных подписей и вручению данных сертификатов.

Кроме того, удостоверяющие центры смогут хранить ключи проверки электронных подписей, и по поручению их владельцев, создавать с их помощью электронные подписи. Как пояснил Орешкин, речь идет о возможности использования облачной электронной подписи.

Законопроект вводит понятие доверенной третей стороны. Она будет проверять подлинность электронной подписи в электронных документах в конкретный момент и проверять подлинность электронных подписей, выданных за рубежом. Доверенные третьи лица должны будут проходить аккредитацию в Минкомсвязи. Ожидается, что в России появится около 20 таких лиц.

В связи с этим вводится еще одно понятие – метка доверенного времени. Это достоверная информация в электронной форме о дате и времени подписания электронного документа электронной подписью, создаваемая и проверяемая доверенной третьей стороной, удостоверяющим центров либо операторов информационной системы.

Удостоверяющие центры должны будут выдавать сертификаты электронных подписей по цене, не превышающей установленное Правительством значение. Лицам, получившим сертификаты, безвозмездно должна быть предоставлена возможность зарегистрироваться в Единой системе идентификации и аутентификации.

Авторы законопроектов утверждают, что предложенные ими документы решат еще одну проблему. На июль 2021 года госведомства требуют наличия в сертификатах квалифицированных электронных подписей наличия тех или иных полномочий, закрепляемых за пользователем в рамках конкретной информационной системы.

В результате сертификаты, выданные аккредитованными удостоверяющими центрами, не могут быть использованы в некоторых информационных системах, и удостоверяющие центры вынуждены предлагать квалифицированные электронные подписи для работы в конкретных информационных системах.[12]

Госдума вводит госмонополию на выдачу электронной подписи для юрлиц

8 ноября 2021 года стало известно, что Государственная Дума приняла в первом чтении законопроект о внесении поправок в Закон «Об электронной подписи». Документ был разработан рядом сенаторов и депутатов и предполагает серьезную реформу удостоверяющих центров электронной подписи.

Действующий с 2021 г. Закон «Об электронной подписи» вводит три вида подписей: простую, усиленную и квалифицированную. Простой подписью является любая технология, об использовании которой договорились стороны. Усиленной подписью является подпись, выданная удостоверяющим центром.

Квалифицированная подпись – это подпись, выданная аккредитованным удостоверяющим центром. Аккредитацией занимается Минкомсвязи. Такого рода подпись признается аналогом собственноручной.

Принятый в первом чтении законопроект увеличивает минимальный размер чистых активов аккредитованного удостоверяющего центра с 7 млн руб. до 1 млрд руб., а минимальный размер финансового обеспечения – с 30 млн руб. до 200 млн руб. Если у удостоверяющего центра есть филиалы в как минимум двух третях российских регионов, то минимальный размер чистых активов может быть сокращен до 500 млн руб.

Срок аккредитации удостоверяющих центров сокращается с пяти до трех лет. За нарушения в работе удостоверяющих центров технического характера вводится административная ответственность. А за умышленные действия сотрудников удостоверяющих центров, помимо административной, вводится еще и уголовная ответственность.

На этом требования не заканчиваются. Юридические лица смогут использовать только квалифицированные электронные подписи, выданные удостоверяющим центром Федеральной налоговой службы (ФНС). Дополнительно при заключении сделок будут применяться квалифицированные электронные подписи физических лиц, уполномоченных действовать от лица соответствующих юридических лиц.

В случаях с кредитными организациями, некредитными финансовыми организациями и платежными системами будут применяться квалифицированные электронные подписи, выданные удостоверяющим центром Центробанка. В случаях с органами госвласти и местного самоуправления, а также их должностными лицами будут применяться квалифицированные электронные подписи, выданные удостоверяющим центром Федерального казначейства.

То есть фактически государство вводит монополию на выдачу электронных подписей юридическим лицам. В случае одобрения законопроекта норма об обязательном получении подписей в удостоверяющих центрах ФНС и Центробанка вступит в силу через два года.

Сертификаты квалифицированных электронных подписей и аккредитация удостоверяющих центров, выданные до опубликования данного закона, будут действительны до конца срок их действия, но не более двух лет. Правительство поддержало предлагаемый законопроект.

В то же время принятый Госдумой в первом чтении законопроект предоставляет возможность использования облачной электронной подписи. С этой целью удостоверяющие центры смогут хранить ключи проверки электронных подписей и, по поручению их владельцев, создавать с их помощью электронные подписи.

Также вводится понятие доверенной третьей стороны. Она будет проверять подлинность электронной подписи в электронных документах в конкретный момент и проверять подлинность электронных подписей, выданных за рубежом. Доверенные третьи лица должны будут проходить аккредитацию в Минкомсвязи. Ожидается, что в России появится около 20 таких лиц.

В связи с этим вводится еще одно понятие – метка доверенного времени. Это достоверная информация в электронной форме о дате и времени подписания электронного документа электронной подписью, создаваемая и проверяемая доверенной третьей стороной, удостоверяющим центром либо оператором информационной системы[11].

Греф — акимову: банкам нужно разрешить выдачу электронных подписей юрлицам

В начале декабря 2021 года глава СбербанкаГерман Греф отправил зампреду правительства Максиму Акимову письмо с просьбой пересмотреть законопроект об электронной подписи. Одно из предложений касается предоставления права на выдачу усиленных квалифицированных электронных подписей (КЭП) юридическим лицам через крупнейшие банки.

В ноябре 2021 года Госдума приняла в первом чтении законопроект, наделяющий Федеральную налоговую службу (ФНС) эксклюзивным правом выдавать электронные подписи юрлицам.

К началу декабря 2021 года выдавать КЭП могут аккредитованные Минкомсвязью удостоверяющие центры, среди которых есть банки (Сбербанк, ВТБ, Тинькофф-банк и т. д.), страховые компании, биржи, брокеры и «Почта России», а также частные ИТ-компании.

Сбербанк предлагает дать ФНС право определять уполномоченные организации, которые смогут выполнять функции по созданию, идентификации и хранению электронных подписей юридических лиц. По мнению Германа Грефа, уполномоченные организации должны соответствовать ряду критериев:

Глава Сбербанка также считает необходимым предоставить возможность уполномоченным организациям идентифицировать заявителей путем предоставления сведений из собственной системы идентификации и аутентификации (таким образом, например, Сбербанк сможет идентифицировать компании за счет собственной базы данных, а не только с помощью сведений ФНС).

В Московском кредитном банке (МКБ) поддержали инициативу распространить право выдавать подпись юрлицам на уполномоченные организации, однако сочли необходимым пересмотреть требования к территориальным параметрам.[9]

Ожидание распространения sim-карты с эцп

Согласно исследованию, опубликованному в сентябре 2021 года аналитической компанией TechNavio, рынок двухфакторных средств аутентификации будет ежегодно расти на 20,8% в год в 2021–2021 гг. Двухфакторная аутентификация подразумевает, что для доступа к информации пользователю нужно не только ввести пароль, но также обладать неким устройством или программой, с помощью которой проводится подтверждение права доступа.

По мнению аналитиков, следующим этапом развития данных технологий станет аутентификации с помощью мобильных телефонов, когда в “симку” аппарата “зашивается” электронно-цифровая подпись, с помощью которой пользователь может осуществлять юридически значимые действия.

Распространению технологии будет способствовать внедрение в телефоны беспроводной связи короткого радиуса действия NFC. Таким образом, мобильный телефон можно будет использовать вместо банковской карты при оплате товаров в магазине или на проходной к территории с ограниченным доступом.

Среди ведущих производителей решений двухфакторной аутентификации исследователи TechNavio называют Entrust, Gemalto, RSA Security и VASCO Data Security.

Среди разработчиков второго эшелона можно отметить ActivIdentity, CryptoCard, Deepnet security, Equifax, PhoneFactor, SecureAuth, SecurEnvoy и SafeNet Inc.

В России также ведутся разработки в данной области. Например, компания “Аладдин” разработала собственную смарт-карту со встроенным микропроцессором для аутентификации пользователей и хранения цифровых подписей, а государственный оператор “Ростелеком” реализует программу по оснащению sim-карт электронно-цифровой подписью.

Партнером по исполнению технической части работ была выбрана компания “МегаФон”. Ожидается, что прототип устройства будет продемонстрирован в декабре 2021 г., а первые устройства появятся на рынке в 2021 г. На данный момент можно получить ЭЦП на “флешке”, для этого необходимо обратиться в офис “Ростелекома”[15].

Президент медведев подписал закон “об электронной подписи”

6 апреля 2021 года президент России Дмитрий Медведев подписал закон «Об электронной подписи» (ЭП), одобренный Госдумой и Советом Федерации в марте. Документ придет на смену принятому в 2001 г. закону «Об электронно-цифровой подписи» (ЭЦП), который содержал слишком серьезные требования к ЭЦП и сильно ограничивал возможности по применению электронных документов.

Необходимость нового закона была обусловлена тем, что положения действующего закона об электронной подписи (ФЗ-1) не соответствовали современным принципам регулирования электронных подписей, которые действуют в европейских государствах.

Выделяются три вида электронной подписи – простая электронная подпись, неквалифицированная электронная подпись и квалифицированная электронная подпись.

Квалифицированной электронной подписью является электронная подпись, которая:

- получена в результате криптографического преобразования информации с использованием ключа подписи;

- позволяет определить лицо, подписавшее документ;

- позволяет обнаружить факт внесения изменений в документ после его подписания;

- создается с использованием средств электронной подписи.

Кроме того, ключ проверки такой подписи указан в квалифицированном сертификате, а для создания и проверки электронной подписи используются средства, получившие подтверждение соответствия требованиям, установленным в соответствии с федеральным законом.

Перед началом использования ЭЦП центр должен был передать в бумажном и электронном виде копии сертификата уполномоченному органу. Сами удостоверяющие центры подлежали обязательному лицензированию и должны были быть выстроены в единую иерархическую структуру.

Хотя закон вступил в силу в начале 2002 г., уполномоченный госорган (тогда это было Федеральное агентство по информационным технологиям) появился лишь в 2004 г., а корневой удостоверяющий центр, без которого невозможна работы всех остальных — в 2005.

В результате, как отмечается в пояснительной записке к закону «Об ЭП», в России ЭЦП пользуются практические только юридические лица, а число выданных сертификатов составляет не более 0,2% от общего числа населения. В принятом сейчас законе от удостоверяющих центрах не требуется лицензирования – они могут пройти аккредитацию и то лишь на добровольной основе. Аккредитацией будет заниматься назначенный правительством уполномоченный орган, он же организует работу корневого центра.

Для аккредитации российское или иностранное юрлицо обязано обладать чистыми активами на сумму не менее 1 млн руб. и финансовыми гарантиями для выплат компенсаций пострадавшим клиентам в размере 1,5 млн руб., иметь не менее двух ИТ-специалистов с высшим профессиональным образованием и пройти процедуру подтверждения в ФСБ.

Центры обязаны обеспечить свободный доступ любому лицу к реестрам действующих и аннулированных сертификатов, обязательная передача реестра сертификатов в корневой центр будет происходить только в случае прекращения аккредитации центра. Удостоверяющий центр также может организовать вокруг себя систему центров, по отношению к которым он будет корневым.

План подготовки правовых актов в целях реализации федеральных законов «Об электронной подписи» и «О внесении изменений в отдельные законодательные акты Российской Федерации в связи с принятием Федерального закона «Об электронной подписи» утвержден распоряжением Правительства Российской Федерации от 12 июля 2021 г. №1214-р.

План устанавливает сроки разработки правовых актов Правительства РФ и правовых актов федеральных органов исполнительной власти, связанных с использованием электронной подписи. Минкомсвязи России является одним из ответственных исполнителей разработки правовых актов, большинство из которых будет разрабатываться совместно с ФСБ России, Минэкономразвития России, а также заинтересованными федеральными органами исполнительной власти.

Согласно плану, до 30 июля 2021 г. будет назначен федеральный орган исполнительной власти, уполномоченный в сфере использования электронной подписи, до 31 августа – утверждены требования к форме квалифицированного сертификата ключа проверки электронной подписи, требования к средствам электронной подписи, требования к средствам удостоверяющего центра и порядок аккредитации удостоверяющих центров.

До 31 октября должны быть приняты постановления Правительства о видах электронной подписи, которые госорганы используют при организации электронного взаимодействия между собой, о видах электронной подписи, которые используются при обращении за госуслугами, и о порядке использования простой электронной подписи при оказании государственных и муниципальных услуг.

В законе 2021 г. появилась возможность подписывать электронной подписью документы, обращение которых не регламентировано законами прямого действия, отмечает замруководителя РосреестраСергей Сапельников. Под регламентацию подпадают немногие документы: выписки из кадастра недвижимости и Единого госреестра прав, счета-фактуры и др.

Новый же закон в теории позволит заверять у нотариусов в электронном виде и выписки из свидетельства о браке, доверенности и т. п. Правда, пока не ясно, подписи какого из трех форматов будут принимать госструктуры и какие конкретно документы можно ими подписывать.

Закон не установил, какой тип подписи может использовать то или иное ведомство, в каком формате должен подписываться гендиректор компании, в каком — главный бухгалтер, а в каком — гражданин, говорит Сапельников. Для органов власти виды ЭП определит правительство, а для делового и бытового общения граждане и юридические лица вправе сами выбирать вид подписи, говорит сотрудник Минкомсвязи.

Путин разрешил получать еще один вид электронной подписи онлайн

Президент России Владимир Путин подписал федеральный закон, согласно которому создание сертификатов ключей проверки усиленных неквалифицированных электронных подписей (НЭП) и их выдачу можно будет производить заочно. Нормативный акт опубликован на сайте Кремля 23 июня 2020 года и вступает в силу с 30 июня 2020 года.

Для того, чтобы получить сертификат ключа проверки усиленной неквалифицированной электронной подписи заочно, человек должен подать заявление онлайн, прибегнув к простой электронной подписи, ключ которой он получил очно. Удостоверяющий центр при этом обязан взаимодействовать с Единой системой идентификации и аутентификации, гражданами и организациями с применением соответствующих средств защиты информации.

Ранее для получения сертификата ключа проверки усиленной неквалифицированной электронной подписи заявителю необходимо было раз в год приходить в удостоверяющий центр.

Нововведение закона, «конечно же, упростит пользователям получение неквалифицированной электронной подписи, но в той или понизит общий уровень доверия к электронной подписи вообще и ее разновидностям в частности, заявил TAdviser заместитель генерального директора «Аладдин Р.Д.»Алексея Сабанова.

| Большинство из тех, кто стоял у истоков рождения PKI (сервисов для управления ключами и цифровыми сертификатами пользователей, программ и систем) в России, с грустью смотрят на ее развитие. Вместо повышения технических требований к доверенным сервисам удостоверяющих центров, к примеру, сервисам подписи, валидации, аутентификации, проверки полномочий, гарантированной доставки, и увеличения доверия к цифровым транзакциям мы вводим только финансовые и юридические требования. А потом меняем коней на переправе. В условиях непрерывно растущих киберугроз такая стратегия может привести, а может и не привести к желаемому результату. Хочется верить в лучшее, – отметил Алексей Сабанов. |

По его словам, будучи удобным, заочное получение неквалифицированной электронной подписи дает возможность гораздо легче получить ее злоумышленникам, а не заявителю.

По мнению коммерческого директора «КриптоПро»Юрия Маслова, появление нового закона «глобально ничего не поменяет – ничего не упростит и не усложнит».

Он также пояснил изданию, что удостоверяющие центры, выдающие сертификаты проверки ключей усиленных неквалифицированных электронных подписей, сами определяют свой порядок работы сами и сами же его реализуют. Это, по его словам, связано с рядом факторов.

Помимо того, он обратил внимание, что порядок применения усиленной неквалифицированной электронной подписи определяется соглашением, заключаемом между участниками электронного электронного документооборота.

Говоря о рисках, которые повлечет за собой новый закон, он отметил, что это будут риски, связанные с использованием простой электронной подписи.

Количество пользователей неквалифицированной электронной подписи в результате нового закона, по мнению Юрия Маслова, не увеличится.

Совет федерации призывает утвердить единую эцп

В июле 2021 года стало известно, что осенью Совет Федерации намерен провести проверку подготовки нормативных актов, касающихся создания унифицированной электронно-цифровой подписи (ЭЦП). Как выяснили СМИ, в том случае, если сенаторы не будут удовлетворены итогами проверки, они выступят с законодательной инициативой о введении единой ЭЦП.

(Ранее Правительство РФ продлило действие закона «Об электронной цифровой подписи» еще на год). Эксперты не уверены, что идея будет реализована: речь идет об огромном бизнесе, прикрывать который будет не выгодно ни удостоверяющим центрам, ни чиновникам [16].

Впервые вопрос о том, что действующий закон об ЭЦП необходимо дополнить поправками, позволяющими должностным лицам использовать одну подпись для всех информационных систем, поднимался сенаторами еще в апреле 2021 г. Совет Федерации в итоге предложение сенаторов одобрил, а правительство в свою очередь обещало, «что в нормативных актах о порядке применения электронной подписи данная новелла будет реализована», рассказал журналистам член комитета Совета Федерации по экономической политике Юрий Росляк. Однако почти за полтора года нормативные акты свет так и не увидели.

«На сегодня нормативные акты еще в разработке, поэтому по осени мы будем проверять, в каком виде все это реализовано. Если этот принцип не будет исполнен, то мы будем выходить с законодательной инициативой о законодательном побуждении правительства, в том числе Минкомсвязи, об использовании этой технологии – добавляет Ю. Росляк.

По мнению сенаторов, действующий закон об ЭЦП крайне неудобен: каждая информационная система требует индивидуальной цифровой подписи, поэтому госслужащим и бизнесменам приходится использовать сразу несколько ЭЦП.

Коммерческий директор B2B-CenterАндрей Бойко сомневается, что инициатива Совфеда будет реализована. Так, стоимость одной ЭЦП варьируется от 4,5 тыс. до 7 тыс. руб., вдобавок приблизительно 50% этой суммы необходимо уплачивать за ежегодное переоформление сертификата ЭЦП.

«Это огромный бизнес. Прежде всего введение единой ЭЦП невыгодно для удостоверяющих центров, контролирующих органов, госплощадок. При этом к нам поставщики приходят со связкой ЭЦП – по 5-6 штук. Если введут унифицированную электронную подпись, это приведет к уменьшению оборота бизнеса в 4-5 раз. Сама по себе идея хорошая. Если она заработает, то это повлияет и на конкуренцию управляющих центров, и на стоимость услуг и их качество», – отмечает Ю. Бойко.

По словам руководителя группы по правовой защите информации компании «Пепеляев Групп» Андрея Слепова, в ряде случаев ЭЦП требует высокого уровня защищенности.

«В таком случае она вряд ли может подойти для каких-то более простых целей», – отмечает А. Слепов. В то же время проблему «конфиденциальности информации» можно решить путем введения «единообразных технологий», считает президент компании «Интернет и право» Антон Серго.

«Большое количество сетей ЭЦП первоначально это было стратегически важно, но в дальнейшем создавало только неудобства. Так что инициатива очень правильная», – добавляет А. Серго.

В Минкомсвязи пояснили, что согласно действующим нормативным актам если в квалифицированном сертификате, выданном юрлицу, не содержатся ограничения на его применение, то такой сертификат может использоваться в любом виде правоотношений, если это прямо не запрещено законодательством.

Только в системе госзаказа на июль 2021 года было выдано порядка 1 млн ЭЦП, по сдаче отчетностей в налоговые органы – более 1,5 млн ЭЦП, еще приблизительно по 500 тыс. было выдано юрлицам для участия в коммерческих торгах и для отчетностей в пенсионные фонды[17].

Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

Часть 2

В этой части сделаем небольшое отступление от цифровых подписей в сторону того, без чего непосредственно цифровых подписей, да и защиты информации в привычном понимании, не было бы: шифрования. Ведь первое, что приходит на ум, когда идет речь о защите наших данных — это не дать эти данные нехорошему человеку прочитать. Поэтому, перед тем, как продолжить рассмотрение стандартов PGP и S/MIME, стоит закрасить некоторые остающиеся в знаниях белые пятна, и рассмотреть процесс шифрования немного поподробнее.

Шифры и коды существуют, наверное, с того момента, как человечество научилось записывать свои впечатления об окружающем мире на носителях. Если немного вдуматься, даже обыкновенный алфавит — уже шифр. Ведь когда мы читаем какой-либо текст, в нашей голове каждому нарисованному символу сопоставляется некий звук, сочетание звуков, или даже целое понятие, а в голове соседа, который читать не умеет, этого уже не происходит.

Не зная, какому символу и что сопоставлено, мы никогда не сможем понять, что же именно писавший имел ввиду. К примеру, попробуйте взять и прочитать что-то, написанное на иврите, или на китайском языке. Сами алфавиты этих языков будут являться для вас непреодолимым препятствием, даже если с помощью этих символов написаны понятия вашего родного языка.

Но, тем не менее, простое использование чужого алфавита все же недостаточная мера для защиты ваших данных. Ведь любой алфавит, так или иначе, создавался для удобства пользования им и является неразрывно связанным с языком, которому данный алфавит характерен. А значит, выучив этот язык и некоторый набор базовых понятий на нем (а то и просто воспользовавшись услугами человека, знающего данный язык), нехороший человек может прочитать вашу информацию.

Значит, надо придумать алфавит, который знает только ограниченный круг лиц, и с его помощью записать информацию. Наверняка все читали (или, по крайней мере, слышали) цикл историй про Шерлока Холмса. В этом цикле фигурировал алфавит, составленный из пляшущих человечков (а многие, я думаю, в детстве на его основе составляли свой). Однако, как показывает данная история, наблюдательный человек может разгадать, какой символ и к чему относится. А значит наша информация опять попадет не в те руки.

Что же делать? Придумывать все более и более сложные алфавиты? Но чем более сложный и громоздкий алфавит, тем более неудобно с ним работать, хранить его в тайне. К тому же, насчет тайны есть замечательная поговорка: знают двое – знают все. Ведь самое слабое звено в любом шифре – это человек, который знает, как этот шифр расшифровать.

А почему бы не сделать так, чтобы способ шифрования был сразу известен всем, но расшифровать наши данные было бы нельзя без какого-то ключа? Ведь ключ (в отличие от всего алфавита) маленький, его достаточно легко сделать новый, если что (опять же, в отличие от переработки всего алфавита), легко спрятать. Наиболее наглядно плюсы ключевых систем показывает следующий пример: получателю надо прочитать сосланное вами сообщение. Обычное, на бумаге. Допустим, вы используете секретный алфавит. Тогда, чтобы прочитать сообщение, получатель должен знать алфавит, иметь большой пыльный талмуд, в котором описаны способы расшифровки (ведь алфавит должен быть сложным, чтобы быть надежным) и понимать, как же с этим талмудом работать. С ключами же все проще: вы кладете сообщение в коробку с замком, а получателю достаточно просто вставить подходящий ключик, а знать, как же устроен замок ему совершенно но нужно.

Итак, общеизвестные «алфавиты» и ключи — механизм, существенно более удобный, чем просто алфавиты. Но как же так зашифровать, чтобы все расшифровывалось простым ключом? И вот тут нам на помощь приходит математика, а конкретнее – математические функции, которые можно использовать для замены наших исходных символов на новые.

Вспомним же, что такое функция. Это некоторое соотношение, по которому из одного числа можно получить другое. Зная x и подставляя его в известное нам соотношение y=A*x, мы всегда получим значение y. Но ведь, как правило, верно и обратное: зная y, мы можем получить и x.

Как правило, но далеко не всегда. Для многих зависимостей получить y легко, тогда как x – уже очень трудно, и его получение займет продолжительное время. Вот именно на таких зависимостях и базируется используемое сейчас шифрование.

Но, вернемся к самому шифрованию. Шифрование подразделяют на симметричное, асимметричное и комбинированное. Рассмотрим, в чем суть каждого из них.

Симметричное шифрование, по большому счету, достаточно слабо отличается от старого доброго секретного алфавита. Собственно говоря, отличается оно как раз наличием ключа – некоторой сравнительно маленькой последовательности чисел, которая используется для шифрования и расшифровывания. При этом, каждая из обменивающихся информацией сторон должна этот ключ знать и хранить в секрете. Огромным плюсом такого подхода является скорость шифрования: ключ, по сути, является достаточно простой и короткой инструкцией, какой символ, когда, и на какой надо заменять. И работает данный ключ в обе стороны (то есть с его помощью можно как заменить все символы на новые, так и вернуть все как было), за что такой способ шифрования и получил название симметричного. Столь же огромным минусом является именно то, что обе стороны, между которыми информация пересылается, должны ключ знать. При этом, стоит нехорошему человеку заполучить ключ, как он тут же прочитает наши столь бережно защищаемые данные, а значит проблема передачи ключа принимающей стороне становится в полный рост.

Асимметричное шифрование поступает несколько хитрее. Здесь и у нас, и у нашего получателя есть уже два ключа, которые называют открытый и закрытый. Закрытый ключ мы и получатель храним у себя (заметьте, каждый хранит только свой ключ, а значит, мы уже выходим за пределы той самой поговорки про двоих знающих), а открытый мы и получатель можем спокойно передавать кому угодно – наш закрытый, секретный, по нему восстановить нельзя. Итого, мы используем открытый ключ получателя для шифрования, а получатель, в свою очередь, использует свой закрытый ключ для расшифровывания. Плюс данного подхода очевиден: мы легко можем начать обмениваться секретной информацией с разными получателями, практически ничем (принимая условие, что наш получатель свой закрытый ключ не потерял/отдал и т.п., то есть не передал его в руки нехорошего человека) не рискуем при передаче информации. Но, без огромного минуса не обойтись. И здесь он в следующем: шифрование и расшифровывание в данном случае идут очень, очень, очень медленно, на два-три порядка медленнее, чем аналогичные операции при симметричном шифровании. Кроме того, ресурсов на это шифрование тратится также значительно больше. Да и сами ключи для данных операций существенно длиннее аналогичных для операций симметричного шифрования, так как требуется максимально обезопасить закрытый ключ от подбора по открытому. А значит, большие объемы информации данным способом шифровать просто невыгодно.

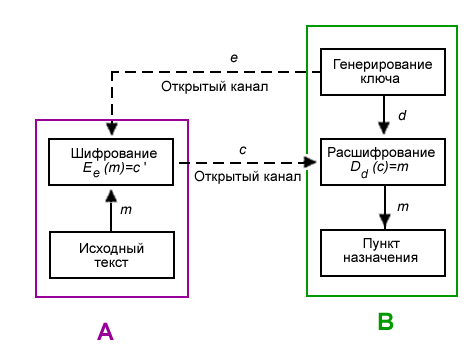

Пример использования асимметричного шифрования [Wikipedia]

e — открытый ключ получателя B

d — закрытый ключ получателя B

m — исходная информация отправителя A

c — зашифрованная исходная информация

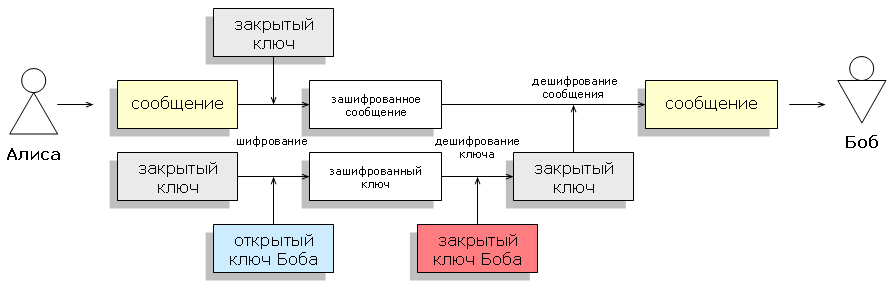

И снова возникает вопрос: что же делать? А делать нужно следующее: взять, и скомбинировать оба способа. Собственно, так мы и получаем комбинированное шифрование. Наш большой объем данных мы зашифруем по первому способу, а чтобы донести ключ, с помощью которого мы их зашифровали, до получателя, мы сам ключ зашифруем по второму способу. Тогда и получим, что хоть асимметричное шифрование и медленное, но объем зашифрованных данных (то есть ключа, на котором зашифрованы большие данные) будет маленьким, а значит расшифровывание пройдет достаточно быстро, и дальше уже в дело вступит более быстрое симметричное шифрование.

Пример применения комбинированной системы [Wikipedia]

Все эти механизмы нашли свое применение на практике, и оба наших больших лагеря PGP и S/MIME их используют. Как говорилось в первой статье, асимметричное шифрование используется для цифровой подписи (а именно, для шифрования нашего хэша). Отличие данного применения от обычного асимметричного шифрования в том, что для шифрования используется наш закрытый ключ, а для расшифровывания достаточно наличие связанного с ним (то есть, тоже нашего) открытого ключа. Поскольку открытый ключ мы не прячем, наш хэш можем прочитать кто угодно, а не только отдельный получатель, что и требуется для цифровой подписи.

Комбинированное же шифрование применяется в обоих стандартах непосредственно для шифрования отправляемых данных.

Таким образом, начиная пользоваться цифровыми подписями для защиты наших данных от подмены, мы автоматически (для этих двух стандартов) получаем и замечательную возможность защитить наши данные еще и от прочтения, что, согласитесь, весьма удобно.

Теперь, когда мы познакомились с общими принципами работы механизмов, используемых для защиты наших данных, можно наконец перейти к практике и рассмотрению, что же использовать. Но об этом в следующих статьях.