- Что значит dkim – подпись?

- Dkim защищает от интернет-преступлений

- Dkim улучшает репутацию домена

- Как настроить dkim подпись?

- Как проверить dkim?

- Как работает dkim?

- Когда не обойтись без квалифицированной эп

- Конфигурирование openssl

- Неквалифицированная подпись

- Поиск подключенных устройств

- Полезные ссылки

- Получение информации об устройстве

- Работа с ключевыми парами гост р 34.10-2001

- Работа с сертификатами

- Расшифрование данных, полученных с сервера, на клиенте

- Сертификат выдается при регистрации в системе

- Сертификат уже имеется на токене, выдан внешним уц

- Скрывает домен отправителя (при использовании email сервисов для рассылок)

- Смена pin-кода

- Строгая аутентификация на портале

- Сфера применения простых электронных подписей

- Только бумага

- Шифрование данных на клиенте для сервера

- Этап #1: на сервере-отправителе.

- Этап #2: на сервере-получателе.

Что значит dkim – подпись?

Упрощая сложное определение в Википедии, DKIM (DomainKeys Identified Mail) – это стандарт защиты электронной почты. Его основная цель – уберечь содержимое сообщения при передаче между почтовыми серверами.

Внешне DKIM подпись выглядит так:

Dkim защищает от интернет-преступлений

На уровне почтового сервера заменить адрес отправителя – проще пареной репы. Этим часто промышляют мошенники. Выдав себя за компанию с хорошей репутацией, они прикарманивают личные данные и деньги пользователей. Этот процесс называется фишингом, и считается популярным видом интернет-преступления.

DKIM – это часть защитного механизма. Он работает вместе с SPF (позволяет проверить оригинальность домена-отправителя) и DMARC (задает алгоритм проверки входящей почты). Настройка этих параметров – необязательна, рассылка без них будет идти своим чередом.

Dkim улучшает репутацию домена

Уровень доверия к отправителю влияет на Open Rate. Open Rate влияет на репутацию домена. Настроенный DKIM репутацию домен «обеляет».

По подписи сервер-получатель определяет не только подлинность, но и его общий рейтинг отправителя. Если подписи нет – кредит лояльности к домену уменьшается, как и вероятность доставки сообщения.

Как настроить dkim подпись?

Каждый сервис рассылок имеет свою процедуру настройки DKIM подписи. Обычно их можно найти в инструкциях, справочниках или мануалах. В Estismail, к примеру, это “Настройка DKIM записи на домене”. Если у вас возникают вопросы – спрашивайте в службы поддержки.

Как проверить dkim?

Почтовые сервисы делают проверку DKIM незаметно для пользователя. Некоторые же, не скрывают работу в этом направлении: Google подтверждает надежность отправителя знаком ключа возле адреса:

Включить поддержку этой функции можно в Настройки (Settings)→ Лаборатория (Labs)→ «Значок проверенного сообщения» (Authentication icon for verified senders).

DKIM легко проверить самостоятельно, чтобы узнать рейтинг домена среди почтовых сервисов. Вот 4 бесплатных онлайн инструмента для проверки DKIM сигнатуры:

Технология DKIM подписи, вместе с SPF и DMARC, защищает рассылки и повышает уровень доставки писем. Открывать письмо или нет – решает получатель. Задача почтового сервиса сделать так, чтобы сообщение гарантировано дошло до Входящих. И наряду с DKIM не стоит забывать и о других требованиях к рассылкам, о которых мы писали ранее и ориентироваться на требования почтовиков:

Безопасных рассылок Вам!

Как работает dkim?

Условно, сфера влияния DKIM делится на 2 части: то, что происходит на сервере-отправителе, и то, что происходит на сервере-получателе. Всем процессом заправляют приватный и публичный ключ.

Приватный ключ (private key) – секретный уникальный код, который хранится под семью печатями на сервере или под надзором email сервиса.

Когда не обойтись без квалифицированной эп

Такая подпись имеет квалифицированный сертификат ключа ЭП, выданный аккредитованным удостоверяющим центром (п. 4 ст. 5 Закона № 63-ФЗ).

Электронный документ, подписанный усиленной квалифицированной ЭП (далее – УКЭП) равнозначен документу на бумажном носителе, подписанному собственноручной подписью, и может применяться в любых правоотношениях в соответствии с законодательством Российской Федерации, кроме случая, когда допускается исключительно бумажный документооборот. Закон запрещает участникам ЭДО ограничивать признание УКЭП (п. 1 ст. 6, п. 2 ст. 10 Закона № 63-ФЗ.

Как самый защищенный вид ЭП, квалифицированная подпись может использоваться наиболее широко. Сдерживающие факторы тут в основном финансовые: само оформление сертификата ключа УКЭП и ЭДО обычно не бесплатны, однако государство, будучи заинтересованным в стимулировании электронного документооборота, ввело уже множество правил в различных сферах, обязывающих организации и ИП переходить на применение УКЭП во взаимодействии как с органами власти и их партнерами, так и с контрагентами. Расширяются также и возможности электронного документооборота с применение УКЭП.

Приведем примеры ситуаций, где в случаях электронного взаимодействия с налоговыми органами обязательно использование именно квалифицированной ЭП:

— подача документов при государственной регистрации юридического лица или ИП (ст. 9 Федерального закона от 08.08.2001 № 129-ФЗ «О государственной регистрации юридических лиц и индивидуальных предпринимателей», Порядок взаимодействия с регистрирующим органом при направлении документов, необходимых для государственной регистрации юридических лиц и индивидуальных предпринимателей, в форме электронных документов, а также требований к формированию таких электронных документов, утв. Приказом ФНС России от 12.10.2020 № ЕД-7-14/743@);

— представление бухгалтерской отчетности и аудиторского заключения в ГИР БО (п. 5 ст. 18 Федерального закона от 06.12.2021 № 402-ФЗ «О бухгалтерском учете», п. п. 5, 9, 10 Порядка представления экземпляра составленной годовой бухгалтерской (финансовой) отчетности и аудиторского заключения о ней в целях формирования государственного информационного ресурса бухгалтерской (финансовой) отчетности, утв. Приказом ФНС России от 13.11.2021 № ММВ-7-1/569@, Письмо ФНС России от 18.02.2020 № ВД-4-1/2844@);

— заверение истребуемых документов, представление заявлений (о постановке на учет, об уточнении платежа, о зачете или возврате переплаты по налогу и т.д.), уведомлений и сообщений в налоговые органы (п. 7 ст. 23, п. 7 ст. 45, п. п. 4, 6 ст. 78, п. 5 ст. 79, п. 5.1 ст. 84, п. 2 ст. 93, п. 6 ст. 176, п. 4 ст. 203, п. п. 1.1, 1.2 ст. 346.51, п. 6 ст.

416 НК РФ, Порядок направления и получения документов, предусмотренных НК РФ и используемых налоговыми органами при реализации своих полномочий в отношениях, регулируемых законодательством о налогах и сборах, а также представления документов по требованию налогового органа в электронной форме по ТКС, утв. Приказом ФНС России от 16.07.2020 № ЕД-7-2/448@, Письмо ФНС России от 24.05.2021 № ЕД-4-2/9885@).

Все большую популярность приобретают электронные счета-фактуры (УПД). Обмениваться ими по интернету НК РФ разрешает по соглашению сторон. Но тип ЭП выбирать нельзя – годится только УКЭП руководителя организации либо иных уполномоченных лиц (п. 1, п. 6 ст.

169 НК РФ, Порядок выставления и получения счетов-фактур в электронной форме по ТКС с применением УКЭП, утв. Приказом Минфина России от 10.11.2021 № 174н, действует до 01.07.2021, с этой даты – утв. Приказом Минфина России от 05.02.2021 № 14н). Для большинства налогоплательщиков применение электронных счетов-фактур добровольно, однако для участников оборота товаров, подлежащих обязательной маркировке средствами идентификации, и оборота импортных товаров, подлежащих прослеживаемости, альтернативы нет – им положен только ЭДО (п. 1.1, 1.2 ст.

С 1 июля 2021 года у налогоплательщиков появится еще одна интересная возможность для применения УКЭП, предусмотренная НК РФ: если декларация подается за подписью уполномоченного представителя налогоплательщика, то в налоговый орган можно будет вместе с такой декларацией передавать электронную доверенность, подписанную усиленной квалифицированной электронной подписью доверителя (п. 5 ст. 80 НК РФ).

Это очень хорошая новость для организаций, измученных нестыковками в коммуникации с проверяющими, и для самих налоговых органов, которым будет проще обрабатывать сведения о доверенностях. Аналогичные поправки будут внесены и в законодательство о персонифицированном учете в системе обязательного пенсионного страхования (для представления формы СЗВ-М уполномоченным лицом), а также об обязательном страховании от несчастных случае на производстве (в отношении формы 4-ФСС) (см. законопроект № 1115653-7).

Пользователи ККТ, желающие провести регистрационные действия с онлайн-кассой без визита в инспекцию, могут передавать необходимые заявления и сведения в налоговые органы в форме электронного документа, подписанного УКЭП, через кабинет контрольно-кассовой техники либо через ОФД (п. 10 ст. 4.

Кое-где не обойтись без УКЭП во внутреннем электронном документообороте организации (если он осуществляется), в частности:

— при ведении журнала путевых листов в электронном виде (п. 18 Приложения к Приказу Минтранса России от 11.09.2020 № 368 «Об утверждении обязательных реквизитов и порядка заполнения путевых листов»);

— при выдаче работнику сведений о трудовой деятельности (ст. 66.1, ст. 84.1 ТК РФ);

— при заключении с дистанционными работниками в электронном виде трудовых договоров, дополнительных соглашений к трудовым договорам, договоров о материальной ответственности, ученических договоров на получение образования, а также при внесении изменений в эти документы и их расторжении путем обмена электронными документами (ст. 312.3 ТК РФ).

Развитие ЭДО в России – один из приоритетов государства. В качестве «пряника» для тех, кто сомневается получать ли УКЭП, законодатель с 1 января 2022 года возложил на ФНС России функции по бесплатному выпуску квалифицированной электронной подписи для юридических лиц (лиц, имеющих право действовать от имени юридического лица без доверенности)

, ИП и нотариусов (п. п. 1 и 3 части 1 ст. 17.2, ст. 17.3, п. 3.1 ст. 18 Закона № 63-ФЗ (в ред., действующей с 01.01.2022), п. 2 ст. 3 Федерального закона № 476-ФЗ, Письмо ФНС России от 15.02.2021 № ПА-2-24/264@), однако налоговая служба готова начать оказывать эту услугу досрочно – уже с 01.07.2021, как информирует официальный сайт ФНС России.

Конфигурирование openssl

Openssl поддерживает российские криптоалгоритмы, начиная с версии 1.0. Для того, чтобы их использовать, в openssl требуется подгружать engine gost. В большинстве дистрибутивов openssl эта библиотека присутствует. Чтобы engine подгружалась, можно прописать ее в конфигурационном файле openssl:

[openssl_def]

engines = engine_section

[engine_section]

gost = gost_section

[gost_section]

engine_id = gost

default_algorithms = ALL

Если конфигурационный файл openssl не расположен в стандартном месте, то путь к нему можно задать через переменную окружения OPENSSL_CONF.

Другим вариантом подгрузки engine gost является ее передача в параметрах командной строки утилиты openssl.

Если engine gost не расположена в стандартном месте, то через переменную окружения OPENSSL_ENGINES можно задать путь к директории, в которой openssl будет ее искать.

Для получения информации о том, успешен ли был вызов утилиты openssl или нет, с возможностью уточнения ошибки, требуется парсить stdout и stderror. В конце статьи приведена ссылка на PHP-скрипт, который использует данную утилиту.

Теперь перейдем к реализации законченных пользовательских сценариев.

Неквалифицированная подпись

Эту ЭП получают в результате криптографического преобразования информации с использованием ключа электронной подписи. Сертификат ключа проверки может не создаваться, если соответствие электронной подписи признакам неквалифицированной электронной подписи может быть обеспечено без его использования.

Естественно, она так же позволяет идентифицировать подписанта, но перед простой электронной подписью у нее есть два явных преимущества: она дает возможность обнаружить факт внесения изменений в электронный документ после момента его подписания, что повышает уровень его защищенности, а документ, ею подписанный, равнозначен документу на бумажном носителе, подписанному собственноручной подписью и заверенному печатью (пп. 3 п. 3 ст. 5, п. 3 ст. 6 Закона № 63-ФЗ). Так и следует воспринимать эти документы бухгалтеру.

Обязанности участников электронного взаимодействия при использовании усиленных электронных подписей определены ст. 10 Закона № 63-ФЗ.

Интересным примером случая, когда неквалифицированная подпись будет «младшей» из возможных во внутреннем ЭДО является оформление в электронном виде кассовых документов (РКО, ПКО, кассовой книги). П. 47 Указания Банка России от 11.03.2021 № 3210-У «О порядке ведения кассовых операций» позволяет оформлять эти документы в электронном виде, но требует, чтобы была обеспечена их защита от несанкционированного доступа, искажений и потерь информации, а также от исправлений после подписания.

Применение простой подписи не обеспечивает контроля за исправлениями, а применения квалифицированной подписи названный НПА не требует. В таком случае (с учетом указанных нами в начале статьи принципов) может быть выбран любой вид усиленной подписи, но применять его должны все подписанты документа, включая получателя денежных средств, кассира и прочих.

Поиск подключенных устройств

Любой клиентский сценарий начинается с поиска подключенных к компьютеру USB-устройств Рутокен. В контексте данной статьи акцент делается на устройство Рутокен ЭЦП.

var devices = Array();

try

{

devices = plugin.enumerateDevices();

}

catch (error)

{

console.log(error);

}

При этом возвращается список идентификаторов подключенных устройств. Идентификатор представляет собой число, связанное с номером слота, к которому подключено устройство. При повторном перечислении это число может отличаться для одного и того же устройства.

Рутокен Плагин определяет все подключенные к компьютеру USВ-устройства Рутокен ЭЦП, Рутокен PINPad, Рутокен WEB. Поэтому следующим шагом следует определить тип устройства.

Полезные ссылки

Данные ссылки могут быть полезны разработчикам инфосистем с поддержкой ЭЦП на базе Рутокен Плагин и openssl:

Демосистема Рутокен ПлагинWEB-сервис генерации ключей, формирования запросов, управления сертификатами, формирования шаблонов запросов на сертификаты Документация на Рутокен ПлагинДокументация по использованию утилиты openssl с российскими крипталгоритмамиПример скрипта на PHP, использующего утилиту openssl

Получение информации об устройстве

Для определения типа устройства следует использовать функцию

с параметром TOKEN_INFO_DEVICE_TYPE. Значение этой константы содержится в объекте плагина.

var type;

try

{

type = plugin.getDeviceInfo(deviceId, plugin.TOKEN_INFO_DEVICE_TYPE);

}

catch (error)

{

console.log(error);

}

switch (type)

{

case plugin.TOKEN_TYPE_UNKNOWN:

message = "Неизвестное устройство";

break;

case plugin.TOKEN_TYPE_RUTOKEN_ECP:

message = "Рутокен ЭЦП";

break;

case plugin.TOKEN_TYPE_RUTOKEN_WEB:

message = "Рутокен Web";

break;

case plugin.TOKEN_TYPE_RUTOKEN_PINPAD_2:

message = "Рутокен PINPad";

break;

}

Также с помощью функции getDeviceInfo можно получить:

Работа с ключевыми парами гост р 34.10-2001

1. Для получения декрипторов ключевых пар, хранящихся на устройстве, требуется ввод PIN-кода. Следует понимать, что само значение закрытого ключ получено быть не может, так как ключ является неизвлекаемым.

var keys = Array();

try

{

plugin.login(deviceId, "12345678");

keys = plugin.enumerateKeys(deviceId, null);

}

catch (error)

{

console.log(error);

}

2. Для генерации ключевой пары требуется ввод PIN-кода. При генерации ключа параметры могут быть выбраны из набора:

- A: id-GostR3410-2001-CryptoPro-A-ParamSet

- B: id-GostR3410-2001-CryptoPro-B-ParamSet

- C: id-GostR3410-2001-CryptoPro-C-ParamSet

- XA: id-GostR3410-2001-CryptoPro-XchA-ParamSet

- XB: id-GostR3410-2001-CryptoPro-XchB-ParamSet

Пример генерации ключевой пары ГОСТ Р 34.10-2001:

var options = {};

var keyId;

try

{

keyId = plugin.generateKeyPair(deviceId, "A", null, options);

}

catch (error)

{

console.log(error);

}

3. С помощью функции deleteKeyPair ключевая пара может быть удалена с токена.

Работа с сертификатами

1. На токене могут храниться 3 категории сертификатов:

Расшифрование данных, полученных с сервера, на клиенте

Для расшифрования данных, полученных с сервера, предназначена функция cmsDecrypt. Так как сервер шифрует для клиента, используя его сертификат, то в качестве keyId должен быть передан дескриптор закрытого ключа клиента, соответствующий открытому ключу в сертификате.

Этот дескриптор является уникальным и неизменным и потому может быть сохранен в учетной записи пользователя на сервере. Кроме того, дескриптор ключа пользователя может быть получен явным образом, путем вызова функции getKeyByCertificate.

Шифрование данных на сервере для клиента:

Сертификат выдается при регистрации в системе

- Получаем список подключенных к компьютеру устройств Рутокен ЭЦП

- Генерируем ключевую пару ГОСТ Р 34.10-2001 на выбранном Рутокен ЭЦП

- Cоздаем запрос PKCS#10 на сертификат для сгенерированной ключевой пары

- Отправляем запрос на сервер

- На сервере создаем сертификат, привязываем к аккаунту (сам сертификат или его дескриптор). Следует отметить, что дескрипторы сертификатов, полученные при вызове функции enumerateCertificates, являются уникальными и неизменными

- Отправляем сертификат на клиент

- На клиенте визуализируем полученный сертификат

- Импортируем полученный сертификат в Рутокен ЭЦП

Последовательность вызовов в клиентском скрипте будет следующей:

Далее запрос отправляется на сервер, где на его основе выдается сертификат.Для этого на сервере должен быть установлен и правильно сконфигурирован openssl версии от 1.0 и развернут функционал УЦ.

1. Генерация улюча УЦ:

openssl genpkey -engine gost -algorithm GOST2001 -pkeyopt paramset:A -out ca.key

После этого в файле ca.key будет создан закрытый ключ

2. Создание самоподписанного сертификата УЦ:

openssl req -engine gost -x509 -new -key ca.key -out ca.crt

После ввода необходимой информации об издателе в файле ca.crt будет создан сертификат УЦ.

Сертификат уже имеется на токене, выдан внешним уц

Ключевая пара при этом должна быть создана в формате, совместимом с библиотекой rtPKCS11ECP для Рутокен ЭЦП.

Последовательность вызовов на клиенте:

Подпись получается в base64-формате. При проверке ее на сервере с помощью openssl подпись следует обрамить заголовками, чтобы сделать из нее PEM. Выглядеть подобная подпись будет примерно так:

-----BEGIN CMS-----

MIIDUQYJKoZIhvcNAQcCoIIDQjCCAz4CAQExDDAKBgYqhQMCAgkFADCBygYJKoZI

hvcNAQcBoIG8BIG5PCFQSU5QQURGSUxFIFVURjg PFY 0JLRi9C/0L7Qu9C90LjR

gtGMINCw0YPRgtC10L3RgtC40YTQuNC60LDRhtC40Y4/PCE c2VydmVyLXJhbmRv

bS1kYXRhZTI6ZGE6MmM6MDU6MGI6MzY6MjU6MzQ6YzM6NDk6Nzk6Mzk6YmI6MmY6

YzU6Mzc6ZGI6MzA6MTQ6NDQ6ODM6NjY6Njk6NmI6OWY6YTU6MDk6MzQ6YmY6YzQ6

NzY6YzmgggGeMIIBmjCCAUegAwIBAgIBATAKBgYqhQMCAgMFADBUMQswCQYDVQQG

EwJSVTEPMA0GA1UEBxMGTW9zY293MSIwIAYDVQQKFBlPT08gIkdhcmFudC1QYXJr

LVRlbGVjb20iMRAwDgYDVQQDEwdUZXN0IENBMB4XDTE0MTIyMjE2NTEyNVoXDTE1

MTIyMjE2NTEyNVowEDEOMAwGA1UEAxMFZmZmZmYwYzAcBgYqhQMCAhMwEgYHKoUD

AgIjAQYHKoUDAgIeAQNDAARADKA/O1Zw50PzMpcNkWnW39mAJcTehAhkQ2Vg7bHk

IwIdf7zPe2PxHyAr6lH stqdACK6sFYmkZ58cBjzL0WBwaNEMEIwJQYDVR0lBB4w

HAYIKwYBBQUHAwIGCCsGAQUFBwMEBgYpAQEBAQIwCwYDVR0PBAQDAgKkMAwGA1Ud

EwEB/wQCMAAwCgYGKoUDAgIDBQADQQD5TY55KbwADGKJRK bwCGZw24sdIyayIX5

dn9hrKkNrZsWdetWY3KJFylSulykS/dfJ871IT 8dXPU5A7WqG4 MYG7MIG4AgEB

MFkwVDELMAkGA1UEBhMCUlUxDzANBgNVBAcTBk1vc2NvdzEiMCAGA1UEChQZT09P

ICJHYXJhbnQtUGFyay1UZWxlY29tIjEQMA4GA1UEAxMHVGVzdCBDQQIBATAKBgYq

hQMCAgkFADAKBgYqhQMCAhMFAARAco5PumEfUYVcLMb1cnzETNOuWC8Goda8pdUL

W5ASK tztCwM7wpXgAy Y6/sLtClO9sh8dKnAaEY2Yavg3altQ==

-----END CMS-----

Проверка подписи на сервере:

Скрывает домен отправителя (при использовании email сервисов для рассылок)

Визуально это выглядит следующим образом:

Эта опция дополнительная, но выгодная для интернет-магазинов. «Палиться», что каждое индивидуальное предложение создано автоматически в рамках массовой рассылки через email сервис не хочется. DKIM подпись в этом случае выручает 🙂

Смена pin-кода

Пример смены PIN-кода на устройстве:

var options = {};

try

{

plugin.changePin(deviceId, "12345678", "12345671", options);

}

catch (error)

{

console.log(error);

}

Здесь первым параметром выступает старый PIN-код, а вторым новый PIN-код.

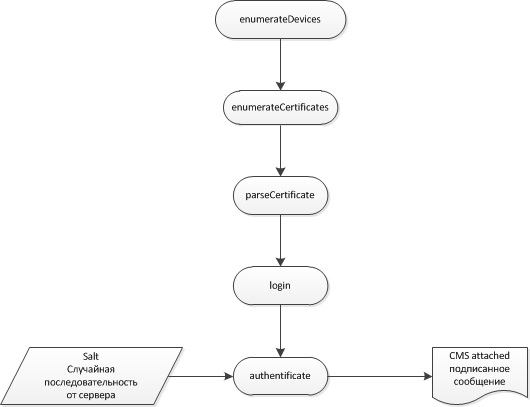

Строгая аутентификация на портале

Общая схема аутентификации, используемая в Рутокен Плагин, выглядит следующим образом:

Реализация данной схемы ничем принципиально не отличается от «Регистрация, сертификат уже имеется, выдан внешним УЦ».

Сфера применения простых электронных подписей

Простой считается электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом (п. 2 ст. 5 Закона № 63-ФЗ).

Если в какой-либо области вас устраивал бы бумажный документ без печати, подписанный собственноручно ответственным лицом, то вам подойдет для этих целей электронный документ с простой ЭП.

Такого рода электронный документооборот имеет право на существование как внутри организации, так и при внешнем взаимодействии. Но нужно помнить, что для придания ему юридической значимости надо выполнить ряд условий (п. 2 ст. 6 и ст. 9 Закона № 63-ФЗ, Письмо ФНС России от 20.02.2021 № ЕД-4-15/3372):

— требуется соглашение между участниками электронного взаимодействия (локальный нормативный акт, вводящий правила для сотрудников, договоренность с контрагентом и т. п.), которое установит случаи признания электронных документов, подписанных простой ЭП, равнозначными документам на бумажных носителях, подписанным собственноручной подписью, определит порядок проверки электронной подписи;

— следует оговорить правила идентификации подписанта по его простой электронной подписи;

Только бумага

Несмотря на бурный рост ЭДО, есть сферы, где допустим только бумажный документооборот и требуется проставление только собственноручных подписей. Преимущественно это зона трудового законодательства, которое пока не столь прогрессивно, хотя эксперимент по внедрению электронного документооборота проводится.

В ТК РФ есть многочисленные нормы, обязывающие работодателя или работника оформлять некоторые связанные с трудом документы в письменном виде и/или знакомить с ними работников под роспись (см. ст. 19.1, 22, 57, 60.2, 62, 64, 65, 67, 68, 71, 72, 72.1, 72.

2, 73, 74, 76, 79, 80, 81, 82, 83, 84, 84.1, 92, 94, 96, 99, 113, 117, 123, 124, 126, 127, 128, 131, 136, 142, 174, 180, 185.1, 188, 193, 196, 200, 222, 229, 232, 243, 244, 245, 247, 248, 259, 261, 262, 263, 280, 288, 290, 292, 296, 303, 306, 309, 319, 327.6, 332, 336.1, 336.2, 341.2, 342, 344, 348.2, 348.4, 348.6, 348.12, 349.1, 350, 351.5, 375, 377, 379 и 414 ТК РФ).

При отсутствии прямого запрета на ЭДО его можно применять в трудовых отношениях, хотя Минтруд России и Роструд почему-то придерживаются мнения, что в этих случаях будет уместно использование только УКЭП как со стороны работодателя, так и работника (см.

Письмо Минтруда России от 06.03.2020 № 14-2/ООГ-1773, Доклад с руководством по соблюдению обязательных требований, дающих разъяснение, какое поведение является правомерным, а также разъяснение новых требований нормативных правовых актов за 1 квартал 2021 г., утв. Рострудом).

Шифрование данных на клиенте для сервера

Для того, чтобы обеспечить конфиденциальность обмена данными между клиентом и сервером в плагине предусмотрено шифрование/расшифрование данных. Данные шифруются в формате CMS. Для того, чтобы зашифровать данные в формате CMS, требуется сертификат открытого ключа «адресата».

При этом расшифровать такое сообщение сможет только владелец закрытого ключа. При шифровании данных для сервера рекомендуется хранить сертификат сервера на Рутокен ЭЦП. Этот сертификат может быть записан на устройство при регистрации пользователя на портале.

Для этого следует использовать функцию importCertificate, при этом в качестве параметра category следует передать CERT_CATEGORY_OTHER. Для использования в функции cmsEncrypt нужно получить тело сертификата по его дескриптору с помощью функции getCertificate.

При этом дескриптор является уникальным и неизменным и может быть сохранен в учетной записи пользователя на сервере при импорте сертификата сервера. Для того, чтобы использовалось аппаратное шифрование по ГОСТ 28147-89, требуется установить опцию useHardwareEncryption в true. В противном случае будет использована быстрая программная реализация ГОСТ 28147-89.

Последовательность вызовов приведена на картинке:

Шифрование данных на клиенте:

try

{

var recipientCert = plugin.getCertificate(deviceId, certRecId);

}

catch (error)

{

console.log(error);

}

var options = {};

options.useHardwareEncryption = true;

var cms;

try

{

cms = plugin.cmsEncrypt(deviceId, certSenderId, recipientCert, data, options);

}

catch (error)

{

console.log(error);

}

Расшифрование данных на сервере, перед расшифрованием сообщение нужно обрамить PEM-заголовками “—–BEGIN PKCS7—–” и “—–END PKCS7—–“:

openssl smime -engine gost -decrypt -in message.cms -inform PEM -recip recipient.crt -inkey recipient.key

recipient.crt — сертификат того, для кого зашифровано сообщение, recipient.key — ключ того, для кого зашифровано сообщение.

Этап #1: на сервере-отправителе.

При отправке каждое сообщение подписывается цифровой подписью, используя ваш приватный ключ DKIM. Он прячется в заголовке письма, и выглядит примерно так (см.пункт «Подписан» на рисунке). В графе должно находиться имя домена-отправителя: по нему происходит идентификация.

Этап #2: на сервере-получателе.

Получающий сервер начинает проверку входящего email c поля «DKIM-подпись» в заголовке сообщения. Он анализирует:

Затем делает запрос в своеобразную библиотеку доменных имен – DNS: подлинный ли домен отправителя?

Ответ положительный – email не меняется и идет дальше в почтовый ящик получателя. Если нет – отправляется в СПАМ.