История проблемы

абота

над проектом указанного закона в России началась еще в 1997 году. Старт всему

дало обсуждение думским бюджетным комитетом общего подхода к законодательству

об электронной коммерции и электронном документообороте. Поскольку наибольшую

заинтересованность в принятии законов высказывали финансовые структуры, и в

частности коммерческие банки, то и инициатором обсуждения стал курировавший

финансовый рынок подкомитет, который в то время возглавлял Владимир Тарачев.

Основной проблемой для финансового сообщества было обеспечение безопасности

безналичных банковских платежей и электронной торговли на рынке ценных бумаг.

В результате дискуссий было решено создать единое «электронное законодательство»,

в основу которого должен был лечь закон об электронной цифровой подписи (ЭЦП).

На базе этого закона предполагалось создать законы об электронной коммерции,

электронной торговле, он должен был содействовать регламентированию использования

платежных Интернет-карт.

В подготовке законопроекта независимо друг от друга участвовали пять думских

комитетов, каждый из которых представил собственный вариант закона. Помимо этого

существовал еще ряд проектов, подготовленных отдельными депутатами, а также

вариант, предложенный Правительством.

Анализ представленных законопроектов позволяет выделить три различных по степени

сложности подхода к требованиям, предъявляемым к ЭЦП.

Первый, самый общий, основан на признании в отношении электронной подписи тех

же требований, что и в отношении обычной, включая уникальность, возможность

верификации подписи и «подконтрольность» использующему ее лицу.

Второй, наряду с этим, предполагает, что подпись должна быть связана с передаваемыми

данными таким образом, что в случае их изменения подпись становится недействительной.

Третий подход выдвигает наиболее детализированные требования к электронной подписи,

в частности предусматривает использование в ЭЦП криптографической технологии

открытого ключа.

В конечном итоге за основу был взят третий подход, а все законопроекты, кроме

правительственного, Правительством были отвергнуты. Именно этот вариант, согласованный

пятнадцатью ведомствами (прежде всего ФАПСИ и Министерством связи), был принят

Думой, одобрен Советом Федерации и подписан Президентом, получив статус федерального

закона1.

Суть нового закона об ЭЦП можно свести к следующему:

- Электронная цифровая подпись в электронном документе признается равнозначной

собственноручной подписи в документе на бумажном носителе, то есть закон уравнивает

юридическую силу цифровой подписи и традиционной собственноручной подписи

на бумаге. При этом на информацию с электронной цифровой подписью распространяются

все традиционные процессуальные функции подписи, в том числе удостоверение

полномочий подписавшей стороны, а также роль подписи в качестве судебного

доказательства. - Участник информационной системы может быть владельцем любого количества

сертификатов ключей подписей. При этом электронный документ с ЭЦП имеет юридическое

значение в рамках отношений, указанных в сертификате ключа подписи. - Средства, используемые при создании ключей электронных цифровых подписей

для информационных систем общего пользования, должны быть сертифицированы

соответствующим федеральным органом, в противном случае они признаются недействительными. - В сертификате ключа подписи должна содержаться следующая информация:

- уникальный регистрационный номер сертификата ключа подписи, даты начала

и окончания срока действия сертификата ключа подписи, находящегося в реестре

удостоверяющего центра; - ФИО или псевдоним владельца сертификата ключа подписи;

- открытый ключ электронной цифровой подписи;

- наименование средств электронной цифровой подписи, с которыми используется

данный открытый ключ электронной цифровой подписи; - наименование и местонахождение удостоверяющего центра, выдавшего сертификат

ключа подписи; - сведения об отношениях, при осуществлении которых электронный документ

с электронной цифровой подписью будет иметь юридическое значение.

- уникальный регистрационный номер сертификата ключа подписи, даты начала

- В качестве удостоверяющего центра с правом выдачи сертификатов ключей подписей

должно выступать юридическое лицо, обладающее всеми необходимыми материальными

и финансовыми возможностями, позволяющими ему нести гражданскую ответственность

перед пользователями сертификатов ключей за убытки, которые могут быть понесены

ими вследствие недостоверности сведений, содержащихся в сертификатах ключей

подписей. В функции удостоверяющего центра входит:- изготовление сертификатов ключей подписей;

- создание ключей электронных цифровых подписей по обращению участников

информационной системы с гарантией сохранения в тайне закрытого ключа

электронной цифровой подписи; - приостановление и возобновление действия сертификатов ключей подписей,

а также их аннулирование; - ведение реестра сертификатов ключей подписей, обеспечение его актуальности

и возможности свободного доступа к нему участников информационных систем; - проверка уникальности открытых ключей электронных цифровых подписей

в реестре сертификатов ключей подписей и в архиве удостоверяющего центра; - выдача сертификатов ключей подписей в форме документов на бумажных

носителях и (или) в форме электронных документов с информацией об их действии; - подтверждение подлинности электронной цифровой подписи в электронном

документе в отношении выданных им сертификатов ключей подписей (рис.

1).

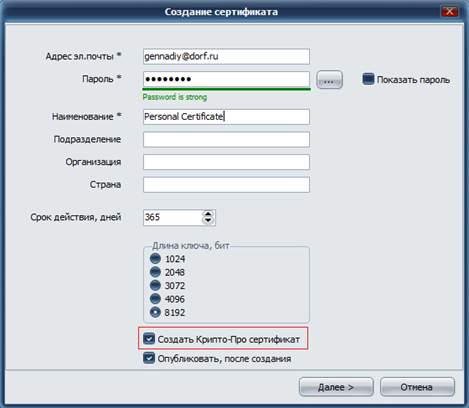

- При изготовлении сертификатов ключей подписей (рис. 2)

удостоверяющим центром оформляются (в форме документов на бумажных носителях)

два экземпляра сертификата ключа подписи, которые заверяются собственноручными

подписями владельца сертификата ключа подписи и уполномоченного лица удостоверяющего

центра, а также печатью удостоверяющего центра. Один экземпляр сертификата

ключа подписи выдается владельцу сертификата ключа подписи, второй остается

в удостоверяющем центре. - Уполномоченный федеральный орган исполнительной власти ведет единый государственный

реестр сертификатов ключей подписей, которыми удостоверяющие центры, работающие

с участниками информационных систем общего пользования, заверяют выдаваемые

ими сертификаты ключей подписей; обеспечивает возможность свободного доступа

к этому реестру и выдает сертификаты ключей подписей соответствующих уполномоченных

лиц удостоверяющих центров.

Стоит отметить, что несмотря на то что закон об ЭЦП является важной вехой в

развитии электронного бизнеса и одним из необходимых условий для вступления

России в ВТО, он призван стать лишь техническим дополнением к другим законопроектам,

рассматриваемым Госдумой: «Об электронном документе», «Об электронной торговле»,

«О предоставлении электронных и финансовых услуг» и др.

Тем не менее принятие этого закона многие восприняли как знак того, что государство

наконец поворачивается лицом к проблемам электронного бизнеса. Если еще совсем

недавно Россия не страдала от избытка внимания государства к вопросам электронной

коммерции, то сейчас времена круто изменились.

В Госдуму уже внесено несколько

законопроектов, имеющих то или иное отношение к Сети: «О предоставлении электронных

финансовых услуг», «Об электронной торговле», «О сделках, совершаемых при помощи

электронных услуг» и, наконец, «Об Интернет». Последний проект должен регулировать

использование сети Интернет федеральными органами государственной власти.

Итак, сегодня российские законодатели резко активизировали свою работу в области

регулирования деятельности в российском сегменте Сети. Пока не ясно, как это

отразится на Рунете, однако определенные разногласия существуют уже сегодня.

Так, если необходимость закона об ЭЦП никем не подвергалась сомнению — без него

цифровая подпись не имела бы юридической силы и была бы равнозначна устной договоренности, —

то закон «Об Интернет», по мнению многих, является абсолютно излишней законодательной

инициативой.

«Это все равно, что принять закон о телефоне», — считает член российской гильдии

адвокатов и председатель Третейского суда АДЭ Александр Глушенков.

С этим утверждением трудно не согласиться, тем более что во многих странах,

в том числе и в США, где электронная коммерция развита как нигде, Интернет-сообщество

всеми силами стремится ограничить государственное регулирование сети Интернет,

утверждая, что вполне способно решать многие свои проблемы самостоятельно.

Электронная подпись, хранящаяся на ключевом носителе: основные преимущества

- Inter-PRO (Продукты ESMART используются в Inter-PRO в качестве защищенного хранилища неизвлекаемой ключевой информации)

- Message-PRO (Продукты ESMART используются в Message-PRO в качестве защищенного хранилища неизвлекаемой ключевой информации)

Программное обеспечение, установленное на электронных ключах производства Группы Компаний ISBC, сертифицировано ФСТЭК России. Компания получила сертификат соответствия № 2986, что открывает широкие возможности для использования смарт-карт и токенов для электронной подписи, произведенных компанией, в организациях, где требуются сертифицированные средства защиты информации.

Такие ключи, предназначенные для хранения электронной подписи, могут применяться в российских СКЗИ, выпущенных такими компаниями, как:

- «КРИПТОПРО»;

- «ИнфоТеКС»;

- «Сигнал-КОМ»;

- «ЛИССИ-CSP»;

- «Бикрипт».

Если у вас есть какие-либо вопросы о физических ключевых носителях для подписи, обращайтесь в Группу компаний ISBC. Высококвалифицированные специалисты дадут четкие, аргументированные ответы.

На физический носитель-ключ в форм-факторе смарт-карты можно нанести фотографию владельца, иное изображение, штрих-код или QR-код, на нем может быть предусмотрено место для подписи.

Ключевые носители различных типов от Группы компаний ISBC – это эффективное современное решение, позволяющее значительно повысить уровень безопасности при работе с важными документами.

Многие люди полагают, что самый надежный вариант хранения электронной цифровой подписи – это компьютер. Однако в реальности безопасность подписи будет в значительной мере зависеть от безопасности компьютера. Если злоумышленнику удастся взломать систему безопасности, он получит доступ к электронной подписи.

Соответственно, подпись, хранящаяся на физическом ключе-носителе – это более удобно и безопасно. Конечно, физический носитель можно потерять, злоумышленники могут его выкрасть. Но в этом случае владелец ключа может быстро заметить пропажу и отозвать сертификат, который соответствует его подписи.

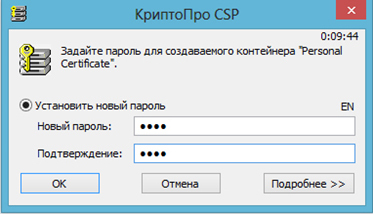

Есть и еще один нюанс: как правило, недостаточно просто иметь физический носитель-ключ с подписью, для получения доступа необходимо ввести PIN-код. Такая двухфакторная аутентификация тоже отпугивает потенциальных злоумышленников, так как для использования электронной подписи, которая им не принадлежит, придется потратить слишком много усилий.

Даже если кто-то выкрадет физический носитель-ключ, считать с него информацию будет практически невозможно: этому препятствуют всевозможные датчики вскрытия, напряжения, света, температуры и др. Надежная защита ключа электронной подписи – важное условие безопасности.

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

чевидно,

что использование ЭЦП является лишь инструментом совершения сделки, и для всестороннего

развития электронной коммерции потребуется решение целого комплекса вопросов,

в том числе и в части совершенствования законодательной базы.

Показательно, что эта необходимость находит понимание среди депутатов Госдумы:

вслед за законом «Об электронной цифровой подписи» депутаты приняли в первом

чтении закон «Об электронной торговле», одновременно в думских комитетах и комиссиях

рассматривается целый пакет законопроектов, призванных создать правовую базу

для внедрения в жизнь всего комплекса программ по дальнейшей информатизации

нашего общества.

КомпьютерПресс 3’2002

В данном разделе определены процессы формирования и проверки цифровой подписи под сообщением пользователя.Для реализации данных процессов необходимо, чтобы всем пользователям были известны параметры схемы цифровой подписи, соответствующие требованиям 5.2.Кроме того, каждый пользователь должен иметь ключ подписи и ключ проверки подписи , которые также должны соответствовать требованиям 5.2.

Для получения цифровой подписи под сообщением необходимо выполнить следующие действия (шаги) по алгоритму I:Шаг 1 – вычислить хэш-код сообщения

. (13)

Шаг 2 – вычислить целое число , двоичным представлением которого является вектор , и определить

. (14)

Если 0, то определить 1.Шаг 3 – сгенерировать случайное (псевдослучайное) целое число , удовлетворяющее неравенству

. (15)

Шаг 4 – вычислить точку эллиптической кривой и определить

, (16)

где – -координата точки .Если 0, то вернуться к шагу 3.Шаг 5 – вычислить значение

. (17)

Если 0, то вернуться к шагу 3.Шаг 6 – вычислить двоичные векторы и , соответствующие и , и определить цифровую подпись как конкатенацию двух двоичных векторов.Исходными данными этого процесса являются ключ подписи и подписываемое сообщение , а выходным результатом – цифровая подпись .Схема процесса формирования цифровой подписи приведена на рисунке 2.

Рисунок 2 – Схема процесса формирования цифровой подписи

. (18)

Шаг 3 – вычислить целое число , двоичным представлением которого является вектор , и определить

. (19)

Если 0, то определить 1.Шаг 4 – вычислить значение

. (20)

Шаг 5 – вычислить значения

, . (21)

Шаг 6 – вычислить точку эллиптической кривой и определить

, (22)

где – -координата точки .Шаг 7 – если выполнено равенство , то подпись принимается, в противном случае – подпись неверна.Исходными данными этого процесса являются подписанное сообщение , цифровая подпись и ключ проверки подписи , а выходным результатом – свидетельство о достоверности или ошибочности данной подписи.Схема процесса проверки цифровой подписи приведена на рисунке 3.

Рисунок 3 – Схема процесса проверки цифровой подписи

ЭЦП в мировой практике

аконодательная

база Интернет-деятельности, в частности закон об электронной цифровой подписи,

уже существует во многих странах мира, и ЭЦП, реализованная на основе применения

асимметричного криптографического преобразования, признается аналогом собственноручной

подписи.

В числе первых, принявших соответствующий закон, были Соединенные Штаты.

Летом 2000 года Президент США подписал федеральный закон об электронной подписи,

в соответствии с которым контракты и документы с электронной (цифровой) подписью

получили такую же юридическую силу, как и подписанные от руки.

Еще до принятия федерального закона почти все штаты США уже имели законодательство

об электронной подписи, применяемой для подписания документов при оформлении

отношений субъектов права внутри одного штата. Принятие федерального закона

позволило применять электронную подпись и при оформлении отношений между субъектами

различных штатов и государств.

При этом действие закона не распространяется на некоторые категории документов,

к которым относятся документы, направляемые в федеральные органы власти и в

органы власти штатов, документы судопроизводства, некоторые виды документов

страховых компаний и коммунальных служб, завещания, доверенности, документы

о разводе и об усыновлении и некоторые другие.

Почти через год, в июле 2001-го, Европейская комиссия также приняла директиву,

юридически признающую электронную подпись (EU Digital Signature Directive),

и практически все пятнадцать государств — членов Европейского Союза единовременно

согласовали с ней свои внутренние законодательства.

Европейским лидером в процессе внедрения ЭЦП традиционно является Германия.

Более того, немцы пошли в этом вопросе еще дальше и сегодня ведут работу над

использованием цифровой подписи в мобильной коммерции: четыре крупнейших банка

Германии (Deutsche Bank, Commerzbank, Dresdner и HypoVereinsbank) объединили

свои усилия с целью повышения безопасности национальной m-commerce.

В марте

прошлого года представители банковского альянса сообщили о намерении разработать

и стандартизировать технологию мобильной цифровой подписи, что, по их мнению,

должно послужить толчком к развитию коммерческих операций с использованием сотовых

телефонов и персональных цифровых устройств (PDA).

Эксперимент по внедрению ЭЦП при проведении платежных операций с использованием

электронных документов проходил сразу в нескольких регионах. По мере успешного

осуществления эксперимента число регионов постепенно увеличивалось, и к настоящему

времени ЭЦП используется уже во всех отделениях расчетной системы Банка России.

Поскольку ГОСТа тогда еще не существовало, специалистам банка пришлось разработать

собственный стандарт, а после выхода в 1994 году ГОСТа на ЭЦП и появления работающих

по нему средств криптозащиты информации Банк России перешел на работу с стандартизированной

ЭЦП.

Однако следует подчеркнуть, что, хотя с правовой точки зрения использование

ЭЦП для подтверждения юридической силы документов при работе с информацией в

электронном виде допускается законом «Об информации, информатизации и защите

информации», тем не менее ЭЦП Банка были приравнены к собственноручной подписи

и получили юридическую силу лишь с принятием соответствующего закона.

Очевидно, что помимо законодательной базы внедрение и использование ЭЦП должно

быть обеспечено оригинальными технологическими разработками.

Технологии и разработки

точки зрения технологии ЭЦП — это программно-криптографическое (то есть соответствующим

образом зашифрованное) средство, позволяющее подтвердить, что подпись, стоящая

на том или ином электронном документе, поставлена именно его автором, а не каким-либо

другим лицом. Представляет собой набор знаков, генерируемый по алгоритму, определенному

ГОСТ Р 34.

Процесс электронного подписания документа довольно прост: массив информации,

который необходимо подписать, обрабатывается специальным ПО с использованием

так называемого закрытого ключа. Далее зашифрованный массив отправляется по

электронной почте и при получении проверяется соответствующим открытым ключом.

Секретный ключ (код) есть у каждого субъекта, имеющего право подписи, и может

храниться на дискете или смарт-карте. Открытый ключ используется получателями

документа для проверки подлинности ЭЦП. При помощи ЭЦП можно подписывать отдельные

файлы или фрагменты баз данных. В последнем случае программное обеспечение,

реализующее ЭЦП, должно встраиваться в прикладные автоматизированные системы.

Защита информации. Цифровая подпись

огласно

новому закону процедура сертификации средств ЭЦП и сертификации самой подписи

четко регламентирована.

Это означает, что наделенный соответствующими полномочиями государственный орган

должен подтвердить, что то или иное ПО для генерации ЭЦП действительно вырабатывает

(или проверяет) только ЭЦП и ничего другого; что соответствующие программы не

содержат вирусов, не скачивают у контрагентов информацию, не содержат «жучков»

и гарантируют от взлома.

Подписывать документы можно и без указанного сертификата, но в случае возникновения

судебного разбирательства доказывать что-либо будет сложно. Сертификат в таком

случае незаменим, так как сама подпись данных о своем владельце не содержит.

К примеру, гражданин A и гражданин B заключили договор на сумму 1000 евро и

заверили договор своими ЭЦП. Гражданин A свое обязательство не выполнил. Обиженный

гражданин В, привыкший действовать в рамках правового поля, идет в суд, где

подтверждается достоверность подписи (соответствие открытого ключа закрытому).

Однако гражданин А заявляет, что закрытый ключ вообще не его. При возникновении

подобного прецедента с обычной подписью проводится графологическая экспертиза,

в случае же с ЭЦП необходимо третье лицо или документ, с помощью которого можно

подтвердить, что подпись действительно принадлежит данному лицу. Именно для

этого и предназначен сертификат открытого ключа.

На сегодня одними из наиболее популярных программных средств, реализующих основные

функции ЭЦП, являются системы «Верба» и «КриптоПРО CSP».

Верба

СКЗИ «Верба-О» и «Верба-OW» разработаны ЗАО «МО ПНИЭИ», сертифицированы ФАПСИ

и используются в крупнейших коммерческих и государственных учреждениях России.

Используя СКЗИ «Верба-OW», МО ПНИЭИ совместно с ООО «Валидата» разработало первую

версию нового программного комплекса — Систему управления сертификатами VCERT

PKI, реализующего инфраструктуру открытых ключей (Public Key Infrastructure).

Система обладает следующими техническими характеристиками:

- операции — Intel Celeron 266 МГц;

- шифрование/расшифровывание — 2,0 Мбайт/с;

- вычисление хэш-функции — 1,9 Мбайт/с;

- формирование ЭЦП — 0,01 с;

- проверка ЭЦП — 0,04 с.

Программа может работать со следующими ключевыми носителями: дискета; Smart

Card;

Touch Memory.

Можно выставить шесть вариантов поиска ключевого носителя (приоритет поиска

ключевого носителя):

- на Smart Card, затем на дискете;

- на дискете, затем на Smart Card;

- на дискете, затем на Touch Memory;

- только на Smart Card;

- только на дискете;

- только на Touch Memory.

Перед началом работы происходит считывание данных с ключевого носителя.

Если считывание данных прошло удачно, то после запуска программы появляется

окно диалога (рис. 4).

После загрузки данных с ключевой дискеты открывается основное окно с главной

панелью управления программой (рис. 5).

В программе доступны следующие функции СКЗИ:

- шифрование файлов;

- шифрование/расшифровывание файлов на пароле;

- шифрование содержимого Clipboard в файл;

- проставление электронной цифровой подписи (ЭЦП) под файлами;

- проставление ЭЦП и шифрование файлов;

- расшифровывание файлов;

- снятие подписей под файлами;

- расшифровывание и снятие ЭЦП под файлами;

- проверка ЭЦП под файлами;

- проверка шифрованных файлов;

- работа со справочником открытых ключей подписи.

Для выбора файлов, к которым необходимо применить функции СКЗИ, используется

принцип drag-and-drop. Из любого приложения Windows, которое поддерживает эту

концепцию (например, «Проводник» или «Рабочий стол»), следует выбрать необходимые

файлы и перетащить их на нужный значок с функцией СКЗИ.

Создавать и модифицировать справочники открытых ключей подписи и шифрования

можно в окне «Настройки» (рис. 6).

В том же окне производится конфигурация параметров программы.

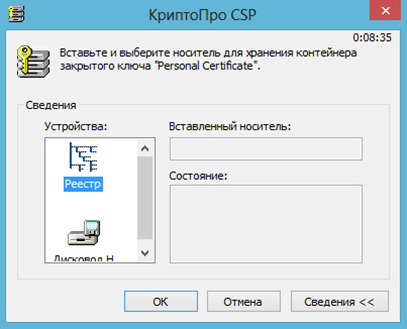

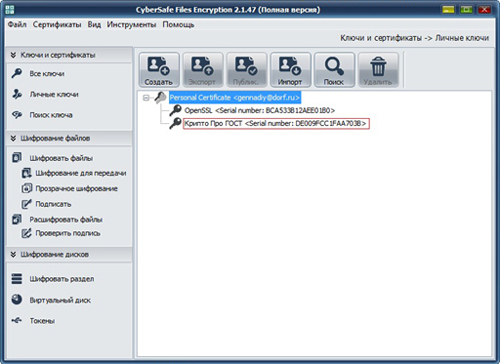

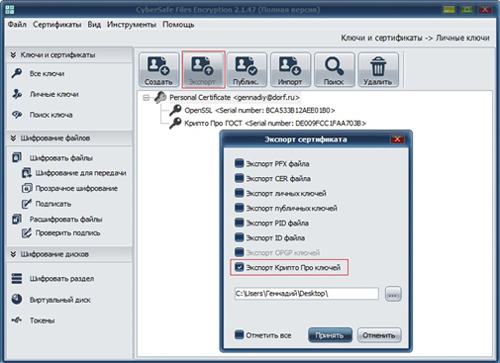

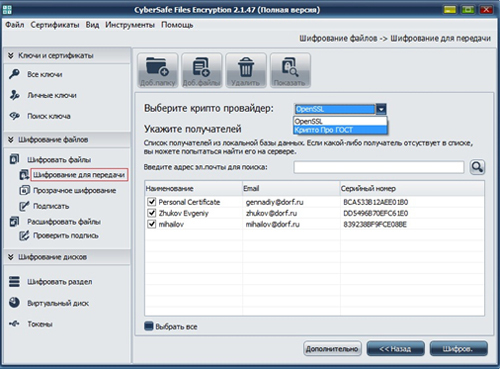

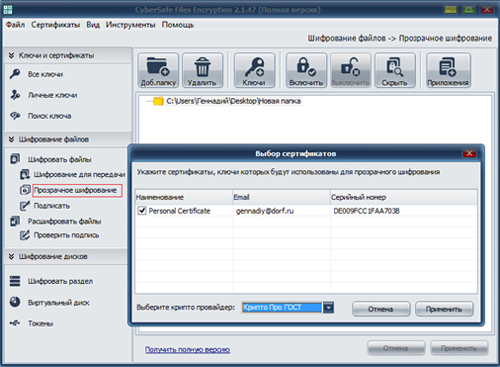

КриптоПРО

Еще одной распространенной отечественной разработкой в области СКЗИ является

разработанный ООО «КриптоПРО» и ГУП НТЦ «Атлас криптопровайдер «КриптоПРО CSP».