Что такое электронная подпись — простым языком для новичков мира цифровой экономики

30 октября 2021

В статье даны ответы на вопросы: «Как выглядит электронная подпись», «Как работает ЭЦП», рассмотрены ее возможности и основные компоненты, а также представлена наглядная пошаговая инструкция процесса подписания файла электронной подписью.

Что такое электронная подпись?

Электронная подпись – это не предмет, который можно взять в руки, а реквизит документа, позволяющий подтвердить принадлежность ЭЦП ее владельцу, а также зафиксировать состояние информации/данных (наличие, либо отсутствие изменений) в электронном документе с момента его подписания.

Справочно:

Сокращенное название (согласно федеральному закону № 63) — ЭП, но чаще используют устаревшую аббревиатуру ЭЦП (электронная цифровая подпись). Это, например, облегчает взаимодействие с поисковиками в интернете, так как ЭП может также означать электрическую плиту, электровоз пассажирский и т.д.

Согласно законодательству РФ, квалифицированная электронная подпись — это эквивалент подписи, проставляемой «от руки», обладающий полной юридической силой. Помимо квалифицированной в России представлены еще два вида ЭЦП:

— неквалифицированная — обеспечивает юридическую значимость документа, но только после заключения дополнительных соглашений между подписантами о правилах применения и признания ЭЦП, позволяет подтвердить авторство документа и проконтролировать его неизменность после подписания,

— простая — не придает подписанному документу юридическую значимость до заключения дополнительных соглашений между подписантами о правилах применения и признания ЭЦП и без соблюдении законодательно закрепленных условий по ее использованию (простая электронная подпись должна содержаться в самом документе, ее ключ применяться в соответствии с требованиями информационной системы, где она используется, и прочее согласно ФЗ-63, ст.9), не гарантирует его неизменность с момента подписания, позволяет подтвердить авторство. Ее применение не допускается в случаях, связанных с государственной тайной.

Возможности электронной подписи

Физическим лицам ЭЦП обеспечивает удаленное взаимодействие с государственными, учебными, медицинскими и прочими информационными системами через интернет.

Юридическим лицам электронная подпись дает допуск к участию в электронных торгах, позволяет организовать юридически-значимый электронный документооборот (ЭДО) и сдачу электронной отчетности в контролирующие органы власти.

Возможности, которые предоставляет ЭЦП пользователям, сделали ее важной составляющей повседневной жизни и рядовых граждан, и представителей компаний.

Что означает фраза «клиенту выдана электронная подпись»? Как выглядит ЭЦП?

Сама по себе подпись является не предметом, а результатом криптографических преобразований подписываемого документа, и ее нельзя «физически» выдать на каком-либо носителе (токене, smart-карте и т.д.). Также ее нельзя увидеть, в прямом значении этого слова; она не похожа на росчерк пера либо фигурный оттиск. О том, как «выглядит» электронная подпись, расскажем чуть ниже.

Справочно:

Криптографическое преобразование — это зашифровка, которая построена на использующем секретный ключ алгоритме. Процесс восстановления исходных данных после криптографического преобразования без данного ключа, по мнению специалистов, должен занять большее время, чем срок актуальности извлекаемой информации.

Flash-носитель — это компактный носитель данных, в состав которого входит flash-память и адаптер (usb-флешка).

Токен — это устройство, корпус которого аналогичен корпусу usb-флешки, но карта памяти защищена паролем. На токене записана информация для создания ЭЦП. Для работы с ним необходимо подключение к usb-разъему компьютера и введения пароля.

Smart-карта — это пластиковая карта, позволяющая проводить криптографические операции за счет встроенной в нее микросхемы.

Sim-карта с чипом — это карта мобильного оператора, снабженная специальным чипом, на которую на этапе производства безопасным образом устанавливается java-приложение, расширяющее ее функциональность.

Как же следует понимать фразу «выдана электронная подпись», которая прочно закрепилась в разговорной речи участников рынка? Из чего состоит электронная подпись?

Выданная электронная подпись состоит из 3 элементов:

1 – средство электронной подписи, то есть необходимое для реализации набора криптографических алгоритмов и функций техническое средство. Это может быть либо устанавливаемый на компьютер криптопровайдер (КриптоПро CSP, ViPNet CSP), либо самостоятельный токен со встроенным криптопровайдером (Рутокен ЭЦП, JaCarta ГОСТ), либо «электронное облако». Подробнее прочитать о технологиях ЭЦП, связанных с использованием «электронного облака», можно будет в следующей статье Единого портала Электронной подписи.

Справочно:

Криптопровайдер — это независимый модуль, выступающий «посредником» между операционной системой, которая с помощью определенного набора функций управляет им, и программой или аппаратным комплексом, выполняющим криптографические преобразования.

Важно: токен и средство квалифицированной ЭЦП на нем должны быть сертифицированы ФСБ РФ в соответствии с требованиями федерального закона № 63.

2 – ключевая пара, которая представляет из себя два обезличенных набора байт, сформированных средством электронной подписи. Первый из них – ключ электронной подписи, который называют «закрытым». Он используется для формирования самой подписи и должен храниться в секрете. Размещение «закрытого» ключа на компьютере и flash-носителе крайне небезопасно, на токене — отчасти небезопасно, на токене/smart-карте/sim-карте в неизвлекаемом виде — наиболее безопасно. Второй — ключ проверки электронной подписи, который называют «открытым». Он не содержится в тайне, однозначно привязан к «закрытому» ключу и необходим, чтобы любой желающий мог проверить корректность электронной подписи.

3 – сертификат ключа проверки ЭЦП, который выпускает удостоверяющий центр (УЦ). Его назначение — связать обезличенный набор байт «открытого» ключа с личностью владельца электронной подписи (человеком или организацией). На практике это выглядит следующим образом: например, Иван Иванович Иванов (физическое лицо) приходит в удостоверяющий центр, предъявляет паспорт, а УЦ выдает ему сертификат, подтверждающий, что заявленный «открытый» ключ принадлежит именно Ивану Ивановичу Иванову. Это необходимо для предотвращения мошеннической схемы, во время развертывания которой злоумышленник в процессе передачи «открытого» кода может перехватить его и подменить своим. Таким образом, преступник получит возможность выдавать себя за подписанта. В дальнейшем, перехватывая сообщения и внося изменения, он сможет подтверждать их своей ЭЦП. Именно поэтому роль сертификата ключа проверки электронной подписи крайне важна, и за его корректность несет финансовую и административную ответственность удостоверяющий центр.

В соответствии с законодательством РФ различают:

— «сертификат ключа проверки электронной подписи» формируется для неквалифицированной ЭЦП и может быть выдан удостоверяющим центром;

— «квалифицированный сертификат ключа проверки электронной подписи» формируется для квалифицированной ЭЦП и может быть выдан только аккредитованным Министерством связи и массовых коммуникаций УЦ.

Условно можно обозначить, что ключи проверки электронной подписи (наборы байт) — понятия технические, а сертификат «открытого» ключа и удостоверяющий центр — понятия организационные. Ведь УЦ представляет собой структурную единицу, которая отвечает за сопоставление «открытых» ключей и их владельцев в рамках их финансово-хозяйственной деятельности.

Подводя итог вышеизложенному, фраза «клиенту выдана электронная подпись» состоит из трех слагаемых:

- Клиент приобрел средство электронной подписи.

- Он получил «открытый» и «закрытый» ключ, с помощью которых формируется и проверяется ЭЦП.

- УЦ выдал клиенту сертификат, подтверждающий, что «открытый» ключ из ключевой пары принадлежит именно этому человеку.

Вопрос безопасности

Требуемые свойства подписываемых документов:

- целостность;

- достоверность;

- аутентичность (подлинность; «неотрекаемость» от авторства информации).

Их обеспечивают криптографические алгоритмы и протоколы, а также основанные на них программные и программно-аппаратные решения для формирования электронной подписи.

С определенной долей упрощения можно говорить, что безопасность электронной подписи и сервисов, предоставляемых на ее основе, базируется на том, что «закрытые» ключи электронной подписи хранятся в секрете, в защищенном виде, и что каждый пользователь ответственно хранит их и не допускает инцидентов.

Примечание: при приобретении токена важно поменять заводской пароль, таким образом, никто не сможет получить доступ к механизму ЭЦП кроме ее владельца.

Как подписать файл электронной подписью?

Для подписания файла ЭЦП нужно выполнить несколько шагов. В качестве примера рассмотрим, как поставить квалифицированную электронную подпись на свидетельство на товарный знак Единого портала Электронной подписи в формате .pdf. Нужно:

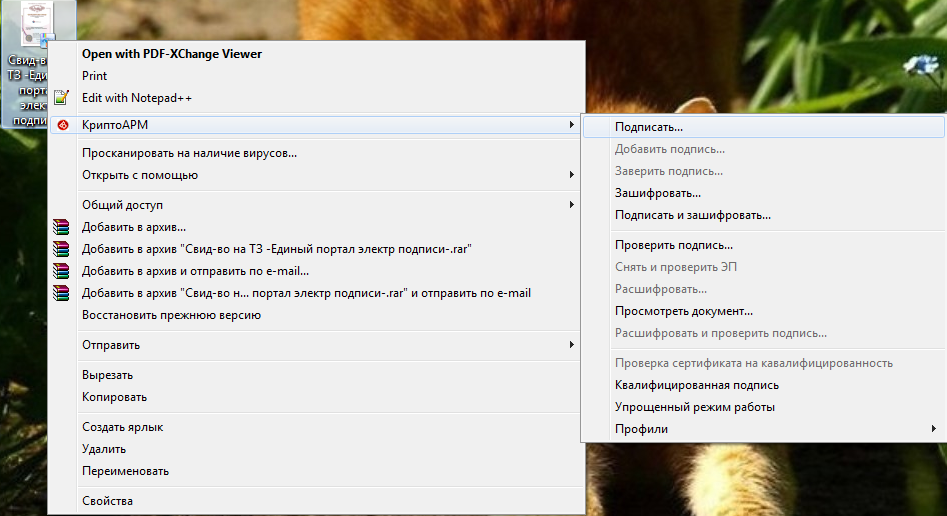

1. Кликнуть на документ правой кнопкой мышки и выбрать криптопровайдер (в данном случае КриптоАРМ) и графу «Подписать».

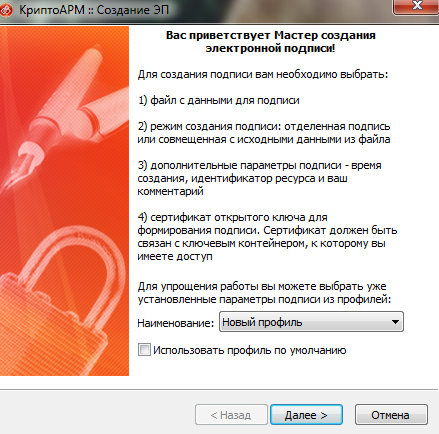

2. Пройти путь в диалоговых окнах криптопровайдера:

Выбрать кнопку «Далее».

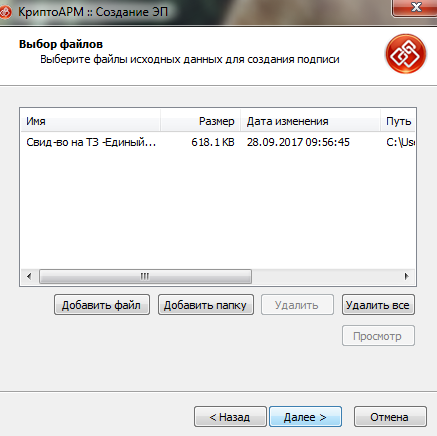

На этом шаге при необходимости можно выбрать другой файл для подписания, либо пропустить этот этап и сразу перейти к следующему диалоговому окну.

Поля «Кодировка и расширение» не требуют редактирования. Ниже можно выбрать, где будет сохранен подписанный файл. В примере, документ с ЭЦП будет размещен на рабочем столе (Desktop).

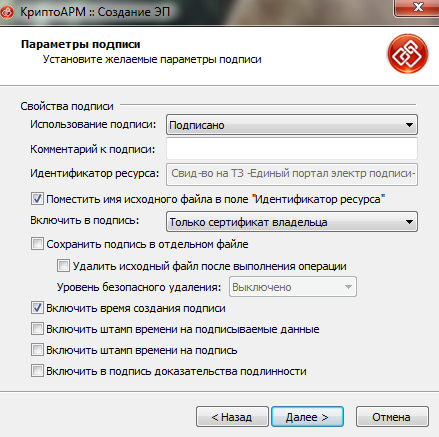

В блоке «Свойства подписи» выбираете «Подписано», при необходимости можно добавить комментарий. Остальные поля можно исключить/выбрать по желанию.

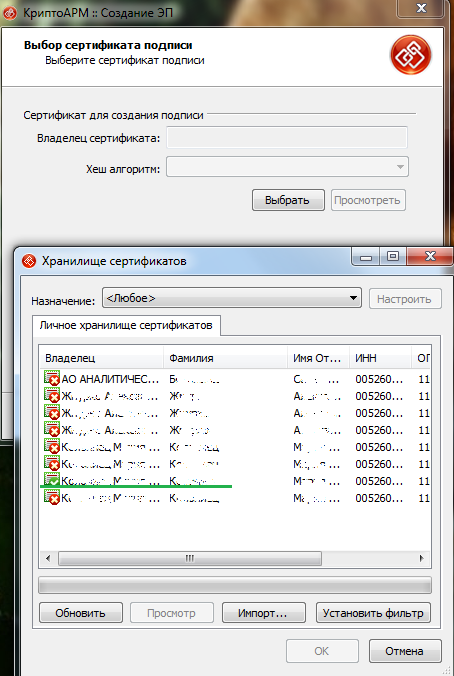

Из хранилища сертификатов выбираете нужный.

После проверки правильности поля «Владелец сертификата», нажимайте кнопку «Далее».

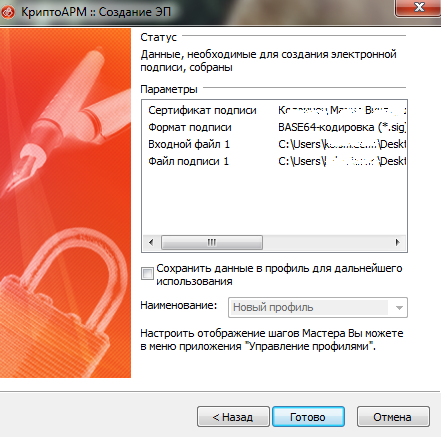

В данном диалоговом окне проводится финальная проверка данных, необходимых для создания электронной подписи, а затем после клика на кнопку «Готово» должно всплыть следующее сообщение:

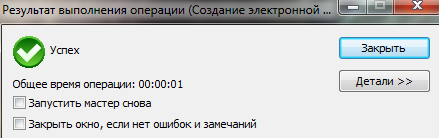

Успешное окончание операции означает, что файл был криптографически преобразован и содержит реквизит, фиксирующий неизменность документа после его подписания и обеспечивающий его юридическую значимость.

Итак, как же выглядит электронная подпись на документе?

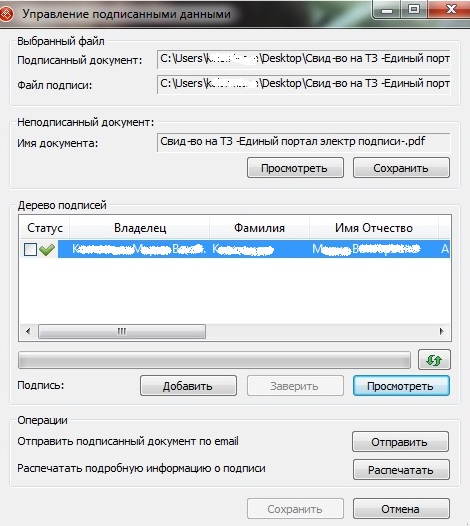

Для примера берем файл, подписанный электронной подписью (сохраняется в формате .sig), и открываем его через криптопровайдер.

Фрагмент рабочего стола. Слева: файл, подписанный ЭП, справа: криптопровайдер (например, КриптоАРМ).

Визуализация электронной подписи в самом документе при его открытии не предусмотрена ввиду того, что она является реквизитом. Но есть исключения, например, электронная подпись ФНС при получении выписки из ЕГРЮЛ/ЕГРИП через онлайн сервис условно отображается на самом документе. Скриншот можно найти по ссылке.

Но как же в итоге «выглядит» ЭЦП, вернее, как факт подписания обозначается в документе?

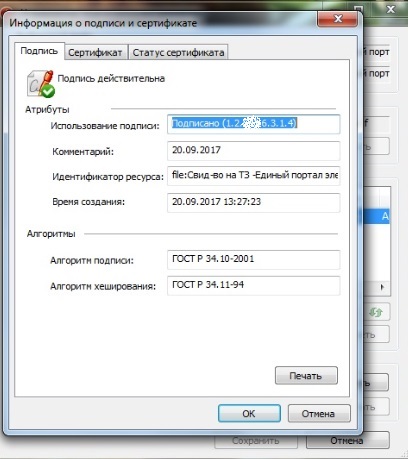

Открыв через криптопровайдер окно «Управление подписанными данными», можно увидеть информацию о файле и подписи.

При нажатии на кнопку «Посмотреть» появляется окно, содержащее информацию о подписи и сертификате.

Последний скриншот наглядно демонстрирует как выглядит ЭЦП на документе «изнутри».

Приобрести электронную подпись можно по ссылке.

Задавайте другие вопросы по теме статьи в комментариях, эксперты Единого портала Электронной подписи обязательно ответят Вам.

Статья подготовлена редакцией Единого портала Электронной подписи ecpexpert.ru с использованием материалов компании SafeTech.

При полном или частичном использовании материала гиперссылка на www.ecpexpert.ru обязательна.

Диодные ключи.

В диодных ключах используется зависимость сопротивления диода от величины и знака приложенного напряжения.

Известно, что ток диода определяется выражением:

26 мВ при 298К – температурный потенциал, m – коэффициент, учитывающий влияние поверхностных токов утечки германиевых, и генерации-рекомбинации в p-n переходах кремниевых диодов (

26 мВ при 298К – температурный потенциал, m – коэффициент, учитывающий влияние поверхностных токов утечки германиевых, и генерации-рекомбинации в p-n переходах кремниевых диодов ( – 1.2…1.5,

– 1.2…1.5,  – 1.2…2). Тепловой ток диода практически не зависит от приложенного к диоду напряжения и определяется электрофизическими свойствами полупроводника и температурой его нагрева

– 1.2…2). Тепловой ток диода практически не зависит от приложенного к диоду напряжения и определяется электрофизическими свойствами полупроводника и температурой его нагрева  , где

, где  – константа, определяемая материалом полупроводника и концентрациями примесей, Uк – контактная разность потенциалов. С учетом активного сопротивления р и n областей активное сопротивление диода равно: При достаточно больших напряжениях

– константа, определяемая материалом полупроводника и концентрациями примесей, Uк – контактная разность потенциалов. С учетом активного сопротивления р и n областей активное сопротивление диода равно: При достаточно больших напряжениях

Эквивалентная схема диода представлена на рис.1. Инерционность ключа определяется процессами накопления неосновных носителей в области p-n перехода, емкостью p-n перехода, емкостью между выводами и индуктивностью выводов. Основным справочным параметром, определяющим быстродействие диода, является время восстановления обратного сопротивления.

rуm – сопротивление утечки;

rуm – сопротивление утечки;

С0 – емкость между выводами диода;

L – индуктивность выводов;

СД – диффузионная емкость p-n перехода при прямом смещении;

СБ – барьерная емкость p-n перехода при обратном смещении

Рис.1 Эквивалентная схема диода

На основе диодных ключей можно строить различные логические элементы (рис.2).

Рисунок 2 – Пример логических схем на основе диодных ключей

Электронные ключи на основе диодов являются пассивными структурами, что приводит к ослаблению сигнала при прохождении таких ключей, что особенно заметно при построении многоступенчатых структур.

Инерционность диодных ключей обусловлена накоплением неосновных носителей в области p-n перехода, емкостью p-n перехода, емкостью и индуктивностью выводов. Кроме перечисленных параметров, имеют значение также индуктивность и емкость нагрузки, а также монтажные емкости.

В справочниках на дискретные диоды чаще всего указывается время обратного восстановления (восстановления обратного сопротивления), обусловленное диффузионным движением неосновных носителей. Для уменьшения этого времени могут использоваться создание ловушек, способствующих рекомбинации неосновных носителей или создание неоднородной концентрации примесей (диоды с накоплением заряда). Диодные ключи чаще всего используются в качестве вспомогательных узлов в цифровой и аналоговой технике.

Защита по с помощью электронного ключа[править | править код]

Донгл относят к аппаратным методам защиты ПО, однако современные электронные ключи часто определяются как мультиплатформенные аппаратно-программные инструментальные системы для защиты ПО. Дело в том, что помимо самого ключа компании, выпускающие электронные ключи, предоставляют SDK (Software Developer Kit — комплект разработчика ПО).

В SDK входит все необходимое для начала использования представляемой технологии в собственных программных продуктах — средства разработки, полная техническая документация, поддержка различных операционных систем, детальные примеры, фрагменты кода. Также SDK может включать в себя демонстрационные ключи для построения тестовых проектов.

Технология защиты от несанкционированного использования ПО построена на реализации запросов из исполняемого файла или динамической библиотеки к ключу с последующим получением ответа (и, если предусмотрено, анализом этого ответа). Вот некоторые характерные запросы:

Стоит отметить, что некоторые современные ключи (ключи Senselock от Seculab, Rockey6 Smart от Feitian) позволяют разработчику хранить отдельные части кода приложения (например, недетерминированные специфические алгоритмы разработчика, получающие на вход большое число параметров) и исполнять их в самом ключе на его собственном микропроцессоре.

Как следует из вышесказанного, «сердцем» электронного ключа является шифрующий алгоритм. Тенденция состоит в том, чтобы реализовывать его аппаратно — это затрудняет создание полного эмулятора ключа, так как ключ шифрования никогда не передается на выход донгла, что исключает возможность его перехвата.

Алгоритм шифрования может быть секретным или публичным. Секретные алгоритмы разрабатываются самим производителем средств защиты, в том числе и индивидуально для каждого заказчика. Главным недостатком использования таких алгоритмов является невозможность оценки криптографической стойкости.

С уверенностью сказать, насколько надёжен алгоритм, можно было лишь постфактум: взломали или нет. Публичный алгоритм, или «открытый исходник», обладает криптостойкостью несравнимо большей. Такие алгоритмы проверяются не случайными людьми, а рядом экспертов, специализирующихся на анализе криптографии.

Электронные ключи на биполярных транзисторах.

Чаще всего используются ключи, собранные по схеме с общим эмиттером, как показано на рис. 3а. В ключевом режиме (рис. 3б) биполярный транзистор работает в режиме насыщения (замкнутый ключ) или режиме отсечки (разомкнутый ключ).

Полезно помнить, что в режиме насыщения оба перехода (коллектор-база и эмиттер-база) открыты, а в режиме отсечки – заперты. В режиме насыщения выходную цепь транзистора можно представить эквивалентным источником напряжения, величина ЭДС которого приводится в справочниках (Uкэнас – напряжение насыщения).

Строго говоря, следует учитывать также внутреннее сопротивление этого источника, величина которого определяется крутизной наклона линии граничного режима, однако, в большинстве практически важных случаев для инженерных расчетов можно ограничиться величиной – Uкэнас.

Резисторы Rб и Rк должны обеспечивать надежное запирание транзистора при низком уровне управляющего сигнала во всем диапазоне рабочих температур и насыщение при высоком уровне управляющего сигнала.

а) б)

Рисунок 3 – Схема электронного ключа на биполярном транзисторе и эквивалентные схемы работы

При расчете необходимо учитывать обратный ток коллектора, протекающий через резистор Rб, и создающий на нем падение напряжения. Суммарное напряжение на эмиттерном переходе определяется выражением:

где  Uo – напряжение низкого уровня управляющего сигнала. Очевидно, для надежного запирания транзистора необходимо, чтобы Uбэ<Uбэотс. Необходимо учитывать сильную температурную зависимость обратного тока коллектора, и для расчета выбирать максимальное значение. В противном случае ключ может “подтекать” при изменении температуры.

Uo – напряжение низкого уровня управляющего сигнала. Очевидно, для надежного запирания транзистора необходимо, чтобы Uбэ<Uбэотс. Необходимо учитывать сильную температурную зависимость обратного тока коллектора, и для расчета выбирать максимальное значение. В противном случае ключ может “подтекать” при изменении температуры.

Открытый транзистор может находиться в активном режиме или режиме насыщения. Для электронных ключей активный режим является невыгодным, так как в этом режиме на коллекторе рассеивается значительная мощность. Поэтому активный режим допустим только в течение переходных процессов (где он, собственно говоря, неизбежен).

Для обеспечения насыщения необходимо, чтобы выполнялось соотношение

Используя этот критерий, легко понять, что составной транзистор (по схеме Дарлингтона) не удастся полностью насытить, так как база выходного транзистора в лучшем случае может иметь потенциал, равный потенциалу коллектора.

Необходимой частью проектирования электронных ключей является оценка их динамических свойств, определяющих скорость переключения и потери энергии на этом этапе (динамические потери).

Переходные процессы в электронном ключе на биполярном транзисторе характеризуются длительностью цикла переключения, который можно разделить на несколько отдельных этапов:

– задержка включения;

– включение (нарастание тока до величины, соответствующей насыщению);

– задержка выключения (обусловлена рассасыванием заряда в базе при переходе из режима насыщения в активный режим);

– выключение (обусловлено уменьшением тока коллектора до значения, соответствующего отсечке).

Необходимо также учитывать процессы заряда емкостей монтажа и нагрузки, которые не имеют прямого отношения к транзистору, но могут существенно влиять на длительность переходного процесса в целом.

Рассмотрим характерные участки переходного процесса по временным диаграммам (рис.4).

Рисунок 4 – Переходные процессы в ключе на биполярном транзисторе

- Транзистор заперт, ток базы определяется обратным током коллектора, заряд в базе практически отсутствует, на выходе ключа высокий уровень.

- Потенциал на входе ключа скачком увеличивается, начинается заряд входной емкости. Токи базы и коллектора не изменяются, пока напряжение на переходе база-эмиттер не превышает напряжения отсечки (время задержки включения).

- В момент превышения напряжения отсечки открывается эмиттерный переход, и транзистор переходит в активный режим. Инжектируемые в базу неосновные носители нарушают равновесное состояние базы, и начинается накопление заряда. Пропорционально увеличивается ток коллектора, обусловленный экстракцией носителей в область коллектора. Время до перехода в режим насыщения – время включения.

- В режиме насыщения все токи и напряжения остаются постоянными, при этом заряд в базе продолжает нарастать, хотя и с меньшей скоростью. Заряд, превышающий величину, соответствующую переходу в режим насыщения, называется избыточным.

- При скачкообразном изменении потенциала на входе ключа ток базы также быстро уменьшается, нарушается равновесное состояние заряда базы и начинается его рассасывание. Транзистор остается насыщенным до тех пор, пока заряд не уменьшится до граничной величины, после чего переходит в активный режим (время задержки выключения).

- В активном режиме заряд базы и ток коллектора уменьшаются до тех пор, пока транзистор не перейдет в режим отсечки. В этот момент входное сопротивление ключа возрастает. Этот этап определяет время выключения.

- После перехода транзистора в режим отсечки напряжение на выходе продолжает нарастать, так как заряжаются емкости нагрузки, монтажа и емкость коллектора.

Очевидно, ключевую роль играет степень (глубина) насыщения транзистора

Для количественной оценки коммутационных параметров можно воспользоваться следующими выражениями:

Существуют схемотехнические методы повышения быстродействия ключа: форсирующая цепочка (рис. 5а) и нелинейная обратная связь (рис. 5б).

а) Ключ с форсирующей цепочкой

б) Ключ с нелинейной обратной связью

Рисунок 5 – схемотехнические приемы повышения быстродействия

Принцип работы форсирующей цепочки очевиден: при отпирании транзистора ток базы определяется процессом заряда форсирующей емкости (быстрый переход в режим насыщения), в открытом состоянии ток базы определяется резистором, величина которого выбирается таким образом, чтобы обеспечить неглубокое насыщение транзистора. Таким образом, уменьшается время рассасывания неосновных носителей в базе.

При использовании нелинейной обратной связи применяется диод, включенный между базой и коллектором транзистора. Запертый диод не влияет на работу схемы, когда ключ открывается, диод оказывается смещенным в прямом направлении, а транзистор охваченным глубокой отрицательной обратной связью.

Ключи на биполярных транзисторах имеют ряд недостатков, ограничивающих их применение:

– Ограниченное быстродействие, вызванное конечной скоростью рассасывания неосновных носителей в базе;

– Значительная мощность, потребляемая цепями управления в статическом режиме;

– При параллельном включении биполярных транзисторов необходимо применение выравнивающих резисторов в цепях эмиттеров, что приводит к снижению КПД схемы;

– Термическая неустойчивость, определяемая ростом тока коллектора при увеличении температуры транзистора.

Электронные ключи на полевых транзисторах.

В настоящее время происходит активное вытеснение биполярных транзисторов из области ключевых устройств. В значительной мере альтернативой служат полевые транзисторы. Полевые транзисторы не потребляют статической мощности по цепи управления, в них отсутствуют неосновные носители, а, значит, не требуется время на их рассасывание, наконец, рост температуры приводит к уменьшению тока стока, что обеспечивает повышенную термоустойчивость.

Из всего многообразия полевых транзисторов для построения электронных ключей наибольшее распространение получили МДП – транзисторы с индуцированным каналом (в иностранной литературе – обогащенного типа). Транзисторы этого типа характеризуются пороговым напряжением, при котором возникает проводимость канала.

В области малых напряжений между стоком и истоком (открытый транзистор) можно представить эквивалентным сопротивлением (в отличие от насыщенного биполярного транзистора – источника напряжения). Справочные данные на ключевые транзисторы этого типа включают параметр Rсиоткр – сопротивление сток-исток в открытом состоянии.

Для низковольтных транзисторов величина этого сопротивления составляет десятые – сотые доли Ом, что обуславливает малую мощность, рассеиваемую на транзисторе в статическом режиме. К сожалению, Rсиоткр заметно увеличивается при увеличении максимально допустимого напряжения сток-исток.

Рисунок 7 – Ключ на МДП транзисторе с индуцированным затвором.

Необходимо учитывать, что режим насыщения для МДП-транзистора принципиально отличается от режима насыщения биполярного транзистора. Переходные процессы в ключах на полевых транзисторах обусловлены переносом носителей через канал и перезарядом междуэлектродных емкостей, емкостей нагрузки и монтажа.

В схемотехнике ключевых устройств на полевых транзисторах чаще других используется схема с общим истоком, представленная на рис.7а. Когда транзистор закрыт, через него протекает неуправляемый (начальный) ток стока. При открытом транзисторе ток через транзистор должен определяться величиной сопротивления нагрузки и напряжением питания. Для надежного отпирания транзистора амплитуда управляющего напряжения выбирается из условия:  , где

, где  – ток нагрузки,Uо – пороговое напряжение, Sо – крутизна ВАХ. В настоящее время выпускается достаточная номенклатура транзисторов, для управления которыми достаточно напряжения ТТЛ-уровня.

– ток нагрузки,Uо – пороговое напряжение, Sо – крутизна ВАХ. В настоящее время выпускается достаточная номенклатура транзисторов, для управления которыми достаточно напряжения ТТЛ-уровня.

Переходные процессы в ключах на МДП транзисторах показаны на рисунке 8.

Рисунок 8. Эпюры напряжения в ключе на полевом транзисторе.

Переходные процессы в ключах на МДП транзисторах происходят так:

На первом этапе происходит заряд емкости Cзи и перезаряд Сзс до напряжения на затворе, равном пороговому. Транзистор при этом остается запертым. Длительность этого этапа:

.

. - На втором этапе транзистор отпирается и переходит в активный усилительный режим. На этом этапе перезаряд Сзс замедляется за счет действия отрицательной обратной связи (эффект Миллера). В течение 3-го этапа напряжение на затворе остается практически постоянным. По окончании перезаряда емкости Сзс напряжение на затворе увеличивается до величины

. Выключение происходит в обратном порядке.

. Выключение происходит в обратном порядке.

Для удобства расчета длительности переходных процессов в ключах на МДП транзисторах целесообразно использовать параметр заряд включения Qзвкл. Например, транзистор с Qзвкл = 20 нКл можно включить за 20 мкс током в 1мА и за 20 нс током в 1А. Указанный параметр приводится в справочниках и определяется изготовителем экспериментальным путем.

Ключевые МДП транзисторы характеризуются максимально допустимой скоростью изменения напряжения сток-исток. При превышении указанной величины возможно спонтанное отпирание транзистора с непредсказуемыми результатами. Во-вторых, технология изготовления МДП транзисторов приводит к формированию паразитного биполярного транзистора.

В результате действия механизма, аналогичного вышеописанному, возможно спонтанное отпирание этого паразитного транзистора и переход в режим пробоя. Для исключения этих эффектов следует точно соблюдать рекомендации изготовителя и стремиться к тому, чтобы источник управляющего сигнала в цепи затвора имел минимальное внутреннее сопротивление.