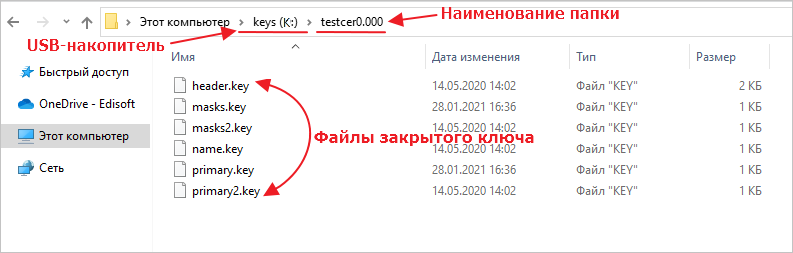

В случае, если закрытый ключ состоит из шести файлов. key: header. key, masks. key, masks2. key, name. key, primary. key, primary2. key, которые находятся в одной общей папке, перенесите папку с файлами на USB-накопитель (USB-флеш-накопитель, жёсткий диск) для отображения файлов в программе КриптоПро CSP.

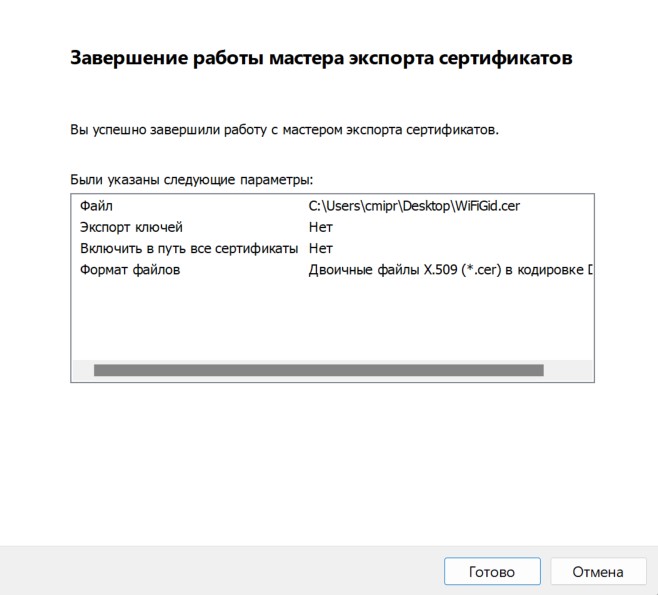

Обратите внимание, файлы должны находиться в папке первого уровня (Рис.

Рис. Пример расположения файлов закрытого ключа на USB-накопителе

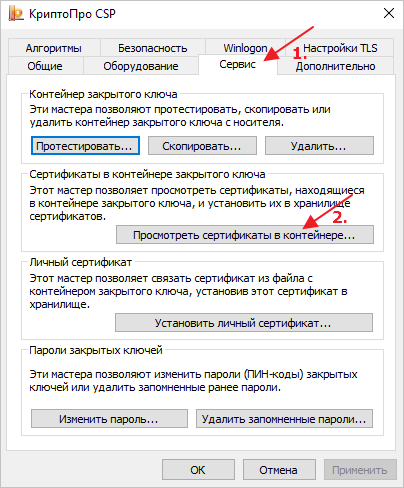

Рис. КриптоПро CSP

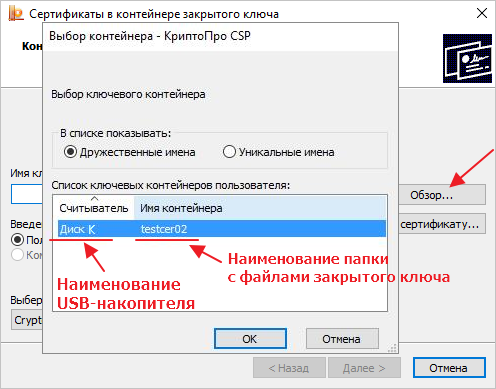

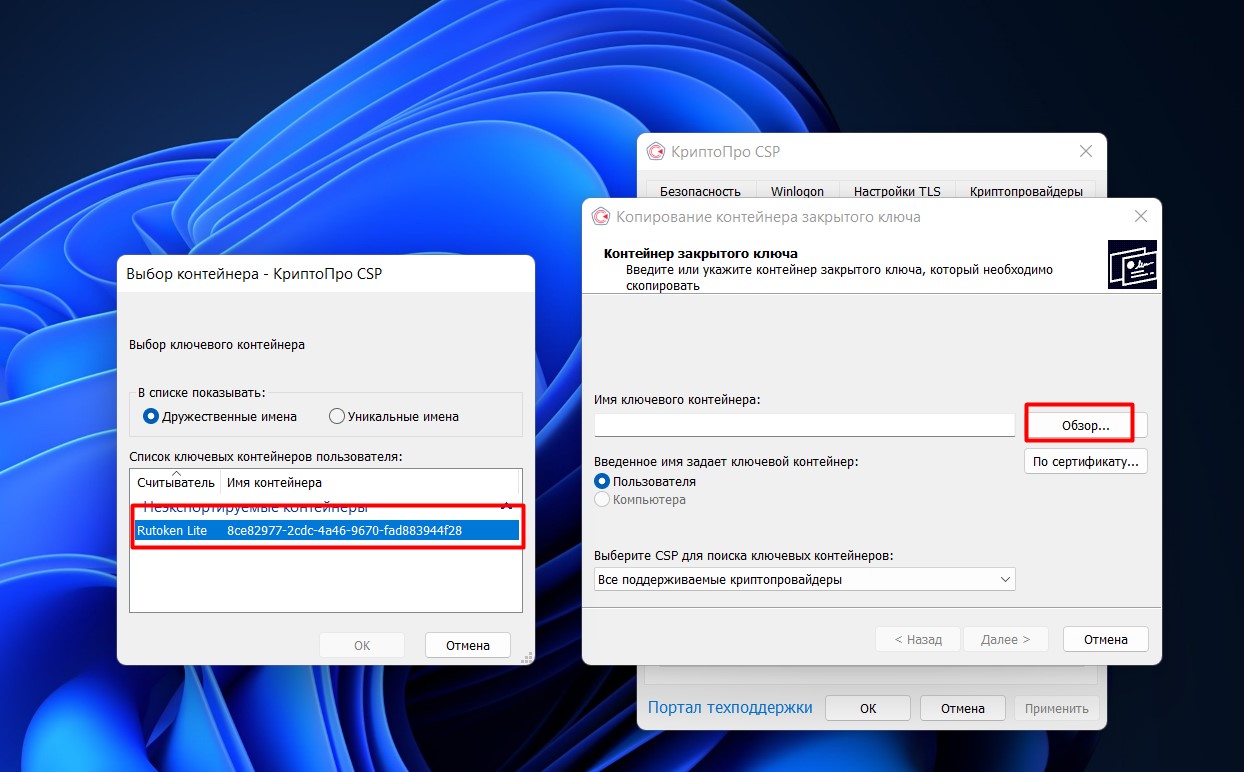

Далее нажмите кнопку «Обзор». Откроется окно выбора контейнера. При корректном отображении файлов будет строка: Считыватель – Наименование USB-накопителя, Имя контейнера – Наименование папки с файлами (Рис.

Рис. Корректное отображение файлов с USB-накопителя

- Почему это важно?

- Скачать файлы

- Преимущества использования

- Способы генерации

- Генерация с помощью утилиты «Генератор запросов сертификатов для Рутокен ЭЦП 2

- Для чего нужны штампы времени

- Краткое описание протокола TSP

- Запрос на штамп времени

- Ответ сервера штампов времени

- Как хранить штампы времени совместно с документами

- Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

- Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

- Способ 3. С использованием программы «КриптоАРМ» 5 версии

- Установка контейнера КриптоПро

- Нас интересуют атрибуты извлекаемости закрытого ключа.

- Тест на практике

- Как установить КриптоПро ЭЦП Browser plug-in

- Настройки клиентской машины

- Создаем ключевой файл

- Монтируем созданный том

- Подключаем рутокен к usb порту

- Еще немного безопасности

- Проведение тестирования

- Конфигурация тестового стенда

- Конфигурация сервера

- Криптография (шифрование) на эллиптических кривых

- Как установить ключ в КриптоПро

- Как уберечь конструкторскую документацию от воровства конкурентами?

- Матчасть

- Как создать ключевой контейнер

- Установить Рутокен в КриптоПро

- Как сделать, чтобы все было хорошо?

- Как можно сохранить свой ssh-ключ на аппаратном токене fido2

- Запись ключа на рутокен

- 4 лабораторные работы по шифрованию и хешированию данных средствами 1С

- По-новому взглянем на наш тестовый стенд

- А откуда берется закрытый ключ?

- Создаем зашифрованный том

- Как установить контейнер закрытого ключа в КриптоПро

- Как установить электронную подпись КриптоПро

- Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

- Методика тестирования

- Устанавливаем truecrypt и драйвер для рутокен

- Генератор ФИО, ИНН, СНИЛС и дат рождения

- Электронный документооборот для украинских конфигураций

Почему это важно?

Аппаратные ключи заметно повышают уровень безопасности любого решения. Вообще говоря, и до релиза OpenSSH 8. 2 существовали методы использования аппаратных ключей совместно с SSH. Например, можно использовать сервер PrivacyIdea, хранить приватные SSH-ключи на аппаратном токене, используя PIV или же OpenPGP. Неплохая сводка таких решений доступна на сайте Yubico.

Но в большинстве этих решений нужно было использовать стороннее ПО, а иногда еще и специальным образом настраивать аппаратные ключи. Во многих случаях процесс становился слишком сложным для массового применения.

https://youtube.com/watch?v=bV7y6e8RMo8%3Ffeature%3Doembed

Новый подход выглядит многообещающе: он поддерживается стандартно самим пакетом OpenSSH и очень напоминает обычную схему работы с SSH-ключами. Никакого дополнительного ПО, сложных конфигураций, преднастройки аппаратных ключей и прочего. Вы берете аппаратный ключ, генерируете SSH-ключ специального типа, добавляете публичный ключ на ваш сервер, как и обычно — и готово! Давайте посмотрим, как это работает в реальной жизни.

Публикация № 1572671

20

Приемы и методы разработки – Защита ПО и шифрование

криптография Web-клиент КриптоПро

Столкнулся с проблемой отсутствия примеров кода по работе в Web-клиенте 1С с криптографией. Свою задачу решил, выкладываю сюда, может, кому пригодится.

Обработка с примером работы с криптографией в Web-клиенте 1С. Работает с КриптоПро CSP начиная с 4-ой версии. Может:

Получать список сертификатов. Их можно использовать и сохранять в свой справочник сертификатов (мне так нужно было).

Подписывать и “выплевывать” для сохранения файл sig. Можно сохранять в хранилище (мне нужно было так).

Проверять подпись.

Можно допилить шифрование и штамп в pdf кому нужно.

Для подписи или проверки нужно выделить нужный сертификат в списке.

Работоспособность поверял на 1С:Предприятие 8. 3 (8. 1289). Для работы требуется КриптоПро CSP не ниже 4-ой версии, плагин для браузера “Расширение для работы с 1С:Предприятие” и расширение 1С для работы с криптографией 1CCryptoExtensionChrFFSetup. exe (выплюнет платформа при открытии обработки).

Распространяется как есть.

Скачать файлы

Ключевая пара включает в себя два ключа:

Следует помнить, что закрытый и открытый ключи это не только их значения (для открытого ключа ГОСТ Р 34. 10-2001 это 512 бит), но и параметры схемы цифровой подписи (п

В дальнейшем параметры схемы цифровой подписи для простоты будем называть параметрами (криптопараметрами) ключевой пары.

Открытый ключ подписи вычисляется, как значение некоторой функции от закрытого ключа, но знание открытого ключа не дает возможности определить закрытый ключ.

Для ключевых пар ГОСТ Р 34. 10-2001 и ГОСТ Р 34. 10-2022 с длиной закрытого ключа 256 бит (соответственно, публичный ключ – 512 бит) определены следующие криптопараметры:id-GostR3410-2001-CryptoPro-A-ParamSet;id-GostR3410-2001-CryptoPro-B-ParamSet;

id-GostR3410-2001-CryptoPro-C-ParamSet;id-GostR3410-2001-CryptoPro-XchA-ParamSet;id-GostR3410-2001-CryptoPro-XchB-ParamSet. Для ключевых пар ГОСТ Р 34. 10-2022 с длиной закрытого ключа 512 бит (соответственно, публичный ключ – 1024 бита) определены следующие криптопараметры («Информационная технология. Криптографическая защита информации. Параметры эллиптических кривых для криптографических алгоритмов и протоколов»):

- id-tc26-gost-3410-2022-512-paramSetA;

- id-tc26-gost-3410-2022-512-paramSetB.

Состав криптопараметров определен в

В этот состав входит простое число

— порядок подгруппы группы точек эллиптической кривой:

И именно оно определяет длину закрытого/открытого ключей и корректность закрытого ключа:

И так, открытый ключ получается из закрытого ключа.

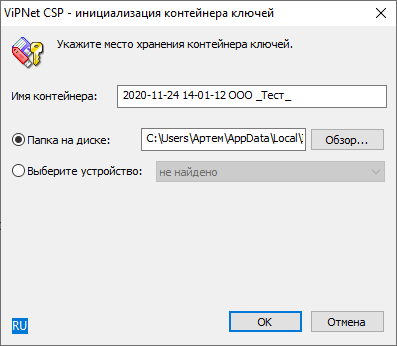

Для формирования контейнера с помощью СКЗИ VipNet CSP, после нажатия кнопки Создать закрытый ключ, укажите место хранения контейнера закрытого ключа. По умолчанию контейнер сохраняется в скрытую системную папку на локальном диске компьютера:

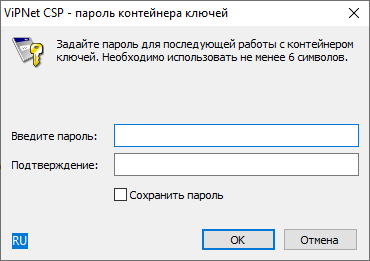

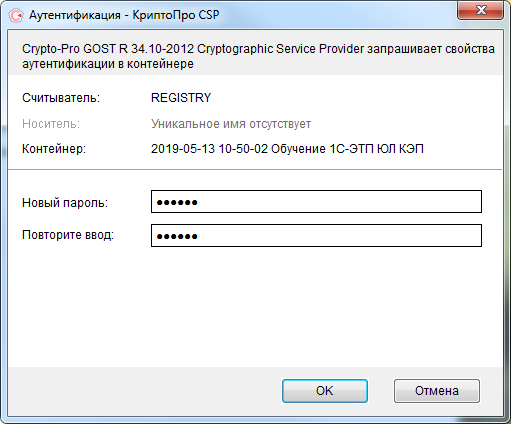

В окне для ввода пароля контейнера ключа задайте пароль и подтвердите его. Пароль должен содержать в себе не менее 6 символов:

Обязательно запомните либо запишите пароль. Если пароль будет утерян, вы не сможете пользоваться электронной подписью.

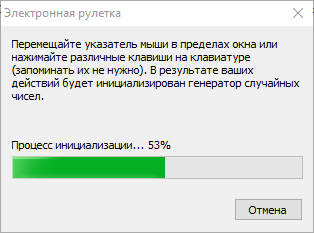

Появится окно электронной рулетки. Передвигайте указатель мыши в пределах окна либо нажимайте любые клавиши на клавиатуре. В результате этих действий будет инициализирован генератор случайных чисел:

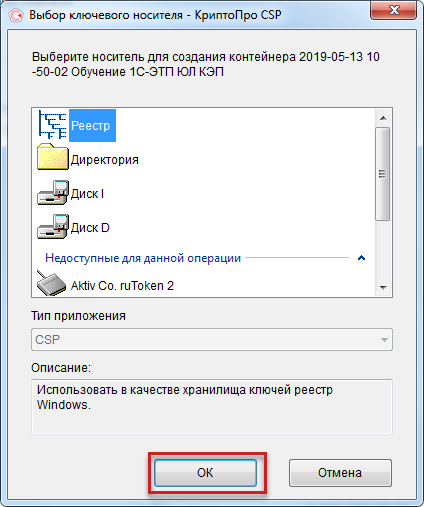

Для формирования контейнера с помощью СКЗИ КриптоПро CSP, после нажатия кнопки Создать закрытый ключ, укажите место хранения контейнера закрытого ключа и нажмите кнопку ОК:

Для работы в системе электронных торгов контейнер закрытого ключа обязательно должен быть сохранен на защищенный носитель. В случае утраты контейнера закрытого ключа восстановить его невозможно.

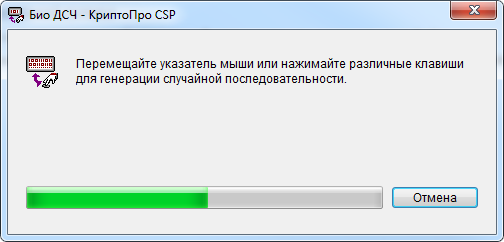

Откроется окно биологического датчика случайных чисел. Для создания ключа перемещайте указатель мыши в пределах окна или нажимайте различные клавиши на клавиатуре:

На следующем этапе введите пароль для ограничения доступа к контейнеру. Пароль должен содержать не менее 6 символов, при необходимости можете установить флажок Сохранить пароль. Для продолжения работы нажмите кнопку ОК:

Skip to end of metadata

Go to start of metadata

«КриптоПро» CSP 5. 0 это новое поколение криптопровайдера, с добавлением поддержки неизвлекаемых ключей. Работа производится с внутренним криптоядром Рутокена.

Ключи создаются сразу в защищенной памяти устройства с помощью:

- «КриптоПро CSP» версии 5.0

- «Генератор запросов сертификатов для Рутокен ЭЦП 2.0»

или других приложений.

Использование такого типа ключей предотвращает извлечение ключа в память компьютера в момент подписания.

Поддерживаемые модели Рутокен

- Рутокен ЭЦП 3.0 3100

- Рутокен ЭЦП 3.0 3100 NFC

- Рутокен ЭЦП 2.0 2100;

- Рутокен ЭЦП 2.0 (micro);

- Рутокен ЭЦП 2.0 3000 (Type-C/micro);

- Рутокен ЭЦП 2.0 Flash/Touch;

- Рутокен ЭЦП Bluetooth;

- Рутокен ЭЦП PKI;

- Смарт-карты Рутокен ЭЦП 2.0 2100;

- Смарт-карты Рутокен ЭЦП SC.

Преимущества использования

Универсальность — неизвлекаемые ключи в связке с «КриптоПро CSP» версии 5. 0 совместимы с большинством криптографических плагинов: КриптоПро Browser Plug-In, Рутокен Плагин, IFCPlugin.

Можно использовать в системах: ЕГАИС, «Честный знак», Портал Госуслуг, nalog. ru, на торговых площадках и т. А это значит, один ключ может быть использован в большинстве систем.

Безопасность — ключи неизвлекаемые, а значит надежно защищены от экспорта или копирования.

Способы генерации

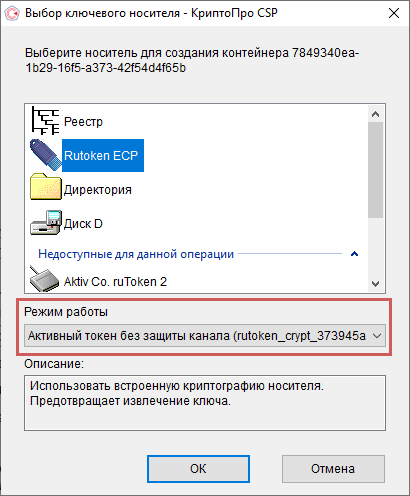

Неизвлекаемые ключи генерируются в режиме «Активный токен без защиты канала»

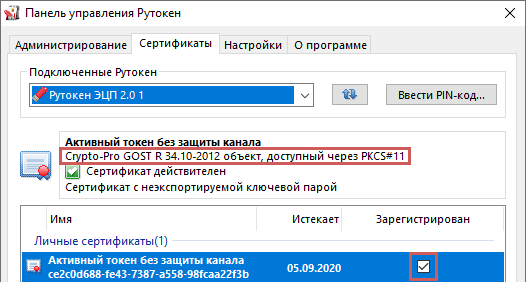

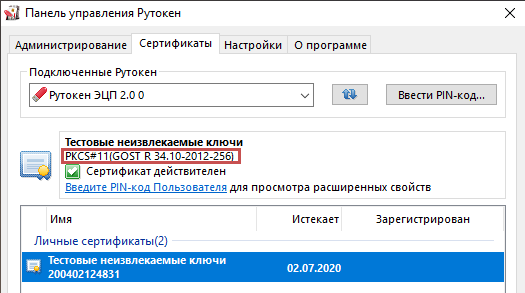

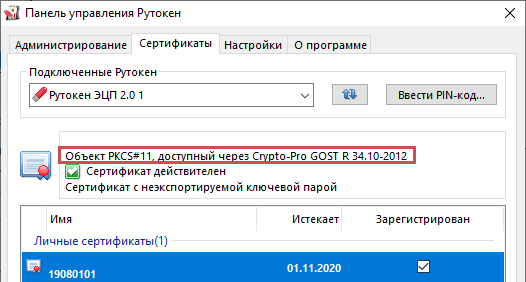

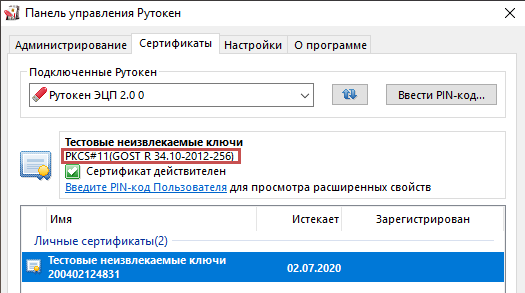

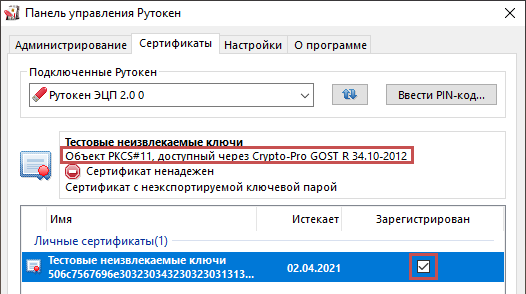

В «Панели управления Рутокен» такие ключи будут отображаться как «Crypto-Pro GOST объект, доступный через PKCS#11»

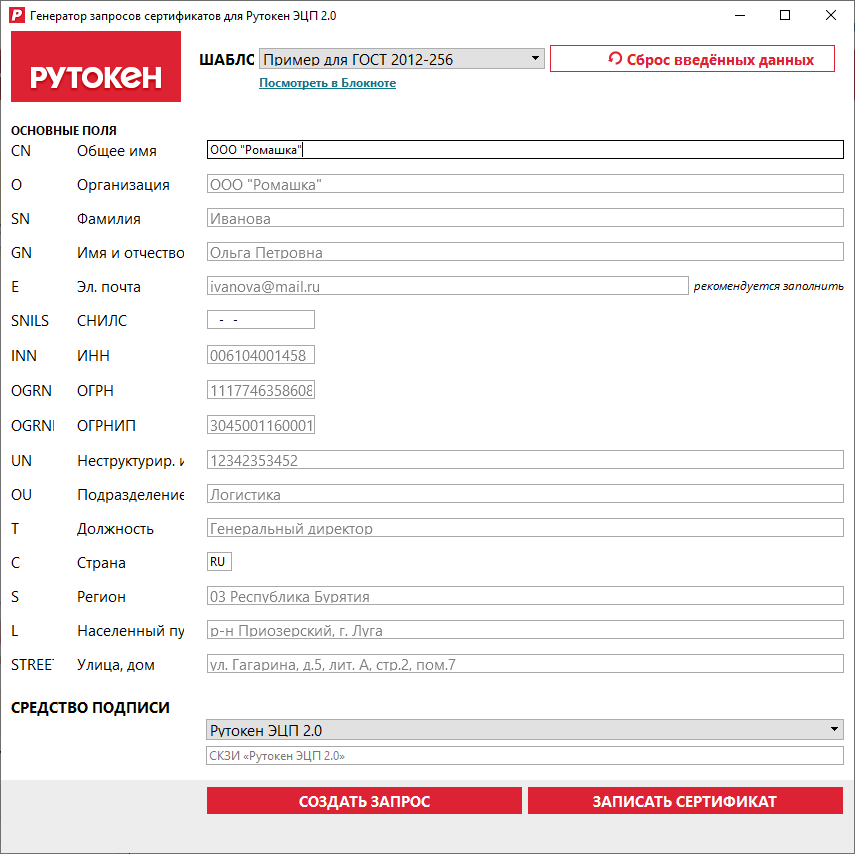

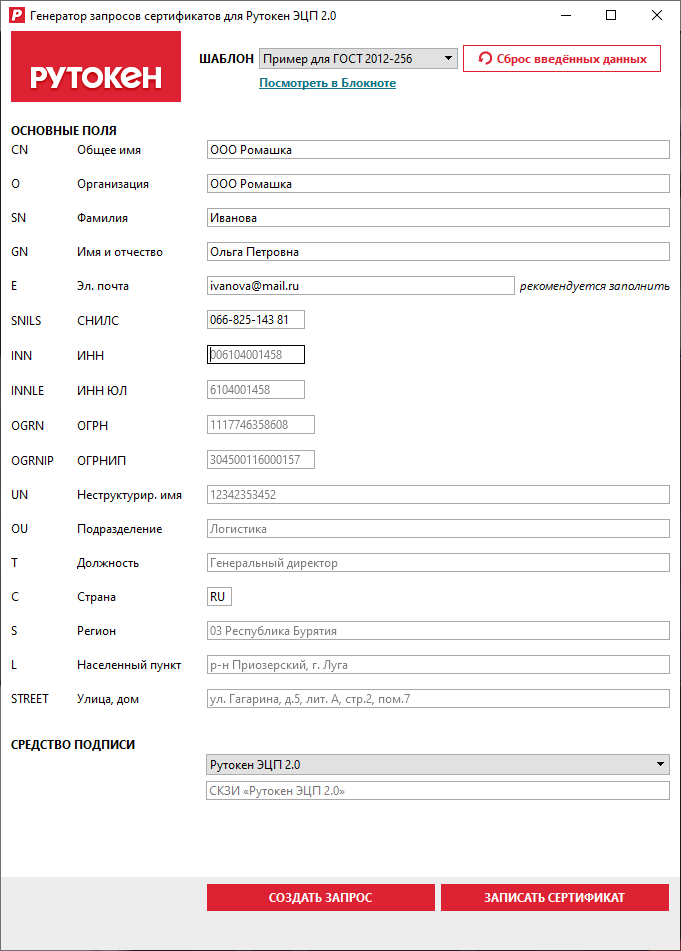

Генерация с помощью утилиты «Генератор запросов сертификатов для Рутокен ЭЦП 2

Воспользоваться утилитой «Генератор запросов», которая входит в состав Драйверов Рутокен и доступна на нашем сайте в разделе: Центр загрузки — Драйверы для Windows — Утилиты.

В «Панели управления Рутокен» такой сертификат будет отображаться как «PKCS#11 GOST».

Или, при наличии на компьютере программы КриптоПро CSP версии 5. 0, такие ключи будут называться «Объект PKCS#11, доступный через CryptoPro GOST».

В статье автор использует Windows 11, КриптоПро 5. 12330 и РуТокен Lite. На самом деле особой разницы при различиях быть не должно. Надеюсь, вы уже установили КриптоПро, и мы можем пропустить этот этап.

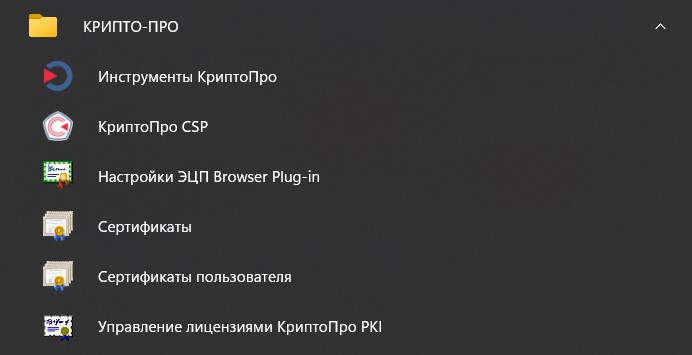

Способ 1 – Сертификаты пользователя

В этом и следующих разделах нам придется запускать КриптоПро или одну из его утилит. Проще всего это сделать, порывшись в меню приложений в «Пуске»:

Но можно воспользоваться и поиском Windows. Лично я в этой статье буду использовать его, а вам как удобнее.

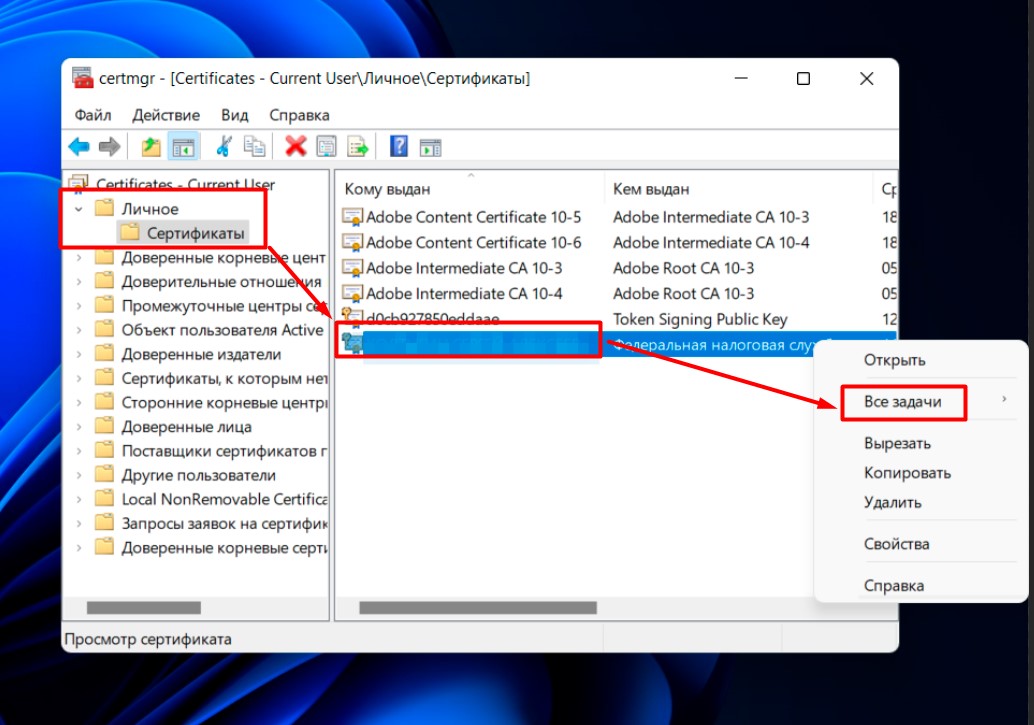

- Запускаем приложение «Сертификаты пользователя» (оно находится как раз в папке КриптоПро на скриншоте выше).

- Переходим в папку «Личное – Сертификаты». Справа выделяем нужные нам, щелкаем правой кнопкой мыши по ним. В выпадающем меню выбираем «Все задачи – Экспорт».

Способ подходит, если нужно перенести все сертификаты КриптоПРО на другой компьютер (копирование целого контейнера).

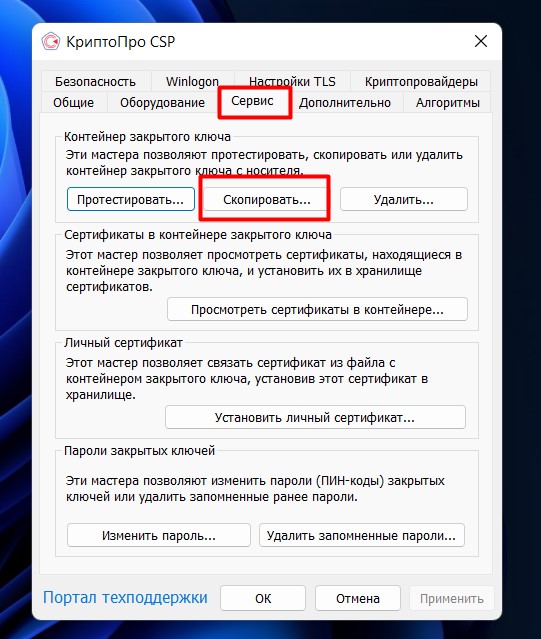

- Теперь запускаем уже непосредственно КриптоПро CSP.

- Переходим на вкладку «Сервис» и в разделе «Контейнер закрытого ключа» нажимаем на кнопку «Скопировать».

Обратите внимание, что на этой же вкладке можно просмотреть существующие сертификаты, записанные на токене, а также подключить скопированный сертификат.

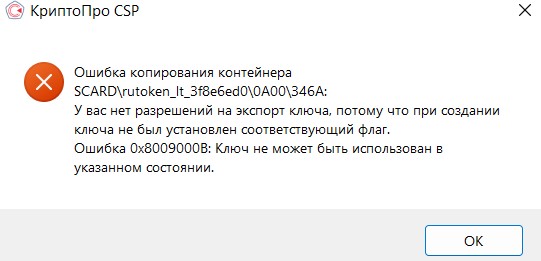

Но тут может получиться загвоздка. Если при создании ключа создатель не выставит галочку «Экспортируемый», то ключ (закрытый) нельзя будет скопировать в другое место, и ничего с этим не поделаешь.

В случае, если для работы используется flash-накопитель или дискета, копирование можно выполнить средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3. Папку с закрытым ключом (и файл сертификата, если он есть) необходимо поместить в корень flash-накопителя (дискеты). Название папки при копировании рекомендуется не изменять.

Папка с закрытым ключом должна содержать 6 файлов с расширением. key. Ниже приведен пример содержимого такой папки.

Копирование контейнера также может быть выполнено с помощью криптопровайдера КриптоПро CSP. Для этого необходимо выполнить следующие шаги:

Выбрать Пуск / Панель Управления / КриптоПро CSP.

Перейти на вкладку Сервис и кликнуть по кнопке Скопировать. (см. рис.

Рис. Окно «Свойства КриптоПро CSP»

В окне Копирование контейнера закрытого ключа нажать на кнопку Обзор (см. рис.

Рис. Копирование контейнера закрытого ключа

Выбрать контейнер из списка, кликнуть по кнопке Ок, затем Далее.

Далее необходимо указать вручную имя контейнера, на который будет выполнено копирование. В названии контейнера допускается русская раскладка и пробелы. Затем выбрать Готово (см. рис.

Рис. Имя ключевого контейнера

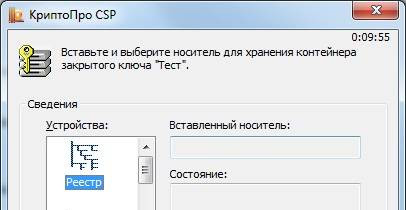

В окне «Вставьте и выберите носитель для хранения контейнера закрытого ключа» необходимо выбрать носитель, на который будет помещен новый контейнер (см. рис.

Рис. Выбор чистого ключевого носителя

На новый контейнер будет предложено установить пароль. Установка пароля не является обязательной, можно оставить поле пустым и нажать на кнопку Ок (см. рис.

Рис. Установка пароля на контейнер

Если копирование выполняется на носитель Rutoken, сообщение будет звучать иначе (см. рис

Рис. Pin-код для контейнера

Рекомендуется указать стандартный pin-код (12345678)

Обращаем ваше внимание: в случае утери пароля/pin-кода использование контейнера станет невозможным.

После выполнения копирования система вернется на вкладку Сервис в окне КриптоПро CSP. Копирование завершено. Если планируется использовать для работы в системе «Контур-Экстерн» новый ключевой контейнер, необходимо установить личный сертификат (см. Как установить личный сертификат?).

КриптоПро ЭП представляет собой пакет программ, которые имеют единую лицензию. ПО обеспечивает решение стандартных задач пользователей при создании и верификации электронной подписи (ЭП). В состав комплексного пакета входит помимо КриптоПро CSP, КриптоПро. NET и КриптоПро Office Signature. Для разрешения возможных вопросов в лицензию также включается доступ к порталу технической поддержки.

КриптоПро ЭЦП Browser plug-in — является встраиваемым модулем в КриптоПро CSP и используется для создания и верификации ЭП на веб-страницах. Соответственно, плагин дополняет КриптоПРо ЭП. Чтобы купить программу КриптоПро CSP и дополнительные модули в SoftMagazin, необходимо определиться с нужным типом лицензии.

Использование ПАК “КриптоПро TSP” позволяет участникам информационных систем получать штампы времени, связанные с электронными документами. Штамп времени представляет из себя электронный документ, подписанный электронной цифровой подписью (электронной подписью), где подписанными данными являются значение хэш-функции электронного документа и время предоставления штампа времени. Таким образом, штамп времени однозначно связан с электронным документом, на который он выдается и обеспечивает его целостность.

Для реализации сервиса TSP необходимо на базе “КриптоПро TSP Server” организовать Сервер службы TSP и встроить “КриптоПро TSP Client” в программное обеспечение клиентских рабочих мест. Встраивание “КриптоПро TSP Client” осуществляется с использованием инструментария разработчика – “КриптоПро PKI SDK”.

Для чего нужны штампы времени

- Фиксация времени создания электронного документа. Применение штампа времени позволяет зафиксировать время создания электронного документа. Для этого после создания документа необходимо сформировать запрос на получение штампа времени. Полученный штамп времени обеспечит доказательство факта существования электронного документа на момент времени, указанный в штампе.

- Фиксация времени формирования электронной цифровой подписи (электронной подписи) электронного документа. Штамп времени может использоваться в качестве доказательства, определяющего момент подписания электронного документа (1-ФЗ “Об ЭЦП”, Статья 4; 63-ФЗ “Об ЭП”, Статья 11). Для этого после создания электронной цифровой подписи (электронной подписи) документа необходимо сформировать запрос на получение штампа времени. Полученный штамп времени обеспечит доказательство, определяющее момент времени подписания электронного документа.

- Фиксация времени выполнения какой-либо операции, связанной с обработкой электронного документа. Штамп времени на электронный документ может быть получен при выполнении какой-либо операции, связанной с его обработкой, при необходимости зафиксировать время выполнения этой операции. Например, штамп времени может быть получен при поступлении от пользователя электронного документа на сервер электронного документооборота, либо при предоставлении документа какому-либо пользователю.

- Долговременное хранение электронных документов, в том числе и после истечения срока действия сертификатов проверки подписи пользователя. Использование штампов времени позволяет обеспечить доказательство времени формирования электронной цифровой подписи (электронной подписи) электронного документа. Если дополнительно на момент времени формирования ЭЦП (ЭП) рядом со значением ЭЦП (ЭП) и штампом времени сохранить и доказательство действительности сертификата (например, получить и сохранить OCSP-ответ), то проверку указанной ЭЦП (ЭП) можно обеспечить на момент времени её формирования (полная аналогия с бумажным документооборотом). И такую подпись можно будет успешно проверять в течение срока действия ключа проверки подписи Службы штампов времени. А что делать, когда сертификат Службы штампов времени истечет? Ответ прост: до истечения этого сертификата получить ещё один штамп времени на указанный документ (уже с использованием нового закрытого ключа и сертификата Службы штампов времени): этот новый штамп зафиксирует время, на которое старый сертификат службы штампов времени был действителен, и обеспечит целостность этого электронного документа при дальнейшем хранении в течение срока действия сертификата нового штампа времени.

Краткое описание протокола TSP

Протокол TSP (Time-Stamp Protocol) является протоколом типа “запрос-ответ”. Весь обмен заключается в двух сообщениях. Клиент инициирует взаимодействие, посылая серверу запрос на штамп времени, на что сервер возвращает ответ, содержащий выпущенный штамп или не содержащий его в случае ошибки.

Запрос на штамп времени

Запрос на штамп времени включает следующие поля:

- Значение хэш-функции от документа, на который запрашивается штамп (обязательно указывается, какой именно алгоритм хэширования используется);

- Объектный идентификатор (OID) политики запрашиваемого штампа (необязательно);

- Nonce – случайное число, идентифицирующее данную транзакцию протокола TSP (необязательно);

- Дополнения (Extensions) (необязательно).

Идентификатор политики определяет, по какой политике должен быть выдан штамп времени. Политики штампов времени задаются сервером штампов времени и устанавливают набор правил, по которым выдаются штампы времени, а также области их применения.

Например, в системе может быть определено несколько политик с разными идентификаторами и следующим описанием:

- Политика для тестовых штампов. Штампы по этой политике выдаются всем пользователям, но могут использоваться только для тестовых целей, а система документооборота не будет принимать такие штампы.

- Основная политика штампов. Штампы по этой политике выдаются всем зарегистрированным пользователям системы, стоимость одного штампа составляет 5 копеек, точность времени в штампе составляет 10 секунд, а система документооборота будет принимать такие штампы для документов, не являющихся важными.

- Точная политика штампов. Штампы по этой политике выдаются пользователям, допущенным к работе с важными документами, стоимость одного штампа составляет 25 копеек, точность времени в штампе составляет 1 секунду, а система документооборота будет принимать такие штампы для любых документов.

Поле Nonce позволяет клиенту проверить своевременность полученного ответа, в котором сервер штампов времени должен разместить то же самое значение nonce, которое было в запросе.

Ответ сервера штампов времени

Ответ сервера штампов времени содержит следующие поля:

- Статус операции и информация об ошибке;

- Штамп времени (если статус успешный).

Штамп времени представляет собой CMS-сообщение (PKCS#7) типа SignedData (см. RFC 3369 “Cryptographic Message Syntax (CMS)”). Содержимым этого сообщения является структура со следующими полями:

- Значение хэш-функции от документа, на который выдан штамп (обязательно указывается, какой именно алгоритм хэширования используется);

- Объектный идентификатор (OID) политики штампа;

- Время выдачи штампа;

- Точность времени;

- Признак строгой упорядоченности штампов (Ordering);

- Nonce – случайное число, идентифицирующее данную транзакцию протокола TSP (совпадает с соответствующим полем запроса);

- Дополнения (Extensions) (необязательно).

Сервер штампов указывает признак ordering, если он работает в режиме строгой упорядоченности штампов. сравнение времён двух выданных этим серверов штампов даже без учёта точности времени определяет порядок их выдачи.

Как хранить штампы времени совместно с документами

В RFC 3161 “Internet X. 509 Public Key Infrastructure Time-Stamp Protocol (TSP)” описан вариант хранения штампа времени на документ с ЭЦП (ЭП) формата CMS SignedData в неподписанном атрибуте этого CMS-сообщения.

Для организации долговременного архивного хранения документов с ЭЦП (ЭП) могут использоваться штампы времени, а также дополнительные данные, необходимые для подтверждения подлинности ЭЦП (ЭП) – так называемые доказательства подлинности ЭЦП (ЭП). К таковым относятся:

- Штампы времени;

- Сертификат ключа подписи, использованного для создания оригинальной ЭЦП (ЭП);

- Сертификат УЦ, издавшего сертификат ключа подписи (если цепочка сертификатов содержит другие УЦ, то их сертификаты также необходимо проверить);

- Сертификат Службы штампов времени;

- Цепочка сертификатов для проверки сертификата Службы штампов времени;

- Информацию о статусе сертификатов (Списки отозванных сертификатов или OCSP-ответы).

Для обеспечения актуальности ЭЦП (ЭП) при долговременном хранении необходимо периодически получать новые штампы времени.

Возможный вариант форматов данных и идентификаторы атрибутов для долговременного хранения документов с ЭЦП (ЭП) на основе CMS-сообщений описаны в европейском стандарте CAdES (ETSI TS 101 733). Версия этого стандарта опубликована в виде RFC 5126 “CMS Advanced Electronic Signatures (CAdES)”.

Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Рутокен ЭЦП 3.0 3100, серт. ФСБ

- Рутокен ЭЦП 2.0 2100, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 3000, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 Flash, серт. ФСБ

- Смарт-карта Рутокен ЭЦП 2.0 2100, серт. ФСБ

- Рутокен ЭЦП 2.0 (2000), серт ФСБ (USB/micro)

Неизвлекаемые ключи изначально генерируются внутри устройства, подписание происходит «на борту» с использованием аппаратной криптографии токена. Какая-либо возможность извлечения или копирования закрытого ключа отсутствует.

ВАЖНО! При генерации ключевой пары по алгоритму ГОСТ Р 34. 10 – 2012 следует выбирать короткий ключ 256 бит. С ключами длиной 512 бит УТМ не работает. При подключении к УТМ ключа с длиной закрытой части 512 бит в логах УТМ будет ошибка

Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

Особенности установки «КриптоПро CSP»

Установка в Windows

- Если на компьютере с ОС Windows установлены Драйверы Рутокен, и производитсяпервичная установкаКриптоПро CSP 5.0 R2, то настройка системы будет выполнена автоматически.

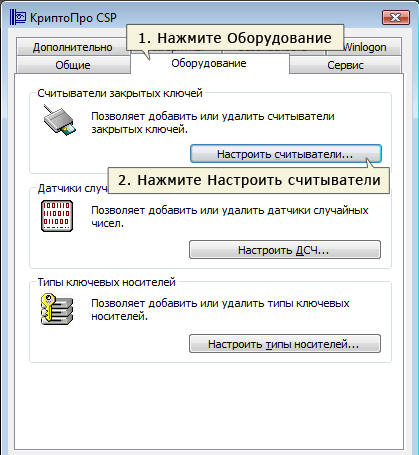

- При обновлении программы с предыдущих версий КриптоПро CSP, необходимо:

1) Установить актуальную версию «Драйверов Рутокен».

2) Запустить «КриптоПро CSP» с правами Администратора.

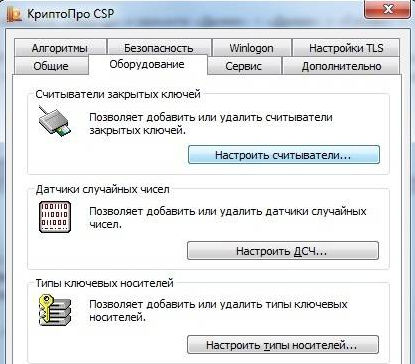

3) Выбрать «Оборудование» — «Настроить считыватели» — «Считыватель смарт-карт PKCS#11».

Установка в Linux

- Если установка КриптоПро происходит скриптом install_gui.sh, то необходимо отметить пункт “Поддержка токенов и смарт-карт”.

- Если установка КриптоПро происходит скриптом install.sh, то после установки основных пакетов необходимо установить пакеты cprocsp-rdr-cryptoki и cprocsp-rdr-rutoken.

Особенности настройки «КриптоПро CSP»

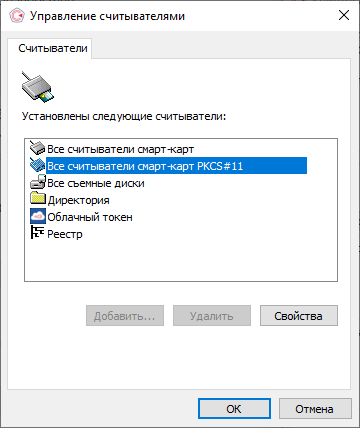

В «КриптоПро CSP» версии 5. 0 R2 и выше в разделе «Оборудование» — «Настроить считыватели» должен быть добавлен пункт «Все считыватели смарт-карт PKCS#11».

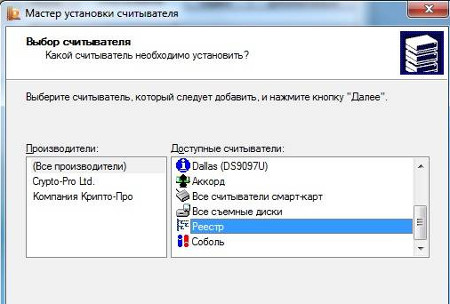

Если такого пункта нет, запустите «КриптоПро CSP» с правами Администратора и в этом окне добавьте считыватели, нажав на кнопку «Добавить

Если такой вариант считывателя отсутствует, удалите «КриптоПро CSP» и, убедившись, что вы устанавливаете версию 5. 0 R2 или выше, еще раз ее установите.

1) Установите актуальную версию Драйверов Рутокен.

2) Подключите устройство из семейства Рутокен ЭЦП 2. 0/3. 0 к компьютеру.

3) При генерации ключей нужно использовать версию «КриптоПро CSP» версии 5. 0 R2 или новее.

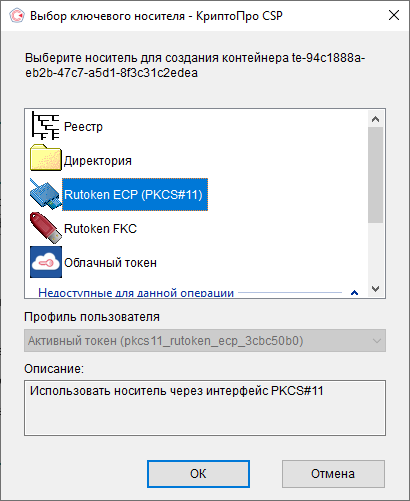

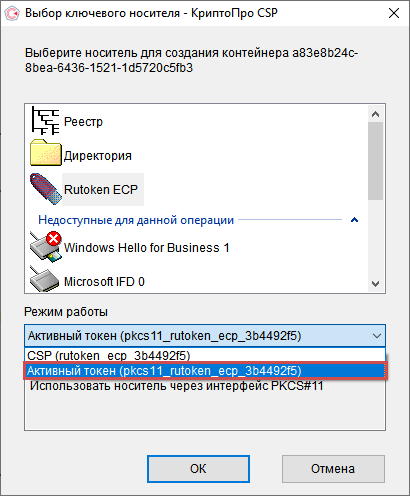

4) В окне выбора ключевого носителя выберите режим, который позволяет работать с внутренним криптоядром Рутокена через библиотеку PKCS#11. У вас может быть один из двух вариантов (зависит от версии КриптоПро CSP):

- Вариант 1. Выберите в списке носителей «Rutoken ECP (PKCS#11)».

- Вариант 2. Выберите в списке носителей «Rutoken ECP», а в выпадающем списке “Активный токен (pkcs11_rutoken_ecp_xxxxx).

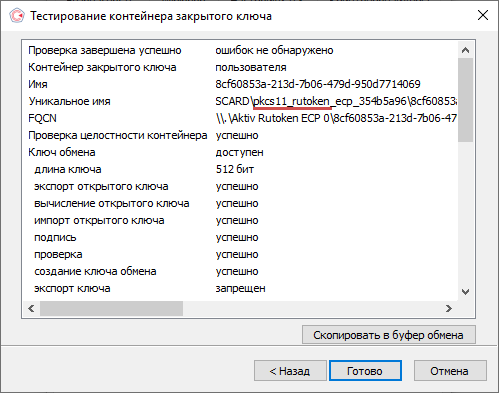

5) После генерации ключей и записи сертификата на Рутокен, проверьте формат ключей одним из двух способов:

Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

«Генератор запросов сертификатов для Рутокен ЭЦП 2. 0 и 3. 0» входит в состав Драйверов Рутокен.

3) Запустите «Панель управления Рутокен».

4) Перейдите на вкладку «Сертификаты».

5) Нажмите кнопку «Ввести PIN-код» и введите PIN-код Администратора.

6) Нажмите на кнопку «Выписать сертификат», откроется приложение:

Далее используйте Инструкцию по работе с Генератором запросов.

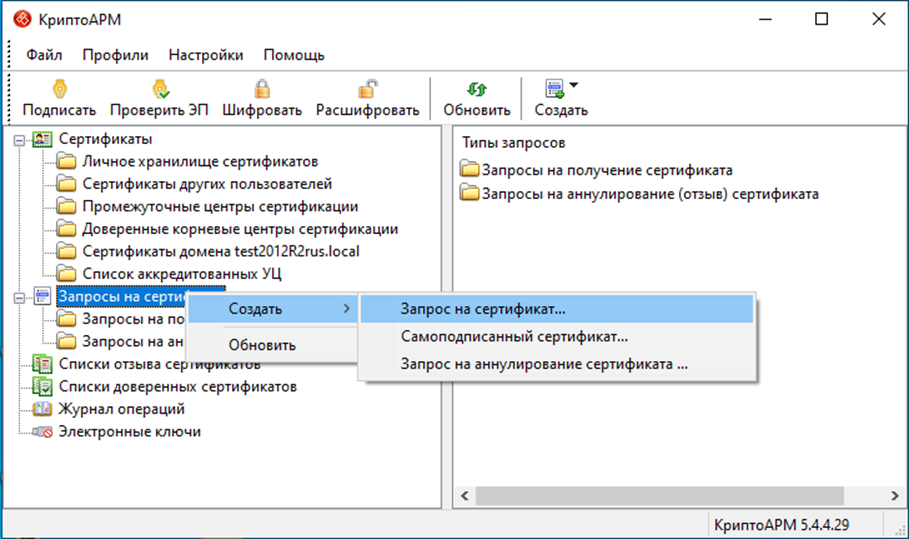

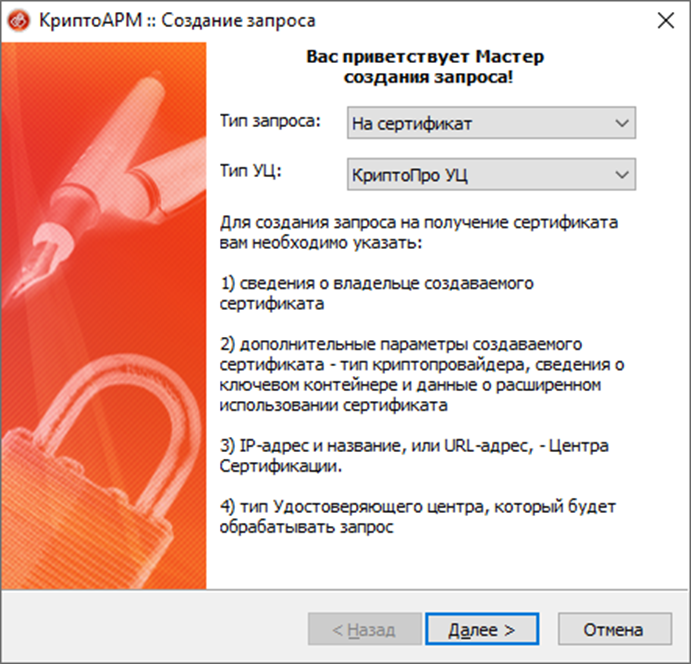

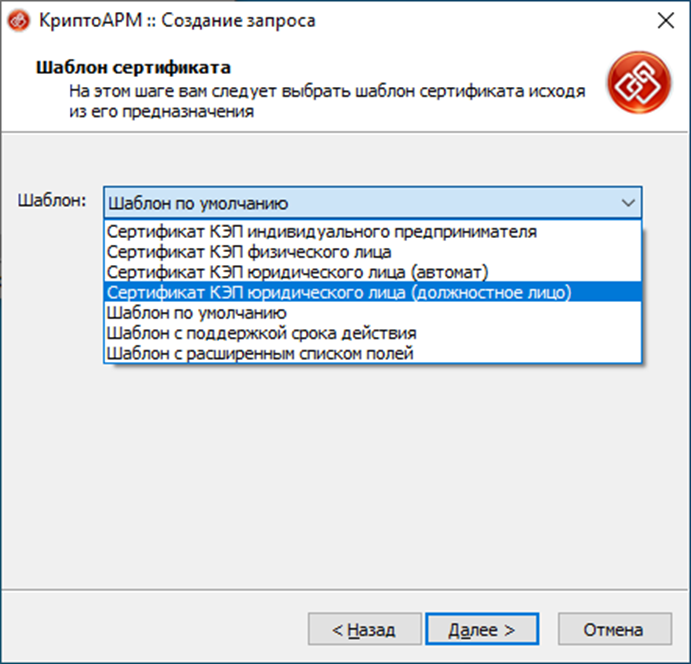

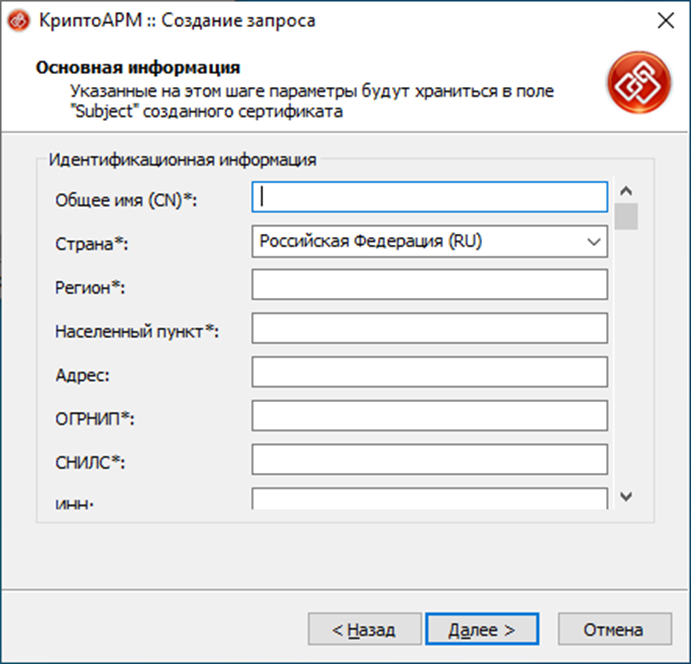

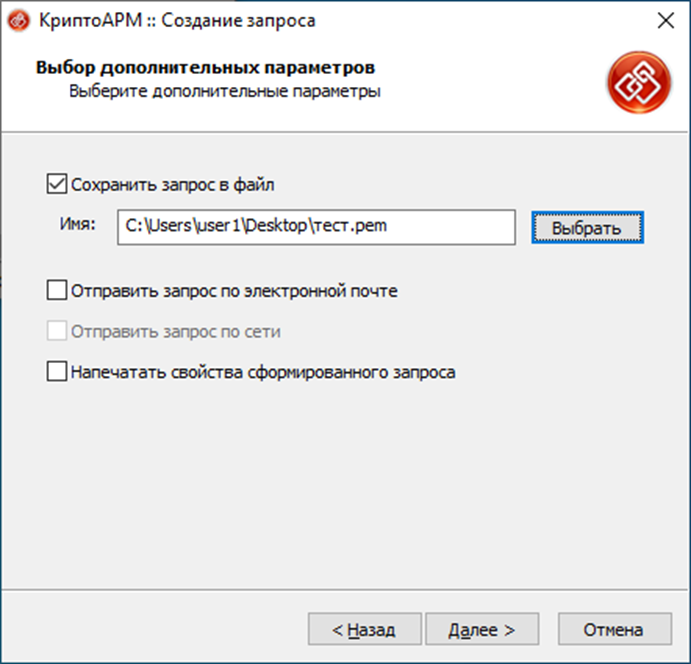

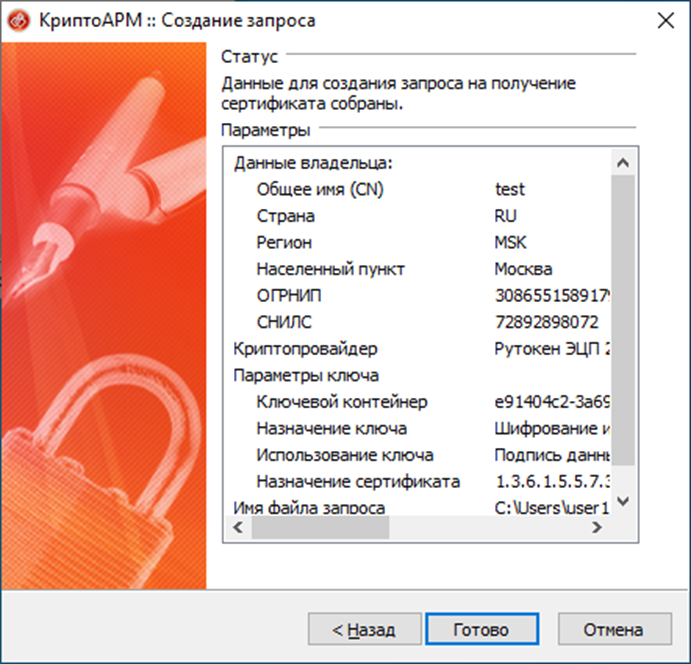

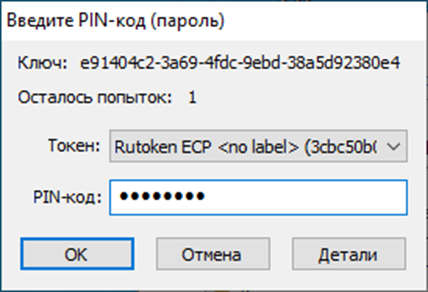

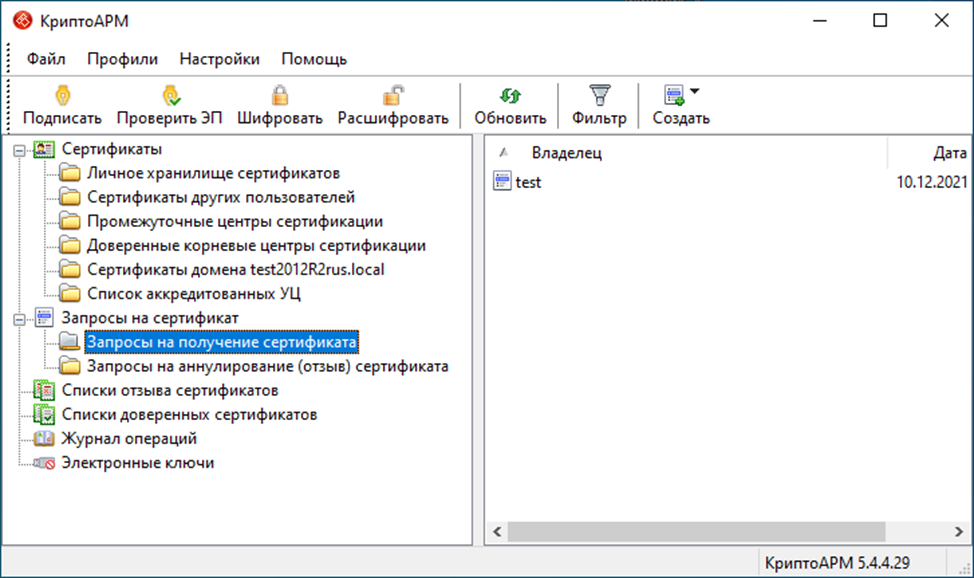

Способ 3. С использованием программы «КриптоАРМ Стандарт Плюс»

Способ 3. С использованием программы «КриптоАРМ» 5 версии

Установка контейнера КриптоПро

Для установки контейнера должен быть установлен и верифицирован сертификат в Личном Хранилище/Кабинете. После это нужно выполнить действия, описанные выше.

Для самостоятельного создания ключевого контейнера одним из вариантов будет создание тестового варианта на сайте тестового Удостоверяющего Центра. Здесь можно получить сертификат открытого ключа проверки ЭП. Для этого необходимо будет создать открытый и закрытый ключи и данные подтверждающие связь сертификата и его владельца.

Нас интересуют атрибуты извлекаемости закрытого ключа.

Это прежде атрибут CKA_SENSITIVE, отвечающий за возможность получения значения закрытого ключа. Если значение атрибута CKA_SENSITIVE установлено в CK_TRUE, то закрытый ключ не может быть извлечен из токена в открытом виде. Второй атрибут CKA_EXTRACTABLE позволяет получать закрытый ключ в зашифрованном виде. Для этого его необходимо установить CK_TRUE.

Установка атрибута CKA_SENSITIVE в CK_TRUE, а атрибута CKA_EXTRACTABLE в CK_FALSE при генерации ключевой пары делает закрытый ключ абсолютно неизвлекаемым. Возможность определять является ли ключ экспортабельным имеется в браузере Redfox:

Кто-то скажет, — а что если изменить значения этих атрибутов. Как правило этого сделать нельзя, защиту понизить нельзя, также как «нельзя понижать градус». Точно также можно сделать неизвлекаемым закрытый ключ после его импорта на токен (если конечно токен/смарткарта разрешают импорт).

В последнем случае (при импорте) следует иметь в виду, что хотя закрытый ключ и стал неизвлекаемым, он появился со стороны (например, из PKCS#12), и гарантии, что нет еще где-то его дубликата нету.

Убедиться, что на токен/смарткарте находятся полноценные объекты PKCS#11 (CKO_PRIVATE_KEY, CKO_PUBLIC_KEY, CKO_CERTIFICATE), которые участвуют в криптографических операциях на самом токене удобно с помощью доступной для свободного скачивания утилиты p11conf:

Тест на практике

Прежде всего, нам нужен пакет OpenSSH версии 8. 2 на клиентской и серверной машинах. И здесь кроется основная проблема с этим решением на момент написания этого материала (май 2020). Поскольку 8. 2 — это новейшая версия, выпущенная в феврале 2020 года, во многих ОС пока еще используются предыдущие версии.

Хорошая новость в том, что эта ситуация естественным образом будет улучшаться с течением времени, и все больше ОС будут добавлять поддержку нужной нам версии. Однако мы очень хотели испытать этот функционал на практике и поэтому нашли сочетание клиентских и серверных ОС для нашего практического теста.

По состоянию на май 2020 только несколько популярных дистрибутивов Linux имеют версию OpenSSH 8. 2 в своих репозиториях. Среди них Fedora 32, Ubuntu 20. 04 LTS и Kali Linux.

Как установить КриптоПро ЭЦП Browser plug-in

Плагин используется при создании и верификации электронной подписи, при работе на веб-страницах, когда используется ПО КриптоПро. Легко встраиваемый ЭЦП Browser plug-in поддерживает возможность работать с любым из браузеров, которые поддерживает сценарии JavaScript. Подпись может создаваться для разных типов данных: веб-страницы, текстовые сообщения, электронные документы. Если вам необходимо установить КриптоПро ЭЦП Browser plug-in, воспользуйтесь рекомендациями, приведенными ниже.

Для того чтобы установить КриптоПро ЭЦП Browser plug-in потребуется один из современных браузеров, который должен быть установлен на компьютере. Необходимо найти установочный файл и запустить его. Следуя указания Мастера Установки выполнить все этапы установки. После этого необходимо будет перезайти в веб-браузер. При новом запуске браузера должна появиться информация, что плагин загружен. Если требуется установить плагин для UNIX-платформ, обязательно потребуется установка пакета cprocsp-rdr-gui-gtk.

Владелец цифрового автографа (далее – ЭЦП, ЭП) может дистанционно запрашивать у удостоверяющего центра (далее – УЦ) сертификат ключа проверки электронной подписи (далее – СКПЭП) или его обновление. Внеплановая замена производится только при определенных обстоятельствах: требуется коррекция сведений, использованных для оформления текущего документа (сменился руководитель организации, в связи с переездом был перерегистрирован юридический адрес) или до конца периода актуальности СКПЭП остается меньше двух месяцев.

Чтобы получить маркер временного доступа, пользователю нужно зарегистрировать личный кабинет и, скорее всего, понадобится заполнить электронный бланк заказа услуги. Он обязательно оформляется, если существует необходимость расширения области применения ЭП. Например, для подключения компании заявителя к процессу представления цифровой бухотчетности в ПФР, ФСС или Росстат.

Услугу удаленного создания нового или обновления текущего СКПЭП предлагают Федеральная служба по регулированию алкогольного рынка (ФСРАР), МТС-банк, УЦ Такском и другие организации. В следующих разделах мы расскажем, как с помощью КриптоПро CSP создать хранилище личного сертификата и скопировать контейнер закрытого ключа на подходящий носитель при использовании удаленных сервисов для запроса СКПЭП.

Настройки клиентской машины

Для начала проверим версию SSH, запустив ssh -V в терминале.

В нашем случае была установлена версия 8. Не проблема — 8. 2 доступна для установки через Homebrew.

Итак, запускаем в своем терминале:

brew install openssh

После установки на всякий случай убедимся, что версия теперь та, которая нам нужна:

Вывод должен быть примерно такой:

OpenSSH_8. 2p1, OpenSSL 1. 1f 31 Mar 2020

Далее можно переходить к генерированию новой пары SSH-ключей с использованием аппаратного токена U2F.

По информации с официального сайта, для поддержки FIDO-токенов в OpenSSH появились два новых типа публичных ключей: «ecdsa-sk» и «ed25519-sk» (-sk означает Security Key). Стоит отметить, что первый тип должен поддерживаться любыми U2F-токенами, а второй — не обязательно.

Теперь вставим Yubikey в ноутбук и запустим следующую команду в терминале:

ssh-keygen -t ecdsa-sk -C “yubi-8945”

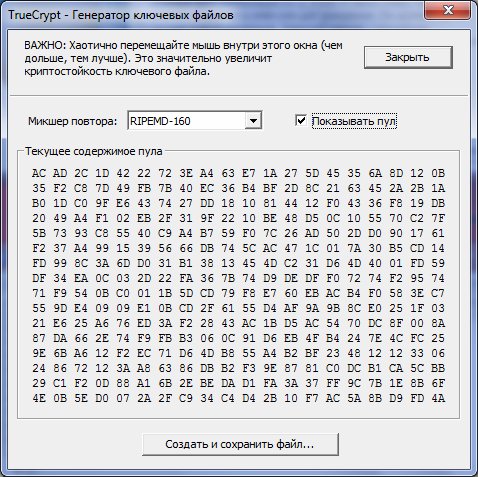

Создаем ключевой файл

Теперь нам необходимо создать ключевой файл. Для этого открываем «Генератор ключевых файлов» —

СервисГенератор ключевых файлов

Перед нами генерация ключа.

Чтобы сохранить ключевой файл нажимаем «

Создать и сохранить файл

», выбираем путь и сохраняем ключевой файл. Нас оповестят об успешном сохранении ключа.

Монтируем созданный том

В главном окне TrueCrypt нажимаем «

», выбираем файл тома и нажимаем «

Если у Вас не подключен рутокен, то вы получите ошибку «

Ключевой файл токена безопасности не обнаружен

Подключаете рутокен, если он не подключен. Нажимаем «Ключ. файлы» и выбираем рутокен ключ.

Если пароль был введен правильно, а рутокен был подключен и выбран необходимый ключ, то вы увидите смонтированный новый диск. Удачной работы!

Важно! Когда монтирование диска произошло, рутокен необходимо отключить от usb порта, так советуют сами разработчики, чтобы продлить ему жизнь. От себя еще советую настроить автоматическое размонтирование при не активности.

В следующей части расскажу как сделать тоже самое, но уже на операционной системе Linux.

Подключаем рутокен к usb порту

После подключения в TrueCrypt запускаем «Настройки токена безопасности» —

, в открывшемся окне запускаем «

При успешном поиске путь к библиотеке автоматически заполниться, далее ОК.

Еще немного безопасности

Вы можете разрешить подключение по SSH только с ключами, которые работают в паре с аппаратными токенами. Это вполне возможно и довольно легко настраивается — нужно лишь в явном виде указать, какие типы ключей мы разрешаем.

Как всегда, при настройке протоколов удаленного доступа будьте осторожны, чтобы не потерять доступ. В случае с VPS, однако, у нас есть запасной вариант доступа через портал провайдера.

Итак, подключаемся к серверу, используем sudo для получения привилегий root и открываем файл /etc/ssh/sshd_config в удобном вам текстовом редакторе.

Нам нужно добавить следующую строчку:

Проведение тестирования

Создадим исходный ключевой документ.

Сформируем рабочие ключевые документы.

Уничтожим исходный ключевой документ

Скопируем ключевую информацию из рабочих ключевых документов

Как мы видим, ключевая информация успешно скопирована или, другим языком, извлечена из токенов с неизвлекаемым ключом. Получается, что производители токенов и СКЗИ врут? На самом деле нет, и ситуация сложнее, чем кажется на первый взгляд. Исследуем матчасть по токенам.

Конфигурация тестового стенда

Соберем тестовый стенд с конфигурацией, типовой для машин, участвующих в электронном документообороте (ЭДО):

- ОС MS Windows 7 SP1

- Драйверы Рутокен для Windows (x86 и x64). Версия: v.4.1.0.0 от 20.06.2022, WHQL-certified

- Единый Клиент JaCarta и JaCarta SecurLogon. Версия 2.9.0 сборка 1531

- КриптоАРМ Стандарт Плюс 5. Версия 5.2.0.8847.

Для тестирования будут использоваться токены с неизвлекамым ключом:

- Рутокен ЭЦП. Версия 19.02.14.00 (02)

- JaCarta ГОСТ. Номер модели JC001-2.F09 v2.1

Конфигурация сервера

Как вы помните, в качестве сервера у нас виртуальный сервер от ATLEX с предустановленной Ubuntu 20. 04 LTS. Мы предполагаем, что наш сервер доступен по SSH и некоторая его предварительная настройка уже произведена (например, добавлен пользователь с правами sudo, запрещен доступ рутом по SSH, запрещен доступ через SSH по паролям и разрешен только по публичным ключам). Хотя такая настройка и необязательно для этой статьи, мы рекомендуем произвести ее в целях безопасности.

Ок, теперь давайте зайдем на сервер по SSH и для начала проверим версию ОС и пакета SSH.

$ cat /etc/issue

Ubuntu 20. 04 LTS n l

(все верно, у нас установлена Ubuntu 20. 04 LTS)

~$ ssh -V

OpenSSH_8. 2p1 Ubuntu-4, OpenSSL 1. 1f 31 Mar 2020

(и у нас нужная версия SSH, ничего дополнительно устанавливать или апгрейдить не нужно).

Как и в случае с обычными SSH-ключами, нам нужно добавить публичный ключ на сервер. Это можно сделать разными способами, выберем самый простой. На клиентской машине нужно открыть файл. pub, который мы сгенерировали в предыдущем разделе, в текстовом редакторе и скопировать его содержимое. В нашем случае оно выглядит примерно так:

Криптография (шифрование) на эллиптических кривых

Защита ПО и шифрование v8 1cv8. cf Россия Абонемент ($m)

Тема шифрования сейчас очень популярна, а шифрование на эллиптических кривых является топом, поскольку считается одним из самых надежных криптографических алгоритмов (и поэтому используется в Bitcoin и других криптовалютах, SSL протоколе и т. У меня же возник интерес – а возможно ли реализовать шифрование на эллиптических кривых средствами 1С. и теперь мне известен ответ.

2021

9143

8

ikar-nikolay

12

Как установить ключ в КриптоПро

При использовании большого количества на одном ПК электронных подписей, может возникнуть надобность установить ключ в реестр КриптоПро (скопировать). Для этого необходимо подключить съемный носитель с реестром КриптоПро. Открыв ПО через меню Пуск нужно будет выбрать вкладку Оборудование и нажать на «Настроить считыватели». Реестр может быть виден сразу, если его нет, потребуется создать через Мастер Установки Считывателей.

Чтобы скопировать ключ ЭЦП, нужно зайти в программе во вкладку Сервис. Выбрав «Скопировать», выбираем подключенный носитель в окне обзора. Затем потребуется ввести пароль контейнера, задать ему имя и нажать «Готово». Следует выбрать наименование Реестр и придумать новый пароль для контейнера. После копирования контейнера не забудьте установить личный сертификат в хранилище.

Как уберечь конструкторскую документацию от воровства конкурентами?

Защита ПО и шифрование v7. 7 v8 Абонемент ($m)

Как уберечь конструкторскую документацию от воровства конкурентами?

Недавно столкнулся с этой проблемой. Заказчик серьёзно обеспокоен утечкой информации о конструкторских разработках в адрес конкурентов, за счет подкупа исполнителей, занимающихся производством по конструкторской документации, операторов технологического оборудования и обрабатывающих центров по изготовлению деталей и сборочных единиц.

2022

2461

0

ge_ni

9

Матчасть

То, что на рынке принято называть токеном с неизвлекаемым ключом, правильно называется функциональным ключевым носителем (ФКН) (доп. инфо).

Использование ФКН требует особой организации взаимодействия между прикладным криптографическим ПО и библиотекой СКЗИ (криптопровайдером или, по-другому, CSP).

Здесь важно увидеть, что программная часть библиотеки СКЗИ должна знать о существовании на токене апплета, реализующего криптографический функционал (например, генерация ключа, подпись данных и т. ) и уметь с ним работать.

Как создать ключевой контейнер

Ключевой контейнер – это «запароленный» каталог в хранилище (реестре) или системной библиотеке «операционки» (далее – ОС) или на защищенном ключевом USB-носителе: токене, смарт-карте. Он считается одним из инструментов защиты криптографических средств генерации и верификации ЭП, лицензий, сертификатов, паролей и другой личной информации.

Криптометод организации и иерархии персональных данных предусматривает обязательное использование защищенного каталога как части комплекса гарантий сохранности и конфиденциальности сведений, необходимых для активации ЭП. Фактически, создавая новую папку для хранения СКПЭП, доступ к которой обеспечивается путем ввода пароля, пользователь формирует новое хранилище.

Помимо выполнения основных функций – генерации и верификации ЭП – КриптоПро CSP «умеет» функционировать как зависимая компонента: приложение можно вызывать из сторонних программ. Например, через веб-интерфейс сайта УЦ, в который заявитель обратился за услугой обновления СКПЭП. КриптоПро CSP бывает необходим и для того, чтобы создать ключевой контейнер и установить в него сертификат ключа проверки ЭЦП, в том числе с обращением к службе сертификации ОС Microsoft (далее – MS) Windows Server.

Испытать работу генератора ключей и ознакомиться с процедурой запроса СКПЭП можно на странице тестового удостоверяющего центра разработчика программного модуля. Ниже мы пошагово опишем этот процесс.

Внимание! Если вы запрашиваете СКПЭП, который планируете использовать при работе с электронной почтой, указывайте «Область применения ключа». Также учитывайте: вы не получите доступа к криптофункциям для e-mail, если указанный адрес электронной почты не совпадает с зарегистрированным в MS Outlook Express.

Чтобы получить возможность применять выданный по удаленному запросу СКПЭП при обмене данными по протоколу TLS, перейдите к разделу «Область применения ключа» и укажите его тип: «Сертификат аутентификации клиента».

Установить Рутокен в КриптоПро

Благодаря использованию Рутокен можно надежно защитить информацию от несанкционированного доступа. Защищенная файловая система сохранит в безопасности данные благодаря криптографическому шифрованию. Создано специально ПО, которое объединяет возможности двух программ — КриптоПро Рутокен CSP. Объединив идентификатор и СКЗИ получился надежный модуль, на котором можно безопасно хранить данные.

Так как все действия выполняются внутри ключа-идентификатора и протокол обмена данными защищен уникальной технологией, рационально использовать подобный дистрибутив при работе с электронными документами высокой важности. Если использовать отдельно Рутокен, необходимо прежде всего установить драйвера на ПО. Нельзя подключать идентификатор до установки драйверов. После инсталляции потребуется установка модулей поддержки для КриптоПро. Пройдя этапы подготовки, можно подключать ключ Рутокен. Затем следует запустить программу КриптоПро и во вкладке Оборудование настроить считыватели. Для работы идентификатора нужно выбрать пункт «Все считыватели смарт-карт» и нажать «Далее».

Как сделать, чтобы все было хорошо?

Чтобы с помощью продуктов ООО “КРИПТО-ПРО” реализовать технологию ФКН, необходимо:

Купить специальную версию библиотеки СКЗИ: — для Рутокен ЭЦП — СКЗИ КриптоПРО Рутокен CSP. — для JaCarta ГОСТ – СКЗИ КриптоПро ФКН CSP.

Одновременно с библиотекой СКЗИ необходимо приобрести специально подготовленные токены, содержащие в себе программные части (апплеты), с которыми умеет работать КриптоПРО Рутокен CSP или КриптоПро ФКН CSP соответственно.

Как можно сохранить свой ssh-ключ на аппаратном токене fido2

Процитируем официальную документацию OpenSSH (в нашем переводе):

FIDO/U2F OpenSSH ключи состоят из двух частей: key handle, которая хранится в файле на диске, и приватный ключ, уникальный для каждого FIDO/U2F аппаратного токена, неизвлекаемый из него. Токен соединяет эти две части в момент аутентификации для получения реального ключа, который затем используется (для подписи запроса аутентификации).

Для ключей, которые нужно переносить между машинами, может стать проблемой то, что нужно копировать файл с приватным ключом. Чтобы избежать этого, токены, реализующие более новый стандарт FIDO2, поддерживают так называемые резидентные ключи. Это позволяет извлечь key handle из аппаратного ключа.

Итак, если у вас есть FIDO2-совместимый токен (в нашем случае это Yubikey 5), вы можете использовать ssh-keygen с параметром -O resident при генерации пары ключей SSH. В дальнейшем вы сможете извлечь ваши SSH-ключи из токена и записать на диск в виде файлов.

Команда целиком может выглядеть примерно так:

ssh-keygen -t ecdsa-sk -O resident -C “yubi-8945”

Этот подход позволяет вам быть уверенным что ваши SSH-ключи у вас с собой всегда, когда с собой ваш Yubikey или другой аппаратный токен. Вам не нужно беспокоиться о копировании приватных и публичных SSH-ключей (в виде файлов) между разными машинами. Это довольно удобно, но нужно учитывать и связанные с этим риски.

Итак, если вам нужно начать работу в новом окружении (на новой машине), достаточно подключить ваш Yubikey и запустить команду

Эта команда извлечет все записанные SSH-ключи (как приватные, так и публичные!) и сохранит в виде файлов на диске.

Во-первых, если вы решите хранить свои SSH-ключи на токене, необходимо защитить его с помощью PIN-кода. Иначе любой, кто получит доступ к токену, сможет использовать и ваши SSH-ключи.

Для ключей Yubikey можно использовать официальное приложение Yubikey Manager.

Если FIDO2 PIN установлен, любой, кто попытается извлечь SSH-ключи из вашего токена, должен будет ввести код. Мы настоятельно рекомендуем установить PIN, если вы планируете воспользоваться функцией резидентных SSH-ключей.

Во-вторых, обратите внимание, что когда вы извлекаете SSH-ключи из вашего токена с помощью команды ssh-keygen -K, файлы приватных ключей на диске не будут защищены парольной фразой! Даже если вы устанавливали пароль при генерации ключа, при извлечении из аппаратного токена файлы будут в открытом виде.

Запись ключа на рутокен

Все готово, чтобы ключ записать на рутокен —

СервисКлючевые файлы токена безопасности

Должен появится запрос пароля Рутокена(если его не появилось, видимо библиотека не была указана), вводим пароль пользователя рутокен (по умолчанию 12345678). В открывшемся окне нажимаем «

Импорт кл. файла в токен

», указываем ключевой файл, который мы генерировали в предыдущем пункте, а после указываем как он будет называться на рутокене.

4 лабораторные работы по шифрованию и хешированию данных средствами 1С

Защита ПО и шифрование v8 Абонемент ($m)

Знакомил студентов с шифрованием (и хешированием) данных штатными средства платформы «1С:Предприятие 8». Материалы превратились в четыре лабораторные работы: Шифрование и расшифровка строковых полей справочников модифицированным методом Виженера; Шифрование и расшифровка строковых полей справочников модифицированным методом Виженера с использованием контрольной (хеш) суммы; Метод симметричного шифрования; Использование хеш-суммы для контроля изменения значений справочника.

2020

6981

3

delta

2

По-новому взглянем на наш тестовый стенд

В качестве одного из ключевых носителей использовался Рутокен ЭЦП. Через «Панель управления Рутокен» о нем можно получить следующую информацию:

В последней строке указана фраза «Поддержка КриптоПРО ФКН: Нет», а это значит, что на токене нет апплета, с которым умеет работать СКЗИ КриптоПРО CSP. Таким образом, реализация технологии ФКН с использованием СКЗИ и токенов, описанных в конфигурации тестового стенда, невозможна.

Аналогичная ситуация и с JaCarta ГОСТ. Более того, СКЗИ КриптоПРО CSP, по крайней мере та версия, которая использовалась в тестовом стенде, использует данные ключевые носители как «обычные токены», которые, в свою очередь, являются просто носителями ключа.

Это утверждение очень просто подтвердить. Для этого надо поставить СКЗИ КриптоПРО CSP на чистую машину без драйверов от токенов и подключить токен JaCarta ГОСТ. ОС Windows 7 обнаружит токен JaCarta ГОСТ как «Устройство чтения смарт-карт Microsoft Usbccid (WUDF)». теперь можно попробовать создать ключ на токене и скопировать его в реестр компьютера. Весь функционал СКЗИ успешно отработает.

А откуда берется закрытый ключ?

Для получения закрытого ключа сначала необходимо решить какой длины будет закрытый ключ (256 или 512 бит), затем определиться с криптопараметрами ключевой пары. Теперь берем датчик случайных чисел и получаем случайное число соответствующей длины. Собственно это случайное число и должно стать значением

закрытого ключа (ключом подписи d). Это значение должно удовлетворять следующему правилу:

0 < d < q, где q– простое число из криптопараметров.

Что делать, если это условие не выполняется? Если d == 0, то просто сгенерировать новое случайное число. В противном случае достаточно бывает взять остаток от деления на цело значения d, которое превышает q, на q (d % q). Остаток и станет значением закрытого ключа.

Именно поэтому регулятор (ФСБ России) предъявляет особые требования к датчику случайных чисел.

В качестве примера основного источника для заполнения буфера:

В качестве дополнительных источников для заполнения данного буфера могут выступать:

Таким образом, чтобы токен/смарткарта PKCS#11 могли генерировать внутри себя ключевую пару, необходимо наличие токен/смарткарта встроенного аппаратного датчика случайных чисел, соответствующего требованиям регулятора. И только тогда можно говорить о неизвлекаемости закрытого ключа.

Для генерации ключевой пары используется фунция C_GenerateKeyPair. В зависимости от того, какую ключевую пару (с какой длиной закрытого ключа 256 или 512 бит) мы генерируем, в ней будет использоваться соответствующий механизм:

При генерации ключевой пары задаются ее атрибуты, например, криптопараметры:

Создаем зашифрованный том

ВНИМАНИЕ! Все дальнейшие необдуманные действия с Вашей стороны со своим жестким диском на Ваш страх и риск! Я описываю самый безопасный способ создания скрытого раздела. Если не хотите потерять данные, придерживайтесь инструкции. Для создания нового тома используем мастер создания томов TrueCrypt – ТомаСоздать новый раздел. Запускается «Мастер создания томов TrueCrypt». Выбираем «Создать зашифрованный файловый контейнер», т. виртуальный зашифрованный диск будет храниться в одной файле. Обычный том». Токен-файлы», вводим пароль рутокена и выбираем токен.

Как установить контейнер закрытого ключа в КриптоПро

Для установки контейнера закрытого ключа потребуется перейти на вкладку Сервис и выбрать пункт «Скопировать контейнеры». Вставив накопитель с ключевым контейнером, нужно будет его выбрать в окне обзора. Выбрав контейнер и нажав «Ок», нужно будет задать имя контейнера. Затем в окне выбора считывателя потребуется выбрать устройство и создать пароль.

Как установить электронную подпись КриптоПро

Для установки электронной подписи необходим контейнер с ключевой информацией (флешка, RuToken и другие). Программа КриптоПро CSP должна быть установлена на компьютере. Запустив ПО, во вкладке Сервис необходимо нажать на кнопку «Посмотреть сертификаты в контейнере». После этого подключить накопитель с контейнером. Выбрав ключевой контейнер, необходимо будет ввести пин-код.

В информационном окне появятся данные о сертификате, если они соответствуют нужным, выберите Свойства. Перейдя во вкладку общие нужно будет нажать на кнопку «Установить сертификат» и выбрать личное хранилище. Стоит убедиться также в наличии корневого сертификата. Эти этапы составляют основные шаги по установке ЭП. Далее потребуется работа с Outlook, Microsoft Word и другими программами.

Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

Опять нет. Данные устройства могут реализовывать функционал ФКН (но, возможно, в меньшем объеме, чем при использовании их совместно с СКЗИ КриптоПРО), но для этого нужен софт, который умеет работать с апплетами размещенными на токенах. Таким софтом может быть КриптоАРМ Стандарт 5 Плюс.

Методика тестирования

Смоделируем типовой процесс подготовки Администратором информационной безопасности ключевых документов для организации ЭДО:

- генерируется контейнер закрытого ключа и запрос на сертификат открытого ключа;

- после прохождения в удостоверяющем центре процедуры сертификации из запроса получается сертификат;

- сертификат в совокупности с контейнером закрытого ключа образует готовую для использования ключевую информацию. Данную ключевую информацию, записанную на носителе, будем называть исходным ключевым документом;

- с исходного ключевого документа изготавливаются копии, которые записываются на отчуждаемые носители (далее будем называть их рабочими ключевыми документами) и передаются уполномоченным пользователям;

- после изготовления необходимого количества рабочих ключевых документовисходный ключевой документ уничтожается или депонируется на хранение в орган криптографической защиты информации.

В нашем случае мы не будем пользоваться услугами центров сертификации, а сгенерируем ключевой контейнер с самоподписанным сертификатом и разместим его в реестре компьютера (АРМа генерации ключевой информации), это и будет исходный ключевой документ.

Затем скопируем ключевую информацию на Рутокен ЭЦП и JaCarta ГОСТ, изготовив рабочие ключевые документы. После этого уничтожим исходный ключевой документ, удалив из реестра ключевой контейнер. И, наконец, попробуем скопировать ключевую информацию с рабочих ключевых документов обратно в реестр.

Устанавливаем truecrypt и драйвер для рутокен

Как рекомендуют разработчики рутокен, нельзя его подключать, пока не установлены драйвера. Процедура установки не отличается от установки любого приложения. На все вопросы отвечаем положительно и принимаем условия лицензионного соглашения. Распаковываем файл перевода TrueCrypt в папку, куда он был установлен. Запускаем TrueCrypt и в настройках изменяем язык на русский –

, выбираем Русский и ОК.

Генератор ФИО, ИНН, СНИЛС и дат рождения

Защита ПО и шифрование Обработка справочников v8 1cv8. cf Абонемент ($m)

Понадобилась мне обезличенная база биллинга на полтора миллиона лицевых счетов. Забивать существующие ФИО символом “Х” (“Иванов Иван Иванович” -> “Хххххх Хххх Хххххххх”) было не интересно. Взял из существующей базы собрал мужские, женские фамилии, имена и отчества и написал генератор случайных ФИО. Также в обработке есть возможность генерировать ИНН физических лиц, СНИЛС и дат рождения.

2018

25921

16

BigB

14

Электронный документооборот для украинских конфигураций

Защита ПО и шифрование Документооборот и делопроизводство v8 1cv8. cf Украина Абонемент ($m)

Подсистема электронного документооборота (в дальнейшем ЭД) является конфигурацией 1С:Предприятие, выполняющей базовые функции регистрации НН/РК и загрузки их из Реестра и способной встраиваться с минимальными изменениями в любые, в том числе нетиповые конфигурации 1С. ЭД представляет собой несколько независимых регистров сведений, справочников, документов и обработок, которые можно встроить в любую конфигурацию. «Сердцем» ЭД является обработка «ЭД: Криптопровайдер», которая экспортирует методы взаимодействия 1С с криптобиблиотекой ИИТ

2019

9328

25

Asdam

2