- Что будет, если не соблюдать инструкцию и не вести журналы учета

- Что, если нарушитель в канале?

- Faq про облачную [электронную] подпись

- Выпуск эцп по шаблону “информационная система (фл)”

- Где хранится сертификат эцп в ос windows xp

- Где хранится эцп в системах linux

- Криптопро csp: как установить сертификат ключа проверки эп в контейнер – подготовка

- Криптопро csp: пин код для контейнера: несколько важных замечаний

- Криптопро csp: создаем пароль для контейнера

- Нарушитель в системе – пиши пропало!

- Организации, которые не являются лицензиатами фсб

- Пассивное хранилище и автономный вычислитель

- Проверка статуса заявки

- Просмотр сертификатов через консоль управления

- Универсальная электронная карта

- Функциональный ключевой носитель – защищенность от противника в канале

- Пароль украден. это конец?

- Итого

Что будет, если не соблюдать инструкцию и не вести журналы учета

За безопасностью в сфере использования конфиденциальных данных в России следит ФСБ России. Ведомство может проводить, как плановые, так и внеплановые проверки в целях контроля использования шифровальных средств. Если при проверке обнаружат нарушения правил защиты информации, то, согласно ст. 13.

Отметим, что на практике некоторые организации не соблюдают приказ ФАПСИ №152, считая, что так как документ утвердили почти двадцать лет назад, то и значимость его устарела. Однако приказ все еще юридически действителен, а в 2021 году ФСБ России подтвердило его актуальность.

Поэтому организациям необходимо обеспечить безопасность хранения, использования и передачи конфиденциальной информации. Если для этого используются электронные подписи и СКЗИ, организация должна их учитывать. Основной документ, на который можно опираться — приказ ФАПСИ №152 и утвержденная в нем инструкция.

Что, если нарушитель в канале?

Таким образом, единственным нарушителем, с которым можно бороться при использовании токенов, является третий: тот, кто прослушивает канал передачи данных между машиной пользователя и токеном. Далее будем считать, что проникнуть в систему пользователя и/или систему токена нарушитель не мог.

Злоумышленник, находящийся в канале связи, может нанести пользователю достаточно серьезный ущерб как в случае использования пассивных токенов, так и в случае активных. Если используется носитель-хранилище, то злоумышленник видит и пароль, и ключ, т.к. они передаются по данному каналу связи.

Раскрытие ключа является, безусловно, самой серьезной угрозой из всех возможных. При использовании же активного носителя, злоумышленник не сможет получить доступ к ключу, но сможет узнать пароль, а значит, стать для носителя легитимным субъектом – кто знает пароль, тот и прав!

В таком случае при краже устройства злоумышленник сможет воспользоваться токеном для совершения необходимых ему операций с ключом. В криптографии такая угроза называется селективной подделкой: злоумышленник может подписать нужные ему данные, не зная ключ.

Разница между упомянутыми выше угрозами не столь велика, как может показаться. В сущности, что будет делать злоумышленник с ключом? Конечно же, подпишет платежное поручение от имени пользователя на миллион долларов. Ровно то же самое он сделает, появись у него возможность осуществить селективную подделку. Ущерб в обоих случаях будет более чем ощутимым и в большинстве разумных ситуаций примерно одинаковым.

В связи с этим, обязательным требованием по эксплуатации как носителей-хранилищ, так и активных носителей, является их подключение непосредственно к доверенному порту машины, то есть отсутствие канала связи, в котором может существовать злоумышленник.

Может сложиться впечатление, что активный токен в смысле защищенности по всем параметрам превосходит пассивное хранилище. Однако есть некоторые методы, которые представляют гораздо большую опасность для активных носителей, чем для пассивных. Речь идет об атаках по побочным каналам.

Так, например, злоумышленник может, не проводя непосредственных действий в системе или в канале, измерять время, затрачиваемое на выполнение операций, и делать по результатам измерений выводы о значении ключа, сокращая ключевое множество. Этот метод существенно более эффективен для активных токенов, поскольку они выполняют все вычисления сами, без помощи пользовательских приложений.

А поскольку вычислительная мощность токена на порядок меньше мощности обычных компьютеров, то и детектировать влияние той или иной характеристики ключа (например, его веса) на время вычислений намного легче – не будет слишком большим преувеличением, если сказать, что в некоторых случаях атаку можно попытаться провести с помощью хороших наручных часов. Справедливости ради отметим, что все современные активные ключевые носители имеют ряд мер защиты от подобных атак.

Faq про облачную [электронную] подпись

Наша площадка стала первым федеральным оператором электронных торгов, внедрившим новую технологию облачной электронной подписи. Если обычная ЭП вызывала кучу вопросов, то эта услуга, с одной стороны, пока ещё больше непонятна бизнесу, а с другой — всё стало сильно проще.

— Что это такое?

Раньше была бумажная подпись на документе. Она не очень удобна, не очень безопасна и требует физического наличия бумаги. Потом появилась флешка с сертификатом и обвесом вокруг (вплоть до антивируса). Её сначала назвали ЭЦП — электронная цифровая подпись. Потом она стала просто ЭП. Теперь эту флешку положили в облако, и она стала ОЭП.

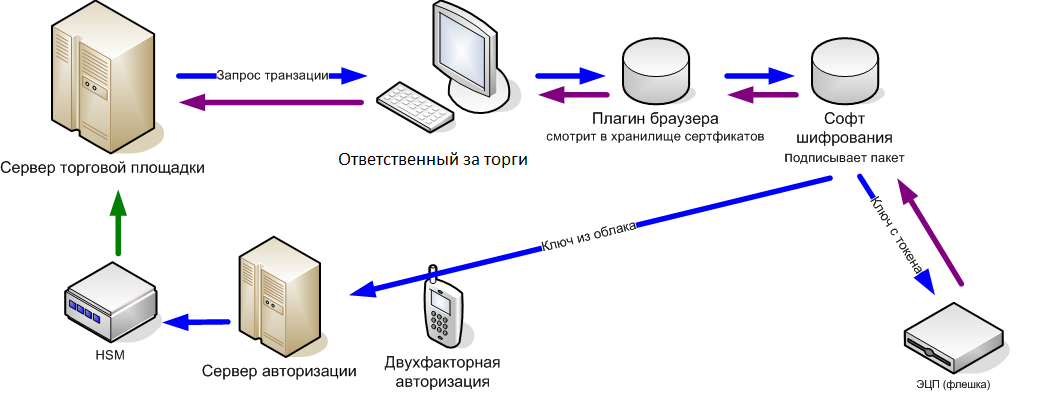

— Как работает ОЭП?

Предположим, вы подаёте свое предложение на тендер. Раньше, чтобы подписать документ, надо было поставить плагин для браузера, который умел связываться с софтом на локальном компьютере пользователя. Этот софт обращался к софту на флешке, софт на флешке выдавал ключ, этим ключом подписывалась транзакция и передавалась в готовом виде в плагин в браузер. Теперь мы вынимаем из этой цепочки флешку: софт обращается в облачное хранилище по шифрованному туннелю.

— А можно без софта на локальной машине?

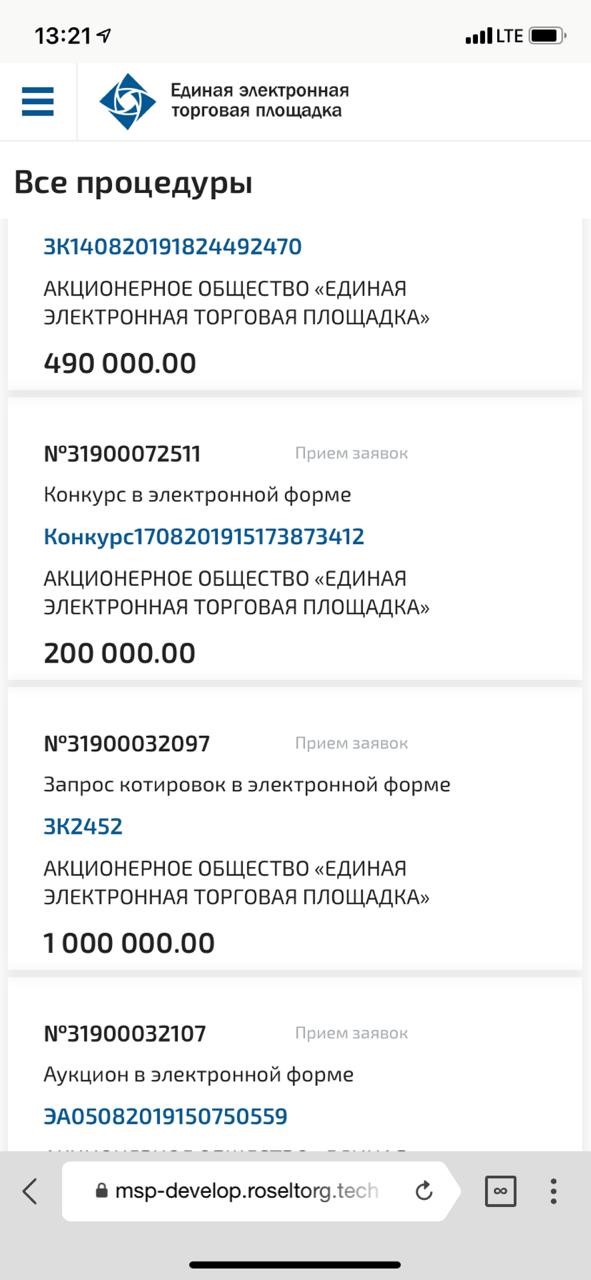

Да, если на площадке есть промежуточный сервер, который фактически проксирует запросы и представляется этим самым локальным компьютером, то всё можно сделать из любого браузера. Но это требует переработки бэкенда площадки (в нашем случае мы сделали отдельный сервер для проведения торгов с мобильных телефонов). Если этот путь не работает — выбирается стандартный. Предполагается, что в будущем этот вариант будет наиболее распространённым. Как пример одной из подобных реализаций — площадка МСП «Росэлторг» (Закупки среди субъектов малого и среднего предпринимательства).

— ОЭП и ЭП — это одно и то же, но лежит в разных местах, так?

У подписей общее ядро с сертификатом и защитой. Функционально это одно и то же, просто меняется метод внутреннего API для шифрования транзакции. Один метод берёт ключ из локального устройства, другой — с удалённого.

— Погодите, но ведь всё равно нужна авторизация?

Да. Но теперь она двухфакторная и без привязки к устройству. Обычная схема: установить приложение на телефон или плагин браузера на десктоп, затем ввести логин и пароль для начала работы, потом при совершении транзакции — отправляемый с сервера авторизации ПИН-код. То есть, чтобы подписать документ за вас, нужно будет украсть пароль логин и перехватить SMS или push-уведомление с кодом.

— В чём тогда профит?

- Если вы потеряете флешку, то надо получать новый ключ. В случае с ОЭП — достаточно поменять пароль к подписи.

- Нет привязки к рабочему месту: раньше ЭП ставилась на один конкретный компьютер.

- Нет привязки к браузеру: раньше это был IE. Что вызывало ряд проблем ещё на уровне выбора ОС: Linux-админы обходили это, а вот на Mac-устройствах было сложнее.

- Нет привязки к географии: авторизация работает из любой страны (в силу особенностей защиты ЭП на флешках часто работали только в российских сетях).

- Предполагается, что всё стало безопаснее из-за двухфакторной идентификации по умолчанию без возможности «упростить себе жизнь».

- Уничтожение флешки с подписью не ставит под угрозу текущие сделки.

- В целом всё это более правильно, особенно из-за возможности быстро подписывать с мобильных телефонов.

— Где хранится сертификат на стороне удостоверяющего центра?

Есть специальная железка, называется HSM (hardware security module). Технически, это хранилище, разбитое на закрытые ячейки без возможности массового доступа ко всем сразу.

Несколько упрощая: вы авторизуетесь, создаёте транзакцию, она отправляется в HSM подписываться, оттуда на выходе — защищённый объект. Закрытый ключ наружу не выдаётся.

То есть HSM выступает в роли третьей стороны, вроде нотариуса, подтверждающей в сделке, что вы — это вы. Точнее, что вы имеете право подписывать документ.

В каждом удостоверяющем центре свой HSM.

Каждое решение лицензируется ФСБ. Железка снабжена большим количеством уровней безопасности, в частности, датчиками антивзлома. Терминал физически встроен в сам сервер, никаких внешних подключений для управления не поддерживается, веб-интерфейса нет. Нужно что-то настроить — свитер, машзал, большой железный ящик с маленьким LCD-экраном.

— Как с обратной совместимостью?

Опять же, упрощая, новые версии ПО для работы с ЭП теперь умеют делать что-то вроде эмуляции этой самой флешки для всего старого софта. То есть не важно, что вы используете: токен на физическом носителе или доступ к HSM. Обновлённый софт подпишет всё, как в старые добрые времена.

— Как выглядит первое подключение?

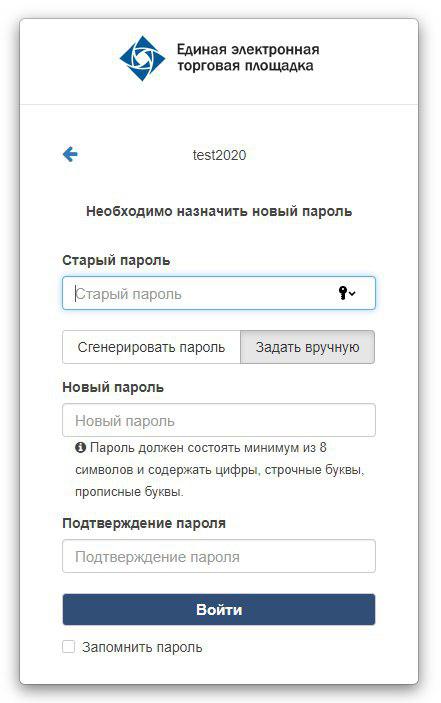

При настройке на устройстве конечного пользователя указываются два адреса DSS-сервера. Это, собственно, вся настройка и есть. После этого нужно будет авторизоваться на сервере. Пользователь вводит уникальный логин и пароль, которые выдаются ему в удостоверяющем центре. После ввода логина и пароля нужно пройти двухфакторную авторизацию. Обычно пользователь сканирует выданный ему QR-код и устанавливает приложение. Это одно общее приложение вендора подписей, которое кастомизируется под конкретный удостоверяющий центр. Сканируется второй код со ссылкой на свою ячейку в HSM. Отправляется ПИН-код на конкретную транзакцию на телефон абонента, он его использует и подтверждает себя. После этого нужно сменить пароль доступа.

Следующие транзакции могут быть проще: ПИН отправляется push-уведомлением. Предполагается, что если телефон защищён FaceID или распознаванием отпечатка пальца, то этого второго фактора (в сочетании с вводом логина и пароля) достаточно.

Если телефон утерян, нужно проходить процедуру с QR-кодами заново.

Заблокированный телефон без ПИНа бесполезен.

ПИН без пароля-логина бесполезен.

Если вы потеряли разблокированный телефон с фотографией логина и пароля, записанных на бумажке (реальный случай в нашем УЦ), то можно запросить блокировку доступа до выяснения.

— Как получить конверт с доступами к ОЭП?

Простой случай: заявитель (гендиректор юрлица) приходит лично с паспортом в удостоверяющий центр и получает конверт.

Сложный случай: приходит сотрудник с заверенной доверенностью, соответствующей требованиям 63-ФЗ (Об электронной подписи) и требованиям службы безопасности удостоверяющего центра.

— Это уже массовое явление?

Да. За первый месяц работы УЦ «ЕЭТП» было выпущено около тысячи сертификатов по новой технологии ОЭП. Около 70 % пользователей, оформивших электронные подписи, — это юридические лица, ещё 23 % — ИП. Более 60 % пользователей новой услуги — компании из Москвы. Есть сертификаты и в Санкт-Петербурге, Новосибирске, Хабаровске, Ростове-на-Дону.

Выпуск эцп по шаблону “информационная система (фл)”

Для подачи заявки на получение ключей ЭЦП по шаблону “Информационная система (ФЛ)” , необходимо зайти в пункт меню «Мои ключи ЭЦП», далее выбрать раздел «Выпуск ЭЦП по шаблону “Информационная система (ФЛ)”».

Далее необходимо подтвердить ключами для подписи «RSA».

После подписания необходимо заполнить необходимые поля: “выбрать ИС и указать путь для хранилища ключей”.

Внимание! В случае если поле «Наименование информационной системы» пусто, то значит на ваш ИИН не зарегистрирована информационная система (ИС). Необходимо зарегистрировать вашу ИС, получив объектный идентификатор идентификатор (OID) согласно Правилам регистрации, перерегистрации и аннулирования объектных идентификаторов в казахстанском сегменте объектных идентификаторов № 281 от 17 марта 2021 года – adilet.zan.kz.

После выбора информационной системы, подтвердите заявку, подписав ключами для подписи «RSA».

Установите пароль и загрузите сертификаты, тем самым завершив процедуру получения ключей ЭЦП для ИС.

После установки регистрационных свидетельств откроется окно с указанием статуса заявки «Сертификаты успешно установлены».

Получение регистрационных свидетельств успешно завершено.

Где хранится сертификат эцп в ос windows xp

К базовым компонентам ОС Windows XP относятся службы сертификации, а XP Professional уже поддерживает многоуровневые иерархии центра сертификации (ЦС) как с изолированными и интерактивными ЦС, так и сети ЦС с доверительными перекрестными отношениями.

Открытые ключи ЭЦП Windows XP хранит в личном хранилище, а т.к. они представляют собой общедоступную информацию, то хранятся в виде открытого текста. Сертификаты пользователя находятся по адресу:

Documents and Settings<имя_пользователя>ApplicationDataMicrosoft SystemCertificatesMyCertificates. Они автоматически вносятся в локальный реестр при каждом входе в систему. Если профиль перемещаемый, то открытые ключи хранятся обычно не на ПК, а следуют за пользователем при каждом входе в систему с внешнего носителя.

Такие поставщики услуг криптографии, как Enchanced CSP и Base CSP хранят закрытые ключи электронной подписи в папке %SystemRoot%Documents and Settings<имя_пользователя> Application DataMicrosoftCryptoRSA. Если профиль перемещаемый, то они расположены в папке RSA на контроллере домена.

В этом случае на ПК они загружаются только на время работы профиля. Все файлы в данной папке шифруются случайным симметричным ключом автоматически. Основной ключ пользователя имеет длину в 64 символа и создается проверенным генератором случайных чисел.

Где хранится эцп в системах linux

В Linux системах список контейнеров с закрытыми ключами можно найти при помощи утилиты csptest. Находится она в директории: /opt/cprocsp/bin/<архитектура>.

Список контейнеров компьютера: csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys. Список контейнеров пользователя: csptest -keyset -enum_cont -verifycontext -fqcn. В списках имена контейнеров даются в виде, понятном для бинарных утилит, входящих в состав дистрибутива CSP.

Закрытые ключи хранятся в хранилище HDImageStore на жестком диске, и доступны они и для CSP, и для JCP.

Просмотреть список ключей электронной подписи на ОС Windows может только пользователь с правами администратора. Обычно ключи хранятся в системных папках и имеют расширение .cer или .csr. Чтобы посмотреть список, удалить ненужные элементы или скопировать их на внешний носитель можно воспользоваться программой КриптоПро, браузером Internet Explorer, консолью управления или специальной утилитой certmgr.

В Windows XP открытые и закрытые ключи хранятся в разных папках, а закрытые дополнительно шифруются паролем, состоящим из комбинации случайных чисел. Системы Linux хранят все сертификаты в отдельной директории, а пусть к ним задается вручную при помощи команд.

Криптопро csp: как установить сертификат ключа проверки эп в контейнер – подготовка

Первый шаг – это заполнение электронного формуляра данными, необходимыми для формирования запроса на создание СКПЭП. Указать потребуется Ф. И. О. заявителя и действительный адрес его электронной почты.

Для примера рассмотрим, как организована процедура в одном из самых популярных центров сертификации – УЦ Такском. Пользователям предоставляется возможность удаленно получить совершенно новый или проапдейтить имеющийся СКПЭП:

- по карточке (маркеру) временного доступа – если заявитель запрашивает документ впервые;

- по текущему сертификату – на основании уже имеющихся сведений с целью их обновления или при условии, что до окончания периода действия СКПЭП остается меньше двух месяцев и/или требуется коррекция юридического адреса и/или краткого наименования организации.

При заполнении формуляра на сайте УЦ Такском потребуется указать паспортные данные руководителя или уполномоченного сотрудника организации:

- Ф. И. О.;

- пол;

- дату и место рождения;

- гражданство;

- наименование основного документа (паспорт гражданина РФ), его серию, номер, дату выдачи;

- полное наименование выдавшего его госоргана;

- код подразделения.

После завершение ввода данных пользователю нужно нажать желтую кнопку «Продолжить». Он перенаправляется на страницу настройки уведомлений и указывает номер контактного телефона. Спустя несколько секунд приходит СМС-сообщение, содержащее код подтверждения – его нужно ввести в строку новой формы.

Второй шаг – выбор ключевого носителя:

- Криптомодуль откроет новое интерактивное окно в случае, если пользователь подключил к рабочей машине несколько токенов (или смарт-карт). Учтите: при подсоединении всего одного считывателя, последний выбирается программой автоматически – никаких оповещений программа не отсылает.

- Укажите нужное устройство или выделите параметр «Реестр», если хотите с помощью КриптоПро CSP установить сертификат сразу в контейнер хранилища ОС.

- Нажмите «Ok».

- Приложение запустит «Биологический датчик случайных чисел» (далее – БДСЧ) – работа с опцией будет доступна в новом окошке. Следуйте интерактивным подсказкам. БДСЧ генерирует первоначальную последовательность датчика случайных чисел (далее – ДСЧ).

Для успешного завершения процесса нужно нажимать кнопки клавиатуры или перемещать мышку в произвольном порядке.

Криптопро csp: пин код для контейнера: несколько важных замечаний

Первое. При переводе строки в состояние «Установить новый пароль» криптопровайдер защитит доступ к контейнеру паролем, который вы будете вводить с клавиатуры. Если вы установите переключатель на поле «Установить мастер-ключ», приложение закодирует для каталога его текущий ЗК.

Для этого выполните следующие действия:

- Введите название контейнера или выделите его из предложенного программой перечня и нажмите кнопку «Выбрать». На нем будет сохранен новый ЗК в закодированном виде.

- Жмите «Ok».

- Если вы отметите галкой строку «Создать новый контейнер», после совершения этой операции в только что сформированном защищенном каталоге будет сохранен его ЗК в закодированном виде.

Второе. Воспользовавшись опцией «Разделить ключ на несколько носителей», вы сможете защитить каталог, обеспечив доступ к нему только с нескольких устройств одновременно. Каждое из них станет носителем обособленного контейнера с собственным пин-кодом. Заполните формуляр, указав необходимые данные:

- количество загрузочных носителей, необходимых для доступа к формируемому ЗК ключевого контейнера;

- общее число устройств – между ними будут распределены части ключа.

КриптоПро CSP запустит процесс формирования новых контейнеров, участвующих в разделении исходного ключа:

- для каждого формируемого каталога открывается окошко выбора ключевого носителя – укажите нужные;

- по окончании упомянутой операции появится окно ДСЧ;

- сгенерировав числовую последовательность, дождитесь формы ввода пин-кодов к ЗК для каждого созданного контейнера.

По очереди введите их все или выберите другой метод защиты доступа к личным данным, щелкнув кнопку «Подробнее».

Криптопро csp: создаем пароль для контейнера

Третий шаг – ввод пин-кода для контейнера, создаваемого средствами КриптоПро CSP. Сохраните его в надежном месте: если вы его потеряете или забудете, пользоваться СКПЭП станет невозможно. Придется оформлять новый документ.

Примечание. При желании повысить уровень защиты личной информации вызовите опцию «Подробнее». В КриптоПро CSP откроется форма с перечнем способов охраны доступа к закрытому ключу (далее – ЗК) создаваемого контейнера – вы сможете выбрать одно из следующих действий:

- установить новый pin-код;

- задать мастер-ключ (закодировать текущий ЗК и преобразовать его в новый);

- сегментировать пароль и разместить его по частям на нескольких носителях.

В токенах и смарт-картах реализована функция поддержки аппаратного pin-кода – если вы используете одного из подобных устройств для создания нового контейнера, скорее всего, КриптоПро CSP «попросит» ввести пароль, который задается по умолчанию:

- 1234567890 – для eToken/JaCarta;

- 12345678 – для Рутокен/ESMART.

Чтобы защитить создаваемый каталог, укажите в поле «Новый пароль» определенную комбинацию символов, которая известна только вам. Повторите ее в строке «Подтверждение» и кликните «Ok».

Вы можете пропустить этот шаг и не задавать пин-код.

Нарушитель в системе – пиши пропало!

Свойства ключевых носителей обоих описанных выше типов не делают их безупречными – есть достаточно строгие условия применения таких устройств. Основное условие – отсутствие у противника возможности производить какие-либо действия непосредственно внутри пользовательской системы и канала связи с носителем.

Вполне естественно выделить три точки, в которых злоумышленник может перехватывать информацию, циркулирующую между токеном и пользовательской системой.

Во-первых, это сама машина пользователя. Примером такого злоумышленника может служить шпионская программа (RAT – Remote Access Tool). В этом случае он может перехватывать параметры вызовов функций, данные, которыми обмениваются приложения и т.п. В этом случае ни о какой безопасности вообще не может идти и речи – говоря о ключевых носителях, злоумышленник просто перехватит пароль, введенный пользователем, а далее может делать что угодно.

Причем он может достичь своих целей для любого из рассмотренных типов носителей – он же знает пароль! В связи с этим, непременным требованием по эксплуатации всех типов ключевых носителей является отсутствие злоумышленника в системе, где работает пользовательское приложение. Выполнение этого требования может достигаться как организационными, так и иными мерами защиты информации.

Отметим, что время от времени появляются работы, связанные с исследованием защищенности токенов в модели с нарушителем в системе. Учитывая все вышеизложенное, с точки зрения защищенности ключевых носителей, такие исследования подобны исследованиям прочности китайского фарфора против железного молотка.

Второй точкой перехвата может быть сам токен. Если мы предполагаем, что злоумышленник имел возможность загрузить в сам ключевой носитель какую-либо вредоносную функциональность, то доверия подобным устройствам в принципе быть не может, поэтому и защита от подобных атак лежит целиком на производителях устройств.

Организации, которые не являются лицензиатами фсб

Обязательно соблюдать приказ ФАПСИ №152 и вести журналы учета ключей ЭП должны предприятия, которые используют СКЗИ для защиты конфиденциальной информации, если такая информация по закону подлежит защите — например, для персональных данных или при передаче отчетности. В приказе их называют «обладатели конфиденциальной информации».

Если организации используют СКЗИ для защиты информации, не подлежащей обязательной защите, то требования инструкции ФАПСИ носят рекомендательный характер. Например, это касается компании, которая приобрела сертификат ЭП и средства криптозащиты только для внутреннего пользования — подписания внутренних документов, шифрования результатов своей работы.

Организациям, которые будут соблюдать требования приказа ФАПСИ №152, нужно создать регламент хранения и использования электронных подписей на основе утвержденной приказом инструкции и вести журналы учета. Сделать это можно одним из двух способов:

- Самостоятельно создать регламент, назначить конкретного сотрудника, который будет отвечать за его соблюдение и вести журналы.

- Обратиться к лицензиатам ФСБ и поручить им разработку регламента и журналов, и при необходимости, передать им контроль за тем, как соблюдается инструкция и внутренний регламент.

СКБ Контур — лицензиат ФСБ и поможет организовать учет электронных подписей в компании. Специалисты проекта Контур.Безопасность создадут всю необходимую документацию и проконтролируют соблюдение регламента и инструкции из приказа ФАПСИ № 152.

Пассивное хранилище и автономный вычислитель

Для начала рассмотрим два типа ключевых носителей, принципы работы которых являются наиболее простыми для понимания. Первый тип – пассивный носитель, представляющий собой защищенное хранилище ключей; носители второго типа являются автономными вычислительными устройствами, которые предоставляют доступ лишь к результату использования хранимого ключа (например, к вычисленной электронной подписи от переданных данных). Оба устройства выполняют свою основную задачу лишь в том случае, если пользователь ввел правильный пароль.

Пассивный носитель умеет только хранить ключ и передавать его приложению, работающему в операционной системе на стороне пользователя, которое уже решает, что с ним делать. В большинстве случаев в роли этого приложения выступает криптопровайдер, который в случае успешного предъявления токену пароля загружает ключ в свою память и выполняет необходимые криптографические операции. По подобной схеме работает, например, КриптоПро CSP 3.9.

У носителей-хранилищ есть одно неотъемлемое свойство, которое многими ошибочно воспринимается как явный недостаток. Речь идет о принципиальной извлекаемости ключа. Все существенные операции, зависящие от ключа, производятся приложением, работающим на машине пользователя, поэтому ключ неизбежно присутствует в оперативной памяти – это естественное свойство такого рода носителей, которое непременно упоминается в документации на него.

Позже мы рассмотрим возможности нарушителей при проведении атак на токены, и покажем, что защищенность решений на основе пассивных носителей в подавляющем большинстве случаев ничем не уступает защищенности активных токенов.

Активные токены, как и носители-хранилища, тоже хранят внутри себя ключ пользователя, но единственное, что может получить пользователь от этого носителя – это результат выполнения криптографических операций с использованием хранимого ключа. При этом основное свойство получаемых от такого носителя данных состоит в том, что по ним нельзя (точнее, должно быть нельзя: существует ряд работ, демонстрирующих для ряда конкретных токенов обратное) восстановить ключ.

Такой носитель снабжен гораздо более мощными по сравнению с носителем-хранилищем вычислительным ядром и программным обеспечением, основная цель которых – производить необходимые криптографические вычисления. В подобных устройствах ключ не выходит за пределы памяти носителя, является неизвлекаемым.

Дополнительно отметим, что некоторые активные носители имеют возможность сделать ключ извлекаемым, но эта функция по умолчанию всегда неактивна, а в документации всегда упоминается, как «нежелательная к применению».

Проверка статуса заявки

После подтверждения заявки, откройте меню «Мои ключи ЭЦП», перейдите в раздел «Проверка статуса заявки».

Введите номер заявки и нажмите кнопку «Искать».

В случае использования хранилище ключей – Персональный компьютер, появятся поля заполнения пароля. Придумайте и введите пароль на Ваши ключи ЭЦП и нажмите кнопку «Загрузить сертификаты».

Внимание! Пароль должен содержать символы латинского алфавита и цифры. Длина пароля: от 6 до 32 символов. Дополнительно, пароль может включать в себя: латинские буквы верхнего регистра и специальные символы «#$^ =!*()@%&_?-.».

Обязательно запомните указанный пароль! Пароль восстановлению не подлежит! НУЦ РК не хранит Ваши пароли, и в случае утери пароля данные ключи ЭЦП необходимо отозвать.

Нажмите кнопку «Загрузить сертификаты».

Появится окно, сообщающее об успешной установке регистрационных свидетельств.

Установка сертификатов завершена.

Просмотр сертификатов через консоль управления

Это ещё один встроенный в Windows инструмент, позволяющий на компьютере найти ключ ЭЦП.

Для просмотра сертификатов через консоль управления необходимо выполнить:

- запустить командную строку (нажать комбинацию клавиш Win R, ввести «cmd» и нажать клавишу Enter);

- ввести в терминале команду mmc и нажать Enter;

- кликнуть на «Файл» и выбрать «Добавить или удалить оснастку»;

- выбрать «Добавить», затем «Добавить изолированную оснастку»;

- выбрать «Сертификаты».

Затем также можно выбрать просмотр сертификатов по определенной учетной записи, зарегистрированной в Windows. Чтобы таким методом найти ЭЦП на компьютере также нужно обладать правами администратора.

Через MMC (Просмотр сертификатов в консоли управления) также можно добавлять, удалять, копировать контейнеры с электронной подписью (включая сертификат удостоверяющего центра), но далеко не всем такой метод покажется удобным, так как некоторые команды также придется вводить именно через командную строку.

Универсальная электронная карта

Существуют также более простой подход к защите канала между пользовательской системой и картой. Он заключается в установлении ЗОС с помощью классического протокола Диффи-Хеллмана. Подобный подход применяется для работы Универсальной электронной карты (УЭК).

К сожалению, несмотря на кажущуюся простоту и эффективность, существует один ключевой недостаток. Протокол Диффи-Хеллмана сам по себе не защищен от атаки человека посередине (man-in-the-middle, MITM). То есть, злоумышленник, контролирующий канал связи между пользовательской системой и картой, может имитировать их работу друг для друга.

Для решения подобной проблемы в УЭК используется аналог PKI-инфраструктуры. Существует корневой удостоверяющий центр, который выпускает сертификаты (подписанные открытые ключи с некоторой идентифицирующей информацией) определенного формата. На этапе выпуска карты в нее зашивается корневой сертификат центра и сертификаты собственных ключей аутентификации (ключей Диффи-Хеллмана).

Перед обращением к карте пользователь генерирует собственный ключ аутентификации и через онлайн-сервис получает на него сертификат от обслуживающего центра УЭК. Тем самым для карты и для пользователя обеспечивается возможность подтверждения подлинности друг друга.

К сожалению, данное решение обладает значительной вычислительной сложностью и рядом существенных ограничений на использование (например, требование подключения к Интернет для доступа к службе выпуска пользовательских сертификатов). Это не позволяет его использовать повсеместно.

Функциональный ключевой носитель – защищенность от противника в канале

Для того чтобы устранить ограничение, связанное с отсутствием злоумышленника в канале связи между машиной и носителем, существует специальный тип токенов, которые принято называть функциональными ключевыми носителями (сокращенно, ФКН).

Эти носители, как и активные носители, рассмотренные выше, предоставляют пользователю возможность получить лишь результат вычислений, в которых участвует ключ. Отличие состоит в том, что эти вычисления разделены между пользовательским приложением, использующим токен, и самим токеном.

В настоящее время нашей компанией разрабатывается усовершенствованный протокол взаимодействия между пользовательским приложением и токеном для линейки продуктов ФКН CSP 4.0. Он основан на протоколе семейства EKE – протоколе аутентифицированной выработки общего ключа под защитой пароля.

Использование этого протокола позволяет математически строго обеспечить такой же уровень защищенности от противника в канале, что и от противника, имеющего физический доступ к носителю, защита от которого, напомним, обеспечивается на аппаратном уровне.

Таким образом, злоумышленник, имеющий возможность читать и подменять сообщения в канале, не сможет ни узнать пароль, ни даже получить возможность перебирать пароли неинтерактивно, то есть без контроля со стороны токена. Это свойство удается обеспечить за счет того, что пароль используется лишь для защиты передаваемых по каналу компонент вырабатываемого общего ключа – эфемерных открытых ключей протокола Диффи-Хеллмана.

Таким образом, для того, чтобы получить критерий для подбора пароля без взаимодействия с токеном, нужно восстановить хотя бы одну из этих компонент, что является известной трудной задачей – вычислительной задачей Диффи-Хеллмана (CDH). После установления соединения взаимодействие с носителем производится по каналу защищенного обмена сообщениями (ЗОС или Secure Messaging), в котором весь обмен данными происходит в зашифрованном виде.

Пароль украден. это конец?

Конечно, какие бы меры противодействия нарушителям ни применяли разработчики криптосредств, всегда существует опасность кражи пароля ключевого носителя. Это может произойти по различным причинам: слежка за пользователем, невыполнение элементарных правил безопасности или, что самое распространенное, использование в качестве пароля значения по умолчанию.

В этом случае злоумышленник, как уже было упомянуто выше, может направлять на подпись от лица пользователя любые данные (производить селективную подделку). Можно ли каким-либо образом хоть немного защититься от подобного сценария? К радости пользователей, подобное решение существует.

Вполне очевидно, что штатными средствами токена или программного обеспечения реализовать защиту от селективной подделки невозможно в силу самой природы атаки. Таким образом, нам требуется некоторое устройство, которое бы ставило дополнительный барьер между ключом и злоумышленником, который хочет подписать от нашего имени чек на миллион долларов.

Этим устройством является средство визуального контроля подписи. Оно перехватывает запросы на подпись и показывает на своем дисплее, что именно подписывает пользователь. В случае, если реквизиты документа не совпадают с реальными или запрос на подпись не создавался в принципе, пользователь может нажать аппаратную кнопку “Отмена” и заблокировать операцию.

Итого

Итак, подведем итоги.

Получить доступ к ключу на носителе можно только в том случае, если пользователь ввел правильный пароль. Использование токенами счетчиков количества вводов неправильных паролей не позволяет злоумышленнику бесконтрольно перебирать ключ, если он получил физический доступ к носителю. В этом основное отличие токенов от простых флэшек с записанными на них ключевыми файлами, защищенными паролем.

Существуют три основных вида токенов, обладающих разными свойствами по отношению к противнику, контролирующему канал связи токен-машина:

Все виды токенов уязвимы по отношению к противнику, работающему внутри пользовательской системы – эта уязвимость принципиально неустранима при использовании ключевых носителей. В этом случае у токена нет даже теоретической возможности отличить легального пользователя от злоумышленника.

На данный момент компанией «КРИПТО-ПРО» совместно с ведущими производителями ключевых носителей разработаны следующие продукты:

Первые три продукта работают с носителями по защищенной технологии ФКН, последний разработан для взаимодействия с картами УЭК.

Использование же пассивных устройств является классической схемой для криптопровайдера КриптоПро CSP (3.6, 3.6.1, 3.9, 4.0). Он работает c широким спектром производителей токенов и смарт-карт, в частности:

Смышляев С.В., к.ф.-м.н.,

начальник отдела защиты информации

ООО “КРИПТО-ПРО”

Алексеев Е.К., к.ф.-м.н.,

инженер-аналитик 1 категории

ООО “КРИПТО-ПРО”

Агафьин С.С.,

инженер-программист 1 категории

ООО “КРИПТО-ПРО”

Прохоров А.С.,

инженер-аналитик 2 категории

ООО “КРИПТО-ПРО”