- Архив метки: КриптоПро

- Windows 11. Не работает обновление, не входит в OneDrive, OneNote и другие Microsoft сервисы

- КриптоПро CSP

- Назначение

- Почему это важно?

- Итак, что такое ключевая пара?

- Программа вебинара

- Настройки клиентской машины

- Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

- А откуда берется закрытый ключ?

- Как можно сохранить свой ssh-ключ на аппаратном токене fido2

- Истекла лицензия КриптоПро?

- Еще немного безопасности

- Устанавливаем truecrypt и драйвер для рутокен

- Конфигурация сервера

- Создаем ключевой файл

- Матчасть

- Создаем зашифрованный том

- По-новому взглянем на наш тестовый стенд

- Тест на практике

- Запись ключа на рутокен

- Главные функции

- Защита информации

- Создание ключей шифрования

- Формирование ПИН-кода

- Защита информации от случайных или преднамеренных потерь

- Защита от вредоносного кода и целенаправленного взлома

- Монтируем созданный том

- Методика тестирования

- Как сделать, чтобы все было хорошо?

- Нас интересуют атрибуты извлекаемости закрытого ключа.

- Проведение тестирования

- Подключаем рутокен к usb порту

- Хронология вебинара

- Преимущества решений КриптоПро

- Конфигурация тестового стенда

Архив метки: КриптоПро

Windows 11. Не работает обновление, не входит в OneDrive, OneNote и другие Microsoft сервисы

КриптоПро CSP

Компания «РАДМИР ГРУПП», приветствуем Вас и предлагаем свои услуги в нескольких сферах деятельности, одна из которых – продажа программных продуктов компании «КриптоПро».

Вам нужна лицензия КриптоПро?

Независимо от того, где вы сейчас находитесь, в Москве или Санкт-Петербурге, в Крыму или в Мурманске, в любом из регионов России или за ее пределами, мы пришлем Вам Лицензию онлайн, по электронной почте.

Звоните: +7 (918) 071-38-10 будем рады помочь. Вы сможете получить лицензионный ключ КриптоПро в течении получаса, после оплаты по счету.

Назначение

Создание, шифрование и проверка ЭЦП

Защита документа от несанкционированных изменений, закладок, модификаций ПО и вирусов

Конфиденциальность данных при помощи криптографической защиты

Гарантия подлинности, целостности и авторства подписанного документа

Создание, шифрование и проверка ЭЦП

Защита документа от несанкционированных изменений, закладок, модификаций ПО и вирусов

Конфиденциальность данных при помощи криптографической защиты

Гарантия подлинности, целостности и авторства подписанного документа

ОПЛАТА ПОСЛЕ АКТИВАЦИИ!В продаже лицензия (серийный номер) для СКЗИ КРИПТОПРО CSP 5.0. Лицензия КЛИЕНТСКАЯ ПОСТОЯННАЯПредоставляю по постоплате – сначала выдаю лицензионный ключ, затем оплата. Помощь в активации!ЦЕНА АКТУАЛЬНАЯ – 250₽

Также есть в наличии ключ КриптоПро CSP серверный бессрочный! Цену уточняйте!

эцп, электронная подпись, криптопро, крипто, скзи, csp, cryptopro, крипто-про, криптопровайдер, электронный ключ, сертификат, госуслуги, vipnet, рутокен, уц, удостоверяющий центр, фнс, налоговая, торги, этп, отчёт, отчетность, федеральная налоговая служба, фгис, есиа, gosuslugi, росаккредитация, nalog, fsa, рутокен, rutoken, etoken, token

Ключ КриптоПро в Windows

Если вы потеряли ключ от КриптоПро, но он у вас установлен на компьютере его можно посмотреть в реестре.

Открываем реестр: Пуск — выполнить — regedit и ищем позицию:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\05480A45343B0B0429E4860F13549069\InstallProperties]

Эта запись реестра может отличаться: 05480A45343B0B0429E4860F13549069,

Поэтому просто ищем по названию программы «КриптоПро» в ветке реестра: [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\]

«ProductID»=»а тут видим серийник.»

Активация КриптоПро без ключа:

Удаляем ключи в реестре например для 4.0

[-HKEY_CLASSES_ROOT\CLSID\{C8B655BB-28A0-4BB6-BDE1-D0826457B2DF}]

[-HKEY_CLASSES_ROOT\Wow6432Node\CLSID\{C8B655BB-28A0-4BB6-BDE1-D0826457B2DF}]

Потом Устанавливаем КриптоПро с пунктом исправить программу.

На чтение 17 мин. Просмотров 43 Опубликовано 28.11.2021

Содержание

- Почему это важно?

- Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

- Итак, что такое ключевая пара?

- Как сделать, чтобы все было хорошо?

- А откуда берется закрытый ключ?

- Еще немного безопасности

- Запись ключа на рутокен

- Как можно сохранить свой ssh-ключ на аппаратном токене fido2

- Конвертация в формат для openssl

- Конфигурация сервера

- Конфигурация тестового стенда

- Копирование на файловую систему

- Матчасть

- Методика тестирования

- Монтируем созданный том

- Нас интересуют атрибуты извлекаемости закрытого ключа.

- Настройки клиентской машины

- Подключаем рутокен к usb порту

- Подключение к серверу

- По-новому взглянем на наш тестовый стенд

- При успешном добавлении он появится в списке с именем, которое вы указали.

- Проведение тестирования

- Снятие запрета на экспорт

- Создаем зашифрованный том

- Создаем ключевой файл

- Тест на практике

- Устанавливаем truecrypt и драйвер для рутокен

Почему это важно?

Аппаратные ключи заметно повышают уровень безопасности любого решения. Вообще говоря, и до релиза OpenSSH 8.2 существовали методы использования аппаратных ключей совместно с SSH. Например, можно использовать сервер PrivacyIdea, хранить приватные SSH-ключи на аппаратном токене, используя PIV или же OpenPGP. Неплохая сводка таких решений доступна на сайте Yubico.

Но в большинстве этих решений нужно было использовать стороннее ПО, а иногда еще и специальным образом настраивать аппаратные ключи. Во многих случаях процесс становился слишком сложным для массового применения.

https://youtube.com/watch?v=bV7y6e8RMo8%3Ffeature%3Doembed

Новый подход выглядит многообещающе: он поддерживается стандартно самим пакетом OpenSSH и очень напоминает обычную схему работы с SSH-ключами. Никакого дополнительного ПО, сложных конфигураций, преднастройки аппаратных ключей и прочего. Вы берете аппаратный ключ, генерируете SSH-ключ специального типа, добавляете публичный ключ на ваш сервер, как и обычно — и готово! Давайте посмотрим, как это работает в реальной жизни.

Итак, что такое ключевая пара?

Ключевая пара включает в себя два ключа:

Следует помнить, что закрытый и открытый ключи это не только их значения (для открытого ключа ГОСТ Р 34.10-2001 это 512 бит), но и параметры схемы цифровой подписи (п. 5.2

). В дальнейшем параметры схемы цифровой подписи для простоты будем называть параметрами (криптопараметрами) ключевой пары.

Открытый ключ подписи вычисляется, как значение некоторой функции от закрытого ключа, но знание открытого ключа не дает возможности определить закрытый ключ.

Для ключевых пар ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2022 с длиной закрытого ключа 256 бит (соответственно, публичный ключ – 512 бит) определены следующие криптопараметры:id-GostR3410-2001-CryptoPro-A-ParamSet;id-GostR3410-2001-CryptoPro-B-ParamSet;

id-GostR3410-2001-CryptoPro-C-ParamSet;id-GostR3410-2001-CryptoPro-XchA-ParamSet;id-GostR3410-2001-CryptoPro-XchB-ParamSet.Для ключевых пар ГОСТ Р 34.10-2022 с длиной закрытого ключа 512 бит (соответственно, публичный ключ – 1024 бита) определены следующие криптопараметры («Информационная технология. Криптографическая защита информации. Параметры эллиптических кривых для криптографических алгоритмов и протоколов»):

- id-tc26-gost-3410-2022-512-paramSetA;

- id-tc26-gost-3410-2022-512-paramSetB.

Состав криптопараметров определен в

. В этот состав входит простое число

q

— порядок подгруппы группы точек эллиптической кривой:

И именно оно определяет длину закрытого/открытого ключей и корректность закрытого ключа:

И так, открытый ключ получается из закрытого ключа.

Вебинар 25.11.2021: “Эволюция электронной подписи на смартфоне. Варианты реализации в соответствии с законодательством” (файл презентации, файл вопросов и ответов)

На вебинаре рассказывается о концепциях облачной и мобильной электронной подписи (ЭП), рассмотрены законодательная база и технические подробности решения DSS/myDSS 2.0, которое превратилось из исключительно облачного в решение, позволяющее самостоятельно управлять местом хранения ключей ЭП. В ходе вебинара показана Live-демонстрация (39:17) выпуска электронной подписи в приложении myDSS 2.0.

Программа вебинара

Павел Луцик, директор по развитию бизнеса и работе с партнерами КриптоПро (2:15)

- О концепции «облачной» ЭП — особенности, преимущества по сравнению с «классической» ЭП

- О продукте КриптоПро DSS 2.0/HSM — кому может быть полезен, какие задачи решает

Дарья Верестникова, коммерческий директор SafeTech (9:07)

- О концепции мобильной ЭП — особенности, преимущества

- О myDSS SDK/myDSS 2.0: кому может быть полезен, какие задачи решает, самые интересные кейсы

Павел Смирнов, директор по развитию КриптоПро (21:44)

- Предпосылки появления в myDSS 2.0 возможности хранения ключей ЭП на смартфоне и перспективы дальнейшего развития myDSS 2.0

- Легитимность использования мобильной подписи

- Что необходимо для перехода на использование мобильной подписи?

Кирилл Мещеряков, руководитель направления развития продуктов SafeTech (37:02)

- Живая демонстрация выпуска и перевыпуска сертификата ЭП в приложении myDSS 2.0

- Ограничения режима мобильной подписи

- Безопасность хранения ключей в памяти смартфонов

Вебинар 19.06.2019: “КриптоПро DSS/myDSS. Реализация облачной электронной подписи на ПК и мобильных устройствах” (файл презентации, файл вопросов и ответов)

На вебинаре эксперты КриптоПро рассказали о возможностях и преимуществах использования “облачной” электронной подписи на базе сертифицированного ФСБ России решения КриптоПро DSS и входящего в его состав приложения КриптоПро myDSS, являющегося совместной разработкой компаний КриптоПро и SafeTech.

0 / 0 / 0 Регистрация: 25.03.2019 Сообщений: 3 | |

1 | |

08.12.2021, 16:39. Показов 13273. Ответов 2 Добрый день! У кого есть ключик на КриптоПро 5.0.12330 – скиньте плиз. Заранее спасибо __________________

0 | |

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 | 08.12.2021, 16:39 |

Ответы с готовыми решениями: Расшифровать ключик Выйграй лицензионный ключик Ключик верхний посоветуйте… переход на новый ключик. 2 |

Дно пробито 3445 / 2168 / 310 Регистрация: 07.10.2020 Сообщений: 15,217 | |

08.12.2021, 17:54 | 2 |

Тут вам не богодельня . И просьба эта никакого отношения к проблемам с Вин10 не имеет .

0 | |

Matan! | ||||||

| 08.12.2021, 18:10

| ||||||

0 | ||||||

IT_Exp Эксперт 87844 / 49110 / 22898 Регистрация: 17.06.2006 Сообщений: 92,604 | 08.12.2021, 18:10 |

Помогите выбрать ключик оптимиадьный… ищу ключик от прошивальщика ELAN База знаний «Золотой ключик» ключик для IAR 6.11 Atmel AVR … Zanussi lindo100 ZWY61224ci мигает ключик семантические сети. задача золотой ключик Получил яндексовский API ключик, а что с ним делать? Искать еще темы с ответами Или воспользуйтесь поиском по форуму: 3 |

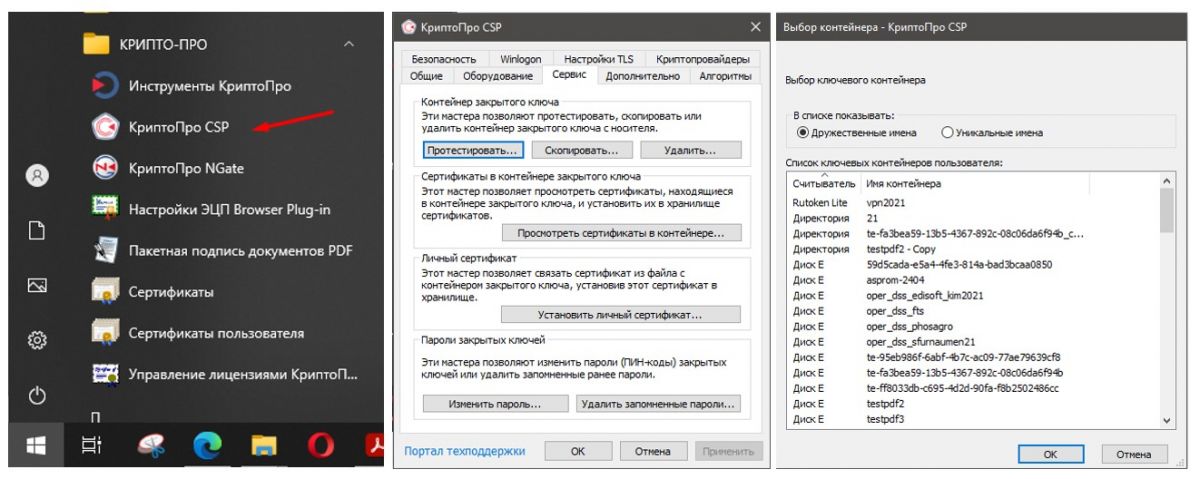

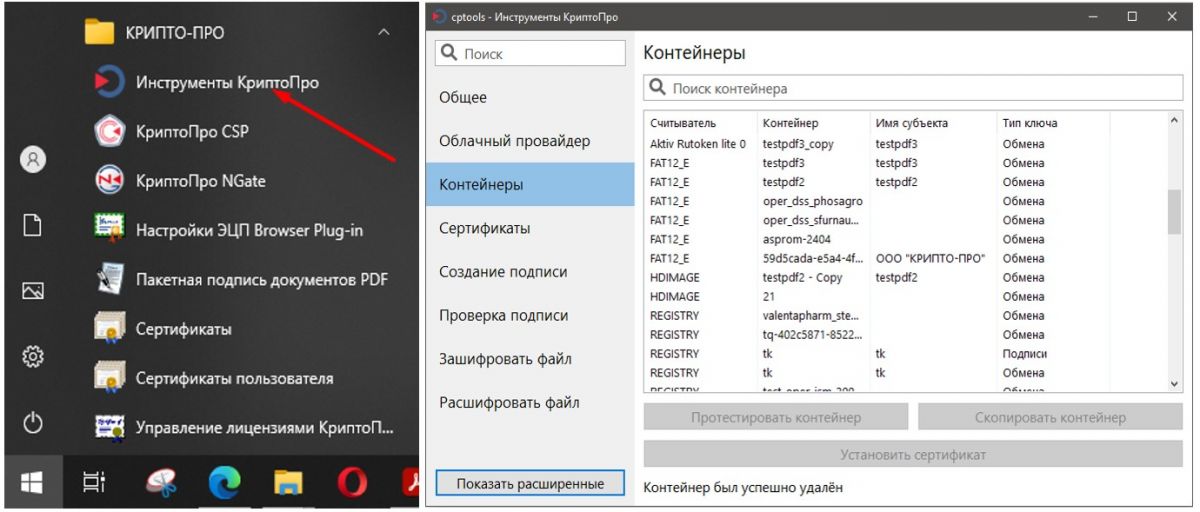

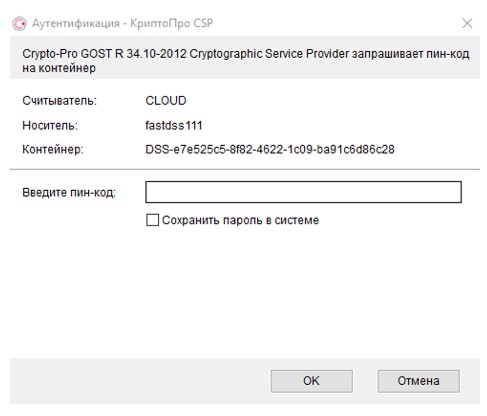

1) Необходимо определить носитель, на котором располагается контейнер закрытого ключа.

Способ для CSP 4.0/5.0

Для этого откройте Пуск-Все программы-КриптоПро CSP-Вкладка Сервис- Протестировать-Обзор

В колонке считыватель Вы увидите На каком носителе записан контейнер закрытого ключа.

Способ для CSP 5.0

Для этого откройте Пуск-Все программы- Инструменты КриптоПро

В колонке считыватель Вы увидите на какой носитель записан контейнер закрытого ключа.

2) Определить тип носителя

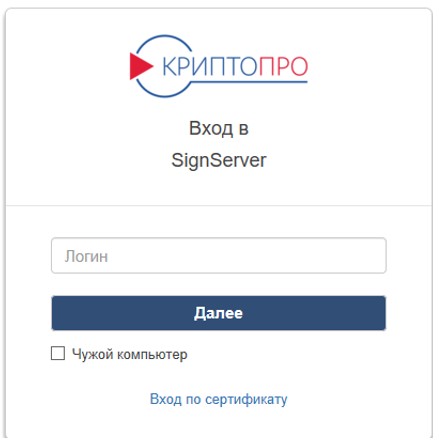

-CLOUD значит контейнер закрытого ключа расположен на облачном сервере. Необходимо понять забыт пароль на контейнер или учетную запись пользователя.

Если Вы не знаете какой логин/пароль используется на данной странице.

То необходимо обратиться в организацию, выдавшую Вам облачную электронную подпись, они помогут восстановить данные.

Если при подписи Вы успешно прошли авторизацию и видите перед собой окно такого вида:

То Вы забыли пароль на закрытый ключ, восстановить его нельзя, только подобрать. Необходимо вспомнить пароль, либо перевыпустить подпись.

Важно: обычно у Вас есть ограниченное количество попыток при вводе пароля на облачный ключ, после превышения данного количества ключ будет временно заблокирован (обычно есть 5 попыток), блокировку могут снять в организации, выдавшей Вам облачную электронную подпись, после чего Вы сможете продолжить попытки подбора пароля.

-REGESTRY ключ расположен в реестре. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заново.

-FAT12_<буква диска> ключ расположен на съемном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

-HDIMAGE ключ расположен на локальном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

Какой либо из перечисленых:

eToken…

JaCarta…

Rutoken..

TokenPlusPlus

ESMART…

MSKEY

Если Вы обнаружили что имя считывателя совпадает с одиним из Выше перечисленных занчений, то контейнер закрытого ключа расположен на токене. Вы имеете ограниченное количество попыток для подбора пароля, после их исчерпания токен будет заблокирован.

Послезно знать пароли по умолчанию:

Тип токена | Стандартный пароль |

Rutoken | 12345678; 11111111 |

JaCarta | 1234567890 |

eToken | 1234567890 |

В некоторых случаях, после исчерпания попыток, токен можно разблокировать с помощью пароля администратора. Для этого необходимо обратится к производителю токена.

Исследователи из Лёвенского католического университета разработали метод атаки на механизм инкапсуляции ключей SIKE (Supersingular Isogeny Key Encapsulation), который вошёл в финал конкурса постквантовых криптосистем, проводимого Национальным институтом стандартов и технологий США (SIKE был включён в число дополнительных алгоритмов, прошедших основные этапы отбора, но отправленных на доработку для устранения замечаний перед переводом в разряд рекомендованных). Предложенный метод атаки позволяет на обычном персональном компьютере восстановить значение ключа, используемого для шифрования на базе протокола SIDH (Supersingular Isogeny Diffie-Hellman), применяемого в SIKE.

Готовая реализация метода взлома SIKE опубликована в виде сценария для алгебраической системы

Magma. Для восстановления закрытого ключа, применяемого для шифрования защищённых сетевых сеансов, при использовании набора параметров SIKEp434 (level 1) на одноядерной системе потребовались 62 минуты, SIKEp503 (level 2) – 2 часа 19 минут, SIKEp610 (level 3) – 8 часов 15 минут, SIKEp751 (level 5) – 20 часов 37 минут. На решение разработанных компанией Microsoft конкурсных заданий $IKEp182 и $IKEp217 было потрачено 4 и 6 минут соответственно.

Алгоритм SIKE базируется на использовании суперсингулярной изогении (кружение в суперсингулярном изогенном графе) и рассматривался NIST в качестве кандидата на стандартизацию, так как отличался от других претендентов наименьшим размером ключа и поддержкой совершенной прямой секретности (компрометация одного из долговременных ключей не позволяет расшифровать ранее перехваченный сеанс). SIDH представляет собой аналог протокола Диффи-Хеллмана, основанный на кружении в суперсингулярном изогенном графе.

Опубликованный метод взлома SIKE основан на предложенной в 2016 году адаптивной атаке GPST (Galbraith-Petit-Shani-Ti) на суперсингулярные изогенные механизмы инкапсуляции ключей и использует существование небольшого нескалярного эндоморфизма в начале кривой, подкрепляемого дополнительными сведениями о точке кручения, передаваемыми агентами, взаимодействующими в процессе работы протокола.

- Главная ссылка к новости (https://arstechnica.com/inform…)

- OpenNews: NIST утвердил алгоритмы шифрования, устойчивые к квантовым вычислениям

- OpenNews: Рассчитаны параметры квантового компьютера для взлома ключей, используемых в Bitcoin

- OpenNews: Предложен метод определения коллизий в SHA-1, пригодный для атаки на PGP

- OpenNews: NIST и RSA отзывают ранее стандартизованный Dual EC DRBG из-за возможного бэкдора

- OpenNews: Hertzbleed – новое семейство атак по сторонним каналам, затрагивающее современные CPU

CC-BY

Тип: Проблемы безопасности

| +43 +/– | |

| Ура, старые-добрые триоды задают жару этим наноатомам несчастным! | |

| |||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||

| +9 +/– | |

| Кто-то поливает говном ГОСТ, но до сих пор нет внятных способов взлома. Западное обязательно стойкое, а наше нет, ведь так? | |

| +12 +/– | |

| Гомоморфный образ группы, до победы коммунизма, изоморфен факторгруппе по ядру гомоморфизма. | |

| |||||||||||||||||

| +1 +/– | |

| Так он единственный из предложенных был со своей уникальной схемой. В криптографии же новшества приводят к проблемам. Видимо придётся использовать старые алгоритмы с мегабайтными ключами для передачи 256 бит ключа симметричного алгоритма… | |

| |||||||

| –4 +/– | |

| Ой, а штойта так?! Лёвенский католический, окунул Национальный институт стандартов и технологий США. Шойта, веруны оказались более продвинутые, чем науковеры, которые последнее время заняты квотированием фриков, diversity inclisive и левацкой травлей здоровых людей, а тут вдруг такой обосрамс? Странно, с чего бы это, всё же нормально было, правильной дорогой же идут?! | |

| |||||||||||||

| +1 +/– | |

В общем теперь все алгоритмы, когда-либо одобренные NIST – под сомнением Ведь м… большой текст свёрнут, показать | |

| |||||||||||||||||||||||||||||||||||||||||||||||||||||

| +/– | |

| Математика как иностранный язык. Чтобы понять все предложение целиком, надо каждое слово со словариком переводить. Точнее со статьей из википедии, где точно так же куча непонятных слов, так что ситуация становится рекурсивной. | |

| |||||||

| +/– | |

| | |

| |||||||||||||||

| |||||||||||||||||

| |||||||||||

| +1 +/– | |

| | |

| +1 +/– | |

| Не успели они запилить очередной бэкдор на прод, как его уже спалили. Нехорошо вышло. | |

| |||||||

| +/– | |

| > Алгоритм SIKE базируется на использовании суперсингулярной изогении (кружение в суперсингулярном изогенном графе) Не, ну я поддерживаю. Тут все прозрачно. | |

Настройки клиентской машины

Для начала проверим версию SSH, запустив ssh -V в терминале.

В нашем случае была установлена версия 8.1. Не проблема — 8.2 доступна для установки через Homebrew.

Итак, запускаем в своем терминале:

brew install openssh

После установки на всякий случай убедимся, что версия теперь та, которая нам нужна:

ssh -V

Вывод должен быть примерно такой:

OpenSSH_8.2p1, OpenSSL 1.1.1f 31 Mar 2020

Далее можно переходить к генерированию новой пары SSH-ключей с использованием аппаратного токена U2F.

По информации с официального сайта, для поддержки FIDO-токенов в OpenSSH появились два новых типа публичных ключей: «ecdsa-sk» и «ed25519-sk» (-sk означает Security Key). Стоит отметить, что первый тип должен поддерживаться любыми U2F-токенами, а второй — не обязательно.

Если вы используете несколько ключей (мы рекомендуем делать именно так, поскольку ключ можно потерять или сломать), возможно, имеет смысл найти серийный номер ключа перед тем как перейти к следующему шагу. Этот номер (или скажем 4 последних цифры) удобно использовать при создании SSH-ключей чтобы различать, какой SSH-ключ связан с каким аппаратным токеном.

Теперь вставим Yubikey в ноутбук и запустим следующую команду в терминале:

ssh-keygen -t ecdsa-sk -C “yubi-8945”

Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

Опять нет. Данные устройства могут реализовывать функционал ФКН (но, возможно, в меньшем объеме, чем при использовании их совместно с СКЗИ КриптоПРО), но для этого нужен софт, который умеет работать с апплетами размещенными на токенах. Таким софтом может быть КриптоАРМ Стандарт 5 Плюс.

А откуда берется закрытый ключ?

Для получения закрытого ключа сначала необходимо решить какой длины будет закрытый ключ (256 или 512 бит), затем определиться с криптопараметрами ключевой пары. Теперь берем датчик случайных чисел и получаем случайное число соответствующей длины. Собственно это случайное число и должно стать значением

d

закрытого ключа (ключом подписи d). Это значение должно удовлетворять следующему правилу:

0 < d < q, где q– простое число из криптопараметров.

Что делать, если это условие не выполняется? Если d == 0, то просто сгенерировать новое случайное число. В противном случае достаточно бывает взять остаток от деления на цело значения d, которое превышает q, на q (d % q). Остаток и станет значением закрытого ключа.

Именно поэтому регулятор (ФСБ России) предъявляет особые требования к датчику случайных чисел.

В качестве примера основного источника для заполнения буфера:

В качестве дополнительных источников для заполнения данного буфера могут выступать:

Таким образом, чтобы токен/смарткарта PKCS#11 могли генерировать внутри себя ключевую пару, необходимо наличие токен/смарткарта встроенного аппаратного датчика случайных чисел, соответствующего требованиям регулятора. И только тогда можно говорить о неизвлекаемости закрытого ключа.

Для генерации ключевой пары используется фунция C_GenerateKeyPair. В зависимости от того, какую ключевую пару (с какой длиной закрытого ключа 256 или 512 бит) мы генерируем, в ней будет использоваться соответствующий механизм:

При генерации ключевой пары задаются ее атрибуты, например, криптопараметры:

Как можно сохранить свой ssh-ключ на аппаратном токене fido2

Процитируем официальную документацию OpenSSH (в нашем переводе):

FIDO/U2F OpenSSH ключи состоят из двух частей: key handle, которая хранится в файле на диске, и приватный ключ, уникальный для каждого FIDO/U2F аппаратного токена, неизвлекаемый из него. Токен соединяет эти две части в момент аутентификации для получения реального ключа, который затем используется (для подписи запроса аутентификации).

Для ключей, которые нужно переносить между машинами, может стать проблемой то, что нужно копировать файл с приватным ключом. Чтобы избежать этого, токены, реализующие более новый стандарт FIDO2, поддерживают так называемые резидентные ключи. Это позволяет извлечь key handle из аппаратного ключа.

Итак, если у вас есть FIDO2-совместимый токен (в нашем случае это Yubikey 5), вы можете использовать ssh-keygen с параметром -O resident при генерации пары ключей SSH. В дальнейшем вы сможете извлечь ваши SSH-ключи из токена и записать на диск в виде файлов.

Команда целиком может выглядеть примерно так:

ssh-keygen -t ecdsa-sk -O resident -C “yubi-8945”

Этот подход позволяет вам быть уверенным что ваши SSH-ключи у вас с собой всегда, когда с собой ваш Yubikey или другой аппаратный токен. Вам не нужно беспокоиться о копировании приватных и публичных SSH-ключей (в виде файлов) между разными машинами. Это довольно удобно, но нужно учитывать и связанные с этим риски.

Итак, если вам нужно начать работу в новом окружении (на новой машине), достаточно подключить ваш Yubikey и запустить команду

ssh-keygen -K

Эта команда извлечет все записанные SSH-ключи (как приватные, так и публичные!) и сохранит в виде файлов на диске.

Во-первых, если вы решите хранить свои SSH-ключи на токене, необходимо защитить его с помощью PIN-кода. Иначе любой, кто получит доступ к токену, сможет использовать и ваши SSH-ключи.

Для ключей Yubikey можно использовать официальное приложение Yubikey Manager.

Если FIDO2 PIN установлен, любой, кто попытается извлечь SSH-ключи из вашего токена, должен будет ввести код. Мы настоятельно рекомендуем установить PIN, если вы планируете воспользоваться функцией резидентных SSH-ключей.

Во-вторых, обратите внимание, что когда вы извлекаете SSH-ключи из вашего токена с помощью команды ssh-keygen -K, файлы приватных ключей на диске не будут защищены парольной фразой! Даже если вы устанавливали пароль при генерации ключа, при извлечении из аппаратного токена файлы будут в открытом виде.

Истекла лицензия КриптоПро?

МОЖНО ЛИ ОБОЙТИ ИЛИ КАК ПРОДЛИТЬ?

Сразу стоит сказать, что желание получить в пользование средства криптографической защиты информации после окончания демо-версии бесплатно – незаконно. Оно полностью противоречит условиям предоставления ПО, которые установил разработчик. Но есть случаи, когда можно и нужно использовать дополнительные возможности.

КриптоПро CPS было установлено на компьютере, лицензия истекла – что делать?

В этом случае законным решением будет продление: необходимо купить обновление – лицензированный ключ на год или бессрочно. Если возникают проблемы – всегда можно позвонить в компанию, где покупали КриптоПро и получить техническую поддержку.

Закончилась демо-версия – как получить доступ к КриптоПро CSP в дальнейшем?

Здесь есть два варианта. Первый – приобрести лицензию официально, оплатив продукт. Этот вариант – для тех, у кого была установлена современная версия СКЗИ, не требующая обновления до более продвинутой.

Если же на компьютере была установлена, например, версия 4.0, а хотелось бы пользоваться 5.0 с новыми возможностями – то можно удалить предыдущую и инсталлировать желаемую. Новая версия СКЗИ также предусматривает демо, поэтому можно будет спокойно пользоваться КриптоПро до момента приобретения лицензии.

Стоит ли пытаться обойти систему защиты продукта?

На самом деле, пиратство само по себе – не лучшее решение, даже при просмотре фильмов и прослушивании музыки. А уж когда речь идет о серьезном программном обеспечении для бизнеса, которое отвечает за конфиденциальность ваших данных в том числе, то нужно задуматься – стоит ли так поступать. Если контролировать срок действия лицензии и закрытого ключа – проблем не возникнет.

Лицензии КриптоПро в «РАДМИР ГРУПП»

Истекла демо-версия СКЗИ или нужно установить сразу лицензию для эффективной работы с электронными подписями? В нашей компании вы найдете все необходимое. В каталоге на сайте:

- лицензии КриптоПро CSP версий 4.0 и 5.0 со сроком действия 1 год или бессрочно;

Также у нас можно получить сертификат электронной подписи любого типа, купить токен для его хранения и использования. Остались вопросы? Звоните или пишите на электронную почту. Специалисты компании «РАДМИР ГРУПП» всегда готовы предоставить интересующую вас информацию и оказать необходимую помощь.

можно ли повторно загрузить криптопро без лицензии; криптопро csp 5.0 лицензионный ключ бесплатно, криптопро продление ключа версия 5, криптопро сброс тестового периода, как бесплатно продлить криптопро, криптопро csp 5 сброс триала, лицензия на криптопро 5.0 ключ бессрочный бесплатно, крипто про 5 цена, криптопро на халяву

Еще немного безопасности

Вы можете разрешить подключение по SSH только с ключами, которые работают в паре с аппаратными токенами. Это вполне возможно и довольно легко настраивается — нужно лишь в явном виде указать, какие типы ключей мы разрешаем.

Как всегда, при настройке протоколов удаленного доступа будьте осторожны, чтобы не потерять доступ. В случае с VPS, однако, у нас есть запасной вариант доступа через портал провайдера.

Итак, подключаемся к серверу, используем sudo для получения привилегий root и открываем файл /etc/ssh/sshd_config в удобном вам текстовом редакторе.

Нам нужно добавить следующую строчку:

Устанавливаем truecrypt и драйвер для рутокен

Как рекомендуют разработчики рутокен, нельзя его подключать, пока не установлены драйвера. Процедура установки не отличается от установки любого приложения. На все вопросы отвечаем положительно и принимаем условия лицензионного соглашения. Распаковываем файл перевода TrueCrypt в папку, куда он был установлен. Запускаем TrueCrypt и в настройках изменяем язык на русский –

SettingsLanguage

, выбираем Русский и ОК.

Конфигурация сервера

Как вы помните, в качестве сервера у нас виртуальный сервер от ATLEX с предустановленной Ubuntu 20.04 LTS. Мы предполагаем, что наш сервер доступен по SSH и некоторая его предварительная настройка уже произведена (например, добавлен пользователь с правами sudo, запрещен доступ рутом по SSH, запрещен доступ через SSH по паролям и разрешен только по публичным ключам). Хотя такая настройка и необязательно для этой статьи, мы рекомендуем произвести ее в целях безопасности.

Ок, теперь давайте зайдем на сервер по SSH и для начала проверим версию ОС и пакета SSH.

$ cat /etc/issue

Ubuntu 20.04 LTS n l

(все верно, у нас установлена Ubuntu 20.04 LTS)

~$ ssh -V

OpenSSH_8.2p1 Ubuntu-4, OpenSSL 1.1.1f 31 Mar 2020

(и у нас нужная версия SSH, ничего дополнительно устанавливать или апгрейдить не нужно).

Как и в случае с обычными SSH-ключами, нам нужно добавить публичный ключ на сервер. Это можно сделать разными способами, выберем самый простой. На клиентской машине нужно открыть файл .pub, который мы сгенерировали в предыдущем разделе, в текстовом редакторе и скопировать его содержимое. В нашем случае оно выглядит примерно так:

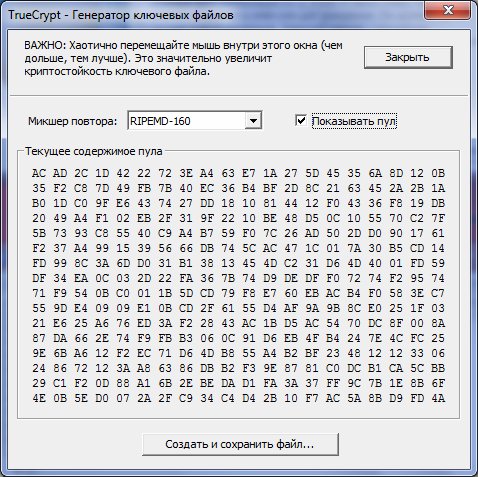

Создаем ключевой файл

Теперь нам необходимо создать ключевой файл. Для этого открываем «Генератор ключевых файлов» —

СервисГенератор ключевых файлов

. Перед нами генерация ключа.

Чтобы сохранить ключевой файл нажимаем «

Создать и сохранить файл

», выбираем путь и сохраняем ключевой файл. Нас оповестят об успешном сохранении ключа.

Матчасть

То, что на рынке принято называть токеном с неизвлекаемым ключом, правильно называется функциональным ключевым носителем (ФКН) (доп. инфо).

Главным отличием ФКН от обычных токенов (Рутокен S, JaCarta PKI, …) в том, что при выполнении криптографических преобразований (например, формирование электронной подписи) закрытый ключ не покидает устройство. В то время как при использовании обычных токенов закрытый ключ копируется с токена в память комптьютера.

Использование ФКН требует особой организации взаимодействия между прикладным криптографическим ПО и библиотекой СКЗИ (криптопровайдером или, по-другому, CSP).

Здесь важно увидеть, что программная часть библиотеки СКЗИ должна знать о существовании на токене апплета, реализующего криптографический функционал (например, генерация ключа, подпись данных и т.д.) и уметь с ним работать.

Создаем зашифрованный том

ВНИМАНИЕ! Все дальнейшие необдуманные действия с Вашей стороны со своим жестким диском на Ваш страх и риск! Я описываю самый безопасный способ создания скрытого раздела. Если не хотите потерять данные, придерживайтесь инструкции.Для создания нового тома используем мастер создания томов TrueCrypt – ТомаСоздать новый раздел.Запускается «Мастер создания томов TrueCrypt». Выбираем «Создать зашифрованный файловый контейнер», т.е. виртуальный зашифрованный диск будет храниться в одной файле.Обычный том».Токен-файлы», вводим пароль рутокена и выбираем токен.

По-новому взглянем на наш тестовый стенд

В качестве одного из ключевых носителей использовался Рутокен ЭЦП. Через «Панель управления Рутокен» о нем можно получить следующую информацию:

В последней строке указана фраза «Поддержка КриптоПРО ФКН: Нет», а это значит, что на токене нет апплета, с которым умеет работать СКЗИ КриптоПРО CSP. Таким образом, реализация технологии ФКН с использованием СКЗИ и токенов, описанных в конфигурации тестового стенда, невозможна.

Аналогичная ситуация и с JaCarta ГОСТ. Более того, СКЗИ КриптоПРО CSP, по крайней мере та версия, которая использовалась в тестовом стенде, использует данные ключевые носители как «обычные токены», которые, в свою очередь, являются просто носителями ключа.

Это утверждение очень просто подтвердить. Для этого надо поставить СКЗИ КриптоПРО CSP на чистую машину без драйверов от токенов и подключить токен JaCarta ГОСТ. ОС Windows 7 обнаружит токен JaCarta ГОСТ как «Устройство чтения смарт-карт Microsoft Usbccid (WUDF)». теперь можно попробовать создать ключ на токене и скопировать его в реестр компьютера. Весь функционал СКЗИ успешно отработает.

Тест на практике

Прежде всего, нам нужен пакет OpenSSH версии 8.2 на клиентской и серверной машинах. И здесь кроется основная проблема с этим решением на момент написания этого материала (май 2020). Поскольку 8.2 — это новейшая версия, выпущенная в феврале 2020 года, во многих ОС пока еще используются предыдущие версии.

Хорошая новость в том, что эта ситуация естественным образом будет улучшаться с течением времени, и все больше ОС будут добавлять поддержку нужной нам версии. Однако мы очень хотели испытать этот функционал на практике и поэтому нашли сочетание клиентских и серверных ОС для нашего практического теста.

По состоянию на май 2020 только несколько популярных дистрибутивов Linux имеют версию OpenSSH 8.2 в своих репозиториях. Среди них Fedora 32, Ubuntu 20.04 LTS и Kali Linux.

Запись ключа на рутокен

Все готово, чтобы ключ записать на рутокен —

СервисКлючевые файлы токена безопасности

. Должен появится запрос пароля Рутокена(если его не появилось, видимо библиотека не была указана), вводим пароль пользователя рутокен (по умолчанию 12345678). В открывшемся окне нажимаем «

Импорт кл. файла в токен

», указываем ключевой файл, который мы генерировали в предыдущем пункте, а после указываем как он будет называться на рутокене.

Главные функции

Защита информации

Программа защищает ЭП от вредоносных вирусов и несанкционированного взлома

Создание ключей шифрования

Допускается использование разных типов носителей

Формирование ПИН-кода

Эта функция используется, чтобы обеспечить пользователя дополнительной защитой и усложнить работу злоумышленнику

Защита информации от случайных или преднамеренных потерь

Последние версии КриптоПро показали надежность софта

Защита от вредоносного кода и целенаправленного взлома

Монтируем созданный том

В главном окне TrueCrypt нажимаем «

Файл

», выбираем файл тома и нажимаем «

Смонтировать

Если у Вас не подключен рутокен, то вы получите ошибку «

Ключевой файл токена безопасности не обнаружен

». Подключаете рутокен, если он не подключен. Нажимаем «Ключ.файлы» и выбираем рутокен ключ.

Если пароль был введен правильно, а рутокен был подключен и выбран необходимый ключ, то вы увидите смонтированный новый диск. Удачной работы!

Важно! Когда монтирование диска произошло, рутокен необходимо отключить от usb порта, так советуют сами разработчики, чтобы продлить ему жизнь. От себя еще советую настроить автоматическое размонтирование при не активности.

В следующей части расскажу как сделать тоже самое, но уже на операционной системе Linux.

Методика тестирования

Смоделируем типовой процесс подготовки Администратором информационной безопасности ключевых документов для организации ЭДО:

- генерируется контейнер закрытого ключа и запрос на сертификат открытого ключа;

- после прохождения в удостоверяющем центре процедуры сертификации из запроса получается сертификат;

- сертификат в совокупности с контейнером закрытого ключа образует готовую для использования ключевую информацию. Данную ключевую информацию, записанную на носителе, будем называть исходным ключевым документом;

- с исходного ключевого документа изготавливаются копии, которые записываются на отчуждаемые носители (далее будем называть их рабочими ключевыми документами) и передаются уполномоченным пользователям;

- после изготовления необходимого количества рабочих ключевых документовисходный ключевой документ уничтожается или депонируется на хранение в орган криптографической защиты информации.

В нашем случае мы не будем пользоваться услугами центров сертификации, а сгенерируем ключевой контейнер с самоподписанным сертификатом и разместим его в реестре компьютера (АРМа генерации ключевой информации), это и будет исходный ключевой документ.

Затем скопируем ключевую информацию на Рутокен ЭЦП и JaCarta ГОСТ, изготовив рабочие ключевые документы. После этого уничтожим исходный ключевой документ, удалив из реестра ключевой контейнер. И, наконец, попробуем скопировать ключевую информацию с рабочих ключевых документов обратно в реестр.

Как сделать, чтобы все было хорошо?

Чтобы с помощью продуктов ООО “КРИПТО-ПРО” реализовать технологию ФКН, необходимо:

1. Купить специальную версию библиотеки СКЗИ: — для Рутокен ЭЦП — СКЗИ КриптоПРО Рутокен CSP. — для JaCarta ГОСТ – СКЗИ КриптоПро ФКН CSP.

2. Одновременно с библиотекой СКЗИ необходимо приобрести специально подготовленные токены, содержащие в себе программные части (апплеты), с которыми умеет работать КриптоПРО Рутокен CSP или КриптоПро ФКН CSP соответственно.

Нас интересуют атрибуты извлекаемости закрытого ключа.

Это прежде атрибут CKA_SENSITIVE, отвечающий за возможность получения значения закрытого ключа. Если значение атрибута CKA_SENSITIVE установлено в CK_TRUE, то закрытый ключ не может быть извлечен из токена в открытом виде. Второй атрибут CKA_EXTRACTABLE позволяет получать закрытый ключ в зашифрованном виде. Для этого его необходимо установить CK_TRUE.

Установка атрибута CKA_SENSITIVE в CK_TRUE, а атрибута CKA_EXTRACTABLE в CK_FALSE при генерации ключевой пары делает закрытый ключ абсолютно неизвлекаемым. Возможность определять является ли ключ экспортабельным имеется в браузере Redfox:

Кто-то скажет, — а что если изменить значения этих атрибутов. Как правило этого сделать нельзя, защиту понизить нельзя, также как «нельзя понижать градус». Точно также можно сделать неизвлекаемым закрытый ключ после его импорта на токен (если конечно токен/смарткарта разрешают импорт).

В последнем случае (при импорте) следует иметь в виду, что хотя закрытый ключ и стал неизвлекаемым, он появился со стороны (например, из PKCS#12), и гарантии, что нет еще где-то его дубликата нету.

И вот здесь не мешало бы напомнить тебе, уважаемый читатель, что безопасность обеспечивается только КОМПЛЕКСОМ организационных и технических мероприятий. Поэтому не получится латать дыры в организационной безопасности за счет технических средств и наоборот — все должно быть органично согласовано. В том числе, и при доступе к значению закрытого ключа.

Убедиться, что на токен/смарткарте находятся полноценные объекты PKCS#11 (CKO_PRIVATE_KEY, CKO_PUBLIC_KEY, CKO_CERTIFICATE), которые участвуют в криптографических операциях на самом токене удобно с помощью доступной для свободного скачивания утилиты p11conf:

Проведение тестирования

1. Создадим исходный ключевой документ.

2.Сформируем рабочие ключевые документы.

3.Уничтожим исходный ключевой документ

4. Скопируем ключевую информацию из рабочих ключевых документов

Как мы видим, ключевая информация успешно скопирована или, другим языком, извлечена из токенов с неизвлекаемым ключом. Получается, что производители токенов и СКЗИ врут? На самом деле нет, и ситуация сложнее, чем кажется на первый взгляд. Исследуем матчасть по токенам.

Подключаем рутокен к usb порту

После подключения в TrueCrypt запускаем «Настройки токена безопасности» —

СервиcТокены безопасности

, в открывшемся окне запускаем «

Автоопределение библиотеки

». При успешном поиске путь к библиотеке автоматически заполниться, далее ОК.

Хронология вебинара

- Представление участников вебинара 2:14

- О компании КриптоПро и SafeTech, опыт реализации проектов 4:57

- Современные тенденции и тренды в области электронной подписи 6:41

- Обзор европейского и российского законодательства по электронной подписи 8:34

- Реализация требований законодательства, в том числе 683-П и 684-П ЦБ РФ в части перехода с SMS и PUSH-уведомлений на усиленную электронную подпись 14:19

- Особенности классической и облачной подписи 16:22

- Преимущества облачной электронной подписи 17:47

- Общая схема работы КриптоПро DSS 19:11

- Безопасность хранения ключей, режимы хранения 20:01

- Соответствие сертифицированным уровням защищённости 21:54

- Статус сертификации продукта 22:57

- Методы аутентификации в КриптоПро DSS 23:17

- Архитектура решения КриптоПро DSS 25:21

- Ключевые особенности КриптоПро DSS 30:58

- Возможность работы с локальными ключами с помощью КриптоПро DSS Lite 32:34

- Возможности интеграции в корпоративную инфраструктуру 32:55

- Бесшовный переход на облачную электронную подпись с криптопровайдером КриптоПро CSP 5.0 (в режиме КриптоПро Cloud CSP) 34:44

- Демонстрация реальной работы облачного токена для аутентификации на портале госуслуг и личном кабинете налогоплательщика 36:11

- Примеры интеграции в корпоративную инфраструктуру 39:50

- Опыт реализации интеграционных проектов 40:55

- Мобильное приложение КриптоПро myDSS 42:21

- Пример работы КриптоПро myDSS 43:25

- Безопасное хранение ключей в КриптоПро myDSS 44:23

- Принцип работы КриптоПро myDSS 44:53

- Защита приложения от взлома 46:03

- Возможности персонализации приложения КриптоПро myDSS под бренд заказчика 47:21

- Демонстрация облачной электронной подписи документа: инициализация нового пользователя в КриптоПро DSS, аутентификация и подтверждение подписи в мобильном приложения КриптоПро myDSS 49:55

- Пример реального банковского сервиса «онлайн регистрации бизнеса» с помощью КриптоПро DSS и приложения КриптоПро myDSS 53:46

- Ценовая политика, что необходимо приобрести 56:40

- Планы на будущее 58:17

- Дополнительные материалы 59:09

- Ответы на вопросы 1:03:11 (файл вопросов и ответов)

Брошюра с описанием решения – КриптоПро DSS.

Страница для печати

Страница для печати

Преимущества решений КриптоПро

Большой опыт в информационной безопасности

Программа широко распространена среди бизнес сообщества для работы с ЭЦП

Совместимость с альтернативным софтом

Прочитать сертификат можно даже если для его установки использовалось другое ПО. Совместимо с операционными системами Mac, Linux и Windows. Для корректного использования не нужны эмуляторы или дополнительные способы запуска софта

Техническая поддержка

Если пользователь ЭЦП не знает, как обращаться с софтом, можно проконсультироваться с техподдержкой криптопровайдера.

Использование ключей, хранящихся на облачном сервисе

В КриптоПро CSP 5.0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS

Конфигурация тестового стенда

Соберем тестовый стенд с конфигурацией, типовой для машин, участвующих в электронном документообороте (ЭДО):

- ОС MS Windows 7 SP1

- СКЗИ КриптоПРО CSP 3.9.8423

- Драйверы Рутокен для Windows (x86 и x64). Версия: v.4.1.0.0 от 20.06.2022, WHQL-certified

- Единый Клиент JaCarta и JaCarta SecurLogon. Версия 2.9.0 сборка 1531

- КриптоАРМ Стандарт Плюс 5. Версия 5.2.0.8847.

Для тестирования будут использоваться токены с неизвлекамым ключом:

- Рутокен ЭЦП. Версия 19.02.14.00 (02)

- JaCarta ГОСТ. Номер модели JC001-2.F09 v2.1