При создании электронной цифровой подписи с помощью криптографических алгоритмов формируется ключевая пара — открытый и закрытый ключи. Расскажем подробно о том, что такое ключевая пара, чем отличаются части ЭЦП, какие функции они выполняют.

В этой статье мы хотим помочь разобраться, какие бывают ключевые носители, и как тип устройства определяет степень безопасности закрытого ключа электронной подписи (ЭП).

Для этого рассмотрим практическую разницу форматов контейнеров ЭП и способы работы ключевых носителей.

|

Sinity Оставлено | |

Добрый день! При тестировании контейнера выдает ошибки. На компьютере установлены КриптоПро 5.0.11998 и ЕК 2.13.0. Носитель JaCarta-2 ГОСТ. Соответственно и в КриптоПро и в ЕК контейнеры видит, на госуслугах сертификат показывает, но например на странице проверки КриптоПро ЭЦП Брузер плагина выдает ошибки при попытке подписать. В чем может быть причина? Отредактировано пользователем 24 июня 2021 г. 8:45:07(UTC) | |

|

Grey Оставлено | |

Добрый день. С уважением, | |

|

Sinity Оставлено | |

Автор: Grey Добрый день. Ответил в ЛС. | |

КриптоПро JCP – средство криптографической защиты информации, реализующее российские криптографические стандарты, разработанное в соответствии со спецификацией JCA (Java Cryptography Architecture).

Интеграция КриптоПро JCP с архитектурой Java позволяет использовать стандартные процедуры, такие как создание и проверка ЭЦП (в том числе XMLdsig, CAdES, XAdES) , шифрование, генерацию ключей, вычисление кодов аутентификации (Message Authentication Code – MAC) в JavaTM Cryptography Extension (JCE) в соответствии со спецификациями JavaTM Cryptography Extension (JCE) на различных операционных системах и аппаратных платформах.

Реализация КриптоПро JCP совместима с КриптоПро CSP.

Средство криптографической защиты КриптоПро JCP распространяется в двух комплектациях:

- генерация ключей, формирование и проверка ЭЦП, хэширование данных;

- генерация ключей, формирование и проверка ЭЦП, хэширование данных, шифрование.

Назначение:

КриптоПро JCP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012;

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89 и ГОСТ 34.12-2015;

- обеспечение аутентичности, конфиденциальности и имитозащиты соединений TLS;

- контроля целостности, системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Реализуемые алгоритмы:

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11 94 “Информационная технология. Криптографическая защита информации. Функция хэширования” и ГОСТ Р 34.11 2012 “Информационная технология. Криптографическая защита информации. Функция хэширования”.

Алгоритмы формирования и проверки ЭЦП реализованы в соответствии с требованиями:

- ГОСТ Р 34.10-2001 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”;

- ГОСТ Р 34.10-2012 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”.

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 “Системы обработки информации. Защита криптографическая” и ГОСТ 34.12-2015 “Информационная технология. Криптографическая защита информации”.

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии с ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ 28147-89.

Системные требования:

КриптоПро JCP функционирует в следующем окружении:

- виртуальной машина, удовлетворяющая спецификации Java 7 ™ Virtual Machine;

- требуется Java 7 Runtime Environment версии 7 и выше;

Основные характеристики:

Длина ключей электронной цифровой подписи (ГОСТ Р 34.10-2001):

- закрытый ключ – 256 бит;

- открытый ключ – 512 бит при использовании алгоритма ГОСТ Р 34.10-2001;

Длина ключей электронной цифровой подписи (ГОСТ Р 34.10-2012, 256 бит):

- закрытый ключ – 256 бит;

- открытый ключ – 512 бит при использовании алгоритма ГОСТ Р 34.10-2012, 256 бит;

Длина ключей электронной цифровой подписи (ГОСТ Р 34.10-2012, 512 бит):

- закрытый ключ – 512 бит;

- открытый ключ – 1024 бит при использовании алгоритма ГОСТ Р 34.10-2012, 512 бит;

Длина ключей, используемых при шифровании:

- закрытый ключ – 256 бит на базе алгоритма ГОСТ Р 34.10-2001;

- закрытый ключ – 256 бит на базе алгоритма ГОСТ Р 34.10-2012, 256 бит;

- закрытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2012, 512 бит;

- открытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2001;

- открытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2012, 256 бит;

- открытый ключ – 1024 бит на базе алгоритма ГОСТ Р 34.10-2012, 512 бит;

- симметричный ключ – 256 бит;

Типы ключевых носителей:

- дискеты 3,5″;

- сменные носители с интерфейсом USB;

- российские интеллектуальные карты (Оскар) с использованием считывателей смарт-карт, поддерживающих интерфейс OpenCard Framework (в том числе протокол PC/SC для Windows): GemPC Twin, Towitoko, Oberthur OCR126 и др.);

- электронные ключи и смарт-карты eToken;

- электронные ключи Rutoken;

- смарт-карты ESMART;

- директория жесткого диска.

Преимущества:

| Сравнение версий JCP | JCP | JCP 2.0 |

|---|---|---|

| ГОСТ Р 34.10-2012 | 512 / 1024 бит | |

| ГОСТ Р 34.10-2001 | 512 бит | 512 бит |

| ГОСТ Р 34.10-94 | 1024 бит | |

| ГОСТ Р 34.11-2012 | 256 / 512 бит | |

| ГОСТ Р 34.11-94 | 256 бит | 256 бит |

| ГОСТ 28147-89 | 256 бит | 256 бит |

| ГОСТ 34.12-2015 | 256 бит | |

| Поддержка новых алгоритмов в JTLS | – | + |

| Контроль сроков действия ключа | – | + |

| Поддержка CAdES/XAdES-подписи | – | + |

Страница для печати

Страница для печати

|

zub00 Оставлено | |

Добрый день Проблема актуальна для версии Бухгалтерия предприятия, редакция 3.0 (3.0.107.37) и Управление производственным предприятием, редакция 1.3 (1.3.174.1) Клюэ КЭП получили в ФНС на ключе Jacarta, ключ не копируемый Компьютер с Windows 10 КриптоПро версии 5 КриптоПро тестирование КЭП проходит без ошибок Нормально могу зайти на сайты налог.ру и сбис эдо НО в программах 1с – возникают ошибки при проверке тесте настроек сертификата 1) Управление производственным предприятием, редакция 1.3 (1.3.174.1) пишет ошибку Код ошибки 103. Не удалось выполнить операции шифрования/расшифровки на компьютере. 2) Бухгалтерия 3.0 пишет ошибку Ошибка интерфейса модуля криптографии. Ошибка доступа. Способы устранения: Как решить проблему? на [email protected] обращался, вопрос не решён 10 дней.

| |

|

Александр Лавник Оставлено | |

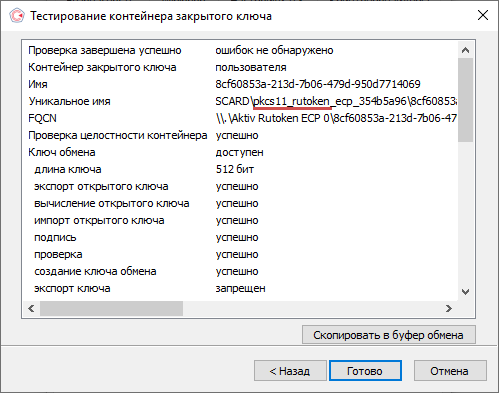

Здравствуйте. Вероятно, с этим токеном возникшую проблему решить нельзя. В результатах тестирования: Код: То есть расшифровывать на этом ключе будет нельзя – на токене вырабатывается ключ обмена, а прикладное программное обеспечение использует ключ обмена для расшифрования. Предположительно, на этом токене вообще недоступен функционал создания ключа обмена. За подробностями по возможностям токена Вы можете обратиться к его производителю. | |

|

zub00 Оставлено | |

Спасибо за ответ Проверка завершена успешно ошибок не обнаружено | |

|

LITTELXP Оставлено | |

Автор: Александр Лавник Здравствуйте. Вероятно, с этим токеном возникшую проблему решить нельзя. В результатах тестирования: Код: То есть расшифровывать на этом ключе будет нельзя – на токене вырабатывается ключ обмена, а прикладное программное обеспечение использует ключ обмена для расшифрования. Предположительно, на этом токене вообще недоступен функционал создания ключа обмена. За подробностями по возможностям токена Вы можете обратиться к его производителю. Аналогичная проблема. Что за бред? Как это ключ не подходит? А где написано что определенные токены нельзя? Вы со “сбер подписью” собираетесь что то решать? Тоже не расшифровывает файлы, уже 1,5 месяца прошло а решения никакого нет. Отредактировано пользователем 18 февраля 2022 г. 17:43:55(UTC) | |

|

zub00 Оставлено | |

Утоните, пжл, а если вместо Jacarta мы будем использовать RuTocken Lite, такой проблемы не будет? | |

|

Grey Оставлено | |

Автор: LITTELXP Что за бред? Как это ключ не подходит? А где написано что определенные токены нельзя? Добрый день. Насколько я вижу, проблемный токен – это JaCarta ГОСТ. Он есть в Формуляре как пассивный носитель (для них VKO точно будет работать, т.к. операции выполняет провайдер), но это давно устаревший носитель, так что сертификат, насколько я понимаю, на него истек. С уважением, | |

|

Александр Лавник Оставлено | |

Автор: zub00 Утоните, пжл, а если вместо Jacarta мы будем использовать RuTocken Lite, такой проблемы не будет? Проблемы не будет. Рутокен Lite – пассивный носитель, вся криптография на стороне КриптоПро CSP. | |

|

Grey Оставлено | |

Автор: zub00 Утоните, пжл, а если вместо Jacarta мы будем использовать RuTocken Lite, такой проблемы не будет? Рутокен Лайт, как и любой другой токен без встроенной криптографии, может использоваться в любых сценариях, которые поддерживает КриптоПро CSP 5.0 – в т.ч. для операций расшифрования. С уважением, | |

|

LITTELXP Оставлено | |

Автор: Grey Автор: LITTELXP Что за бред? Как это ключ не подходит? А где написано что определенные токены нельзя? Добрый день. Насколько я вижу, проблемный токен – это JaCarta ГОСТ. Он есть в Формуляре как пассивный носитель (для них VKO точно будет работать, т.к. операции выполняет провайдер), но это давно устаревший носитель, так что сертификат, насколько я понимаю, на него истек. Что значит VKO ? | |

|

zub00 Оставлено | |

Автор: Александр Лавник Автор: zub00 Утоните, пжл, а если вместо Jacarta мы будем использовать RuTocken Lite, такой проблемы не будет? Проблемы не будет. Рутокен Lite – пассивный носитель, вся криптография на стороне КриптоПро CSP. Добрый день | |

1. При просмотре документации КриптоПро в Adobe Reader или Adobe Acrobat наверху появляется странное сообщение. Что это такое?

2. Adobe Reader или Adobe Acrobat сообщает, что статус подписи НЕОПРЕДЕЛЕНА (UNKNOWN). Как я могу проверить подпись?

3. Нужно ли мне покупать лицензию на программы КриптоПро PDF и КриптоПро CSP для того, чтобы проверять подписи в документации КриптоПро?

4. Что означает статус подписи?

5. Что означает “Сертификат недоверенный (Untrusted)”?

6. Как я могу посмотреть подробную информацию о подписи?

7. У меня в программе Adobe Acrobat есть разные виды подписи. Что такое сертифицирующая подпись? Какие вообще бывают подписи?

8. Как и почему функциональность КриптоПро PDF отличается для Adobe Reader и Adobe Acrobat? Можно ли создать подпись в программе Adobe Reader?

9. У меня нет программы Adobe Acrobat. Как я могу попробовать создать подпись с помощью КриптоПро PDF в программе Adobe Reader?

При просмотре документации КриптоПро в Adobe Reader или Adobe Acrobat наверху появляется странное сообщение. Что это такое?

Часть нашей документации в формате PDF подписана усовершенствованной ЭП. Если Вы не изменяли настройки программы Adobe Reader или Adobe Acrobat, то при открытии подписанного документа происходит проверка всех содержащихся в нем электронных цифровых подписей. В данном случае это проверка усовершенствованной электронной цифровой подписи КриптоПро. Результат такой проверки и выводится в сообщении, которое Вы видите.

Adobe Reader или Adobe Acrobat сообщает, что статус подписи НЕОПРЕДЕЛЕНА (UNKNOWN). Как я могу проверить подпись?

Для подписи документации КриптоПро используется усовершенствованная ЭП. Метод проверки ЭП, встроенный в Adobe Acrobat, не умеет проверять такие подписи. Для проверки усовершенствованной ЭП в документации КриптоПро следует использовать продукт КриптоПро PDF, который представляет собой встраиваемый модуль для Adobe Reader (версии 8, 9, X, XI или DC) или Adobe Acrobat (версии 8, 9, X, XI или DC всех вариантов исполнения).

Для функционирования КриптоПро PDF также должно быть установлено средство криптографической защиты информации КриптоПро CSP версии 3.6 или выше.

Для проверки подписи в программе Adobe Reader не требуется покупать и устанавливать лицензии для продуктов КриптоПро PDF и КриптоПро CSP.

Для проверки усовершенствованной ЭП в документации КриптоПро следует:

- Установить КриптоПро CSP;

- Установить КриптоПро PDF;

- Установить набор корневых сертификатов.

По умолчанию при открытии документа проверяются все имеющиеся в нем ЭП.

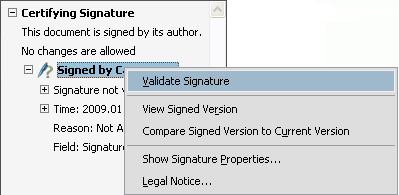

Чтобы проверить подпись в документе вручную следует:

- Нажать кнопку Signatures

, расположенную в Adobe Reader или Adobe Acrobat слева;

, расположенную в Adobe Reader или Adobe Acrobat слева; - Выбрать ЭП, которую следует проверить, и нажать правую кнопку мыши;

- В открывшемся контекстном меню выбрать пункт Validate Signature (Проверить подпись).

Выбранная подпись будет подвергнута проверке и появится окно с результатом проверки подписи.

Нужно ли мне покупать лицензию на программы КриптоПро PDF и КриптоПро CSP для того, чтобы проверять подписи в документации КриптоПро?

Для проверки подписи в программе Adobe Reader НЕ ТРЕБУЕТСЯ покупать и устанавливать лицензии для продуктов КриптоПро PDF и КриптоПро CSP.

Что означает статус подписи?

Подпись может иметь один из следующих статусов:

| Обозначение | Статус | Описание |

|---|---|---|

| ДЕЙСТВИТЕЛЬНА | Подписанные данные не были изменены с момента подписания. | |

| ДЕЙСТВИТЕЛЬНА | Подписанные данные не были изменены с момента подписания. Однако в сам документ были внесены изменения. | |

| НЕДЕЙСТВИТЕЛЬНА | Подписанные данные документа были изменены или повреждены после подписания. | |

| НЕОПРЕДЕЛЕНА | Подписанные данные не были изменены с момента подписания. Однако сертификат подписавшего определен как недоверенный. | |

| НЕОПРЕДЕЛЕНА | Подписанные данные не были изменены с момента подписания, но в сам документ были внесены изменения. И сертификат подписавшего определен как недоверенный. | |

| НЕОПРЕДЕЛЕНА | На стадии проверки подписи возникли ошибки. |

Что означает “Сертификат недоверенный (Untrusted)”?

Сертификат считается доверенным (Trusted), если одновременно выполняются следующие условия:

- Сертификат имеет корректную ЭП центра сертификации, выдавшего сертификат.

- Сертификат актуален на текущую дату по сроку действия.

- Сертификат центра сертификации, выдавшего сертификат, установлен в хранилище (ROOT) доверенных корневых сертификатов Windows.

- Сертификат отсутствует в актуальном на текущую дату списке отозванных сертификатов.

Если хотя бы одно из этих условий не выполнено, сертификат считается недоверенным.

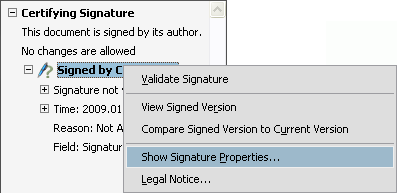

Как я могу посмотреть подробную информацию о подписи?

Окно с информацией о подписи можно вызвать следующим образом:

- Нажать кнопку Signatures

, расположенную в Adobe Reader или Adobe Acrobat слева;

, расположенную в Adobe Reader или Adobe Acrobat слева; - Выбрать ЭП, информацию о которой нужно посмотреть, и нажать правую кнопку мыши;

- В открывшемся контекстном меню выбрать пункт Show Signature Properties.

У меня в программе Adobe Acrobat есть разные виды подписи. Что такое сертифицирующая подпись? Какие вообще бывают подписи?

Компания Adobe в своих продуктах разделяет подписи на ЭП (в документации Adobe такие подписи называются цифровыми) и подписи от руки.

Подпись от руки представляет собой сделанную вручную пометку на странице, аналогичную рисунку произвольной формы, созданному при помощи инструмента “Карандаш”. Подпись от руки не имеет никакого отношения к ЭП и не отображается на панели “Подписи”.

Электронные подписи делятся на подписи для утверждения и сертифицирующие. Оба вида подписей позволяют утвердить содержимое файла PDF. Но сертифицирующая подпись обеспечивает более высокий уровень управления документом. С ее помощью можно указать допустимые типы изменений, при внесении которых документ останется сертифицированным.

Предположим, что государственной службе необходимо создать форму с полями подписи. Когда форма закончена, служба сертифицирует документ, позволяя пользователям изменять только поля формы и подписывать документ. Пользователи могут заполнять форму и подписывать документ подписью для утверждения. Однако при удалении страниц и добавлении комментариев документ утрачивает существующее сертифицированное состояние.

Описание различных типов подписей в программах Adobe приведено в таблице:

Вид подписи | Отображение в документе | Описание | |

|---|---|---|---|

| Обычная подпись (подпись для утверждения) | Подпись отображается в виде поля подписи в документе, и на панели “Подписи”. | Может использоваться для многократного подписания документа PDF несколькими людьми. | |

| Сертифицирующая подпись | Документ может быть сертифицирован как с видимой, так и без видимой подписи. В первом случае подпись будет отображаться в виде поля подписи в документе и на панели “Подписи”. Во втором случае подпись будет отображаться только на панели “Подписи”. |

| |

| Подпись от руки | Рисунок в документе. | Не имеет никакого отношения к ЭП. |

Как и почему функциональность КриптоПро PDF отличается для Adobe Reader и Adobe Acrobat? Можно ли создать подпись в программе Adobe Reader?

Отличия в возможностях работы с электронной подписью в программах Adobe Reader и Adobe Acrobat обусловлены особенностями функционирования этих программ (такова политика их производителя – компании Adobe) и никак не связаны с работой модуля КриптоПро PDF.

| Возможности | Adobe Acrobat (Standard, Pro) | Adobe Acrobat Reader |

| Да | Нет |

| Да | Да, в версиях 11.0.07 и выше, DC. В версиях 8, 9, X, XI (до версии 11.0.07) — при предоставлении расширенного доступа к документу. |

| Да | Да |

| Да | Нет |

К документам PDF с расширенным доступом относятся PDF-формы, предназначенные для заполнения пользователями в Adobe Reader или PDF-файлы, с которыми проведена операция расширения доступа. Операция расширения доступа или создания PDF-формы может быть осуществлена над произвольным документом PDF, при этом сам документ PDF может быть создан любым доступным способом.

Такая операция доступна в Adobe Acrobat редакций Professional и Pro. Обратите внимание, что в Adobe Acrobat редакции Standard операция расширения доступа присутствует в усеченном виде, и ее проведение не даст пользователям Adobe Reader возможности создания или добавления подписи.

Более подробную информацию о создании подписи можно получить на сайте компании Adobe: для Adobe Acrobat и для Adobe Reader.

У меня нет программы Adobe Acrobat. Как я могу попробовать создать подпись с помощью КриптоПро PDF в программе Adobe Reader?

Для создания ЭП в программе Adobe Reader Вам необходим документ PDF с расширенным доступом.

Для тестовых целей такой документ доступен здесь.

Страница для печати

Страница для печати

В данном разделе представлена инструкция по созданию инфраструктуры открытых ключей с

использованием Встроенного сервиса СУ NGate, схема настройки представлена на рисунке Схема создания инфраструктуры PKI с использованием встроенного сервиса

СУ. В

качестве Системы управления выступает машина с

установленным дистрибутивом management, в качестве Узла NGate

(англ. Node) – с установленным дистрибутивом gate. Процесс

установки сертификатов в АРМ Администратора

зависит от ОС, используемой на АРМ Администратора.

Для переноса сертификатов и файлов запросов на сертификат между

аппаратными платформами при создании инфраструктуры PKI

нужно использовать внешний носитель информации. Экспорт Сертификата администратора возможен только на внешний

носитель информации.

Прим.: Для переноса сертификатов и файлов запросов между узлами и СУ можно так же

использовать удалённый доступ по SSH.

Важное замечание: В данном примере указан используется один Узел NGate, при

большем числе Узлов NGate в кластере процедура установки и привязки сертификатов

будет аналогичной и должна быть произведена для каждого из Узлов NGate..

СУ

- Подключитесь консольно к Узлу NGate. Запустите программу

ng-certcfg, предназначенную для создания инфраструктуры

ключей системы NGate.- Подключитесь консольно к АП Узла NGate.

- Авторизуйтесь в системе под суперпользователем root:

ngate-mc login: root Password: - Введите в консоли:

- Создайте или загрузите

внешнюю гамму на Узел NGate. Длинна внешней гаммы

должна быть достаточной для генерации не менее 2-х закрытых ключей:Проверка наличия и длины загруженной внешней гаммы:

- Подключите внешний

носитель информации к Узлу NGate.Примонтируйте внешний носитель информации с разрешением на запись для всех

пользователей:mount /dev/sdb1 /mnt -o umask=000где

вместо /dev/sdb1 ‒ введите текущее имя внешнего

носителя. - Создайте файл запроса, содержащий запрос к Внутреннему сервису СУ на получение

Сертификата Узла NGate (Node Management Server Certificate).- Выберите в программе

- Введите данные сертификата:

- ‒ имя Узла NGate

(обязательный); - ‒ название организации;

- ‒ название подразделения

организации; - ‒ двухбуквенный код страны

(RU).

- ‒ имя Узла NGate

- Откроется окно работы с файлами программы

ng-certcfg, где в адресной строке введите путь

сохранения и имя файла запроса на сертификат, например,

/mnt/request_node1.req (контейнер ключа также

будет создан и записан в системе).Прим.: Чтобы избежать путаницы, имя файла запроса на сертификат должно

содержать сведения о принадлежности к конкретному Узлу

NGate!

- Отмонтируйте внешний носитель информации:

Важное замечание: Запросы на Сертификат Узла NGate (Node Management

Server Certificate) должны быть сформированы для всех Узлов в

кластере! - Выберите в программе

- Подключитесь консольно к Системе управления. Запустите программу

ng-certcfg: - Создайте или загрузите внешнюю гамму на СУ. Внешняя гамма необходима для создания

сертификатов Внутренним сервисом СУ. - Подключите и примонтируйте внешний носитель информации

с файлом запроса на сертификат Узла NGate. - Создайте и запишите на внешний носитель информации Корневой сертификат СУ

(MC Root Certificate), будет использована часть внешней

гаммы:- Перейдите в окно создания сертификата:

- Введите данные сертификата:

- ‒ наименование сертификата

(обязательный); - ‒ название организации;

- ‒ название подразделения

организации; - ‒ двухбуквенный код страны

(RU).

- ‒ наименование сертификата

- Нажмите OK, Корневой сертификат СУ (MC

Root Certificate) будет создан и записан в хранилище.Прим.: Корневой сертификат также автоматически создаётся в

/tmp/mc_root_generated.cer, можно

скопировать на внешний носитель Корневой сертификат из данной

директории. - Экспортируйте сертификат на внешний носитель информации:

- Введите путь сохранения на внешний носитель информации и название файла

сертификата в адресной строке окна работы с файлами:

- Создайте Сертификат серверный СУ (MC Server Certificate). Учтите,

что Корневой сертификат СУ (MC Root Certificate) уже должен быть

сформирован, также необходима внешняя гамма:- Перейдите в окно создание сертификата:

- Введите данные сертификата:

- ‒ имя СУ NGate

(обязательный); - ‒ название организации;

- ‒ название подразделения

организации; - ‒ двухбуквенный код страны

(RU).

- ‒ имя СУ NGate

Важное замечание: DNS name должно совпадать с именем

данной Системы управления!Сертификат и контейнер закрытого ключа автоматически устанавливаются в

реестр доверенных сертификатов текущей СУ. - Перейдите в окно создание сертификата:

- Создайте Сертификат сервисный СУ (MC Service Certificate). Учтите,

что корневой сертификат уже должен быть сформирован, также необходима внешняя

гамма:- Перейдите в окно создания сертификата:

- Введите данные сертификата:

- ‒ имя Узла NGate

(обязательный); - ‒ название организации;

- ‒ название подразделения

организации; - ‒ двухбуквенный код страны

(RU).

- ‒ имя Узла NGate

- Экспортируйте Сертификат сервисный СУ (MC Service

Certificate) на внешний носитель информации (данный

сертификат потребуется для привязки (binding) к Узлам кластера): - Введите путь сохранения и название файла сертификата (например

mnt/mc_service.cer) в адресной строке окна

работы с файлами:

- Перейдите в окно создания сертификата:

- Подпишите запрос на Сертификат Узла NGate (Node Management Server

Certificate) и экспортируйте полученный Сертификат на внешний

носитель информации:- Выполните команду подписи запроса и экспорта:

- Утилита автоматически перейдёт в окно работы с файлами, введите путь к

файлу запроса в адресной строке:

- Затем введите путь расположения файла на внешнем носителе информации и

имя файла для хранения Сертификата Узла NGate (Node Management

Server Certificate) (например,

mnt/cert_node1.cer).

Важное замечание: Помните, что созданный сертификат должен быть записан

именно на тот Узел NGate, на котором и был сформирован запрос на сертификат,

поэтому выбирайте имя Сертификата так, чтобы было понятно для какого Узла

данный сертификат предназначен! - Перейдите в окно создание сертификата:

- Введите данные сертификата:

- ‒ имя клиентского сертификата

(обязательный); - ‒ название организации;

- ‒ название подразделения

организации; - ‒ двухбуквенный код страны

(RU).

- ‒ имя клиентского сертификата

- Выполните экспорт файла Сертификата Администратора, это необходимо для

последующей привязки этого сертификата к СУ:

- Затем выполните привязку сертификата администратора к СУ:

- Затем выберите Сертификат Администратора:

- Перезагрузите веб-сервер и сервер веб-приложений uWSGI: нажмите

Yes в окне запроса. Это необходимо для

активации привязки. - Отмонтируйте внешний носитель.

- Произведите экспорт контейнера с закрытым ключом Сертификата

Администратора на внешний носитель:Внимание: Внешний носитель должен быть подключен, но НЕ

примонтирован.

- Выберите внешний носитель.

- Введите и затем подтвердите пароль для контейнера ключа, данный пароль

потребуется ввести при установке сертификата из контейнера на АРМ

Администратора.

- Перейдите в окно создание сертификата:

- На внешнем носителе информации должны быть в итоге записаны:

- файл Корневого сертификата (MC Root Certificate);

- файлы Сертификата Узлов NGate (Node Management Server

Certificate), полученные подписанием Запросов на сертификат

Узла; - контейнер ключа и сертификат Администратора (Administrator

Certificate); - файл Сервисного сертификата СУ (MC Service Certificate) для

привязки к Узлам NGate.

Если записаны все нужные файлы, то отключите внешний носитель.

- Подключите и примонтируйте внешний носитель информации с сертификатами к Узлу

NGate (в данном примере директория монтажа: /mnt). - Импортируйте Корневой сертификат СУ (MC Root Certificate) на Узел NGate

с внешнего носителя:- Введите путь к файлу Корневого сертификата СУ в адресной строке,

нажмите OK:

- Введите путь к файлу Корневого сертификата СУ в адресной строке,

- Выполните привязку Сертификата сервисного СУ (MC Service

Certificate) к Узлу NGate:- Введите путь к файлу сертификата для привязки:

- Для применения изменений необходимо перезапустить веб-сервер и сервер

веб- приложений uWSGI. Выберите Yes в окне

запроса.Прим.: В случае отказа перезагрузку сервисов можно выполнить

позже.

- Введите путь к файлу сертификата для привязки:

- Импортируйте сертификат Узла NGate:

- Введите путь к файлу сертификата для привязки:

Прим.: При наличии нескольких Узлов NGate для каждого узла выбирайте

соответствующий запросу сертификат!

- Введите путь к файлу сертификата для привязки:

- Подключите внешний носитель информации с сертификатами к компьютеру АРМ Администратора.

- Загрузите и установите программу СКЗИ «КриптоПро

CSP», если ранее данная программа не установлена на АРМ Администратора. - Установите Корневой сертификат СУ (при необходимости и промежуточный)

сертификата на АРМ Администратора. - Установите Сертификат Администратора из контейнера открытого ключа с внешнего

носителя.

управления по защищённому TLS каналу https.

- Термины

- Закрытый ключ ЭЦП

- Неизвлекаемые ключи

- Сертификация устройств

- Пассивные ключевые носители

- Извлекаемые ключи

- Доступ к закрытому ключу

- Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

- Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

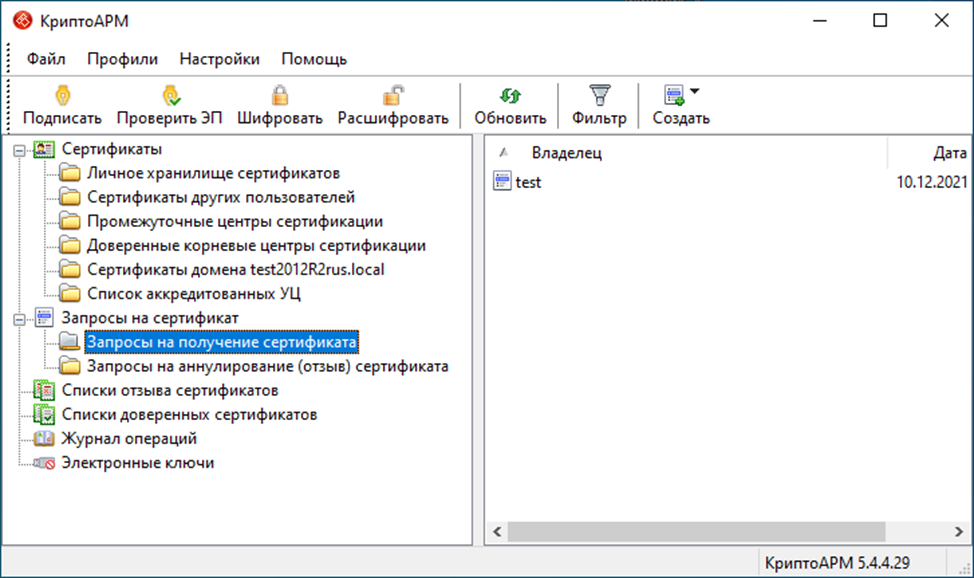

- Способ 3. С использованием программы «КриптоАРМ» 5 версии

- Открытый ключ ЭЦП

- ФКН-ключи

- Извлекаемые ключи

- Как найти и выгрузить ключи на компьютер?

- Функциональный ключевой носитель (ФКН)

- Активные ключевые носители

- Неизвлекаемые ключи

- Заключение

Термины

Часть терминов в статье подается в упрощенном виде для простоты понимания.

Используя термин ЭП, мы подразумеваем квалифицированную электронную подпись (КЭП). Это электронная подпись, которая полностью соответствует всем требованиям 63-ФЗ и Приказу ФСБ России № 796 к средствам ЭП и хранится на персональном защищенном ключевом носителе.

Ключи ЭП — закрытый и открытый ключи, которые вместе составляют ключевую пару. Создание (генерация) ключевой пары выполняется криптографическим программным обеспечением , оно может быть установлено в точке выдачи УЦ, у вас на компьютере и в самом ключевом носителе. Закрытый ключ никому разглашать нельзя. Если его кто-то узнал, то он может подписать любой документ от вашего имени. Открытый ключ можно показывать всем. Его значение (это просто длинное число) заносится в сертификат ключа проверки электронной подписи (он же просто «сертификат»), который потом используется при проверке вашей подписи под документом.

Сертификат ЭП выдает Удостоверяющий Центр (УЦ). Форма сертификата КЭП соответствует требованиям Приказа ФСБ РФ № 795. Главная задача УЦ — достоверно определить, что вы – это вы. Для того, чтобы при обмене документами в электронном виде люди точно знали, что подпись, сделанная с использованием вашего сертификата — поставлена именно вами.

Ключи ЭП вместе с сертификатом составляют контейнер ЭП (ключевой контейнер).

Закрытый ключ ЭЦП

Это секретный уникальный набор символов, который также формируется криптопровайдером. Закрытый ключ необходим для формирования ЭЦП на электронном документе и хранится в зашифрованном виде на носителе (токене). Доступ к закрытому ключу имеет только владелец ЭЦП, он защищен PIN-кодом. Теоретически, скопировать закрытый ключ на другой носитель можно, но делать это рекомендуется, так как безопасность использования ЭЦП гарантирована только тогда, когда закрытый ключ существует в единственном экземпляре. Если носитель с закрытым ключом утерян, то в целях безопасности необходимо отозвать ЭЦП, чтобы злоумышленники не могли ей воспользоваться.

В ключевой паре открытая и закрытая части привязаны друг к другу.

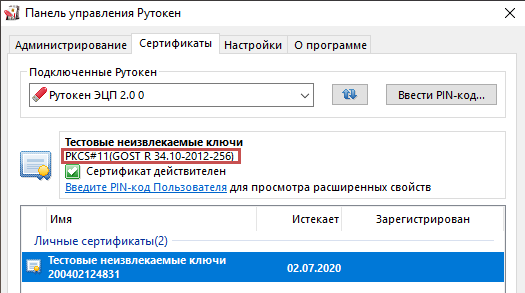

Неизвлекаемые ключи

Генерируются на активных и ФКН носителях, с использованием стандартизированного программного интерфейса (API) библиотеки PKCS#11. Например, вся линейка продуктов Рутокен ЭЦП 3.0 содержит в себе возможности аппаратной криптографии.

Для генерации ключей формата PKCS#11 можно использовать инструменты от компании Актив:

- Генератор запроса на сертификатиз комплекта Драйверов Рутокен.

- содержащий примеры использования кроссплатформенной библиотеки rtpkcs11ecp).

Или воспользоваться программными ГОСТ-криптопровайдерами:

- СКЗИ КриптоПро CSP версии 5.0 R2 – при генерации ключей надо выбрать режим “Активный токен”.

- СКЗИ Signal-COM CSP– на активные ключевые носители из линейки Рутокен ЭЦП 3.0 автоматически генерируются неизвлекаемые ключи.

Сертификация устройств

Немного о сертификации ключевых носителей.

Для того, чтобы электронная подпись юридически считалась квалифицированной, средство криптографической защиты информации (СКЗИ), с помощью которого производится генерация ключей и последующая работа с ключами ЭП, должно быть сертифицировано в ФСБ России.

Чтобы проще было запомнить:

- ФСТЭК России сертифицирует средство защиты информации (устройство).

- ФСБ России сертифицирует средство криптографической защиты информации (СКЗИ).

Таким образом, в случае с извлекаемыми ключами, сгенерированными с помощью программного СКЗИ, в ФСБ России должен быть сертифицирован именно программный ГОСТ-криптопровайдер. А пассивный носитель Рутокен должен быть сертифицирован во ФСТЭК России.

В случае с неизвлекаемыми ключами на активном или ФКН-носителе, так как при генерации ключей используется аппаратная криптография, сертифицированным в ФСБ России должен сам носитель.

Пассивные ключевые носители

Выступают в роли защищенного хранилища для извлекаемых ключей. То есть программный криптопровайдер генерирует ключи, записывает их в защищенную PIN-кодом память устройства и впоследствии работает с ними. Пример такого носителя – Рутокен Lite.

Извлекаемые ключи

- СКЗИ КриптоПро CSP версии 4.0 и новее. При генерации нужно выбрать “режим CSP”. Ключи будут созданы в защищённой памяти любой из моделей Рутокен.

- СКЗИ VipNet CSP или Signal-COM CSP, режим выбирать не надо: извлекаемые ключи будут созданы на пассивных ключевых носителях.

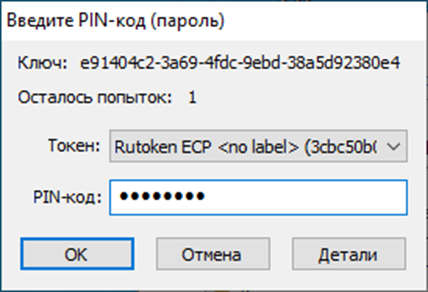

Доступ к закрытому ключу

Для доступа к ключевому контейнеру при работе с любыми защищенными ключевыми носителями обязательно требуется ввести правильный PIN-код Пользователя. PIN-код может не быть длинным и сложным – это компенсируется требованием физического владения устройством и ограничениями на перебор PIN-кода. После определенного количества неудачных попыток ввода PIN-кода доступ к содержимому токена или смарт-карты блокируется. Это защищает от случайного подбора PIN-кода. Очень важно установить уникальный PIN-код, который будет сложно подобрать.

Теперь поговорим о том, какие бывают ключевые носители.

Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Рутокен ЭЦП 2.0 2100, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 3000, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 Flash, серт. ФСБ

- Смарт-карта Рутокен ЭЦП 2.0 2100, серт. ФСБ

Рутокен ЭЦП 2.0 (2000), серт ФСБ (USB/micro)

Неизвлекаемые ключи изначально генерируются внутри устройства, подписание происходит «на борту» с использованием аппаратной криптографии токена. Какая-либо возможность извлечения или копирования закрытого ключа отсутствует.

ВАЖНО! При генерации ключевой пары по алгоритму ГОСТ Р 34.10 – 2012 следует выбирать короткий ключ 256 бит.С ключами длиной 512 бит УТМ не работает. При подключении к УТМ ключа с длиной закрытой части 512 бит в логах УТМ будет ошибка

Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

Особенности установки «КриптоПро CSP»

Установка в Windows

- Если на компьютере с ОС Windows установлены Драйверы Рутокен, и производитсяпервичная установкаКриптоПро CSP 5.0 R2, то настройка системы будет выполнена автоматически.

- При обновлении программы с предыдущих версий КриптоПро CSP, необходимо:

1) Установить актуальную версию «Драйверов Рутокен».

2) Запустить «КриптоПро CSP» с правами Администратора.

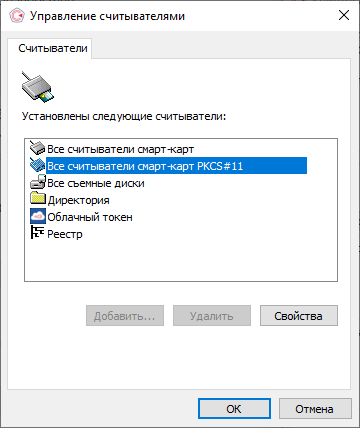

3) Выбрать «Оборудование» — «Настроить считыватели» — «Считыватель смарт-карт PKCS#11».

Установка в Linux

Перед установкой КриптоПро CSP необходимо установить библиотеку rtpkcs11ecp.so, она доступна https://www.rutoken.ru/support/download/pkcs/.

- Если установка КриптоПро происходит скриптом install_gui.sh, то необходимо отметить пункт “Поддержка токенов и смарт-карт”.

- Если установка КриптоПро происходит скриптом install.sh, то после установки основных пакетов необходимо установить пакеты cprocsp-rdr-cryptoki и cprocsp-rdr-rutoken.

Особенности настройки «КриптоПро CSP»

В «КриптоПро CSP» версии 5.0 R2 и выше в разделе «Оборудование» — «Настроить считыватели» должен быть добавлен пункт «Все считыватели смарт-карт PKCS#11».

Если такого пункта нет, запустите «КриптоПро CSP» с правами Администратора и в этом окне добавьте считыватели, нажав на кнопку «Добавить…»

Если такой вариант считывателя отсутствует, удалите «КриптоПро CSP» и, убедившись, что вы устанавливаете версию 5.0 R2 или выше, еще раз ее установите.

1) Установите актуальную версию Драйверов Рутокен.

2) Подключите устройство из семейства Рутокен ЭЦП 2.0 к компьютеру.

3) При генерации ключей нужно использовать версию «КриптоПро CSP» версии 5.0 R2 или новее.

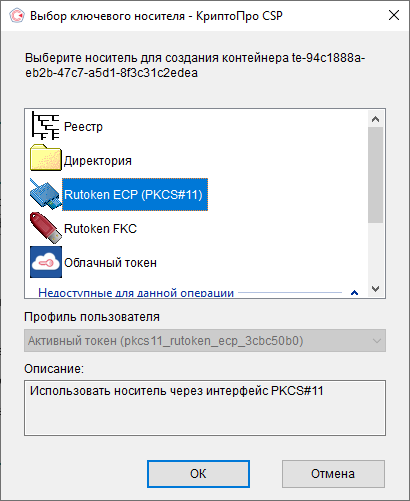

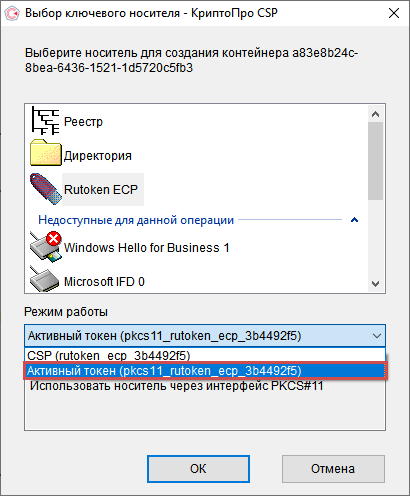

4) В окне выбора ключевого носителя выберите режим, который позволяет работать с внутренним криптоядром Рутокена через библиотеку PKCS#11.У вас может быть один из двух вариантов (зависит от версии КриптоПро CSP):

- Вариант 1. Выберите в списке носителей «Rutoken ECP (PKCS#11)».

- Вариант 2. Выберите в списке носителей «Rutoken ECP», а в выпадающем списке “Активный токен (pkcs11_rutoken_ecp_xxxxx).

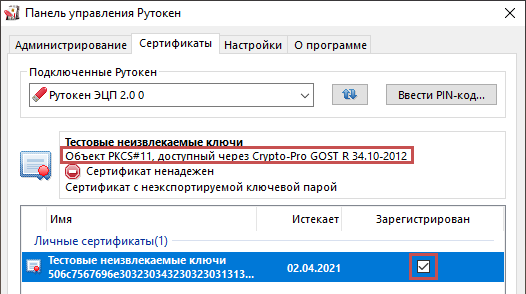

5) После генерации ключей и записи сертификата на Рутокен, проверьте формат ключей одним из двух способов:

- Способ 1. Через «Панель управления Рутокен»: вкладка “Сертификаты”.

- Способ 2. Через «КриптоПро CSP»: вкладка «Сервис» «Протестировать…» .

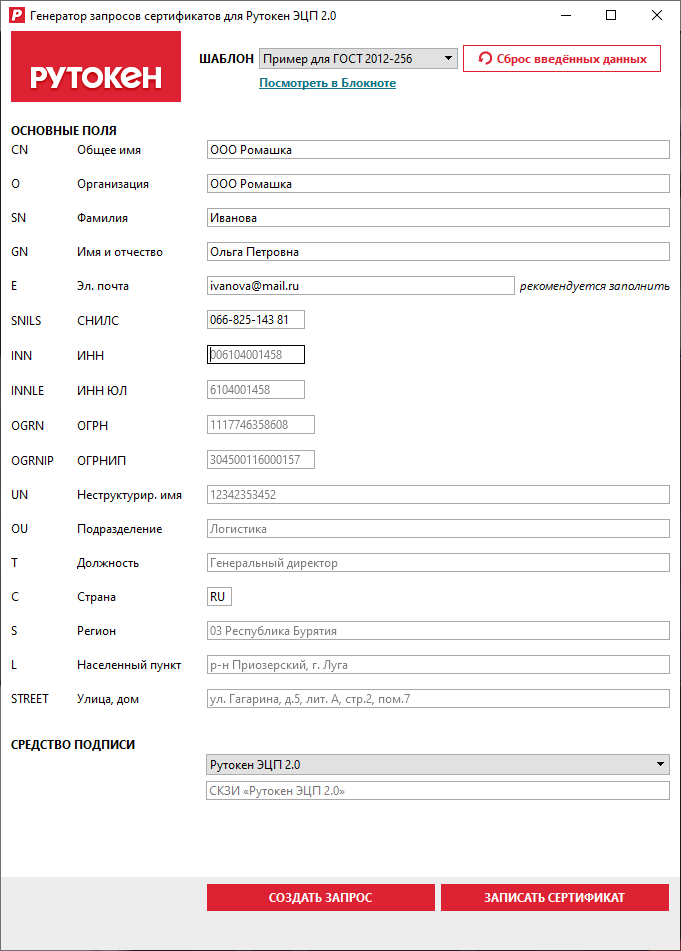

Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

«Генератор запросов сертификатов для Рутокен ЭЦП 2.0 и 3.0» входит в состав Драйверов Рутокен.

1) Установите актуальную версию Драйверов Рутокен.

2) Подключите устройство из семейства Рутокен ЭЦП 2.0 к компьютеру.

3) Запустите «Панель управления Рутокен».

4) Перейдите на вкладку «Сертификаты».

5) Нажмите кнопку «Ввести PIN-код» и введите PIN-код Администратора.

6) Нажмите на кнопку «Выписать сертификат», откроется приложение:

Далее используйте Инструкцию по работе с Генератором запросов.

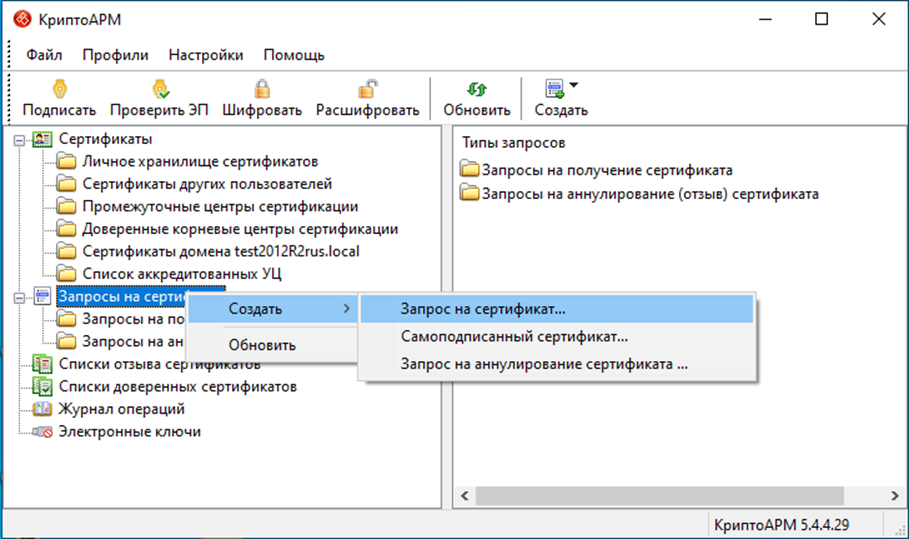

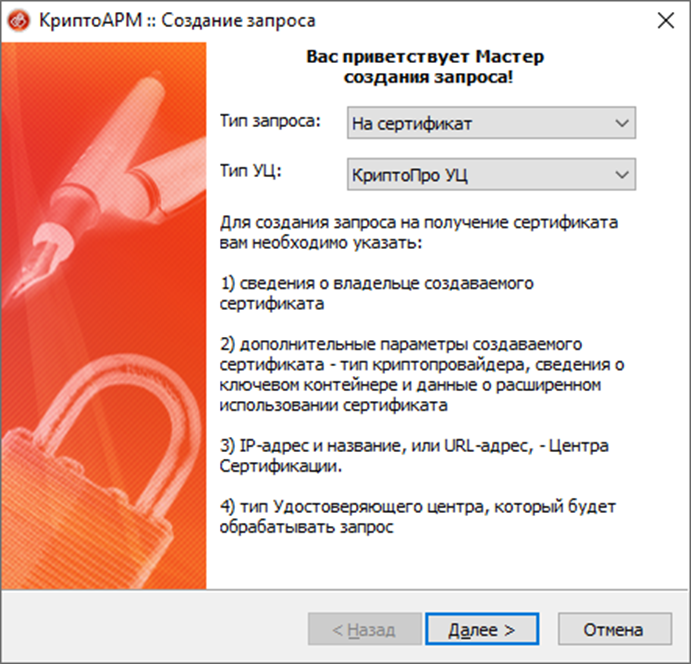

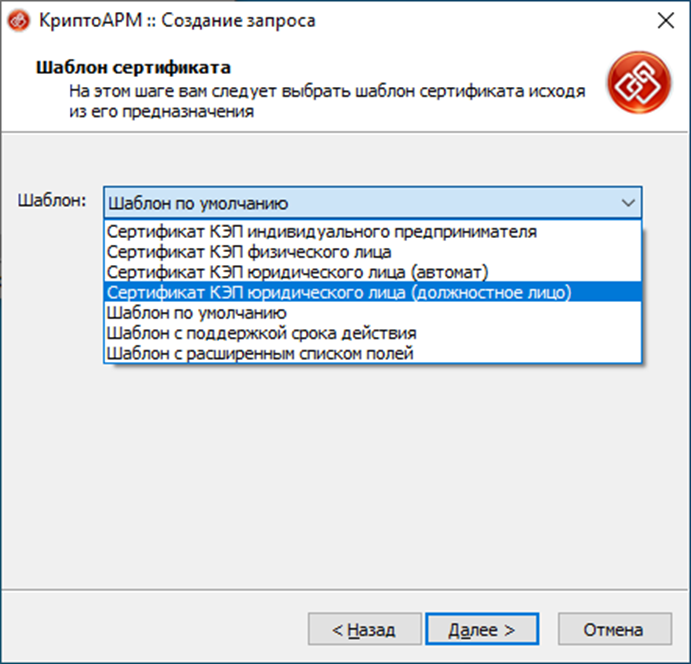

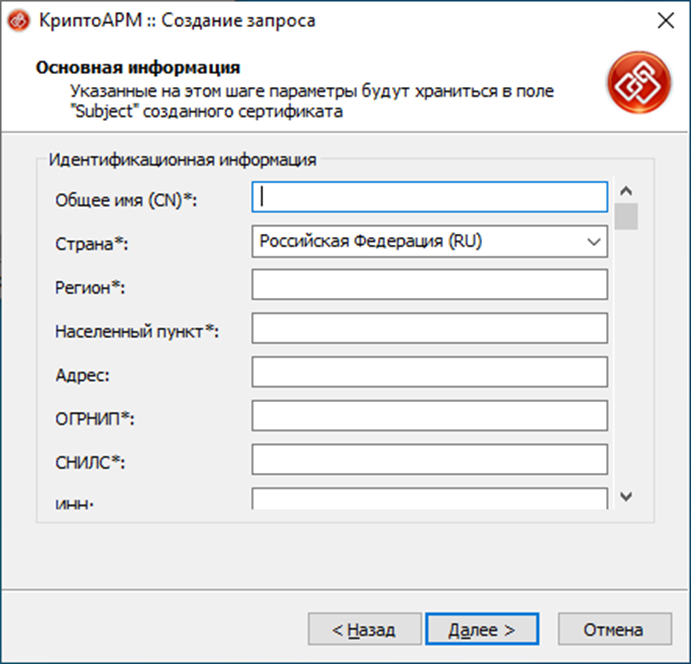

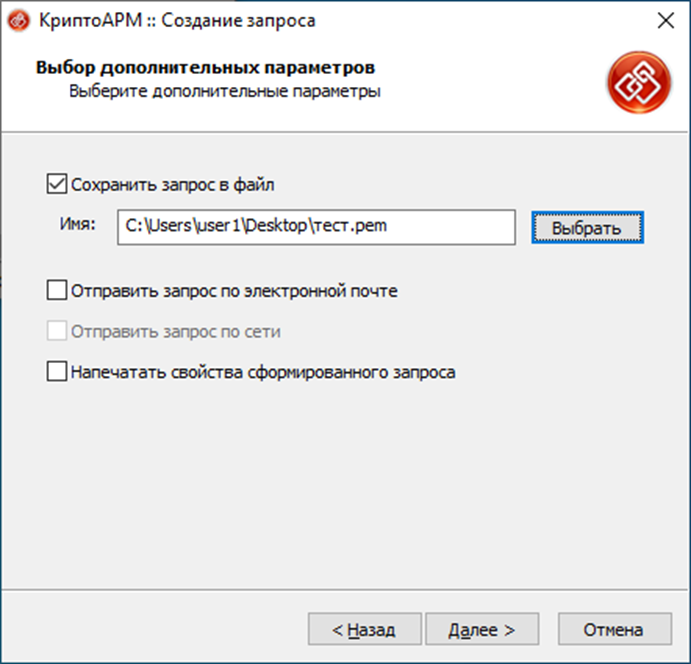

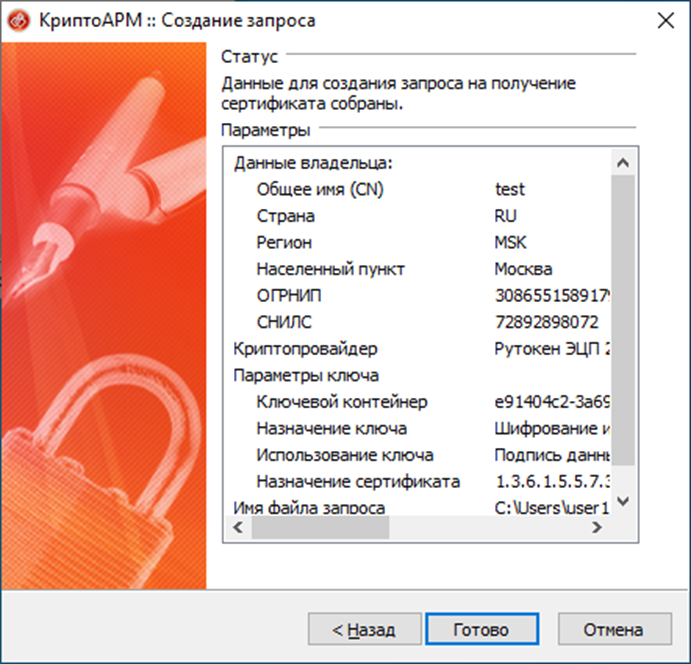

Способ 3. С использованием программы «КриптоАРМ Стандарт Плюс»

Способ 3. С использованием программы «КриптоАРМ» 5 версии

Для генерации неизвлекаемых ключей можно использовать программу КриптоАРМ 5.

Открытый ключ ЭЦП

Эта часть ключевой пары представляет собой уникальный набор символов, который формируется криптопровайдером (средством криптографической защиты информации). Открытый ключ находится в сертификате проверки электронной подписи (в электронной и бумажной версии). Он доступен всем, так как используется для расшифровки ЭЦП. То есть с его помощью получатель подписанного электронного документа может идентифицировать и проверить ЭЦП. Удостоверяющие центры хранят выданные открытые ключи в специальном реестре.

ФКН-ключи

Для того, чтобы сгенерировать ключи ФКН с защитой канала нужно использовать модели линейки Рутокен ЭЦП 3.0 – именно эти модели имеют поддержку протокола SESPAKE. Важно так же, что для работы и генерации ключей в таком формате подойдет версия КриптоПро CSP 5.0 и новее.

Извлекаемые ключи

Создаются с помощью программного ГОСТ-криптопровайдера, который устанавливается в операционную систему (ОС).

Контейнеры ГОСТ-криптопровайдеров можно хранить в виде файлов на флеш-накопителях, жестком диске и реестре компьютера или на специализированном ключевом носителе, защищенном PIN-кодом.

Когда ключевые контейнеры хранятся как обычные файлы, возможности анализа, копирования или удаления никак не ограничены, а значит скопировать и удалить их может кто угодно. Поэтому безопаснее хранить ключевые контейнеры на специализированном, защищенном ключевом носителе (смарт-карте или токене), защищенном PIN-кодом. Именно этот вариант мы и будем рассматривать дальше.

Чтобы криптопровайдер (СКЗИ) смог получить доступ к содержимому защищенного ключевого носителя, нужно физически иметь в распоряжении ключевой носитель и знать PIN-код. Все операции с закрытым ключом выполняются в оперативной памяти компьютера.

Т. е. во время операций с закрытым ключом, после ввода правильного PIN-кода, закрытый ключ временно извлекается в оперативную память компьютера.

Таким образом, извлекаемые экпортируемые ключи — это ключи, которые можно скопировать на другой носитель средствами программного криптопровайдера.

А извлекаемые неэкспортируемые ключи — это ключи с запретом копирования стандартными средствами программного криптопровайдера.

Защита от копирования реализуется внутренними программными механизмами самого криптопровайдера. При этом техническая возможность скопировать контейнер (закрытый ключ) остается. При формировании или импорте контейнера на ключевой носитель может быть установлен запрет на процедуру копирования, такие контейнеры (и закрытые ключи в них) называются неэкспортируемыми. Впоследствии этот параметры изменить нельзя.

Как найти и выгрузить ключи на компьютер?

Чаще всего появляется необходимость выгрузить открытый ключ, например, чтобы предоставить его контрагентам для проверки ЭЦП. На токене сертификат проверки ключа скрыт. Как его открыть? Сделать это можно через свойства браузера или программу КриптоПро CSP. Чтобы экспортировать ключ, в первую очередь необходимо подключить токен к компьютеру.

Через свойства браузера:

В ОС Windows необходимо открыть: «Пуск» — «Панель управления» — «Свойства браузера».

В появившемся окне выбрать вкладку «Содержание», а далее — «Сертификаты».

Появится список сертификатов, в котором следует выбрать нужный, а затем нажать кнопку «Экспорт».

Появится окно «Мастер экспорта сертификатов», где нужно выбрать «Не экспортировать закрытый ключ», если это не требуется.

Выбрать формат файла «Файлы в DER-кодировке X.509 (.CER)».

Выбрать место хранения ключа и сохранить.

Через КриптоПро CSP:

В ОС Windows надо перейти в «Пуск» — «Панель управления» — «КриптоПро CSP».

В открывшемся окне следует выбрать вкладку «Сервис» и нажать «Просмотреть сертификаты в контейнере».

Через кнопку «Обзор» нужно выбрать контейнер.

В окне «Сертификат для просмотра» следует нажать кнопку «Свойства» и на вкладке «Состав» нажать «Копировать в файл».

Далее порядок действий в окне «Мастер экспорта сертификатов» аналогичный: выбрать, нужно ли сохранять закрытый ключ, установить формат и определить место хранения.

Закрытый ключ на токене тоже скрыт. Он выглядит как папка с несколькими файлами с расширением .key. Обычно закрытый ключ экспортируют, если нужно получить прямой к нему доступ. Однако хранить закрытую часть ЭЦП на компьютере категорически не рекомендуется, так как это небезопасно.

Выгрузка закрытого ключа через свойства браузера выполняется по тому же алгоритму, что и в случае с открытым. Только в окне «Мастер экспорта сертификатов» нужно выбрать «Экспортировать закрытый ключ». А порядок действий при выгрузке из КриптоПро CSP следующий:

В ОС Windows нажать «Пуск» перейти на «Панель управления» и выбрать «КриптоПро CSP».

Далее — вкладка «Сервис» и кнопка «Скопировать контейнер».

Через кнопку «Обзор» нужно выбрать контейнер и подтвердить (потребуется ввести PIN-код).

Затем нужно ввести название копии закрытого ключа и нажать «Готово».

Далее нужно выбрать, куда будет записан ключ, установить пароль для обеспечения дополнительной защиты и подтвердить действия.

Ещё раз напомним, что экспортировать закрытый ключ без необходимости, не рекомендуется. Его может использовать любой, кто имеет доступ к компьютеру, на который он скопирован.

Заказав электронную цифровую подпись в СберКорус, вы сможете самостоятельно настроить компьютер для работы с ЭЦП, посмотрев видеоинструкцию. При возникновении сложностей мы поможем настроить компьютер бесплатно. А также в любое время проконсультируем по интересующим вопросам.

Функциональный ключевой носитель (ФКН)

С защитой канала — это активный носитель, дополнительно имеющий реализацию протокола SESPAKE для построения защищенного канала между криптопровайдером и токеном.

Пример такого устройства — Рутокен ЭЦП 3.0 3100, который также поддерживает активный и пассивный режимы.

Активные ключевые носители

Могут выступать в роли пассивного ключевого носителя, что снижает безопасность использования ключа ЭП. Но главное их отличие в том, что они являются самостоятельным СКЗИ, если использовать функции аппаратного криптоядра устройства — встроенного микрокомпьютера. Ключи сгенерированные в криптоядре – неизвлекаемые и вся работа с закрытым ключом (в т. ч. формирование ЭП) будет производиться внутри носителя. Активные ключевые носители еще называют криптографическими ключевыми носителям

Пример активного носителя — Рутокен ЭЦП 3.0 3100.

Неизвлекаемые ключи

Создаются с использованием встроенных аппаратных криптографических механизмов внутри специализированных ключевых носителей. Для генерации ключей используется криптографическое ядро внутри микроконтроллера устройства. Такие ключи ЭП хранятся не просто в защищенной памяти с доступом по PIN-коду, но и в специальном типе файлов, с которым умеет работать только криптоядро устройства. При работе с подписью все операции производятся внутри токена, и закрытый ключ никогда не копируется из памяти микроконтроллера.

Неизвлекаемые ключи бывают разного формата: PKCS#11 и “ФКН-ключ”.

Используя стандартизированный программный интерфейс (API) библиотеки PKCS#11, приложение, или программный криптопровайдер, напрямую работает с криптоядром ключевого носителя.

У носителей, которые называются ФКН (функциональный ключевой носитель) есть возможность работать с неизвлекаемыми “ФКН-ключами”. Такие носители и криптопровайдер на компьютере, для передачи PIN-кода и другого обмена (в т.ч. данными, которые подписываются), строят защищенный канал. Для этого используется протокол SESPAKE (протокол выработки общего ключа с аутентификацией на основе пароля). Выработка ключа — задача устройства ФКН и криптопровайдера наьютере компьютере, поэтому на компьютере также должна быть установлена версия КриптоПро CSP, поддерживающая SESPAKE.

Заключение

Для надежной защиты ключей ЭП от копирования и перехвата мы рекомендуем использовать активные носители с возможностью генерации неизвлекаемых ключей на “борту”, такие как Рутокен ЭЦП 3.0 3100. Так ваша электронная подпись будет максимально защищена.