- Электронная подпись[править]

- Создание и проверка подписи в командной строке[править]

- Создание подписи[править]

- Проверка подписи[править]

- Извлечение подписанного файла[править]

- Создание и проверка ЭЦП в ALT CSP КриптоПро[править]

- Создание и проверка ЭЦП в gost-crypto-gui[править]

- Создание и проверка ЭЦП с использованием cptools[править]

- Назначение

- Установка дополнительных пакетов с модулем поддержки для токена

- Особенности работы с токенами[править]

- Rutoken S[править]

- Установка и настройка КриптоПро для работы с электронной подписью

- ГОСТ Р 34. 10-2012

- Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Установка лицензии

- Установка и настройка КриптоПро

- Как установить КриптоПро – как установить сертификат в КриптоПро?

- Плагин КриптоПро не установлен в браузер

- Установка сертификатов с токенов или смарт-карт

- Интересные статьи

- Подписание документа ЭЦП

- Подпись файлов (присоединённая)

- Подпись файлов(отсоединённая)

- Проверка подписи в файле

- Для прикрепленной подписи

- естественный

- обучающий

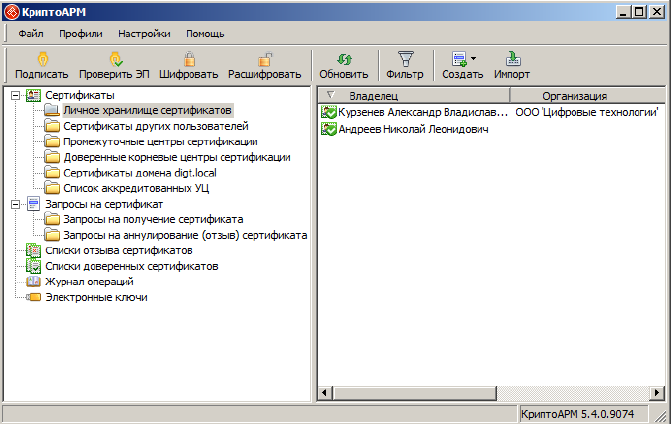

- Управление сертификатами[править]

- Создание запроса на получение сертификата[править]

- Установка сертификата[править]

- Просмотр сертификатов[править]

- Получение сертификата в УЦ и его установка[править]

- Проверка цепочки сертификатов[править]

- Удаление сертификата[править]

- Экспорт контейнера и сертификата на другую машину[править]

- Экспорт сертификатов на другую машину[править]

- Импорт персонального сертификата[править]

- Инструменты КриптоПро — кроссплатформенный графический интерфейс (cptools)[править]

- Работа с сертификатами в token-manager[править]

- Установка и запуск[править]

- Проверка лицензии[править]

- Просмотр сертификатов[править]

- Установка сертификата[править]

- Zakupki. gov. ru[править]

- Немного о ключах

- Полезные ссылки

- КриптоПро CADES ЭЦП Browser plug-in

- Таблица поддерживаемых устройств Крипто-Про CSP

- База знаний КриптоПро

- Обсуждение КриптоПро CSP на форуме astralinux

- Chromium+КриптоПРО

- Список ГИС и ЭТП использующих cades-bes plugin

- Перечень аккредитованных удостоверяющих центров

- Назначение

Электронная подпись[править]

Существуют два вида электронной подписи:

- прикреплённая (attached) — в результирующий файл упакованы данные исходного файла и подпись;

- откреплённая (detached) — подписываемый документ остается неизменным, подпись же сохраняется в отдельном файле. Для проверки отсоединенной подписи нужны оба файла, файл подписи и файл исходного документа.

Создание и проверка подписи в командной строке[править]

Создание подписи[править]

Для создания электронной подписи файла необходимо указать сертификат и имя подписываемого файла.

Для создания прикрепленной (attached) электронной подписи выполните команду:

Примечание: Проще всего для указания сертификата использовать адрес e-mail.

CryptCP 4.0 (c) "КРИПТО-ПРО", 2002-2018. Утилита командной строки для подписи и шифрования файлов. Будет использован следующий сертификат: Субъект:[email protected], Иванов Иван Действителен с 18.12.2018 13:41:38 по 18.03.2019 13:51:38 Цепочки сертификатов проверены. Папка './': zayavlenie.pdf... Подпись данных... Подписанное сообщение успешно создано. [ErrorCode: 0x00000000]

где

- -dn [email protected] — сертификат по e-mail;

- -der — использовать формат DER для файла подписи (по умолчанию используется формат Base64);

- zayavlenie.pdf — имя подписываемого файла.

На выходе появится файл zayavlenie.pdf.sig, содержащий как сам подписываемый файл, так и электронную подпись.

Для создания открепленной (detached) подписи необходимо заменить ключ -sign на -signf:

Тогда рядом с оригинальным файлом будет лежать файл подписи — zayavlenie.pdf.sgn.

Проверка подписи[править]

Для проверки прикреплённой подписи выполните команду:

$ cryptcp -verify zayavlenie.pdf.sigCryptCP 4.0 (c) "КРИПТО-ПРО", 2002-2018. Утилита командной строки для подписи и шифрования файлов. Будет использован следующий сертификат: Субъект:[email protected], Иванов Иван Действителен с 18.12.2018 13:41:38 по 18.03.2019 13:51:38 Цепочки сертификатов проверены. Папка './': zayavlenie.pdf.sig... Проверка подписи... Автор подписи: [email protected], Иванов Иван Подпись проверена. [ErrorCode: 0x00000000]

Показано, кто подписывал и что подпись проверена.

Для проверки откреплённой подписи выполните команду:

$ cryptcp -vsignf zayavlenie.pdfCryptCP 4.0 (c) "КРИПТО-ПРО", 2002-2018. Утилита командной строки для подписи и шифрования файлов. Будет использован следующий сертификат: Субъект:[email protected], Иванов Иван Действителен с 18.12.2018 13:41:38 по 18.03.2019 13:51:38 Цепочки сертификатов проверены. Папка './': 234.pdf... Проверка подписи... Автор подписи: [email protected], Иванов Иван Подпись проверена. [ErrorCode: 0x00000000]

Также для проверки электронной подписи можно воспользоваться сервисом на сайте Госуслуг — https://www.gosuslugi.ru/pgu/eds.

Извлечение подписанного файла[править]

Для извлечения файла с данными из файла электронной подписи необходимо указать имя файла, в который будут извлечены данные, в конце команды проверки подписи:

$ cryptcp -verify zayavlenie.pdf.sig zayavlenie.pdfСоздание и проверка ЭЦП в ALT CSP КриптоПро[править]

Создание и проверка ЭЦП в gost-crypto-gui[править]

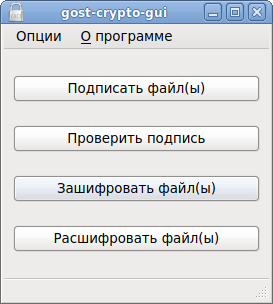

gost-crypto-gui — средство для создания электронной подписи и шифрования файлов.

Установить пакет gost-crypto-gui из репозитория можно, выполнив команду:

# apt-get install gost-crypto-guiЗапустить программу можно:

- из командной строки:

$ python /usr/bin/gost-crypto-gui.py

- в рабочей среде Mate: ▷ ▷ Подпись и шифрование файлов;

- в рабочей среде KDE: Меню запуска приложений ▷ ▷ Подпись и шифрование файлов.

С её помощью можно подписывать и проверять подписи файлов:

Для создания электронной подписи файла необходимо:

- Нажать кнопку «Подписать файл(ы)».

- Выбрать файл, который необходимо подписать.

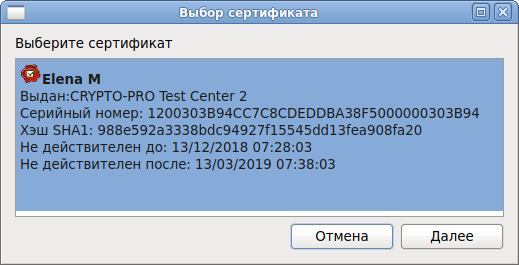

- Выбрать сертификат и нажать кнопку «Далее»:

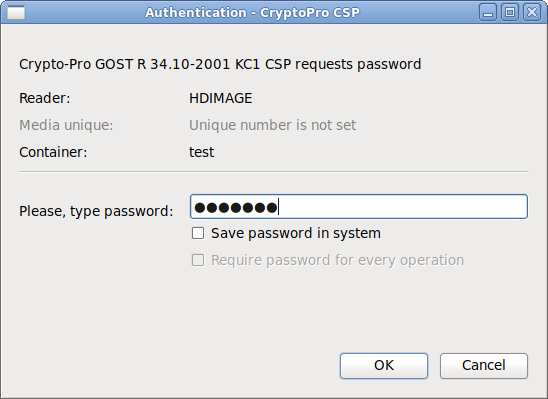

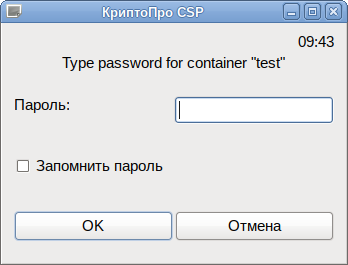

- Ввести пароль на контейнер (если он был установлен):

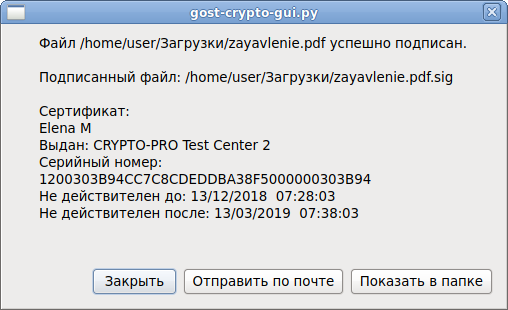

- Появится сообщение о подписанном файле:

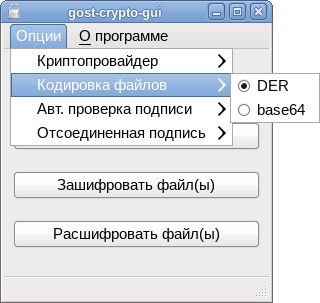

Опции ЭП настраиваются в меню «Опции» (параметр «Отсоединенная подпись» не работает???):

Для проверки электронной подписи следует:

- Нажать кнопку «Проверить подпись».

- Выбрать подписанный файл.

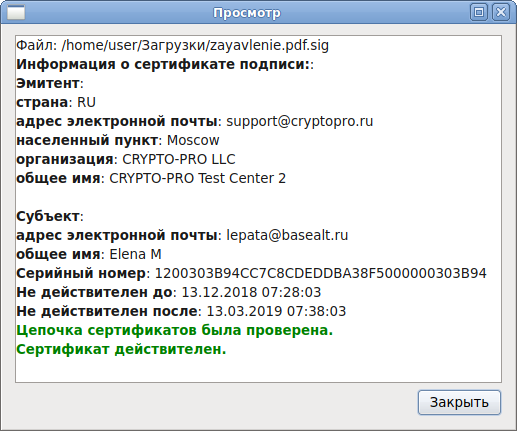

- Появится информация о сертификате подписи:

Создание и проверка ЭЦП с использованием cptools[править]

Примечание: cptools доступна версии КриптоПро 5.

Запустить программу можно из консоли (должен быть установлен cprocsp-cptools-gtk из скачанного архива КриптоПро):

С помощью cptools можно подписывать и проверять подписи файлов.

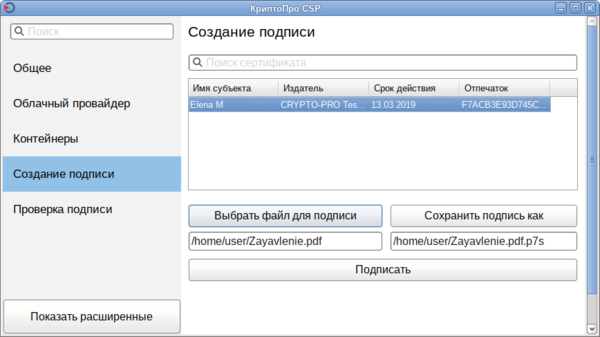

Для создания электронной подписи файла необходимо:

- В левом меню выбрать пункт «Создание подписи».

- Выбрать файл, который необходимо подписать, нажав кнопку «Выбрать файл для подписи» (или ввести адрес файла в текстовое поле под кнопкой «Выбрать файл для подписи»).

- Изменить имя файла подписи, если оно вас не устраивает:

- Нажать кнопку «Подписать».

- Ввести пароль на контейнер (если он был установлен).

- Появится сообщение о подписанном файле: «Создание подписи завершилось успехом».

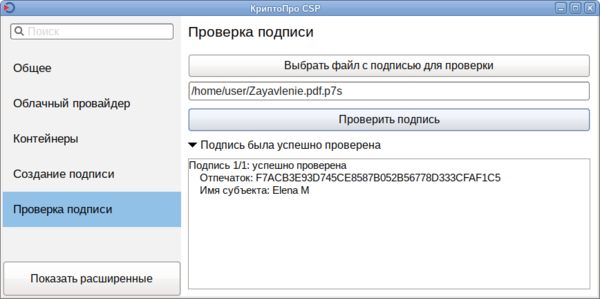

Для проверки электронной подписи следует:

- В левом меню выбрать пункт «Проверка подписи».

- Выбрать файл с подписью, нажав кнопку «Выбрать файл с подписью для проверки» (или ввести адрес файла в текстовое поле под этой кнопкой).

- Нажать кнопку «Проверить подпись».

- Появится информация о результате проверки:

Назначение

СКЗИ КриптоПро Рутокен CSP предназначено для использования в российских системах PKI, в системах юридически значимого электронного документооборота и в других информационных системах, использующих технологии цифровой подписи. В том числе:

- в системах клиент-банк при подписи платежных поручений;

- в системах защищенного документооборота;

- в системах сбора отчетности для предоставления в электронном виде;

- в органах власти и управления на федеральном и региональном уровнях;

- во всех других случаях, где необходимо обеспечить повышенную защиту ключей пользователя.

Установка дополнительных пакетов с модулем поддержки для токена

Для корректной работы с токеном/смарт-картой обязательно требуется установить:

библиотека libccid, libgost-astra , пакеты pcscd

sudo apt install libccid pcscd libgost-astra

Пакеты с модулем поддержки:

- Для Рутокен: https://www.rutoken.ru/support/download/nix/

- Для Алладин: https://www.aladdin-rd.ru/support/downloads/jacarta

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

sudo service pcscd restart

Начиная с версии КриптоПро 4.0 R4 и выше, модули поддержки смарт-карт входят в состав пакета.

Особенности работы с токенами[править]

Rutoken S[править]

При входе в ЕСИА с помощью Rutoken S не находится приватная часть ключа. В журнале ifc появляется строка:

IFC:do_work_sign_cms:ERROR:get_priv_key_by_id error:ifc_sign_cms.c:110

Для этого надо перенести приватный ключ в локальное хранилище и задействовать его:

$ csptest -keycopy -contsrc 'имя_контейнера_например\\.\Aktiv Rutoken ECP 00 00\ххххх' -contdest '\\.\HDIMAGE\private' -pindest пароль$ certmgr -inst -cont '\\.\HDIMAGE\private'

для AltLinux9.2 КриптоПро5 Rutoken S – если cptools не читает ключ.

Bus 001 Device 005: ID 0a89:0020 Retoken SДобавить группу, если в журнале ошибки по отсутствию групп

$ groupadd scard$ groupadd pcscd

В

добавить в файл

$ vi 50-pcscd-asedriveiiie.rulesстроку

И закоментировать в файле

строку

После внесения изменений перезагрузить службу

Установка и настройка КриптоПро для работы с электронной подписью

Для участия в электронных торгах каждый предприниматель должен иметь собственную электронно-цифровую подпись. ЭЦП выступает в роли аналога собственноручной подписи, придающей электронному документу юридическую силу. Для участия в электронных аукционах на сайтах госзакупок необходимо обеспечить высокие гарантии достоверности и подлинности предъявленной подписи в заявке на участие в тендере и во всей сопутствующей документации. С целью аутентификации лиц, подписывающих электронные документы, была создана криптографическая утилита КриптоПро, позволяющая генерировать и проверять ЭЦП.

ГОСТ Р 34. 10-2012

Выясните, нужна ли вам поддержка новых стандартов электронной подписи 2012 года. Только поддерживает стандарт электронной подписи ГОСТ Р 34.10-2012 (“Создание подписи” и “Проверка подписи”). Остальные версии криптопровайдера (3.0, 3.6 и 3.9) поддерживают ГОСТ 94 и 2001 годов.

Доводим до вашего сведения

Определен порядок перехода на национальный стандарт ГОСТ Р 34.10-2012 в средствах электронной подписи для информации, не содержащей государственную тайну.

Из документа ФСБ России № 149/7/1/3-58 от 31.01.2014 “О порядке перехода к использованию новых стандартов ЭЦП и функции хэширования” мы узнаем, что после 31 декабря 2019 года для создания электронной подписи будет недопустимо использовать ГОСТ Р 34.10-2001.

Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34.10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34.10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3.9, 4.0 и КриптоПро JCP 2.0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34.10-2001. В случае если ваша система использует ключи ГОСТ Р 34.10-2001, просим принять во внимание инструкцию.

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64.ini в существующую секцию Parameters:

[Parameters] #Параметрыпровайдера warning_time_gen_2001=ll:9223372036854775807 warning_time_sign_2001=ll:9223372036854775807

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4.0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34.10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP, а также Клиент HSM 2.0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34.10-2001 после 1 января 2019 года в виде соответствующих предупреждающих окон.

Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Перед импортом ключа, следует предварительно установить пакет

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE следует загрузить и поместить в предварительно созданную директорию:/etc/digsig/keys/legacy/cryptopro

После чего выполнить команду:

sudo update-initramfs -uk all

- и перезагрузить АРМ

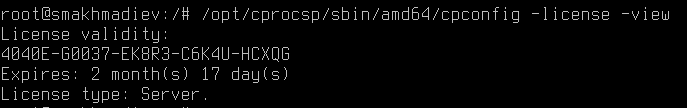

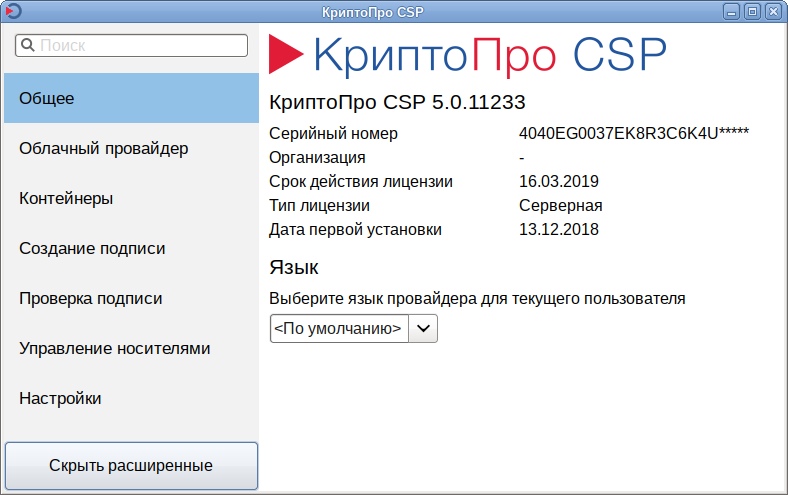

Проверка лицензии

Проверить срок истечения лицензии можно командой:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Работа с КриптоПро CSP > image2018-10-24_13-51-43.png” data-location=”Справочный центр > Работа с КриптоПро CSP > image2018-10-24_13-51-43.png” data-image-height=”108″ data-image-width=”687″>

Работа с КриптоПро CSP > image2018-10-24_13-51-43.png” data-location=”Справочный центр > Работа с КриптоПро CSP > image2018-10-24_13-51-43.png” data-image-height=”108″ data-image-width=”687″>

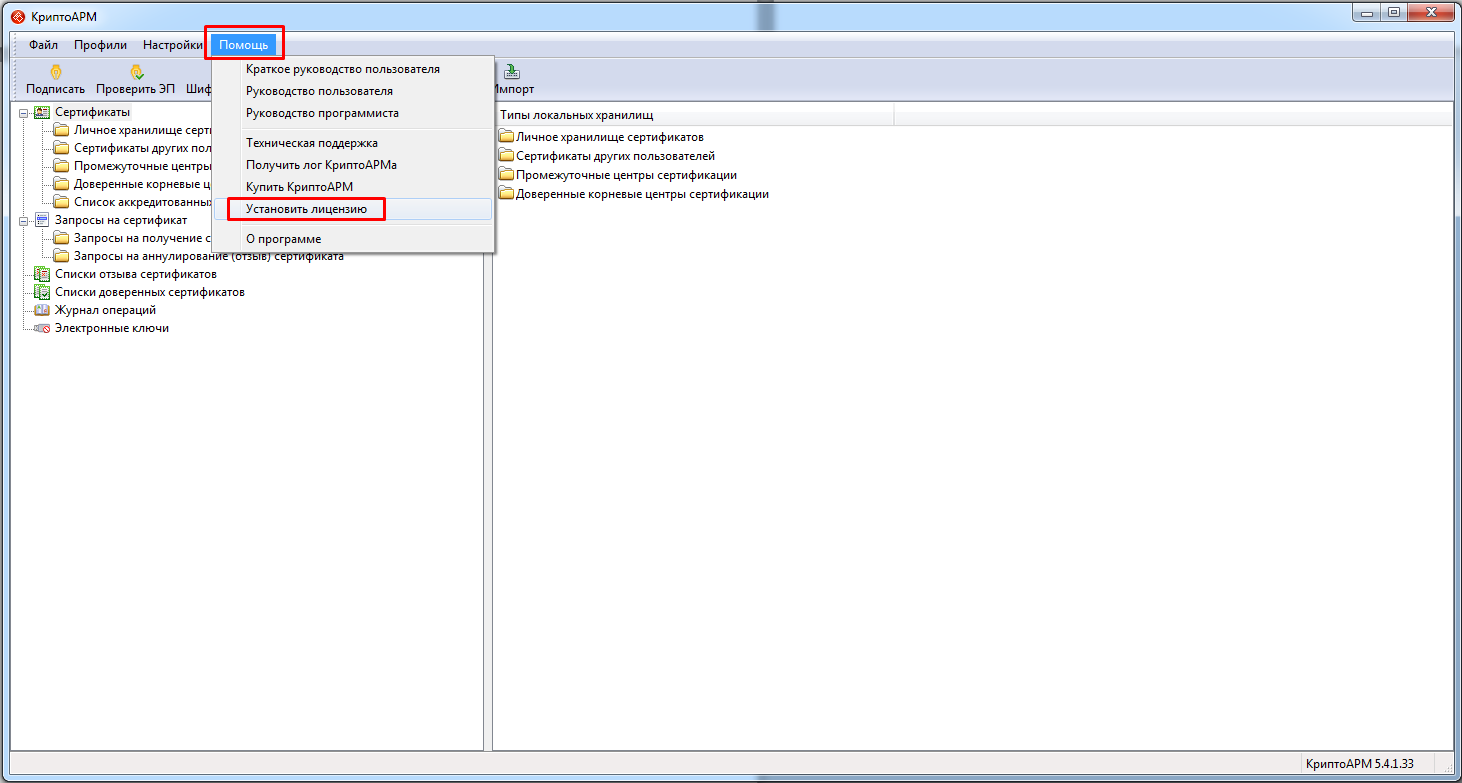

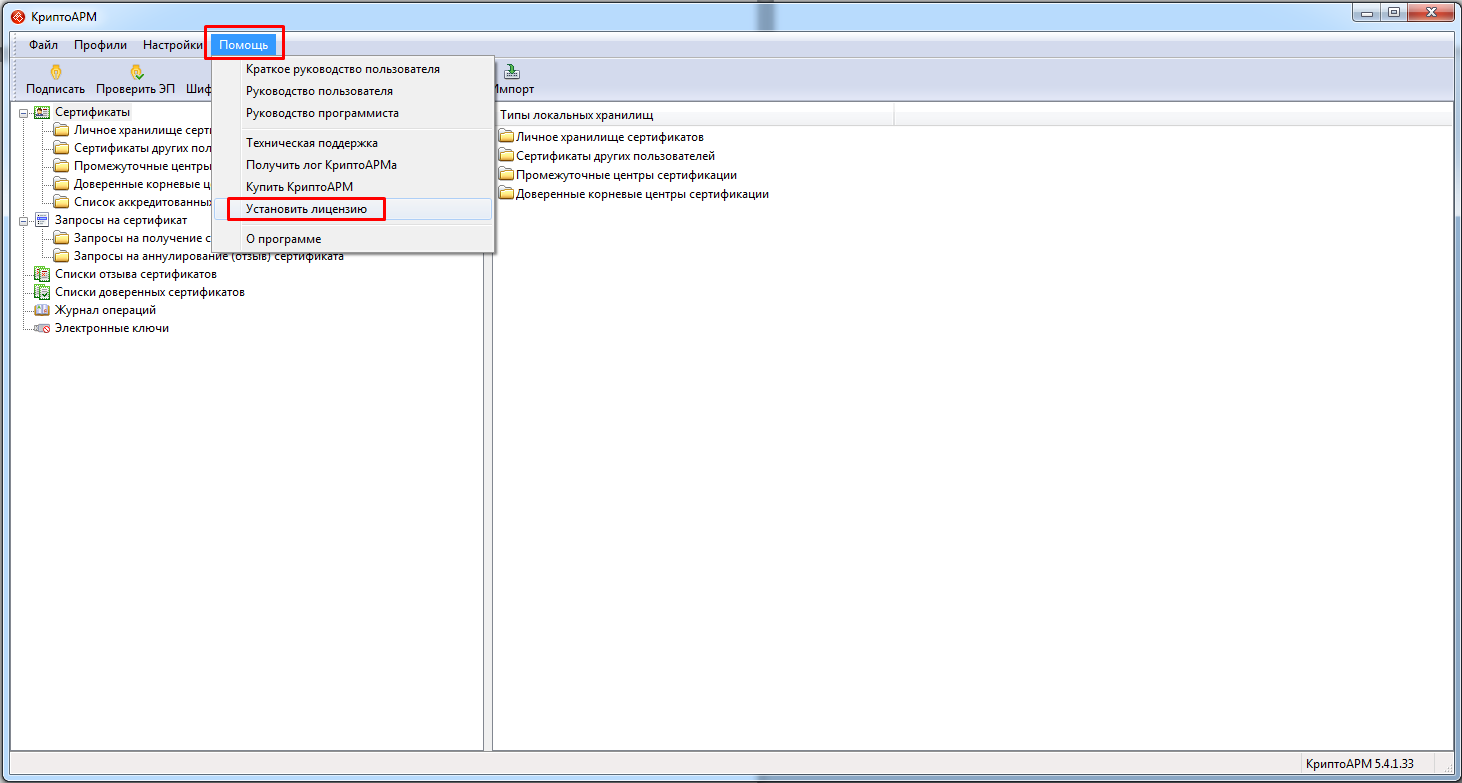

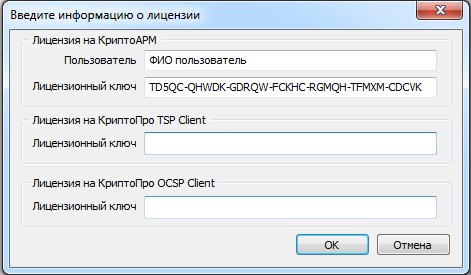

Установка лицензии

При первичной установке программы на компьютер будет активирован 14-дневный ознакомительный период «КриптоАРМ Стандарт Плюс» или «КриптоАРМ Терминал» (в зависимости от типа операционной системы). Через 14 дней программа автоматически переключится в режим «КриптоАРМ Старт» и предложит приобрести лицензию в официальном интернет-магазине: http://cryptoarm.ru/

Функциональность программы «КриптоАРМ» позволяет решать задачи, связанные с созданием и проверкой электронной подписи, шифрованием и расшифрованием файлов, работой с криптопровайдерами и цифровыми сертификатами. «КриптоАРМ» – универсальная программа, которая используется для защиты информации, передаваемой по Интернету, электронной почте и на съемных носителях.

- Вариант 1.

Для установки лицензии зайдите в раздел «Помощь» – «Установить лицензию», введите название вашей организации и лицензионный ключ.

- Вариант 2.

Если ознакомительный период уже истек, то после каждого запуска программы вам будет предложено установить или купить лицензию.

Установка и настройка КриптоПро

- На официальном сайте cryptopro.ru необходимо приобрести нужную версию утилиты и установить криптопровайдер. Запустить КриптоПро CSP и, используя подсказки инсталлятора, осуществить установку утилиты на компьютер.

- Далее необходимо установить драйвер поддержки электронного идентификатора. Закрытые ключи могут храниться на дискетах, смарт-картах и других электронных носителях, но наиболее удобным аналогом считаются токены в виде USB-брелока (eToken, Рутокен). Для корректной работы носителя ставим соответствующий драйвер.

- Затем нужно настроить считыватели. Запускаем КриптоПро от имени администратора и в открывшемся окне находим вкладку «Оборудование» и нажимаем «Настроить считыватели». В открывшемся окне «Управление считывателями» жмем «Добавить». Выбираем нужный считыватель (например, для eToken выберем AKS ifdh 0). После установки нажмем «Готово».

- Переходим к установке личного сертификата пользователя ЭЦП. Во вкладке «Сервис» нажимаем «Установить личный сертификат». Укажем путь к файлу сертификата с расширением.cer.

- Далее вставляем токен в USB-разъем компьютера, указывая контейнер хранения закрытого ключа. Для настройки в автоматическом режиме можно поставить галочку у надписи «Найти контейнер автоматически». Система предложит ввести PIN-код и поместить личный сертификат в хранилище. После установки нажмем Готово.

- Перейдем к настройке браузера для работы с порталом госзакупки. Сайт zakupki.gov.ru работает только с браузером Internet Explorer.

В свойствах браузера необходимо выбрать вкладку «Безопасность» в которой следует выбрать «Надежные сайты» и нажать «Сайты». В открывшемся окне необходимо прописать следующие веб-сайты:

- Далее необходимо перейти на сайт госзакупки и в левой колонке меню в разделе «Дополнительно» найти пункт «Документы» и нажать «Файлы для настройки рабочего места». Скачать все выведенные файлы и установить.

Читайте также:

Льготы ветеранам труда во владимирской области в 2020 году

Как установить КриптоПро – как установить сертификат в КриптоПро?

КриптоПРО представляет собой криптопровайдер, позволяющий генерировать электронно-цифровую подпись и дающий возможность работать с сертификатами ключа. Процессу установки КриптоПРО на персональный компьютер и посвящена настоящая статья. Рассмотрим детально, как установить КриптоПро CSP бесплатно.

Описание этого процесса содержится в руководстве пользователя на официальном сайте, также прилагается при приобретении лицензии. Разберем процедуру пошагово.

Плагин КриптоПро не установлен в браузер

Перед началом работы пользователю необходимо удостовериться, не установлена ли на его ПК устаревшая версия продукта. Проверка производится в меню, если пункт КриптоПРО отсутствует, следовательно плагин КриптоПро не установлен в браузер

.

Если интересующий пункт в меню найден нужно проверить, не устарела ли версия. Для этого запускаем КриптоПРО, во вкладке Управление Лицензиями в правом окне смотрим номер версии и срок действия лицензии.

Скачать КриптоПРО CSP

После того как выяснится, что не установлен КриптоПро эцп browser plug in

, приступаем к скачиванию КриптоПРО CSP и установке его на свой ПК.

Так как провайдер является средством криптографической защиты информации, соответственно его распространение фиксируется в определенных надзорных органах. Для того чтобы скачать программу нужно будет пройти регистрацию. Далее обратиться к ссылке, направленной на вашу почту. Перейдя по ней, выбираем из списка продуктов КриптоПРО CSP.

Установка КриптоПРО на компьютер

Скачивание установочного файла производится перед тем, как установить КриптоПРО на компьютер.

Чтобы произвести установку осуществляем запуск файла. Если система безопасности выдает предупреждение, то нужно разрешить программе внести изменения на ваш ПК. Далее нажимает «Установить» и ожидаем несколько минут. Участия пользователя на этом этапе не требуется. После установки рекомендуется произвести перезагрузку компьютера.

Лицензионный ключ КриптоПРО

Теперь вводим лицензионный ключ.

- В программах ищем КриптоПРО, выбираем КриптоПРО CSP

- Вводим серийный номер.

Проверьте, чтобы установленная версия совпадала с приобретенной вами. Если у вас версия 4.0, то, соответственно, выбираем КриптоПРО CSP 4.0. Эта версия рекомендуется для Windows 10.

Решение КриптоПро Рутокен CSP – это совместная разработка компаний «КриптоПро» и «Актив», в которой интегрированы возможности криптопровайдера КриптоПро CSP и USB-токенов Рутокен. Важной особенностью технологии ФКН является разделение криптографических мощностей между криптопровайдером КриптоПро CSP и Рутокен КП – специально адаптированной под технологию ФКН моделью криптографического USB-токена, выполненной на базе Рутокен ЭЦП

.

Рутокен КП используется в технологии ФКН для генерации ключевых пар, выработки ключей согласования, осуществления электронной подписи и т. п. Выполнение этих операций на борту токена обеспечивает максимально высокую степень сохранности ключевой информации. Рутокен КП используется и поставляется только в составе КриптоПро Рутокен CSP, отдельно этот USB-токен не распространяется.

В новой версии КриптоПро Рутокен CSP, помимо Рутокен КП, есть поддержка стандартной модели Рутокен ЭЦП 2.0 для генерации и надежного хранения ключевых пар и контейнеров КриптоПро CSP. Ключевая информация хранится на Рутокен ЭЦП 2.0 без возможности ее извлечения. Использование Рутокен ЭЦП 2.0 в составе КриптоПро Рутокен CSP дает оптимальную по стоимости и возможностям конфигурацию решения для случаев, когда повышенные требования к уровню защиты каналов связи с ключевым носителем не предъявляются.

Решение КриптоПро Рутокен CSP является преемником СКЗИ КриптоПро CSP и поддерживает все его возможности. Также оно полностью интегрируется в инфраструктуру открытых ключей, базирующуюся на удостоверяющем центре «КриптоПро УЦ».

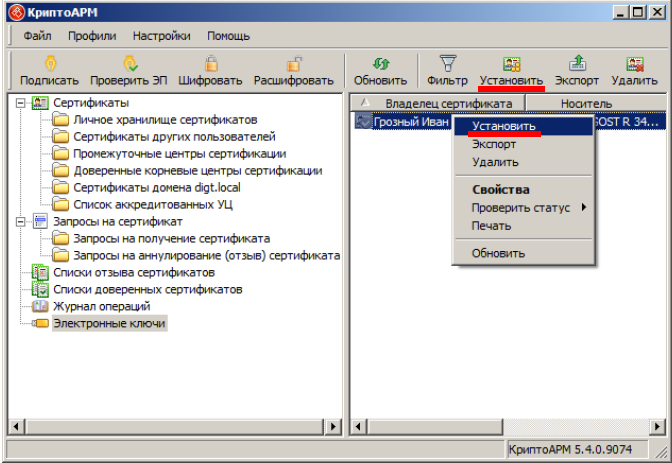

Установка сертификатов с токенов или смарт-карт

Для загрузки сертификата на компьютер необходимо

- Установить криптопровайдер (КриптоПро CSP) и соответствующий драйвер для ключевого носителя;

- Подключить токен или смарт-карту к компьютеру (поддерживаются ключевые носители Рутокен, eToken, JaCarta, ESMART, Gemalto);

- Зайти в ветку «Электронные ключи» и дождаться, пока программа «КриптоАРМ» считает все сертификаты, хранящиеся на токене или смарт-карте;

- Неустановленные на компьютере сертификаты, хранящиеся на подключенных электронных ключах, будут отображены серым цветом (см. картинку ниже).

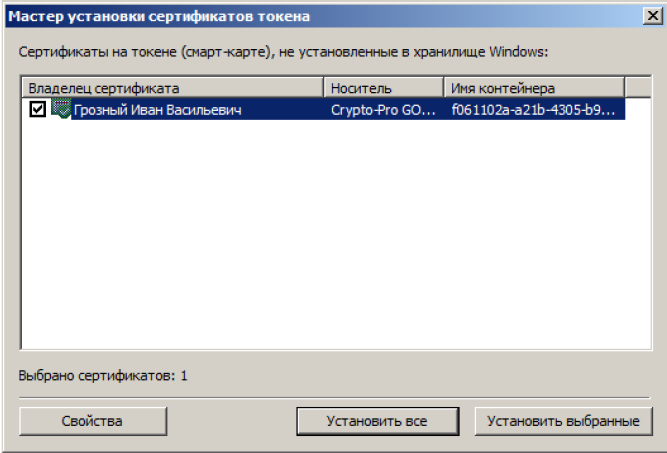

- Выберите интересующие вас сертификаты и нажмите кнопку «Установить» на панели или в меню.

2. Выберите интересующие вас сертификаты и нажмите кнопку «Установить выбранные» или на кнопку «Установить все».

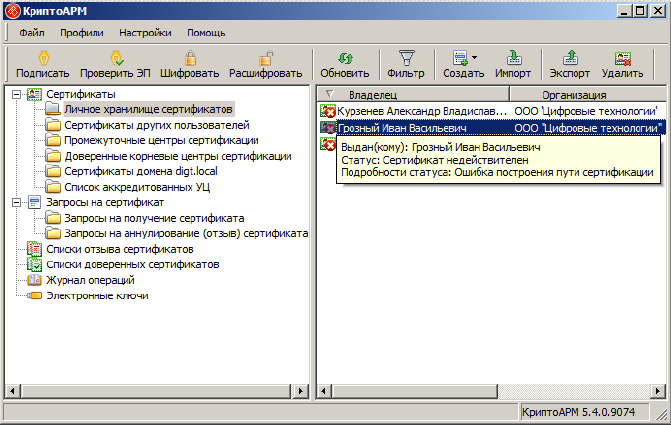

3. Ваши сертификаты будут установлены в «Личное хранилище сертификатов» со статусом «Ошибка построения пути сертификации».

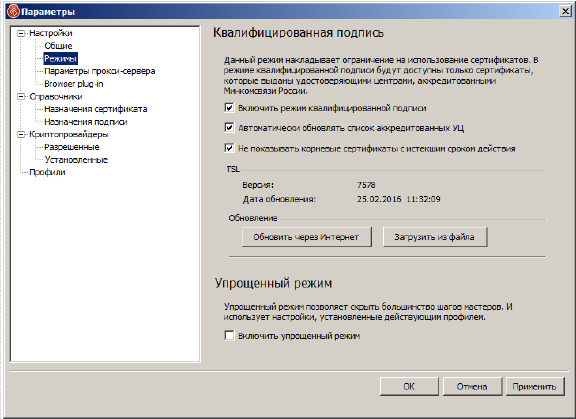

4. Для автоматического построения пути сертификации в «Настройках» воспользуйтесь режимом «Квалифицированная подпись».

Данный режим предназначен только для квалифицированных сертификатов и требует наличия соединения с интернетом. При включении режима неквалифицированные сертификаты будут скрыты.

5. Поздравляем! Все необходимые сертификаты установлены!

Интересные статьи

Удостоверяющий центр

Публичная оферта о заключении договора на оказание услуг Удостоверяющего центра АО «ЕЭТП»

Порядок реализации функций удостоверяющего центра РОСЭЛТОРГ (АО «ЕЭТП»)

Документация по установке и использова…

Удостоверяющий центр

«ЭЦП» это устаревшее название инструмента участия в электронных торгах. Расшифровывается это как «электронно-цифровая подпись», а актуальное название звучит проще: «электронная подпись».

Обязательно ли иметь…

Удостоверяющий центр

Государственными торгами называются процедуры в рамках Федерального закона №44. Для регистрации и работы на электронных площадках поставщикам и заказчикам требуется электронная подпись, которую можно получить в…

Подписание документа ЭЦП

Подпись можно делать двумя способами:

* attached (присоединённая), тогда результирующий файл – это CMS-сообщение, внутрь которого упакованы данные и атрибуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows).

* detached (отсоединённая), тогда результирующий файл – это CMS-сообщение БЕЗ исходных данных, но с атрибутами (типа подписи). В этом случае для проверки надо “принести” исходный файл. Разумеется он остаётся неизменным и его можно смотреть cat-ом

Про CMS-сообщения, есть хорошая статья на Хабре

Подпись файлов (присоединённая)

CryptCP 5.0 (c) “КРИПТО-ПРО”, 2002-2018.Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект: “АКЦИОНЕРНОЕ ОБЩЕСТВО “”НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ”””, Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, [email protected]

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf…

Подпись данных…

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000]

Подпись файлов(отсоединённая)

CryptCP 5.0 (c) “КРИПТО-ПРО”, 2002-2018.Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат: Субъект:”АКЦИОНЕРНОЕ ОБЩЕСТВО “”НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ”””, Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, [email protected]

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf… Подпись данных…

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000]

Проверка подписи в файле

Для прикрепленной подписи

Для проверки прикрепленной подписи выполните:

CryptCP 5.0 (c) “КРИПТО-ПРО”, 2002-2018.Утилита командной строки для подписи и шифрования файлов.

Найдено сертификатов: 4

Цепочки сертификатов проверены.

Папка ‘./’:

raport.pdf.sig … Проверка подписи…

Автор подписи: “АКЦИОНЕРНОЕ ОБЩЕСТВО “”НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ”””, Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, [email protected]

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Подпись проверена.

[ErrorCode: 0x00000000]

естественный

использовать ключ -verall, указывающий, что надо найти всех подписавших, в том числе в сообщении:

CryptCP 5.0 (c) “КРИПТО-ПРО”, 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Папка ‘/home/shuhrat/smolensk/’: /home/shuhrat/smolensk/raport.pdf… Проверка подписи…

Автор подписи: “АКЦИОНЕРНОЕ ОБЩЕСТВО “”НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ”””, Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, [email protected]

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf… Проверка подписи…

Подпись проверена.

[ErrorCode: 0x00000000]

обучающий

указать в качестве хранилища сертификатов само сообщение (ключ -f):

CryptCP 5.0 (c) “КРИПТО-ПРО”, 2002-2018.Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:”АКЦИОНЕРНОЕ ОБЩЕСТВО “”НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ”””, Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, [email protected]

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf…

Проверка подписи..

Автор подписи: “АКЦИОНЕРНОЕ ОБЩЕСТВО “”НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ”””, Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, [email protected]

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Подпись проверена.

[ErrorCode: 0x00000000]

Управление сертификатами[править]

cryptcp — приложение командной строки для создания запросов на сертификаты, шифрования и расшифрования файлов, создания и проверки электронной подписи файлов с использованием сертификатов открытых ключей, хэширования файлов. Результатом работы приложения в большинстве случаев является файл с CMS-сообщением (PKCS#7) в кодировке DER или BASE64.

Создание запроса на получение сертификата[править]

Создание запроса на получение сертификата средствами КриптоПро:

cryptcp -creatrqst -dn "список имён полей" -cont 'путь к контейнеру' <название_файла>.csrДля создания запроса на получение сертификата потребуется:

- DN — данные, которые будут храниться в поле Subject сертификата (cn=Test User5,[email protected]).

- Имя контейнера вместе со считывателем (например, в локальном хранилище hdimage: ).

- Имя файла, в котором следует сохранить запрос ().

Внимание! Для использования проверки подлинности клиента в браузере потребуется также указать, что запрос создается по ГОСТ 2001 и добавляется тип применения подлинности клиента: -provtype 75 -certusage “1.3.6.1.5.5.7.3.4,1.3.6.1.5.5.7.3.2”.

С помощью опции -certusage можно указать OID назначение сертификата.

Назначение сертификата представляется в сертификате объектным идентификатором, присвоенным этой политике, — OID. Если в сертификате указано несколько политик, то это означает, что сертификат соответствует всем этим политикам списка.

Таблица 2. Типы применения.

| OID | Назначение |

|---|---|

| 1.3.6.1.5.5.7.3.1 | Аутентификация сервера |

| 1.3.6.1.5.5.7.3.2 | Аутентификация клиента |

| 1.3.6.1.5.5.7.3.3 | Подписывание кода |

| 1.3.6.1.5.5.7.3.4 | Защищенная электронная почта |

| 1.3.6.1.5.5.7.3.8 | Простановка штампов времени |

| 1.3.6.1.4.1.311.10.5.1 | Цифровые права |

| 1.3.6.1.4.1.311.10.3.12 | Подписывание документа |

Таблица 3. Поле Subject сертификата

| OID | Алиас | Назначение | Примечание |

|---|---|---|---|

| 2.5.4.3 | CN | Общее имя | Наименование ЮЛ (если ИНН начинается с “00”) или ФИО владельца. Длина не более 64 символов |

| 2.5.4.4 | SN | Фамилия | |

| 2.5.4.42 | GN/G | Имя Отчество | Общая длина текста в полях SN и G должна быть не более 64 символов (с учетом одного пробела между текстом из Фамилии и текстом из Имени) |

| 1.2.840.113549.1.9.1 | emailAddress/E | Адрес электронной почты | [email protected] |

| 1.2.643.100.3 | SNILS | СНИЛС | Должно быть записано 11 цифр (допускается 11 нулей для иностранных граждан). |

| 1.2.643.3.131.1.1 | INN | ИНН | 12 цифр, для ЮЛ первые две цифры 00 |

| 2.5.4.6 | C | Страна | Двухсимвольный код страны (RU) |

| 2.5.4.8 | S | Регион | Наименование субъекта РФ ЮЛ: по адресу местонахождения, ФЛ: по адресу регистрации (39 Калининградская обл.) |

| 2.5.4.7 | L | Населенный пункт | Наименование населенного пункта (Калининград) |

| 2.5.4.9 | street | Название улицы, номер дома | Пр-т Победы 14 кв.3 |

| 2.5.4.10 | O | Организация | Полное или сокращенное наименование организации (только для ЮЛ) |

| 2.5.4.11 | OU | Подразделение | В случае выпуска СКПЭП на должностное лицо – соответствующее подразделение организации (только для ЮЛ) |

| 2.5.4.12 | T | Должность | В случае выпуска СКПЭП на должностное лицо – его должность (только для ЮЛ) |

| 1.2.643.100.1 | OGRN | ОГРН | ОГРН организации (только для ЮЛ) |

Создать запрос на субъект “cn=Test User5,[email protected]”, используя открытый ключ, сгенерированный в контейнере test текущего пользователя криптопровайдером «GOST R 34.10-2001» (тип — 75) и сохранить его в файл test5.req, назначение ключа — аутентификация и защита электронной почты:

CryptCP 4.0 (c) "КРИПТО-ПРО", 2002-2018. Утилита командной строки для подписи и шифрования файлов. Запрос успешно создан и сохранен в файле. [ErrorCode: 0x00000000]

Созданный запрос будет сохранен в файле test5.req. Эти данные нужны для получения сертификата в удостоверяющем центре.

Создать запрос на физическое лицо, используя открытый ключ, сгенерированный в контейнере test_2012 (тип — 80) текущего пользователя криптопровайдером «Crypto-Pro GOST R 34.10-2012 KC1 CSP» (тип — 80) и сохранить его в файл test2012.req, назначение ключа — аутентификация и защита электронной почты:

$ cryptcp -creatrqst \-provtype 80 -nokeygen \-cont '\\.\HDIMAGE\test_2012' \-certusage "1.3.6.1.5.5.7.3.4,1.3.6.1.5.5.7.3.2" test2012.req

Тот же запрос, используя OID:

$ cryptcp -creatrqst \-provtype 80 -nokeygen -cont '\\.\HDIMAGE\test_2012' \-certusage "1.3.6.1.5.5.7.3.4,1.3.6.1.5.5.7.3.2" test2012.req

Установка сертификата[править]

Добавление сертификата, без привязки к ключам (только проверка ЭЦП):

$ certmgr -inst -file cert.cerАссоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище uMy:

$ certmgr -inst -file cert.cer -store uMy -cont '\\.\HDIMAGE\test'Запись сертификата клиента в контейнер:

$ cryptcp -instcert -provtype 80 -cont '\\.\HDIMAGE\test' -ku -askpin cert.cerОсновные опции:

-provtype — указать тип криптопровайдера (по умолчанию 75);

-provname — указать имя криптопровайдера;

-cont — задать имя ключевого контейнера (по умолчанию выбор из списка);

-ku — использовать контейнер пользователя (CURRENT_USER);

-km — использовать контейнер компьютера (LOCAL_MACHINE);

-dm — установка в хранилище компьютера (LOCAL_MACHINE);

-du — установка в хранилище пользователя (CURRENT_USER);

-askpin — запросить пароль ключевого контейнера из с консоли;

<имя файла> — имя файла, содержащего сертификат.

Добавление сертификата УЦ из файла certne_ucw.cer в хранилище машины (для текущего пользователя):

$ certmgr -inst -file certne_ucw.cer -store uRootДобавление корневых сертификатов из файла cert.p7b (для текущего пользователя):

$ certmgr -inst -all -file cert.p7b -store uRootНеобходимо последовательно добавить все сертификаты.

Примечание: Корневые сертификаты для всех пользователей ставятся в хранилище машины — т.е. с параметром -store mRoot. Например: # certmgr -inst -store mRoot -file /tmp/cert.cer

Просмотр сертификатов[править]

Для просмотра установленных сертификатов можно воспользоваться командой:

$ certmgr -listCertmgr 1.1 (c) "Crypto-Pro", 2007-2018. program for managing certificates, CRLs and stores ============================================================================= 1------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=Test User5, [email protected] Serial : 0x120012447FA7E652B76808CD7900000012447F SHA1 Hash : 0xcb8e7ca68bea0ffbbd84c326d565de68cd8a15f5 SubjKeyID : 6f7507353601d6d943f1406aae60c21ab65190e0 Signature Algorithm : ГОСТ Р 34.11/34.10-2001 PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits) Not valid before : 18/12/2018 13:41:38 UTC Not valid after : 18/03/2019 13:51:38 UTC PrivateKey Link : Yes Container : HDIMAGE\\test.000\2EF8 Provider Name : Crypto-Pro GOST R 34.10-2001 KC1 CSP Provider Info : ProvType: 75, KeySpec: 1, Flags: 0x0 CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2014_CRYPTO-PRO%20Test%20Center%202.crt OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO%20Test%20Center%202.crl Extended Key Usage : 1.3.6.1.5.5.7.3.4 1.3.6.1.5.5.7.3.2 ============================================================================= [ErrorCode: 0x00000000]

Просмотр сертификатов в локальном хранилище uMy:

$ certmgr -list -store uMyПримечание: Если в списке сертификатов выводится PrivateKey Link: Yes. Container: HDIMAGE\\test.000\2EF8, то сертификат ассоциирован (связан) с приватным ключом, а если выводится PrivateKey Link: No — связи нет, и использовать такой контейнер для подписи не удастся:

Просмотр сертификатов в контейнере:

$ certmgr -list -container '\\.\Aktiv Rutoken ECP - CP 00 00\Rutoken'Просмотр корневых сертификатов:

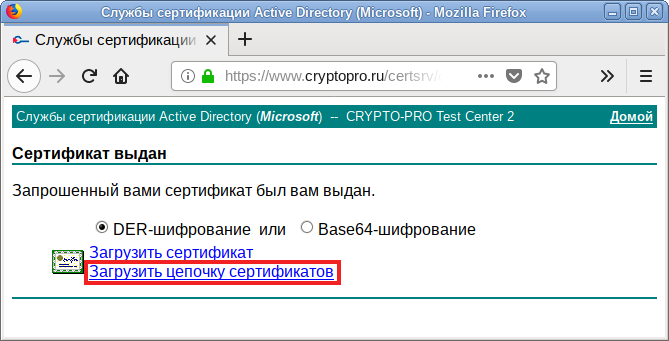

$ certmgr -list -store uRootПолучение сертификата в УЦ и его установка[править]

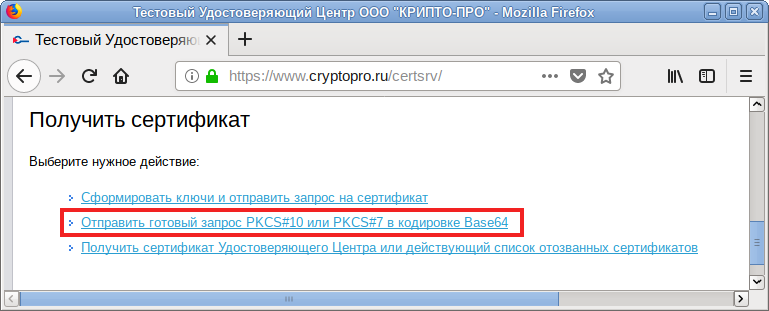

Для получения сертификата в УЦ (на примере тестового удостоверяющего центра КриптоПро), необходимо выполнить следующие действия:

- Откройте в браузере ссылку http://www.cryptopro.ru/certsrv (тестовый удостоверяющий центр КриптоПро).

- Нажмите ссылку «Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64»:

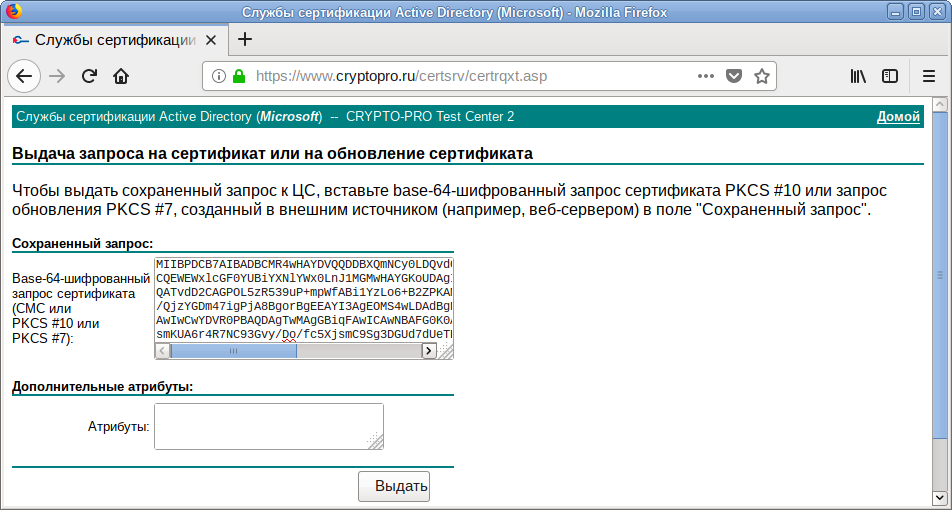

- Вставьте в поле «Base-64-шифрованный запрос сертификата» содержимое файла test5.req и нажмите кнопку «Выдать»:

- Сохраните файл по ссылке «Загрузить цепочку сертификатов» (по умолчанию предлагается имя certnew.p7b):

Примечание: Просмотреть содержимое файла test5.req можно, выполнив команду:

$ cat test5.reqMIIBMDCB4AIBADA2MRMwEQYDVQQDDApUZXN0IFVzZXI1MR8wHQYJKoZIhvcNAQkBFhBjYXNAYWx0

bGludXgub3JnMGMwHAYGKoUDAgITMBIGByqFAwICJAAGByqFAwICHgEDQwAEQDq5IAql+tHfVT7r

oz+P5dPgOUVXc7dg91nzGM7fkUBSKlapGO2A2xUDRUBHLtW/hBCiZsxdH3ydhzlZ6nhcbNKgPjA8

BgorBgEEAYI3AgEOMS4wLDAdBgNVHSUEFjAUBggrBgEFBQcDBAYIKwYBBQUHAwIwCwYDVR0PBAQD

AgTwMAgGBiqFAwICAwNBAFYnhGI6SsCwFRSl5p6EVnM7y6Hx9JGM6BFS4U3xTEGvzMK7yzk9j1kG

EKU7YZO5cFluPuDdi0WuYskhdz4SEg4=

Просмотреть полученный сертификат можно, выполнив команду:

$ certmgr -list -file certnew.p7bCertmgr 1.1 (c) "CryptoPro", 2007-2018. program for managing certificates, CRLs and stores ============================================================================= 1------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Serial : 0x2B6E3351FD6EB2AD48200203CB5BA141 SHA1 Hash : 0x046255290b0eb1cdd1797d9ab8c81f699e3687f3 SubjKeyID : 15317cb08d1ade66d7159c4952971724b9017a83 Signature Algorithm : ГОСТ Р 34.11/34.10-2001 PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits) Not valid before : 05/08/2014 13:44:24 UTC Not valid after : 05/08/2019 13:54:03 UTC PrivateKey Link : No 2------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=Test User5, [email protected] Serial : 0x120012447FA7E652B76808CD7900000012447F SHA1 Hash : 0xcb8e7ca68bea0ffbbd84c326d565de68cd8a15f5 SubjKeyID : 6f7507353601d6d943f1406aae60c21ab65190e0 Signature Algorithm : ГОСТ Р 34.11/34.10-2001 PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits) Not valid before : 18/12/2018 13:41:38 UTC Not valid after : 18/03/2019 13:51:38 UTC PrivateKey Link : No CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2014_CRYPTO-PRO%20Test%20Center%202.crt OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO%20Test%20Center%202.crl Extended Key Usage : 1.3.6.1.5.5.7.3.4 1.3.6.1.5.5.7.3.2 ============================================================================= [ErrorCode: 0x00000000]

Цепочка сертификатов содержит два сертификата:

- Сертификат удостоверяющего центра.

- Сертификат клиента.

Для установки сертификата удостоверяющего центра:

- выполните команду:

$ certmgr -inst -file certnew.p7b -store uRoot

- в ответ на запрос команды нажмите 1.

Для записи сертификата клиента в контейнер:

- выполните команду:

$ certmgr -inst -file certnew.p7b -store uMy -cont '\\.\HDIMAGE\test'

- в ответ на запрос команды нажмите 2.

- введите пароль на контейнер \\.\HDIMAGE\test при запросе:

Примечание: Корневые сертификаты для всех пользователей ставятся в хранилище машины — т.е. с параметром -store mRoot. Например: # certmgr -inst -store mRoot -file /tmp/cert.cer

CRL ставятся точно также только с параметром -crl. CRL ставить не обязательно, но нужно убедиться что в /etc/opt/cprocsp/config64.ini в секции apppath указан правильный путь для libcurl.so. По умолчанию там путь до библиотеки от КриптоПро и если curl от КриптоПро не установлен — загрузка CRL работать не будет. Установка параметра на 64-битных системах:

# cpconfig -ini \\config\\apppath -add string libcurl.so /opt/cprocsp/lib/amd64/libcpcurl.soПроверка цепочки сертификатов[править]

Внимание! В кэше сертификатов для выпущенного сертификата должны присутствовать корневые сертификаты удостоверяющих центров. В противном случае он будет недоступен в плагине для браузера!

Таблица 4. Сертификаты популярных удостоверяющих центров.

| Удостоверяющий Центр | Источник | Сертификаты |

|---|---|---|

| ПАК «Головной удостоверяющий центр» | https://e-trust.gosuslugi.ru/MainCA | https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2 |

| ЗАО «Национальный удостоверяющий центр» | https://www.nucrf.ru/info/ | https://www.nucrf.ru/download/nucrf.p7b |

| Удостоверяющий центр СКБ Контур | https://ca.kontur.ru/about/certificates (выбрать 2015 год) | http://cdp.skbkontur.ru/certificates/kontur-root-2015.crt |

Для проверки можно скопировать персональный сертификат в файл:

cryptcp -copycert -dn "CN=Иванов Иван Иванович" -df tt.cerCryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018. Утилита командной строки для подписи и шифрования файлов. Будет использован следующий сертификат: Субъект:11223344556, 102301111222, Пр-т Победы 14 кв.3, 39 Калининградская обл., Калининград, RU, [email protected], Иван Иванович, Иванов, Иванов Иван Иванович Действителен с 21.02.2019 13:16:38 по 21.05.2019 13:26:38 Цепочки сертификатов проверены. Копирование сертификатов завершено. [ErrorCode: 0x00000000]

Из вывода следует, что все сертификаты есть в цепочке сертификатов.

Если же команда возвращает «Цепочка сертификатов не проверена для следующего сертификата:» или другую ошибку:

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015. Command prompt Utility for file signature and encryption. The following certificate will be used: RDN:****** Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00 Certificate chain is not checked for this certificate: RDN:****** Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00 The certificate or certificate chain is based on an untrusted root. Do you want to use this certificate ([Y]es, [N]o, [C]ancel)?

(нажмите C и Enter, чтобы выйти).

Можно запустить вышеуказанную команду с отладкой цепочки:

... ----------- Error chain ----------- Chain status:IS_UNTRUSTED_ROOT Revocation reason:unspecified 1. Subject:'[email protected], C=ru, L=:0B5@8=1C@3, O= �$ �!▒ ▒>=BC@�, CN=uc skb kontur (root)' Issuer:'[email protected], C=ru, L=:0B5@8=1C@3, O= �$ �!▒ ▒>=BC@�, CN=uc skb kontur (root)' Cert status:IS_UNTRUSTED_ROOT ...

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

$ certmgr -inst -store uRoot -file kontur-root-2015.crtПосле этого:

CryptCP 4.0 (c) "Crypto-Pro", 2002-2015. Command prompt Utility for file signature and encryption. The following certificate will be used: RDN:****** Valid from 13.07.2016 12:03:00 to 13.07.2017 12:04:00 Certificate chains are checked. Certificate's been copied. [ReturnCode: 0]

Всё в порядке и сертификат виден в плагине Cades.

Удаление сертификата[править]

Удалить сертификат c “CN=Иванов Иван Иванович” из хранилища КриптоПро:

$ certmgr -delete -dn "CN=Иванов Иван Иванович"Удалить сертификат c “CN=Иванов Иван Иванович” из контейнера:

Удалить все сертификаты из хранилища КриптоПро:

$ certmgr -delete -all$ certmgr -delete -store uRoot

Удалить все сертификаты установленные в хранилище машины:

# certmgr -delete -store mRootЭкспорт контейнера и сертификата на другую машину[править]

Если при создании контейнера он был помечен как экспортируемый (ключ -exportable), то его можно экспортировать на USB-диск:

$ csptest -keycopy -contsrc '\\.\HDIMAGE\test_export' -contdest '\\.\FLASH\test_new'CryptAcquireContext succeeded.HCRYPTPROV: 36965843

CryptAcquireContext succeeded.HCRYPTPROV: 37297363

Total: SYS: 0,100 sec USR: 0,200 sec UTC: 13,420 sec

[ErrorCode: 0x00000000]

При этом потребуется ввести пароль от контейнера ‘\\.\HDIMAGE\test_export’ и задать пароль на новый контейнер ‘\\.\FLASH\test_new’.

Примечание: Будьте внимательны при операциях импорта/экспорта контейнера с использованием токена:

необходимо будет предъявлять pin токена.

Просмотр списка контейнеров:

CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11319 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 41622371 \\.\FLASH\test_new \\.\HDIMAGE\test_export \\.\HDIMAGE\test OK. Total: SYS: 0,030 sec USR: 0,060 sec UTC: 0,160 sec [ErrorCode: 0x00000000]

Экспортировать сертификат из локального хранилища в файл:

$ certmgr -export -dn 'CN=Ли Александр Сергеевич' -dest test.cerСкопировать сертификат на USB-диск:

Экспорт контейнера с USB-диска на жесткий диск:

$ csptest -keycopy -contsrc '\\.\FLASH\test_new' -contdest '\\.\HDIMAGE\test_export'CryptAcquireContext succeeded.HCRYPTPROV: 35778003

CryptAcquireContext succeeded.HCRYPTPROV: 36125907

Total: SYS: 0,050 sec USR: 0,240 sec UTC: 19,390 sec

[ErrorCode: 0x00000000]

Примечание: Экспорт сертификата на жесткий диск необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

Экспорт сертификатов на другую машину[править]

Закрытые ключи к сертификатам находятся в /var/opt/cprocsp/keys.

Для экспорта сертификатов необходимо:

- Перенести ключи из на нужную машину в тот же каталог.

- Экспортировать сертификаты (их, количество можно определить, выполнив: certmgr -list, в примере сертификатов 3):

- Перенести файлы сертификатов (1.cer, 2.cer, 3.cer) на нужную машину.

- На машине, куда переносятся сертификаты, просмотреть какие контейнеры есть (должны появится контейнеры с первой машины):

$ csptest -keyset -enum_cont -verifycontext -fqcn

- Связать сертификат и закрытый ключ:

$ certmgr -inst -file 1.cer -cont '\\.\HDIMAGE\container.name'- Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Cannot install certificate Public keys in certificate and container are not identical

- Если закрытого ключа нет, то просто поставить сертификат:

$ certmgr -inst -file 1.cer

Импорт персонального сертификата[править]

Вы можете импортировать собственный сертификат в локальный считыватель HDIMAGE.

Если у вас нет сертификата, самое время его создать:

- Создание через cert-sh-functions (требует установки пакета cert-sh-functions)

- Создание сертификатов PKCS12 (достаточно только пакета openssl)

Допустим, мы пошли по первому пути и создали сертификат web-server (делать это строго под правами root):

# . cert-sh-functions# ssl_generate 'web-server'

Сертификат по умолчанию будет лежать в /var/lib/ssl/certs/web-server.cert, а ключ — в /var/lib/ssl/private/web-server.key

Для импорта потребуется файл сертификата и закрытый ключ в контейнере PKCS#12.

Создадим для нашего ключа и сертификата необходимый контейнер:

openssl pkcs12 -export -in /var/lib/ssl/certs/web-server.cert -inkey /var/lib/ssl/private/web-server.pem -out web-server.p12Примечание: При создании контейнера будет дважды запрошен пароль для экспорта. По соображениям безопасности вводимые символы не показываются. После ввода каждого пароля нажимайте Enter.

Проверка созданного контейнера (при запросе введите пароль, введённый в предыдущей команде):

Enter Import Password: MAC verified OK -----BEGIN CERTIFICATE----- -----BEGIN PRIVATE KEY-----

И сертификат и ключ попали в контейнер.

После генерации сертификата проверим наличие считывателя:

Nick name: FLASH Nick name: HDIMAGE

Для импорта сертификата в КриптоПро используйте программу certmgr. В нашем случае:

$ certmgr -inst -file web-server.p12 -cont HDIMAGEЕсли Вам необходимо импортировать сертификат с токена:

certmgr -inst -cont '\\.\Aktiv Co. Rutoken S 00 00\le-fb25d25d-23e9-4723-ae4c-fe0c95f2fcc1'Если контейнер защищен паролем используйте ключ -pin <пароль>

Инструменты КриптоПро — кроссплатформенный графический интерфейс (cptools)[править]

В версии КриптоПРО 5 появилась графическая утилита для работы с сертификатами — cptools.

Для использования cptools необходимо установить пакет cprocsp-cptools-gtk из скачанного архива:

# apt-get install cprocsp-cptools-gtk*После этого её можно запустить из консоли:

С её помощью можно установить сертификат из токена в хранилище uMy:

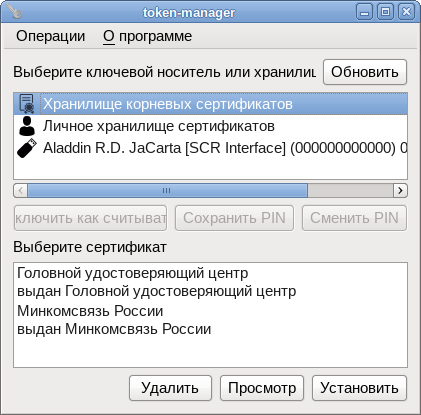

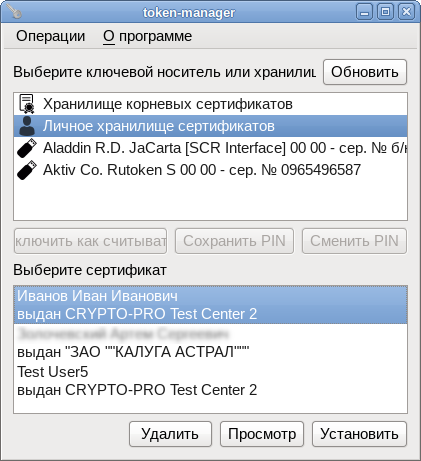

Работа с сертификатами в token-manager[править]

token-manager предоставляет графический интерфейс управления ключевыми носителями и сертификатами. С помощью этой программы можно:

- просматривать подключенные ключевые носители (токены);

- изменять PIN-код ключевого носителя;

- устанавливать, просматривать и удалять сертификаты;

- просматривать и устанавливать лицензию КриптоПро.

Установка и запуск[править]

Установка пакета token-manager:

# apt-get install token-managerЗапустить token-manager можно:

- из командной строки:

$ python /usr/bin/token-manager.py

- в рабочей среде Mate: ▷ ▷ Ключевые носители и сертификаты;

- в рабочей среде KDE5: Меню запуска приложений ▷ ▷ Ключевые носители и сертификаты.

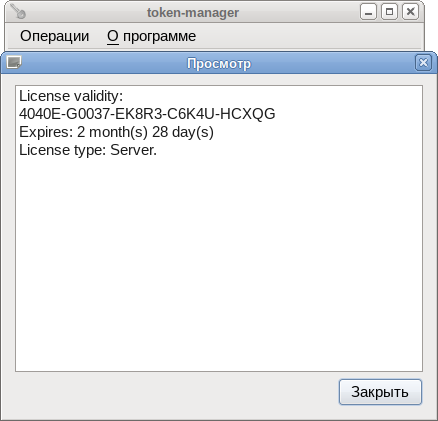

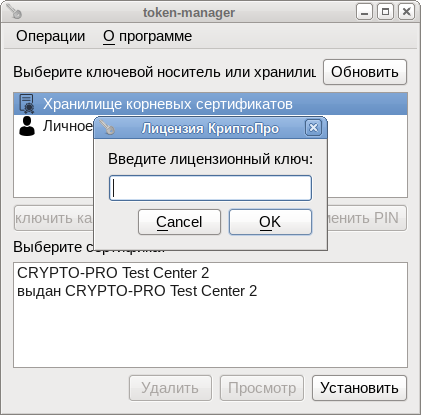

Проверка лицензии[править]

Проверить срок истечения лицензии КриптоПРО можно выбрав в меню token-manager пункт Операции ▷ Просмотр лицензии КриптоПро CSP:

Для установки другой лицензии КриптоПРО выберите в меню token-manager пункт Операции ▷ Ввод лицензии КриптоПро CSP:

Просмотр сертификатов[править]

Просмотреть список сертификатов в хранилище или на ключевом носителе, можно выбрав соответствующий носитель:

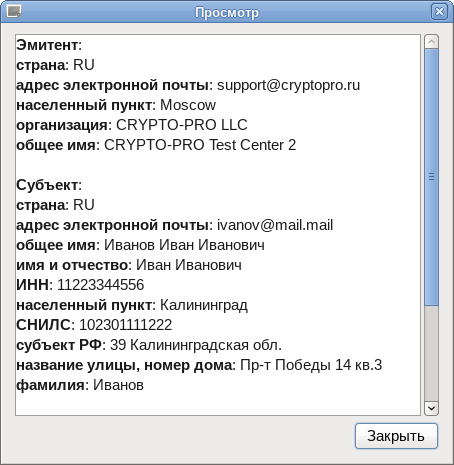

Для просмотра сертификата, необходимо выбрать сертификат и нажать кнопку «Просмотр»:

Для просмотра корневых сертификатов, необходимо выбрать в меню token-manager пункт Операции ▷ Просмотр корневых сертификатов.

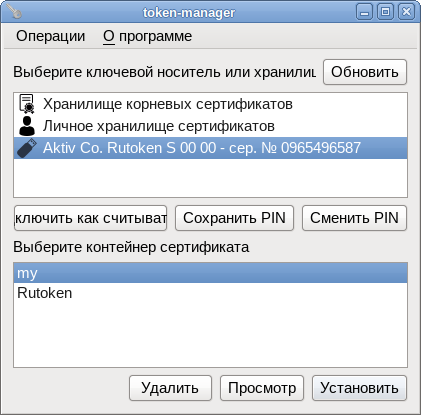

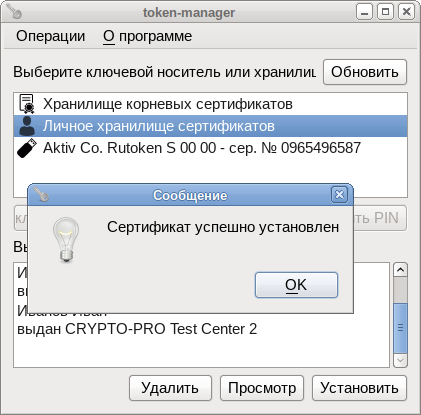

Установка сертификата[править]

Чтобы установить сертификат с токена в локальное хранилище, необходимо выбрать контейнер на токене и нажать кнопку «Установить»:

Сертификат будет установлен в локальное хранилище сертификатов и будет связан с закрытым ключом на токене.

Чтобы установить сертификат в локальное хранилище из файла, необходимо выбрать «Личное хранилище сертификатов», нажать кнопку «Установить», выбрать файл сертификата и нажать кнопку «Открыть». Появится сообщение об успешном импорте сертификата:

Сертификат будет установлен в локальное хранилище сертификатов, но не будет связан ни с каким закрытым ключом. Этот сертификат можно использовать для проверки подписи.

Zakupki. gov. ru[править]

Для входа в личный кабинет на http://zakupki.gov.ru необходимо:

1. Браузер с поддержкой ГОСТового TLS: Chromium-gost или firefox-gost.

2. Так как сертификат у этого сайта неправильный, потребуется новая версия КриптоПро (4.0.9963 или новее) и выключение строгой проверки имени сервера (под правами root)[1]:

# /opt/cprocsp/sbin/amd64/cpconfig -ini '\config\parameters' -add long Rfc6125_NotStrict_ServerName_Check 1Проверка под обычным пользователем:

$ /opt/cprocsp/bin/amd64/csptestf -tlsc -server zakupki.gov.ru -nosaveHDEContext expired: OK if file is completely downloaded

Reply status: HTTP/1.1 200 OK

1 connections, 589 bytes in 0.200 seconds;

Total: SYS: 0,020 sec USR: 0,150 sec UTC: 0,250 sec

[ErrorCode: 0x00000000]

Немного о ключах

Чтобы получить собственную ЭЦП необходимо обратиться в сертифицированный удостоверяющий центр (УЦ), который выдает корневой сертификат, а также открытый и закрытый ключ.

Корневой сертификат УЦ

– это файл с расширением.cer, позволяющий системе идентифицировать удостоверяющий центр.

Открытый ключ абонента

– это именной файл владельца электронного ключа, используемый для проверки достоверности и подлинности подписанного документа. Открытый ключ может быть опубликован и отослан как угодно и кому угодно, он является публичной информацией.

Закрытый ключ абонента

– это набор шифрованных файлов, хранящихся на электронном носителе. Владелец закрытого ключа использует секретный пин-код для авторизации в системе, потому в случае его утери абонент должен немедленно отозвать свой ключ через удостоверяющий центр.

После получения электронной подписи необходимо установить программное обеспечение на компьютере для работы с ЭЦП. Программа-криптопровайдер КриптоПро 3.6 поддерживает государственные стандарты РФ: ГОСТ Р 34.10–2001, ГОСТ Р 34.11–94 и ГОСТ Р 34.10–94.

Полезные ссылки

КриптоПро CADES ЭЦП Browser plug-in

КриптоПро CADES ЭЦП Browser plug-in

Таблица поддерживаемых устройств Крипто-Про CSP

На официальном сайте СКЗИ КриптоПро в таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP:

https://www.cryptopro.ru/products/csp/compare

База знаний КриптоПро

https://support.cryptopro.ru/index.php?/Knowledgebase/List

Обсуждение КриптоПро CSP на форуме astralinux

https://forum.astralinux.ru/threads/419/

Chromium+КриптоПРО

https://www.cryptopro.ru/news/2018/12/zashchishchennyi-brauzer-dlya-gosudarstvennykh-elektronnykh-ploshchadok-teper-i-na-linu

https://astralinux.ru/news/category-news/2018/brauzeryi-%C2%ABastra-linux-special-edition%C2%BB-adaptirovanyi-dlya-rabotyi/

Список ГИС и ЭТП использующих cades-bes plugin

ЭЦП в государственных информационных системах и электронно торговых площадках

Перечень аккредитованных удостоверяющих центров

https://e-trust.gosuslugi.ru/CA/

Назначение

Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

https://www.cryptopro.ru/products/csp

В качестве СКЗИ разрешается использовать только КриптоПро CSP следующих версий:

- КриптоПро CSP версии 4.0 R4;

- КриптоПро CSP версии 5.0;

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base.

СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно- программным модулем доверенной загрузки (АПМДЗ).

При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS.

Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP.