Внимание: в связи с переходом Федерального казначейства в систему ВРС – арм ГК должна быть 1. 46n версии

- Инструкции по созданию запросов сертификата.

- В экосистеме ОС «Аврора» появилось приложение «КриптоАРМ ГОСТ» для организации защищенного документооборота

- Как подписать документ в КриптоАРМ — понятная инструкция

- Квалифицированнаяэлектронная подпись

- Мобильнаяэлектронная подпись

- Облачная илидистанционная подпись

- Шифрованиеэлектронных документов

- Алгоритмышифрования

- Шифрованиеи проверка подписи

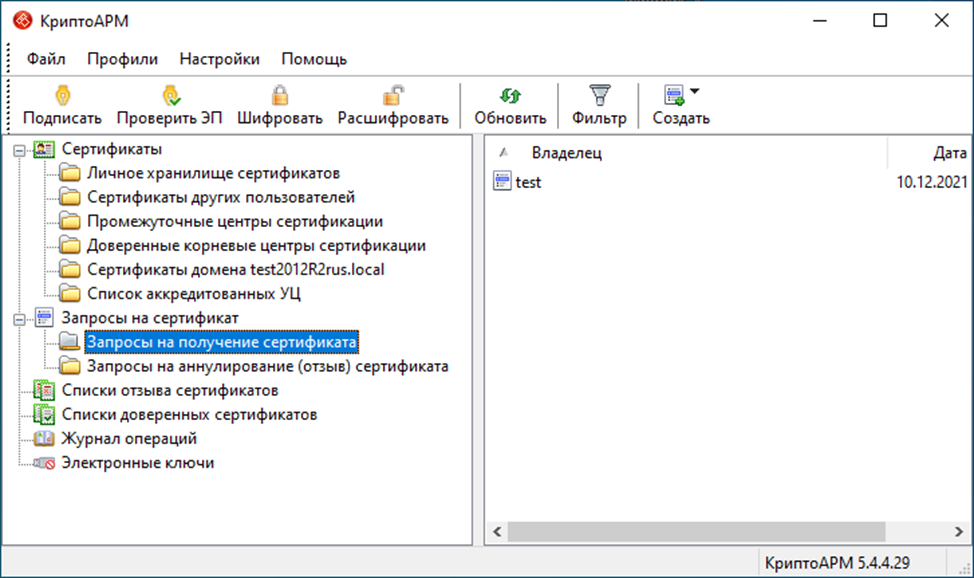

- Создание запросав УЦ и генерация ключей

- Защищенныеотчуждаемые носители

- Импорт сертификатовиз LDAP

- Или выберите удостоверяющий центр

- Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

- Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

- Способ 3. С использованием программы «КриптоАРМ» 5 версии

- Как подписать документ в КриптоАРМ — видеоинструкция

- Интересные статьи

Инструкции по созданию запросов сертификата.

генерация ключей эцп суфд

Версию уже установленной программы можно посмотреть когда она запущена.

Для удобства и безопасности – архивы размещены на яндекс диске и доступны для скачивания по ссылкам ниже.

Важно! Для успешной установки и генерации ключа ЭЦП , на компьютере должна быть установлена программа КриптоПро CSP.

арм генерация ключей 1. 46n

арм генерация ключей 1. 44n

арм генерация ключей 1. 43n

КриптоАРМ ГОСТ представляет собой универсальное решение для создания и проверки квалифицированной электронной подписи и шифрования файлов. Приложение может использоваться для организации защищенного юридически значимого документооборота в организации.

Данное решение соответствует требованиям 63-ФЗ “Об электронной подписи” и работает в доверенной среде на мобильных устройствах с российской операционной системой Аврора 4. 0, имеющей сертификат ФСТЭК для использования на объектах критической информационной инфраструктуры и работы с персональными данными, в том числе в государственных информационных системах 1-го класса защищенности.

Возможности КриптоАРМ ГОСТ:

● создание и проверка электронной подписи;

● шифрование и расшифрование файлов;

● генерация ключей, создание запросов на сертификаты;

● поддержка СКЗИ КриптоПро CSP 5. 0 R3;

● поддержка внешних защищенных токенов и NFC смарт-карт линеек Рутокен и др.

С помощью приложения КриптоАРМ ГОСТ сотрудники компаний смогут подписывать любые создаваемые или получаемые ими документы на мобильных устройствах под управлением ОС Аврора.

Компания “Цифровые технологии” с 2001 года занимается разработкой программного обеспечения в сфере криптографической защиты информации для персональных компьютеров, серверных станций и мобильных устройств. Решения компании “Цифровые технологии” обеспечивают надежную защиту данных пользователей, возможность их безопасного обмена по электронным каналам связи и соответствие требованиям законодательства к обеспечению безопасности и юридической значимости обмена данными в электронном виде.

“Открытая мобильная платформа”

Компания “Открытая мобильная платформа” занимается разработкой и продвижением первой российской мобильной операционной системы Аврора и платформы управления мобильными устройствами Аврора Центр.

ОС Аврора и платформа Аврора Центр формируют доверенную и безопасную мобильную среду для корпоративных и государственных заказчиков, гарантируя защищенный доступ сотрудников к информационным системам. Заказчик может самостоятельно централизованно управлять устройствами сотрудников и терминалами. Мобильная операционная платформа позволяет создавать гибкие отраслевые решения под требования конкретного заказчика.

В экосистеме ОС «Аврора» появилось приложение «КриптоАРМ ГОСТ» для организации защищенного документооборота

Компания «Цифровые технологии» выпустила первую версию приложения «КриптоАРМ ГОСТ» для ОС «Аврора» 4. Об этом CNews сообщили представители компании «Открытая мобильная платформа».

«КриптоАРМ ГОСТ» представляет собой универсальное решение для создания и проверки квалифицированной электронной подписи и шифрования файлов. Приложение может использоваться для организации защищенного юридически значимого документооборота в организации.

Данное решение соответствует требованиям 63-ФЗ «Об электронной подписи» и работает в доверенной среде на мобильных устройствах с российской операционной системой «Аврора» 4. 0, имеющей сертификат ФСТЭК для использования на объектах критической информационной инфраструктуры и работы с персональными данными, в том числе в государственных информационных системах 1 класса защищенности.

Возможности «КриптоАРМ ГОСТ»: создание и проверка электронной подписи; шифрование и расшифрование файлов; генерация ключей, создание запросов на сертификаты; поддержка СКЗИ «Криптопро» CSP 5. 0 R3; поддержка внешних защищенных токенов и NFC смарт-карт линеек «Рутокен» и др.

С помощью приложения «КриптоАРМ ГОСТ» сотрудники компаний смогут подписывать любые создаваемые или получаемые ими документы на мобильных устройствах под управлением ОС «Аврора».

Екатерина Столбова, фонд «Сколково»: Грант покроет до 80% расходов компаний на внедрение ИТ-решений

Компания «Цифровые технологии» с 2001 г. занимается разработкой программного обеспечения в сфере криптографической защиты информации для персональных компьютеров, серверных станций и мобильных устройств. Решения компании «Цифровые технологии» обеспечивают защиту данных пользователей, возможность их безопасного обмена по электронным каналам связи и соответствие требованиям законодательства к обеспечению безопасности и юридической значимости обмена данными в электронном виде.

Компания «Открытая мобильная платформа» занимается разработкой и продвижением российской мобильной операционной системы «Аврора» и платформы управления мобильными устройствами «Аврора центр». ОС «Аврора» и платформа «Аврора центр» формируют доверенную и безопасную мобильную среду для корпоративных и государственных заказчиков, гарантируя защищенный доступ сотрудников к информационным системам. Заказчик может самостоятельно централизованно управлять устройствами сотрудников и терминалами. Мобильная операционная платформа позволяет создавать гибкие отраслевые решения под требования конкретного заказчика.

Инструкция для создания ЭЦП для СУФД (изготовление заявления на получение квалифицированного сертификататключа првоерки электронной подписи).

В первую очередь на компьютере должны быть установлены такие программы как.

АРМ генерация ключей v1. 44n версии

Microsoft Office Word

Итак приступим. Вставляем флешку, на которую будем изготавливать запрос.

Запускаем программу АРМ Генерации ключей.

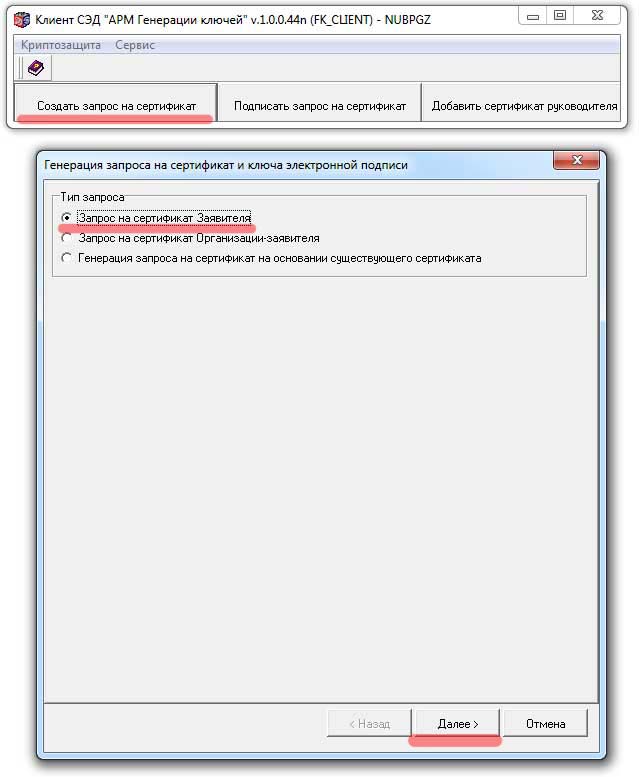

Выбираем Создать запрос на сертификат – Жмем кнопку “Далее”

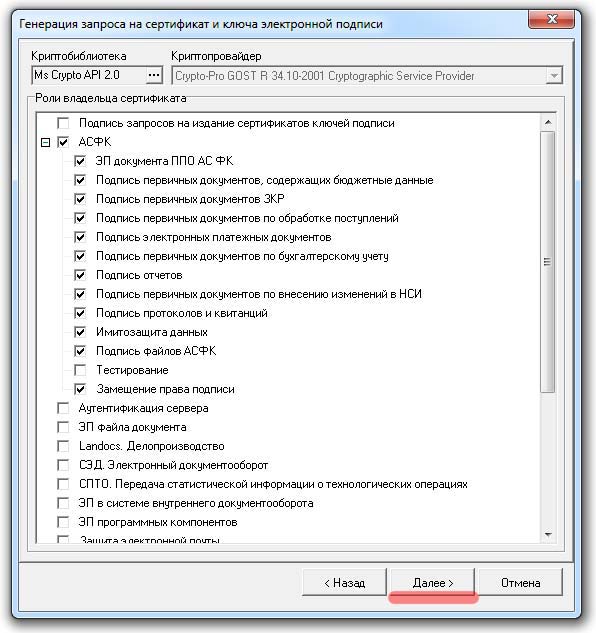

Ставим галочки в разделе АСФК – только не ставим галочку “Тестирование”, затем “Далее”

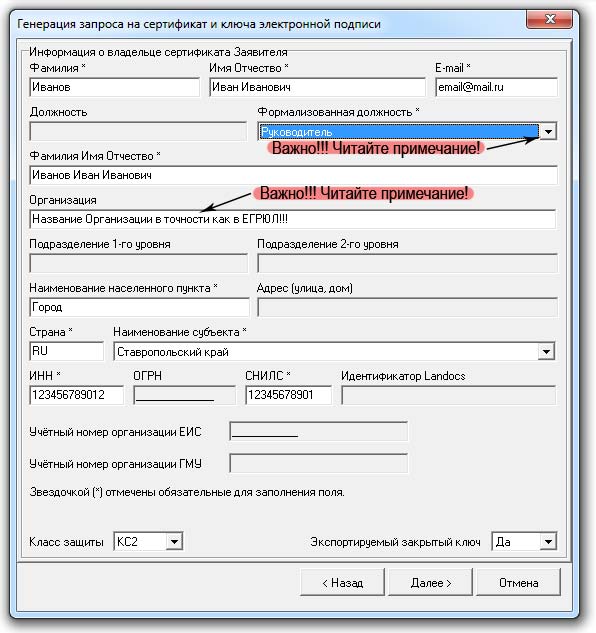

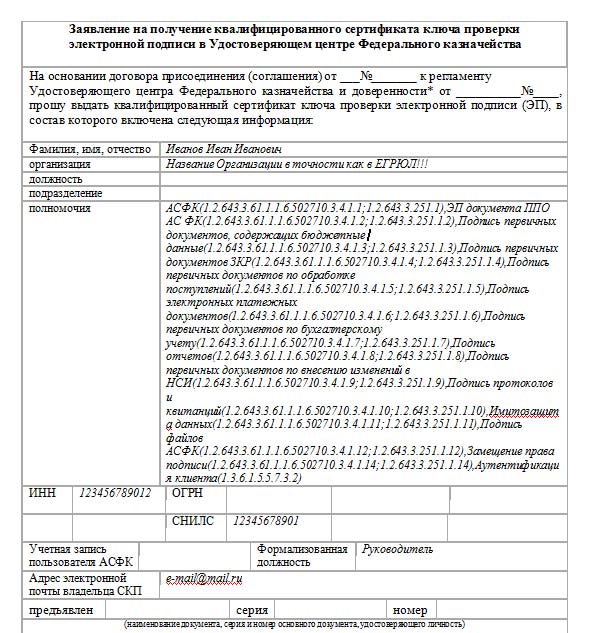

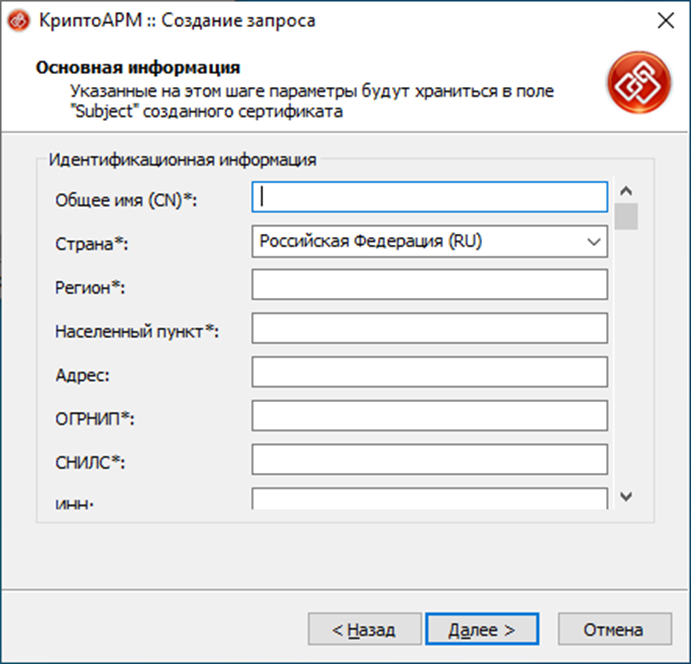

Внимательно заполняем разделы, которые помечены * (обязательные поля)

Поле Формализованная должность: Руководитель – признак 1 подписи

Главный бухгалтер – признак 2 подписи

Ни каких других должностей Вы там не должны ставить, даже если человек занимает должность Заместитель руководителя или главного бухгалтера!

Поле Организация: берется с сайта egrul. nalog. ru, ищите организацию по ОГРН или ИНН, копируете название с результатов поиска, которые будут в файле в формате PDF (либо краткое либо полное наименование)

Жмем “Далее”.

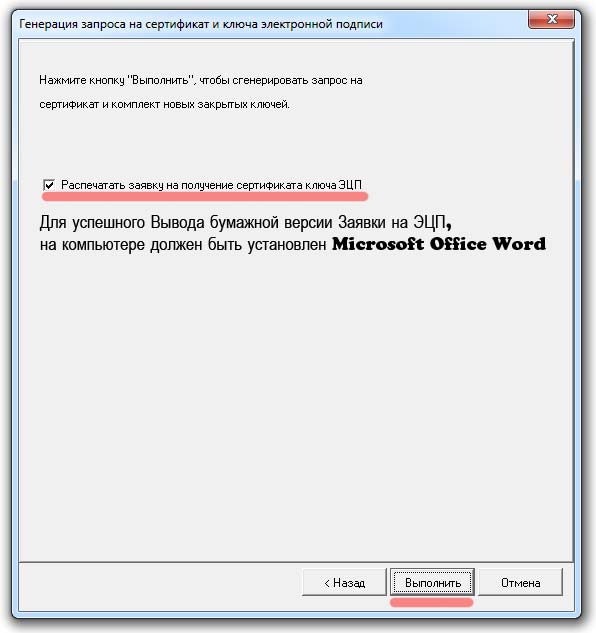

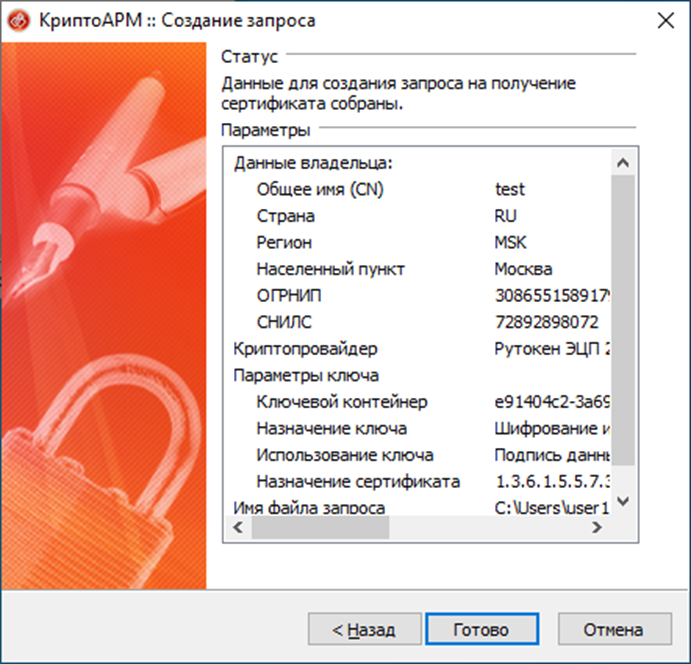

В следующем окошке будет предложено Распечатать заявку на получение сертификата ключа ЭЦП. Жмем “Выполнить”

Вот тут то нам и понадобится установленный Microsoft Office Word, на данный момент на либра офисе и опен офисе заявка не выводится на печать.

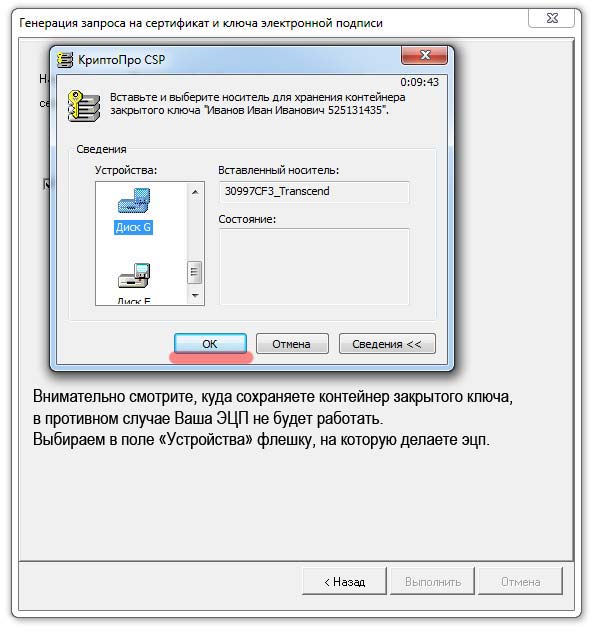

Следующий этап не менее важный, тут нам надо выбрать носитель, куда это все “добро”, а именно контейнер закрытых ключей наше сохраняться. Жмем “ОК”

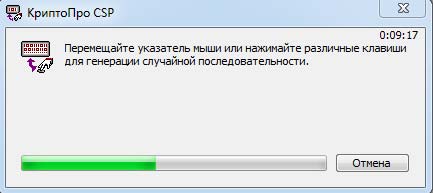

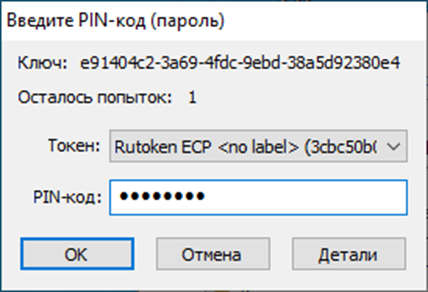

После нам надо будет Перемещать указатель мыши, или нажимать клавишы на клавиатуре в случайном порядке – ждем когда зеленая полоса дойдет до конца.

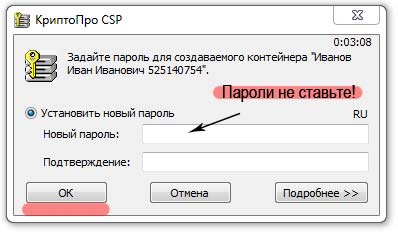

Пароль для контейнера. Дело лично каждого, мой совет – оставляем поля Новый пароль и Подтверждение пустыми. Если же ставите пароль, обязательно запомните его или запишите. Восстановить забытый пароль нет возожмности. Будете делать новую заявку ))))))) жмем ОК.

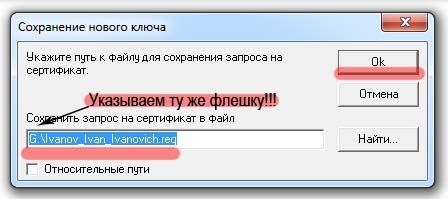

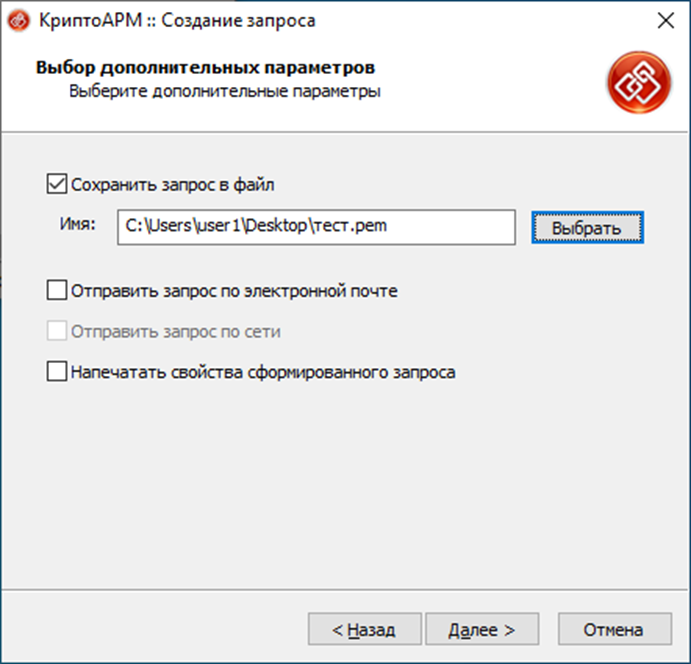

Тут тоже интересный момент, помните в начале мы выбирали носитель? Здесь выбираете тот же носитель, что бы сохранить сам файл запроса.

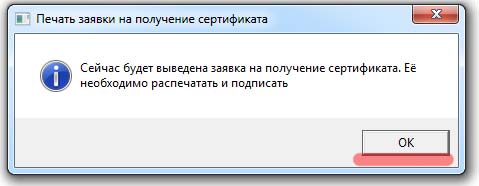

Вот мы и подошли непосредственно к этапу печати заявки на эцп. Жмем “ОК”.

Поздравляю! Если Вы вы все сделали правильно, у Вас выйдет вот такой файл для заполнения и печати в 2 экземплярах. Обычно она выходит на 3 листах, можно выделить весь текст и сделать шрифт на пару пунктов меньше, что бы все поместилось на 2 листика.

Печатаете и заполняете такие поля как паспортные данные от руки (можно конечно сделать это и в ворде). Ставите печать организации и росписи руководителя и заявителя. Думаю по заполнению заявки “инструкция” будет излишней )))) разберетесь.

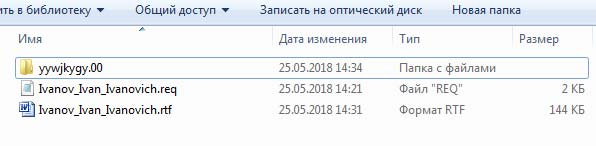

И завершающей точкой (жирной) будут файлы на флешке )) раз уж печатную форму мы распечатали и привели в идеал, надо и тут соответстовать.

На этом все. Заявки в 2 экземплярах и флешку с электронными файлами несем в казначейство. Не забываем еще про пакет документов, которые нужны для изготовления ЭЦП (копии паспорта, снилса, доверенности и прочие). Уточняйте с воем казначействе этот вопрос.

Как подписать документ в КриптоАРМ — понятная инструкция

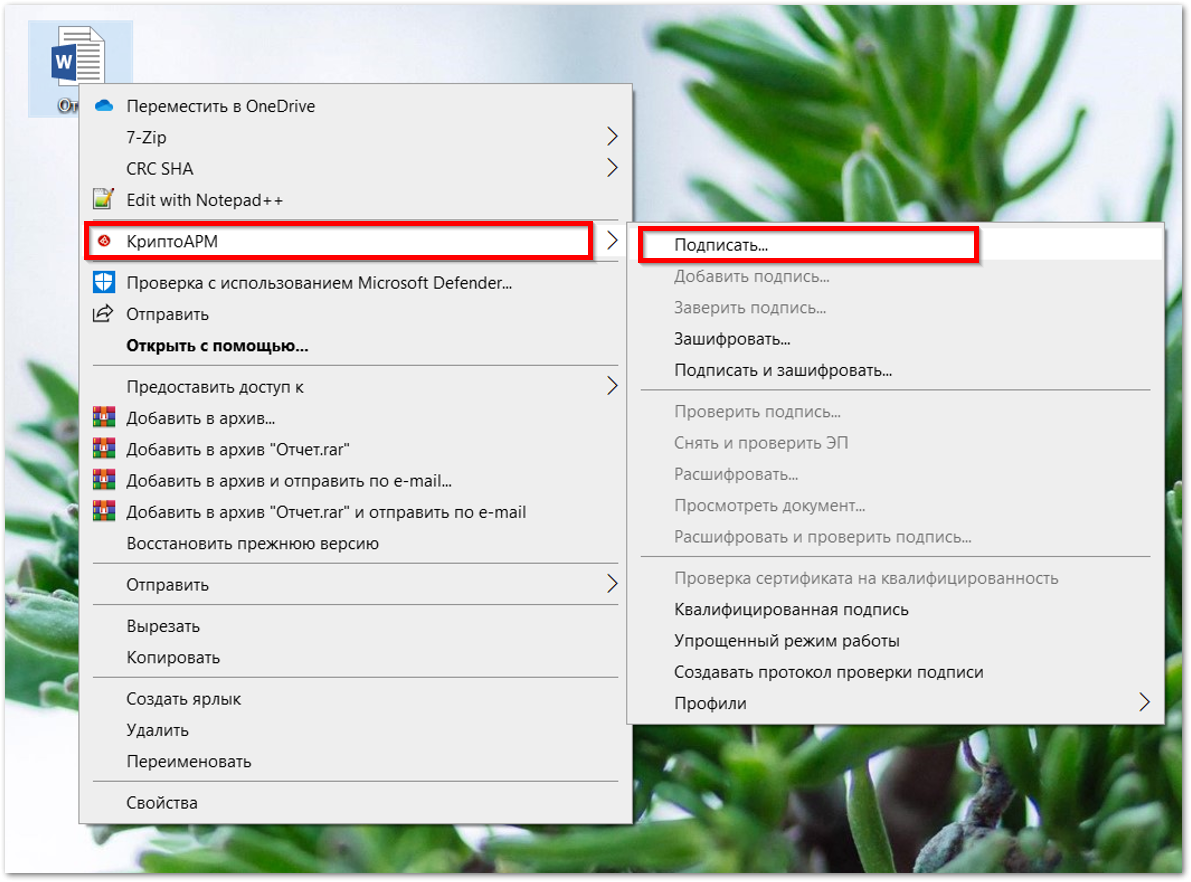

Подписать документы электронной подписью можно в программе КриптоАРМ. Еще в ней можно проверить подпись и зашифровать документ. О том, как подписать документ ЭЦП, смотрите пошаговую инструкцию в скриншотах или обучающий ролик.

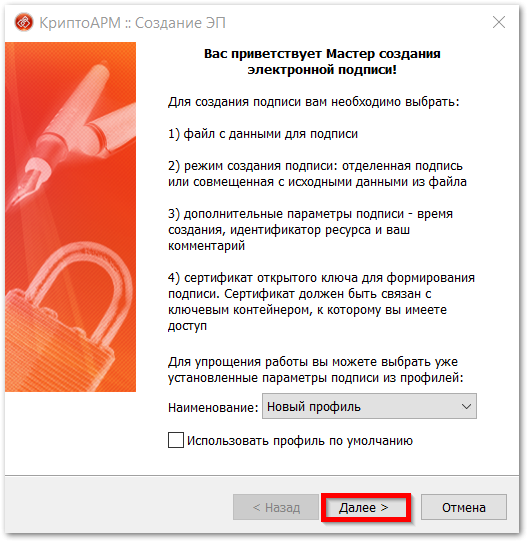

Шаг 2. Откроется «Мастер создания электронной подписи». Нажмите кнопку «Далее».

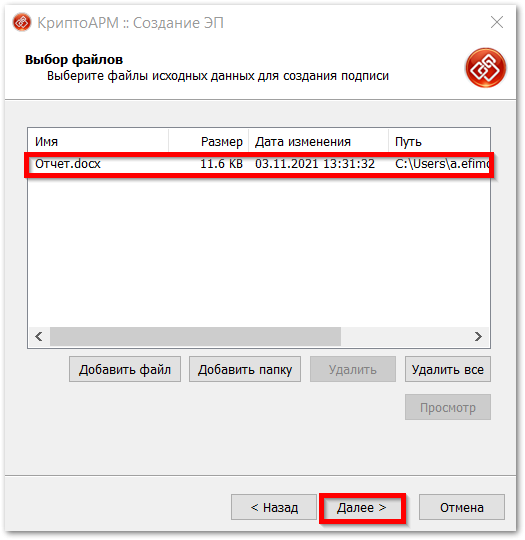

Шаг 3. В разделе «Выбор файлов» уже загружен документ, который мы выбрали на первом шаге. Можно добавить еще несколько документов или папку с файлами, которые нужно подписать.

Если нужно проверить документ перед подписанием, кликните на «Просмотр». Файл откроется в новом окне.

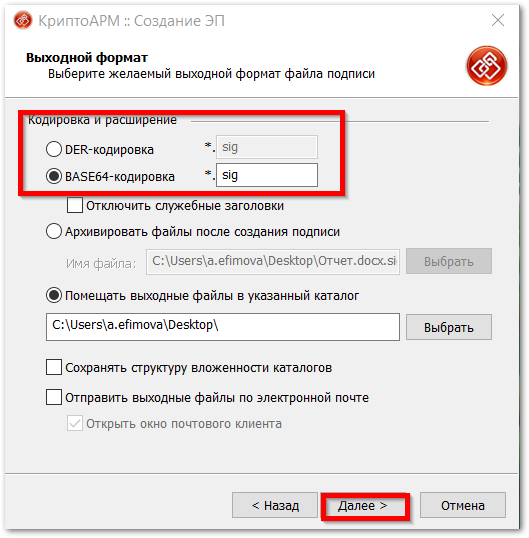

Шаг 4. В разделе «Выходной формат» выберите тип кодировки: DER или BASE64. Зачастую можно выбрать любую — файл будет подписан корректно. Но есть несколько исключений. Например, для ФСРАР подойдет только кодировка DER.

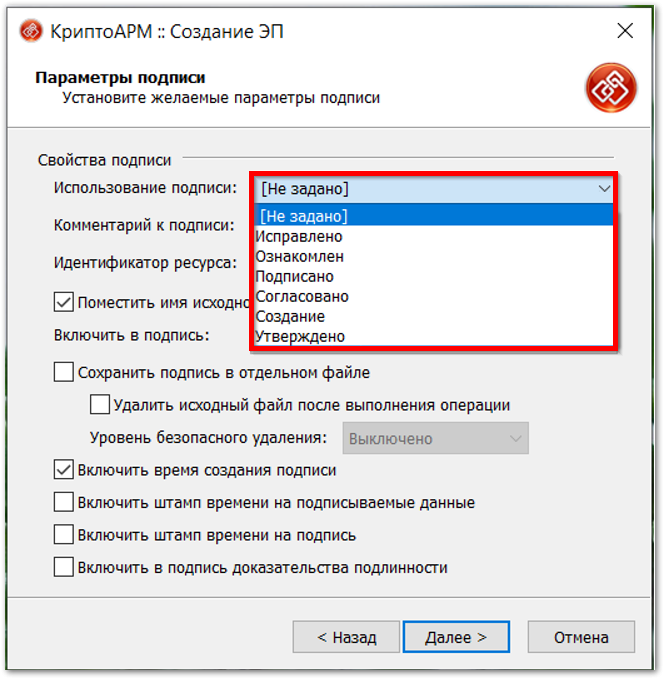

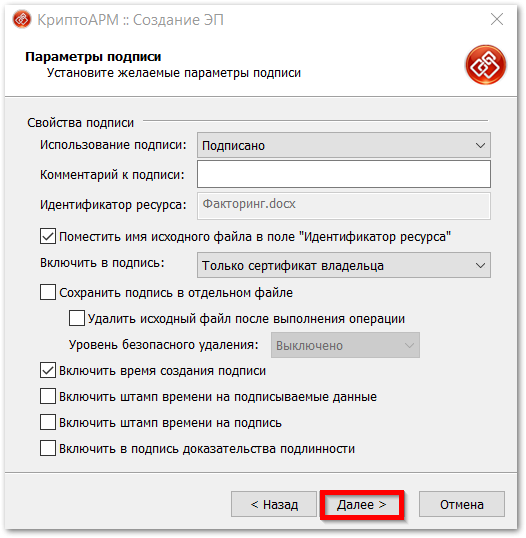

Шаг 5. В разделе «Параметры подписи» в графе «Использование подписи» можете оставить значение «Не задано» или выберите вариант, подходящий по смыслу документа, например, «Подписано».

Также в этом разделе можно выбрать вид подписи.

Присоединенная подписьОтсоединенная подписьПрикрепляется к исходному документу. После подписания вес файла увеличивается. Хранится в отдельном документе, вес и содержимое исходного файла не меняется. Чтобы проверить подпись, нужен только подписанный файл. Чтобы проверить подпись, нужен исходный документ и файл с подписью. Для чтения подписанного документа нужна специальная программа, чтобы извлечь файл. Можно прочитать документ без специальных программ.

Чтобы создать отсоединенную подпись, поставьте галочку напротив пункта «Сохранить подпись в отдельном файле». Если галочка не стоит, по умолчанию будет создана присоединенная подпись.

Когда выберете нужные параметры, кликните «Далее».

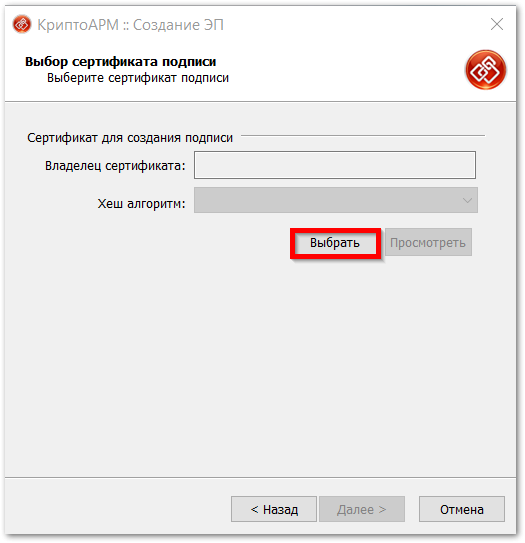

Шаг 6. На этапе «Выбор сертификата подписи» нажмите кнопку «Выбрать». В новом окне выберите свой сертификат подписи. Если в окне нет ни одного сертификата, его нужно установить

Электронная подпись для любых задач

В комплекте сертификат, сертифицированный токен и лицензия «КриптоПро» — все, что нужно для работы

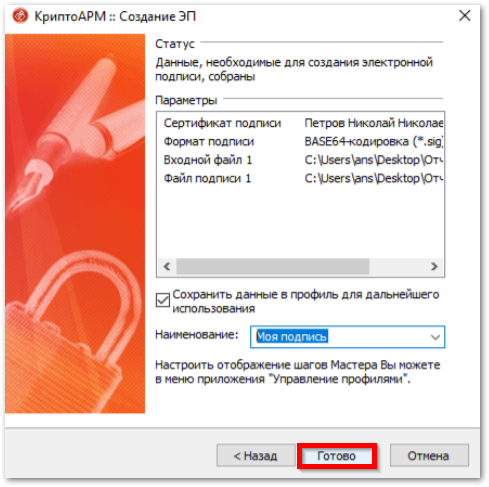

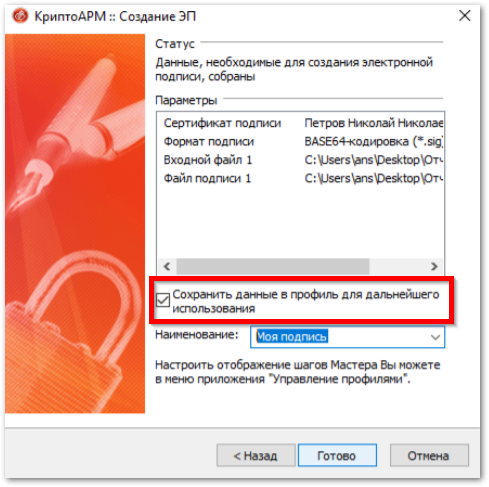

Шаг 7. Проверьте, все ли данные для подписания документа выбраны верно. Нажмите кнопку «Готово».

Если вы часто выбираете одни и те же параметры, на этом этапе можно создать шаблон для подписи. Для этого поставьте галочку напротив пункта «Сохранить данные в профиль для дальнейшего использования». Теперь на втором шаге вы можете выбрать нужный профиль и не устанавливать большую часть настроек вручную.

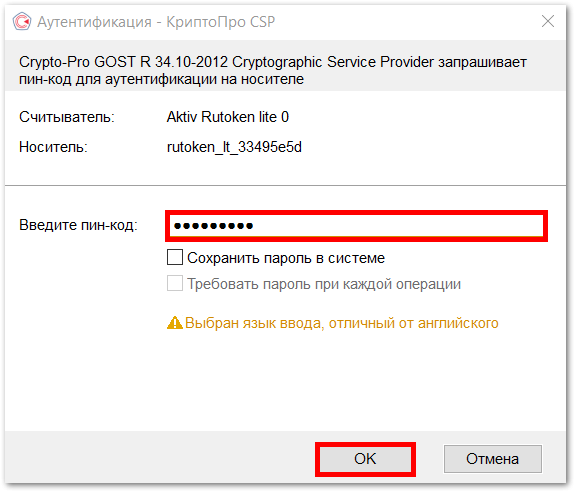

Шаг 8. Создавая подпись, программа может запросить пароль.

Шаг 9. Документ подписан. Он сохранится в папку, которую вы указали на четвертом шаге.

Значок подписанного документа отличается от исходного файла, поэтому его легко найти.

КриптоПро JCP – средство криптографической защиты информации, реализующее российские криптографические стандарты, разработанное в соответствии со спецификацией JCA (Java Cryptography Architecture).

Интеграция КриптоПро JCP с архитектурой Java позволяет использовать стандартные процедуры, такие как создание и проверка ЭЦП (в том числе XMLdsig, CAdES, XAdES) , шифрование, генерацию ключей, вычисление кодов аутентификации (Message Authentication Code – MAC) в JavaTM Cryptography Extension (JCE) в соответствии со спецификациями JavaTM Cryptography Extension (JCE) на различных операционных системах и аппаратных платформах.

Реализация КриптоПро JCP совместима с КриптоПро CSP.

Средство криптографической защиты КриптоПро JCP распространяется в двух комплектациях:

- генерация ключей, формирование и проверка ЭЦП, хэширование данных;

- генерация ключей, формирование и проверка ЭЦП, хэширование данных, шифрование.

КриптоПро JCP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012;

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89 и ГОСТ 34.12-2015;

- обеспечение аутентичности, конфиденциальности и имитозащиты соединений TLS;

- контроля целостности, системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34. 11 94 “Информационная технология. Криптографическая защита информации. Функция хэширования” и ГОСТ Р 34. 11 2012 “Информационная технология. Криптографическая защита информации. Функция хэширования”.

Алгоритмы формирования и проверки ЭЦП реализованы в соответствии с требованиями:

- ГОСТ Р 34.10-2001 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”;

- ГОСТ Р 34.10-2012 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”.

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 “Системы обработки информации. Защита криптографическая” и ГОСТ 34. 12-2015 “Информационная технология. Криптографическая защита информации”.

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии с ГОСТ Р 34. 10-2001/ГОСТ Р 34. 10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34. 11-94/ГОСТ Р 34. 11-2012 и ГОСТ 28147-89.

КриптоПро JCP функционирует в следующем окружении:

- виртуальной машина, удовлетворяющая спецификации Java 7 ™ Virtual Machine;

- требуется Java 7 Runtime Environment версии 7 и выше;

Длина ключей электронной цифровой подписи (ГОСТ Р 34. 10-2001):

- закрытый ключ – 256 бит;

- открытый ключ – 512 бит при использовании алгоритма ГОСТ Р 34.10-2001;

Длина ключей электронной цифровой подписи (ГОСТ Р 34. 10-2012, 256 бит):

- закрытый ключ – 256 бит;

- открытый ключ – 512 бит при использовании алгоритма ГОСТ Р 34.10-2012, 256 бит;

Длина ключей электронной цифровой подписи (ГОСТ Р 34. 10-2012, 512 бит):

- закрытый ключ – 512 бит;

- открытый ключ – 1024 бит при использовании алгоритма ГОСТ Р 34.10-2012, 512 бит;

Длина ключей, используемых при шифровании:

- закрытый ключ – 256 бит на базе алгоритма ГОСТ Р 34.10-2001;

- закрытый ключ – 256 бит на базе алгоритма ГОСТ Р 34.10-2012, 256 бит;

- закрытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2012, 512 бит;

- открытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2001;

- открытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2012, 256 бит;

- открытый ключ – 1024 бит на базе алгоритма ГОСТ Р 34.10-2012, 512 бит;

- симметричный ключ – 256 бит;

Типы ключевых носителей:

- сменные носители с интерфейсом USB;

- российские интеллектуальные карты (Оскар) с использованием считывателей смарт-карт, поддерживающих интерфейс OpenCard Framework (в том числе протокол PC/SC для Windows): GemPC Twin, Towitoko, Oberthur OCR126 и др.);

- электронные ключи и смарт-карты eToken;

- электронные ключи Rutoken;

- смарт-карты ESMART;

- директория жесткого диска.

Сравнение версий JCP JCP JCP 2. 0

ГОСТ Р 34. 10-2012 512 / 1024 бит

ГОСТ Р 34. 10-2001512 бит512 бит

ГОСТ Р 34. 10-941024 бит

ГОСТ Р 34. 11-2012 256 / 512 бит

ГОСТ Р 34. 11-94256 бит256 бит

ГОСТ 28147-89256 бит256 бит

ГОСТ 34. 12-2015256 бит

Поддержка новых алгоритмов в JTLS-+

Контроль сроков действия ключа-+

Поддержка CAdES/XAdES-подписи-+

Квалифицированнаяэлектронная подпись

Поддерживает сертификаты усиленной квалифицированной электронной подписи. Соответствует требованиям 63-ФЗ «Об электронной подписи». Используются российские алгоритмы и стандарты электронной подписи и хеширования ГОСТ Р 34. 10-2012 и ГОСТ Р 34. 11-2012. Совместим с СКЗИ «КриптоПро CSP 4. 0» и выше.

Мобильнаяэлектронная подпись

Использование электронной подписи на мобильных устройствах под управлением ОС iOS и Android. Поддержка «облачных или дистанционных» ключей ЭП. Поддержка ключей, привязанных к SIM-карте абонента. Поддержка защищенных ключевых носителей USB Type-C, Bluetooth, NFC. Возможность установки сертификатов и ключей через QR-код.

Облачная илидистанционная подпись

Возможность подключения к сервисам удостоверяющих центров и использования сертификатов, ключи которых хранятся не на устройстве владельца, а на стороне удостоверяющего центра. Такая подпись может быть неквалифицированной либо квалифицированной. Поддерживаются сервисы, построенные на базе КриптоПро DSS.

Шифрованиеэлектронных документов

Шифрование исключает возможность просмотра содержимого зашифрованного файла любыми лицами, не являющимися его получателями и не владеющими ключами для расшифрования. Шифрование данных рекомендуется применять к любым конфиденциальным данным при их передаче по незащищенным каналам сети Интернет.

Алгоритмышифрования

Поддерживаются ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования», ГОСТ Р 34. 12-2015 и ГОСТ Р 34. 12-2018 «Информационная технология. Криптографическая защита информации. Блочные шифры» — Кузнечик и Магма.

Шифрованиеи проверка подписи

Шифрование файлов и проверка электронной подписи выполняются бесплатно, не требуют ввода лицензии на КриптоАРМ ГОСТ. Единственное условие — на рабочем месте требуется установка КриптоПро CSP, также бесплатного для шифрования данных и проверки ЭП.

Создание запросав УЦ и генерация ключей

Возможность создать запрос на получение сертификата электронной подписи по выбранному шаблону. Генерация контейнера с ключами ЭП локально в системный реестр либо на специальный носитель. Сохранение созданных запросов и отправка их в УЦ. Установка полученного в УЦ сертификата в контейнер с ключами.

Защищенныеотчуждаемые носители

Поддерживается использование защищенных отчуждаемых носителей (токенов и смарт-карт) разных брендов: Рутокен, JaCarta, eSMART и разных видов: USB, Type-C, Bluetooth, ФКН, NFC. Поддержка интерфейса PKCS#11 осуществляется через КриптоПро CSP 5.

Импорт сертификатовиз LDAP

Подключение внешней адресной книги из каталога LDAP. Загрузка контактов из LDAP и привязанных к ним сертификатов в локальную адресную книгу. Возможность добавления к любому контакту его сертификата электронной подписи. Использование контактов в качестве получателей при шифровании файлов при условии, что у них имеются привязанные сертификаты ЭП.

Чтобы начать подписывать, шифровать документы и обмениваться ими, рабочее место надо подготовить. Сервис диагностики рабочего места сделает это автоматически.

Любые размеры и форматы

Работайте с документами ифайлами без ограничения по формату и размеру.

Совместим с КриптоПро

КриптоПро CSP 4. 0 и 5. 0, КриптоПро TSP Client 2. 0, КриптоПро OCSP Client 2. 0, КриптоПро DSS 2

Поддержка российских ОС

КриптоАРМ ГОСТ работает на отечественных системах: Астра Линукс, РОСА, Альт, РЕД ОС.

Отечественный софт

Внесена в Единый реестр российского ПО. Номер записи5776 от 20. 2019 г.

ver. 12 от 28. 2021

Сейчас у нас нет доступных бета-версий КриптоАРМ ГОСТ

Для загрузки дистрибутивов, пожалуйста,

ver. 11 от 21. 2021г.

Или выберите удостоверяющий центр

Статьи о кейсах применения электронной подписи, изменениях законодательства в сфере электронного документооборота, переводы зарубежных экспертов в сфере информационных технологий, пресс-релизы

Как сформировать и подписать

В этой статье мы расскажем, как сформировать документ о полномочиях в электронной форме с помощью сервиса от ФНС Росс.

9 марта 20221166

Сдача алкогольной декларации в ФСРАР

Приближается срок сдачи алкогольной декларации за II квартал 2022 года. Для того чтобы успешно отчитаться по обороту.

1 июля 20221784

Сферы применения КриптоАРМ ГОСТ

Возникают сложности с оформлением документов в электронном виде? Не знаете, какие средства электронной подписи следуе.

21 июня 20212304

Всем привет. В этом посте я хочу рассказать о подводных камнях выпуска квалифицированной электронной подписи (КЭП) для физического лица и о моем личном опыте взаимодействия с удостоверяющими центрами (УЦ). Не буду вдаваться в законодательство и прочие юридические подробности, специалистом в которых я не являюсь. Могу лишь сказать что существует ФЗ (номер сейчас не вспомню) согласно которому КЭП признается аналогом обычной подписи физического лица, что открывает для простого пользователя массу возможностей. Например, с помощью КЭП можно подписывать произвольные документы, например, всякие заявления в PDF в банки, сотовым операторам, коммунальщикам и т. и отправлять их по обычной электронной почте, без необходимости посещения этих учреждений лично. По закону документ подписанный КЭП и отправленный по электронной почте, если и не считается юридически значимым (здесь не могу сказать, т. не юрист), то подпись на нем по-крайней мере точно считается аналогом вашей обычной подписи, что, как минимум, удобно. Плюс, вы можете получать различные государственные сервисы, например, регистрацию ИП и т. , как раз для всего этого вам и пригодится КЭП.

Если вы не специалист в криптографии и никогда не касались подобных моментов, то немного поясню. Физически КЭП представляет собой сертификат, выданный аккредитованным удостоверяющим центром, а также ключевую пару, состоящую из открытого/публичного и закрытого/приватного ключа. Приватный ключ должен храниться в защищенном контейнере на ПК или на специальном устройстве – токене. Например, Рутокен Lite, Рутокен ЭЦП 2. 0, Jacarta, eSmart и т. Также при создании ключевой пары могут использоваться различные алгоритмы, самые распространенные и наиболее используемые из них – зарубежные, например, RSA и др. , у нас же в стране официально стандартом для КЭП признан алгоритм ГОСТ Р 34. 10-2012. Процесс выпуска КЭП в теории выглядит следующим образом. Пользователь формирует на своем ПК ключевую пару: закрытый ключ, и получающийся из него открытый. После чего генерируется запрос на сертификат, согласно определенному шаблону, например, для КЭП в него заполняются такие поля, как Фамилия Имя Отчество пользователя, ИНН, СНИЛС, e-mail и др. Все это происходит с использованием СКЗИ (средства криптографической защиты информации), наиболее распространенными из которых являются КриптоПро CSP и VipNet CSP. Если кому-то интересно более подробно – то данную информацию можно найти на сайте практически любого удостоверяющего центра.

Теперь самое главное. Носители ключевой пары (токены) бывают нескольких видов. Если немного углубиться в технические детали, то это – с поддержкой аппаратной криптографии и без. Что это значит? На носителе с поддержкой аппаратной криптографии можно создать неэкспортируемую ключевую пару, т. в этом случае приватный ключ создастся на самом носителе и не сможет быть извлечен оттуда. Другими словами, все операции с электронной подписью будут выполняться на самом носителе, приватный ключ никогда его не покинет, не окажется в памяти компьютера, не сможет быть скомпрометирован вирусами или другим вредоносным ПО. пока сам носитель при вас – никто не сможет воспользоваться вашей электронной подписью и никто не сможет ее похитить. В то время как носители без поддержки аппаратной криптографии являются просто хранилищем ключа и не выполняют таких функций.

Приобрести его можно в любом удостоверяющем центре (УЦ), или, например, в сетевых магазинах, таких как Ситилинк и т. Что я и сделал, плюс использовал бонусы в Ситилинке, для покупки токена со скидкой. В итоге окончательная цена на него получилась около ~1000 руб. Для сравнения – ни один УЦ такую цену на токен конечно не даст. Кроме самого токена нам понадобится ПО КриптоПро CSP и КриптоАРМ ГОСТ для удобной подписи документов (напомню, что одним из условий для чего мы вообще планируем использовать КЭП – является подпись документов), это все также достаточно легко находится и приобретается.

Поясню почему это важно. Априори регламент выпуска электронной подписи удостоверяющим центром неизвестен для пользователя. ответственность за безопасность приватного ключа подписи несет сам пользователь, логично что подпись должна генерироваться пользователем самостоятельно (!), на его собственном ПК или токене с поддержкой аппаратной криптографии. Вариант в котором вы обратились в УЦ с заявлением на предоставление электронной подписи, сотрудники УЦ как-то что-то там сгенерировали, отдали вам токен и бумаги на подпись не подходит по понятным причинам. в этом случае приватный ключ сгенерирован не вами и у вас в теории не может быть уверенности в том, что недобросовестный сотрудник УЦ не скопировал ваш приватный ключ себе на флэшку. Такое наверное маловероятно, но все же. В ситуации когда приватный ключ генерируется вами, на носителе с поддержкой аппаратной криптографии и не может быть физически извлечен с этого носителя – вы чувствуете себя гораздо более спокойно, т. ваш закрытый ключ находится в безопасности.

Как же УЦ должен выдать сертификат КЭП в таком случае, спросите вы? Как раз для этого и нужен тот самый запрос в формате PKCS #10. В момент генерации запроса на носителе создается неизвлекаемая ключевая пара, т. запрос соответствует вашему приватному ключу. Задача УЦ обработать этот запрос и выдать вам сертификат. Так это должно работать в теории, и так это работает со всеми зарубежными УЦ, например, при выдаче TLS сертификатов для подтверждения доменного имени сайта и т. В “отечественном” же случае, для получения КЭП – нужен еще личный визит в офис для подтверждения вашей личности и проверки паспорта и СНИЛС. Но по факту смысл действий УЦ остается тем же, вы подаете запрос – они генерируют сертификат. Всё.

вернёмся в реальность. В субботу вечером был напрален запрос по e-mail в следующие удостоверяющие центры:

С некоторыми из них переписка велась по e-mail, с некоторыми – в чате на сайте. Вопрос был задан всем один и тот же:

Подскажите пожалуйста, может ли ваш УЦ выпустить сертификат КЭП для физического лица на основании запроса в формате PKCS #10? Хочется использовать КЭП для подписи произвоильных документов. Имеется носитель РуТокен ЭЦП 2. 0, создан запрос на сертификат и неэкспортируемая ключевая пара. Хотелось бы получить сертификат на основании данного запроса. Eсли это возможно, то каким образом я могу передать PKCS #10 запрос в УЦ и оплатить генерацию сертификата? Какова процедура?

Позже всех ответил Тензор, ответа пришлось ждать несколько суток, аж до понедельника:

Электронные подписи для физического лица изготавливаем только на защищеном носителе Рутокн lite (не на Рутокен ЭЦП 2,0).

Таким образом сотрудники Тензор считаю что физические лица не достойны использовать ключевые носители с аппаратной криптографией.

Крипто-Про ответили, что формирование сертификата по PKCS#10 запросу невозможно:

Здесь нужно заметить, что техническая грамотность некоторых сотрудников поддержки отвечающих на вопросы в чате и по e-mail у большинства УЦ практически нулевая (это не относится к УЦ КриптоПро) и, как выяснилось, мало кто из них представляет что такое запрос в формате PKCS#10 , т. все привыкли что клиенты пользуются “стандартной процедурой” или регламентом самого УЦ для получения КЭП. Который как раз и заключается в том, что вы заполняете бумажное заявление, потом сотрудники УЦ генерируют приватный ключ и сертификат, в некоторых случаях вообще без вашего участия, и отдают все это вам, вы же просто оплачиваете и подписываете документы что со всем согласны (между тем гарантий что копий вашего приватного ключа не осталось в УЦ у вас нет).

Диалог со старшим специалистом Астрал в чате выглядел следующим образом (общение в чате происходило потому, что на почту они так и не удосужились ответить):

– Добрый день. Подскажите, каков механизм получения КЭП для физического лица в случае если у меня уже есть носитель (Рутокен ЭПЦ 2. 0) и сформирован запрос на сертификат? Каким образом я могу передать запрос на сертификат сотрудникам УЦ? Лично при посещении офиса, либо с помощью какой-либо формы на сайте УЦ, по электронной почте или еще как-то?

– Здравствуйте. Вы обратились в техническую поддержку организации АО «Калуга Астрал». Уточните, пожалуйста, ИНН организации.

– Елена, в смысле ИНН организации? Вы читали вопрос? Речь идет о ФИЗИЧЕСКОМ ЛИЦЕ.

– Я читала Ваш вопрос, в данном случае имеется ввиду ИНН физ. лица.

– А какое это отношение имеет к заданному вопросу? Ответить на вопрос можно без запроса каких-либо перс. данных.

– Вы написали что сформировали запрос, мне необходимо понимать по какому продукту.

– Перечитайте вопрос. Речь идет о КЭП для физического лица. Об этом сказано в вопросе.

– Еще раз уточню, я читала Ваш вопрос, если Вы сформировали запрос у нас по какому-либо продукту, то потребуется ИНН для проверки. Если Вы еще не формировали, а только собираетесь сформировать, то в данном случае я могу оформить заявку в отдел продаж если Вы уже выбрали тариф. Могу только сказать что идентификация производится при личном присутствии в офисе.

– Подскажите, вы представляете себе принципы и алгоритмы выпуска КЭП удостоверяющим центром? В данном случае речь идет о том что у меня сформирован запрос на выпуск сертификата КЭП для УЦ. Вопрос о том, каким образом он передается в УЦ, при личном посещении или есть другие каналы передачи?

– Получить сертификат на физ. лицо можно либо напрямую в офисе, либо подав заявку из личного кабинета. Для подбора обслуживающей организации можем оформить заявку в отдел продаж.

– Видимо мы не понимаем друг-друга. Я задам интересующие вопросы при посещении офиса. Спасибо.

Здесь старший (!) специалист вообще не захотел вникать в суть вопроса или даже не понял смысла того, про что его спрашивают. По-крайней мере информации о том возможен ли выпуск сертификата по запросу PKCS#10 предварительно подготовленному клиентом и о возможных путях передачи этого запроса в УЦ предоставлено не было.

Диалог со “специалистами” Контур был куда более “увлекательным”. Один из специалистов попытался вникнуть в смысл вопроса, но после нескольких безуспешных попыток:

Просто решил уйти. Другой сотрудник почему-то решил что речь идет про использование решения КриптоПро HSM (хотя в вопросе про это ничего не было сказано) и вообще никакой речи про HSM не поднималось:

И ответил отказом. После чего ему еще раз было объяснено, что никакого HSM и облачных технологий у меня нет и никогда не было, и что имеется только РуТокен ЭПЦ 2. 0 на котором уже есть неэкспортируемая ключевая пара, а также мной уже был сгенерирован запрос на сертификат. Однако это пояснение также не помогло, после чего я попытался переформулировать вопрос:

Однако четкого ответа также не было получено и я просто решил не тратить больше время на подобное общение.

Специалисты Инфотекс Траст ответили что действуют согласно собственному регламенту и не могут сформировать КЭП на основании имеющегося запроса:

Наш УЦ выпускает КЭП только на основании запроса сформированного через личный кабинет на сайте iitrust. Выпуск сертификата на основании запроса сформированного сторонним ПО не предусмотрен.

Выпуск сертификата к уже существующему приватному/закрытому ключу тоже не предусмотрен. Если у Вас утеряна открытая часть ключа (сертификат), то необходимо обратиться в УЦ, в котором выпускалась ключевая пара. В ином случае, Вы можете пройти весь этап генерации заново в нашем УЦ, но в этом случае будет сформирована новая ключевая пара.

Естественно, что генерация ключевой пары в УЦ меня по понятным причинам не устраивала и я решил задать уточняющий вопрос:

А какой смысл в генерации ключевой пары вне носителя пользователя? В этом случае она априори будет считаться скопрометированной, т. недобросовестный сотрудник УЦ сможет, например, скопировать контейнер с закрытым ключом себе. В случае же, если ключевая пара формируется непосредственно на носителе с неизвлекаемой ключевой парой – подобное исключено в принципе. Поэтому вопрос актуален, и наверное звучит – как при обращении в ваш УЦ использовать носитель с аппаратной криптографией и неизвлекаемой ключевой парой?

После чего сотрудник поддержки прислал следующее разъяснение:

Получив его, я запросил инструкцию по выпуску сертификата, чтобы понять каким именно образом происходит генерация сертификата через их ЛК, т. чтобы понять суть самой процедуры. И инструкция была незамедлительно мне предоставлена, несмотря на позднее время – 4 утра (по этому критерию данному УЦ вообще можно ставить 5+, т. ответы на все вопросы удалось получить у сотрудника поддержки даже глубокой ночью).

Кстати, в УЦ Инфотекс Траст была возможной “удаленная идентификация” по биометрии загранпаспорта, т. получение КЭП вообще без посещения офиса. Как это – можно прочитать вот тут (не сочтите за рекламу). В результате в 4 утра (!) я заполнил все что необходимо и отправил запрос на получение КЭП, через некоторое время она уже была выпущена. Если коротко, то перед началом работы вы устанавливаете на телефон специальное приложение IDPoint, в котором с помощью NFC ридера в телефоне читаете данные с чипа в вашем загранпаспорте и приложение идентифицирует вас.

Единственный нюанс, который стал “сюрпризом” – в процессе оформления КЭП они выпускают на вас ДВА сертификата, вместо одного. Один, который вы собственно и заказывали, приватный ключ от которого защищенно хранится на вашем токене. А другой – неявно получается в приложении IDPoint во время идентификации. Неявно – потому что вас не предупреждают о том, что будет выпущено несколько сертификатов. Но т. информация о всех выпущенных на ваше имя КЭП попадает в ГосУслуги – вы узнаете об этом. Честно говоря я был слегка удивлен, что было выпущено именно два сертификата и задал соответствующий вопрос техподдержке, ответ был следующим:

При выпуске ЭП с дистанционной идентификацией через приложение IDPoint выпускается 2 сертификата ЭП:

Первый сертификат ЭП – технологический, издается через само приложение и хранится только на вашем телефоне, воспользоваться им можно только через приложение IDPoint, и только в рамках услуг, предоставляемых УЦ АО «ИнфоТеКС Интернет Траст». В случае удаления или переустановки приложения IDPoint ключ удаляется безвозвратно. Передать, перенести или выгрузить данную ЭП на другое устройства нельзя, ключ не экспортируемый.

Второй сертификат ЭП выпускается уже по запросу, формируемому с вашего компьютера, с этой ЭП можно работать через обычные СКЗИ.

Тем не менее я все равно отправил запрос на отзыв второго сертификата, т. использовать его не планировал.

Поэтому по факту оценка 5+, поставленная этому УЦ ранее, меняется на 5- (пять с минусом), т. ситуацию с двумя выпущенными сертификатами вместо одного является далеко не очевидной.

И наконец АйтиКом ответили что выпуск сертификата по запросу PKCS#10 возможен и прислали описание самой процедуры, поэтому они также получают оценку отлично.

Резюмируя, если подвести итог. Из 6-ти опрошенных УЦ смогли вообще понять что требуется клиенту и выразили готовность выпустить сертификат всего два. Один действительно его выпустил, правда с некоторыми оговорками (целых два сертификата вместо одного ;), второй, если бы я обратился к ним, думаю, выпустил бы его тоже. Остальные же, как видно, либо просто отказались (хотя выпуск сертификатов на основании запроса – прямая обязанность УЦ), либо продемонстрировали полную безграмотность сотрудников ТП, либо попытались навязать небезопасное решение. Выводы можете сделать самостоятельно.

К сожалению, привести здесь полные логи переписки с каждым из УЦ не представляется возможным, т. к цель была все-таки получить КЭП, а не написать “разгромную статью”, поэтому все логи чатов я не сохранял, но просто делал скрины откровенно “диких” моментов, по совокупности которых я и решил написать эту заметку. Однако даже по тому немногому что сохранилось – уже можно сделать вывод о квалификации сотрудников. Когда ты рассказываешь что у тебя есть PKCS#10 запрос и ты хочешь получить сертификат, а тебя 3 раза подряд спрашивают про ИНН, отрабатывая скриптовые сценарии, или когда сотрудник просто “сбегает”, не понимая чего от него хотят, или спрашивает тебя про HSM, хотя он, естественно, никаким боком не относится к заданному вопросу – становится жутковато. Это действительно “российская криптография – бессмысленная и беспощадная”. По-моему мнению все сотрудники технической поддержки должны обладать хотя бы минимальными знаниями и представлением о том как работает УЦ, о том что в конечном итоге все сертификаты действительно выпускаются на основании запроса. И что запрос этот генерируется одновременно с закрытым ключом или на основании приватного ключа, который должен быть только у пользователя и никак иначе. в любом другом случае, например, в случае генерации приватного ключа сотрудниками УЦ (без использования носителя с аппаратной криптографией и неэкспортируемыми ключами) такую КЭП априори можно считать скопрометированной. Также неплохо было бы проводить для сотрудников экскурс и рассказывать о том какие носители ключей (токены) существуют и в чем между ними разница.

Конечно же, все вышеописанное базируется на основании моего собственного опыта общения с УЦ и пропущено через призму моего мировосприятия и вообще является моим сугубо личным субъективным мнением 😉 Поэтому, вполне возможно, что я где-то был откровенно не прав, а возможно, что доля истины в моих словах все-таки есть и руководители соответствующих подразделений в УЦ возьмут какие-то моменты на заметку и проведут соответствующий инструктаж с сотрудниками (не в смысле устроят “публичную порку”, а именно приложат усилия для повышения технической грамотности). Буду рад вашим комментариям, ну а у меня на этом всё.

Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Рутокен ЭЦП 3.0 3100, серт. ФСБ

- Рутокен ЭЦП 2.0 2100, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 3000, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 Flash, серт. ФСБ

- Смарт-карта Рутокен ЭЦП 2.0 2100, серт. ФСБ

- Рутокен ЭЦП 2.0 (2000), серт ФСБ (USB/micro)

Неизвлекаемые ключи изначально генерируются внутри устройства, подписание происходит «на борту» с использованием аппаратной криптографии токена. Какая-либо возможность извлечения или копирования закрытого ключа отсутствует.

ВАЖНО! При генерации ключевой пары по алгоритму ГОСТ Р 34. 10 – 2012 следует выбирать короткий ключ 256 бит. С ключами длиной 512 бит УТМ не работает. При подключении к УТМ ключа с длиной закрытой части 512 бит в логах УТМ будет ошибка

Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

Особенности установки «КриптоПро CSP»

Установка в Windows

- Если на компьютере с ОС Windows установлены Драйверы Рутокен, и производитсяпервичная установкаКриптоПро CSP 5.0 R2, то настройка системы будет выполнена автоматически.

- При обновлении программы с предыдущих версий КриптоПро CSP, необходимо:

1) Установить актуальную версию «Драйверов Рутокен».

2) Запустить «КриптоПро CSP» с правами Администратора.

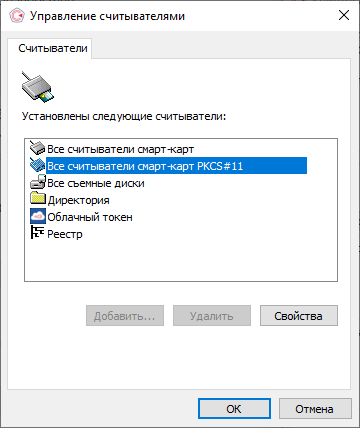

3) Выбрать «Оборудование» — «Настроить считыватели» — «Считыватель смарт-карт PKCS#11».

Установка в Linux

- Если установка КриптоПро происходит скриптом install_gui.sh, то необходимо отметить пункт “Поддержка токенов и смарт-карт”.

- Если установка КриптоПро происходит скриптом install.sh, то после установки основных пакетов необходимо установить пакеты cprocsp-rdr-cryptoki и cprocsp-rdr-rutoken.

Особенности настройки «КриптоПро CSP»

В «КриптоПро CSP» версии 5. 0 R2 и выше в разделе «Оборудование» — «Настроить считыватели» должен быть добавлен пункт «Все считыватели смарт-карт PKCS#11».

Если такого пункта нет, запустите «КриптоПро CSP» с правами Администратора и в этом окне добавьте считыватели, нажав на кнопку «Добавить

Если такой вариант считывателя отсутствует, удалите «КриптоПро CSP» и, убедившись, что вы устанавливаете версию 5. 0 R2 или выше, еще раз ее установите.

1) Установите актуальную версию Драйверов Рутокен.

2) Подключите устройство из семейства Рутокен ЭЦП 2. 0/3. 0 к компьютеру.

3) При генерации ключей нужно использовать версию «КриптоПро CSP» версии 5. 0 R2 или новее.

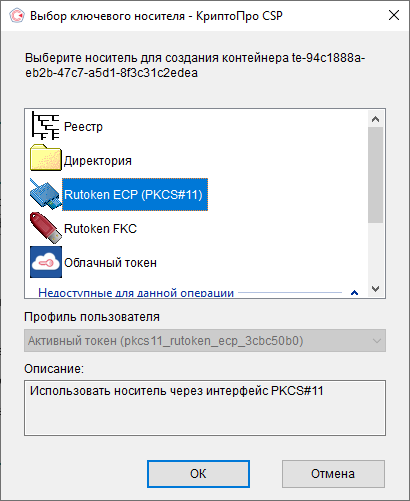

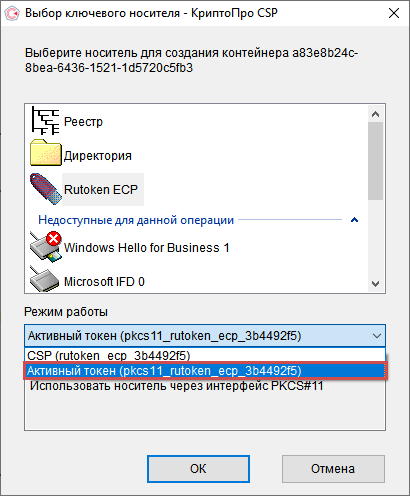

4) В окне выбора ключевого носителя выберите режим, который позволяет работать с внутренним криптоядром Рутокена через библиотеку PKCS#11. У вас может быть один из двух вариантов (зависит от версии КриптоПро CSP):

- Вариант 1. Выберите в списке носителей «Rutoken ECP (PKCS#11)».

- Вариант 2. Выберите в списке носителей «Rutoken ECP», а в выпадающем списке “Активный токен (pkcs11_rutoken_ecp_xxxxx).

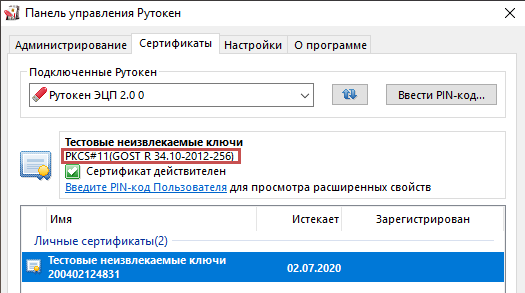

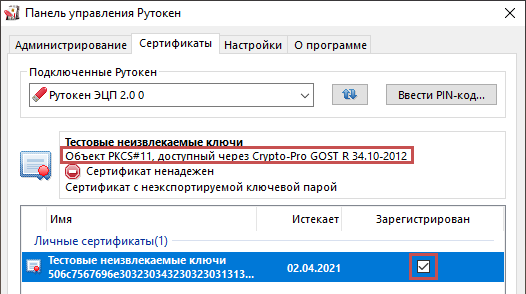

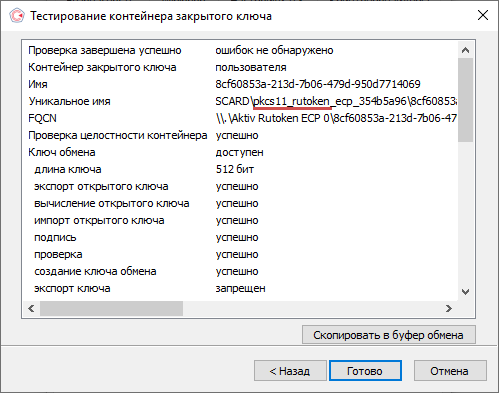

5) После генерации ключей и записи сертификата на Рутокен, проверьте формат ключей одним из двух способов:

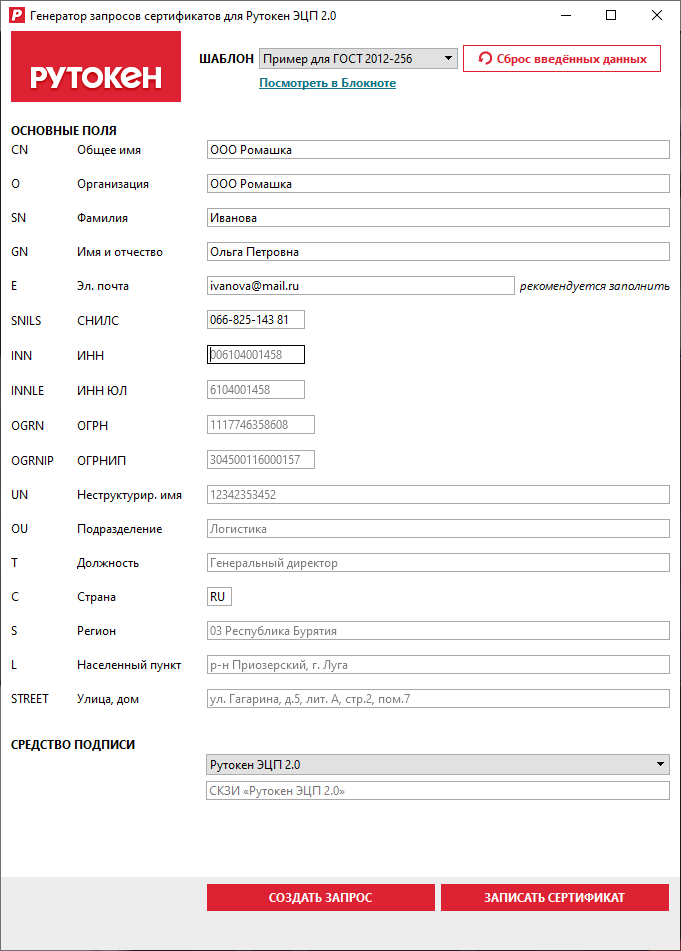

Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

«Генератор запросов сертификатов для Рутокен ЭЦП 2. 0 и 3. 0» входит в состав Драйверов Рутокен.

3) Запустите «Панель управления Рутокен».

4) Перейдите на вкладку «Сертификаты».

5) Нажмите кнопку «Ввести PIN-код» и введите PIN-код Администратора.

6) Нажмите на кнопку «Выписать сертификат», откроется приложение:

Далее используйте Инструкцию по работе с Генератором запросов.

Способ 3. С использованием программы «КриптоАРМ Стандарт Плюс»

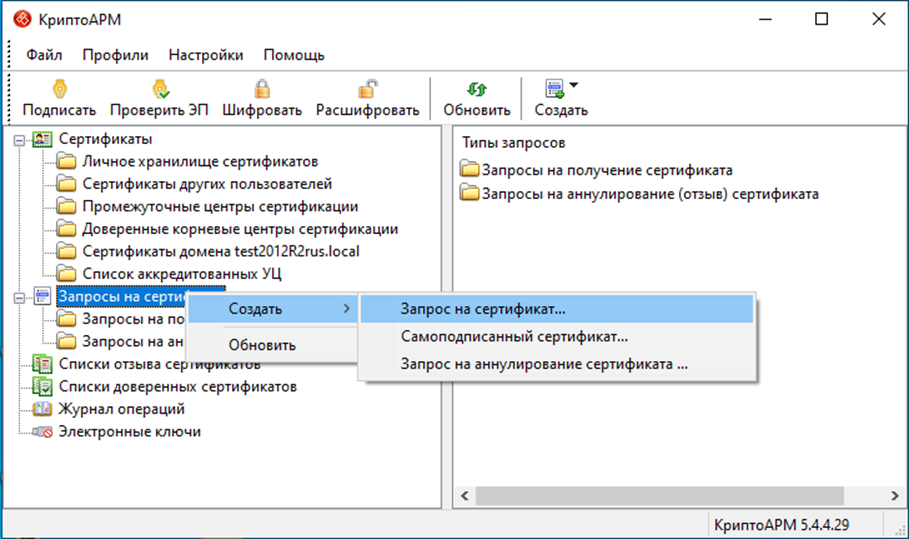

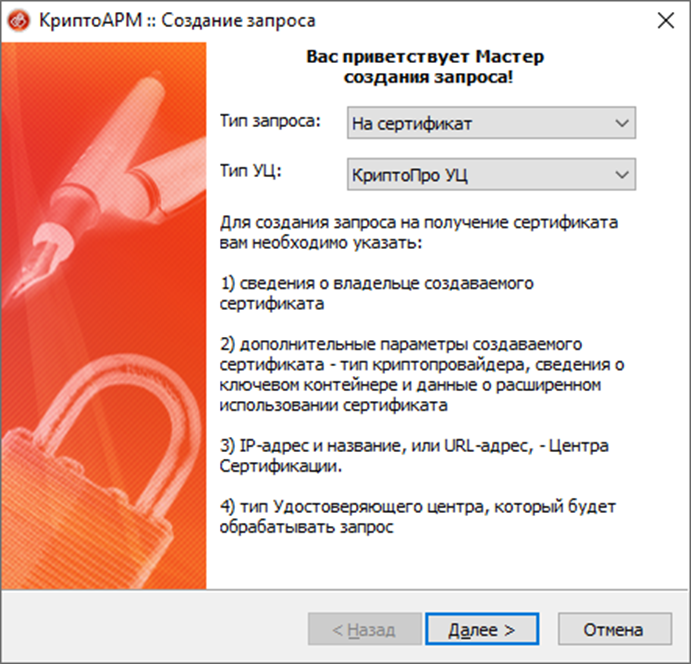

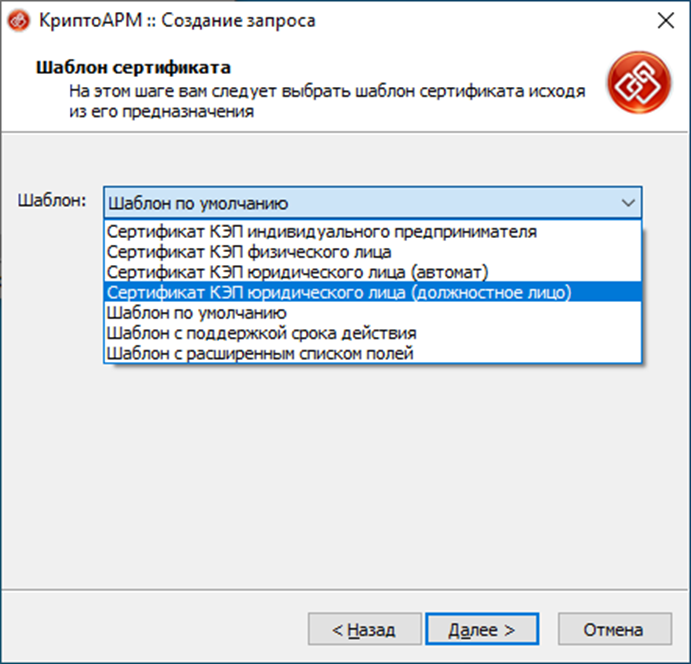

Способ 3. С использованием программы «КриптоАРМ» 5 версии

Как подписать документ в КриптоАРМ — видеоинструкция

https://youtube.com/watch?v=Z_itcGVCvI4

Материал актуален на 10. 2022

Интересные статьи

Как подписать документ невидимой подписью

Как подписать документ видимой подписью

Как проверить, действительна ли подпись

Чтобы подписать документ в Word или Excel электронной подписью, нужно установ.

Что такое генерация закрытого ключа электронной подписи

Особенности генерации ключа электронной подписи

Как сгенерировать неквалифицированную электронную подпись на сайте ФНС России: пошаговая инструкция.

Как отозвать электронную подпись юридическому лицу и ИП

Как отозвать электронную подпись физическому лицу

В каких случаях нужно отозвать электронную подпись

Если кратко

Отзыв электронной п.