Обновлено 11.09.2018

Добрый день! Уважаемые читатели и гости крупнейшего IT блога в России pyatilistnik.org. В прошлый раз мы разбирали ситуацию, что утилита КриптоПРО не видела токен Jacarta, согласитесь, что при решении этой проблемы было бы здорово иметь тестовый ключ с сертификатом, и параллельно ваш коллега мог бы тоже траблшутить. Еще тестовый сертификат CryptoPRO может быть полезен, при процедуре переноса контейнера КриптоПРО из реестра в случае с не экспортируемым закрытым ключом. Сегодня я вас научу генерировать нормальный, тестовый сертификат шифрования или подписи для разных задачу.

- Подтверждена совместимость КриптоПро CSP 5. 0 и ОСОН “ОСнова”

- Способы, с помощью которых публикация уникальных статей в Интернете принесет вам славу

- Оглавление

- Введение

- Оглавление

- Введение

- Типовой сценарий тестирования

- Подготовка к тестирования

- Проверка связи со стендом

- Тест инициатора транспортного режима

- Тест ответчика транспортного режима

- Тест инициатора режима L2TP/IPsec

- Подготовка к тестам туннельного режима

- Тест инициатора туннельного режима

- Тест ответчика туннельного режима

- Реализована поддержка российской криптографии в мобильном браузере ОС Аврора

- Создание тестового сертификата

- Введение

- Путь 1

- Путь 2

- Приглашаем на вебинар “Особенности реализации требовании приказа ФАПСИ №152 по учёту СКЗИ”

- Zero Trust Network Access в современных условиях

- Ссылки

- Конфигурация стенда

- Адреса узлов

- Параметры методов аутентификации

- Узлы тестирования обязательных параметров IPsec

- Узлы с альтернативными параметрами IPsec

- Политики IPsec узлов транспортного режима

- Политики IPsec узлов туннельного режима

- Комплексное импортозамещение средств удаленного доступа от NGate и UEM SafeMobile

- Сайт Академии криптографии РФ с ГОСТ TLS

- Стенд открытого тестирования СКЗИ “КриптоПро CSP”/”КриптоПро TLS”

- Практические подходы к построению архитектуры безопасности с нулевым доверием на базе продуктов КриптоПро

- “Окуляр ГОСТ” – аналог Adobe Acrobat с плагином “КриптоПро”

- Дополнительные сервисы стенда

- Доступ к IPv6 по HTTPS

- Доступ по протоколу SSTP (MS SSL-VPN)

- Загрузка программного обеспечения

- Генерация тестового сертификата

- Установка КриптоПро ЭЦП Browser plug-in.

- Защищенная электронная почта в КриптоАРМ ГОСТ

Подтверждена совместимость КриптоПро CSP 5. 0 и ОСОН “ОСнова”

Публикация: 13 April 2022 – 14:16

Компания НППКТ и КриптоПро провели совместное тестирование ОСОН “ОСнова” и СКЗИ “КриптоПро CSP 5.0”. В ходе тестирования специалисты подтвердили полную совместимость ОСОН “ОСнова” в исполнении для архитектур x86-64 и СКЗИ КриптоПро CSP 5.0.12417.

ОСОН “ОСнова” – отечественная защищенная операционная система, предназначенная для построения защищённых автоматизированных систем, обрабатывающих конфиденциальную информацию и персональные данные. Включена в “Единый реестр российских программ для электронных вычислительных машин и баз данных”. Имеет сертификат соответствия ФСТЭК России по 4 уровню доверия.

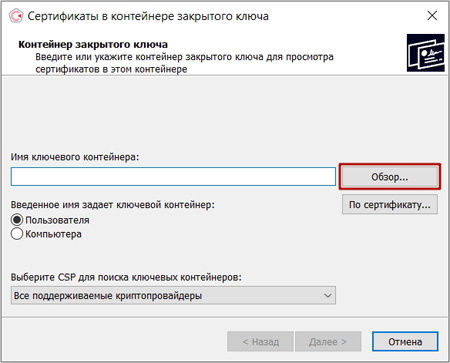

Для того чтобы протестировать контейнер закрытого ключа КриптоПро CSP.

Нужно осуществить несколько простых действий.

1. Нажимаем кнопку ПУСК — пишем КриптоПро

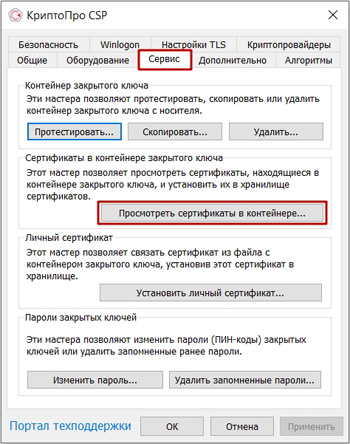

2. Открываем приложение КриптоПро CSP и переходим на вкладку СЕРВИС .

3. Находим кнопку ПРОТЕСТИРОВАТЬ . В Разделе «Контейнер закрытого ключа» (Эти мастера позволяют протестировать, скопировать или удалить контейнер закрытого ключа и носителя).

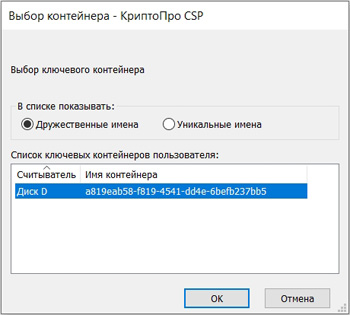

5. Выбираем нужный нам ключ (если их несколько) и нажимаем «ОК»

7. Происходит тестирование контейнера закрытого ключа. Статус тестирования можно посмотреть в открывшимся окне. Если тестирование прошло успешно то будет стоять статус «успешно»

Способы, с помощью которых публикация уникальных статей в Интернете принесет вам славу

Оглавление

- Конфигурация стенда

- Типовой сценарий тестирования

- Дополнительные сервисы стенда

- Ссылки

Введение

Стенд предназначен для проверки совместимости реализаций IPsec использующих российские алгоритмы (см. “Совместимость российских реализаций IPsec”) и самостоятельного тестирования возможности встречной работы их реализаций с реализацией СКЗИ “КриптоПро CSP”/”КриптоПро IPsec”.

Возникающие технические вопросы в части реализации IPsec можно задавать в соответствующем разделе нашего форума (см. “Форум КРИПТО-ПРО » Средства криптографической защиты информации » КриптоПро IPsec”).

При возникновении организационных вопросов или появлении необходимости изменения конфигурации стенда информацию об этом можно направить письмом на <mailto:[email protected]>.

Внимание: Подключаться к стенду рекомендуется только со стендов соответствующим образом отделённых от офисных и прочих рабочих сетей адекватными мерами защиты. ООО “КРИПТО-ПРО” не несёт ответственности за содержание передаваемой информации.

Компания НППКТ и КриптоПро провели совместное тестирование ОСОН “ОСнова” и СКЗИ “КриптоПро CSP 5.0”. В ходе тестирования специалисты подтвердили полную совместимость ОСОН “ОСнова” в исполнении для архитектур x86-64 и СКЗИ КриптоПро CSP 5.0.12417.

ОСОН “ОСнова” – отечественная защищенная операционная система, предназначенная для построения защищённых автоматизированных систем, обрабатывающих конфиденциальную информацию и персональные данные. Включена в “Единый реестр российских программ для электронных вычислительных машин и баз данных”. Имеет сертификат соответствия ФСТЭК России по 4 уровню доверия.

КриптоПро CSP 5.0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

Интеграция СКЗИ КриптоПро CSP 5.0 в ОСОН “ОСнова” обеспечивает наивысший уровень безопасности информации для компаний и конечных пользователей.

“Полученное нами подтверждение совместимости средств и продуктов лидера рынка, компании КриптоПро CSP с операционной системой ОСнова – важный шаг для развития экосистем на базе операционной системы ОСнова. Наши партнеры и заказчики в полной мере могут быть уверены в стабильности работы продуктов компании КриптоПро, подтверждением чего является успешное прохождение тестирования» – комментирует коммерческий директор АО “НППКТ” Игорь Семенович Морозов.

“В условиях активного импортозамещения стратегически важным является обеспечение совместимости широко используемых государственными и коммерческими организациями продуктов КриптоПро с прикладным и системным программным обеспечением, особенно с операционными системами, используемыми для построения защищенных автоматизированных систем. И успешно проведенное совместное тестирование КриптоПро CSP с ОС ОСнова – действительно большой шаг в этом направлении” – дополняет директор по развитию бизнеса и работе с партнерами компании КриптоПро Павел Луцик.

Страница для печати

Страница для печати

Оглавление

- Современное состояние российской нормативной базы в области совместимости реализаций TLS

- Совместимые реализации протокола TLS с использованием российских алгоритмов

- Стенд открытого тестирования СКЗИ “КриптоПро CSP”/”КриптоПро TLS”

- Ссылки

Введение

Протокол TLS, обеспечивающий поддержку защищенных соединений на транспортном уровне, может использоваться с широким множеством наборов параметров шифрования. Серьезная проработка и математические обоснования стойкости набора параметров шифрования являются необходимыми условиями для отсутствия уязвимостей в реализациях, использующих соответствующие наборы параметров. В нашем блоге мы неоднократно (1, 2 и 3) рассказывали о такого рода уязвимостях, обнаруженных в последние несколько лет, отмечая отсутствие аналогичных уязвимостей в используемых в продуктах нашей компании российских наборов шифрования на основе ГОСТ Р 34.10-2001.

В рамках работ технического комитета по стандартизации “Криптографическая защита информации” (ТК 26) <http://www.tc26.ru/> был сформирован единый документ, описывающий использование российских алгоритмов в протоколе TLS, содержащий как ранее существовавшие наборы параметров шифрования, так и новые, основанные на новых российских криптографических стандартах ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012. Использование российских алгоритмов в реализациях протокола TLS в соответствии с данным документом рекомендуется как для обеспечения безопасности защищенных соединений, так и для совместимости продуктов различных производителей.

Современное состояние российской нормативной базы в области совместимости реализаций TLS

В период с 2012 по 2014 год ООО “КРИПТО-ПРО”, выполняя поручение ТК 26 (рабочей группы по сопутствующим криптографическим алгоритмам, определяющим ключевые системы), разработало нормативный документ:

- Рекомендации по стандартизации. Использование наборов алгоритмов шифрования на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS) [rus-gost-tls];

Данный документ утвержден решением весеннего заседания ТК 26.

Совместимые реализации протокола TLS с использованием российских алгоритмов

На настоящий момент проведены испытания на соответствие техническим спецификациям и возможности встречной работы следующих СКЗИ:

- СКЗИ “Валидата CSP 5.0” (ООО “Валидата”) и СКЗИ “КриптоПро CSP 4.0” (ООО “КРИПТО‑ПРО”), испытания завершены, см. протокол испытаний [validata-csp];

- СКЗИ “МагПро КриптоПакет 3.0” (ООО “Криптоком”) и СКЗИ “КриптоПро CSP 4.0” (ООО “КРИПТО‑ПРО”), испытания завершены, см. протокол испытаний [magpro].

Этот список будет расширяться по мере проведения тестовых испытаний.

Иногда требуется проверить, корректно ли работает ЭЦП, нет ли каких-либо ошибок. Можно, конечно, проверить ЭЦП опытным путем: войти на сайт с использованием носителя ЭЦП или подписать какой-либо документ. Если подписание или вход на сайт с использованием ЭЦП пройдет без ошибок, значит проблем с ЭЦП нет и она рабочая.

Но лучше всего использовать для проверки контейнера закрытого ключа ЭЦП специально предназначенный для этого способ в программе КриптоПро, о котором мы сегодня расскажем.

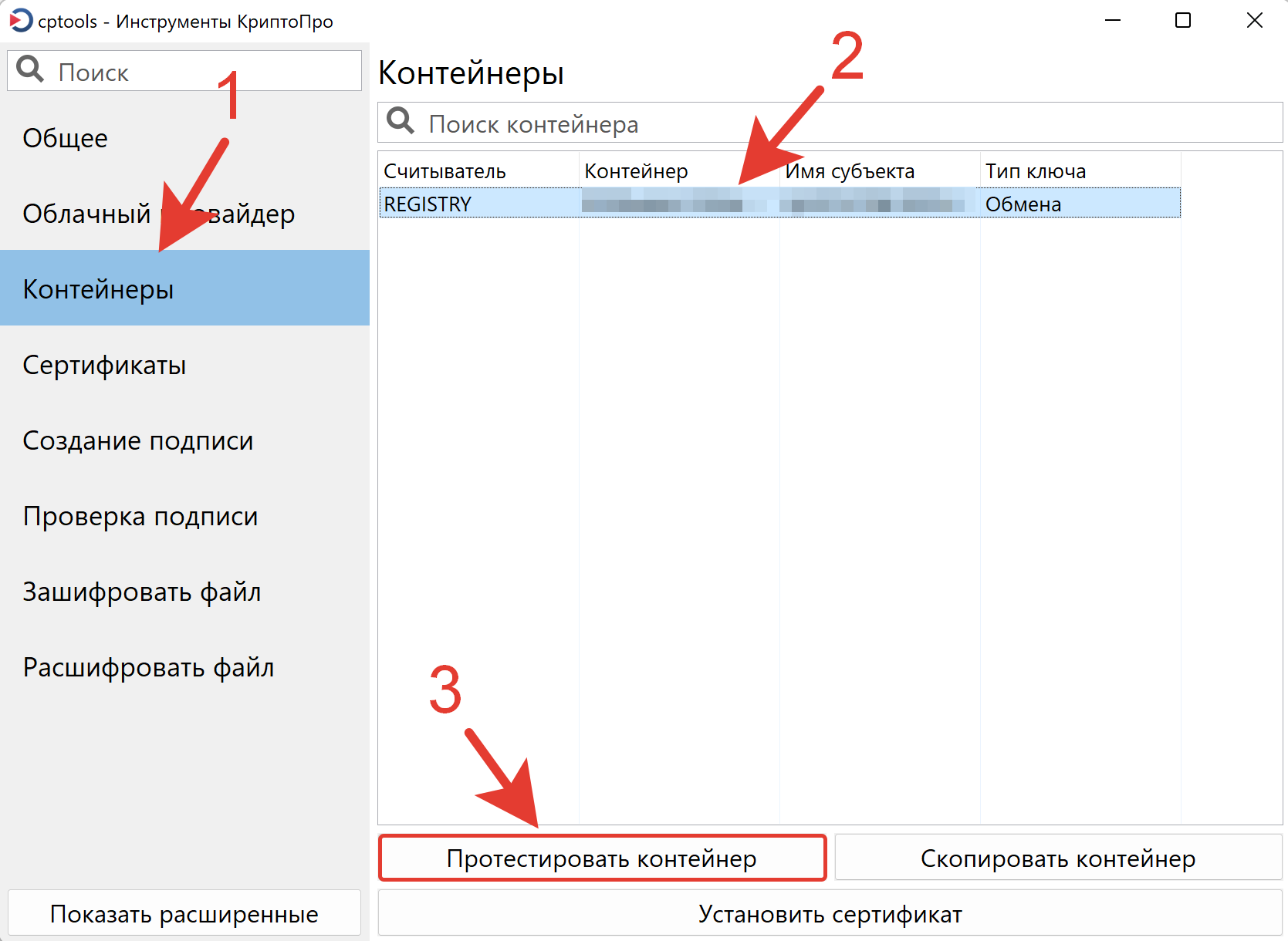

- Запустите программу “Инструменты КриптоПро”.

Как открыть “Инструменты КриптоПро” на компьютере c Windows?

Воспользуйтесь этой инструкцией, если возникли проблемы с запуском программы.

- Перейдите во вкладку “Контейнеры”.

- Затем в окне выберите контейнер закрытого ключа ЭЦП, который необходимо проверить.

- Нажмите кнопку “Протестировать контейнер”.

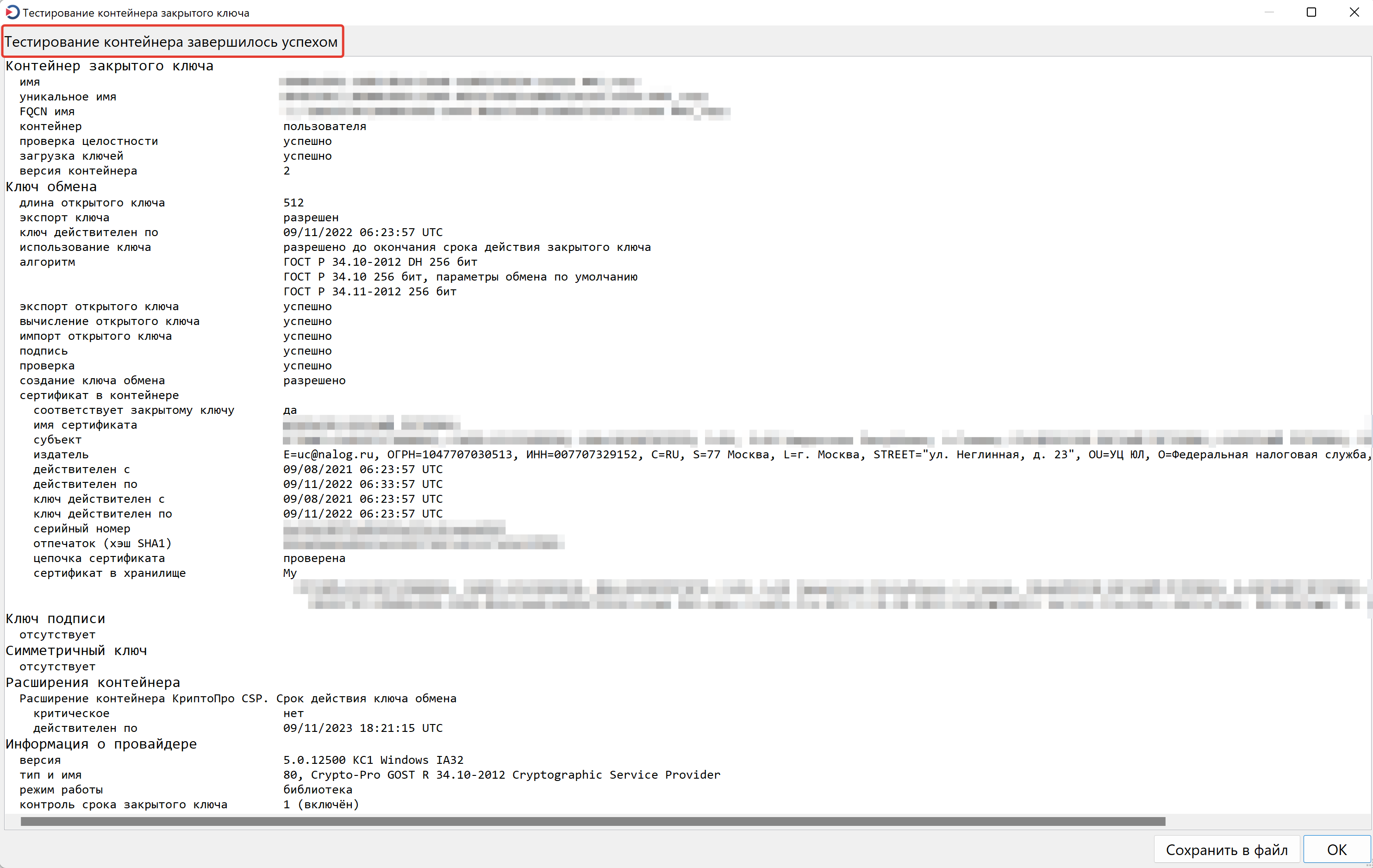

После этого в течение 1 минуты откроется окно с информацией о результатах тестирования контейнера ЭЦП. Если ошибок в контейнере закрытого ключа ЭЦП не будет обнаружено, то в заголовке окна будет написано “Тестирование контейнера завершилось успехом”, как на скриншоте ниже.

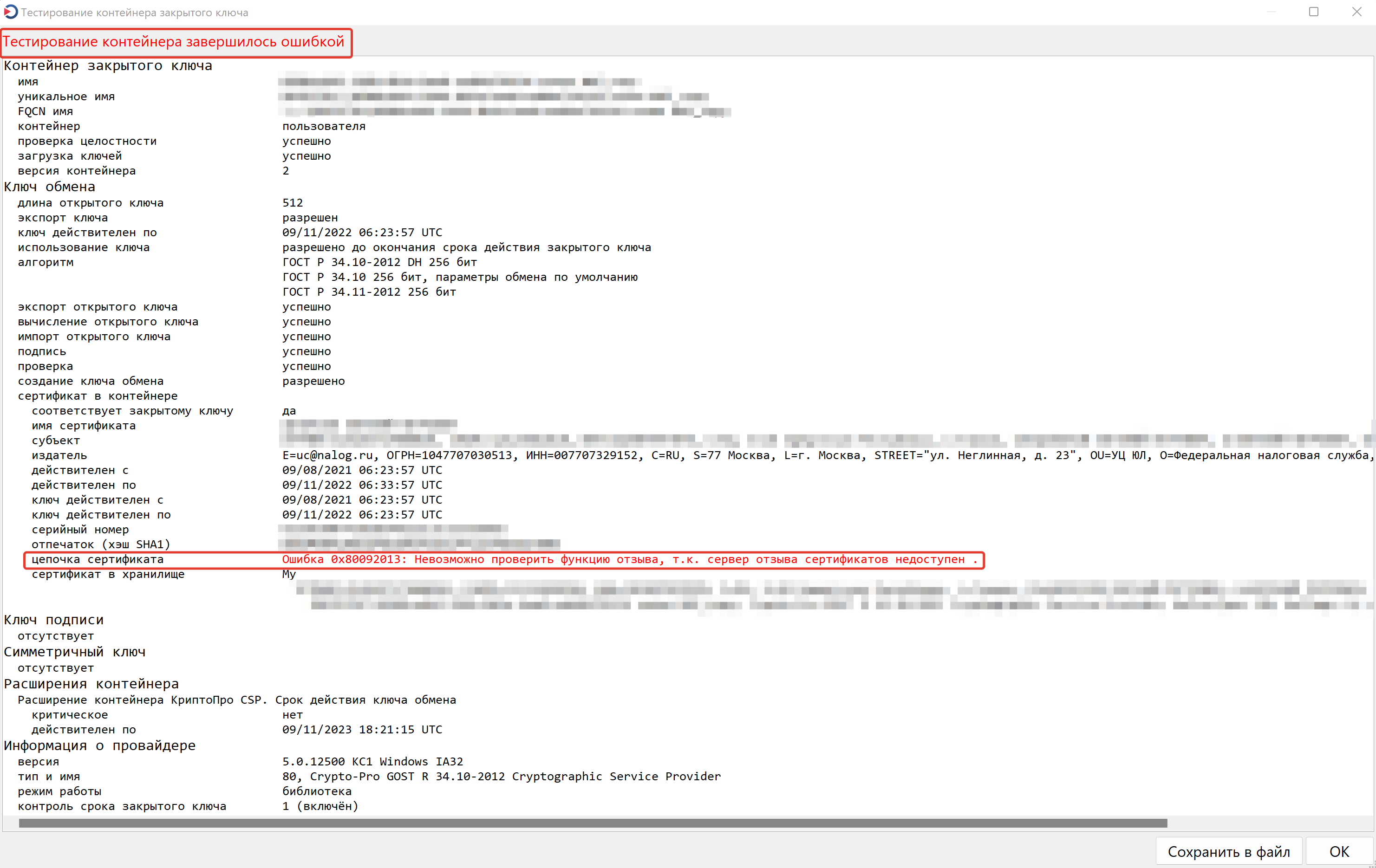

Если же при тестировании ЭЦП возникли ошибки, то появится информация об ошибках, которая будет подсвечена красным цветом, как например, на скриншоте ниже. В этом случае появление окна с результатами тестирования может занять больше времени.

Ошибка “Сертификат не действителен. Цепочка сертификатов обработана, но обработка прервана на корневом сертификате, у которого отсутствует отношение доверия с поставщиком доверия.”

Наша инструкция по устранению ошибки в цепочке сертификатов. Воспользуйтесь ей, если видите эту ошибку при тестировании контейнера ЭЦП.

Как исправить ошибку “0x800B010E: Процесс отмены не может быть продолжен – проверка сертификатов недоступна”?

Наша инструкция по устранению ошибки при проверке цепочки сертификатов. Воспользуйтесь ей, если видите эту ошибку при тестировании контейнера ЭЦП.

В нашем случае возникла ошибка при проверке цепочки сертификатов “0x80092013: Невозможно проверить функцию отзыва, т.к. сервер отзыва сертификатов недоступен.” Такая ошибка часто встречается при высокой нагрузке на сервера удостоверяющих центров, которые присутствуют в цепочке сертификатов ЭЦП. Поэтому спустя 15 секунд после неудачного тестирования, при повторном запуске теста ошибок обнаружено не было.

Получилось ли у вас протестировать контейнер ЭЦП? С какими ошибками вы столкнулись при тестировании?

Расскажите в комментариях 😉

|

Sinity Оставлено | |

Добрый день! При тестировании контейнера выдает ошибки. На компьютере установлены КриптоПро 5.0.11998 и ЕК 2.13.0. Носитель JaCarta-2 ГОСТ. Соответственно и в КриптоПро и в ЕК контейнеры видит, на госуслугах сертификат показывает, но например на странице проверки КриптоПро ЭЦП Брузер плагина выдает ошибки при попытке подписать. В чем может быть причина? Отредактировано пользователем 24 июня 2021 г. 8:45:07(UTC) | |

|

Grey Оставлено | |

Добрый день. С уважением, | |

|

Sinity Оставлено | |

Автор: Grey Добрый день. Ответил в ЛС. | |

Если вы решили впервые окунуться в изучение мира различных сертификатов и электронных подписей (ЭЦП) или вам просто понадобился «левый» сертификат для проведения разных экспериментов, тогда вам стоит посетить виртуальный удостоверяющий центр от компании КриптоПРО, который позволяет бесплатно получить тестовый сертификат за считанные минуты. А чтобы вам было проще это сделать, сегодня мы пошагово получим тестовый сертификат от КриптоПРО, который будет экспортируемым и удобно записанным на отдельной usb флешке.

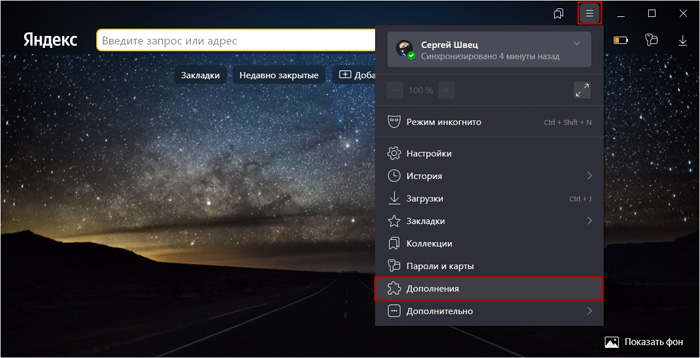

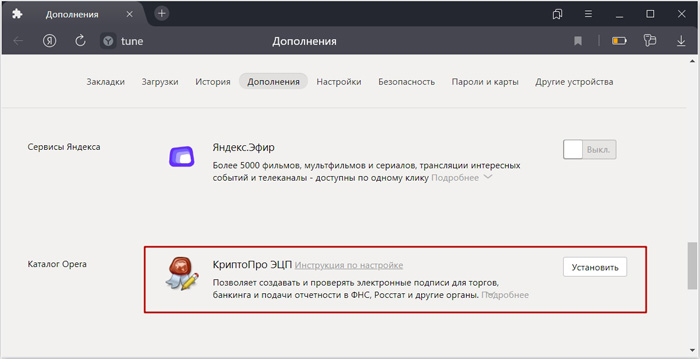

В первую очередь, нам необходимо проверить наличие в браузере обязательного плагина, под длинноватым названием cryptopro extension for cades browser plug-in. Я для примера, буду сегодня использовать Яндекс.Браузер. Итак, нажимаем на верхней панели браузера на три полоски и выбираем раздел Дополнения.

Находим здесь плагин КриптоПро ЭЦП и если он не установлен, соответственно, нажимаем Установить.

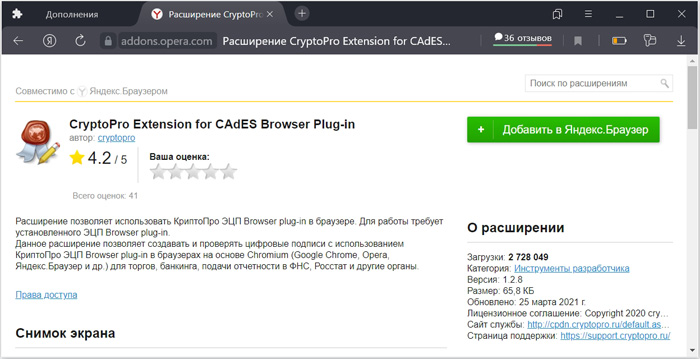

И в каталоге расширений для Оперы, нажимаем Добавить в Яндекс.Браузер.

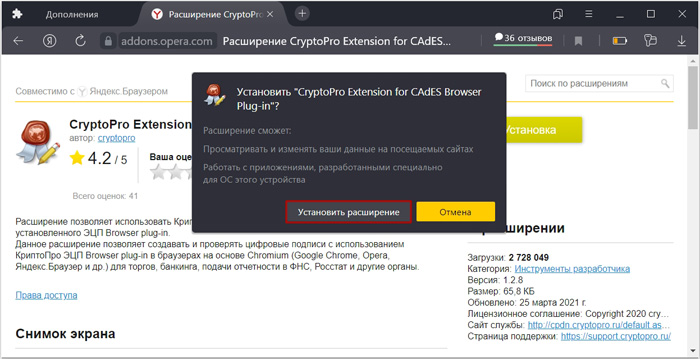

Подтверждаем установку, нажав Установить расширение.

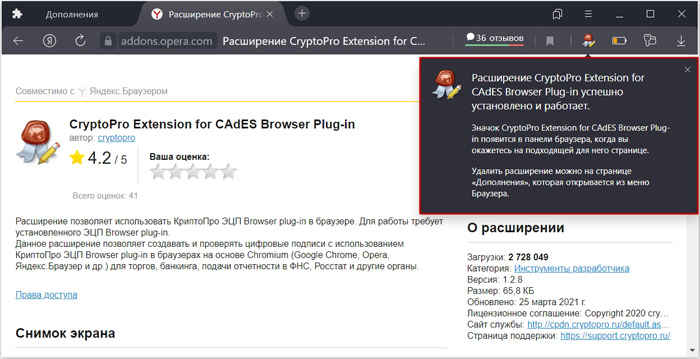

И проверяем, что расширение успешно установлено и работает.

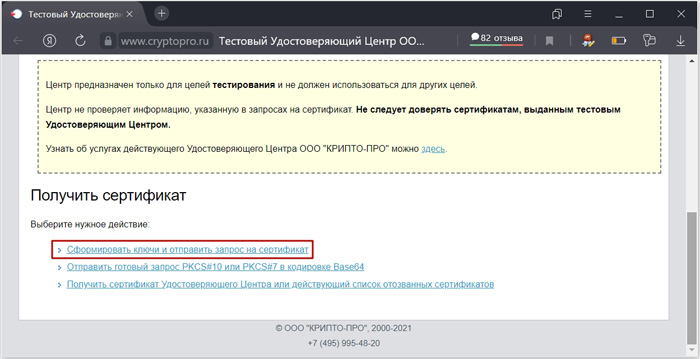

Далее мы переходим в тестовый удостоверяющий центр от КриптоПРО по адресу cryptopro.ru/certsrv и выберем на нижней части страницы Сформировать ключи и отправить запрос на сертификат.

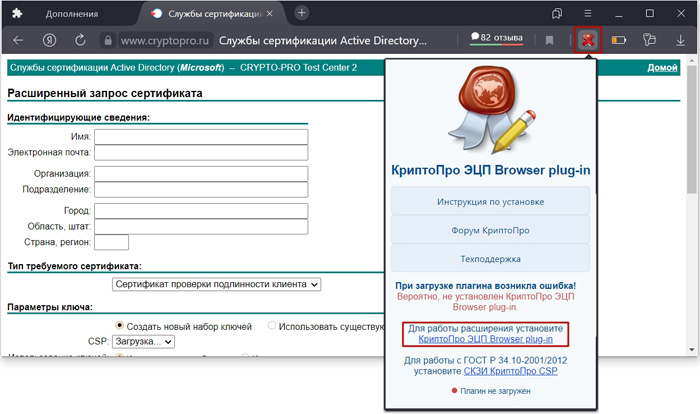

На следующей странице плагин выдаст ошибку с информацией о том, что нужно установить дополнительное расширение КриптоПРО ЭЦП Browser plug-in. Жмём по гиперссылке на расширение.

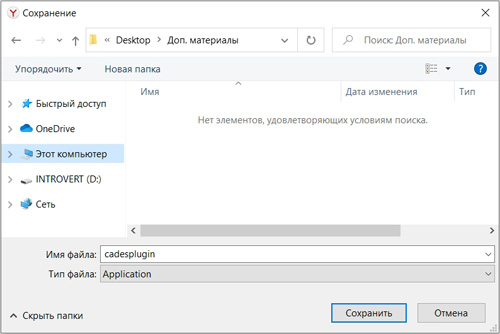

Выбираем отдельное место на компьютере и нажимаем Сохранить.

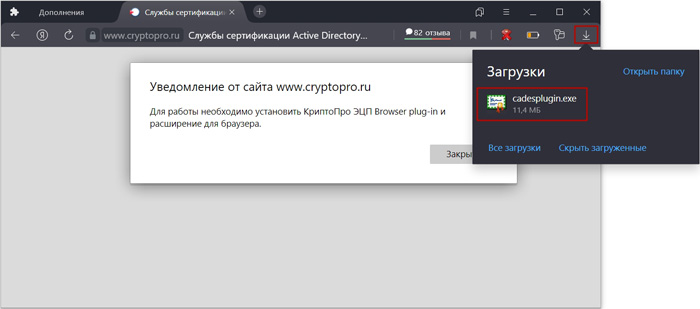

И после быстрого скачивания, запускаем установочный файл cadesplugin.exe.

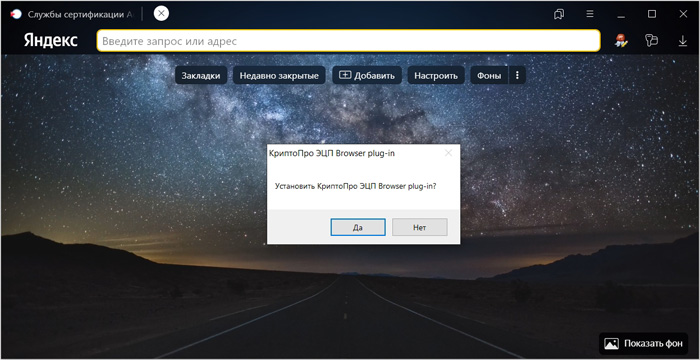

Подтверждаем установку КриптоПро ЭЦП Browser plug-in.

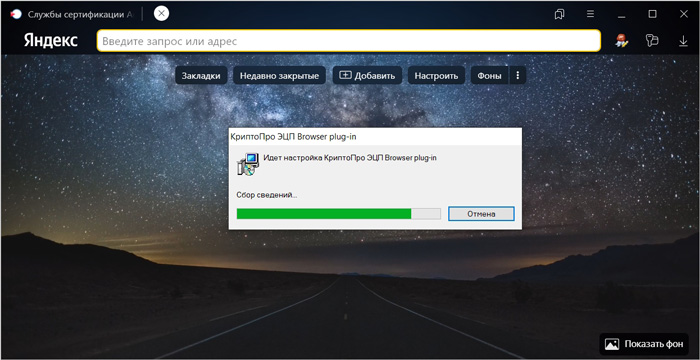

Ожидаем окончания быстрой установки.

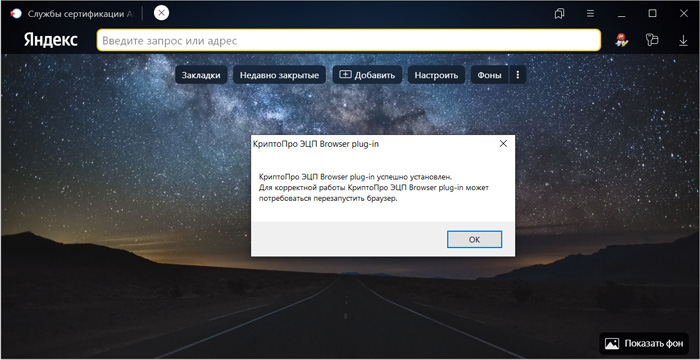

И перезапускаем браузер.

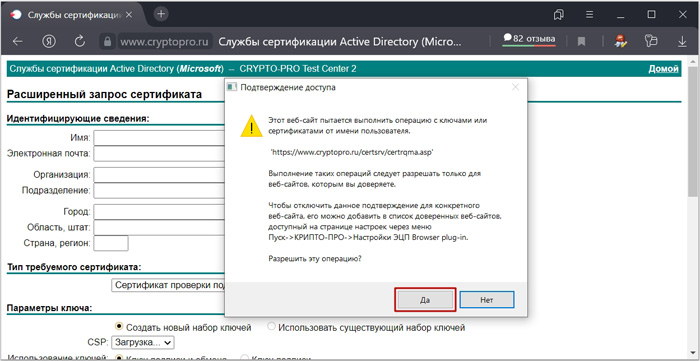

Возвращаемся к разделу запроса сертификата и разрешаем новую операцию.

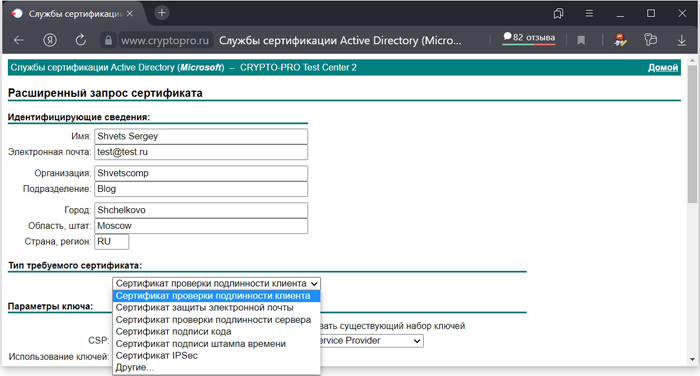

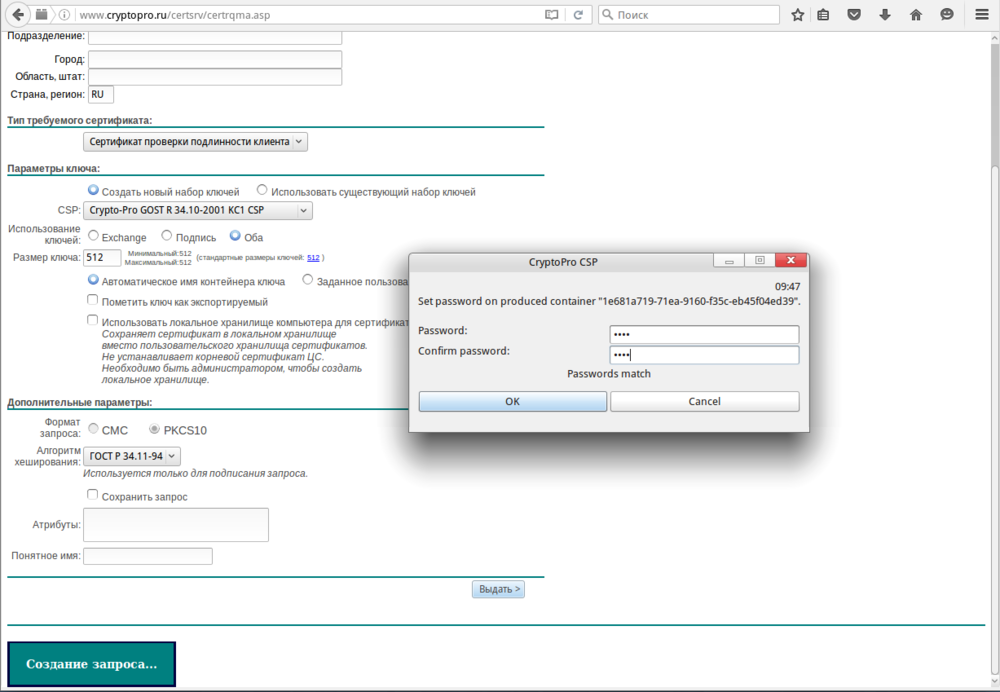

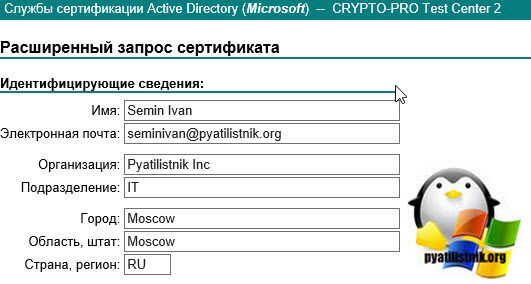

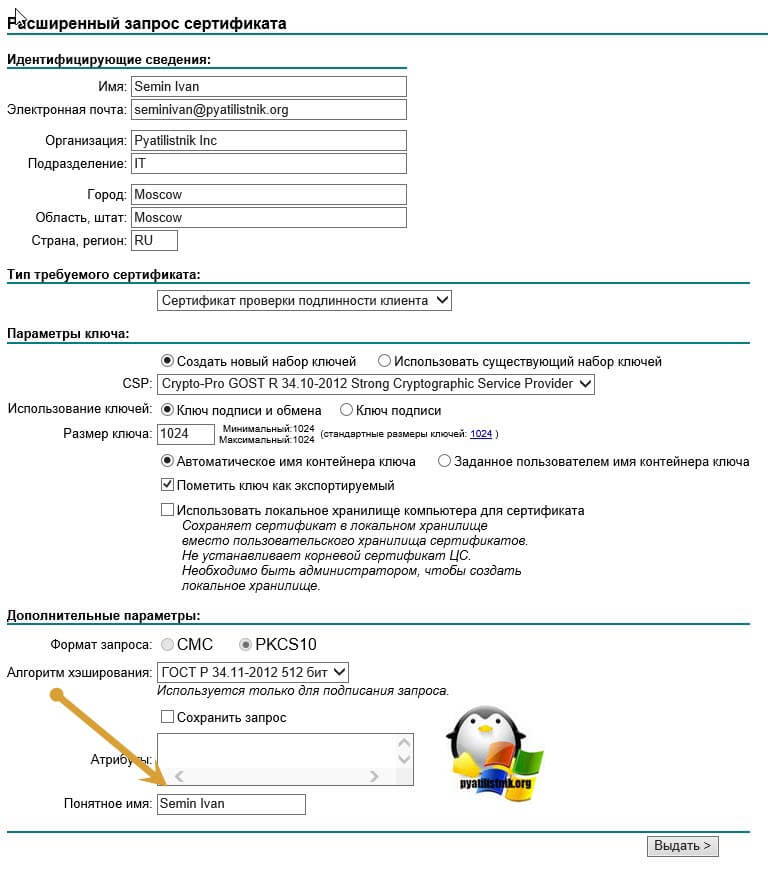

А затем, мы начинаем оформлять запрос сертификата следующим образом.

- Вводим на латинице реальное или вымышленное имя, адрес электронной почты, название организации, подразделение, город, область и страну ;

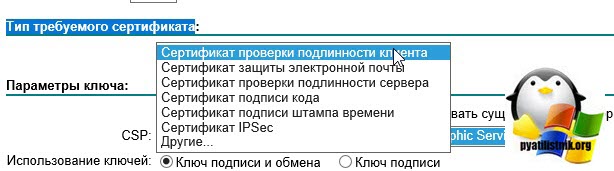

- Тип требуемого сертификата, можем оставить самый распространенный Сертификат проверки подлинности клиента.

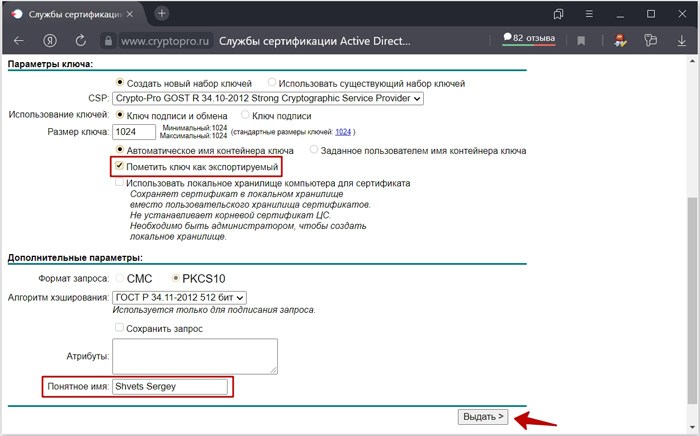

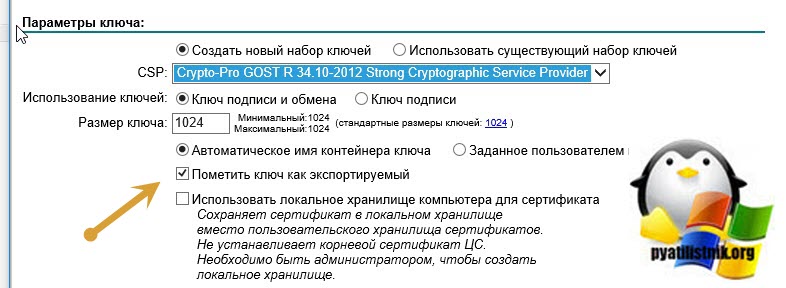

Нижнюю часть настроек параметров ключа мы заполняем следующим образом.

- Выбираем Создать новый набор ключей ;

- CSP: Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider ;

- Обязательно отмечаем пункт Пометить ключ как экспортируемый ;

- В Дополнительных параметрах вводим на латинице Понятное имя ;

- Внимательно всё перепроверяем и нажимаем на кнопку Выдать.

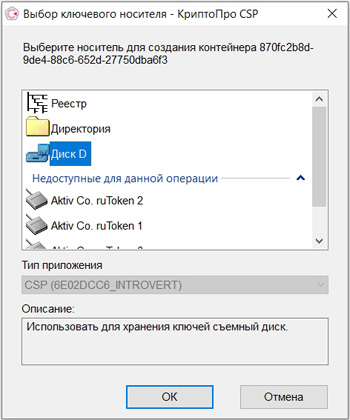

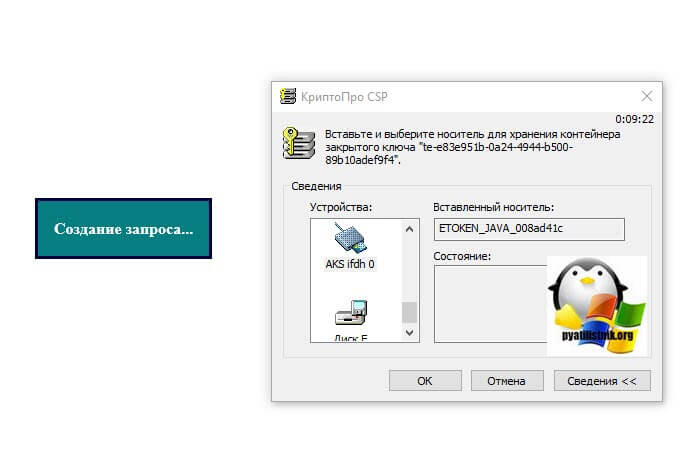

В качестве носителя мы указываем подключенную usb флешку и нажимаем ОК.

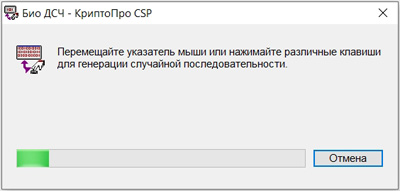

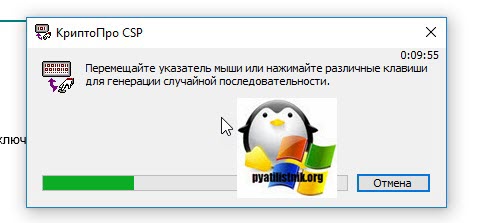

Активно двигаем мышкой в разные стороны для генерации последовательности.

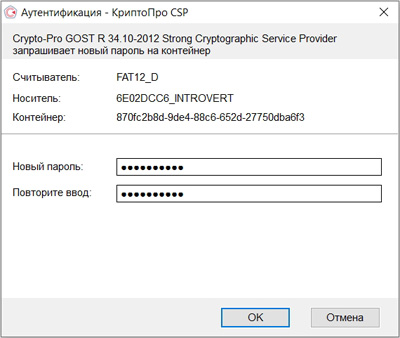

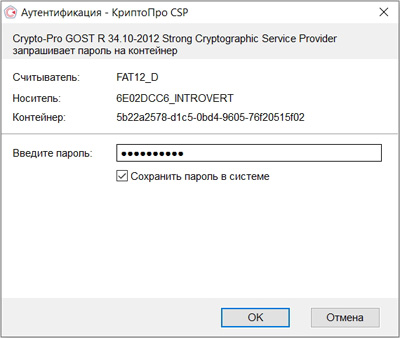

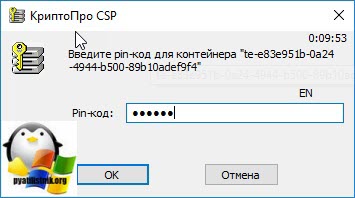

Придумаем новый пароль для контейнера, вводим его несколько раз и жмём ОК.

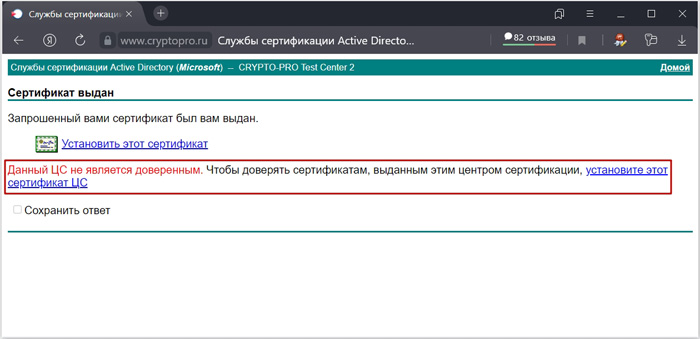

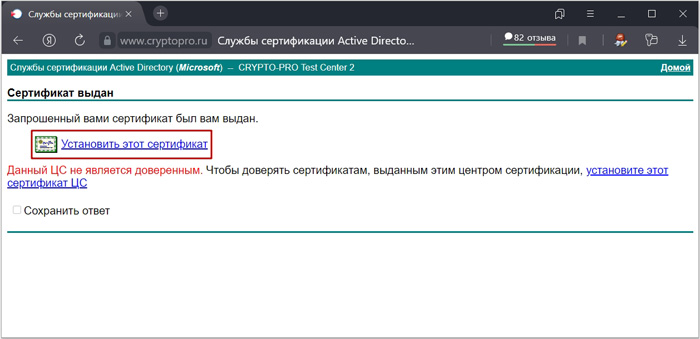

Затем, нажмём Установить этот сертификат и получаем закономерную ошибку Данный ЦС не является доверенным, которая возникает из-за того, что у нас не установлен корневой сертификат от данного центра сертификации. Итак, жмём установите этот сертификат ЦС.

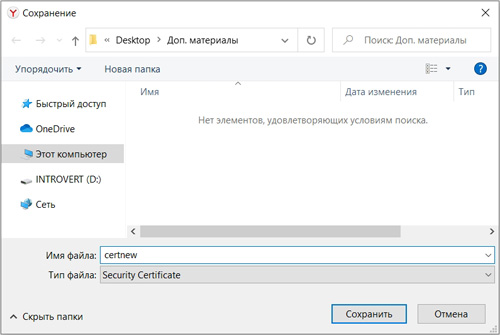

Выбираем отдельное место на компьютере и нажимаем Сохранить.

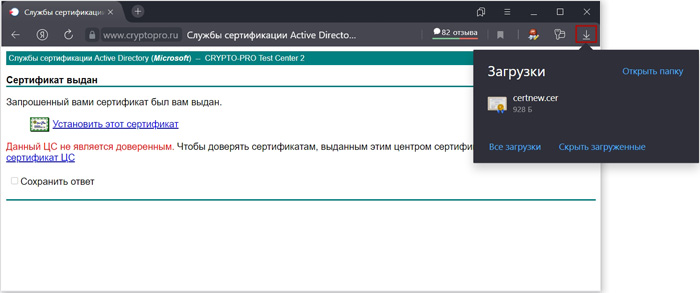

А после окончания быстрого скачивания, открываем файл certnew.cer.

В новом окне для работы с сертификатом, нажимаем Установить сертификат.

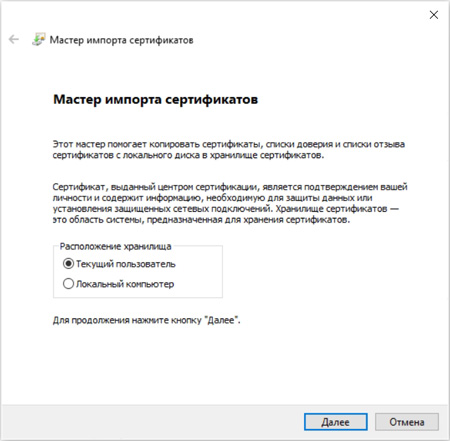

Оставляем Текущий пользователь и нажимаем Далее.

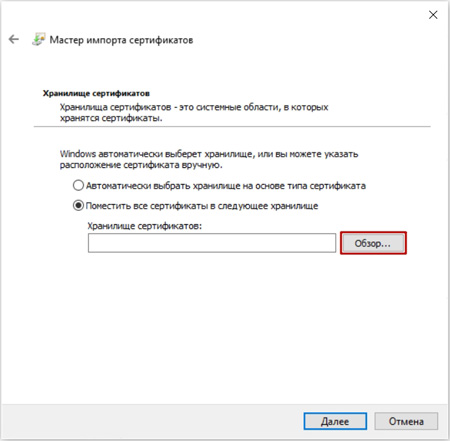

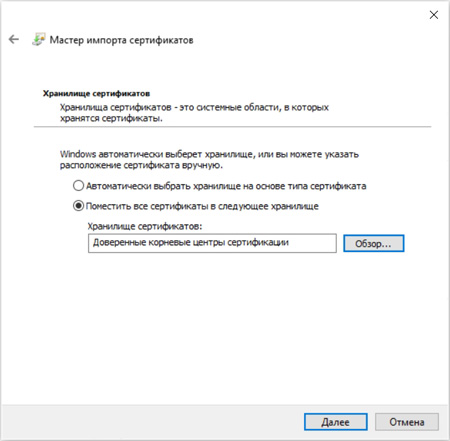

Выбираем Поместить все сертификаты в следующее хранилище и жмём Обзор.

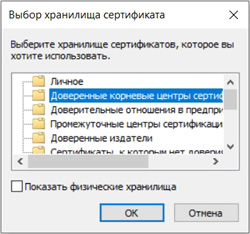

Выделяем Доверенные корневые центры сертификации и нажимаем ОК.

Вернувшись, проверяем путь к хранилищу сертификатов, нажимаем Далее.

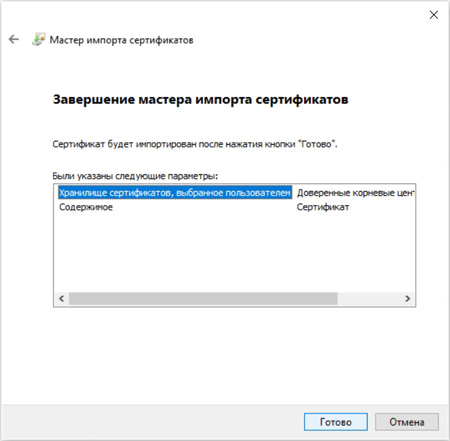

И в завершении мастера импорта сертификатов, нажимаем Готово.

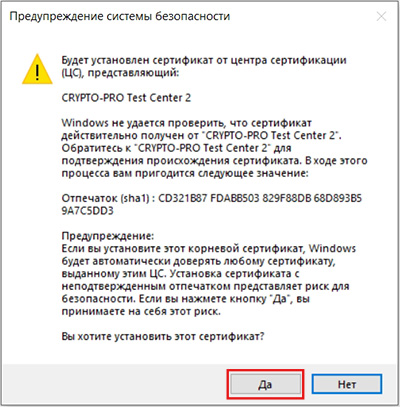

В новом окне с предупреждением, подтверждаем установку сертификата.

И всё, импорт сертификата у нас выполнен успешно.

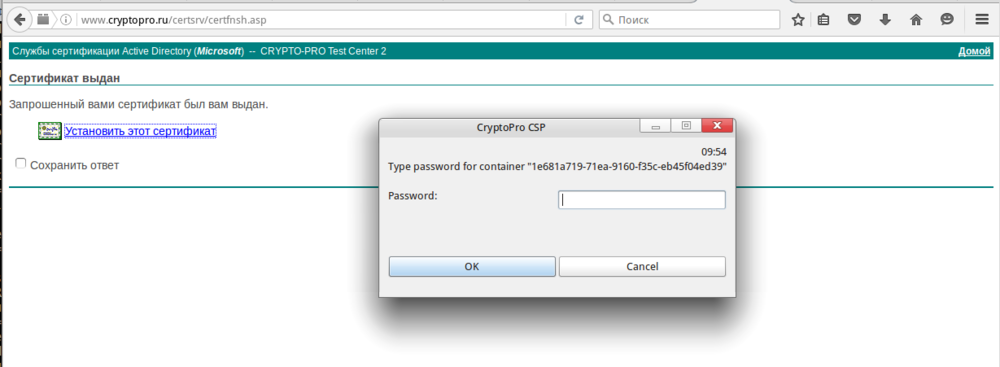

Вернёмся к пункту выдачи сертификата и жмём Установить этот сертификат.

Вводим заданный нами ранее пароль от контейнера и нажимаем ОК.

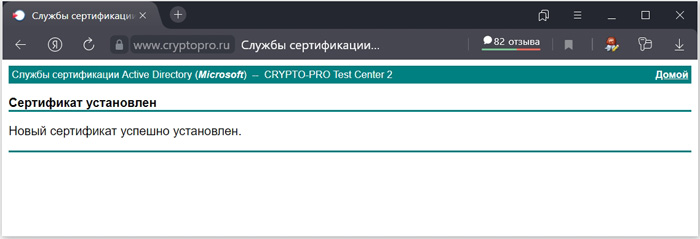

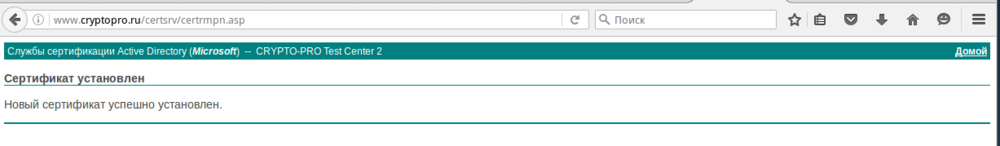

Вот и всё, тестовый сертификат успешно установлен на usb флешку.

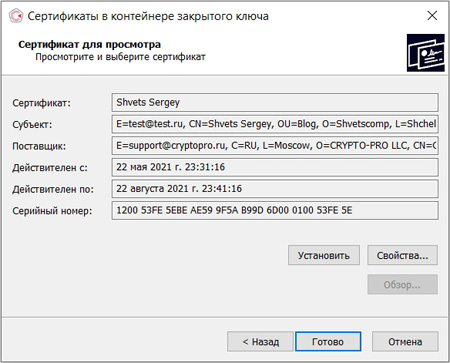

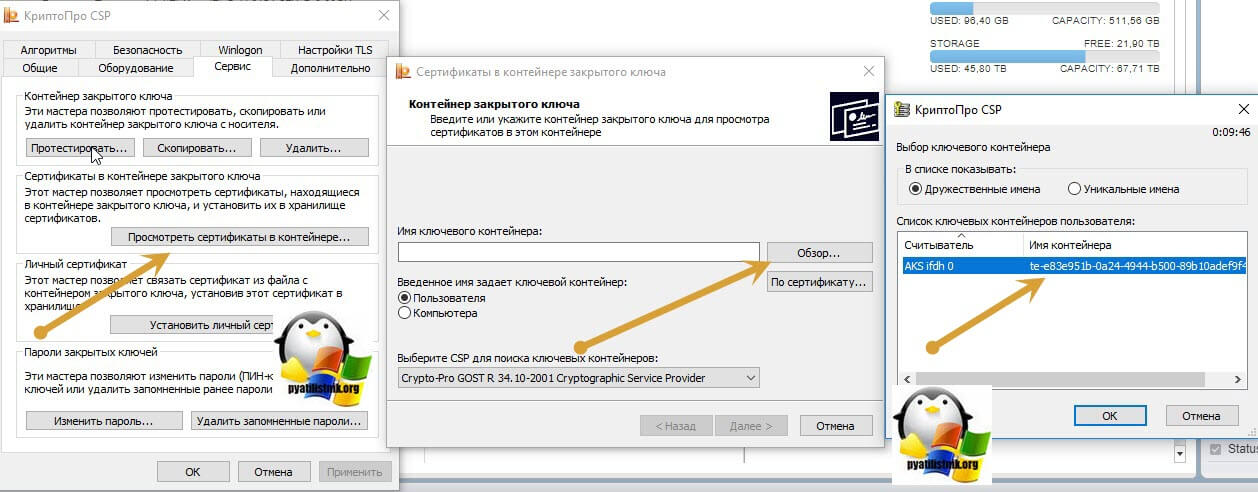

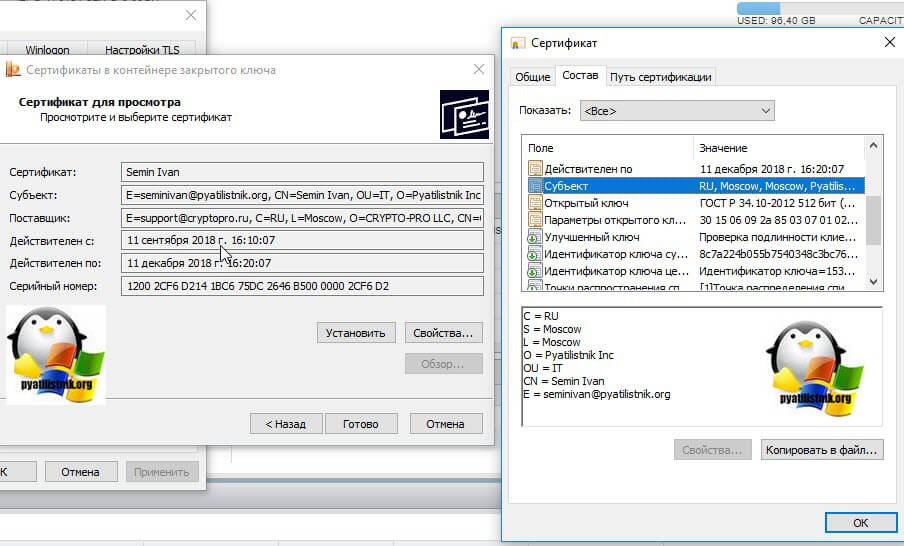

Для проверки, откроем КриптоПро CSP, заходим на вкладку Сервис и выбираем Просмотреть сертификаты в контейнере.

И видим наш сертификат с «абракадабровым» именем контейнера, который мы выделяем, нажимаем ОК.

И, собственно, проверяем срок действия, а также те данные, которые заполняли при получении тестового сертификата от КриптоПРО.

Типовой сценарий тестирования

Подготовка к тестирования

Узлы стенда поддерживают обслуживание инициаторов использующих NAT, однако тесты ответчиков и/или туннельных режимов потребуют специальных настроек. Поэтому рекомендуется использовать “прямые” IPv4 и IPv6 адреса, а так же рекомендуется использование “статических” адресов для тестов туннельного режима.

Проверка связи со стендом

Может быть проведена командой `ping’, либо доступом по HTTP к протоколам узла стенда.

В протоколах узла стенда и/или в файле readme будут указаны текущие настройки и параметры.

Тест инициатора транспортного режима

Не требует дополнительных действий. После согласования ESP SA, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen. Например, к TCP нагрузкам можно обратиться командой `telnet vpngost-v6.cryptopro.ru echo’, а к UDP командой `nc vpngost-v6.cryptopro.ru echo’ из пакета Netcat.

Тест ответчика транспортного режима

При обращении к тестовым нагрузкам echo, discard, daytime, стенд для ответных пакетов будет самостоятельно инициировать согласование ISAKMP SA и/или ESP SA.

Использование icmp для этого теста возможно, но не рекомендуется, т.к. одновременно с инициацией согласования SA или же при ошибках согласования стенда посылает icmp ответ в открытом виде, соответственно Вы можете получить ложноположительный результат.

Использование NAT в этом тесте возможно, но не рекомендуется, в виду сложности настройки.

Тест инициатора режима L2TP/IPsec

После согласования L2TP/IPsec, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Подготовка к тестам туннельного режима

Рекомендуется выделять статический IPv4 или IPv6 адрес, при доступе к которому разрешён протокол icmp. После чего выслать нам согласование и настройку туннельную подсеть.

Тест инициатора туннельного режима

После согласования туннеля, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Тест ответчика туннельного режима

Для инициации согласования туннеля со стороны стенда можно использовать: второй туннель, соединение L2TP/IPsec или SSTP.

Реализована поддержка российской криптографии в мобильном браузере ОС Аврора

Публикация: 20 July 2022 – 11:22, редакция: 20.07.2022 11:23

В мобильной операционной системе Аврора реализована поддержка российских криптографических алгоритмов.

В дополнение к встроенной в ОС поддержке протокола ГОСТ TLS, появилась возможность использования электронной подписи в браузере благодаря предустановленному расширению, которое поддерживает работу с комплектом СКЗИ КриптоПро CSP 5.0 R3. Для использования новых возможностей пользователям предыдущих версий требуется обновить ОС до релиза 4.0.2.

Пользователи ОС Аврора могут подписывать документы разных форматов при работе с порталами и системами электронного документооборота непосредственно в браузере на мобильном устройстве, храня закрытый ключ в защищенном хранилище КриптоПро CSP на устройстве или на внешнем токене. Это позволяет использовать привычные пользователям ПК сценарии работы с электронной подписью на корпоративных доверенных мобильных устройствах.

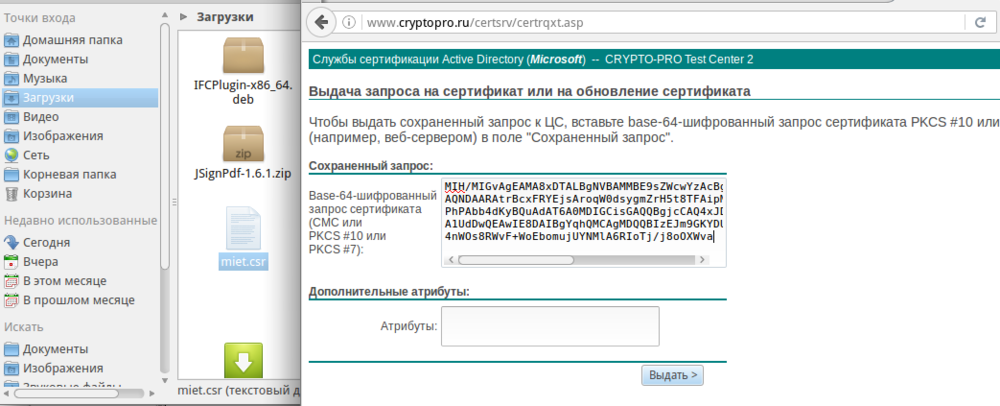

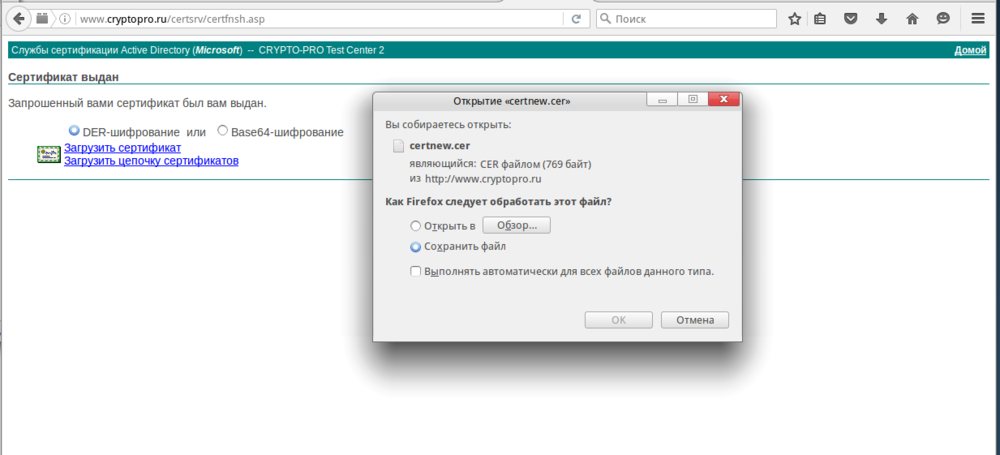

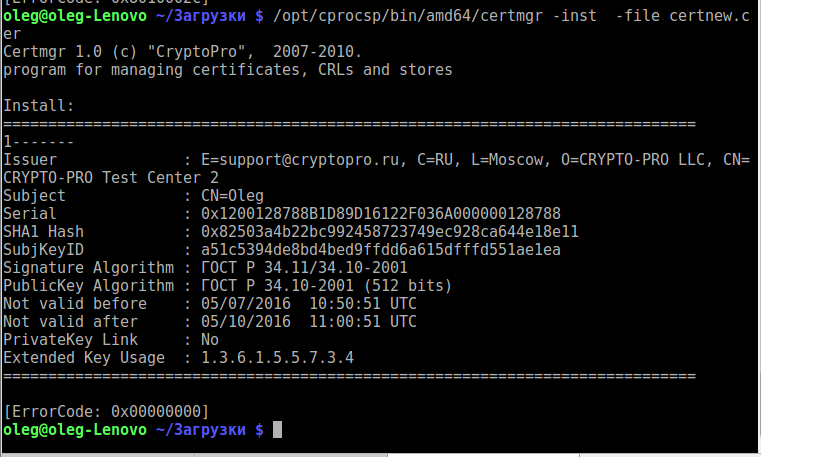

Создание тестового сертификата

Введение

Для создания тестового сертификата есть два пути. Первый путь подразумевает использование КриптоПро ЭЦП Browser plug-in, второй же путь предназначен для того, чтобы без него обойтись.

Путь 1

- Установить корневой сертификат КриптоПро вместе со списком отозванных сертификатов (ссылка). Краткую рекомендацию по установке можно видеть здесь (ссылка) в пункте “Установка сертификатов”.

- Использовать Тестовый центр КриптоПро для генерации личного тестового сертификата. Ниже можно увидеть то, как должна выглядеть при этом тестовая страница (если нужно впоследствии копировать контейнер с сертификатом и закрытым ключом на носитель, надо использовать опцию “пометить ключ как экспортируемый”).

После проделанных действий сертификат автоматически установится и будет размещён в контейнере, расположенном на жёстком диске компьютера, с которого был сделан запрос. После этого его можно скопировать на требуемое устройство. Для копирования контейнера 1 в контейнер 2 можно использовать следующую команду:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc '<путь к контейнеру 1>' -contdest '<путь к контейнеру 2>'

где пути к контейнерам и их названия можно узнать с помощью следующей команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fq

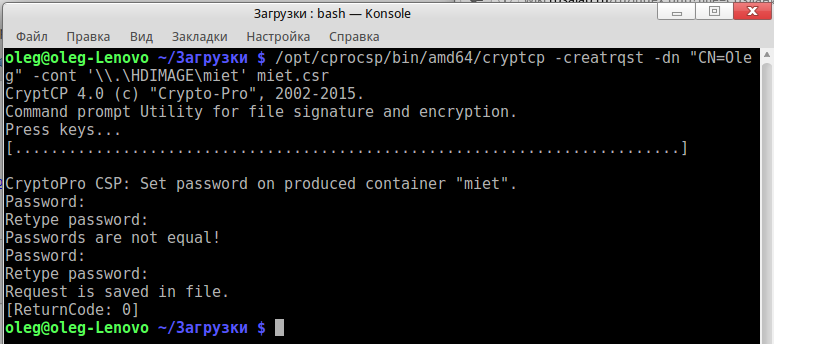

Путь 2

- Установить корневой сертификат КриптоПро вместе со списком отозванных сертификатов (ссылка). Краткую рекомендацию по установке можно видеть здесь (ссылка) в пункте “Установка сертификатов”.

- Создать запрос на сертификат средствами КриптоПро CSP 4.0:

/opt/cprocsp/bin/amd64/cryptcp -creatrqst -dn "список имён полей" -cont 'путь к контейнеру' <название_файла>.csr

подробнее о данной команде можно узнать в инструкции в пункте 2.7.

- Копировать содержимое получившегося файла сюда в строку “Сохранённый запрос” и нажать “Выдать >”.

- Сохранить получившийся сертификат и установить его.

Приглашаем на вебинар “Особенности реализации требовании приказа ФАПСИ №152 по учёту СКЗИ”

Публикация: 29 August 2022 – 15:00

Приглашаем всех 6 сентября 2022 года в 11:00 (МСК) принять участие в вебинаре “Особенности реализации требований приказа ФАПСИ №152 по учёту СКЗИ”, который совместно проведут компании КриптоПро и Spacebit.

В ходе мероприятия эксперты рассмотрят вопросы нормативного регулирования учета СКЗИ и выполнения соответствующих требований. Отдельное внимание будет уделено возможностям СКЗИ и особенностям их практического применения.

Ключевые темы:

- Разбор основных требований приказа ФАПСИ №152 по учету СКЗИ;

- Демонстрация возможностей системы X-Control по реализации требований приказа ФАПСИ №152;

- Обзор возможностей СКЗИ КриптоПро CSP 5.0;

- Текущий статус по сертификации различных версий КриптоПро CSP и КриптоПро УЦ.

Участие в мероприятии бесплатное, необходима регистрация.

Zero Trust Network Access в современных условиях

Публикация: 04 July 2022 – 12:43

Специалисты компаний КриптоПро и ИТ-Экспертиза реализовали архитектуру сетевого доступа нулевым доверием (ZTNA – Zero Trust Network Access) с использованием технологий NAC (Network Access Control) и VPN (Virtual Private Network) и на основе этой архитектуры разработали комплексное российское решение для обеспечения контролируемого защищённого удаленного доступа пользователей к корпоративным ресурсам.

В свете ухода с российского рынка ИБ ряда иностранных игроков перед заказчиками встал вопрос – чем заменить эти решения. Уже сегодня отечественные программные продукты успешно выполняют ряд функций иностранного ПО. Сегодня стало доступно совместное решение для организации защищенного удалённого доступа с проверкой политики безопасности пользовательских рабочих станций за счет совместного применения VPN-шлюза КриптоПро NGate (далее – NGate) и комплекса информационной безопасности САКУРА (далее – САКУРА).

Ссылки

| [RFC 5746] | Transport Layer Security (TLS) Renegotiation Indication Extension “http://tools.ietf.org/html/rfc5746“ |

| [rus‑gost‑tls] | Рекомендации по стандартизации. Использование наборов алгоритмов шифрования на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS), “ТК26TLS.pdf“ |

| [validata-csp] | Протокол испытаний соответствия реализации TLS проектам методических рекомендаций ТК 26 и обеспечения встречной работы СКЗИ “Валидата CSP 5.0” (ООО “Валидата”) и СКЗИ “КриптоПро CSP 4.0” (ООО “КРИПТО‑ПРО”), “Совместимость по TLS Валидата.pdf“ |

| [magpro] | Протокол испытаний соответствия реализации TLS проектам методических рекомендаций ТК 26 и обеспечения встречной работы СКЗИ “МагПро КриптоПакет 3.0” (ООО “Криптоком”) и СКЗИ “КриптоПро CSP 4.0” (ООО “КРИПТО‑ПРО”), “Совместимость по TLS Криптоком.pdf“ |

Страница для печати

Страница для печати

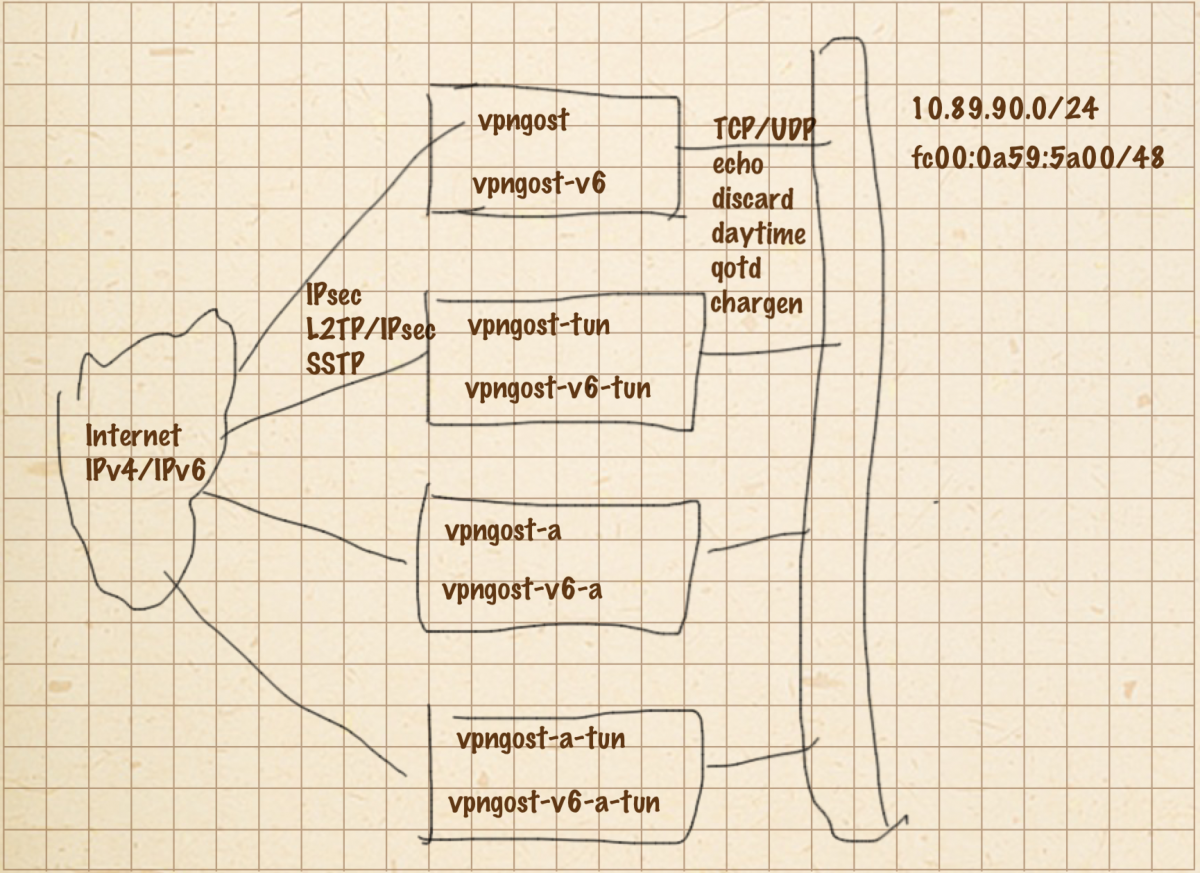

Конфигурация стенда

Стенд обеспечивает возможность подключения и тестирование российских реализаций VPN и IPsec, как по современному протоколу IPv6 (vpngost-v6.cryptopro.ru, vpngost-v6-a.cryptopro.ru, vpngost-v6-tun.cryptopro.ru, vpngost-v6-a-tun.cryptopro.ru), так и по традиционному протоколу IPv4 (vpngost.cryptopro.ru, vpngost-a.cryptopro.ru, vpngost-tun.cryptopro.ru, vpngost-a-tun.cryptopro.ru).

Рисунок 1. Схема узла vpngost.cryptopro.ru

Адреса узлов

| vpngost.cryptopro.ru | 193.37.157.89 |

| vpngost-v6.cryptopro.ru | 2002:c125:9d59::c125:9d59 |

| 10.89.90.2 | |

| fe00:0a59:5a00::2 | |

| vpngost-tun.cryptopro.ru | 193.37.157.90 |

| vpngost-v6-tun.cryptopro.ru | 2002:c125:9d5a::c125:9d5a |

| 10.89.90.1 | |

| fe00:0a59:5a00::1 | |

| vpngost-a.cryptopro.ru | 193.37.157.91 |

| vpngost-v6-a.cryptopro.ru | 2002:c125:9d5b::c125:9d5b |

| 10.89.90.4 | |

| fe00:0a59:5a00::4 | |

| vpngost-a-tun.cryptopro.ru | 193.37.157.92 |

| vpngost-v6-a-tun.cryptopro.ru | 2002:c125:9d5c::c125:9d5c |

| 10.89.90.3 | |

| fe00:0a59:5a00::3 |

Адреса узлов могут меняться, пожалуйста, уточняйте актуальные в протоколах в файлах “readme”.

Параметры методов аутентификации

Используемый метод аутентификации, как и используемое преобразование, согласуется обычным образом.

Узлы тестирования обязательных параметров IPsec

На узлах vpngost, vpngost-v6, vpngost-tun, vpngost-v6-tun, установлены обязательные к реализации параметры по умолчанию.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE используются параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-B-CFB-IMIT;

- Группа VKO GOST R 34.10 2001 XchB;

- Режим Quick Mode (QM) без использования Perfect Forward Secrecy (PFS).

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT используются параметры:

- Узел замены из id-Gost28147-89-CryptoPro-B-ParamSet;

- Не согласуется опциональный атрибут Extended (64-bit) Sequence Number (ESN).

Узлы с альтернативными параметрами IPsec

На узлах vpngost-a, vpngost-a-tun, vpngost-v6-a, vpngost-v6-a-tun по запросу могут быть установлены другие опциональные параметры. Текущие установленные параметры доступны в протоколах соответствующего узла.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE могут быть установлены следующие параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-C-CFB-IMIT (или GOST-A-CFB-IMIT, GOST-D-CFB-IMIT);

- Группа VKO GOST R 34.10 2001 XchA;

- Режим принудительного запрета согласования QM без использования режима PFS (Disable Non-PFS);

- Режим QM с использованием PFS.

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT могут быть установлены следующие параметры:

- Узел замены из id-Gost28147-89-CryptoPro-D-ParamSet (или id-Gost28147-89-CryptoPro-A-ParamSet, id-Gost28147-89-CryptoPro-C-ParamSet);

- Использование ESN;

- Опциональный режим совместимости, в котором может согласовываться атрибут “Authentication Algorithm” (5) со значением GOST-NULL-INTEGRITY-ALGORITHM (65411).

Политики IPsec узлов транспортного режима

На узлах vpngost, vpngost-a, vpngost-v6, vpngost-v6-a установлено:

icmp | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

echo, discard, daytime | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

qotd, chargen и др. | Принимаются и передаются только зашифрованные пакеты; |

http, https, isakmp, ipsec‑msft | Принимаются и передаются только в открытом виде; |

L2TP/IPsec | Порождает динамические политики. |

VPN | Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

L2TP/IPsec, SSTP выделяет адреса в диапазонах, на vpngost, vpngost-v6: 10.89.89.0/24 и fe00:0a59:5900/48, а на vpngost-v6, vpngost-v6-a: 10.89.91.0/24 и fe00:0a59:5b00/48.

Политики IPsec узлов туннельного режима

На узлах vpngost-tun, vpngost-v6-tun, vpngost-a-tun, vpngost-v6-a-tun установлено:

icmp | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

IPsec туннели | Пакеты туннельного режима в адрес конечных точек передаются и принимаются ими только зашифрованными; |

http, https, isakmp, ipsec‑msft | Принимаются и передаются только в открытом виде; |

VPN | Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

Конечные точки туннелей и соответствующие им подсети настраиваются по запросу. Для vpngost-tun, vpngost-v6-tun подсети должны быть: 10.89.{1..30}.0/24 и fe00:0a59:5a5a:{1..ffff}/64. Для vpngost-a-tun, vpngost-v6-a-tun подсети должны быть: 10.89.{201..230}.0/24 и fe00:0a59:5c5c:{1..ffff}/64.

Комплексное импортозамещение средств удаленного доступа от NGate и UEM SafeMobile

Публикация: 02 August 2022 – 10:36

Специалистами “НИИ СОКБ Центр разработки” и “КриптоПро” разработано комплексное решение для обеспечения защищенного удаленного доступа к информационным системам с мобильных и стационарных устройств. Оно создано на основе VPN-шлюза КриптоПро NGate (далее – NGate) и комплексной цифровой мультиплатформы управления мобильными устройствами SafeMobile (далее – UEM SafeMobile). Решение обеспечивает широкие возможности по централизованному управлению конечными устройствами, включая организацию и управление VPN-доступом.

Сайт Академии криптографии РФ с ГОСТ TLS

Публикация: 04 May 2022 – 16:22, редакция: 04.05.2022 16:23

Специалисты Академии криптографии Российской Федерации для защиты сайта cryptoacademy.gov.ru успешно ввели в эксплуатацию средства криптографической защиты информации (СКЗИ), обеспечивающие реализацию протокола Transport Layer Security (TLS) с российскими криптографическими алгоритмами ГОСТ.

TLS является одним из наиболее популярных протоколов сети Интернет, в том числе российского сегмента, предназначенных для установления защищенного канала связи. Ключевая задача, решаемая TLS ГОСТ, – организация между клиентом и сайтом Академии аутентифицированного защищенного канала, обеспечивающего целостность и конфиденциальность передаваемых данных.

Теперь такая защита со стороны сайта Академии обеспечивается с использованием российских средств криптографической защиты, реализующих отечественные криптографические алгоритмы ГОСТ, и сертификата ключа проверки электронной подписи, выданного удостоверяющим центром компании КриптоПро.

Стенд открытого тестирования СКЗИ “КриптоПро CSP”/”КриптоПро TLS”

Для обеспечения возможности встречного тестирования доступен публичный стенд реализации TLS с российскими наборами алгоритмов, состоящий из нескольких узлов:

- требующие проведения аутентификации клиента:

- не требующие проведения аутентификации клиента:

Стенды требуют наличия поддержки RFC 5746 (Renegotiation Indication), см.[RFC 5746].

Серверные сертификаты выпущены на

Тестовом УЦ ООО “КРИПТО-ПРО”

Практические подходы к построению архитектуры безопасности с нулевым доверием на базе продуктов КриптоПро

Публикация: 13 April 2022 – 18:12

В условиях повсеместной удалённой работы, использования облачных вычислений и виртуализации всё больше размываются границы периметра организаций, появляются новые риски и угрозы, становится всё труднее полагаться на обычные средства защиты критически важных систем и данных на основе периметра. Переход к архитектуре с “нулевым доверием” (Zero Trust) способен надёжно обеспечить организациям безопасность в современных реалиях.

“Окуляр ГОСТ” – аналог Adobe Acrobat с плагином “КриптоПро”

Публикация: 06 April 2022 – 17:52

Компания “Лаборатория 50” создала “Окуляр ГОСТ” – свободное приложение для российских пользователей, использующих документы в формате PDF. “Окуляр ГОСТ” позволяет просматривать, печатать и рецензировать электронные документы, книги и журналы. Поддерживает встраиваемый формат ЭП CAdES (аналог Adobe Acrobat с плагином “КриптоПро”). Поддерживаемые операционные системы: Ubuntu, Debian, Fedora, Альт, Astra Linux, РОСА.

Одной из главных особенностей программы является поддержка стандарта ГОСТ Р 34.10-2012 и возможность заполнения PDF-форм кириллицей. Также присутствует функция пакетной подписи документов PDF и графический интерфейс подписывания электронной подписью. Не забыли и про возможность работа с встраиваемой ЭП в формате CadES простой и усовершенствованной подписи в формате CAdES-X Long Type 1.

Полный текст новости на CNews.

Дополнительные сервисы стенда

Доступ к IPv6 по HTTPS

При необходимости, для доступа к тестам IPv6 можно использовать шлюзы инкапсуляции IPv6 по протоколу IP-HTTPS, которые настроены на каждом узле, так как шлюзы настроены без запроса клиентского сертификата. Таким образом, получение сертификата тестового УЦ является не обязательным.

Не рекомендуется использование “динамических” адресов и NAT в этом тесте, в виду сложности настройки.

Доступ по протоколу SSTP (MS SSL-VPN)

При необходимости, для создания тестовых нагрузок можно использовать подключение к VPN по протоколу SSTP.

Методы аутентификации при доступе по SSTP идентичны методам аутентификации при доступе по L2TP/IPsec.

Загрузка программного обеспечения

Для проведения тестирования могут потребоваться:

- Netcat;

- КриптоПро CSP 3.6R3;

- КриптоПро IPsec;

- Утилита командной строки cryptcp;

Все перечисленные продукты “Крипто-Про” имеют демонстрационную лицензию на 3 месяца и могут быть загружены со страницы загрузок. Дополнительные лицензии для проведения тестирования могут быть выданы на основании аргументированного запроса.

Генерация тестового сертификата

Как я и писал выше вы много, где сможете его применять, я когда знакомился с миром сертификатов и электронных подписей, то использовал тестовые ЭЦП от КриптоПРО для проверки правильности настройки программного обеспечения для работы на электронных, торговых площадках. Чтобы сгенерировать тестовый электронный сертификат, компания КриптоПРО предоставила вам специальный удостоверяющий, виртуальный центр, которым мы и воспользуемся. Переходим по ссылке:

https://www.cryptopro.ru/certsrv/

В самом низу у вас будет ссылка на пункт “Сформировать ключи и отправить запрос на сертификат”.

Я вам советую этот сайт открывать в Internet Explore, меньше будет глюков. Как открыть Internet Explore в Windows 10, читайте по ссылке слева

Если же вы хотите использовать другой браузер, то установите КриптоПро ЭЦП Browser plug-in.

Установка КриптоПро ЭЦП Browser plug-in.

Сама инсталляция плагина, очень простая, скачиваем его и запускаем.

Для запуска нажмите “Выполнить”

Далее у вас появится окно с уведомлением, что будет произведена установка КриптоПро ЭЦП Browser plug-in, соглашаемся.

После инсталляции утилиты, вам нужно будет обязательно перезапустить ваш браузер.

Открыв ваш браузер, вы увидите предупредительный значок, нажмите на него.

В открывшемся окне нажмите “Включить расширение”

Не забудьте установить КриптоПРО CSP на компьютер, где будет генерироваться сертификат

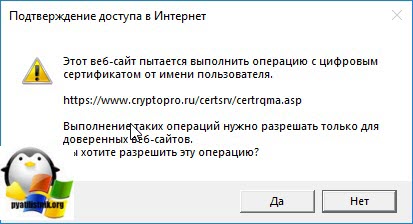

Теперь у нас все готово. Нажимаем “Сформировать ключи и отправить запрос на сертификат”. Согласитесь с выполнением операции.

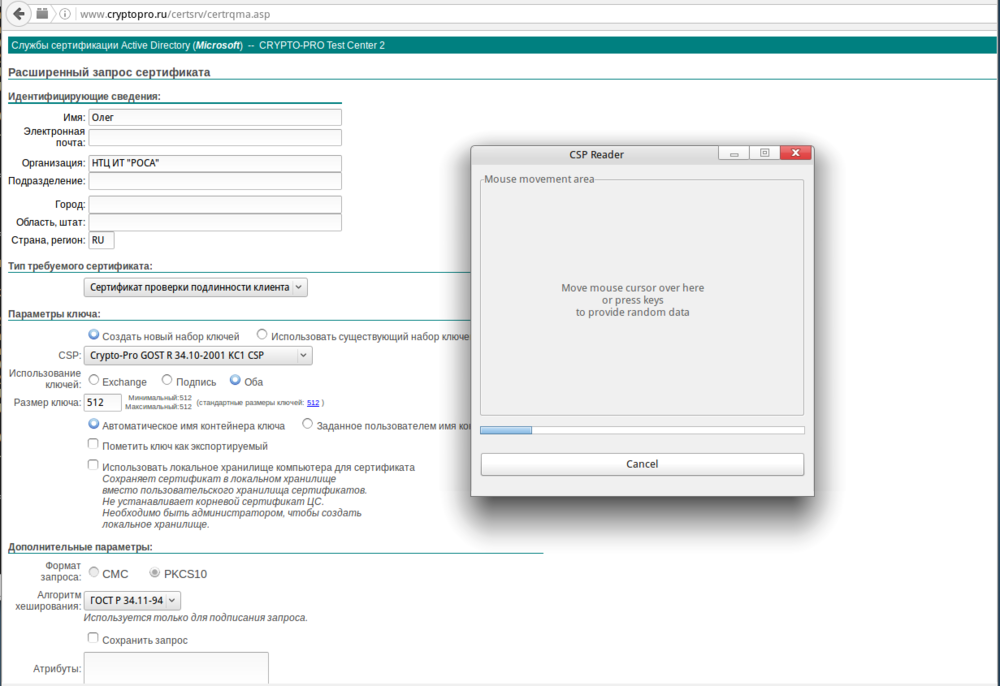

У вас откроется форма расширенного запроса сертификата. Вначале заполним раздел “Идентифицирующие сведения”. В него входят пункты:

- Имя

- Электронная почта

- Организация

- Подразделение

- Город

- Область

- Страна

Далее вам нужно указать тип требуемого сертификата. В двух словах, это область применения ЭЦП:

- Сертификат проверки подлинности клиента (самый распространенный вариант, по сути для подтверждения, что вы это вы)

- Сертификат защиты электронной почты

- Сертификат подписи кода

- Сертификат подписи штампа времени

- Сертификат IPSec, для VPN тунелей.

- Другие, для специальных OID

Я оставляю “Сертификат проверки подлинности клиента”.

Далее вы задаете параметры ключа, указываете, что будет создан новый набор ключей, указываете гост CSP, от него зависит минимальная длина ключа. Обязательно пометьте ключ как экспортируемый, чтобы вы его могли при желании выгружать в реестр или копировать на флешку.

Для удобства еще можете заполнить поле “Понятное имя”, для быстрой идентификации вашей тестовой ЭЦП от КриптоПРО. Нажимаем выдать тестовый сертификат.

У вас появится запрос на создание, в котором вам необходимо указать устройство, на которое вы будите записывать тестовый сертификат КриптоПРО, в моем случае это е-токен.

Как только вы выбрали нужное устройство появится окно с генерацией случайной последовательности, в этот момент вам необходимо нажмить любые клавиши или водить мышкой, это защита от ботов.

Все наш контейнер КриптоПРО сформирован и для его записи введите пин-код.

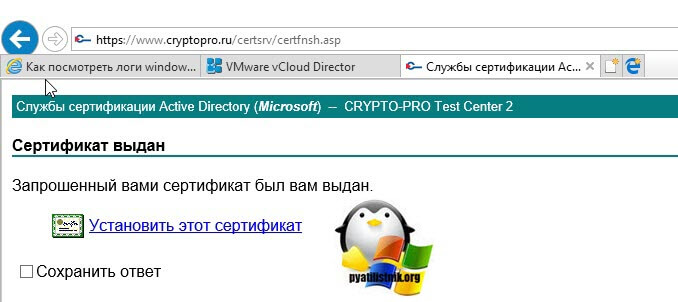

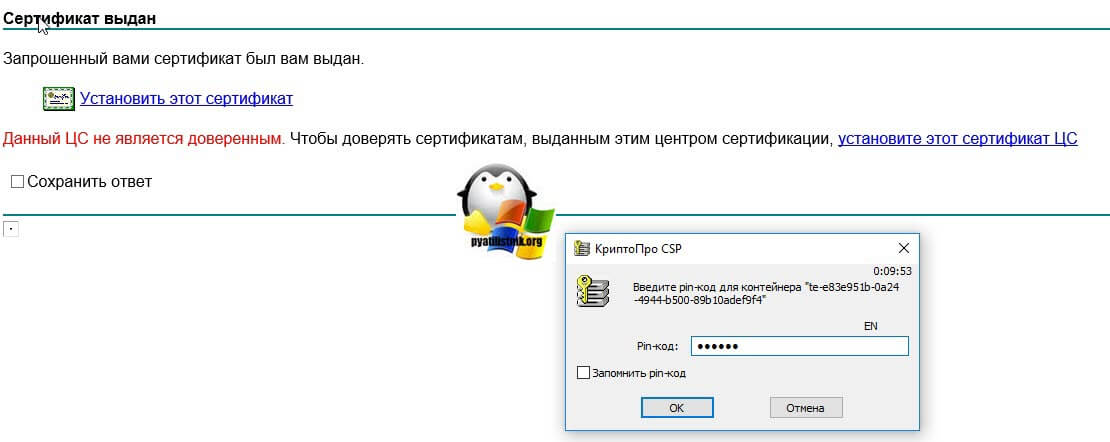

Вам сообщат, что запрошенный вами сертификат был вам выдан, нажимаем “Установить этот сертификат”.

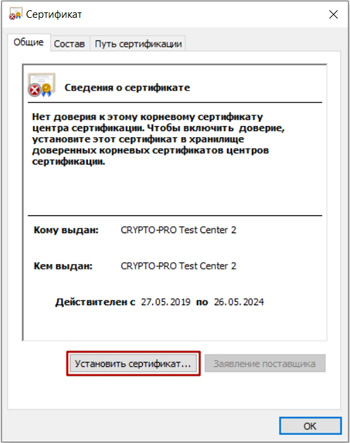

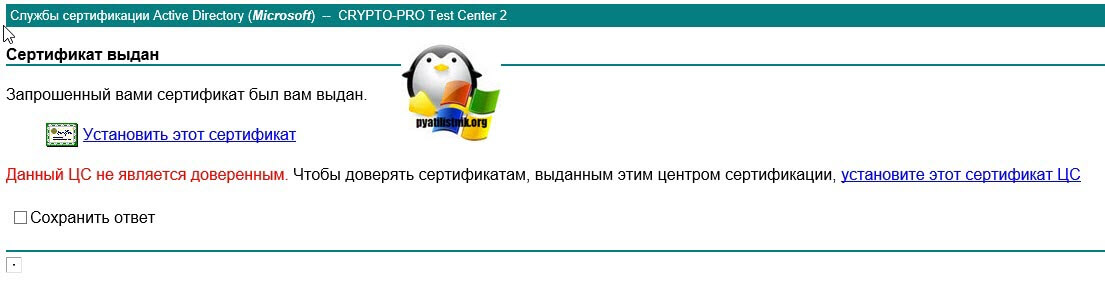

Если у вас еще не установленны корневые сертификаты данного центра сертификации, то вы получите вот такую ошибку:

Данный ЦС не является доверенным

Для ее устранения нажмите на ссылку “установите этот сертификат ЦС”

У вас начнется его скачивание.

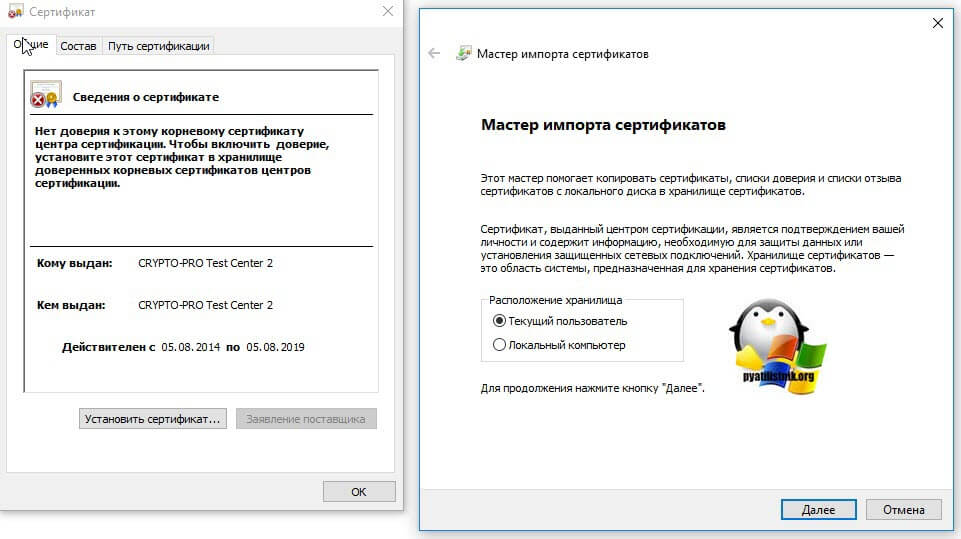

Запускаем его, как видите в левом верхнем углу красный значок, чтобы его убрать нажмите “Установить сертификат”, оставьте для пользователя.

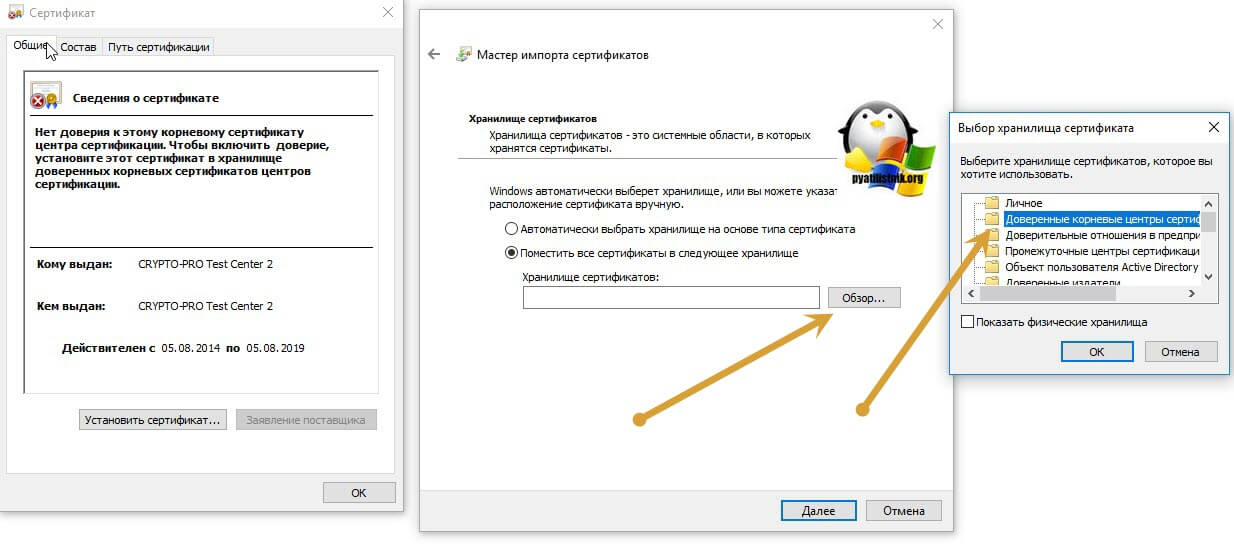

Далее выбираем пункт “Поместить все сертификаты в следующее хранилище” и через кнопку обзор указываете контейнер “Доверенные корневые центры сертификации”. Далее ок.

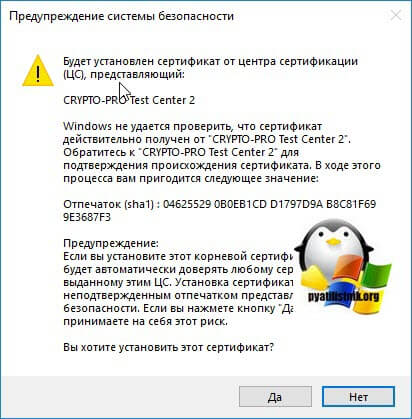

На последнем этапе у вас выскочит окно с предупреждением, о подтверждении установки сертификатов, нажимаем “Да”.

Открываем снова окно с выпуском тестового сертификата КриптоПРО и заново нажимаем “Установить сертификат”, в этот раз у вас вылезет окно с вводом вашего пин-кода от вашего носителя.

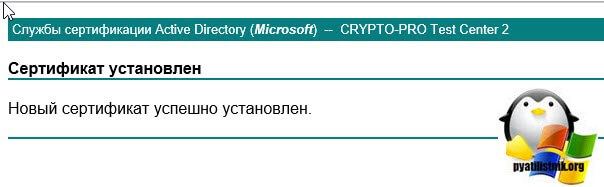

Если вы его ввели правильно, то увидите, что новый сертификат успешно установлен.

Теперь открывайте ваш КриптоПРО и посмотрите есть ли сертификат в контейнере. Как видите в контейнере есть наша ЭЦП.

Если посмотреть состав, то видим все наши заполненные поля. Вот так вот просто выпустить бесплатный, тестовый сертификат КриптоПРО, надеюсь было не сложно.

Защищенная электронная почта в КриптоАРМ ГОСТ

Публикация: 03 June 2022 – 09:20, редакция: 03.06.2022 09:29

Выпущена версия 3 программного комплекса КриптоАРМ ГОСТ. На основе этой версии КриптоАРМ ГОСТ будут разработаны и сертифицированы новые версии исполнений 1-КриптоАРМ и 2-КриптоАРМ для перспективного СКЗИ КриптоПро CSP 5.0 R3.

В новой версии добавлен встроенный почтовый клиент для отправки и приема защищенной электронной почты.