- ГОСТ Р 34. 10-2012

- Сертификат ФСБ

- Windows или Unix

- Поддерживаемые типы ключевых носителей

- Клиентская или серверная лицензия

- КриптоПро CSP 5

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- Правила использования материалов сайта ATI

- Поддержка операционных систем Windows

- Выбор криптопровайдера Криптопро CSP

- Как установить КриптоПро CSP

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Требования к клиентским компонентам

- Поддерживаемые операционные системы

- Требования к окружению

- Архитектура «КриптоПро NGate»

- Системные требования «КриптоПро NGate»

- Требования к сетевому взаимодействию

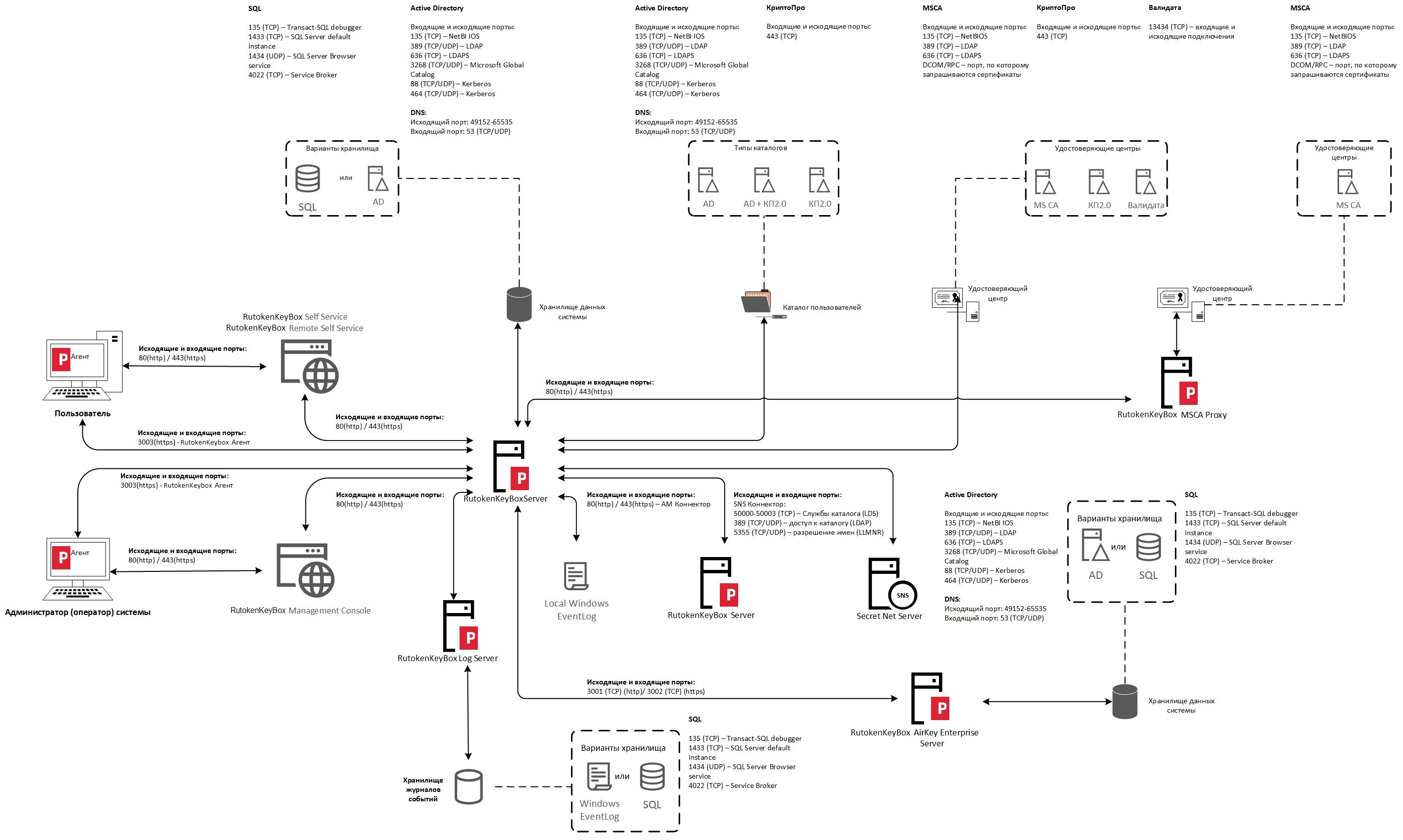

- Порты, используемые рабочими станциями пользователей и операторов Рутокен KeyBox

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- Реализуемые алгоритмы

- КриптоПро CSP 4. 0 R4

- Требования к серверным компонентам

- Требования для установки Rutoken Server

ГОСТ Р 34. 10-2012

Выясните, нужна ли вам поддержка новых стандартов электронной подписи 2012 года. Только версия 4. 0 поддерживает стандарт электронной подписи ГОСТ Р 34. 10-2012 (“Создание подписи” и “Проверка подписи”). Остальные версии криптопровайдера (3. 0, 3. 6 и 3. 9) поддерживают ГОСТ 94 и 2001 годов.

Доводим до вашего сведения

Определен порядок перехода на национальный стандарт ГОСТ Р 34. 10-2012 в средствах электронной подписи для информации, не содержащей государственную тайну.

Из документа ФСБ России № 149/7/1/3-58 от 31. 2014 “О порядке перехода к использованию новых стандартов ЭЦП и функции хэширования” мы узнаем, что после 31 декабря 2019 года для создания электронной подписи будет недопустимо использовать ГОСТ Р 34. 10-2001.

Сертификат ФСБ

Во многих информационных системах (особенно государственных) одно из главных и обязательных требований – наличие на ПО сертификата соответствия ФСБ. На данный момент сертифицированы версии 3. 6, 3. 9 и 4.

Версия КриптоПро CSP 4. 0 имеет сертификаты ФСБ по классам защиты КС1 и КС2 для операционных систем от Windows Vista до Windows 10.

КриптоПро CSP 3. 9 R2 КриптоПро CSP 4. 0 R2 поддерживающие работу в Windows 10 в на сегодняшний день получили положительное заключение ФСБ.

Windows или Unix

Если вы выбираете версию 3. 6, то нужно определиться, на какую операционную систему будет установлено ПО, – на Windows или Unix-подобную. Такое деление есть только в версии КриптоПро СSP 3. 6 и более ранних. Если вы приобретаете версию 3. 9 или 4. 0, то не имеет значения, на какую операционную систему вы планируете ее устанавливать – Windows или Unix-подобную.

Поддерживаемые типы ключевых носителей

- смарт-карты с использованием считывателей смарт-карт, поддерживающий протокол PС/SC;

- таблетки Touch-Memory DS1993 – DS1996 с использованием устройств Аккорд 4+, электронный замок “Соболь”, Криптон или устройство чтения таблеток Touch-Memory DALLAS (только в Windows версии);

- электронные ключи с интерфейсом USB (USB-токены);

- сменные носители с интерфейсом USB;

- реестр ОС Windows;

- файлы ОС Solaris/Linux/FreeBSD.

Клиентская или серверная лицензия

Первое, с чего следует начать, – определиться в версии, которая вам нужна. Клиентская или серверная. Если вы планируете использовать СКЗИ “КриптоПро CSP” на сервере, сразу покупайте серверную лицензию. Клиентская лицензия не подойдет. Да, цена серверной лицензии в несколько раз выше и в более ранних версиях можно было установить на сервер клиентскую лицензию, но сегодня на серверные операционные системы клиентские лицензии просто не установятся, несмотря на то, что в триальном (тестовом) периоде все работало.

КриптоПро CSP 5

Сертифицированная версия КриптоПро CSP 5. 12000 (Kraken) от 24. 2020.

Сертификаты соответствия:

1-Base: СФ/114-4064 от 20. 2021 до 01. 2024

2-Base: СФ/124-4065 от 20. 2021 до 01. 2024

3-Base: СФ/124-4066 от 20. 2021 до 01. 2024

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Правила использования материалов сайта ATI

Все права на любые материалы, опубликованные на сайте ATI. SU, защищены в соответствии с российским и международным законодательством об авторском праве и смежных правах. Вся информация, размещенная на данном веб-сайте, предназначена только для персонального использования. Запрещается ее воспроизведение, копирование и/или распространение в какой-либо форме, а также автоматизированное извлечение ее любыми сервисами без официального разрешения Админиcтрации сайта.

Поддержка операционных систем Windows

Поддержка Windows 2012 R2 и 8. 1 реализована только в последних версиях КриптоПро CSP 3. 9 и 4.

Поддержка Windows 10 реализована в последних версиях КриптоПро CSP 3. 9 и 4. 0, но мы рекомендуем использовать версию 4. 0 для корректной работы.

Подробные сравнения по всем версиям криптопровайдера “КриптоПро CSP” вы найдете в описании продукта, они собраны в виде таблиц.

Выбор криптопровайдера Криптопро CSP

- Все статьи

- Новости

- Обзоры

- Инструкции

Как установить КриптоПро CSP

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

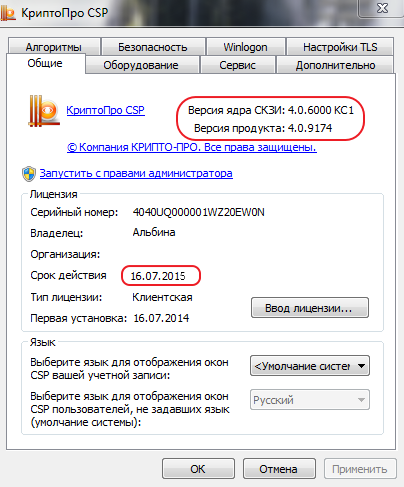

Шаг 1

Сначала следует выяснить, установлен ли был у вас Криптопро CSP ранее и если установлен, то какой версии?

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

Если нашли – запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

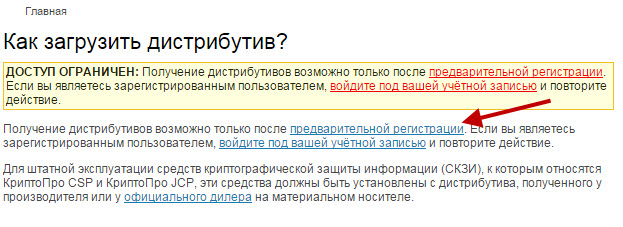

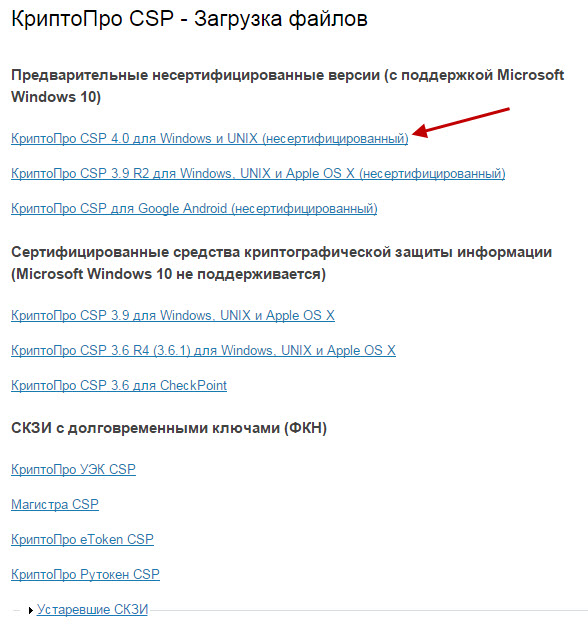

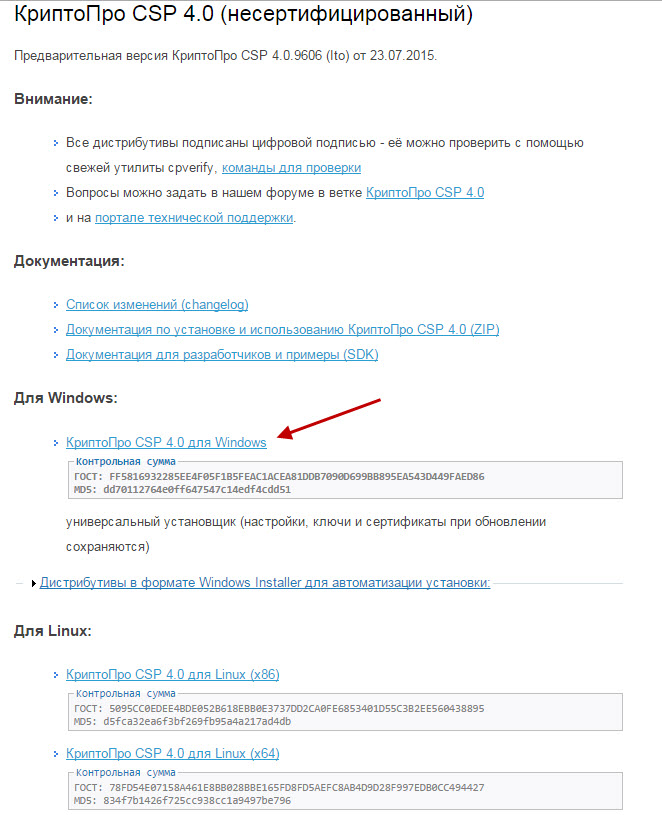

Шаг 2

Вы увидите что-то такое:

На момент публикации, страница с выбором дистрибутива выглядит так:

Если вы купили версию КриптоПро CSP 3. 6, то вам будет нужно выбрать версию R4 – на сегодняшний день она наиболее функциональна.

Если приобретена лицензия на КриптоПро CSP 3. 9 будьте внимательны: КриптоПро CSP 3. 9 – сертифицированная версия, но не поддерживает Windows 10, КриптоПро CSP 3. 9 R2 – поддерживает Windows 10, сертификация планируется в IV квартале 2015 года

Если же вы купили версию 4. 0, то соответственно выбирайте пункт КриптоПро CSP 4. 0 (рекомендована для работы с Windows 10, сертификация планируется в III квартале 2015 года).

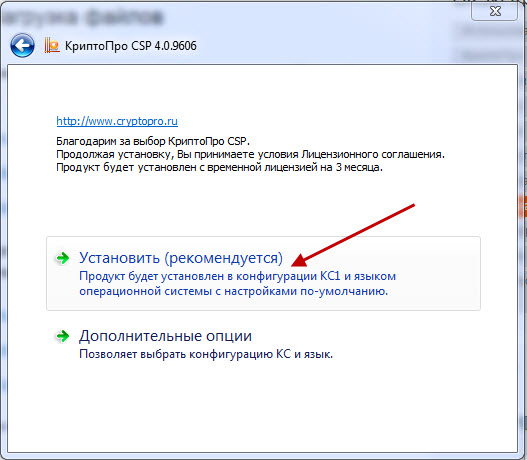

Шаг 3

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

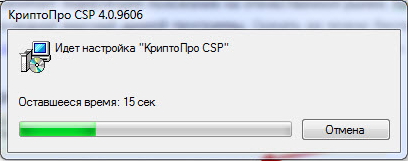

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

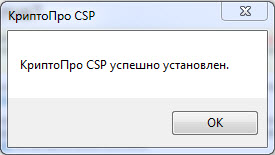

Все, установка завершена.

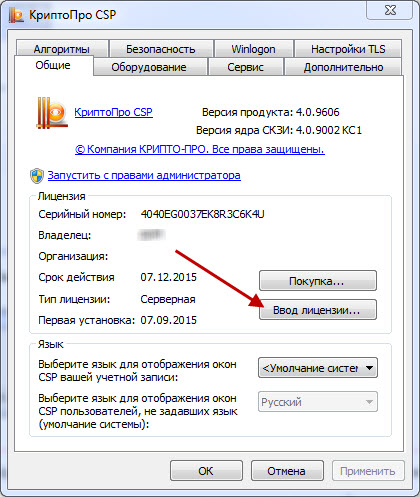

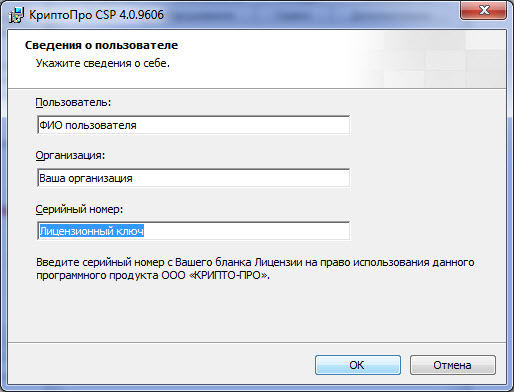

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск – Программы – КриптоПро – КриптоПро CSP.

Затем нажимаем кнопку Ввод лицензии

В открывшемся окне заполняем поля, в соответствии с полученной лицензией.

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature – их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной – делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Требования к клиентским компонентам

- не менее 50 МБ свободного дискового пространства;

- аппаратные требования совпадают с требованиями, предъявляемыми к операционным системам, на которых функционирует ПО.

Поддерживаемые операционные системы

- Windows Vista SP2 32/64bit;

- Windows 7 SP1 32/64bit;

- Windows 8/8.1 32/64bit;

- Windows 10 32/64bit;

- Windows 11 32/64bit;

- Windows Server 2008 SP2 32/64bit (с обновлением KB980368);

- Windows Server 2008 R2 SP1;

- Windows Server 2012/2012 R2;

Требования к окружению

- Установленные драйверы используемых устройств аутентификации.

- Internet Explorer 10 и выше.

- Mozilla Firefox 52.4 и выше.

- Google Chrome 64.0 и выше.

- Microsoft Edge 41.16299 и выше.

- КриптоПро CSP 3.6R4 и выше (в случае использования с КриптоПро УЦ).

- КриптоПро CSP 4.0R4 и выше (в случае использования с Валидата УЦ).

Архитектура «КриптоПро NGate»

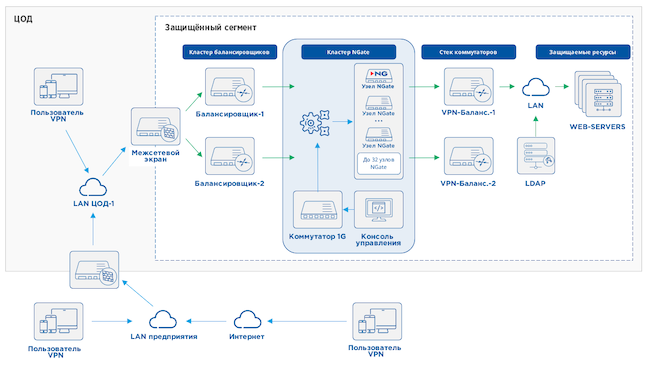

С точки зрения архитектуры NGate состоит из следующих компонентов: клиента (в виде VPN-клиента или браузера), сервера (самого шлюза) и системы управления (центра управления сетью, ЦУС). Дополнительно потребуется организовать автоматизированное рабочее место (АРМ) для администратора.

Основой серверной части NGate является криптопровайдер «КриптоПро CSP». В новой версии шлюза используется обновлённая его редакция — 5. 0 R2. В ней помимо прочего реализована работа с алгоритмами «Кузнечик» (ГОСТ 34. 12-2015) и «Магма» (ГОСТ 28147-89), добавлена и расширена поддержка отечественных операционных систем («Аврора», Astra Linux, ALT Linux). Кроме того, появились возможности по построению решений на базе отечественных процессоров «Байкал». Таким образом, стало возможным полноценное импортозамещение при внедрении криптографического шлюза для организации защищённого удалённого доступа ко критическим ресурсам.

В зависимости от размера конкретной организации, её сетевой инфраструктуры, предполагаемого количества клиентов, одновременных подключений и других параметров возможны два варианта конфигурации.

Минимальная — единое решение из одного криптошлюза, объединённого с центром управления на одной аппаратной или же виртуальной платформе. Такой вариант подойдёт для использования небольшими организациями, у которых нет филиалов или сетевая инфраструктура которых не разнесена по разным центрам обработки данных (ЦОДам). Эта конфигурация является самой простой в установке и настройке, однако не может обеспечить высокую отказоустойчивость и производительность при доступе к ресурсам, системам и приложениям.

Рисунок 1. Схема внедрения «КриптоПро NGate» в минимальной конфигурации

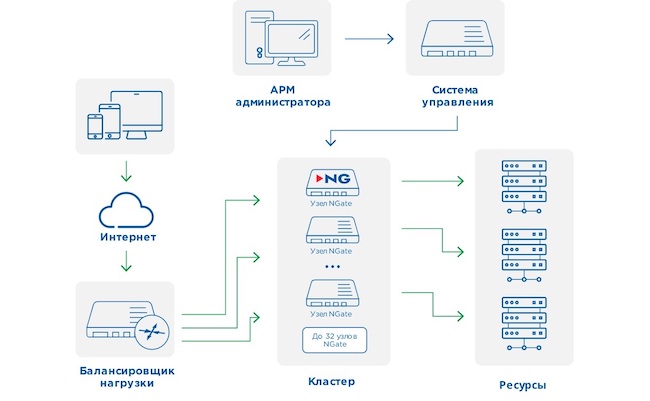

Кластерная конфигурация позволяет построить распределённую, отказоустойчивую и хорошо масштабируемую в части производительности систему. В этом варианте предусматривается объединение нескольких криптошлюзов (до 32 узлов единовременно) в один кластер. При этом центр управления сетью устанавливается отдельно и образует единую (централизованную) систему для настройки, мониторинга работы всех криптошлюзов и управления доступом к требуемым ресурсам и системам организации. Возможности центра управления по автоматизированной загрузке настроек и конфигураций на новые криптошлюзы в кластерах существенно облегчают и ускоряют процессы связанные как с вертикальной, так и с горизонтальной масштабируемостью системы. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку балансировщик синхронизирует данные о сессии между устройствами и соединение перераспределяется на свободные узлы кластера. Может использоваться любой балансировщик, способный распределять TCP-соединения по узлам кластера, в том числе бесплатный HAProxy.

Рисунок 2. Схема внедрения «КриптоПро NGate» в виде кластера

Рисунок 3. Реализация технологии TLS VPN с помощью «КриптоПро NGate» в виде кластера

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).

Требования к сетевому взаимодействию

- 80 (TCP), входящие и исходящие подключения.

- 443 (TCP), входящие и исходящие подключения.

- 3003 (TCP), входящие и исходящие подключения для компонента Rutoken KeyBox Агент.

Почтовые уведомления, SMTP сервер

- 25 (TCP), исходящие подключения.

- 465 (TCP), исходящие подключения.

- 587 (TCP), исходящие подключения.

Active Directory, входящие и исходящие подключения

- 135 (TCP) NetBIOS.

- 389 (TCP/UDP) LDAP.

- 636 (TCP) LDAPS.

- 3268 (TCP/UDP) Microsoft Global Catalog.

- 88 (TCP/UDP) Kerberos.

- 464 (TCP/UDP) Kerberos.

SQL Server, входящие и исходящие

- 135 (TCP) Transact-SQL debugger.

- 1433 (TCP) SQL Server default instance.

- 1434 (UDP) SQL Server Browser service.

- 4022 (TCP) Service Broker.

Microsoft CA, входящие и исходящие

- 135 (TCP) NetBIOS.

- 389 (TCP) LDAP.

- 636 (TCP) LDAPS.

- Порт, по которому запрашиваются сертификаты – DCOM/RPC.

Microsoft CA реализован с помощью технологии DCOM. По умолчанию приложения DCOM используют случайные номера TCP портов верхнего диапазона. Также существует возможность настроить удостоверяющий центр на использование жестко заданного TCP порта.

Порт по умолчанию для RPC сервера Центра Регистрации.

Порты, используемые рабочими станциями пользователей и операторов Рутокен KeyBox

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

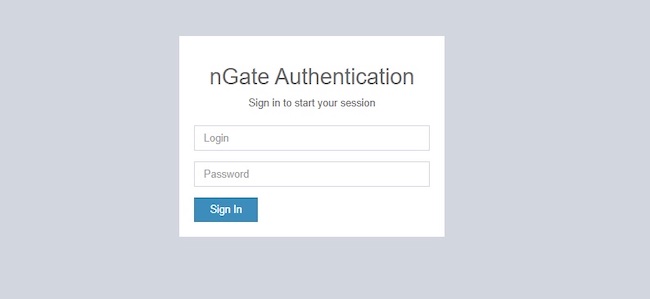

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

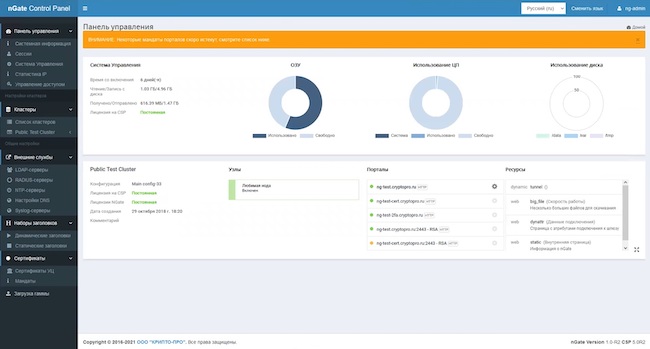

Панель управления

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

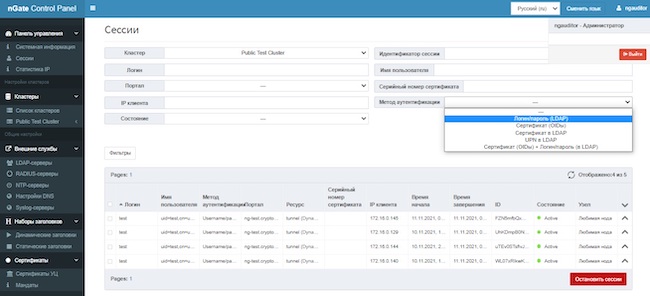

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

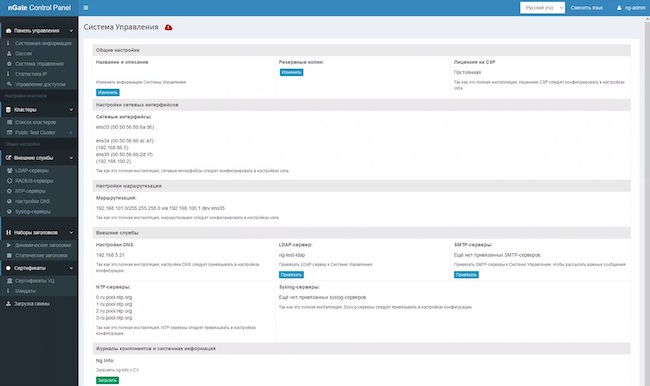

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

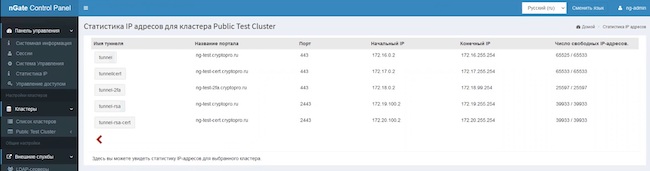

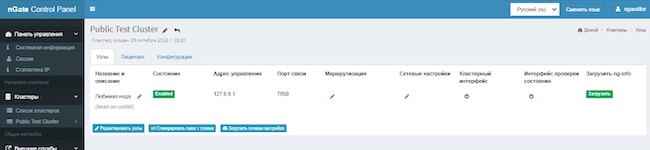

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

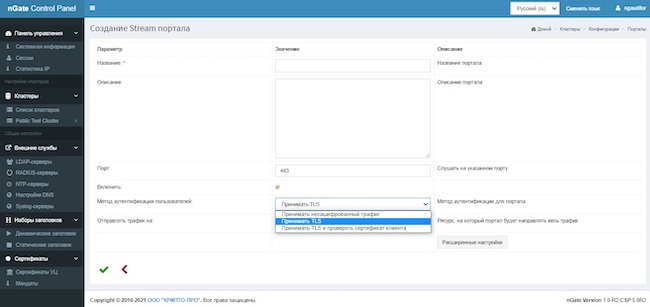

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

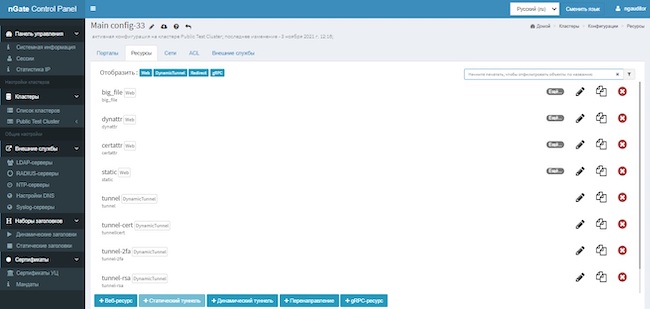

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

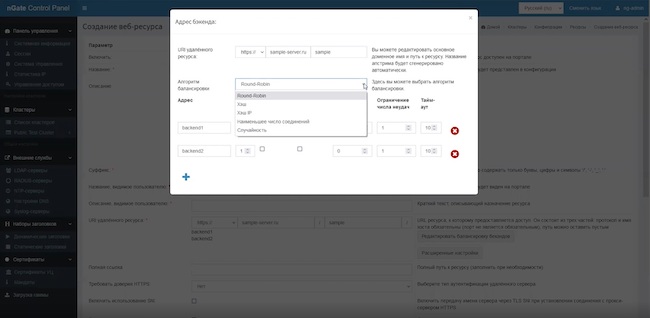

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

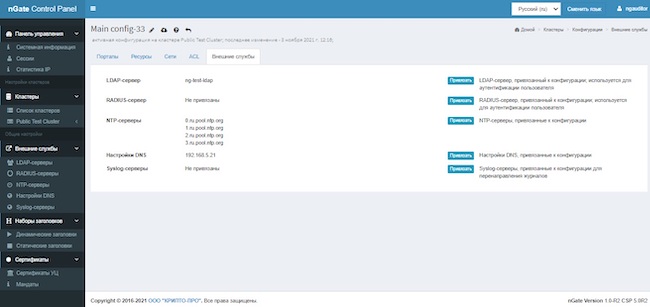

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

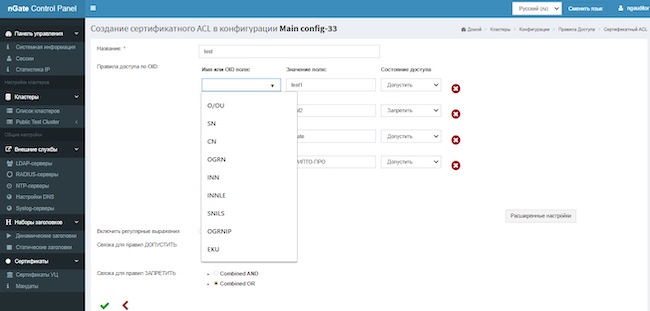

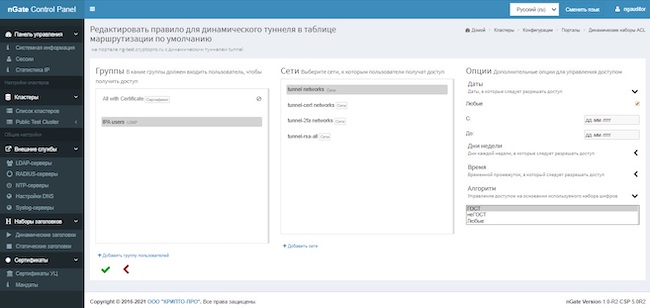

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

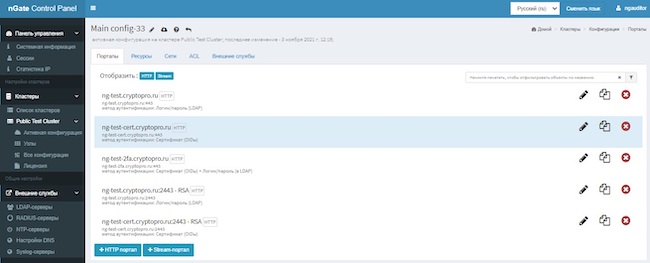

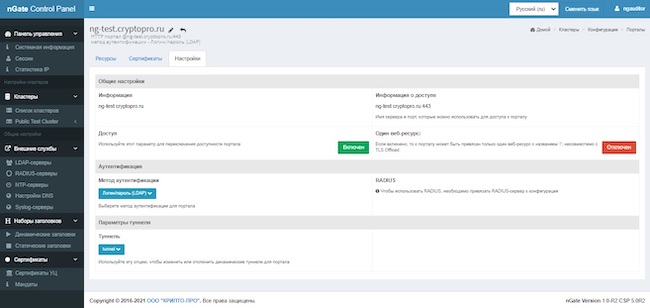

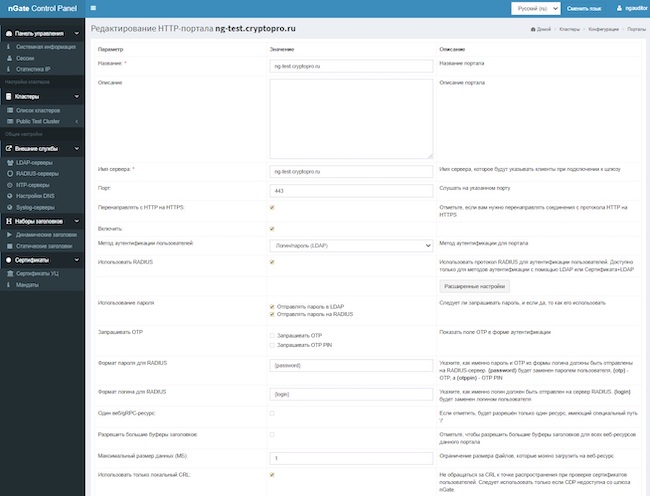

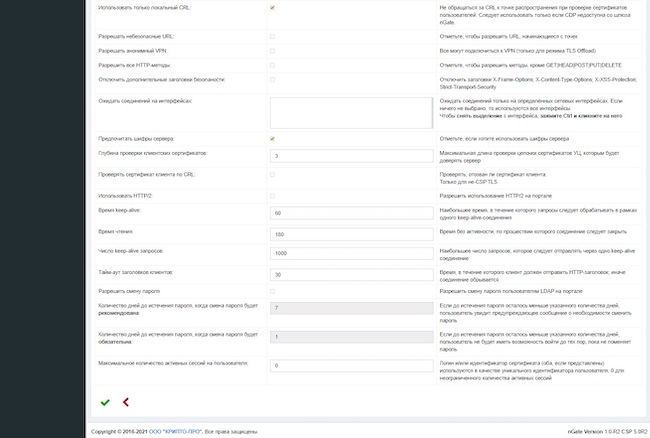

Настройка порталов

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

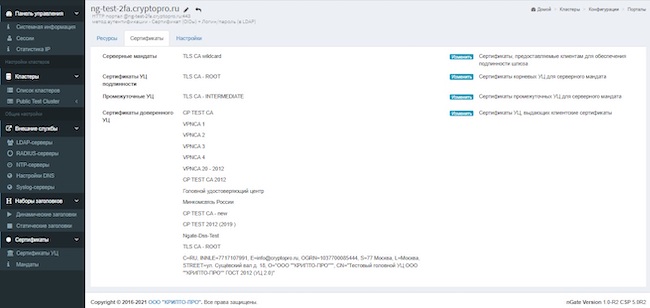

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

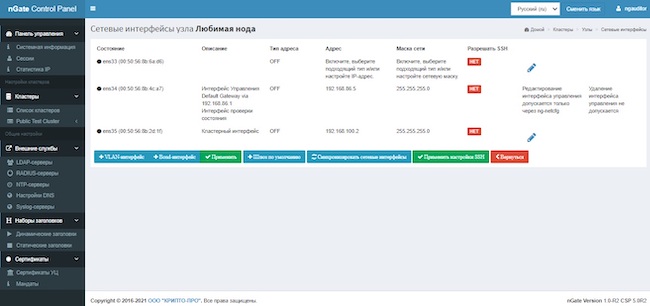

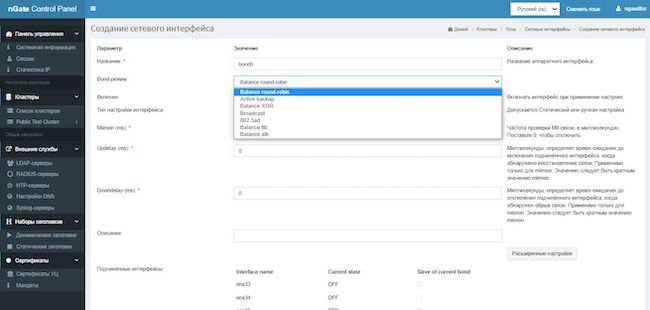

Настройки узлов

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

Реализуемые алгоритмы

- Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 “Информационная технология. Криптографическая защита информации. Функция хэширования”.

- Алгоритмы формирования и проверки электронной подписи реализованы в соответствии с требованиями ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”.

- Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 “Системы обработки информации. Защита криптографическая”.

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии ГОСТ Р 34. 10-2001 / ГОСТ Р 34. 10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34. 11-94 и ГОСТ 28147-89.

КриптоПро CSP 4. 0 R4

Сертифицированная версия КриптоПро CSP 4. 9963 (Abel) от 23. 2018. Сертификаты соответствия:

1-Base: СФ/114-3610 от 10 января 2019 до 15 января 2021

2-Base: СФ/124-3611 от 10 января 2019 до 15 января 2021

3-Base: СФ/124-3612 от 10 января 2019 до 10 января 2022

Требования к серверным компонентам

- Не менее 8 ГБ оперативной памяти.

- Не менее 50 ГБ свободного дискового пространства.

- Аппаратные требования совпадают с требованиями, предъявляемыми к операционным системам, на которых функционирует ПО.

- Windows Server 2008 SP2 32/64bit (с обновлением KB980368);

- Windows Server 2008 R2 SP1;

- Windows Server 2012/2012 R2;

Языком программ, не поддерживающих Юникод должен быть русский, независимо от основного языка операционной системы.

Требования для установки Rutoken Server

— Статическое содержимое (Static Content);

— Расширяемость. NET (. NET Extensibility);

— Расширения ISAPI (ISAPI Extensions);

— Фильтры ISAPI (ISAPI Filters);

— Обычная проверка подлинности (Basic Authentication);

— Windows-проверка подлинности (Windows Authentication);

— Консоль управления службами IIS (IIS Management Console).

Используйте скрипт PowerShell из дистрибутива (IIS. Setup. Scripts) для быстрой установки Internet Information Services с требуемыми модулями.

- Microsoft .NET 4.5 и выше.При развертывании сервера RutokenKeyBox необходимо выполнить установку Microsoft .NET 4.5 после установки и настройки компонента IIS.

- КриптоПро CSP 4.0R4 и выше (в случае использования с Microsoft Enterprise CA, настроенного на выпуск сертификатов по алгоритмам ГОСТ Р34.10-2001/2012).

- КриптоПро CSP 3.6R4 и выше (в случае использования с КриптоПро УЦ 2.0).

- КриптоПро CSP 4.0R4 и выше (в случае использования с Валидата УЦ).

В случае использования TLS-соединения между сервером RutokenKeyBox и Центрами Регистрации КриптоПро, и Валидата УЦ, защищенного в соответствии c Государственными Стандартами РФ, необходимо наличие серверной лицензии КриптоПро CSP.

— на базе Windows Server 2003 и 2008 начиная с редакции Enterprise;

— на базе Windows Server 2012/2012 R2 всех редакций;

— на базе Windows Server 2016 всех редакций;

— на базе Windows Server 2019 всех редакций.

- КриптоПро УЦ 2.0;

- Валидата УЦ версии 3.1, 4.0.

Поддерживаемые типы хранилища данных

- Active Directory без расширения схемы;

- База данных SQL: Microsoft SQL Server 2012 SP2 и выше всех редакций.

Поддерживаемые поставщики службы криптографии (CSP)

- CSP производителя устройства (Рутокен, eToken и т.д.).

- Microsoft Base Smart Card Cryptographic Service Provider (если CSP не предоставляется производителем устройства).

ГОСТ Р34. 10-2001/2012

- КриптоПро СSP 3.6R4 и выше.

- Аппаратная криптография Рутокен ЭЦП 2.0, Рутокен ЭЦП 3.0 NFC, Рутокен 2151, JaCarta ГОСТ, JaCarta-2 ГОСТ, ESMART Token ГОСТ, MS_KEY K -“Ангара”.

Поддерживается в том числе и в связке с Microsoft Enterprise CA.