- Пошаговая инструкция настройки ЭЦП

- Настройка браузера Internet Explorer

- Ссылки

- Архитектура «КриптоПро NGate»

- Зачем нужно настраивать ЭЦП

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- Настройка TLS КриптоПро

- Сайты, запрашивающие шифрование ГОСТ TLS

- Настройка КриптоПро

- Установка «КриптоПро CSP»

- Настройка рабочего места

- Настройки КриптоПро ЭЦП Browser plug-in

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- Настройка электронной подписи КриптоПро

- Стенд открытого тестирования СКЗИ “КриптоПро CSP”/”КриптоПро TLS”

- Перейти на вкладку настройки tls

- Немного о технологии

- Включаем актуальные версии TLS под Windows. Часть 1

- Настройки tls в крипто про

- Включение и отключение протокола

- Системные требования «КриптоПро NGate»

- Настройка ЭЦП для Заказчика

- КриптоПро IPsec

- КриптоПро JCP

Пошаговая инструкция настройки ЭЦП

Чтобы участвовать в электронных торгах, вам нужно знать, как настроить ЭЦП для госзакупок. Для этого:

- Получите в удостоверяющем центре электронную подпись и специальную программу для работы с ней.

- Установите подпись и средство электронной подписи на компьютер.

- Настройте Internet Explorer для работы.

Для использования сертификата ЭЦП вам нужны токен и средство электронной подписи.

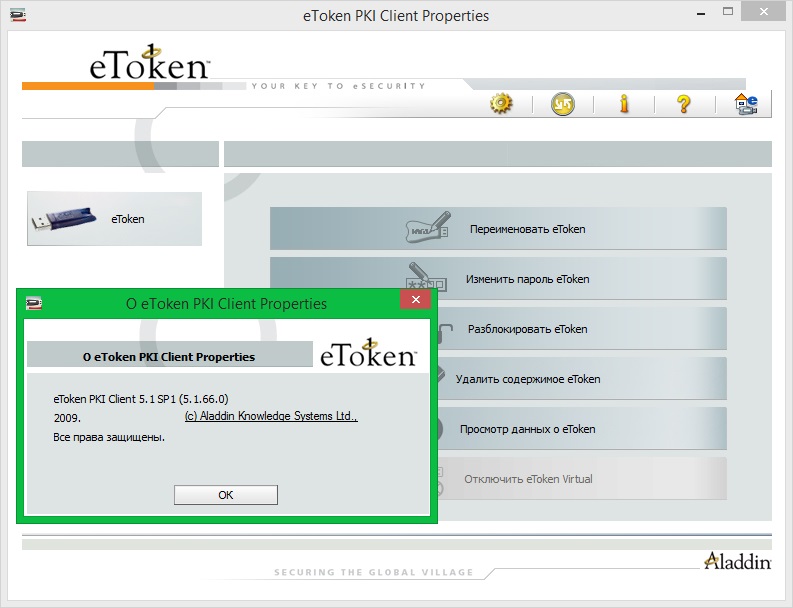

Токен с разъемом USB по внешнему виду напоминает обычную флешку. Он может записать и хранить несколько подписей. В России чаще всего предлагают токены следующих брендов: Рутокен, eToken и JaCarta.

Средство электронной подписи — это специальное программное обеспечение (криптопрограмма), функции которого позволяют создавать и проверять электронную подпись, шифровать и дешифровать информацию. Самое распространенное средство электронной подписи — КриптоПро CSP. Его можно приобрести либо в той же организации, что выдала ЭЦП, или же в компаниях реализующих программное обеспечение.

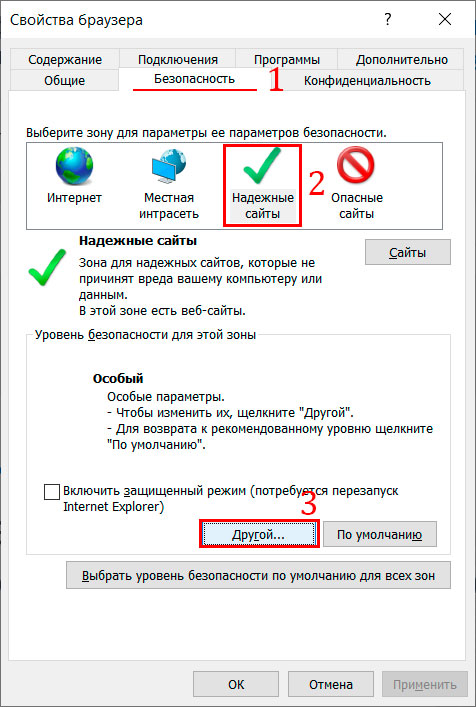

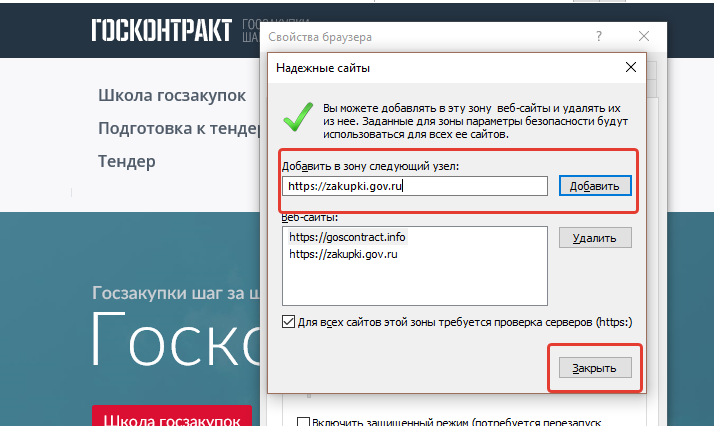

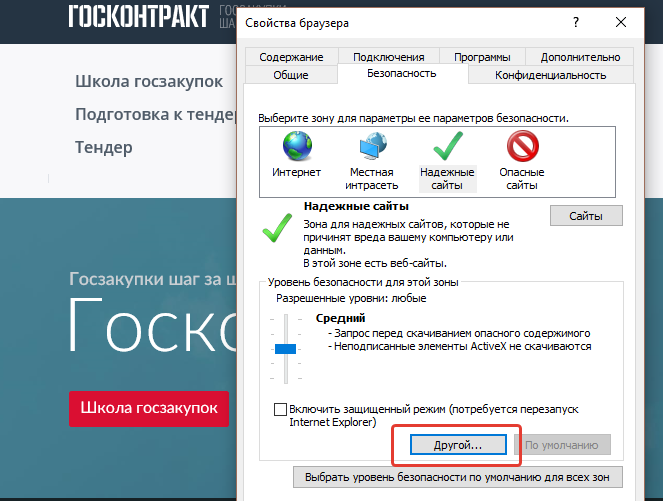

Настройка браузера Internet Explorer

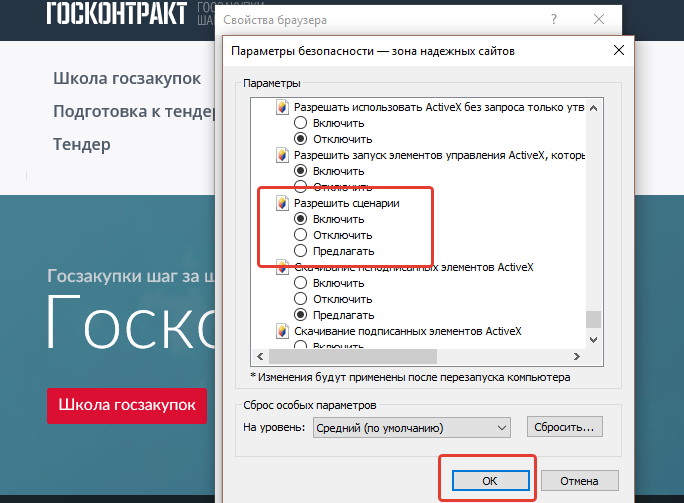

Настраиваем параметры безопасности: идем в свойства браузера — вкладка «Безопасность» — иконка «Надежные сайты» — кнопка «Другой».

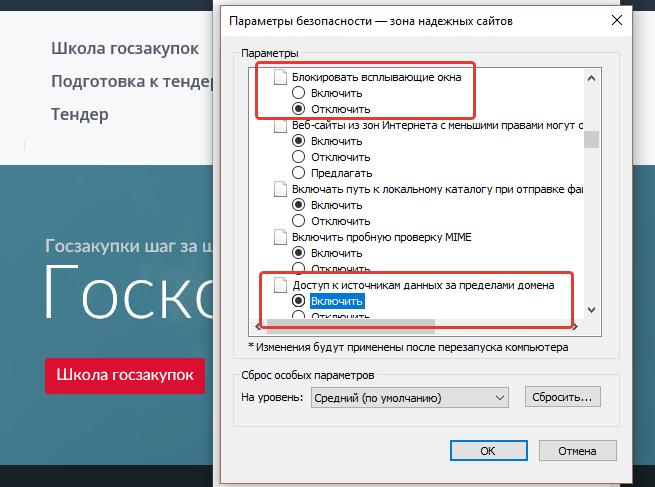

Блок «Разное» — «Блокировать всплывающие окна» — выбираем «Отключить».

Блок «Разное» — «Доступ к источникам данных за пределами домена» – выбираем «Включить».

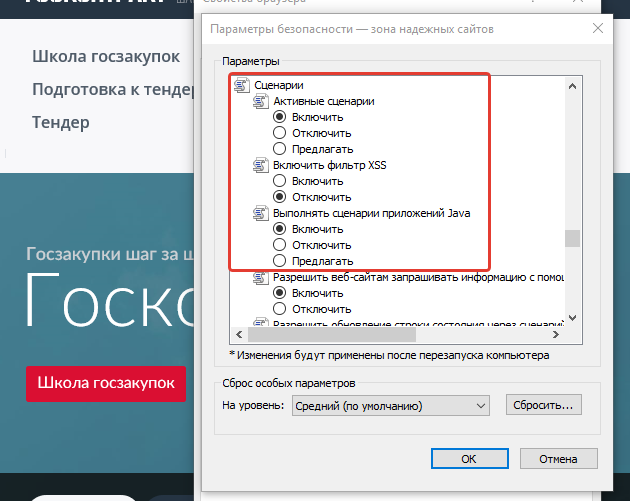

Блок «Сценарии» — «Активные сценарии» — выбираем «Включить».

Блок «Сценарии» — «Включить фильтр XSS» — выбираем «Отключить».

Блок «Сценарии» — «Выполнять сценарии приложений Java» — выбираем «Включить».

В блоке «Элементы ActiveX и модули подключения» все значения «Включить»

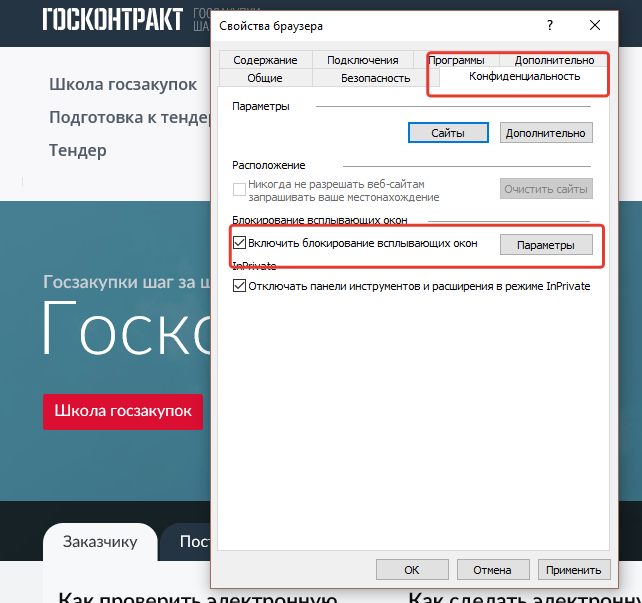

Настраиваем всплывающий окна: идем в свойства браузера — вкладка «Privacy» — снять флажок выключателя «Блокировать всплывающие окна».

Переопределяем автоматическую обработку куки-файлов: идем в свойства браузера — вкладка «Конфиденциальность» — кнопка «Дополнительно» — в новом окне установить флажок в поле «Переопределить автоматическую обработку файлов cookie» — нажать «ОК».

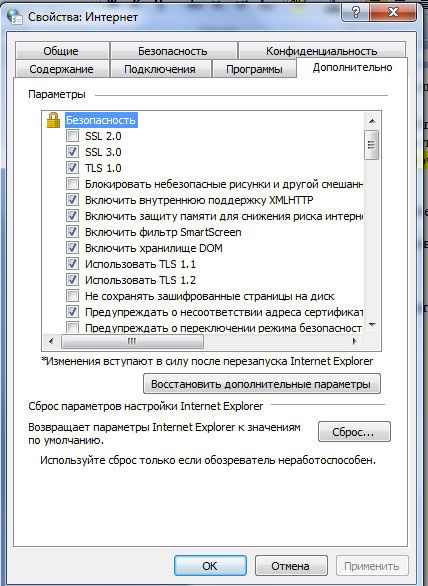

Установка параметров IE по умолчанию: идем в свойства браузера — вкладка «Дополнительно» — нажать на кнопку «Сброс».

Если используете КриптоПро 4. 9842, то рекомендуется отключить:

TLS 1. 1 и TLS 1. 2 для Windows 7, TLS 1. 2 для Windows 8. 1, TLS 1. 2 для Windows 10.

Добрый день! Сделал все как в инструкции, не могу зайти в личный кабинет «Не удается открыть эту страницу»

Нет инструкции по настройке браузера

У меня проходит авторизация через ЭЦП, переадресовывает обратно на закупки после ввода пин-кода ЭЦП, выбираю заригистрироваться как физ лицо или ип и выдает ошибку — Произошла неизвестная сетевая ошибка. Пожалуйста, проверьте сетевое соединение и корректность работы криптоПРО.

Здравствуйте! Настроил рабочее место для работы на ЕИС, дошел до страницы с заполнением данных. Но кнопки «подписать и отправить» не было, поэтому начал регистрацию заново. Но теперь после входа с помощью ЭП, и после того, как выбираю организацию, пишет «не удается открыть страницу».

Здравствуйте. Не мог настроить доступ к странице: «Не удается открыть эту страницу». Перепробовал все. Лишь после того как в Крипто Про глянул версию ЭЦП что она от 2012 года (256) и в свойствах Крипто про. Раздел Алгоритмы выбрал Тип CSP: Gost R34. 10-2012 (256) после этого я смог пройти на страницу ЕИС.

Спасибо тебе добрый человек. 3 дня просто танев с бубном. А оказалось надо сменить алгоритм.

Мы не можем пройти регистрацию на сайте Закупки гов. У нас установлен Vipnet CSP 4. 4 при регистрации заходим портал Госуслуги с помощью ЭЦП, а после появления визитки предприятия нажимаем, программа предлагает подписать с квал усиленной подписью и возвращает на главную страничку как исправить ошибку

Для Сообщений от:Вадима 2 ОКТ 2019 и Алексея 28 ЯНВ 2020 По поводу изменения Алгоритмов в КриптоПРО

В разделе КриптоПРО — Алгоритмы, лучше ничего не менять. Нужно просто обновить КриптоПРО до версии не ниже 4. 9944. Если требуется только обновить КриптоПро 4. 0, например, с версии 4. 9842 до 4. 9944, то старую версию удалять не нужно, запустить CSPSetup. exe и нажать ДА (т. обновить). ОБЯЗАТЕЛЬНО ПЕРЕЗАГРУЗИТСЯ после обновления.

Вадим — У вас скорее всего стояла версия КриптоПРО 4. 9842 Начиная с КриптоПРО 4. 9944 эти настройки закрыты для изменения.

Описание и решение — Не заходит на lk2012. budget. gov. ru, Постоянно идет выбор сертификата и ввод пароля или Ошибка «Internet Explorer не может отобразить эту веб-страницу»

Для ГОСТ 2012, у Пользователя не заходит в ЭБ алгоритм: ГОСТ Р 34. 10-2012 DH 256 бит ГОСТ Р 34. 10-2012 256 бит, параметры ТК-26 А ГОСТ Р 34. 11-2012 256 бит ГОСТ 28147-89, параметры шифрования ТК26 Z

Для ГОСТ 2012, у других пользователей заходит в ЭБ алгоритм: ГОСТ Р 34. 10-2012 DH 256 бит ГОСТ Р 34. 10-2001, параметры обмена по умолчанию ГОСТ Р 34. 11-2012 256 бит ГОСТ 28147-89, параметры шифрования ТК26 Z

Правильная строка в алгоритмах, по разному отображается для одного и того же контейнера закрытого ключа В КриптоПРО 4. 9944 вторая строка будет выглядеть: ГОСТ Р 34. 10-2001, параметры обмена по умолчанию А в КриптоПРО 4. 9963 вторая строка выглядит как: ГОСТ Р 34. 10 256 бит, параметры обмена по умолчанию

Ссылки

C 1 июля 2018 года на портале закупок можно использовать только усиленную квалифицированную электронную подпись. Получить квалифицированный (усиленный квалифицированный) сертификат можно в аккредитованных удостоверяющих центрах. Инструкция по установке личного сертификата в КриптоПро.

Архитектура «КриптоПро NGate»

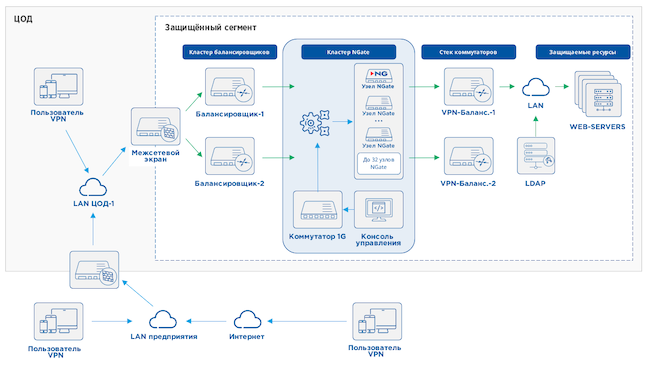

С точки зрения архитектуры NGate состоит из следующих компонентов: клиента (в виде VPN-клиента или браузера), сервера (самого шлюза) и системы управления (центра управления сетью, ЦУС). Дополнительно потребуется организовать автоматизированное рабочее место (АРМ) для администратора.

Основой серверной части NGate является криптопровайдер «КриптоПро CSP». В новой версии шлюза используется обновлённая его редакция — 5. 0 R2. В ней помимо прочего реализована работа с алгоритмами «Кузнечик» (ГОСТ 34. 12-2015) и «Магма» (ГОСТ 28147-89), добавлена и расширена поддержка отечественных операционных систем («Аврора», Astra Linux, ALT Linux). Кроме того, появились возможности по построению решений на базе отечественных процессоров «Байкал». Таким образом, стало возможным полноценное импортозамещение при внедрении криптографического шлюза для организации защищённого удалённого доступа ко критическим ресурсам.

В зависимости от размера конкретной организации, её сетевой инфраструктуры, предполагаемого количества клиентов, одновременных подключений и других параметров возможны два варианта конфигурации.

Минимальная — единое решение из одного криптошлюза, объединённого с центром управления на одной аппаратной или же виртуальной платформе. Такой вариант подойдёт для использования небольшими организациями, у которых нет филиалов или сетевая инфраструктура которых не разнесена по разным центрам обработки данных (ЦОДам). Эта конфигурация является самой простой в установке и настройке, однако не может обеспечить высокую отказоустойчивость и производительность при доступе к ресурсам, системам и приложениям.

Рисунок 1. Схема внедрения «КриптоПро NGate» в минимальной конфигурации

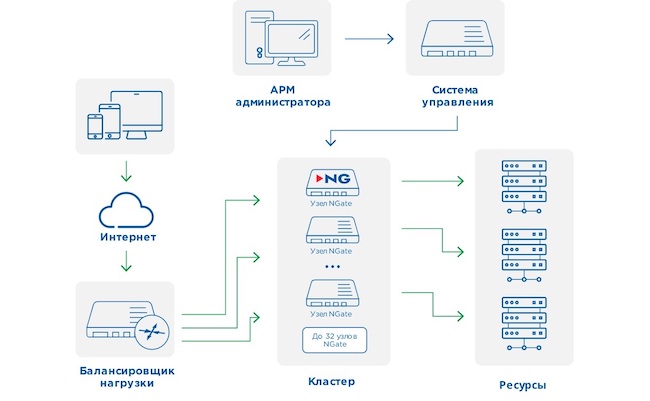

Кластерная конфигурация позволяет построить распределённую, отказоустойчивую и хорошо масштабируемую в части производительности систему. В этом варианте предусматривается объединение нескольких криптошлюзов (до 32 узлов единовременно) в один кластер. При этом центр управления сетью устанавливается отдельно и образует единую (централизованную) систему для настройки, мониторинга работы всех криптошлюзов и управления доступом к требуемым ресурсам и системам организации. Возможности центра управления по автоматизированной загрузке настроек и конфигураций на новые криптошлюзы в кластерах существенно облегчают и ускоряют процессы связанные как с вертикальной, так и с горизонтальной масштабируемостью системы. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку балансировщик синхронизирует данные о сессии между устройствами и соединение перераспределяется на свободные узлы кластера. Может использоваться любой балансировщик, способный распределять TCP-соединения по узлам кластера, в том числе бесплатный HAProxy.

Рисунок 2. Схема внедрения «КриптоПро NGate» в виде кластера

Рисунок 3. Реализация технологии TLS VPN с помощью «КриптоПро NGate» в виде кластера

Зачем нужно настраивать ЭЦП

В ЕИС (Единая информационная система) и на пяти основных электронных площадках для совершения таких действий как изменение полномочий пользователя, внесение изменений в регистрационные данные организации, публикация различных сведений, направление проекта и подписание контракта, требуется электронная подпись для госзакупок.

Ее можно приобрести как в специализированных организациях (удостоверяющих центрах), так и на самих площадках (как правило, они предлагают такую услугу). Оформление ЭЦП для ИП для госзакупок ничем кардинально не отличается от оформления для юридических лиц.

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Настройка TLS КриптоПро

TLS КриптоПро представляет собой модуль сетевой идентификации. Протокол Transport Layer Security используется совместно с российскими криптографическими стандартами. Благодаря данному модулю обеспечивается конфиденциальность данных при информационном обмене отправитель-адресат.

Так как, начиная с версии 3. 0 КриптоПро, дистрибутив входит в комплект поставки ПО (имеются в виду все операционные системы), соответственно ему не требуется отдельная установка либо специальная настройка. Детальное регулирование функций доступно в инструкции, по настройке КриптоПро 4.

Сайты, запрашивающие шифрование ГОСТ TLS

Если сайт запрашивает шифрование ГОСТ TLS, браузер проверяет, установлено ли программа КриптоПро CSP. Если программа установлена, ей передается управление.

Примеры сайтов, запрашивающих шифрование: www. gosuslugi. ru , сайты на домене. gov. ru ,. kamgov. ru ,. nalog.

Если сайта нет в списке, то запрашивается дополнительное подтверждение. Если вы доверяете сайту и соединение должно быть произведено с использованием шифрования ГОСТ TLS, нажмите кнопку Продолжить.

Настройка КриптоПро

Настройка программного обеспечения начинается с его установки на компьютер. Чтобы устанавливать криптопровайдер понадобятся права администратора. Особенности установки ПО на различные операционные системы можно прочесть в обзоре «Установка КриптоПро на Windows, Linux и Mac OS».

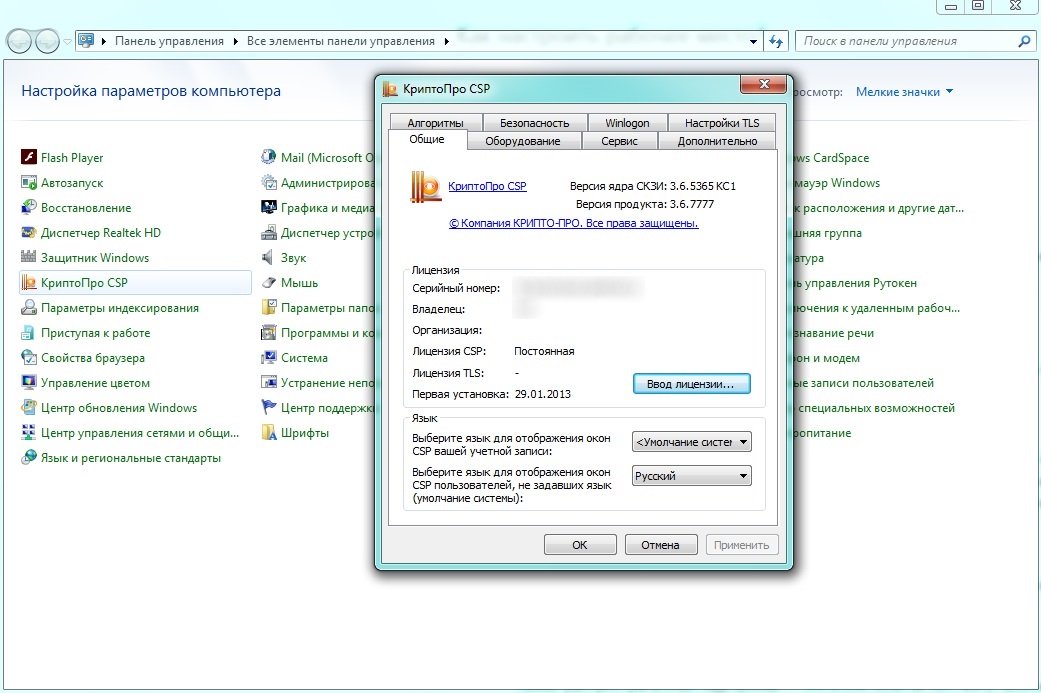

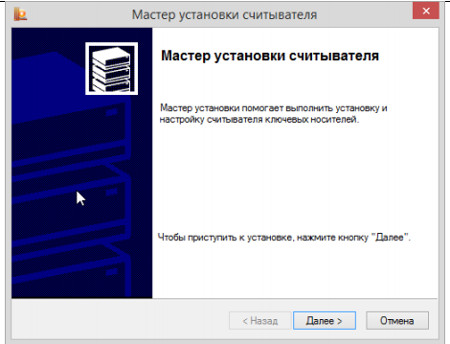

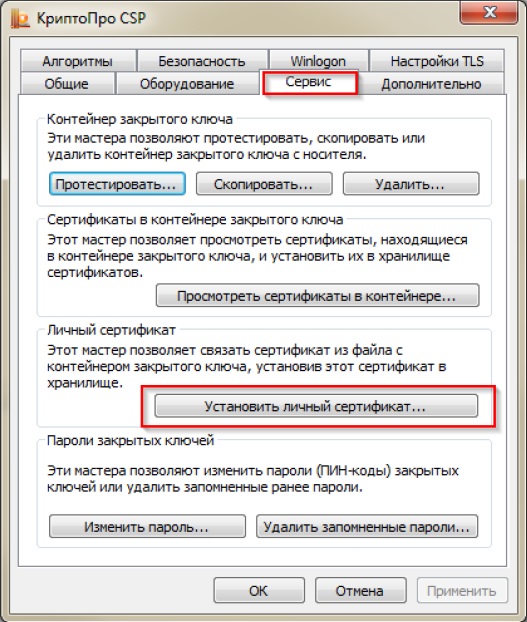

Установить и настроить программное обеспечение КриптоПро CSP можно, изменив функции на панели свойств. Для настройки программы предназначена вкладка «Общие», которая находится на панели свойств КриптоПро. В ней можно ознакомиться с версией ПО, а также изменить язык отображения окон. Во вкладке «Оборудование» есть возможность изменить комплект устройств хранения и считывания. Вкладка «Сервис» поможет при работе с контейнерами и сертификатами. Более подробная инструкция КриптоПро CSP по установке и настройке находится в документах на официальном сайте КриптоПро.

Установка «КриптоПро CSP»

По требованиям российского законодательства признается только использование TLS-соединений, установленных по российским криптографическим алгоритмам ГОСТ 28147-89, ГОСТ Р 34. 10-94, ГОСТ Р 34. 11-94 и ГОСТ Р 34. 10-2001. Поэтому, если вам требуется использование сайтов, использующих шифрование по ГОСТ алгоритмам, необходимо установить программу «КриптоПро CSP».

В операционных системах Windows используется программа КриптоПро CSP — набор криптографических утилит для генерации электронной подписи, работы с сертификатами

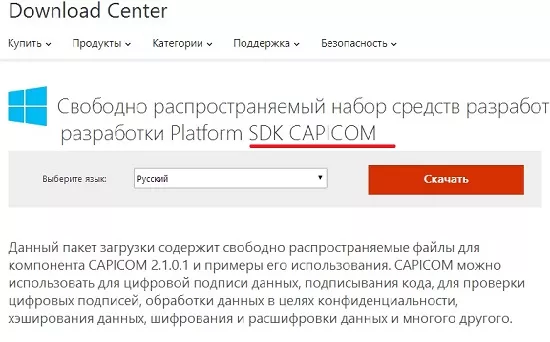

Для установки КриптоПро CSP воспользуйтесь материалами с официального сайта:

После установки КриптоПро CSP браузер проверяет наличие и работоспособность этой программы.

По требованиям российского законодательства признается только использование TLS-соединений, установленных по российским криптографическим алгоритмам ГОСТ 28147-89, ГОСТ Р 34. 10-94, ГОСТ Р 34. 11-94 и ГОСТ Р 34. 10-2012. Поэтому, если вам требуется использование сайтов, использующих шифрование по ГОСТ алгоритмам, необходимо установить программу «КриптоПро CSP».

Настройка рабочего места

Настройка ЭЦП для госзаказа состоит из пяти этапов:

Этап 1. Убедитесь, что КриптоПро CSP установлен и работает правильно. Для этого в Панели управления компьютера перейдите в раздел Все элементы панели управления, найдите криптопрограмму и, щелкнув по ней правой кнопкой мыши, выберите в меню пункт Свойства. Откроется новое окно. Нужная информация на вкладке Общие.

Чтобы проверить, откройте приложение Токена и выберите О программе.

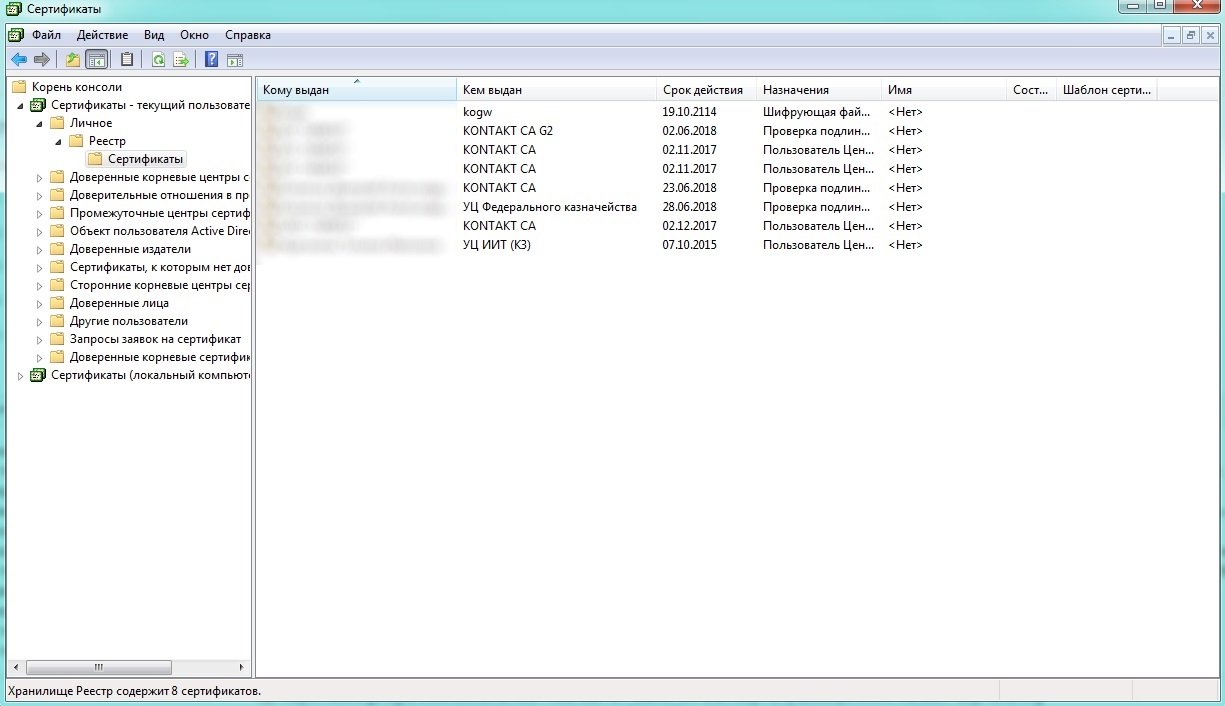

Этап 3. Установка сертификатов электронных подписей. Не забывайте что у сертификатов существует срок действия.

Этап 4. Установка сертификатов удостоверяющего центра, в котором вы получили ключ. Для этого в криптопрограмме выберите Сертификаты.

Этап 5. Проверка настроек браузера:

- Чаще всего электронные торговые площадки и ЕИС гарантируют корректную работу только через браузер Internet Explorer.

- Проверка настроек браузера.

- Проверка дополнений браузера. Самое распространенное дополнение — CAPICOM. Установите его.

Чтобы получить ЭЦП для заказчика в ЕИС по 44-ФЗ, необходимо выполнить генерацию ключей ЭЦП для госзакупок, инструкция и программа для которой находятся на сайте казначейства.

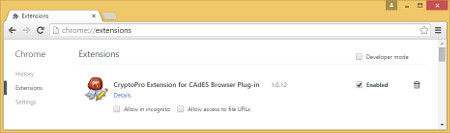

Настройки КриптоПро ЭЦП Browser plug-in

Настройки плагина связаны непосредственно с настройкой электронной подписи, поэтому приведенные в предыдущем абзаце рекомендации актуальны для пользователей, работающих с электронной подписью в веб-браузерах. Более подробную информацию о регулировании функций ЭЦП Browser plug-in можно найти на официальном сайте разработчика КриптоПро.

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

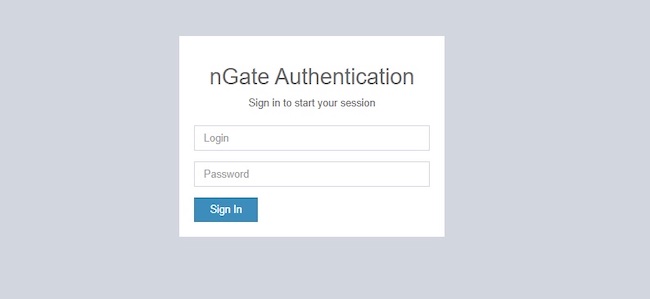

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

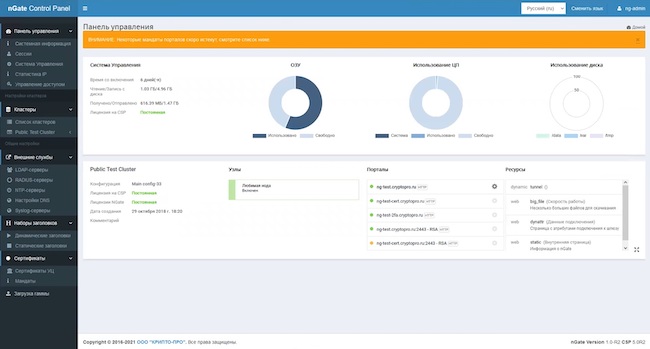

Панель управления

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

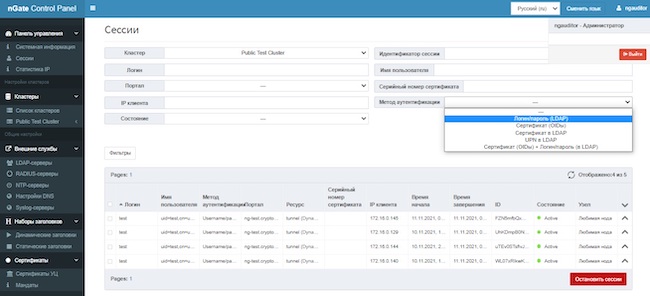

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

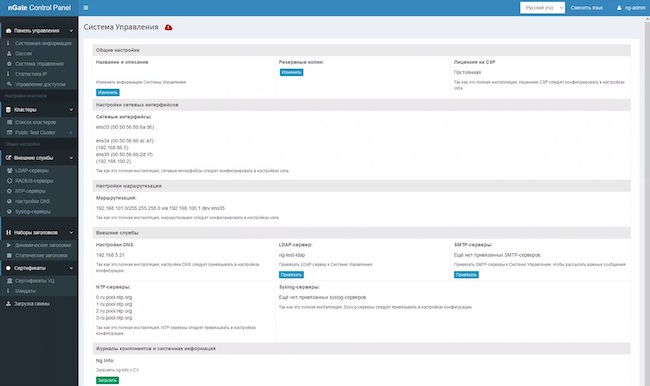

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

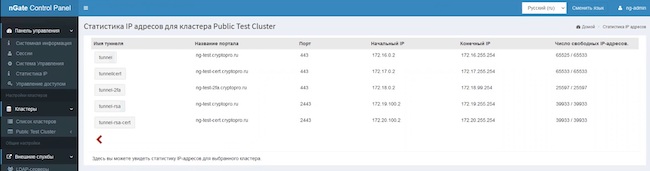

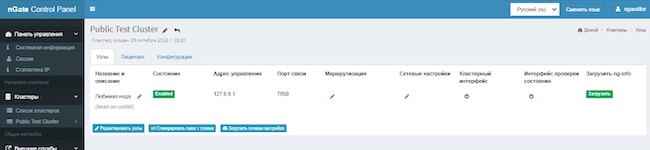

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

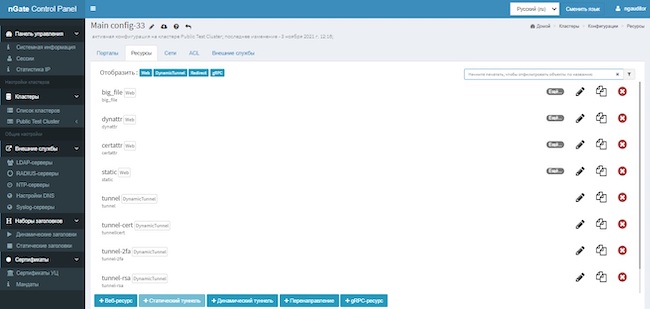

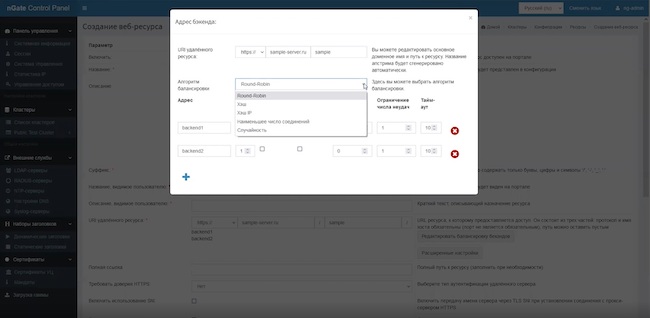

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

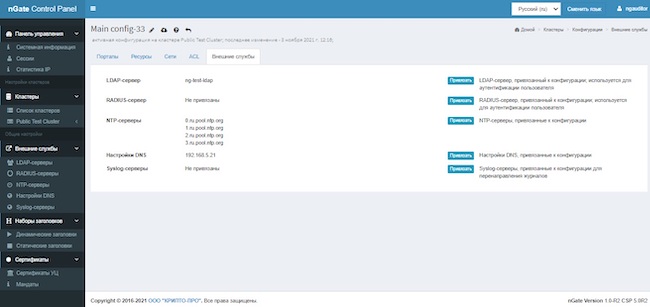

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

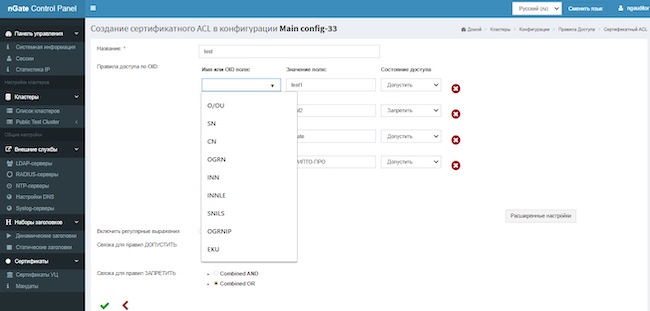

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

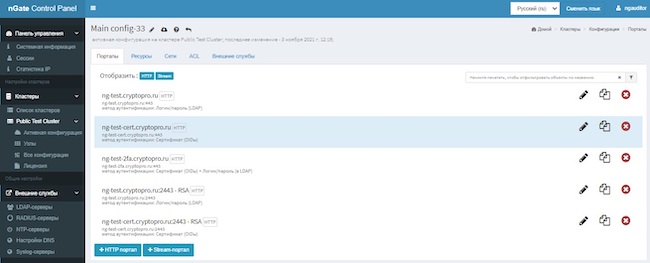

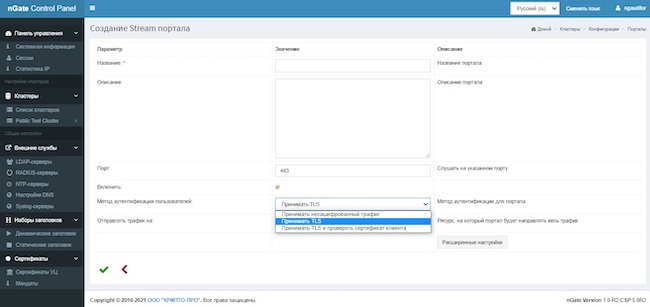

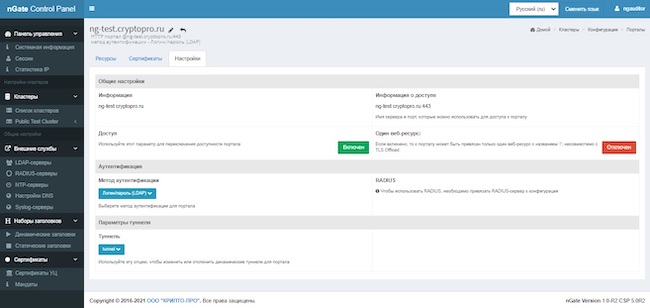

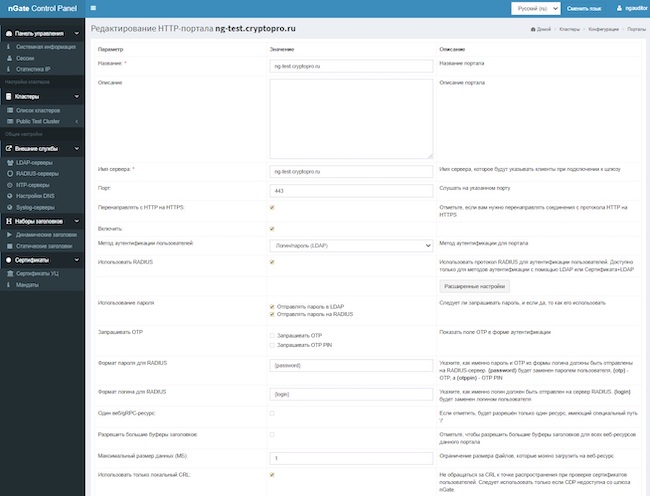

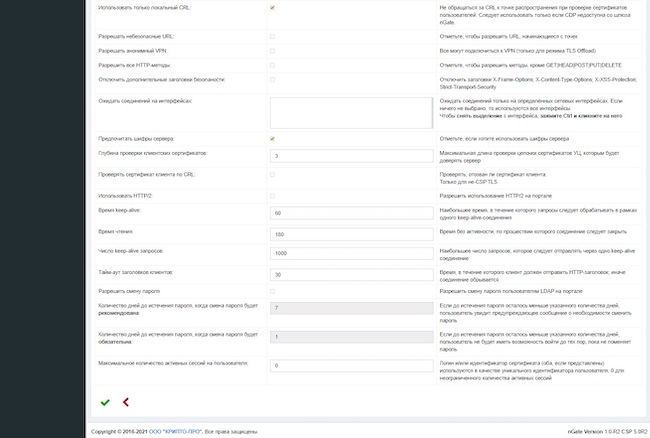

Настройка порталов

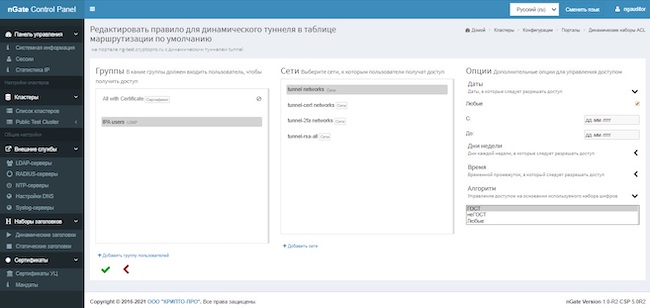

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

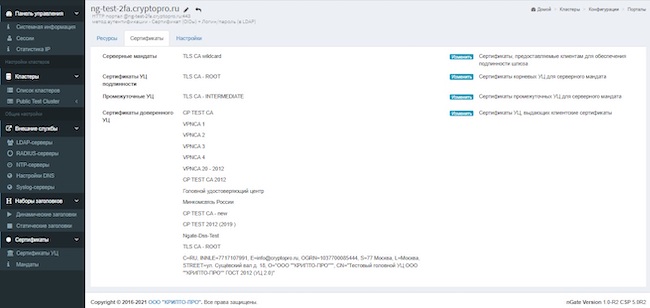

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

Настройки узлов

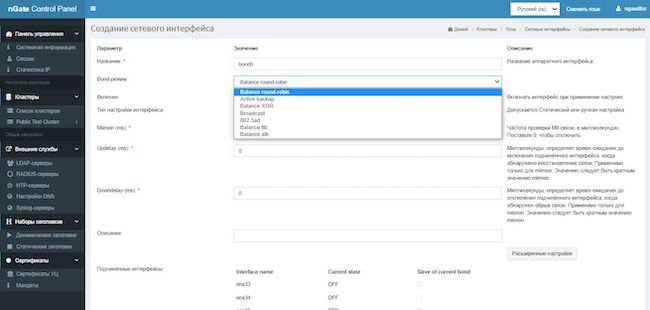

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

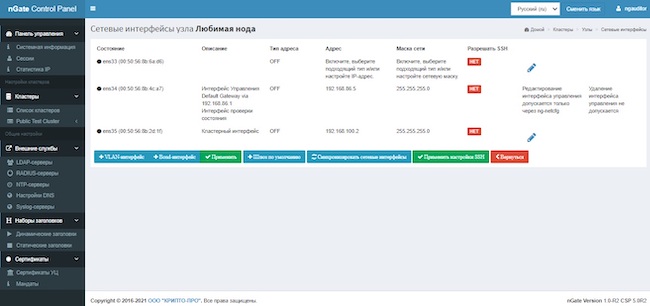

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

Настройка электронной подписи КриптоПро

Чтобы создавать и проверять электронную подпись через веб-страницы используется специальный плагин КриптоПро ЭЦП Browser plug-in, который встраивается в браузер. Соответственно, настройка ЭЦП КриптоПро должна начинаться с установки плагина.

Стенд открытого тестирования СКЗИ “КриптоПро CSP”/”КриптоПро TLS”

Для обеспечения возможности встречного тестирования доступен публичный стенд реализации TLS с российскими наборами алгоритмов, состоящий из нескольких узлов:

- требующие проведения аутентификации клиента:

- не требующие проведения аутентификации клиента:

Серверные сертификаты выпущены на

Тестовом УЦ ООО “КРИПТО-ПРО”

Перейти на вкладку настройки tls

.png)

Запустите программу КриптоПро CSP с правами администратора. Перейдите на вкладку «Настройки TLS» и снимите галочку «Не использовать устаревшие cipher suite-ы». После изменения данной настройки нужно обязательно перезагрузить компьютер.

После перезагрузки компьютера Поставьте галочку «Не использовать устаревшие cipher suite-ы» в настройках КриптоПро CSP на вкладке «Настройки TLS», не соглашайтесь с предложением о перезагрузке».

Удалите «КриптоПро CSP» с помощью утилиты удаления следов продуктов компании «КриптоПро» cspclean, перезагрузите компьютер и установите «КриптоПро CSP» последней версии, перезагрузите компьютер.

Если на компьютере установлены другие СКЗИ (VipNet CSP, Континент АП, СКЗИ Агава и др. ), удалите их или перейдите на другое рабочее место.

Немного о технологии

Все предприятия и организации, которые занимаются финансовыми операциями, используют данный протокол для исключения прослушки пакетов и осуществления несанкционированного доступа злоумышленниками. Эта технология создана защищать важные соединения от атак злоумышленников.

Включаем актуальные версии TLS под Windows. Часть 1

Но это лишь теория, на практике же TLS 1. 2 до сих пор поддерживается лишь на ограниченном числе сайтов, с TLS 1. 1 – уже заметно получше, но тоже не повсеместно. Проблема поддержки современных версий TLS присутствует и «на стороне клиента», об этом позже.

Итак, для того, чтобы пользоваться у себя на компьютере только актуальными версиями актуального криптографического протокола (Ну-ка, дети, напомните, как он называется? Правильно, TLS! А какой версии? Правильно, не ниже 1. 1), необходимо сделать ряд нелепых телодвижений. Почему? Правильно, потому что никто за нас не включит TLS 1. 1/1. 2 на нашем компьютере. За нас только проверку «подлинности» Windows включат и кучу «мусора» в автозагрузку напихают. Впрочем, я отвлекся.

Лирическое отступление: я искренне убежден (и эта убежденность подтверждается практикой), что 90% пользователей компьютеров могли бы до сих пор пользоваться Windows 3. 11 (была такая ОС в начале 90-х), или, в крайнем случае, Windows 98 SE – «пишущая машинка» и браузер ничего другого и не требуют, чтобы нам там не врали про новые, еще более улучшенные интерфейсы и прочие рюшечки «революционных» новых версий ОС.

Правдой также является то, что современные технологии, связанные с безопасностью, к устаревшим ОС никак не прикрутить. Не потому, что это в принципе невозможно, а потому, что их производитель этого не сделал, как не сделал и ничего для того, чтобы прикрутить их смогли сторонние производители ПО. Поэтому, все ОС семейства Windows версии ниже XP (да и та уже в обозримом будущем), увы, безнадежно устарели в аспекте сетевой безопасности.

На этом с лирикой закончим: все следующие рассуждения будут построены на том, что используется ОС Windows XP или более поздняя (Vista, 7 или 8). И на том, что мы сами себе – вовсе не злобные Буратины, а потому своевременно устанавливаем на используемую ОС все полагающиеся обновления и «заплатки».

Итак, для начала нам стоит включить поддержку TLS 1. 1 и TLS 1. 2 и отключить SSL и TLS 1. 0 на уровне самой ОС, за что отвечает Microsoft TLS/SSL Security Provider (schannel. dll). Что нам это даст? А вот что: все программы, которые не имеют собственного модуля поддержки TLS, а используют системный, будут использовать актуальные версии TLS.

Это в теории, согласно которой так настраивается поддержка актуальных версий TLS, в том числе, в браузере Internet Explorer. На самом деле, даже его последняя версия для Windows XP – восьмая – не поддерживает TLS версий выше 1. Под Windows Vista – поддерживает, а под Windows XP – нет и, более того, игнорирует запрет использования TLS 1. Как так? Вопрос к Microsoft, а не ко мне, мы же все равно сделаем то, что от нас требуется согласно инструкции самого производителя.

А делаем мы следующее: идем в реестр по адресу HKLMSYSTEMCurrentControlSetControlSe curityProvidersSCHANNELProtocols, находим там разделы PCT 1. 0, SSL 2. 0, SSL 3. 0 и TLS 1. 0, в каждом из них – подразделы Client и Server, и создаем в них ключи DisabledByDefault (тип – DWORD), которым присваиваем значение 1 (единица).

Затем там же находим разделы TLS 1. 1 и TLS 1. 2 и аналогичным образом создаем в них вышеупомянутый ключ, но значение ему присваиваем другое – 0 (ноль). Там же мы отключаем слабые алгоритмы шифрования и хеширования RC2, RC4, DES, MD4 и MD5 а также запрещаем устанавливать безопасные соединения без шифрования (да, бывает и такое. в чьих-то нездоровых фантазиях), оставляя лишь относительно стойкие Triple DES и SHA.

Поскольку расписывать как, что и где менять, мне откровенно лениво, ниже будет приведено содержимое. reg файла, вносящего соответствующие изменения в реестр. Надо аккуратненько скопировать все это содержимое в буфер обмена, создать новый текстовой файл, вставить содержимое туда, сохранить этот файл с расширением. reg и запустить его, после чего – перезагрузиться.

Если случилось так, что после перезагрузки появились проблемы с сетевым соединением, ту же самую операцию надо будет проделать уже со следующим файлом – он удаляет из реестра все сделанные нами изменения, после чего (правильно, дети) снова перезагрузиться. Не обнаружив в реестре вообще никаких значений в испорченном нами разделе реестра, ОС при загрузке создаст их заново со значениями по умолчанию.

Продвинутые пользователи могут вместо полного отката изменений пошаманить с включением и отключением отдельных протоколов и алгоритмов, редактируя первый из файлов. Хозяйке на заметку: если для подключения к Интернету используется корпоративная локальная сеть, а тем более с доменом, то проблемы вероятны, и искать пути их решения рекомендуется за распитием бутылочки пива с администратором сети 😉

Также на заметку: браузеры Chrome, Firefox, Opera и Safari, т. все, которые не основаны на движке Internet Explorer, используют собственные модули поддержки SSL и TLS, а потому не зависят от рассмотренных нами настроек. Но это не значит, что ими можно пренебречь (в смысле, настройками). А вот о настройках самих браузеров мы поговорим в следующий раз.

Включаем TLS 1. 1 и 1. 2, отключаем SSL и TLS 1

Настройки tls в крипто про

Наиболее вероятные причины:

- IIS не может получить список отозванных сертификатов (СОС, CRL) по URL указанному в поле CDP сертификата;

- Неверно настроено сопоставление сертификатов и клиентов (версия 1.1 не полностью поддерживает такое сопоставление, если дело в нем, то рекомендуем использовать версию 2.0);

- Сертификат клиента и сертификат сервера получены от разных УЦ;

- Сертификат клиента не имеет соответствующего назначения;

- Сертификат клиента некорректно связан с контейнером секретного ключа или пользователь Windows не имеет к нему доступа (скажем, из-за особенностей системы разграничения доступа Windows NT/2000/XP если пользователь входил ранее в группу Администраторы, а теперь нет).

СКЗИ КриптоПро используется в качестве программного обеспечения для надежной защиты конфиденциальных данных, создания и верификации электронной подписи. Применяется не только криптопровайдер, но и его дополнительные компоненты, встраиваемые плагины.

От правильной настройки программы будет зависеть корректная работа программы, своевременное обновление и возможность эффективно защищать данные в соответствии с государственными стандартами. Настроив ПО, можно сразу же приступать к работе. КриптоПро лицензия доступна для покупки в SoftMagazin для разного количества компьютеров и серверов.

Включение и отключение протокола

На некоторые сайты иногда невозможно зайти из-за того, что отключена поддержка технологий SSL и TLS. В обозревателе Интернет Эксплорер всплывает соответствующее уведомление. Итак, как же включить протоколы, чтобы продолжать пользоваться безопасной связью? 1. Откройте Панель управления через Пуск. Еще один способ: открыть Эксплорер и нажать на иконку шестеренки в правом верхнем углу.

Зайдите в раздел «Свойства браузера» и откройте блок «Дополнительно».

Поставьте галочки рядом с «Использовать TLS 1. 1 и TLS 1.

Кликните по ОК для сохранения внесенных изменений. Если вы захотите отключить протоколы, что крайне не рекомендуется делать, особенно если вы пользуетесь интернет-банкингом, снимите отметки с этих же пунктов.

Чем отличаются 1. 0 от 1. 1 и 1. 2? 1. 1 – это только немного усовершенствованный вариант TLS 1. 0, который частично унаследовал его недоработки. 2 является наиболее безопасной версией протокола. С другой стороны, не все сайты могут открываться при этой включенной версии протокола.

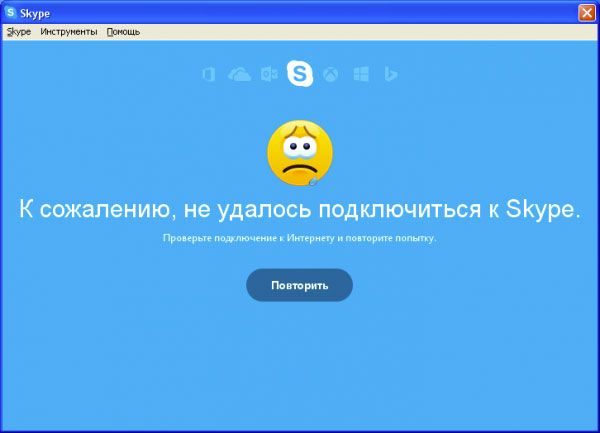

Как известно, мессенджер Скайп напрямую связан с Internet Explorer как компонентом Windows. Если у вас не будет отмечен галочкой протокол TLS в настройках, то со Скайпом могут возникнуть проблемы. Программа просто не сможет соединиться с сервером.

Если в настройках Интернет Эксплорер выключена поддержка TLS, все функции программы, связанные с сетью, не будут работать. Более того, от этой технологии зависит сохранность ваших данных. Не пренебрегайте ей, если выполняете финансовые операции в этом браузере (покупки в интернет-магазинах, перевод денег через интернет-банкинг или электронный кошелек и т.

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).

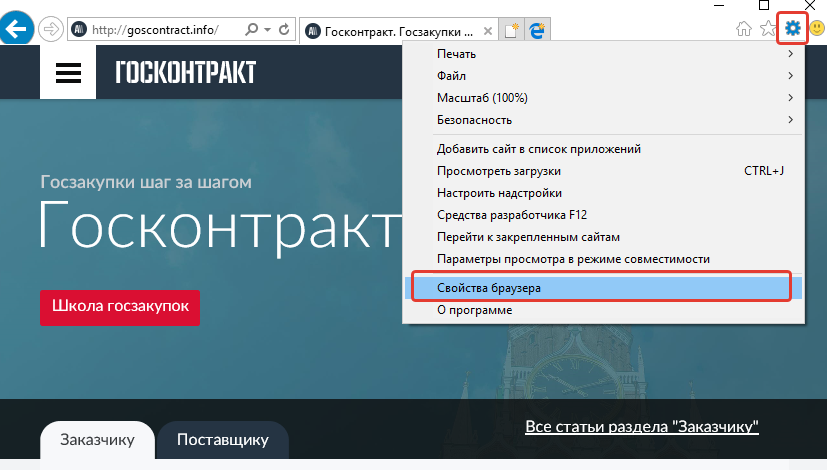

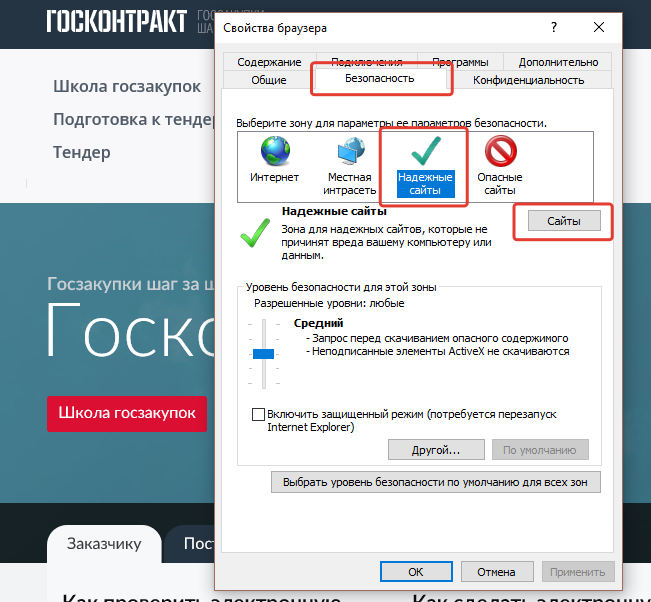

Настройка ЭЦП для Заказчика

Шаг 1. Проверьте настройки безопасности браузера. Для этого нажмите на кнопку Сервис и в меню выберите пункт Свойства браузера.

Шаг 2. Перейдите на вкладку Безопасность. Выберите Надежные сайты, затем нажмите кнопку Сайты.

Шаг 3. В открывшемся окне в поле «Добавить в зону следующий узел» введите адрес сайта ЕИС — zakupki. gov. После этого нажмите Добавить.

Шаг 4. Проверьте параметры безопасности. Для этого на той же вкладке Безопасность нажмите на кнопку Другой.

Шаг 5. Откроется новое окно. Убедитесь, что установлены такие параметры, как на скриншотах ниже. Когда все готово, жмите ОК.

Шаг 6. Включите блокировку всплывающих окон. Для этого перейдите на вкладку Конфиденциальность и выберите соответствующий пункт меню.

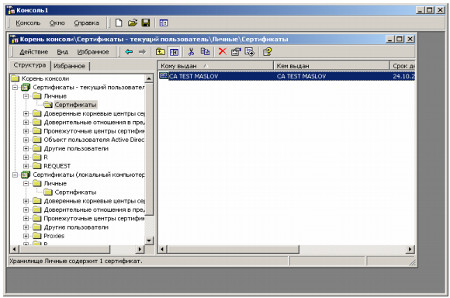

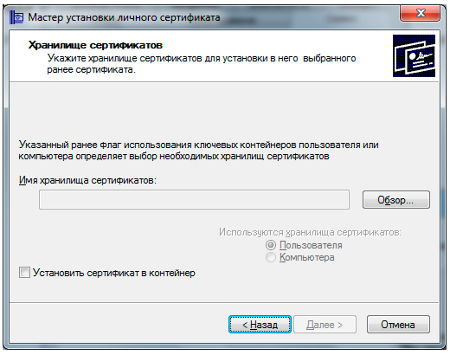

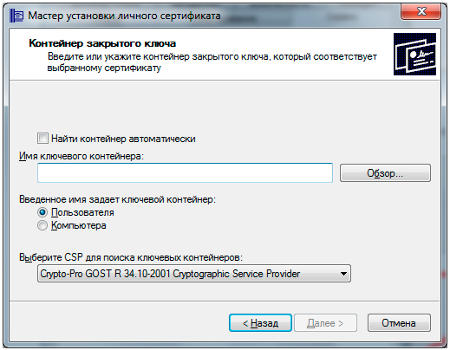

Шаг 1. Зайдите на вкладку Сервис в криптопрограмме, например, КриптоПро CSP, и нажмите на кнопку Установить личный сертификат.

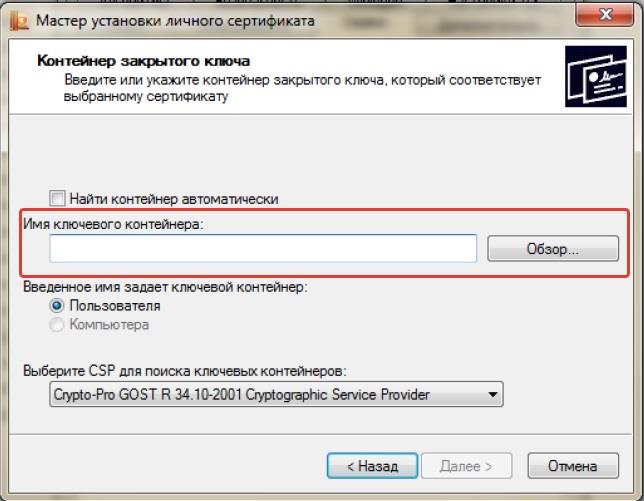

Шаг 2. В Мастере установки выберите нужный файл сертификата с расширением. cer.

Шаг 3. В следующем окне проверьте данные сертификата и нажмите Далее.

Шаг 4. Нажмите Обзор и выберите необходимый ключевой контейнер.

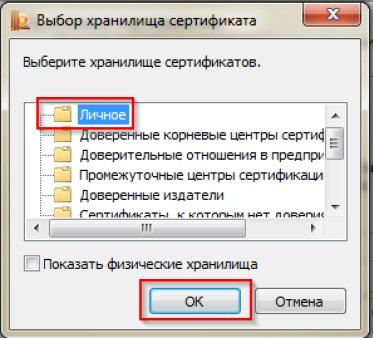

Шаг 5. Выберите хранилище и нажмите ОК.

Шаг 6. В последнем окне еще раз проверьте, что указана верная информация, и нажмите на кнопку Готово, чтобы завершить установку.

КриптоПро IPsec

Программный модуль обеспечивает защиту данных, передаваемых через IP-сети на основе российских криптографических алгоритмов. Протоколы реализуются на основе КриптоПро CSP. Благодаря данному продукту обеспечивается конфиденциальность видеоконференций, защиту подключений удаленных пользователей.

Настройка IPsec будет зависеть от сценария подключения. Например, при подключении «site-to-site» понадобиться настроить VPN-шлюзы сетей, придерживаясь определенного порядка. Вначале, потребуется выбрать протокол удаленного доступа, определить правила маршрутизации и IP-фильтрации. Также необходимо настроить методы аутентификации и авторизации.

КриптоПро JCP

Благодаря данному модулю обеспечивается криптографическая защита в соответствии с Java Cryptography Architecture. Дистрибутив интегрируется с архитектурой Java, соответственно со спецификацией JCE обеспечивается корректная работа с созданием и шифрованием ключей. Модуль позволяет создавать надежно защищенные приложения, применяя Apache XML Security.

В руководстве по настройке рекомендуется настраивать КриптоПро JCP через панель управления. Для этого в командной строке необходимо набрать следующее сочетание «cd C:jcp. 53lib», а затем выполнить команду «controlpane. bat “С:Program FilesJavajre7”». Более детальная инструкция по настройке КриптоПро JCP можно найти на официальном сайте разработчика.