- Основные команды csptest. exe¶

- Политика в отношении обработки персональных данных Общества с ограниченной ответственностью «Ред Софт» (ООО «Ред Софт»)

- Настройка управления данными для автоматического удаления завершенных соглашений из систем adobe sign

- Установка криптопро в astra linux

- Как удалить контейнеры закрытых ключей эцп с компьютера при помощи криптопро csp?

- Панель управления

- Утилита «diskpart»

- Экспорт сертификата windows

- Задание уровня надежности сертификата

- 3 Работа с сертификатами КриптоПро — РЕД ОС

- Подпись средствами «криптопро csp»

- Добавление информации проверки после подписания

- Установка длительного срока подтверждения подписи

- Установка программы

- Установка криптопро для mac os

- Команда «format»

- Импорт сертификата в windows

- Microsoft подтверждает ошибку сертификата в windows 10

- Как удалить сертификат встроенными средствами windows

- Запуск консоли

Основные команды csptest. exe¶

Копирование контейнера осуществляется с помощью параметра -keycopy:

- — имя контейнера. Имена контейнеров уникальны, поэтому можно не указывать путь к носителю, КриптоПро сама найдет путь к контейнеру.

- — имя скопированного контейнера, оно должно отличаться от исходного имени. Так же можно указать путь к контейнеру, например, если указать , то контейнер будет скопирован на флэшку. Если не указать путь к носителю, а просто задать название контейнеру, то крипто про выведет графический диалог выбора носителя для копирования.

- — пароль от исходного контейнера, если пинкода нет, то данный параметр можно не указывать.

- — пароль на скопированный контейнер. Чтобы подавить графический диалог установки пароля при автоматическом копировании контейнеров, можно указать пустой пароль, выполнив

Например, рассмотрим копирование контейнера с рутокена в реестр:

Политика в отношении обработки персональных данных Общества с ограниченной ответственностью «Ред Софт» (ООО «Ред Софт»)

Использование Пользователем Сайта означает безоговорочное согласие с настоящей Политикой и указанными в ней условиями обработки персональных данных. В случае несогласия с данной Политикой использование Сайта должно быть немедленно прекращено.

При заполнении формы на Сайте Пользователь тем самым подтверждает:

- что все указанные им данные принадлежат лично ему;

- что им внимательно и в полном объеме прочитаны условия настоящей Политики в отношении обработки его персональных данных, и они ему понятны;

- на обработку Сайтом предоставляемых в составе информации персональных данных;

- на передачу своих персональных данных партнерам Компании;

- дает согласие на получение информационной рассылки Сайта.

Согласие Пользователя признается бессрочным и исполненным в простой письменной форме, на обработку следующих персональных данных:

- фамилия, имя, отчество;

- год рождения;

- место проживания (город, область);

- номер телефона;

- адрес электронной почты (E-mail).

Пользователь предоставляет Компании право осуществлять следующие действия с персональными данными:

- сбор и накопление;

- хранение;

- уточнение (обновление, изменение);

- использование;

- уничтожение;

- обезличивание.

Пользователь имеет право отозвать свое согласие посредством составления

соответствующего письменного документа, который может быть направлен Пользователем в адрес Компании по электронной почте/по почте заказным письмом с уведомлением о вручении либо вручен лично под расписку уполномоченному представителю Компании. В случае получения письменного заявления об отзыве согласия на обработку персональных данных Компания обязана прекратить их обработку.

Компания обязуется приложить все усилия для обеспечения конфиденциальности данных, размещенных Пользователем посредством Сайта, на весь период использования Сайта Пользователем.

Персональные данные Пользователя никогда, ни при каких условиях не будут переданы третьим лицам, за исключением случаев, связанных с исполнением действующего законодательства.

Пользователь осознает, что в результате сбоя, технических неисправностей, действий третьих лиц, в том числе (но не ограничиваясь) вирусной или хакерской атаки, данные Пользователя, размещенные на Сайте, могут стать доступны третьим лицам. Пользователь обязуется не предъявлять требований к Компании о возмещении убытков (ущерба), возникших в связи с этим.

Компания имеет право вносить изменения в настоящую Политику. При внесении изменений в актуальной редакции указывается дата последнего обновления. Новая редакция Политики вступает в силу с момента ее размещения, если иное не предусмотрено новой редакцией.

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Очень наболевший вопрос по работе ключей в сети

greendrake

Оставлено

:

18 января 2022 г. 5:37:36(UTC)

Появилось несколько аладин ключей с не извлекаемой частью. Необходимо для начала пробросить их на виртуальный сервер со службой удаленных рабочих столов на которых крутится 1с. Которой и нужны эти клоючи. Через что это реализуется? Вопрос номер два. Ключ один. Нужно вести учет доступа. кто и что подписывал им в разных программах. А это через что реализовать?

Максим Коллегин

Оставлено

:

18 января 2022 г. 10:17:50(UTC)

Максим Коллегин

Оставлено

:

18 января 2022 г. 10:55:37(UTC)

Спасибо за комплимент. Вы первый, кто просит подобный функционал, но идею записал. Вообще ключ доступен только в рамках RDP-сессии и только пользователю терминальной сессии. Зачем тут нужны дополнительные уведомления — не очень понятно. А если про режим с токенами в сервере — то это техническое решение мы только проектируем.

Максим Коллегин

Оставлено

:

20 января 2022 г. 15:30:37(UTC)

two_oceans

Оставлено

:

21 января 2022 г. 4:56:08(UTC)

Цитата:Поэтому директор должен решать кому и где дать подпись, а кому запретить. В идеале директор должен сам подписывать. Еще вариант – завести заместителя. Не понимаю – на бумаге значит сам подписывает, а электронно подписать “не начальническое дело”?Если уж доверяет кому-то право подписи, то это и документально должно быть оформлено. Ничего не мешает на половине порталов (в том числе для отчетности Контур-Экстерне, приемки на госзакупках и торговых площадках) назначить ответственным другого и сделать на него отдельную подпись. Много случаев, где обязателен руководитель только для первого входа. Однако настроив первый вход перенастраивать уже часто становится лень. Из настаивающих на руководителе могу назвать только Росреестр (но там можно еще заместителя) и ФНС (с ними кое-где проходит и сертификат без ФИО, лишь бы был ОГРН).

greendrake

Оставлено

:

21 января 2022 г. 10:45:02(UTC)

А что это тут у людей начинает подгорать?) Вроде должны радоваться что идея нужная. Все начать требовать чтоб ее реализовали. Это ж какая экноомия и удобство по работе с ключами у пользователя. Ан нет. бомбит люд. Причину бомбежа услышать можно?)

Настройка управления данными для автоматического удаления завершенных соглашений из систем adobe sign

Документы/файлы/вложения в сравнении с соглашениями и транзакциями

- — это все отдельные файлы, загруженные в систему Adobe Sign. Это компоненты соглашения.

- — это объекты, которые Adobe Sign создает из загруженных файлов, отображаемые для клиентов для заполнения и/или подписания получателями. «Соглашение» — это термин, используемый для определения и объекта во время получения подписей, и окончательного PDF-файла.

- включают в себя соглашение и все связанные с ним записи и документацию, которые создаются для соглашения или по нему. (Например, отчеты об аудите, результаты аутентификации, .csv-страницы с данными на уровне полей.)

Правило и RuleID

Термин Правило (в контексте этой статьи) описывает предписанный процесс. В этом случае процесс, который управляет удалением соглашения из системы Adobe Sign. Это общий термин, описывающий применение переменного условия (когда удалять соглашение) к другому объекту (в данном случае — соглашениям).

Термин RuleID используется для описания определенного настроенного правила. При создании правила ему назначается уникальный идентификационный номер (т. RuleID), отличающий его от остальных правил. Настроенный RuleID — это буквальный объект, связанный с соглашением.

Завершающая стадия соглашения

Правила хранения запускаются, когда соглашение достигает своей «завершающей стадии».

Завершающая стадия достигается, когда отсутствуют дальнейшие действия, которые могут быть предприняты получателями для завершения соглашения. Доступно три завершающих стадии.

- — эта стадия наступает, когда все процессы соглашения со всеми получателями успешно завершены.

- — отклоненное соглашение остановлено целенаправленным действием. У такого действия может быть несколько источников:Отменено отправителемОтклонено получателемСбой из-за ошибки аутентификации получателяСбой из-за системной ошибки

- Отменено отправителем

- Отклонено получателем

- Сбой из-за ошибки аутентификации получателя

- Сбой из-за системной ошибки

- Срок действия истек — соглашения, срок действия которых истек в связи с бездействием в течение заданного периода времени.

Установка криптопро в astra linux

В последние годы многие госслужбы и частные компании взяли курс на импортозамещение, все чаще выбирая Линукс в качестве операционной системы. Особую популярность среди российских пользователей получили аналоги этой ОС — Astra Linux, Rosa Linux, ГосЛинукс и др.

Процедуру установки КриптоПро рассмотрим на примере Astra Linux (ОС на базе ядра Линукс, используемая преимущественно в бюджетных учреждениях).

Чтобы загрузить дистрибутив для инсталляции СКЗИ, зайдите в «Центр загрузок», выберите сертифицированный релиз КриптоПро и deb-пакет для скачивания (с учетом разрядности ОС).

На СКЗИ для Линукс распространяются стандартные правила лицензирования и 3-месячный демо-период для ознакомления.

Распакуйте сохраненный на ПК архив с расширением tgz. Процесс установки осуществляется через консоль с помощью ввода специальных текстовых команд. Для инсталляции в Linux есть два варианта: вручную или автоматически. Рассмотрим второй способ:

- перейдите в папку с распакованным архивом и через контекстное меню выберите команду «Открыть в терминале»;

- запустите автоматическую инсталляцию CryptoPro командой sudo./install_gui.sh — откроется Мастер установки;

- навигацию в окне Мастера осуществляйте с помощью кнопки Tab — отметьте все доступные к установке компоненты клавишей Next и нажмите «Install».

По завершении процедуры в окне Терминала появится уведомление об успешной инсталляции.

Когда закончится демо-период, купите лицензию и введите ее номер в настройках с помощью команды:

Вместо Х укажите серийный номер из лицензионного соглашения.

Процедура инсталляции криптопровайдера для других версий ОС семейства Linux предполагает аналогичный порядок действий.

Как удалить контейнеры закрытых ключей эцп с компьютера при помощи криптопро csp?

Удаление контейнеров закрытых ключей ЭЦП обычно не требуется, но если вы решили удалить ЭЦП с компьютера, то почему бы и не удалить контейнеры закрытых ключей этих ЭЦП? Будем чистить всё!

- Запустите приложение .

- Извлеките носитель с ЭЦП из порта USB во избежание удаления ЭЦП с флешки.

- Перейдите во вкладку и в разделе “Контейнер закрытого ключа” нажмите кнопку

Получилось ли удалить ЭЦП с компьютера?

Расскажите в комментариях 😉

Панель управления

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

После прочтения данной статьи вам не составит никакого труда открыть «Хранилище сертификатов» Windows 7 и узнать подробную информацию о свойствах каждой цифровой подписи в вашей системе.

Утилита «diskpart»

Diskpart – специальная утилита для управления дисковым пространством. Ее широкий функционал предусматривает форматирование носителя.

Чтобы воспользоваться данной утилитой, сделайте вот что:

Таким образом можно задать все необходимые настройки форматирования флешки. При этом важно не перепутать букву или номер диска, чтобы не стереть данные с другого носителя. В любом случае выполнить поставленную задачу несложно. Преимущество командной строки в том, что этот инструмент есть у всех пользователей Виндовс без исключения. Если у Вас есть возможность воспользоваться специальными программами для удаления, воспользуйтесь одной из тех, которые указаны в нашем уроке.

Урок: Как навсегда удалить информацию с флешки

Если у Вас возникли какие-либо проблемы, пишите о них в комментариях. Мы обязательно поможем!

Экспорт сертификата windows

Давайте теперь проделаем процедуру обратного порядка. Первым делом я произведу экспорт сертификата из графического интерфейса. В оснастке “Сертификаты” найдите нужный вам. Щелкните по нему правым кликом и выберите “Все задачи – Экспорт’.

У вас откроется окно мастера экспорта сертификатов, нажимаем далее.

Если есть возможно и закрытый ключ экспортируемый, то можете выставить режим “Да, экспортировать закрытый ключ”.

Вам будет предложено выбрать формат выгрузки, тут могут быть расширения cer DER, cer Base-64, p7b, PFX. Так как у меня сертификат Wildcard, то я могу выгрузить в “Файл обмена личной информацией -PKCS # 12(. PFX)”. Если вы планируете после экспорта удалить из личного хранилища ваш сертификат, то можете тут выставить соответствующую галку. Так же может выгрузить все расширения, после чего нажимаем далее.

Задаем обязательный пароль два раза, лучше сразу задавать стойкий пароль.

В следующем окне мастера по экспорту сертификатов, вы задаете его имя и где он будет сохранен.

Завершаем процедуру экспорта pfx архива из нашего хранилища сертификатов.

Экспорт успешно выполнен.

Теперь давайте произведем экспорт с помощью утилиты certutil. Перед тем, как это сделать, нам необходимо вычислить серийный номер сертификата. Для этого выполните команду:

certutil -store my

Находим поле “Серийный номер” у нужного сертификата и копируем его.

Далее пишем команду для экспорта сертификата;

certutil -exportPFX -p “12345678” my 790000fa279f2bd96421c6e2bc00010000fa27 export-cert-2. pfx

Все успешно отработало.

На выходе я получил файл export-cert-2. pfx. Открыть архив с сертификатом вы легко сможете через утилиту keytool или Key Store Explorer.

https://youtube.com/watch?v=Si36F37iJS0%3Ffeature%3Doembed

На этом у меня все, мы с вами разобрали алгоритм и методы по импортированию и экспортированию сертификатов в операционной системе Windows. остались вопросы или пожелания, то я жду их в комментариях. С вами был Иван Семин, автор и создатель IT портала ecpexpert.

Задание уровня надежности сертификата

Дополнительную информацию см. в файле PDF под названием Digital Signature Guide (Руководство по использованию цифровых подписей) по адресу www. adobe. com/go/learn_acr_security_en.

3 Работа с сертификатами КриптоПро — РЕД ОС

Работа с криптоконтейнерамиУстановка личных сертификатовУстановка корневых сертификатовПросмотр сертификатовУдаление сертификатовПеренос контейнера с flash носителя в локальное хранилище ПК

Для удобства использования утилит КриптоПро создадим на них символьные ссылки, для этого выполните:

ln -s /opt/cprocsp/bin/amd64/certmgr /usr/bin/certmgr

ln -s /opt/cprocsp/bin/amd64/csptest /usr/bin/csptest

ln -s /opt/cprocsp/sbin/amd64/cpconfig /usr/bin/cpconfig

Просмотр версии КриптоПро:

csptest -enum -info

cpconfig -license -view

Для установки лицензии выполните (с правами root):

При использовании токенов сервис pcscd должен быть запущен. Проверка статуса pcscd:

systemctl status pcscd

если он выключен, то включите его:

systemctl start pcscd

systemctl enable pcscd

Вывод сообщений журнала службы pcscd:

Узнать модель подключенного токена:

csptest -card -enum -v -v

pscs_scan

Проверить наличие доступных контейнеров:

CSP (Type:80) v4. 9019 KC1 Release Ver:4. 9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 16778675. Aladdin R. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4Total: SYS: 0,010 sec USR: 0,110 sec UTC: 6,240 sec

Имена контейнеров используются для установки личных сертификатов.

- Считыватель FLASH означает, что используется флешка для хранения приватных ключей.

- Также считывателем может выступать токен.

Имена контейнеров могут содержать символы на кириллице, поэтому чтобы корректно отобразить контейнеры используйте следующую команду:

Для дальнейшего использования имен контейнеров содержащих кодировку cp1251, выведем список контейнеров с уникальными именами:

csptest -keyset -enum_cont -fqcn -verifyc -uniq

CSP (Type:80) v4. 9019 KC1 Release Ver:4. 9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 23397811Total: SYS: 0,000 sec USR: 0,110 sec UTC: 6,230 sec

Просмотр подробной информации о контейнере:

csptest -keyset -container ‘. HDIMAGEbob’ -info

Перечисление контейнеров пользователя:

csptest -keyset -enum_cont -verifycontext -fqcn

Перечисление контейнеров компьютера:

csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys

Открыть(проверить) контейнер пользователя:

csptest -keyset -check -cont ‘. имя считывателяимя контейнера’

Открыть(проверить) контейнер компьютера:

csptest -keyset -check -cont ‘. имя считывателяимя контейнера’ -machinekeyset

Установку личных сертификатов необходимо производить в консоли обычного пользователя (не root). Установка сертификата без привязки к ключам:

certmgr -inst -file cert_bob. cer

Установка личного сертификата cert_bob. cer, сертификат при этом попадает в пользовательское хранилище uMy. Приватный ключ находится на флешке.

certmgr -inst -file cert_bob. cer -store uMy -cont ‘. FLASHbob’

в команде указывается сертификат cert_bob. cer, который ассоциируется с приватным контейнером. FLASHbob’

Установка сертификата с токена (в конце команды указывается контейнер)

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘. Aladdin R. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4’

если сертификат не привязан к контейнеру на токене, то при установке укажите путь до него через параметр -file:

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont ‘. Aladdin R. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4’ -file /home/bob/cert_bob. cer

При установке корневых сертификатов достаточно указать хранилище uRoot. При указании mRoot (при наличии прав администратора) корневой сертификат будет доступен всем пользователям системы.

Установка в хранилище КриптоПро:

Установка в хранилище ПК:

Установка списка отозванных сертификатов crl:

Просмотр установленных сертификатов:

Просмотр установленных сертификатов в локальном хранилище uMy:

certmgr -list -store uMy

Просмотр сертификатов в хранилище ПК (обычно сюда устанавливаются корневых сертификаты):

$ certmgr -list -store uRoot

Просмотр сертификатов в контейнере:

certmgr -list -container ‘. Aladdin R. JaCarta 00 008df47e71-18ae-49c1-8738-9b4b0944dcd4’

Просмотр промежуточных сертификатов:

certmgr -list -store uca

Удалить сертификат из личного хранилища сертификатовПросмотрите установленные сертификаты:

Изучите список всех установленных сертификатов (в общем списке отображаются абсолютно все сертификаты).

Для удаления следует выполнить команду в Терминале:

certmgr -delete -store uMy

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

Удалить сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -store uRoot

Удалить все сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -all -store uRoot

Удалить все сертификаты, установленные в хранилище ПК:

certmgr -delete -store mRoot

Активируем хранилище HDIMAGE:

cpconfig -hardware reader -add HDIMAGE store

Adding new reader:

Nick name: HDIMAGE

Succeeded, code:0x0

Посмотрим, какие контейнеры доступны на флешке:

Посмотрим доступные контейнеры:

Как видим, появился новый контейнер. HDIMAGEbobТеперь flash носитель можно отключить, он нам больше не понадобится.

Установим пользовательский сертификат с привязкой к закрытому контейнеру. HDIMAGEbob

certmgr -inst -file cert-bob. cer -cont ‘. HDIMAGEbob’

Подпись средствами «криптопро csp»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

Подписать можно с помощью команды:

my — параметр, в котором надо указать часть Common Name сертификата для подписи;

detached — позволяет создать открепленную подпись;

alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

Добавление информации проверки после подписания

При выполнении некоторых рабочих процессов информация проверки подписи недоступна в момент подписания, но может быть получена позднее. К примеру, такая ситуация может возникнуть, если представитель компании подписывает контракт с использованием ноутбука, находясь на борту самолета. При этом компьютер не может выполнить подключение к Интернету для получения информации об отметках времени и аннулировании, которую необходимо добавить к подписи. При появлении позднее доступа в Интернет, любое лицо, выполняющее проверку подписи, сможет добавить эту информацию в документ PDF. Эта информация может также использоваться при всех последующих проверках подписи.

Информация и методы, использованные для включения этой информации с длительным сроком подтверждения (LTV) в файл PDF, соответствуют стандарту, описанному в части 4 стандарта ETSI 102 778 PDF Advanced Electronic Signatures (PAdES) (Улучшенная электронная подпись PDF). Дополнительные сведения см. по адресу: blogs. adobe. com/security/2009/09/eliminating_the_penone_step_at. html. Данный пункт меню недоступен, если подпись недействительна или документ подписан с использованием сертификата самоподписания. Команда также недоступна, если время проверки и текущее время одинаковы.

Установка длительного срока подтверждения подписи

Длительный срок подтверждения подписи позволяет выполнять подтверждение подписей в течение продолжительного периода времени после подписания документа. Для установки длительного срока подтверждения подписи необходимо наличие всех элементов, требуемых для подтверждения подписи документа PDF. Эти элементы могут быть добавлены при подписании документа или после создания подписи.

При отсутствии определенных элементов подтверждение подписи будет доступно лишь течение ограниченного периода времени. Ограничение вступает в силу, когда срок действия сертификатов, связанных с подписью, истекает или сертификаты аннулируются. После того, как срок действия сертификата истекает, лицо, выдавшее сертификат, теряет ответственность за предоставление статуса аннулирования этого сертификата. Подтверждение подписи не может быть выполнено при отсутствии статуса аннулирования.

Элементы, требуемые для подтверждения подписи, включают цепочку сертификатов подписи, статус аннулирования сертификата и отметку времени (необязательно). Если необходимые элементы доступны и встроены во время подписания, при проверке подписи могут потребоваться внешние источники. Если все необходимые элементы доступны, в Acrobat и Reader поддерживается их добавление. Создатель документа PDF должен предоставить права использования для пользователей Reader («Файл» > «Сохранить в другом формате» > «PDF с расширенными функциями Reader»).

Установка программы

Вспомогательный компонент взаимодействует со всеми версиями Windows выше 2003. С полным списком поддерживаемых ОС можно ознакомиться в соответствующем разделе.

СКЗИ для Windows применима для большинства сфер электронного документооборота, где требуется юридически значимая информация, заверенная квалифицированной ЭЦП (КЭЦП):

Процедура установки КриптоПро для Windows 10 предполагает следующий порядок действий:

- запустить загруженный на ПК дистрибутив и нажать кнопку «Установить»;

- если лицензия еще не куплена, пропустить строку с серийным номером и нажать клавишу «Далее» (при наличии лицензии — ввести номер из соглашения);

- выбрать тип установки: «Обычная» — набор базовых функций, «Дополнительный опции» — формирование конфигурации вручную (для продвинутых пользователей);

- подтвердить операцию клавишей «Установить».

По завершении инсталляции рекомендуется перезапустить компьютер, чтобы изменения вступили в силу. Такой алгоритм действий применим для всех версий Windows.

После загрузки криптопровайдера остается инсталлировать драйвер USB-носителя, добавить сертификат в хранилище, настроить веб-браузер, и можно приступать к работе с ЭП.

Установка криптопро для mac os

Подготовка компьютера на базе MacOS для работы с цифровой подписью начинается с тех же процедур, что и для описанных выше ОС. Зайдите на официальный портал «Крипто-ПРО» и сохраните бесплатный дистрибутив КриптоПро для Mac OS:

- запустите установочный файл ru.cryptopro.csp;

- разрешите программе внести изменения на ваш ПК клавишей «Продолжить»;

- дайте согласие с условиями лицензионного соглашения;

- завершите инсталляцию клавишей «Установить»;

- дождитесь окончания и закройте окно.

Для добавления сертификата в реестр подключите к компьютеру ключевой носитель и введите команду в окне Терминала:

/opt/cprocsp/bin/csptestf -absorb-certs -autoprov

Команда для проверки статуса лицензии:

/opt/cprocsp/sbin/cpconfig -license -view

sudo /opt/cprocsp/sbin/cpconfig -license -set номер_лицензии

В качестве USB-носителя для интеграции с MacOS подойдет Рутокен Lite или Рутокен ЭЦП. Флешки eToken и JaCarta не функционируют в связке с CryptoPro для Мак ОС.

Для визирования электронной информации в Mac OS можно воспользоваться программным комплексом Trusted eSign, описанным выше.

Команда «format»

Формально Вы проделаете все то же, что и в случае стандартного форматирования, но только средствами командной строки.

Инструкция в данном случае выглядит следующим образом:

При возникновении ошибки, можно попытаться проделать то же самое, но в «безопасном режиме» – так никакие лишние процессы не помешают форматированию.

Импорт сертификата в windows

Ранее я вам рассказывал, где в операционной системе Windows хранятся сертификаты и вы помните, что там есть два глобальных контейнера:

- Первый, это для компьютера

- Второй для пользователя

Я в своем примере буду импортировать сертификат в раздел локального компьютера, в личное расположение. И так у меня есть Wildcard сертификат имеющий формат PFX архива. Существует два метода импорта сертификата в операционных системах Windows:

- Через графический мастер импорта сертификатов

- Через использование утилиты командной строки certutil

Давайте начнем с самого простого метода, через графический интерфейс. У меня есть файл pyatilistnik. pfx. Я щелкаю по нему двойным кликом и запускаю мастер импорта сертификатов.

Я указываю, что буду копировать сертификат в хранилище локального компьютера, нажимаю далее.

Мастер импорта сертификата попытается удостовериться, какой файл вы будите копировать, поддерживаются форматы PFX, P12, p7b и SST.

На следующем этапе вы указываете пароль от данного сертификата, при желании можете поставить галку “Пометить этот ключ как экспортируемый, что позволит сохранить резервную копию ключа и перемещать его”. Данная галка полезна при использовании сертификата их реестра, ну и потом можно будет его при необходимости перенести, но это МЕНЕЕ БЕЗОПАСНО, не не смертельно если есть пароль.

Далее вы выбираете куда вы будите помещать сертификат при импорте, я выберу ручное помещение в личное хранилище.

Завершаем мастер импорта сертификатов.

В результате импортирование сертификата успешно выполнено.

Давайте удостоверимся, что у вас появился ваш сертификат, тут вы можете воспользоваться оснасткой mmc “сертификаты” или же утилитой certutil. Я покажу оба варианта, откройте командную строку или оболочку PowerShell и выполните:

certutil -store -v My

В итоге у вас будет список всех ваших сертификатов, если знаете его CN, то можете отфильтровать по findstr. Второй вариант, это в окне выполнить открыть mmc и добавить там оснастку “Сертификаты” (Подробнее по ссылке выше про mmc).

В контейнере “Личное – Сертификаты” я вижу свой Wildcard SSL сертификат, и по значку я вижу, что в нем есть закрытый ключ. Я его удалю, чтобы импортировать его с помощью certutil.

Для импорта сертификата вам нужно через команду cd перейти в каталог, где хранится pfx архив. В моем примере, это каталог C:Tempwildcard.

Далее импортируем наш сертификат. пишем команду:

certutil -importPFX -p “12345678” my pyatilistnik. pfx

Где -p, это пароль, а pyatilistnik. pfx имя файла.

Все с копированием сертификата в ваше локальное хранилище мы разобрались, переходим к экспорту.

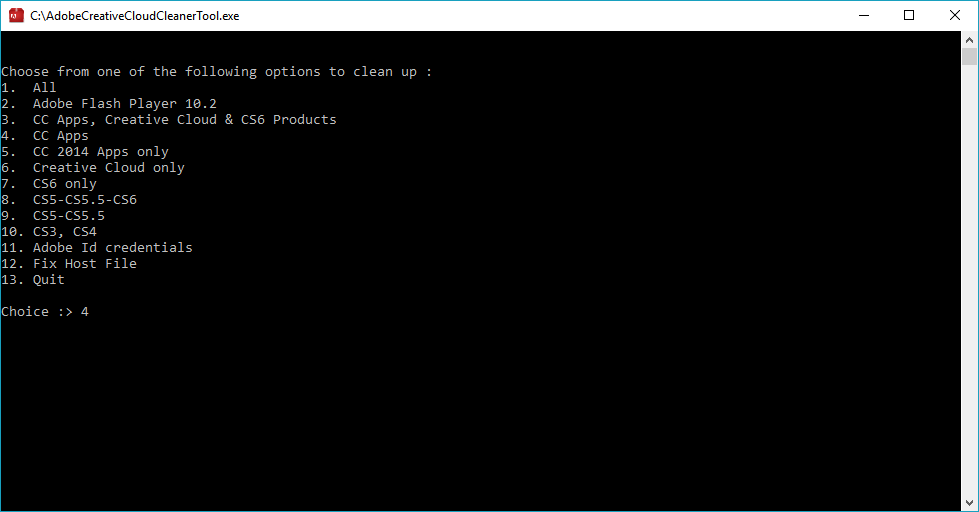

a) Выберите язык: введитеe для английского языка, jдля японского, затем нажмите Enter.

б) Ознакомьтесь с Лицензионным соглашением Adobe с конечным пользователем: введите y, чтобы принять его условия, или n, чтобы отклонить его условия (в этом случае выполнение сценария будет прекращено). Нажмите Enter.

в) Введите число, соответствующее выбранному параметру, затем нажмите Enter. Например, введите 4 (Приложения CC), если вы хотите удалить приложение Creative Cloud.

г) Чтобы удалить приложение, выберите продукт, который необходимо удалить, введите соответствующий названию приложения номер и нажмите клавишу Enter. Если у вас возникли неполадки с синхронизацией файлов, возможно, вам придется удалить CoreSync. Для этого введите 1 или 4 и нажмите Enter. Затем введите соответствующий CoreSync номер и нажмите Enter.

д) Для подтверждения удаления записи: введите y и нажмите Enter.

е) (необязательно) Если не удается подключиться к серверам Adobe, повторите эти действия, чтобы исправить файл хоста. После принятия лицензионного соглашения с конечным пользователем введите 12, чтобы выбрать вариант файла хоста. Подтвердите, что требуется исправить файл хоста: введите y, после чего нажмите Enter. Cleaner Tool создает резервные копии файла хоста (с названием hosts_bkup) в одном каталоге, которые можно восстановить при возникновении проблемы.

Microsoft подтверждает ошибку сертификата в windows 10

Microsoft недавно признала новую ошибку в Windows 10, и компания заявляет, что единственное, что можно сделать, – это просто вернуться к предыдущей версии операционной системы.

И, судя по всему, все вызвано последними кумулятивными обновлениями, выпущенными компанией. Проблему вызывают обновления от сентября 2020 года и более новые, поэтому устройства могут остаться без системных и пользовательских сертификатов, если юзеры обновят операционную систему с помощью этих накопительных обновлений.

«Системные и пользовательские сертификаты могут быть потеряны при обновлении устройства с Windows 10 версии 1809 или новее до более поздней версии Windows 10», – поясняет компания.

«Устройства будут затронуты только в том случае, если они уже установили какое-либо последнее накопительное обновление (LCU), выпущенное 16 сентября 2020 года, а затем перейдут к обновлению до более поздней версии Windows 10, для версии которой не был выпущен LCU.

В первую очередь это происходит, когда управляемые устройства обновляются с использованием устаревших пакетов с помощью инструмента управления обновлениями, такого как Windows Server Update Services (WSUS) или Microsoft Endpoint Configuration Manager.

Интересно, что затронуты были не все, и Microsoft заявляет, что устройства, которые подключаются напрямую к Центру обновления Windows, или устройства, использующие Центр обновления Windows для бизнеса, не увидят эту ошибку просто потому, что они всегда получают последнее накопительное обновление, которое также включает самые последние исправления.

Проблема затрагивает все версии Windows 10, выпущенные после обновления October 2021 Update, а именно:

• Windows 10 версии 1903• Windows 10 версии 1909• Windows 10 версии 2004• Windows 10 версии 20H2• Windows Server версии 1903• Windows Server версии 1909• Windows Server версии 2004• Windows Server версии 20H2

Интересно, что Microsoft заявляет, что уже работает над исправлением, но пока что единственный способ избежать ошибки – это просто перейти на предыдущую версию Windows 10, которую вы использовали до обновления. Очевидно, что если эта опция все еще доступна, то переход на более раннюю версию разрешен только в первые 10 или 30 дней после установки нового обновления функций, в зависимости от ваших настроек.

Microsoft заявляет, что она уже начала работу по исправлению этой ошибки, и как только патч будет доступен, компания опубликует новые кумулятивные обновления, которые позволят пользователям устанавливать новые версии Windows 10 без риска потери своих сертификатов.

https://youtube.com/watch?v=nPNa11c3QRo%3Ffeature%3Doembed

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2021 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

На порядок проще использовать;— Отсутствуют различные параметры подписи.

https://youtube.com/watch?v=xikmtJwO8LQ%3Ffeature%3Doembed

Исходный код программы доступен в публичном репозитории на ABF:abf. io/uxteam/rosa-crypto-tool-develСистема контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Как удалить сертификат встроенными средствами windows

Самым простым, но от этого не менее действенным является способ работы через Windows. Сделать это можно буквально за несколько минут.

Чтобы удалить просроченные сертификаты ЭЦП с персонального компьютера необходимо выполнить ряд следующих действий:

- Запустить браузер Internet Explorer 8.0 или более новую.

- В разделе «Сервис» выбрать опцию «Свойства браузера».

- Перейти во вкладку «Содержание», затем выбрать «Сертификаты».

- В открывшемся списке ЭЦП найти те, что нужно удалить, кликнуть на выбранные и подтвердить удаление.

Этот способ довольно простой и не требует никаких специальных знаний или навыков.

ВАЖНО! При таком методе ключ удостоверяющего центра всё равно останется на жестком диске и будет занимать место.

Есть ещё один несложный способ удаления ЭЦП через встроенные средства Виндоус. Для этого существует мастер по работе с сертификатами.

Алгоритм действий должен быть таков:

- Нажимаем на кнопку меню «Пуск» в панели управления.

- В строке «Выполнить» набираем команду certmgr.exe и нажимаем Enter.

- Откроется окно с полным перечнем установленных на ПК сертификатов. Необходимо вручную удалять каждый лишний из них через контекстное меню. Кликаем правой кнопкой мыши — выбираем удалить — подтверждаем.

Описанные выше способы являются безопасными и никак не повлияют на нормальную работу компьютера. Однако, на различных сайтах и форумах можно встретить ещё несколько советов и рекомендаций, как удалять просроченные ЭЦП на Windows. Например, удалить запись об установленном сертификате из реестра.

Запуск консоли

Для запуска консоли выполните следующие действия:

- Введите mmc и нажать на кнопку «ОК».

- Выберите из списка оснастку «Сертификаты» и нажмите на кнопку «Добавить».

- В открывшемся окне выберите «Моей учетной записи пользователя» и нажмите на кнопку «Готово».

- Выберите из списка справа добавленную оснастку и нажмите на кнопку «ОК».