ОСнова Onyx имеет возможность установки deb-пакетов из репозиториев Debiаn 10 Buster/репозиториев для Debiаn 10 Buster программного обеспечения, которое не входит в состав.

Легитимность применения такого ПО определяет главный конструктор/архитектор автоматизированной/информационной системы.

deb-пакеты из репозиториев Debiаn не содержат в себе подписей подсистемы ЗПС и не могут функционировать в условиях активной ЗПС

В данном разделе описан процесс установки клиента NGate из репозиториев.

- Откройте файл репозиториев с помощью тектового редактора (например nano)

с правами суперпользователя root. - Добавьте в файл следующее и после сохраните:

- Установите необходимые пакеты при помощи команд:apt-get install cprongate-guiapt-get install cprongate-console

Для AlterOS версий 1. 1 и ниже:

Добавить репозиторий

Выполнить команду

# sudo zypper in cryptopro-install

Для AlterOS версий 7. 5 и выше

Выполнить команду

# sudo yum install cryptopro-install

Внимание: для скачивания необходима регистрация на сайте.

Запустить из меню Прочее – Установка КриптоПРО CSP

Указать на запрос утилиты путь к скачанным с сайта CryptoPro архивам.

Если необходимо импортировать ключи с рутокена: Главное меню – Прочее – Установка сертификатов.

- Устанавливаем необходимые пакеты

- Если предполагается использовать Рутокен S, устанавливаем драйвер Рутокен. Для Рутокен ЭЦП 2. 0/3. 0 этот шаг пропускаем.

- Скачиваем и устанавливаем корневой сертификат УЦ.

- Скачиваем КриптоПро ЭЦП Browser plug-in.

- Перезапускаем браузер и заходим на тестовую страницу КриптоПро CSP.

- В настройках плагинов браузера у CryptoPro CAdES plugin ставим значение Always Activate.

- Установка КриптоПро CSP 4

- Установка КриптоПро CSP 5

- Установка драйверов для токенов Рутокен

- Утилиты token-manager и gostcryptogui

- Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

- Сервис для создания подписей для ЕСИА на nodejs с КриптоПро 4. 0 в докер контейнере

- Установка лицензии

- Загрузка корневого сертификата

- Загрузка пользовательского сертификата

- Как запустить

- Рест сервер

- Авторизация

- Возможные проблемы

- Env контейнера

- Обратите внимание! Для пробной работы с Компонентом вам необходимо иметь

- Установка Крипто-Про

- Установка КриптоПро ЭЦП Browser plug-in

- Управление сертификатами

- В каких ОС семейства Unix работает КриптоПро CSP версий 3. 0 и 3

- Криптопро linux графический интерфейс

- КриптоПро¶

- О КриптоПро

- Управление ридерами

- Замысел создания

- Основные функции

- Установка пакетов

- Скачиваем deb-пакет для установки КриптоПро в Ubuntu

- Пример

- Создание электронной подписи [ править ]

- Создание электронной подписи в zip контейнере [ править ]

- Создание присоединенной (attached) электронной подписи [ править ]

- Доополнительное ПО для Рутокена

- Установка КриптоПро в графическом режиме

- Проверка электронной подписи [ править ]

- Отсоединённая подпись [ править ]

- Проверка электронной подписи в zip контейнере [ править ]

- Присоединённая подпись [ править ]

- Установка КриптоПро CSP на AltLinux

- Установка драйверов Рутокен

- Управление контейнерами

- Просмотр доступных контейнеров

- Удаление контейнера

- Как установить CSP на ALTLinux?

- Какие ОС удовлетворяют стандарту Linux Standard Base ISO/IEC 23360 (LSB 3. 0, 3. 1)? Где я могу посмотреть список?

- Мой дистрибутив Linux не входит в список поддерживаемых, но я очень хочу поставить туда CSP. Как мне это сделать?

Устанавливаем необходимые пакеты

sudo apt-get install libccid pcscd opensc

Если предполагается использовать Рутокен S, устанавливаем драйвер Рутокен. Для Рутокен ЭЦП 2. 0/3. 0 этот шаг пропускаем.

cd ~/Downloadstar -xf linux-amd64_deb. tgzcd linux-amd64_debsudo. /install_gui. sh#Установить необходимые компоненты, например, как на скриншоте# Если необходима автоматическая установка, то можно использовать следующую командуsudo. /install. sh cprocsp-rdr-pcsc cprocsp-rdr-rutoken cprocsp-rdr-cryptoki# Ключ cprocsp-rdr-cryptoki указывается, если необходимо работать с библиотекой rtpkcs11ecp через КриптоПро CSP

Скачиваем и устанавливаем корневой сертификат УЦ.

В данном примере устанавливается корневой сертификат Тестового УЦ КриптоПро. Сертификаты, выданные данным УЦ, можно использовать только в тестовых целях.

Для просмотра доступных установленных контейнеров выполняем:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifycontext -fqcn

Скачиваем КриптоПро ЭЦП Browser plug-in.

cd ~/Downloadstar -xf cades_linux_amd64. tar. gzcd cades_linux_amd64 # Устанавливаем пакетыsudo dpkg -i cprocsp-pki-cades_*_amd64. debsudo dpkg -i cprocsp-pki-plugin_*_amd64. deb # Копируем файл libnpcades. so в папку с плагинами (если используется Firefox)sudo cp /opt/cprocsp/lib/amd64/libnpcades. so /usr/lib/firefox-addons/plugins/libnpcades

Для Google Chrome устанавливаем расширение CryptoPro Extension for CAdES Browser из магазина Chrome.

Перезапускаем браузер и заходим на тестовую страницу КриптоПро CSP.

- В отобразившемся окне выберите Продолжить установку.

- В следующем окне выберите Добавить.

- В отобразившемся окне нажмите ОК. Понятно.

В настройках плагинов браузера у CryptoPro CAdES plugin ставим значение Always Activate.

Установка КриптоПро CSP 4. 0 Установка КриптоПро CSP 5. 0 Установка драйверов для токенов Рутокен Утилиты token-manager и gostcryptogui Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

Работа с электронной подписью в РЕД ОС под Байкал-М (архитектура aarch64, она же arm64) аналогична работе в РЕД ОС x86_64. Но есть отличия в установке и настройке некоторых утилит.

Установка КриптоПро CSP 4

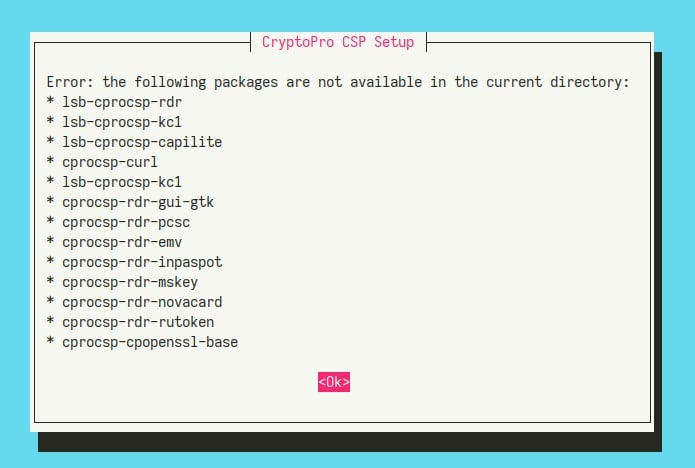

Установка КриптоПро CSP 4. 0 через стандартный установщик, входящий в дистрибутив КриптоПро CSP 4. 0 архитектуры arm64, невозможна. Установка завершается ошибкой:

Но установку можно выполнить через dnf, непосредственно указав перечень пакетов. Для этого:

Распакуйте архив в папку (в примере /home/test/).

cd /home/test

tar -xvf linux-arm64. tgz

Перейдите в папку с КриптоПро:

Перейдите в сеанс пользователя root:

и выполните установку пакетов КриптоПро CSP 4. 0 вручную:

dnf install. /lsb-cprocsp-base*. /lsb-cprocsp-rdr*. /lsb-cprocsp-kc1*. /lsb-cprocsp-capilite*. /cprocsp-rdr-gui-gtk*. /cprocsp-rdr-pcsc*. /lsb-cprocsp-pkcs11* pcsc-lite

Установка КриптоПро CSP 5

Установка КриптоПро CSP 5. 0 успешно выполняется через стандартный установщик, входящий в дистрибутив КриптоПро CSP 5. 0 архитектуры arm64:

Выполните установку КриптоПро 5. 0 командой:

Установка драйверов для токенов Рутокен

Драйверы Рутокен ЭЦП для архитектуры arm64 (aarch64) доступны по ссылке:

Плагин Rutoken доступен по следующей ссылке:

Установка драйвера и плагина выполняется штатно через dnf.

Утилиты token-manager и gostcryptogui

Утилиты для работы с сертификатами и электронной подписью token-manager и gostcryptogui адаптированы под архитектуру arm64 (aarch64) и успешно работают в РЕД ОС под Байкал-М с КритоПро CSP версий 4. 0 и 5.

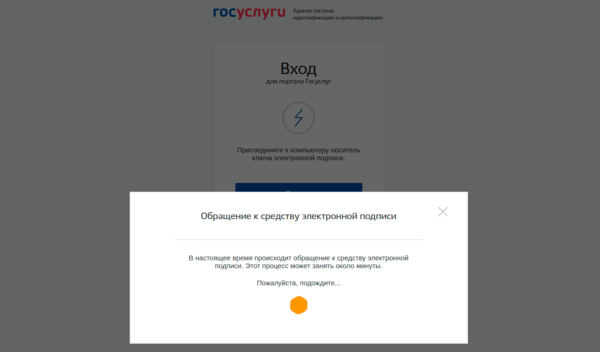

Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Сервис для создания подписей для ЕСИА на nodejs с КриптоПро 4. 0 в докер контейнере

- Устанавливает КриптоПро из установщика cryptopro/install/linux-amd64_deb.tgz

- Устанавливает лицензию КриптоПро

- Загружает корневой сертификат есиа

- Загружает пользовательский сертификат

- Запускает рест сервер со swagger и методом создания подписей

Установка лицензии

Лицензия устанавливается из аргумента LICENSE, если не указана используется триал версия(работает 3 месяца).

Загрузка корневого сертификата

в зависимости от аргумента ESIA_ENVIRONMENT загружается сертификат нужного окружения есиа:

Корневые сертификаты есиа лежат в папке cryptopro/esia

Загрузка пользовательского сертификата

Необходимо специальным образом сформировать zip-архив certificate_bundle. zip и положить его в папку /cryptopro/certificates. Пример такого zip-файла лежит в той же директории под названием certificate_bundle_example. zip

Содержимое zip файла:

├── certificate. cer – файл сертификата

└── le-09650. 000 – каталог с файлами закрытого ключа

├── header. key

├── masks2. key

├── masks. key

├── name. key

├── primary2. key

└── primary. key

Первый найденный файл в корне архива будет воспринят как сертификат, а первый найденный каталог – как связка файлов закрытого ключа. Пароль от контейнера, если есть, передается аргументом CERTIFICATE_PIN

Как запустить

- Подложить архив с сертификатом как /cryptopro/certificates/certificate_bundle.zip

- Создаем образ docker build –tag cryptopro-sign –build-arg CERTIFICATE_PIN=12345678 .

- Запускаем docker run -it –rm -p 3037:3037 –name cryptopro-sign cryptopro-sign

Рест сервер

- Запустить докер контейнер по инструкции выше

- Заходим в запущенный контейнер docker exec -ti cryptopro-sign sh

- Создаем запрос на сертификат cryptcp -creatrqst -dn ‘cn=test’ -cont ‘\.hdimage est2’ -pin 12345678 tmp/test.csr (попросит понажимать разные клавиши)

- Выводим результат cat /tmp/test.csr

- Качаем и сохраняем certnew.cer файл в проекте по пути cryptopro/certificates/certnew.cer

- В отдельном терминале переносим файл в запущенный контейнер docker cp cryptopro/certificates/certnew.cer cryptopro-sign:tmp/test.cer

- Возвращаемся в первый терминал и загружаем сертификат в КриптоПро cryptcp -instcert -cont ‘\.hdimage est2’ tmp/test.cer

- Попросит ввести пароль. Вводим 12345678

- Переносим на нашу машину приватные ключи docker cp cryptopro-sign:var/opt/cprocsp/keys/root/test2.000 cryptopro/certificates/test2.000

- В папке проекта cryptopro/certificates создаем архив. В архив кладем папку test2.000 и файл certnew.cer

- Архив называем certificate_bundle.zip, пересобираем докер образ и запускаем.

Черпал вдохновение и взял многие вещи из этого репозитория

Авторизация

Для использования в продакшене лучше, чтобы сервис был не доступен снаружи инфраструктуры, т. к тут через рест можно что угодно подписать зашитым сертификатом. Если все же инфраструктура открытая, то в сервис следует встроить проверку авторизации.

Возможные проблемы

Если получаете код ошибки 0x80090010 при вызове метода sign – вероятно срок действия вашего сертификата истек. Попробуйте создать новый по инструкции.

Env контейнера

Обратите внимание! Для пробной работы с Компонентом вам необходимо иметь

- Компьютер под управлением Windows, Linux, MacOS или FreeBSD

- Один из современных браузеров (Internet Explorer, Mozilla Firefox, Opera, Chrome, Яндекс.Браузер, Safari) с поддержкой сценариев JavaScript

- Установленный плагин для браузера «КриптоПро ЭЦП Browser plug-in» (Установить)

- Если планируется создание ЭЦП по ГОСТ Р 34.10-2001/2012, то необходимо установить СКЗИ КриптоПро CSP

- Cертификат ключа подписи, который можно получить на странице тестового центра

- Проверить работу установленного плагина

Поддерживаемые КриптоПро ЭЦП Browser plug-in браузеры (IE, Firefox, Opera, Chrome, Safari) не предоставляют простого и надежного способа обработки бинарных данных. Таким образом, невозможно обеспечить корректную передачу бинарных данных из браузера в плагин и обратно. При подписании произвольных данных рекомендуется предварительно закодировать их в Base64 и использовать свойство ContentEncoding.

По этой же причине для возвращаемых из КриптоПро ЭЦП Browser plug-in строк, в которых могут содержаться бинарные данные, не поддерживается кодировка CAPICOM_ENCODING_BINARY.

signXml(thumbprint, xml, cadescomXmlSignatureType)Подписать строку в формате XMLCustom certs format APIfriendlySubjectInfo()Возвращает распаршенную информацию о строке subjectInfofriendlyIssuerInfo()Возвращает распаршенную информацию о строке issuerInfofriendlyValidPeriod()Возвращает распаршенную информацию об объекте validPeriodpossibleInfo(subjectIssuer)Функция формирует ключи и значения в зависимости от переданного параметра

Доступные параметры ‘subjectInfo’ и ‘issuerInfo’friendlyDate(date)Формирует дату от переданного параметраisValid()Производит проверку на валидность сертификатаUsage

: ddmmyy hhmmss

:

:

:

:

:

Получение сертификатов на примере react

subjectInfo thumbprint

:

:

: :

Выберите сертификат

Подписание файла в формате base64Подписание файла в формате Xml

Электронно-цифровая подпись (ЭЦП) давно уже стала неотъемлемой частью нашей жизни, позволяя удаленно взаимодействовать с органами власти, сдавать отчетность, участвовать в системах электронного документооборота (ЭДО). Все это стало особенно актуально в последнее время, когда сложная эпидемиологическая обстановка внесла серьезные коррективы в рабочий процесс, сделав упор на дистанционные технологии. Особый интерес работа с ЭЦП вызывает у пользователей Linux, действительно, данная тема пока не нашла широкого отражения, поэтому постараемся восполнить этот пробел.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Начнем с того, что в техническом плане представляет электронно-цифровая подпись, а говоря об ЭДО и взаимодействии с государственными органами под этим термином мы будем иметь ввиду усиленную квалифицированную электронную подпись, которая выдается аккредитованным удостоверяющим центром и приравнивается к “живой” подписи.

ЭЦП состоит из двух частей: закрытого и открытого ключей. Закрытый ключ (часто просто “ключ”) является секретным, его утрата ведет к полной компрометации подписи, так как завладевшее им лицо имеет возможность подписывать любые документы от имени владельца ЭЦП. Открытый ключ, вместе с некоторыми сведениями о владельце ключа оформляется в виде сертификата. Он не является секретным и используется для аутентификации владельца ЭЦП на многих ресурсах, а также для проверки подписи, сделанной закрытым ключом.

Среди обычных пользователей ЭЦП называется “сертификатом”, но если вы являетесь специалистом, то должны различать и понимать разницу между составляющими частями ЭЦП и не путать закрытый и открытый ключ (сертификат). Сертификаты хранятся в системном хранилище ОС, а вот для хранения закрытых ключей есть варианты:

- Токен – аппаратное устройство для хранения ключей, чаще всего без возможности их экспорта, является наиболее безопасным способом хранения, угрозу представляет только физическая утеря ключа.

- Съемный носитель – обычно флеш-карта на которой расположен контейнер закрытого ключа, менее безопасный способ, так как ключ может быть легко скопирован физически.

- Реестр или жесткий диск – самый небезопасный способ, но в тоже время самый удобный, особенно когда нужно работать с большим количеством ЭЦП, вполне приемлем на доверенных устройствах, но требует более серьезного подхода в разграничении прав доступа.

При этом нельзя сказать, что последние два способа представляют угрозу безопасности, при должном подходе по разграничению доступа и установке нестандартного пароля на контейнер закрытого ключа они также вполне безопасны.

Второй вопрос – браузеры. Так повелось, что основная разработка средств электронной подписи ориентируется на браузеры на основе WebKit, поэтому мы рекомендуем использовать для работы Google Chrome, для используемого по умолчанию Firefox мы так и не смогли нормально настроить работу с отечественной криптографией. Также можно использовать Яндекс. Браузер или Спутник, хотя последний может нестабильно работать в последних выпусках Linux, например, в Xubuntu 20.

На этом, пожалуй, закончим вводную часть и перейдем к практическим примерам.

Основной по своей значимости портал для взаимодействия с государственными органами. Для входа на Госуслуги в Linux можно использовать только аппаратные ключи (токены), криптопровайдеры не поддерживаются. Поэтому если вам нужны только Госуслуги, то Крипто-Про вам устанавливать не нужно. Для работы с Госуслугами вам потребуется IFCPlugin, который можно загрузить со следующей страницы, на нее же вы будете перенаправлены автоматически при попытке входа с помощью электронной подписи без установленного плагина.

Система корректно распознает текущую ОС и автоматически предлагает к скачиванию нужную версию плагина в виде DEB-пакета. Но не будем спешить с его установкой, для работы с токенами нам потребуется установить дополнительные библиотеки, в частности pcscd:

apt install pcscd

Если вы используете токены, то мы рекомендуем установить данную библиотеку вне зависимости от того, будете ли вы использовать Госуслуги или нет, она вам потребуется для работы с аппаратным ключом.

Затем откройте терминал в директории со скачанным плагином, повысьте права до суперпользователя и установите его командой:

dpkg -i IFCPlugin-x86_64. deb

Установка Крипто-Про

Крипто-Про самый распространенный и популярный отечественный криптопровайдер. Это коммерческое ПО и для установки вам понадобится серийный номер, без него будет активирована триальная версия на три месяца. Обычно лицензия на Крипто-Про выдается вместе с ЭЦП, либо использующим его ПО (например, система сдачи отчетности), поэтому если вы затрудняетесь найти лицензию, то обратитесь к своему поставщику ЭЦП.

Теперь пару слов о ключах, если они располагаются на токене или флеш-карте, то ничего делать не надо, а вот если они находятся в реестре, то их нужно скопировать на переносной носитель (флешку). Для этого откройте Крипто-Про и перейдите на вкладку Сервис, в разделе Контейнер закрытого ключа нажмите Скопировать и в открывшемся окне выберите нужный контейнер из реестра.

Затем укажите новый носитель для закрытого ключа, в этом качестве можно использовать любую флеш-карту, в т. с данными, также рекомендуем установить на контейнер ключа надежный пароль.

На этом подготовительные моменты закончились и перейдем непосредственно к установке Крипто-Про в среде Linux. Прежде всего нам потребуется получить дистрибутив, это не такая простая задача, как кажется на первый взгляд, проще всего это сделать с главной страницы официального сайта, нажав на ссылку в правой колонке.

Распакуйте полученный архив в любое удобное место и перейдите в терминал, этом можно сделать, кликнув правой кнопкой мыши в любом свободном месте и выбрав Открыть терминал.

Повысим права до суперпользователя:

И запустим установку Крипто-Про командой:

Продукт имеет текстовый установщик, который последовательно проведет вас по всем этапам. Набор установки по умолчанию следует дополнить пунктом Поддержка токенов и смарт-карт, также у вас должна быть установлена библиотека pcscd.

При отсутствии лицензионного ключа этап его ввода можно пропустить, впоследствии, для активации лицензии потребуется запустить программу установки еще раз.

После успешной установки запустите графическое приложение Инструменты КриптоПро, при старте оно автоматически находит и отображает все доступные контейнеры, и вы сразу можете выполнить необходимые действия, например, установить сертификат в системное хранилище ОС.

Альтернативой хранения ключей на флешке может быть размещение контейнеров на жестком диске, для этого нажмите Скопировать контейнер и выберите в качестве носителя Directory:

На этом установку Крипто-Про можно считать законченной.

Установка КриптоПро ЭЦП Browser plug-in

dpkg -i cpro*. deb

Затем перезапустим браузер и проверим работу плагина. Для этого нажмите на значок плагина на панели браузера и выберите в выпадающем меню Проверить работу плагина, если все сделано правильно вы увидите следующую страницу:

Теперь вы можете использовать Крипто-Про для входа по ЭЦП на сайты, поддерживающие работу с данным криптопровадером.

Управление сертификатами

Для создания запроса потребуется:

Таблица 2. Типы применения.

OIDНазначение 1. 1Аутентификация сервера 1. 2Аутентификация клиента 1. 3Подписывание кода 1. 4Защищенная электронная почта 1. 8Простановка штампов времени 1. 311. 1Цифровые права 1. 311. 12Подписывание документа

В каких ОС семейства Unix работает КриптоПро CSP версий 3. 0 и 3

КриптоПро CSP версии 3. 0 работает под управлением операционных систем: — Red Hat Linux 7, 9 (платформа ia32) — FreeBSD 5 (платформа ia32) — Solaris 9 Update 4 (платформы sparc, ia32).

КриптоПро CSP версии 3. 6 работает под управлением операционных систем: — FreeBSD 7/8 (платформа ia32) — Solaris 9/10 (платформы sparc, ia32, x64) — AIX 5/6 (платформа Power PC) — ALT Linux Server (платформы ia32, x64) — Debian (платформы ia32, х64) — Trustverse Linux XP (платформа ia32) — SPLAT (платформы ia32, х64)

Криптопро linux графический интерфейс

Далее описан процесс настройки и проверки работоспособности на примере Ubuntu 20. 04 LTS

Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации).

Установите дополнительные пакеты:

Установка «облачного» сертификата электронной подписи (через графический интерфейс пользователя).

Запустите приложение «Инструменты КриптоПро»: /opt/cprocsp/bin/amd64/cptools

Перейдите на вкладку «Облачный провайдер».

Укажите адрес сервера авторизации (1) и сервера DSS (2). Данные адреса необходимо получить в организации, предоставившей Вам «облачный» сертификат электронной подписи. Поле «Уникальное имя» (3) заполнится автоматически. Затем нажмите кнопку «Установить сертификаты» (4).

Введите пароль пользователя для доступа к «облачному» сертификату, а затем нажмите кнопку «ОК».

При появлении уведомления о необходимости подтвердить операцию входа – выберите один из доступных методов аутентификации.

После этого Вы будете возвращены к интерфейсу программы «Инструменты КриптоПро». Чуть ниже кнопки «Установить сертификаты» появится уведомление об успешной установке.

Установка «облачного» сертификата электронной подписи (без использования графического интерфейса пользователя).

— пароль пользователя для доступа к «облачному» сертификату.

Обратите внимание! Установку сертификатов без использования графического интерфейса можно выполнить только в случае, если операция входа в центр идентификации DSS не требует вторичной аутентификации.

Проверка работоспособности (через графический интерфейс пользователя).

Перейдите на вкладку «Создание подписи».

Выберите Ваш «облачный» сертификат из списка (1), выберите любой файл для подписи (2) и нажмите кнопку «Подписать» (3).

Повторите действия из п. 4 – 2.

В случае успешного формирования подписи чуть ниже кнопки «Подписать» появится уведомление об успешном создании подписи.

Проверка работоспособности (без использования графического интерфейса пользователя).

— /path/to/file – путь до подписываемого файла;

— /path/to/signature. sig – путь до подписанного файла.

Если у Вас установлено несколько сертификатов электронной подписи – после выполнения команды нужно будет ввести порядковый номер требуемого сертификата.

Обратите внимание! Подписать файл без использования графического интерфейса можно только в случае, если операции входа и подписи не требует вторичной аутентификации.

КриптоПро¶

Для работы КриптоПро 4. 0 нужны следующие пакеты:

- cryptopro-preinstall-full – из репозитория

- lsb-cprocsp-pkcs11-64

- lsb-cprocsp-kc1-64

- cprocsp-pki-cades – плагин для браузера

- cprocsp-pki-plugin – плагин для браузера

- pcsc-lite-asedriveiiie-usb – для поддержки ридера Athena

Для установки рекомендуется создать временный репозиторий:

# создаем каталог для репозитория

mkdir -p /opt/repo/multiarch/RPMS. dir

# копируем все rpm из комплекта в папку (не забываем про плагин)

cp *. rpm /opt/repo/multiarch/RPMS. dir

# добавляем репозиторий

apt-repo add ‘rpm-dir file:/opt/repo/ multiarch dir’

# устанавливаем необходимые пакеты в 2 прохода

apt-get update

apt-get install cryptopro-preinstall-full lsb-cprocsp-capilite-64

apt-get install cprocsp-compat-altlinux-64 cprocsp-rdr-gui-gtk-64 cprocsp-rdr-jacarta-3. 1 cprocsp-rdr-pcsc-64 cprocsp-rdr-rutoken-64 lsb-cprocsp-pkcs11-64 lsb-cprocsp-kc1-64 cprocsp-pki-cades cprocsp-pki-plugin

О КриптоПро

КриптоПро — линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.

Если читатель думает, что, установив КриптоПро, он может без проблем входить на сайты электронных торговых площадок и подписывать ЭЦП документы, то это не совсем так:

Управление ридерами

Ридеры (readers) — устройства размещения контейнеров (аппаратные токены, каталог для размещения файлов).

Просмотр доступных ридеров:

Ридер HDIMAGE размещается на /var/opt/cprocsp/keys/ /

Инициализация ридера HDIMAGE (под правами root):

Все картинки в статье кликабельны.

Замысел создания

Крупные кнопки и шрифты стали основой для простого и лаконичного интерфейса. Хотя доля сенсорных дисплеев для десктопов и ноутбуков не достигает и 10%, мы решили, что поддержку планшетного режима лучше заложить. Поэтому опять же крупные кнопки и минимальное использование правой кнопки мыши.

Дисплеи потихоньку вытягиваются по горизонтали, хоть это и снижает удобство работы. Чтобы уменьшить потери высоты в рабочей области приложения, мы перенесли основное меню влево. У меню плоская организация, так чтобы сразу можно было окинуть взглядом всю функциональность.

В меню есть специальная кнопка «Показать расширенные» (имеются в виду элементы управления). Она предназначена для опытных пользователей и добавляет как пункты меню, так и дополнительные кнопки, списки и галки на вкладках. Расширенный режим действует прозрачно: если кнопки не поменялись, то в расширенном режиме они будут выполнять ровно те же действия, что и в обычном. И наоборот: если кнопка поменяла название со «Скопировать контейнер» на «Скопировать контейнер как», то она предоставит какие-то новые возможности.

В приложении есть поиск по элементам интерфейса. Он скроет вкладки, где нет ничего найденного. На вкладках «Контейнеры», «Создание подписи» и «Сертификаты» есть отдельный поиск по контейнерам и сертификатам.

Приложение локализовано и имеет собственную настройку выбранного языка.

Основные функции

Вкладка «Общее» отображает информацию о провайдере и его лицензии, а также позволяет сменить язык отображения.

На вкладке «Контейнеры» можно увидеть контейнеры на всех носителях и их свойства. Перечисление и опрос свойств может занимать ощутимое время, поэтому обновление списка происходит автоматически только при подключении или отключении устройств. Также его можно форсировать по CTRL+R или F5, но горячие клавиши пока не стабилизировались. Колонками в этой таблице и в таблице на вкладке «Сертификаты» можно управлять по правому клику мыши. Это единственные места, где используется правая кнопка. Здесь доступны:

Также можно просмотреть свойства сертификата. Так как для разбора используется certmgr, то это единственное пока не локализованное окно.

Вкладка «Создание подписи» предназначена для CMS-подписи файлов. Обычно создаётся присоединённая (attached) подпись, но в расширенном режиме можно выбрать отсоединённую (detached).

На вкладке «Проверка подписи» соответственно проверяется CMS-подпись файла. В расширенном режиме для присоединённой (attached) подписи можно выбрать, куда сохранить исходный файл. В простом режиме будет только проверка подписи.

Вкладка «Управление носителями» есть только в расширенном режиме. Здесь доступны действия, для которых раньше требовались сервисные приложения от производителей устройств:

На вкладке «Настройки», которая тоже доступна только в расширенном режиме, собраны:

начальник отдела системных разработок

Установка пакетов

Распакуйте архив и перейдите в распакованную папку

Установите пакет cryptopro-preinstall :

Этот пакет установит все требуемое для КриптоПро (включая инфраструктуру поддержки карт Рутокен S и Рутокен ЭЦП).

Таблица 1. Описание необходимых пакетов КриптоПро.

ПакетОписание Базовые пакеты: cprocsp-curlБиблиотека libcurl с реализацией шифрования по ГОСТ lsb-cprocsp-baseОсновной пакет КриптоПро CSP lsb-cprocsp-capiliteИнтерфейс CAPILite и утилиты lsb-cprocsp-kc1Провайдер криптографической службы KC1 lsb-cprocsp-rdrПоддержка ридеров и RNG Дополнительные пакеты: cprocsp-rdr-gui-gtkГрафический интерфейс для диалоговых операций cprocsp-rdr-rutokenПоддержка карт Рутокен cprocsp-rdr-pcscКомпоненты PC/SC для ридеров КриптоПро CSP lsb-cprocsp-pkcs11Поддержка PKCS11 ifd-rutokensКонфигурация Рутокеновских карт (или можно взять pcsc-lite-rutokens из репозитория)

Установите пакеты КриптоПро:

Под правами пользователя root установите базовые пакеты:

для поддержки токенов (Рутокен S и Рутокен ЭЦП):

Скачиваем deb-пакет для установки КриптоПро в Ubuntu

Загрузка доступна с официального сайта КриптоПро в разделе Продукты. Отмечу лишь то, что надо скачивать обязательно сертифицированную версию. В данном материале описана установка и настройка КриптоПро CSP 4. 0 R3.

Далее загруженный архив tgz необходимо распаковать.

Пример

- Подключить apt-репозитории Debiаn 10 Buster, для этого выполнить:

- При необходимости отредактировать файл /etc/apt/sources.list.d/zz-debian-10-buster.list

- Выполнить обновление репозиториев:$ sudo apt update

- Установить необходимые пакеты, например adcli realmd fusioninventory-agent:$ sudo apt install adcli realmd fusioninventory-agent

- При необходимости установить пакет, который входит в состав ОСнова Onyx, из репозитория Debiаn 10 Buster, выполнить:$ sudo apt install <пакет>/buster

Поддержка осуществляется при наличии возможности

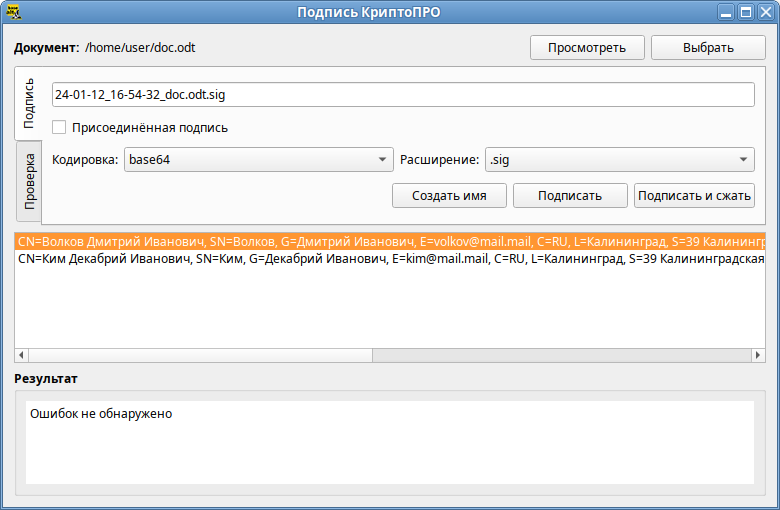

Создание электронной подписи [ править ]

Для создания подписи следует на вкладке «Подпись», в разделе «Документ» нажать кнопку «Выбрать» и выбрать электронный документ. Нажав кнопку «Просмотреть», можно просмотреть содержимое электронного документа.

Далее следует выбрать сертификат, которым вы собираетесь подписать документ.

Для генерации электронной подписи следует нажать кнопку «Подписать».

В открывшемся окне необходимо ввести пароль на контейнер, если он был установлен, и нажать кнопку «ОК».

В результате успешного создания электронной подписи в поле «Результат» появится сообщение «Ошибок не обнаружено».

Сформированный файл подписи по умолчанию будет сохранен в тот же каталог, в котором находится файл с исходными данными.

Создание электронной подписи в zip контейнере [ править ]

Для создания контейнера необходимо при создании электронной подписи нажать кнопку «Подписать и сжать».

В результате создания электронной подписи, будет сформирован контейнер с именем doc. odt. signed. zip, в который будут перемещены файл электронного документа (doc. odt) и файл электронной подписи (21-09-30_09-16-10_doc. odt. p7b).

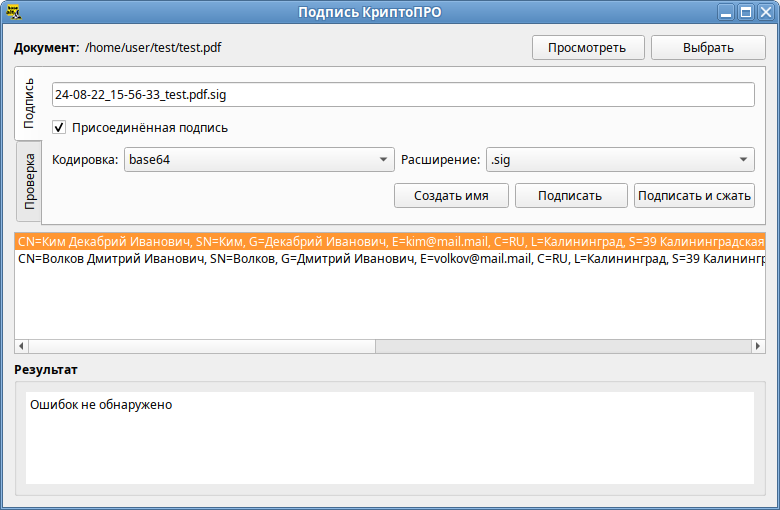

Создание присоединенной (attached) электронной подписи [ править ]

Для создания присоединенной подписи необходимо при создании электронной подписи в разделе «Подпись» установить отметку в поле «Присоединённая подпись»:

В том же каталоге, в котором хранился исходный документ, появится файл содержащий как саму электронную подпись, так и исходный документ (в данном примере 21-09-30_09-58-58_test. pdf. p7b).

Пример извлечения файла с данными из файла электронной подписи:

Доополнительное ПО для Рутокена

На этом все. Как выясняется, установка КриптоПро в Ubuntu Linux 18. 04 не такая уж сложная.

Установка КриптоПро в графическом режиме

Переходим в папку с распакованным архивом и выбираем в контекстном меню команду Открыть в Терминале (в Kubuntu Действия / Открыть Терминал в этой папке). Для запуска установки в КриптоПро в графическом режиме вводим в терминале команду

Появится Мастер установки КриптоПро. Навигация в мастере установки осуществляется при помощи клавиши Tab, выбор чекбоксов осуществляется нажатием пробела. Жмем Next, отмечаем все доступные к установке компоненты, далее жмем Install.

В окне Терминала запустится процесс установки, следует проконтролировать отсутствие ошибок установки. В конце мастер сообщит об успешной установке, после чего следует нажать клавишу ОК.

Кратко о компонентах КриптоПро для Linux:

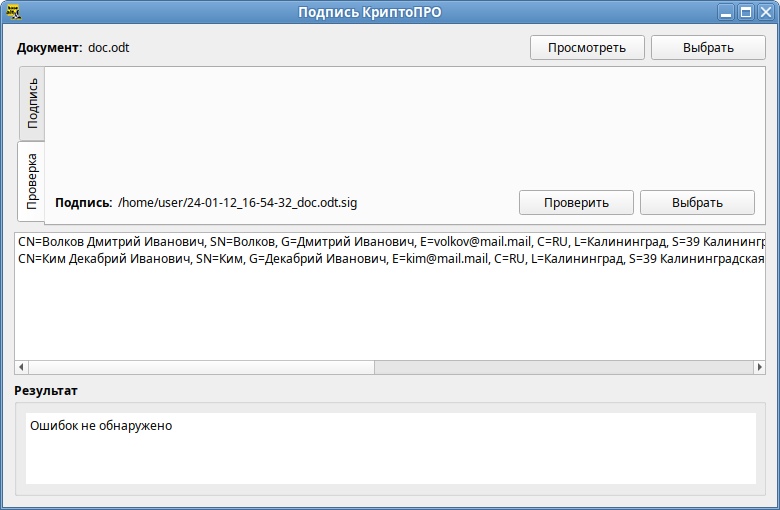

Проверка электронной подписи [ править ]

Проверка электронной подписи выполняется во вкладке «Проверка».

Отсоединённая подпись [ править ]

Для проверки отсоединённой электронной подписи необходимо нажать кнопку «Выбрать» и выбрать электронный документ.

Далее следует выбрать подпись, нажав кнопку «Выбрать» в секции «Подпись» и выбрать файл электронной подписи.

После появления имени подписи в секции «Подпись», нажать кнопку «Проверить»:

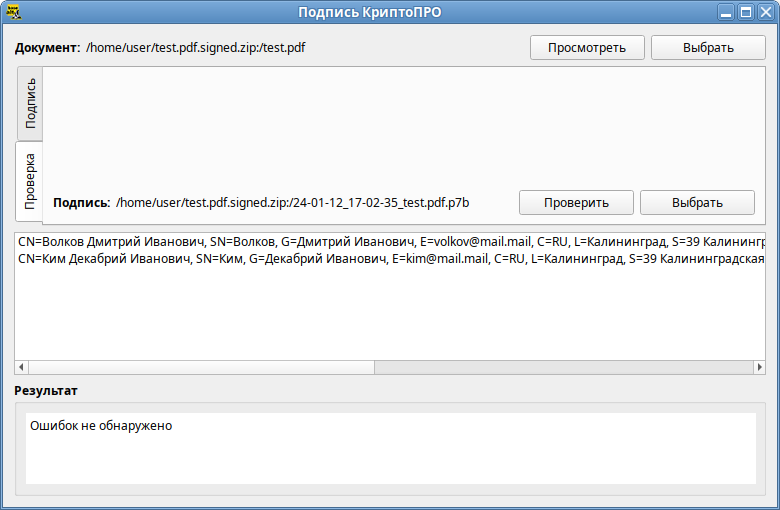

Проверка электронной подписи в zip контейнере [ править ]

Для проверки электронной подписи в контейнере достаточно выбрать zip-архив (документ и подпись будут выбраны автоматически) и нажать кнопку «Проверить».

Присоединённая подпись [ править ]

Для проверки присоединённой электронной подписи необходимо выбрать электронный документ и нажать кнопку «Проверить».

Для установки КриптоПро ЭЦП Browser plug-in потребуется утилита alien. Установим ее командой:

sudo apt install alien

Далее скачиваем установочный пакет КриптоПро ЭЦП Browser plug-in с официального сайта КриптоПро.

Распаковываем архив cades_linux_amd64. zip и переходим перейти в каталог с распакованными файлами, выполним команду Открыть в терминале и далее выполним команды для преобразования rpm-пакетов в deb-пакеты:

Далее устанавливаем deb-пакеты:

Обратите внимание: при установке этих двух пакетов не должно быть ошибок.

Установка КриптоПро CSP на AltLinux

Выполните команду su- и введите пароль суперпользователя.

Выполните команду apt-get update для обновления пакетов lsb-core

Выполните команду apt-get upgrade для установки обновленных пакетов.

Выберите все пакеты для установки, кроме lsb-cprocsp-kc2.

Начните установку.

Дождитесь окончания установки.

Если кто-то уже ранее имел опыт установки КриптоПро на Windows, то спешу вас огорчить: дела с Linux обстоят гораздо хуже.

Почему? Дело в том, что версия КриптоПро для Linux почти лишена графической среды управления, так что даже импорт сертификатов придется выполнять консольными командами (за исключением последней 5-ой версии КриптоПро). Но если вы используете Linux, то данное обстоятельство вас не должно напугать.

Не буду ходить больше вокруг да около, а сразу приступлю к описанию процесса установки и настройки КриптоПро в Ubuntu 18. Все описанные далее инструкции справедливы для Rutoken Lite.

Установка драйверов Рутокен

Rutoken Lite не требует установки дополнительных драйверов. Для установки других типов Рутокена потребуется посетить официальный сайт и установить необходимые драйвера.

Однако для полноценной работы Рутокена потребуется установить дополнительные библиотеки при помощи команды в Терминале:

sudo apt-get install libccid pcscd libpcsclite1 pcsc-tools opensc

Для Rutoken S, JaCarta PKI потребуется установка дополнительных драйверов. Пишите в комментариях, если кому-то нужно расписать данный момент.

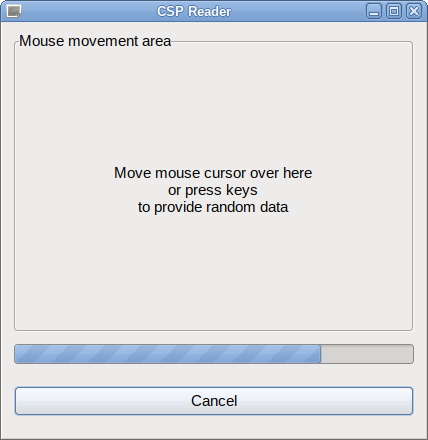

Управление контейнерами

Создадим контейнер с именем «test» в локальном ридере HDIMAGE.

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где предложат двигать курсором мыши:

После показа окна будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет) и снова предложат двигать курсором мыши.

Просмотр доступных контейнеров

Локальный контейнер создан.

Удаление контейнера

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа; 2) в соответствии с Федеральным законом от 27. 2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Как установить CSP на ALTLinux?

Сначала необходимо установить пакет LSB из состава дистрибутива:

Затем пакет совместимости, поставляющийся вместе с CSP:

После этого можно устанавливать необходимые пакеты из состава CSP. Установка осуществляется при помощи утилиты rpm.

Для удаления сертификата из личного хранилища сертификатов следует выполнить команду в Терминале:

Далее терминал предложит указать номер удаляемого сертификата.

На скриншоте выше вы видите, что удостоверяющим центром, который выпустил мой сертификат, является ООО «Компания Тензор». Вот для этой компании и надо искать и устанавливать корневые сертификаты. Как установить корневые сертификаты, читайте в следующем пункте.

Какие ОС удовлетворяют стандарту Linux Standard Base ISO/IEC 23360 (LSB 3. 0, 3. 1)? Где я могу посмотреть список?

По сотстоянию на момент сертификации в этот список входили:

Программно-аппаратные среды, удовлетворяющие стандарту LSB 3. 1: — Asianux Server 3 (ia32, x86-64) — Bharat Operating System Solutions (BOSS) Linux 1. 0 (ia32) — Bharat Operating System Solutions (BOSS) Linux 2. 0 (ia32) — Booyo 2. 5 (ia32, x64) — Linpus Linux 9. 4 (ia32) — Linpus Linux 9. 5 (ia32, x64) — Mandriva Linux 2007. 0 (ia32) — Mandriva Linux Corporate Desktop 4. 0 (ia32) — Mandriva Linux Corporate Server 4. 0 (ia32)

Мой дистрибутив Linux не входит в список поддерживаемых, но я очень хочу поставить туда CSP. Как мне это сделать?

Попробуйте сначала поставть пакеты совместимости с LSB 3. 0 или 3. 1 из состава Вашего дистрибутива (названия могут несколько варьироваться, обычно lsb-3. 0, lsb-3. 1, lsb-base, lsb-core), а затем установить CSP.

ВНИМАНИЕ: установка CSP на неподдерживаемую ОС не будет являться сертифицированным решением и не поддерживается.