В статье рассматривается система управления учетными записями и доступом 1IDM, разработанная одноименной российской компанией. В материале представлены архитектура решения, его функциональные возможности и описание основных интерфейсов системы.

Функциональные возможности 1IDM

Работа с 1IDM

Выпущена версия 3 программного комплекса КриптоАРМ ГОСТ. На основе этой версии КриптоАРМ ГОСТ будут разработаны и сертифицированы новые версии исполнений 1-КриптоАРМ и 2-КриптоАРМ для перспективного СКЗИ КриптоПро CSP 5. 0 R3.

В новой версии добавлен встроенный почтовый клиент для отправки и приема защищенной электронной почты.

Более полная информация о данном релизе на сайте нашего партнера – компании “Цифровые технологии”.

- Производители IDM-решений, представленные в исследовании

- Предмет исследования

- Динамика внедрений

- Отраслевая сегментация

- Функциональные возможности 1IDM

- Задачи исследования

- Методология сравнения IdM-систем

- Сравнение IdM-систем

- Архитектура решения

- Системные требования (минимальные значения)

- Коннекторы

- Функциональные роли IDM

- Управление учетными записями

- Управление правами доступа

- Управление заявками

- Отчетность

- Аудит учетных записей и прав доступа

- Производительность и отказоустойчивость

- Дополнительные возможности

- Работа с 1IDM

- Архитектура 1IDM

- Прогноз компании «Инфосистемы Джет»

- Выводы

Производители IDM-решений, представленные в исследовании

КОМПАНИЯ

СТРАНА

IBM

США

Microsoft

США

Novell

США

One Identity (Dell)

США

Oracle

США

SailPoint

США

SAP

Германия

SUN (куплена Oracle в 2009 году)

США

1IDM

Россия

Аванпост

Россия

Solar Security

Россия

Trustverse

Россия

Собранные данные о внедрениях IdM-решений в том или ином виде получили подтверждение со стороны зарубежных вендоров. Из российских производителей только двое согласились участвовать в нашем исследовании. Чтобы не портить официальную статистику неподтвержденными данными, мы не стали включать в публикуемый отчет данные по российским вендорам в полном объеме.

При оценке количества внедрений решений IdM учитывались только те продажи лицензий, которые сопровождались стартом проектов по первичному внедрению либо по миграции системы с одного производителя на другого.

Данные по зарубежным вендорам, полученные из разных источников, в том числе от самих вендоров, в основном совпадают и позволяют составить достаточно четкую и непротиворечивую картину ситуации на российском рынке. К тому же на данный момент рынок сформирован главным образом зарубежными вендорами, большинство из которых давно (10 и больше лет) работают в России.

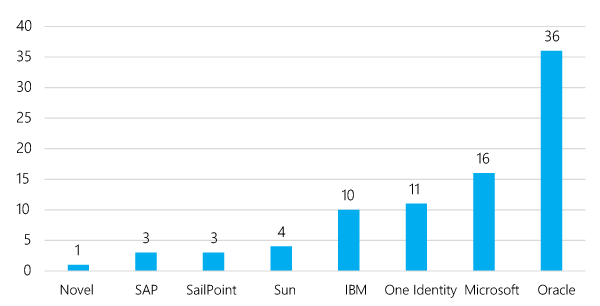

Рис. Количество внедрений IdM-решений зарубежных производителей в России, 2005-2016 гг. (количество проектов)

Стоит отметить, что на протяжении исследуемого периода менялся сам состав игроков рынка IdM. Некоторые из указанных вендоров (SailPoint, One Identity) вышли на российский рынок сравнительно недавно, в то время как другие (Novell, SAP, Oracle, IBM, Microsoft) были известны российским компаниям на протяжении многих лет. Есть также игроки, которые перестали существовать как самостоятельные производители (Sun). Известность некоторых вендоров и их сильные позиции на рынке корпоративного ПО оказали влияние на количество внедрений производимых ими IdM-решений.

Предмет исследования

Система IdM подключается к информационным системам предприятия и становится единой точкой управления учетными записями и контроля прав доступа. Как правило, IdM интегрируется с корпоративной системой кадрового учета для получения информации о сотрудниках. На основании информации из кадрового источника автоматизируются бизнес-процессы управления доступом при приеме сотрудников на работу, увольнении, переводе по должности, уходе в отпуск. Автоматизация этих процессов может включать как полностью автоматические действия, так и заранее заданную последовательность согласований.

IdM-решения часто путают с системами класса Access Management (AM). В отличие от IdM, AM-системы обеспечивают централизованную аутентификацию и авторизацию пользователей в информационных системах, а также механизмы однократной (SSO) и строгой аутентификации. Эти решения в наше исследование не включены.

Динамика внедрений

Если посмотреть на российский рынок IdM в динамике, то можно отметить изменение количества внедрений в течение исследуемого периода.

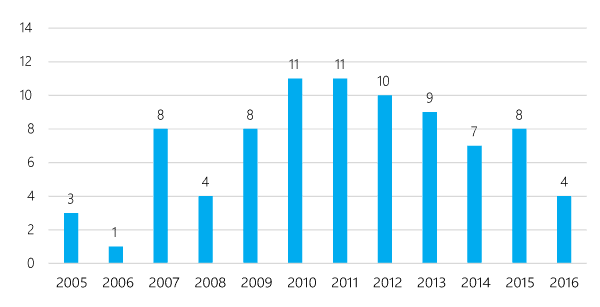

Рис. Количество внедрений IdM-решений зарубежных вендоров по годам (количество проектов)

Казалось бы, данный график говорит о падении интереса к решениям класса IdM. Но картина заметно меняется, если мы дополняем ее неофициальными данными по российским компаниям. Данные по внедрению IdM-решений российского производства основаны главным образом на оценках наших экспертов, тем не менее, мы их приводим, поскольку они позволяют составить более полное представление о динамике рынка.

Рис. Количество внедрений IdM-решений ведущих игроков по годам (количество проектов)

Увеличение доли отечественных систем на рынке отчасти объясняется государственным курсом на импортозамещение, взятым с 2014 года. Сказывается также повышение зрелости и разнообразия представленных на рынке отечественных систем.

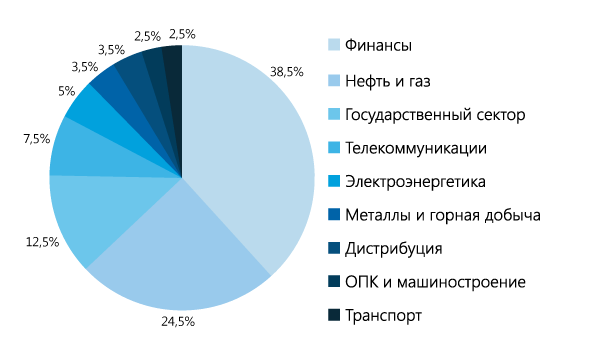

Отраслевая сегментация

Если говорить об отраслевой востребованности IdM-решений, то она коррелирует с востребованностью ИБ-решений в целом.

Традиционно компании финансового сектора в наибольшей степени заинтересованы в повышении информационной безопасности. Логично, что этот сектор экономики лидирует и в направлении внедрения IdM.

Для нефтяных и газовых компаний направление информационной безопасности является одним из стратегических в силу значимости этого сектора для российской экономики.

Рис. Отраслевая сегментация зарубежного рынка IdM-решений (в процентах)

Функциональные возможности 1IDM

1IDM представляет собой решение, предназначенное для автоматизации управления учетными записями и правами доступа пользователей в информационных системах, построения ролевых моделей, аудита имеющихся доступов, обработки электронных заявок на доступ и др. Кроме того, в системе реализованы контроль рисков прав доступа, управление привилегированными и сервисными учетными записями, модуль по анализу привилегий в информационных системах для автоматизированного создания бизнес-ролей.

Ниже приведены функциональные возможности 1IDM:

Задачи исследования

До настоящего времени ни одна компания не проводила исследований российского рынка IdM, статистика по этому рынку отсутствовала. На сегодня в распоряжении организаций, перед которыми стоит задача выбора такой системы, находятся только аналитические отчеты международных агентств, таких как Gartner и Forrester, но они позволяют составить картину только зарубежного рынка. Конкретно российский рынок в таких отчетах не представлен, хотя не секрет, что он заметно отличается от западного. Нашей задачей было по возможность закрыть этот пробел, дав заинтересованным сторонам представление о положении различных вендоров на российском рынке и статистике продаж. На наш взгляд, такая информация позволит расширить спектр критериев выбора IdM-решения.

Методология сравнения IdM-систем

Краеугольным камнем любого сравнения является набор критериев, по которому оно производится. Их количество зависит от ряда факторов: глубины исследования, степени различий между системами, которую мы хотим подчеркнуть. В то же время важно не только количество критериев, выбранных в рамках сравнения, но и развернутые ответы по каждому из них, так как сравниваемые системы могут серьезно различаться даже на этом уровне.

Следуя такому принципу, мы отобрали более 100 критериев, сравнение по которым упростит выбор IdM-системы. К некоторым из критериев были добавлены пояснения. Для удобства все сравнительные критерии были разделены на следующие категории:

- Общие сведения

- Архитектура решения

- Системные требования (минимальные значения)

- Коннекторы

- Разработка коннекторов

- Функциональные роли IdM

- Общие функциональные возможности

- Управление учетными записями

- Управление правами доступа

- Управление заявками

- Отчетность

- Аудит учетных записей и прав доступа

- Производительность и отказоустойчивость

- Дополнительные возможности

- Лицензирование

Для участия в сравнении было отобрано пять наиболее известных и популярных в России IdM-систем:

- Куб 3.0

- Solar inRights 2.0

- Oracle Identity Manager 11g R2 PS3 (11.1.2.3)

- IBM Security Identity Manager 6.0.0.6 и 7.0.1

Все производители перечисленных выше IdM-систем активно участвовали в выработке списка критериев сравнения и помогали со сбором необходимой информации.

В приведенном сравнении IdM-систем мы не делали их итогового ранжирования. Мы надеемся, что, ознакомившись с представленными нами результатами сравнения, каждый читатель сможет самостоятельно решить, какая из IdM-систем наиболее подходит для его целей. Ведь в каждом конкретном случае заказчик сам определяет требования к технологиям или функциональным возможностям решения, а значит, сможет сделать из сравнения правильный именно для него вывод.

Сравнение IdM-систем

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Компания-вендорООО “Аванпост”ООО “ТрастВерс”Solar SecurityOracleIBM

Целевой сегментКрупный и средний бизнес, госсекторКрупный, средний и малый бизнес, госсекторКрупный и средний бизнесКрупный и средний бизнесКрупный и средний бизнес

Штаб-квартираРоссия, МоскваРоссия, МоскваРоссия, МоскваСША, штат Калифорния, Redwood ShoresСША, штат Нью-Йорк, Армонк

Веб-сайтwww. avanpost. ruwww. cube-system. ruwww. solarsecurity. ruwww. oracle. comwww. ibm. com

ЛицензииЛицензии ФСТЭК №1239 (на деятельность по РиПСЗИ) и №2275 (на деятельность по ТЗКИ)Лицензии ФСТЭК №0443 (на деятельность по РиПСЗИ) и №0746 (на деятельность по ТЗКИ)Нет (в процессе получения)НетНет

СертификатыНет (имеется сертификат ФСТЭК №2710 от 07. 2012 по ТУ и РД НДВ 4 для версии Avanpost 3. 0; в процессе пересертификация во ФСТЭК согласно приказам №17 и 21)ФСТЭК №1900 ТУ НДВ 3 от 21. 2009 по НДВ 3 и ТУНет (в процессе получения) ФСТЭК №2238 от 23. 2010 на Oracle Identity Access Management Suite (РД НДВ 4 и на ТУ); ФСТЭК №3295 от 09. 2014 на Oracle Identity Access Management Suite 11g (РД СВТ 3 и РД НДВ 2)Нет (в процессе получения)

УслугиПомощь Партнерам во внедрении, стандартная и расширенная техническая поддержка, обучение. Архитектурное сопровождение проектов, разработка коннекторов, разработка других интеграционных решенийВнедрение (развертывание системы, настройка системы, обучение персонала приемам работы с системой), техническая поддержка, доработки внутренних механизмов системыПомощь Партнерам во внедрении, обучение, архитектурный аудит, professional services, техническая поддержкаРазработка и производство HW&SW, предоставление облачных сервисов, консалтинг, обучение, внедрение, техническая поддержкаПомощь партнёрам во внедрении, базовая и расширенная техническая поддержка. Сроки внедренияВ среднем около 6 месяцевОт 3 месяцевОт 4 месяцев и болееОт 3 мес до 1 года в зависимости от уровня кастомизацииОт 3 мес до 1 года в зависимости от уровня кастомизации

Сравниваемые версииAvanpost IDM 4. 1Куб 3. 0Solar inRights 2. 0 (ранее Jet inView Identity Manager, Jet inView IdM)Oracle Identity Manager 11g R2 PS3 (11. 3)IBM Security Identity Manager 6. 6 и 7. 1 (разные форм-факторы, один функционал)

Интерфейс (язык)РусскийРусский (есть поддержка мультиязычности интерфейса)Русский, английскийРусский, английский и еще 29 языковРусский, английский и еще 17 языков

Соответсвие требованиям законодательных актов и регуляторов в области ИБСоответствие требованиям 152-ФЗ, руководящих документов ФСТЭК и ФСБ, в частности Приказ ФСТЭК от 18 февраля 2013 г. № 21 и отраслевых стандартов СТО БР ИББС-1. 0-2014 и PCI DSSСоответствие требованиям 152-ФЗ, приказам ФСТЭК №17 и 21, СТО БР и PCI DSSСоответствует требованиям 152-ФЗ, руководящих документов ФСТЭК и ФСБ, отраслевых стандартов СТО БР ИББС-1. 0-2014, PCI DSS, ISO 27001Соответствует требованиям 152-ФЗ, руководящих документов ФСТЭК и ФС, некоторые требования PCI DSS, СТО БР, НПССоответствие требованиям отраслевых стандартов ISO 27001, ISO 27002 и PCI DSS

Крупнейшее из известных внедрений (только со ссылкой на пресс-релиз)ФНС РФ, более 120 тыс. пользователейЦентральный банк РФ Федеральное казначейство РФ ОАО “РЖД” АФК “Система” ФСБ России ГК “Информзащита”Информация не разглашается«Лето Банк» Интернет-банк «Альфа-Клик»Информация не разглашается

Архитектура решения

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Сервер IdMДаДаДаДа (на базе Oracle Weblogic или IBM Webshere)Да

База данных IdMДаДаДаДа (на базе Oracle Database)Да

Коннекторы (количество)Более 12 к доверенным источникам информации, более 30 к целевым системамБолее 7 к доверенным источникам информации, более 30 к целевым системамБолее 10 к доверенным источникам информации, более 20 к целевым системамБолее 35 универсальных коннекторов Более 45 коннекторов

Консоль администратораДа (веб-интерфейс)Да (Windows-приложение, Программа управления сервером КУБ)Да (веб-интерфейс)ДаДа (веб-интерфейс)

Консоль пользователей (администратор безопасности, владелец ресурса, сотрудник и др. )Консоль самообслуживания для пользователей (веб-интерфейс)Веб-интерфейс самообслуживания и управления(“наборный” интерфейс в зависимости от полномочий пользователя)Да (веб-интерфейс)Консоль администратора и сотрудника, “песочница” (веб-интерфейс, покомпонентная настройка видимости элементов управления и содержимого полей), консоль разработчика (java-приложение)Интерфейс самообслуживания (веб-интерфейс), интерфейс Центр службы идентификации (веб-интерфейс), мобильное приложение для платформ Apple iOS и Google Android. Другие компоненты системыМенеджер ролей (Role Manager, для оптимизиации работ по созданию ролевой модели) Система управления заявкамиПодсистема отчетов Программа КУБ Ассистент Подсистема синхронизации ОШС конфигурации компьютеров Подсистема интеграции с внешними системамиСлужба управления адаптерами для связи с управляемыми информационными системами на базе технологии ICF (Identity Connector Framework)Сервисы коннекторов, согласования бизнес-процессов, отчетности Опционально – сервис оптимизации корпоративных ролей и контроля действий привилегированных пользователейWebSphere Application Server IBM Security Directory Integrator Сервер IBM Security Directory Сервер IBM Cognos Reporting

Системные требования (минимальные значения)

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Требования к аппаратному обеспечению для серверной частиСервер CPU: 1-х ядерный 2,5 ГГц и выше; RAM: 4 Гб и выше (рекомендуется от 8 Гб); HDD: 10 Гб (100 Гб для БД)Сервер CPU: 4-ядерный Intel Xeon, 2,5 ГГц; RAM: 8 Гб и выше; HDD: SATA Raid от 250 Гб и вышеСервер CPU: 4- х ядерный Intel Xeon 2,5 ГГц и выше; RAM: 12 Гб и выше; HDD: 50 Гб и вышеСервер CPU: 2-х ядерный 2 ГГц; RAM: 12 Гб и выше (рекомендуется от 16 Гб); HDD: 100 Гб и вышеСервер CPU: Intel или pSeries 2,0 ГГц; RAM: 2 ГБ и выше; HDD: 20 Гб и выше

Требования к аппаратному обеспечению для клиентской частиCPU: Intel Core 2 Duo 1,5 ГГц и выше; RAM: 2 Гб и вышеПрограмма управления сервером КУБ CPU: Intel Core 2 Duo 2,6 ГГц и выше; RAM: 4 Гб и выше; HDD: 2 Гб и выше КУБ Ассистент CPU: Intel Core 2 Duo 2,6 ГГц и выше; RAM: 2 Гб и выше; HDD: 1 Гб и выше Система управления заявками CPU – Intel Pentium IV, 1,8 ГГц RAM: 1 Гб и выше; HDD: SCSI 2 Гб и вышеCPU: Intel Core Duo 1,5 ГГц RAM: 4 Гб и выше; HDD: 50 Гб и вышеОсобых требований не предъявляетсяТребования предъявляются только для мобильного приложения: Android Devices (Android 2. 3 и более поздний (включая 4. х, 5. 0)); Apple Devices (iOS 6. 0 и более поздний (включая 8. х))

Требования к программному обеспечению для серверной частиСервер IdM Window Server 2003 и выше; Net Framework 4. 5; Microsoft IIS; Oracle Client версии 10g и выше (в случае работы с БД Oracle) СУБД Oracle 10g (в том числе с поддержкой редакции Express Edition), 11g, 11 R2 MS SQL Server 2008/2008 R2Сервер IdM Windows Server 2003 SP2/2003 R2/2008/2008 R2 (все x64); Internet Explorer 7. 0 и выше; Internet Information Server (IIS 7 с Windows Authentication, IIS 6 Management Compatibility и. NET Extensibility и ASP. NET); Microsoft. NET Framework 3. 5 с ASP. NET; Клиентские библиотеки Oracle 11. 1 для работы с Oracle DB 10g-11g R2; HDD: 500 Mb и выше (без учета базы данных) СУБД Oracle DB 10g (в том числе Express Edition), 11g, 11 R2; MS SQL Server 2008/2008 R2Сервер IdM Microsoft Windows (2003, 2008 R2 или 2012 x64) или Ubuntu (12. 04, 12. 10, 13. 04, 13. 10, 14. 04, 14. 10, 15. 04) или RHEL (6. 2, 6. 3, 6. 4, 6. 5, 6. 6, 7. 0, 7. 1), CentOS (6. 2, 6. 3, 6. 4, 6. 5, 6. 6, 7. 0, 7. 1) Java: OpenJDK 7 или Oracle JRE 7 (1. 0_45, 1. 0_40, 1. 0_67, 1. 0_72) или Oracle JRE 8 Веб-контейнер: Apache Tomcat (6. 32, 6. 33, 6. 36, 7. 29, 7. 30, 7. 32, 7. 47, 7. 50, 8. 14) или Glassfish 3. 1 или Oracle WebLogic (12c) СУБД MySQL 5. 10 и выше или Oracle 11g (11. 0) или PostgreSQL (8. 14, 9. 1, 9. 2, 9. 3) или MS SQL Server (2008, 2008 R2, 2012)Сервер IdM Red Hat EL 5/6/7 Oracle Linux 5/6/7 SLES 10/11 Windows Server 2008/2012 Windows 7/8. 1 Solaris 10/11 HP-UX 11i AIX 6. 1/7. 1 (все x64) СУБД Oracle DB (10. 4+, 11. 7+, 11. 1+, 12. 1+)Сервер IdM AIX версии 6. 1/7. 1, Oracle Solaris 10 Windows Server 2008/2008 R2/2012 SE/ 2012 R2 SE; Red Hat Enterprise Linux 5. 0/6. 0 SUSE Linux Enterprise Server 10. 0/11. 0 СУБД IBM DB2 (Enterprise или Workgroup 9. 5, 9. 7, 10. 1, 10. 5) Oracle (10g Standard Edition и Enterprise Edition R2, 11g Standard и Enterprise Edition R2, Oracle 12c Standard и Enterprise Edition, R1) MS SQL Server (Enterprise Edition 2008, Enterprise Edition 2008 R2) Для версии 7. 0 и более поздней: Cервер IDM поставляется в виде готового виртуального апплайанса, включающего ОС и преднастроенные компоненты системы

Требования к программному обеспечению для клиентской частиWindows XP Pro SP1 x86 и выше; Internet Explorer 8. 0 и выше; HDD: 150 Mb и вышеПрограмма управления сервером КУБ Windows XP Professional SP1 32 bit, Vista 32/64 bit, Windows 2003 32/64 bit, 2003 R2 32/64 bit, 2008 32/64 bit, 2008 R2 32/64 bit, Windows 7 32/64 bit; Установленные приложения Internet Explorer 7. 0+; HDD: 150 Mb и выше КУБ Ассистент и система управления заявками Windows XP Professional SP1 32 bit, Vista 32/64 bit, Windows 7 32/64 bit; Windows Server 2003 32/64 bit, 2003 R2 32/64 bit, 2008 32/64 bit, 2008 R2 32/64 bit; Internet Explorer 7. 0 и вышеНаличие веб-браузера (особых требований к веб-браузеру не предъявляется)Не зависит от операционной системы, поддерживаются браузеры: Internet Explorer 11. x; Firefox 31+; Safari 7. x; Safari 8. x; Chrome 42+; Для консоли разработчика: Windows 7/8. 1 (x64)Microsoft Internet Explorer 9/10/11; Mozilla Firefox (31 Extended Support Release, 24 Extended Support Release, 17 Extended Support Release, 10 Extended Support Release, 3. 6) Google Chrome 42. 0 Java Runtime Environment (JRE)

Требования к межсетевому взаимодействиюПротокол TCP/IP, при взаимодействии с целевыми и доверенными системами зависит от требований данных системВсе компьютеры, с которых производится работа с системой КУБ, должны находиться в одном домене с сервером КУБ либо между доменами должны быть установлены доверительные отношенияПротокол TCP/IPПротокол TCP/IPПротокол TCP/IP

Возможность установки IdM на виртуальных машинахДаДаДаДаДа

Коннекторы

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Разработка производителем коннекторов на заказДа (при необходимости в рамках техподдержки может выполняться обновление коннекторов)Да (существует возможность настройки коннекторов на различные источники данных)Да (с использованием промышленного инструмента для интеграции данных)ДаДа

Среда для самостоятельной разработки коннекторов (SDK)Да (. Net SDK, в комплекте)Да (предоставляется при закупке соответствующей лицензии)Да (Java SDK)Да (входит в комплект поставки)Да (2 средства, входят в базовую поставку продукта: – IBM Security Directory Integrator – визуальное средство быстрой разработки информационных взаимодействий; – Adapter SDK – набор библиотек и руководство для самостоятельной разработки коннекторов)

Функциональные роли IDM

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Автоматический запуск рабочих процессов по событиям доверенного источника (учет кадровых событий)ДаДаДа (в реальном времени)ДаДа

Создание собственных правил, позволяющие производить дополнительные вычисления и выполнять обращения к внешним источникам данныхДаДа (посредством подсистемы синхронизации)Да (правила пишутся на скриптовых языках JavaScript и Groovy, и позволяют вносить изменения без необходимости перезапуска системы)ДаДа

Настройка организационной структуры предприятия (автоматическая, ручная)Да (автоматическая, ручная)Да (автоматическая, ручная)Да (автоматическая, ручная)ДаДа

Настройка рабочих процессов (включая согласование и автоматическое создание, изменение, удаление учётных записей/ролей/ресурсов/оргструктуры)Да (включая согласование и автоматическое создание, изменение, удаление учётных записей/ролей/оргструктуры)Да (включая согласование и автоматическое создание, изменение, удаление учётных записей/ролей/оргструктуры)Да (включая согласование и автоматическое создание, изменение, удаление учётных записей/ролей/оргструктуры и других)ДаДа (включая согласование и автоматическое создание, изменение, удаление учётных записей/ролей/оргструктуры)

Настройка отображаемых форм (карточки заявки/сотрудника/роли/ресурса/подразделения)НетДа (карточка заявки)Да (карточка заявки/сотрудника/роли/ресурса/подразделения)Да (карточка заявки/сотрудника/подразделения)Да (сотрудника/подразделения)

Возможность расширения атрибутов объектов ИС (атрибуты карточки сотрудника, атрибуты роли, атрибуты ресурса, атрибуты подразделений)НетДа (атрибуты карточки сотрудника, атрибуты подразделений)Да (атрибуты карточки сотрудника, атрибуты роли, атрибуты ресурса, атрибуты подразделений)Да (атрибуты карточки сотрудника, атрибуты подразделений)Да (атрибуты карточки сотрудника, атрибуты подразделений)

Поддержка Kerberos-аутентификации (в различные консоли продукта)ДаДаДаДаДа (поддержка всех механизмов аутентификации, предусмотренных WebSphere Application Server включая SPNEGO)

Обеспечение синхронизации данных между несколькими источникамиДаДаДа (возможно в режиме реального времени)ДаДа

Управление учетными записями

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Создание учетных записейДаДаДаДаДа

Внесение изменений в учетные записиДаДаДаДаДа

Настройка правил заполнения атрибутов учетных записейДаДаДа (с помощью предустановаленных правил или JavaScript/Groovy)ДаДа

Блокировка/удаление учетных записейДаДаДаДаДа

Возможность автоматизации управления учетными записямиДаДаДаДаДа

Возможность ручного управления учетными записямиДаДаДаДаДа

Настройка сценариев действий с учетными записями при определенных условиях (увольнение, отпуск и т. )ДаДаДаДаДа

Централизованное хранение учетных записейДаДаДаДаДа

Возможность устанавливать взаимозависистости между учётными записями в различных целевых системахДаНетДа (также есть список защищённых учетных записей)ДаДа

Возможность автоматического связывания учётных записей с сотрудниками по правиламДаДаДаДаДа

Возможность настройки правил генерации паролей для каждой целевой системыДаНетДаДаДа

Управление правами доступа

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Ролевая модель доступа (автоматическое построение)Да (с использованием компонента Role Manager)ДаНет (по мнению вендора автоматическое создание ролей приводит к тиражированию избыточных прав доступа и рискам ИБ, поэтому данный функционал не реализуется)ДаДа

Ролевая модель доступа (ручное построение)ДаДаДаДаДа

Атрибутная модель прав доступаНетДаНетДаНет (требует дополнительного модуля IBM Security Identity Governance)

Управление типовым доступом подразделенияНетДа (назначенный на подразделения доступ автоматически транслируется должностям и сотрудникам внутри подразделений)Да (для подразделелений, должностей, типов сотрудников)Да (назначение ресурсов подразделению, создание правил для назначения ролей, разграничение доступа по административным ролям привязано к подразделениям, видимость элементов каталога настраивается на подразделения)Да

Ресертификация ролейДаДаДаДаДа

Сертификация прав доступаДа (по расписанию)Да (по расписанию, в режиме реального времени)Да (по расписанию, в режиме реального времени)Да (по расписанию, в режиме реального времени)Да (по расписанию)

Просмотр информации по правам доступаДаДаДаДаДа

Наличие фильтра для просмотра информации по правам доступаДаДаДаДаДа

Автоматическое изменение прав доступа по заявкамДаДаДаДаДа

Ручное изменение прав доступа по заявкамДаДа (автоматическая генерация инструкций на изменение прав доступа)ДаДаДа

Наличие атрибута у роли, определяющего автоматическое и ручное назначение ролиДаДа(должностной и типовой доступ)ДаДаНет

Предоставление прав на заданный период времениДаДаДа (начало и окончание срока действия)ДаДа (требует ручного написания правила жизненного цикла)

Управление правами доступа к целевой системе, для которой отсутствует прямое физическое подключение к IdMДа (создание виртуального ресурса – образа целевой системы с точки зрения прав доступа. Подключение виртуального ресурса к IdM. Управление правами доступа осуществляется в ручном режиме при получении соответствующих уведомлений или задач в системе сервис-деск)Да (для подключения необходимо описать модель разграничения доступа с помощью файла специального формата (какие типы информационных ресурсов, ролей, прав доступа и т. существуют в системе). После этого становится возможным создавать заявки на предоставление доступа к такой системе в КУБ. Естественными ограничениями такого подхода являться невозможность автоматического исполнения таких заявок, а также невозможность контроля состояния информационной системы)Да (виртуальный ресурс по заявкам)Да (концепция отсоединенного ресурса через SOA Human Task)Да (включая создание ресурсов и процессов для “ручной” отработки, при необходимости совершения действий человеком создаётся соответствующая заявка)

Управление заявками

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Создание заявок (для одного пользователя)ДаДаДаДаДа

Создание заявок (для нескольких пользователей)Да (на присвоение одинакового набора ролей)ДаДаДаДа

Создание заявок (на несколько прав для нескольких пользователей)НетДаДаДаНет (требует дополнительного модуля IBM Security Identity Governance)

Содание заявки по образцуДаНетНетДаНет (требует дополнительного модуля IBM Security Identity Governance)

Создание заявки сотрудникомДаДаДаДаДа

Создание заявки руководителемДаДаДаДаДа

Создание завки администратором IdMДаДаДаДаДа

Импорт заявок из внешних системНетДаДа (ITSM, системы документооборота, другие системы IdM)НетНет

Согласование заявок (последовательное, параллельное)Да (последовательное, параллельное)Да (последовательное, параллельное)Да (последовательное, параллельное)Да (последовательное, параллельное)Да

Возможность согласовать или отколнить несколько заявок за разДаДаДаДаНет (требует дополнительного модуля IBM Security Identity Governance)

Просмотр заявокДаДаДаДаДа

Ограничение видимости заявок (необходимо для согласовнаия владельцами ресурсов, чтобы они не видели не свои ресурсы в заявке)ДаДа (фильтр по создателю, а не по ресурсам)Да (возможно любое разбиение заявки)ДаНет

Внесение изменений (уточнений) в заявку при согласованииДаНетДа (существует возможность частично согласовать заявку – отклонить часть запрошенных прав, поменять сроки действия)ДаНет

Группирование заявок по согласующим лицамДаДаДаДаНет

Делегирование права согласования (автоматическое, ручное)Да (автоматическое, ручное)Да (автоматическое, ручное)Да (автоматическое)Да (автоматическое, ручное)Да (автоматическое, ручное)

Cогласование заявок средствами внешних систем документооборотаДаДаДа (ITSM, системы документооборота, другие системы IdM)ДаДа

Использование ЭЦП при создании и согласовании заявокДаДаНетДа (партнерские разработки)Нет

Автоматическое исполнение заявокДаДаДаДаДа

Ручное исполнение заявокДаДаДаДаДа

Настройка бизнес-процессов согласования заявкиДаДаДа (промышленный редактор процессов)ДаДа

Составление принудительного списка согласующих лицДаДаДаНетДа

Настройка регламента сроков согласования заявкиДаДаДаДаДа

Контроль исполнения заявокДа (при помощи веб-интерфейса и/или электронной почты)Да (посредством направления уведомлений по электронной почте)ДаДаДа

Настройка оповещений по электронной почте – по какому событию и каким получателям отправляютсяДаДаДаДаДа

Отчетность

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Построение отчетовДаДаДаДаДа

Типы отчетовОбщие отчеты (отчет по учетным записям; отчет по подразделениям; отчет по должностям; отчет по пользователям)Основные отчеты (сотрудники, у которых отзывалась роль; сотрудники, которым назначалась роль; роли, которые отзывались у сотрудника; роли, которые назначались сотруднику; сотрудники, у которых отзывалось право; сотрудники, владевшие правом; роли, назначавшиеся по должности; роли, назначавшиеся по подразделению)Отчеты по заявкам (заявки за период; заявки на согласовании более х времени; отклоненные заявки за период; заявки по запрашивающему пользователю; заявки по утверждающему пользователю; количество запросов на роль)

Общие отчеты (отчеты этой группы содержат сведения о заявках, сотрудниках организации и ресурсах подразделений)Отчеты отдела кадров (отчеты этой группы содержат сведения, необходимые для работы отдела кадров)Отчеты службы ИБ(эти отчеты содержат сведения о наличии и отсутствии связей объектов системы между собой)

Отчёты о текущих состояниях объектов (заявок, карточек сотрудников, ролей, ресурсов и т. ) Отчёты об изменениях объектов Отчёты о состоянии объектов на дату в прошломОтчеты по политикам доступа Отчеты по аттестации, заявкам и согласованиям Отчеты по ролям и организационной структуре Отчеты по паролям Отчеты по ресурсам и правам доступа Отчеты по пользователямТребования( отчеты, предоставляющие данные процесса рабочего потока, например операции с учетной записью, утверждения и отклонения)Пользователи и учетные записи (отчеты, которые позволяют получить данные о пользователях и учетных записях, например: права доступа физических лиц, активность учетной записи)Службы (отчеты, предоставляющие данные о службах, например статистические данные о согласовании, список служб и сводка по учетным записям службы)Аудит и защита (отчеты, предоставляющие данные об аудите и безопасности, например сведения об управлении доступом, события аудита и учетные записи, не отвечающие требованиям)

Отображение отчетов (веб-страница, экспорт в файл, печать)Веб-страница, экспорт в файл (pdf, excel), печатьВеб-страница, экспорт в файл (excel), печатьВеб-страница, экспорт в файл (pdf, excel, csv), печать, автоматическая отправка по эл. почте по расписаниюВеб-страница, экспорт в файл (HTML, PDF, RTF, MHTML), печатьВеб-страница, экспорт в файл (pdf), печать

Пользователь имеет возможность задать свою форму отчетаДа (имеется API для построения отчетов)Да (имеется API для построения отчетов)Нет (но возможно использовать промышленный редактор отчётов)Да (посредством использования инструмента для создания любых собственных отчетов – BI Publisher)Да (визуальный инструментарий Cognos, входит в комплект поставки продукта)

Разработка производителем форм отчетов на заказДаДа (настройка при помощи xslt)Нет (но возможно через промышленный редактор отчётов, можно самому сделать любой отчёт)ДаНет (но возможно через бизнес-партнёров)

Отчеты в виде таблицДаДаДаДаДа

Графические отчетыНет (добавляются по заказу, предустановленных нет)Нет (добавляются по заказу, предустановленных нет)ДаДаДа

Наличие фильтров для отбора информации при формировании отчетовДаДаДаДаДа

Отчеты о сотоянии прав на определенную дату в прошлом (Snapshot)ДаНет (функционал находится в разработке)ДаДаДа

Аудит учетных записей и прав доступа

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Автоматизированный аудит прав доступаДа (через регулярные промежутки времени)Да (непрерывный контроль прав пользователей в режиме реального времени)Да(в режиме реального времени)ДаДа

Аудит прав доступа и различных событий по предоставлению прав доступа, выполняемый администраторомДаДа (посредством использоания подсистемы отчетов)Да (интерактивно и в отчётах)ДаДа

Автоматическое обнаружение несогласованных полномочийДаДаДаДаДа

Уведомление ответсвенных лиц о несоответствииДаДаДаДаДа

Автоматическое исправление несоответствияДаДа (после согласования офицером ИБ)Да (по согласованию и автоматически)ДаДа

Возможность пересмотра учётных записей пользователей по событиюДаДаДаДаДа

Возможность пересмотра учётных записей пользователей по расписаниюДаНетДаДаДа

Проверка наличия «мертвых» учетных записей и возможность их блокировки в автоматическом и ручном режимеДа (блокировка в ручном режиме)Да (блокировка в ручном режиме)Да (блокировка вручную и автоматически по правилам)ДаДа

Производительность и отказоустойчивость

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Масштабируемость системы (по производительности и объему обрабатываемой информации)Возможна кластеризацияFail-over и load balancing кластеризацияВозможность кластеризации основных компонентов (приложение и база данных), а также размещения служб управления коннекторами на отдельных хостахКластеризация, внутреннее распаралеливание нагрузки, вертикальное и горизонтальное масштабированиеВозможна кластеризация всех компонентов решения (сервера приложений, СУБД, LDAP каталоги)

Возможности резервированияПутем использования стандартных механизмов работы с базами данныхПутем использования стандартных механизмов работы с базами данныхПутем использования стандартных механизмов работы с базами данныхПутем использования стандартных механизмов работы с базами данныхПутем использования стандартных механизмов работы с базами данных и LDAP калатолгов.

Дополнительные возможности

Параметр сравненияAvanpost IDMКУБSolar inRightsOracle Identity ManagerIBM Security Identity Manager

Описание политики лицензированияПолитика лицензирования учитывает количество пользователей и количество коннекторов к информационным системам. Есть существенные скидки при покупке системы на большое количество пользователейПолитика лицензирования учитывает количество пользователей и количество поддерживаемых целевых системПолитика лицензирования учитывает количество пользователейЛицензирование сервера по пользователям или по процессорам, коннекторов – по типам, сервер OIM лицензируется отдельно либо в составе IAMS или IGSДва варианта лицензирования: – по физическим сотрудникам, имеющим доступ к системе – unlimited лицензирование по процессорным мощностям серверов ядра системы. Калькулятор ценwww. avanpost. ru (цена предоставляется по запросу)www. cube-system. ru (цена предоставляется по запросу)solarsecurity. ru (цена предоставляется по запросу)Technology Commercial Price List на www. oracle. comwww. ibm. com (цена предоставляется по запросу)

Алексей Воронцов, IT Security Architect, IBM

Андрей Конусов, Генеральный директор, Аванпост

Валентин Крохин, Директор по маркетингу, Solar Security

Дмитрий Бондарь, Руководитель направления inRights, Solar Security

Олег Губка, Директор по развитию, Аванпост

Роман Павлов, Менеджер продукта, ТрастВерс

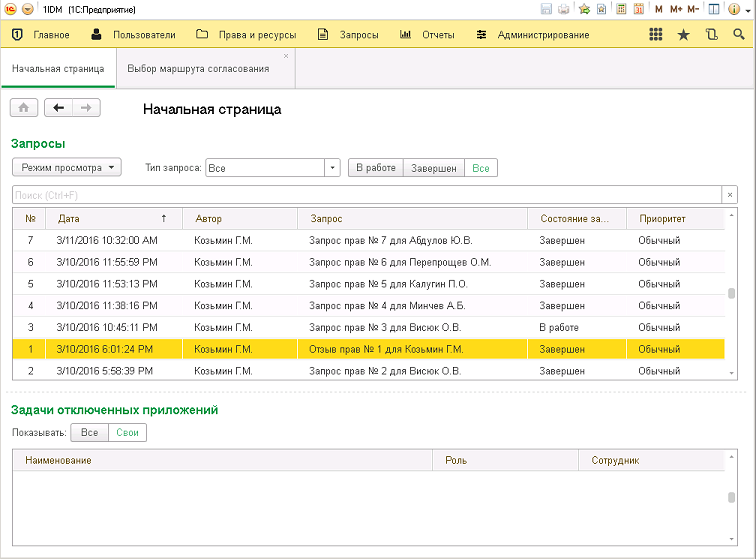

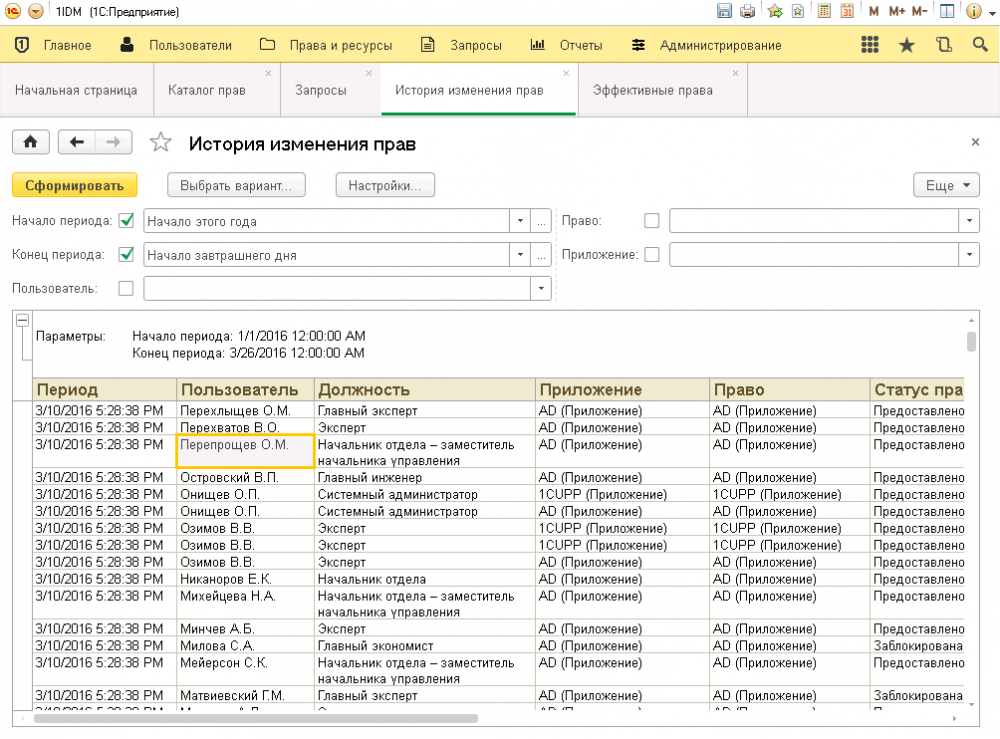

Работа с 1IDM

Работа с системой 1IDM начинается с главной страницы, где содержится информация и элементы управления, к которым пользователи обращаются чаще других. Содержание начальной страницы может настраиваться в соответствии с потребностями заказчика.

Рисунок 2. Начальная страница 1IDM

Интерфейс системы 1IDM предоставляет пользователю для работы следующее меню:

- «Главное»;

- «Пользователи»;

- «Права и ресурсы»;

- «Запросы»;

- «Отчеты»;

- «Администрирование».

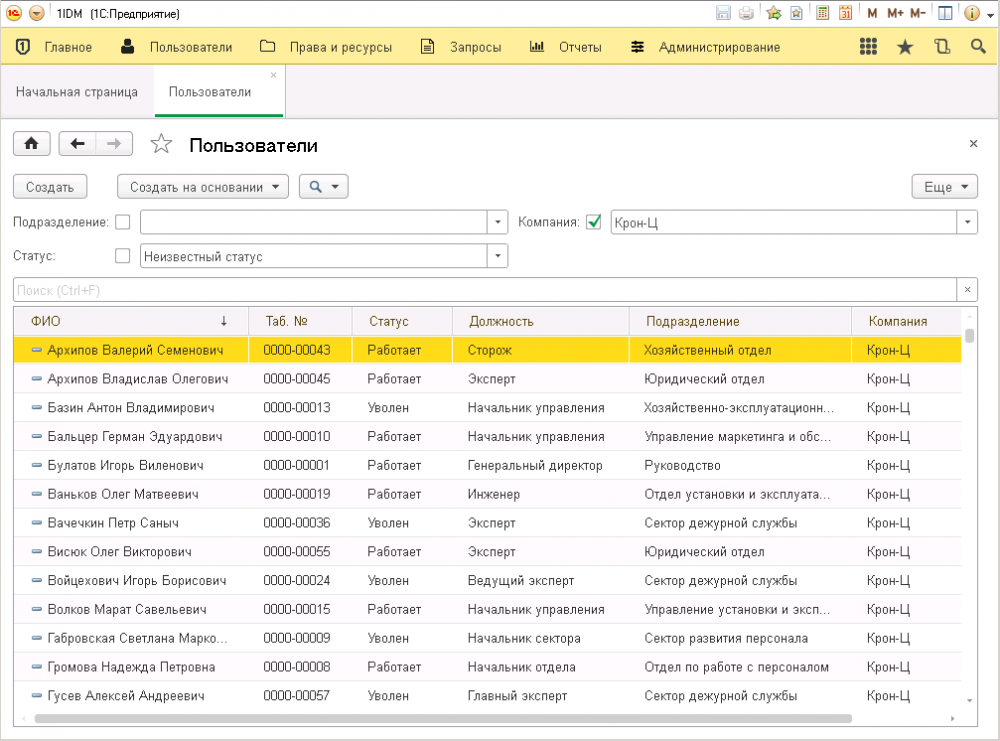

Меню «Пользователи» предназначено для управления информацией о компаниях, организационной структуре и пользователями.

Рисунок 3. Управление пользователями в 1IDM

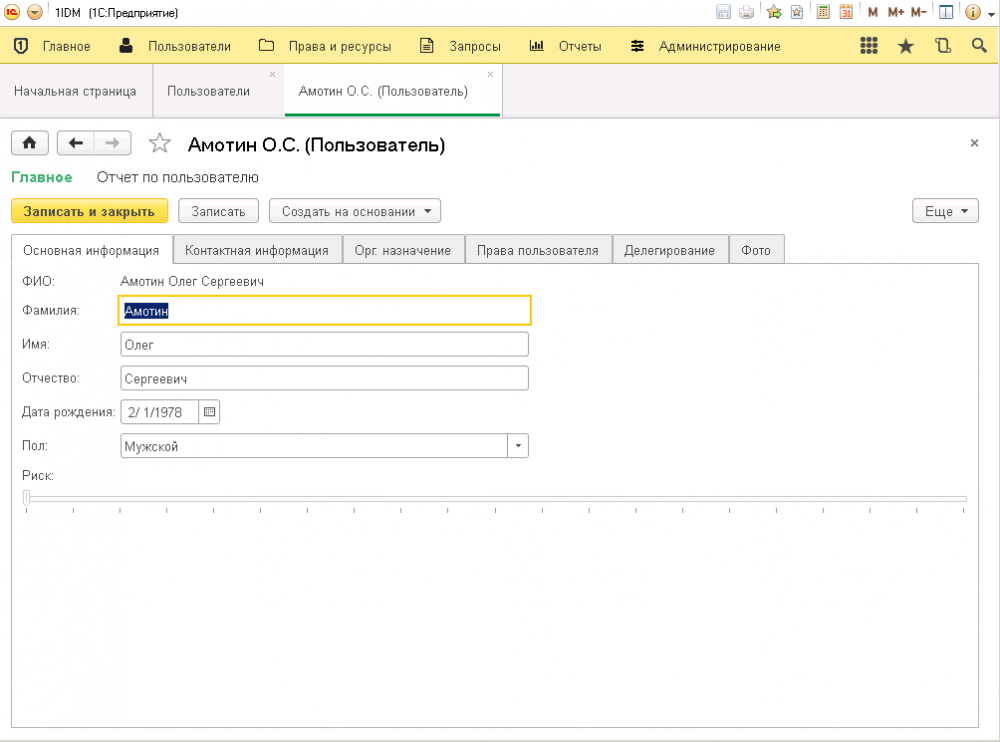

В карточке каждого пользователя содержится персональная информация о нем, месте его работы, информация о правах, учетных записях и ролях, предоставленных ему в информационных системах предприятия, а также информация о делегировании полномочий. При необходимости список атрибутов может быть изменен.

Рисунок 4. Карточка пользователя в 1IDM

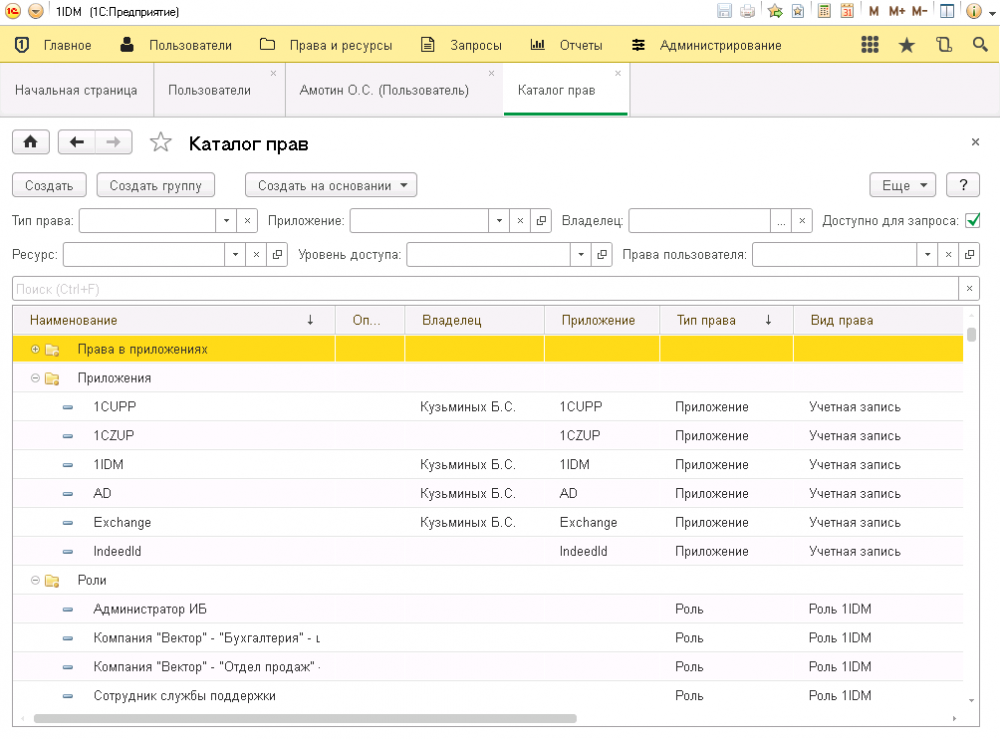

Для управления правами доступа используется меню «Права и ресурсы», в котором есть каталог, содержащий информацию обо всех приложениях, правах и ролях, доступных в системе. Также здесь настраивается работа с информационными ресурсами (например, сетевыми папками), правила ролевой модели, запрос доступа к привилегированным учетным записям и доступен список всех учетных записей, зарегистрированных в системе.

Рисунок 5. Каталог прав 1IDM

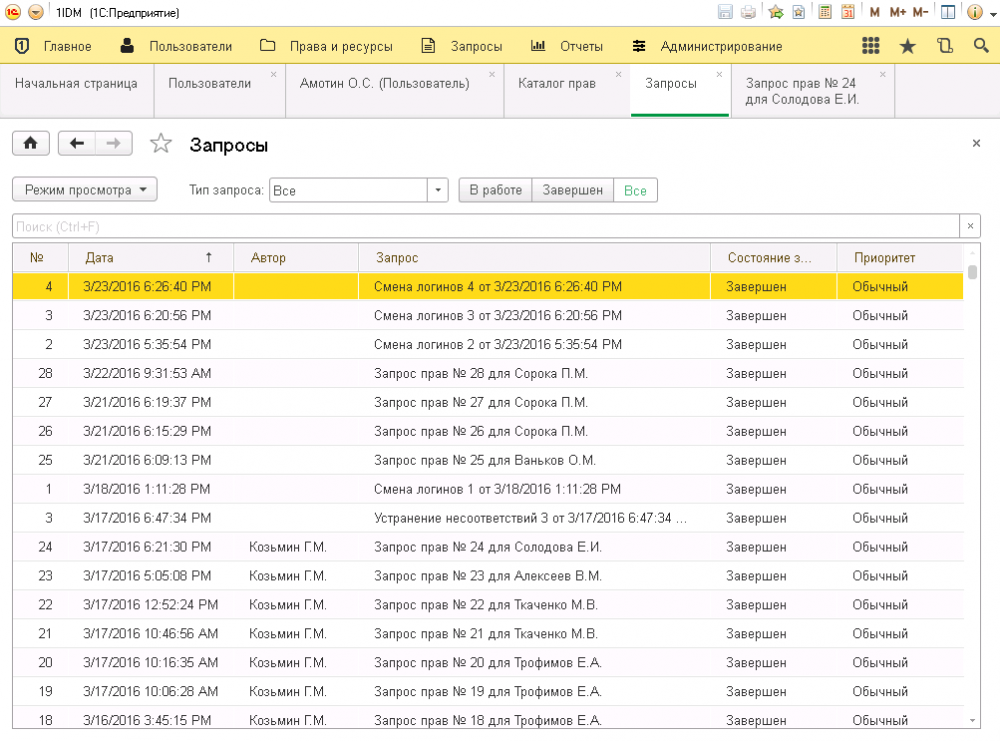

Создание и обработка запросов на предоставление и изменение прав осуществляется в меню «Запросы». Здесь для пользователя доступна информация обо всех его созданных запросах, информация о запросах, требующих его согласования, а также настраиваются маршруты согласования запросов и логика обработки кадровых событий.

Рисунок 6. Работа с запросами в 1IDM

В меню «Отчеты» можно построить отчеты по истории заявок, истории изменения прав доступа пользователей, по использованию привилегированных учетных записей и т.

Рисунок 7. Отчеты в 1IDM

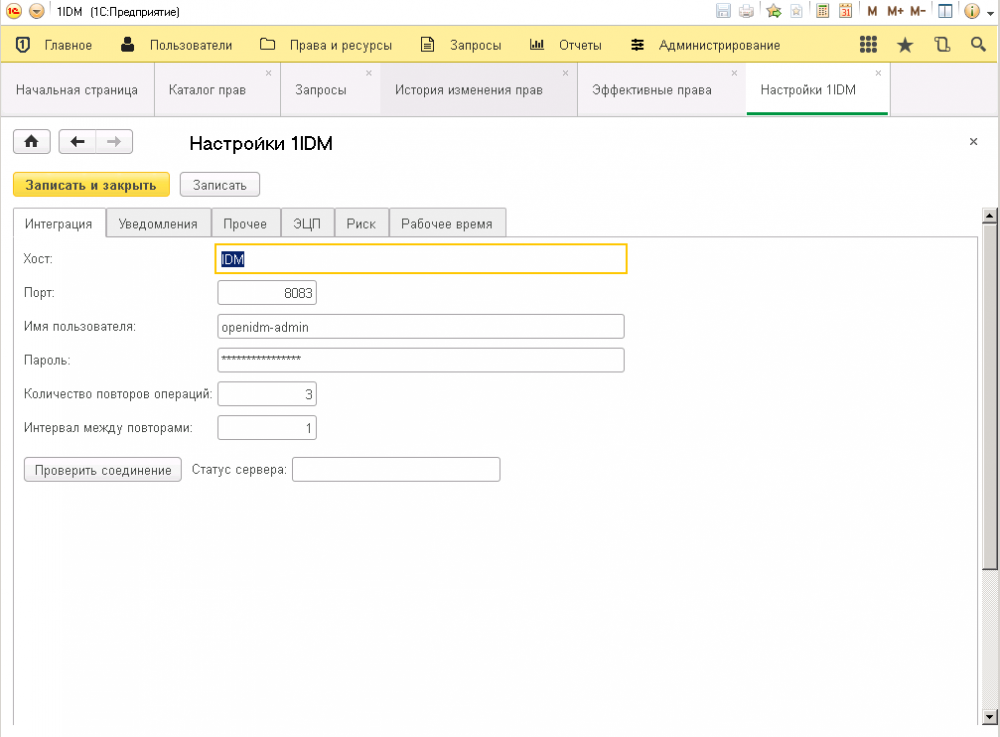

Меню «Администрирование» предоставляет функции для настройки, обслуживания и мониторинга состояния системы.

Рисунок 8. Администрирование 1IDM

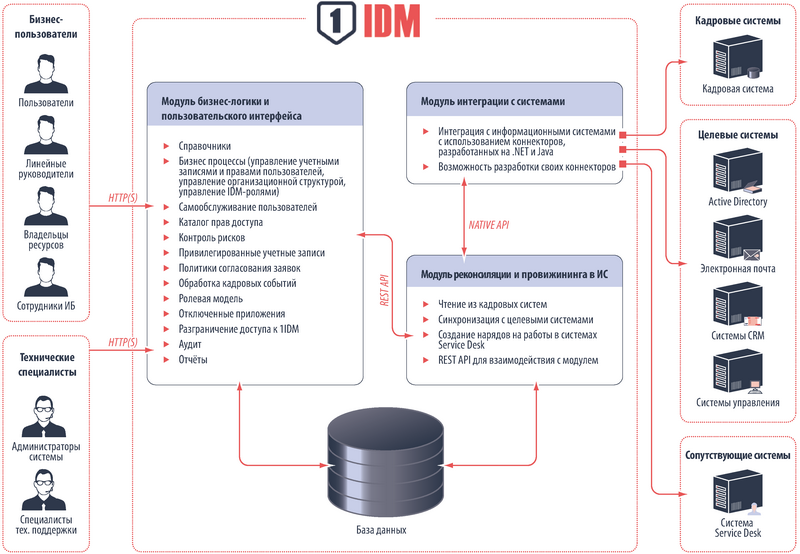

Архитектура 1IDM

Система 1IDM представляет собой продукт, созданный на базе открытых платформ, и состоит из следующих компонентов:

- модуль бизнес-логики и пользовательского интерфейса (реализован на базе 1С:Предприятие 8.3);

- модуль управления взаимодействием с информационными системами — провижининг (реализован на базе OpenIDM);

- модули интеграции с информационными системами — коннекторы (реализованы на базе OpenICF);

- база данных;

- консоль администратора и пользователей системы (веб-интерфейс).

Использование платформы автоматизации 1С:Предприятие и открытых платформ предоставляет следующие преимущества:

- использование системы 1IDM на базе уже имеющейся у клиента платформы 1С:Предприятие — тем самым уменьшается стоимость внедрения и поддержки новой системы;

- использование 1С:Предприятие позволяет на основе типовой конфигурации дорабатывать систему 1IDM под конкретного клиента;

- использование открытых платформ дает возможность компаниям, использующим 1IDM, самостоятельно выбирать тип дальнейшего сопровождения системы — привлекать стороннего подрядчика или осуществлять сопровождение силами собственных ИТ-специалистов.

Рисунок 1. Архитектура решения

В состав продукта входит комплект штатных коннекторов к ключевым информационным системам (предоставляется без дополнительной платы). В случае отсутствия коннектора к какой-либо системе производитель предоставляет услуги по разработке коннекторов на заказ (ориентировочно разработка коннекторов занимает 3-5 дней):

- для широко распространенных на российском рынке информационных систем разработка коннектора выполняется бесплатно;

- для специфичных информационных систем услуга по разработке коннектора является платной.

Ниже приведен перечень штатных коннекторов к ключевым информационным системам:

Кроме того, система 1IDM содержит штатные модули интеграции с распространенными на российском рынке системами для поддержки технологии единого входа (SSO), формирования электронной подписи: Indeed ID, КриптоПро.

В системе реализованы веб-сервисы, с помощью которых возможно выполнить интеграцию с внешними системами согласования запросов и системами Service Desk.

Прогноз компании «Инфосистемы Джет»

На сегодняшний день российский рынок систем управления доступом не слишком велик по сравнению, например, с рынками межсетевых экранов, антивирусов или средств предотвращения утечек данных. Количество проектов это подтверждает: 106 внедрений за 11 лет – не самый большой показатель. На наш взгляд, это связано с узкой направленностью IdM-решений, а также с тем, что количество крупных компаний, которым по плечу такие масштабные проекты, как внедрение IdM, сравнительно невелико, а для небольших компаний проекты по внедрению IdM хоть и заманчивы с точки зрения открывающихся перспектив, но не выгодны в виду высокой стоимости и длительности внедрения. Последнее обусловлено, в том числе, большим объемом работ по адаптации системы к бизнес-процессам заказчика.

Но мы считаем, что существует ряд факторов, которые могут существенно повлиять на ситуацию на рынке в течение ближайших трех лет.

В первую очередь, это новый уровень развития самих продуктов. В последнее время зарубежные вендоры стали больше внимания уделять не увеличению количества функций в своих системах, а расширению возможностей ее гибкой настройки. Кроме того, некоторые компании не останавливаются на разработке единственного продукта и выводят базовую функциональность IdM в отдельные «облегченные» решения c необходимым набором функциональности. Все эти нововведения в конечном счете приводят к уменьшению стоимости и длительности проекта.

Не стоит также забывать про курс на ипортозамещение, принятый для государственных компаний. За последние несколько лет российские разработчики существенно продвинулись на пути создания отечественных IdM. Появились новые игроки, уровень и качество продуктов тоже не стоит на месте. За последние два года российские компании сравнялись с зарубежными по количеству внедрений.

Выводы

В данном кратком обзоре мы познакомились с новой системой управления учетными записями и доступом 1IDM. Эта разработка отечественного производителя обладает следующими ключевыми преимуществами:

- российское IdM/IAM-решение;

- открытый исходный код компонентов;

- реализация на базе открытых платформ и тесная интеграция с 1C:Предприятие;

- необходимый функционал доступен из коробки (производитель заявляет минимальное программирование при внедрении);

- обширные возможности по настройке системы;

- быстрый и удобный веб-интерфейс;

- доступность внедрения и сопровождения;

- интеграция со сторонними продуктами по информационной безопасности (Indeed ID, КриптоПро).

Как видно из приведенного обзора, в системе реализовано большинство основных функций, которые сегодня требуются от IdM/IAM-систем (отличия от существующих продуктов, конечно же, имеются, но в данной статье детальное сравнение не предполагается). Из явно видимых недостатков в настоящее время можно выделить следующие:

- имеются ограничения по кастомизации (в веб-интерфейсе нельзя отобразить логотип клиента, присутствуют элементы, относящиеся к системе 1С, которые нельзя скрыть, и т. д.), при этом система легко может быть интегрирована в имеющийся корпоративный портал;

- отсутствует возможность согласовать или отклонить несколько запросов прав за раз, но в одном запросе могут быть запрошены различные права для нескольких пользователей, и согласование может быть частичным;

- отсутствие у продукта сертификации по требованиям ФСТЭК России (это может являться существенным ограничением при использовании продукта в организациях государственного сектора и во многих частных компаниях).

В целом, система 1IDM представляет собой довольно мощный набор инструментов для автоматизации управления учетными записями и правами пользователей в информационных системах. Хотя решение находится в начале своего развития, по нашей оценке, оно уже является достойным представителем российских продуктов в классе IdM/IAM-решений.