- Уведомление

- Общие сведения

- Назначение комплекса

- Назначение

- Операционные системы

- Основные характеристики

- Для работы плагина выполните следующие шаги

- Описание принципов работы плагина

- Глава вторая

- Проверить подпись на документе

- Подпись файлов в macOS

- Выясняем хэш сертификата КЭП

- Подпись файла командой из terminal

- Установка Apple Automator Script

- Глава первая

- Устанавливаем и настраиваем КЭП под macOS

- Устанавливаем КриптоПро CSP

- Устанавливаем драйверы Рутокен

- Устанавливаем сертификаты

- Удаляем все старые ГОСТовские сертификаты

- Устанавливаем корневые сертификаты

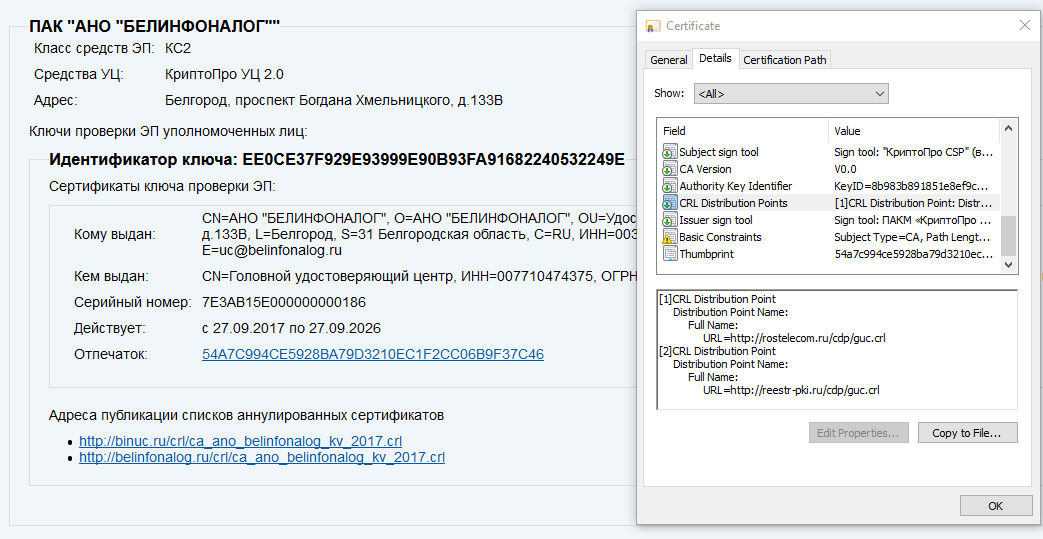

- Скачиваем сертификаты удостоверяющего центра

- Устанавливаем сертификат с Рутокен

- Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34. 10-2012

- Устанавливаем специальный браузер Chromium-GOST

- Устанавливаем расширения для браузера

- 1 КриптоПро ЭЦП Browser plug-in

- Плагин для Госуслуг

- Настраиваем плагин для Госуслуг

- Активируем расширения

- Настраиваем расширение КриптоПро ЭЦП Browser plug-in

- Проверяем что все работает

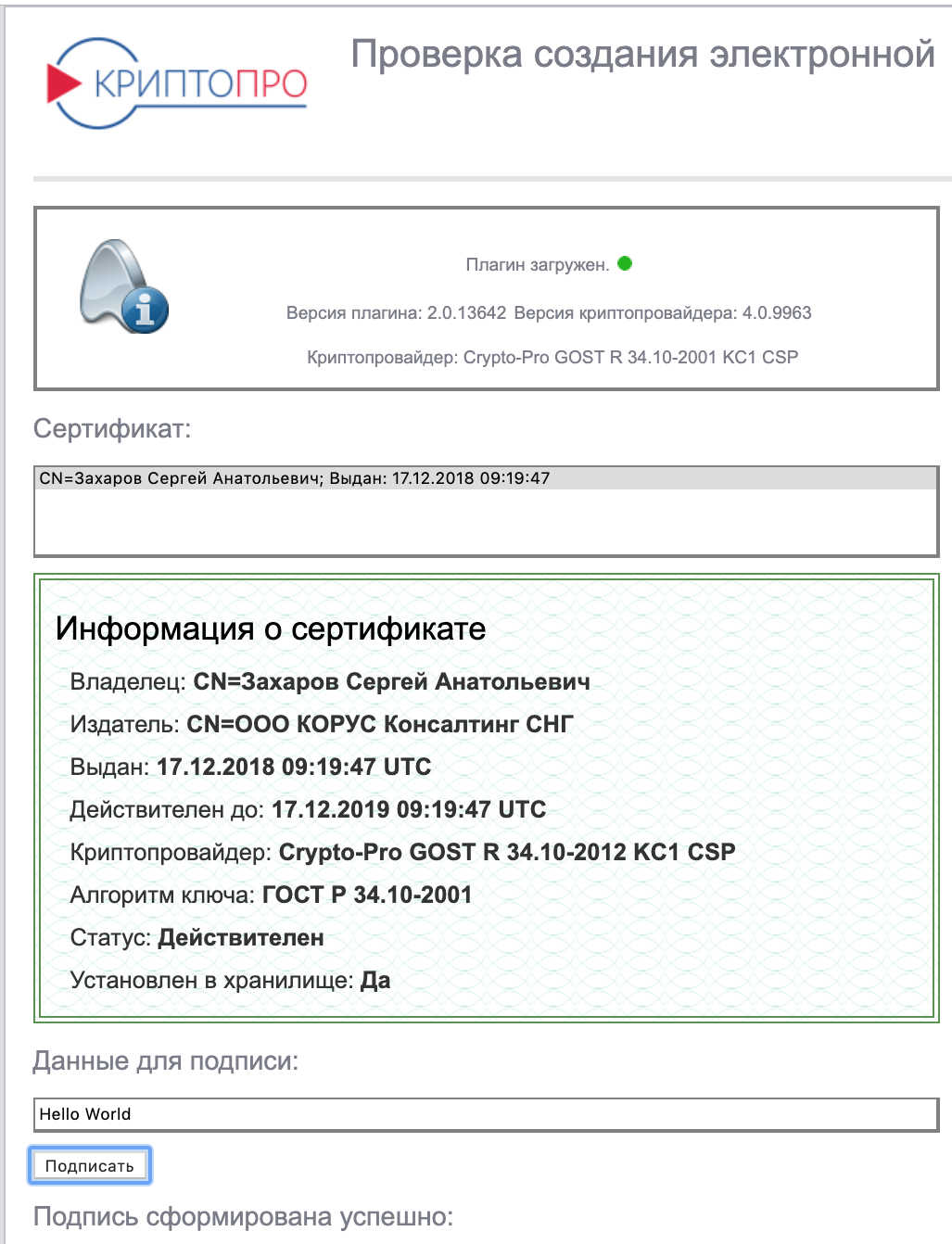

- Заходим на тестовую страницу КриптоПро

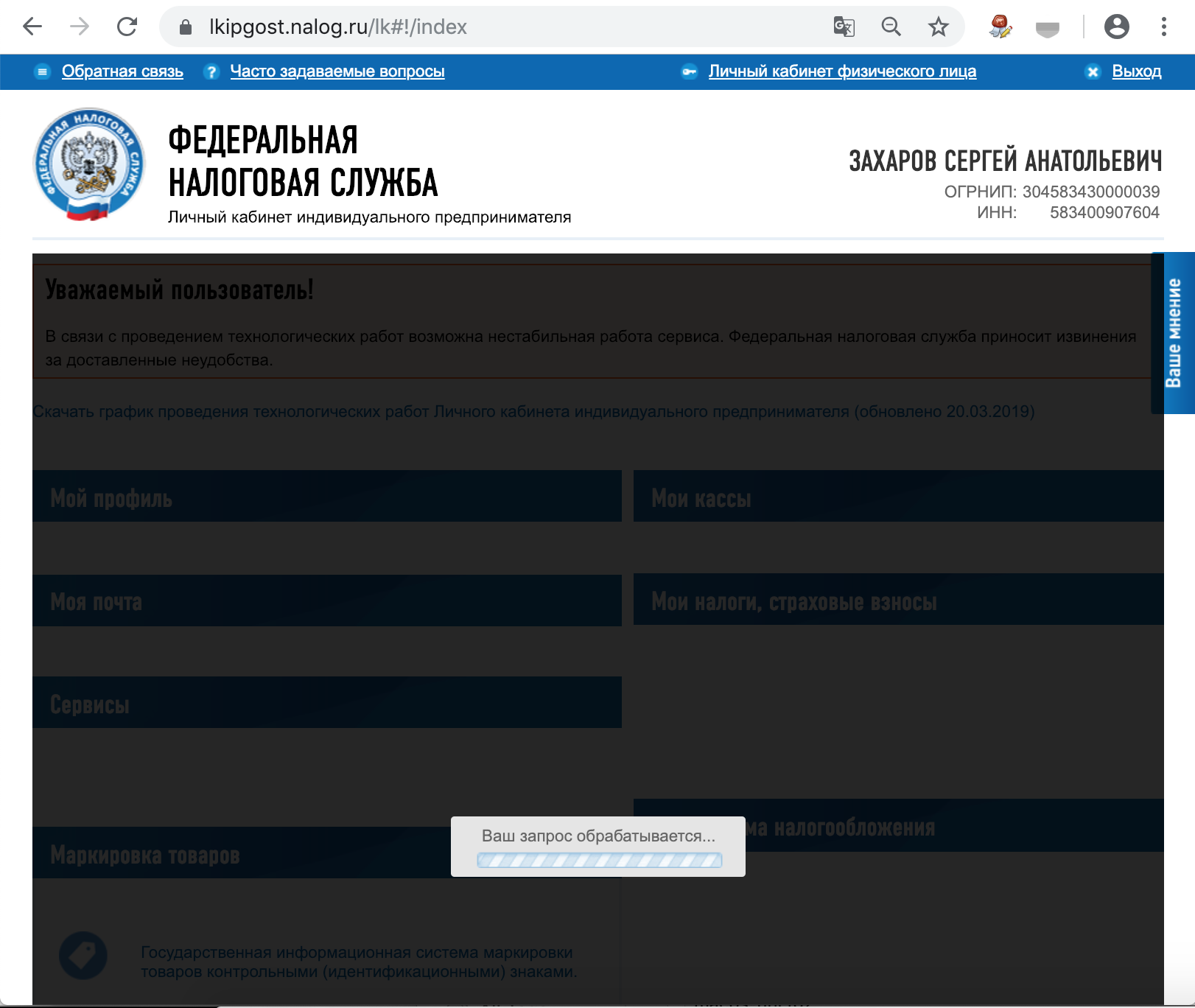

- Заходим в Личный Кабинет на nalog

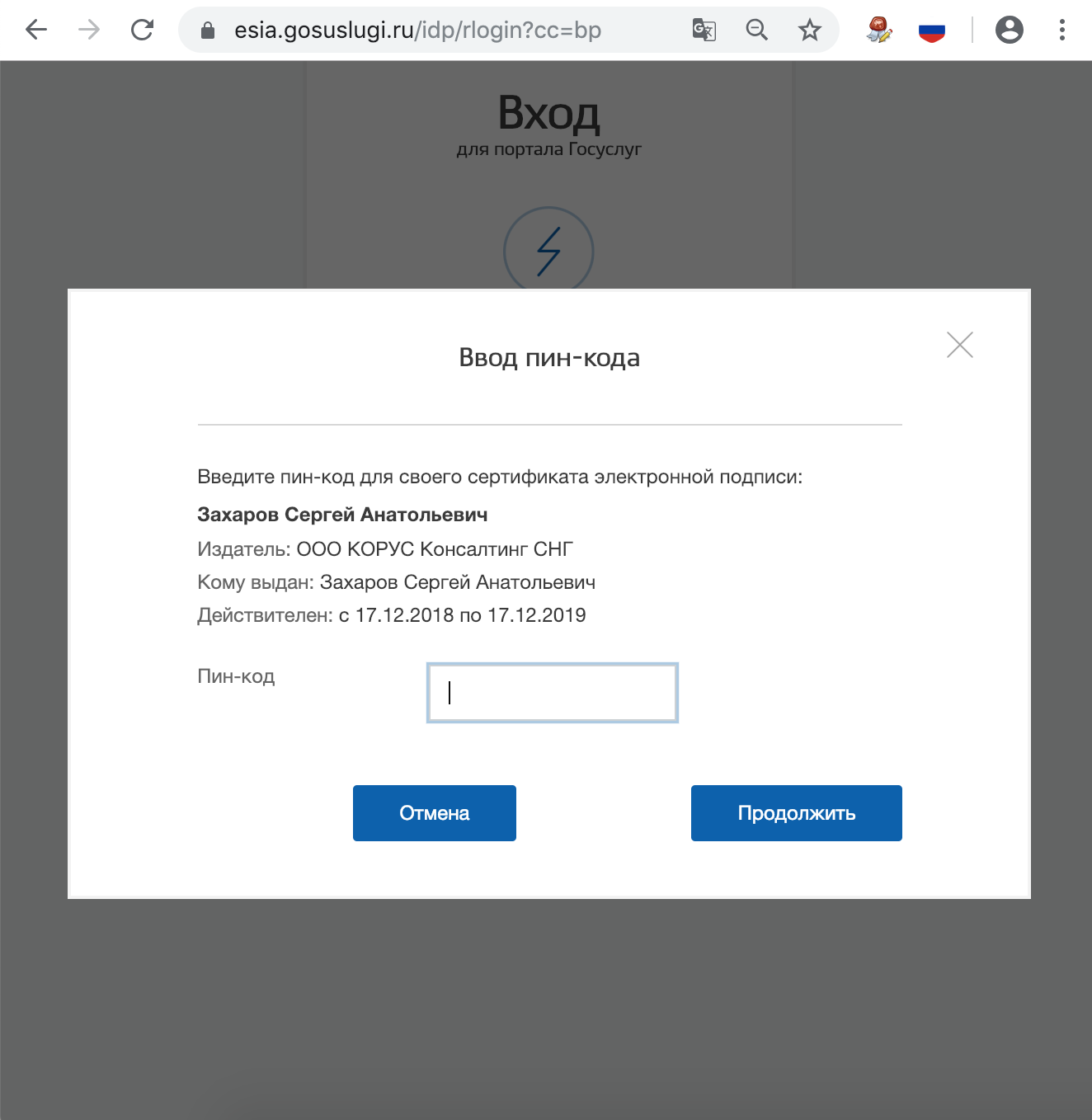

- Заходим на Госуслуги

- Что делать, если перестало работать

- Что нужно для работы с КЭП под macOS

- Немного про корневые и промежуточные сертификаты

- Центр загрузки

- Смена PIN-кода контейнера

- Выясняем название контейнера КЭП

- Смена PIN командой из terminal

Уведомление

![]()

Error

|

Anton G Оставлено | |

Пытаюсь проверить подпись и подписываемый файл. При проверке получаю ошибку – A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider. При проверке в cptools – тоже ошибка – https://skr.sh/sE6jCDbOVdw При проверке в сервисе crypto.kontur – ошибки нет, подпись проверяется корректно – https://skr.sh/sE6vFdtnJpU С чем может быть связана данная ошибка? | |

|

Андрей * Оставлено | |

Здравствуйте. Вы текст попробуйте перевести или прям так в поиск по форуму или поисковик отправить. Установите корневой сертификат в доверенные корневые. Обычно url сертификата издателя прописан в сертификате. | |

Important Information:

The Форум КриптоПро uses cookies. By continuing to browse this site, you are agreeing to our use of cookies.

More Details

Close

Общие сведения

Полное наименование изделия: Программно-аппаратный комплекс “Службы УЦ. КриптоПро TSP”.

Сокращенное наименование изделия: ПАК “КриптоПро TSP”.

Назначение комплекса

ПАК “КриптоПро TSP” реализует сервис службы штампов времени, функционирует по протоколу TSP (Time-Stamp Protocol).

ПАК “КриптоПро TSP” обеспечивает использование международных рекомендаций в части построения инфраструктуры открытых ключей, с учетом применения ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001, ГОСТ Р 34.10/11-2012:

- RFC 3161 “Internet X.509 Public Key Infrastructure. Time-Stamp Protocol (TSP)”;

- RFC 3280 “Internet X.509 Public Key Infrastructure. Certificate and Certificate Revocation List (CRL) Profile”;

- информационную безопасность по уровню защиты КС2 при использовании в соответствии с требованиями эксплуатационной документации.

Загрузить ПАК “КриптоПро TSP”

Стоимость ПАК “КриптоПро TSP”

Приобрести ПАК “КриптоПро TSP”

Страница для печати

Страница для печати

|

rostikes Оставлено | |

Добрый день! Помогите пожалуйста с вопросом, после всей проделанной установки всплывает ошибка: Статус: Ошибка при проверке цепочки сертификатов. Возможно на компьютере не установлены сертификаты УЦ, выдавшего ваш сертификат Не удалось создать подпись из-за ошибки: A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider. Устанавливал разные версии 4, 5, разницы нет. https://disk.yandex.ru/i/U6pzn5a2gDRAkg Отредактировано пользователем 22 июня 2022 г. 12:11:28(UTC) | |

|

Андрей * Оставлено | |

Здравствуйте. Скачать сертификаты УЦ ФНС от 2022 и установить в промежуточные центры сертификации (через Инструменты КриптоПРО) + установить в доверенные корневые: Серийный номер: Действует: Отпечаток: | |

| |

|

rostikes Оставлено | |

|

nickm Оставлено | |

Автор: rostikes прикладываю скрин. Автор: Андрей * | |

| |

|

rostikes Оставлено | |

Назначение

КриптоПро TSP Client предназначен для обращения к серверам штампов времени протоколу TSP поверх HTTP, работы с запросами на штампы и с самими штампами времени.

КриптоПро TSP Client представляет собой программный интерфейс (библиотеку) для работы со штампами времени и не имеет другого интерфейса пользователя. Поэтому КриптоПро TSP Client не имеет выделенного дистрибутива. Его установка должна производиться совместно с установкой продукта, который использует его программный интерфейс. Модули для интеграции КриптоПро TSP Client в установочный пакет другого продукта включены в инструментарий разработчика КриптоПро TSP SDK вместе с соответствующим руководством.

Операционные системы

КриптоПро TSP Client функционирует в следующих операционных системах:

- Microsoft Windows XP / 2003 / Vista / 2008 / W7 / 2008 R2 / W8 / 2012 / W8.1 / 2012 R2 / 2016 / W10,

- ОС семейства Linux, удовлетворяющих LSB 3.1 и выше,

- FreeBSD 7.x и выше,

- AIX 5.3 и 6.x,

- Apple MacOS 10.6 и выше.

Основные характеристики

КриптоПро TSP Client:

- Реализует протокол TSP поверх HTTP по RFC 3161 с учётом использования российских криптографических алгоритмов.

- Поддерживает штампы времени Microsoft, используемые в технологии

- Может настраиваться с помощью групповых политик. Список доступных политик см. в КриптоПро PKI SDK.

- Позволяет обращаться к серверу по протоколу TLS (SSL), поддерживает различные методы аутентификации и доступ через прокси.

- Совместим с серверными приложениями.

- Работает с любым криптопровайдером (CSP).

- Предоставляет интерфейсы C++ и COM. COM-интерфейс может использоваться в скриптах.

- Включает низкоуровневый интерфейс для работы с ASN.1-структурами протокола TSP и технологии .

- Устанавливается с помощью Windows Installer.

Страница для печати

Страница для печати

Цифровой документооборот входит в нашу жизнь уверенными шагами и если для юридических лиц это уже суровые будни, то многие физические лица могли с этим еще не столкнуться. Но со временем оставаться в стороне становится всё сложнее и нужно приспосабливаться к меняющимся условиям, иначе можно получить не совсем приятные последствия.

Заключение договоров — дело привычное. Их заключают в банках, в больницах, при покупке мебели, оплате обучения. Прочитать договор, проверить реквизиты юридического лица, с которым заключается договор, убедиться в наличии печати и подписи — стандартная процедура, которая уменьшает риск обмана. Однако приобретённые навыки работы с бумажными договорами не могут просто так перейти в цифровой мир в силу специфики электронных документов.

В этой статье хочется рассказать о своем опыте знакомства с российскими электронными подписями (ЭП), которые используются для подписания договоров с физическими лицами в том числе и страховыми компаниями, а также подводных камнях, на которые наткнулся при этом.

Для меня эта история началась при заключении договора со страховой компанией ООО СК “Сбербанк страхование”. После оформления мне показались подозрительными некоторые факты (небольшой спойлер: всё оказалось хорошо) и я стал разбираться, как же мне проверить, что полученный документ действительно выдан страховой компанией, а не некими третьими лицами.

Что же меня насторожило?

После расчёта суммы в калькуляторе на сайте и заполнения формы с паспортными и контактными данными мне на электронную почту пришло письмо, в котором кроме общей информации, полезных ссылок и контактов было 3 вложения: памятка, правила страхования и сам полис. Я ознакомился с документами, оплатил страховку и стал ждать подписанную версию полиса.

Через полчаса ожидания я стал волноваться, быстрый поиск показал, что у страховой компании есть аж 3 разных активных домена: www.sberbank-insurance.ru, www.sberins.ru и sberbankins.ru, что не добавляло мне уверенности в компании.

Звонок в контакт центр принёс информацию о том, что присланный полис и является финальным документом с ЭП страховой компании. Мне показалось странным, что компания отдаёт уже подписанный документ еще до факта оплаты клиентом и я стал проверять полученный pdf файл.

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Реестр выданных сертификатов ЭЦП юридического лица

|

Сергей Кусков Оставлено | |

Здравствуйте! | |

|

two_oceans Оставлено | |

Все сразу посмотреть сложно. Они конечно есть на портале регулятора e-trust.gosuslugi.ru , но там поиск по номеру сертификата, а не по организации. Вообще, через какие-то недокументированные функции возможно удастся вытащить что нужно. Некоторые УЦ показывают список сертификатов выданных у них – УЦ ФК в кабинете руководителя (подсказка: выбрать “изменить статус сертификата”, потом “сертификата сотрудника”, найти – покажет все действующие сертификаты организации, выданные УЦ ФК); Контур группирует сертификаты но номеру мобильного, на который приходят смс о подтверждении выпуска. За исключением сертификатов юридических лиц без ФИО и снилса: сертификаты юридических лиц показываются в личных кабинетах ЕПГУ (портала госуслуг) тех людей, чей снилс указан в сертификате. В норме такие сертификаты выдаются только на руководителя, но некоторые АУЦ выдают (по доверенности от руководителя) и на сотрудников. Сертификаты юридического лица на сотрудников увидеть сложно, если не знать номер сертификата. В том смысле, что если искать сертификаты, возможно полученные мошенниками, то они легко могут записать доверенность на другое имя и снилс, такой сертификат не будет видно даже если проверить всех сотрудников. Если подумать про смену руководителя или уволившихся сотрудников все еще сложнее. Примечание. Сертификаты юридических лиц без ФИО и снилса (ЭП-ОВ, например) невозможно использовать для входа на госуслуги, поэтому они туда не передаются от УЦ и соответственно отсутствуют в списке для блокирования. Это принципиально делает невозможным их отслеживание через ЕПГУ. Примечание 2. Неквалифицированные сертификаты (что физлиц, что юрлиц) Вы также вряд ли увидите на ЕПГУ. Суммируя, только квалифицированные сертификаты юридического лица на текущего руководителя (наиболее рискованные для подделки мошенниками) легко проверить из личного кабинета руководителя на ЕПГУ. | |

| |

FYI. Статья написана в далеком 2019 году, но актуальна и на ноябрь 2021.

Каждый предприниматель и руководитель ООО пользуется электронной подписью. Помимо КЭП для ЕГАИС и облачных КЭП для сдачи отчетности, выдаваемых банками и бухгалтерскими сервисами, особый интерес представляют универсальные УКЭП на защищенных токенах. Такие сертификаты позволяют только логиниться на гос.порталы и подписывать любые документы, делая их юридически значимыми.

Благодаря сертификату КЭП на USB-токене можно удаленно заключить договор с контрагентом или дистанционным сотрудником, направить документы в суд; зарегистрировать онлайн-кассу, урегулировать задолженность по налогам и подать декларацию в личном кабинете на nalog.ru; узнать о задолженностях и предстоящих проверках на Госуслугах.

Представленный ниже мануал поможет работать с КЭП под macOS – без изучения форумов КриптоПро и установки виртуальной машины с Windows.

Содержание

Что нужно для работы с КЭП под macOS:

Устанавливаем и настраиваем КЭП под macOS

- Устанавливаем КриптоПро CSP

- Устанавливаем драйверы Рутокен

- Устанавливаем сертификаты

3.1. Удаляем все старые ГОСТовские сертификаты

3.2. Устанавливаем корневые сертификаты

3.3. Скачиваем сертификаты удостоверяющего центра

3.4. Устанавливаем сертификат с Рутокен - Устанавливаем специальный браузер Chromium-GOST

- Устанавливаем расширения для браузера

5.1 КриптоПро ЭЦП Browser plug-in

5.2. Плагин для Госуслуг

5.3. Настраиваем плагин для Госуслуг

5.4. Активируем расширения

5.5. Настраиваем расширение КриптоПро ЭЦП Browser plug-in - Проверяем что все работает

6.1. Заходим на тестовую страницу КриптоПро

6.2. Заходим в Личный Кабинет на nalog.ru

6.3. Заходим на Госуслуги - Что делать если перестало работать

Смена PIN-кода контейнера

- Выясняем название контейнера КЭП

- Смена PIN командой из terminal

Подпись файлов в macOS

- Выясняем хэш сертификата КЭП

- Подпись файла командой из terminal

- Установка Apple Automator Script

Проверить подпись на документе

Вся информация ниже получена из авторитетных источников (КриптоПро #1, #2 и #3, Рутокен, Корус-Консалтинг, УФО Минкомсвязи), а скачивать ПО предлагается с доверенных сайтов. Автор является независимым консультантом и не связан ни с одной из упомянутых компаний. Следуя данной инструкции, всю ответственность за любые действия и последствия вы принимаете на себя.

Одним из основных компонентов автоматизированных информационных систем (АИС) с применением электронных цифровых подписей (усиленных электронных подписей) является Удостоверяющий центр.

Удостоверяющий центр – это организационный элемент АИС, обеспечивающий изготовление сертификатов открытых ключей и управление (аннулирование, приостановление, возобновление) ими, а также выполняющий иные функции, установленные законодательством Российской Федерации.

Ввиду высокой трудоемкости технологических операций, связанных с реализацией целевых функций Удостоверяющего центра, необходимо автоматизировать указанные операции с использованием специализированного программно-аппаратного обеспечения (специализированных программно-аппаратных комплексов).

Компания КРИПТО-ПРО является разработчиком и поставщиком программно-аппаратного комплекса «Удостоверяющий Центр «КриптоПро УЦ» (ПАК «КриптоПро УЦ»), обеспечивающего автоматизацию целевых функций Удостоверяющего центра.

Программно-аппаратный комплекс «Удостоверяющий Центр «КриптоПро УЦ» является первым в Российской Федерации специализированным программно-аппаратным комплексом, успешно прошедшим сертификационные испытания и получившим сертификат соответствия ФСБ России. С момента получения первого сертификата соответствия ПАК «КриптоПро УЦ» неоднократно модернизировался, качество новых версий комплекса подтверждалось новыми сертификатами соответствия ФСБ России. Свидетельством отличных эксплуатационных характеристик ПАК «КриптоПро УЦ» является его широкое применение как органами государственной власти и местного самоуправления, так и субъектами малого, среднего и крупного бизнеса всех отраслей.

ПАК «КриптоПро УЦ» предназначен для выполнения организационно-технических мероприятий по обеспечению участников АИС средствами применения электронной цифровой подписи (электронной подписи) в целях:

- контроля целостности и авторства электронных документов, передаваемых в АИС;

- проверки подлинности взаимодействующих программных компонентов и конфиденциальности передаваемых данных при информационном взаимодействии;

- создания системы юридически значимой электронной цифровой подписи (электронной подписи) в системах электронного документооборота;

- обеспечения безопасности и разграничения доступа при взаимодействии субъектов АИС.

Сертификаты соответствия ФСБ России на ПАК «КриптоПро УЦ»

Загрузить ПАК «КриптоПро УЦ» версии 1.5

Загрузить ПАК «КриптоПро УЦ» версии 2.0

Страница для печати

Страница для печати

Специалисты компаний КриптоПро и ИТ-Экспертиза реализовали архитектуру сетевого доступа нулевым доверием (ZTNA – Zero Trust Network Access) с использованием технологий NAC (Network Access Control) и VPN (Virtual Private Network) и на основе этой архитектуры разработали комплексное российское решение для обеспечения контролируемого защищённого удаленного доступа пользователей к корпоративным ресурсам.

В свете ухода с российского рынка ИБ ряда иностранных игроков перед заказчиками встал вопрос – чем заменить эти решения. Уже сегодня отечественные программные продукты успешно выполняют ряд функций иностранного ПО. Сегодня стало доступно совместное решение для организации защищенного удалённого доступа с проверкой политики безопасности пользовательских рабочих станций за счет совместного применения VPN-шлюза КриптоПро NGate (далее – NGate) и комплекса информационной безопасности САКУРА (далее – САКУРА).

Решение позволяет:

- Предоставлять удаленный доступ пользователям к корпоративным ресурсам только с проверенных рабочих мест после проведения проверки их состояния защищенности и соответствия установленным требованиям по информационной безопасности.

- Обеспечить защиту каналов связи при удаленном доступе пользователей и исключить несанкционированный доступ к корпоративным ресурсам и удаленным АРМ.

- Импортозаместить аналогичные решения зарубежных производителей, в том числе ушедших из России.

Универсальный шлюз удаленного доступа и VPN КриптоПро NGate предназначен для защиты каналов связи с возможностью предоставления гранулированного доступа конкретным пользователям или группам пользователей к необходимым корпоративным ресурсам с учетом гибкой политики безопасности, в том числе с применением двухфакторной аутентификации. NGate сертифицирован ФСБ России по классам КС1, КС2 и КС3, и обеспечивает поддержку протоколов TLS и IPSec в соответствии с российскими криптографическими алгоритмами ГОСТ 28147-89, ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012, ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012.

Комплекс информационной безопасности САКУРА предназначен для контроля состояния защищенности рабочих мест на основе политик обнаружения и реагирования на угрозы безопасности, управления доступом к корпоративным ресурсам. САКУРА позволяет контролировать состояние удаленных рабочих мест и других устройств 24 часа в сутки и предотвращать последствия нарушения правил информационной безопасности, мгновенно реагируя на несоответствия эталонам ИБ.

“В современных условиях технологические коллаборации российских ИБ-разработчиков позволяют импортозаместить иностранные аналоги и существенно снизить риски, связанные с уходом крупных иностранных игроков из России, а также повысить уровень защищенности корпоративных ресурсов и выполнения требований законодательства по информационной безопасности. И созданное нашими компаниями комплексное решение – большой шаг в этом направлении”, – отметил директор по развитию бизнеса и работе с партнерами КриптоПро Павел Луцик.

“В настоящий момент большинство российских производителей ПО решает задачу замены вендоров, решений, функций, уходящих с рынка. Мы рассматриваем направление технологического партнерства как одно из ключевых, и работа с коллегами из КриптоПро продвинет это направление на шаг дальше. Интеграция продуктов САКУРА и КриптоПро NGate позволяет нашим клиентам реализовать концепцию ZTNA на практике и в режиме онлайн управлять доступом рабочих мест к инфраструктуре компании в зависимости от соблюдения требований безопасности”, – комментирует генеральный директор компании ИТ-Экспертиза Вячеслав Савлюк.

Страница для печати

Страница для печати

Доставка в:

Самовывоз из офиса Softmagazin

Бесплатно

Курьером по Москве в пределах МКАД

200 руб.

Доставка электронных лицензий

Бесплатно

Описание товара

Основные характеристики

Trusted TLS 3.0 – программный продукт для организации защищенного TLS канала для веб-серверов Apache HTTP Server и NGINX с применением российских криптографических алгоритмов.

Решение обеспечивает возможность аутентификации по цифровым сертификатам и выполнение криптографических операций подписи и шифрования.

Trusted TLS 3.0 – это доработанный криптографический пакет OpenSSL, позволяющий использовать российские стандарты криптографической защиты информации в утилите командной строки openssl, веб-серверах Apache HTTP Server и nginx. Поддержка сертифицированных в РФ алгоритмов электронной подписи, шифрования файлов и канала передачи информации реализована посредством вызова функций криптопровайдера «КриптоПро CSP».

Trusted TLS поставляется вместе с доработанными веб-серверами. В случае с Apache-серверами, изменения производились только в модуле mod_ssl. Новый модуль, созданный на базе mod_ssl, называется mod_digt_tls, и в большинстве случаев его можно подключить к веб-серверам, входящими в состав популярных дистрибутивов Linux. В отличие от Apache HTTP Server, nginx на модули не делится, поэтому Trusted TLS внедрен в его единственный исполняемый файл.

Стандартные версии продукта

- Trusted TLS 3 (для веб-серверов Apache HTTP Server 2.2.21, 2.4.12 и nginx 1.9.3);

- Trusted TLS 3 Standard;

- Trusted TLS 2.2 (для веб-сервера Apache HTTP Server 2.2.21);

- Trusted TLS 2.2 for Connectra R66.

Поддерживаемые операционные системы

- семейства Windows:

– Windows 7/8/8.1/Server 2003/2008 (32-разрядные);

– Windows 7/8/8.1/Server 2008/2008 R2/2012 (64-разрядные); - совместимые с Linux Standard Base ISO/IEC 23360 (32- и 64-разрядные).

Описания решений

- Защита каналов передачи данных

- Защита доступа к интернет-порталам

- Защищенный электронный обмен документами для банков

- Защита каналов передачи данных для Check Point Connectra

- Защита каналов передачи данных для web-приложений Oracle

Криптографические операции с использованием СКЗИ «КриптоПро CSP» версий 3.6, 3.9 и 4.0

- создание ключевой пары по ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012;

- хэширование по ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012;

- формирование и проверка ЭП по ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012;

- шифрование и расшифрование на закрытом ключе ГОСТ Р 34.10-2001 и ГОСТ Р 34.11-2012;

- симметричное шифрование по ГОСТ 28147-89;

- имитовставка (MAC) по ГОСТ 28147-89;

Поддержка TLS/SSL протоколов

- версии TLS: 1.0, 1.1 и 1.21 для сертифицированных и зарубежных алгоритмов;

- версии SSL: 2.0 и 3.0 для не сертифицированных алгоритмов;

- поддержка шифросюит (CipherSuite): TLS_GOSTR341001_WITH_28147_CNT_IMIT (0×0081) и TLS_GOSTR341112_256_WITH_28147_CNT_IMIT (0xFF85);

- 256-битное шифрование для в соответствии с ГОСТ 28147-89;

- поддержка X.509-сертификатов с ключами по ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012 (256 и 512 бит).

Дополнительные возможности Trusted TLS 3

- совместим с «КриптоПро TLS» от компании «Крипто-Про»;

- возможность одновременной установки ГОСТ и RSA сертификатов на один виртуальный хост;

- поддерживает несколько ГОСТ-сертификатов на разных виртуальных хостах;

- аутентификация по ГОСТ-алгоритмам при проксировании;

- только в веб-серверах Apache: возможность одновременной установки ГОСТ и RSA сертификатов на одном виртуальном хосте;

- только в веб-серверах Apache: поддержка расширений сертификата Улучшенный ключ (Extended key usage) и Политики сертификата (Certificate policies) в переменных окружения сервера.

Стандартные высокоуровневые операции OpenSSL библиотек crypto и ssl

- поддержка ЭП в формате PKCS#7, CMS, S/MIME;

- поддержка параллельных ЭП в формате CMS;

- поддержка шифрования в формате PKCS#7, CMS, S/MIME;

- поддержка ГОСТ-сертификатов формата x509, включая версию 3;

- поддержка запросов на ГОСТ-сертификаты в формате PKCS#10;

- подключение к защищенным серверам по ГОСТ TLS;

- прием соединений по ГОСТ TLS.

Лицензия КриптоПро Trusted TLS по выгодной цене у крупнейшего интернет-магазина ПО в нашей стране. Стоимость лицензии от 10000 руб. Наши менеджеры проконсультируют и помогут с выбором лицензионных продуктов КриптоПро для покупки в Москве, Санкт-Петербурге и других городах России.

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах и поддерживает работу с широким набором алгоритмов, как встроенных в операционную систему, так и доустановленных дополнительно.

Вниманию пользователей браузеров на основе ChromiumДля стабильной работы браузерного расширения рекомендуется обновить браузер до последней версии (104+). Причина описана на форуме.

Для работы плагина выполните следующие шаги

1 Установите криптопровайдер

Для создания и проверки электронных подписей по алгоритмам ГОСТ требуется обязательная установка криптопровайдера, поддерживающего ГОСТ (мы рекомендуем КриптоПро CSP).

Скачать КриптоПро CSP

2 Установите КриптоПро ЭЦП Browser plug-in

Приложение осуществляет взаимодействие веб-страниц в вашем браузере с криптопровайдером в операционной системе и предназначено для создания и проверки электронной подписи на веб-страницах. Рекомендуем воспользоваться инструкцией по установке

Скачать КриптоПро ЭЦП Browser plug-in

3 Проверьте работу установленного плагина

Чтобы убедиться, что всё установлено верно и все элементы системы надёжно взаимодействуют, мы создали специальную площадку для тестирования и проверки создания электронной подписи.

Проверить работу плагина

Описание принципов работы плагина

КриптоПро ЭЦП Browser plug-in легко встраивается и применим в любом из современных браузеров с поддержкой сценариев JavaScript:

- Яндекс.Браузер

- Internet Explorer

- Microsoft Edge (на базе Chromium версии 104+)

- Mozilla Firefox

- Google Chrome (в том числе Chromium-Gost. На базе Chromium версии 104+)

- Apple Safari

- Opera

Поддерживаемые операционные системы:

- Microsoft Windows (инструкция по установке);

- Linux (инструкция по установке);

- Apple MacOS (инструкция по установке).

КриптоПро ЭЦП Browser plug-in позволяет подписывать различные типы данных:

- электронный документ;

- данные веб-формы;

- файл, загруженный с компьютера пользователя;

- текстовое сообщение и т.п.

С точки зрения бизнес-функций, плагин позволяет использовать ЭП:

- на клиентских порталах;

- в системах интернет-банкинга;

- в электронных офисах с доступом через web и т.п.

Например: В онлайн-банке подтверждение операции по переводу средств усовершенствованной электронной цифровой подписью обеспечит гарантию того, что счетом распорядился владелец в конкретный (подтвержденный) момент времени и сертификат ключа подписи на момент совершения транзакции был действителен.

КриптоПро ЭЦП Browser plug-in позволяет создавать и проверять как обычную электронную подпись, так и усовершенствованную электронную подпись. Поскольку плагин является частью стандарта применения усовершенствованной электронной цифровой подписи, автоматически решаются задачи:

- доказательство момента подписи документа и действительности сертификата ключа подписи на этот момент;

- отсутствие необходимости сетевых (онлайн) обращений при проверке подписи;

- архивное хранение электронных документов.

Создание и проверка подписи происходят на стороне пользователя. При создании подписи с помощью КриптоПро ЭЦП Browser plug-in, электронная подпись может быть либо добавлена к подписываемым данным (присоединенная ЭП), либо создана отдельно (отделенная ЭП).

КриптоПро ЭЦП Browser plug-in распространяется бесплатно (лицензионное соглашение).

На нашем сайте доступна демо-страница для пробной работы с КриптоПро ЭЦП Browser plug-in. Полная инструкция по установке доступна по ссылке.

Скачать актуальную версию КриптоПро ЭЦП Browser plug-in:

- версия 2.0 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС)

- Актуальная, развивающаяся версия.

- Поддерживает работу с алгоритмами ГОСТ Р 34.10/11-2012 (при использовании с КриптоПро CSP 4.0 и выше).

- Для Microsoft Windows совместима с КриптоПро CSP версии 3.6 R4 и выше, для других ОС – с КриптоПро CSP версии 4.0 и выше.

- Компоненты КриптоПро TSP Client 2.0 и КриптоПро OCSP Client 2.0, входящие в данную версию, не принимают лицензию от версий 1.x.

- Для работы в Firefox версии 52 и выше требуется дополнительно установить расширение для браузера.

- все версии для разработчиков (полный комплект дистрибутивов КриптоПро ЭЦП Browser plug-in).

Подробное описание КриптоПро ЭЦП Browser plug-in приведено в Руководстве разработчика КриптоПро ЭЦП SDK.

Страница для печати

Страница для печати

Глава вторая

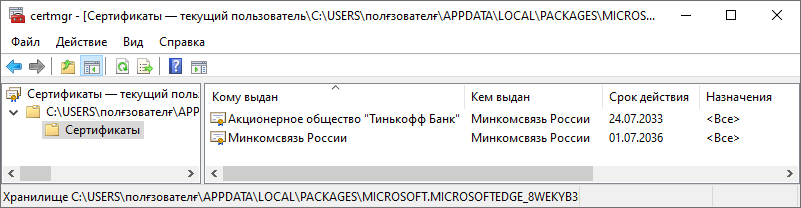

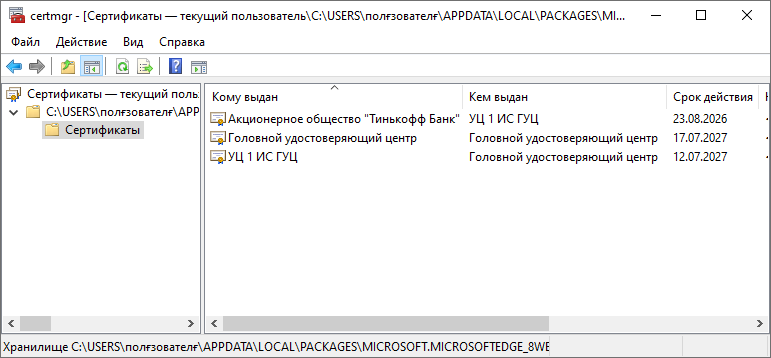

Порывшись в почте, я нашел еще один электронный договор. По счастливой случайности, им тоже оказался страховой полис, но на этот раз еОСАГО от АО “Тинькофф Страхование”. Открываем сертификат, смотрим выпустившую сертификат организацию. Ей оказывается АО “Тинькофф банк”. Да, оказывается у них есть свой УЦ, который выдает сертификаты дочерним организациям (у Сбербанка тоже есть свой УЦ, но в дочерних структурах он не используется).

По отработанному алгоритму идём в поисковую систему с запросом “тинькофф сертификат”, находим официальный сайт УЦ АО Тинькофф Банк. Тут нас встречает изобилие ссылок на корневые сертификаты, списки отозванных сертификатов и даже видеоинструкция по их установке. Скачиваем “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34.10.2012”, на этот раз ссылка ведёт не на сторонний сервис, а на сайт банка. Формат файла P7B не очень известный, но открывается Windows без установки стороннего софта и показывает находящиеся в нём сертификаты. Здесь уже привычный корневой сертификат от Минкомсвязи (другой, не тот, что в первом случае) и промежуточный сертификат УЦ банка.

Ставим оба, проверяем сертификат в полисе. Но нет, сертификат не является доверенным, т.к. система не может подтвердить поставщика сертификата. На сайте УЦ было 2 ссылки на 2 цепочки сертификатов, один для ГОСТ Р 34.10.2001, другой для ГОСТ Р 34.10.2012. Полис был выпущен в этом году, логичнее бы его подписать уже более современным криптоалгоритмом (тем более уже есть версия ГОСТ от 2018 года, алгоритмы обновляются довольно часто), но давайте проверим старый.

В новом файле формата P7B оказывается уже 3 файла сертификатов. Можно поставить все 3, однако стоит заметить, что сертификат “Головного удостоверяющего центра” мы поставили в первой главе из RAR архива ООО “ИТК”, они идентичны. А сертификат с не очень говорящим названием “УЦ 1 ИС ГУЦ” поставил КриптоПро CSP, т.к. галочка об установке корневых сертификатов была установлена по-умолчанию в его инсталляторе. Единственным новым является сертификат АО “Тинькофф Банк”, который мы и ставим.

После установки сертификатов из “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34.10.2001” путь в сертификате прорисовался и система радостно сообщила, что он является доверенным. Adobe Acrobat Reader DC также подтвердил, что подпись действительна.

На этом приключения с проверкой ЭП на полисе еОСАГО завершаются. Заметно, что после того, как в системе уже установлен необходимый софт, а пользователь понимает принципы работы и поиска промежуточных сертификатов, то проверка подписи занимает уже меньше времени.

Но проблемные места по-прежнему видны: необходимо искать в интернете официальные сайты удостоверяющих центров, разбираться в инструкциях по установке сертификатов. Даже при установленных корневых сертификатах необходимо искать промежуточный, иначе цепочка доверия будет не полной и система не сможет подтвердить достоверность подписи.

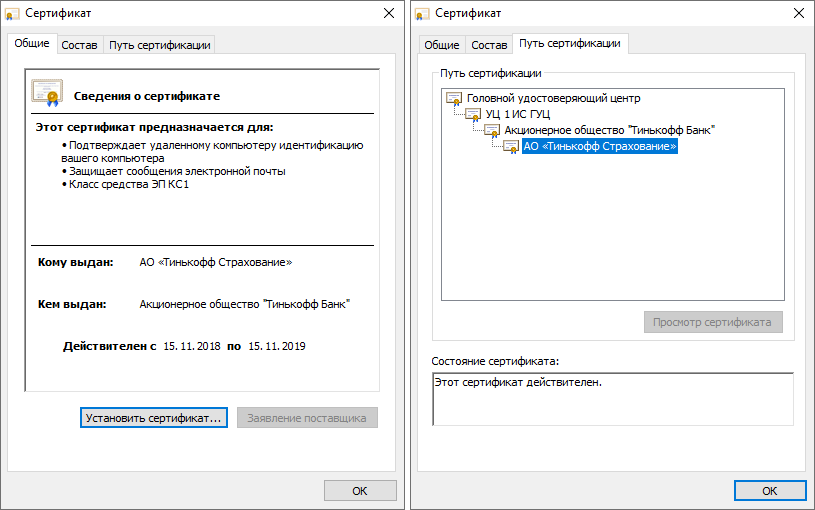

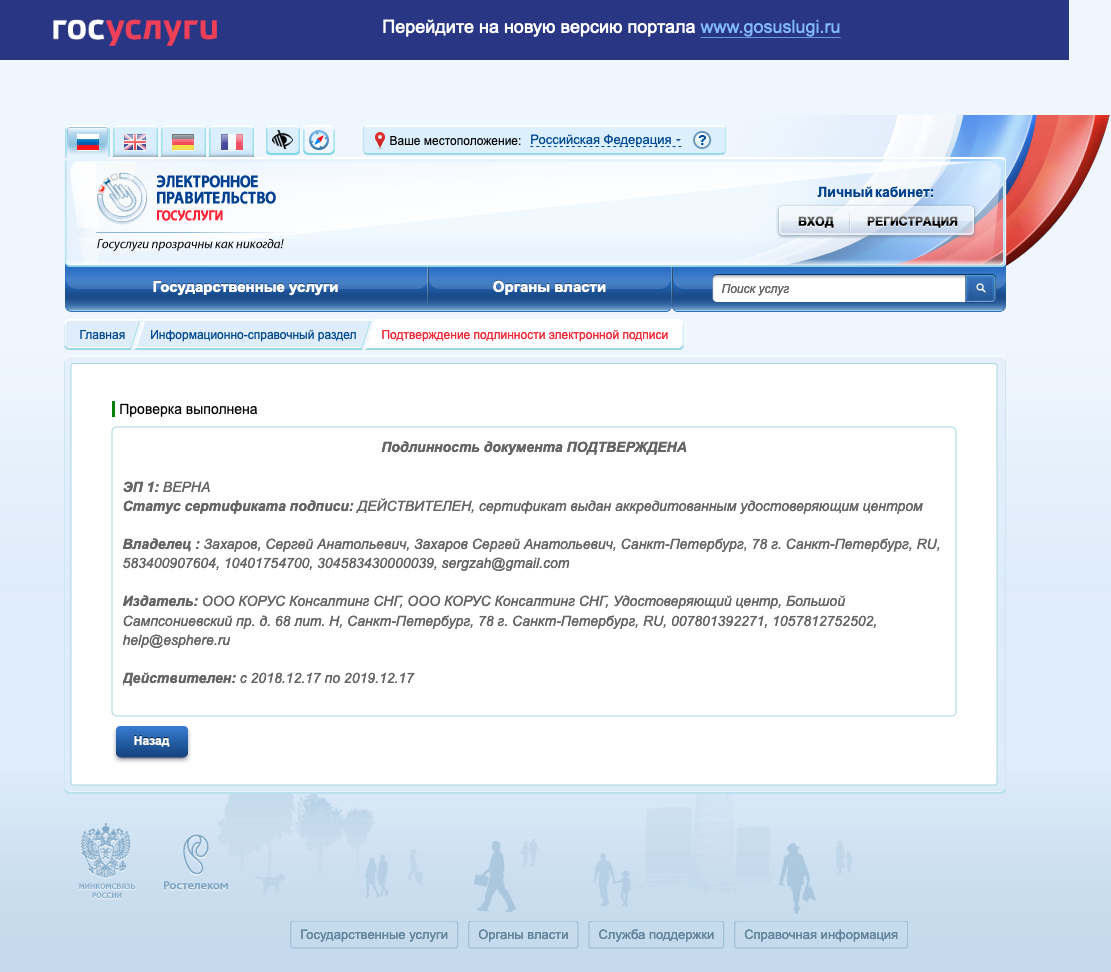

Проверить подпись на документе

Если содержимое документа не содержит секретов и тайн, то проще всего воспользоваться web-сервисом на портале Госуслуг – https://www.gosuslugi.ru/pgu/eds. Так можно сделать скриншот с авторитетного ресурса и быть уверенным что с подписью все ок.

Скриншоты

Подпись файлов в macOS

В macOS файлы можно подписывать в ПО КриптоАрм (стоимость лицензии 2500= руб.), или несложной командой через terminal – бесплатно.

Выясняем хэш сертификата КЭП

На токене и в других хранилищах может быть несколько сертификатов. Нужно однозначно идентифицировать тот, которым будем впредь подписывать документы. Делается один раз.

Токен должен быть вставлен. Получаем список сертификатов в хранилищах командой из terminal:

/opt/cprocsp/bin/certmgr -listКоманда должна вывести минимум 1 сертификат вида:

Certmgr 1.1 © “Crypto-Pro”, 2007-2018.

program for managing certificates, CRLs and stores

= = = = = = = = = = = = = = = = = = = =

1——-

Issuer: [email protected],… CN=ООО КОРУС Консалтинг СНГ…

Subject: [email protected],… CN=Захаров Сергей Анатольевич…

Serial: 0x0000000000000000000000000000000000

SHA1 Hash: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

…

Container: SCARD\rutoken_lt_00000000\0000\0000

…

= = = = = = = = = = = = = = = = = = = =

[ErrorCode: 0x00000000]

У нужного нам сертификата в параметре Container должно быть значение вида SCARD\rutoken…. Если сертификатов с такими значениями несколько, то значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение параметра SHA1 Hash (40 символов) нужно скопировать и подставить в команду ниже.

Подпись файла командой из terminal

В terminal переходим в каталог с файлом для подписания и выполняем команду:

/opt/cprocsp/bin/cryptcp -signf -detach -cert -der -strict -thumbprint ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ FILEгде ХХХХ… – хэш сертификата, полученный на шаге 1, а FILE – имя файла для подписания (со всеми расширениями, но без пути).

Команда должна вернуть:

Signed message is created.

[ErrorCode: 0x00000000]

Будет создан файл электронной подписи с расширением *.sgn – это отсоединенная подпись в формате CMS с кодировкой DER.

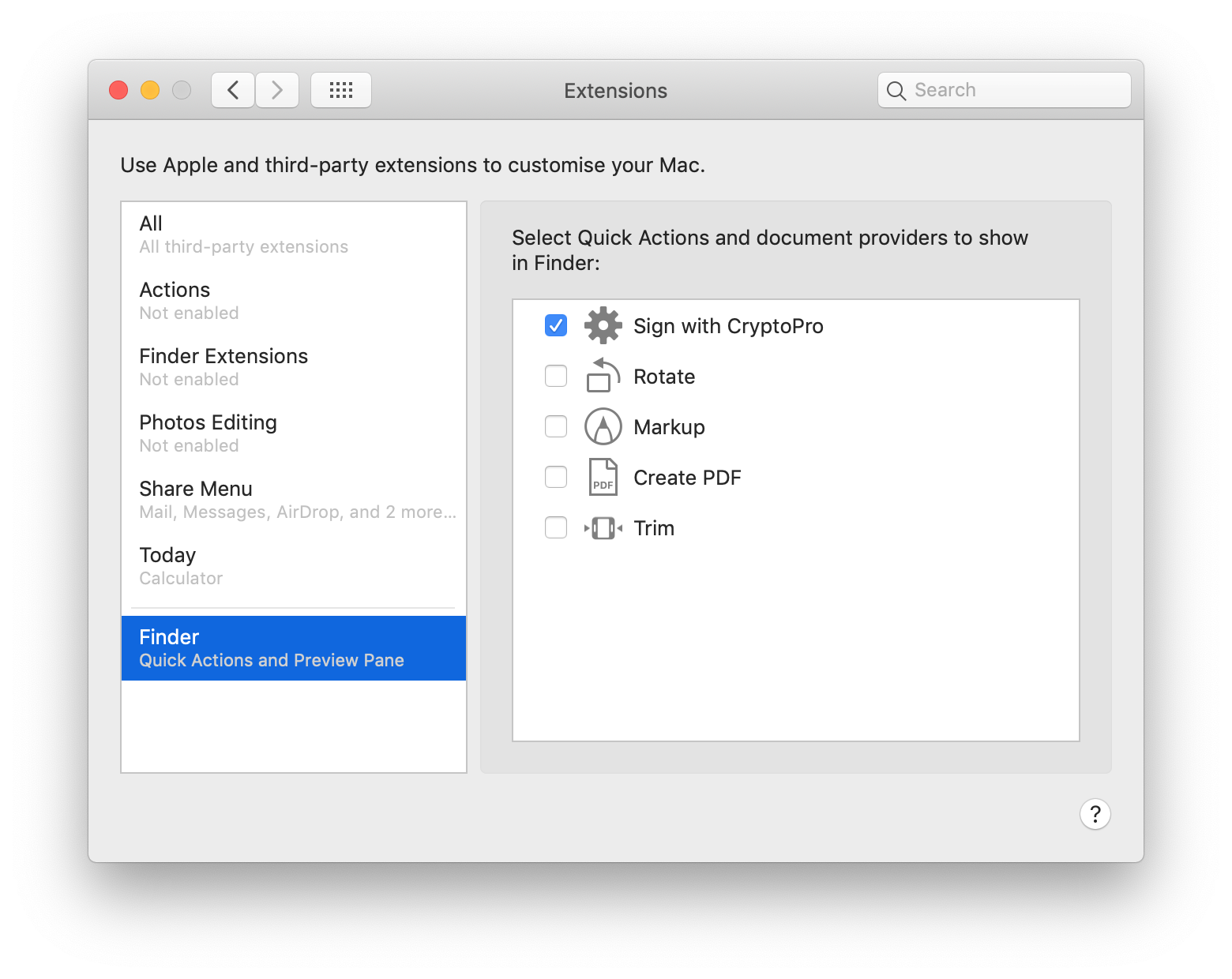

Установка Apple Automator Script

Чтобы каждый раз не работать с терминалом, можно один раз установить Automator Script, с помощью которого подписывать документы можно будет из контекстного меню Finder. Для этого скачиваем архив – скачать.

- Распаковываем архив ‘Sign with CryptoPro.zip’

- Запускаем Automator

- Находим и открываем распакованный файл ‘Sign with CryptoPro.workflow’

- В блоке Run Shell Script меняем текст ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ на значение параметра SHA1 Hash сертификата КЭП, полученное выше.

- Сохраняем скрипт: ⌘Command + S

- Запускаем файл ‘Sign with CryptoPro.workflow’ и подтверждаем установку.

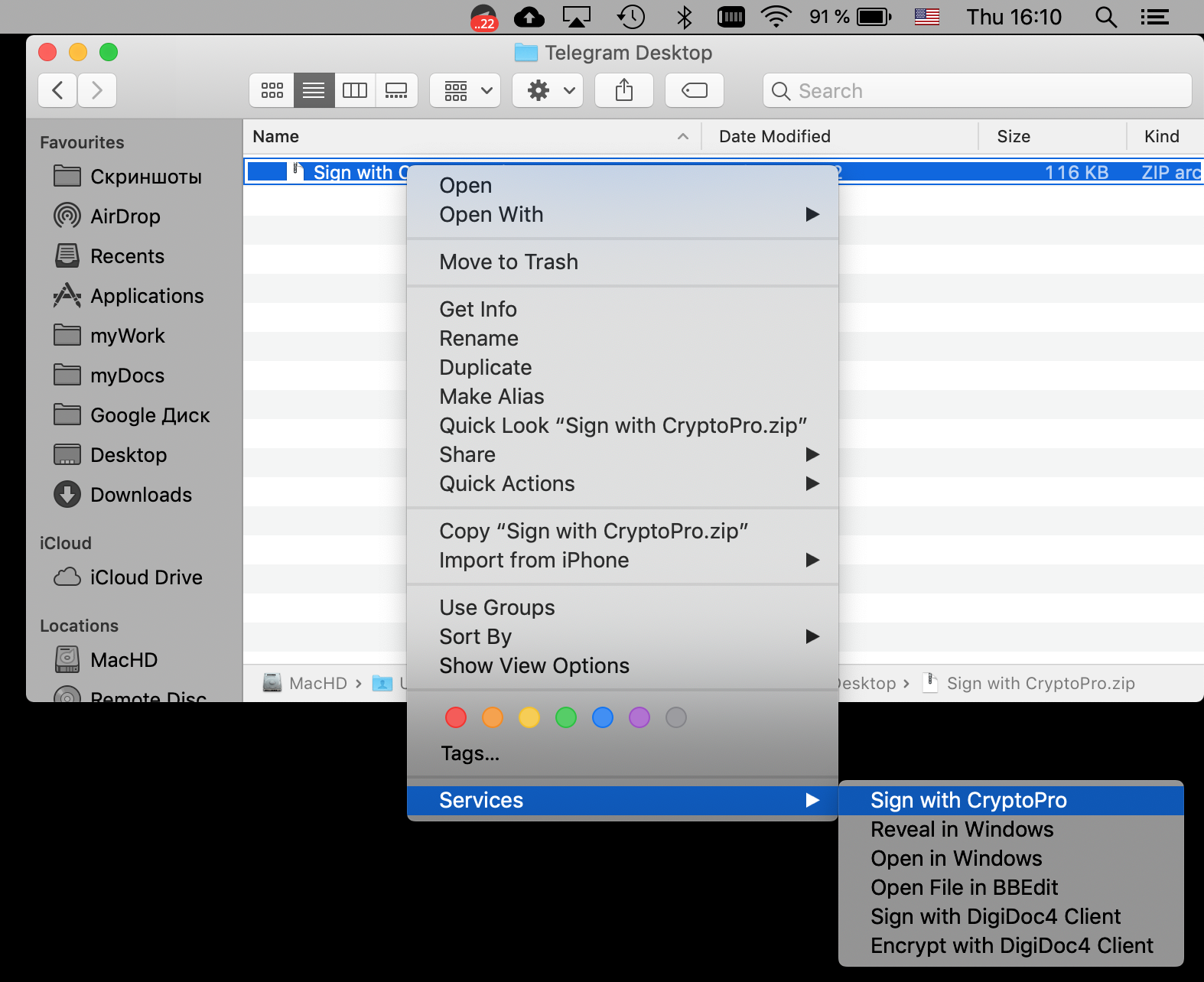

- В Finder вызываем контекстное меню любого файла, и в разделе Quick Actions и/или Services выбрать пункт Sign with CryptoPro

- В появившемся диалоге КриптоПро ввести PIN-код пользователя от КЭП

- В текущем каталоге появится файл с расширением *.sgn – отсоединенная подпись в формате CMS с кодировкой DER.

Скриншоты

Окно Apple Automator:

System Preferences:

Контекстное меню Finder:

Глава первая

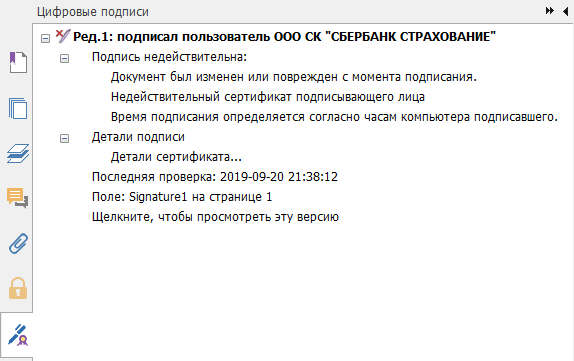

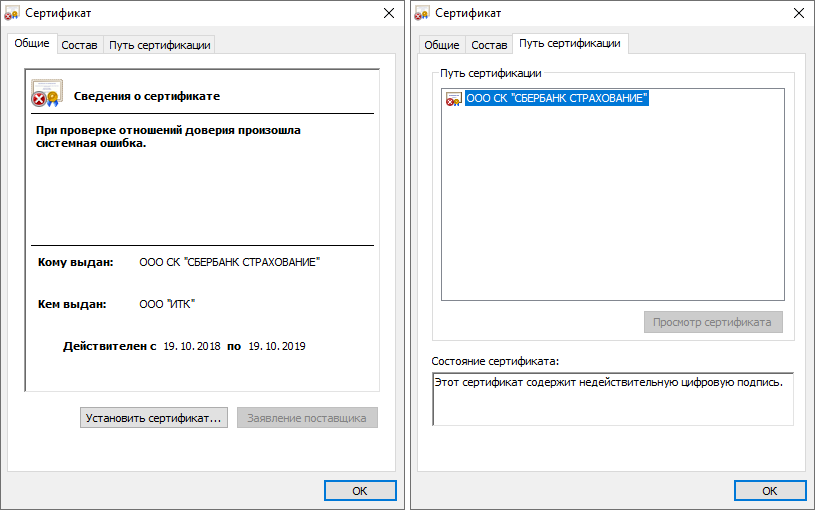

Все манипуляции с PDF документом приведены в чистой версии ОС Windows 10, русская домашняя редакция, как наиболее вероятной среде работы простого пользователя. Набор софта, используемый в статье, также является непрофессиональным и доступным для всех.

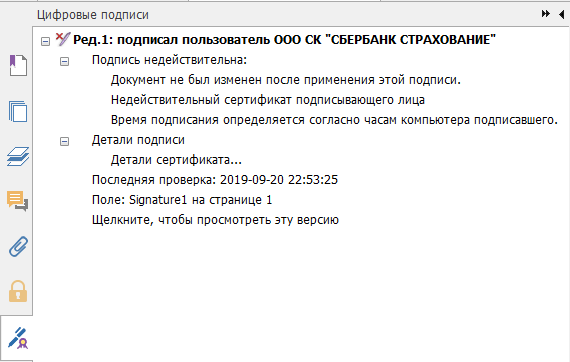

Для начала я открыл документ в просмотрщике Foxit Reader, который использую как основной:

Это выглядит очень и очень подозрительно — документ модифицирован непонятно кем, сертификат также не является доверенным. Система не может проверить цепочку доверия для данного сертификата и помечает его недействительным.

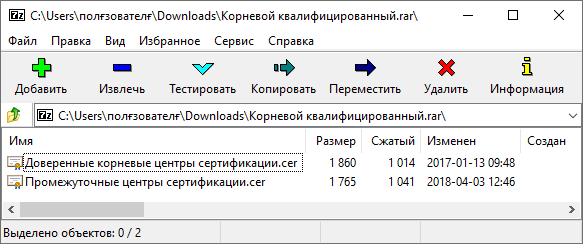

Кроме имени организации, которой выдан сертификат, видно наименование выдавшей его организации, ООО “ИТК”. Поиск по запросу “ООО ИТК сертификат” вывел меня на страницу Установка корневого сертификата Удостоверяющего центра ООО «ИТК». Это официальный сайт ООО «Интернет Технологии и Коммуникации», который является одним из удостоверяющих центров, выдающих сертификаты ЭП.

Следуем инструкции: нам нужно пройти по ссылке и скачать с Google Drive (!) RAR архив (!!) «Корневой квалифицированный.rar» (который ещё надо найти чем открыть, пришлось ставить 7-zip) и видим там 2 сертификата: корневой и промежуточный. Корневой выдан Минкомсвязи самим себе, а промежуточный — министерством для ООО “ИТК”. Устанавливаем их, соглашаемся с добавлением корневого сертификата (краем глаза замечая, что sha1 отпечаток устанавливаемого ключа и картинки в инструкции совпадает, но про такое сравнение в пунктах установки ничего нет).

Снова открываем сертификат из документа. И чуда не произошло, цепочка доверия от корневого до конечного не строится!

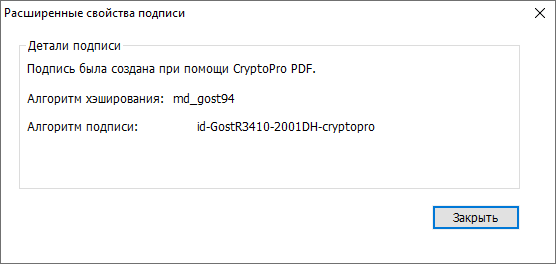

Изучаем ЭП подробнее: в Foxit Reader есть дополнительная информация о свойствах подписи:

Ага, алгоритм хеширования ГОСТовский, ЭП создана в КриптоПро PDF. Возможно, Windows не знает про ГОСТ шифрование и поэтому ему нужен дополнительный криптопровайдер.

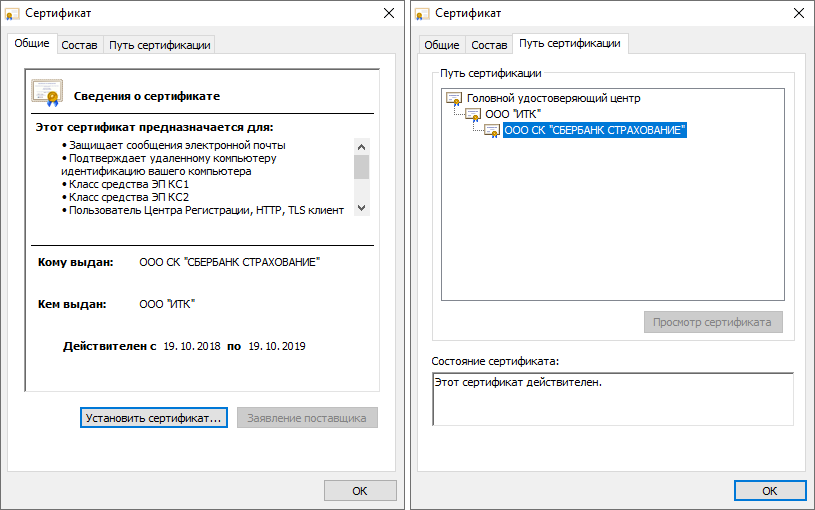

Идём на сайт КриптоПро, регистрируемся, скачиваем пробную версию КриптоПро CSP 5.0 на 3 месяца. Что будет дальше — не совсем понятно, возможно всё превратится в тыкву, посмотрим.

Снова открываем просмотр сертификата ЭП:

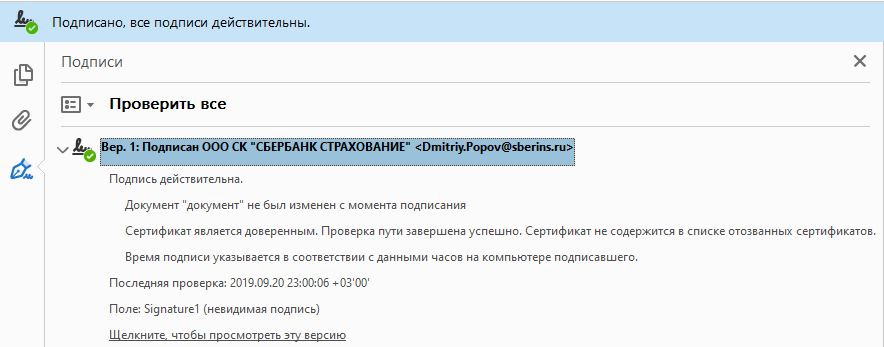

Выглядит уже лучше. Видно, что система считает сертификат действительным, построена цепочка от корневого сертификата через промежуточный.

Сообщение о проверке немного улучшилось, но всё равно Foxit Reader не может проверить сертификат (вероятно дело в ГОСТовском алгоритме):

В Adobe Acrobat Reader DC проверка тоже не успешна:

И на этом вроде бы можно остановиться: Foxit Reader подтверждает, что документ не был изменен после подписания, руками можно проверить, что сертификат подтверждается системой и действителен. Но всё же хочется довести дело до конца, чтобы хотя бы одна программа сказала: да, документ действителен, всё хорошо.

Вспоминаем, что полис подписан в программе КриптоПро PDF. Вероятно, что раз она может создавать такие подписи, то уж наверняка должна их и проверять. Ставим.

+1 триал версия на 90 дней, хотя вроде бы надпись при установке успокаивает, что при использовании продукта в Adobe Acrobat Reader DC лицензия не нужна.

Ура, долгожданное сообщение о том, что всё хорошо.

Подведем промежуточный итог. Для проверки действительности ЭП на документе нужно:

- Узнать, какой удостоверяющий центр выдал сертификат, которым подписан документ, установить его промежуточный и, если такого еще нет, корневой сертификат (в нашем случае из rar архива с Google Drive);

- Установить в систему криптопровайдер (вероятно, существуют другие криптопровайдеры, которые обучат Windows ГОСТовским криптоалгоритмам) КриптоПро CSP с триалом на 3 месяца и неизвестностью после;

- Для проверки подписи из Adobe Acrobat Reader DC установить КриптоПро PDF (без CSP он не ставится).

Вот такой алгоритм вырисовывается из поверхностного анализа темы за вечер. Проблема проверки цифровой подписи была решена, но видно трудности, которые могут возникнуть у рядового пользователя:

- Нужно как-то найти и скачать корневой и промежуточный сертификаты. Непонятно, откуда его можно скачать официально, а поиск в сети может привести к установке левых сертификатов, через которые мошенники могут атаковать незадачливого пользователя;

- Нужно понять, какого софта не хватает в системе и где его взять, из коробки ничего не работает. В данной статье приведены примеры на основе продуктов КриптоПро только потому, что это название встретилось в информации о создании ЭП. Нужно изучать тему в поиске аналогов;

- Проверка полноценно заработала только в Adobe Acrobat Reader DC, в Foxit Reader проверка ЭП неполная, нет долгожданной зелёной галочки. Нужно копать дальше, вероятно есть решения.

Устанавливаем и настраиваем КЭП под macOS

Очевидные вещи

- все загружаемые файлы скачиваются в каталог по-умолчанию: ~/Downloads/;

- во всех установщиках ничего не меняем, все оставляем по-умолчанию;

- если macOS запрашивает пароль пользователя и разрешение на управление компьютером – нужно ввести пароль и со всем согласиться.

Устанавливаем КриптоПро CSP

Регистрируемся на сайте КриптоПро и со страницы загрузок скачиваем и устанавливаем версию КриптоПро CSP 4.0 R4 для macOS – скачать.

Устанавливаем драйверы Рутокен

На сайте написано что это опционально, но лучше поставить. Со страницы загрузок на сайте Рутокен скачиваем и устанавливаем Модуль поддержки Связки Ключей (KeyChain) – скачать.

Далее подключаем usb-токен, запускаем terminal и выполняем команду:

/opt/cprocsp/bin/csptest -card -enumВ ответе должно быть:

Aktiv Rutoken…

Card present…

[ErrorCode: 0x00000000]

Устанавливаем сертификаты

Удаляем все старые ГОСТовские сертификаты

Если ранее были попытки запустить КЭП под macOS, то необходимо почистить все ранее установленные сертификаты. Данные команды в terminal удалят только сертификаты КриптоПро и не затронут обычные сертификаты из Keychain в macOS.

sudo /opt/cprocsp/bin/certmgr -delete -all -store mrootsudo /opt/cprocsp/bin/certmgr -delete -all -store uroot/opt/cprocsp/bin/certmgr -delete -allВ ответе каждой команды должно быть:

No certificate matching the criteria

или

Deleting complete

Устанавливаем корневые сертификаты

Корневые сертификаты являются общими для всех КЭП, выданных любым удостоверяющим центром. Скачиваем со страницы загрузок УФО Минкомсвязи:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=4BC6DC14D97010C41A26E058AD851F81C842415A

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=0408435EB90E5C8796A160E69E4BFAC453435D1D

Устанавливаем командами в terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/4BC6DC14D97010C41A26E058AD851F81C842415A.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/8CAE88BBFD404A7A53630864F9033606E1DC45E2.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/0408435EB90E5C8796A160E69E4BFAC453435D1D.cerКаждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

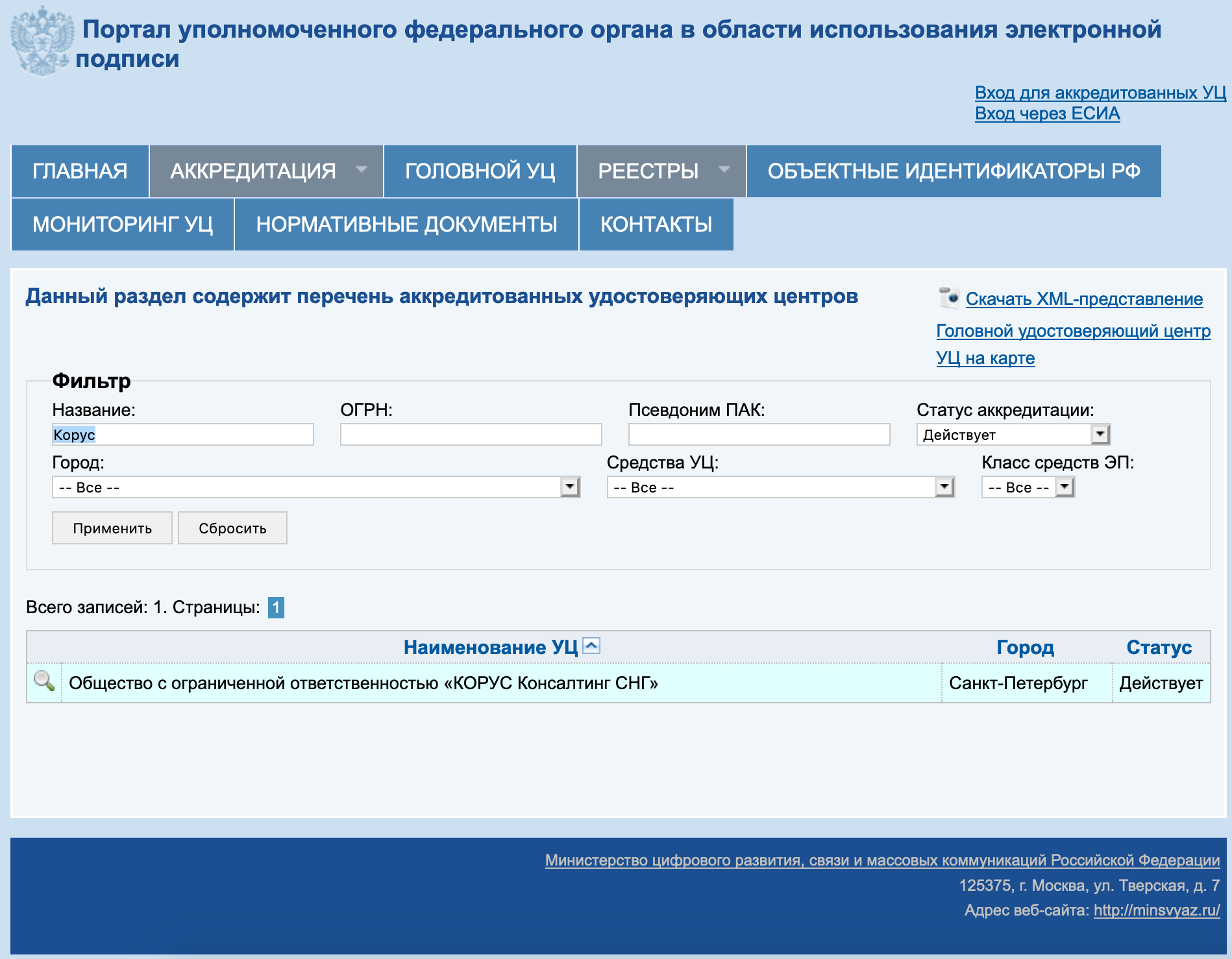

Скачиваем сертификаты удостоверяющего центра

Далее нужно установить сертификаты удостоверяющего центра, в котором вы выпускали КЭП. Обычно корневые сертификаты каждого УЦ находятся на его сайте в разделе загрузок.

Альтернативно, сертификаты любого УЦ можно скачать с сайта УФО Минкомсвязи. Для этого в форме поиска нужно найти УЦ по названию, перейти на страницу с сертификатами и скачать все действующие сертификаты – то есть те, у которых в поле ‘Действует’ вторая дата еще не наступила. Скачивать по ссылке из поля ‘Отпечаток’.

Скриншоты

На примере УЦ Корус-Консалтинг: нужно скачать 4 сертификата со страницы загрузок:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=15EB064ABCB96C5AFCE22B9FEA52A1964637D101

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=B9F1D3F78971D48C34AA73786CDCD138477FEE3F

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=55EC48193B6716D38E80BD9D1D2D827BC8A07DE3

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF

Скачанные сертификаты УЦ устанавливаем командами из terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/B9F1D3F78971D48C34AA73786CDCD138477FEE3F.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/55EC48193B6716D38E80BD9D1D2D827BC8A07DE3.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/15EB064ABCB96C5AFCE22B9FEA52A1964637D101.cerгде после ~/Downloads/ идут имена скачанных файлов, для каждого УЦ они будут свои.

Каждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

Устанавливаем сертификат с Рутокен

Команда в terminal:

/opt/cprocsp/bin/csptestf -absorb -certsКоманда должна вернуть:

OK.

[ErrorCode: 0x00000000]

Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34. 10-2012

Для корректной работы на nalog.ru с сертификатами, выдаваемыми с 2019 года, инструкция на сайте CryptoPro рекомендует:

Команды в terminal:

sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.1!3' -add string 'Name' 'GOST R 34.10-2012 256 bit'sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.2!3' -add string 'Name' 'GOST R 34.10-2012 512 bit'Команды ничего не возвращают.

Устанавливаем специальный браузер Chromium-GOST

Для работы с гос.порталами потребуется специальная сборка браузера сhromium – Chromium-GOST скачать.

Исходный код проекта открыт, ссылка на репозиторий на GitHub приводится на сайте КриптоПро. По опыту, другие браузеры CryptoFox и Яндекс.Браузер для работы с гос.порталами под macOS не годятся.

Скачиваем, устанавливаем копированием или drag&drop в каталог Applications. После установки принудительно закрываем Chromium-Gost командой из terminal и пока не открываем (работаем из Safari):

killall Chromium-GostУстанавливаем расширения для браузера

1 КриптоПро ЭЦП Browser plug-in

Со страницы загрузок на сайте КриптоПро скачиваем и устанавливаем КриптоПро ЭЦП Browser plug-in версия 2.0 для пользователей – скачать.

Плагин для Госуслуг

Со страницы загрузок на портале Госуслуг скачиваем и устанавливаем Плагин для работы с порталом государственных услуг (версия для macOS) – скачать.

Настраиваем плагин для Госуслуг

Скачиваем корректный конфигурационный файл для расширения Госуслуг для поддержки macOS и новых ЭЦП в стандарте ГОСТ2012 – скачать.

Выполняем команды в terminal:

sudo rm /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents/ifc.cfgsudo cp ~/Downloads/ifc.cfg /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents

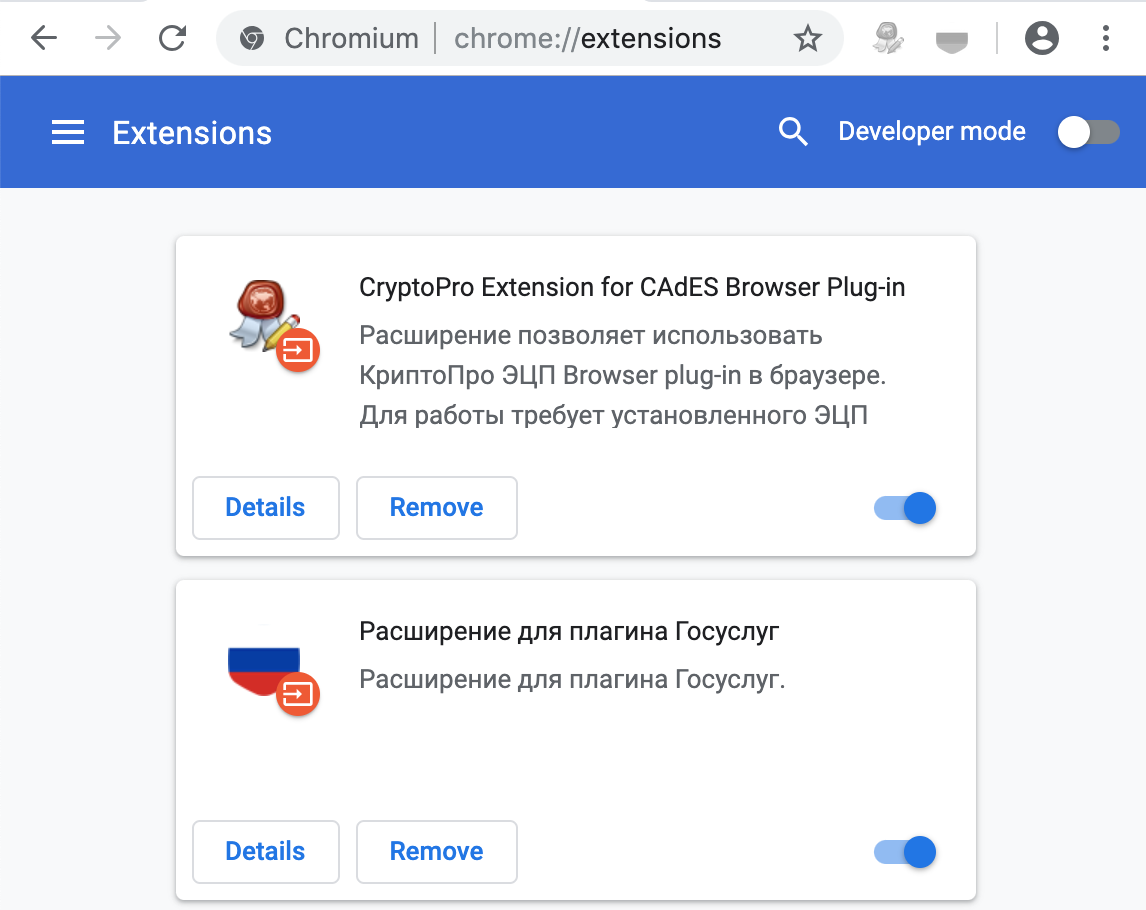

sudo cp /Library/Google/Chrome/NativeMessagingHosts/ru.rtlabs.ifcplugin.json /Library/Application\ Support/Chromium/NativeMessagingHostsАктивируем расширения

Запускаем браузер Chromium-Gost и в адресной строке набираем:

chrome://extensions/Включаем оба установленных расширения:

- CryptoPro Extension for CAdES Browser Plug-in

- Расширение для плагина Госуслуг

Скриншот

Настраиваем расширение КриптоПро ЭЦП Browser plug-in

В адресной строке Chromium-Gost набираем:

/etc/opt/cprocsp/trusted_sites.htmlНа появившейся странице в список доверенных узлов по-очереди добавляем сайты:

https://*.cryptopro.ru

https://*.nalog.ru

https://*.gosuslugi.ruЖмем “Сохранить”. Должна появиться зеленая плашка:

Список доверенных узлов успешно сохранен.

Скриншот

Проверяем что все работает

Заходим на тестовую страницу КриптоПро

В адресной строке Chromium-Gost набираем:

https://www.cryptopro.ru/sites/default/files/products/cades/demopage/cades_bes_sample.htmlДолжно выводиться “Плагин загружен”, а в списке ниже присутствовать ваш сертификат.

Выбираем сертификат из списка и жмем “Подписать”. Будет запрошен PIN-код сертификата. В итоге должно отобразиться

Подпись сформирована успешно

Скриншот

Заходим в Личный Кабинет на nalog

По ссылкам с сайта nalog.ru зайти может не получиться, т.к. не будут пройдены проверки. Заходить нужно по прямым ссылкам:

- Личный кабинет ИП: https://lkipgost.nalog.ru/lk

- Личный кабинет ЮЛ: https://lkul.nalog.ru

Скриншот

Заходим на Госуслуги

При авторизации выбираем “Вход с помощью электронной подписи”. В появившемся списке “Выбор сертификата ключа проверки электронной подписи” будут отображены все сертификаты, включая корневые и УЦ, нужно выбрать ваш с usb-токена и ввести PIN.

Скриншот

Что делать, если перестало работать

Переподключаем usb-токен и проверяем что он виден с помощью команды в terminal:

sudo /opt/cprocsp/bin/csptest -card -enumОчищаем кеш браузера за все время, для чего в адресной строке Chromium-Gost набираем:

chrome://settings/clearBrowserDataПереустанавливаем сертификат КЭП с помощью команды в terminal:

/opt/cprocsp/bin/csptestf -absorb -certsЕсли команды Cryptopro не отрабатывают (csptest и csptestf превратились в corrupted) – нужно переустановить Cryptopro.

Что нужно для работы с КЭП под macOS

- КЭП на USB-токене Рутокен Lite или Рутокен ЭЦП

- криптоконтейнер в формате КриптоПро

- со встроенной лицензией на КриптоПро CSP

- открытый сертификат должен храниться в контейнере закрытого ключа

Поддержка eToken и JaCarta в связке с КриптоПро под macOS под вопросом. Носитель Рутокен Lite – оптимальный выбор, стоит недорого, шустро работает и позволяет хранить до 15 ключей.

Криптопровайдеры VipNet, Signal-COM и ЛИССИ в macOS не поддерживаются. Преобразовать контейнеры никак не получится. КриптоПро – оптимальный выбор, стоимость сертификата в себестоимости от 500= руб. Можно выпустить сертификат с встроенной лицензией на КриптоПро CSP, это удобно и выгодно. Если лицензия не зашита, то необходимо купить и активировать полноценную лицензию на КриптоПро CSP.

Обычно открытый сертификат хранится в контейнере закрытого ключа, но это нужно уточнить при выпуске КЭП и попросить сделать как нужно. Если не получается, то импортировать открытый ключ в закрытый контейнер можно самостоятельно средствами КриптоПро CSP под Windows.

Немного про корневые и промежуточные сертификаты

Проделав всю эту работу, меня не покидало чувство, что вся система построена не очень безопасно, требует от пользователя кучу дополнительных операций и доверия многим факторам: от поисковой системы, которая может не выдать первой строкой официальный сайт УЦ, до работы самого персонала УЦ, который выкладывает сертификаты без контрольных сумм на сторонние веб сервисы в проприетарных форматах контейнеров.

За дополнительной информацией я пошёл на сайт Минкомсвязи и нашёл такую страницу. Там можно скачать XLS файл, в котором будут перечислены все имеющие в настоящий момент аккредитацию УЦ, а также УЦ с приостановленной и прекращенной аккредитацией. В списке аккредитованных находится 494 УЦ, что немало.

Однако просто списка недостаточно, нужны хотя бы ссылки на сайты этих УЦ, а также надо найти корневые сертификаты непосредственно от первоисточника, Минкомсвязи. Следующий точкой в поиске этой информации стал портал pravo.gov.ru, где перечислены ссылки на некоторые корневые сертификаты. Страница доступна только по http протоколу, контрольных сумм опять нет.

Приглядевшись, можно заметить, что первые 4 ссылки ведут на портал https://e-trust.gosuslugi.ru. Не совсем понятно, почему именно поддомен сайта госуслуг стал центральным в системе корневых сертификатов, но, кажется, тут приведена вся актуальная информация по корневым и промежуточным сертификатам.

На странице головного УЦ https://e-trust.gosuslugi.ru/MainCA приведены 10 корневых сертификатов от Минкомсвязи, для разных ГОСТ алгоритмов и с разными сроками действия. Тут же доступны слепки ключей, можно проверить, что скачанный сертификат никто не подменил. Сам сайт имеет сертификат от Thawte.

На странице аккредитованных УЦ https://e-trust.gosuslugi.ru/CA находится полный список промежуточных удостоверяющих центров, можно скачать их сертификаты, проверить слепок. Кроме этого вся информация доступна в формате XML. Одним разом можно получить файл с данными о всех промежуточных УЦ, а также их сертификаты и ссылки для получения списка отозванных сертификатов.

У сертификатов есть поле точки распространения списка отзывов (CRL), в котором прописан путь получения списка отозванных сертификатов. При проверке ЭП на каком-то документе кроме установки промежуточного и корневых сертификатов нужно также установить и последний список отозванных и обновлять его перед каждой проверкой (данная процедура автоматизируется специализированным софтом, но штатные средства вроде бы так не умеют). На портале e-trust у каждого сертификата указан путь к такому списку и он может отличаться от того, что написано в самом сертификате. Чему верить? Не совсем понятно.

В заключение статьи хочется отметить, что проверка ЭП на электронных документах по силам каждому, однако это не совсем тривиальный процесс, требующий некоторых знаний. Возможно, что в будущем этот процесс упростится. Кроме этого остается открытым вопрос проверки ЭП на мобильных устройствах, а ведь они сейчас стали основным инструментом пользователей, давно опередив персональные компьютеры.

После написания статьи осталось несколько открытых вопросов, которые хотелось бы обсудить с сообществом:

- аналоги КриптоПро, особенно opensource инструменты для создания и проверки ЭП;

- добавление валидации ЭП не только в Adobe Acrobat Reader DC, но и в Foxit Reader и другие;

- оставшиеся за пределами данной статьи проблемы, которые также важны и требуют внимания, но не проявились в моём случае.

UPD 0: В комментариях подсказали онлайн сервис на портале госуслуг для проверки ЭП документов: https://www.gosuslugi.ru/pgu/eds. К сожалению, не заработало в моём случае, но может быть полезно.

UPD 1: После написания статьи мне подсказали, что есть ещё один криптопровайдер, ViPNet CSP, который тоже может помочь с ГОСТовскими криптоалгоритмами в системе. Одновременная установка его с КриптоПро CSP под вопросом.

КДПВ: edar, Pixabay

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Всегда-ли вы проверяете ЭЦП в полученных электронных документах?

Проголосовали 70 пользователей.

Воздержались 28 пользователей.

Центр загрузки

| Дистрибутив | Загрузка файла |

КриптоПро CSP 4.0 | универсальный установщик (версия КриптоПро CSP 4.0.9963 от 23.11.2018) |

КриптоПро CSP 5.0 | КриптоПро CSP 5.0.11998 (K) RC6. |

cspclean | Программа очистки следов Крипто Про |

Rutoken | 32 и 64-разрядные Microsoft Windows 10/ 8.1/ 2012R2/ 8/2012/ 7/2008R2/ Vista/2008/XP/2003 |

Rutoken для ЕГАИС | Версия: v.4.7.0.1 от 04.04.2019 32- и 64-разрядные Microsoft Windows 10/8.1/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003 |

eToken | MS Windows 8.1/2012 R2/8/2012/7/2008/Vista/2003/XP 32-разрядные 64-разрядные |

Программа TeamViewer teamviewer.com необходима при удаленной настройки компьютера | |

| Программа Ammy admin сайт ammyy.com/ru/ необходима при удаленной настройки компьютера |

Инструкция по работе с ЭЦП |

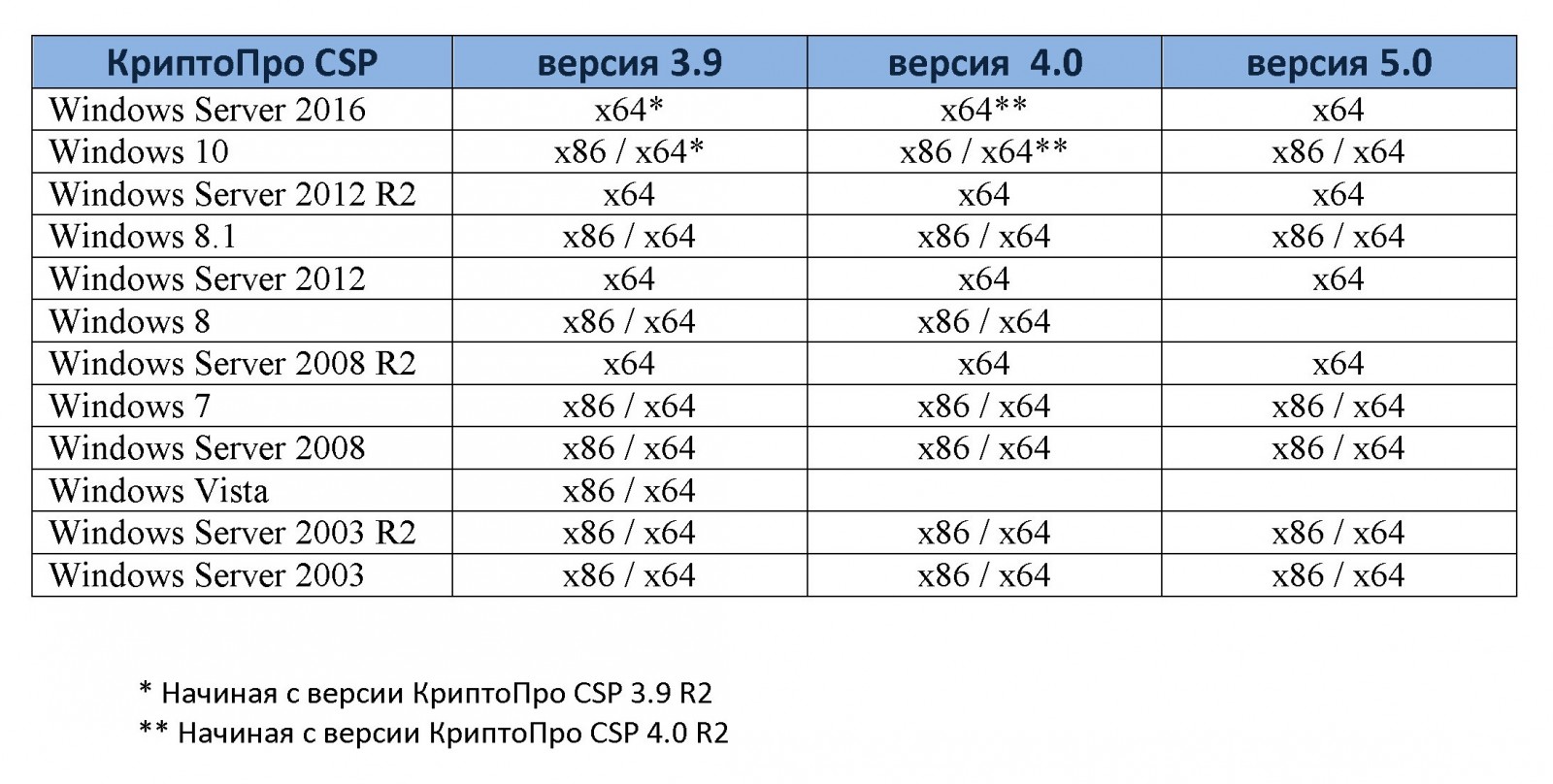

Таблица поддерживаемых операционных систем:

Контактные лица:

В Энгельсе Мария Серова тел.: +7 (8453) 768-574, 759-202 e-mail: [email protected] | В Саратове Юлия Ким тел.: +7 (8452) 324-524, 349-499 e-mail: [email protected] | |||||

| .png) |

| |||

| Тарифы на электронную подпись | Список площадок | Аккредитация на площадках | |||

Смена PIN-кода контейнера

Пользовательский PIN-код на Рутокен по-умолчанию 12345678, и оставлять его в таком виде никак нельзя. Требования к PIN-коду Рутокен: 16 символов max., может содержать латинские буквы и цифры.

Выясняем название контейнера КЭП

На usb-токене и в других хранилищах может храниться несколько сертификатов, и нужно выбрать правильный. При вставленном usb-токене получаем список всех контейнеров в системе командой в terminal:

/opt/cprocsp/bin/csptest -keyset -enum_cont -fqcn -verifycontextКоманда должна вывести минимум 1 контейнер и вернуть

[ErrorCode: 0x00000000]

Нужный нам контейнер имеет вид

\.\Aktiv Rutoken lite\XXXXXXXX

Если таких контейнеров выводится несколько – значит значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение XXXXXXXX после слэша нужно скопировать и подставить в команду ниже.

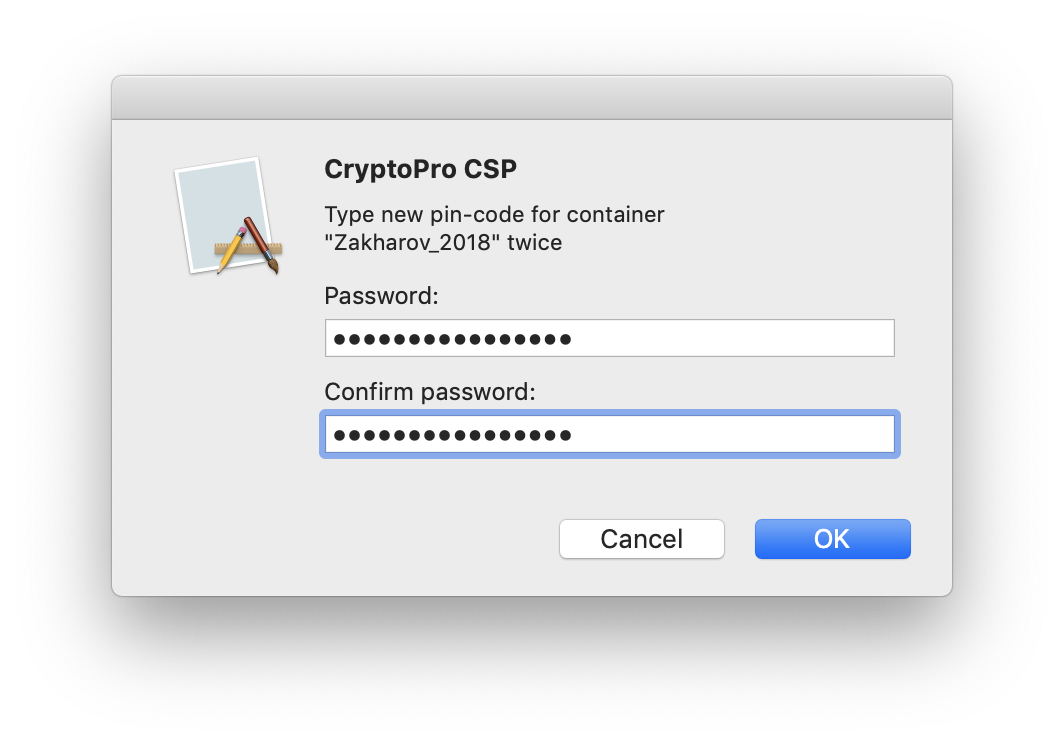

Смена PIN командой из terminal

/opt/cprocsp/bin/csptest -passwd -qchange -container "XXXXXXXX"где XXXXXXXX – название контейнера, полученное на шаге 1 (обязательно в кавычках).

Появится диалог КриптоПро с запросом старого PIN-кода для доступа к сертификату, затем еще один диалог для ввода нового PIN-кода. Готово.

Скриншот

1 пользователь поблагодарил Андрей * за этот пост.

1 пользователь поблагодарил Андрей * за этот пост.