Наличие лицензии КриптоПро CSP встроенной в сертификат электронной подписи даёт возможность использовать данный сертификат на любом компьютере независимо от наличия лицензии КриптоПро CSP на рабочее место.

Внимание!!! При отсутствии лицензии на рабочее место в программе КриптоПро CSP будет отображено что лицензия Истекла или «демонстрационная»! Это нормально! В программе отображается состояние именно лицензии на рабочее место. Сертификат со встроенной лицензией будет работать независимо от лицензии на рабочее место!

Для целей разработки и тестирования в ООО “КРИПТО-ПРО” развернут тестовый сервис КриптоПро SVS 2.0.

Данный сервис предоставляет возможность проверки статуса квалифицированных сертификатов, а также сертификатов, изданных Тестовым УЦ КРИПТО-ПРО. Сертификаты других УЦ не пройдут проверку на сервисе.

Подтверждение подлинности электронной подписи возможно для документов, подписанных с использованием сертификатов от тех же УЦ.

Для автоматического обращения к сервису по протоколу SOAP необходимо использовать адрес https://dss.cryptopro.ru/verify/service.svc. Руководство разработчика с описанием программного интерфейса доступно на странице загрузки.

Страница для печати

Страница для печати

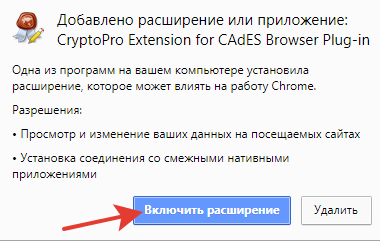

Браузер Chrome (Chromium Gost, Chromium Edge): запустите браузер и дождитесь оповещения об установленном расширении «CryptoPro Extension for CAdES Browser Plug-in». Включите это расширение.

Если на Вашем компьютере ранее уже выполнялась установка расширения CryptoPro Extension for CAdES Browser Plug-in, а потом оно был удалено, его потребуется установить отдельно. Для этого перейдите по ссылке и установите расширение из интернет-магазина Chrome.

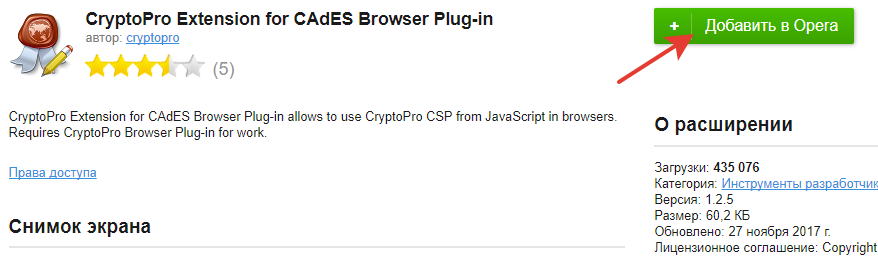

Браузер Opera или Яндекс.Браузер: расширение доступно по ссылке.

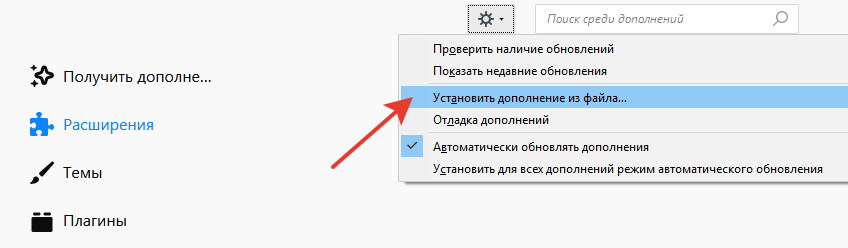

Браузер Firefox: скачайте расширение по ссылке и установите в браузер самостоятельно.

Браузер Microsoft Internet Explorer: не требуется дополнительных настроек.

|

Александр Лавник Оставлено | |

Автор: dav_tag Здравствуйте. Никак. Тестовый удостоверяющий центр предназначен только для тестирования. | |

|

dav_tag Оставлено | |

А для чего тогда Тестовый УЦ создано. | |

|

Александр Лавник Оставлено | |

Автор: dav_tag А для чего тогда Тестовый УЦ создано. Для тестирования функционала. Для реальной работы за получением сертификата электронной подписи необходимо обращаться в удостоверяющий центр. Если требуется квалифицированный сертификат, то обращаться нужно в аккредитованный удостоверяющий центр. | |

- Оглавление

- Введение

- Как проверить подпись

- Где купить сервис для проверки электронной подписи

- Установка личного сертификата

- Как установить корневой сертификат КриптоПро

- Как установить контейнер закрытого ключа в реестр

- Ошибки при установке

- Как выполнить проверку

- Контроль достоверности плагинами

- Применение онлайн-сервисов для проверки ЭЦП

- Использование портала Госуслуги

- Причины возникновения ошибок

- Типовой сценарий тестирования

- Подготовка к тестирования

- Проверка связи со стендом

- Тест инициатора транспортного режима

- Тест ответчика транспортного режима

- Тест инициатора режима L2TP/IPsec

- Подготовка к тестам туннельного режима

- Тест инициатора туннельного режима

- Тест ответчика туннельного режима

- Как получить тестовый сертификат КриптоПро (новый УЦ)

- Проверка лицензии КриптоПро CSP встроенной в сертификат ЭП

- 1 способ. Проверка через КриптоПро PKI

- 2 способ. Проверка через Состав сертификата

- Конфигурация стенда

- Адреса узлов

- Параметры методов аутентификации

- Узлы тестирования обязательных параметров IPsec

- Узлы с альтернативными параметрами IPsec

- Политики IPsec узлов транспортного режима

- Политики IPsec узлов туннельного режима

- Корневые сертификаты

- Дополнительные сервисы стенда

- Доступ к IPv6 по HTTPS

- Доступ по протоколу SSTP (MS SSL-VPN)

- Создание тестового сертификата

- Введение

- Путь 1

- Путь 2

- Сертификаты

- Список установленных сертификатов

- Добавление реального сертификата

- Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

- Способ с дискетой или флешкой

- С жесткого диска

- Проверка успешности установки закрытого ключа

- Добавление тестового сертификата

- Удаление сертификата

- Проверка сертификата

- Просмотр всех атрибутов сертификата

- Экспорт сертификатов на другую машину

- Подписание документа ЭЦП

- Проверка подписи ЭЦП

- Загрузка программного обеспечения

Оглавление

- Конфигурация стенда

- Типовой сценарий тестирования

- Дополнительные сервисы стенда

- Ссылки

Введение

Стенд предназначен для проверки совместимости реализаций IPsec использующих российские алгоритмы (см. “Совместимость российских реализаций IPsec”) и самостоятельного тестирования возможности встречной работы их реализаций с реализацией СКЗИ “КриптоПро CSP”/”КриптоПро IPsec”.

Возникающие технические вопросы в части реализации IPsec можно задавать в соответствующем разделе нашего форума (см. “Форум КРИПТО-ПРО » Средства криптографической защиты информации » КриптоПро IPsec”).

При возникновении организационных вопросов или появлении необходимости изменения конфигурации стенда информацию об этом можно направить письмом на <mailto:[email protected]>.

Внимание: Подключаться к стенду рекомендуется только со стендов соответствующим образом отделённых от офисных и прочих рабочих сетей адекватными мерами защиты. ООО “КРИПТО-ПРО” не несёт ответственности за содержание передаваемой информации.

Компания НППКТ и КриптоПро провели совместное тестирование ОСОН “ОСнова” и СКЗИ “КриптоПро CSP 5.0”. В ходе тестирования специалисты подтвердили полную совместимость ОСОН “ОСнова” в исполнении для архитектур x86-64 и СКЗИ КриптоПро CSP 5.0.12417.

ОСОН “ОСнова” – отечественная защищенная операционная система, предназначенная для построения защищённых автоматизированных систем, обрабатывающих конфиденциальную информацию и персональные данные. Включена в “Единый реестр российских программ для электронных вычислительных машин и баз данных”. Имеет сертификат соответствия ФСТЭК России по 4 уровню доверия.

КриптоПро CSP 5.0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

Интеграция СКЗИ КриптоПро CSP 5.0 в ОСОН “ОСнова” обеспечивает наивысший уровень безопасности информации для компаний и конечных пользователей.

“Полученное нами подтверждение совместимости средств и продуктов лидера рынка, компании КриптоПро CSP с операционной системой ОСнова – важный шаг для развития экосистем на базе операционной системы ОСнова. Наши партнеры и заказчики в полной мере могут быть уверены в стабильности работы продуктов компании КриптоПро, подтверждением чего является успешное прохождение тестирования» – комментирует коммерческий директор АО “НППКТ” Игорь Семенович Морозов.

“В условиях активного импортозамещения стратегически важным является обеспечение совместимости широко используемых государственными и коммерческими организациями продуктов КриптоПро с прикладным и системным программным обеспечением, особенно с операционными системами, используемыми для построения защищенных автоматизированных систем. И успешно проведенное совместное тестирование КриптоПро CSP с ОС ОСнова – действительно большой шаг в этом направлении” – дополняет директор по развитию бизнеса и работе с партнерами компании КриптоПро Павел Луцик.

Страница для печати

Страница для печати

Из нашей статьи вы узнаете:

Электронный документооборот предполагает возможность проверки достоверности электронной подписи, которая должна удостоверять личность человека, подписавшего документ, и отсутствие изменений документа. Только так ЭЦП имеет юридическую значимость, может служить для отправки в налоговую службу отчетов и подписи договоров.

Как проверить подпись

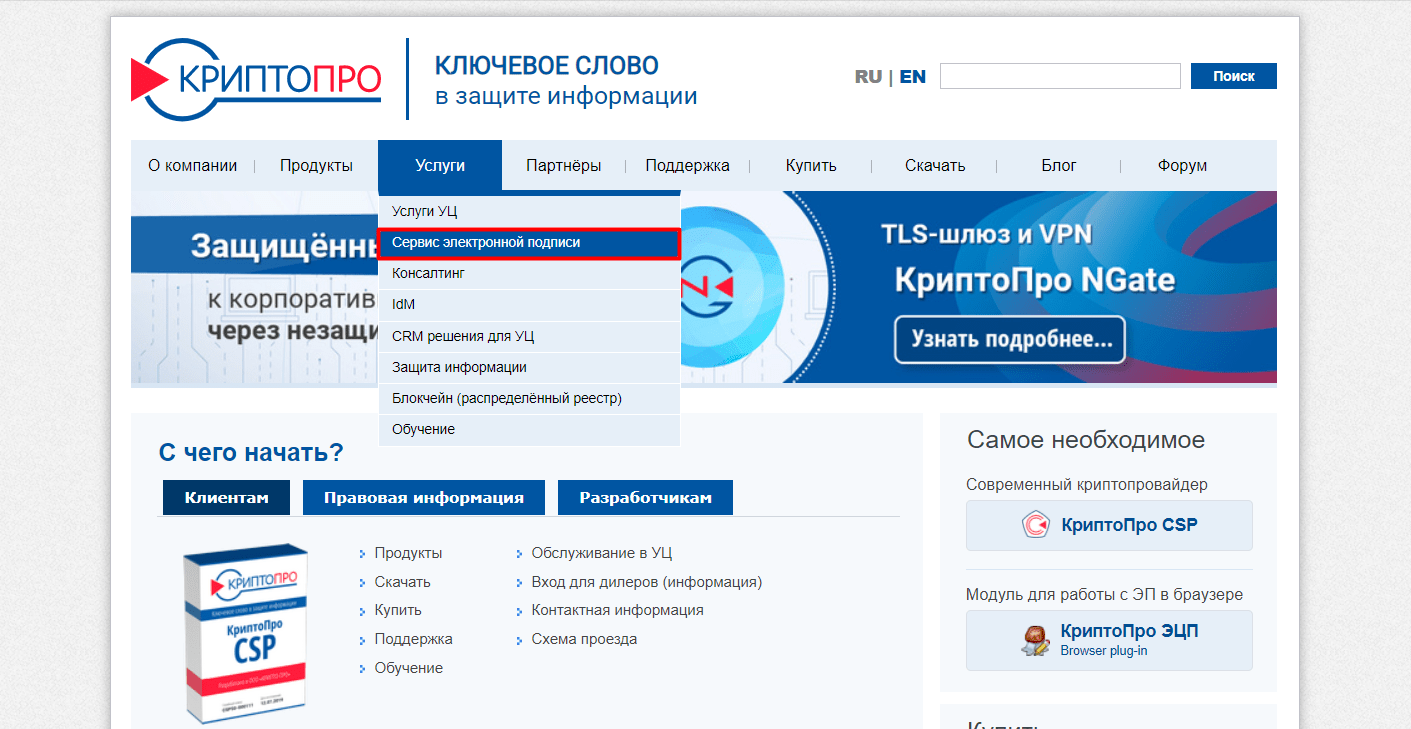

Для всех пользователей доступен бесплатный сервис по онлайн-проверке подписи КриптоПро DSS на сайте cryptopro.ru. После захода на сайт выполните следующие действия:

- перейдите на вкладку «Услуги» (находится в меню главной страницы);

- выберите пункт «Сервис электронной подписи»;

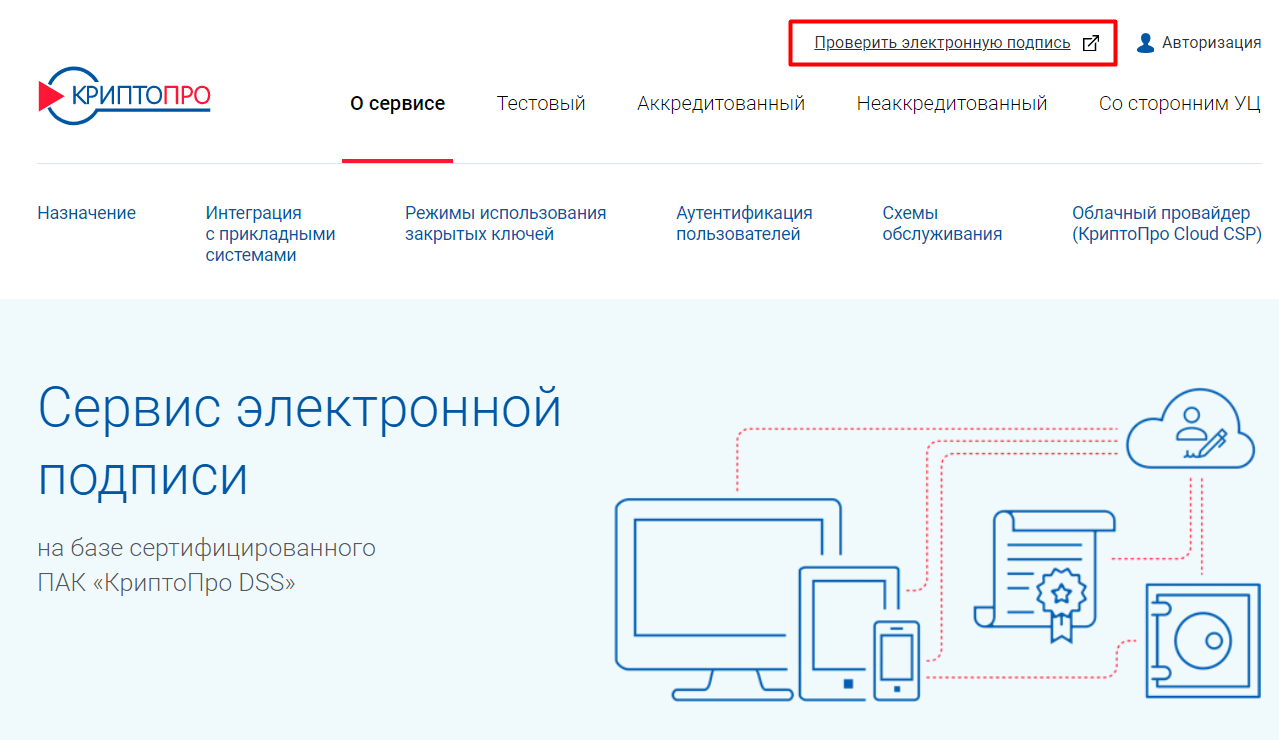

- нажмите после перехода на кнопку «Проверить электронную подпись».

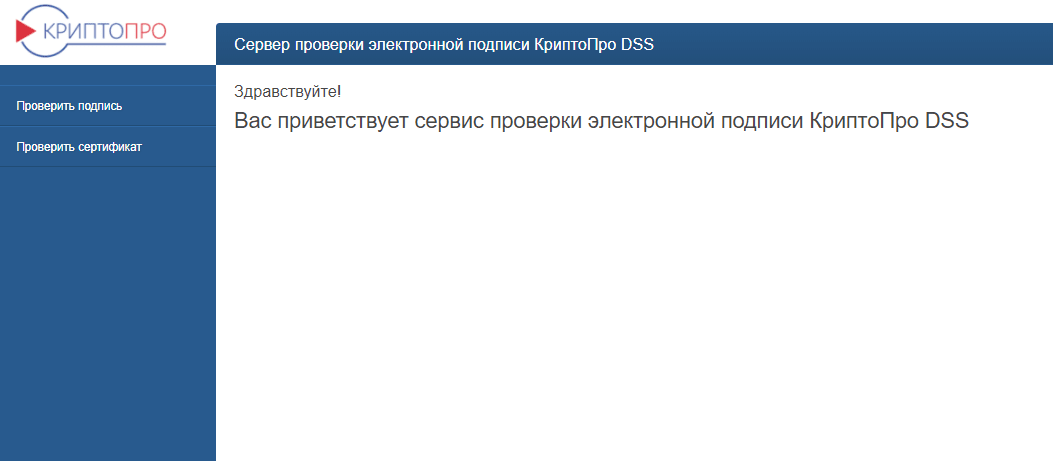

Таким образом, вы попадете в онлайн-сервис КриптоПро DSS для проверки достоверности ЭЦП.

Он позволяет осуществить контроль действительности отсоединенной или присоединенной подписи (в первом случае она должна иметь формат cms). Также доступна проверка ЭЦП для документов Excel, Word, PDF, XMLDsig.

Для совершения операций выполните следующие действия:

- выберите проверяемый сертификат или подпись в левой колонке страницы;

- загрузите проверяемый файл с помощью формы;

- нажмите кнопку «Проверить».

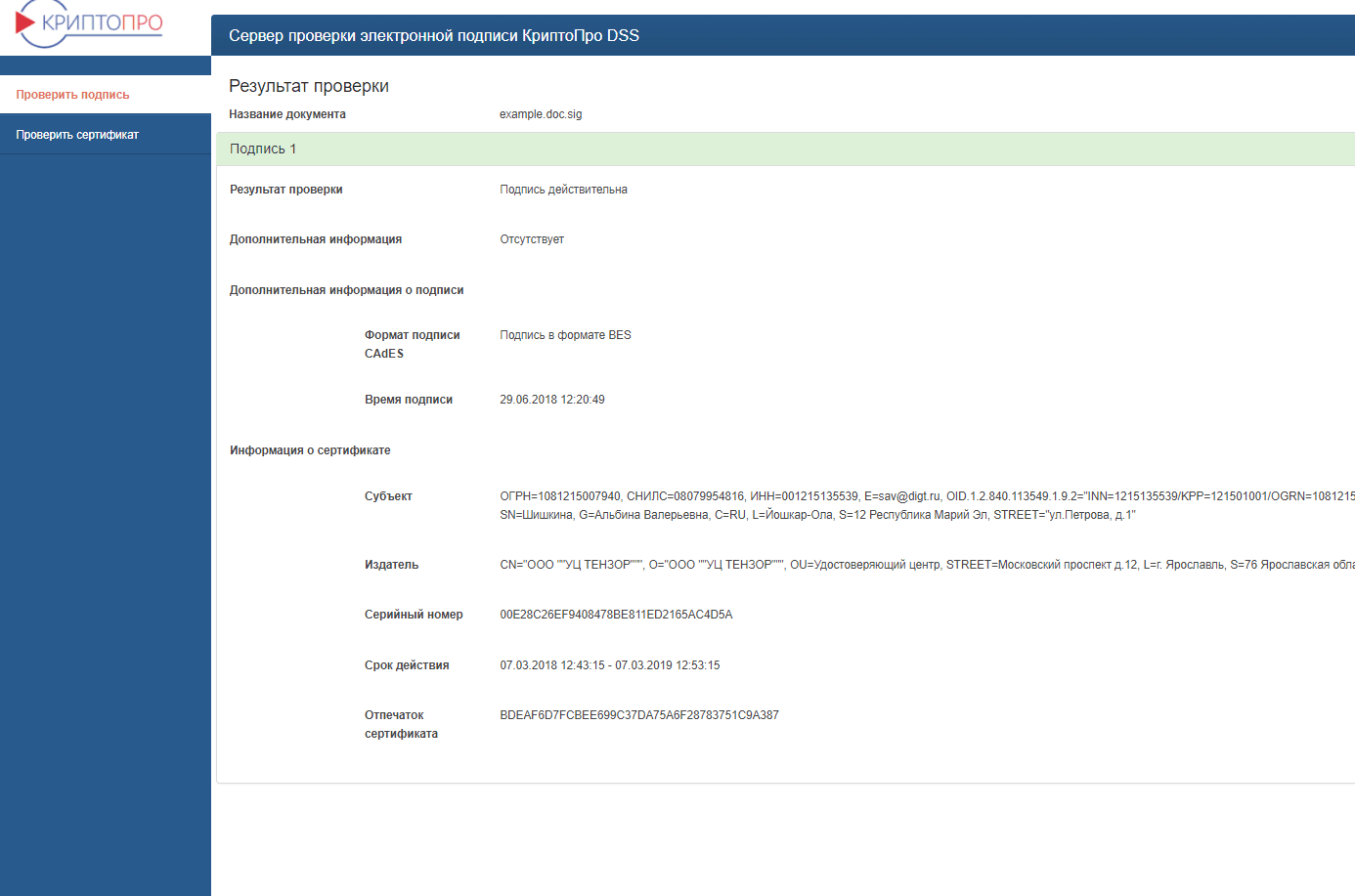

В результате на экране появится страница, где указана информация о подписи, удостоверяющем центре, выдавшем сертификат и другие данные. Если проверка не пройдена, то появится соответствующее сообщение.

Неудобством данного сервиса являются сложности при необходимости проверять большой объем документов. Альтернативой здесь станет специальная служба проверки сертификатов КриптоПро SVS 2.0. С его помощью можно проверить следующие виды документов:

- PDF;

- Word;

- Excel;

- XML.

Также для проверки приложением доступны необработанные и усовершенствованные подписи.

Данный сервис по контролю действительности ЭЦП предполагает выполнение обработки на стороне модуля, а не клиента. Это требует только наличия браузера и не предполагает установку дополнительного программного обеспечения.

Где купить сервис для проверки электронной подписи

Если для работы на государственных порталах и ведения документооборота вам необходимо ПО КриптоПро или ЭЦП, то обращайтесь в УЦ «Астрал-М», заполнив форму обратной связи. Мы являемся официальным партнером КриптоПро, что гарантирует приобретение качественного лицензионного софта по ценам от разработчика.

Выбирая наш удостоверяющий центр, вы получаете:

- доступную цену на услуги;

- помощь в выборе тарифного плана ЭЦП под конкретную задачу клиента;

- быстрое выполнение заказов (обычно занимает все 2-3 дня);

- возможность оформления любой подписи;

- весь спектр лицензий на семейство продуктов КриптоПро;

- любую форму оплаты.

Дополнительно доступно оформление ЭЦП и настройка рабочего места в офисе клиента, предоставление подписи в ускоренном формате.

|

Nickokow Оставлено | |

Добрый день. 1.1)На сервере с ПО был установлен JCP 2.0.40035 (успешно) 2)Для клиентской машины, которая подписывает, были сгенерированы и добавлены сертификаты. 3)Подписан документ внутри нашей программы (успешно) 4)проверяю подпись на сервере, получаю ошибку Код: 5)Не могу понять, как добавить CRL в хранилище JCP, или как JCP обращаться к локальному списку отозванных сертификатов, или как запретить эту проверку. вывернул все мозги, перечитал все-возможные форумы. ЧЯДНТ. | |

|

Евгений Афанасьев Оставлено | |

Добрый день. Цитата: 4)проверяю подпись на сервере, получаю ошибку 5)Не могу понять, как добавить CRL в хранилище JCP, или как JCP обращаться к локальному списку отозванных сертификатов, или как запретить эту проверку. В JCP никак не добавить. Если, как сказано в ошибке, укажете в коде System.setProperty(“com.sun.security.enableCRLDP”, “true”), то если в проверяемом сертификате цепочки есть CRLDP (ссылки распространения) для скачивания CRL, они (CRL) будут скачаны из сети и использованы. Если не указано это свойство enableCRLDP или нет доступа к сети (такое бывает), то CRL надо качать отдельно самим и подавать в метод verify(certs, crls) (crls – это список заранее подготовленных X509CRL). Так как используется сертификат из тестового УЦ, CRLDP в нем должен быть, проверьте доступ к crl для скачивания (ссылку на crl можно найти в расширения сертификата и скопировать её в браузер) и включён ли enableCRLDP. Отредактировано пользователем 16 сентября 2021 г. 18:05:49(UTC) | |

|

Nickokow Оставлено | |

Цитата: укажете в коде System.setProperty(“com.sun.security.enableCRLDP”, “true”) А где именно следует это указывать? Это возможно сделать не java программисту? Цитата: подавать в метод verify(certs, crls) тот-же вопрос, как подать в метод. Цитата: подавать в метод verify(certs, crls) В корневом сертификате из тестового центра нет этих ссылок Цитата: включён ли enableCRLDP. где проверить? p.s работаю с JCP Крипто-про первый раз. И к сожалению не java программист. | |

|

Sinity Оставлено | |

Добрый день! При тестировании контейнера выдает ошибки. На компьютере установлены КриптоПро 5.0.11998 и ЕК 2.13.0. Носитель JaCarta-2 ГОСТ. Соответственно и в КриптоПро и в ЕК контейнеры видит, на госуслугах сертификат показывает, но например на странице проверки КриптоПро ЭЦП Брузер плагина выдает ошибки при попытке подписать. В чем может быть причина? Отредактировано пользователем 24 июня 2021 г. 8:45:07(UTC) | |

|

Grey Оставлено | |

Добрый день. С уважением, | |

|

Sinity Оставлено | |

Автор: Grey Добрый день. Ответил в ЛС. | |

Из нашей статьи вы узнаете:

При работе с ЭЦП во время подписи документов может понадобиться установка нового сертификата с использованием «КриптоПро CSP» — например, когда у ЭЦП закончился срок, произошла смена главного бухгалтера или директора предприятия, либо необходима установка нового сертификата после оформления в удостоверяющем центре.

Для корректной работы может потребоваться установка личного и корневого сертификата в КриптоПро. Чтобы это сделать придерживайтесь следующей инструкции.

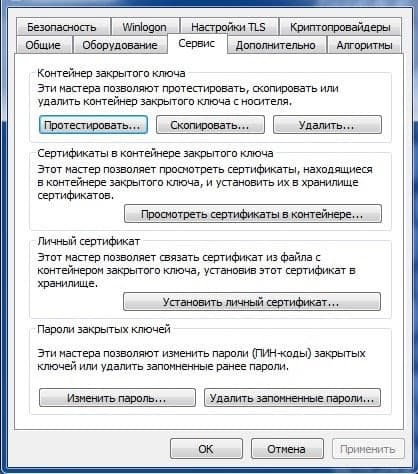

Установка личного сертификата

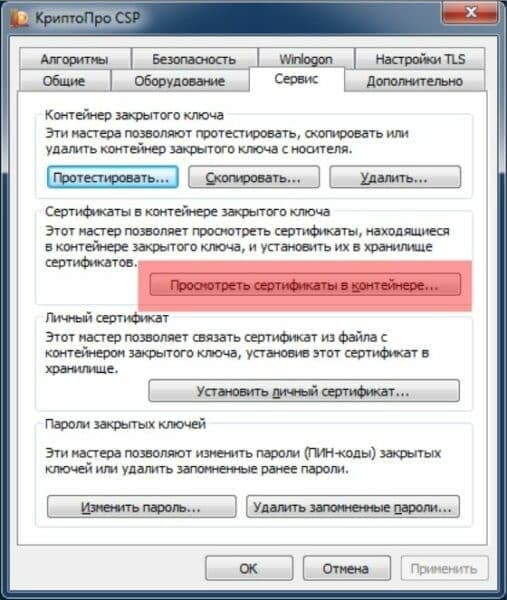

Для того чтобы установить сертификат с помощью «КриптоПро CSP», выполните следующий алгоритм:

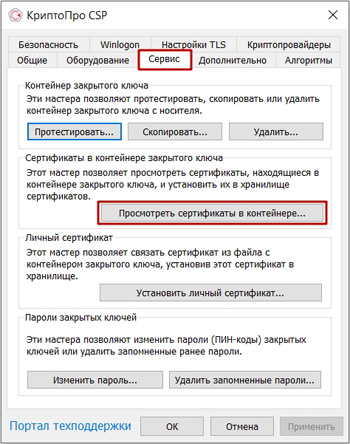

- запустите «КриптоПро», кликнув на иконку на рабочем столе или запустив из меню, перейдя по пути «Пуск» — «Программы» — «КриптоПро» — «КриптоПро CSP»);

- зайдите во вкладку «Сервис»;

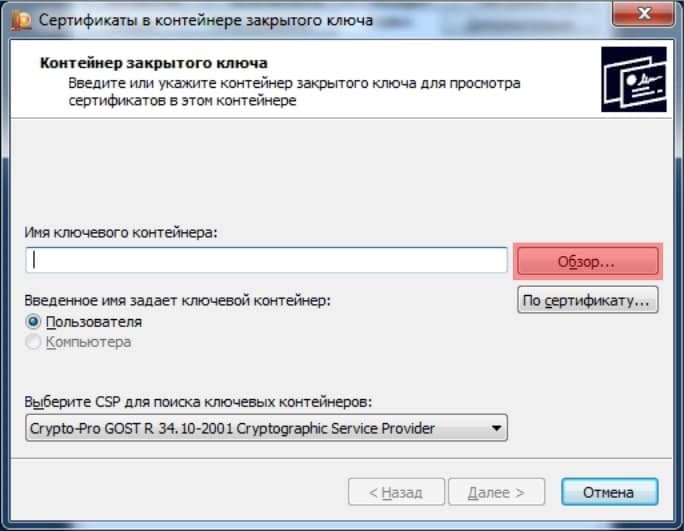

- нажмите левой кнопкой мыши на иконку «Просмотреть сертификаты в контейнере»;

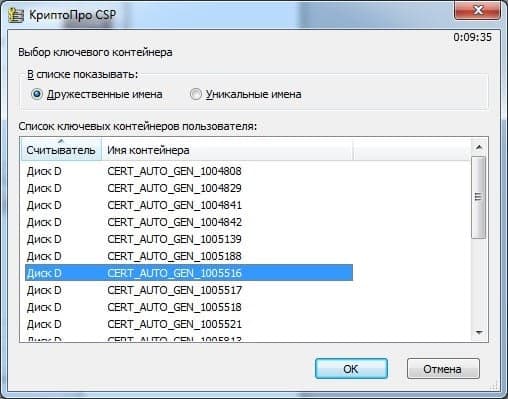

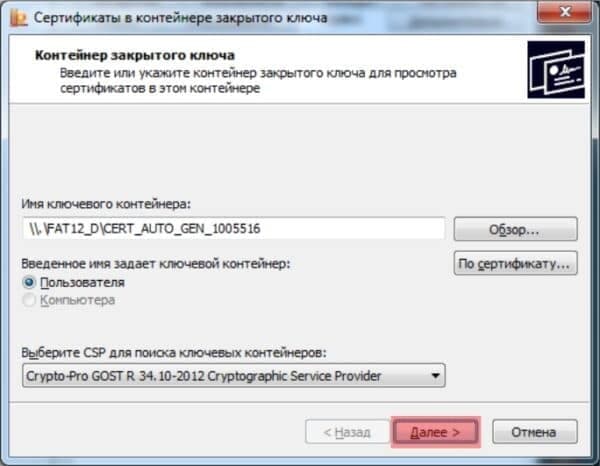

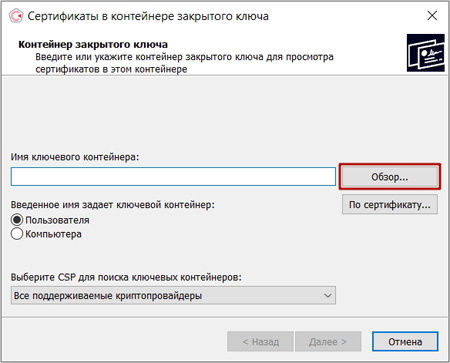

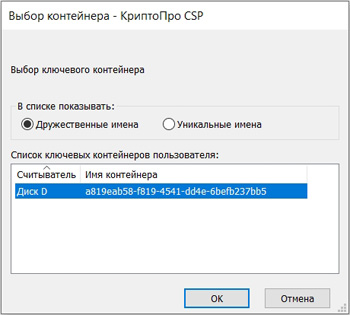

- найдите после нажатия кнопки «Обзор» контейнер с вашим сертификатом;

- выберите необходимый контейнер и подтвердите своё действие кнопкой «ОК» и затем «Далее»;

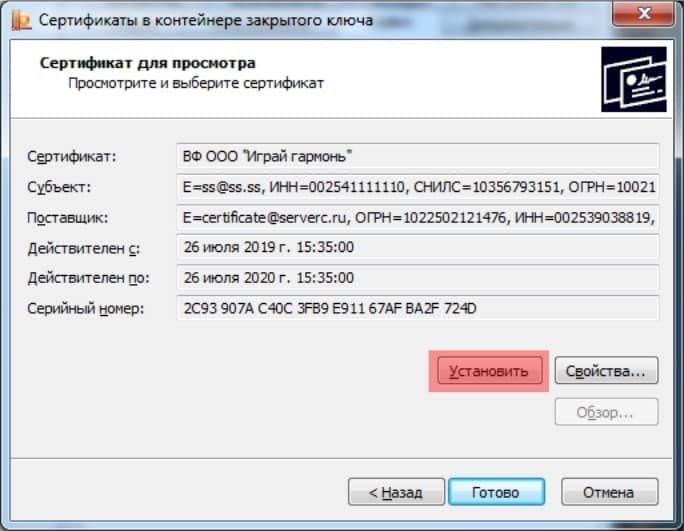

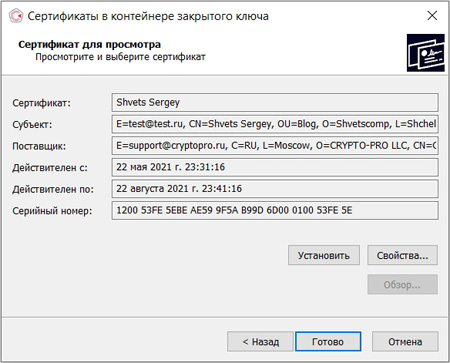

- проверьте правильность информации о сертификате внутри контейнера;

- нажмите кнопку «Установить».

Обратите внимание, что при установке система запоминает последний контейнер, с которого была проведена операция. Например, если вы установили личный сертификат из реестра вашего компьютера, а потом повторили процедуру с флешки, то при отсутствии последней система не сможет найти контейнер.

Как установить корневой сертификат КриптоПро

Для корректной работы сервера надо установить предварительно корневой сертификат в ваше хранилище. Для его получения необходим тестовый центр по сертификации продукта, куда можно попасть при наличии прав администратора. Также для предотвращения проблем необходимо добавить адрес интернет-сайта в список доверенных. Запросите сертификат, загрузив его из сертификационного центра. Чтобы его установить, откройте его и выполните следующие действия:

- зайдите в раздел «Общие»;

- выберите пункт «Установить сертификат»;

- следуйте за шагами мастера по установке, который поможет выполнить операцию.

Если процесс пройдёт корректно, то корневой сертификат появится в хранилище среди доверенных центров.

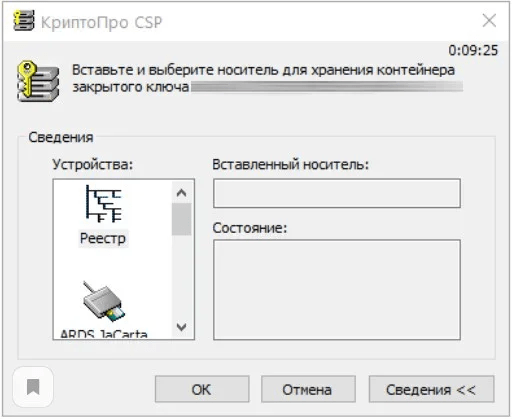

Как установить контейнер закрытого ключа в реестр

- Подключите к компьютеру носитель с сертификатом.

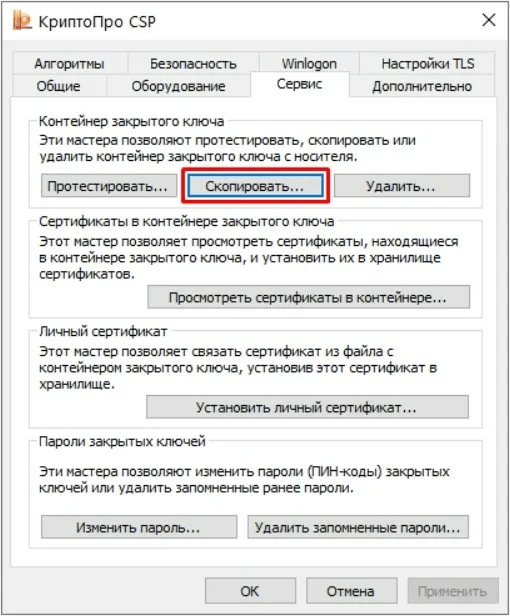

- Перейдите в «Пуск» → «Панель управления» → «КриптоПро CSP», откройте вкладку «Сервис» и нажмите «Скопировать».

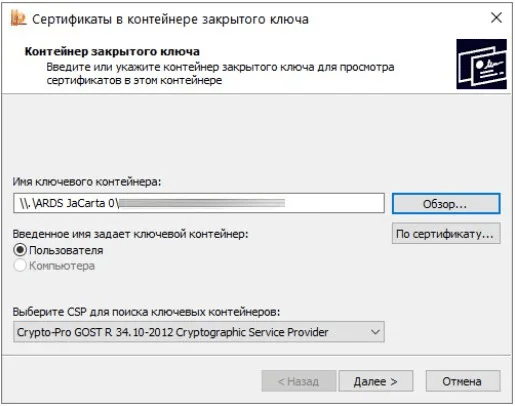

- Нажмите «Обзор…», выберите контейнер с сертификатом, нажмите «ОК» и «Далее».

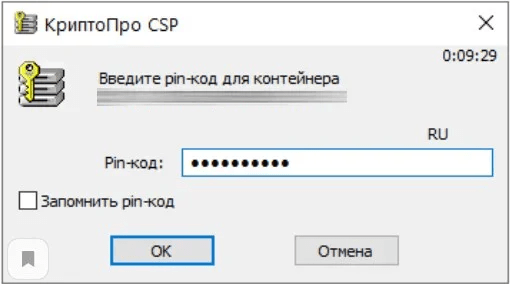

- Введите pin-код, затем нажмите «ОК».

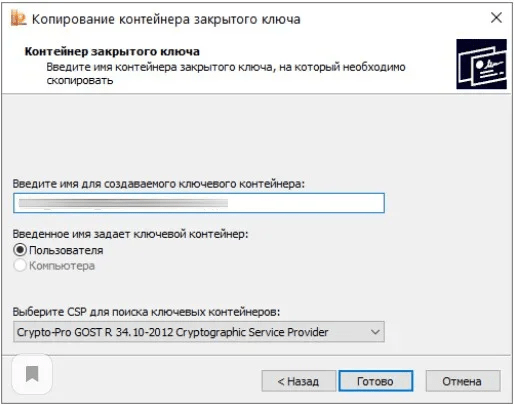

- Оставьте имя контейнера по умолчанию или введите новое.

- В окне «Устройства» выберите «Реестр» и нажмите «ОК».

- Установите пароль для контейнера.

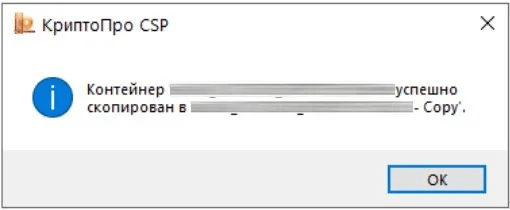

После успешного копирования контейнера личный сертификат нужно установить в хранилище «Личные».

Ошибки при установке

Довольно распространённой проблемой при установке становится зависание компьютера. Обычно это связано с установкой нелицензионного ПО, наличием ошибок или отсутствием критических обновлений. Также проблемы могут возникнуть в следующих случаях:

- попытка установить недействительный сертификат;

- указание неверного пути к файлу;

- истечение срока действия сертификата.

Для корректной работы рекомендуем использовать только лицензионное ПО. Приобрести его и получить комплексную техническую поддержку можно в компании «Астрал-М». Мы входим в число официальных дилеров компании «КриптоПро», что подтверждает информация на сайте разработчика. Обращаясь в «Астрал-М», вы получаете:

- поддержку в режиме 24/7;

- оперативное оформление ЭЦП;

- любую форму оплаты;

- консультации по выбору подписи и типа лицензии;

- возможность оформления ЭЦП в офисе клиента и в ускоренном формате.

Для приобретения электронной подписи или криптопровайдера заполните форму обратной связи, чтобы наш специалист связался с вами.

Если вы решили впервые окунуться в изучение мира различных сертификатов и электронных подписей (ЭЦП) или вам просто понадобился «левый» сертификат для проведения разных экспериментов, тогда вам стоит посетить виртуальный удостоверяющий центр от компании КриптоПРО, который позволяет бесплатно получить тестовый сертификат за считанные минуты. А чтобы вам было проще это сделать, сегодня мы пошагово получим тестовый сертификат от КриптоПРО, который будет экспортируемым и удобно записанным на отдельной usb флешке.

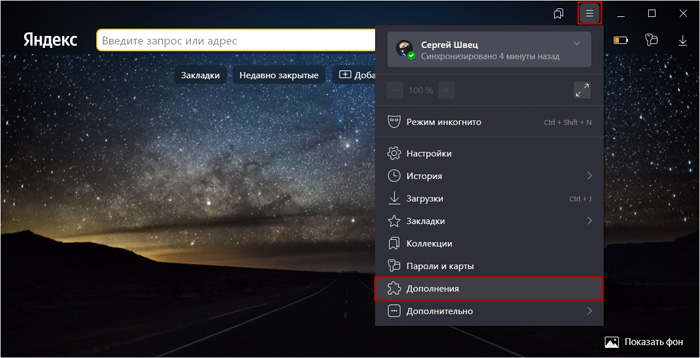

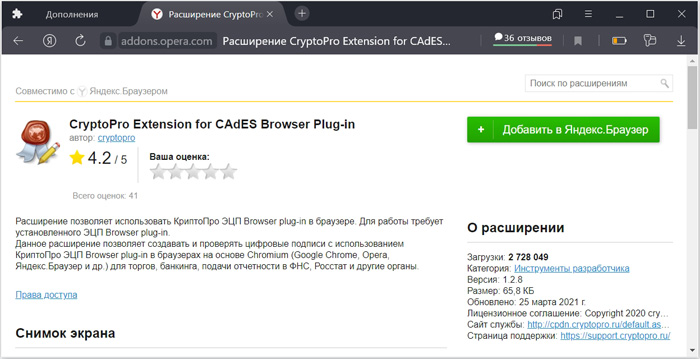

В первую очередь, нам необходимо проверить наличие в браузере обязательного плагина, под длинноватым названием cryptopro extension for cades browser plug-in. Я для примера, буду сегодня использовать Яндекс.Браузер. Итак, нажимаем на верхней панели браузера на три полоски и выбираем раздел Дополнения.

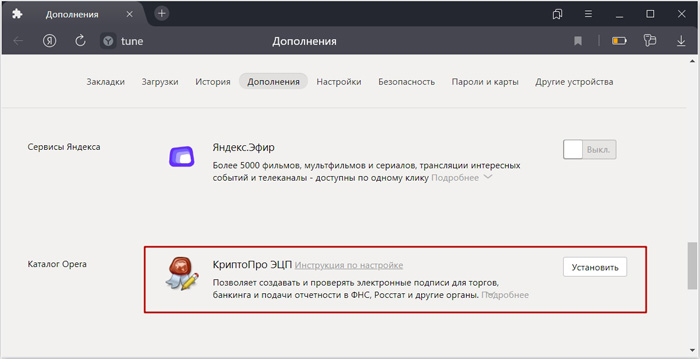

Находим здесь плагин КриптоПро ЭЦП и если он не установлен, соответственно, нажимаем Установить.

И в каталоге расширений для Оперы, нажимаем Добавить в Яндекс.Браузер.

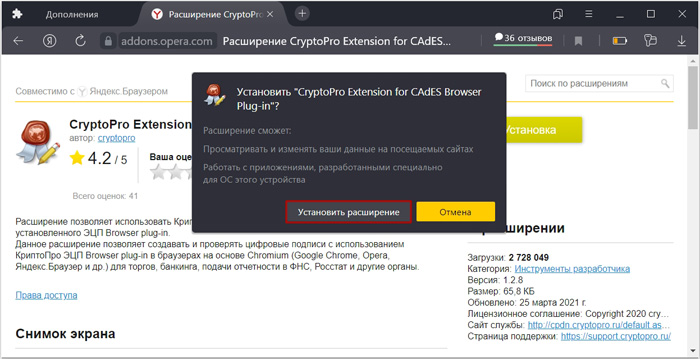

Подтверждаем установку, нажав Установить расширение.

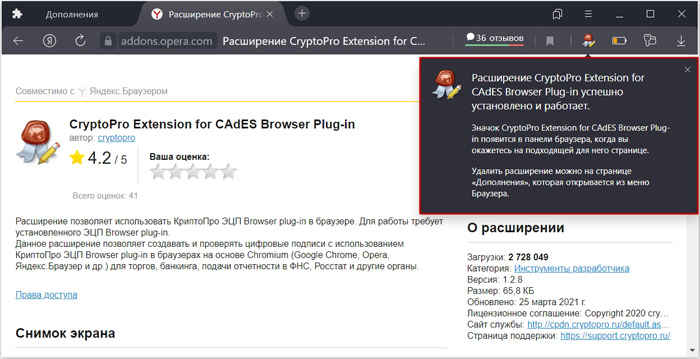

И проверяем, что расширение успешно установлено и работает.

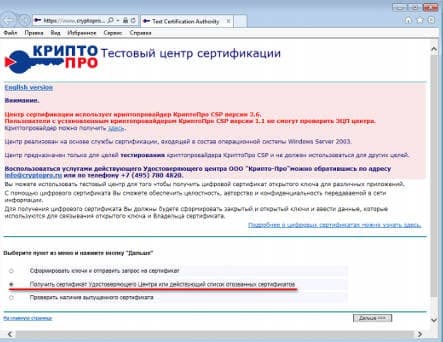

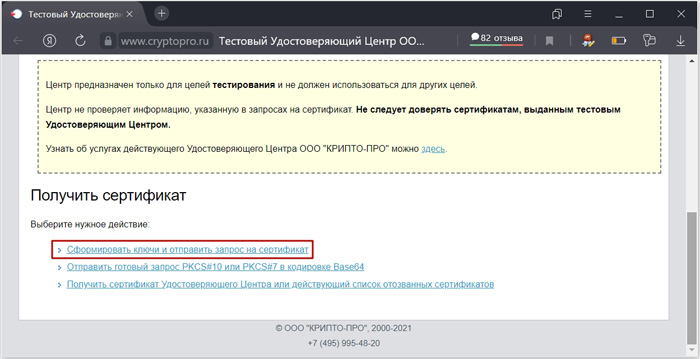

Далее мы переходим в тестовый удостоверяющий центр от КриптоПРО по адресу cryptopro.ru/certsrv и выберем на нижней части страницы Сформировать ключи и отправить запрос на сертификат.

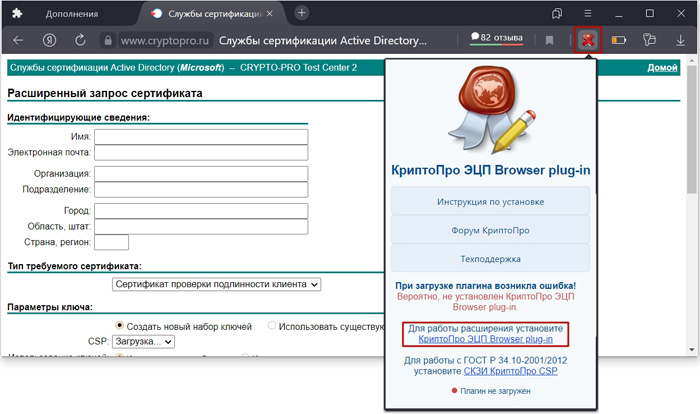

На следующей странице плагин выдаст ошибку с информацией о том, что нужно установить дополнительное расширение КриптоПРО ЭЦП Browser plug-in. Жмём по гиперссылке на расширение.

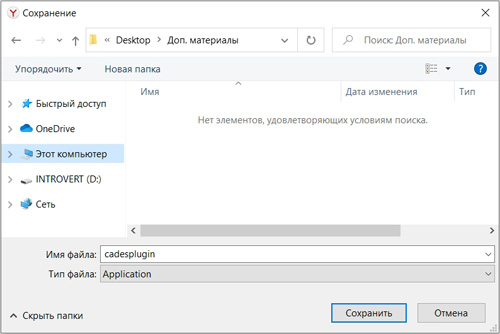

Выбираем отдельное место на компьютере и нажимаем Сохранить.

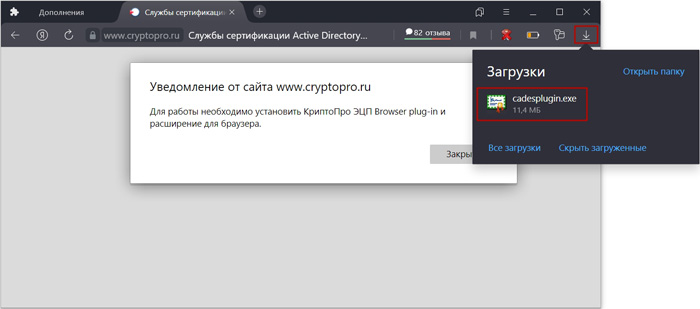

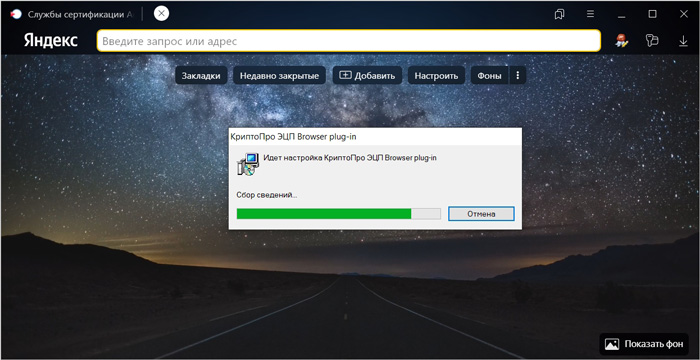

И после быстрого скачивания, запускаем установочный файл cadesplugin.exe.

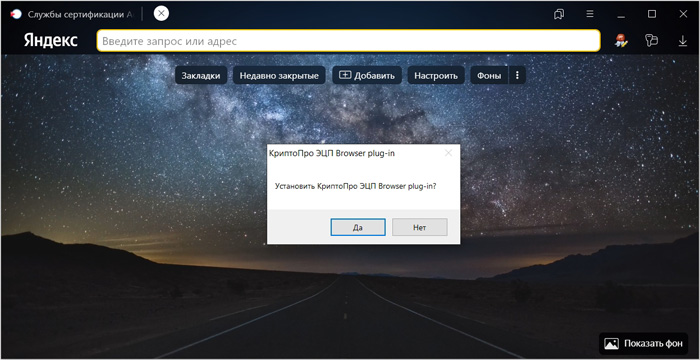

Подтверждаем установку КриптоПро ЭЦП Browser plug-in.

Ожидаем окончания быстрой установки.

И перезапускаем браузер.

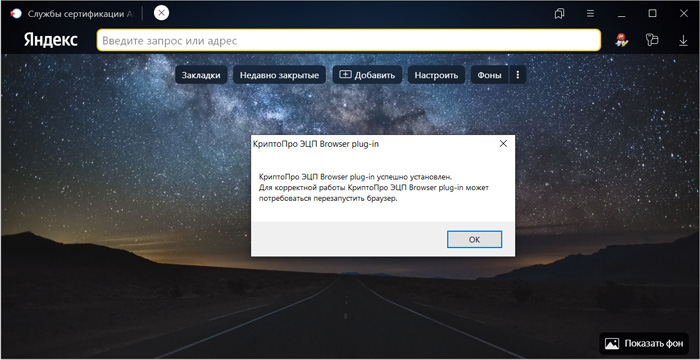

Возвращаемся к разделу запроса сертификата и разрешаем новую операцию.

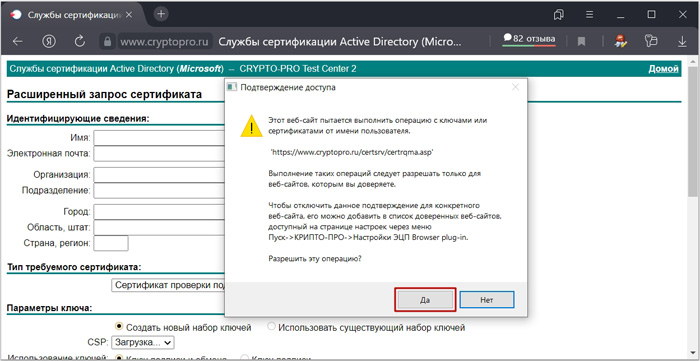

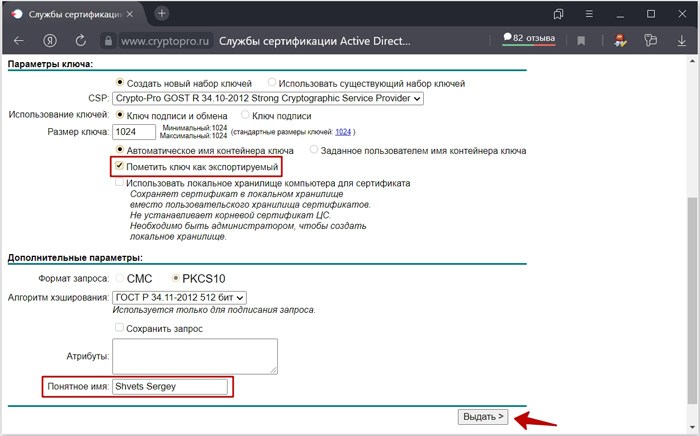

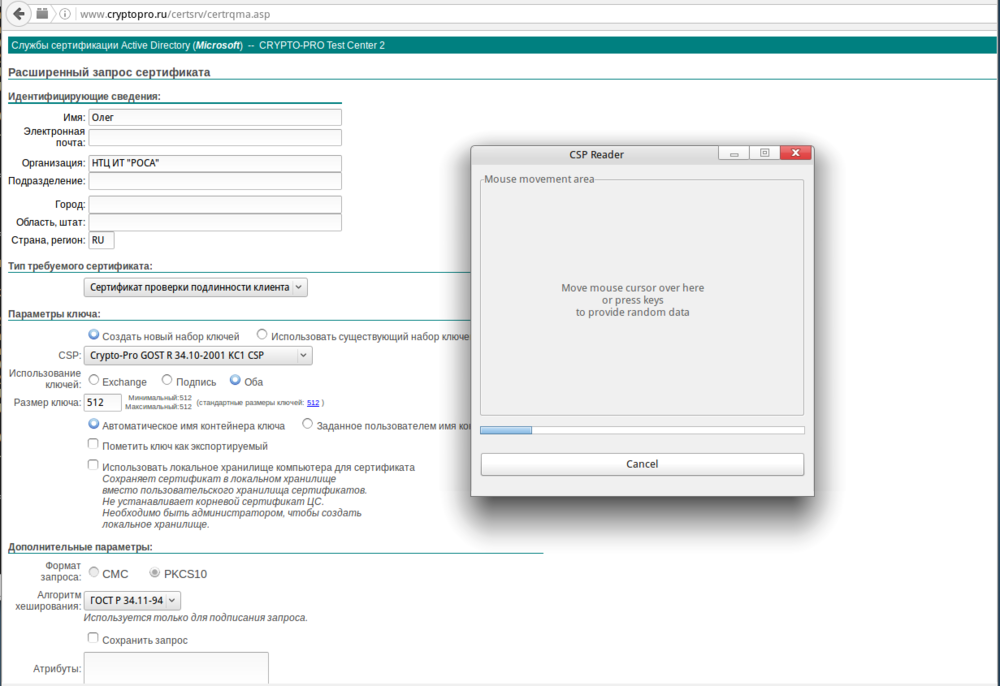

А затем, мы начинаем оформлять запрос сертификата следующим образом.

- Вводим на латинице реальное или вымышленное имя, адрес электронной почты, название организации, подразделение, город, область и страну ;

- Тип требуемого сертификата, можем оставить самый распространенный Сертификат проверки подлинности клиента.

Нижнюю часть настроек параметров ключа мы заполняем следующим образом.

- Выбираем Создать новый набор ключей ;

- CSP: Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider ;

- Обязательно отмечаем пункт Пометить ключ как экспортируемый ;

- В Дополнительных параметрах вводим на латинице Понятное имя ;

- Внимательно всё перепроверяем и нажимаем на кнопку Выдать.

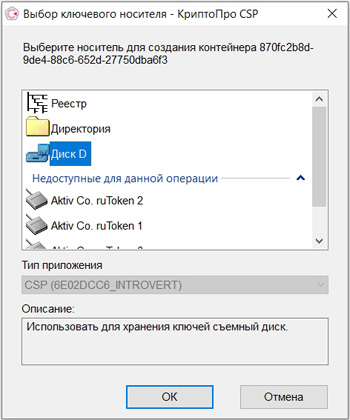

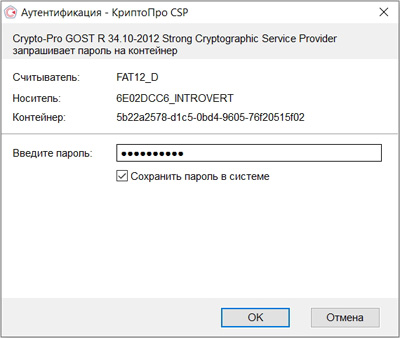

В качестве носителя мы указываем подключенную usb флешку и нажимаем ОК.

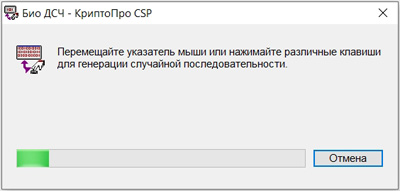

Активно двигаем мышкой в разные стороны для генерации последовательности.

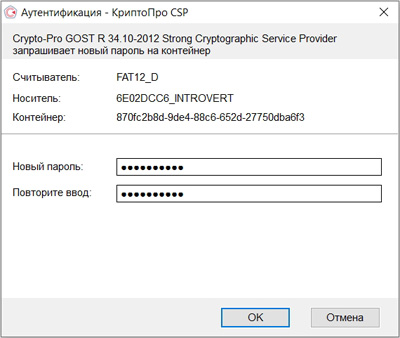

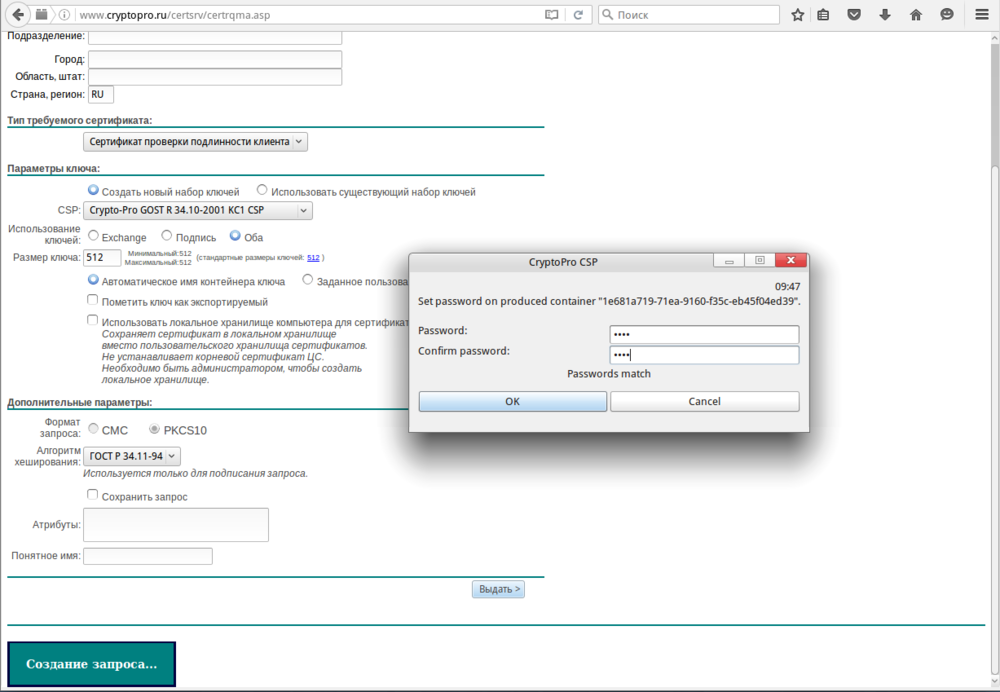

Придумаем новый пароль для контейнера, вводим его несколько раз и жмём ОК.

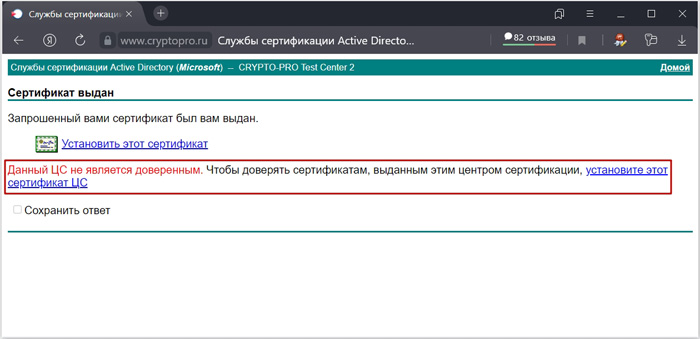

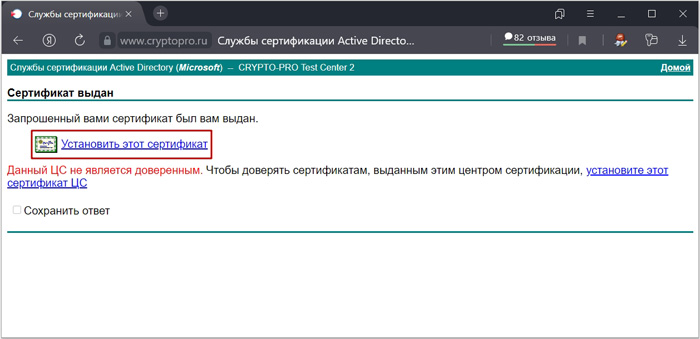

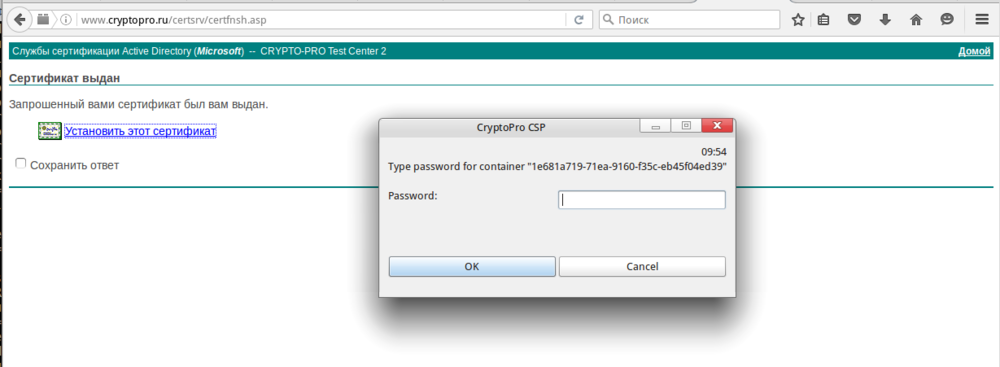

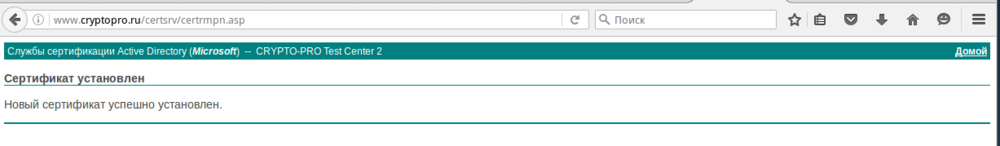

Затем, нажмём Установить этот сертификат и получаем закономерную ошибку Данный ЦС не является доверенным, которая возникает из-за того, что у нас не установлен корневой сертификат от данного центра сертификации. Итак, жмём установите этот сертификат ЦС.

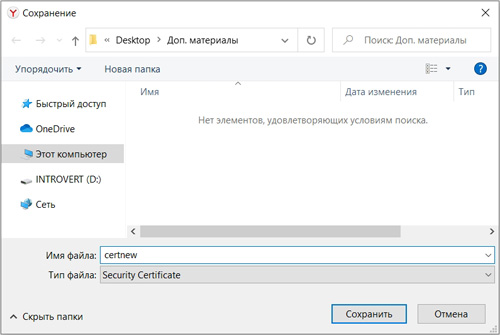

Выбираем отдельное место на компьютере и нажимаем Сохранить.

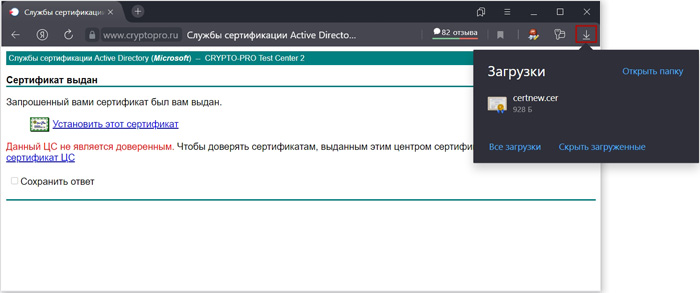

А после окончания быстрого скачивания, открываем файл certnew.cer.

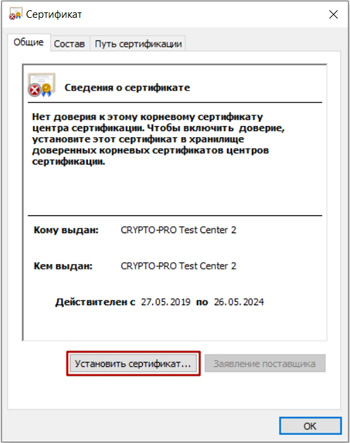

В новом окне для работы с сертификатом, нажимаем Установить сертификат.

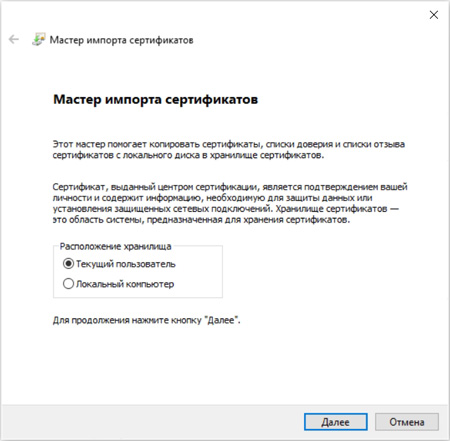

Оставляем Текущий пользователь и нажимаем Далее.

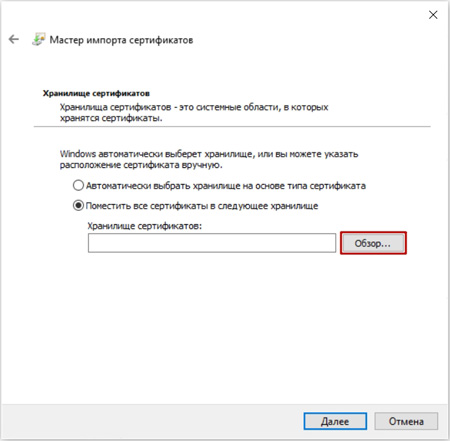

Выбираем Поместить все сертификаты в следующее хранилище и жмём Обзор.

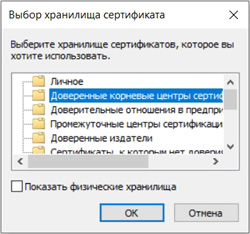

Выделяем Доверенные корневые центры сертификации и нажимаем ОК.

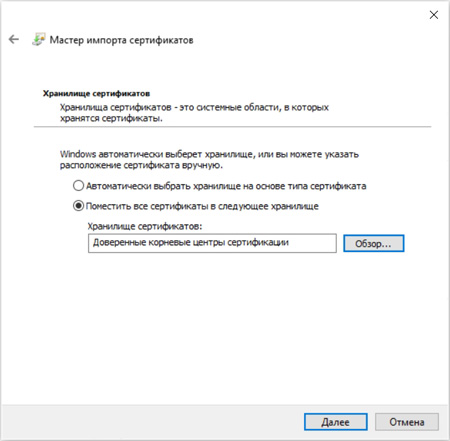

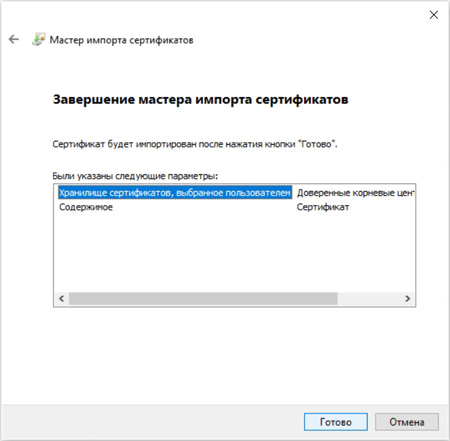

Вернувшись, проверяем путь к хранилищу сертификатов, нажимаем Далее.

И в завершении мастера импорта сертификатов, нажимаем Готово.

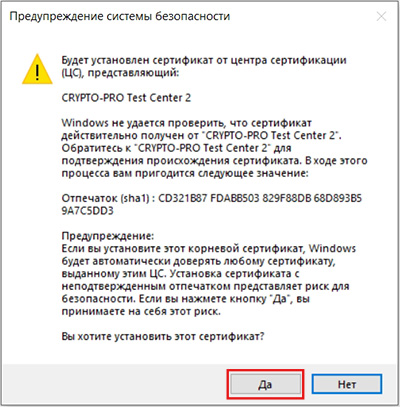

В новом окне с предупреждением, подтверждаем установку сертификата.

И всё, импорт сертификата у нас выполнен успешно.

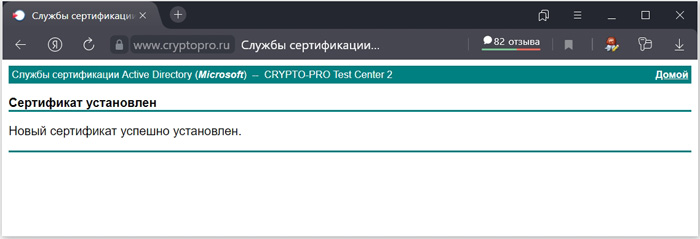

Вернёмся к пункту выдачи сертификата и жмём Установить этот сертификат.

Вводим заданный нами ранее пароль от контейнера и нажимаем ОК.

Вот и всё, тестовый сертификат успешно установлен на usb флешку.

Для проверки, откроем КриптоПро CSP, заходим на вкладку Сервис и выбираем Просмотреть сертификаты в контейнере.

И видим наш сертификат с «абракадабровым» именем контейнера, который мы выделяем, нажимаем ОК.

И, собственно, проверяем срок действия, а также те данные, которые заполняли при получении тестового сертификата от КриптоПРО.

|

ОльгаПо Оставлено | |

Ошибка при проверки подписи в КриптоПро ЭЦП Browser plug-in. Ошибка:Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A). Все корневые сертификаты, какие возможно скачены, проблема сохраняется. | |

|

Андрей * Оставлено | |

Здравствуйте. 1. Какая страница тестирования? | |

|

ОльгаПо Оставлено | |

Ошибка сохраняется. Все сертификаты сохранила по инструкции. Но что то не помогло. Еще в цепочке обнаружила, что при просмотре сертификата Минфина в средствах электронной подписи стоит криптопро версия 2,0. Может этом причина. Подпись я проверяю в плагине. | |

|

Андрей * Оставлено | |

Автор: ОльгаПо Ошибка сохраняется. Все сертификаты сохранила по инструкции. Но что то не помогло. Еще в цепочке обнаружила, что при просмотре сертификата Минфина в средствах электронной подписи стоит криптопро версия 2,0. Может этом причина. Подпись я проверяю в плагине. Нет, там написано про другое, HSM. А адрес сообщите? Может Вы CAdES T\XLong1 проверяете.. Пуск\..\КРИПТО-ПРО\Сертификаты\ | |

|

ОльгаПо Оставлено | |

Не очень поняла про адрес. | |

|

ОльгаПо Оставлено | |

и когда в личный кабинет в налогоплательщика захожу выходит ошибка | |

|

Андрей * Оставлено | |

Автор: ОльгаПо Не очень поняла про адрес. Хорошо. На этой странице – подписывается этим сертификатом текст (Hello World)? | |

|

ОльгаПо Оставлено | |

|

ОльгаПо Оставлено | |

На этой странице – подписывается этим сертификатом текст (Hello World)? все верно. Только с ошибкой. Информация о сертификате Издатель: CN=”АО “”Аналитический Центр””” Выдан: 10.11.2021 06:18:00 UTC Действителен до: 10.11.2022 06:18:00 UTC Криптопровайдер: Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider Ссылка на закрытый ключ: SCARD\JACARTA_LT_1209AA8A3F9E0001\cc00\09B3 Алгоритм ключа: ГОСТ Р 34.10-2012 256 бит Статус: Ошибка при проверке цепочки сертификатов. Возможно на компьютере не установлены сертификаты УЦ, выдавшего ваш сертификат Установлен в хранилище: Да | |

|

ОльгаПо Оставлено | |

Сможете помочь?. У меня так подпись не проходит проверку. | |

|

Андрей * Оставлено | |

Автор: ОльгаПо Сможете помочь?. У меня так подпись не проходит проверку. приложите как визуализируется цепочка сертификатов, Используется прокси-сервер для интернета? | |

|

ОльгаПо Оставлено | |

(проверьте, чтобы сертификат УЦ Аналитический Центр – был только в промежуточных ЦС) проверила | |

|

Андрей * Оставлено | |

Автор: ОльгаПо (проверьте, чтобы сертификат УЦ Аналитический Центр – был только в промежуточных ЦС) проверила При написании или редактировании сообщения – над текстом есть кнопки, с изображением “скрепка” – даёт возможность загружать файлы… (upload new files.. \add file \start upload – будет вставлен код-ссылка на файл) | |

|

ОльгаПо Оставлено | |

| |

|

ОльгаПо Оставлено | |

| |

|

Андрей * Оставлено | |

Вы же писали, что цепочка без ошибок. Цитата: В пуске, крипто про, путь без ошибок. Переустановите КриптоПРО CSP. | |

|

RangerRU Оставлено | |

|

Андрей * Оставлено | |

|

RangerRU Оставлено | |

Автор: Андрей * Это сообщение к чему? Так вы просите показать цепочку | |

|

Андрей * Оставлено | |

Автор: RangerRU Автор: Андрей * Это сообщение к чему? Так вы просите показать цепочку или с функционированием СКЗИ…? как пример – был другой CSP, его удалили, OID-ы все удалены и ничего не работает в штатном режиме. | |

| |

Из нашей статьи вы узнаете:

Документ, подписанный электронной подписью, обладает юридической силой только в том случае, если он подписан действительной ЭЦП. Самостоятельная проверка электронной подписи помогает убедиться в правильности подписи и защите документа от внесения изменений посторонним лицом. Вопрос проверки действительности электронной подписи актуален в следующих случаях:

- получение договора от контрагента или физического лица, заверенного ЭЦП;

- принятие заявок от участников аукционов или тендеров через e-mail или специальную площадку;

- контроль подписи банковским учреждением перед проведением платежного поручения.

Сам процесс проверяет выполнение одновременно трех условий:

- ЭЦП была сформирована с применением сертификата, срок действия которого не истек на момент оформления документа;

- подпись была поставлена непосредственно владельцем сертификата и его личность можно определить;

- подпись была сформирована непосредственно для данного документа, и последний после этого не менялся.

Как выполнить проверку

Сегодня функция проверки электронной подписи в документе может быть реализована следующими способами:

- использование специальных плагинов для Word, Excel, PDF;

- применение специальных онлайн-сервисов;

- использование портала Госуслуг.

Контроль достоверности плагинами

Для контроля достоверности ЭЦП компания КриптоПро предлагает два плагина. Один бесплатный и служит для проверки PDF-файлов, а второй платный и предназначен для контроля юридической правомочности документов в форматах офисного ПО Word, Excel. Проверка в последнем случае требует дополнительного наличия программы КриптоПро CSP. После открытия документа необходимо выполнить следующие действия:

- нажать на иконку с подписью в проверяемом документе;

- выберите в контекстном меню (клик правой мышкой кнопки на строчке с ЭЦП) пункт «Состав подписи».

Если проверка будет пройдена успешно, то появится сообщение с указанием данных о сертификате и его владельце. Иначе появится информация о недействительности ЭЦП.

Для контроля достоверности подписи в PDF-файле также необходим криптопровайдер КриптоПРО CSP. Для выполнения операции выполните следующие действия:

- \

- откройте проверяемый документ;

- кликните по кнопке «Подписи» (Signatures), которая расположена слева;

- выберите проверяемую ЭЦП и кликните левой кнопкой мышки;

- выберите пункт «Проверить подпись» (Validate Signature).

Если проверка пройдет успешно, то появится окно с указанием владельца сертификата.

Применение онлайн-сервисов для проверки ЭЦП

Сегодня существует несколько онлайн-сервисов, чтобы проверять цифровые подписи и сертификаты любого типа вне пределов систем электронного документооборота. Примером станет бесплатный сервис КриптоПро DSS.

Для выполнения операции выполните следующие действия:

- кликните по ссылке «Проверить электронную подпись» в верхней части экрана;

- выберите раздел «Проверить подпись» или «Проверить сертификат»;

- загрузите сертификат или проверяемый документ;

- выполните непосредственно проверку.

Результат появится на отдельной странице, и будет выглядеть вот так:

Скачать результаты проверки нельзя, но можно сохранить web-страницу, либо распечатать.

Использование портала Госуслуги

На универсальном портале Госуслуги есть раздел для проверки действительности цифровой подписи. Для этого достаточно загрузить нужный файл в систему, ввести защитную капчу и нажать «Проверить». Если ЭЦП расположена в отдельном файле, то дополнительно нужно на портал загрузить и ее.

Результат проверки подписи будет представлен на отдельной странице — показан статус сертификата подписи, кто владелец подписи и в каком удостоверяющем центре она была выдана, а также её срок действия.

Причины возникновения ошибок

При контроле достоверности могут возникнуть ошибки в ЭЦП. Чаще всего они связаны со следующими причинами:

- сертификат установлен некорректно либо поврежден (решит проблему тестирование и, при необходимости, переустановка);

- период действия сертификата истек либо он отозван (выходом будет обращение в УЦ для перевыпуска).

Проверить работоспособность ЭЦП можно с КриптоПРО CSP. Для этого зайдите в приложение и выполните следующие действия:

- зайдите во вкладку «Сервис»;

- подключите токен;

- кликните на пункт меню «Протестировать контейнер закрытого ключа»;

- выберите нужный контейнер для проверки.

После завершения процедуры появится отчет с указанием типов ошибок. Их можно скопировать и отправить в службу технической поддержки удостоверяющего центра.

Если у вас еще нет электронной подписи, Удостоверяющий Центр «Астрал-М» предлагает широкий выбор тарифных планов ЭЦП. У нас можно купить электронную подпись для решения любых рабочих задач, наши специалисты помогут вам выбрать подпись, отвечающую вашим потребностям. Чтобы её приобрести, заполните форму обратной связи.

Типовой сценарий тестирования

Подготовка к тестирования

Узлы стенда поддерживают обслуживание инициаторов использующих NAT, однако тесты ответчиков и/или туннельных режимов потребуют специальных настроек. Поэтому рекомендуется использовать “прямые” IPv4 и IPv6 адреса, а так же рекомендуется использование “статических” адресов для тестов туннельного режима.

Проверка связи со стендом

Может быть проведена командой `ping’, либо доступом по HTTP к протоколам узла стенда.

В протоколах узла стенда и/или в файле readme будут указаны текущие настройки и параметры.

Тест инициатора транспортного режима

Не требует дополнительных действий. После согласования ESP SA, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen. Например, к TCP нагрузкам можно обратиться командой `telnet vpngost-v6.cryptopro.ru echo’, а к UDP командой `nc vpngost-v6.cryptopro.ru echo’ из пакета Netcat.

Тест ответчика транспортного режима

При обращении к тестовым нагрузкам echo, discard, daytime, стенд для ответных пакетов будет самостоятельно инициировать согласование ISAKMP SA и/или ESP SA.

Использование icmp для этого теста возможно, но не рекомендуется, т.к. одновременно с инициацией согласования SA или же при ошибках согласования стенда посылает icmp ответ в открытом виде, соответственно Вы можете получить ложноположительный результат.

Использование NAT в этом тесте возможно, но не рекомендуется, в виду сложности настройки.

Тест инициатора режима L2TP/IPsec

После согласования L2TP/IPsec, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Подготовка к тестам туннельного режима

Рекомендуется выделять статический IPv4 или IPv6 адрес, при доступе к которому разрешён протокол icmp. После чего выслать нам согласование и настройку туннельную подсеть.

Тест инициатора туннельного режима

После согласования туннеля, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Тест ответчика туннельного режима

Для инициации согласования туннеля со стороны стенда можно использовать: второй туннель, соединение L2TP/IPsec или SSTP.

Как получить тестовый сертификат КриптоПро (новый УЦ)

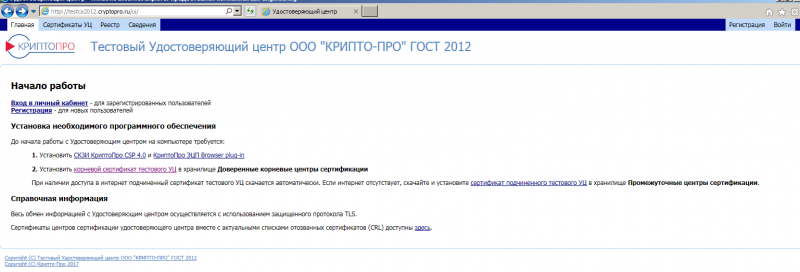

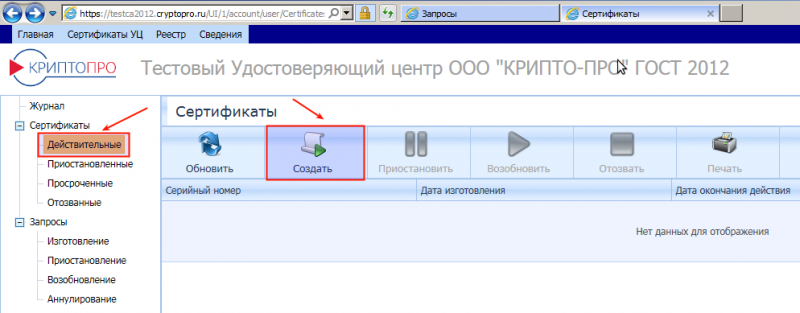

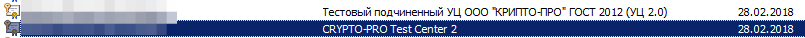

Заходим в тестовый Удостоверяющий центр ООО “КРИПТО-ПРО” ГОСТ 2012 через IE.

Устанавливаем новый сертификат тестового УЦ (скачивается там же) в корневые УЦ.

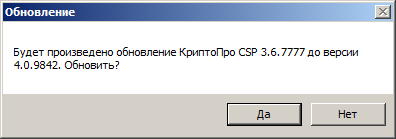

Если уже стоит КриптоПро версии 3.6, то необходимо обновить до версии 4, иначе страница регистрации не откроется.

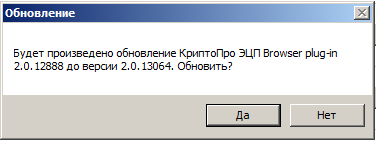

Также обновить web плагин, если планируется использовать в браузере.

Далее регистрируемся (подтверждать почту не надо) и, наконец, входим.

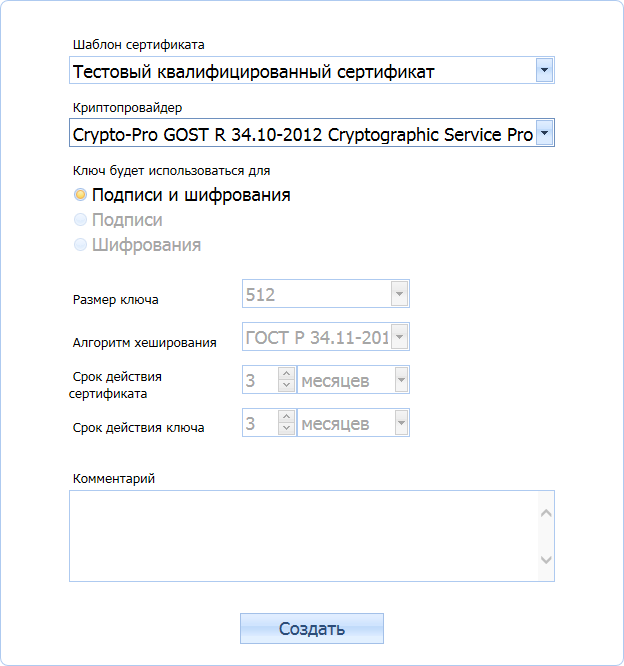

Создаем новый сертификат:

Далее стучим по клавиатуре, чтобы создать случайные данные.

Предлагается ввести пароль на подпись. Если оставить пустым – будет без пароля.

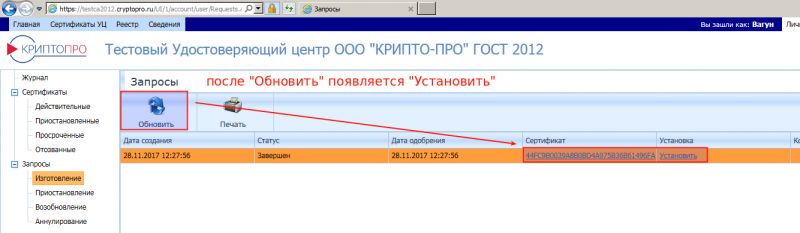

Наконец, появляется новый сертификат.

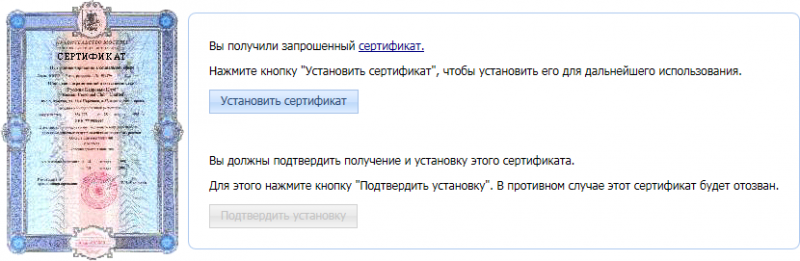

Перекидывает на страницу установки сертификата:

Сертификаты, полученные этим способом, и как тут, отличаются:

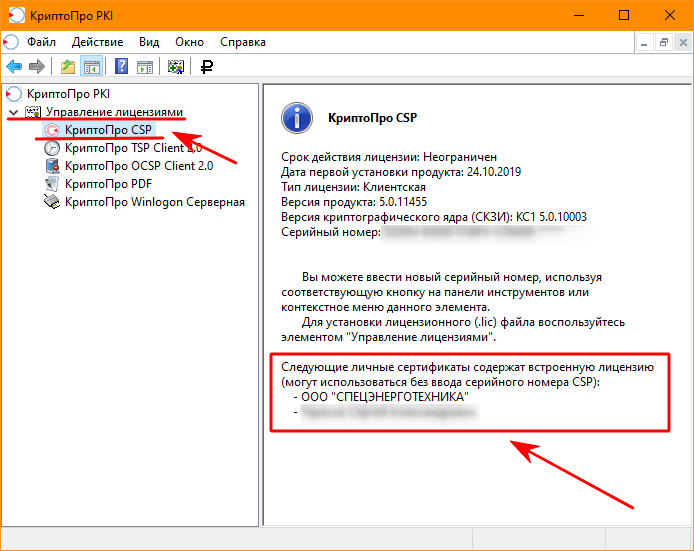

Проверка лицензии КриптоПро CSP встроенной в сертификат ЭП

1 способ. Проверка через КриптоПро PKI

Запустите программу КриптоПро PKI.

Найти её можно в меню “Пуск”

Слева раскройте элемент «Управление лицензиями» и выберите «КриптоПро CSP»

В правой части вы увидите список сертификатов содержащих встроенную лицензию КриптоПро CSP.

Отображаются только сертификаты установленные в хранилище «Личное».

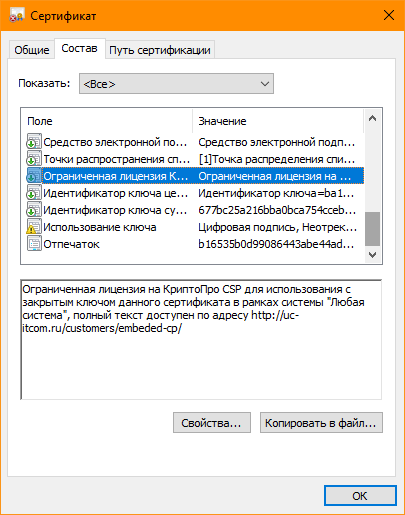

2 способ. Проверка через Состав сертификата

Откройте ваш сертификат электронной подписи.

На вкладке «Состав» найдите среди полей «Ограниченная лицензия КРИПТО-ПРО»

Присутствие этого поля означает наличие встроенной лицензии КриптоПро CSP.

Если такого поля нет, то и встроенной лицензии нет.

Конфигурация стенда

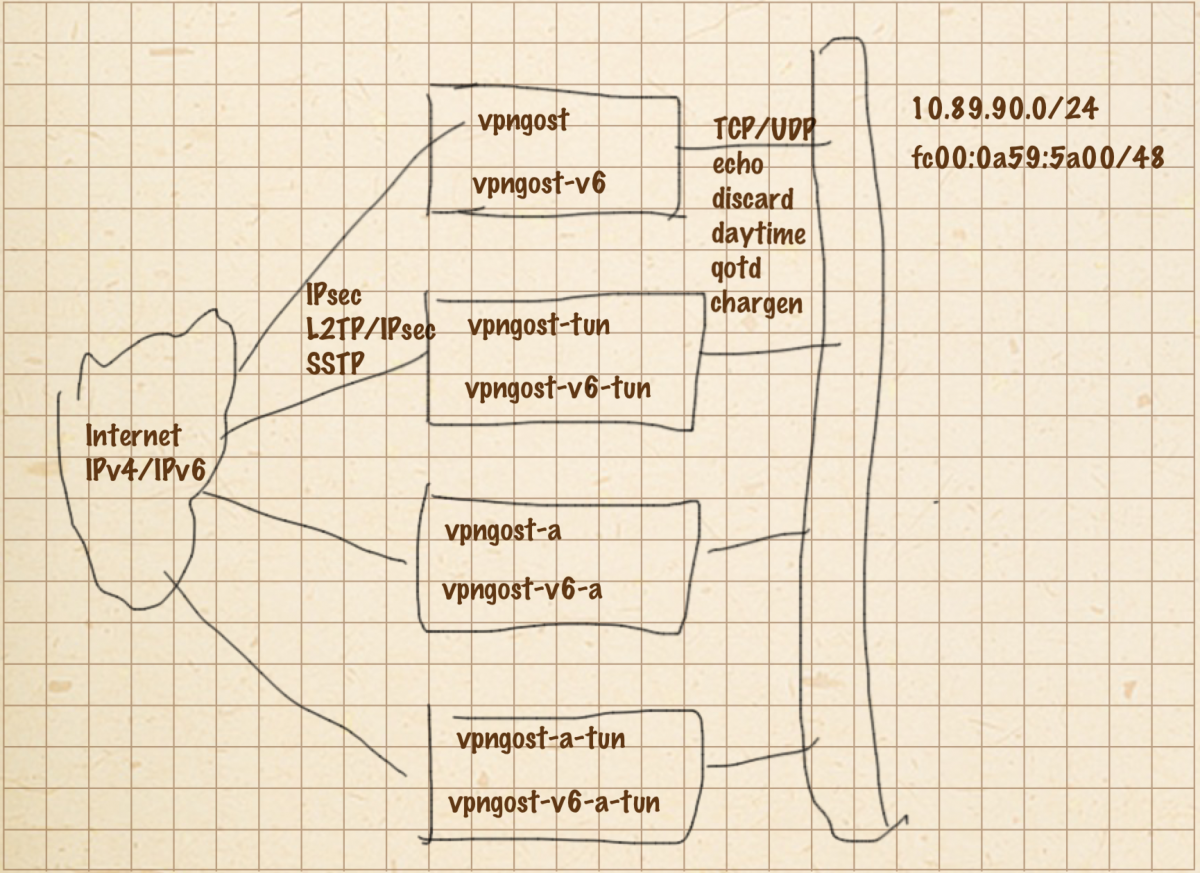

Стенд обеспечивает возможность подключения и тестирование российских реализаций VPN и IPsec, как по современному протоколу IPv6 (vpngost-v6.cryptopro.ru, vpngost-v6-a.cryptopro.ru, vpngost-v6-tun.cryptopro.ru, vpngost-v6-a-tun.cryptopro.ru), так и по традиционному протоколу IPv4 (vpngost.cryptopro.ru, vpngost-a.cryptopro.ru, vpngost-tun.cryptopro.ru, vpngost-a-tun.cryptopro.ru).

Рисунок 1. Схема узла vpngost.cryptopro.ru

Адреса узлов

| vpngost.cryptopro.ru | 193.37.157.89 |

| vpngost-v6.cryptopro.ru | 2002:c125:9d59::c125:9d59 |

| 10.89.90.2 | |

| fe00:0a59:5a00::2 | |

| vpngost-tun.cryptopro.ru | 193.37.157.90 |

| vpngost-v6-tun.cryptopro.ru | 2002:c125:9d5a::c125:9d5a |

| 10.89.90.1 | |

| fe00:0a59:5a00::1 | |

| vpngost-a.cryptopro.ru | 193.37.157.91 |

| vpngost-v6-a.cryptopro.ru | 2002:c125:9d5b::c125:9d5b |

| 10.89.90.4 | |

| fe00:0a59:5a00::4 | |

| vpngost-a-tun.cryptopro.ru | 193.37.157.92 |

| vpngost-v6-a-tun.cryptopro.ru | 2002:c125:9d5c::c125:9d5c |

| 10.89.90.3 | |

| fe00:0a59:5a00::3 |

Адреса узлов могут меняться, пожалуйста, уточняйте актуальные в протоколах в файлах “readme”.

Параметры методов аутентификации

Используемый метод аутентификации, как и используемое преобразование, согласуется обычным образом.

Узлы тестирования обязательных параметров IPsec

На узлах vpngost, vpngost-v6, vpngost-tun, vpngost-v6-tun, установлены обязательные к реализации параметры по умолчанию.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE используются параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-B-CFB-IMIT;

- Группа VKO GOST R 34.10 2001 XchB;

- Режим Quick Mode (QM) без использования Perfect Forward Secrecy (PFS).

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT используются параметры:

- Узел замены из id-Gost28147-89-CryptoPro-B-ParamSet;

- Не согласуется опциональный атрибут Extended (64-bit) Sequence Number (ESN).

Узлы с альтернативными параметрами IPsec

На узлах vpngost-a, vpngost-a-tun, vpngost-v6-a, vpngost-v6-a-tun по запросу могут быть установлены другие опциональные параметры. Текущие установленные параметры доступны в протоколах соответствующего узла.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE могут быть установлены следующие параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-C-CFB-IMIT (или GOST-A-CFB-IMIT, GOST-D-CFB-IMIT);

- Группа VKO GOST R 34.10 2001 XchA;

- Режим принудительного запрета согласования QM без использования режима PFS (Disable Non-PFS);

- Режим QM с использованием PFS.

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT могут быть установлены следующие параметры:

- Узел замены из id-Gost28147-89-CryptoPro-D-ParamSet (или id-Gost28147-89-CryptoPro-A-ParamSet, id-Gost28147-89-CryptoPro-C-ParamSet);

- Использование ESN;

- Опциональный режим совместимости, в котором может согласовываться атрибут “Authentication Algorithm” (5) со значением GOST-NULL-INTEGRITY-ALGORITHM (65411).

Политики IPsec узлов транспортного режима

На узлах vpngost, vpngost-a, vpngost-v6, vpngost-v6-a установлено:

icmp | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

echo, discard, daytime | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

qotd, chargen и др. | Принимаются и передаются только зашифрованные пакеты; |

http, https, isakmp, ipsec‑msft | Принимаются и передаются только в открытом виде; |

L2TP/IPsec | Порождает динамические политики. |

VPN | Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

L2TP/IPsec, SSTP выделяет адреса в диапазонах, на vpngost, vpngost-v6: 10.89.89.0/24 и fe00:0a59:5900/48, а на vpngost-v6, vpngost-v6-a: 10.89.91.0/24 и fe00:0a59:5b00/48.

Политики IPsec узлов туннельного режима

На узлах vpngost-tun, vpngost-v6-tun, vpngost-a-tun, vpngost-v6-a-tun установлено:

icmp | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

IPsec туннели | Пакеты туннельного режима в адрес конечных точек передаются и принимаются ими только зашифрованными; |

http, https, isakmp, ipsec‑msft | Принимаются и передаются только в открытом виде; |

VPN | Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

Конечные точки туннелей и соответствующие им подсети настраиваются по запросу. Для vpngost-tun, vpngost-v6-tun подсети должны быть: 10.89.{1..30}.0/24 и fe00:0a59:5a5a:{1..ffff}/64. Для vpngost-a-tun, vpngost-v6-a-tun подсети должны быть: 10.89.{201..230}.0/24 и fe00:0a59:5c5c:{1..ffff}/64.

Корневые сертификаты

Просмотр корневых сертификатов

certmgr uroot

В более старых версиях вместо uroot следует использовать root:

certmgr root

Добавление корневых сертификатов (под root) из файла cacer.p7b

certmgr uroot cacer.p7b

Необходимо последовательно добавить все сертификаты

Дополнительные сервисы стенда

Доступ к IPv6 по HTTPS

При необходимости, для доступа к тестам IPv6 можно использовать шлюзы инкапсуляции IPv6 по протоколу IP-HTTPS, которые настроены на каждом узле, так как шлюзы настроены без запроса клиентского сертификата. Таким образом, получение сертификата тестового УЦ является не обязательным.

Не рекомендуется использование “динамических” адресов и NAT в этом тесте, в виду сложности настройки.

Доступ по протоколу SSTP (MS SSL-VPN)

При необходимости, для создания тестовых нагрузок можно использовать подключение к VPN по протоколу SSTP.

Методы аутентификации при доступе по SSTP идентичны методам аутентификации при доступе по L2TP/IPsec.

Создание тестового сертификата

Введение

Для создания тестового сертификата есть два пути. Первый путь подразумевает использование КриптоПро ЭЦП Browser plug-in, второй же путь предназначен для того, чтобы без него обойтись.

Путь 1

- Установить корневой сертификат КриптоПро вместе со списком отозванных сертификатов (ссылка). Краткую рекомендацию по установке можно видеть здесь (ссылка) в пункте “Установка сертификатов”.

- Использовать Тестовый центр КриптоПро для генерации личного тестового сертификата. Ниже можно увидеть то, как должна выглядеть при этом тестовая страница (если нужно впоследствии копировать контейнер с сертификатом и закрытым ключом на носитель, надо использовать опцию “пометить ключ как экспортируемый”).

После проделанных действий сертификат автоматически установится и будет размещён в контейнере, расположенном на жёстком диске компьютера, с которого был сделан запрос. После этого его можно скопировать на требуемое устройство. Для копирования контейнера 1 в контейнер 2 можно использовать следующую команду:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc '<путь к контейнеру 1>' -contdest '<путь к контейнеру 2>'

где пути к контейнерам и их названия можно узнать с помощью следующей команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fq

Путь 2

- Установить корневой сертификат КриптоПро вместе со списком отозванных сертификатов (ссылка). Краткую рекомендацию по установке можно видеть здесь (ссылка) в пункте “Установка сертификатов”.

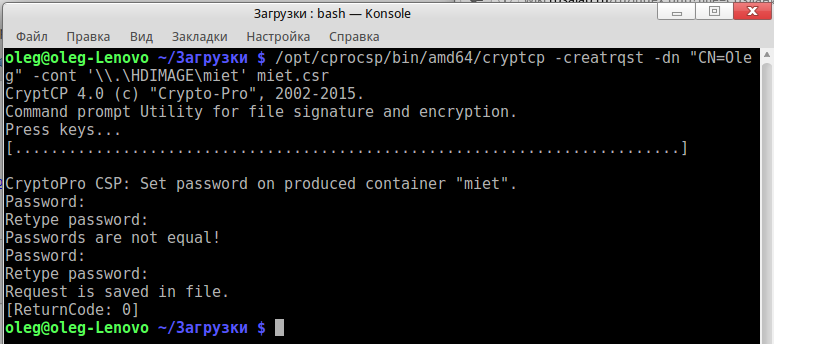

- Создать запрос на сертификат средствами КриптоПро CSP 4.0:

/opt/cprocsp/bin/amd64/cryptcp -creatrqst -dn "список имён полей" -cont 'путь к контейнеру' <название_файла>.csr

подробнее о данной команде можно узнать в инструкции в пункте 2.7.

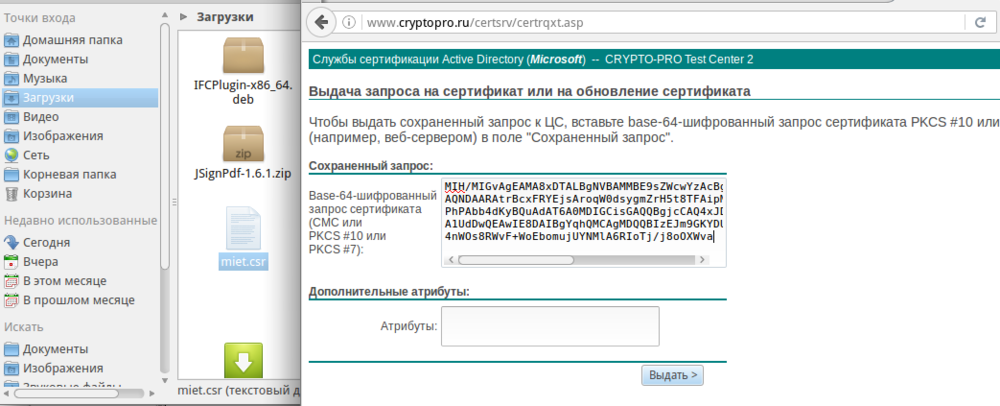

- Копировать содержимое получившегося файла сюда в строку “Сохранённый запрос” и нажать “Выдать >”.

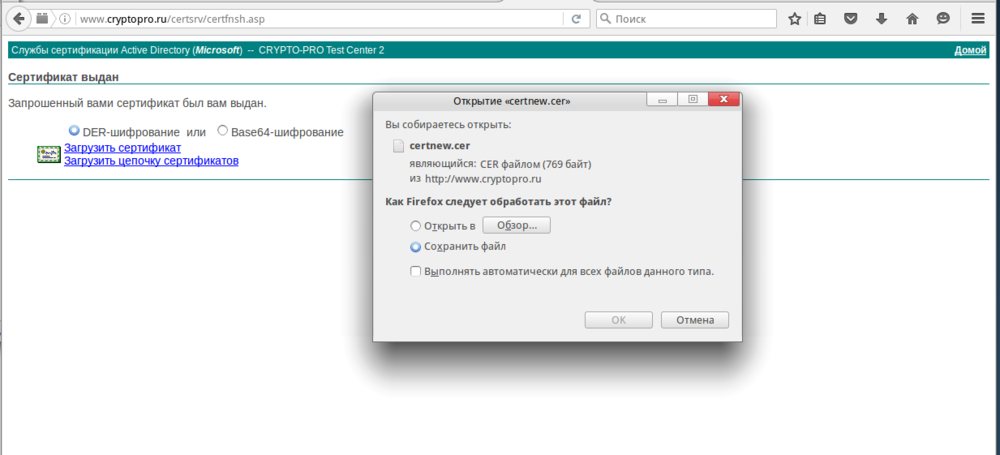

- Сохранить получившийся сертификат и установить его.

Сертификаты

Список установленных сертификатов

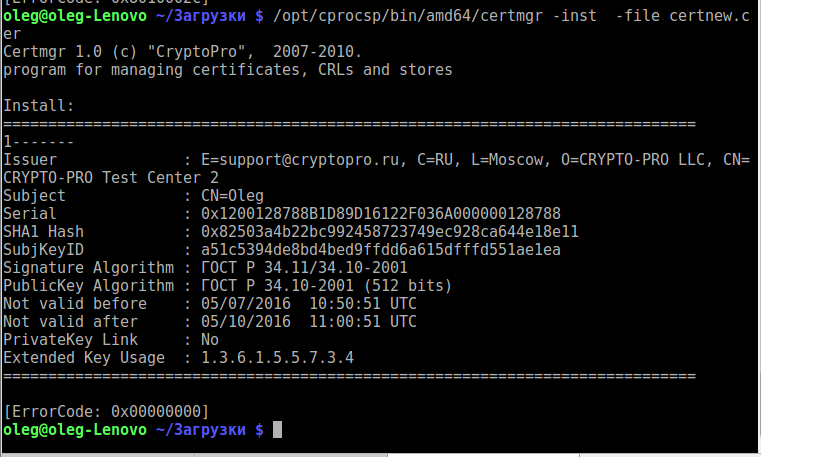

certmgr -list, например:

1------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=test2 Serial : 0x120007E4E683979B734018897B00000007E4E6 SHA1 Hash : 0x71b59d165ab5ea39e4cd73384f8e7d1e0c965e81 Not valid before : 07/09/2015 10:41:18 UTC Not valid after : 07/12/2015 10:51:18 UTC PrivateKey Link : Yes. Container : HDIMAGE\\test2.000\F9C9 2------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=webservertest Serial : 0x120007E47F1FD9AE0EDE78616600000007E47F SHA1 Hash : 0x255c249150efe3e48f1abb3bc1928fc8f99980c4 Not valid before : 07/09/2015 09:56:10 UTC Not valid after : 07/12/2015 10:06:10 UTC PrivateKey Link : Yes. Container : HDIMAGE\\webserve.001\2608

Добавление реального сертификата

Добавить только сертификат (только проверка ЭЦП):

certmgr cert.cer

Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

Закрытый ключ состоит из шести key-файлов:

header.key masks2.key masks.key name.key primary2.key primary.key

Способ с дискетой или флешкой

Скопировать в корень дискеты или флэшки сертификат и приватный ключ (из каталога 999996.000, 999996 – название (alias) контейнера):

pathtokey mediaflashdrive pathtocertclient.cer mediaflashdrive

Выполнить команду по копированию ключа с флэшки на диск, ключ попадет в пользовательское хранилище My.

Необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.

[email protected] – то, что прописано в поле E сертификата (можно посмотреть командой keytool --printcert -file /path/to/cert/client.cer):

csptest

С жесткого диска

«Ручной способ».

Скопировать приватный ключ в хранилище (контейнер), где <username> – имя пользователя linux:

pathtokey varoptcprocspkeysusername

Поставить «минимальные» права:

varoptcprocspkeysusername

Узнать реальное название контейнера:

csptest -enum_cont

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

certmgr pathtofileclient.cer

Если следующая ошибка, нужно узнать реальное название контейнера (см. выше):

Failed to open container \\.\HDIMAGE\<container> [ErrorCode: 0x00000002]

Установить сертификат УЦ из-под пользователя root командой:

certmgr uroot pathtofileCA.cer

Проверка успешности установки закрытого ключа

certmgr

Если выводится PrivateKey Link: Yes. Container: HDIMAGE\\999996.000\D7BB, то есть и сертификат, и приватный ключ, а если выводится PrivateKey Link: No – связи нет, и использовать такой контейнер для подписи не удастся.

Источник

Добавление тестового сертификата

Добавление работает только на той же машине, и в тот же контейнер, где был сформированы следующий запрос на добавление:

cryptcp test.csr

Ввести пароль на контейнер test123.

cryptcp myname.csr

Пароль mysecurepass

Откройте в браузере ссылку тестовый удостоверяющий центр КриптоПро

cryptcp certnew.cer

Ввести пароль на контейнер. По-умолчанию: 12345678

Удаление сертификата

Проверка сертификата

certmgr file.sig

Ответ:

1------- Issuer : [email protected], C=RU, L=Москва, O=ООО КРИПТО-ПРО, CN=УЦ KPИПTO-ПPO Subject : [email protected], C=RU, L=г. Москва, O="ООО ""Верес""", OU=Руководство, CN=Иванов Иван Иванович, T=Генеральный директор Serial : 0x75F5C86A000D00016A5F SHA1 Hash : 0x255c249150efe3e48f1abb3bc1928fc8f99980c4 Not valid before : 08/12/2014 09:04:00 UTC Not valid after : 08/12/2019 09:14:00 UTC PrivateKey Link : No

Подписание пустого файла (размер 0) проходит успешно, но при просмотре сертификатов этого файла выдается ошибка:

Can't open certificate store: '/tmp/tmp.G8cd13vzfZ.sig'. Error: No certificate found. /dailybuilds/CSPbuild/CSP/samples/CPCrypt/Certs.cpp:312: 0x2000012D [ErrorCode: 0x2000012d]

Будьте внимательны!

Просмотр всех атрибутов сертификата

В cryptcp нет необходимых инструментов для получения всех атрибутов сертификата. Поэтому следует использовать openssl, но настроив его.

Получаем SHA 1 хеши:

certmgr -list -f file.sig | grep 'SHA1 Hash'

В цикле извлекаем сертификаты:

cryptcp -nochain -copycert -thumbprint 255c249150efe3e48f1abb3bc1928fc8f99980c4 -f file.sig -df certificate.der -der

openssl x509 -in certificate.der -inform der -text -noout

Настройка openssl для поддержки ГОСТ:

В файл /etc/ssl/openssl.cnf

openssl_def # Это в начало файла #Все что ниже в конец /usr/lib/ssl/engines/libgost.so # заменить реальным файлом

Проверка:

openssl ciphers gost GOST2001-GOST89-GOST89 GOST94-GOST89-GOST89

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся тут: /var/opt/cprocsp/keys. Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт самих сертификатов (если их 14):

i ; certmgr .cer;

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

csptest -keyset -enum_cont -verifycontext -fqcn

И как обычно, связываем сертификат и закрытый ключ:

certmgr -inst -file 1.cer -cont '\\.\HDIMAGE\container.name'

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Can not install certificate Public keys in certificate and container are not identical

Если все успешно:

Если нет закрытого ключа, то просто ставим сертификат:

certmgr -inst -file 1.cer

Подписание документа ЭЦП

cryptcp КПС pincode src.txt dest.txt.sig

nochain – отменяет проверку цепочки сертификатов

pin – пин-код

КПС1 – критерий поиска сертификата

Пример создания ЭЦП (по SHA1 Hash):

cryptcp 255c249150efe3e48f1abb3bc1928fc8f99980c4 test.txt test.txt.sig

[ReturnCode: x] | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|

| 0 | успешно | 0 |

0x8010006b | Введен неправильный PIN | 107 |

0x2000012d | Сертификат не найден | 45 |

0x20000065 | Не удалось открыть файл | 101 |

Проверка подписи ЭЦП

Для верифицирования сертификатов нужен сертификат удостоверяющего центра и актуальный список отзыва сертификатов,

либо настроенный для этого revocation provider.

Корневой сертификат УЦ, список отзыва сертификата является одним из реквизитов самого сертификата.

Контрагенты когда открывают подписи в КриптоАРМ используют revocation provider, он делает проверки отзыва сертификата онлайн.

Как реализована проверка в Шарепоинте не знаю. Знаю только что используется библиотека Крипто.Net

cryptcp

Проверка конкретной подписи из локального хранилища по его хешу:

cryptcp 255c249150efe3e48f1abb3bc1928fc8f99980c4 test.txt.sig

Проверить, взяв сертификат из file1.sig, подпись файла file2.sig. Практически, надо использовать один и тот же файл:

cryptcp file1.sig file2.sig

Ответ:

Certificates found: 2 Certificate chains are checked. Folder './': file.xls.sig... Signature verifying... Signer: Старший инженер, Иванов Иван Иванович, Отдел закупок, ООО «Верес», Москва, RU, [email protected] Signature's verified. Signer: Генеральный директор, Сидоров Иван Петрович, Руководство, ООО «Кемоптика», Москва, RU, [email protected] Signature's verified. [ReturnCode: 0]

Результат:

[ReturnCode: x] | Текст | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|---|

| 0 | Успешно | 0 | |

0x80091004 | Invalid cryptographic message type | Неправильный формат файла | 4 |

0x80091010 | The streamed cryptographic message is not ready to return data | Пустой файл | 16 |

Загрузка программного обеспечения

Для проведения тестирования могут потребоваться:

- Netcat;

- КриптоПро CSP 3.6R3;

- КриптоПро IPsec;

- Утилита командной строки cryptcp;

Все перечисленные продукты “Крипто-Про” имеют демонстрационную лицензию на 3 месяца и могут быть загружены со страницы загрузок. Дополнительные лицензии для проведения тестирования могут быть выданы на основании аргументированного запроса.

1 пользователь поблагодарил Андрей * за этот пост.

1 пользователь поблагодарил Андрей * за этот пост.