- Описание переходных процессов

- 4. Схемы ключей с повышенным быстродействием

- Атака на перехват вызовов статической библиотеки api

- Динамический режим ключа

- История первых магнитных ключей.

- Проблемы, возникающие при использовании электронных ключей

- Режимы транзистора

- Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

Описание переходных процессов

Рассмотрим переходные процессы, происходящие в ключе при подаче на его вход прямоугольного импульса. Временные диаграммы, иллюстрирующие изменение тока базы iб(t), заряда Q(t),.тока коллектора Iк(t) и т. д. изображены на рис. 4.

Исходное состояние. В исходном состоянии транзистор находится в режиме отсечки, поскольку напряжение на входе Uвх= U0 меньше порога отпирания. Рабочая точка на семействе выходных характеристик и на передаточной характеристике находится в точке А (см. рис. 1.14, 1.17).

Включение. В момент t=t1 на вход ключа подается положительный импульс, амплитуда которого больше порогового значения. Этот импульс вызывает появление в цепи базы перепада тока. Ток базы во время действия входного импульса можно считать практически неизменным, так как входное сопротивление транзистора обычно много меньше сопротивления R.

Процесс включения транзисторного ключа обычно подразделяют на два этапа: задержка включения (или подготовка включения) и формирование фронта выходного импульса.

Задержка включения. Интервал времени t1-t2 от момента подачи входного импульса до начала нарастания коллекторного тока, определяет время задержки включения tЗ. Транзистор в это время находится в режиме отсечки.

Возникновение задержки при включении ключа объясняется зарядом барьерных емкостей Сэ и Ск током БАЗЫ. В процессе заряда напряжение на емкостях Сэ и Ск под действием входного импульса нарастает от значения U0, стремясь к U1.

Рабочая точка на нагрузочной прямой за время задержки не меняет своего положения.

Заряд барьерных емкостей происходит в цепи первого порядка с постоянной времени rЗ=R(Ск Сэ). Практически время задержки весьма мало, поэтому им часто пренебрегают.

Формирование фронта происходит в интервале t2-t3 . В момент времени t2 напряжение на базе становится равным пороговому, транзистор открывается и переходит в активный режим. Начинается накопление заряда неосновных носителей, инжектированных в базу.

В момент t3, когда заряд достигает граничного значения коллекторный переход смещается в прямом направлении и транзистор переходит в состояние насыщения. Рост коллекторного тока прекращается, поскольку он оказывается ограниченным параметрами внешней цепи:

/К = / К нас = Ек / Rк .

За время формирования фронта рабочая точка по нагрузочной прямой перемещается из точки А в точку Б (см. рис. 2). Интервал времени t2-t3, в течение которого коллекторный ток меняется от 0 до /К нас, называется длительностью фронта. Транзистор в это время находится в активном режиме.

Накопление избыточного заряда. После окончания формирования фронта в момент времени t3 транзистор переходит в режим насыщения. Коллекторный переход смещается в прямом направлении. Коллекторный ток практически постоянен и равен / К нас . Однако заряд в базе продолжает нарастать, стремясь к стационарному значению, определяемому входным током.

Избыточный заряд возникает только в том случае, если ток базы превышает значение /Б нас. В режиме насыщения нарушается пропорциональность между током базы и током коллектора. Коллекторный ток уже не может следовать за базовым, так как он ограничен сопротивлением Rк- В противном случае закон изменения коллекторного тока повторял бы закон изменения заряда Q(t), вызываемое током базы.

Необходимо отметить, что при переходе транзистора в режим насыщения изменяется время жизни неосновных носителей в базе, которое для области насыщения обозначается символом Тнас и называется постоянной времени транзистора в области насыщения. Постоянная времени Тнас определяет как процесс накопления, так и стационарный уровень заряда в базе.

В режиме насыщения рабочая точка на нагрузочной прямой остается в точке Б, а на передаточной характеристике перемещается из точки Д в точку Б.

Выключение. В момент времени t4 действие входного отпирающего импульса заканчивается. Возникает обратный ток базы. Под воздействием процесса рекомбинации заряд неосновных носителей в базе уменьшается. Спустя некоторое время транзистор выходит из насыщения и переходит в активную область, а затем запирается.

Процесс выключения можно разделить на два этапа: рассасывание избыточного заряда и формирование спада импульса.

Рассасывание избыточного заряда. Происходит в течение интервала времени t4-t5. Этот процесс является причиной возникновения задержки при выключении ключа. Заряд неосновных носителей в базе мгновенно измениться не может, поэтому требуется время, чтобы он уменьшился от стационарного значения в режиме насыщения Qст до граничного значения.

Время, в течение которого транзистор продолжает оставаться в режиме насыщения после окончания входного импульса, называется временем рассасывания.

К концу процесса рассасывания рабочая точка на передаточной характеристике перемещается в точку Д, а положение рабочей точки на нагрузочной прямой не меняется.

Формирование среза импульса. Начинается в момент времени t5,, когда избыточный заряд уменьшается до нуля. Коллекторный переход смещается в обратном направлении, и транзистор из режима насыщения переходит в активный режим. В течение интервала t5-t6, называемого длительностью среза, заряд в базе продолжает убывать, уменьшаясь от Qrp до нуля, рабочая точка как на нагрузочной прямой, так и на передаточной характеристике возвращается в точку А.

Далее в течение некоторого времени t6,-t7 происходит изменение заряда барьерных емкостей переходов Сэ и Ск. За время этого процесса ток базы уменьшается до нуля, а на базе устанавливается исходное напряжение Uo.

4. Схемы ключей с повышенным быстродействием

Как следует из рассмотренного выше, быстродействие ключа можно увеличить, переключив его током базы, временная диаграмма которого представляет на рис. 5,а. В момент t1 для ускорения процесса ключ включается большим током /Б1, затем в момент времени t2 ток уменьшается до значения /’Б1, т. е. транзистор выводится на границу режима насыщения для уменьшения длительности рассасывания. В момент t3 транзистор запирается большим базовым током /Б2.

Ключ с форсирующей (ускоряющей) емкостью. Форму тока, близкую к оптимальной, можно получить, шунтировав резистор R конденсатором (рис. 1.23,6). При появлении входного напряжения в момент t1 транзистор начинает открываться. Базовый ток транзистора в первый момент замыкается через конденсатор, так как последний представляет собой малое сопротивление, близкое к короткому замыканию для скачка тока. Вследствие этого в момент /1 базовый ток имеет большое значение:

/Б1 =( Uвх – Uбэ ) / RИ

где Ru – внутреннее сопротивление источника сигнала (например, выходное сопротивление предыдущего ключа); обычно Ru >> R.

Этот ток быстро заряжает барьерные емкости и накапливает заряд в базе транзистора. Благодаря большому току уменьшаются длительности задержки и фронта. По мере заряда конденсатора ток базы уменьшается до значения /’Б1 = Uвх / R , определяемого сопротивлением R, которое выбирается из условия насыщения. Благодаря этому к моменту окончания входного импульса в базе накапливается сравнительно небольшой избыточный заряд.

В момент t3 окончания входного сигнала конденсатор С разряжается через базу транзистора, создавая большой запирающий ток базы /Б2 = Uc / Ru .

Этот ток ускоряет процессы рассасывания и выключения транзистора.

Емкость С не должна быть слишком малой, иначе длительность всплесков токов будет меньше, чем длительность процессов переключения, которую они уменьшают. При этом процесс переключения будет протекать в основном при сравнительно малых токах базы, т. е. не будет ускоряться.

Нельзя выбирать ускоряющий конденсатор и слишком большой емкости, поскольку в этом случае: во-первых, ток базы не успеет уменьшиться до уровня /Б2 к концу входного импульса и в базе накопится весьма большой избыточный заряд; во-вторых, конденсатор не будет успевать заряжаться до уровня входного импульса к моменту его окончания, процессы рассасывания и включения будут протекать медленнее.

Ключ с нелинейной обратной связью. Обеспечить большой базовый ток включения и одновременно уменьшить время рассасывания можно, используя схему ключа с отрицательной обратной связью, в которой не допускается насыщенный режим работы транзистора.

Нелинейная отрицательная обратная связь осуществляется через диод VD. Состояние диода определяется полярностью и величиной напряжения, действующим между анодом и катодом диода. В исходном состоянии диод закрыт за счет высокого положительного потенциала на катоде.

Отрицательная обратная связь не действует. При подаче большого входного сигнала Uвх = U1, входной ток вначале течет через R1 и R2 в базу транзистора, обеспечивая большой ток включения /Б1. В процессе отпирания транзистора напряжение на коллекторе уменьшается от Ек, стремясь к 0, и в тот момент, когда напряжение между базой и коллектором уменьшаясь достигнет значения, равного падению напряжения от входного тока на R2, диод VD открывается и часть входного тока будет протекать через диод и коллектор на землю в обход базы.

В результате ток базы уменьшается до значения /’Б1 <= /’Б нас, и транзистор не входит в насыщение. Сопротивление R2 выбирают таким, чтобы падение напряжения на нем за счет тока базы было больше падения напряжения на открытом диоде.

При изготовлении ключа методами микроэлектроники в цепи обратной связи иногда используются диоды Шотки, выполненные в едином технологическом процессе с интегральным транзистором также с барьером Шотки. Диод Шотки представляет собой переход металл – полупроводник.

Для работы ключа с нелинейной обратной связью необходимо, чтобы диод, включенный параллельно коллекторному переходу транзистора, открывался при сравнительно малом напряжении, когда коллекторный переход еще закрыт. Это и обеспечивает диод с барьером Шотки.

В подобных ключах можно получить очень малые времена выключения, поскольку транзисторы с барьером Шотки имеют, как правило, более высокие значения коэффициента усиления и более низкие значения неуправляемых токов.

Атака на перехват вызовов статической библиотеки api

Данная атака является наиболее логичной для ключей с асимметричной криптографией. Она целесообразна только в случае, если производитель электронных ключей позаботился о защите своих библиотек, иначе гораздо проще атаковать саму библиотеку.

С помощью современного дизассемблера можно быстро распознать функции API в программе. А раз так, то все вызовы функций легко перехватить. Это означает, что коды доступа, запросы и ответы по-прежнему остаются уязвимы. И если сам разработчик программы не защитил вызовы функций API, то это наилучшее место для атаки.

Для исключения возможности перехвата вызовов статической библиотеки API в защищённой программе, необходимо ключевые функции приложения и функции API объединить в единое целое. Только тогда анализировать параметры, перехватывать вызовы или модифицировать запросы и ответы к функциям API будет действительно сложно.

На практике разработкой защиты начинают заниматься уже после того как написан основной код приложения. Очень часто на глубокую интеграцию взаимодействия программы и электронных ключей не хватает времени, а возможно, и желания. Наименее трудоёмкий способ повысить качество защиты, это дополнительно использовать программные средства, усложняющие анализ кода. В этом случае, взаимодействие функций программы и функций статической библиотеки API становится трудным для понимания.

Возвращаясь к электронным ключам Guardant, скажем, что все библиотеки Guardant API защищены от анализа и модификации с помощью виртуальной машины. Под виртуальной машиной подразумевается псевдокод, полученный из оригинального бинарного кода программы, и соответствующий ему интерпретатор.

Инструкции псевдокода могут быть выполнены только на том интерпретаторе, для которого он был сгенерирован. Интерпретатор отвечает за защиту инструкций псевдокода и самого себя от модификации при помощи множественного контроля целостности. Все параметры инструкций, константы, адреса переходов расшифровываются на хэшах фрагментов псевдокода и самого интерпретатора.

Технология защиты псевдокодом доступна всем желающим с помощью сервиса Guardant Armor. У такого подхода есть ряд преимуществ: инструмент защиты постоянно обновляется и недоступен для изучения. При этом особую выгоду получают разработчики, использующие электронные ключи Guardant.

Сервис позволяет защищать функции программы одновременно с функциями статической библиотеки Guardant API (технология Guardant Monolith). Наличие библиотеки Guardant API внутри приложения определяется автоматически, поэтому никаких дополнительных перекомпиляций приложения не требуется.

В результате, при каждой защите приложения создаётся уникальная копия виртуальной машины со своими инструкциями, константами, обфускацией, в которой логика работы программы тесно связана с библиотекой электронного ключа. Теперь для перехвата вызовов статической библиотеки или атаки на саму библиотеку придётся разбираться с каждой защитой индивидуально.

Рассмотрим это на примере небольшого тестового приложения, фрагмент которого приведён на рис.4. Данный пример очень ярко характеризует уязвимость вызовов любой статической библиотеки внутри приложения. Проблема касается всех производителей электронных ключей.

Предположим, что функция приложения MyLogicAndVerifyDongle содержит некоторые программные вычисления с использованием электронного ключа. Работа без данной функции невозможна, т.к. она содержит часть ключевой логики приложения. При этом вызов функции осуществляется из менее важного участка кода программы.

Для обращения к электронному ключу используются вызовы статической библиотеки Guardant API. В данном примере это вызовы функций GrdRead и GrdCrypt. В начале каждой функции находится лишь переход в защищённую область VM_Start. Тем не менее, сама функция MyLogicAndVerifyDongle остаётся незащищённой и может быть подвержена атаке.

Теперь проведём защиту функций API и ключевых функций приложения с помощью сервиса Guardant Online. Фрагмент защищённого приложения приведён на рис. 5.

После защиты функция MyLogicAndVerifyDongle содержит лишь переход в защищённую область Guardant_VirtualMachine. По адресам, где ранее располагался исполняемый код функции, оказываются мусорные инструкции. Сама функция транслируется в псевдокод и исполняется на той же самой виртуальной машине, что и функции Guardant API.

Больше нет возможности ставить точки останова на вызовы функций API, т.к. переходы спрятаны внутри виртуальной машины. Это означает, что для взлома программы придётся раскручивать всю логику работы виртуальной машины, а это на порядок сложнее, чем простой перехват функций API.

Динамический режим ключа

При анализе работы транзисторного ключа предполагалось, что переход его из состояния ВЫКЛЮЧЕНО в состояние ВКЛЮЧЕНО происходит мгновенно. В действительности, даже если подавать на вход ключа идеальный прямоугольный импульс или перепад, соответствующие изменения выходного напряжения будут происходить не мгновенно, а в конечные промежутки времени, определяемые длительностью переходных процессов.

Инерционные факторы, влияющие на работу ключа. Возникновение переходных процессов объясняется инерционными свойствами, которыми обладают как сам транзистор, так и внешние цепи, подключенные к нему. Инерционность таких цепей связана с наличием паразитных емкостей (монтажа, нагрузки и т. д.), которые при переключении ключа заряжаются и разряжаются за конечное время. Учтем эту емкость введением в схему ключа некоторой нагружающей емкости Сн (рис. 3).

Инерционность транзистора, обусловленная процессами накопления и рекомбинации заряда в базе при коммутации ключа, называется внутренней, а инерционность транзистора, вызванная наличием барьерных емкостей переходов, называется внешней.

Внутренняя инерционность транзистора учитывается введением некоторой постоянной времени r. С параметром r связаны процессы накопления и рекомбинации заряда в базе, определяющие механизм действия транзистора. Вспомним физическую сущность параметра r.

В процессе работы транзистора под действием тока в базе накапливается заряд. Если базовый ток прекращается, то заряд, накопленный в базе, будет убывать по экспоненциальному закону благодаря рекомбинации зарядов. Время, в течение которого число неосновных носителей в базе уменьшается в е раз (где е-основание натурального логарифма), обозначается постоянной времени r.

Постоянная времени r определяет внутренние инерционные свойства транзистора в схеме с общим эмиттером и называется временем жизни неосновных носителей в базе. Время жизни неосновных носителей в базе может меняться в зависимости от режима работы и типа транзистора.

Внутренняя инерционность – общее свойство транзистора – проявляется не только в ключевом, но и в усилительном режиме работы транзистора. В усилительном режиме наличие внутренних инерционных свойств приводит к тому, что динамический коэффициент передачи по току зависит от частоты. Так как на практике эту зависимость легко измерить, то параметр r определяют, пользуясь этой зависимостью.

Время жизни носителей оказывается обратно пропорциональным частоте, на которой коэффициент передачи равен 1.

Следует иметь в виду, что такую же зависимость коэффициентa передачи от частоты имеет не только транзистор, но и интегрирующая цепь. Поэтому упрощенно можно полагать, что переходные процессы, возникающие вследствие внутренней инерционности транзистора, описываются дифференциальным уравнением первого порядка с постоянной времени r.

Барьерные емкости Су и Ск, являющиеся причиной внешней инерционности транзистора, нелинейны и зависят от приложенных к переходам напряжений. Усреднив их по всему диапазону, напряжения Сэ и Ск можно отнести к внешней схеме ключа, как постоянные. Поэтому Сэ и Ск и называют внешними инерционными параметрами транзистора.

При работе транзистора в активном режиме возникает обратная связь с коллектора на базу транзистора через емкость коллекторного перехода Ск, что также является причиной внешней инерционности транзистора. Внешнюю инерционность из-за действия обратной связи через Ск учитывают, вводя постоянную времени rк Общая постоянная времени транзистора в схеме ключа для активного режима равна сумме постоянных времени, обусловленных внутренними и внешними инерционными факторами транзистора.

История первых магнитных ключей.

В 1968 году Греттруп Гельмут и Деслоф Юрген — немецкие инженеры-изобретатели — представили на суд пользователей первую в своем роде автоматизированную карту, которая получила большую популярность среди людей уже в 1983 году. Данная карта с успехом использовалась французами, оценившими все удобство оплаты ее своих стационарных телефонов.

В 1937 году американская лаборатория BMC разработала новую уникальную систему для распознавания своих и чужих. Специальный передатчик выдавал в эфир информацию для считывания. Такой способ передачи данных стали считать активным, так как там не применялось пассивное устройство.

В России подобная система распознавания была открыта в 1945 году советским ученым Львом Сергеевечем Терминым. Изобретенный им радиочастотный идентификатор изменял отражаемые сигналы-радиоволны только определенной частоты. Эти модифицированные сигналы должен был слышать человек.

Электронные ключи в наше время могут быть контактными, бесконтактными и магнитными. По строению они все похожи: электронный ключ, который находится в карте. Карты могут иметь разный вид, бывают пластиковые и картонный. Так же их называют смарт-картами.

Любая действующая смарт-карта должна передавать считывателю свой индивидуальный код и принимать от него запрос. С каждым годом данные карты охватывают все больше областей применения: студенческие билеты, банковские кредитные и дебетовые карты, дисконтные карты в магазинах , проездные билеты, широко распространившиеся ключи.

Модернизируя и улучшая работу смарт-карт производители стали совмещать способы идентификации и варианты их интерфейсов.

Электронные ключи не требуют для себе постоянного источника питания и являются Постоянным запоминающим устройством (коротко — ПЗУ). Но если брать контактные карты, такие как VISA или sim-карты, которые помимо зашифрованного на них кода могут нести еще и какую-либо дополнительную информацию, необходимо будет создать непосредственный контакт со считывателем, только благодаря которому они смогут передать ему всю нужную информацию.

Проблемы, возникающие при использовании электронных ключей

- избегать, по возможности, установку ключа защиты на компьютер, к которому

подключены какие-либо устройства, использующие тот же интерфейс (будь то принтер,

сканер, привод ZIP или другие, особенно нестандартные, устройства); - если это все же необходимо (например, в случае установки программы, работающей

с принтером и защищенной ключом в параллельный порт), то постарайтесь установить

плату с дополнительным параллельным портом и подключить ключ к ней; - если же и предыдущий способ по каким-либо причинам для вас неприемлем,

то подключайте ключ, как описано в его руководстве, но проверьте реакцию системы.

Возможно, все опасения окажутся напрасными и все будет работать нормально.

Если же либо ключ, либо устройство, которое подключено через него, не заработает,

то обратитесь к поставщику программного обеспечения или в службу технической

поддержки данного средства защиты, чтобы получить помощь специалистов. Прежде

всего это касается ключей с параллельным интерфейсом, когда в процессе печати

приложение, например, не может обнаружить ключ. Дело в том, что параллельный

порт относится к числу таких устройств, ресурсы которых в каждый конкретный

момент может использовать только одно периферийное устройство. То есть в процессе

печати порт оказывается монополизирован драйвером принтера и любое другое

устройство, подключенное к тому же порту, становится недоступным. При возникновении

подобной ситуации нужно дождаться окончания печати и повторить проверку; - никогда не подсоединяйте включенное периферийное устройство, в том числе

и принтер, к включенному компьютеру через электронный ключ (впрочем, этого

нельзя делать и в отсутствие ключа). В противном случае может выйти из строя

не только электронный ключ, но и сам порт компьютера или периферийного устройства

(конечно, это касается только устройств, имеющих отдельное питание). Сами

же ключи, как правило, поддерживают горячую замену и могут подсоединяться

к компьютеру в процессе его работы; - если у вас есть несколько ключей, то старайтесь не подключать их одновременно.

В принципе, электронные ключи обладают очень низким энергопотреблением и их

можно подключать друг к другу каскадно, то есть последовательно один к другому

(по некоторым рекомендациям — до 10 штук), и при этом все они должны быть

доступны для использования. Однако некоторые ключи имеют свои особенности,

причем не всегда оговариваемые производителем; - оберегайте электронные ключи от механических воздействий (падения, сотрясения,

вибрации и т.п.), от воздействия высоких и низких температур, агрессивных

сред, высокого напряжения, влаги и пр. Все это может привести к их сбоям и

даже к поломке;

- аккуратнее устанавливайте драйверы электронного ключа. Если ключ подсоединен

до установки своего драйвера, то нужно отказаться от установки драйвера, предлагаемого

операционной системой. Драйвер ключа необходим для корректного разделения

ресурса порта между устройствами, которые к нему подключены. Операционные

системы семейства Windows NT/2000/XP запрещают прямой доступ к любым физическим

устройствам, и единственной возможностью обеспечения доступа к ключу при их

использовании является установка специализированного драйвера. В операционные

системы семейства Windows 95/98/Me установка драйверов не обязательна, но

настоятельно рекомендуется. Использование специализированного драйвера существенно

повышает устойчивость и надежность работы защищенных приложений.

Режимы транзистора

В соответствии с функциями ключа транзистор может находиться в одном из двух статических режимов: режиме отсечки (транзистор закрыт) и режиме насыщения (транзистор открыт и насыщен). Активный режим работы обусловлен переходом из одного статического режима в другой.

Режим отсечки (транзистор закрыт). На входе действует напряжение . В этом режиме ток коллектора равен обратному току коллекторного перехода. Напряжение на выходе ключа практически равно напряжению источника питания Uвых=Ек (определяя ивых, необходимо суммировать все напряжения, проходя по внешней цепи от коллектора к эмиттеру).

Рабочая точка находится в точке А на нагрузочной прямой (см. рис. 2). Для обеспечения такого режима в кремниевых транзисторах необходимо выполнить условие: Uп > Uвых=U0 .

Напряжение Uб, приложенное к базе транзистора, определяют, проходя от базы к эмиттеру по внешней цепи (см. рис. 1). Оно равно сумме двух составляющих: падения напряжения на сопротивлении R от тока /КБО ; остаточного напряжения источника входного сигнала Uвых=U0 , которое, как правило, снимается с другого аналогичного ключа и не равно нулю (см. ниже режим насыщения). Оба напряжения имеют одинаковую полярность и стремятся открыть эмиттерный переход.

Таким образом, Uвых=U0 R * /КБО и условие отсечки для кремниевых транзисторов определяется неравенством: Un > U0 R * /КБО .

Это условие должно выполняться при максимальной температуре коллекторного перехода, когда напряжение Un минимально, а обратный ток коллектора максимален. Нужно иметь в виду, что ток кремниевых транзисторов достаточно мал.

При выполнении условия отсечки оба перехода транзистора будут закрыты. Коллекторный переход (верхний по схеме) смещен в обратном направлении, так как напряжение на коллекторе равно Ек. Учитывая это, часто считают, что в режиме отсечки все выводы транзистора разъединены.

Активный режим (транзистор открыт, но не насыщен). Напряжение на входе лежит в пределах Un < Uвых < U1 . В этом режиме транзистор находится короткое время, равное времени переключения из одного статического состояния в другое.

Через электроды транзистора протекают прямые токи базы, коллектора и эмиттера. При изменении Uвых меняется ток базы и рабочая точка перемещается по нагрузочной прямой от точки А к точке Б (см. рис. 2). Входной (базовый) и выходной (коллекторный) токи связаны между собой линейно с помощью статического коэффициента передачи тока в схеме с общим эмиттером.

С увеличением тока базы увеличивается коллекторный ток. Это ведет к увеличению падения напряжения на резисторе Rк, а следовательно, и уменьшению напряжения на коллекторе ик= ивых. При некотором токе базы, называемом током базы в режиме насыщения /Б нас, рабочая точка попадает в точку Б (см. рис. 2), которой соответствует значение коллекторного тока /к нас, называемое током коллектора в режиме насыщения, и транзистор переходит в режим насыщения.

Режим насыщения (транзистор открыт и насыщен). В режиме насыщения на входе действует напряжение Uвых = U1, которое вызывает появление тока, втекающего в базу iб > / Б нас. Этот ток соответствует границе между активным режимом и режимом насыщения (см. точку Б рис. 2). В этой точке тoк базы еще связан линейной зависимостью с током коллектора.

В режиме насыщения транзистор полностью открыт, т. е. оба перехода смещены в прямом направлении, и коллекторный ток ограничивается только резистором Rк. Пренебрегая падением напряжения на открытом транзисторе, можно записать: iк = / К нас = Ек/Rк.

Выходное напряжение ключа Uвых= U0, где U0 – остаточное напряжение на коллекторе открытого транзистора.

Для количественной оценки глубины насыщения часто используют понятие коэффициента насыщения S, который показывает, во сколько раз ток iб , втекающий в базу транзистора, превышает ток базы, при котором транзистор оказывается на границе насыщения.

Поскольку на границе насыщения напряжения между выводами транзистора составляют доли вольта, а дифференциальные сопротивления значительно меньше внешних сопротивлений ключевого устройства, часто считают, что все выводы транзистора в этом режиме замкнуты между собой и транзистор представляет собой точку.

Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

Часть 2

В этой части сделаем небольшое отступление от цифровых подписей в сторону того, без чего непосредственно цифровых подписей, да и защиты информации в привычном понимании, не было бы: шифрования. Ведь первое, что приходит на ум, когда идет речь о защите наших данных — это не дать эти данные нехорошему человеку прочитать. Поэтому, перед тем, как продолжить рассмотрение стандартов PGP и S/MIME, стоит закрасить некоторые остающиеся в знаниях белые пятна, и рассмотреть процесс шифрования немного поподробнее.

Шифры и коды существуют, наверное, с того момента, как человечество научилось записывать свои впечатления об окружающем мире на носителях. Если немного вдуматься, даже обыкновенный алфавит — уже шифр. Ведь когда мы читаем какой-либо текст, в нашей голове каждому нарисованному символу сопоставляется некий звук, сочетание звуков, или даже целое понятие, а в голове соседа, который читать не умеет, этого уже не происходит.

Не зная, какому символу и что сопоставлено, мы никогда не сможем понять, что же именно писавший имел ввиду. К примеру, попробуйте взять и прочитать что-то, написанное на иврите, или на китайском языке. Сами алфавиты этих языков будут являться для вас непреодолимым препятствием, даже если с помощью этих символов написаны понятия вашего родного языка.

Но, тем не менее, простое использование чужого алфавита все же недостаточная мера для защиты ваших данных. Ведь любой алфавит, так или иначе, создавался для удобства пользования им и является неразрывно связанным с языком, которому данный алфавит характерен. А значит, выучив этот язык и некоторый набор базовых понятий на нем (а то и просто воспользовавшись услугами человека, знающего данный язык), нехороший человек может прочитать вашу информацию.

Значит, надо придумать алфавит, который знает только ограниченный круг лиц, и с его помощью записать информацию. Наверняка все читали (или, по крайней мере, слышали) цикл историй про Шерлока Холмса. В этом цикле фигурировал алфавит, составленный из пляшущих человечков (а многие, я думаю, в детстве на его основе составляли свой). Однако, как показывает данная история, наблюдательный человек может разгадать, какой символ и к чему относится. А значит наша информация опять попадет не в те руки.

Что же делать? Придумывать все более и более сложные алфавиты? Но чем более сложный и громоздкий алфавит, тем более неудобно с ним работать, хранить его в тайне. К тому же, насчет тайны есть замечательная поговорка: знают двое – знают все. Ведь самое слабое звено в любом шифре – это человек, который знает, как этот шифр расшифровать.

А почему бы не сделать так, чтобы способ шифрования был сразу известен всем, но расшифровать наши данные было бы нельзя без какого-то ключа? Ведь ключ (в отличие от всего алфавита) маленький, его достаточно легко сделать новый, если что (опять же, в отличие от переработки всего алфавита), легко спрятать. Наиболее наглядно плюсы ключевых систем показывает следующий пример: получателю надо прочитать сосланное вами сообщение. Обычное, на бумаге. Допустим, вы используете секретный алфавит. Тогда, чтобы прочитать сообщение, получатель должен знать алфавит, иметь большой пыльный талмуд, в котором описаны способы расшифровки (ведь алфавит должен быть сложным, чтобы быть надежным) и понимать, как же с этим талмудом работать. С ключами же все проще: вы кладете сообщение в коробку с замком, а получателю достаточно просто вставить подходящий ключик, а знать, как же устроен замок ему совершенно но нужно.

Итак, общеизвестные «алфавиты» и ключи — механизм, существенно более удобный, чем просто алфавиты. Но как же так зашифровать, чтобы все расшифровывалось простым ключом? И вот тут нам на помощь приходит математика, а конкретнее – математические функции, которые можно использовать для замены наших исходных символов на новые.

Вспомним же, что такое функция. Это некоторое соотношение, по которому из одного числа можно получить другое. Зная x и подставляя его в известное нам соотношение y=A*x, мы всегда получим значение y. Но ведь, как правило, верно и обратное: зная y, мы можем получить и x.

Как правило, но далеко не всегда. Для многих зависимостей получить y легко, тогда как x – уже очень трудно, и его получение займет продолжительное время. Вот именно на таких зависимостях и базируется используемое сейчас шифрование.

Но, вернемся к самому шифрованию. Шифрование подразделяют на симметричное, асимметричное и комбинированное. Рассмотрим, в чем суть каждого из них.

Симметричное шифрование, по большому счету, достаточно слабо отличается от старого доброго секретного алфавита. Собственно говоря, отличается оно как раз наличием ключа – некоторой сравнительно маленькой последовательности чисел, которая используется для шифрования и расшифровывания. При этом, каждая из обменивающихся информацией сторон должна этот ключ знать и хранить в секрете. Огромным плюсом такого подхода является скорость шифрования: ключ, по сути, является достаточно простой и короткой инструкцией, какой символ, когда, и на какой надо заменять. И работает данный ключ в обе стороны (то есть с его помощью можно как заменить все символы на новые, так и вернуть все как было), за что такой способ шифрования и получил название симметричного. Столь же огромным минусом является именно то, что обе стороны, между которыми информация пересылается, должны ключ знать. При этом, стоит нехорошему человеку заполучить ключ, как он тут же прочитает наши столь бережно защищаемые данные, а значит проблема передачи ключа принимающей стороне становится в полный рост.

Асимметричное шифрование поступает несколько хитрее. Здесь и у нас, и у нашего получателя есть уже два ключа, которые называют открытый и закрытый. Закрытый ключ мы и получатель храним у себя (заметьте, каждый хранит только свой ключ, а значит, мы уже выходим за пределы той самой поговорки про двоих знающих), а открытый мы и получатель можем спокойно передавать кому угодно – наш закрытый, секретный, по нему восстановить нельзя. Итого, мы используем открытый ключ получателя для шифрования, а получатель, в свою очередь, использует свой закрытый ключ для расшифровывания. Плюс данного подхода очевиден: мы легко можем начать обмениваться секретной информацией с разными получателями, практически ничем (принимая условие, что наш получатель свой закрытый ключ не потерял/отдал и т.п., то есть не передал его в руки нехорошего человека) не рискуем при передаче информации. Но, без огромного минуса не обойтись. И здесь он в следующем: шифрование и расшифровывание в данном случае идут очень, очень, очень медленно, на два-три порядка медленнее, чем аналогичные операции при симметричном шифровании. Кроме того, ресурсов на это шифрование тратится также значительно больше. Да и сами ключи для данных операций существенно длиннее аналогичных для операций симметричного шифрования, так как требуется максимально обезопасить закрытый ключ от подбора по открытому. А значит, большие объемы информации данным способом шифровать просто невыгодно.

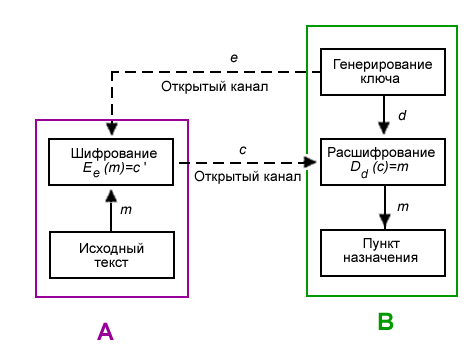

Пример использования асимметричного шифрования [Wikipedia]

e — открытый ключ получателя B

d — закрытый ключ получателя B

m — исходная информация отправителя A

c — зашифрованная исходная информация

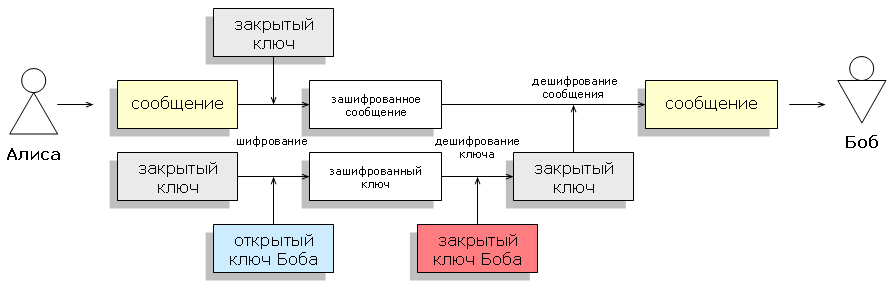

И снова возникает вопрос: что же делать? А делать нужно следующее: взять, и скомбинировать оба способа. Собственно, так мы и получаем комбинированное шифрование. Наш большой объем данных мы зашифруем по первому способу, а чтобы донести ключ, с помощью которого мы их зашифровали, до получателя, мы сам ключ зашифруем по второму способу. Тогда и получим, что хоть асимметричное шифрование и медленное, но объем зашифрованных данных (то есть ключа, на котором зашифрованы большие данные) будет маленьким, а значит расшифровывание пройдет достаточно быстро, и дальше уже в дело вступит более быстрое симметричное шифрование.

Пример применения комбинированной системы [Wikipedia]

Все эти механизмы нашли свое применение на практике, и оба наших больших лагеря PGP и S/MIME их используют. Как говорилось в первой статье, асимметричное шифрование используется для цифровой подписи (а именно, для шифрования нашего хэша). Отличие данного применения от обычного асимметричного шифрования в том, что для шифрования используется наш закрытый ключ, а для расшифровывания достаточно наличие связанного с ним (то есть, тоже нашего) открытого ключа. Поскольку открытый ключ мы не прячем, наш хэш можем прочитать кто угодно, а не только отдельный получатель, что и требуется для цифровой подписи.

Комбинированное же шифрование применяется в обоих стандартах непосредственно для шифрования отправляемых данных.

Таким образом, начиная пользоваться цифровыми подписями для защиты наших данных от подмены, мы автоматически (для этих двух стандартов) получаем и замечательную возможность защитить наши данные еще и от прочтения, что, согласитесь, весьма удобно.

Теперь, когда мы познакомились с общими принципами работы механизмов, используемых для защиты наших данных, можно наконец перейти к практике и рассмотрению, что же использовать. Но об этом в следующих статьях.