- Учёт аппаратных и программных токенов

- Отечественное ПО, соответствующее требованиям регулятора

- Функциональные возможности «КриптоПро NGate»

- Методы аутентификации

- Возможности интеграции

- Новые функции и улучшения

- JaCarta Management System

- Автоматическое исполнение политик безопасности

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- Установка и настройка считывателя «КриптоПро»

- Установка единого клиента JaCarta

- Настройка единого клиента JaCarta

- Установка программного обеспечения

- Как установить ключ JaCarta

- Автоматическое отслеживание действий пользователей и администраторов

- Сервис усиленной (2ФА) аутентификации

- Единый клиент JaCarta

- ПО для JaCarta PKI

- Удобный сервис самообслуживания пользователей

- Неограниченные производительность, масштабируемость и отказоустойчивость

- Технические подробности

- Основные функции JMS 3

- Архитектура JMS

- База данных JMS

- Криптохранилище

- Консоль управления JMS

- Клиент JMS

- JMS Server API

- SDK JMS 3

- Возможности расширения продукта

- Интеграция с внешней системой

- Интеграция с Удостоверяющим Центром для выпуска сертификатов

- Интеграция с ресурсной системой

- Создание собственного клиентского программного обеспечения

- Новые возможности JMS 3. 1 на 01. 2022 г.

- Новые возможности JMS 3. 1 по сравнению с JMS 3

Учёт аппаратных и программных токенов

Автоматизация учёта токенов JaCarta, Рутокен и ESMART, в том числе сертифицированных ФСБ России как СКЗИ или обладающих несколькими функциями. Учитываются владелец, номер, модель, а также объекты на токене и рабочие станции, использующие токены. Аналогичным образом учитываются “облачные токены” (Крипто Про DSS) и сертификаты, выпускаемые для личных хранилищ пользователей и рабочих станций. Также учитываются ридеры смарт-карт производства компании “Аладдин Р

Наряду с PKI-токенами JMS ведёт и учёт аппаратных OTP-U2F- токенов, Messaging (SMS) аутентификаторов, а также программных OTPPUSH аутентификаторов, реализованных с использованием разработанного “Аладдин Р. ” мобильного приложения для двухфакторной аутентификации

Aladdin 2FA или сторонних приложений Google Authenticator, Яндекс. Ключ и им подобных.

Для оформления бумажных документов, таких как отчёты и заявки на выдачу токена, реализована встроенная подсистема печати.

Отечественное ПО, соответствующее требованиям регулятора

Система JMS создана в России, является полностью отечественной разработкой и включена в Единый реестр отечественного ПО (№ 311). Ориентация на российского потребителя позволяет в полной мере удовлетворить потребности заказчиков, например, такие как учёт СКЗИ в соответствии с требованиями ФСБ России.

JMS сертифицирована ФСТЭК России на соответствие 4 уровню доверия и техническим условиям (сертификат соответствия № 4411 от 20 мая 2021 года).

Для клиентов, использующих системы иностранного происхождения, например, SafeNet Authentication Manager (SAM) или Token Management System (TMS), доступна простая миграция на JMS с сохранением всех настроек и данных.

Функциональные возможности «КриптоПро NGate»

Подробное описание основных режимов работы шлюза приведено на основной странице, посвящённой его особенностям. Мы дадим краткое определение этих режимов, достаточное для формирования чёткого представления о них.

В режиме сервера портального доступа криптошлюз также находится посередине между пользователями и защищаемыми ресурсами, к которым пользователь также подключается через браузер, но, в отличие от предыдущего варианта, берёт на себя аутентификацию пользователей и предоставляет доступ к целевым ресурсам через промежуточный веб-портал, являющийся частью NGate. Криптошлюз позволяет гибко управлять доступом на основе определённых политик, правил, пользовательских ролей и других параметров таким образом, что становится возможным разграничивать области видимости в зависимости от уровня доверия по отношению к пользователю.

Режим VPN-сервера предназначен для реализации безопасного удалённого доступа сотрудников организации (на их устройства устанавливается VPN-клиент) к произвольным корпоративным ресурсам (файловым хранилищам, доступ по RDP и т. ) с использованием технологии динамического туннелирования VPN TLS.

Методы аутентификации

NGate поддерживает разнообразные способы аутентификации, а также возможность их комбинировать:

- по сертификату (реализована не только простая проверка на валидность, но и аутентификация по различным полям сертификата: Organization, Organizational Unit (O / OU), Enhanced Key Usage, а также по дополнительным наборам полей, например СНИЛС, ИНН и т. д., в том числе при пустых полях O / OU);

- с использованием сертификата присутствующего во внешней службе каталогов (Microsoft AD, LDAP);

- по одноразовому паролю (One-Time Password, OTP) при интеграции с RADIUS-сервером;

- с использованием сертификатов расположенных на различных токенах и смарт-картах (Aladdin, «Рутокен», Esmart и др.).

Возможности интеграции

Для расширения функциональных возможностей и формирования комплексных решений по защите сети, а также различных систем и ресурсов организации в соответствии с существующими потребностями бизнеса NGate можно гибко интегрировать с различными системами.

Таблица 5. Примеры сторонних систем, с которыми возможна интеграция «КриптоПро NGate»

Новые функции и улучшения

С момента выхода первой версии NGate было добавлено множество новых функций и возможностей, доработан пользовательский интерфейс консоли управления. Большое количество изменений связано с повышением удобства и упрощением взаимодействия с программным комплексом и оптимизацией его работы и быстродействия в целом. Это касается процессов связанных с его настройкой, контролем доступа пользователей к защищаемым ресурсам и системам, аутентификацией и управлением сертификатами.

Далее мы кратко перечислим новые функции и возможности или улучшения NGate версии 1. 0 R2:

- Выполнен переход на новую версию программного кода Python 3 в связи с окончанием поддержки Python 2.x.

- Произведено обновление криптопровайдера «КриптоПро CSP», составляющего основу серверной части шлюза, до версии 5.0 R2. В разделе с описанием архитектуры криптошлюза мы уже указали основные изменения, произошедшие в новой версии, поэтому дублировать их не будем.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации: теперь можно получать одноразовые пароли не только через SMS, появилась возможность одновременного ввода различных комбинаций OTP, кода OTP PIN и пароля пользователя из AD или LDAP, а также совместно с пользовательским сертификатом.

- Расширены возможности аутентификации по сертификату (Certificate Access Control List, ACL) на портале. Под порталом понимается сайт или группа сайтов, то есть совокупность ресурсов защищаемых криптошлюзом. Напомним, что теперь аутентификация возможна не только по полям Organization или Organizational Unit (O / OU), но и по дополнительным наборам полей.

- Добавлена возможность разграничения доступа к защищаемым ресурсам в зависимости от поддержки (или её отсутствия) клиентским устройством криптографических алгоритмов ГОСТ.

- Реализована функция смены пароля пользователя в каталоге AD / LDAP при использовании клиента NGate.

- Добавлены возможности более тонкой настройки маршрутизации, а также управления приоритетом опроса — в том числе DNS-серверов — при разрешении имён через туннель (путём настройки метрики туннельного интерфейса).

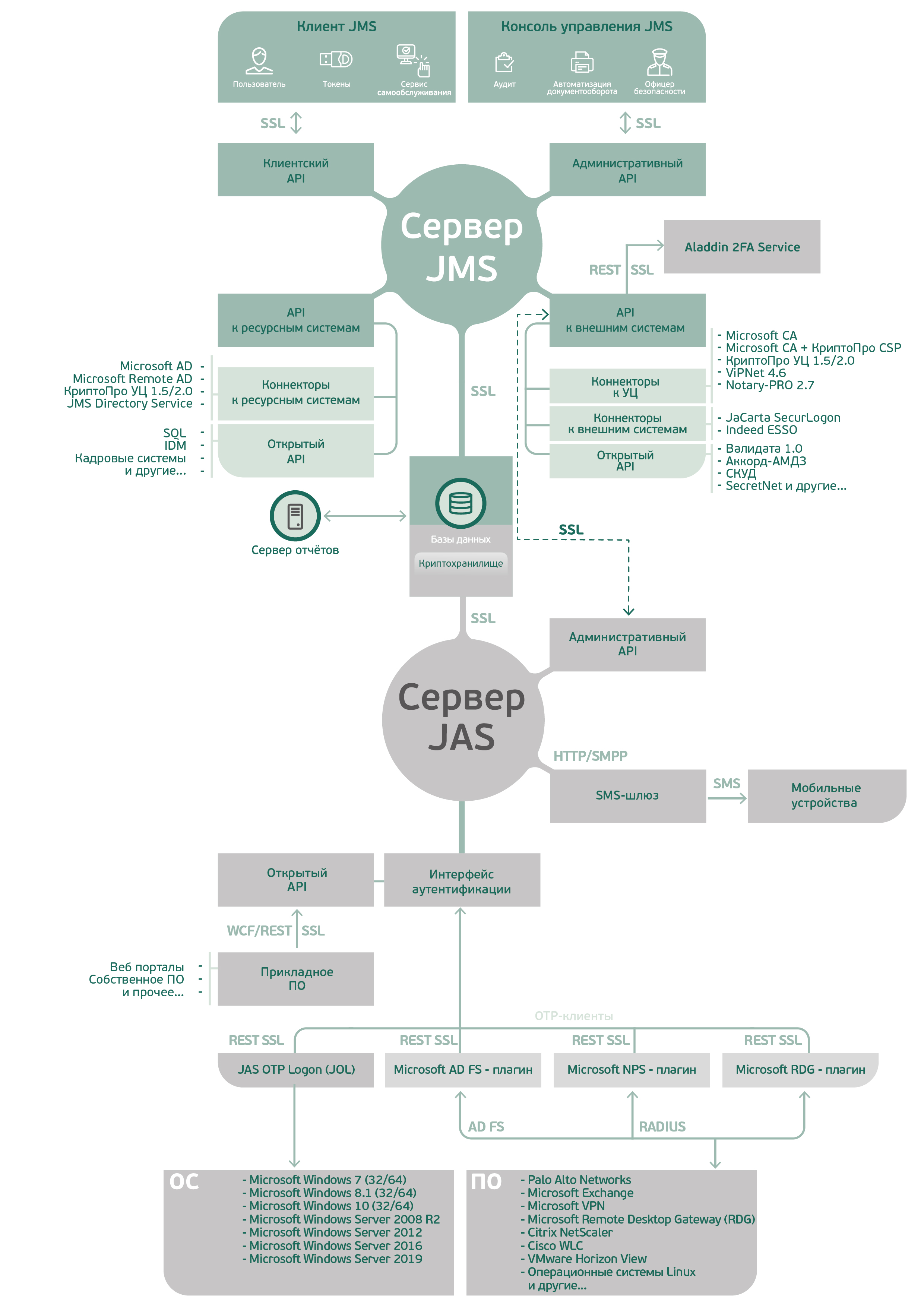

JaCarta Management System

Учёт и управление жизненным циклом аппаратных и программных средств аутентификации и электронной подписи, включая распространённые токены и смарт-карты различных поставщиков,

“облачные” токены, хранящиеся на них объекты, считыватели смарт-карт, а также аппаратные и программные OTP-/U2F-аутентификаторы.

В состав системы входит производительный сервер усиленной аутентификации (2ФА) JaCarta Authentication Server (JAS) для предоставления второго фактора аутентификации компаниям,

по той или иной причине не готовым к развёртыванию PKI-инфраструктуры или желающим обеспечить усиленную аутентификацию с использованием одноразовых паролей какой-то части своих сотрудников.

Сертифицировано ФСТЭК России.

Зарегистрировано в реестре российских программ для ЭВМ и БД

(№ 311)

Автоматическое исполнение политик безопасности

С помощью реализованного в JMS механизма профилей платформа связывает между собой такие сущности, как “пользователь”, “токен”, “программный или аппаратный OTP-/U2F-аутентификатор” или “объект на токене”. Профиль представляет собой набор правил (политик), применяемых к перечисленным сущностям. Профиль может быть применён к контейнеру (OU) ресурсной системы, группе или отдельному пользователю. В профиле, например, можно указать параметры сертификатов, выпускаемых на токены пользователей из конкретной OU. Далее при соответствующей настройке включение нового пользователя в указанный OU вызовет автоматический выпуск для него указанного сертификата и запись его на токен в процессе синхронизации (применения политик). Исключение пользователя из OU вызовет автоматический отзыв его сертификата и удаление последнего с токена пользователя.

Реализован гибкий механизм фильтрации применения политик в том числе с использованием групп безопасности Microsoft Active Directory.

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Установка и настройка считывателя «КриптоПро»

Следующим этапом становится установка драйвера CCID с обязательной перезагрузкой, а также настройка считывателей в «КриптоПро». Делают это следующим образом:

- найдите через панель управления и запустите программу «КриптоПро CSP»;

- перейдите на вкладку «Оборудование» и активируйте кнопку «Настроить считыватели»;

- выберите конкретный считыватель и мастер установки последнего (для запуска библиотек выберите кнопку «Установить с диска»);

- выберите в окне «Указать размещение» через «Обзор» конкретную папку, где находится reader, нажав затем «Далее»;

- выберите «Считыватель PC/SC» и нажмите кнопку «Далее».

После завершения установки нажмите кнопку «Готово». Теперь нужно выбрать из перечня доступных считывателей AKS ifdh 0 и нажать кнопку «Далее» (в последующем данную процедуру нужно будет повторить и для других типов считывателей). После завершения вновь надо перезагрузить компьютер.

Теперь в диалоговом окне «Управление считывателями» будет доступен весь перечень считывателей. Для дальнейшей настройки необходимо настроить носители. Для этого выполните следующие действия:

- перейдите во вкладку «Оборудование»;

- нажмите кнопку «Настроить носители»;

- нажмите кнопку «Добавить» и запустите мастер установки, перейдя «Далее»;

- нажмите на кнопку «Установить с диска»;

- выберите через кнопку «Обзор» расположение папки reader;

После завершения установки необходимо опять перезагрузить компьютер для подключения уже непосредственно носителя JaCarta, который должен быть виден в «КриптоПро», что позволит подписывать ЭЦП документы и отчеты для государственных органов.

При наличии вопросов и необходимости генерации сертификатов ЭП любого типа обращайтесь в компанию «Астрал». Мы предлагаем подобные услуги на выгодных условиях и с максимальной оперативностью. Дополнительно мы готовы проконсультировать по вопросам установки, выбора конкретного тарифного плана и типа электронных подписей с учетом специфики вашей компании.

Установка единого клиента JaCarta

Основная программа, которая требуется для работы — это «Единый клиент JaCarta»:

- Запустите установщик и следуйте инструкциям, в нужный момент выберите стандартный вид установки.

- После завершения установки перезагрузите компьютер.

Настройка единого клиента JaCarta

«Единый клиент JaCarta» по умолчанию настроен и готов к работе после установки, мы вкратце расскажем об элементах управления. У программы есть два режима:

- Режим пользователя, который предоставляет ограниченный доступ к функциям.

- Режим администратора, который предоставляет полный доступ к функциям.

Переключение режима производится посредством нажатия соответствующей кнопки в левом нижнем углу окна программы. Для этого понадобится PIN-код пользователя.

В программе есть несколько вкладок, основная — это «Информация о токене», где представлены общие сведения о носителе. Другие вкладки зависят от того, какой токен был подключён к компьютеру: JaCarta PKI/ГОСТ, например, имеет вкладки «PKI» и «ГОСТ». Именно в этих вкладках и можно производить настройку разделов носителя.

Установка программного обеспечения

Во время установки важно помнить о двух правилах: носитель не должен быть подключён, а все действия нужно выполнять от имени администратора.

Как установить ключ JaCarta

Для предотвращения проблем, когда «КриптоПро» не видит JaCarta, важно правильно настроить программное обеспечение для работы с токеном. Ниже вы найдете подробный алгоритм, но мы сразу отметим, что подключать JaCarta к компьютеру можно только после завершения установки всего объема ПО, идущего следующим образом:

- запустите соответствующий файл-установщик, в зависимости от версии вашей операционной системы;

- выберите из перечня русский язык интерфейса ПО;

- ознакомьтесь с условиями лицензионного соглашения (приведено на английском языке) и согласитесь с ними, установив флаг в поле I accept the license agreement;

- выберите папку, куда будет установлен клиент eToken (можно выбрать вариант пути по умолчанию) и нажмите кнопку «Далее» (Next);

- дождитесь завершения процесса установки, которая сопровождается соответствующими комментариями;

- после завершения процесса появится сообщение про успешное завершение процесса;

- теперь достаточно для завершения установки клиента выполнить перезагрузку.

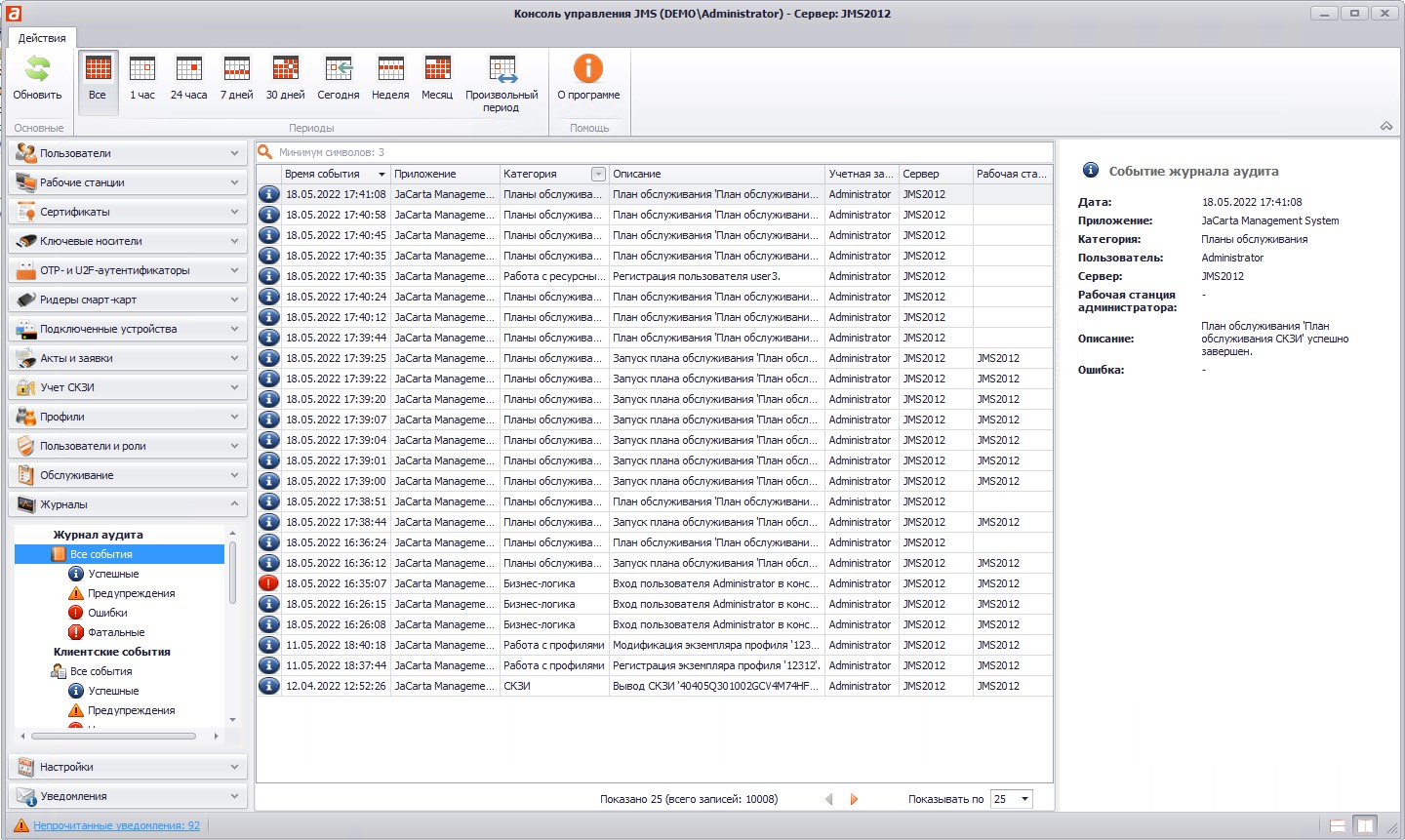

Автоматическое отслеживание действий пользователей и администраторов

В состав JMS входит мощная система журналирования, позволяющая фиксировать все события, связанные с управлением администраторами и эксплуатацией пользователями как токенов и объектов на них, так и программных и аппаратных OTP-/U2F-аутентификаторов.

Начиная с версии 3. 7 в журнале событий также регистрируются события аутентификации. Система ведёт собственный служебный журнал с удобными возможностями фильтрации событий и настройки отчётов, что облегчает проведение отчётности, диагностику неисправностей и разбор конфликтных ситуаций.

Существует возможность выгрузки информации о событиях на сервер Syslog для интеграции с SIEM-системами.

Сервис усиленной (2ФА) аутентификации

Высокопроизводительный сервер двухфакторной аутентификации JaCarta Authentication Server (JAS), входящий в состав JMS,

обеспечивает организацию дополнительной защиты с применением аутентификации по одноразовым паролям (OTP-),

стандарту U2F или программным токенам.

Единый клиент JaCarta

- Запустите установочный файл и нажмите «Далее».

- В окне «Лицензионное соглашение» примите условия и нажмите «Далее».

- Выберите вид установки — «Стандартная» или «Выборочная». Последняя позволяет выбрать компоненты, которые будут установлены, но для работы хватит и стандартной установки.

- В следующем окне нажмите кнопку «Установить».

После того как программа завершит установку, нажмите «Готово» и обязательно перезагрузите компьютер.

ПО для JaCarta PKI

Порядок установки на Windows следующий:

- Откройте скачанный архив.

- Перейдите в папку «JaCarta_PKI(Aladdin)_for_Windows» и запустите установочный файл, который подходит по разрядности системы.

- Нажмите «Далее», а затем «Установить».

После этого нужно перезагрузить систему, а затем можно приступать к работе с JaCarta PKI.

Удобный сервис самообслуживания пользователей

Благодаря реализованным в JMS классическому “толстому” клиенту и веб-порталу самообслуживания пользователи JMS в соответствии с установленными администраторами политиками имеют возможность выполнять все необходимые разрешённые операции жизненного цикла как аппаратных токенов/смарт-карт, так и объектов, хранящихся на них. Возможности самообслуживания в равной степени относятся к аппаратным OTP-U2F- и программным PUSHOTPSMS аутентификаторам. Платформа позволяет реализовать внутренний (внутри периметра организации) и внешний порталы самообслуживания с отличающимися наборами разрешённых функций.

Неограниченные производительность, масштабируемость и отказоустойчивость

Система JMS спроектирована с учётом высоких требований к производительности и поддерживает как вертикальную (за счёт более производительного аппаратного обеспечения), так и горизонтальную (кластеризация) масштабируемость. Более того, реализованные технологии исключают практическую возможность отказа в обслуживании клиентского запроса.

Поддерживаются кластерные технологии (NLB) и распространённые аппаратные балансировщики нагрузки. Возможность резервного копирования настроек, базы данных системы, закрытых ключей и сертификатов.

На существующих внедрениях JMS обслуживает десятки тысяч пользователей (до 100 тысяч) без внесения каких-либо ощутимых задержек в работу администраторов и пользователей.

Начиная с версии 3. 5, JMS проходит нагрузочные тестирования и оптимизацию по результатам тестирования на специально разработанном в облаке стенде, позволяющем имитировать практически любую нагрузку в самых разнообразных сценариях работы платформы.

Технические подробности

Функции

Спецификация

Архитектура

SDK

Что нового

Основные функции JMS 3

Системные требования» Сервер JMS

Операционная система

Microsoft Windows Server 2019Microsoft Windows Server 2016Microsoft Windows Server 2012 R2Microsoft Windows Server 2012Microsoft Windows Server 2008 R2 SP1Дополнительное ПО

Microsoft. NET Framework 4. 2 и вышеАппаратные требованияТребования к аппаратной платформе совпадают с требованиями, предъявляемыми операционными системами, в которых функционирует “Сервер JMS”. Процессор: 2-х ядерный 2,0 ГГц и вышеОперативная память (не менее): 4 ГБСвободное место на жёстком диске (не менее): 20 ГБ

» СУБД

Операционная система

Microsoft SQL Server 2019Microsoft SQL Server 2017Microsoft SQL Server 2016Microsoft SQL Server 2014Microsoft SQL Server 2012Microsoft SQL Server 2008 R2Microsoft SQL Server 2008PostgreSQL версии 9. 10 и вышеПри использовании СУБД Microsoft SQL Server необходимым компонентом является: SQL Server Database Engine. При использовании JMS в связке с JAS необходимо использовать только СУБД Microsoft SQL Server. Аппаратные требованияТребования к аппаратной платформе совпадают с требованиями, предъявляемыми операционными системами, в которых функционирует СУБД. Процессор: 2-х ядерный 2,0 ГГц и вышеОперативная память (не менее): 4 ГБСвободное место на жёстком диске (не менее): 20 ГБ

» АРМ пользователей (Клиент JMS, Консоль управления JMS)

Операционная система

Microsoft Windows 10 (32/64-битная платформа)Microsoft Windows 8, 8. 1 (32/64-битная платформа)Microsoft Windows 7 SP1Microsoft Windows Server 2019Microsoft Windows Server 2016Microsoft Windows Server 2012 R2Microsoft Windows Server 2012Microsoft Windows Server 2008 R2 SP1Microsoft Windows Server 2008 SP2Дополнительное ПО

Microsoft. NET Framework 4. 2 и вышеВ зависимости от модели используемых электронных ключей на компьютерах, на которых эти ключи будут применяться, также должно быть установлено соответствующее дополнительное ПО. Аппаратные требованияТребования к аппаратной платформе совпадают с требованиями, предъявляемыми операционными системами, в которых функционирует “Клиент JMS, Консоль управления JMS”. Свободное место на жёстком диске (не менее): 4 ГБСчитыватель смарт-карт/порт USB: не менее 1

Модели поддерживаемых электронных ключей и ридеров смарт-картJaCartaJaCarta-2 ГОСТJaCarta-2 PKI/ГОСТJaCarta-2 PKI/BIO/ГОСТJaCarta-2 PRO/ГОСТJaCarta LTJaCarta PKIJaCarta PKI/ГОСТJaCarta PKI/FlashJaCarta PROJaCarta ГОСТJaCarta ГОСТ/FlashJaCarta PKI/BIOJaCarta PKI/ГОСТJaCarta PKI/ГОСТ/FlashJaCarta PKI/BIO/ГОСТJaCarta PRO/ГОСТJaCarta CryptoPro (КриптоПро ФКН CSP)JaCarta-2 SEСмарт-карт ридер JCR721ESMARTESMART TokenESMART Token ГОСТeTokeneToken 5110eToken 5105eToken 5100eToken 4100eToken ГОСТeToken PROeToken PRO (Java)eToken NG-Flash (Java)РутокенРутокен ЭЦП 2. 0Рутокен ЭЦПРутокен SРутокен Lite

Поддерживаемые УЦ

Microsoft CA с КриптоПро CSPMicrosoft CAКриптоПро 2. 0КриптоПро 1. 5ViPNet 4. 6Notary-PRO 2. 7Офлайн-адаптер к УЦ

Ресурсные системы

Microsoft Active DirectoryMicrosoft Remote Active DirectoryУЦ КриптоПро 2. 0УЦ КриптоПро 1. 5Крипто Про DSSСобственная база данных JMS Directory ServiceДругие (за счёт разработки коннекторов, предоставляется SDK с примерами)

Масштабируемость и отказоустойчивость

Поддержка кластерных технологий (NLB) и распростраённых аппаратных балансировщиков нагрузкиРезервное копирование настроек и базы данных системыРезервное копирование закрытых ключей и сертификатов

Территориальные ограничения использования продуктаНет (ограничения есть только при использовании сертифицированных СКЗИ)

Необходимость наличия лицензий на распространение JMSНет (лицензия ФСБ России на распространение СКЗИ требуется при продаже электронных ключей с поддержкой российской криптографии, например, JaCarta ГОСТ, eToken ГОСТ, Рутокен ЭЦП)

Локализация (поддерживаемые языки)

Русский (по умолчанию)АнглийскийДругие (по запросу)

Поддерживаемые СКЗИ (функция “Учёт СКЗИ”)В JMS реализована поддержка ключевых носителей, являющихся сертифицированными СКЗИ, таких, как JaCarta, Рутокен, ESMART, а также сертифицированных программных СКЗИ, например, КриптоПро и ViPNet CSP. Благодаря встроенным возможностям определения новых типов СКЗИ JMS позволяет вести учёт любых аппаратных и программных СКЗИ в соответствии с нормативными правилами регулятора (ФСБ России). Возможность добавления других моделей электронных ключейЕсть (по запросу)

СертификацияФСТЭК РоссииСертификат ФСТЭК России № 4411 от 20. 2021 на соответствие ТУ и

4 уровню доверия позволяет использовать JMS для защиты информации в ИСПДн до 1 уровня включительно и при создании автоматизированных ИС

до класса защищённости 1Г включительно. Единый реестр отечественного ПОJMS — первая корпоративная система управления жизненным циклом средств аутентификации, включенная

в Единый реестр отечественного ПО (№ 311)

и рекомендуемая к закупкам государственными и муниципальными органами власти (при наличии отечественного решения государственные структуры не могут приобретать аналогичное по функциям импортное ПО)

МасштабированиеОт 100 до 1 000 000 токенов (использование JMS для работы менее чем со 100 токенами нецелесообразно)

Дополнительные возможности В состав платформы JMS входит (опционально) производительный сервер усиленной аутентификации (2FA) JaCarta Authentication Service (JAS)

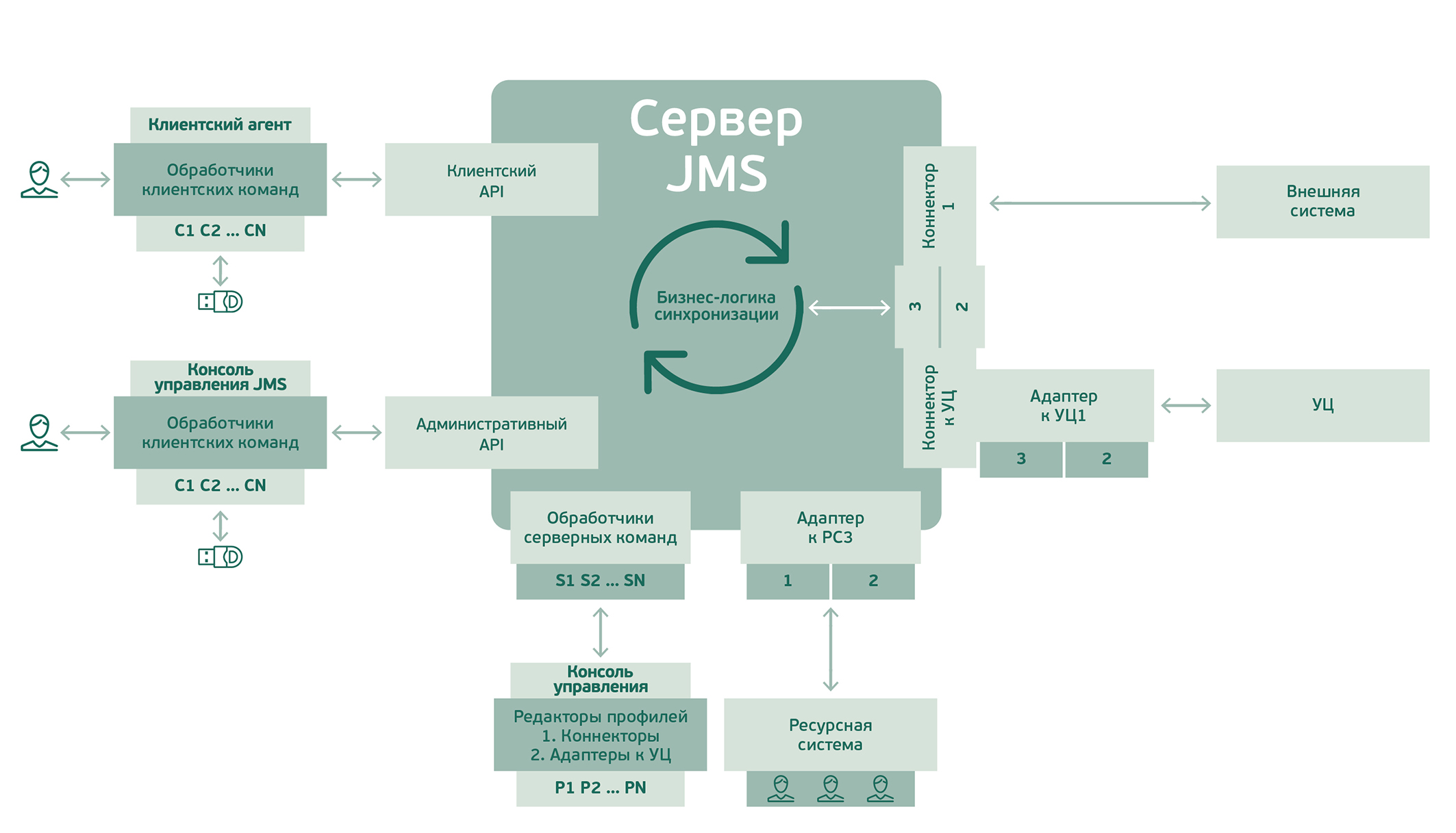

Архитектура JMS

Сервер JMS — ядро JMS, осуществляющее централизованное управление учётными записями пользователей, токенами, политиками и т. Может быть установлен как единичный сервер или развёрнут как кластер. Поддерживается виртуализация и резервное копирование закрытых ключей, баз данных и настроек системы.

База данных JMS

База данных JMS обеспечивает централизованное хранение информации об учётных записях пользователей JMS, токенах, объектах, выпущенных на токенах, политиках, настройках JMS и т. Значимая информация хранится в криптохранилище.

Криптохранилище

Криптохранилище — виртуальный объект (область базы данных), где хранятся критически важные данные (закрытые ключи, PIN-коды и т. Криптохранилище создаётся в процессе первоначальной настройки конфигурации JMS.

Консоль управления JMS

Консоль управления JMS — консоль администратора, позволяющая регистрировать пользователей, выполнять операции с токенами пользователей, настраивать профили выпуска, создавать и редактировать глобальные группы JMS, выполнять планы обслуживания. Доступ к объектам и операциям в консоли управления определяется полномочиями конкретного администратора в соответствии с назначенной ему ролью.

Клиент JMS

Клиент JMS — клиентский агент JMS на стороне пользователя, который выполняет функцию синхронизации содержимого токена с данными на сервере, а также позволяет пользователю выполнять ряд операций с токеном в рамках сервиса самообслуживания (выпуск, разблокировка, отзыв).

JMS Server API

JMS Server API — открытый API для разработки коннекторов к УЦ и ресурсным системам, собственного клиентского ПО, а также для интеграции с другими ИТ- и ИБ-системами предприятия.

SDK JMS 3

JMS предоставляет открытый серверный API, обеспечивающий дополнительные возможности по расширению функциональности системы с помощью добавления новых модулей, разработки коннекторов к УЦ и ресурсным системам, создания собственного клиентского программного обеспечения, а также интеграции JMS в существующие корпоративные системы.

Возможности расширения продукта

Схема точек расширения продукта с помощью SDK

Интеграция с внешней системой

Для интеграции JMS с внешней системой в сценариях, когда JMS является ведущей системой, необходимо применять коннектор. Коннектор к внешней системе позволяет в автоматическом режиме управлять данными, которые внешней системе требуется разместить на ключевом носителе (КН).

Для реализации прикладной логики чтения/записи данных на КН предоставляется возможность разработки собственного набора клиентских команд, которые будут выполняться в клиентском агенте и консоли управления при синхронизации КН.

Интеграция с Удостоверяющим Центром для выпуска сертификатов

Для интеграции JMS с новым типом Удостоверяющего Центра (УЦ) необходимо разработать адаптер к УЦ.

Адаптер к УЦ является расширением для встроенного в JMS коннектора – коннектора к УЦ. Коннектор к УЦ реализует общую логику работы с УЦ, а взаимодействия с конкретным типом УЦ коннектор осуществляет через адаптеры.

Интеграция с ресурсной системой

Для интеграции JMS с внешней системой, которая будет являться источником учетных записей пользователей и рабочих станций для JMS, необходимо разработать адаптер к ресурсной системе.

Создание собственного клиентского программного обеспечения

В стандартный комплект SDK описание клиентского API не входит. По запросу может быть предоставлен пример, выполняющий необходимые сценарии для встраивания в корпоративное ПО.

Новые возможности JMS 3. 1 на 01. 2022 г.

- Изменена лицензионная политика JAS: Лицензия расходуется при выпуске аутентификатора

пользователю. Выпуск дополнительных аутентификаторов пользователю не вызывает

дополнительного расхода лицензий - Реализована постановка в очередь однотипных планов обслуживания с возможностью указания приоритета

- Реализована возможность запуска планов обслуживания с фильтрацией по группам безопасности AD и глобальным группам JMS

- Реализована поддержка PUSH-аутентификации в ADFS-плагине

- Выполнен переход на новый клиент для отправки почтовых уведомлений (MailKit вместо устаревшего SmtpClient)

- Оптимизирована работа планов обслуживания на ресурсных системах с большим количеством OU в домене Active Directory

- Доработана настройка подключения SMS-шлюза для аутентификации по base64 (loginpassword)

- Доработаны механизмы кастомизации портала ЛК

- Реализована поддержка TPM 2.0

- Устранены ошибки, повышена производительность

Новые возможности JMS 3. 1 по сравнению с JMS 3

- автономный сервер усиленной аутентификации 2FA JAS теперь в составе платформы. В новой версии управление OTP- и U2F-аутентификаторами осуществляется на основе политик ровно таким же образом, как и управление токенами и сертификатами;

- собственное мобильное приложение для iOS и Android;

- отработанные схемы интеграции с серверами доступа Microsoft, Citrix, Palo Alto, Check Point, VMware, Fortinet и др.;

- реализация в рамках единой версии платформы масштаба предприятия и платформы, адаптированной для работы с Удостоверяющими центрами, в том числе находящимися в изолированных контурах. Специальные возможности и удобная система лицензирования для каждой из платформ;

- полная интеграция с Крипто Про DSS – возможность управления учётными записями пользователей и виртуальными токенами Крипто Про DSS из консоли управления JMS теми же средствами, что и привычными объектами управления JMS;

- существенное увеличение производительности и улучшение пользовательского интерфейса, исправление мелких недочётов.