- Что еще осталось доделать

- Что же может пойти не так?

- Что делать, если электронную подпись подделали.

- Актуальность задачи защиты от подделок

- Где используется эцп?

- Генерация qr-кода

- Как работают мошенники?

- Немного теории

- О чем это

- Подключаем человеческий фактор, бюрократию и частные организации

- Предварительный ответ на возможную критику:

- Применение хэш-функций

- Принцип работы

- Проверка кода выполняется сайтом при распарсивании ссылки

- Работа с пользователями

- Рождение идеи

- Шифрование

- Заключение

Что еще осталось доделать

Написать по итогам реализации на habr- Разобраться как сбросить query, если один раз уже была проверка ссылки

- Придумать как ужать зашифрованный текст, потому что когда длинный URL кодируется, то размер QR-кода чересчур большой

- Добавить возможность копирования кода в буфер обмена или отправлять на почту по щелчку на кнопку (пока не разобрался как сделать это в javascript)

- Улучшить работу с мобильной версией

Что же может пойти не так?

Наверное, внимательные читатели уже увидели, что описанная выше схема представляет собой сферическую ЭП в вакууме.

И действительно, в теории взломать или подделать такую подпись можно несколькими способами. Самый лакомый способ для взломщика-криптоаналитика – это по открытому ключу угадать закрытый. Тогда злоумышленнику сразу открываются сказочные перспективы – ведь он сможет действовать от лица истинного владельца подписи и даже управлять его имуществом.

Однако обычно такой взлом не возможен ввиду того, что подбор закрытого ключа по открытому – вычислительно нерешаемая задача. При генерации пары ключей широко применяются факторизация или дискретное логарифмирование, что оставляет взломщику мало надежды.

Ещё одно уязвимое место – это хэш-функция. Здесь возможны сразу несколько направлений атак. Если алгоритм хэширования не достаточно надёжный, то взломщик может подобрать какой-нибудь свой документ, применение хэш-функции к которому даст тот же результат, что и её применение к исходному документу.

Или же злоумышленник может сгенерировать два документа, дающие одинаковый хэш, после чего при необходимости сможет подменить один документ другим. Названные ситуации считаются коллизиями хэш-функций. Однако жизнь взломщика хэш-функции всё же не так легка: мало того, что подставной документ должен представлять из себя читаемый текст, а не быть бессмысленным набором бит, так еще и придумано достаточно криптостойких алгоритмов хэширования.

Что делать, если электронную подпись подделали.

В последнее время часто пишут о том, что злоумышленники осваивают мир высоких технологий и приноровились использовать для недобросовестных действий цифровую подпись, которая по юридический силе равнозначна подписи, нанесённой рукой на бумажный носитель, как установлено ч. 1 ст. 6 ФЗ “Об электронной подписи”.

Например, большой резонанс вызвала новость о том, что впервые в истории у жителя Москвы злоумышленники похитили квартиру, использовав поддельную электронную цифровую подпись. Или новость о том, что на Павла – жителя Подмосковья, неизвестные граждане,используя цифровую подпись, зарегистрировали несколько юридических лиц. И оформили неколько займов на эти юридические лица. В результате Павел сейчас является поручителем по долгам этих фирм.

Риск того, что в один прекрасный день кто-нибудь внезапно для себя узнает, что является поручителем по чьим-нибудь долгам или более не является собственником какого -либо имущества имеет место.

Если допустить, что Вы никогда не получали электронную подпись и не имеете действующей электронной подписи, то что делать, если у Вас случилась похожая ситуации и что доказывать в суде и следственных органах, для защиты своих прав?

Во-первых, изготовлению и выдаче усиленной квалифицированной электронной подписи (только с её помощью можно осуществлять юридически значимые действия по приобретению/отчуждению имущества или обязательств) предшествует подача заявления на изготовление ЭЦП. Заявитель подает копии паспорта, налоговых документов (свидетельство ИНН и документов пенсионного учета, другие документы) вместе с заявлением, на котором ставит собственноручную подпись. И нотариальную доверенность, если получать подпись на руки будет представитель (ст. 18 ФЗ “Об электронной подписи”)

Во-вторых, изготовленная цифровая подпись выдается обладателюпо акту приема-передачи. На котором получатель ставит собственноручную подпись. Срок хранения таких актов- в течение всего срока действия удостоверяющего центра. С правилами использования цифровой подписи, её получатель тоже должен быть ознакомлен под роспись.

То есть, доказательствами недействительности оформленной электронной подписи будут 1) сам квалифицированный сертификат (в удостоверяющем центре); 2) подписи получившего электронную подпись лица; 3) регистрационное дело в удостоверяющем центре.

В-третьих, для признания недействительной электронной подписи, необходимо решение суда. До вступления такого решения в силу электронная подпись считается действительной. Поэтому перед тем, как оспаривать сделки совершенные с использованием подложной цифровой подписи, следует оспорить сам факт действительности электронной подписи. Рещение о признании (п. 3 ч. 6.1. ст. 14 ФЗ “Об электронной подписи”)

Особый порядок или процедура оспаривания действительности электронной подписи действующим процессуальным законодательством не установлен. Поэтому, в случае, если на Вас оформили подложную электронную подпись, необходимо подать самостоятельный иск о признании недействительной усиленной квалифицированной цифровой подписи.

Правовым основанием для иска будут являться ч. 1 ст. 11 ФЗ “Об электронной подписи” и ст. 168, и , возможно, ст. 179 Гражданского кодекса: выдача квалифицированного сертификата лицу с несовпадающими паспортными данными и ИНН (что будет подтверждаться фактом несоответствия подписей истца и получателя носителя электронной подписи) – это нарушение ст. 18 ФЗ “Об электронной подписи”.

Подводя итог, хочу отметить, что остается надеяться на то, что в течение текущего года будут приняты поправки взаконодательство, которые позволят в ускоренном порядке устанавливать недействительность цифровой подписи.

Актуальность задачи защиты от подделок

Дело в том, что в наш век безбумажной информации ни одно капитальное строительство, будь то газопровод или торговый центр, не обходится без подготовки полного комплекта исполнительной документации (as built), частью которой являются заключения по неразрушающему контролю (визуальному, радиографическому, ультразвуковому).

Это заключение — оформленный на определенном бланке документ с выводом о годности или негодности, к примеру, сварного шва. Услуги по неразрушающему контролю стоят денег и часто весьма немалых. Недобросовестный заказчик/посредник может нанять аккредитованную лабораторию, получить от нее несколько заключений и прекратить или приостановить работу.

Каково же может быть удивление дефектоскописта или начальника лаборатории, когда они узнают о том, что и после прекращения работы от их имени выдаются заключения, на них ставятся поддельные печати и подделываются подписи. Страдает репутация лаборатории, да и по сути нарушается законодательство. Просто в ряде случае об этом так никто и не узнает.

В рамках дискуссии — как защитить свои документы, была высказана идея наносить на документ QR-код, в котором будет записан номер заключения, дата и вывод о годности или не годности объекта контроля. Чем хорош такой способ — QR-код останется хорошо различим при сканировании, копировании документа.

Однако, просто сгенерировать QR-код с нужным содержимым точно также смогут и мошенники.

Где используется эцп?

Квалифицированная электронная подпись применяется при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций. Правовые условия ее использования определяет Закон от 6 апреля 2021 года «Об электронной подписи».

Обладатель подписи может обращаться в виртуальные приемные государственных организаций своего региона и страны, отслеживать, как ведется рассмотрение его обращения, и узнать принятое решение по нему. Он может взаимодействовать с госучреждениями, не выходя из дома, в любое время и минуя очереди, участвовать в аукционах и закупках, использовать подпись для совершения покупок.

Чтобы использовать ЭЦП, нужно установить на компьютер или ноутбук лицензионное программное обеспечение, полученное в удостоверяющем центре. Затем можно проставлять подпись, используя различные программы для чтения и работы с документами в электронном виде.

После подписи никто, кроме вас, не сможет изменить документ. Выглядеть она может по-разному, но чаще всего это небольшое изображение в виде штампа. У государственных организаций она имеет форму печати, где указывается, что электронная печать усилена квалифицированной подписью.

Взломать ЭЦП практически невозможно, если только владелец сам не предоставил ее третьим лицам или флешку украли. Чтобы защититься от мошенничества более надежно, рекомендуется покупать квалифицированную ЭЦП.

Сегодня многие российские компании осуществляют свою торгово-закупочную деятельность в Интернете через системы электронной торговли, обмениваясь с контрагентами необходимыми документами в электронном виде, подписанными электронной подписью.

Генерация qr-кода

Я воспользовался готовым

Для работы достаточно создать объект html1 — для отображения произвольного html кода и вызвать фунцию API

Как работают мошенники?

Хотя электронные подписи сложно подделать, известны незаконные действия с ними через центры сертификации. Счетная палата выявила участие некоторых таких центров в неправомерном применении электронной подписи застрахованного лица в интересах негосударственных пенсионных фондов, а также оформления документов без участия граждан.

Другой способ манипуляции заключается в том, что клиенту предлагают дистанционный выпуск квалифицированного сертификата без личного контакта заявителя и сотрудника регистрационного отдела удостоверяющего центра. В этом случае оформление электронной подписи производится удаленно, на основании документов заявителя, представленных через Интернет центру сертификации.

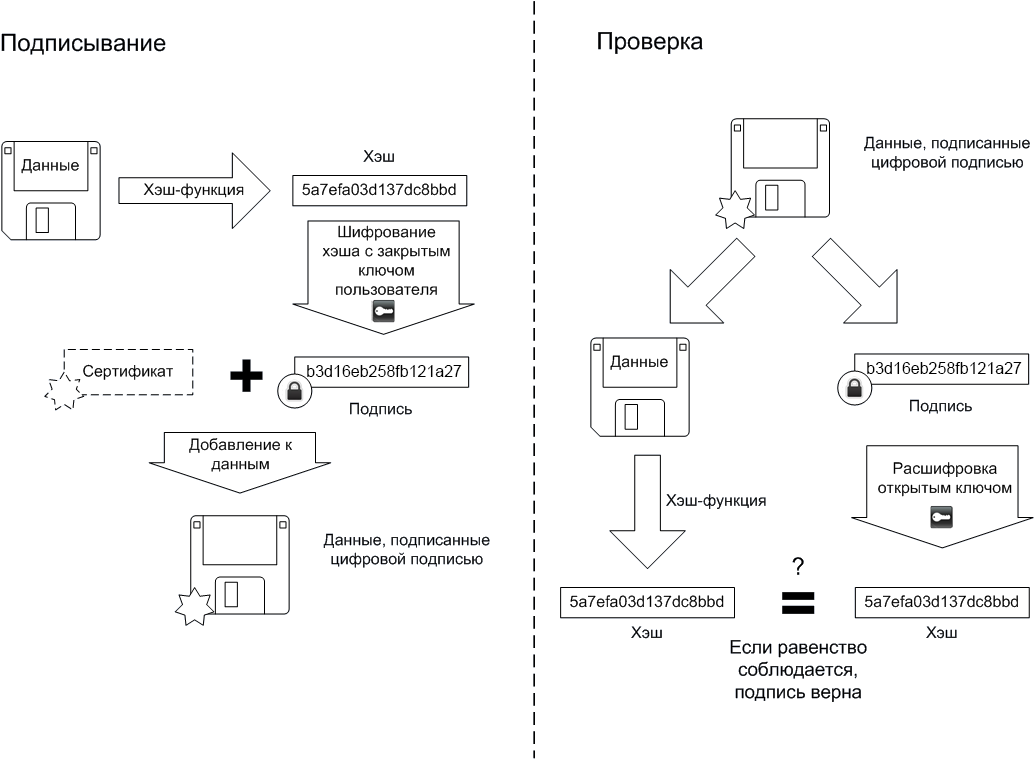

Немного теории

В качестве алгоритмической базы для электронной подписи обычно применяют методы шифрования с открытым ключом. Подробнее о самих алгоритмах можно почитать на википедии или на хабре. Их суть сводится к тому, что для желающего обзавестись собственной электронной подписью специальным образом выбирается пара ключей – открытый и закрытый.

Первый, как следует из названия, доступен всем, а второй владельцу подписи лучше держать в секрете. Естественно, ключи выбираются так, чтобы закрытый ключ нельзя было легко угадать по открытому. После чего закрытый ключ используется для шифрования документа (иными словами, его подписания), а открытый – для расшифровки (то есть для проверки подписи).

При этом алгоритмы выбора ключей гарантируют, что открытым ключом можно расшифровать только те документы, которые шифровались соответсвующим ему закрытым ключом. Таким образом, если мы знаем открытый ключ владельца ЭП и смогли расшифровать им полученный от него документ, то он был точно подписан тем самым владельцем. Так работают асимметричные схемы ЭП.

О чем это

На идею создать свой маленький интернет-проект по защите документов от подделки, меня натолкнула дискуссия на форуме дефектоскопистов, посвященная повальной подделке выданных ими заключений по контролю качества.

В ходе реализации своего проекта я понял, что пришел к концепции электронной цифровой подписи, то есть велосипед, я, конечно, не изобрел, но рассказ о моем пути может оказаться поучительным.

Подключаем человеческий фактор, бюрократию и частные организации

В самом начале мы говорили о свойствах, которыми должна обладать качественная электронная подпись. Из них под действием уже упомянутых выше атак пока страдали только её целостность и неотказуемость. Однако в реалиях нашего мира наибольшее количество нарушений происходит из-за подмены авторства.

В России получение ЭП регулируется законом № 63-ФЗ «Об электронной подписи». Для её оформления нужно получить сертификат от удостоверяющего центра (УЦ) на выбор. В УЦ нужно предоставить необходимые документы и заплатить некоторую сумму, после чего забрать свой сертификат и заветный eToken с закрытым ключом.

Вот на получении сертификатов-то и возникает простор для всевозможных махинаций. Все УЦ являются коммерческими организациями, они обязательно аккредитованы Министерством цифрового развития и имеют лицензию от ФСБ. Однако чего не сделаешь ради прибыли – для УЦ порой желания клиентов выше установленных правил выдачи сертификата.

Например, из-за этого сегодня возможно получить ЭП на другое лицо, пользуясь утечками персональных данных или некомпетентностью УЦ. Это приводит к довольно печальным последствиям – вплоть до переоформления квартиры или регистрации фиктивных организаций с целью взятия кредитов.

Предварительный ответ на возможную критику:

Не проще лаборатории вести реестр заключений на своем сайте, а подобная QR метка будет вести на этот реестр или даже выводить копию заключения?

Это можно сделать, но потребуется значительная ручная работа или внедрение собственного IT решение наподобие разработанного мной, но это явно обойдется дороже чем воспользоваться готовым решением.

Сделать такой реестр полностью общедоступным нельзя, потому что информация не является открытой, а может быть рассмотрена лишь исполнителем, заказчиком и Ростехнадзором.

Применение хэш-функций

В связи с тем, что шифрование закрытым ключом документа большого размера – довольно сложный и долгий процесс, обычно к тексту документа сначала применяют более быстрое и простое хэш-шифрование. Полученный сравнительно короткий результат шифруют закрытым ключом, получая саму цифровую подпись. Вместе с ней открытый текст документа передаётся получателю.

Тот должен всего лишь хэшировать текст документа той же хэш-функцией, после чего расшифровать открытым ключом подпись и сравнить оба результата. Если они совпадают – то документ мог быть подписан только отправителем (вот она и неотказуемость) и не был испорчен, дополнен или подменён в процессе пересылки (а это целостность).

А дляпоследнего свойства – авторства – необходимо, чтобы пара ключей подписавшего была закреплена за ним. На практике для этого используются так называемые удостоверяющие центры, которые по запросу выдают сертификат на пару ключей, а также гарантируют единственность обладания ими.

Принцип работы

К аккаунту пользователя привязывается уникальный закрытый ключ шифрования.

Проверка кода выполняется сайтом при распарсивании ссылки

Для распарсивания при распознавании сайтом ссылки я воспользовался справкой по Wix code

Работа с пользователями

Wix поддерживает базовые функции регистрации пользователей и редактирования профиля. Инструмент, несколько глючный, но работоспособный.

Мне лишь потребовалось добавить поле, которое описывает наименование организации, которую представляет зарегистрированный пользователь, но это поле read only и его заполняет администратор сервиса, когда получает подтверждение, что зарегистрированный пользователь действительно представляет указанную организацию.

Потребовалось также прикрутить простейшую логику, связанную с платным/бесплатным доступом к функциям (до 20 документов в месяц можно защитить бесплатно) и сроком оплаты услуг.

Рождение идеи

И тут меня осенила мысль — а почему бы не шифровать содержимое такого QR-кода надежным алгоритмом. Раз так — надо придумать способ его расшифровывать при сканировании, например через камеру смартфона. Здесь родилась идея расшифровку делать на стороне web-сервиса, который будет хранить ключ для расшифровки.

В последний раз я делал сайт в 2000 году в notepad и не слишком хорошо знаком с современными технологиями сайтостроительства, поэтому выбрал Wix, подумав, что с помощью сервиса я получу красивую картинку и минимальные возможности работы с базой данных, а с помощью Wix code закодирую то что мне нужно.

Сразу скажу, что это у меня получилось без особого труда и за несколько вечеров я, будучи дилетантом, вполне смог собрать из более-менее готовых блоков нужное мне решение.

Шифрование

Готовый

AES 128-битного шифрования с реализацией на Java Script я взял на Github и разместил в backend разделе сайта.

Это была, пожалуй, самая простая часть работы. Как работает само шифрование мне было не совсем неинтересно. Меня волновала грандиозность задуманного.

Главное не забыть перевести кодируемый текст в Bytes, а результат шифрования в HEX.

// Convert text to bytes

var textBytes = aesjs.utils.utf8.toBytes(text);

// The counter is optional, and if omitted will begin at 1

var aesCtr = new aesjs.ModeOfOperation.ctr(key, new aesjs.Counter(5));

var encryptedBytes = aesCtr.encrypt(textBytes);

// To print or store the binary data, you may convert it to hex

var encryptedHex = aesjs.utils.hex.fromBytes(encryptedBytes);Заключение

https://www.youtube.com/watch?v=CgzZ7ExXr2A

В статье вкратце было рассмотрено, как работает электронная подпись. Видно, что алгоритм достаточно устойчив и почти не имеет слабых мест. Однако, как и во многих случаях, самое слабое место этого метода – человеческий фактор, оставляющий большой простор для действий злоумышленников.