|

Оставлено | |

Добрый день.. у нас порядка 216 организаций между которыми нужно организовать Защищёный Документооборот (ЗЭДО) по почте, так чтобы все сообщения шифровались по госту (КС-2 ) в автоматическом режиме.. раньше для этого использовалась Деловая Почта та что шла с ViPNet Client 4,5, но в виду изменения в законодательстве использование ОС Windows.. скажем крайне не желательно.. а Деловая Пачта на линуксе не работает.. ищем альтернативу.. Операционная система Astra Linux Смоленск.. либо ГосЛинукс7,3.. найден cpbird.. но он на виндовс.. что нам нужно купить что бы реализовать данный функционал? если он конечно есть.. | |

|

Андрей Русев Оставлено | |

Здравствуйте. | |

Основная задача – осуществление тех поддержки на территории клиента. Прием входящего потока заявок от пользователей, их классификация, решение и маршрутизация (в системе ITSM)

Требования:

1. Опытный пользователь Windows 7,10, MAC OS, MS Office, почтовые программы (Outlook, The Bat, Thunderbird);

2. Опыт работы с банк-клиентами – выпуск, продление ЭЦП, знание программ работы с ЭЦП: «КриптоПро», «Рутокен»;

3. Опыт работы с 1С: добавление баз, создание пользователей, настройка резервного копирования, загрузка классификаторов;

4. Знание и понимание доменной инфраструктуры, создания Общих сетевых папок (файловых шар);

5. Опыт работы с оргтехникой: принтеры, телефоны, МФУ (умение подключить, настроить)*; *Ремонтом и заправкой заниматься не нужно.

6. Опыт в системе Help Desk (работа в системе ticket-заявок); предпочтителен опыт в системе ITSM;

7. Опыт подключения и настройки ПК для работы в локальной сети;

8. Знание простых команд диагностики ЛВС: тестирование и диагностика локальных сетей (ЛВС-локально- вычислительные сети), опыт поиска неисправностей в ЛВС;

9. Грамотная речь, вежливое общение, опрятный внешний вид;

Обязанности:

1. Поддержка рабочих мест пользователей (около 170 единиц) на уровне первой линии;

2. Нахождение на территории клиента в специальной фирменной одежде;

3. Учет всех поступающих запросов в системе HelpDesk;

Условия:

– Ленинградская область, Гатчинский район, Веревское с/п, территория «Большое Верево», Киевское шоссе, д. 2 Развозка от ст.м.Московская в 07.20 и в 08.20. Обратно в 17.20 и 18.20 (время в пути до 30 минут)

График работы:

– 5/2 c 9.00-18.00 или 5/2 c 8.00-17.00

– График выплаты з/п – 2 раза в месяц.

Существующая инфраструктура позволяет развивать профессиональные навыки в области IT.

На территории есть столовая.

Настройка сетевых подключений

Настройка ПК

Настройка ПО

TCP/IP

Helpdesk

Гатчинский район, территория Большое Верево, Киевское шоссе, 2

- 5 Работа с электронной подписью в РЕД ОС под Байкал-М

- Установка КриптоПро CSP 4

- Установка КриптоПро CSP 5

- Установка драйверов для токенов Рутокен

- Утилиты token-manager и gostcryptogui

- Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

- Описание расширения

- Mozilla thunderbird

- Другие приложения

- Как мы открываем вложения. p7s в mail и какие файлы

- Как проверить файл и отдельную подпись p7s с помощью openssl?

- Русификация Thunderbird

- Настройка Enigmail

- Шифрование писем

- Table of Contents

- Introduction

- Installing GPG and Enigmail

- Creating PGP keys

- Sending and receiving public keys

- Sending your public key via email

- Receiving a public key via email

- Sending a digitally signed and / or encrypted email

- Reading a digitally signed and / or encrypted email

- Revoking your key

- Volunteer

- Нативные библиотеки

- OpenSSL-style

- PKCS#11

- NSS

- Библиотеки c собственным интерфейсом

- Локальные прокси

- Браузерные плагины

- Кроссбраузерные плагины

- ActiveX

- Криптопровайдеры

- Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

- Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

- Способ 3. С использованием программы «КриптоАРМ» 5 версии

- Криптографические решения. От криптопровайдеров до браузерных плагинов

5 Работа с электронной подписью в РЕД ОС под Байкал-М

Установка КриптоПро CSP 4.0 Установка КриптоПро CSP 5.0 Установка драйверов для токенов Рутокен Утилиты token-manager и gostcryptogui Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

Работа с электронной подписью в РЕД ОС под Байкал-М (архитектура aarch64, она же arm64) аналогична работе в РЕД ОС x86_64. Но есть отличия в установке и настройке некоторых утилит.

Установка КриптоПро CSP 4

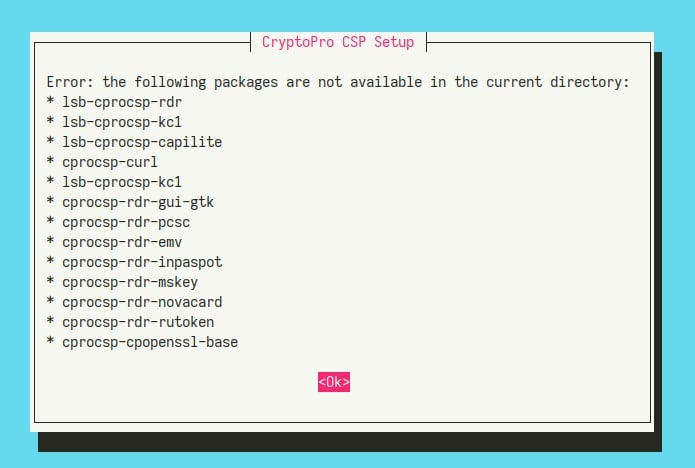

Установка КриптоПро CSP 4.0 через стандартный установщик, входящий в дистрибутив КриптоПро CSP 4.0 архитектуры arm64, невозможна. Установка завершается ошибкой:

Но установку можно выполнить через dnf, непосредственно указав перечень пакетов. Для этого:

1. Скачайте архив с сайта КриптоПро по ссылке.

2. Распакуйте архив в папку (в примере /home/test/).

cd /home/test tar -xvf linux-arm64.tgz

3. Перейдите в папку с КриптоПро:

cd /home/test/linux-arm64

4. Перейдите в сеанс пользователя root:

su -

и выполните установку пакетов КриптоПро CSP 4.0 вручную:

dnf install ./lsb-cprocsp-base* ./lsb-cprocsp-rdr* ./lsb-cprocsp-kc1* ./lsb-cprocsp-capilite* ./cprocsp-rdr-gui-gtk* ./cprocsp-rdr-pcsc* ./lsb-cprocsp-pkcs11* pcsc-lite

Установка КриптоПро CSP 5

Установка КриптоПро CSP 5.0 успешно выполняется через стандартный установщик, входящий в дистрибутив КриптоПро CSP 5.0 архитектуры arm64:

1. Скачайте архив с сайта КриптоПро по ссылке.

2. Распакуйте архив в папку (в примере /home/test/).

cd /home/test tar -xvf linux-arm64.tgz

3. Перейдите в папку с КриптоПро:

cd /home/test/linux-arm64

4. Выполните установку КриптоПро 5.0 командой:

./install_gui.sh

Установка драйверов для токенов Рутокен

Драйверы Рутокен ЭЦП для архитектуры arm64 (aarch64) доступны по ссылке:

http://download.rutoken.ru/Rutoken/PKCS11Lib/Current/Linux/ARM/aarch64/

Плагин Rutoken доступен по следующей ссылке:

http://download.rutoken.ru/Rutoken_Plugin/Current/Linux/

Установка драйвера и плагина выполняется штатно через dnf.

Утилиты token-manager и gostcryptogui

Утилиты для работы с сертификатами и электронной подписью token-manager и gostcryptogui адаптированы под архитектуру arm64 (aarch64) и успешно работают в РЕД ОС под Байкал-М с КритоПро CSP версий 4.0 и 5.0.

Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

Вход по сертификату на Госуслуги через браузеры Chromium, Спутник и другие пока не поддерживается, т.к. разработчиком еще не выпущен плагин Госуслуг (IFCPlugin) под архитектуру arm64 (aarch64): https://ds-plugin.gosuslugi.ru/plugin/upload/Index.spr

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

|

avm Оставлено | |

Здравствуйте! Что порекомендовать клиенту, купившему CSP и желающему подписывать сообщения электронной почты? Покупать MS Outlook? Это, что-ли, Майкрософт купил КриптоПро???? Отредактировано пользователем 16 июля 2013 г. 9:18:49(UTC) | |

|

Executer Оставлено | |

А чем OL Express не устраивает? Покупать не надо и всё вроде работает… | |

avm оставлено 19.07.2013(UTC) | |

|

avm Оставлено | |

Автор: Executer А чем OL Express не устраивает? Покупать не надо и всё вроде работает… спасибо, сейчас погуглю… Не то, что бы он “не устраивает”, я, похоже, его просто не знаю… Погуглил… Это Вы про Outlook Express? так ведь, он, вроде не во всех версиях Windows присутствует… Нет, я всё-таки пытался узнать – почему КриптоПро убрал свою доработанную напильником для восприятия КриптоПро СSP версию Thunderbird. Она же была??? Отредактировано пользователем 19 июля 2013 г. 15:06:16(UTC) | |

|

Максим Коллегин Оставлено | |

Убрали, потому что не была востребована. | |

avm оставлено 22.07.2013(UTC) | |

|

avm Оставлено | |

хозяин-барин, как в старину говаривали, значит – невоотребована… Отредактировано пользователем 22 июля 2013 г. 8:51:15(UTC) | |

|

avm Оставлено | |

Автор: maxdm Убрали, потому что не была востребована. Доброго дня! Отредактировано пользователем 7 августа 2013 г. 15:01:42(UTC) | |

|

Андрей Писарев Оставлено | |

Автор: avm Автор: maxdm Убрали, потому что не была востребована. Доброго дня! Через http://web.archive.org/ открыл копию сайта, ссылка на скачивание – действующая | |

avm оставлено 08.08.2013(UTC) | |

|

Андрей Писарев Оставлено | |

avm оставлено 08.08.2013(UTC), Executer оставлено 19.11.2013(UTC) | |

Итак, новая проблема вылезла у одного из пользователей: он случайно обновил свою теперь уже старенькую Windows 10 до Windows 11 (и даже утверждает что оно само, в чём у нас в IT-отделе есть сомнения). После обновления с десятки до одиннадцатой винды чудесным образом перестала работать программа Outlook. Письма не приходили и не уходили, всё заканчивалось разного рода ошибками. Ниже расскажу какие споособы использовал, а для торопыг предлагаю сразу перейти в конец статьи к решению.

Итак, как минимум 2 человека пытались решить проблему, но тщетно. Вот что делали:

- Удаляли учётку и заново пытались создать

- Меняли порты серверов

- Меняли протоколы серверов

- Меняли сами серверы с imap.yandex.ru на imap.yandex.com и прочие

- Переустанавливали офис, причём пришлось активировать не через сеть Интернет, а по телефону, потому что были какие-то проблемы с онлайн-активацией

- Отключали антивирусы, файрволлы

- Пытались запустить восстановление системы

Так что к моменту, когда обратились ко мне, было понятно, что поиск решения будет сложным. Сперва я тоже попытался удалить учётную запись и создать новую. К слову, заново подключить учётку мне не удалось, потому что outlook вообще не мог подключиться к серверам, причём к любым, будь то яндекс, майл.ру или гугл. Он их тупо не видел и ругался по-разному. Менял порты, серверы, методы шифрования, учётки — бесполезно.

Далее пробовал создать новую конфигурацию в Outlook (Через панель управления — Настройки почты Mail Outlook 2016). Это не помогло, я также не смог добавить учётную запись. Хотел попробовать ещё отключить лишние надстройки — но тут вылезла проблема: если не добавить учётку, ты не сможешь получить доступ к интерфейсу аутлука. А добавить учётку нельзя, потому что он ругается на серверы и ни в какую дальше не пускает. Замкнутый круг, однако 🙂

В какой-то момент начало приходить понимание, что возможно проблема не в самой программе. Например в Касперском. Отключал его полностью, затем включал и отключал отдельно почтовый модуль и сетевой экран. Разрешал доступ по портам 25 и 465 для всех программ, а не только по списку разрешенных. Всё равно не пускало. Встроенный брандмауэр выключен, проблема точно не в нём.

Если проблема не в антивирусе, значит в самой системе. Запустил проверку целостности файлов sfc /scannow — ошибок нет. Жесткий диск на ошибки проверять не стал, там вроде стоял SSD и с ним проблем на тот момент никаких не было.

Чтобы понять, дело в системе или в конкретно Outlook, установил мой любимый почтовый клиент Thunderbird (сам пользователь отказывался пользоваться этим прекрасным продуктом), подключил учётную запись — всё прекрасно заработало с полпинка, за секунду с IMAP подтянулись вся свора папок с письмами. Значит, дело не в портах протоколах, антивирусе или доступом в интернет!Чтобы окончательно убедиться в этой теории, решил воспользоваться встроенным в Windows 10 и Windows 11 почтовым клиентом с понятным названием «Почта». Пытаюсь подключить учётную запись — БИНГО! Опять ругается и не подрубается. Значит проблема в системе. Какие-то системные библиотеки, которые используют программы от Microsoft, пытаются подключиться по защищённым протоколам к почтовым серверам, но их не пускает дальше. Все последние обновления установлены, значит корневые сертификаты рабочие и проблем быть не должно.

Погуглив ещё немного, из всей кучи хлама про неработающий поиск в Outlook я нахожу такую же проблему у человека, и похожу он её решил удалением Крипто Про CSP. И тут я понимаю, что в сентябре ставили Крипто Про, а на днях, в конце ноября, система обновилась до Windows 11 и с этого момента Outlook перестал получать и отправлять письма. А происходит это скорее всего из-за того, что системные библиотеки вместо того, чтобы обращаться к корневым сертификатам, лезут в хранилище сертификатов Крипто Про, и не обнаружив там действительных для яндекса, гугла, да любых интернет-серверов, начинают сыпать ошибки.Крипто Про уже был не нужен, мы его удалили и, о чудо, Outlook заработал как ни в чём ни бывало.

Видимо, надо поставить самую последнюю версию Крипто Про с официального сайта с поддержкой Windows 11. Нам же эта программа была не нужна, эксперимент на этом считаю оконченным.

Оставляйте комментарии, помогло ли конкретно в вашем случае, всем удачи!

Описание расширения

Итак, начнем разговор о формате

расскажем далее, а пока попробуем разобраться с предназначением данного решения. Материал такого формата является e-mail сообщением, которое содержит цифровую подпись. Данный формат применяется для безопасной пересылки электронных писем. Их может просмотреть исключительно получатель.

Данный метод передачи удостоверяет отправителя, а также подтверждает, что определенное письмо не было каким-либо образом изменено в процессе отправки. Если используемая почтовая программа цифровую подпись не поддерживает, файл P7S, как правило, появляется в виде вложения в сообщение.

Mozilla thunderbird

Итак, перед нами файл P7S. Чем открыть его, подскажет данный почтовый клиент. Mozilla Thunderbird повторяет во многом интерфейс фирменного браузера. Работает данное решение по похожему принципу. На свой вкус можно выбрать подходящую тему оформления. Имеется возможность для настройки 5-ти уровней шрифта, а также фона в письмах. В приложение включена библиотека смайликов. Скорость работы

близка к аналогичному показателю у фирменного обозревателя. Максимальный период ожидания приема письма или его отправки равен 10 минутам. По истечении указанного срока приложение определяет, что связь разорвана, в результате останавливает отправку. Эту проблему легко исправить, изменив программные настройки.

Другие приложения

Есть и другие средства, поддерживающие формат P7S. Чем открыть подобный документ, поможет разобраться программа PostBox. Также в данном случае может помочь Microsoft Outlook. Речь идет об информационном менеджере, который был создан компанией «Майкрософт».

Программа сочетает возможности почтового клиента со средствами для совместной работы. Outlook является частью пакета офисных программ Microsoft Office. Решить вопрос о том, как открыть файл P7S, также можно посредством приложения «КриптоАРМ». Речь идет об универсальном программном пакете.

Приложение получило весьма приятный графический интерфейс. Данное решение обеспечивает надежное шифрование, а также расшифровку данных. Также при помощи этого инструмента можно создавать и проверять электронную цифровую подпись. Доступно применение открытых ключей, а также поддерживается работа с сертификатами и криптопровайдерами.

Теперь вы знаете, что такое P7S. Чем открыть файл с таким расширением и для чего используется подобный формат, подробно описано выше.

Как мы открываем вложения. p7s в mail и какие файлы

Если вам приходится иметь дело с аукционы на SEAP с сообщениями, полученными по электронная почта из банка, у вас наверняка были касательные с файлами .P7S, В принципе, эти файлы содержат электронно подписанные документы или сопровождают другие очень важные файлы.

Цель отправки сообщения с P7S заключается в том, что сообщение было отправлено может быть открыт только получателем, и его содержание не вносить изменения с момента отправки до доставки в папку «Входящие». Эти электронные письма .P7S шифруются с использованием криптографического протокола Стандарт криптографии с открытым ключом (PKCS).Как правило, вам не нужно открывать файл .P7S, когда он сопровождает файл .PDF Secure / зашифрованный, Программа / приложения электронной почты он будет делать это автоматически, если вы вошли в учетную запись электронной почты, на которую было отправлено сообщение. Если приложение электронной почты не сможет описать цифровую подпись, тогда файл .p7s будет представлен как вложение.

Как открыть письмо, полученное по электронной почте, с зашифрованной электронной подписью .P7S

У вас не будет возможности просматривать сообщение с цифровой подписью .P7S при открытии электронной почты в интернет-браузере. Chrome, Safari. Firefox, интернет Explorer, По умолчанию сообщения, подписанные с помощью .P7S, или документы, сопровождаемые этим файлом, могут автоматически открываться из приложения электронной почты.

Приложения, которые могут открывать файлы .P7S

Windows ПК – Microsoft Перспективы и применение почта a Windows 10, Mozilla Thunderbird si почтовый ящик.macOS / Mac – Apple почта (настоящее заявление default pe macOS), Thunderbirt si почтовый ящик.Linux – Mozilla Thunderbird.

Используя одно из вышеуказанных приложений на вашем ПК, вы можете открывать зашифрованные сообщения электронной почты .P7S.

Пользователи, которые получают документы для SEAP и не нуждаются в третьей стороне программного обеспечения. для просмотра документов .p7 и .p7m рекомендуется использовать его shellSAFE Verify.shellSELF Verify – это приложение, способное проверять подписи с ключами RSA на 1024 или 2048 битах. Решение разработано certSIGN и может быть загружено с сайта разработчика.

Как проверить файл и отдельную подпись p7s с помощью openssl?

Наконец, я немного понимаю о файле p7s. Это довольно распространено для защиты сообщений электронной почты, но я могу использовать файлы p7s, которые содержат отдельные подписи PKCS # 7 с сертификатом, чтобы гарантировать достоверность файла.

Итак, я привожу свое объяснение по частям, чтобы было легче объяснить, что я здесь делаю. Пожалуйста, поправьте меня, если что-то не так!

Во-первых, начальная конфигурация:

- создать закрытый ключ и сертификат

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365

Во-вторых, создание файла p7s

- Выполните команду ниже, чтобы подписать файл PDF с закрытым ключом, сертификатом и сгенерировать файл p7s, содержащий подписанный хеш файла и сертификат.

openssl smime -sign -in test.pdf -inkey key.pem -outform DER -binary -signer cert.pem -out test.pdf.p7s

Наконец, проверка файла p7s

- Теперь мне нужно извлечь подпись pkcs7 из файла p7s

openssl pkcs7 -inform der -in test.pdf.p7s -out test.pdf.pkcs7

- После этого я извлек сертификат из файла pkcs7

openssl pkcs7 -print_certs -in test.pdf.pkcs7 -out test.pdf.pkcs7.cert

- Затем проверьте вместе pkcs7, сертификат и файл. Просто чтобы проверить, принадлежит ли этот файл этому сертификату

openssl smime -verify -binary -inform PEM -in test.pdf.pkcs7 -content test.pdf -certfile test.pdf.pkcs7.cert -nointern -noverify > /dev/null

Привет, друг. Так уж сложилось, что электронная почта занимает весьма важное место среди средств связи в интернете. Сейчас, довольно, проблематично найти человека, который не пользовался бы электронной почтой. Хотя, вполне очевидно, что подобное средство общения постепенно отмирает. И когда-то настанет тот день когда «мыло» уйдёт в небытие, но нужно признать, что это случится не скоро. Ну, а раз, выбора нет и пользоваться им нам придется, то хотелось бы им пользоваться удобно и безопасно. И именно об этом сегодня мы поговорим. И да, любой уважающий себя сервис электронной почты, сейчас имеет вполне удобный вэб-интерфейс. Но насколько он безопасный? Или если тебе надо открыть одновременно несколько аккаунтов, то, что? Держать открытыми кучу вкладок? Тоже не удобно. Что делать? Ответ прост: установить Thunderbird, правильно настроить и пользоваться. Поэтому сегодня мы познакомимся с этим почтовым клиентом и дополнениями к нему, позволяющими защитить нашу электронную почту.

https://youtube.com/watch?v=SsQAO9cN2eY%3Fversion%3D3%26rel%3D1%26showsearch%3D0%26showinfo%3D1%26iv_load_policy%3D1%26fs%3D1%26hl%3Dru-RU%26autohide%3D2%26wmode%3Dtransparent

Thunderbird — это бесплатный клиент для работы с электронной почтой. Есть версии для Windows, Linux и MacOS. Удобная особенность Thunderbird в том, что за счёт установки дополнений, можно довольно сильно разнообразить возможности программы.

Для Linux Thunderbird доступен в репозиториях всех популярных дистрибутивов, а во многих он уже предустановлен. Но тут есть нюанс. В репозиториях доступна версия 60.9, а актуальная версия на данный момент 68.2.2. И, собственно, проблема в том, что большинство дополнений, в том числе языковые пакеты, не работают с версией 60. Но это проблема не большая и решается установкой версии с официального сайта.

Примечание.Справедливости ради отмечу, что некоторые дополнения не работают с версией 68, а наоборот, хотят 60. Например TorBirdy которое заставляет Thunderbird устанавливать все соединения через сеть Tor. Поэтому тут, нужно для себя определится, функционал каких дополнений планируется использовать.

Для установки версии из репозиториев вводим команду:

sudo apt install thunderbird

А если хотим установить последнюю версию, то качаем Thunderbird с официального сайта. И сохраняем папку с программой в удобном месте, затем создадим ярлык на рабочий стол:

ln /root/thunderbird/thunderbird /root/Desktop/Почта --symbolic

Русификация Thunderbird

В появившемся списке ищем Russian и нажимаем Download Language Pack и Add to Thunderbird. Также скачиваем словарь. Он нужен для проверки орфографии (их два и какая между ними разница я, честно говоря, не знаю). После этого переходим в Edit -> Preferences и выбираем Advanced. В открывшемся окне, в разделе Language, в выпадающем списке выбираем русский язык, и жмём «Применить и перезапустить»

Примечание.В теории можно установить русский язык прямо из вкладки Advanced, но в некоторых дистрибутивах (в частности у меня в Parrot) он устанавливается не корректно. Я не вникал с чем это связано, но так, как я показал выше, он гарантированно установится корректно.

Помимо этого идем в раздел «Составление» и во вкладке «Орфография» выбираем русский язык.

Остальные настройки вопрос индивидуальный, каждый подстроит под себя, а переходим к шифрованию.

Настройка Enigmail

Для шифрования и цифровой подписи сообщений в Thunderbird есть дополнение Enigmail. Устанавливается оно также как и языковой пакет из раздела Инструменты -> Дополнения. Тут нужно заметить, что Enigmail не умеет самостоятельно создавать ключи, поэтому придется использовать стороннее приложение. Для этих целей лично мне больше нравится GPA, но также вполне подходят и другие, например, GnuPG. Устанавливаем GPA:

sudo apt install gpa

При первом запуске, нам сразу будет предложено создать ключ. Мы соглашаемся. После чего нужно ввести имя и адрес электронной почты (можно вводить рандомный). Программа предложит создать резервную копию ключа (лучше создать, на всякий случай). После чего нужно придумать пароль ключа. Ещё раз напомню что пароль должен быть максимально длинным и сложным. Всё, ключ создан.

Теперь возвращаемся в Thunderbird и в меню Enigmail выбираем «Менеджер ключей». Наш ключ должен быть уже в него добавлен.

Шифрование писем

Теперь мы может начинать всё это дело использовать. Для начала, при нажатии кнопки «Создать новое сообщение» у нас откроется соответствующее окно в котором, в панели меню, нажимаем Enigmail-Параметры-Параметры шифрования/подписи.

В открывшемся окне включаем поддержку OpenPGP, нажав «выбрать ключ» выбираем из списка нужный нам ключ, и включаем пункты «По умолчанию подписывать сообщения», «По умолчанию использовать PGP», если есть необходимость шифровать все сообщения то выбираем и этот пункт, в этом же случае выбираем пункт «Прикреплять к сообщениям мой открытый ключ». Перед началом зашифрованной переписки нужно передать открытый ключ. Его можно передать вместе с сообщением. Для этого во вкладке Enigmail, выбираем «Вложить открытый ключ». Ключ будет прикреплен к сообщению, и получивший сообщение, должен будет просто выбрать его во вложениях и нажать на него. Thunderbird автоматически добавит его. Точно также ты должен будешь принять открытый ключ, того с кем планируешь переписываться.

После всех этих манипуляция твоя переписка будет защищена шифрованием, а каждое письмо будет подписано цифровой подписью, что даст возможность убедится, что письмо пришло именно от тебя, и именно в таком виде, в каком ты его отправил.

Как видишь, использовать шифрование и цифровую подпись в Thunderbird довольно легко, но очень полезно с точки зрение безопасности.

Table of Contents

This tutorial explains how to set up Thunderbird to digitally sign, encrypt and decrypt messages in order to make them secure.

Introduction

The email infrastructure that everyone uses is, by design, not secure. While most people connect to their email servers using a secure (“SSL”) connection, some servers allow unsecured access. Furthermore, as the message moves through its transmission path from sender to recipient, the connections between each server are not necessarily secure. It is possible for third parties to intercept, read and alter email messages as they are transmitted.

When you digitally sign a message, you embed information in the message that validates your identity. When you encrypt a message, it appears to be “scrambled” and can only by read by a person who has the key to decrypting the message. Digitally signing a message ensures that the message originated from the stated sender. Encrypting ensures that the message has not been read or altered during transmission.

To encrypt messages, you can use the public-key cryptographic system. In this system, each participant has two separate keys: a public encryption key and a private decryption key. When someone wants send you an encrypted message, he or she uses your public key to generate the encryption algorithm. When you receive the message, you must use your private key to decrypt it.

The protocol used to encrypt emails is called PGP (Pretty Good Privacy). To use PGP within Thunderbird, you must first install:

These two applications also provide the capability to digitally sign messages.

Installing GPG and Enigmail

To install Enigmail:

- In Thunderbird, select .

- Use the search bar in the top right corner to search for Enigmail.

- Select Enigmail from the search results and follow the instructions to install the add-on.

Creating PGP keys

- On the Thunderbird menu bar, click and select .

- Select Yes, I would like the wizard to get me started as shown in the image below. Click to proceed.

- The wizard asks whether you want to sign all outgoing messages or whether you want to configure different rules for different recipients. It is usually a good idea to sign all emails so that people can confirm that the email is indeed from you. Message recipients do not need to use digital signatures or PGP to read a digitally signed message. Select Yes, I want to sign all of my email and click to proceed.

- Next, the wizard asks if you want to encrypt all your emails. You should not select this option unless you have the public keys for all the people that you expect to send messages to. Select No, I will create per-recipient rules for those who send me their public keys and click to proceed.

- The wizard asks if it can change some of your mail formatting settings to better work with PGP. It is a good choice to answer here. Click to proceed.

- Select the email account for which you want to create the keys. You need to enter a password in the ‘Passphrase’ text box which is used to protect your private key. This password is used to decrypt messages, so don’t forget it. The password should be at least 8 characters long and not use any dictionary words. (See this Wikipedia article for information on creating strong passwords.) Enter this password twice and click to proceed.

- The next screen displays the preferences you configured. If you are satisfied, click to proceed.

- When the process of creating your keys is completed, click to proceed.

- The wizard will ask if you want to create a ‘Revocation certificate’ which you would use if the security of your key pair was compromised and you needed to inform others that it is no longer valid. If you want to create the file click on and follow the steps on the subsequent screens. Otherwise, click .

- The wizard finally informs you that it has completed the process. Click to exit the wizard.

Sending and receiving public keys

Sending your public key via email

To receive encrypted messages from other people, you must first send them your public key:

- Compose the message.

- Select from the Thunderbird menu bar and select .

- Send the email as usual.

Receiving a public key via email

To send encrypted messages to other people, you must receive and store their public key:

- Open the message that contains the public key.

- At the bottom of the window, double click on the attachment that ends in ‘.asc’. (This file contains the public key.)

- Thunderbird automatically recognizes that this is a PGP key. A dialog box appears, prompting you to ‘Import’ or ‘View’ the key. Click to import the key.

- You will see a confirmation that the key has been successfully imported. Click to complete the process.

Sending a digitally signed and / or encrypted email

- Compose the message as usual.

- To digitally sign a message, select from the Thunderbird menu and enable the option. To encrypt a message, enable the option. The system may ask you to enter your Passphrase before encrypting the message.

- If your email address is associated with a PGP key, the message will be encrypted with that key. If the email address is not associated with a PGP key, you will be prompted to select a key from a list.

- Send the message as usual.

Note: The subject line of the message will not be encrypted.

Reading a digitally signed and / or encrypted email

When you receive an encrypted message, Thunderbird will ask you to enter your secret passphrase to decrypt the message. To determine whether or not the incoming message has been signed or digitally encrypted you need to look at the information bar above the message body.

If Thunderbird recognizes the signature, a green bar (as shown below) appears above the message.

If the message has been encrypted and signed, the green bar also displays the text “Decrypted message”.

If the message has been encrypted but not signed the bar would appear as shown below.

Note: A message which has not been signed could be from someone trying to impersonate someone else.

Revoking your key

If you believe that your private key has been “compromised” (that is, someone else has had access to the file that contains your private key), you should revoke your current set of keys as soon as possible and create a new pair. To revoke your current set of keys:

- On the Thunderbird menu, click and select .

- A dialog box appears as shown below. Check Display All Keys by Default to show all the keys.

- Right-click on the key you want to revoke and select .

- A dialog box appears asking if you really want to revoke the key. Click to proceed.

- Another dialog box appears asking you to enter your secret passphrase. Enter the passphrase and click to revoke the key.

Send the revocation certificate to the people you correspond with so that they know that your current key is no longer valid. This ensures that if someone tries to use your current key to impersonate you, the recipients will know that the key pair is not valid.

These fine people helped write this article:

Volunteer

Нативные библиотеки

OpenSSL-style

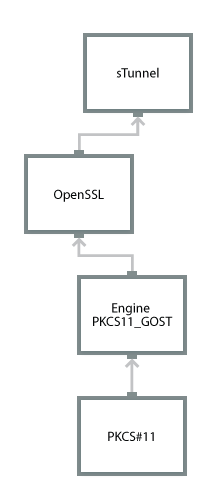

Open Source библиотека OpenSSL обладает широкими криптографическими возможностями и удобным механизмом ее расширения другими криптоалгоритмами. OpenSSL является основным криптоядром для широкого спектра приложений Open Source.

После того, как в эту библиотеку компанией Криптоком были добавлены ГОСТы, появились патчи для «гостификации» многих популярных приложения, использующих OpenSSL. На базе OpenSSL некоторые вендоры разработали и сертифицировали СКЗИ, кроме того в ряд продуктов OpenSSL входит «неявным» образом.

| Спецификация | OpenSSL API — один из де-факто стандартов для СПО |

| Платформы | Семейство Windows, GNU\Linux, OS X, iOS, Android |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO; TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP, TSP |

| Механизмы ЭЦП | Нативный программный интерфейс, Си-style; |

| Механизмы аутентификации | клиентская аутентификация в рамках TLS собственные механизмы на базе ЭЦП случайных данных |

| Механизмы “гостирования” TLS | TLS с российской криптографией поддержан в библиотеке (в случае использования OpenSSL в качестве браузерного криптодвижка) TLS-прокси на базе OpenSSL (например, sTunnel) |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec (при использовании с библиотекой www.aleksey.com/xmlsec, в том числе ГОСТ), S/MIME |

| Интеграция с браузером | Через TLS-прокси Через проприетарные плагины В Chromium OpenSSL один из возможных криптодвижков |

| Интеграция со службой каталогов | OpenLDAP |

| Мобильные платформы | iOS, Android |

| Команднострочная утилита | Есть |

| Хранилища ключей | Файлы, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через PKCS#11 |

| Приложения | OpenVPN, Apache, sTunnel, Nginx, Postgre SQL, postfix, dovecot Проприетарные приложения |

| Интеграция с фреймворками | OpenSSL интегрирован в большое количество фреймворков (PHP, Python, .NET и др.), но ГОСТа нет. Требуется выпускать патчи к фреймворкам |

| Инсталляция | Программа установки, в целом не требуются права системного администратора Копирование Запуск использующих rкриптосредства приложений с FLASH-памяти USB-токена |

| Примеры (ГОСТ) | МагПро КриптоПакет ЛирССЛ OpenSSL (несерт.) OpenSSL + engine PKCS11_GOST + Рутокен ЭЦП |

Проблемы:

- OpenSSL и его аналоги не поддерживается приложениями Microsoft;

- Необходимость патчить СПО, которое поддерживает OpenSSL, для включения ГОСТов.

Плюсы:

- Кроссплатформенность;

- Использование в огромном количестве проектов, открытые исходники большей части проекта — выявление и устранение уязвимостей (как пример, недавнее выявление heartbleed);

- Распространяется копированием — можно делать приложения, не требующие инсталляции;

- Широкий охват приложений СПО, на базе которых можно делать защищенные сертифицированные продукты;

- Широкая интеграция в фреймворки, но при этом проблемы с ГОСТами.

PKCS#11

Библиотека PKCS#11 предоставляет универсальный кроссплатформенный программный интерфейс к USB-токенам и смарт-картам.

Функции делятся на:

- Функции доступа к устройству;

- Функции записи/чтения произвольных данных;

- Функции работы с ключами (поиск, создание, удаление, импорт, экспорт);

- Функции работы с сертификатами (поиск, импорт, экспорт);

- Функции ЭЦП;

- Функции хэширования;

- Функции шифрования;

- Функции вычисления имитовставки;

- Функции выработки ключа согласования (Диффи-Хeллман);

- Функции экспорта/импорта сессионного ключа;

Таким образом, стандарт PKCS#11 поддерживает полный набор криптопримитивов, пригодный для реализации криптографических форматов (PKCS#7/CMS/CADES, PKCS#10, X.509 и др.) и протоколов (TLS, IPSEC, openvpn и др.).

Для обеспечения быстродействия часть криптопримитивов может быть реализована программно.

В стандарте PKCS#11, начиная с версии 2.30, поддерживаются ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94, ГОСТ 28147-89.

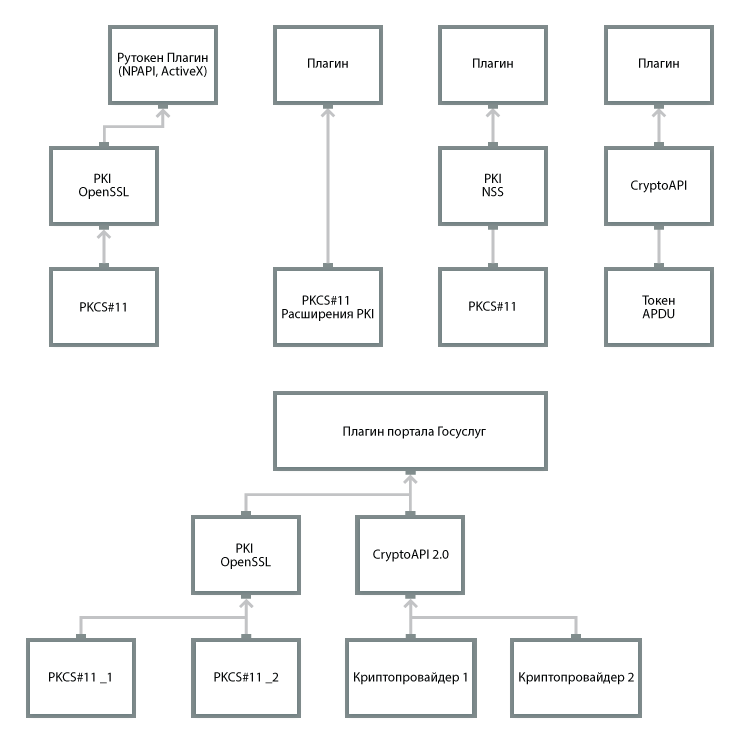

Использование библиотеки PKCS#11 обеспечивает совместимость ПО различных вендоров при работе с токенами. Через PKCS#11 интерфейс умеют работать приложения, написанные на на базе CryptoAPI, NSS, OpenSSL.

Пример совместимости приложений приведен на схеме. Таким образом, возможно использование подходящего приложения в соответствующем месте инфосистемы.

PKCS#11 бывают также без поддержки аппаратных устройств с программной реализацией криптоалгоритмов и хранением объектов в файловой системе.

Примеры – PKCS#11 интегрированный в NSS (Mozilla), проект aToken, библиотека Агава-Про.

У компании Крипто-Про есть библиотека PKCS#11, реализованная на базе MS CryptoAPI:

Существуют PKCS#11-библиотеки для мобильных платоформ. Примером подобной библиотеки служит библиотека для Рутокен ЭЦП Bluetooth, которая позволяет использовать устройство на iOS и Android.

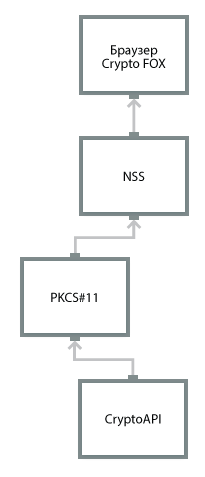

NSS

NSS представляет собой криптографическую библиотеку от сообщества Mozilla. NSS используется такими приложениями, как браузер Mozilla Firefox, почтовым клиентом Mozilla Thunderbird.

В данный момент существуют два проекта по «гостификации» NSS:

- Компания Лисси периодически публикует на своем сайте доступные для скачивания актуальные версии Mozilla Firefox и Mozilla Thunderbird, пересобранные с поддержкой российской криптографии. Кроме того, существует ряд продуктов этой компании, построенный на базе модифицированной библиотеки NSS — высокоуровневая библиотека NSSCryptoWrapper, плагин LCSignPlugin, десктопное приложение для ЭЦП под Android SignMaker-A.

Следует отметить, что модифицированный специалистами этой компании NSS позволяет использовать как программные PKCS#11-токены, так и аппаратные (Рутокен ЭЦП, eToken ГОСТ, JaCarta ГОСТ, MS_KEY). - Atoken — это open source проект компании R-Альфа. В рамках проекта создан программный PKCS#11-токен с российской криптографией и выложены патчи для определенной версии NSS и компонента Security Manаger, позволяющие использовать в продуктах Mozilla россиийскую криптографию (TLS, ЭЦП, PKI). Кроме того R-Альфа предлагает реализацию программного PKCS#11-токена с поддержкой сертифицированной библиотеки Агава-С под названием Агава-Про.

Библиотеки c собственным интерфейсом

Проприетарные библиотеки предоставляют собственный API для встраивания в приложения. В данный список можно внести:

- Агава-С

- Крипто-C

- Крипто-КОМ

Локальные прокси

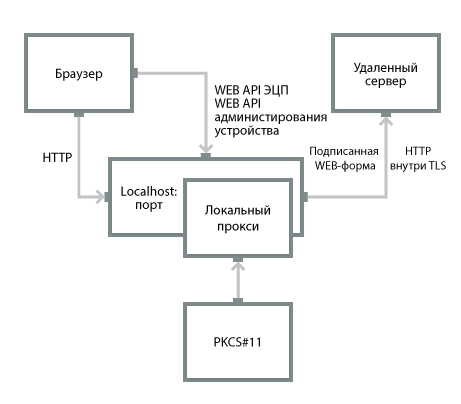

Основным принципом действия локального прокси является прием незащищенного соединения от приложения, установка TLS-туннеля с удаленным сервером и передача «прикладного уровня» между приложением и удаленным сервером по этому туннелю.

Некоторые локальные прокси кроме того дополнены механизмом ЭЦП специальным образом промаркированных WEB-форм (Inter-PRO, МагПро КриптоТуннель). Существуют локальные прокси, которые предоставляют для браузера WEB API ЭЦП (систему HTTP-запросов и ответов, аналогичных программному API криптобиблиотеки).

| Спецификация | – |

| Платформы | Семейство Windows, GNU\Linux, OS X. На базе СПО iOS, Android |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO; TLS |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP, TSP |

| Механизмы ЭЦП | Подпись WEB-форм при прохождении траффика WEB API |

| Механизмы аутентификации | клиентская аутентификация в рамках TLS |

| Механизмы “гостирования” TLS | Через механизм проксирования |

| Форматы защищенных сообщений | PKCS#7, CMS |

| Интеграция с браузером | Через механизм проксирования |

| Мобильные платформы | iiOS, Android на базе СПО sTunnel |

| Хранилища ключей | Реестр, файлы, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через PKCS#11, PC/SC, APDU |

| Приложения | Браузеры WEB-сервера RDP Почтовые клиенты и сервера |

| Инсталляция | Программа установки, в целом не требуются права системного администратора Копирование, запуск Запуск с FLASH-памяти USB-токена |

| Примеры (ГОСТ) | МагПро КриптоТуннель Inter-PRO VPNKey-TLS LirTunnel КриптоПро sTunnel sTunnel |

Проблемы:

- прокси должен быть запущен;

- приложение должно работать через прокси, нужно «научить» его этому;

- могут использоваться нестандартные порты, отсюда проблемы в файрволом

- если приложение «ходит» через localhost, то, например, в адресной строке браузера прописано localhost… — нестандартно

- дополнительные ограничения на разработку web-сайта — в ряде случаев использование только относительных ссылок, чтобы не «вылететь» из туннеля

- прокси сконфигурирован на проксирование конечной группы сайтов, расширение группы — это обновление клиентского конфига

- работа через внешний прокси требует дополнительного конфигурирования локального прокси, при этом могут быть проблемы с аутентификацией пользователя на внешнем прокси

Плюсы:

- решение использует универсальную технологию, поэтому можно не бояться его устаревания;

- решение может применяться на большом числе платформ, в том числе на мобильных платформах;

- кроссбраузерность, поддержка всех WEB-серверов без модификации;

- не требует инсталляции;

- поддержка различных прикладных протоколов.

Браузерные плагины

Для того, чтобы из скриптов WEB-страницы вызвать нативную библиотеку большинство браузеров поддерживают специальные расширения — ActiveX для IE и NPAPI-плагин для GH, MF, Opera, Sаfari и др. В данный момент на рынке существует широкий спектр продуктов, относящихся к браузерным плагинам. Архитектурно данные плагины могут быть исполнены по-разному. Некоторые работают на базе CryptoAPI и требуют дополнительной установки криптопровайдера, другие используют в качестве криптоядра PKCS#11-совместимые устройства и не требуют установки дополнительных СКЗИ на рабочее место клиента. Есть универсальные плагины, которые поддерживают как все основные криптопровайдеры, так и широкий спектр аппаратных СКЗИ.

Кроссбраузерные плагины

| Спецификация | – |

| Платформы | Семейство Windows, GNU\Linux, OS X |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP (КриптоПро ЭЦП Browser plugin), TSP (КриптоПро ЭЦП Browser plugin) |

| Механизмы ЭЦП | Программный интерфейс для использования в JavaScript |

| Механизмы аутентификации | ЭЦП случайных данных |

| Механизмы “гостирования” TLS | – |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec (КриптоПро ЭЦП Browser plugin), CADES (КриптоПро ЭЦП Browser plugin) |

| Интеграция с браузером | ActiveX (для IE) NPAPI |

| Мобильные платформы | не поддерживаются |

| Хранилища ключей | Реестр, файлы, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через PKCS#11, через CryptoAPI |

| Приложения | Браузеры |

| Инсталляция | Программа установки, не требуются права системного администратора |

| Примеры (ГОСТ) | КриптоПро ЭЦП Browser plugin eSign-PRO КриптоПлагин Лисси Плагин портала госуслуг JC-WebClient Рутокен Плагин Плагин BSS КриптоАРМ Browser plugin |

Проблемы:

- отсутствие TLS

- удаление NPAPI из Chromium

- браузеры на мобильных платформах не поддерживают плагины

- настройки безопасности IE могут блокировать исполнение плагина

Плюсы:

- кроссплатформенность для плагинов на базе PKCS#11

- кроссбраузерность

- плагины на базе PKCS#11 не требуют установки СКЗИ

- прозрачное использование для пользователя

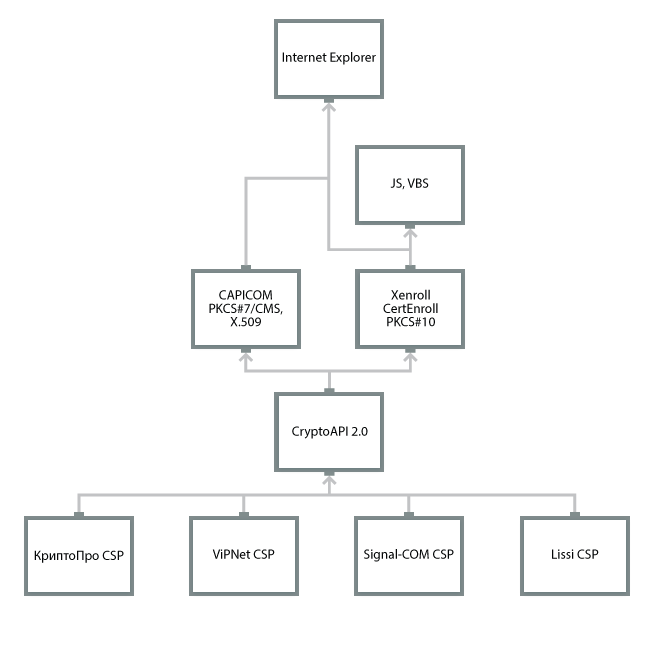

ActiveX

Компания Microsoft разработала два основных клиентских ActiveX-компонента, которые транслируют функционал CryptoAPI в скрипты, в браузер.

Для генерации ключа и создания PKCS#10-запроса применятся компонент XEnroll/CertEnroll, а для ЭЦП/шифрования и работы с сертификатами компонент CAPICOM.

В следующих статьях будут подробно рассмотрены оставшиеся решения.

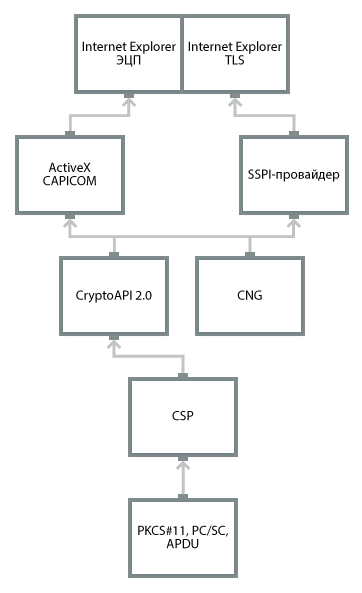

Криптопровайдеры

Де-факто стандартом отрасли является класс криптосредств, известных как криптопровайдеры. Криптопровайдер — это предоставляющая специальный API и специальным образом зарегистрированная в ОС библиотека, которая позволяет расширить список поддерживаемых в ОС криптоалгоритмов.

Следует отметить, что несовершенство предлагаемых MS Windows механизмов расширения вынуждает разработчиков криптопровайдеров дополнительно модифицировать высокоуровневые криптобиблиотеки и приложения MS Windows в процессе их выполнения для того, чтобы «научить» их использовать российские криптоалгоритмы.

Следует понимать, что не все СКЗИ одного вида реализуют полный объем функциональности, приведенный в таблицах. Для уточнения возможностей криптосредств следуют обратиться к производителю.

| Спецификация | Microsoft CSP, Microsoft CNG, CryptoAPI 1.0 -> CryptoAPI 2.0 |

| Платформы | Семейство Windows. Есть порт на GNU\Linux, OS X, iOS, Android |

| Алгоритмы и криптографические протоколы | ЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO; TLS, EAP-TLS, Kerberos |

| Интеграция с PKI | X.509, PKCS#10, CMS, CRL, OCSP, TSP |

| Механизмы ЭЦП | Нативный программный интерфейс, Си-style; Встраивание в приложения |

| Механизмы аутентификации | Клиентская аутентификация в рамках TLS. KERBEROS-аутентификация в домене Windows. Собственные механизмы аутентификации на базе ЭЦП случайных данных |

| Механизмы “гостирования” TLS | Встраивание в системный TLS |

| Поддержка прикладных протоколов | HTTPS, SMTPS, IMAPS, POP3S, RDP, NNTPS, FTPS, LDAPS |

| Форматы защищенных сообщений | PKCS#7, CMS, XMLSec, S/MIME; CADES (КриптоПро ЭЦП), PDF signature (КриптоПро PDF), MS Office Signature (КриптоПро Office Signature) |

| Интеграция с браузером | ЭЦП в IE через ActiveX CAPICOM, PKCS#10 через ActiveX XEnroll/CertEnrool TLS в IE через встраивание в SSPI-провайдер ЭЦП в различных браузерах через проприетарные плагины (КриптоПро ЭЦП Browser Plugin) TLS-прокси (КриптоПро sTunnel) Кастомные браузеры (КриптоПро Fox, Защищенный браузер Digital Design) |

| Интеграция со службой каталогов | MS Active Directory; клиентская часть с произвольным LDAP-каталогом |

| Мобильные платформы | Порт КриптоПро CSP на iOS, Android |

| Команднострочная утилита | Есть |

| Хранилища ключей | Реестр, USB-токены |

| Взаимодействие с USB-токенами | Хранилище ключей и сертификатов Использование аппаратной реализации алгоритмов Через PKCS#11, PC/SC, APDU |

| Приложения | IE, Microsoft Office, Microsoft Outlook Express, Microsoft Outlook, Microsoft Word/Excel, Microsoft Authenticode, Microsoft RDP, Microsoft Certification Authority, Microsoft IIS, Microsoft Exchange, Microsoft Terminal Server, Winlogon, Microsoft EFC Проприетарные приложения СПО (sTunnel, FireFox, Apache через Trusted TLS, патч для OpenVPN) Adobe Reader SAP |

| Интеграция с фреймворками | Microsoft.NET (КриптоПро.NET) |

| Инсталляция | Программа установки, требуются права системного администратора |

| Примеры (ГОСТ) | КриптоПро CSP ViPNet CSP Signal-COM CSP Лисси CSP КриптоПро Рутокен CSP Валидата CSP |

Проблемы:

- Отсутствие нормальной кроссплатформенности;

- Установка с правами администратора, настройка;

- Установка обновления Windows может потребовать обновления провайдера;

- Необходимость встраивания в приложения посредством модификации кода «на лету»;

- CSP — неродной интерфейс для не-Windows-приложений.

Плюсы:

- Широкий охват Windows-приложений;

- Богатый инструментарий для разработчиков защищенных систем;

- Апробированная на большом количестве проектов технология.

Модели Рутокен с аппаратной криптографией, которые подойдут для генерации ключей для ЕГАИС

- Рутокен ЭЦП 2.0 2100, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 3000, серт. ФСБ (USB/micro/Type-C)

- Рутокен ЭЦП 2.0 Flash, серт. ФСБ

- Смарт-карта Рутокен ЭЦП 2.0 2100, серт. ФСБ

Рутокен ЭЦП 2.0 (2000), серт ФСБ (USB/micro)

Неизвлекаемые ключи изначально генерируются внутри устройства, подписание происходит «на борту» с использованием аппаратной криптографии токена. Какая-либо возможность извлечения или копирования закрытого ключа отсутствует.

ВАЖНО! При генерации ключевой пары по алгоритму ГОСТ Р 34.10 – 2012 следует выбирать короткий ключ 256 бит.С ключами длиной 512 бит УТМ не работает. При подключении к УТМ ключа с длиной закрытой части 512 бит в логах УТМ будет ошибка

Способ 1. С использованием «КриптоПро CSP» версии 5. 0 R2 и новее

Особенности установки «КриптоПро CSP»

Установка в Windows

- Если на компьютере с ОС Windows установлены Драйверы Рутокен, и производитсяпервичная установкаКриптоПро CSP 5.0 R2, то настройка системы будет выполнена автоматически.

- При обновлении программы с предыдущих версий КриптоПро CSP, необходимо:

1) Установить актуальную версию «Драйверов Рутокен».

2) Запустить «КриптоПро CSP» с правами Администратора.

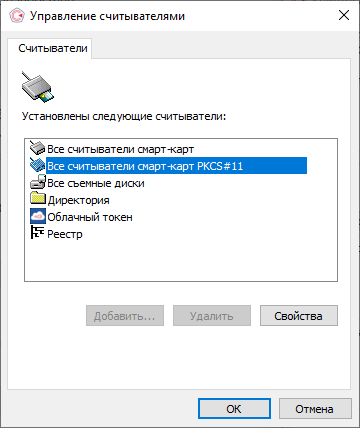

3) Выбрать «Оборудование» — «Настроить считыватели» — «Считыватель смарт-карт PKCS#11».

Установка в Linux

Перед установкой КриптоПро CSP необходимо установить библиотеку rtpkcs11ecp.so, она доступна https://www.rutoken.ru/support/download/pkcs/.

- Если установка КриптоПро происходит скриптом install_gui.sh, то необходимо отметить пункт “Поддержка токенов и смарт-карт”.

- Если установка КриптоПро происходит скриптом install.sh, то после установки основных пакетов необходимо установить пакеты cprocsp-rdr-cryptoki и cprocsp-rdr-rutoken.

Особенности настройки «КриптоПро CSP»

В «КриптоПро CSP» версии 5.0 R2 и выше в разделе «Оборудование» — «Настроить считыватели» должен быть добавлен пункт «Все считыватели смарт-карт PKCS#11».

Если такого пункта нет, запустите «КриптоПро CSP» с правами Администратора и в этом окне добавьте считыватели, нажав на кнопку «Добавить…»

Если такой вариант считывателя отсутствует, удалите «КриптоПро CSP» и, убедившись, что вы устанавливаете версию 5.0 R2 или выше, еще раз ее установите.

1) Установите актуальную версию Драйверов Рутокен.

2) Подключите устройство из семейства Рутокен ЭЦП 2.0 к компьютеру.

3) При генерации ключей нужно использовать версию «КриптоПро CSP» версии 5.0 R2 или новее.

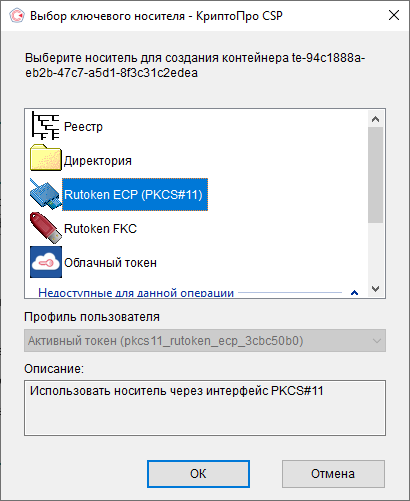

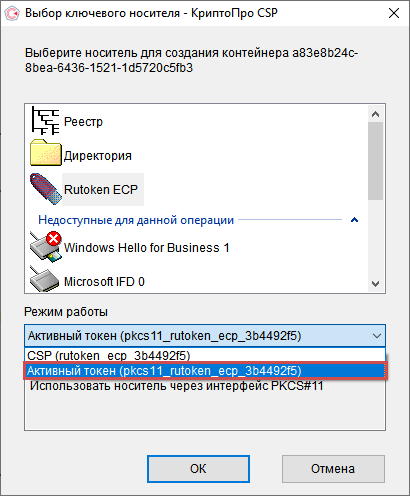

4) В окне выбора ключевого носителя выберите режим, который позволяет работать с внутренним криптоядром Рутокена через библиотеку PKCS#11.У вас может быть один из двух вариантов (зависит от версии КриптоПро CSP):

- Вариант 1. Выберите в списке носителей «Rutoken ECP (PKCS#11)».

- Вариант 2. Выберите в списке носителей «Rutoken ECP», а в выпадающем списке “Активный токен (pkcs11_rutoken_ecp_xxxxx).

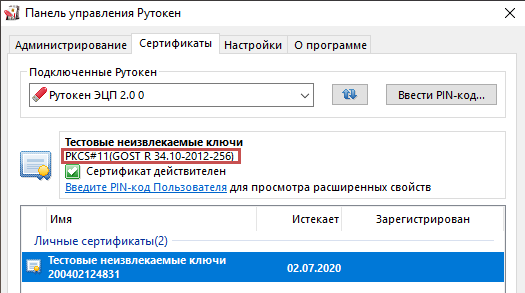

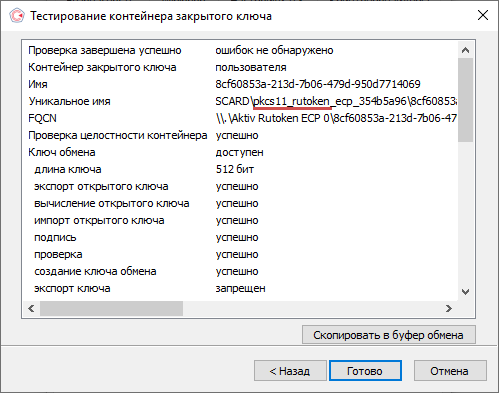

5) После генерации ключей и записи сертификата на Рутокен, проверьте формат ключей одним из двух способов:

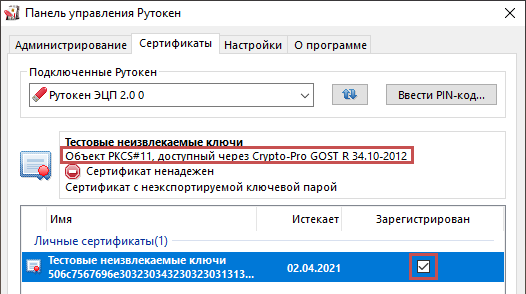

- Способ 1. Через «Панель управления Рутокен»: вкладка “Сертификаты”.

- Способ 2. Через «КриптоПро CSP»: вкладка «Сервис» «Протестировать…» .

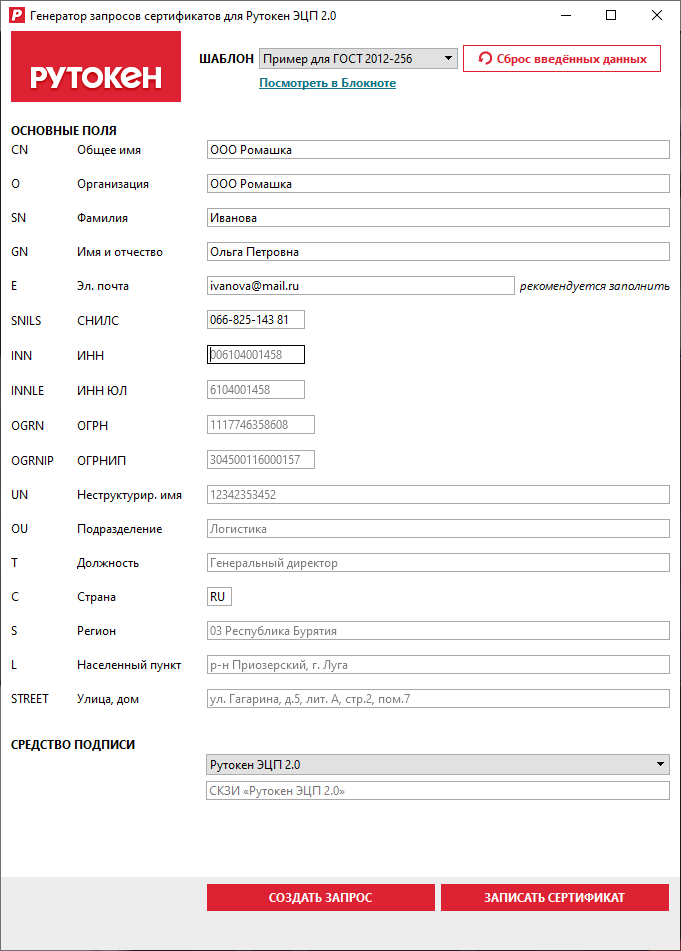

Способ 2. С использованием «Генератора запросов сертификатов для Рутокен ЭЦП 2. 0 и 3

«Генератор запросов сертификатов для Рутокен ЭЦП 2.0 и 3.0» входит в состав Драйверов Рутокен.

1) Установите актуальную версию Драйверов Рутокен.

2) Подключите устройство из семейства Рутокен ЭЦП 2.0 к компьютеру.

3) Запустите «Панель управления Рутокен».

4) Перейдите на вкладку «Сертификаты».

5) Нажмите кнопку «Ввести PIN-код» и введите PIN-код Администратора.

6) Нажмите на кнопку «Выписать сертификат», откроется приложение:

Далее используйте Инструкцию по работе с Генератором запросов.

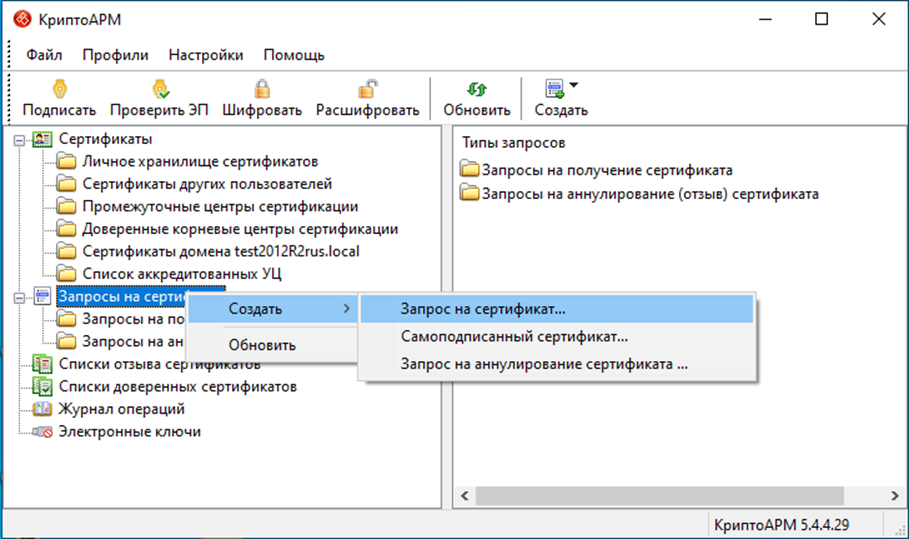

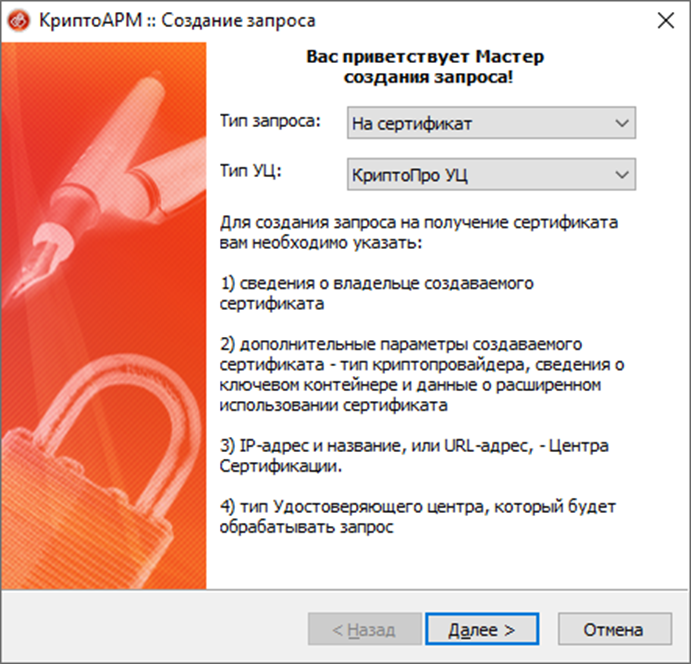

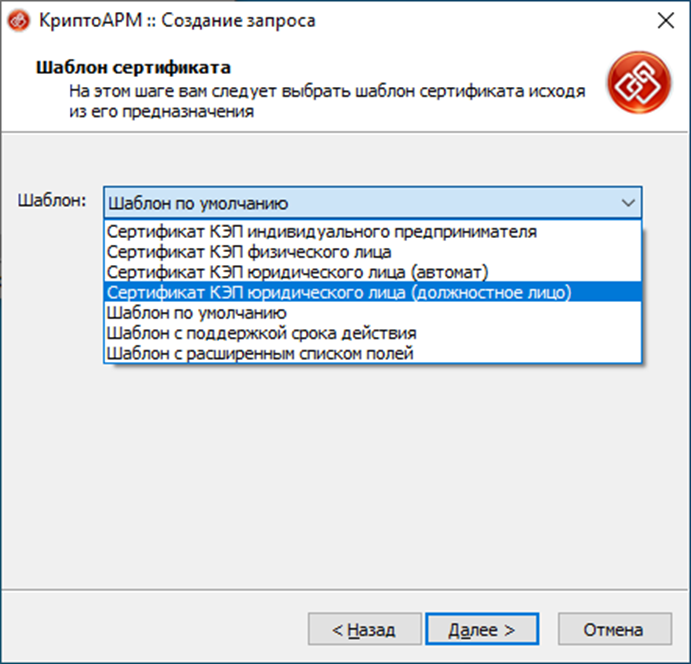

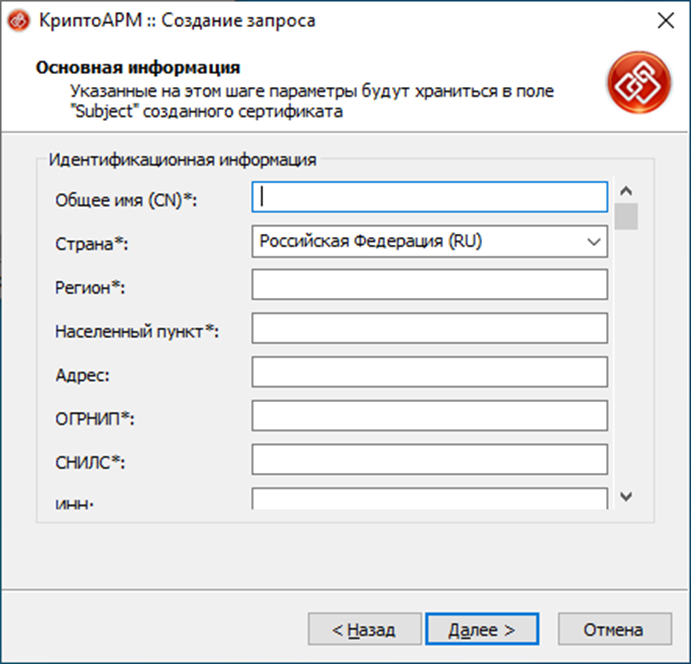

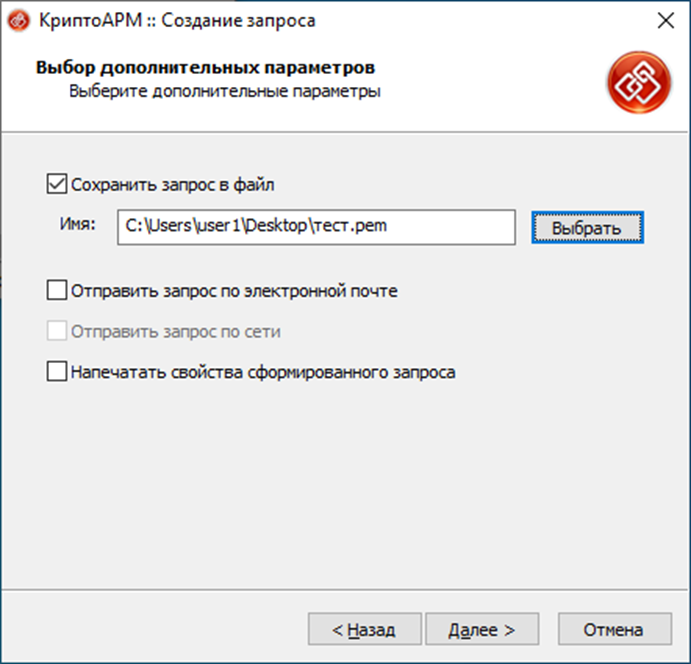

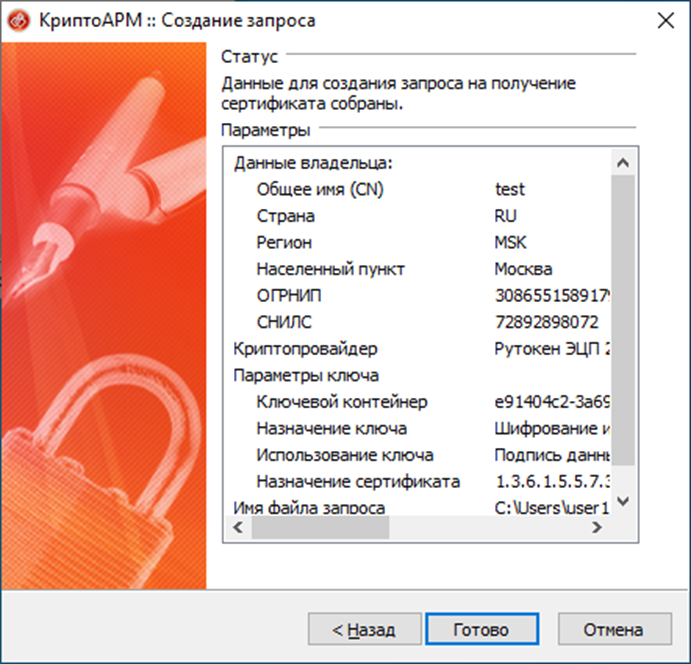

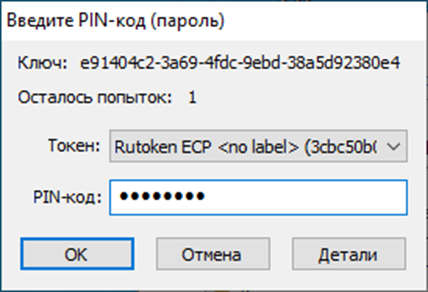

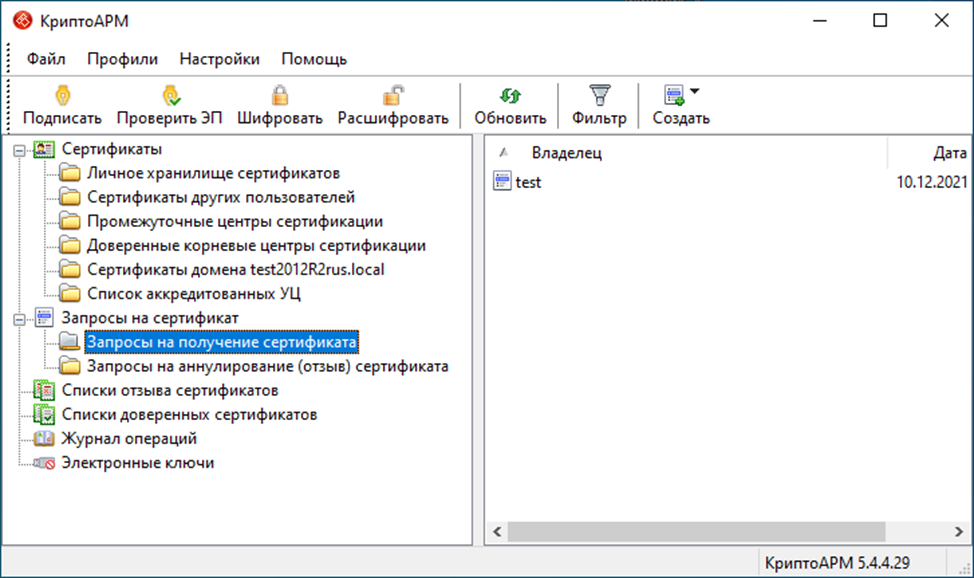

Способ 3. С использованием программы «КриптоАРМ Стандарт Плюс»

Способ 3. С использованием программы «КриптоАРМ» 5 версии

Для генерации неизвлекаемых ключей можно использовать программу КриптоАРМ 5.

Криптографические решения. От криптопровайдеров до браузерных плагинов

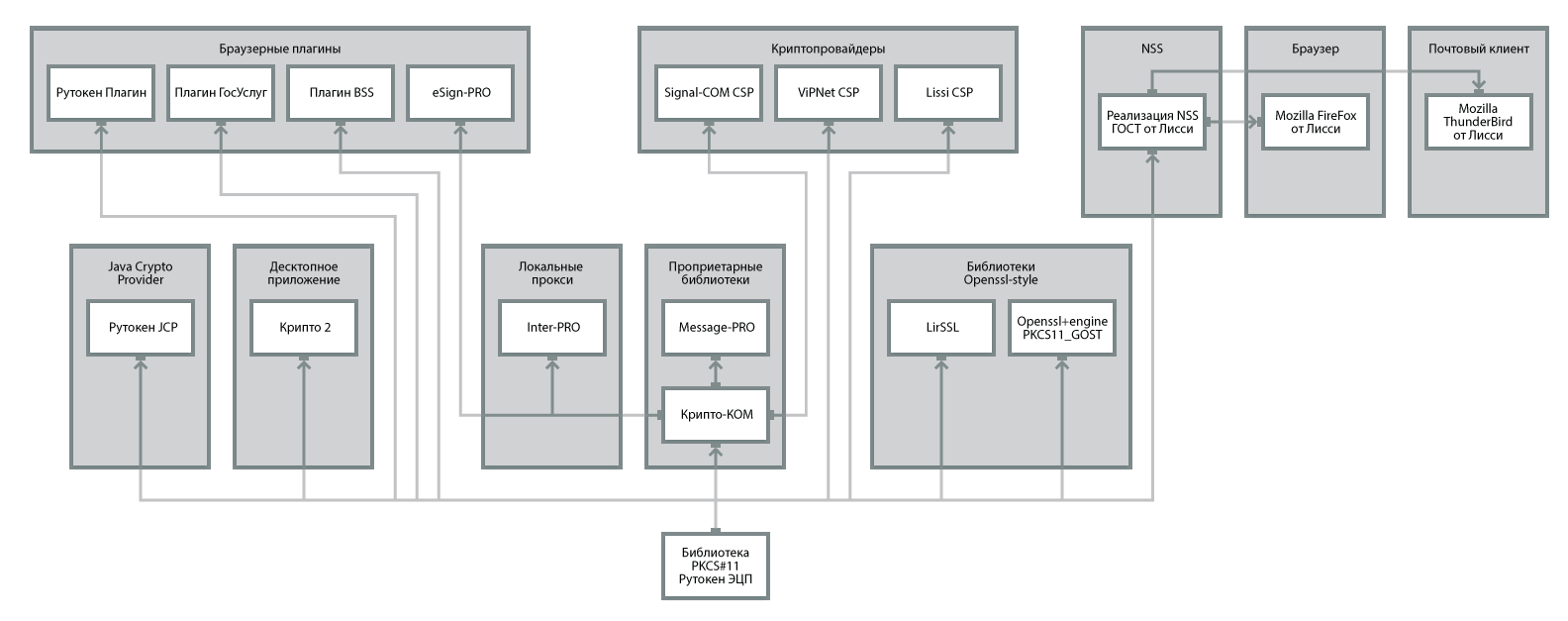

Производители средств криптографической защиты информации (СКЗИ) предлагают различные механизмы для интеграции криптосредств в информационные системы. Существуют решения, ориентированные на поддержку систем с Web-интерфейсом, мобильных и десктопных приложений, серверных компонентов. СКЗИ интегрируются в приложения Microsoft и в продукты Open Source, обеспечивают поддержку различных прикладных протоколов и форматов электронной подписи.

С учетом растущего количества проектов с применением ЭЦП и появления массовых проектов для физических лиц, разработчикам подобных проектов требуется хорошо ориентироваться в предлагаемых производителями решениях по ЭЦП для того, чтобы сделать систему удобной в эксплуатации и недорогой в плане техподдержки. Таким образом, если еще лет 5 назад главным фактором выбора криптосредства являлось его полное соответствие требованиям регуляторов, то при сегодняшнем разнообразии важными критериями могут выступать охват поддерживаемых платформ, возможность интеграции с браузером, поддержка мобильных пользователей, возможность установки без прав системного администратора и т.п.

В данном материале сделана попытка классифицировать средства криптографической защиты информации.

- Рассмотрены в основном СКЗИ, использующиеся на клиентских местах для защиты клиент-серверных соединений по протоколу TLS, для организации ЭЦП, шифрования передаваемых данных;

- Не рассматриваются СКЗИ, применяемые для создания VPN и шифрования файловой системы, хранимых данных, а так же УЦ;

- Отдельно выделены аппаратные криптографические устройства.

Классификация построена на основе:

- технологий интеграции (CryptoAPI, Active-X, NPAPI и др.), которые поддерживают СКЗИ для встраивания в приложения и прикладные системы;

- интерфейсов, которые предоставляют СКЗИ для встраивания в приложения и прикладные системы.

Кроме того, показаны способы интеграции СКЗИ с Web-приложениями и возможность его использования на мобильных платформах

Общая схема классификации приведена в таблице:

| Криптопровайдеры | Нативные библиотеки (openssl-style, PKCS#11, NSS, собственные интерфейсы) | Локальные прокси | Браузерные плагины | Облачная подпись | Браузеры с российской криптографией |

| Почтовые клиенты с российской криптографией | Российская криптография в фреймворках, платформах, интерпретаторах | Настольные криптографические приложения | Криптография в BIOS UEFI | Сервис-провайдеры ЭЦП | Эмуляторы доверенной среды |

| Аппаратные средства |

В первой статье рассмотрим решения, начиная с криптопровайдеров по браузерные плагины включительно. В последующих статьях будут рассмотрены остальные средства.

1 пользователь поблагодарил Executer за этот пост.

1 пользователь поблагодарил Executer за этот пост.