Наиболее точная и полная информация о поддерживаемых операционных системах содержится в формуляре. Его можно скачать на странице загрузки КриптоПро CSP – в “Документации по установке и использованию”.

Внимание: для cерверных операционных систем необходима серверная лицензия CSP.

Сравнение c КриптоПро CSP 2.0 и 3.0 доступно в архиве Интернета.

Из нашей статьи вы узнаете:

Для работы с электронной подписью понадобится средство криптографической защиты (СКЗИ) — криптопровайдер. Его скачивают и устанавливают на компьютер, с которого будет осуществляться обработка цифровых документов.

КриптоПро CSP — это популярное СКЗИ от российских разработчиков. Криптографическая утилита работает со всеми видами электронной подписи и на популярных операционных системах. Именно с этим криптопровайдером реализовано взаимодействие ФНС при выдаче квалифицированных сертификатов электронного ключа. Программа имеет сертификацию от ФСБ, соответствует последним обновлениям стандартов генерации и проверки ЭЦП.

В статье расскажем, как установить КриптоПро для операционной системы Linux на ПК, как ей пользоваться и где скачать СКЗИ.

- Устанавливаем необходимые пакеты:

- Если предполагается использовать Рутокен S, устанавливаем драйвер Рутокен. Для Рутокен ЭЦП 2. 0/3. 0 этот шаг пропускаем.

- Скачиваем актуальную версию КриптоПро CSP. Может потребоваться авторизация. Далее распаковываем архив и устанавливаем компоненты КриптоПро:

- Скачиваем и устанавливаем корневой сертификат УЦ.

- Скачиваем КриптоПро ЭЦП Browser plug-in.

- Перезапускаем браузер и заходим на тестовую страницу КриптоПро CSP.

- В настройках плагинов браузера у CryptoPro CAdES plugin ставим значение Always Activate.

- Проверяем работоспособность на demo странице, либо на странице генерации тестового сертификата.

- CryptoPro

- Поддерживаемые браузеры

- Установка и настройка

- NPM

- Bower

- Установка КриптоПРО CSP в Linux / OSX

- Установка КриптоПРО ЭЦП browser plug-in в Linux

- Настройка плагина для Firefox (до версии 52):

- Установка сертификатов в Linux

- API

- Доступные методы

- License

- CryptoPro CSP 4 в контейнере

- Лицензия CryptoPro CSP 4

- Зачем это нужно

- Файлы и папки

- Установка

- Корневые сертификаты и сертификаты УЦ

- Тестовые сертификаты

- Описание API

- Ссылки которые очень помогли

- Назначение КриптоПро CSP

- Поддерживаемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Облачный токен

- Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

- Носители с неизвлекаемыми ключами

- Классические пассивные USB-токены и смарт-карты

- Инструменты КриптоПро

- Поддерживаемое программное обеспечение

- Интеграция с платформой КриптоПро

- Операционные системы и аппаратные платформы

- Интерфейсы для встраивания

- Производительность на любой вкус

- Регулирующие документы

- Подключение и установка КриптоПро

- Плагин для Линукс

- Поддерживаемые операционные системы Windows

- Как пользоваться КриптоПро для Линукс

- Поддерживаемые алгоритмы

- Поддерживаемые носители

- Установка графических компонентов

- Установка КриптоПро Fox

- Применимость

- Примечания

- КриптоПро для Linux

- КриптоПро Linux установка в Astra

- Управление сертификатами

- Установка базовых компонентов КриптоПро

- Установка пакетов поддержки устройств

- Поддерживаемые UNIX-подобные операционные системы

- Установка КриптоПРО CSP в Linux

- Установка сертификатов

Устанавливаем необходимые пакеты:

|

Если предполагается использовать Рутокен S, устанавливаем драйвер Рутокен. Для Рутокен ЭЦП 2. 0/3. 0 этот шаг пропускаем.

Скачиваем актуальную версию КриптоПро CSP. Может потребоваться авторизация. Далее распаковываем архив и устанавливаем компоненты КриптоПро:

|

Скачиваем и устанавливаем корневой сертификат УЦ.

Важно

В данном примере устанавливается корневой сертификат Тестового УЦ КриптоПро. Сертификаты, выданные данным УЦ, можно использовать только в тестовых целях.

Для нормальной работы необходимо скачать и установить корневой сертификат УЦ, который выдал ваш сертификат.

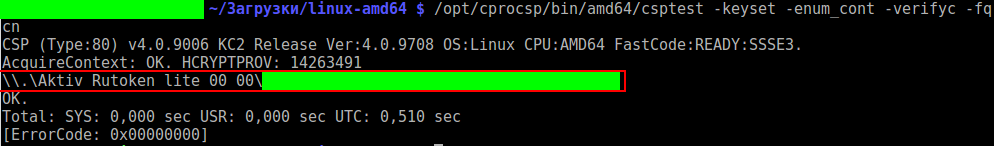

Для просмотра доступных установленных контейнеров выполняем:

|

Скачиваем КриптоПро ЭЦП Browser plug-in.

|

Для Google Chrome устанавливаем расширение CryptoPro Extension for CAdES Browser из магазина Chrome.

Перезапускаем браузер и заходим на тестовую страницу КриптоПро CSP.

Для Firefox:

- Переходим по ссылке Скачать плагин. Отобразится предложение скачать расширение.

- В отобразившемся окне выберите Продолжить установку.

- В следующем окне выберите Добавить.

- В отобразившемся окне нажмите ОК. Понятно.

В настройках плагинов браузера у CryptoPro CAdES plugin ставим значение Always Activate.

Проверяем работоспособность на demo странице, либо на странице генерации тестового сертификата.

В данной статье мы описываем процесс установки и настройки КриптоПро CSP на ОС Linux (на примере Debian 11).

Она будет полезна вам, если вы получили ключ и сертификат в ФНС и используете ОС Linux для работы.

Рассматриваемая конфигурация:

- Debian 11

- КриптоПро CSP 5.0

- КриптоПро ЭЦП Browser plug-in 2.0

Порядок настройки:

1) Установка КриптоПро CSP 5.0:

1.1. Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации)

1.2. Перейдите на страницу загрузки дистрибутивов КриптоПро CSP

1.3. Ознакомьтесь с условиями лицензионного соглашения и нажмите кнопку «Я согласен с лицензионным соглашением. Перейти к загрузке»

1.4. Нажмите кнопку «Скачать для Linux», для загрузки дистрибутива актуальной версии КриптоПро CSP

1.5. Распакуйте загруженный архив: tar -xvf linux-amd64_deb.tgz && cd linux-amd64_deb

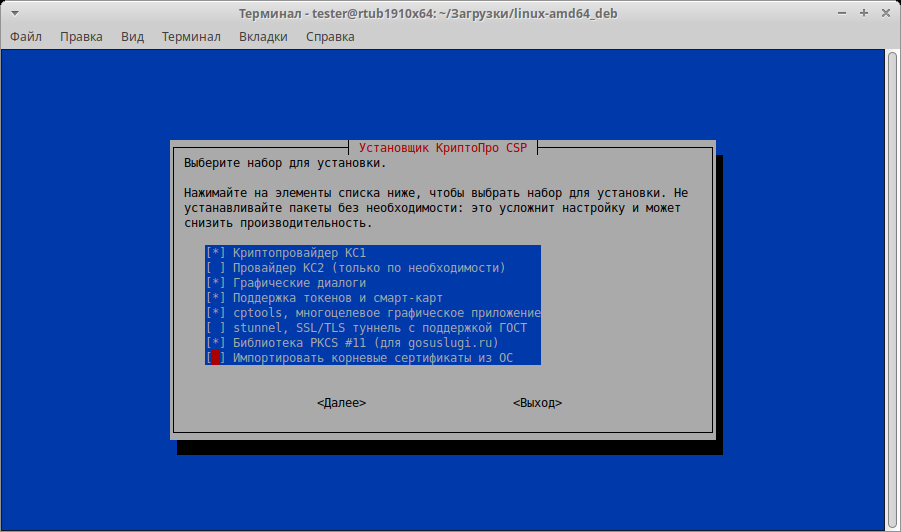

1.6. Запустите установку в графическом интерфейсе посредством запуска скрипта

sudo ./install_gui.sh

При установке дополнительно нужно отметить пакеты

- Smart Card and Token support modules

1.7. Для корректной работы с некоторыми ключевыми носителями необходима установка дополнительного программного обеспечения:

- pcscd (sudo apt-get install pcscd)

- libccid (sudo apt-get install libccid)

- Рутокен ЭЦП 2.0 – библиотека для работы через PKCS#11 интерфейс

- JaCarta-2 ГОСТ – Единый клиент JaCarta

- ESMART Token ГОСТ – ESMART PKI Client

- Рутокен S – пакет ifd-rutokens_1.0.4 расположен в архиве с ПО

установка скаченных выше библиотек PKCS#11 выполняется командой

sudo dpkg -i путь до скаченной библиотеки

убедитесь, что служба pcscd запущена sudo systemctl status pcscd

если нет запустите ее sudo systemctl enable –now pcscd

2) Установка КриптоПро ЭЦП BrowserPlug-in 2.0:

Скачайте КриптоПроЭЦП Browser plug-in 2.0

Распакуйте загруженный архив: tar -xvf cades-linux-amd64.tar.gz

Выполните установку

sudo dpkg -i cprocsp-pki-cades

sudo dpkg -i cprocsp-pki-plugin

3) Установка личного сертификата:

Установка личного сертификата с привязкой к ключевому контейнеру на ключевом носителе (при подключенном ключевом носителе):

Показать приложения

Инструменты КриптоПро

Контейнеры

Выбрать нужный ключевой носитель

Установить сертификат

Установка облачного сертификата описана в инструкции по ссылке

4) Проверить правильность настройки можно на тестовой странице проверки плагина.

Если настройка произведена корректно, то в поле Сертификат появится строка, соответствующая сертификату.

После выбора сертификата и нажатия кнопки Подписать появится надпись Подпись сформирована успешно.

5) Проверка статуса лицензии КриптоПро CSP 5.0:

6) Активация лицензии КриптоПро CSP 5.0:

Показать приложения

Инструменты КриптоПро

Общее

Ввести лицензию для меня

Примечания:

a) При необходимости отдельной установки сертификатов

корневых удостоверяющих центров (например, в случае использования неквалифицированного сертификата) или промежуточных удостоверяющих центров (например, в случае с проблемами автоматического построения цепочки сертификатов по ссылкам из сертификатов) эти сертификаты можно установить следующим образом:

Показать приложения

Инструменты КриптоПро

Сертификаты

Установить сертификаты

выбрать файл с нужным сертификатом

b) Для работы на портале nalog.ru необходимо:

– иметь в наличии квалифицированный сертификат электронной подписи и соответствующий ему ключ,

– для входа в личный кабинет ИП или ЮЛ с помощью электронной подписи использовать один из браузеров (рекомендуется использовать последнии доступные версии браузеров) с поддержкой ГОСТ TLS – Chromium-Gost или Яндекс.Браузер и входить по прямой ссылке:

https://lkul.nalog.ru – для юридических лиц,

https://lkipgost2.nalog.ru/lk – для индивидуальных предпринимателей.

c) Информация по входу на портал gosuslugi.ru доступна по ссылке.

Программное обеспечение «КриптоПро CSP» предназначено для контроля целостности системного и прикладного ПО, управления ключевыми элементами системы в соответствии с регламентом средств защиты, авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями. В «КриптоПро CSP» помимо самого криптопровайдера входят продукты «КриптоПро TLS», «КриптоПро EAP-TLS», «КриптоПро Winlogon» и «КриптоПро Revocation Provider».

Решение предназначено для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Реализуемые алгоритмы

- Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 «Информационная технология. Криптографическая защита информации. Функция хэширования».

- Алгоритмы формирования и проверки электронной подписи реализованы в соответствии с требованиями ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

- Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая».

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94 и ГОСТ 28147-89.

Поддерживаемые типы ключевых носителей

- дискеты 3,5;

- смарт-карты с использованием считывателей смарт-карт, поддерживающий протокол PС/SC;

- таблетки Touch-Memory DS1993 – DS1996 с использованием устройств Аккорд 4+, электронный замок «Соболь», «Криптон» или устройство чтения таблеток Touch-Memory DALLAS (только в Windows версии);

- электронные ключи с интерфейсом USB (USB-токены);

- сменные носители с интерфейсом USB;

- реестр ОС Windows;

- файлы ОС Solaris/Linux/FreeBSD.

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| Windows Server 2016 | x64* | x64** | x64 | |

| Windows 10 | x86 / x64* | x86 / x64** | x86 / x64 | |

| Windows Server 2012 R2 | x64 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2012 | x64 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2008 R2 | x64 / itanium | x64 | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows XP | x86 / x64 | |||

| Windows 2000 | x86 |

Лицензию КриптоПРО CSP на бумажном носителе вы можете запросить у своего ответственного менеджера.

✅ Купите Крипто-Про КриптоПро CSP (лицензия на право использования версии 5.0 для одного TLS-сервера), класс КС3 для одного TLS-сервера Astra Linux Special Edition до 10 000 одновременных подключений на официальном сайте

✅ Лицензия Крипто-Про КриптоПро CSP (лицензия на право использования версии 5.0 для одного TLS-сервера), класс КС3 для одного TLS-сервера Astra Linux Special Edition до 10 000 одновременных подключений по выгодной цене

✅ Крипто-Про КриптоПро CSP (лицензия на право использования версии 5.0 для одного TLS-сервера), класс КС3 для одного TLS-сервера Astra Linux Special Edition до 10 000 одновременных подключений, лицензионное программное обеспечение купите в Москве и других городах России

Предлагаем также:

- Лицензии КриптоПро CSP купить по цене от 600 руб.

- Лицензии на продукты категории Защита информации купить по цене от 1350 руб.

- Лицензии на продукты категории Антивирусы и безопасность купить по цене от 1 руб.

CryptoPro

Единое, асинхронное API для взаимодействия с КриптоПРО ЭЦП Browser Plug-In (IE8+)

Поддерживаемые браузеры

Список необходимых полифиллов (подключаются самостоятельно):

- Promise

- EventTarget.addEventListener

- Array.prototype.forEach

- Array.prototype.map

Установка и настройка

NPM

Bower

Для корректной работы используйте:

- КриптоПРО CSP (v3.6+) рекомендуется использование только сертифицированных версий. Инструкция по установке:

- Linux / OSX

- (в Windows следуйте указаниям программы-установщика)

- КриптоПРО ЭЦП browser plug-in (v1.5+). Инструкция по установке:

- Linux

- (в Windows и OSX следуйте указаниям программы-установщика)

Затем установите необходимые сертификаты в систему. Инструкция для Linux / OSX.

Установка КриптоПРО CSP в Linux / OSX

Процесс установки в OSX незначительно отличается от Linux, поэтому описание приведено на примере дистрибутива семейства Debian (x64).

Некоторые команды могут потребовать запуска с sudo.

Названия файлов и директорий могут отличаться из-за различий в версиях.

После загрузки КриптоПРО CSP для нужной платформы, распакуйте архив:

tar -xzvf linux-amd64_deb.tgz chmod 777 -R linux-amd64_deb/

Запустите скрипт установки:

linux-amd64_deb/install.sh

Проверьте отсутствие cprocsp-rdr-gui:

dpkg -l grep cprocsp-rdr

Установите дополнительно cprocsp-rdr-gui-gtk:

dpkg -i linux-amd64_deb/cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb

Дополнительная информация по установке

Установка КриптоПРО ЭЦП browser plug-in в Linux

Загрузите КриптоПРО ЭЦП browser plug-in и распакуйте его:

mkdir cades_linux_amd64 tar -xzvf cades_linux_amd64.tar.gz -C cades_linux_amd64

Сконвертируйте rpm в deb пакеты при помощи утилиты alien:

apt-get update apt-get install alien cades_linux_amd64 alien

dpkg -i cprocsp-pki-cades_2.0.0-2_amd64.deb dpkg -i cprocsp-pki-plugin_2.0.0-2_amd64.deb

Проверьте наличие файлов плагина:

lrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so.2 -> libnpcades.so.2.0.0

-rwxr-xr-x 1 root root 2727236 Июн 8 14:33 libnpcades.so.2.0.0″>

ls -la /opt/cprocsp/lib/amd64 grep libnpcades

lrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so - libnpcades.so.2.0.0

lrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so.2 - libnpcades.so.2.0.0

-rwxr-xr-x 1 root root 2727236 Июн 8 14:33 libnpcades.so.2.0.0Настройка плагина для Firefox (до версии 52):

После настройки плагина на страницах, запрашивающих работу с ЭП в панели навигации, рядом с url будет кнопка,

позволяющая “разрешить и запомнить” использование установленного плагина.

/usr/lib/mozilla/plugins cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 ./ ldd libnpcades.so.2.0.0 cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 ./libnpcades.so ldd libnpcades.so

Перезапустите Firefox, и убедитесь в наличии CryptoPRO Cades plugin (см. Menu -> Addons).

Установка сертификатов в Linux

В OSX процесс схож с Linux.

Подключите USB носитель с ключевыми контейнерами и проверьте результат команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 16188003

.LASHvanov

.LASHetrov

.LASHidorov

.LASHasiliev

.LASHmirnov

OK.

Total: SYS: 0,020 sec USR: 0,060 sec UTC: 0,180 secСкопируйте ключевой контейнер \\.\FLASH\.\sidorov на жесткий диск:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc -contdest

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 38556259

CryptAcquireContext succeeded.HCRYPTPROV: 38770755

Total: SYS: 0,000 sec USR: 0,100 sec UTC: 14,920 sec

[ErrorCode: 0x00000000]Проверьте наличие нового контейнера \\.\HDIMAGE\sidor:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34554467

.LASHvanov

.LASHetrov

.LASHidorov

.LASHasiliev

.LASHmirnov

.DIMAGEidor

OK.

Total: SYS: 0,010 sec USR: 0,050 sec UTC: 0,130 sec

[ErrorCode: 0x00000000]Установите личный сертификат:

/opt/cprocsp/bin/amd64/certmgr -inst -cont

Возможно в выводе вы ссылку на сертификат УЦ

При необходимости загрузите сертификат удостоверяющего центра и установите его командой:

<div dir="auto" data-snippet-clipboard-copy-content="/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file .crt”>

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file файл сертификата.crt

После чего, при проверке установленного личного сертификата вы увидите PrivateKey Link: Yes:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

API

Пример работы с API лежит в папке example.

Доступные методы

Список доступных методов можно посмотреть в файле src/apiAsync.js.

License

CryptoPro CSP 4 в контейнере

Лицензия CryptoPro CSP 4

/opt/cprocsp/sbin/amd64/cpconfig -license -view

/opt/cprocsp/sbin/amd64/cpconfig -license -set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Зачем это нужно

Данный контейнер не претендует на истину в последней инстанции.

Является больше пособием для развертывания CryptoPro CSP 4 в среде Linux:Ubuntu

Для продакшена его можно и нужно допиливать.

Файлы и папки

/conf - кнфигурационные файлы

Makefile.unix - Файл сборки расширения

getRootAndCACert.php - скрипт получения корневых и УЦ сертификатов, необходимы для проверки подписей

start.sh - скрипт инициализации и запуска необходимых сервисов в контейнере

/dist - дистрибутивы программ и файлы необходимые для компиляции и запуска приложений описаны в установке.

linux-amd64_deb.tgz - дистрибутив CryptoPro CSP 4

cades_linux_amd64.tar.gz - дистрибутива КриптоПро ЭЦП Browser plug-in

php-5.6.30.tar.bz2 - исходники необходимой версии PHP

/www - каталог с PHP API

/docker-compose-dev.yml - пример конфига для docker-compose

/Dockerfile - Файл сборки контенера

/run.sh - скрипт запуска контейнера со всеми необходимыми опциями

Установка

Предполагается что у вас установлен Docker.

После чего запускаем сборку докера:

docker build -t cprocsp ./

Если сборка прошла успешно можно запустить командой в каталоге проекта:

docker exec -it cprocsp bash

Корневые сертификаты и сертификаты УЦ

Установка всех сертификатов в папке с расширением .cer

find . -name *.cer -exec /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file {} \;

Тестовые сертификаты

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file /root/certnew.cer

Команды генерации хранилища могут вызывать ошибки при установленном пакете lsb-cprocsp-kc2*

решается его удалением и установкой после генерации)

Генерация запроса на сертификат (Должен быть установлен коневой сертификат тестового УЦ)

/opt/cprocsp/bin/amd64/cryptcp -creatrqst -dn "[email protected], CN=test" -ku -cont '\\.\HDIMAGE\test' -provtype 75 main.req

Установка сгенерированного в УЦ сертификата.

/opt/cprocsp/bin/amd64/certmgr -inst -file /www/certnew.cer -cont '\\.\HDIMAGE\test'

Описание API

Для проверки открепленной подписи шлем пост запрос на /vsignf.php

С двума параметрами:

- hash – Хеш документа по GOST`у

- sign – подпись

В ответ прилетит json:

Если ошибка до проверки сертификата:

{

"status":1,

"mess":"Описание ошибки"

}

Если проверка прошла:

{

"status":0, // 0 - все хорошо

"data":{

"verify":0, // Проверка 1 - пройдена подпись валидна, 0 - не пройдена подпсись не валидна

"verifyMessage":"сообщение об рошибки с кодом (0x800B010A)",

"signers":[ // подписанты

{

"signingTime":"", //дата подписания

"cert":{ // данные сертификата подписи

"validToDate":"16.05.2018 11:56:29", // Валиден до

"validFromDate":"16.02.2018 11:46:29", // Валиден от

"subjectName":{ // Данные подписанта

"C":"RU",

"CN":"Test"

},

"issuerName":{// Данные УЦ выдавшего сертификат

"CN":"CRYPTO-PRO Test Center 2",

"O":"CRYPTO-PRO LLC",

"L":"Moscow",

"C":"RU",

"E":"[email protected]"

},

"certSerial":"120025DA...00025DAA0" // Серийный сертификата

}

}

]

}

}

Ссылки которые очень помогли

КриптоПро CSP 5.0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

Все преимущества продуктов этих линеек не только сохраняются, но и приумножаются в КриптоПро CSP 5.0: шире список поддерживаемых платформ и алгоритмов, выше быстродействие, удобнее пользовательский интерфейс. Но главное — работа со всеми ключевыми носителями, включая ключи в облаке, теперь единообразна. Для перевода прикладной системы, в которой работал КриптоПро CSP любой из версий, на поддержку ключей в облаке или на новые носители с неизвлекаемыми ключами, не потребуется какая-либо переработка ПО — интерфейс доступа остаётся единым, и работа с ключом в облаке будет происходить точно таким же образом, как и с классическим ключевым носителем.

Скачать КриптоПро CSP

с ознакомительной полнофункциональной 90-дневной лицензией

Назначение КриптоПро CSP

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, и IPsec.

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования.

Поддерживаемые алгоритмы

В КриптоПро CSP 5.0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Теперь пользователи имеют возможность использовать привычные носители ключей для хранения секретных ключей RSA и ECDSA.

Электронная подпись | ГОСТ Р 34.10-2012 (ГОСТ 34.10-2018), ECDSA, RSA |

Хэш-функции | ГОСТ Р 34.11-2012 (ГОСТ 34.11-2018), SHA-1, SHA-2 |

Шифрование | ГОСТ Р 34.12-2015 (ГОСТ 34.12-2018), ГОСТ Р 34.13-2015 (ГОСТ 34.13-2018), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4 |

Таблица алгоритмов, поддерживаемых разными версиями КриптоПро CSP.

Поддерживаемые технологии хранения ключей

Облачный токен

В криптопровайдере КриптоПро CSP 5.0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft.

Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

В КриптоПро CSP 5.0 добавлена поддержка носителей с неизвлекаемыми ключами, реализующих протокол SESPAKE, позволяющий провести аутентификацию, не передавая в отрытом виде пароль пользователя, и установить шифрованный канал для обмена сообщений между криптопровайдером и носителем. Нарушитель, находящийся в канале между носителем и приложением пользователя, не может ни украсть пароль при аутентификации, ни подменить подписываемые данные. При использовании подобных носителей полностью решается проблема безопасной работы с неизвлекаемыми ключами.

Компании Актив, ИнфоКрипт и СмартПарк разработали новые защищенные токены, которые поддерживают данный протокол.

| Компания | Носитель |

|---|---|

| Актив | Рутокен ЭЦП 2.0 3000 (USB, Type-C, micro) |

| Смарт-карта Рутокен ЭЦП 3.0 | |

| Инфокрипт | InfoCrypt Token++ |

| СмартПарк | Форос 2. Базис |

Носители с неизвлекаемыми ключами

Многие пользователи хотят иметь возможность работать с неизвлекаемыми ключами, но при этом не обновлять токены до уровня ФКН. Специально для них в провайдер добавлена поддержка популярных ключевых носителей Рутокен ЭЦП 2.0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS.

| Компания | Носитель |

|---|---|

| ISBC | Esmart Token ГОСТ |

| Актив | Рутокен PINPad |

| Рутокен ЭЦП (USB, micro, Flash) | |

| Рутокен ЭЦП 2.0 (USB, micro, Flash, Touch) | |

| Рутокен ЭЦП 2.0 2100 (USB, Type-C, micro) | |

| Рутокен ЭЦП 2.0 2151 | |

| Рутокен ЭЦП PKI (USB, Type-C, micro) | |

| Рутокен ЭЦП 2.0 Bluetooth | |

| Рутокен TLS (исполнение 1) | |

| Смарт-карта Рутокен ЭЦП SC | |

| Смарт-карта Рутокен ЭЦП 2.0 2100 | |

| Смарт-карта Рутокен ЭЦП 2.0 2151 | |

| Аладдин Р.Д. | JaCarta-2 ГОСТ, JaСarta SF/ГОСТ |

| JaCarta-2 SE/PKI/ГОСТ | |

| Инфокрипт | InfoCrypt Token++ TLS |

| InfoCrypt VPN-Key-TLS |

Классические пассивные USB-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5.0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р.Д., Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

| Компания | Носитель |

|---|---|

| Alioth | SCOne Series (v5/v6) |

| Gemalto | Optelio Contactless Dxx Rx |

| Optelio Dxx FXR3 Java | |

| Optelio G257 | |

| Optelio MPH150 | |

| ISBC | Esmart Token |

| MorphoKST | MorphoKST |

| NovaCard | Cosmo |

| Rosan | G&D element V14 / V15 |

| G&D 3.45 / 4.42 / 4.44 / 4.45 / 4.65 / 4.80 | |

| Kona 2200s / 251 / 151s / 261 / 2320 | |

| Kona2 S2120s / C2304 / D1080 | |

| SafeNet | eToken Java Pro JC |

| eToken 4100 | |

| eToken 5100 | |

| eToken 5110 | |

| eToken 5105 | |

| eToken 5205 | |

| Актив | Рутокен S |

| Рутокен КП | |

| Рутокен Lite | |

| Смарт-карта Рутокен Lite | |

| Аладдин Р.Д. | JaCarta ГОСТ |

| JaCarta PKI | |

| JaCarta PRO | |

| JaCarta LT | |

| Dallas | Touch Memory (iButton) DS199x |

| Инфокрипт | InfoCrypt Token++ lite |

| Мультисофт | MS_Key исп.8 Ангара |

| MS_Key ESMART исп.5 | |

| СмартПарк | Форос |

| Форос 2 | |

| R301 Форос | |

| Оскар | |

| Оскар 2 | |

| Рутокен Магистра |

Инструменты КриптоПро

В составе КриптоПро CSP 5.0 появилось кроссплатформенное (Windows/Linux/macOS) графическое приложение — «Инструменты КриптоПро» («CryptoPro Tools»).

Основная идея — предоставить возможность пользователям удобно решать типичные задачи. Все основные функции доступны в простом интерфейсе — при этом мы реализовали и режим для опытных пользователей, открывающий дополнительные возможности.

С помощью Инструментов КриптоПро решаются задачи управления контейнерами, смарт-картами и настройками криптопровайдеров, а также мы добавили возможность создания и проверки электронной подписи PKCS#7.

Поддерживаемое программное обеспечение

КриптоПро CSP позволяет быстро и безопасно использовать российские криптографические алгоритмы в следующих стандартных приложениях:

- Офисный пакет Microsoft Office

- Почтовый сервер Microsoft Exchange и клиент Microsoft Outlook

- Продукты Adobe

- Браузеры Яндекс.Браузер, Спутник, Internet Explorer, Chromium GOST

- Средство формирования и проверки подписи приложений Microsoft Authenticode

- Веб-серверы Microsoft IIS, nginx, Apache

- Средства удаленных рабочих столов Microsoft Remote Desktop Services

- Microsoft Active Directory

Интеграция с платформой КриптоПро

С первого же релиза обеспечивается поддержка и совместимость со всеми нашими продуктами:

- КриптоПро УЦ

- Службы УЦ

- КриптоПро ЭЦП

- КриптоПро IPsec

- КриптоПро EFS

- КриптоПро .NET

- КриптоПро Java CSP

- КриптоПро NGate

Операционные системы и аппаратные платформы

Традиционно мы работаем в непревзойдённо широком спектре систем:

- Microsoft Windows

- macOS

- Linux

- FreeBSD

- Solaris

- AIX

- iOS

- Android

- Sailfish OS

- Аврора

аппаратных платформ:

- Intel, AMD

- PowerPC

- ARM (в т.ч. Байкал-М, Apple M1)

- MIPS (Байкал-Т)

- VLIW (Эльбрус)

- Sparc

и виртуальных сред:

- Microsoft Hyper-V

- VMWare

- Oracle Virtual Box

- RHEV

Таблица операционных систем, поддерживаемых разными версиями КриптоПро CSP.

Классификация операционных систем для использования КриптоПро CSP c лицензией на рабочее место и сервер.

Интерфейсы для встраивания

Для встраивания в приложения на всех платформах КриптоПро CSP доступен через стандартные интерфейсы для криптографических средств:

- Microsoft CryptoAPI

- PKCS#11

- OpenSSL engine

- Java CSP (Java Cryptography Architecture)

- Qt SSL

Производительность на любой вкус

Многолетний опыт разработки позволяет нам охватить все решения от миниатюрных ARM-плат, таких как Raspberry PI, до многопроцессорных серверов на базе Intel Xeon, AMD EPYC и PowerPC, отлично масштабируя производительность.

Регулирующие документы

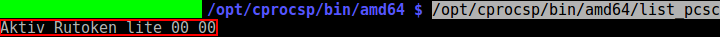

Подключение и установка КриптоПро

- Запустите в отдельной консоли программу pcscd с правами администратора (root). В дальнейшем это следует делать через консоль и

sudo, хотя можно и через командуsu, чтобы не вводить пароль каждый раз.sudoбудет индикатором того, что команда требует прав администратора.

sudo pcscd -adfffff

После запуска не закрывайте эту консоль — в ней можно будет видеть, как система взаимодействует со смарт-картой.

- Откройте ещё одну консоль.

- Запустите в ней утилиту уже установленного в папку /opt КриптоПро:

/opt/cprocsp/bin/amd64/list_pcsc

Утилита также должна «видеть» устройство:

Плагин для Линукс

Чтобы корректно работать с электронной подписью в интернете, понадобится плагин для браузера и специальная утилита alien. Для этого требуется выполнить следующие шаги:

- Активировать alien — sudo apt install alien;

- Бесплатно скачать модуль Browser plug-in на сайте КриптоПро;

- Распаковать сохранённый архив — cades_linux_amd64.zip;

- Перейти в папку с файлами;

- Открыть Терминал через контекстное меню и задать команду для преобразования rpm в deb-пакеты — sudo alien -kci cprocsp-pki-cades_2.0.0-2_amd64.deb;

- После данных действий установка будет завершена, а подпись готова к работе.

Купить подходящую лицензию продукта КриптоПро для Linux рекомендуем в нашем интернет-магазине. Оставьте короткую заявку, для бесплатной консультации специалиста.

Поддерживаемые операционные системы Windows

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| Windows Server 2019 | x64 | |||

| Windows Server 2016 | x64* | x64** | x64 | |

| Windows 10 | x86 / x64* | x86 / x64** | x86 / x64 | |

| Windows Server 2012 R2 | x64 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2012 | x64 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 R2 | x64 / itanium | x64 | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows XP | x86 / x64 | |||

| Windows 2000 | x86 |

* Начиная с версии КриптоПро CSP 3.9 R2.

** Начиная с версии КриптоПро CSP 4.0 R2.

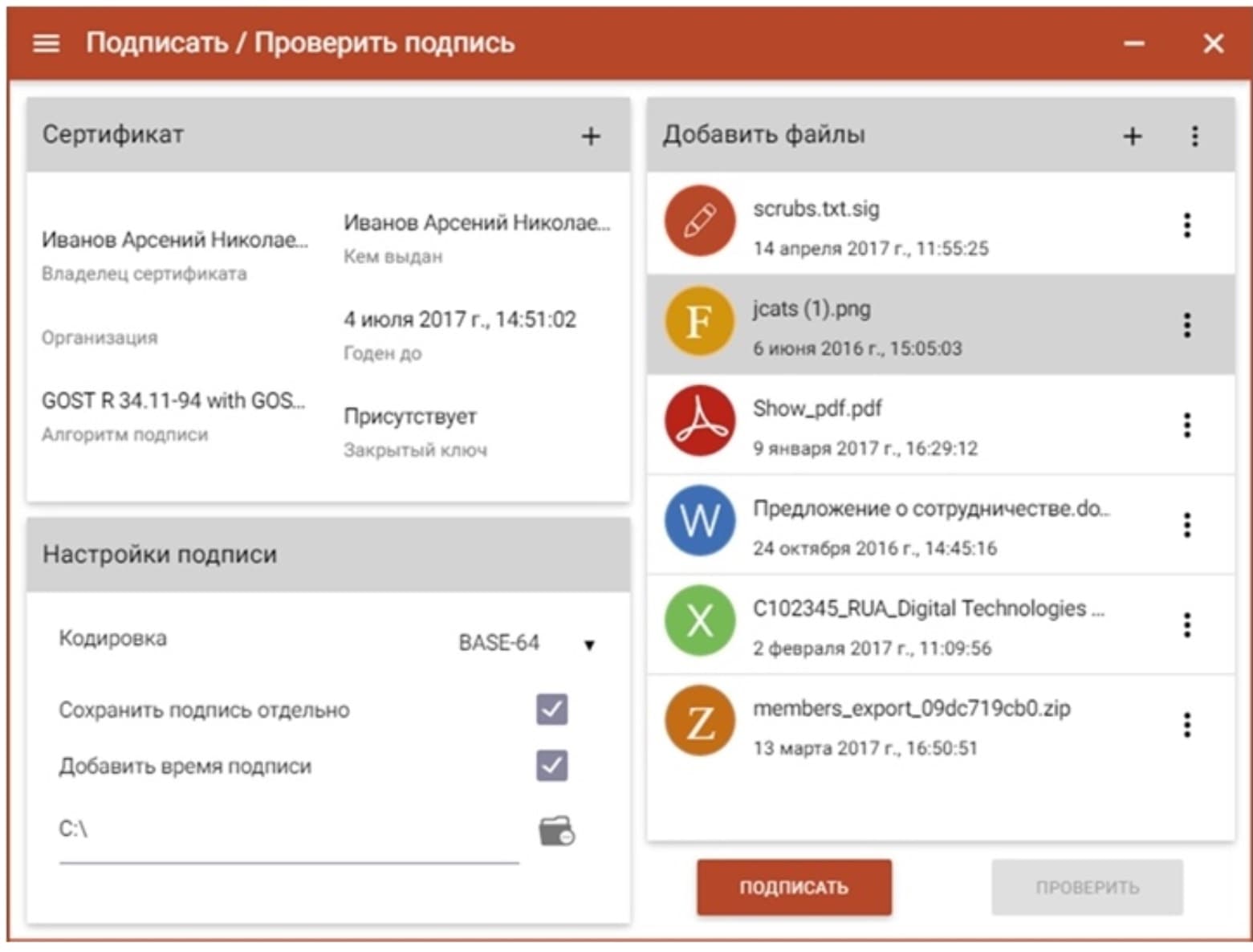

Как пользоваться КриптоПро для Линукс

Работа на КриптоПро для Линукс реализована с помощью использования консоли. Данный способ взаимодействия с электронными документами привычен специалистам. Рядовому пользователю удобно работать через графический интерфейс. Чтобы все клиенты могли использовать возможности CryptoPro Linux, было разработано КриптоАРМ ГОСТ.

КриптоАРМ ГОСТ — это приложение, которое позволяет работать с электронной подписью и документами через понятный интерфейс. Устанавливается на компьютер или мобильное устройство. Управление осуществляется с помощью курсора мыши, клавиатуры или касания экрана. Программа предоставляется бесплатно на 14 дней, после чего следует купить лицензию.

Поддерживаемые алгоритмы

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| ГОСТ Р 34.10-2012 Создание подписи | 512 / 1024 бит | 512 / 1024 бит | ||

| ГОСТ Р 34.10-2012 Проверка подписи | 512 / 1024 бит | 512 / 1024 бит | ||

| ГОСТ Р 34.10-2001 Создание подписи | 512 бит | 512 бит | 512 бит | 512 бит** |

| ГОСТ Р 34.10-2001 Проверка подписи | 512 бит | 512 бит | 512 бит | 512 бит*** |

| ГОСТ Р 34.10-94 Создание подписи | 1024 бит* | |||

| ГОСТ Р 34.10-94 Проверка подписи | 1024 бит* | |||

| ГОСТ Р 34.11-2012 | 256 / 512 бит | 256 / 512 бит | ||

| ГОСТ Р 34.11-94 | 256 бит | 256 бит | 256 бит | 256 бит |

| ГОСТ Р 34.12-2015 | 256 бит**** | |||

| ГОСТ Р 34.13-2015 | 256 бит**** | |||

| ГОСТ 28147-89 | 256 бит | 256 бит | 256 бит | 256 бит |

* До версии КриптоПро CSP 3.6 R2 (сборка 3.6.6497 от 2010-08-13) включительно.

** До 31 декабря 2019 года включительно.

*** До окончания действия сертификатов, содержащих указанный алгоритм ключа проверки электронной подписи.

**** Начиная с версии КриптоПро CSP 5.0 R2.

Поддерживаемые носители

В таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP.

- П – пассивный носитель – флеш-память с защитой PIN-ом от записи.

- А – активный носитель – неизвлекаемые ключи без защиты канала связи с носителем.

- PKCS – активный носитель, для которого в криптопровайдере присутствует поддержка PKCS#11

- ФКН – функциональный ключевой носитель – неизвлекаемые ключи с защитой канала связи с носителем.

Подробней о типах носителей – в нашем блоге.

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | CSP 5.0 R2 | |

|---|---|---|---|---|---|

| КриптоПро | |||||

| Реестр Windows* | П | П | П | П | П |

| Жёсткий диск | П | П | П | П | П |

| USB-флеш диск | П | П | П | П | П |

| Alioth | |||||

| SCOne Series (v5/v6) | П | П | П | П | |

| Gemalto | |||||

| Optelio Contactless Dxx Rx | П | П | П | П | П |

| Optelio Dxx FXR3 Java | П | П | П | П | П |

| Optelio G257 | П | П | П | П | |

| Optelio MPH150 | П | П | П | П | |

| ISBC | |||||

| Esmart Token | П | П | П | П | П |

| Esmart Token ГОСТ | П | П / А | П / А / PKCS | ||

| MorphoKST | |||||

| MorphoKST | П | П | П | П | |

| NovaCard | |||||

| Cosmo | П | П | П | П | |

| Rosan | |||||

| G&D element V14 / V15 | П | П | П | ||

| G&D 3.45 / 4.42 / 4.44 / 4.45 / 4.65 / 4.80 | П | П | П | ||

| Kona 2200s / 251 / 151s / 261 / 2320 | П | П | П | ||

| Kona2 S2120s / C2304 / D1080 | П | П | П | ||

| SafeNet * | |||||

| eToken Java Pro JC | П | П | П | П | П |

| eToken 4100 | П | П | П | ||

| eToken 5100 | П | П | П | ||

| eToken 5110 | П | П | П | ||

| eToken 5105 | П | П | П | ||

| eToken 5205 | П | П | П | ||

| Актив | |||||

| Рутокен 2151 | П | П / А | П / А / PKCS | ||

| Рутокен TLS | PKCS | ||||

| Рутокен S | П | П | П | П | П |

| Рутокен КП | ФКН | П | П | ||

| Рутокен Lite | П | П | П | П | П |

| Рутокен ЭЦП PKI | П / А | П / А / PKCS | |||

| Рутокен ЭЦП | П | П | П | П / А | П / А / PKCS |

| Рутокен ЭЦП 2.0 | П | П | П / А | П / А / PKCS | |

| Рутокен ЭЦП 2.0 Touch | П | П | П / А | П / А / PKCS | |

| Рутокен ЭЦП 2.0 2100 | П | П | П / А | П / А / PKCS | |

| Рутокен ЭЦП 2.0 3000 | П | П | П / ФКН | П / PKCS / ФКН | |

| Рутокен ЭЦП Bluetooth | П | П / А | П / А / PKCS | ||

| Рутокен ЭЦП 2.0 Bluetooth | П / А | П / А / PKCS | |||

| Рутокен ЭЦП 2.0 Flash | П | П | П | П / А | П / А / PKCS |

| Рутокен PINPad | А | А / PKCS | |||

| Смарт-карта Рутокен 2151 | П | П / А | П / А / PKCS | ||

| Смарт-карта Рутокен ЭЦП SC | П | П | П / А | П / А / PKCS | |

| Смарт-карта Рутокен Lite | П | П | П | П | |

| Смарт-карта Рутокен ЭЦП 2.0 2100 | П | П | П / А | П / А / PKCS | |

| Смарт-карта Рутокен ЭЦП 3.0 (NFC) | П / PKCS / ФКН | ||||

| Аладдин Р.Д. | |||||

| JaCarta ГОСТ | П | П | П | П | П |

| JaCarta PKI | П | П | П | П | П |

| JaCarta PRO | П | П | П | П | П |

| JaCarta LT | П | П | П | П | П |

| JaCarta SF/ГОСТ | П / А / PKCS | ||||

| JaCarta-2 SE | П / А / PKCS | ||||

| JaCarta-2 ГОСТ | П | П / А | П / А / PKCS | ||

| Инфокрипт | |||||

| InfoCrypt Token++ | ФКН | ФКН | |||

| InfoCrypt Token++ TLS | А | А | |||

| InfoCrypt Token++ lite | П | П | П | ||

| InfoCrypt VPN-Key-TLS | А | А | |||

| Мультисофт | |||||

| MS_Key исп.8 Ангара | П | П | П | П | |

| MS_Key ESMART исп.5 | П | П | П | П | |

| СмартПарк | |||||

| Форос / R301 Форос | П | П | П | П | П |

| Форос 2. Базис | ФКН | ||||

| Форос 2 | П | ||||

| Оскар / Оскар 2 | П | П | П | П | П |

| Рутокен Магистра | П | П | П | П | П |

| Dallas | |||||

| Touch Memory, DS199x (в считывателях Соболь, Аккорд) | П | П | П | П | П |

* Поддерживается только в ОС Windows.

Страница для печати

Страница для печати

Установка графических компонентов

Если планируется использование Криптопро ЭЦП Browser Plugin (данный этап включён в инструкцию в ссылке), rosa-crypto-tool или других программ и компонентов с графическим интерфейсом, необходимо установить ещё два пакета:

urpmi pangox-compat && rpm -ivh cprocsp-rdr-gui-gtk*

Не следует устанавливать пакет cprocsp-rdr-gui, т. к. в связке с cprocsp-rdr-gui-gtk он нарушает работу графических компонентов.

Установка КриптоПро Fox

КриптоПро Fox — версия браузера Firefox, умеющая работать с КриптоПро.

- Скачайте браузер с сайта КриптоПро, выбрав пункт «Скачать КриптоПро Fox 45 для 64-разрядных Linux (CentOS 6.6+)».

- Разархивируйте полученный пакет.

- Запустите программу cpfox.

Для удобства работы с КриптоПро Fox можно создать ярлык для его запуска на рабочем столе:

- Кликните по столу правой кнопкой мыши.

- Выберите пункт Создать → Ссылка на приложение.

- В открывшемся окне на вкладке Приложение укажите команду запуска и название ярлыка.

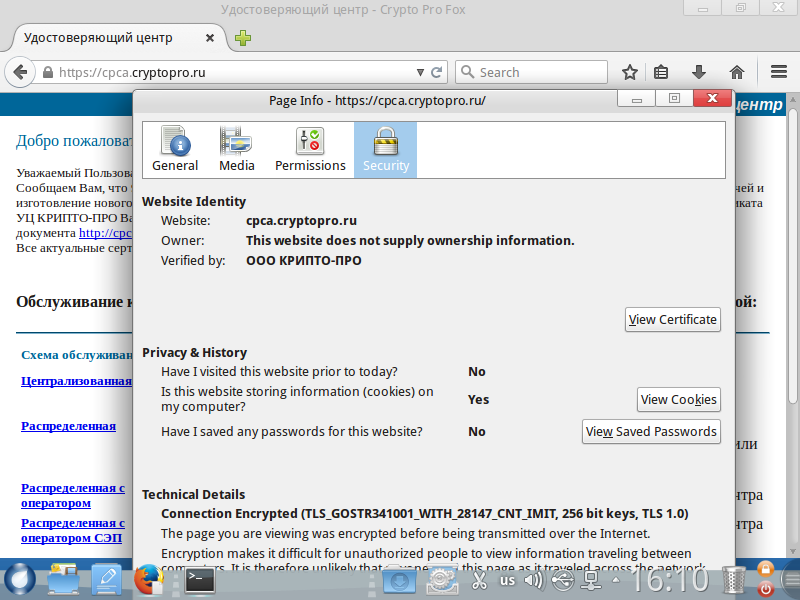

Для проверки правильности установки попробуйте открыть сайт https://cpca.cryptopro.ru. Если всё в порядке, вы увидите следующее:

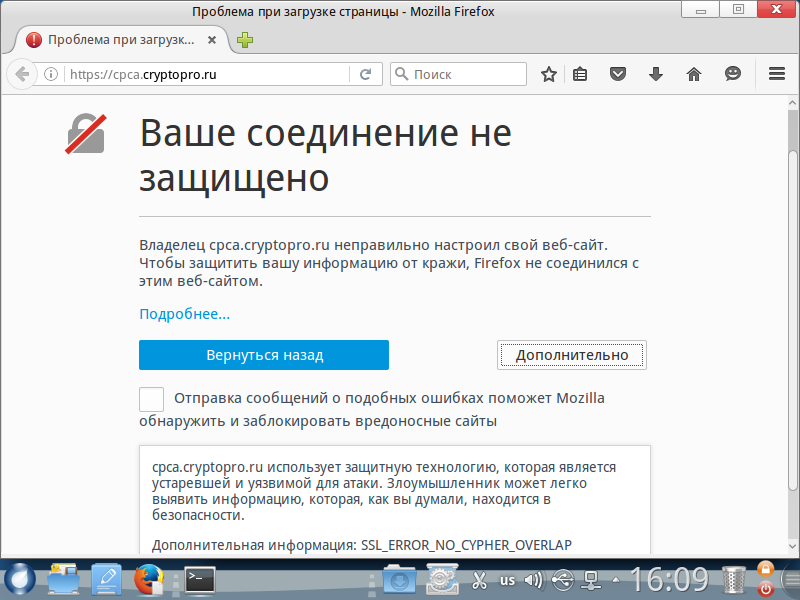

Обычный же Firefox этот адрес открыть не сможет:

Применимость

В этой инструкции описана установка СКЗИ КриптоПро CSP 4.0 в ROSA Fresh R7–R10 (RED X2–X3) для работы с электронными ключами Рутокен. Пример приведён для 64-разрядной архитектуры AMD64; для 32-разрядной i586 установка аналогична с точностью до названий установочных пакетов и папок. Для установки нужны навыки работы в файловом менеджере (для KDE-версии это Dolphin) и консоли (Konsole или F4 при работе в Dolphin).

Примечания

Для работы с другими носителями нужно установить модули поддержки соответствующих устройств. Названия модулей: cprocsp-rdr-<название_устройства>. К таким модулям относятся (cprocsp-rdr-) emv, esmart, inpaspot, mskey, jacarta, novacard, rutoken.

КриптоПро для Linux

Семейство операционных систем Linux имеют как консольный, так и графический интерфейс. В обоих случаях для настройки КриптоПро CSP используется командная строка. У Линукс нет единой ОС, которая имеет различные версии. Вместо этого, существует множество дистрибутивов, разработанных для конкретных задач, работающих на базе одноимённого ядра.

Рассмотрим, как установить CryptoPro Linux на операционную систему Astra Linux.

КриптоПро Linux установка в Astra

Astra Linux — это отечественная операционная система на базе ядра Linux, для бюджетных организаций: армии, полиции, школы, больницы и других учреждений. Разработана в качестве альтернативы популярным зарубежным ОС во время реализации национальной стратегии импортозамещения. ОС также подходит и для домашнего пользования.

Пробную версию CryptoPro Linux скачать можно на сайте разработчика. Перед этим необходимо пройти регистрацию на сайте КриптоПро. По истечении трёх месяцев понадобится купить лицензию.

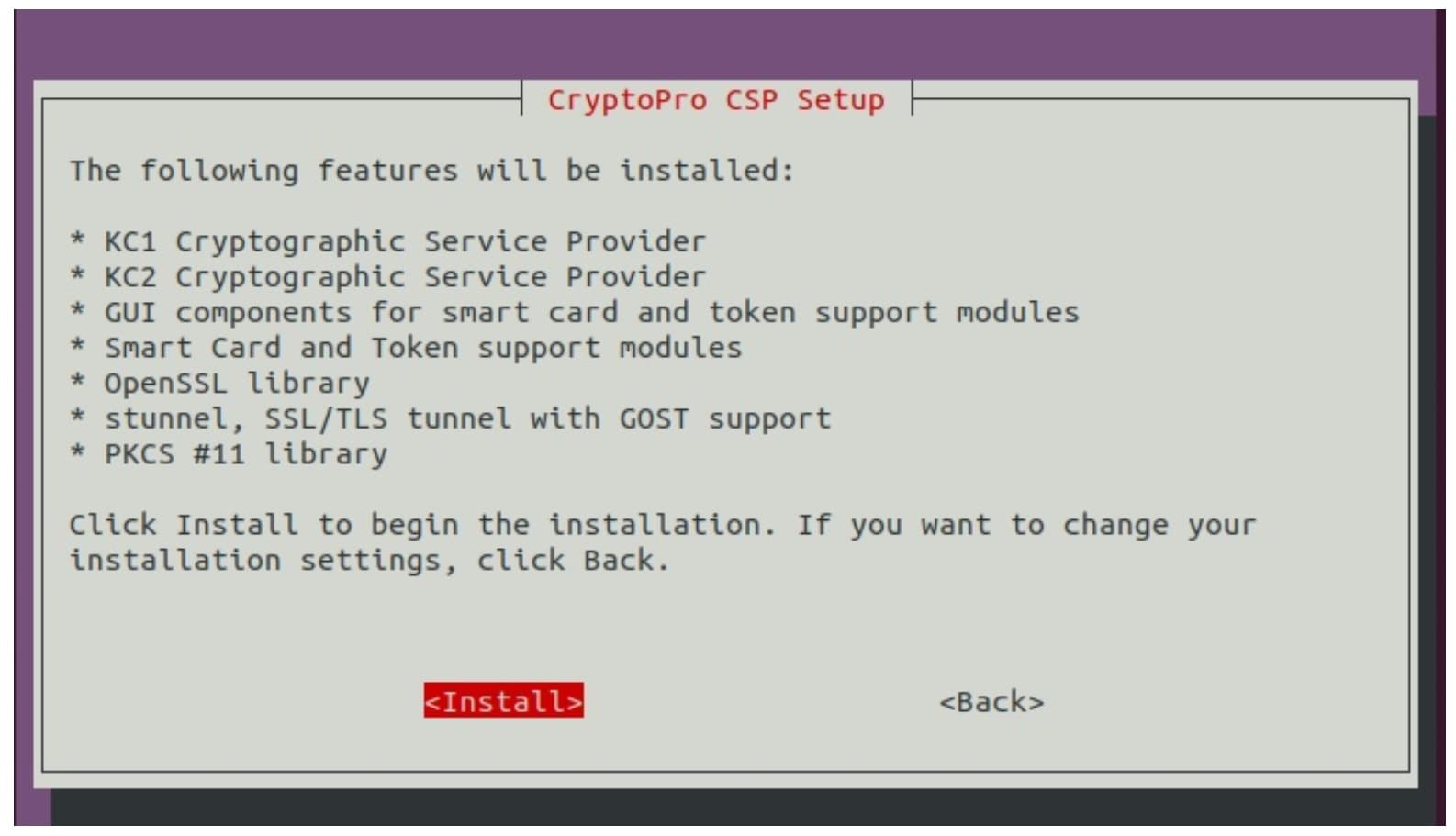

Инсталляция в Linux осуществляется через консоль. Пользователь вводит специальные текстовые команды. Данный процесс происходит вручную или автоматически. Рассмотрим, как установить CryptoPro Linux с помощью второго способа. Понадобится выполнить следующие действия:

- Выбрать и скачать установочный файл в «Центре загрузок» с учётом разрядности операционной системы;

- Распаковать сохранённый архив с расширением tgz;

- Перейти в папку с распакованным архивом и через контекстное меню выбрать команду «Открыть в терминале»;

- Запустить автоматическую инсталляцию CryptoPro командой sudo./install_gui.sh — откроется Мастер установки;

- С помощью клавиш Tab и Next — отметить доступные установочные компоненты и нажать «Install»;

- По окончании процедуры появится уведомление об успешной установке дистрибутива;

- Для активации лицензии набрать команду: sudo/opt/cprocsp/sbin/amd64/cpconfig-license-set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX, где Х — это серийный номер.

Установка криптопровайдера КриптоПро для других версий операционных систем Линукс происходит аналогично.

Управление сертификатами

Список команд для управления сертификатами электронной подписи:

- Просмотр сертификатов на подключённых токенах — /opt/cprocsp/bin/amd64/csptest -keyset-enum_cont -fqcn -verifyc;

- Импорт персональных сертификатов электронной подписи со всех ключевых USB-носителей — /opt/cprocsp/bin/amd64/csptestf -absorb-cert;

- Просмотр добавленных сертификатов в хранилище — /opt/cprocsp/bin/amd64/certmgr -list -store uMy;

- Удаление сертификата из реестра — /opt/cprocsp/bin/amd64/certmgr -delete -store umy.

Установка базовых компонентов КриптоПро

- Распакуйте загруженный архив. Это можно сделать, выбрав соответствующий пункт меню в графическом интерфейсе или выполнив консольные команды:

cd ~/Загрузки/ tar -xvf linux-amd64.tgz

Должна появиться папка с установочными файлами КриптоПро.

- В консоли перейдите в эту папку:

cd linux-amd64/

Дальнейшую установку нужно выполнять с правами администратора (root).

- Выполните в консоли команду перехода в режим администратора (

su) и введите пароль. - Выполните команды установки:

urpmi -a lsb-core ccid ./install.sh rpm -ivh cprocsp-rdr-pcsc-* lsb-cprocsp-pkcs11-*

Если пароль администратора неизвестен, можно использовать команду sudo ./install.sh, а затем — sudo rpm -ivh cprocsp-rdr-pcsc-* lsb-cprocsp-pkcs11-*, введя при этом пароль текущего пользователя (если у него есть на это права).

Для установки в графическом интерфейсе запустите файловый менеджер Dolphin с правами администратора, выполнив следующую команду:

kdesu dolphin

В открывшемся окне щёлкните по файлу install.sh.

Установка пакетов поддержки устройств

Пакеты поддержки токенов/ридеров/плат расширения находятся в архиве КриптоПро CSP; их названия начинаются с cprocsp-rdr-. Если необходимо использовать определённое устройство (например, Рутокен ЭЦП), установите соответствующий пакет:

sudo rpm -ivh cprocsp-rdr-rutoken*

Ещё в архиве есть пакеты с драйверами (ifd-*). Их также следует установить при использовании соответствующих устройств. Например, для Рутокен S:

sudo rpm -ivh ifd-rutokens*

Поддерживаемые UNIX-подобные операционные системы

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| iOS 13 / 14 | ARM64****** | |||

| iOS 12 | ARM64***** | ARM64 | ||

| iOS 11 | ARM64*** | ARM64 | ||

| iOS 10 | ARM32** / ARM64** | ARM32*** / ARM64*** | ARM32 / ARM64 | |

| iOS 9 | ARM32** / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 8 | ARM32 / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 6 / 7 | ARM32 | ARM32 | ||

| iOS 4.2 / 4.3 / 5 | ARM32 | |||

| macOS 11 | ARM64 / x64****** | |||

| macOS 10.15 | x64****** | |||

| macOS 10.14 | x64***** | x64 | ||

| macOS 10.13 | x64***** | x64 | ||

| macOS 10.12 | x64** | x64*** | x64 | |

| macOS 10.11 | x64** | x64 | x64 | |

| macOS 10.10 | x64** | x64 | x64 | |

| macOS 10.9 | x64 | x64 | x64 | |

| macOS 10.8 | x64 | x64 | ||

| macOS 10.7 | x64 | x64 | ||

| macOS 10.6 | x86 / x64 | x86 / x64 | ||

| Android 7+ | ARM32 / ARM64 | |||

| ОС “Аврора” | ARM32****** | |||

| SailfishOS 2 / 3 | ARM32***** | ARM32 | ||

| Solaris 10 / 11 | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc |

| Solaris 9 | x86 / x64 / sparc | |||

| AIX 5 / 6 / 7 | PowerPC | PowerPC | PowerPC | PowerPC |

| FreeBSD 12 | x86 / x64 | |||

| FreeBSD 11 | x86 / x64*** | x86 / x64 | ||

| FreeBSD 10 | x86 / x64 | x86 / x64 | x86 / x64 | |

| FreeBSD 8 / 9 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| FreeBSD 7 | x86 / x64 | |||

| FreeBSD 6 | x86* | |||

| LSB 4.0 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| LSB 3.0 / LSB 3.1 | x86 / x64 | |||

| RHEL 8 | x64****** | |||

| RHEL 7 | x64** | x64 | x64 | |

| RHEL 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| RHEL 4 | x86 / x64 | x86 / x64 | x86 / x64 | |

| RHEL 3.3 спец.сборка | x86 | x86 | x86 | x86 |

| CentOS 8 | x64****** | |||

| CentOS 7 | x86 / x64** | x86 / x64 | x86 / x64 | |

| CentOS 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| CentOS 4 | x86 / x64 | x86 / x64 | ||

| Ubuntu 19.10 / 20.04 | x64****** | |||

| Ubuntu 18.04 / 18.10 | x86 / x64***** | x86 / x64 | ||

| Ubuntu 15.10 / 16.04 / 16.10 | x86 / x64** | x86 / x64*** | x86 / x64 | |

| Ubuntu 14.04 | x86 / x64** | x86 / x64 | x86 / x64 | |

| Ubuntu 12.04 / 12.10 / 13.04 | x86 / x64 | x86 / x64 | ||

| Ubuntu 10.10 / 11.04 / 11.10 | x86 / x64 | x86 / x64 | ||

| Ubuntu 10.04 | x86 / x64 | x86 / x64 | ||

| Ubuntu 8.04 | x86 / x64 | |||

| Ubuntu 6.04 | x86 / x64* | |||

| Linux Mint 19 | x86 / x64***** | x86 / x64 | ||

| Linux Mint 18 | x86 / x64** | x86 / x64*** | x86 / x64 | |

| Linux Mint 13 / 14 / 15 / 16 / 17 | x86 / x64** | x86 / x64 | x86 / x64 | |

| AlterOS | x64***** | x86 / x64 | ||

| Astra Linux | x86 / x64** | x86 / x64*** / MIPS***** / Эльбрус***** | x86 / x64 / MIPS / Эльбрус / ARM64****** | |

| Альт Сервер 9 Альт Рабочая станция 9 Альт Образование 9 | x86 / x64 / ARM64 / MIPS / Эльбрус****** | |||

| Альт Сервер 8 Альт Рабочая станция 8 Альт Рабочая станция К 8 | x86 / x64**** | x86 / x64 | ||

| Альт 8 СП Сервер Альт 8 СП Рабочая станция | x86 / x64***** | x86 / x64 | ||

| Альт Линукс СПТ 7 | x86 / x64 | x86 / x64 | x86 / x64 | |

| ALTLinux 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| ALTLinux 4 / 5 | x86 / x64 | |||

| Debian 10 | x86 / х64 / ARM / ARM64 / MIPS | |||

| Debian 9 | x86 / х64 / POWER / ARM / ARM64 / MIPS *** | x86 / х64 / POWER / ARM / ARM64 / MIPS | ||

| Debian 8 | x86 / x64** | x86 / х64 / POWER / ARM / MIPS | x86 / х64 / POWER / ARM / ARM64 / MIPS | |

| Debian 7 | x86 / x64 | x86 / х64 / POWER / ARM / MIPS | x86 / х64 / POWER / ARM / ARM64 / MIPS | |

| Debian 6 | x86 / x64 | x86 / x64 | ||

| Debian 4 / 5 | x86 / x64* | |||

| РОСА ХРОМ / КОБАЛЬТ / НИКЕЛЬ | x86** / x64** | x86 / x64 | x86 / x64 | |

| ОСь (OS RT) | x64 | x64 | x64 | |

| ТД ОС АИС ФССП России (GosLinux) | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Linpus Lite 1.3 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Mandriva Server 5, Business Server 1 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Oracle Enterprise Linux 8 | x64****** / ARM64****** | |||

| Oracle Enterprise Linux 7 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Oracle Enterprise Linux 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| openSUSE Leap 42 | x86 / x64 | x86 / x64 | x86 / x64 | |

| openSUSE 15 | x86 / x64***** | x86 / x64 | ||

| openSUSE 13 | x86 / x64 | |||

| openSUSE 12 | x86 / x64 | |||

| SUSE Linux Enterprise 12 / 15 | x64***** | x64 | ||

| SUSE Linux Enterprise 11 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Red OS | x86 / x64 | x86 / x64 | x86 / x64 | |

| Синтез-ОС.РС | x86 / x64***** | x86 / x64 | ||

| СинтезМ | x64***** | x64 | ||

| СинтезМ-К | x64***** | x64 | ||

| ОС Лотос | x86 / x64***** | x86 / x64 | ||

| МСВСфера 6.3 сервер | x64***** | x64 | ||

| Эльбрус версия 3 | Эльбрус***** | Эльбрус |

* До версии КриптоПро CSP 3.6 R1 (сборка 3.6.5402 от 2009-07-29) включительно.

** Начиная с версии КриптоПро CSP 3.9 R2.

*** Начиная с версии КриптоПро CSP 4.0 R2.

**** Начиная с версии КриптоПро CSP 4.0 R3.

***** Начиная с версии КриптоПро CSP 4.0 R4.

****** Начиная с версии КриптоПро CSP 5.0 R2.

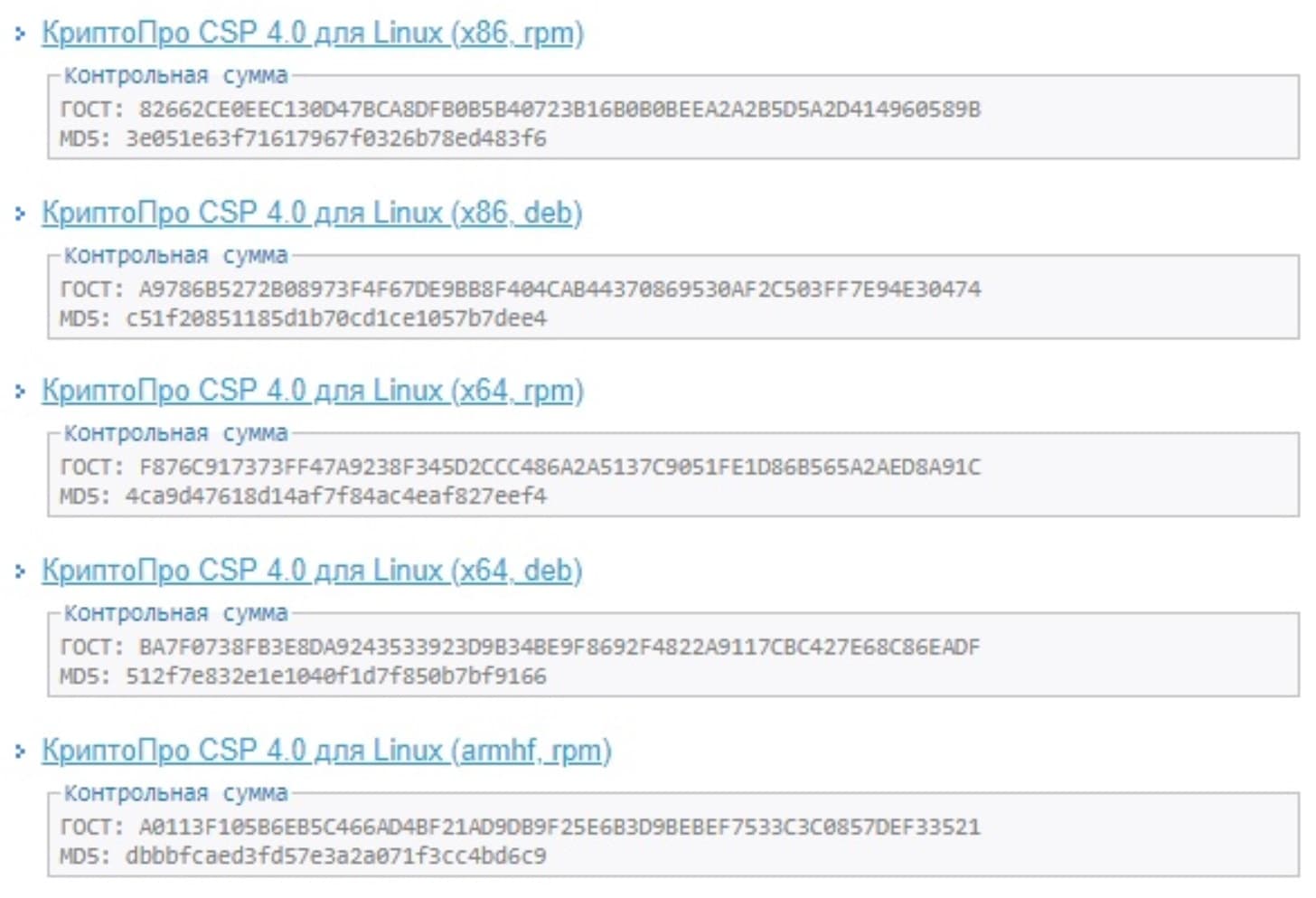

Установка КриптоПРО CSP в Linux

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).Некоторые команды могут потребовать запуска с sudo.Названия файлов и директорий могут отличаться из-за различий в версиях.

Загрузите КриптоПро CSP версии 4.0 для Вашей платформы и распакуйте архив:

tar -xzvf linux-amd64_deb.tgz

Для установки выполните команды:

sudo chmod 777 -R linux-amd64_deb/ sudo linux-amd64_deb/install.sh

Проверьте отсутствие cprocsp-rdr-gui:

dpkg -l | grep cprocsp-rdr

Установите дополнительно cprocsp-rdr-gui-gtk:

sudo dpkg -i linux-amd64_deb/cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb

Установите лицензионный ключ командой:

sudo /opt/cprocsp/sbin/amd64/cpconfig -license -set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Дополнительная информация по установке

Установка сертификатов

После установки пакетов появится возможность просматривать контейнеры на устройстве Рутокен. Например, чтобы узнать путь к требуемому контейнеру, выполните:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fq

Для работы с сертификатами нужно установить сертификат удостоверяющего центра (в данном случае устанавливается непосредственно корневой сертификат) и сертификат Рутокен на локальное хранилище.

- Загрузите с сайта удостоверяющего центра файл, содержащий корневой сертификат (обычно он имеет расширение .cer или .p7b) и, при необходимости, цепочку сертификатов.

- Загрузите список отозванных сертификатов (файл с расширением .crl) и установите полученные файлы с помощью команд, аналогичных приведённым ниже.

Установка корневого сертификата удостоверяющего центра:

/opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/<название файла>.cer -store uRoot

Установка списка отозванных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -inst -crl -file ~/Загрузки/<название файла>.crl

Установка цепочки промежуточных сертификатов:

/opt/cprocsp/bin/amd64/certmgr -inst -cert -file ~/Загрузки/<название файла>.p7b -store CA

Установка сертификата с рутокена:

/opt/cprocsp/bin/amd64/certmgr -inst -cont '<путь к контейнеру, начинающийся на \\.\>' -store uMy

Подробнее о программе certmgr можно узнать здесь.

Примечание. Чаще всего расширение .cer соответствует сертификату, а .p7b — контейнеру, в котором может содержаться один или больше сертификатов (например, их цепочка).