Страница загрузки – после регистрации, соглашаемся с условиями, затем выбираем раздел «Для Linux».

Выберите стабильную сертифицированную версию. У меня в «новой» версии наблюдался баг: если указать PIN в строке при вызове cryptcp, выдавалась ошибка о неверном пароле.

alien lsb-core libccid pcscd libmotif3

Переходим в каталог со скачанной программой, устанавливаем пакеты и программу:

linux-amd64.tgz linux-amd64 .install.sh

Установка завершена, делаем симлинки (если нет в /bin/) для быстрого доступа (~/bin/ входит в PATH):

~bin optcprocspbinamd64certmgr optcprocspbinamd64cpverify optcprocspbinamd64cryptcp optcprocspbinamd64csptest optcprocspbinamd64csptestf optcprocspbinamd64der2xer optcprocspbinamd64inittst optcprocspbinamd64wipefile optcprocspsbinamd64cpconfig

# Базовый образ с КриптоПро

FROM

# Устанавливаем timezone

ENV

“Europe/Moscow”

“1”

RUN

# необходимо скачать со страницы https://www.cryptopro.ru/products/csp/downloads

# `КриптоПро CSP 4.0 для Linux (x64, deb)` и скопировать `linux-amd64_deb.tgz` в каталог `dist`

ADD

RUN

# делаем симлинки

# прибираемся

# Образ с PHP cli и скриптами

FROM

ADD

RUN

# меняем Makefile.unix

‘PHP Extension => ‘

‘{print $4}’

‘extension_dir => ‘

‘{print $3}’

# /usr/include/php/20151012/

“s#PHPDIR=/php#PHPDIR=/usr/include/php/$PHP_BUILD#g”

# копируем недостающую библиотеку

# начинаем сборку

# применяем патч

# собираем

# делаем симлинк собранной библиотеки

“$EXT_DIR”

# включаем расширение

“extension=libphpcades.so”

# проверяем наличие класса CPStore

“var_dump(class_exists(‘CPStore’));”

‘bool(true)’

# прибираемся

ADD

ADD

# composer

# RUN apt-get update && \

# apt-get install -y –no-install-recommends curl ca-certificates && \

# # composer

# curl “https://getcomposer.org/installer” > composer-setup.php && \

# php composer-setup.php && \

# rm -f composer-setup.php && \

# chmod +x composer.phar && \

# mv composer.phar /bin/composer && \

# # прибираемся

# cd / && \

# apt-get purge -y curl ca-certificates && \

HEALTHCHECK

“curl”

“-m5”

“-f”

“http://localhost:8080/healthcheck”

CMD

“php”

“-S”

“0.0.0.0:8080”

“-t”

“/www/public/”

- Устанавливаем необходимые пакеты:

- Если предполагается использовать Рутокен S, устанавливаем драйвер Рутокен. Для Рутокен ЭЦП 2. 0/3. 0 этот шаг пропускаем.

- Скачиваем актуальную версию КриптоПро CSP. Может потребоваться авторизация. Далее распаковываем архив и устанавливаем компоненты КриптоПро:

- Скачиваем и устанавливаем корневой сертификат УЦ.

- Скачиваем КриптоПро ЭЦП Browser plug-in.

- Перезапускаем браузер и заходим на тестовую страницу КриптоПро CSP.

- В настройках плагинов браузера у CryptoPro CAdES plugin ставим значение Always Activate.

- Проверяем работоспособность на demo странице, либо на странице генерации тестового сертификата.

- CryptoPro

- Поддерживаемые браузеры

- Установка и настройка

- NPM

- Bower

- Установка КриптоПРО CSP в Linux / OSX

- Установка КриптоПРО ЭЦП browser plug-in в Linux

- Настройка плагина для Firefox (до версии 52):

- Установка сертификатов в Linux

- API

- Доступные методы

- License

- Шифрование и ключи GOST в Linux для госпорталов.

- КриптоПро

- rtPKCS11ECP

- ХромиумГост

- Госуслуги

- Сайт налоговой nalog

- СБИС

- Посмотреть ещё

- Сертификаты

- Список установленных сертификатов

- Добавление реального сертификата

- Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

- Способ с дискетой или флешкой

- С жесткого диска

- Проверка успешности установки закрытого ключа

- Добавление тестового сертификата

- Удаление сертификата

- Проверка сертификата

- Просмотр всех атрибутов сертификата

- Экспорт сертификатов на другую машину

- Настройка КриптоПРО для работы с 1С-ЭДО в Linux

- Загрузка КриптоПро CSP для Linux (на примере ОС Ubuntu).

- Установка КриптоПро CSP для Linux.

- Произвести настройки программы для работы с электронной подписью в 1С.

- Работа с сертификатами на Linux с использованием КриптоПро.

- Выполните настройку электронного документооборота согласно видеоинструкции. Типичные ошибки и способы их устранения.

- Установка сертификатов используя КриптоПРО в Linux

- Подписание документа ЭЦП

- Установка КриптоПРО CSP в Linux

- Проверка подписи ЭЦП

- Установка и настройка КриптоПРО ЭЦП Browser Plug-In в Linux

- Пример установки отдельно взятого сертификата из контейнера

- Корневые сертификаты

Устанавливаем необходимые пакеты:

|

Если предполагается использовать Рутокен S, устанавливаем драйвер Рутокен. Для Рутокен ЭЦП 2. 0/3. 0 этот шаг пропускаем.

Скачиваем актуальную версию КриптоПро CSP. Может потребоваться авторизация. Далее распаковываем архив и устанавливаем компоненты КриптоПро:

|

Скачиваем и устанавливаем корневой сертификат УЦ.

Важно

В данном примере устанавливается корневой сертификат Тестового УЦ КриптоПро. Сертификаты, выданные данным УЦ, можно использовать только в тестовых целях.

Для нормальной работы необходимо скачать и установить корневой сертификат УЦ, который выдал ваш сертификат.

Для просмотра доступных установленных контейнеров выполняем:

|

Скачиваем КриптоПро ЭЦП Browser plug-in.

|

Для Google Chrome устанавливаем расширение CryptoPro Extension for CAdES Browser из магазина Chrome.

Перезапускаем браузер и заходим на тестовую страницу КриптоПро CSP.

Для Firefox:

- Переходим по ссылке Скачать плагин. Отобразится предложение скачать расширение.

- В отобразившемся окне выберите Продолжить установку.

- В следующем окне выберите Добавить.

- В отобразившемся окне нажмите ОК. Понятно.

В настройках плагинов браузера у CryptoPro CAdES plugin ставим значение Always Activate.

Проверяем работоспособность на demo странице, либо на странице генерации тестового сертификата.

В данной статье мы описываем процесс установки и настройки КриптоПро CSP на ОС Linux (на примере Debian 11).

Она будет полезна вам, если вы получили ключ и сертификат в ФНС и используете ОС Linux для работы.

Рассматриваемая конфигурация:

- Debian 11

- КриптоПро CSP 5.0

- КриптоПро ЭЦП Browser plug-in 2.0

Порядок настройки:

1) Установка КриптоПро CSP 5.0:

1.1. Выполните регистрацию на сайте нашей компании. Если Вы уже зарегистрированы – выполните вход (необходимо ввести адрес электронной почты и пароль, которые Вы указывали при регистрации)

1.2. Перейдите на страницу загрузки дистрибутивов КриптоПро CSP

1.3. Ознакомьтесь с условиями лицензионного соглашения и нажмите кнопку «Я согласен с лицензионным соглашением. Перейти к загрузке»

1.4. Нажмите кнопку «Скачать для Linux», для загрузки дистрибутива актуальной версии КриптоПро CSP

1.5. Распакуйте загруженный архив: tar -xvf linux-amd64_deb.tgz && cd linux-amd64_deb

1.6. Запустите установку в графическом интерфейсе посредством запуска скрипта

sudo ./install_gui.sh

При установке дополнительно нужно отметить пакеты

- Smart Card and Token support modules

1.7. Для корректной работы с некоторыми ключевыми носителями необходима установка дополнительного программного обеспечения:

- pcscd (sudo apt-get install pcscd)

- libccid (sudo apt-get install libccid)

- Рутокен ЭЦП 2.0 – библиотека для работы через PKCS#11 интерфейс

- JaCarta-2 ГОСТ – Единый клиент JaCarta

- ESMART Token ГОСТ – ESMART PKI Client

- Рутокен S – пакет ifd-rutokens_1.0.4 расположен в архиве с ПО

установка скаченных выше библиотек PKCS#11 выполняется командой

sudo dpkg -i путь до скаченной библиотеки

убедитесь, что служба pcscd запущена sudo systemctl status pcscd

если нет запустите ее sudo systemctl enable –now pcscd

2) Установка КриптоПро ЭЦП BrowserPlug-in 2.0:

Скачайте КриптоПроЭЦП Browser plug-in 2.0

Распакуйте загруженный архив: tar -xvf cades-linux-amd64.tar.gz

Выполните установку

sudo dpkg -i cprocsp-pki-cades

sudo dpkg -i cprocsp-pki-plugin

3) Установка личного сертификата:

Установка личного сертификата с привязкой к ключевому контейнеру на ключевом носителе (при подключенном ключевом носителе):

Показать приложения

Инструменты КриптоПро

Контейнеры

Выбрать нужный ключевой носитель

Установить сертификат

Установка облачного сертификата описана в инструкции по ссылке

4) Проверить правильность настройки можно на тестовой странице проверки плагина.

Если настройка произведена корректно, то в поле Сертификат появится строка, соответствующая сертификату.

После выбора сертификата и нажатия кнопки Подписать появится надпись Подпись сформирована успешно.

5) Проверка статуса лицензии КриптоПро CSP 5.0:

6) Активация лицензии КриптоПро CSP 5.0:

Показать приложения

Инструменты КриптоПро

Общее

Ввести лицензию для меня

Примечания:

a) При необходимости отдельной установки сертификатов

корневых удостоверяющих центров (например, в случае использования неквалифицированного сертификата) или промежуточных удостоверяющих центров (например, в случае с проблемами автоматического построения цепочки сертификатов по ссылкам из сертификатов) эти сертификаты можно установить следующим образом:

Показать приложения

Инструменты КриптоПро

Сертификаты

Установить сертификаты

выбрать файл с нужным сертификатом

b) Для работы на портале nalog.ru необходимо:

– иметь в наличии квалифицированный сертификат электронной подписи и соответствующий ему ключ,

– для входа в личный кабинет ИП или ЮЛ с помощью электронной подписи использовать один из браузеров (рекомендуется использовать последнии доступные версии браузеров) с поддержкой ГОСТ TLS – Chromium-Gost или Яндекс.Браузер и входить по прямой ссылке:

https://lkul.nalog.ru – для юридических лиц,

https://lkipgost2.nalog.ru/lk – для индивидуальных предпринимателей.

c) Информация по входу на портал gosuslugi.ru доступна по ссылке.

Программное обеспечение «КриптоПро CSP» предназначено для контроля целостности системного и прикладного ПО, управления ключевыми элементами системы в соответствии с регламентом средств защиты, авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями. В «КриптоПро CSP» помимо самого криптопровайдера входят продукты «КриптоПро TLS», «КриптоПро EAP-TLS», «КриптоПро Winlogon» и «КриптоПро Revocation Provider».

Решение предназначено для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Реализуемые алгоритмы

- Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 «Информационная технология. Криптографическая защита информации. Функция хэширования».

- Алгоритмы формирования и проверки электронной подписи реализованы в соответствии с требованиями ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

- Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая».

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94 и ГОСТ 28147-89.

Поддерживаемые типы ключевых носителей

- дискеты 3,5;

- смарт-карты с использованием считывателей смарт-карт, поддерживающий протокол PС/SC;

- таблетки Touch-Memory DS1993 – DS1996 с использованием устройств Аккорд 4+, электронный замок «Соболь», «Криптон» или устройство чтения таблеток Touch-Memory DALLAS (только в Windows версии);

- электронные ключи с интерфейсом USB (USB-токены);

- сменные носители с интерфейсом USB;

- реестр ОС Windows;

- файлы ОС Solaris/Linux/FreeBSD.

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| Windows Server 2016 | x64* | x64** | x64 | |

| Windows 10 | x86 / x64* | x86 / x64** | x86 / x64 | |

| Windows Server 2012 R2 | x64 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2012 | x64 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2008 R2 | x64 / itanium | x64 | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows XP | x86 / x64 | |||

| Windows 2000 | x86 |

Лицензию КриптоПРО CSP на бумажном носителе вы можете запросить у своего ответственного менеджера.

✅ Купите Крипто-Про КриптоПро CSP (лицензия на право использования версии 5.0 для одного TLS-сервера), класс КС3 для одного TLS-сервера Astra Linux Special Edition до 10 000 одновременных подключений на официальном сайте

✅ Лицензия Крипто-Про КриптоПро CSP (лицензия на право использования версии 5.0 для одного TLS-сервера), класс КС3 для одного TLS-сервера Astra Linux Special Edition до 10 000 одновременных подключений по выгодной цене

✅ Крипто-Про КриптоПро CSP (лицензия на право использования версии 5.0 для одного TLS-сервера), класс КС3 для одного TLS-сервера Astra Linux Special Edition до 10 000 одновременных подключений, лицензионное программное обеспечение купите в Москве и других городах России

Предлагаем также:

- Лицензии КриптоПро CSP купить по цене от 600 руб.

- Лицензии на продукты категории Защита информации купить по цене от 1350 руб.

- Лицензии на продукты категории Антивирусы и безопасность купить по цене от 1 руб.

CryptoPro

Единое, асинхронное API для взаимодействия с КриптоПРО ЭЦП Browser Plug-In (IE8+)

Поддерживаемые браузеры

Список необходимых полифиллов (подключаются самостоятельно):

- Promise

- EventTarget.addEventListener

- Array.prototype.forEach

- Array.prototype.map

Установка и настройка

NPM

Bower

Для корректной работы используйте:

- КриптоПРО CSP (v3.6+) рекомендуется использование только сертифицированных версий. Инструкция по установке:

- Linux / OSX

- (в Windows следуйте указаниям программы-установщика)

- КриптоПРО ЭЦП browser plug-in (v1.5+). Инструкция по установке:

- Linux

- (в Windows и OSX следуйте указаниям программы-установщика)

Затем установите необходимые сертификаты в систему. Инструкция для Linux / OSX.

Установка КриптоПРО CSP в Linux / OSX

Процесс установки в OSX незначительно отличается от Linux, поэтому описание приведено на примере дистрибутива семейства Debian (x64).

Некоторые команды могут потребовать запуска с sudo.

Названия файлов и директорий могут отличаться из-за различий в версиях.

После загрузки КриптоПРО CSP для нужной платформы, распакуйте архив:

tar -xzvf linux-amd64_deb.tgz chmod 777 -R linux-amd64_deb/

Запустите скрипт установки:

linux-amd64_deb/install.sh

Проверьте отсутствие cprocsp-rdr-gui:

dpkg -l grep cprocsp-rdr

Установите дополнительно cprocsp-rdr-gui-gtk:

dpkg -i linux-amd64_deb/cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb

Дополнительная информация по установке

Установка КриптоПРО ЭЦП browser plug-in в Linux

Загрузите КриптоПРО ЭЦП browser plug-in и распакуйте его:

mkdir cades_linux_amd64 tar -xzvf cades_linux_amd64.tar.gz -C cades_linux_amd64

Сконвертируйте rpm в deb пакеты при помощи утилиты alien:

apt-get update apt-get install alien cades_linux_amd64 alien

dpkg -i cprocsp-pki-cades_2.0.0-2_amd64.deb dpkg -i cprocsp-pki-plugin_2.0.0-2_amd64.deb

Проверьте наличие файлов плагина:

lrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so.2 -> libnpcades.so.2.0.0

-rwxr-xr-x 1 root root 2727236 Июн 8 14:33 libnpcades.so.2.0.0″>

ls -la /opt/cprocsp/lib/amd64 grep libnpcades

lrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so - libnpcades.so.2.0.0

lrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so.2 - libnpcades.so.2.0.0

-rwxr-xr-x 1 root root 2727236 Июн 8 14:33 libnpcades.so.2.0.0Настройка плагина для Firefox (до версии 52):

После настройки плагина на страницах, запрашивающих работу с ЭП в панели навигации, рядом с url будет кнопка,

позволяющая “разрешить и запомнить” использование установленного плагина.

/usr/lib/mozilla/plugins cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 ./ ldd libnpcades.so.2.0.0 cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 ./libnpcades.so ldd libnpcades.so

Перезапустите Firefox, и убедитесь в наличии CryptoPRO Cades plugin (см. Menu -> Addons).

Установка сертификатов в Linux

В OSX процесс схож с Linux.

Подключите USB носитель с ключевыми контейнерами и проверьте результат команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 16188003

.LASHvanov

.LASHetrov

.LASHidorov

.LASHasiliev

.LASHmirnov

OK.

Total: SYS: 0,020 sec USR: 0,060 sec UTC: 0,180 secСкопируйте ключевой контейнер \\.\FLASH\.\sidorov на жесткий диск:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc -contdest

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 38556259

CryptAcquireContext succeeded.HCRYPTPROV: 38770755

Total: SYS: 0,000 sec USR: 0,100 sec UTC: 14,920 sec

[ErrorCode: 0x00000000]Проверьте наличие нового контейнера \\.\HDIMAGE\sidor:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34554467

.LASHvanov

.LASHetrov

.LASHidorov

.LASHasiliev

.LASHmirnov

.DIMAGEidor

OK.

Total: SYS: 0,010 sec USR: 0,050 sec UTC: 0,130 sec

[ErrorCode: 0x00000000]Установите личный сертификат:

/opt/cprocsp/bin/amd64/certmgr -inst -cont

Возможно в выводе вы ссылку на сертификат УЦ

При необходимости загрузите сертификат удостоверяющего центра и установите его командой:

<div dir="auto" data-snippet-clipboard-copy-content="/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file .crt”>

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file файл сертификата.crt

После чего, при проверке установленного личного сертификата вы увидите PrivateKey Link: Yes:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

API

Пример работы с API лежит в папке example.

Доступные методы

Список доступных методов можно посмотреть в файле src/apiAsync.js.

License

Шифрование и ключи GOST в Linux для госпорталов.

КриптоПро

Качаю КриптоПро CSP 5.0 для Linux (x64, deb)

tar xf linux-amd64_deb.tgz

cd linux-amd64_deb/

sudo ./install_gui.sh

Выбираем модули. Ставь все галочки. Лицензию можно вбить позже этим же скриптом.

Подпись у меня на RutokenLite. Драйверы для Рутокен Lite в современных операционных системах GNU\Linux не требуются (версия libccid не ниже 1.4.2).

sudo apt install libusb-1.0-0-dev pcscd pcsc-tools

Можно вставлять токен и посмотреть на него в “Инструменты Криптопро”.

Нажмите кнопку “Установить сертификат”

rtPKCS11ECP

ХромиумГост

dpkg -i chromium-gost-85.0.4183.121-linux-amd64.deb

apt -f install

Госуслуги

sudo dpkg -i IFCPlugin-x86_64.deb

IFCP не видит КриптоПро 5 при стандартных настройках, возможно увидит другие CSP, но надо донастроить

sudo nano /etc/ifc.cfg

params =

(

{

name = "CryptoPro CSP";

alias = "cprocsp";

type = "pkcs11";

alg = "gost2001";

model = "CPPKCS 3";

lib_linux = "/opt/cprocsp/lib/amd64/libcppkcs11.so";

},

{

name = "CPPKCS11_2012_256";

alias = "CPPKCS11_2012_256";

type = "pkcs11";

alg = "gost2012_256";

model = "CPPKCS 3";

lib_linux = "/opt/cprocsp/lib/amd64/libcppkcs11.so";

},

{

name = "CPPKCS11_2012_512";

alias = "CPPKCS11_2012_512";

type = "pkcs11";

alg = "gost2012_512";

model = "CPPKCS 3";

lib_linux = "/opt/cprocsp/lib/amd64/libcppkcs11.so";

}

)

Ослальные криптопровайдеры выкинул из плагина.

ХромиумГост IPFC не видит. FIX

sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/

Сайт налоговой nalog

В личный кабинет физлица пустит с любого браузера. В лк ИП через ГОСТ. В лк ЮЛ через ГОСТ по прямой ссылке (чтоб пропустить проверку совместимости)

tar xf cades_linux_amd64.tar.gz

cd cades_linux_amd64/

dpkg -i cprocsp-pki-cades_2.0.0-1_amd64.deb cprocsp-pki-plugin_2.0.0-1_amd64.deb

Неправильные алиасы к оидам в поставке криптопро 5

export PATH=$PATH:/opt/cprocsp/bin/amd64/:/opt/cprocsp/sbin/amd64/

cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.1!3' -add string 'Name' 'GOST R 34.10-2012 256 bit'

cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.2!3' -add string 'Name' 'GOST R 34.10-2012 512 bit'

СБИС

tar xf sbis3plugin-setup.tar.xz

cd SBIS3Plugin/

sudo mkdir -p /usr/share/pki/ca-trust-source/anchors/

sudo ln -s /sbin/update-ca-certificates /sbin/update-ca-trust

sudo ./install.sh

sudo openssl x509 -inform DER -outform PEM -in /usr/share/pki/ca-trust-source/anchors/sbis.pem -out /usr/share/ca-certificates/sbis.crt

sudo dpkg-reconfigure ca-certificates

sudo update-ca-certificates

sudo mkdir -p /etc/pki/tls/certs/

sudo ln -s /etc/ssl/certs/ca-certificates.crt /etc/pki/tls/certs/ca-bundle.crt

Для дебиан 9

sudo ln -s /bin/mkdir /usr/bin/mkdir

sudo ln -s /bin/chmod /usr/bin/chmod

Для скриншотов libavcodec-dev libva1 libva-drm1

перезагрузить страницу и на точке останова добавить u.detection в Watch и поставить isMac = true

Добавить алгоритмы в CAPI

export PATH=$PATH:/opt/cprocsp/bin/amd64/:/opt/cprocsp/sbin/amd64/

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider' -add string 'Function Table Name' CPCSP_GetFunctionTable

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider' -add long Type 75

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider' -add string 'Image Path' /opt/cprocsp/lib/amd64/libcsp.so

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider' -add string 'Function Table Name' CPCSP_GetFunctionTable

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider' -add long Type 80

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider' -add string 'Image Path' /opt/cprocsp/lib/amd64/libcsp.so

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider' -add string 'Function Table Name' CPCSP_GetFunctionTable

cpconfig -ini '\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider' -add long Type 81

Добавить Крипто Про в Программы по типу 75. Добавить Крипторо ещё раз. Указать тип 80 и имя Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider алгоритмы выбрать из списка GR 34.10-2012 256 и GR 34.11-2012 256

Указать путь к программам /opt/cprocsp/lib/amd64/libcapi20.so

Посмотреть ещё

Сертификаты

Список установленных сертификатов

certmgr -list, например:

1------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=test2 Serial : 0x120007E4E683979B734018897B00000007E4E6 SHA1 Hash : 0x71b59d165ab5ea39e4cd73384f8e7d1e0c965e81 Not valid before : 07/09/2015 10:41:18 UTC Not valid after : 07/12/2015 10:51:18 UTC PrivateKey Link : Yes. Container : HDIMAGE\\test2.000\F9C9 2------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=webservertest Serial : 0x120007E47F1FD9AE0EDE78616600000007E47F SHA1 Hash : 0x255c249150efe3e48f1abb3bc1928fc8f99980c4 Not valid before : 07/09/2015 09:56:10 UTC Not valid after : 07/12/2015 10:06:10 UTC PrivateKey Link : Yes. Container : HDIMAGE\\webserve.001\2608

Добавление реального сертификата

Добавить только сертификат (только проверка ЭЦП):

certmgr cert.cer

Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

Закрытый ключ состоит из шести key-файлов:

header.key masks2.key masks.key name.key primary2.key primary.key

Способ с дискетой или флешкой

Скопировать в корень дискеты или флэшки сертификат и приватный ключ (из каталога 999996.000, 999996 – название (alias) контейнера):

pathtokey mediaflashdrive pathtocertclient.cer mediaflashdrive

Выполнить команду по копированию ключа с флэшки на диск, ключ попадет в пользовательское хранилище My.

Необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.

[email protected] – то, что прописано в поле E сертификата (можно посмотреть командой keytool --printcert -file /path/to/cert/client.cer):

csptest

С жесткого диска

«Ручной способ».

Скопировать приватный ключ в хранилище (контейнер), где <username> – имя пользователя linux:

pathtokey varoptcprocspkeysusername

Поставить «минимальные» права:

varoptcprocspkeysusername

Узнать реальное название контейнера:

csptest -enum_cont

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

certmgr pathtofileclient.cer

Если следующая ошибка, нужно узнать реальное название контейнера (см. выше):

Failed to open container \\.\HDIMAGE\<container> [ErrorCode: 0x00000002]

Установить сертификат УЦ из-под пользователя root командой:

certmgr uroot pathtofileCA.cer

Проверка успешности установки закрытого ключа

certmgr

Если выводится PrivateKey Link: Yes. Container: HDIMAGE\\999996.000\D7BB, то есть и сертификат, и приватный ключ, а если выводится PrivateKey Link: No – связи нет, и использовать такой контейнер для подписи не удастся.

Источник

Добавление тестового сертификата

Добавление работает только на той же машине, и в тот же контейнер, где был сформированы следующий запрос на добавление:

cryptcp test.csr

Ввести пароль на контейнер test123.

cryptcp myname.csr

Пароль mysecurepass

Откройте в браузере ссылку тестовый удостоверяющий центр КриптоПро

cryptcp certnew.cer

Ввести пароль на контейнер. По-умолчанию: 12345678

Удаление сертификата

Проверка сертификата

certmgr file.sig

Ответ:

1------- Issuer : [email protected], C=RU, L=Москва, O=ООО КРИПТО-ПРО, CN=УЦ KPИПTO-ПPO Subject : [email protected], C=RU, L=г. Москва, O="ООО ""Верес""", OU=Руководство, CN=Иванов Иван Иванович, T=Генеральный директор Serial : 0x75F5C86A000D00016A5F SHA1 Hash : 0x255c249150efe3e48f1abb3bc1928fc8f99980c4 Not valid before : 08/12/2014 09:04:00 UTC Not valid after : 08/12/2019 09:14:00 UTC PrivateKey Link : No

Подписание пустого файла (размер 0) проходит успешно, но при просмотре сертификатов этого файла выдается ошибка:

Can't open certificate store: '/tmp/tmp.G8cd13vzfZ.sig'. Error: No certificate found. /dailybuilds/CSPbuild/CSP/samples/CPCrypt/Certs.cpp:312: 0x2000012D [ErrorCode: 0x2000012d]

Будьте внимательны!

Просмотр всех атрибутов сертификата

В cryptcp нет необходимых инструментов для получения всех атрибутов сертификата. Поэтому следует использовать openssl, но настроив его.

Получаем SHA 1 хеши:

certmgr -list -f file.sig | grep 'SHA1 Hash'

В цикле извлекаем сертификаты:

cryptcp -nochain -copycert -thumbprint 255c249150efe3e48f1abb3bc1928fc8f99980c4 -f file.sig -df certificate.der -der

openssl x509 -in certificate.der -inform der -text -noout

Настройка openssl для поддержки ГОСТ:

В файл /etc/ssl/openssl.cnf

openssl_def # Это в начало файла #Все что ниже в конец /usr/lib/ssl/engines/libgost.so # заменить реальным файлом

Проверка:

openssl ciphers gost GOST2001-GOST89-GOST89 GOST94-GOST89-GOST89

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся тут: /var/opt/cprocsp/keys. Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт самих сертификатов (если их 14):

i ; certmgr .cer;

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

csptest -keyset -enum_cont -verifycontext -fqcn

И как обычно, связываем сертификат и закрытый ключ:

certmgr -inst -file 1.cer -cont '\\.\HDIMAGE\container.name'

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Can not install certificate Public keys in certificate and container are not identical

Если все успешно:

Если нет закрытого ключа, то просто ставим сертификат:

certmgr -inst -file 1.cer

Настройка КриптоПРО для работы с 1С-ЭДО в Linux

Дата обновления: 28.06.2022

Номер карточки: SD0008588

Для работы на Linux рекомендуется использовать последнюю сертифицированную версию КриптоПро CSP.

Также для работы через браузер потребуется установка расширения для работы с файлами, а также крипторасширение – подробнее см. п. 3 данной статьи.

Для работы с системой маркировки и для подачи заявления на сертификат потребуется установка внешней компоненты – установка запускается автоматически при первом обращении к указанному функционалу.

Загрузка КриптоПро CSP для Linux (на примере ОС Ubuntu).

Для загрузки криптопровайдера необходимо:

1.1 Авторизоваться на официальном сайте производителя.

1.2 Перейти на вкладку «Скачать» и выбрать «КриптоПро CSP».

1.3 Выбрать последнюю сертифицированную версию КриптоПро CSP для Linux соответствующую разрядности системы, а также формату пакетов и сохранить дистрибутив.

Установка КриптоПро CSP для Linux.

2.1. Открыть «Загрузки» и распаковать скаченный архив linux-amd64_deb.tgz в текущую папку.

2.2 Выбрать правой кнопкой мыши распакованную папку linux-amd64_deb и выполнить команду «Открыть в терминале».

2.3 Для запуска мастера установки КриптоПро в терминале требуется выполнить команду sudo ./install_gui.sh

При необходимости процесс установки можно полностью инициировать через терминал

cd Загрузки – перейти в каталог со скаченным архивом linux-amd64_deb.tgz

tar -zxf ./linux-amd64_deb.tgz – извлечь содержимое архива в текущую папке

cd linux-amd64_deb – перейти в распакованную папку

sudo ./install_gui.sh – запустить мастер установки

2.4 Откроется установщик КриптоПро CSP. Нажимаем «Далее».

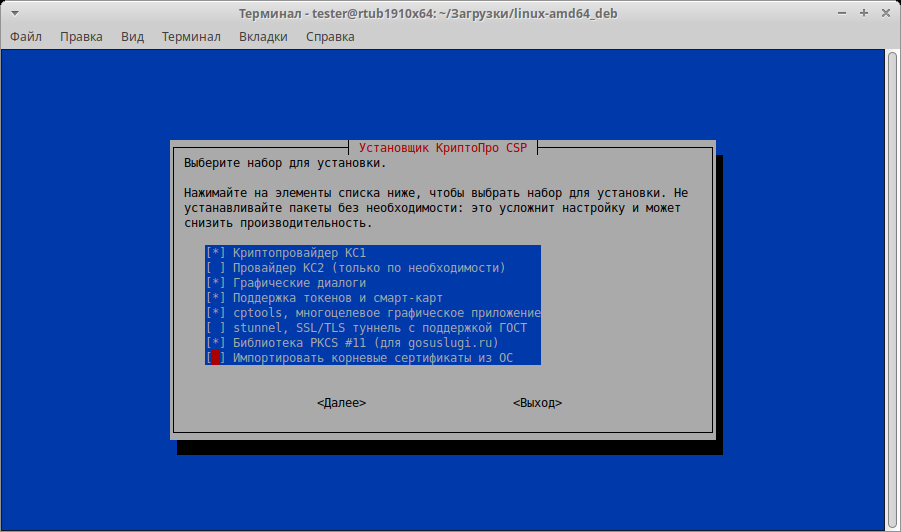

2.5 Если на данном рабочем месте будет осуществляться работа со съёмными токенами, то в наборе для установки следует отметить «Поддержка токенов и смарт-карт» (для выбора следует использовать пробел). Затем нажимаем «Далее».

2.6 На следующем шаге нажимаем «Установить».

2.7 Установка произошла успешно. Нажимаем «ОК».

Произвести настройки программы для работы с электронной подписью в 1С.

Настройка программы для работы с электронной подписью осуществляется в разделе Администрирование – Обмен электронными документами – Настройки электронной подписи и шифрования – Программы.

В списке программ необходимо открыть КриптоПро CSP (ГОСТ 2012/256) и выбрать КриптоПро CSP (ГОСТ 2012/256) КС1

Если используется клиент-серверный режим запуска совместно с КриптоПРО версии 4, и пользователь планирует использовать информационную базу с рабочих мест с ОС Windows, то следует добавить в КС1-Провайдер имя программы в ожидаемом для ОС Windows виде:

cpconfig -ini ‘\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider’ -add string ‘Image Path’ /opt/cprocsp/lib/ia32/libcsp.so

cpconfig -ini ‘\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider’ -add string ‘Function Table Name’ CPCSP_GetFunctionTable

cpconfig -ini ‘\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider’ -add long Type 80

Подробнее

Затем следует указать путь к библиотекам программы криптографии, выбрав значение «Стандартный путь для Linux». В актуальных версиях Библиотеки Стандартных Подсистем данное поле не является обязательным к заполнению. Значение по умолчанию опрашивается автоматически.

/opt/cprocsp/lib/amd64/libcapi10.so:/opt/cprocsp/lib/amd64/libcapi20.so – стандартный путь к программе КриптоПро CSP для Linux

Если при установке КриптоПро были выбраны нестандартные пути для установки – в данном поле необходимо указывать те пути, по которым размещены библиотеки КриптоПро.

Также хотелось бы отметить, что у пользователя, из-под которого будет запускаться 1С, должны быть назначены разрешающие права доступа на папки, в которых расположены библиотеки КриптоПро.

Для работы в веб-клиенте требуется установка внешней компоненты для работы с криптографией под конкретный браузер.

Работа с сертификатами на Linux с использованием КриптоПро.

Технология электронной подписи реализуется на связке открытого и закрытого ключа. Закрытый ключ (или контейнер закрытого ключа) – уникальная последовательность символов, с помощью которой формируется каждая электронная подпись (документа) или выполняется расшифровка. Он является конфиденциальной частью пары, запрещено передавать его кому-либо. Открытый ключ — это ваш сертификат, публичная часть, необходимая для проверки подписи и шифрования.

4.1 Контейнер хранится на аппаратном ключевом носителе (токене)

4.1.1 Для работы с ключевыми носителями потребуется установить дополнительные библиотеки через соответствующие команды в Терминале.

apt-get install libpcsclite1 pcscd libccid

4.1.2 После установки необходимых пакетов пользователю требуется вставить токен, открыть Инструменты КриптоПро CSP и перейти на вкладку «Контейнеры». Необходимый контейнер должен отображаться с соответствующим типом считывателя.

В списке контейнеров необходимо выбрать интересующий и нажать «Установить сертификат».

Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты»

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

4.2 Контейнер хранится на съёмном носителе.

4.2.1 Пользователю требуется вставить съемный носитель, открыть Инструменты КриптоПро CSP и перейти на вкладку «Контейнеры». Необходимый контейнер должен отображаться с соответствующим типом считывателя. В списке контейнеров необходимо выбрать интересующий и нажать «Установить сертификат».

Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

4.2 Перенос контейнера со съёмного носителя на жёсткий диск.

4.2.1 Для переноса закрытого ключа на жёсткий диск необходимо вставить съёмный носитель, затем открыть КриптоПро CSP и перейти на вкладку «Контейнеры», выбрать необходимый контейнер, затем нажать «Скопировать контейнер».

4.2.2 В появившемся окне необходимо выбрать «Директория» и нажать «ОК».

4.2.3 В появившемся окне необходимо ввести пароль от контейнера сертификата и нажать «ОК».

4.2.4 Затем необходимо задать новый пароль для копии контейнера или оставить его без пароля.

4.2.5 Контейнер успешно скопирован на жесткий диск.

4.2.6 Затем необходимо произвести установку сертификата. Для этого требуется выбрать скопированный контейнер со считывателем HDIMAGE и нажать «Установить сертификат». Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

Статья по переносу закрытых ключей из Vipnet в КриптоПро

4.3 Перенос контейнера из папки на жёсткий диск.

4.3.1 Для переноса контейнера из папки на жёсткий диск, пользователю необходимо выбрать папку с содержимым закрытого ключа (файлы расширением .key) и нажать «Копировать в…»

4.3.2 В открывшемся окне необходимо перейти к каталогу Компьютер/var/opt/cprocsp/keys/<ИмяПользователя>/ и нажать «Выбрать»

4.3.3 После этого необходимый закрытый ключ отобразится в КриптоПро CSP на вкладке «Контейнеры».

4.3.4 Затем необходимо произвести установку сертификата. Для этого требуется выбрать скопированный контейнер со считывателем HDIMAGE и нажать «Установить сертификат». Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

Выполните настройку электронного документооборота согласно видеоинструкции. Типичные ошибки и способы их устранения.

6.1 Сертификат не установлен на компьютере.

Вариант 1. (Установка через криптопровайдер).

Пользователю необходимо скопировать сертификат открытого ключа в папку «Загрузки».

Для установки открытой части ключа пользователю необходимо открыть КриптоПро CSP, перейти на вкладку «Сертификаты», а затем нажать «Установить сертификаты».

В открывшемся окне требуется выбрать необходимый сертификат (файл c расширением .cer) и нажать «Открыть».

Сертификат автоматически определит подходящий контейнер.

Вариант 2 (Установка через терминал).

Пользователю необходимо скопировать сертификат открытого ключа в папку «Загрузки».

Открыть терминал (Ctrl+Alt+T) и выполнить команду по установке сертификата (открытого ключа).

/opt/cprocsp/bin/amd64/certmgr -inst -f ~/Загрузки/<имя сертификата>.cer -ask-container

В процессе установки будет предложено выбрать контейнер закрытого ключа, с которым будет ассоциирован сертификат (открытый ключ), например:

Пользователю потребуется выбрать контейнер

1) \\.\HDIMAGE\ООО «Тестовая организация №1»

Выберите контейнер, к которому относится сертификат. Например, введите 1 и нажмите «Enter».

Сертификат будет связан с контейнером и установлен в хранилище «Личное». ErrorCode: 0x00000000 свидетельствует об отсутствии ошибок.

6.2 Цепочка сертификатов обработана, но прервана на корневом который не является доверенным.

Вариант 1. (Установка через криптопровайдер).

Для установки доверенного корневого сертификата следует открыть КриптоПро CSP, перейти на вкладку «Сертификаты», затем в списке выбрать личный сертификат, при работе с которым выходит ошибка и нажать «Свойства сертификата».

В открывшемся окне необходимо скопировать ссылку URL сертификата УЦ и вставить её адресную строку браузера. Произойдёт загрузка доверенного корневого сертификата удостоверяющего центра.

В КриптоПРО CSP на вкладке «Сертификаты» необходимо нажать кнопку «Установить сертификат». В открывшемся окне следует перейти в папку «Загрузки», выбрать скаченный сертификат и нажать «Открыть».

В появившемся окне необходимо нажать «ОК».

Вариант 2 (Установка через терминал).

Пользователю требуется скачать необходимый доверенный сертификат способом указанным выше, а затем перейти терминал (Ctrl+Alt+T) и выполнить команду по установке доверенного корневого сертификата.

/opt/cprocsp/bin/amd64/certmgr -inst -store root -f ~/Загрузки//<имя сертификата>.crt

В появившемся окне необходимо нажать «ОК».

Сертификат будет установлен в хранилище «Доверенные корневые центры сертификации». ErrorCode: 0x00000000 свидетельствует об отсутствии ошибок.

Также вам может быть интересно:

Что нужно для подключения 1С-ЭДО

Стоимость сервиса 1С-ЭДО

Создание профиля ЭДО. Отправка приглашений контрагенту

Установка сертификатов используя КриптоПРО в Linux

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).Названия файлов и директорий могут варьироваться от системы к системе.

При установке личных сертификатов не нужны права суперпользователя, и наоборот, при установке сертификатов УЦ(корневых и промежуточных) могут потребоваться такие права.

Подключите USB носитель с ключевыми контейнерами и проверьте результат команды:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifycCSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 16188003

\\.\FLASH\ivanov

\\.\FLASH\petrov

\\.\FLASH\sidorov

\\.\FLASH\vasiliev

\\.\FLASH\smirnov

OK.

Total: SYS: 0,020 sec USR: 0,060 sec UTC: 0,180 secМожно сразу установить личные сертификатов из всех доступных контейнеров одной командой:/opt/cprocsp/bin/amd64/csptestf -absorb -certsПроизойдет установка сертификатов, находящихся во всех доступных в момент запуска команды контейнерах (съемных флэш-носителях, жесткого диска и т. д.) в хранилище uMy.

Подписание документа ЭЦП

cryptcp КПС pincode src.txt dest.txt.sig

nochain – отменяет проверку цепочки сертификатов

pin – пин-код

КПС1 – критерий поиска сертификата

Пример создания ЭЦП (по SHA1 Hash):

cryptcp 255c249150efe3e48f1abb3bc1928fc8f99980c4 test.txt test.txt.sig

[ReturnCode: x] | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|

| 0 | успешно | 0 |

0x8010006b | Введен неправильный PIN | 107 |

0x2000012d | Сертификат не найден | 45 |

0x20000065 | Не удалось открыть файл | 101 |

Установка КриптоПРО CSP в Linux

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).Некоторые команды могут потребовать запуска с sudo.Названия файлов и директорий могут отличаться из-за различий в версиях.

Загрузите КриптоПро CSP версии 4.0 для Вашей платформы и распакуйте архив:

tar -xzvf linux-amd64_deb.tgz

Для установки выполните команды:

sudo chmod 777 -R linux-amd64_deb/ sudo linux-amd64_deb/install.sh

Проверьте отсутствие cprocsp-rdr-gui:

dpkg -l | grep cprocsp-rdr

Установите дополнительно cprocsp-rdr-gui-gtk:

sudo dpkg -i linux-amd64_deb/cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb

Установите лицензионный ключ командой:

sudo /opt/cprocsp/sbin/amd64/cpconfig -license -set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Дополнительная информация по установке

Проверка подписи ЭЦП

Для верифицирования сертификатов нужен сертификат удостоверяющего центра и актуальный список отзыва сертификатов,

либо настроенный для этого revocation provider.

Корневой сертификат УЦ, список отзыва сертификата является одним из реквизитов самого сертификата.

Контрагенты когда открывают подписи в КриптоАРМ используют revocation provider, он делает проверки отзыва сертификата онлайн.

Как реализована проверка в Шарепоинте не знаю. Знаю только что используется библиотека Крипто.Net

cryptcp

Проверка конкретной подписи из локального хранилища по его хешу:

cryptcp 255c249150efe3e48f1abb3bc1928fc8f99980c4 test.txt.sig

Проверить, взяв сертификат из file1.sig, подпись файла file2.sig. Практически, надо использовать один и тот же файл:

cryptcp file1.sig file2.sig

Ответ:

Certificates found: 2 Certificate chains are checked. Folder './': file.xls.sig... Signature verifying... Signer: Старший инженер, Иванов Иван Иванович, Отдел закупок, ООО «Верес», Москва, RU, [email protected] Signature's verified. Signer: Генеральный директор, Сидоров Иван Петрович, Руководство, ООО «Кемоптика», Москва, RU, [email protected] Signature's verified. [ReturnCode: 0]

Результат:

[ReturnCode: x] | Текст | Описание | Возвращаемый код завершения в баше $? |

|---|---|---|---|

| 0 | Успешно | 0 | |

0x80091004 | Invalid cryptographic message type | Неправильный формат файла | 4 |

0x80091010 | The streamed cryptographic message is not ready to return data | Пустой файл | 16 |

Установка и настройка КриптоПРО ЭЦП Browser Plug-In в Linux

Описание процесса установки приведено на примере дистрибутива семейства Debian (x64).Некоторые команды могут потребовать запуска с sudo.Названия файлов и директорий могут отличаться из-за различий в версиях.

Загрузите КриптоПро ЭЦП Browser plug-in версии 2.0 и распакуйте его:

mkdir cades_linux_amd64 && tar -xzvf cades_linux_amd64.tar.gz -C cades_linux_amd64

Сконвертируйте rpm в debпакеты при помощи утилиты alien:

apt-get install alien cd cades_linux_amd64 sudo alien --scripts *

Установите пакеты:

sudo dpkg -i cprocsp-pki-cades_2.0.0-2_amd64.deb

sudo dpkg -i cprocsp-pki-plugin_2.0.0-2_amd64.deb

Проверьте наличие файлов плагина:

ls -la /opt/cprocsp/lib/amd64 | grep libnpcadeslrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so -> libnpcades.so.2.0.0

lrwxrwxrwx 1 root root 19 Окт 21 12:33 libnpcades.so.2 -> libnpcades.so.2.0.0

-rwxr-xr-x 1 root root 2727236 Июн 8 14:33 libnpcades.so.2.0.0

Для использования Firefox версий ниже 52 необходимо скопировать файлы плагина и убедиться в отсутствии битых ссылок на библиотеки:

cd /usr/lib/mozilla/plugins

sudo cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 ./

ldd libnpcades.so.2.0.0sudo cp /opt/cprocsp/lib/amd64/libnpcades.so.2.0.0 ./libnpcades.soldd libnpcades.so

Перезапустите Firefox, и убедитесь в наличии CryptoPRO Cades plugin (см. Menu -> Addons).

Пример установки отдельно взятого сертификата из контейнера

При необходимости скопируйте ключевой контейнер \\.\FLASH\.\sidorov на жесткий диск:

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc '\\.\FLASH\sidorov' -contdest '\\.\HDIMAGE\sidor'CSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 38556259

CryptAcquireContext succeeded.HCRYPTPROV: 38770755

Total: SYS: 0,000 sec USR: 0,100 sec UTC: 14,920 sec

[ErrorCode: 0x00000000]Наличие [ErrorCode: 0x00000000] в завершении каждой команды КриптоПРО говорит о ее успешном выполнении.

Проверьте наличие нового контейнера \\.\HDIMAGE\sidor:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifycCSP (Type:80) v4.0.9009 KC1 Release Ver:4.0.9797 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34554467

\\.\FLASH\ivanov

\\.\FLASH\petrov

\\.\FLASH\sidorov

\\.\FLASH\vasiliev

\\.\FLASH\smirnov

\\.\HDIMAGE\sidor

OK.

Total: SYS: 0,010 sec USR: 0,050 sec UTC: 0,130 sec

[ErrorCode: 0x00000000]Установите личный сертификат:

/opt/cprocsp/bin/amd64/certmgr -inst -cont '\.HDIMAGEsidor'Certmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Install:

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, [email protected], C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : SNILS=12345678901, OGRN=1234567890123, INN=0011234567890, [email protected], C=RU, S=10 Республика Карелия, L=Петрозаводск, O=ООО Ромашка, CN=Сидоров Николай Павлович, T=Администратор, G=Николай Павлович, SN=Сидоров

Serial : 0x12C40953000000000019

SHA1 Hash : 0xdd0ea8db46a372571c55315cd7e4d8e2de8fb9b6

SubjKeyID : 5fc37e578cce0abe739c4da227f68a2f9abcb128

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 09/08/2016 06:07:00 UTC

Not valid after : 09/11/2017 06:17:00 UTC

PrivateKey Link : No

CA cert URL : <mark>http://cert1.ucestp.ru/estp.crt</mark>

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]Скачайте корневой сертификат по ссылке выше (из поля CA cert URL): http://cert1.ucestp.ru/estp.crt и перенесите его, например, в домашнюю папку:

cp ~/Загрузки/estp.crt ~/estp.crt

Установите корневой сертификат (возможно потребуются права суперпользователя):

/opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file ~/estp.crtCertmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

Install:

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, [email protected], C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : OGRN=1234567890123, INN=1234567890, STREET=Арбат, [email protected], C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Serial : 0x50D7BC0E4A3EC9994454EB83013EE5F5

SHA1 Hash : 0xd2144a3e098b6f2decb224257f48e2b7c6d85209

SubjKeyID : 07b753cd561dee8e5e83407be4575ecc05bfec14

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 17/06/2016 13:15:21 UTC

Not valid after : 17/06/2021 13:25:01 UTC

PrivateKey Link : No

=============================================================================

[ErrorCode: 0x00000000]Проверьте установку личного сертификата:

/opt/cprocsp/bin/amd64/certmgr -list -store uMyCertmgr 1.0 (c) "CryptoPro", 2007-2010.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : OGRN=1234567890123, INN=1234567890, STREET=Арбат, [email protected], C=RU, S=77 г.Москва, L=Москва, O=ООО 'Беркут', OU=Удостоверяющий центр, CN=UCESTP

Subject : SNILS=12345678901, OGRN=1234567890123, INN=0011234567890, [email protected], C=RU, S=10 Республика Карелия, L=Петрозаводск, O=ООО Ромашка, CN=Сидоров Николай Павлович, T=Администратор, G=Николай Павлович, SN=Сидоров

Serial : 0x12C40953000000000019

SHA1 Hash : 0xdd0ea8db46a372571c55315cd7e4d8e2de8fb9b6

SubjKeyID : 5fc37e578cce0abe739c4da227f68a2f9abcb128

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 09/08/2016 06:07:00 UTC

Not valid after : 09/11/2017 06:17:00 UTC

PrivateKey Link : Yes

Container : HDIMAGE\\sidor.000\2B01

Provider Name : Crypto-Pro GOST R 34.10-2012 KC1 CSP

Provider Info : ProvType: 80, KeySpec: 1, Flags: 0x0

CA cert URL : http://cert1.ucestp.ru/estp.crt

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

=============================================================================

[ErrorCode: 0x00000000]Корневые сертификаты

Просмотр корневых сертификатов

certmgr uroot

В более старых версиях вместо uroot следует использовать root:

certmgr root

Добавление корневых сертификатов (под root) из файла cacer.p7b

certmgr uroot cacer.p7b

Необходимо последовательно добавить все сертификаты