- Возможные причины с определением контейнера

- Введение

- Первый этап: подготовка компьютера и копирование ключа

- Второй этап: подготовка компьютера 2 и установка ключа

- Как скопировать ключи с дискеты или флешки в реестр

- Назначение КриптоПро CSP

- Ключевые особенности

- Если сертификат со встроенной лицензией

- Если сертификат без встроенной лицензии (приобретали серийный номер на рабочее место)

- Ввод лицензии через портал диагностики

- Для ввода лицензии на КриптоПро CSP версии 3. 6 необходимо выполнить следующие шаги:

- Для ввода лицензии на КриптоПро CSP версии 3. 9 необходимо выполнить следующие шаги:

- Для ввода лицензии на КриптоПро CSP версии 4. 0 необходимо выполнить следующие шаги:

- Копирование на профиле Диагностики

- Массовое копирование

- 3 Comments

- Описание окружения

- Копирование с помощью КриптоПро CSP

- Как решить проблему, что криптопро не видит USB ключ?

- Копирование средствами Windows

- Установка единого клиента JaCarta PKI

- Установка личного сертификата с дискеты

- Выбор сертификата

- Выбор контейнера

- Выбор хранилища

- Завершение установки личного сертификата

- Установка личного сертификата завершена

- Алгоритм решения проблем с JaCarta

Возможные причины с определением контейнера

- Во первых, это проблема с драйверами, например, в Windows Server 2012 R2, JaCarta в идеале должна определяться в списке смарт карт как JaCarta Usbccid Smartcard, а не Microsoft Usbccid (WUDF)

- Во вторых если устройство видится как Microsoft Usbccid (WUDF), то версия драйверов может быть устаревшей, и из-за чего ваши утилиты будут не определять защищенный USB носитель.

- Устарелая версия CryptoPRO

Введение

Для того, что бы перенести контейнер закрытого ключа (ключ) и сертификат пользователя (сетрификат) понадобится: – ключевая дискета с ключем и сетрификатом – компьютер с флоппи-дисководом (компьютер 1) – компьютер без флоппи-дисковода (компьютер 2), с которого будет отправляться налоговая отчетность – обычный флеш-накопитель (флешка) – дистрибутив КриптоПро любой версии и считыватель Реестр для него

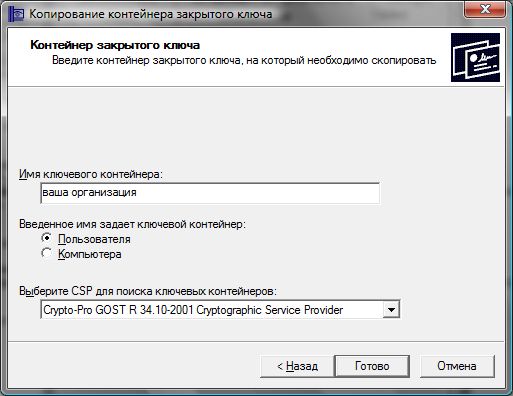

Первый этап: подготовка компьютера и копирование ключа

Установите дистрибутив КриптоПро на компьютер 1 (пропустите этот пункт, если Крипто-Про уже установлен на нем).

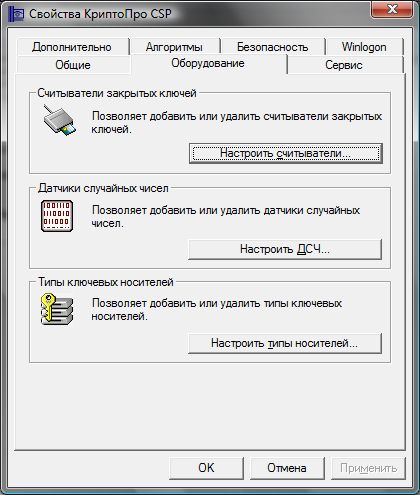

Запустите оснастку КриптоПро CSP из Панели управления. Вставьте в компьютер 1 флешку.

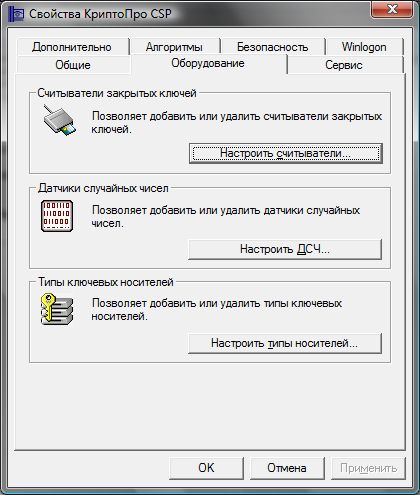

Перейдите на вкладку “Оборудование”, нажмите кнопку “Настроить считыватели”.

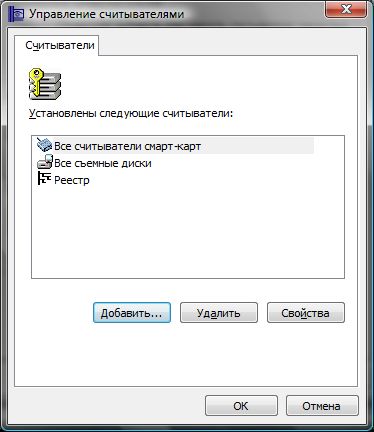

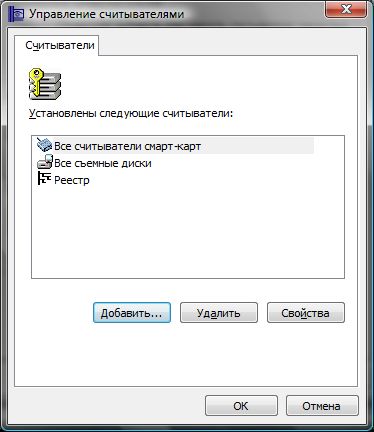

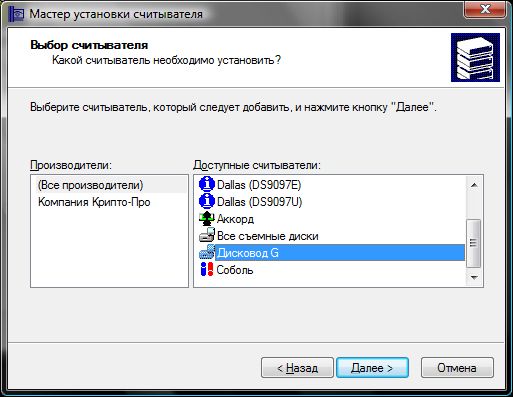

В новом окне нажмите кнопку “Добавить…”

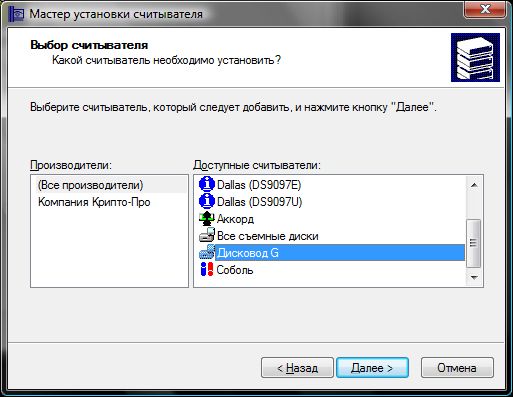

Теперь “Далее >”

Отметьте Дисковод ?:, как показано на рисунках.

Буква диска должна соотвествовать букве, присвоенной флешке операционной системой. Нажмите “Далее >”, “Готово” и “Ок”.

Теперь вставьте ключевую дискету.

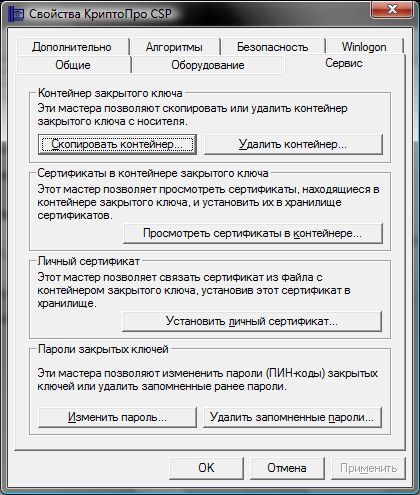

Перейдите к вкладке “Сервис”, нажмите на кнопку “Скопировать контейнер”. В новом окне нажмите кнопку “Обзор” и укажите “Дисковод А:” в качестве ключевого контейнера, который будет скопирован.

Нажмите “Далее >”.

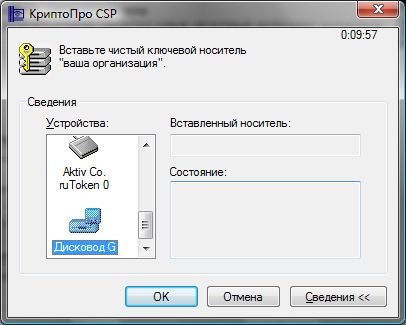

Теперь укажите имя нового ключевого контейнера и нажмите “Готово”, после чего программа попросит указать устройство для записи ключа. В данному случая это наша флешка (Дисковод ?). Выберите его и нажмите “Ок”, при запросе пароля еще раз нажмите “Ок”.

После этого с дискеты необходимо скопировать файл сертификата (файл с расширением *.cer) на флешку через проводник или любым другим способом.

Второй этап: подготовка компьютера 2 и установка ключа

Установите дистрибутив КриптоПро на компьютер 2 (пропустите этот пункт, если Крипто-Про уже установлен на нем).

Запустите оснастку КриптоПро CSP из Панели управления. Вставьте в компьютер 2 флешку.

Перейдите на вкладку “Оборудование”, нажмите кнопку “Настроить считыватели”.

В новом окне нажмите кнопку “Добавить…”, теперь “Далее >”, отметьте Дисковод ?:, как показано на рисунках.

Буква диска должна соотвествовать букве, присвоенной флешке операционной системой. Нажмите “Далее >”, “Готово” и “Ок”.

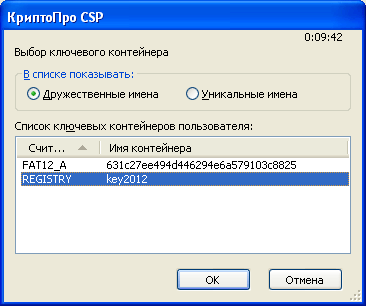

Теперь добавьте считыватель Реестр аналогичным способом и через вкладку “Сервис” скопируйте контейнер закрытого ключа с Дисковода ?: в считыватель Реестр (в качестве источника при копировании укажите Дисковод ?:, в качестве получателя: Реестр).

Скопируйте с флешки на компьютер 2 сертификат.

В КриптоПро CSP на вкладке “Сервис” нажмите кнопку “Установить личный сертификат”, следуйте указаниям мастера установки. При выборе ключевого контейнера укажите Реестр.

Подключитесь к сети Интернет и попробуйте воспользоваться системой Контур-Экстерн.

Если система Контур-Экстерн устанавливается на компьютер впервые, обязательно загрузите и запустите сертификаты корневого центра.

Как скопировать ключи с дискеты или флешки в реестр

Инструкция как скопировать ключ в компьютер, чтобы каждый раз не вставлять дискету или флешку

Сейчас практически в каждой организации на компьютере бухгалтера установлена СКЗИ – система криптографической защиты информации. В качестве таковой у нас используется КриптоПро CSP. В нашем случае КриптоПро необходимо для работы Клиент-Банка и программы СБИС++ (через эту программу бухгалтерия готовит и сдает отчетность в налоговую, пенсионный фонд, росстат).

Основными функциями СКЗИ КриптоПро являются:

- проверка секретных ключей плательщика при отправке электронных документов по каналам связи;

- шифрование документов плательщика при отправке отчетности;

- расшифровка полученных ответов от иснпекций.

При работе как с Клиент-Банком, так и со СБИС++ используются ключевые носители, на которых хранятся секретные ключи и сертификаты. В качестве такого носителя может выступать дискета, флешка, защищенный флеш-накопитель (Rutoken, eToken), а также реестр.

Так вот, однажды нашему бухгалтеру надоело каждый раз при отправке отчетности вставлять в компьютер дискету. Кроме того, данный носитель довольно ненадежный и пару раз выходил из строя (приходилось восстанавливать из копии). Поэтому было принято решение скопировать ключи с дискеты в реестр.

Хранить ключи в реестре – это конечно удобно. Но имейте в виду такой момент: при переустановке операционной системы на компьютере информация о ваших ключах будет безвозвратно утеряна. Так что после того, как скопируете ключи в реестр – обязательно сохраните носитель с оригиналом этих ключей.

Итак, как же скопировать ключи с дискеты в реестр в КриптоПро CSP 3.6?

1. Зайдите в “Пуск” – “Панель управления” – “КриптоПро CSP”.

2. В открывшемся окне перейдите на вкладку “Сервис”.

3. Вставьте ключевую дискету в флоппи-дисковод компьютера и нажмите кнопку “Скопировать контейнер”.

4. Далее нажмите “Обзор” и в появившемся окошке выберите тот контейнер, который необходимо скопировать (щелкните по нему один раз мышкой и нажмите “ОК”).

Имя выбранного контейнера появится в поле “Имя ключевого контейнера”. Нажмите “Далее”.

5. В следующем окне напишите любое имя – так будет называться копия. Нажмите “Готово”.

6. Далее выберите носитель “Реестр” и нажмите “ОК”.

Появится окошко с предложением установить пароль. Если вам это не нужно – ничего не вводите, а просто нажмите здесь “ОК”.

Вот и все – мы скопировали ключ в реестр. Чтобы проверить это – там же во вкладке “Сервис” нажмите кнопку “Просмотреть сертификаты в контейнере” – “Обзор” – здесь в списке ключевых контейнеров отобразится реестр и то имя контейнера, которое вы задали.

Точно таким же образом, мы можем скопировать ключ в реестр не только с дискеты, но и с флешки, и с Rutoken или eToken.

Кстати, после этого, скорее всего придется переустановить сертификат и в бухгалтерской программе. Например, в СБИСе я переустанавливал сертификат в карточке нашей организации.

Метки: дискета, реестр, флешка, шифрование, ЭЦП

1 этап. Прохождение тестирования(взаимодействие с тестовым контуром ГИС ГМП)

#Адрес сервиса ГИС ГМП тестовый:

gisgmp.wsdlLocation=http://213.59.255.182:7777/gateway/services/SID0003663?wsdl

gisgmp.wsdlLocation.endPoint=http://213.59.255.182:7777/gateway/services/SID0003663

Этот адрес прописывается в настройках СП.Дополнительно требуется прописать в файле настроек логгирования, указав значение TRACE.

После внесения указанных значений, требуется запустить СП и клиент АЦК (перезапустить, если уже был запущен)

Далее, из ЗОР или Заявки БУ/АУ на выплату средств требуется выполнить действие “Создать Сведение о платеже”, если будут пройдены системные контроли – то создастся Сведение о платеже. Которое в последствии нужно будет выгрузить.

После выгрузки требуется проверить статус действием “Запрос статуса обработки”. После чего ЭД Сведение о платеже переходит на статус “Принят ГИС ГМП” -…

Дано:

Таблица MSG (сообщения) с большим количеством записей.CREATETABLEmsg(idINTEGERNOTNULLPRIMARYKEY,descriptionCHAR(50)NOTNULL,

date_createDATE);Задача:

Необходимо очистить таблицу от данных/ Решение:

Для решения данной задачи есть несколько способов. Ниже описание и пример каждого из них.

Самый простой способ (первый вариант

) – выполнение оператора удаления записи. При его выполнении вы будете видеть результат (сколько записей удалено). Удобная штука когда необходимо точно знать и понимать правильные ли данные удалены. НО имеет недостатки перед другими вариантами решения поставленной задачи.

DELETE FROMmsg;–Удалит все строки в таблице–Удалит все строки у которых дата создания “2019.02.01”

DELETE FROMmsg WHEREdate_create=”2019.02.01″;

Второй вариант

. Использование оператора

На днях перевел терминальный сервер(windows 2003 server x64 standard) на виртуальную машину. На терминалке бухгалтера работали со СБИС. Сертификаты для сбиса храняться на флэшке, она на виртуалку не пробрасывается. Бухи нервничают, надо что то делать:

- Попробовал создать диск и скопировать туда сертификаты,но crypto про не видит локальных дисков. Облом 1

- Перенес Сбис на виртуальную машину под windows server 2012R2,пробросил флэшку(режим расширенного сеанса). Она определилась как локальный диск. Облом 2

Тут я решил позвонить в техподдержку СБИС(при слове виртуальная машина консультант впал с ступор и начал давать странные советы….). На третьем консультанте я получил ответ,что только через реестр(что мне не хотелось делать). Ну да ладно,начал делать через реестр….

И тут меня осенило,есть же возможность подключать дискету.Эврика))))

Создал дискету через HYPER-V MANAGER скинул туда сертификаты. Открыл crypro про и убедился,что сертификаты видны! Вроде на этом должно было закончится,но нет…

При подписи или «отправке получении» получаем ошибку не найден закрытый ключ шифрования…Для решения этой проблемы Идем в ПАНЕЛЬ УПРАВЛЕНИЯ

— КриптоПРО CSP

— СЕРВИС

— УДАЛИТЬ ЗАПОМНЕННЫЕ ПАРОЛИ

— УДАЛИТЬ ИНФОРМАЦИЮ ОБ ИСПОЛЬЗОВАННЫХ СЪЕМНЫХ НОСИТЕЛЯХ

(ставим галку). И наступает счастье,но не у всех…Данную процедуру надо повторить под всеми пользователями,которые пользуются crypto pro(будь то сайты гос закупок или сбис…).

P.S: вариант с реестром вполне рабочий,но не охота его было делать!

Производитель: ООО «КРИПТО-ПРО»

Срок действия лицензии: бессрочная

Цена лицензии КриптоПро CSP 5.0 на сервере: 70 000 руб.

Программное обеспечение КриптоПро CSP 5.0 серверная предназначено для контроля целостности системного и прикладного ПО, управления ключевыми элементами системы в соответствии с регламентом средств защиты, авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями. Он поддерживает стандарты шифрования и электронной подписи ГОСТ, что дает возможность применять КриптоПро CSP 5.0 серверная для сдачи отчетности в гос. органы, построения систем защищенного электронного документооборота и юридически значимой подписи, а также в системах защиты персональных данных.

Назначение КриптоПро CSP

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, и IPsec.

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования.

Поддерживаемые технологии хранения ключей:

В криптопровайдере КриптоПро CSP 5.0 серверная впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft. Для тестирования данного сервиса можно воспользоваться открытым сервисом DSS.

Реализуемые алгоритмы:

- Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 «Информационная технология. Криптографическая защита информации. Функция хэширования».

- Алгоритмы формирования и проверки электронной подписи реализованы в соответствии с требованиями ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

- Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая».

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94 и ГОСТ 28147-89

Поддерживаемые типы ключевых носителей:

- дискеты 3,5;

- смарт-карты с использованием считывателей смарт-карт, поддерживающий протокол PС/SC;

- таблетки Touch-Memory DS1993 – DS1996 с использованием устройств Аккорд 4+, электронный замок «Соболь», «Криптон» или устройство чтения таблеток Touch-Memory DALLAS (только в Windows версии);

- электронные ключи с интерфейсом USB (USB-токены);

- сменные носители с интерфейсом USB;

- реестр ОС Windows;

- файлы ОС Solaris/Linux/FreeBSD.

Операционные системы и аппаратные платформы:

Windows Server 2019

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003 R2

Windows Server 2003

Программное обеспечение «КриптоПро CSP» предназначено для контроля целостности системного и прикладного ПО, управления ключевыми элементами системы в соответствии с регламентом средств защиты, авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями. В «КриптоПро CSP» помимо самого криптопровайдера входят продукты «КриптоПро TLS», «КриптоПро EAP-TLS», «КриптоПро Winlogon» и «КриптоПро Revocation Provider».

Решение предназначено для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Реализуемые алгоритмы

- Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 «Информационная технология. Криптографическая защита информации. Функция хэширования».

- Алгоритмы формирования и проверки электронной подписи реализованы в соответствии с требованиями ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

- Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая».

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94 и ГОСТ 28147-89.

Поддерживаемые типы ключевых носителей

- дискеты 3,5;

- смарт-карты с использованием считывателей смарт-карт, поддерживающий протокол PС/SC;

- таблетки Touch-Memory DS1993 – DS1996 с использованием устройств Аккорд 4+, электронный замок «Соболь», «Криптон» или устройство чтения таблеток Touch-Memory DALLAS (только в Windows версии);

- электронные ключи с интерфейсом USB (USB-токены);

- сменные носители с интерфейсом USB;

- реестр ОС Windows;

- файлы ОС Solaris/Linux/FreeBSD.

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| Windows Server 2016 | x64* | x64** | x64 | |

| Windows 10 | x86 / x64* | x86 / x64** | x86 / x64 | |

| Windows Server 2012 R2 | x64 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2012 | x64 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2008 R2 | x64 / itanium | x64 | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows XP | x86 / x64 | |||

| Windows 2000 | x86 |

Лицензию КриптоПРО CSP на бумажном носителе вы можете запросить у своего ответственного менеджера.

✅ Купите Крипто-Про КриптоПро CSP (лицензия на право использования СКЗИ КриптоПро CSP версии 3.9 на сервер), Цена за 1 лицензию на официальном сайте

✅ Лицензия Крипто-Про КриптоПро CSP (лицензия на право использования СКЗИ КриптоПро CSP версии 3.9 на сервер), Цена за 1 лицензию по выгодной цене

✅ Крипто-Про КриптоПро CSP (лицензия на право использования СКЗИ КриптоПро CSP версии 3.9 на сервер), Цена за 1 лицензию, лицензионное программное обеспечение купите в Москве и других городах России

Предлагаем также:

- Лицензии КриптоПро CSP купить по цене от 600 руб.

- Лицензии на продукты категории Защита информации купить по цене от 1350 руб.

- Лицензии на продукты категории Антивирусы и безопасность купить по цене от 1 руб.

КриптоПро JCP – средство криптографической защиты информации, реализующее российские криптографические стандарты, разработанное в соответствии со спецификацией JCA (Java Cryptography Architecture).

Интеграция КриптоПро JCP с архитектурой Java позволяет использовать стандартные процедуры, такие как создание и проверка ЭЦП (в том числе XMLdsig, CAdES, XAdES) , шифрование, генерацию ключей, вычисление кодов аутентификации (Message Authentication Code – MAC) в JavaTM Cryptography Extension (JCE) в соответствии со спецификациями JavaTM Cryptography Extension (JCE) на различных операционных системах и аппаратных платформах.

Реализация КриптоПро JCP совместима с КриптоПро CSP.

Средство криптографической защиты КриптоПро JCP распространяется в двух комплектациях:

- генерация ключей, формирование и проверка ЭЦП, хэширование данных;

- генерация ключей, формирование и проверка ЭЦП, хэширование данных, шифрование.

Назначение:

КриптоПро JCP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012;

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89 и ГОСТ 34.12-2015;

- обеспечение аутентичности, конфиденциальности и имитозащиты соединений TLS;

- контроля целостности, системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Реализуемые алгоритмы:

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11 94 “Информационная технология. Криптографическая защита информации. Функция хэширования” и ГОСТ Р 34.11 2012 “Информационная технология. Криптографическая защита информации. Функция хэширования”.

Алгоритмы формирования и проверки ЭЦП реализованы в соответствии с требованиями:

- ГОСТ Р 34.10-2001 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”;

- ГОСТ Р 34.10-2012 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”.

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 “Системы обработки информации. Защита криптографическая” и ГОСТ 34.12-2015 “Информационная технология. Криптографическая защита информации”.

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии с ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ 28147-89.

Системные требования:

КриптоПро JCP функционирует в следующем окружении:

- виртуальной машина, удовлетворяющая спецификации Java 7 ™ Virtual Machine;

- требуется Java 7 Runtime Environment версии 7 и выше;

Основные характеристики:

Длина ключей электронной цифровой подписи (ГОСТ Р 34.10-2001):

- закрытый ключ – 256 бит;

- открытый ключ – 512 бит при использовании алгоритма ГОСТ Р 34.10-2001;

Длина ключей электронной цифровой подписи (ГОСТ Р 34.10-2012, 256 бит):

- закрытый ключ – 256 бит;

- открытый ключ – 512 бит при использовании алгоритма ГОСТ Р 34.10-2012, 256 бит;

Длина ключей электронной цифровой подписи (ГОСТ Р 34.10-2012, 512 бит):

- закрытый ключ – 512 бит;

- открытый ключ – 1024 бит при использовании алгоритма ГОСТ Р 34.10-2012, 512 бит;

Длина ключей, используемых при шифровании:

- закрытый ключ – 256 бит на базе алгоритма ГОСТ Р 34.10-2001;

- закрытый ключ – 256 бит на базе алгоритма ГОСТ Р 34.10-2012, 256 бит;

- закрытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2012, 512 бит;

- открытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2001;

- открытый ключ – 512 бит на базе алгоритма ГОСТ Р 34.10-2012, 256 бит;

- открытый ключ – 1024 бит на базе алгоритма ГОСТ Р 34.10-2012, 512 бит;

- симметричный ключ – 256 бит;

Типы ключевых носителей:

- дискеты 3,5″;

- сменные носители с интерфейсом USB;

- российские интеллектуальные карты (Оскар) с использованием считывателей смарт-карт, поддерживающих интерфейс OpenCard Framework (в том числе протокол PC/SC для Windows): GemPC Twin, Towitoko, Oberthur OCR126 и др.);

- электронные ключи и смарт-карты eToken;

- электронные ключи Rutoken;

- смарт-карты ESMART;

- директория жесткого диска.

Преимущества:

| Сравнение версий JCP | JCP | JCP 2.0 |

|---|---|---|

| ГОСТ Р 34.10-2012 | 512 / 1024 бит | |

| ГОСТ Р 34.10-2001 | 512 бит | 512 бит |

| ГОСТ Р 34.10-94 | 1024 бит | |

| ГОСТ Р 34.11-2012 | 256 / 512 бит | |

| ГОСТ Р 34.11-94 | 256 бит | 256 бит |

| ГОСТ 28147-89 | 256 бит | 256 бит |

| ГОСТ 34.12-2015 | 256 бит | |

| Поддержка новых алгоритмов в JTLS | – | + |

| Контроль сроков действия ключа | – | + |

| Поддержка CAdES/XAdES-подписи | – | + |

Страница для печати

Страница для печати

Добрый день уважаемые читатели и гости блога, сегодня продолжаем администрировать программу криптозащиты криптопро csp 4.0, в прошлый раз мы с вами решили проблему “installer service could not be accessed ” и синий экран с ошибкой 800B0001 . Сегодня же перед нами встала задача, как узнать лицензионный ключ

в установленной Криптопро csp 4.0, например, на Windows 10. Раньше все было просто, зашел в специальную оснастку “Управление лицензиями” и все, сразу его увидел, в четвертой версии, разработчики все усложнили, но мы то с вами уже опытные пользователи компьютеров, и это легко обойдем.

Самый действенный метод, определить код лицензионного ключа криптопро csp 4.0 в Windows, это через реестр Windows . В него прописываются абсолютно все сведения о всех установленных программах, реестр можно сравнить с катализированной библиотекой, где все лежит по полочкам. Открываем regedit и находим там раздел

В данном разделе будет много папок с непонятными названиями в виде цифр и букв в хаотичной последовательности. Среди ниж вам необходимо найти, такие значения:

- 05480A45343B0B0429E4860F13549069\InstallProperties – это криптопро 3.9

- 7AB5E7046046FB044ACD63458B5F481C\InstallProperties – это криптопро 4

В правой части, вам необходимо найти строку ProductID, его значение и есть лицензионный ключ криптопро, вы можете его скопировать и передать другому сотруднику или переустановить программу на другом компьютере с его применением.

Надеюсь, статья оказалась для вас полезной и вы еще лучше поняли как функционирует и работает операционная система Windows.

CSP КриптоПро – это надежное коммерческое программное средство, предназначенное для добавления и проверки криптографической защиты на важных документах и других файлах, требующих наличия электронной цифровой подписи (ЭПЦ). Программа предназначена, в первую очередь, для компаний, которые перешли на электронный документооборот. Благодаря ей можно обеспечить юридическую силу отдельных ценных бумаг, представленных исключительно в цифровом виде. По сути, цифровая подпись является неким аналогом мокрой печати для физических документов.

Данное решение соблюдает все действующие ГОСТы, регламентирующие контроль информации и целостность данных при передаче. Для управления используемыми алгоритмами безопасности в CSP КриптоПро предусмотрен специальным менеджер, который также отвечает за настройки прочих параметров работы программы. Помимо него в комплект криптопровайдера включены инструменты, которые отвечают за “выдачу” и проверку сертификатов. Еще в составе имеется модуль КриптоПро Winlogon. Его основная задача заключается в осуществлении первоначальной аутентификации новых пользователей в среде Windows. В основе работы этого компонента лежит протокол Kerberos V5, а авторизация происходит после проверки сертификата USB-токена, смарт-карты или же любого другого ключевого носителя, используемого на предприятии. Вообще крипропровайдер позволяет использовать самые разные типы ключевых носителей. Для компаний, использующих относительно-старое компьютерное оборудование предусмотрена даже возможность использования дискет в формата 3,5.

Исходя из того, что перед нами исключительно коммерческое программное решение, несложно догадаться, что оно является платным. Хотя разработчик КриптоПро любезно предоставляет демонстрационную версию своего инструмента, использовать которую можно только первые тридцать дней. По истечении этого периода необходимо будет приобрести лицензию.

Ключевые особенности

- содержит инструменты добавления и проверки электронной цифровой подписи (ЭПЦ);

- умеет добавлять и проверять выданные цифровые сертификаты;

- придает юридический вес электронным копиям документов;

- может осуществлять аутентификацию после проверки сертификата на ключевом носителе;

- обеспечивает контроль целостности передаваемой информации;

- алгоритм, применяющийся для выработки хэш-сумм и прочие алгоритмы, используемые программой полностью соответствуют настоящим ГОСТам.

Если Вы приобрели Лицензию на право использования программного обеспечения КриптоПро CSP, то Вам было видано лицензионное соглашение в бумажном виде (формата А4). Пожалуйста, приготовьте его – оно Вам скоро понадобится.

Перед тем как приступить к установке программы мы рекомендуем проверить, установлена ли у Вас старая версия КриптоПро CSP. Сделать это можно следующим способом:

1. Зайдите в «Пуск» – «Панель управления» (или «Пуск» – «Настройки» – «Панель управления»);

2. В открывшемся окне найдите оснастку «КриптоПро CSP».

Если Вы не обнаружили

оснастку «КриптоПро CSP», то перейдите к Шагу 2.

Шаг 4. Дождитесь окончания установки программы, после чего перезагрузите компьютер.

Если у Вас уже была установлена программа в демо-режиме, или закончился срок действия годовой лицензии на программу КриптоПро CSP, то для активации нового серийного номера необходимо выполнить следующие действия:

1. Запустить программу “КриптоПро CSP”

: для этого нужно перейти “Пуск” – “Программы” (или “Все программы”) – “КРИПТО ПРО” – “КриптоПро CSP”.

2. В открывшемся окне выбрать вкладку “Общие” и нажать на кнопку “Ввод лицензии”

3. Введите запрашиваемые данные (пользователь, организация и серийный номер) и нажмите на “ОК”

Активация программы закончена.

Для того, чтобы посмотреть серийный номер КриптоПро CSP, введенный ранее, необходимо:

В связи с переходом на новый национальный стандарт формирования и проверки электронной подписи ГОСТ Р 34.10-2012 рекомендуем заблаговременно обновить свои Лицензии КриптоПро CSP версии 3.6 и 3.9. до актуальных, поскольку данные версии не поддерживают новый национальный стандарт ГОСТ Р 34.10-2012, являющийся обязательным с 1 января 2019 года.

Для проверки необходимости обновления Лицензии КриптоПро CSP, запустите программу «КриптоПро CSP». Для этого перейдите в «Пуск» -> «Программы» (или «Все программы») -> «КРИПТО-ПРО» -> «КриптоПро CSP».

В открывшемся окне выберите вкладку «Общие», обратите внимание на версию продукта и срок действия лицензии:

Если версия программы КриптоПро CSP, установленной на Вашем компьютере – 4.0 или 5.0, а срок действия лицензии – “Постоянная”, тогда все в порядке, Вы готовы к переходу на новый криптографический стандарт.

Если в строке «Срок действия» указана дата

или слово «Истекла»

, значит Вам необходимо

приобрести лицензию и ввести серийный номер.

Ввод серийного номера зависит от того, какой сертификат используется для работы. С конца апреля 2014 года абонентам Контур.Экстерн могут выдаваться сертификаты со встроенной лицензией. Признаком того, что лицензия встроенная, является наличие строки «Ограниченная лицензия Крипто-Про» на вкладке «Состав» в открытом ключе сертификата (см. ).

Если сертификат со встроенной лицензией

Открытый ключ обязательно должен быть установлен в закрытый (см. в инструкции ).

На рабочем месте должна быть установлена версия Крипто-Про не ниже 3.6 R2 (3.6.6497). Проверить версию криптопровайдера можно, открыв меню «Пуск» > «Панель управления» >

Для работы с такими сертификатами иметь действующую лицензию на рабочее место не требуется.

Если сертификат без встроенной лицензии (приобретали серийный номер на рабочее место)

Прежде всего, следует найти приложение к договору «Лицензия на использование программного продукта КриптоПро CSP». В нем будет содержаться серийный номер, который необходимо внести одним из способов, описанных ниже.

Внести серийный номер лицензии можно с помощью портала диагностики или вручную.

Ввод лицензии через портал диагностики

- Зайти в сервис по адресу https://i.kontur.ru/csp-license .

- Нажать кнопку «Далее».

- После завершения проверки выбрать «Установить».

- После установки компонентов ввести в поле номер лицензии и нажать «

Ввести».

- Лицензия введена, указан срок действия новой лицензиии.

Ручной ввод лицензии

Порядок ручного ввода лицензии КриптоПро зависит от установленной версии криптопровайдера. Проверить версию криптопровайдера можно, открыв меню «Пуск» > «Панель управления» > «КриптоПро CSP». Версия продукта указана на вкладке «Общие».

Ниже приведены настройки для версий:

Для ввода лицензии на КриптоПро CSP версии 3. 6 необходимо выполнить следующие шаги:

1. Выбрать меню «Пуск» > «Панель управления» > «КриптоПро CSP».

2. В окне «Свойства КриптоПро CSP» кликните по ссылке «КриптоПро PKI».

В КриптоПро CSP 3.6 R3 процедура ввода лицензии значительно упрощена. Вместо ссылки «КриптоПро PKI» следует нажать на кнопку «Ввод лицензии» и в открывшемся окне внести серийный номер из бланка. Нажать «Ок», ввод лицензии завершен.

.png)

3. В окне консоли PKI необходимо выбрать пункт «Управление лицензиями» и раскрыть его, щелкнув по значку слева.

4. Необходимо кликнуть правой кнопкой мыши на пункт «КриптоПро CSP» и выбрать «Все задачи» > «Ввести серийный номер».

5. В открывшемся окне необходимо внести серийный номер из бланка лицензии и кликнуть по кнопке «Ок».

Для ввода лицензии на КриптоПро CSP версии 3. 9 необходимо выполнить следующие шаги:

1. Выбрать меню «Пуск» > «Панель управления» > «КриптоПро CSP».

Для ввода лицензии на КриптоПро CSP версии 4. 0 необходимо выполнить следующие шаги:

1. Выбрать меню «Пуск» > «Панель управления» > «КриптоПро CSP».

2. В окне «Общие» кликнуть по кнопке «Ввод лицензии».

3. В открывшемся окне необходимо заполнить предложенные поля и кликнуть по кнопке «Ок».

Копирование на профиле Диагностики

1. Зайдите на профиль Диагностики «Копирования» по ссылке.

2. Вставьте носитель, на который необходимо скопировать сертификат.

3. На нужном сертификате нажмите на кнопку «Скопировать».

Если на контейнер был задан пароль — появится сообщение «Введите пароль для устройства с которого будет скопирован сертификат».

Введите пароль и нажмите на кнопку «Далее».

4. Выберите носитель, куда необходимо скопировать сертификат и нажмите «Далее».

5. Задайте имя новому контейнеру и нажмите на кнопку «Далее».

6. Должно появиться сообщение об успешном копировании сертификата.

Массовое копирование

- Скачайте и запустите утилиту. Дождитесь загрузки всего списка контейнеров/сертификатов и отметьте нужные галочками.

- Выберите меню Массовые действия и нажмите на кнопку Копирование контейнеров

3. Выберите носитель для хранения копии контейнера и нажмите «ОК». При копировании в реестр можно поставить галочку на пункте «Копировать к ключевой контейнер компьютера», тогда после копирования контейнер будет доступен всем пользователям данного компьютера.

4. После копирования нажмите внизу слева кнопку «Обновить».

Если хотите работать со скопированными контейнерами — необходимо установить сертификаты.

3 Comments

держу на ESXi 5.5 Windows 2012 R2

стоит крипто про 3.9

почему то после закрытия сбиса иногда процесс остается висеть в памяти, не сталкивались с такой проблемой?

при этом можно запустить еще раз сбис и он откроется нормально, никакие файлы не будут заблокированы предыдущей версией.

не могу понять в чем дело, отъедает память сильно если несколько копий останутся запущенные весеть..

День первый

На Windows 7 x64 были совместно установлены Virtual Box (версии 4 и 5) с расширением Extension Pack и CryptoPro CSP (КриптоПро CSP 3.6 R4 для Windows).

При запуске виртуальной машины через Virtual Box система падала в синий экран. Причина в невозможности совместной работы КриптоПро CSP и Virtual Box.

Чтобы не было синего экрана при запуске виртуальной машины VirtualBox удалил КриптоПро CSP и перезагрузил компьютер. Решение временное, не сумел разобраться как подружить два продукта, а VirtualBox был нужнее, чем КриптоПро.

Помогло выйти на связь VirtualBox + КриптоПро == BSOD сообщение на форуме:

На форуме Крипто Про также есть обсуждение:

Отчёты из программы blueScreenView :

| Bug Check String | SYSTEM_SERVICE_EXCEPTION |

| Bug Check Code | 0x0000003b |

| Parameter 1 | 00000000`c0000005 |

| Parameter 2 | fffff800`032735af |

| Parameter 3 | fffff880`0412eb90 |

| Parameter 4 | 00000000`00000000 |

| Caused By Driver | ntoskrnl.exe |

| Caused By Address | ntoskrnl.exe+73c40 |

| File Description | NT Kernel & System |

| File Version | |

| Major Version | 15 |

| Minor Version | 7601 |

A problem has been detected and Windows has been shut down to prevent damage

to your computer.

The problem seems to be caused by the following file: ntoskrnl.exe

SYSTEM_SERVICE_EXCEPTION

Technical Information:

*** STOP: 0x0000003b (0x00000000c0000005, 0xfffff800032735af, 0xfffff8800412eb90,

0x0000000000000000)

*** ntoskrnl.exe – Address 0xfffff80003292c40 base at 0xfffff8000321f000 DateStamp

0x5625815c

Вывод – Virtual Box (версии 4 и 5) и CryptoPro CSP (КриптоПро CSP 3.6 R4 для Windows) пока несовместимы на Windows 7 x64 SP1.

================

День второй

Подключил к первому монитору второй монитор, используя USB 3.0 VGA Adapter. Модель устройства – Fresco Logic FL200 USB Display Adapter. Если подключить адаптер до включения виртуальной машины, то порядок. А если подключать адаптер во время работы виртуальной машины Virtual Box, то будет снова синий экран.

| Bug Check String | IRQL_NOT_LESS_OR_EQUAL |

| Bug Check Code | 0x0000000a |

| Parameter 1 | 00000000`00000088 |

| Parameter 2 | 00000000`00000002 |

| Parameter 3 | 00000000`00000001 |

| Parameter 4 | fffff800`032579e6 |

| Caused By Driver | ntoskrnl.exe |

| Caused By Address | ntoskrnl.exe+73c00 |

| File Description | NT Kernel & System |

| File Version | 6.1.7601.19110 (win7sp1_gdr.151230-0600) |

| Major Version | 15 |

| Minor Version | 7601 |

A problem has been detected and Windows has been shut down to prevent damage

to your computer.

The problem seems to be caused by the following file: ntoskrnl.exe

IRQL_NOT_LESS_OR_EQUAL

Technical Information:

*** STOP: 0x0000000a (0x0000000000000088, 0x0000000000000002, 0x0000000000000001,

0xfffff800032579e6)

*** ntoskrnl.exe – Address 0xfffff80003276c00 base at 0xfffff80003203000 DateStamp

0x5684191c

Из того, что видно перед ошибкой – диспетчер устройств (HAL) сообщает, что подключено новое USB 2.0 устройство, а затем система падает. Диспетчер устройств не прав, так как подключается USB 3.0 устройство в USB 3.0 порт.

Возможно, просто совпадение, два BSOD-а подряд. И причина BSOD в реализации драйверов для Fresco Logic FL200 USB Display Adapter.

Но есть предположение, что причина ошибок в реализации поддержки USB 2.0 / USB 3.0 в VirtualBox. А особые возможности поддержки USB появляются при установке Oracle VM VirtualBox Extension Pack.

Удалить VirtualBox не хотелось бы, иногда бывает нужен. А удалить Extension Pack могу запросто. Надеюсь, что после удаления VirtualBox Extension Pack синих экранов больше не будет. И можно будет повторно установить КриптоПро CSP 3.6 R4 для Windows и пользоваться двумя мониторами.

Добрый день!. Последние два дня у меня была интересная задача по поиску решения на вот такую ситуацию, есть физический или виртуальный сервер, на нем установлена наверняка многим известная КриптоПРО. На сервер подключен , который используется для подписи документов для ВТБ24 ДБО

. Локально на Windows 10 все работает, а вот на серверной платформе Windows Server 2016 и 2012 R2, Криптопро не видит ключ JaCarta

. Давайте разбираться в чем проблема и как ее поправить.

Описание окружения

Есть виртуальная машина на Vmware ESXi 6.5, в качестве операционной системы установлена Windows Server 2012 R2 . На сервере стоит КриптоПРО 4.0.9944, последней версии на текущий момент. С сетевого USB хаба, по технологии USB over ip , подключен ключ JaCarta. Ключ в системе видится

, а вот в КриптоПРО нет.

Копирование с помощью КриптоПро CSP

Выберите «Пуск» > «Панель управления» > «КриптоПро CSP». Перейдите на вкладку «Сервис» и кликните по кнопке «Скопировать».

В окне «Копирование контейнера закрытого ключа» нажмите на кнопку «Обзор».

Выберите контейнер, который необходимо скопировать, и кликните по кнопке «Ок», затем «Далее». Если вы копируете с рутокена, то появится окно ввода, в котором следует указать pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

Придумайте и укажите вручную имя для нового контейнера. В названии контейнера допускается русская раскладка и пробелы. Затем кликните «Готово».

В окне «Вставьте чистый ключевой носитель» выберите носитель, на который будет помещен новый контейнер.

На новый контейнер будет предложено установить пароль. Рекомендуем установить такой пароль, чтобы вам было легко его запомнить, но посторонние не могли его угадать или подобрать. Если вы не хотите устанавливать пароль, можно оставить поле пустым и нажать «ОК».

Не храните пароль/pin-код в местах, к которым имеют доступ посторонние. В случае утери пароля/pin-кода использование контейнера станет невозможным.

Если вы копируете контейнер на смарт-карту ruToken, сообщение будет звучать иначе. В окне ввода укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено. Если вы планируете использовать для работы в Экстерне новый ключевой контейнер, установите его через Крипто Про.

Как решить проблему, что криптопро не видит USB ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

Перед установкой любого программного обеспечения работающего с USB носителями на которых находятся сертификаты и закрытые ключи. Нужно ОБЯЗАТЕЛЬНО

отключить токен, если воткнут локально, то отключаем его, если по сети, разрываем сессию

- Первым делом обновляем вашу операционную систему , всеми доступными обновлениями, так как Microsoft исправляет много ошибок и багов, в том числе и драйверами.

- Вторым пунктом является, в случае с физическим сервером, установить все свежие драйвера на материнскую плату и все периферийное оборудование.

- Далее устанавливаете Единый Клиент JaCarta.

- Устанавливаете свежую версию КриптоПРО

Копирование средствами Windows

Если для работы используется дискета или flash-накопитель, скопировать контейнер с сертификатом можно средствами Windows (этот способ подходит для версий КриптоПро CSP не ниже 3.0). Папку с закрытым ключом (и, если есть, файл сертификата — открытый ключ) поместите в корень дискеты / flash-накопителя (если поместить не в корень, то работа с сертификатом будет невозможна). Название папки при копировании рекомендуется не изменять.

В папке с закрытым ключом должно быть 6 файлов с расширением.key. Как правило, в закрытом ключе присутствует открытый ключ (файл header.key в этом случае будет весить больше 1 Кб). В этом случае копировать открытый ключ необязательно. Пример закрытого ключа — папки с шестью файлами и открытого ключа — файла с расширением.cer.

Закрытый ключ Открытый ключ

Установка единого клиента JaCarta PKI

Единый Клиент JaCarta

– это специальная утилита от компании “Аладдин”, для правильной работы с токенами JaCarta. Загрузить последнюю версию, данного программного продукта, вы можете с официального сайта, или у меня с облака, если вдруг, не получиться с сайта производителя.

Далее полученный архив вы распаковываете и запускаете установочный файл, под свою архитектуру Windows , у меня это 64-х битная. Приступаем к установке Jacarta драйвера. Единый клиент Jacarta, ставится очень просто (НАПОМИНАЮ ваш токен в момент инсталляции, должен быть отключен). На первом окне мастера установки, просто нажимаем далее.

Принимаем лицензионное соглашение и нажимаем “Далее”

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

Если выберете “Выборочную установку”, то обязательно установите галки:

- Драйверы JaCarta

- Модули поддержки

- Модуль поддержки для КриптоПРО

Через пару секунд, Единый клиент Jacarta, успешно установлен.

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

https://www.cryptopro.ru/downloads

На текущий момент самая последняя версия КриптоПро CSP 4.0.9944. Запускаем установщик, оставляем галку “Установить корневые сертификаты” и нажимаем “Установить (Рекомендуется)”

Инсталляция КриптоПРО будет выполнена в фоновом режиме, после которой вы увидите предложение, о перезагрузке браузера, но я вам советую полностью перезагрузиться.

После перезагрузки подключайте ваш USB токен JaCarta. У меня подключение идет по сети, с устройства DIGI, через . В клиенте Anywhere View, мой USB носитель Jacarta, успешно определен, но как Microsoft Usbccid (WUDF), а в идеале должен определиться как JaCarta Usbccid Smartcard, но нужно в любом случае проверить, так как все может работать и так.

Открыв утилиту “Единый клиент Jacarta PKI”, подключенного токена обнаружено не было, значит, что-то с драйверами.

Microsoft Usbccid (WUDF) – это стандартный драйвер Microsoft, который по умолчанию устанавливается на различные токены, и бывает, что все работает, но не всегда. Операционная система Windows по умолчанию, ставит их в виду своей архитектуры и настройки, мне вот лично в данный момент такое не нужно. Что делаем, нам нужно удалить драйвера Microsoft Usbccid (WUDF) и установить драйвера для носителя Jacarta.

Откройте диспетчер устройств Windows, найдите пункт “Считыватели устройств смарт-карт (Smart card readers)” щелкните по Microsoft Usbccid (WUDF) и выберите пункт “Свойства”. Перейдите на вкладку “Драйвера” и нажмите удалить (Uninstall)

Согласитесь с удалением драйвера Microsoft Usbccid (WUDF).

Вас уведомят, что для вступления изменений в силу, необходима перезагрузка системы, обязательно соглашаемся.

После перезагрузки системы, вы можете увидеть установку устройства и драйверов ARDS Jacarta.

Откройте диспетчер устройств, вы должны увидеть, что теперь ваше устройство определено, как JaCarta Usbccid Smartcar и если зайти в его свойства, то вы увидите, что смарт карта jacarta, теперь использует драйвер версии 6.1.7601 от ALADDIN R.D.ZAO, так и должно быть.

Если открыть единый клиент Jacarta, то вы увидите свою электронную подпись, это означает, что смарт карта нормально определилась.

Открываем CryptoPRO, и видим, что криптопро не видит сертификат в контейнере, хотя все драйвера определились как нужно. Есть еще одна фишка.

- В RDP сессии вы не увидите свой токен, только локально, уж такая работа токена, либо я не нашел как это поправить. Вы можете попробовать выполнить рекомендации по устранению ошибки “Не возможно подключиться к службе управления смарт-картами”.

- Нужно снять одну галку в CryptoPRO

ОБЯЗАТЕЛЬНО снимите галку “Не использовать устаревшие cipher suite-ы” и перезагрузитесь

.

После этих манипуляций у меня КриптоПРО увидел сертификат и смарт карта jacarta стала рабочей, можно подписывать документы.

Еще можете в устройствах и принтерах, увидеть ваше устройство JaCarta,

Если у вас как и у меня, токен jacarta установлен в виртуальной машине, то вам придется устанавливать сертификат, через console виртуальной машины, и так же дать на нее права ответственному человеку. Если это физический сервер, то там придется давать права на порт управления , в котором так же есть виртуальная консоль.

Когда вы установили все драйвера для токенов Jacarta, вы можете увидеть при подключении по RDP и открытии утилиты “Единый клиент Jacarta PKI” вот такое сообщение с ошибкой:

- Не запущена служба смарт-карт на локальной машине. Архитектурой RDP-сессии, разработанной Microsoft, не предусмотрено использование ключевых носителей, подключенных к удалённому компьютеру, поэтому в RDP-сессии удалённый компьютер использует службу смарт-карт локального компьютера. Из этого следует что, запуска службы смарт-карт внутри RDP-сессии недостаточно для нормальной работы.

- Служба управления смарт-картами на локальном компьютере запущена, но недоступна для программы внутри RDP-сессии из-за настроек Windows и/или RDP-клиента.\

Как исправить ошибку “Не возможно подключиться к службе управления смарт-картами”.

- Запустите службу смарт-карт на локальной машине, с которой вы инициируете сеанс удалённого доступа. Настройте её автоматический запуск при старте компьютера.

- Разрешите использование локальных устройств и ресурсов во время удалённого сеанса (в частности, смарт-карт). Для этого, в диалоге “Подключение к удалённому рабочему столу” в параметрах выберите вкладку “Локальные ресурсы”, далее в группе “Локальные устройства и ресурсы” нажмите кнопку “Подробнее…”, а в открывшемся диалоге выберите пункт “Смарт-карты” и нажмите “ОК”, затем “Подключить”.

- Убедитесь в сохранности настроек RDP-подключения. По умолчанию они сохраняются в файле Default.rdp в каталоге “Мои Документы” Проследите, чтобы в данном файле присутствовала строчка “redirectsmartcards:i:1”.

- Убедитесь в том, что на удалённом компьютере, к которому вы осуществляете RDP-подключение, не активирована групповая политика

-[Конфигурация компьютера\административные шаблоны\компоненты windows\службы удалённых рабочих столов\узел сеансов удалённых рабочих столов\перенаправление устройств и ресурсов\Не разрешать перенаправление устройства чтения смарт-карт]. Если она включена (Enabled), то отключите её, и перегрузите компьютер. - Если у вас установлена Windows 7 SP1 или Windows 2008 R2 SP1 и вы используете RDC 8.1 для соединения с компьютерами под управлением Windows 8 и выше, то вам необходимо установить обновление для операционной системы https://support.microsoft.com/en-us/kb/2913751

Вот такой вот был траблшутинг по настройке токена Jacarta, КриптоПРО на терминальном сервере, для подписи документов в ВТБ24 ДБО. Если есть замечания или поправки, то пишите их в комментариях.

Установка личного сертификата с дискеты

Чтобы установить личный сертификат с дискеты, выполните следующие действия:

Подготовка к установке сертификата

Вставьте дискету с сертификатом в дисковод.

Вход в мастер установки личного сертификата

Откройте программу КриптоПро (Пуск → Настройка → Панель управления → КриптоПро CSP или Пуск → Панель управления → Крипто Про CSP)

Перейдите во вкладку «Сервис» и нажмите на кнопку «Установить личный сертификат»

Выбор сертификата

В окне «Мастер установки личного сертификата», нажмите кнопку «Далее»

В следующем окне укажите путь к личному сертификату. Для этого, нажмите кнопку «Обзор». Затем выберите файл сертификата (например 00000000_Название фирмы.cer) с дискеты и нажмите кнопку «Открыть»

После токго, как в поле «Имя файла сертификата» появится путь доступа к сертификату, нажмите кнопку «Далее» для продолжения установки

В следующем окне отобразится информация по устанавливаемому сертификату. Проверьте выведенную информацию и нажмите кнопку «Далее»

Выбор контейнера

В окне «Контейнер закрытого ключа» нажмите кнопку «Обзор» и укажите контейнер соответствующий личному сертификату

После того, как имя контейнера появится в поле «Имя ключевого контейнера», нажмите кнопку «Далее»

Выбор хранилища

Для установки сертификата в хранилище нажмите кнопку «Обзор» и выберите хранилище «Личное» («Личные»), затем нажмите кнопку «ОК»

После появления названия хранилища в поле «Имя хранилища сертификатов», нажмите кнопку «Далее»

Завершение установки личного сертификата

Для подтверждения установки сертификата нажмите кнопку «Готово»

Если появится сообщение «Этот сертификат уже присутствует в хранилище сертификатов», нажмите кнопку «Да»

Установка личного сертификата завершена

Алгоритм решения проблем с JaCarta

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.