- Настройка cryptopro windows 10

- Загрузка с официального сайта

- КриптоПро OCSP Client

- Операционные системы

- Основные характеристики

- Проверка цифровой подписи у дистрибутива

- Настройка политик безопасности домена

- Настройка ocsp в криптопро

- Где скачать криптопро для windows 10, за минуту

- Как я настраивал новые утилиты по работе с электронной подписью в Linux

- Настройка «КриптоПро» CSP

- Настройка работы с Рутокен ЭЦП 2

- Получаем тестовый сертификат

- Подпись средствами «КриптоПро CSP»

- Rosa Crypto Tool

- Trusted eSign

- Резюме

- Управление списком надежных веб-узлов на Unix-платформах

- Windows server 2012 установка криптопро

- Windows 7, Windows 8, Windows 10, Windows Server 2008 R2

- Для Windows 8. 1, Windows Server 2012 R2, Windows Server 2016

- Управление списком надежных веб-узлов на Windows-платформах

- Инструкция по установке КриптоПро CSP

- Установка личного сертификата с помощью КриптоПро CSP

- Как скачать КриптоПРО CSP для windows 10

- Настройки работы с OCSP службой

- Настройка учетных записей пользователей

- Как установить КриптоПро CSP

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Настройка клиентской операционной системы

Настройка cryptopro windows 10

КриптоПро CSP — это криптопровайдер. Криптопровайдером называется независимый модуль в операционной системе, позволяющий осуществлять криптографические операции, такие как, создание электронной подписи, шифрование и имитозащита. Большинство известных программ для подписи и шифрования работают в связке с криптопровайдером и не могут ничего подписать при его отсутствии.

КриптоПро CSP — это СКЗИ (Средство криптографической защиты информации). СКЗИ необходимый программный компонент для сдачи электронной отчетности в государственные органы, участия в электронных торговых площадках, организации юридически значимого электронного документооборота и защиты конфиденциальной информации при передаче их по каналам связи.

Разработчиком КриптоПро CSP является компания «КРИПТО-ПРО», занимающая лидирующее положение на отечественном рынке программных СКЗИ. На сегодняшний день есть сразу три разные версий КриптоПро CSP: 3. 6, 3. 9 и 4. Они различаются между собой по поддерживаемым операционным системам, поддерживаемым криптографическим алгоритмам и срокам действия сертификатов соответствия, выдаваемых ФСБ России. На сайте «КРИПТО-ПРО» размещены таблицы сравнений версий, там также доступна информация о действующих сертификатах соответствия.

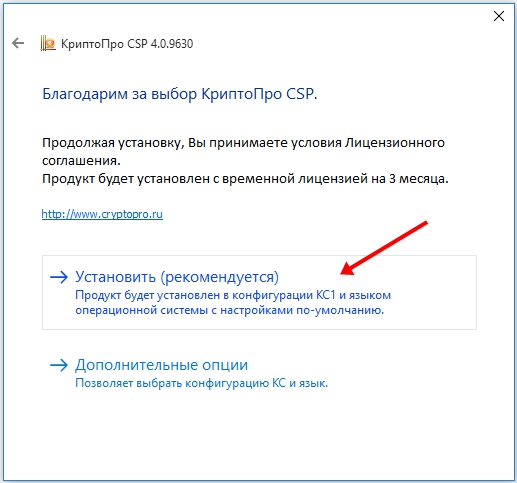

Рассмотрим процесс установки КриптоПро CSP на примере 4-й версии. Почему мы выбрали КриптоПро CSP 4. 0? Все просто, это последняя из выпущенных версий, она поддерживает новые алгоритмы подписи ГОСТ Р 34. 10-2012, которые приходят в замен устаревающим ГОСТ Р 34. 10-2001. Работает на Windows 10, что востребовано для тех, кто уже перешел на «десятку» или планирует на будущее. К сожалению, КриптоПро CSP 4-й версии до сих пор не сертфицирована, и для загрузки доступна только предварительная версия. Но в компании утверждают, что сертификация продукта вот-вот будет завершена.

После регистрации вы увидите страницу страницу с лицензионным соглашением. Ознакомившись с правилами и условиями нажмите внизу экрана кнопу «Я согласен» для перехода в раздел загрузки дистрибутивов.

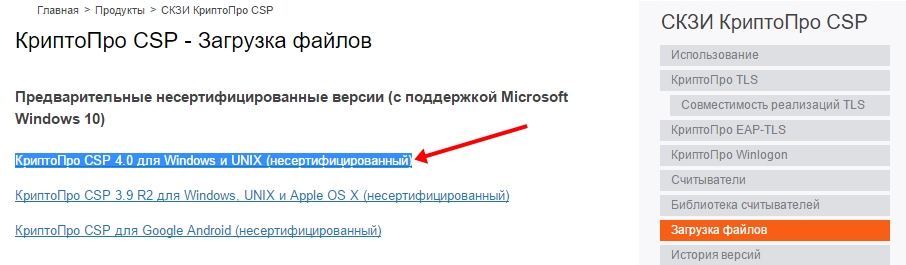

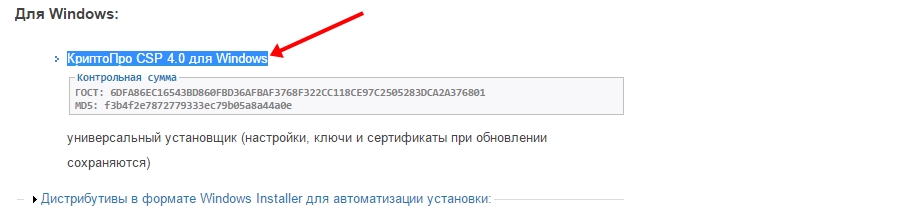

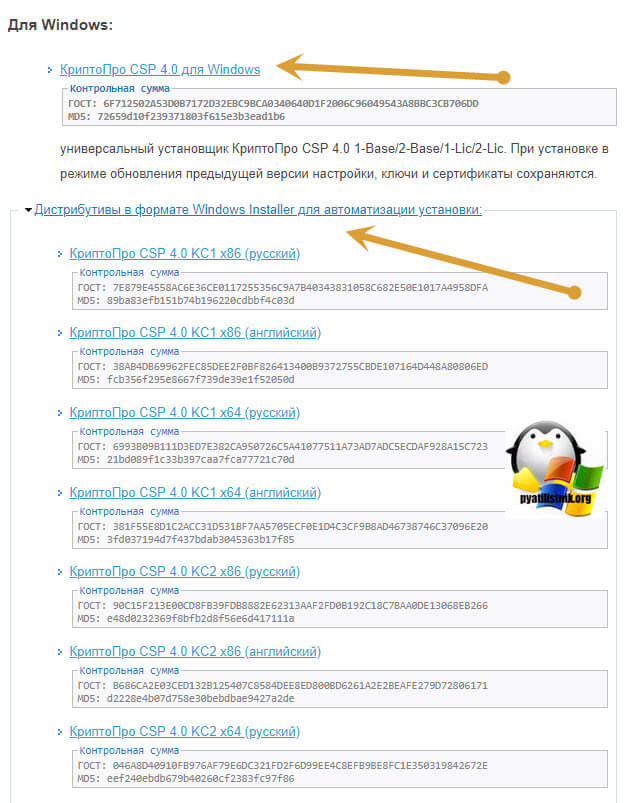

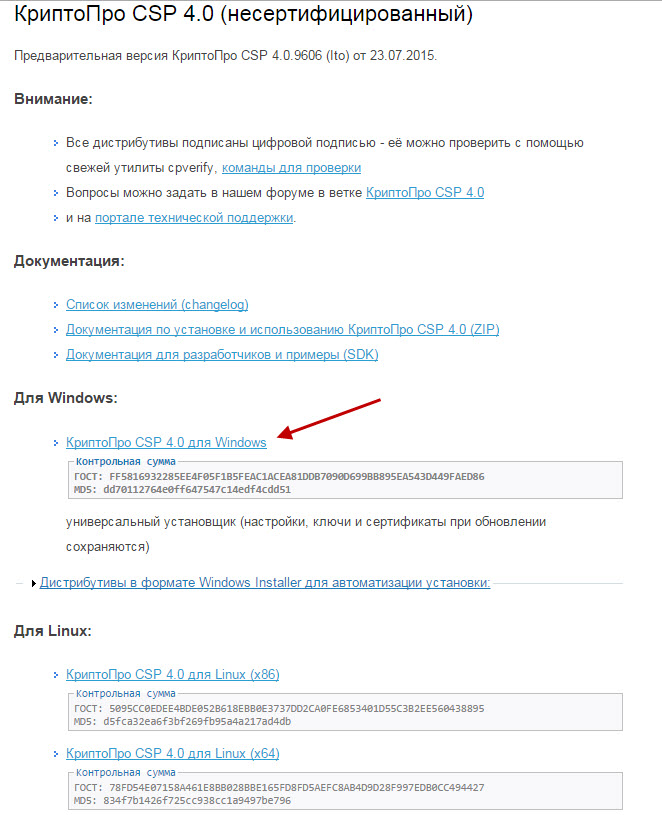

Выбрав вариант «КриптоПро CSP 4. 0 для Windows и UNIX (несертифицированный)» вы увидите ссылку на дистрибутив «КриптоПро CSP 4. 0 для Windows» над информацией с его контрольной суммой. Нажмите ЛКМ, чтобы начать загрузку.

Процесс загрузки и установки предельно прост. Кликаем по ссылке на дистрибутив и ждем, загрузка начинается автоматически. При ее завершении запустите загруженный файл CSPSetup. exe.

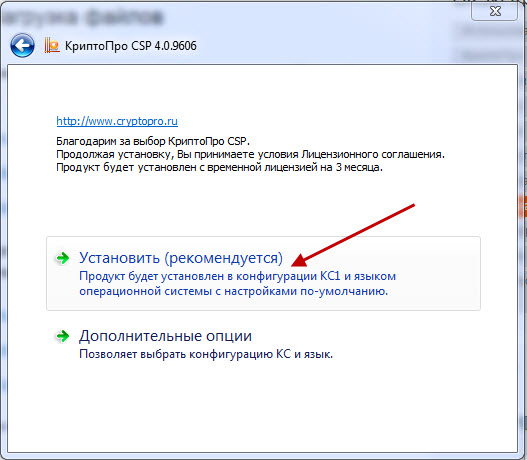

Во всплывающем окне предупреждения системы безопасности необходимо нажать на кнопку «Да» чтобы разрешить программе внести изменения на компьютере. Далее выбираем установку программы.

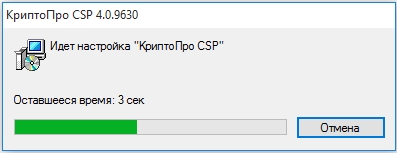

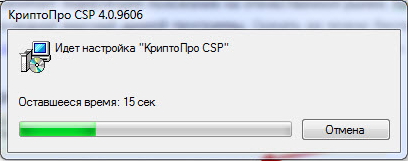

Сама установка проходит меньше чем за 30 секунд и не требует участия пользователя.

Программа установлена. Можно ли начать с ней работать? По условиям лицензионного соглашения срок использования демонстрационной версии КриптоПро CSP ограничен 90 днями с момента установки. Важное уточнение, демонстрационный период предоставляется лишь при первой установке программы на компьютере, при повторных установках получить его невозможно.

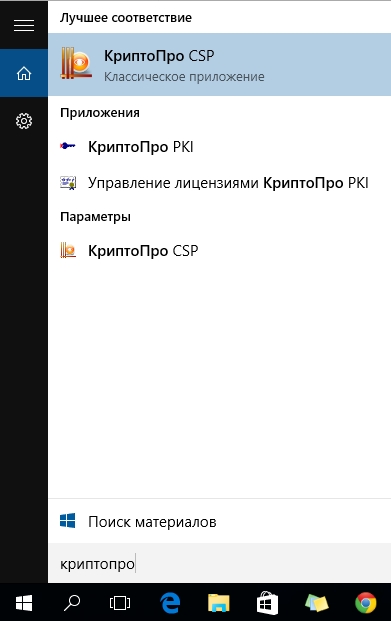

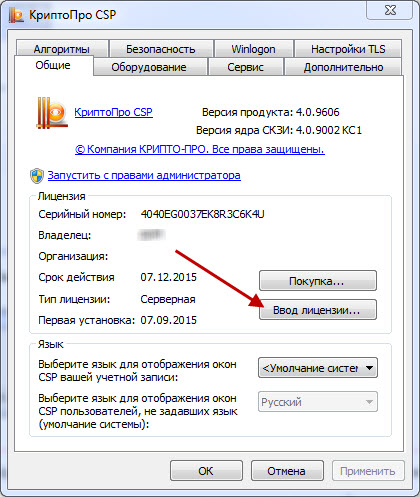

Чтобы посмотреть информацию о типе лицензии и сроке действия, откройте приложение КриптоПро CSP. В Windows 10 удобно воспользоваться поиском приложений (значок «Лупа» справа от кнопки «Пуск»), наберите «криптопро» и выберите КриптоПро CSP.

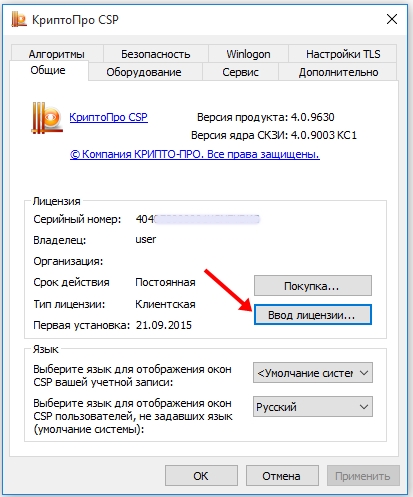

Во вкладке «Общие» КриптоПро CSP обратите внимание блок «Лицензия». В левой ее части указываются серийный номер (не полностью), имя владельца лицензии, название организации, срок действия, тип лицензии (клиентская либо серверная) и дата первой установки. В правой части можно запустить процесс онлайн покупки и ввести серийный номер лицензии.

Если указанная в графе срок действия дата не истекла, вы можете пользоваться программой. В другом случае, нужно приобрести лицензию на программу. Купить лицензию на право использования КриптоПро CSP 4. 0 вы можете у нас в интернет-магазине в любое время 24х7, мы отправим ключ вам на электронный адрес сразу после оплаты. Для ввода ключа (серийного номера) нажмите на кнопку «Ввод лицензии».

Загрузка с официального сайта

Логично, что у любой утилиты есть разработчик и у него есть официальный сайт. У КриптоПРО он располагается вот по этой ссылке:

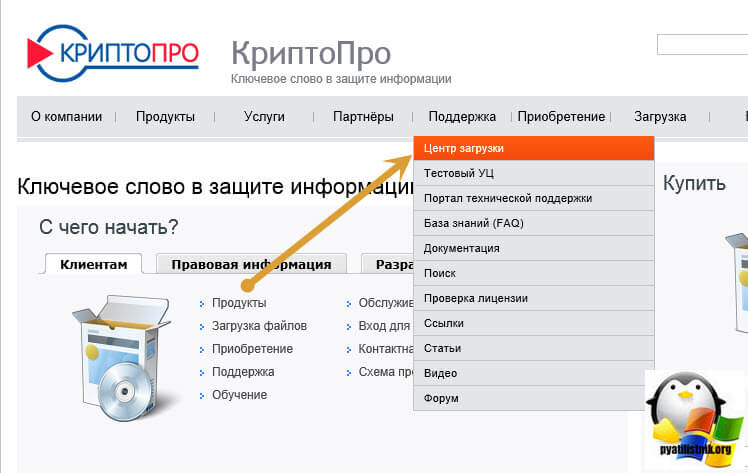

В открывшемся сайте вам необходимо выбрать пункт меню «Поддержка — Центр загрузки»

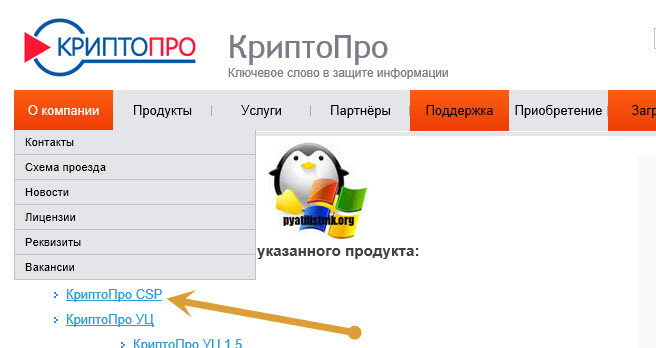

Далее в самом верху найдите ссылку на КриптоПРО CSP, я выделил ее стрелкой.

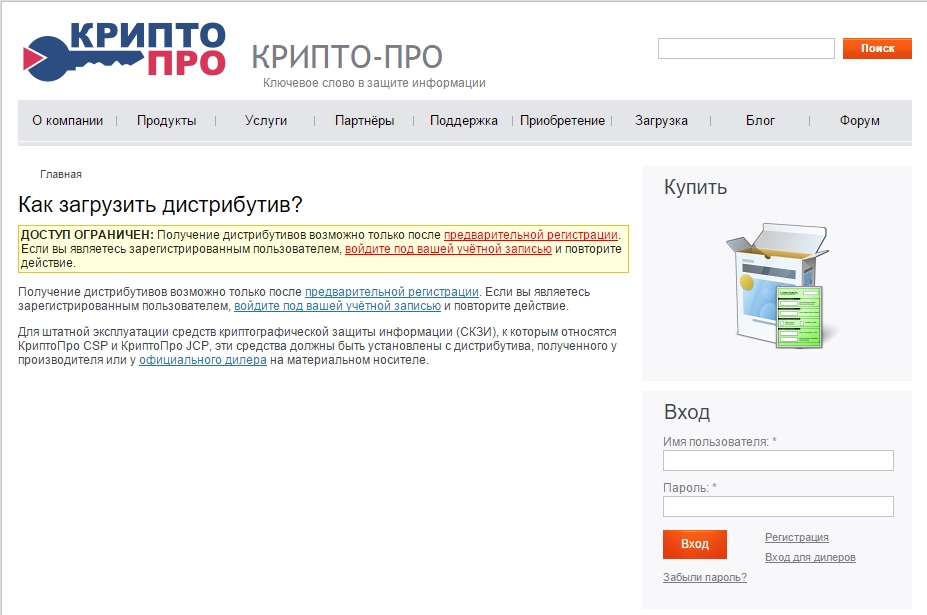

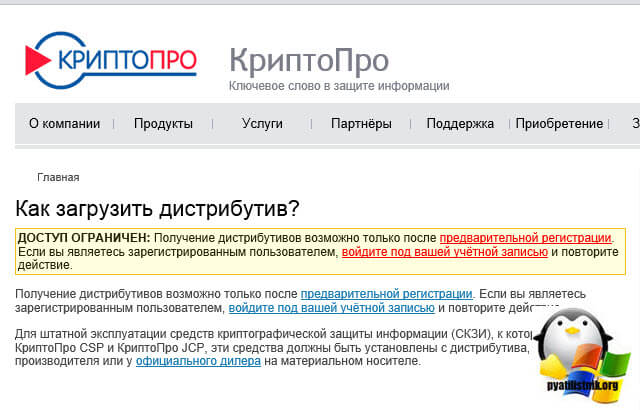

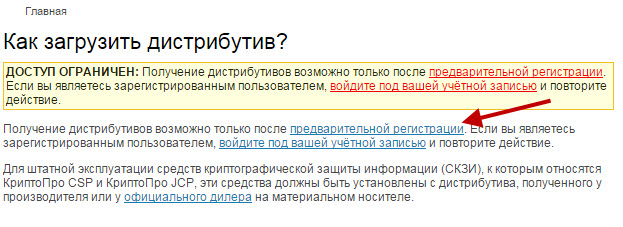

Вам выскочит предупреждение:

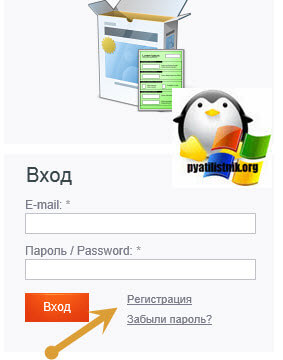

Все сводится к тому, что вам необходима регистрация, пройдите ее и вернитесь на эту страницу.

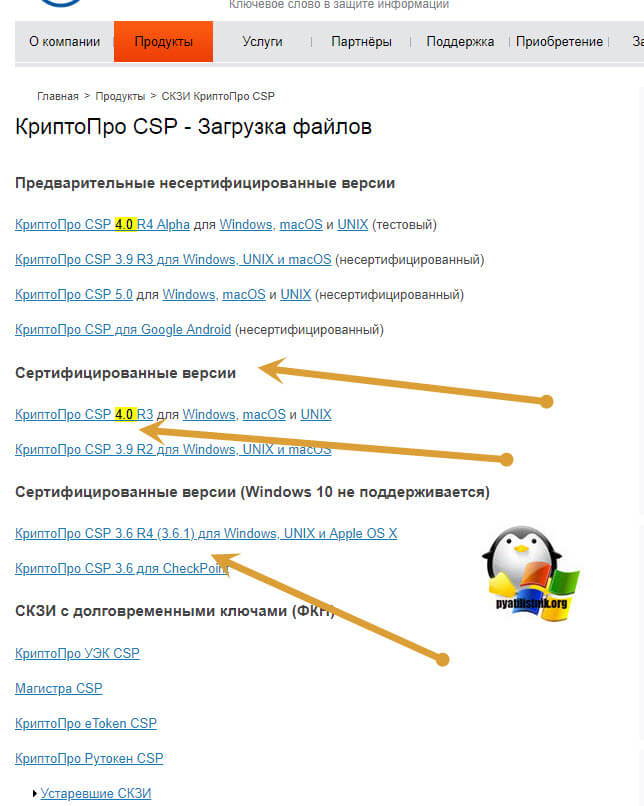

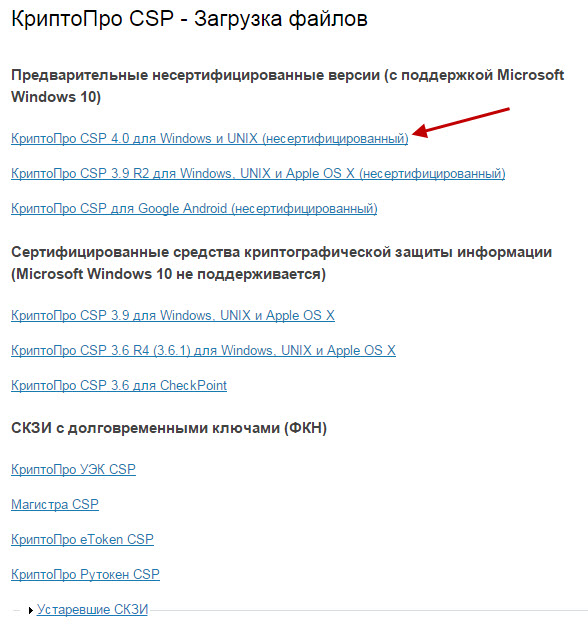

У вас откроется окно на котором будут все доступные версии:

- Альфа версия КриптоПРО CSP 4.0 R4 — она еще проходит стадию тестирования

- Сертифицированные версии для Windows 10 и более старых версий. КриптоПРО CSP 4.0 R3, 3.9 R2

- Не поддерживающие Windows 10, КриптоПРО CSP 3.6

Щелкаем по нужной и вас перекинет на ссылку, для загрузки утилиты.

Для большинства людей подойдет универсальный установщик КриптоПРО CSP в виде exe пакета, но ниже вы обнаружите и MSI пакеты, для раскатывания их чере групповые политики в домене Active Directory. MSI пакеты есть и версии KC 1 и KC2, а так же для архитектуры x86 и x64. (Если не знаете свою разрядность архитектуры, то можете посмотреть как ее определить по ссылке)

КриптоПро OCSP Client

КриптоПро OCSP Client представляет собой программный интерфейс (библиотеку) для работы с протоколом OCSP и не имеет другого интерфейса пользователя. Поэтому КриптоПро OCSP Client не имеет выделенного дистрибутива. Его установка должна производиться совместно с установкой продукта, который использует его программный интерфейс. Модули для интеграции КриптоПро OCSP Client в установочный пакет другого продукта включены в инструментарий разработчика КриптоПро OCSP SDK вместе с соответствующим руководством.

Операционные системы

КриптоПро OCSP Client функционирует в следующих операционных системах:

- Microsoft Windows XP / 2003 / Vista / 2008 / W7 / 2008 R2 / W8 / 2012 / W8.1 / 2012 R2 / 2016 / W10

- ОС семейства Linux, удовлетворяющих LSB 3.1 и выше,

- FreeBSD 7.x и выше,

- AIX 5.3 и 6.x,

- Apple MacOS 10.6 и выше.

Основные характеристики

КриптоПро OCSP Client:

- Может настраиваться с помощью групповых политик. Список доступных политик см. в КриптоПро PKI SDK.

- Позволяет обращаться к серверу по протоколу TLS (SSL), поддерживает различные методы аутентификации и доступ через прокси.

- Совместим с серверными приложениями.

- Автоматически проверяет статусы сертификатов OCSP-серверов.

- Поддерживает расширение id-pkix-ocsp-nocheck . Если такое расширение присутствует в сертификате OCSP- сервера, то статус этого сертификата не проверяется.

- Автоматически проверяет, уполномочен ли OCSP-сервер Удостоверяющим Центром, издавшим проверяемый сертификат, выдавать информацию о статусе данного сертификата.

- Даёт возможность настройки доверия к конкретным OCSP-серверам.

- Работает с любым криптопровайдером (CSP).

- Предоставляет интерфейсы C++ и COM. COM-интерфейс может использоваться в скриптах.

- Включает низкоуровневый интерфейс для работы с ASN.1-структурами протокола OCSP.

- Устанавливается с помощью Windows Installer.

Проверка цифровой подписи у дистрибутива

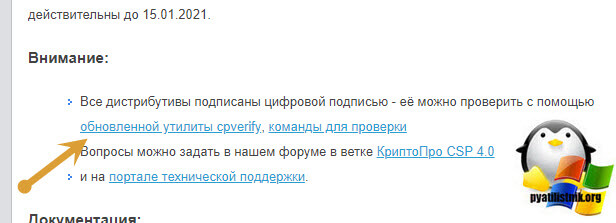

Если вы загрузили КриптоПРО CSP для Windows 10 из других источников, и вы сомневаетесь в данном дистрибутиве, то вы всегда можете его проверить на предмет официальной цифровой подписи от разработчиков. Для этого есть утилита cpverify. exe. Ее можно взять с официального сайта.

Данный файл вы должны положить в одну папку с дистрибутивом CryptoPRO, запустить командную строку от имени администратора, перейти в эту папку и выполнить команду.

Настройка политик безопасности домена

Для настройки политик безопасности:

Настройка будет доступна только после перезагрузки компьютера. Настройка серверной операционной системы после этого будет завершена.

Настройка ocsp в криптопро

Тестовый OCSP-сервер работает на основе службы актуальных статусов сертификатов «КриптоПро OCSP Server».

Сервер отвечает на запросы статусов сертификатов, выданных Тестовым Центром Сертификации КриптоПро.

Сертификат подписи OCSP-ответов издан этим же Центром сертификации.

Чтобы тестовое программное обеспечение доверяло OCSP-ответам, полученным с данного сервера, необходимо установить корневой сертификат Тестового Центра Сертификации в соответствующее хранилище сертификатов операционной системы.

Для проверки OCSP-ответов также необходим сам сертификат службы актуальных статусов сертификатов. Этот сертификат включается в каждый ответ в поле Certs структуры BasicOCSPResponse.

Используйте данный OCSP-сервер только в тестовых целях. Не следует доверять OCSP-ответам, выданным этим сервером, также как и сертификатам тестового Центра сертификации.

Где скачать криптопро для windows 10, за минуту

Предположим вы узнали, что у вас старая версия КриптоПРО, из-за этого ваша ЭЦП перестала работать и техническая поддержка вам посоветовала его переустановить или обновить. Для этого вам нужно обладать дистрибутивом, который нужно, где-то загрузить.

Как я настраивал новые утилиты по работе с электронной подписью в Linux

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3. А современная версия «КриптоПро CSP» 4. 0 не является 100% совместимой с 3. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Скачиваем «КриптоПро CSP» для Linux с официального сайта КриптоПро — www. cryptopro. ru/downloads

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка работы с Рутокен ЭЦП 2

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало. Я буду использовать Рутокен ЭЦП 2. 0, который имеет сертификат ФСБ и поддерживает работу как с новыми, так и со старыми ГОСТами.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

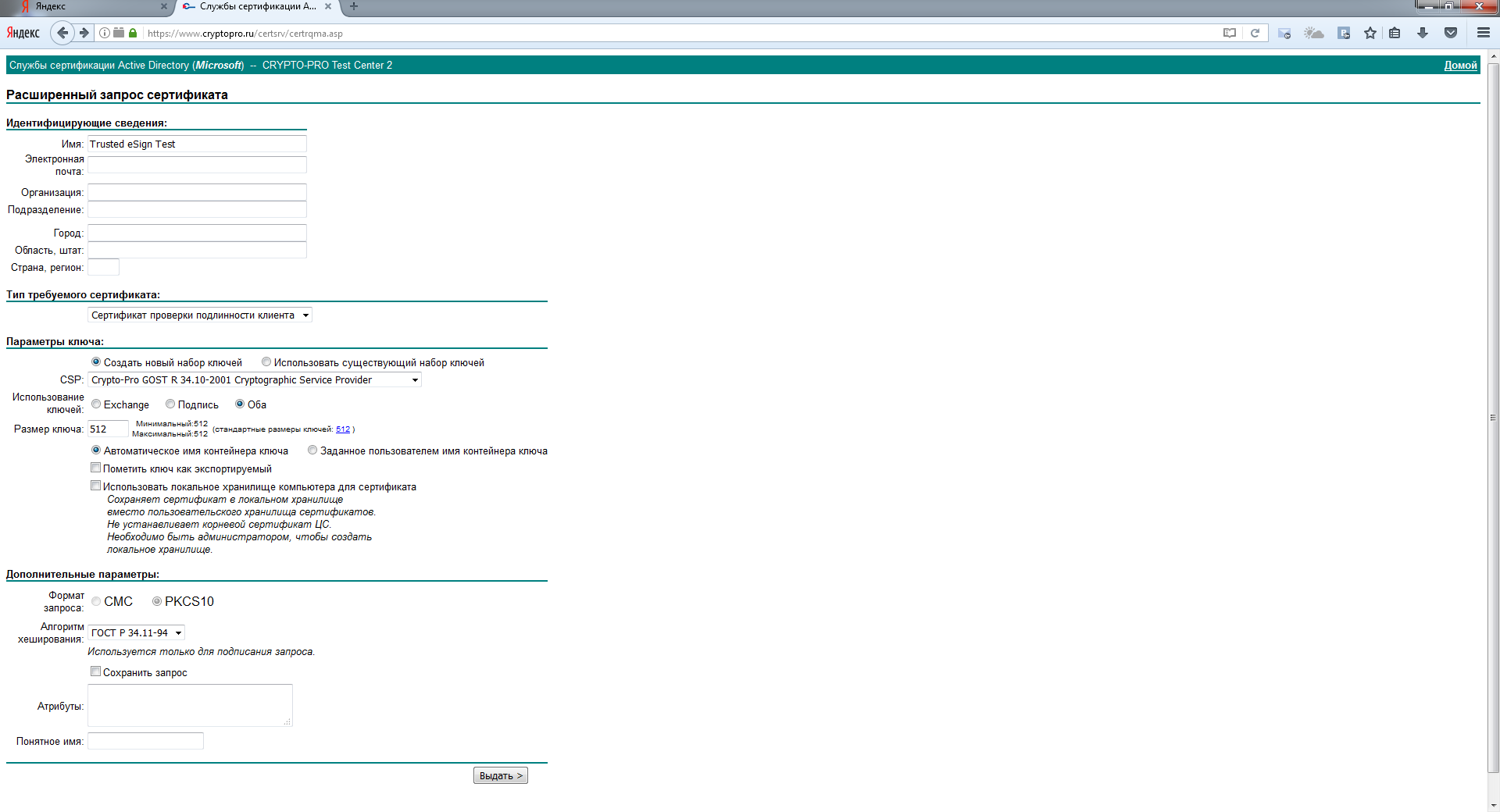

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Проверим, что сертификат получен успешно.

Чтобы убедиться, что «КриптоПро CSP» успешно увидел токен, выполним:

Теперь проверяем, что сертификат на токене видится успешно:

Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

Проверим, что сертификат успешно сохранился в хранилище:

На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Подписать можно с помощью команды:

Здесь, my — параметр, в котором надо указать часть Common Name сертификата для подписи; detached — позволяет создать открепленную подпись; alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

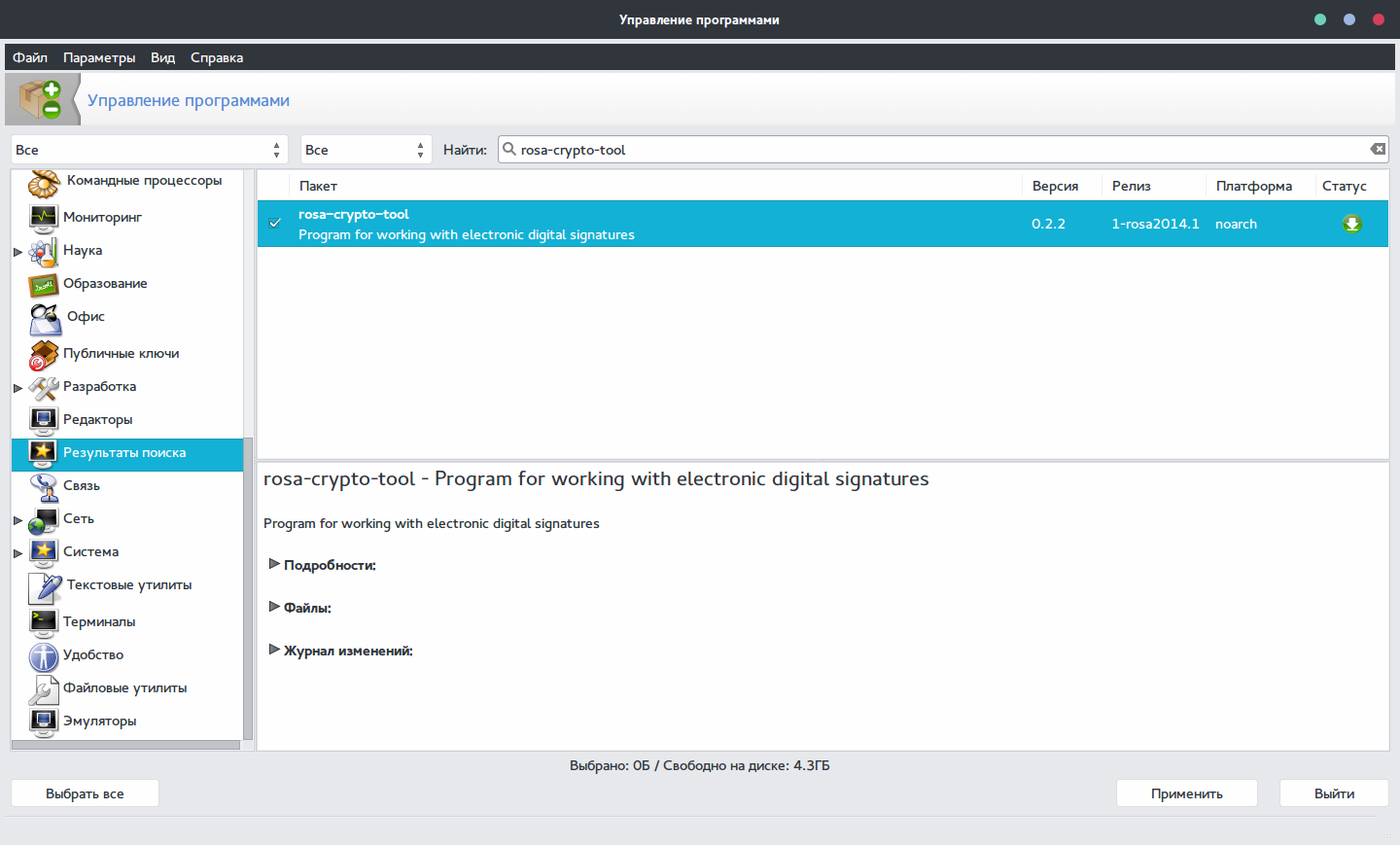

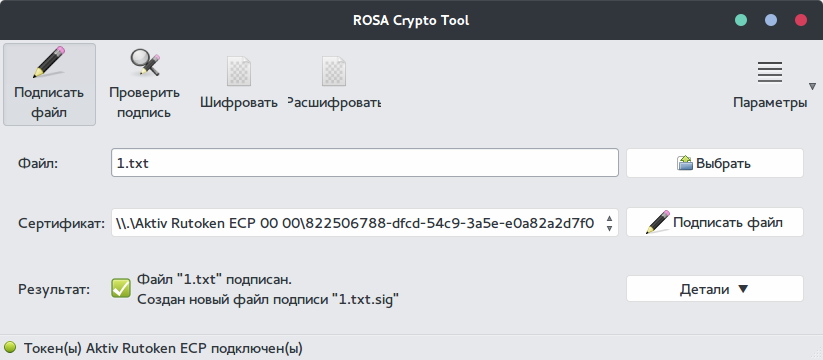

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

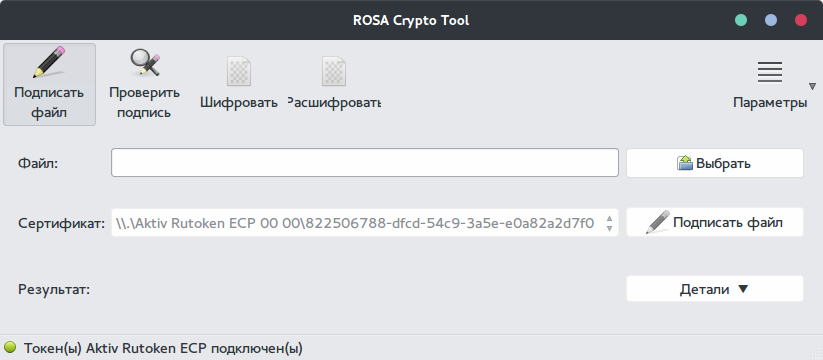

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

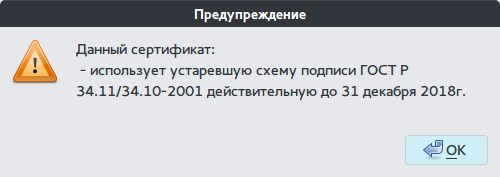

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

+ На порядок проще использовать; — Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF: abf. io/uxteam/rosa-crypto-tool-devel Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

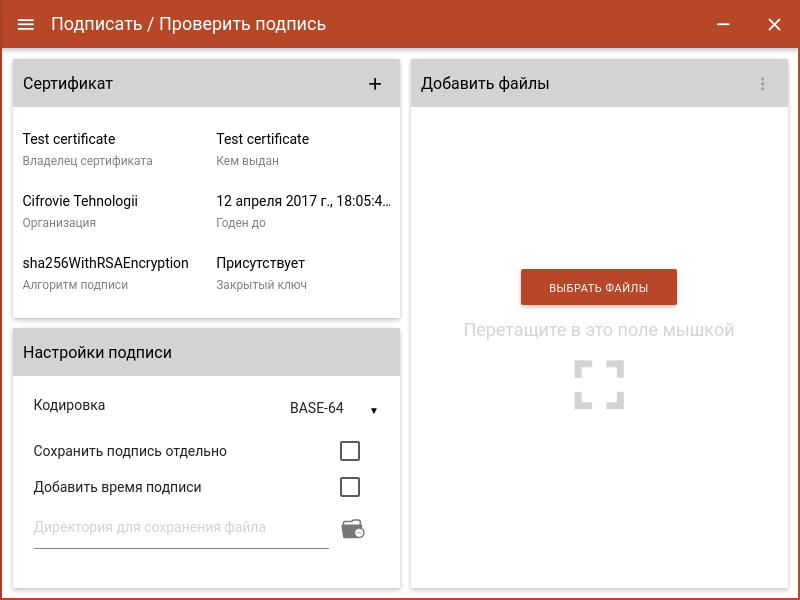

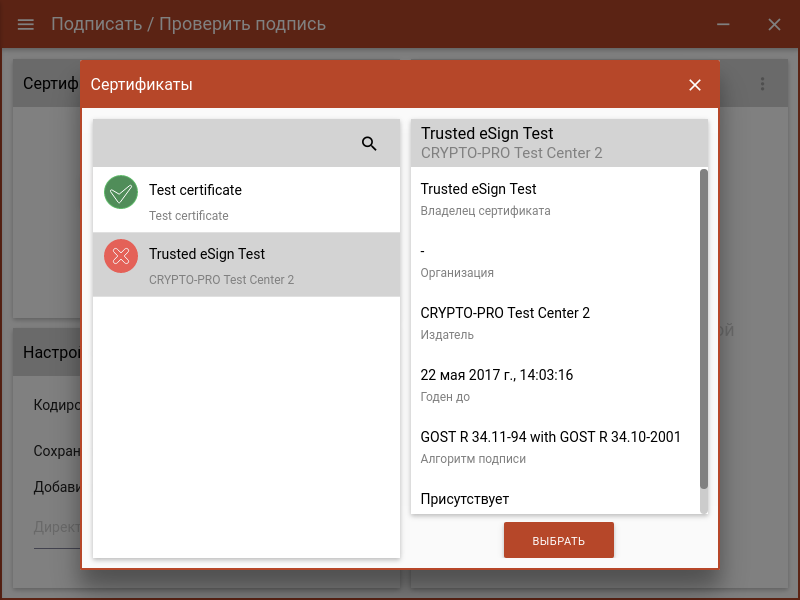

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted. eSign – web-сервисом по работе с подписью этой же компании.

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами. Создается впечатление, что другими средства информационной безопасности просто не могут быть. “Цифровые технологии” опровергают это. Плата за красоту и удобство – необходимость платить за лицензию.

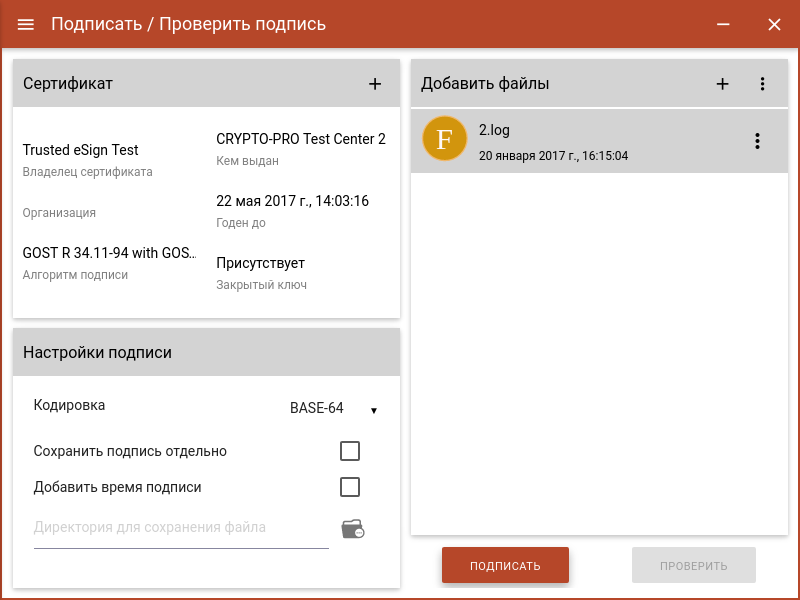

Выбираем раздел “Электронная подпись”:

Выбираем «Сертификат для подписи»:

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4. 0” и поддерживает все криптографические алгоритмы, реализованные в нем. ” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.

Сравним Trusted eSign с Rosa crypto tool:

+ Более удобный и красивый интерфейс — Платная лицензия

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

КриптоПро TSP Client и КриптоПро OCSP Client не имеют отдельных дистрибутивов для установки.

Чтобы установить КриптоПро TSP Client или КриптоПро OCSP Client неоходимо установить тот программный продукт, в состав которого входит КриптоПро TSP Client или КриптоПро OCSP Client.

КриптоПро TSP Client входит в состав:

- TSPCOM

- TSPUTIL — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime (также будет установлен OCSP Client) — 64-х/32-х битные системы

- КриптоПро CADESCOM (также будет установлен OCSP Client) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен OCSP Client)

КриптоПро OCSP Client входит в состав:

- OCSPCOM

- OCSPUTIL — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime (также будет установлен TSP Client) — 64-х/32-х битные системы

- КриптоПро CADESCOM (также будет установлен TSP Client) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен TSP Client)

КриптоПро TSP Client 2. 0 входит в состав:

- TSPCOM 2.0

- TSPUTIL 2.0 — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime 2.0 (также будет установлен OCSP Client 2.0) — 64-х/32-х битные системы

- КриптоПро CADESCOM 2.0 (также будет установлен OCSP Client 2.0) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен OCSP Client 2.0)

КриптоПро OCSP Client 2. 0 входит в состав:

Управление списком надежных веб-узлов на Unix-платформах

Для управления списком надежных веб-узлов в КриптоПро ЭЦП Browser plug-in на Unix-платформах служит страница /etc/opt/cprocsp/trusted_sites. html, входящая в состав дистрибутива КриптоПро ЭЦП Browser plug-in.

Также, для просмотра списка надежных веб-узлов можно использовать команду:

/opt/cprocsp/sbin//cpconfig -ini «localSoftwareCrypto ProCAdESpluginTrustedSites» -view

Для очистки списка надежных веб-узлов можно использовать команду:

/opt/cprocsp/sbin//cpconfig -ini «localSoftwareCrypto ProCAdESpluginTrustedSites» -delparam

Добавление сайтов в список надежных-узлов для всех пользователей доступно используя комманду

КриптоПро ЭЦП Browser plug-in 2. 1 для Windows

Windows server 2012 установка криптопро

Для совместной работы необходима сертифицированная версия Vipnet CSP 4. Совместная работа других версий не тестировалась, поэтому корректной работы в случае такого использования СКЗИ на рабочем месте не гарантируется. Чтобы настроить совместную работу КриптоПро CSP и Vipnet CSP 4. 8 , необходимо проделать действия в зависимости от установленной операционной системы:

Windows 7, Windows 8, Windows 10, Windows Server 2008 R2

Открыть редактор реестра. Д ля Windows 7 и Windows Server 2008 R2 открыть меню Пуск (Для Windows 8 и Windows 10 навести указатель мыши на правый нижний угол и нажать знак поиска), в поисковой строке ввести regedit, нажать на клавиатуре Enter.

Перейти в ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Открыть параметр Security Packages двойным кликом левой кнопки мыши и удалите параметр начение SSPP. Также нужно проверить, что значение Schannel присутствует. Если его нет, то необходимо добавить и нажать на кнопку ОК. Важно, другие значение параметра Security Packages и сам параметр Security Packages нельзя удалять , иначе операционная система Windows не сможет загрузиться и потребуется восстановление системы.

Закрыть редактор реестра и перезагрузить компьютер.

Для Windows 8. 1, Windows Server 2012 R2, Windows Server 2016

Запустить командную строку, для этого необходимо нажать правой кнопкой мыши на кнопку Пуск и выбрать Командная строка (администратор).

Ввести regedit и нажать клавишу Enter.

Пройти в ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaOSConfig.

Нажать правой кнопкой мыши на ветку OSConfig и выбрать пункт Разрешения.

Нажать на кнопку Дополнительно.

В поле владелец нажать на кнопку Изменить.

В поле Введите имена выбираемых объектов ввести Администраторы и нажать на кнопку Проверить имена.

Во вкладке Разрешения выбрать Администраторы и нажать на кнопку Изменить.

В разделе Общие разрешения поставить галку на пункте Полный доступ и нажать на ОК.

Нажать на кнопку Применить, затем на ОК.

Закрыть окно Разрешения для группы «OSConfig».

После этих действий должны появиться права на редактирование реестра. Далее необходимо вернуться к ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaOSConfig, открыть параметр Security Packages двойным кликом левой кнопки мыши и удалить начение SSPP. Также нужно проверить, что значение Schannel присутствует. Если его нет, то необходимо добавить и нажать на кнопку ОК. Важно, другие значение параметра Security Packages и сам параметр Security Packages нельзя удалять, иначе операционная система Windows не сможет загрузиться и потребуется восстановление системы.

Управление списком надежных веб-узлов на Windows-платформах

Для управления списком надежных веб-узлов в КриптоПро ЭЦП Browser plug-in пользователь должен запустить Пуск -> Крипто-Про -> Настройки ЭЦП Browser plug-in. Данная страница входит в состав дистрибутива КриптоПро ЭЦП Browser plug-in.

Администратор компьютера или домена также может управлять списком надежных веб-узлов для всех пользователей через групповую политику. Настройка осуществляется в консоли групповых политик в разделе Конфигурация компьютера/Конфигурация пользователя -> Административные шаблоны -> Крипто-Про -> КриптоПро ЭЦП Browser plug-in. Администратору доступны следующие политики: Список доверенных узлов. Определяет адреса доверенных узлов. Веб-узлы, заданные через данную политику, считаются доверенными вдобавок к тем, которые пользователь добавляет самостоятельно через страницу настроек КриптоПро ЭЦП Browser plug-in.

Политика сохраняет в соответствующем разделе для политик: HKEY_LOCAL_MACHINESOFTWAREPoliciesCrypto-ProCadesPluginTrustedSites

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4. 0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34. 10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP , а также Клиент HSM 2. 0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34. 10-2001 после 1 января 2019 года в виде соответствующих предупреждающих окон.

Пользователь, обладающий правами администратора системы, при запуске приложения с правами администратора (UAC) может отложить эти предупреждения (на срок, зависящий от версии криптопровайдера), установив соответствующий флаг в данном окне.

На случай, если появление этих предупреждений в вашей системе нежелательно (например, если она предполагает работу без участия пользователя, которая заблокируется в случае появления предупреждающего окна), вы можете заблаговременно их отключить.

Для отключения предупреждений о необходимости перехода на ГОСТ Р 34. 10-2012 при формировании ключей и подписи по ГОСТ Р 34. 10-2001 в КриптоПро CSP при работе с:

— ОС Windows старше XPWindows Server 2003 нужно создать в реестре следующие параметры типа QWORD и установить их равными ffffffffffffffff (шестнадцатеричная система счисления):

Для 64-битных Windows:

Для 32-битных Windows:

-ОС Windows XPWindows Server 2003 нужно создать в реестре следующие параметры типа DWORD и установить их равными ffffffff:

Для 64-битной ОС:

Для 32-битной ОС:

Для применения настроек по данным параметрам в КриптоПро CSP 4. 0 (КС1 в режиме службы хранения ключей или КС2) до сборки 4. 9959 требуется перезапуск службы КриптоПро CSP (cpcsp).

Для отключения данных предупреждений в КриптоПро CSP на Unix-системах нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64. ini (или /etc/opt/cprocsp/config. ini в случае 32-битной системы) в существующую секцию Parameters:

Для отключения предупреждающих окон в КриптоПро JCP 2. 39014 нужно выполнить одно из следующих действий:

1) под управлением учетной записи администратора поставить галку «Не отображать предупреждения об использовании ключей ГОСТ Р 34. 10-2001» на закладке «Дополнительно» панели управления JCP;

2) под управлением учетной записи администратора выполнить команду:

/bin/java ru. CryptoPro. JCP. Util. SetPrefs -system -node ru/CryptoPro/JCP/tools -key Gost2001Warning_class_default -value true

где JRE – JRE с установленным JCP;

3) под управлением учетной записи администратора вручную отредактировать файлы настроек:

— ОС Windows – раздел HKEY_LOCAL_MACHINESOFTWAREJavaSoftPrefs

u/Crypto/Pro/J/C/P ools (64-бит) или HKEY_LOCAL_MACHINESOFTWAREWow6432NodeJavaSoftPrefs

u/Crypto/Pro/J/C/P ools (32-бит. ) добавить или отредактировать параметр /Gost2001/Warning_class_default, задав ему значение true;

Для функционирования всех компонентов СЭП «КриптоПро DSS» необходима установка Microsoft Internet Information Services (IIS). Для различных ОС необходима установка и настройка компонентов, описанных ниже.

Microsoft Windows Server 2008 R2

Для настройки работы веб-сервера необходимо установить Microsoft Internet Information Services 7. В Мастере добавления ролей и компонентов необходимо добавить следующие роли веб-сервера IIS:

- ASP.NET;

- Расширяемость .NET (.NET Extensibility 4.5);

- Расширения ISAPI (ISAPI Extensions);

- Фильтры ISAPI (ISAPI Filters);

- Статическое содержимое (Static content);

- Фильтрация запросов (Request Filtering);

- Консоль управления IIS (IIS Management Console).

Microsoft Windows Server 2012, 2012 R2, 2016, 2019

Для настройки работы веб-сервера необходимо установить Microsoft Internet Information Services 8 и выше. В Мастере добавления ролей и компонентов необходимо добавить следующие роли веб-сервера IIS:

Инструкция по установке КриптоПро CSP

Перед началом установки КриптоПро CSP закройте все запущенные приложения;

Убедитесь, что Вы обладаете достаточными правами для установки ПО и записи информации в реестр (рекомендуется выполнять установку и настройку с правами локального администратора, пароль локального администратора должен быть непустой);

Выполняйте установку и настройку КриптоПро CSP локально на компьютере, а не через клиента удаленного доступа;

При вводе серийного номера КриптоПро CSP все символы вводятся заглавными латинскими буквами. В серийном номере букв «O» нет – это цифра «0»;

Поддерживаемые операционные системы Windows:

КриптоПро CSP 3. 6 — Windows 2000, Windows XP, Windows Server 2003/2003 R2, Windows Vista, Windows Server 2008/2008 R2, Windows 7, Windows 8, Windows Server 2012;

КриптоПро CSP 3. 9, 4. 0 — Windows XP, Windows Server 2003/2003 R2, Windows Vista, Windows Server 2008/2008 R2, Windows 7, Windows 8/8. 1, Windows Server 2012/2012 R2.

Обновление/переустановка КриптоПро CSP

Если у Вас уже установлена более ранняя версия КриптоПро CSP и Вы переходите на свежую версию или Вам необходимо переустановить программу КриптоПро CSP, необходимо выполнить следующие шаги:

Выбрать меню Пуск -> Панель управления -> Установка и удаление программ (для ОС Windows Vista Windows Seven меню Пуск -> Панель управления -> Программы и компоненты);

В списке установленных программ найти пункт КриптоПро CSP и выбрать Удалить. После удаления перезагрузить компьютер;

Для очистки всех следов ранее установленной программы КриптоПро необходимо воспользоваться утилитой cspclean. Для этого необходимо зайти на сайт www. nwudc. ru и загрузить утилиту удаления следов КриптоПро из раздела Поддержка -> КриптоПро и ключевые носители -> раздел “Дополнительное ПО”, запустить файл cspclean. exe;

Установить программный продукт, ориентируясь на порядок установки, приведенный ниже в инструкции.

Для установки программного обеспечения можно воспользоваться следующими вариантами:

— вставьте компакт-диск с программным обеспечением в дисковод;

Для операционной системы Windows 2000 запустите файл КриптоПро CSP 3. 6 R2 — (x86), для операционных систем Windows XP, Windows Server 2003/2003 R2, Windows Vista, Windows Server 2008/2008 R2, Windows 7, Windows 8, Windows Server 2012 запустите файл КриптоПро CSP 3. 6 R4 — (x86+x64) или КриптоПро CSP 3. 9 — (x86+x64), если установка производится с компакт-диска, то необходимо запустить файл CSPSetup. exe. Путь к файлу в зависимости от версии:

для Windows 8. 1, Windows Server 2012 R2 требуется установка КриптоПро CSP 3. 9 или 4. Для версии КриптоПро CSP 3. 9 запустите файл КриптоПро CSP 3. 9 — (x86+x64). Дистрибутив версии КриптоПро CSP 4. 0 доступен на сайте производителя, перейти на который можно по ссылке КриптоПро CSP 4. 0 — (x86+x64) (Ссылка на сайт производителя, для скачивания необходима регистрация). Если установка производится с компакт-диска, то необходимо запустить файл CSPSetup. exe. Путь к файлу в зависимости от версии:

Процесс установки для всех версий не имеет существенных отличий. После запуска исполняемого файла появится приветственное окно мастера установки, в котором необходимо нажать кнопку «Далее» (рис.

В окне «Лицензионное соглашение» выберите пункт «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Далее» (рис.

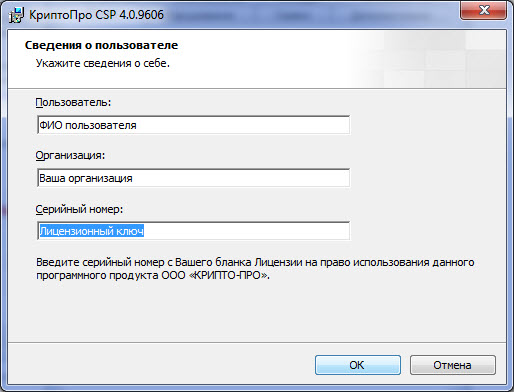

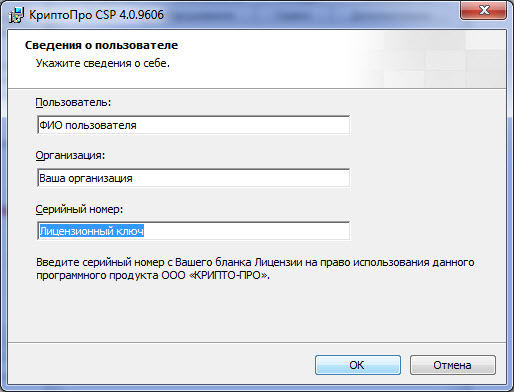

В окне «Сведения о пользователе» заполните поля «Пользователь», «Организация», введите «Серийный номер» (выдается на бумажном носителе – Лицензия на КриптоПро CSP) и нажмите кнопку «Далее» (рис.

Затем выберите тип установки «Обычная» и нажмите кнопку «Далее» (рис.

В следующем окне нажмите кнопку «Установить» (рис.

После этого начнется процесс установки КритоПро CSP (рис.

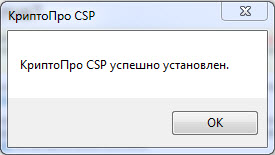

Дождитесь окончания установки. При успешной установке появится окно «Программа установки «КриптоПро CSP» завершена» (рис. Нажмите кнопку «Готово».

Если после этого появится сообщение с запросом на перезагрузку компьютера, нажмите кнопку «Да» и перезагрузите компьютер.

Поздравляем. На этом процесс установки КриптоПро CSP закончен.

Для КриптоПро CSP версий 3. 9 и 4. 0 все делается аналогично приведенной инструкции.

Установка личного сертификата с помощью КриптоПро CSP

Чтобы установить личный сертификат должностного лица:

Откроется окно «КриптоПро CSP».

Окно «Сертификаты в контейнере закрытого ключа»

Нажмите на кнопку Обзор. Откроется окно «КриптоПро CSP».

В списке ключевых контейнеров пользователя выберите соответствующее значение и нажмите на кнопку ОК.

· Имя ключевого контейнера может быть произвольным. Скорее всего, это будет уникальный буквенно-цифровой идентификатор.

· На каждом носителе могут присутствовать несколько контейнеров. Определить, какой из них содержит необходимый нам сертификат, возможно исключительно методом перебора и просмотра содержимого (сертификата).

· Если в качестве ключевого носителя используется:

· дискета – тогда в поле Считыватель необходимо искать контейнеры, расположенные на считывателе Дисковод А (Как правило. Но могут быть и другие буквы для дисковода).

· eToken — тогда в поле Считыватель необходимо искать контейнеры, расположенные на считывателях AKS ifdh 0 или AKS ifdh 1.

· Rutoken — тогда в поле Считыватель необходимо искать контейнеры, расположенные на считывателях Active Co. ruToken 0, Active Co. ruToken 1 или Active Co. ruToken 2.

Окно закроется, в поле Имя ключевого контейнера отобразится запись выбранного контейнера.

Нажмите на кнопку Далее. Откроется окно «Сертификаты в контейнере закрытого ключа».

Убедитесь, что сертификат выбран корректно и нажмите на кнопку Свойства. Откроется окно «Сертификат».

· значок сертификата не имеет на своем изображении желтых треугольников с восклицательным знаком внутри; красных кругов с белым крестиком;

· назначение сертификата указано верно;

· для сертификата имеется соответствующий закрытый ключ.

Откройте вкладку Путь сертификации и проверьте, что:

· цепочка сертификатов выстраивается верно (корневым сертификатом является сертификат Головного удостоверяющего центра);

· статус сертификата принимает значение «Этот сертификат действителен».

Вкладка Путь сертификации

В случае отсутствия цепочки или ее построения не от Головного удостоверяющего центра необходимо выполнить установку цепочки корневых сертификатов

Окно приветствия «Мастер импорта сертификатов»

Нажмите на кнопку Далее. Откроется следующее окно Мастера с хранилищем сертификатов.

Окно «Мастер импорта сертификатов» с хранилищем сертификатов

Установите переключатель в положение Поместить все сертификаты в следующее хранилище и нажмите на кнопку Обзор.

Окно «Выбор хранилища сертификата»

Откроется окно «Выбор хранилища сертификата».

Выберите хранилище Личные и нажмите на кнопку ОК. Окно закроется, в поле Хранилище сертификатов значение изменится на Личные.

Нажмите на кнопку Далее. Откроется завершающее окно Мастера.

Нажмите на кнопку Готово. Будет запущен процесс установки сертификата.

При необходимости введите PIN-код

По завершению процесса откроется окно «Мастер импорта сертификатов».

Нажмите на кнопку ОК. В результате окно закроется, сертификат должностного лица будет успешно установлен.

Как скачать КриптоПРО CSP для windows 10

Предположим у меня на клиентской машине, установлена Windows 10 1809, и мне нужно туда установить КриптоПРО. У вас есть два метода его получить:

- Вы можете его загрузить с сайта партнера, такого как Aladdin

- Вы можете его взять у меня с mail облака, если мне доверяете. Вам за-то не потребуется регистрация на официальном сайте и всегда сможете проверить цифровую подпись на самом дистрибутиве, чтобы удостовериться, что он не подделка.

Настройки работы с OCSP службой

Для работы со Службой OCSP при создании классической электронной цифровой подписи необходимо указать параметры доступа к службе OCSP

в групповых политиках либо в сертификате и настройках «КриптоАРМ»:

Для работы со Службой OCSP при создании усовершенствованной электронной цифровой подписи необходимо

- выполнять следующие условия: OCSP-Служба должна быть настроена на работу с базой данных Удостоверяющего центра (а не по СОС)Сертификат OCSP-оператора должен иметь расширение no-check (формируется «КриптоПро УЦ» версии 1.4)

- OCSP-Служба должна быть настроена на работу с базой данных Удостоверяющего центра (а не по СОС)

- Сертификат OCSP-оператора должен иметь расширение no-check (формируется «КриптоПро УЦ» версии 1.4)

- указать параметры доступа к службе OCSP в групповых политиках либо в сертификате и настройках «КриптоАРМ»

Для настройки параметров доступа к службе OCSP в групповых политиках выполните следующие действия:

для усовершенствованной ЭЦП

- Адрес OCSP Службы: адреспо умолчанию (указывается в том случае, если она не указана в сертификате)

- Аутентификация (прокси-сервер): тип по умолчанию (позволяет задать тип аутентификации, используемый по умолчанию при соединении с прокси-сервером) (указывается в том случае, если тип аутентификации не указан в настройке/мастере TSP)

- Прокси-сервер: адрес прокси-сервера по умолчанию (определяет прокси-сервер, используемый по умолчанию при подключении к службе OCSP) (указывается в том случае, если тип аутентификации не указан в настройке/мастере TSP)

- Адрес OCSP Службы: адреспо умолчанию (указывается в том случае, если она не указана в настройке OCSP и сертификате)

- Аутентификация (прокси-сервер): тип по умолчанию (позволяет задать тип аутентификации, используемый по умолчанию при соединении с прокси-сервером) (указывается в том случае, если тип аутентификации не указан в настройке OCSP)

- Прокси-сервер: адрес прокси-сервера по умолчанию (определяет прокси-сервер, используемый по умолчанию при подключении к службе OCSP) (указывается в том случае, если тип аутентификации не указан в настройке OCSP)

Настройка учетных записей пользователей

Для настройки учетной записи пользователя:

- Откройте Панель управления.

- Два раза щелкните по названию Администрирование.

- Два раза щелкните по названию оснастки Пользователи и компьютеры Active Directory.

- Щелкните правой кнопкой мыши по имени пользователя, которому будет разрешено входить в домен только при наличии устройства Рутокен, и выберите пункт Свойства.

- В окне свойств пользователя перейдите на вкладку Учетная запись.

- В секции Параметры учетной записи установите флажок Для интерактивного входа в сеть нужна смарт-карта. Нажмите OK.

- Закройте окно Active Directory – пользователи и компьютеры.

- Аналогичным образом настройте другие учетные записи в домене. Для таких пользователей вход в домен будет доступен только при наличии устройства Рутокен с сертификатом, выданным администратором домена.

Как установить КриптоПро CSP

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Шаг 1

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

Если нашли — запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

Шаг 2

На момент публикации, страница с выбором дистрибутива выглядит так:

Если вы купили версию КриптоПро CSP 3. 6, то вам будет нужно выбрать версию R4 — на сегодняшний день она наиболее функциональна.

Если приобретена лицензия на КриптоПро CSP 3. 9 будьте внимательны: КриптоПро CSP 3. 9 — сертифицированная версия, но не поддерживает Windows 10, КриптоПро CSP 3. 9 R2 — поддерживает Windows 10, сертификация планируется в IV квартале 2015 года

Если же вы купили версию 4. 0, то соответственно выбирайте пункт КриптоПро CSP 4. 0 (рекомендована для работы с Windows 10, сертификация планируется в III квартале 2015 года).

Шаг 3

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск — Программы — КриптоПро — КриптоПро CSP.

Затем нажимаем кнопку Ввод лицензии

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature — их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной — делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Настройка клиентской операционной системы

Компьютеры с установленными клиентскими операционными системами Windows 10/8. 1/8/7/Vista/XP/2000 необходимо ввести в домен и установить на них драйверы Рутокен.

Редакции ОС должны включать возможность присоединения к домену.

Если клиентские компьютеры были загружены во время настройки сервера, то необходимо их перезагрузить.

Теперь пользователи, которым выдан сертификат типа Пользователь со смарт-картой или Вход со смарт-картой, смогут входить в домен только при подключении к компьютеру устройства Рутокен с этим сертификатом. При извлечении устройства Рутокен в процессе открытого пользовательского сеанса, клиентская ОС будет автоматически заблокирована (в ОС Windows 10/8. 1/8/7/Vista для блокировки рабочего стола при отключении устройства Рутокен необходимо установить автоматический запуск службы Политика удаления смарт-карт/Smart Card Removal Policy).