Перед настройкой убедитесь, что технические параметры соответствуют рекомендуемым.

Браузер Microsoft Internet Explorer версии 6.0 и выше.

Плагин портала Госуслуг, соответствующей используемой операционной системе.

При несоблюдении рекомендаций ответственность за корректную работу ЭЦП несет пользователь.

Основная статья: VPN-решения для корпоративных сетей

КриптоПро NGate — это сертифицированный ФСБ России VPN-шлюз на базе протокола TLS, предназначенный для обеспечения безопасного доступа удаленных пользователей к информационным ресурсам корпоративной сети через незащищенные каналы. Пользователи VPN-шлюза имеют возможность доступа к корпоративным ресурсам с помощью любого устройства (компьютер, планшет, смартфон) как с использованием VPN-клиента, так и через браузер. При этом за счет наличия экспортного варианта VPN-клиента возможно его использование за пределами РФ.

Из нашей статьи вы узнаете:

Для корректной работы на портале «Госуслуги» с использованием ЭЦП необходима предварительная настройка рабочего места, которая предотвратит сбои и ошибки, позволит поставить подпись.

Конкретный перечень действий зависит от используемой вами операционной системы.

- Windows

- MacOS

- Общая информация

- Сервис для создания подписей для ЕСИА на nodejs с КриптоПро 4. 0 в докер контейнере

- Принцип работы

- Установка лицензии

- Загрузка корневого сертификата

- Загрузка пользовательского сертификата

- Как запустить

- Рест сервер

- Как по быстрому выпустить тестовый сертификат:

- Авторизация

- Возможные проблемы:

- Env контейнера

- Как зарегистрировать ЭЦП на Госуслугах

- Как установить электронную подпись для работы на Госуслугах

- Как зарегистрироваться на портале Госуслуг с помощью электронной подписи

- Как настроить вход на Госуслуги с помощью ЭЦП

- Установка и настройка плагина портала Госуслуг

- Настройка браузера Internet Explorer

- Найти причину отказа в приеме подписи можно следующими способами

- Вход на портал Госуслуги

- Не работает электронная подпись на госуслугах

- 2021

- Совместимость с «Ред ОС» под управлением Baikal-M

- В составе решения для удаленной работы

- Главная

- Что такое ГУЦ?

- Как подключиться к СМЭВ?

- На основании чего требуется электронный адрес smev@<домен организации>?

- Почему для подключения функционала регламентации доступа по электронной подписи информационной системы (ЭП-ОВ) на отдельном сервисе Поставщика, зарегистрированном в СМЭВ, необходима перерегистрация сервиса?

- Как следует предоставлять контрольные примеры для электронных сервисов, содержащие электронную подпись?

- Как правильно оформить заявку на доступ к электронному сервису?

- Технологические работы

- Технологические работы

- Определение названия модели Рутокена

- Регистрация на портале Госуслуг

- 2022

- В составе комплексного решения от «НИИ СОКБ Центр разработки» и «КриптоПро»

- Интеграция с комплексом «Сакура»

- Установка КриптоПро CSP и добавление сертификата в хранилище Личное

- Дополнительные настройки для работы с ЭП

- Настройка учетной записи

- Определение типа сертификата

- 2020

- В составе типового решения по информационной безопасности «Ростелекома»

- В составе решения «Мобильный клиент» для организации защищенного удаленного доступа

- Совместимость с TrueConf Server

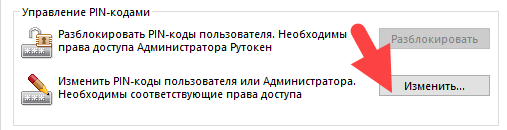

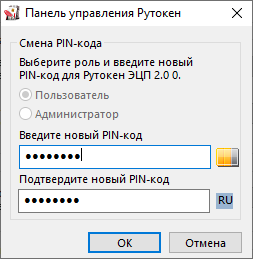

- Смена PIN-кода

Windows

Если у вас ПК работает на базе Windows, то придерживайтесь следующего алгоритма:

- активируйте после установки тестовый период или лицензию программы «КриптоПро CSP» версии 4.0 или выше (при покупке ЭЦП со встроенными СКЗИ этот пункт можно пропустить);

- скопируйте личный сертификат в хранилище;

- установите корневой сертификат, который был получен в УЦ «Астрал-М» при оформлении ЭЦП;

- выполните первичные настройки браузера Internet Explorer;

- загрузите с «Госуслуг» плагин и установите его.

Теперь ваш ПК на базе Windows полностью готов для работы с ЭЦП на портале, поэтому вы можете зарегистрироваться и пройти авторизацию с помощью вашей подписи.

MacOS

Если у вас компьютер работает под управлением MacOS, то для настройки рабочего места придерживайтесь следующего алгоритма:

- активируйте после установки тестовый период или лицензию программы «КриптоПро CSP» версии 4.0 или выше (при покупке ЭЦП со встроенными СКЗИ этот пункт можно пропустить);

- установите плагин IFCPlugin и скачайте в каталог «Загрузки» файл конфигурации для него;

- подключите полученный в УЦ «Астрал-М» токен;

- откройте терминал;

- введите команду sudo cp ~/Downloads/ifc.cfg /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents;

- активируйте сертификат командой /opt/cprocsp/bin/csptestf -absorb -certs -autoprov;

- проконтролируйте наличие активного расширения для плагина в браузере, который вы будете использовать для работы.

Если вам ещё необходимо приобрести ЭЦП или провайдер «КриптоПро», получить дополнительную консультацию, то обращайтесь в УЦ «Астрал-М», заполнив форму обратной связи.

Общая информация

Чтобы получить доступ к порталу Госуслуги необходимо наличие подтвержденной учетной записи физического лица.

Войти в свою учетную запись можно по электронной подписи. Такой способ является самым безопасным.

Электронная подпись (ЭП) — это средство для защиты конфиденциальности и целостности электронных документов (файлов). С помощью нее можно подписывать юридически значимые документы и осуществлять электронный документооборот. ЭП выполняет две основные функции: подтверждает, что документ подписал именно владелец подписи, и фиксирует документ — после создания и подписания изменения уже невозможны.

Подделать ЭП нельзя. В ее основе заложены криптографические технологии, которые не поддаются взлому.

В электронном документообороте применяется два вида ЭП:

- усиленная ЭП (может быть квалифицированной или неквалифицированной).

На портал Госуслуги можно войти при помощи простой или квалифицированной ЭП. Но только квалифицированная ЭП позволяет пользоваться всеми сервисами портала.

Простой ЭП является электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом.

Квалифицированная ЭП имеет юридическую значимость, она равнозначна собственноручной подписи.

Квалифицированную ЭП можно получить только в аккредитованных удостоверяющих центрах (УЦ).

Безопаснее всего хранить ЭП на Рутокене:

- он защищен PIN-кодом;

- количество попыток ввода PIN-кода ограничено;

- без знания PIN-кода любые действия с ЭП невозможны;

- вы можете подписывать документ на любом компьютере и это будет безопасно.

Рутокен — это криптографическое устройство, предназначенное для безопасного хранения ЭП.

Важная информация

Нельзя передавать ЭП другим людям.

Нельзя хранить ЭП в открытом доступе.

Если злоумышленник украл вашу ЭП, то нужно сразу обратиться в УЦ и отозвать ее.

Важная информация

При первом использовании Рутокена PIN-код необходимо изменить.

Сервис для создания подписей для ЕСИА на nodejs с КриптоПро 4. 0 в докер контейнере

Принцип работы

- Устанавливает КриптоПро из установщика

cryptopro/install/linux-amd64_deb.tgz - Устанавливает лицензию КриптоПро

- Загружает корневой сертификат есиа

- Загружает пользовательский сертификат

- Запускает рест сервер со swagger и методом создания подписей

Установка лицензии

Лицензия устанавливается из аргумента LICENSE, если не указана используется триал версия(работает 3 месяца).

Загрузка корневого сертификата

в зависимости от аргумента ESIA_ENVIRONMENT загружается сертификат нужного окружения есиа:

Корневые сертификаты есиа лежат в папке cryptopro/esia

Загрузка пользовательского сертификата

Необходимо специальным образом сформировать zip-архив certificate_bundle.zip и положить его в папку /cryptopro/certificates.

Пример такого zip-файла лежит в той же директории под названием certificate_bundle_example.zip

Содержимое zip файла:

├── certificate.cer - файл сертификата

└── le-09650.000 - каталог с файлами закрытого ключа

├── header.key

├── masks2.key

├── masks.key

├── name.key

├── primary2.key

└── primary.key

Первый найденный файл в корне архива будет воспринят как сертификат, а первый найденный каталог – как связка файлов закрытого ключа. Пароль от контейнера, если есть, передается аргументом CERTIFICATE_PIN

Как запустить

- Скачать КриптоПро CSP 4.0 для Linux (x64, deb) и положить по пути

install/linux-amd64_deb.tgz - Подложить архив с сертификатом как

/cryptopro/certificates/certificate_bundle.zip - Создаем образ

docker build --tag cryptopro-sign --build-arg CERTIFICATE_PIN=12345678 . - Запускаем

docker run -it --rm -p 3037:3037 --name cryptopro-sign cryptopro-sign

Рест сервер

POST /cryptopro/sign– подписать текст

Как по быстрому выпустить тестовый сертификат:

- Запустить докер контейнер по инструкции выше

- Заходим в запущенный контейнер

docker exec -ti cryptopro-sign sh - Создаем запрос на сертификат

cryptcp -creatrqst -dn 'cn=test' -cont '\\.\hdimage\test2' -pin 12345678 tmp/test.csr(попросит понажимать разные клавиши) - Выводим результат

cat /tmp/test.csr - Заходим на

http://www.cryptopro.ru/certsrv/certrqxt.aspи вставляем вывод - В следующем окне выбираем

Base64-шифрованиеиСкачать сертификат - Качаем и сохраняем

certnew.cerфайл в проекте по путиcryptopro/certificates/certnew.cer - В отдельном терминале переносим файл в запущенный контейнер

docker cp cryptopro/certificates/certnew.cer cryptopro-sign:tmp/test.cer - Возвращаемся в первый терминал и загружаем сертификат в КриптоПро

cryptcp -instcert -cont '\\.\hdimage\test2' tmp/test.cer - Попросит ввести пароль. Вводим

12345678 - Переносим на нашу машину приватные ключи

docker cp cryptopro-sign:var/opt/cprocsp/keys/root/test2.000 cryptopro/certificates/test2.000 - В папке проекта

cryptopro/certificatesсоздаем архив. В архив кладем папкуtest2.000и файлcertnew.cer - Архив называем

certificate_bundle.zip, пересобираем докер образ и запускаем.

Черпал вдохновение и взял многие вещи из этого репозитория

Авторизация

Для использования в продакшене лучше, чтобы сервис был не доступен снаружи инфраструктуры, т.к тут через рест можно что угодно подписать зашитым сертификатом. Если все же инфраструктура открытая, то в сервис следует встроить проверку авторизации.

Возможные проблемы:

Если получаете код ошибки 0x80090010 при вызове метода sign – вероятно срок действия вашего сертификата истек. Попробуйте создать новый по инструкции.

Env контейнера

PORT - numer. Порт рест сервера. Дефолт: 3037

На портале Госуслуг можно работать с помощью электронной подписи — ЭЦП. Это значит, что все доступные на портале услуги можно получать дистанционно: вам не придётся лично ходить в государственные организации и ведомства. Расскажем, как добавить ЭЦП в Госуслуги.

Регистрация на портале государственных услуг доступна физическим и юридическим лицам. Физическое лицо может подтвердить свою учётную запись в МФЦ или через онлайн-банк. Юридическому лицу для этого требуется сертификат ЭЦП.

Владелец ЭЦП может уплачивать госпошлину через «Госуслуги» со скидкой 30%. А ИП при регистрации бизнеса могут не платить её вообще.

После регистрации ИП и юридическим лицам будет доступен полный перечень государственных услуг. На портале можно получать лицензии, выписки, разрешения на различные виды деятельности, регистрировать транспорт, получать юридическую помощь и многое другое. Для получения ряда услуг нужно подать заявление в электронном виде. Для того чтобы электронный документ имел юридическую значимость, его нужно подписать квалифицированной ЭЦП.

Прежде всего нужно получить электронную подпись. Для этого обратитесь в Удостоверяющий центр ГК «Астрал»:

оставьте заявку на получение ЭП;

предоставьте необходимые документы;

получите сертификат электронной подписи.

Для правильной работы подписи на вашем компьютере нужно поставить криптопровайдер. Кроме того, необходимо подтвердить подлинность сертификата ЭЦП.

Как зарегистрировать ЭЦП на Госуслугах

В личном кабинете на портале Госуслуг есть раздел «Проверка подлинности сертификата». Пользователю необходимо добавить файл сертификата, ввести код с картинки и нажать «Проверить».

Как установить электронную подпись для работы на Госуслугах

Технические требования

Чтобы добавить электронную подпись для работы на Госуслугах, вам понадобятся:

один из браузеров:

Internet Explorer версии 8.0 и выше;

Mozilla Firefox версии 59.0 и выше;

Google Chrome версии 29.0 и выше;

плагин портала Госуслуг, соответствующий операционной системе (Windows или MacOs).

Если вы пользуетесь старой версией браузера, ЭП может работать с ошибками.

Настройка браузера

Internet Explorer. Для него понадобятся специальные настройки безопасности. Перед установкой плагина портала Госуслуг настройте следующие параметры:

установите последнюю версию браузера;

в пункте меню Сервис выберите Свойства обозревателя, перейдите на вкладку Безопасность и выберите Надёжные сайты;

нажмите кнопку Сайты и введите в текстовое поле «gosuslugi.ru»;

перейдите на вкладку Другой;

в окне Безопасность выберите Надёжные сайты;

во вкладке Параметры безопасности – зона надёжных сайтов установите значение Включить в пункте Доступ к источникам данных за пределами домена;

включите все пункты Элементы ActiveX и модули подключения;

во вкладке Конфиденциальность измените уровень на Низкий, отключите блокировку всплывающих окон и нажмите ОК;

во вкладке Дополнительно включите SSL 1.0 и TLS 1.0.

После этого можно переходить к установке плагина Госуслуг. Для этого нужно:

В правом верхнем углу браузера открыть настройки и найти Настроить надстройки.

Выбрать Все надстройки.

В левой части выбрать Панели инструментов и расширения, а в правой — найти Crypto Interface Plugin.

В столбце Состояние в правой части должно быть Включено. Если это не так, щёлкните правой кнопкой по названию плагина и выберите Включить. Затем перезагрузите браузер.

Mozilla Firefox. В этом браузере настройка проходит по более простому сценарию:

Обновите браузер до последней версии.

Установите последнюю версию плагина.

Разрешите установку плагина при первом запуске браузера.

В разделе Расширения найдите IFCPlugin Extension и включите его.

Google Chrome. Процесс настройки практически полностью повторяет инструкцию для Mozilla Firefox:

Обновите браузер до последней версии.

Установите последнюю версию плагина.

Разрешите установку плагина при первом запуске браузера.

Поставьте галочку Включено напротив Расширения для плагина Госуслуг.

Важно: если вы устанавливали плагин раньше, удалите старую версию перед обновлением. Чтобы найти её, нажмите Win+R, наберите C:\Users\%USERNAME%\AppData\Roaming\Rostelecom\IFCPlugin и удалите содержимое папки.

Как зарегистрироваться на портале Госуслуг с помощью электронной подписи

Перейдите на сайт gosuslugi.ru.

Выберите вариант регистрации — для юридического, физического лица либо индивидуального предпринимателя.

Заполните необходимые поля.

Подтвердите email и телефон, введя отправленный код.

В личном кабинете заполните информацию о себе.

Подтвердите введённую информацию и свою личность при помощи электронной подписи (ЭЦП). Также пользователям доступны другие варианты подтверждения — лично через МФЦ и через Почту России.

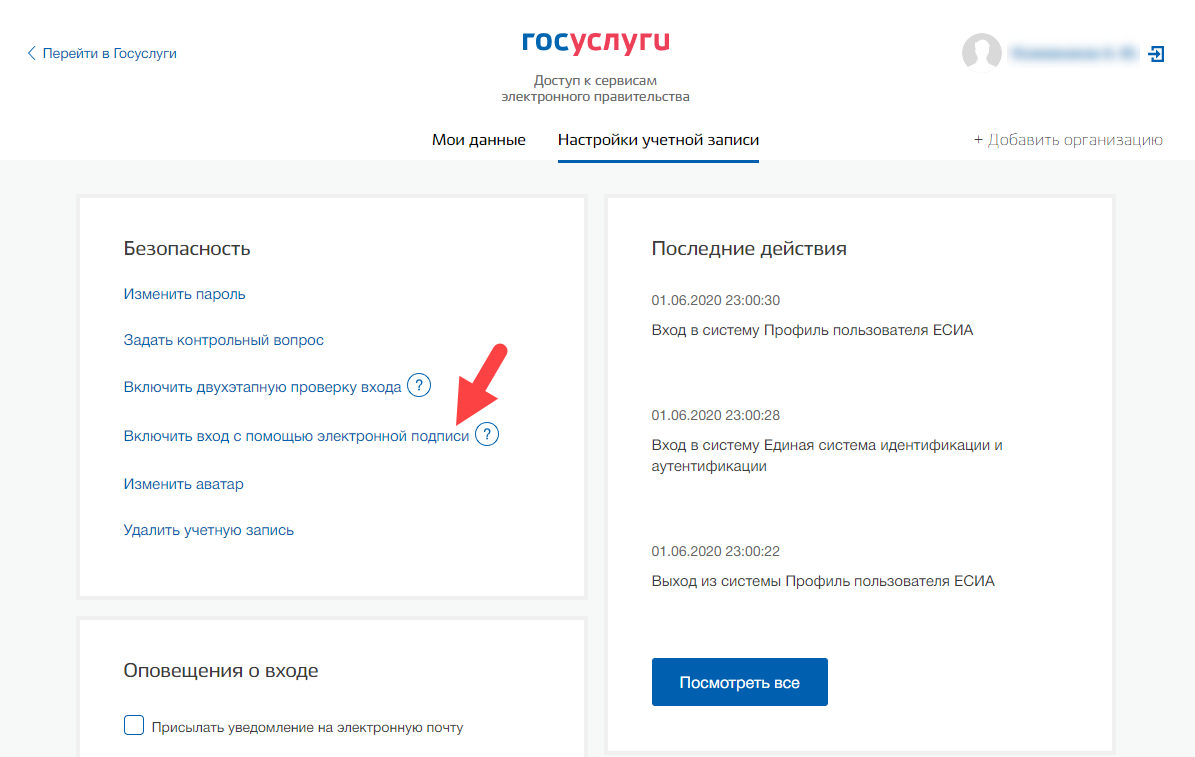

Как настроить вход на Госуслуги с помощью ЭЦП

Шаг 1. Войдите на сайт Госуслуг по логину и паролю.

Шаг 2. В личном кабинете перейдите в раздел «Настройки».

Шаг 3. В списке вариантов выберите «Включить вход с помощью электронной подписи».

Шаг 4. Выйдите из личного кабинета, а затем войдите снова, выбрав на входе вариант «Войти с помощью электронной подписи».

Шаг 5. Появится сообщение с просьбой подключить к компьютеру носитель сертификата (токен). Подключите его и нажмите «Готово».

Шаг 6. Выберите сертификат ключа проверки сертификата ЭЦП.

Шаг 7. Если сертификат защищён пин-кодом, введите его. В противном случае нажмите «Продолжить без пин-кода».

После этого вы можете начать работу на портале Госуслуг.

Если вы подтверждаете личность с помощью электронной подписи, помните, что возможности портала будут доступны только при наличии ЭЦП. Срок действия электронной подписи — 1 год. После этого сертификат необходимо перевыпустить и переустановить.

При обновлении сертификата также потребуется проверить его подлинность, поменять сертификат на сайте и настроить вход по новому сертификату ЭЦП. Для этого можно использовать тот же алгоритм настройки.

Если портал Госуслуг не видит ЭП, попробуйте:

Обновить версию браузера, переустановить его, отключить дополнительные плагины и расширения.

Проверить целостность физического носителя и срок годности ЭП.

Если это не помогло, и портал всё так же не видит вашу подпись, обратитесь в техподдержку.

Работайте на портале Госуслуг и других федеральных ресурсах с электронной подписью от Удостоверяющего центра ГК «Астрал». Выберите тариф, подходящий для вашего бизнеса: «Базис» или «Универсальный». С нашей электронной подписью можно участвовать в торгах, сдавать отчётность и вести электронный документооборот.

Чтобы на сегодняшний день получить полноценное рабочее место, с возможность аутентификации и подписи документов с помощью ЭЦП на различных госпорталах, на базе Ubuntu LTS с софтовым криптопровайдером и поддержкой ГОСТ алгоритмов, мной было потрачено не мало времени. Информацию собирал по крупицам из разных источников, в итоге всё получилось! Решил написать мини мануал, может кому пригодится.

И так что имеем изначально и на чём всё тестировалось на работоспособность:1. ОС Ubuntu 14.04/16.04/18.042. CryptoPro x64 версии 4.0.9944-5 с версией библиотеки libcppkcs11.so совместимой с Ростелекомовским плагином(IFCPlugin) для ЕСИА.3. ЭЦП (действующий сертификат + контейнер с закрытым ключём)на rutoken или на обычной флешке. 4. Firefox и chromium-gost.5. IFCPlugin x64 версии 3.0.0 совместимый с библиотекой libcppkcs11.so из сборки CryptoPro 4.0.9944-56. CryptoPro ЭЦП browser plugin версии 2.0.0

Весь нужный софт был собран с сети и находился в свободном доступе. Всё объединил в один архив: ubuntu_crypto.zip

И так по порядку

1. Устанавливаем брузеры, Firefox собственно доступен из коробки, а вот chromium-gost можно взять из архива, ну или самый свежий https://github.com/deemru/chromium-gost/releases. chromium-gost может понадобиться на некоторых гос. порталах, он имеет поддержку TLS с ГОСТ алгоритмами.

2. Устанавливаем CryptoPro: 2.1 Добавляем поддержку LSB и alien – понадобится для установки ЭЦП браузер плагин (CadesPlugin).

sudo apt install lsb lsb-core alien 2.2 Заходим в папку linux-amd64_deb и устанавливаем криптопровайдер.

sudo ./install.sh убеждаемся что ошибок нет, и все зависимости удовлетворены. Если чего то не хватает, всё есть в стандартных репах, устанавливаем нужные пакеты, и заново. Пока не пройдет без ошибок. 2.3 Устанавливаем доп. пакеты для работы с ЭЦП:

sudo dpkg -i cprocsp-rdr-gui-64_4.0.9944-5_amd64.debsudo dpkg -i cprocsp-rdr-gui-gtk-64_4.0.9944-5_amd64.deb#Поддержка алгоритмов класса1 и 2sudo dpkg -i lsb-cprocsp-kc1-64_4.0.9944-5_amd64.debsudo dpkg -i lsb-cprocsp-kc2-64_4.0.9944-5_amd64.deb#Обязательно установить библиотеки pkcs11sudo dpkg -i lsb-cprocsp-pkcs11-64_4.0.9944-5_amd64.deb 2.4. Далее если используем rutoken s. устанавливаем:

sudo dpkg -i cprocsp-rsa-64_4.0.9944-5_amd64.debsudo dpkg -i cprocsp-rdr-pcsc-64_4.0.9944-5_amd64.debsudo dpkg -i cprocsp-rdr-rutoken-64_4.0.9944-5_amd64.debsudo dpkg -i ifd-rutokens_1.0.1_amd64.deb Потребует так же установить зависимости pcsc и libusb ставим из стандартных репов. Так же, если используем rutoken S можно установить свежий драйвер драйвер для его поддержки. Для других типов Rutoken, вроде как, драйвера не требуются, впрочем как и софтовый криптопровайдер, но сам не проверял за неимением таковых.

3. Устанавливаем CadesPlugin с помощью alien.

sudo alien -kci cprocsp-pki-2.0.0-amd64-cades.rpmsudo alien -kci cprocsp-pki-2.0.0-amd64-plugin.rpm# С первого раза не все файлы копируются, например не копируется /opt/cprocsp/lib/amd64/libnpcades.sosudo alien -kci cprocsp-pki-2.0.0-amd64-plugin.rpmДелаем ссылку на установленный плагин

sudo ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/firefox-addons/plugins/libnpcades.so4. Устанавливем IFCPlugin для работы с порталами с ЕСИА(Госуслуги).

sudo dpkg -i IFCPlugin-x86_64.deb 4.1 После успешной установки заменяем дефолтный файл /etc/ifc.cfg на файл ifc.cfg из архива. 4.2 Обязательно делаем символьную ссылку на библиотеку pkcs11 из пакета CryptoPro для использования IFCPlugin

sudo ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so 4.3 Если мы хотим работать на Госуслугах через chromium-gost, необходимо ему подсунуть ссылку на плагин, так как разрабы этого плагина, почему-то забыли про существования chromium и в deb пакете с плагином присутствуют конфиги только для Firefox и google-chrome.

sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts Всё! Установку завершили по сути. Осталось теперь при первом входе на порталы установить расширения для CadeslPlugin и (Firefox сам предложит его установить при первом входе на портал где он используется) и установить Расширение для плагина Госуслуг в chromium-gost

Далее, для работы необходимо установить в CryptoPro по порядку: корневой сертификат, промежуточные сертификаты, и личный с ссылкой на контейнер с закрытым ключём:

1. Нужно убедиться что CryptoPro видит наш контейнер с закрытым ключём, обратите внимание что контейнер должен быть доступен обычному пользователю, под которым вы работаете в системе:

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifycontext -fqcn

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 12104259

\\.\HDIMAGE\xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

\\.\Aktiv Co. Rutoken S 00 00\xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx

OK.

Total: SYS: 0,000 sec USR: 0,000 sec UTC: 0,320 sec

[ErrorCode: 0x00000000]

2.Устанавливаем корневые и промежуточные сертификаты, чтобы цепочка сертификатов была доверенной:

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file путь_к_файлу_с_сертификатомsudo /opt/cprocsp/bin/amd64/certmgr -inst -store uca -file путь_к_файлу_с_сертификатом3. Устанавливаем личный сертификат с ссылкой на наш контейнер содержащий закрытый ключ:

/opt/cprocsp/bin/amd64/certmgr -inst -store umy -file путь_к_файлу_с_сертификатом -cont ‘\\.\HDIMAGE\xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx’4. Проверить что сертификат установлен и имеется ссылка на закрытый ключ (PrivateKey Link: Yes):

/opt/cprocsp/bin/amd64/certmgr -list -store umy

1-------

Issuer : [email protected], OGRN=1045504013906, INN=005503080925, C=RU, S=55 Омская область, L=Омск, STREET=Красный Путь 109, OU=Отдел информационной безопасности, O=Главное управление информационных технологий и связи Омской области, CN=Государственный УЦ Омской области

Subject : OGRN=1025501179274, SNILS=11335005899, INN=005505016361, C=RU, S=55 Омская область, L=Омск, O="БУЗОО ""ГП №3""", CN="XXXXX", STREET=XXXXX а, T=XXXXXт, G=XXXXXX, SN=XXXXXX

Serial : 0xXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

SHA1 Hash : XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

SubjKeyID : XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits)

Not valid before : 09/04/2018 06:47:12 UTC

Not valid after : 09/04/2019 06:57:12 UTC

PrivateKey Link : Yes

Container : HDIMAGE\\XXXXXXXX.000\XXXX

Provider Name : Crypto-Pro GOST R 34.10-2012 KC2 CSP

Provider Info : ProvType: 80, KeySpec: 1, Flags: 0x0

CA cert URL : http://pki.omskportal.ru/dms/cdp2/guc_cer/guc.cer

CDP : http://pki.omskportal.ru/dms/cdp2/guc_crl/guc.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.2

1.3.6.1.5.5.7.3.4

1.2.643.5.1.29

1.2.643.5.1.24.2.6

1.2.643.2.2.34.6

1.2.643.100.2.1

=============================================================================

P.S

Если в контейнере с ключами хранятся связанные сертификаты например на rutoken s, то можно одной командой установить всю цепочку сертификатов вместе с ссылкой на данный ключевой контейнер:

/opt/cprocsp/bin/amd64/certmgr -inst -cont ‘\\.\Aktiv Co. Rutoken S 00 00\xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx’Если необходимо скопировать ключевой контейнер, например с rutoken на диск

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘\\.\Aktiv Co. Rutoken S 00 00\xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx’ -contdest ‘\\.\HDIMAGE\newcontname’ -typedest 75 -typesrc 75Собственно всё! Можно работать, с порталами имеющие аутентификацию с ЕСИА, и другими использующие CadesPlugin, в том числе с порталами использующий ГОСТ алгоритмы в TLS. Надеюсь кому нибудь этот пост поможет сэкономить немного времени.

Установка и настройка плагина портала Госуслуг

- Удостоверьтесь, что скачен плагин соответствующий вашей ОС (доступны плагины для Windows версии XP, Vista, 7, 8, 10, а также таких систем, как Apple Mac OS X 10.8 и выше, Linux LSB .6/4.0 32-bit и 64-bit).

- Запустите загрузку и дождитесь ее окончания.

- Запустите установку плагина, после перезапустите браузер.

Практически без участия пользователя необходимый плагин установится и активируется. Дополнительных настроек производить не придется.

Настройка браузера Internet Explorer

- В пункте меню «Сервис» выбрать «Свойства обозревателя», затем перейти по вкладке «Безопасность» в зону «Надежные узлы».

- Нажать кнопку «Узлы» и ввести в текстовое поле «Веб-узлы» gosuslugi.ru.

- После добавления адреса сайта перейти на вкладку «Другой».

- В окне «Безопасность» выберите «Надежные узлы».

- Во вкладке «Параметры безопасности – зона надежных узлов» установите значение «Включить» в пункте «Доступ к источникам данных за пределами домена».

- В «Параметры безопасности — зона надежных узлов» включите все пункты «Элементы ActiveX и модули подключения».

- Сохраните изменения, подтвердив действие нажатием кнопки, которая появится после нажатия «ОК».

- Во вкладке «Конфиденциальность» измените уровень на «Низкий», выключите блокировку всплывающих окон и нажмите «ОК».

- Во вкладке «Дополнительно» включите «SSL 1.0» и «TLS 1.0».

После совершения вышеописанных действий браузер готов к работе.

Найти причину отказа в приеме подписи можно следующими способами

Причина в браузере:

- Проверить браузер на соответствие техническим параметрам.

- Обновить версию браузера, переустановить его, отключить дополнительные плагины и расширения.

Причина в ОС

- Временно отключите антивирус.

- Откатите систему на несколько дней, до того периода, когда вы успешно использовали ЭЦП.

Причина в плагине Госуслуг

- Переустановите плагин, удостоверившись в его соответствии используемой операционной системе.

Причина в ЭЦП:

- Проверьте целостность физического носителя.

- Проверьте срок годности ЭЦП.

Еще один вариант — зависание сайта Госуслуг. Такое иногда возможно, обычно это происходит в последние дни сдачи отчетности и уплаты налогов.

Пользователи, купившие ЭЦП для госуслуг в нашем удостоверяющем центре, не имеют трудностей с ее использованием. Мы подробно консультируем и сами проводим все необходимые настройки. Закажите ЭЦП для сайта госуслуг на нашем сайте через форму заказа или позвоните по телефону.

Вход на портал Госуслуги

Рекомендуем использовать браузер Google Chrome.

- Перейдите на сайт портала:

https://www.gosuslugi.ru/ - На главной странице портала щелкните по ссылке Личный кабинет.

- На странице для входа в личный кабинет щелкните по ссылке Вход с помощью электронной подписи.

- Если Рутокен не подключен к компьютеру, то подключите его и нажмите Готово.

- Если в браузере отобразилось окно Ошибка: не установлен Плагин, то перейдите к процедуре дополнительные настройки для работы с ЭП.

- Если в браузере отобразилось окно для выбора сертификата ключа проверки ЭП, то щелкните по необходимому сертификату.

- Введите PIN-код устройства и нажмите Продолжить.

- Если в браузере отобразилось окно с сообщением о том, что вход с помощью ЭП отключен, то перейдите к процедуре настройка учетной записи.

- Если в браузере отобразилась главная страница портала Госуслуги, то значит все настроено и вы можете продолжить работу с его сервисами.

Не работает электронная подпись на госуслугах

Если портал Госуслуги не видит ЭЦП необходимо в первую очередь проверить подпись на действительность. Для этого лучше перейти на струю версию портала по адресу gosuslugi.ru/pgu. В подвале сайте кликнуть на ссылку «Справочная информация». В открывшемся разделе выбрать пункт «Электронная подпись». Затем выбрать подходящий вариант проверки:

Подтверждение сертификата.

Проверка ЭП в документе форматом PKCS#7.

Проверка ЭП отсоединенной, в формате PKCS#7.

Проверка отсоединенной ЭП в формате PKCS#7 по значению хэш-функции.

Внимание! Для проверки ЭЦП на Госуслуг не надо входит в учетную запись. Проверка доступна незарегистрированным пользователям.

2021

Совместимость с «Ред ОС» под управлением Baikal-M

Российские разработчики РЕД СОФТ и Крипто-ПРО в целях создания единого импортонезависимого техностека в ходе проведенных испытаний подтвердили работоспособность совместного программного решения на процессоре Baikal-M. Таким образом, операционная система РЕД ОС и шлюз КриптоПро NGate совместимы и могут успешно работать как на аппаратной архитектуре х86_64, так и на aarch64. Об этом «Ред Софт» сообщил 19 ноября 2021 года.

Использование клиентского ПО шлюза NGate на операционной системе РЕД ОС позволяет защитить сетевой трафик при удаленном доступе к внутренним ресурсам, государственным информационным системам, объектам КИИ, государственным порталам и веб-сайтам организаций.

| Совместное решение РЕД СОФТ и КриптоПро для процессора Байкал-М подходит заказчикам, которые нуждаются в повышенном уровне информационной безопасности. Результатом проделанной совместной работы стал санкционно устойчивый программно-аппаратный комплекс, который может служить основой для построения защищенной ИТ-инфраструктуры в госорганах и на объектах критической информационной инфраструктуры, – прокомментировал заместитель генерального директора РЕД СОФТ Рустамов Рустам. |

|

| Появление такой импортонезависимой технологической связки и подтверждение ее совместной работоспособности – это действительно большой шаг вперед на пути к цифровому суверенитету и в целом к повышению уровня информационной безопасности государственных и коммерческих организаций, работающих на российском рынке, – дополнил Павел Луцик, директор по развитию бизнеса и работе с партнерами «КриптоПро». |

|

В составе решения для удаленной работы

Компания «Актив», разработчик и производитель продуктов и решений для обеспечения информационной безопасности, и компания Крипто-ПРО, российский поставщик средств криптографической защиты информации, представили решение для организации удаленной работы и безопасного доступа к корпоративным ресурсам организаций. Об этом 10 августа 2021 года сообщила компания «Актив». Решение предполагает совместное использование высокопроизводительного TLS/VPN-шлюза КриптоПро NGate и интеллектуальных ключевых носителей Рутокен ЭЦП 3.0 NFC.

Применение смарт-карт Рутокен ЭЦП 3.0 NFC совместно с клиентским ПО шлюза КриптоПро NGate позволяет быстро организовывать безопасное взаимодействие сотрудников, работающих вне офиса на смартфонах или планшетах, с ресурсами корпоративной сети. При этом смарт-карта Рутокен с бесконтактным NFC интерфейсом обеспечивает безопасное хранение ключей для установки защищенного соединения, а также предоставляет доступ к порталам внутрикорпоративной инфраструктуры за счет надежной двухфакторной аутентификации.

Для установки VPN- или TLS-соединения с помощью КриптоПро NGate пользователю необходимо приложить смарт-карту Рутокен ЭЦП 3.0 NFC и ввести PIN-код устройства. Ключи и сертификаты для установки защищенного соединения в NGate надежно хранятся вне извлекаемом виде на отчуждаемом носителе, смарт-карте, доступ и место хранения которой возможно легко контролировать. Даже подсмотрев PIN-код, злоумышленник не сможет предъявить для доступа к корпоративным ресурсам физическое устройство, кража которого всегда быстро обнаруживается. Сетевой трафик может быть зашифрован как с помощью отечественных (ГОСТ), так и зарубежных криптографических алгоритмов.

Решение компаний «Актив» и КриптоПро для безопасного доступа к корпоративным ресурсам позволяет работать как на мобильных устройствахc ОС Android, так и на ПК под управлением ОС Windows, macOS или Linux (отечественными и зарубежными дистрибутивами). Кроме того, решение применимо для систем, основанных на процессорных архитектурах х86 и ARM, в том числе систем с отечественными процессорами Baikal-M и операционными системами Astra Linux и РЕД ОС на борту.

| Наше партнёрство с КриптоПро проверено годами и десятками совместных проектов. При этом каждый из нас постоянно развивается – реализует запросы клиентов и ловит сигналы рынка, осваивает технологии и подходы. В результате мы предлагаем нашим клиентам востребованные решения, которые гарантируют надежную защиту данных, гибкость и простоту использования и соответствие требованиям регуляторов, сказал Дмитрий Горелов, коммерческий директор Компании «Актив». |

|

| Важнейшей характеристикой, которую мы с коллегами из «Актива» постоянно совершенствуем в совместных решениях, является максимальное удобство для пользователя при обеспечении неизменно высокого уровня информационной безопасности. При этом наша основная совместная задача – постоянное улучшение пользовательского опыта, который делает работу пользователя с решением удобным, а безопасность незаметной, отметил Павел Луцик, директор по развитию бизнеса и работе с партнерами Компании КриптоПро. |

|

Главная

Что такое ГУЦ?

Информационная система головного удостоверяющего центра

Назначение системы:

- Создание и контроль актуальности сертификатов электронной подписи аккредитованных удостоверяющих центров

- Выполнение проверок сертификатов электронной подписи

Подробная информация

Ссылка на систему: e-trust.gosuslugi.ru

Как подключиться к СМЭВ?

В соответствии с Регламентом СМЭВ 2.х и Регламентом СМЭВ 3.х к СМЭВ могут быть подключены только следующие категории Участников: ОИВ, ОМСУ, УЦ, ЗАГС, МФЦ, БКИ, Кредитные организации, Брокеры, Управляющие, Депозитарии, Управляющие компаний специализированных обществ, ПА, БПА. С критериями определения Участников можно ознакомиться в документе, опубликованном на Технологическом портале СМЭВ: http://smev.gosuslugi.ru/portal/api/files/get/194774.

Для подключения к СМЭВ необходимо направить заявку на присоединение к Регламенту СМЭВ. Оригинал заявки направляется в Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации (125375, г. Москва, ул. Тверская, д. 7) с сопроводительным письмом на бланке организации. Дополнительно посредством личного кабинета Ситуационного центра необходимо создать запрос на подключение к СМЭВ приложив скан-копию направленной заявки на присоединение.

Примечание:

Территориальные органы/структурные подразделения не являются Участниками взаимодействия. Взаимодействие со СМЭВ структурных подразделений осуществляется через головную организацию. Взаимодействие внутри организации производится по внутренним каналам Участника взаимодействия.

На основании чего требуется электронный адрес smev@<домен организации>?

В соответствии с п. 5.1 Регламента СМЭВ 2.х и п. 9.1 Регламента СМЭВ 3.х:

Участник должен создать выделенный электронный почтовый ящик, предназначенный для переписки по вопросам СМЭВ. Адрес почтового ящика должен быть составлен следующим образом: smev@<домен>, где <домен> это домен, владельцем которого является Участник.

Запрос по электронной почте должен отправляться только с выделенного почтового ящика, предназначенного для переписки по вопросам СМЭВ, вида smev@<домен>, в противном случае он не будет рассмотрен.

Дополнительно напоминаем о том, что основным способом направления обращения является личный кабинет ситуационного центра. Для входа необходимо перейти на сайт: https://sc.minsvyaz.ru и нажать «Войти». На открывшейся форме авторизации в ЕСИА, ввести свой телефон (СНИЛС, e-mail) и пароль и, войдя в личный кабинет ЕСИА, на странице «Выбор роли» нажать на строку с названием Вашей организации.

Электронная почта является резервным способом направления обращения, который используется в случае недоступности https://sc.minsvyaz.ru.

Почему для подключения функционала регламентации доступа по электронной подписи информационной системы (ЭП-ОВ) на отдельном сервисе Поставщика, зарегистрированном в СМЭВ, необходима перерегистрация сервиса?

В СМЭВ не поддерживается режим, при котором для электронного сервиса Поставщика, зарегистрированного в СМЭВ, для одних потребителей применяются механизмы регламентации доступа по электронной подписи информационной системы (ЭП-ОВ), а для других – нет. В связи с этим, в случае необходимости настройки функционала регламентации доступа по электронной подписи информационной системы (ЭП-ОВ), существующий сервис Поставщика оставляют в эксплуатации до его отключения, одновременно инициируя перерегистрацию сервиса на основании обновленных Поставщиком руководства пользователя электронного сервиса и паспорта электронного сервиса. При перерегистрации в СМЭВ электронному сервису присваивается новый идентификатор (SID). Новый идентификатор сервиса сообщается Поставщику, и информация о версии сервиса с подключенным функционалом регламентации доступа по электронной подписи информационной системы (ЭП-ОВ) публикуется на технологическом портале СМЭВ.

После перерегистрации сервиса с подключенным функционалом регламентации доступа по электронной подписи, Оператор СМЭВ и Поставщик должны обеспечивать доступность ранее зарегистрированной версии сервиса Поставщика до тех пор, пока все Потребители сервиса не подтвердят готовность взаимодействовать с сервисом Поставщика по новому адресу в СМЭВ. Оператор СМЭВ по согласованию с Участниками может инициировать деактивацию старой версии сервиса без подключенного функционала регламентации доступа по электронной подписи в согласованные со сторонами сроки.

Как следует предоставлять контрольные примеры для электронных сервисов, содержащие электронную подпись?

В связи с тем, что при редактировании документа значение электронной подписи, вычисленной на основе сообщения при отправке, может быть легко изменено, в дополнение к тексту контрольных примеров, содержащихся в руководстве пользователя электронных сервисов, Поставщик должен предоставить файлы контрольных примеров в виде отдельных файлов. Для удобства, документы по отдельному электронному сервису необходимо предоставлять в едином zip-архиве, содержащем:

Паспорт электронного сервиса;

Руководство пользователя электронного сервиса;

Контрольные примеры в виде отдельных файлов (электронные сообщения-примеры должны содержать электронную подпись ЭП-ОВ);

ЭП информационной системы, используемой для подписания электронных сообщений, передаваемых сервисом в ответ на поступающие запросы других Участников информационного взаимодействия.

Как правильно оформить заявку на доступ к электронному сервису?

Один из этапов получения доступа к электронному сервису Поставщика в СМЭВ является оформление заявки на предоставление доступа к электронному сервису (Актуальную форму заявки можно найти на http://smev.gosuslugi.ru/portal/). Заявка должна включать сведения:

1. Наименование Участника информационного взаимодействия в СМЭВ, ОГРН – Потребителя информации, запрашивающего доступ;

2. Наименование и мнемонику информационной системы Потребителя, интерфейсом которой является электронный сервис, который будет обращаться к запрашиваемому сервису Поставщика. Мнемоника ИС – это буквенно-цифровой код информационной системы Участника информационного взаимодействия, который присваивается ИС в процессе ее регистрации в СМЭВ;

3. Наименование Поставщика информации в СМЭВ – Поставщика электронного сервиса, к сервису которого запрашивается доступ;

4. Реквизиты нормативных правовых актов, с указанием конкретных пунктов (частей, статей), подтверждающих основание получения доступа к электронному сервису (федеральные законы, постановления Правительства Российской Федерации, приказы Участника информационного взаимодействия об утверждении административных регламентов, соглашения об информационном обмене, иные правовые акты, предусматривающие информационное взаимодействие);

5. Наименование электронного сервиса с указанием идентификатора сервиса в СМЭВ (SID….);

6. Таблицу с указанным уровнем доступа к электронному сервису (полный уровень доступа ко всем операциям электронного сервиса или доступ к конкретным операциям электронного сервиса, перечисленным в таблице);

7. Подпись уполномоченного лица Потребителя, заверенную соответствующей гербовой печатью.

Технологические работы

В связи с проведением технологических работ возможны перерывы с доступом к

Ситуационному Центру в период с 23:00 14.07.2022 по 05:00 15.07.2022

(UTC/GMT+3).

14 Июль 2022

Технологические работы

В связи с проведением технологических работ возможны перерывы с доступом к

Ситуационному Центру в период с 23:00 05.07.2022 по 05:00 06.07.2022

(UTC/GMT+3).

05 Июль 2022

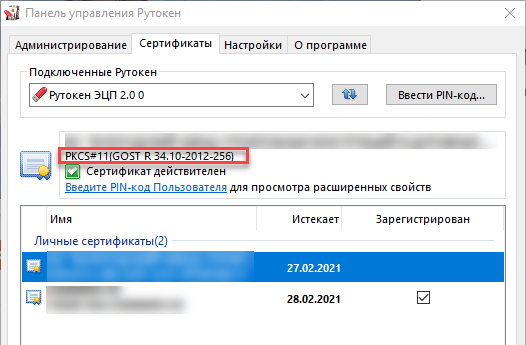

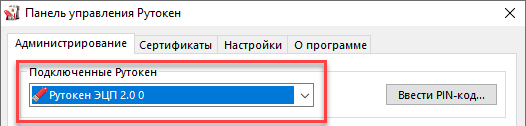

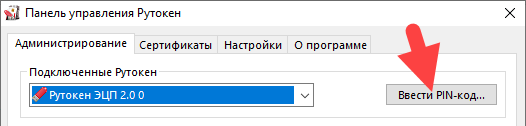

Определение названия модели Рутокена

Чтобы определить название модели Рутокена, подключите его к компьютеру, откройте Панель управления Рутокен и посмотрите на значение в поле Подключенные Рутокен.

Если модель вашего устройства Рутокен ЭЦП 2.0, то перейдите к процедуре определение типа сертификата.

Если модель вашего устройства Рутокен Lite или Рутокен S, то перейдите к процедуре установка КриптоПро CSP и добавление сертификата в хранилище Личное.

Регистрация на портале Госуслуг

- На страницу портале государственных услуг пройдите процедуру регистрации, нажав на кнопку «Личный кабинет — Регистрация».

- Выберите вариант регистрации — для юридического, физического лица либо индивидуального предпринимателя. Физическое лицо заполняет 4 пункта, это «фамилия», «имя», «мобильный телефон», «электронная почта».

- Подтвердите e-mail и телефон, введя отправленный код.

- В личном кабинете отредактируйте персональные данные.

- Подведите введенную информацию и вашу личность при помощи электронной подписи (ЭЦП). Также пользователям доступны два другие варианта подтверждения — лично и через Почту России.

Если процедура идентификации прошла успешно, появится сообщение об окончании регистрации и подтверждении учетной записи.

Выбирая способ подтверждения, учтите, что все возможности портала будут доступны лишь при наличие ЭЦП. Поэтому рекомендуется приобрести подпись в удостоверяющем центре. Срок действия — 1 год, а это значит, что в течение 365 дней вы сможете работать с порталом удаленно, избавив себя от личного посещения различных ведомств.

2022

В составе комплексного решения от «НИИ СОКБ Центр разработки» и «КриптоПро»

Специалистами «НИИ СОКБ Центр разработки» и «КриптоПро» разработано комплексное решение для обеспечения защищенного удаленного доступа к информационным системам с мобильных и стационарных устройств – UEM SafeMobile. Об этом сообщила компания НИИ СОКБ 2 августа 2022 года. Подробнее здеcь.

Интеграция с комплексом «Сакура»

Специалисты компаний «КриптоПро» и «ИТ-Экспертиза» реализовали архитектуру сетевого доступа с нулевым доверием (ZTNA – Zero Trust Network Access). Об этом 4 июля 2022 года сообщила компания «ИТ-Экспертиза». Теперь стало доступно совместное решение для организации защищенного

удалённого доступа с проверкой политики безопасности пользовательских рабочих станций за счет

совместного применения VPN-шлюза КриптоПро NGate (далее – NGate) и комплекса [[информационной

безопасности]] САКУРА (далее – САКУРА). Подробнеездесь.

Установка КриптоПро CSP и добавление сертификата в хранилище Личное

После регистрации на сайте www.cryptopro.ru становится доступна актуальная версия КриптоПро CSP. Перейдите на страницу:

https://www.cryptopro.ru/downloads

Загрузите и установите КриптоПро CSP, затем введите действующую лицензию. При необходимости перезагрузите компьютер.

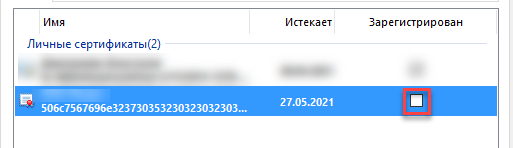

После этого добавьте сертификат в хранилище Личное. Для этого:

- Откройте Панель управления Рутокен.

- Перейдите на вкладку Сертификаты.

- В строке с именем сертификата в столбце Зарегистрирован проверьте наличие установленного флажка.

- Если его нет, то установите его. В результате сертификат будет добавлен в хранилище Личное.

- Перейдите к процедуре вход на портал Госуслуги.

Дополнительные настройки для работы с ЭП

Если при переходе в личный кабинет в браузере отобразилось следующее сообщение:

То необходимо установить плагин для работы с ЭП.

- Щелкните по ссылке Plugin для работы с электронной подписью.

- Дождитесь окончания процесса

- Запустите плагин для установки. Откроется окно Установка Плагина пользователя систем электронного правительства.

- Для запуска процесса установки нажмите Установить.

- Дождитесь завершения процесса установки.

- В окне установщика нажмите Готово.

- В окне для добавления расширения нажмите Включить расширение. В результате плагин будет установлен и для браузера будет добавлено специальное расширение.

- Вернитесь к процедуре Вход на портал Госуслуги.

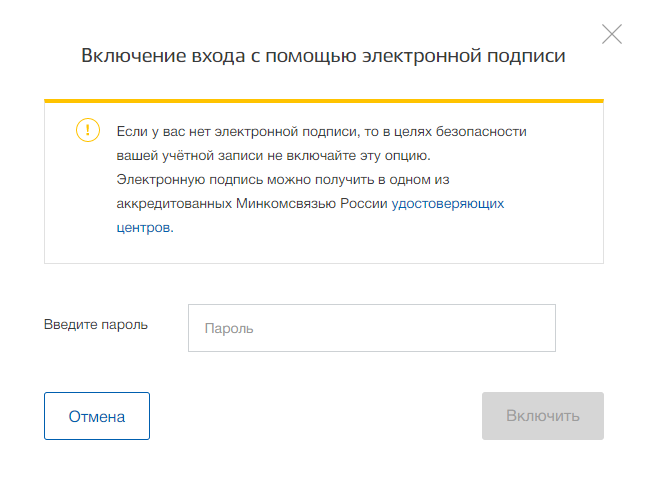

Настройка учетной записи

Если при входе в личный кабинет отобразилось сообщение:

То необходимо настроить учетную запись.

- Нажмите Перейти к настройкам.

- Выберите пункт Включить вход с помощью электронной подписи.

- Введите пароль от своего личного кабинета.

- Нажмите Включить. В результате вход по ЭП будет включен.

- Вернитесь к процедуре вход на портал Госуслуги.

Определение типа сертификата

Чтобы определить тип сертификата:

- Откройте Панель управления Рутокен и перейдите на вкладку Сертификаты.

- Щелкните по строке сертификата и в верхней части окна отобразится информация о типе сертификата.

- Найдите тип своего сертификата в таблице и выполните указанное действие.

| Если тип сертификата PKCS#11, то перейдите к процедуре вход на портал Госуслуги. |

| Если тип сертификата Рутокен Плагин, то перейдите к процедуре вход на портал Госуслуги. | |

| Если отобразилось сообщение о том, что необходимо установить КриптоПро CSP, то тип сертификата КриптоПро. В этом случае перейдите к процедуре установка КриптоПро CSP и добавление сертификата в хранилище Личное. |

2020

В составе типового решения по информационной безопасности «Ростелекома»

18 сентября компании «Ростелеком» сообщила, что совместно с «КриптоПро» подготовила типовое решение для подключения аккредитованных удостоверяющих центров к Единой биометрической системе. Теперь выдача квалифицированного сертификата электронной подписи может производиться без личного присутствия гражданина. Для идентификации заявителя будут использоваться сведения из Единой системы идентификации и аутентификации (ЕСИА) и Единой биометрической системы. Применение информационных технологий для предоставления сведений осуществляется в соответствии с положениями статьи 13 Федерального закона №63-ФЗ от 6 апреля 2011 года «Об электронной подписи» с учетом изменений, внесенных Федеральным законом от №476-ФЗ от 27 декабря 2019 года.

По информации компании, для защиты биометрических данных граждан удостоверяющие центры могут использовать типовое решение «Ростелекома» по безопасности или подключиться к облачному решению компании по информационной безопасности. В обоих случаях применяются программно-аппаратные криптографические модули «КриптоПро HSM» версии 2.0 и «КриптоПро NGate». Подробнее здесь.

В составе решения «Мобильный клиент» для организации защищенного удаленного доступа

Компании «Актив» и «КриптоПро» протестировали совместное решение «Мобильный клиент», предназначенное для организации защищенного удаленного доступа с учетом требований законодательства по информационной безопасности. Об этом 31 августа 2020 года сообщила компания «Актив-софт».

В каждой организации возникают ситуации, когда сотрудники должны работать не из офиса, взаимодействуя с ресурсами в корпоративной сети. При выезде к заказчику, при поездке в командировку, во время болезни или недавней самоизоляции, сотрудники используют личные или общественные компьютеры и публичные каналы связи. При этом компьютеры могут содержать вирусы, способные атаковать сеть предприятия, а информация, передаваемая по публичным каналам, может быть перехвачена злоумышленником.

Решение «Мобильный клиент» основано на электронном идентификаторе Рутокен ЭЦП 2.0 Flash, совмещающем функции криптографического токена и защищенного флеш-накопителя, и VPN-клиенте, входящем в состав сертифицированного ФСБ России решения КриптоПро NGate.

Пользователь подключает Рутокен ЭЦП 2.0 Flash к произвольному ПК и выбирает загрузку с USB-токена. В результате загружается операционная система (ОС), которая гарантированно свободна от вирусов и не взаимодействует с файловой системой ПК. Для повышения уровня защищенности при этом применяется двухфакторная аутентификация. В качестве ОС может быть использована ОС Microsoft Windows, либо одна их российских ОС на базе Linux (Альт Линукс, Астра Линукс, ROSA или РЕД ОС).

Сотрудник может работать со своими документами локально, используя входящее в состав офисное программное обеспечение и сохраняя их в защищенном разделе флеш-памяти. Также сотрудник может обращаться к ресурсам сети предприятия, используя защищенное VPN-соединение между VPN-клиентом и VPN-шлюзом КриптоПро NGate.

| Обеспечение безопасности работы удаленных сотрудников – важная задача для любой организации. Мы рады предложить для этого современное, надежное и защищенное решение вместе с нашими партнерами – компанией КриптоПро. Надеюсь, что заказчики по достоинству оценят возможности гибких рабочих мест, – Павел Анфимов, руководитель отдела продуктов и интеграций Рутокен компании `Актив`. |

|

Совместимость с TrueConf Server

12 августа 2020 года TrueConf, российский производитель решений ВКС, сообщил, что совместно с Крипто-ПРО, представителем рынка разработки средств криптографической защиты информации, провели двустороннее тестирование на совместимость системы видеоконференцсвязи TrueConf Server и VPN-шлюза КриптоПро NGate. Подробнее здесь.

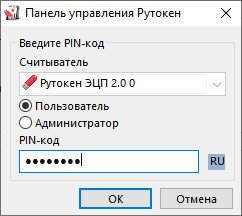

Смена PIN-кода

Пароль можно изменить в Панели управления Рутокен.

Чтобы установить эту программу необходимо загрузить и установить комплект драйверов Рутокен.

Актуальная версия комплекта драйверов доступна на странице:

https://www.rutoken.ru/support/download/drivers-for-windows/

После установки на рабочем столе компьютера отобразится ярлык Панели управления Рутокен.

Для Рутокена задан PIN-код, его необходимо ввести в процессе подписания документа или файла.

По умолчанию его значение — 12345678.

Чтобы сменить PIN-код:

- Откройте панель управления Рутокен.

- На вкладке Администрирование нажмите Ввести PIN-код.

- В поле для ввода PIN-кода введите PIN-код и нажмите ОК.

- В разделе Управление PIN-кодами нажмите Изменить.

- Два раза введите новый PIN-код и нажмите ОК. В результате PIN-код будет изменен.

Дальнейшие действия будут зависеть от того, какая у вас модель Рутокена. Поэтому на следующем шаге необходимо это определить.