IPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP, позволяет осуществлять подтверждение подлинности и/или шифрование IP-пакетов.

КриптоПро IPSec реализует протоколы IKE, ESP, AH с использованием СКЗИ КриптоПро CSP 3.6 R2 и выше, СКЗИ КриптоПро ФКН CSP с USB-ключами и смарткартами, разрабатывается по техническому заданию, согласованному с ФСБ России.

Аутентификация сторон и механизм выработки ключей шифрования реализуются с использованием:

- предварительно сформированных ключей PSK (pre shared key);

- инфраструктуры открытых ключей – закрытые ключи могут быть расположены на ключевых носителях смарт-карта, USB токен и т.д.

- Основные характеристики

- Оглавление

- Введение

- Как вызывается Revocation Provider

- Как работает Revocation Provider

- КриптоПро OCSP Server

- КриптоПро OCSP Client

- КриптоПро Revocation Provider

- Операционная платформа компонент ПАК “КриптоПро OCSP”

- Области применения

- Загрузка программного обеспечения

- Дополнительные сервисы стенда

- Доступ к IPv6 по HTTPS

- Доступ по протоколу SSTP (MS SSL-VPN)

- Типовой сценарий тестирования

- Подготовка к тестирования

- Проверка связи со стендом

- Тест инициатора транспортного режима

- Тест ответчика транспортного режима

- Тест инициатора режима L2TP/IPsec

- Подготовка к тестам туннельного режима

- Тест инициатора туннельного режима

- Тест ответчика туннельного режима

- Назначение

- Конфигурация стенда

- Адреса узлов

- Параметры методов аутентификации

- Узлы тестирования обязательных параметров IPsec

- Узлы с альтернативными параметрами IPsec

- Политики IPsec узлов транспортного режима

- Политики IPsec узлов туннельного режима

Основные характеристики

- IKE – Использование ГОСТ 28147-89, ГОСТ Р 34.11-94 и ГОСТ Р 34.10-2001 при управлении ключами IKE и ISAKMP;

- ESP – Комбинированный алгоритм шифрования вложений IPsec (ESP) на основе ГОСТ 28147-89;

- AH – Алгоритмы обеспечения целостности IPsec (ESP, AH) на основе ГОСТ Р 34.11-94;

- TLS – GOST 28147-89 Cipher Suites for Transport Layer Security (TLS).

Обеспечивает защиту пакетов в канале (ESP) на базе ГОСТ 28147-89, включая шифрование и имитозащиту.

Аутентификация (IKE) в сети/на сетевом уровне осуществляется:

- на ключах подписи, в соответствии с ГОСТ Р 34.10-2001(ЭЦП), ГОСТ Р 34.11-94(Хэш);

- PSK в соответствии с IKE;

- с использованием аутентификации TLS (или иного сертифицированного средства аутентификации). Шифрование и имитозащита пакетов аутентификации осуществляется на базе ГОСТ 28147-89.

КриптоПро IPsec – комплексное решение, которое реализует набор протоколов IPsec в соответствии с особенностями использования отечественных криптографических алгоритмов на основе библиотек КриптоПро IKE, ESP, AH

КриптоПро IPsec предназначен для обеспечения:

- аутентичности сторон взаимодействия, указанных в политике IPsec (правилах IPsec), при использовании совместно с МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации в режиме мандатного шифрования без применения дополнительных МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации между некоторыми, выделенными, сторонами взаимодействия при встраивании в состав МЭ или приложений;

- аутентичности сторон голосовых конференций или видеоконференций, в которых нет обмена конфиденциальной информацией

Оглавление

- Конфигурация стенда

- Типовой сценарий тестирования

- Дополнительные сервисы стенда

- Ссылки

Введение

Стенд предназначен для проверки совместимости реализаций IPsec использующих российские алгоритмы (см. “Совместимость российских реализаций IPsec”) и самостоятельного тестирования возможности встречной работы их реализаций с реализацией СКЗИ “КриптоПро CSP”/”КриптоПро IPsec”.

Возникающие технические вопросы в части реализации IPsec можно задавать в соответствующем разделе нашего форума (см. “Форум КРИПТО-ПРО » Средства криптографической защиты информации » КриптоПро IPsec”).

При возникновении организационных вопросов или появлении необходимости изменения конфигурации стенда информацию об этом можно направить письмом на <mailto:[email protected]>.

Внимание: Подключаться к стенду рекомендуется только со стендов соответствующим образом отделённых от офисных и прочих рабочих сетей адекватными мерами защиты. ООО “КРИПТО-ПРО” не несёт ответственности за содержание передаваемой информации.

IPsec — это набор протоколов по защите информации в сети, который позволяет подтверждать подлинность участников сетевого обмена, контролировать конфиденциальность и целостность сетевых пакетов.

КриптоПро IPsec — комплексное решение, которое реализует набор протоколов IPsec в соответствии с особенностями использования отечественных криптографических алгоритмов, на основе библиотек КриптоПро IKE, ESP, AH, используя в качестве СКЗИ КриптоПро CSP начиная с версии 3.6 R2 с возможным использование смарт-карт и USB-токенов.

Назначение:

КриптоПро IPsec предназначен для обеспечения:

- аутентичности сторон взаимодействия, указанных в политике IPsec (правилах IPsec), при использовании совместно с МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации в режиме мандатного шифрования без применения дополнительных МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации между некоторыми, выделенными, сторонами взаимодействия при встраивании в состав МЭ или приложений;

- аутентичности сторон голосовых или видеоконференций, в которых нет обмена конфиденциальной информации.

Возможно применение КриптоПро IPsec в трех базовых сценариях:

- «точка-сеть» («точка-точка», «подключение удаленного доступа», «client-to-site»), когда клиент подключается к серверу удаленного доступа, связь между которым и локальной сетью назначения идет через сеть общего доступа;

- «сеть-сеть» («маршрутизатор-маршрутизатор», «site-to-site»), когда две (или более) доверенные сети обмениваются внутренними данными через общедоступную, сеть;

- «изоляция группы» компьютеров или всего домена в локальной сети.

КриптоПро IPsec применяется для:

- защиты подключений удалённых пользователей или малых офисов (VPN);

- защиты соединений между шлюзами корпоративной вычислительной сети (Site-to-Site VPN);

- защиты передачи конфиденциальной информации в ЛВС от нарушителей не являющихся пользователями автоматизированных систем, но имеющим физический доступ к ЛВС и нарушителей являющихся пользователями ЛВС, но не имеющих необходимых полномочий.

Поддерживаемые платформы:

КриптоПро IPSec функционирует в следующих операционных системах:

- Windows XP (ia32);

- Windows Server 2003 (ia32);

- Windows Vista (ia32, x64);

- Windows Server 2008 (ia32, x64);

- Windows 7 (ia32, x64);

- Windows Server 2008 R2.

Совместимые продукты и оборудование

КриптоПро IPsec совместим с любыми МЭ и сетевым оборудованием реализованным с использованием библиотек КриптоПро IPsec API, входящих в состав СКЗИ КриптоПро CSP версии 3.6 R2 и выше. Также КриптоПро IPsec успешно функционирует в составе существующих МЭ, таких как:

- Microsoft Internet Security and Acceleration (ISA) Server;

- Microsoft Forefront Threat Management Gateway (TMG) 2010;

- и другие поддерживающие реализацию IPsec в Windows;

Основные характеристики:

Проверка подлинности участников сетевого обмена происходит с помощью:

- Предварительно сформированных ключей (PSK);

- Сертификатов, в рамках инфраструктуры открытых ключей (закрытые ключи могут быть расположены на различных ключевых носителях: смарт-карта, USB-токен и т.д.).

Обеспечивает защиту пакетов в канале на базе ГОСТ 28147-89, включая шифрование и имитозащиту. Аутентификация участников осуществляется на ключах подписи, в соответствии с ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94.

Документация:

Ссылки на основные документы:

- [cryptopro_ipsec_manual.pdf] КриптоПро IPsec. Руководство администратора безопасности.

- [rus-gost-ike.pdf] Использование ГОСТ 28147-89, ГОСТ Р 34.11-94 и ГОСТ 34.10-2001 при управлении ключами IKE и ISAKMP.

- [rus-gost-esp.pdf] Комбинированный алгоритм шифрования вложений IPsec (ESP) на основе ГОСТ 28147-89.

- [rus-gost-ah.pdf] Алгоритмы обеспечения целостности IPsec (ESP, AH) на основе ГОСТ 34.11-94.

Страница для печати

Страница для печати

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Описание товара

Основные характеристики

Домашнего использования, Коммерческой организации, Образовательного учреждения, Государственного учреждения

Сертификат на годовую техническую поддержку ПО “КриптоПро IPsec” на сервере

КриптоПро IPsec

IPsec — это набор протоколов по защите информации в сети, который позволяет подтверждать подлинность участников сетевого обмена, контролировать конфиденциальность и целостность сетевых пакетов.

КриптоПро IPsec — комплексное решение, которое реализует набор протоколов IPsec в соответствии с особенностями использования отечественных криптографических алгоритмов, на основе библиотек КриптоПро IKE, ESP, AH, используя в качестве СКЗИ КриптоПро CSP начиная с версии 3.6 R2 с возможным использование смарт-карт и USB-токенов.

Назначение:

КриптоПро IPsec предназначен для обеспечения:

- аутентичности сторон взаимодействия, указанных в политике IPsec (правилах IPsec), при использовании совместно с МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации в режиме мандатного шифрования без применения дополнительных МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации между некоторыми, выделенными, сторонами взаимодействия при встраивании в состав МЭ или приложений;

- аутентичности сторон голосовых или видеоконференций, в которых нет обмена конфиденциальной информации.

Возможно применение КриптоПро IPsec в трех базовых сценариях:

- «точка-сеть» («точка-точка», «подключение удаленного доступа», «client-to-site»), когда клиент подключается к серверу удаленного доступа, связь между которым и локальной сетью назначения идет через сеть общего доступа;

- «сеть-сеть» («маршрутизатор-маршрутизатор», «site-to-site»), когда две (или более) доверенные сети обмениваются внутренними данными через общедоступную, сеть;

- «изоляция группы» компьютеров или всего домена в локальной сети.

КриптоПро IPsec применяется для:

- защиты подключений удалённых пользователей или малых офисов (VPN);

- защиты соединений между шлюзами корпоративной вычислительной сети (Site-to-Site VPN);

- защиты передачи конфиденциальной информации в ЛВС от нарушителей не являющихся пользователями автоматизированных систем, но имеющим физический доступ к ЛВС и нарушителей являющихся пользователями ЛВС, но не имеющих необходимых полномочий.

Поддерживаемые платформы:

КриптоПро IPSec функционирует в следующих операционных системах:

- Windows XP (ia32);

- Windows Server 2003 (ia32);

- Windows Vista (ia32, x64);

- Windows Server 2008 (ia32, x64);

- Windows 7 (ia32, x64);

- Windows Server 2008 R2.

Совместимые продукты и оборудование

КриптоПро IPsec совместим с любыми МЭ и сетевым оборудованием реализованным с использованием библиотек КриптоПро IPsec API, входящих в состав СКЗИ КриптоПро CSP версии 3.6 R2 и выше. Также КриптоПро IPsec успешно функционирует в составе существующих МЭ, таких как:

- Microsoft Internet Security and Acceleration (ISA) Server;

- Microsoft Forefront Threat Management Gateway (TMG) 2010;

- и другие поддерживающие реализацию IPsec в Windows;

Основные характеристики:

Проверка подлинности участников сетевого обмена происходит с помощью:

- Предварительно сформированных ключей (PSK);

- Сертификатов, в рамках инфраструктуры открытых ключей (закрытые ключи могут быть расположены на различных ключевых носителях: смарт-карта, USB-токен и т.д.).

Обеспечивает защиту пакетов в канале на базе ГОСТ 28147-89, включая шифрование и имитозащиту. Аутентификация участников осуществляется на ключах подписи, в соответствии с ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94.

У нас вы можете купить лицензию Сертификат на годовую техническую поддержку ПО “КриптоПро IPsec” на сервере артикул 343-CRYPTOPRO по выгодной цене: стоимость лицензии 4150 руб. Наши менеджеры проконсультируют по продукту КриптоПро IPsec для покупки в Москве, Санкт-Петербурге и других городах России. Мы продаем только лицензионное ПО КриптоПро и многих других мировых производителей.

Описание товара

Основные характеристики

Домашнего использования, Коммерческой организации, Образовательного учреждения, Государственного учреждения

Сертификат на годовую техническую поддержку ПО “КриптоПро IPsec” на рабочем месте

КриптоПро IPsec

IPsec — это набор протоколов по защите информации в сети, который позволяет подтверждать подлинность участников сетевого обмена, контролировать конфиденциальность и целостность сетевых пакетов.

КриптоПро IPsec — комплексное решение, которое реализует набор протоколов IPsec в соответствии с особенностями использования отечественных криптографических алгоритмов, на основе библиотек КриптоПро IKE, ESP, AH, используя в качестве СКЗИ КриптоПро CSP начиная с версии 3.6 R2 с возможным использование смарт-карт и USB-токенов.

Назначение:

КриптоПро IPsec предназначен для обеспечения:

- аутентичности сторон взаимодействия, указанных в политике IPsec (правилах IPsec), при использовании совместно с МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации в режиме мандатного шифрования без применения дополнительных МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации между некоторыми, выделенными, сторонами взаимодействия при встраивании в состав МЭ или приложений;

- аутентичности сторон голосовых или видеоконференций, в которых нет обмена конфиденциальной информации.

Возможно применение КриптоПро IPsec в трех базовых сценариях:

- «точка-сеть» («точка-точка», «подключение удаленного доступа», «client-to-site»), когда клиент подключается к серверу удаленного доступа, связь между которым и локальной сетью назначения идет через сеть общего доступа;

- «сеть-сеть» («маршрутизатор-маршрутизатор», «site-to-site»), когда две (или более) доверенные сети обмениваются внутренними данными через общедоступную, сеть;

- «изоляция группы» компьютеров или всего домена в локальной сети.

КриптоПро IPsec применяется для:

- защиты подключений удалённых пользователей или малых офисов (VPN);

- защиты соединений между шлюзами корпоративной вычислительной сети (Site-to-Site VPN);

- защиты передачи конфиденциальной информации в ЛВС от нарушителей не являющихся пользователями автоматизированных систем, но имеющим физический доступ к ЛВС и нарушителей являющихся пользователями ЛВС, но не имеющих необходимых полномочий.

Поддерживаемые платформы:

КриптоПро IPSec функционирует в следующих операционных системах:

- Windows XP (ia32);

- Windows Server 2003 (ia32);

- Windows Vista (ia32, x64);

- Windows Server 2008 (ia32, x64);

- Windows 7 (ia32, x64);

- Windows Server 2008 R2.

Совместимые продукты и оборудование

КриптоПро IPsec совместим с любыми МЭ и сетевым оборудованием реализованным с использованием библиотек КриптоПро IPsec API, входящих в состав СКЗИ КриптоПро CSP версии 3.6 R2 и выше. Также КриптоПро IPsec успешно функционирует в составе существующих МЭ, таких как:

- Microsoft Internet Security and Acceleration (ISA) Server;

- Microsoft Forefront Threat Management Gateway (TMG) 2010;

- и другие поддерживающие реализацию IPsec в Windows;

Основные характеристики:

Проверка подлинности участников сетевого обмена происходит с помощью:

- Предварительно сформированных ключей (PSK);

- Сертификатов, в рамках инфраструктуры открытых ключей (закрытые ключи могут быть расположены на различных ключевых носителях: смарт-карта, USB-токен и т.д.).

Обеспечивает защиту пакетов в канале на базе ГОСТ 28147-89, включая шифрование и имитозащиту. Аутентификация участников осуществляется на ключах подписи, в соответствии с ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94.

У нас вы можете купить лицензию Сертификат на годовую техническую поддержку ПО “КриптоПро IPsec” на рабочем месте артикул 342-CRYPTOPRO по выгодной цене: стоимость лицензии 850 руб. Наши менеджеры проконсультируют по продукту КриптоПро IPsec для покупки в Москве, Санкт-Петербурге и других городах России. Мы продаем только лицензионное ПО КриптоПро и многих других мировых производителей.

Описание товара

Основные характеристики

Коммерческой организации, Образовательного учреждения, Государственного учреждения

Сертификат на годовую техническую поддержку ПО “КриптоПро IPsec” на сервере

КриптоПро IPsec

IPsec — это набор протоколов по защите информации в сети, который позволяет подтверждать подлинность участников сетевого обмена, контролировать конфиденциальность и целостность сетевых пакетов.

КриптоПро IPsec — комплексное решение, которое реализует набор протоколов IPsec в соответствии с особенностями использования отечественных криптографических алгоритмов, на основе библиотек КриптоПро IKE, ESP, AH, используя в качестве СКЗИ КриптоПро CSP начиная с версии 3.6 R2 с возможным использование смарт-карт и USB-токенов.

Назначение:

КриптоПро IPsec предназначен для обеспечения:

- аутентичности сторон взаимодействия, указанных в политике IPsec (правилах IPsec), при использовании совместно с МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации в режиме мандатного шифрования без применения дополнительных МЭ;

- конфиденциальности и аутентичности передаваемой по VPN или ЛВС конфиденциальной информации между некоторыми, выделенными, сторонами взаимодействия при встраивании в состав МЭ или приложений;

- аутентичности сторон голосовых или видеоконференций, в которых нет обмена конфиденциальной информации.

Возможно применение КриптоПро IPsec в трех базовых сценариях:

- «точка-сеть» («точка-точка», «подключение удаленного доступа», «client-to-site»), когда клиент подключается к серверу удаленного доступа, связь между которым и локальной сетью назначения идет через сеть общего доступа;

- «сеть-сеть» («маршрутизатор-маршрутизатор», «site-to-site»), когда две (или более) доверенные сети обмениваются внутренними данными через общедоступную, сеть;

- «изоляция группы» компьютеров или всего домена в локальной сети.

КриптоПро IPsec применяется для:

- защиты подключений удалённых пользователей или малых офисов (VPN);

- защиты соединений между шлюзами корпоративной вычислительной сети (Site-to-Site VPN);

- защиты передачи конфиденциальной информации в ЛВС от нарушителей не являющихся пользователями автоматизированных систем, но имеющим физический доступ к ЛВС и нарушителей являющихся пользователями ЛВС, но не имеющих необходимых полномочий.

Поддерживаемые платформы:

КриптоПро IPSec функционирует в следующих операционных системах:

- Windows XP (ia32);

- Windows Server 2003 (ia32);

- Windows Vista (ia32, x64);

- Windows Server 2008 (ia32, x64);

- Windows 7 (ia32, x64);

- Windows Server 2008 R2.

Совместимые продукты и оборудование

КриптоПро IPsec совместим с любыми МЭ и сетевым оборудованием реализованным с использованием библиотек КриптоПро IPsec API, входящих в состав СКЗИ КриптоПро CSP версии 3.6 R2 и выше. Также КриптоПро IPsec успешно функционирует в составе существующих МЭ, таких как:

- Microsoft Internet Security and Acceleration (ISA) Server;

- Microsoft Forefront Threat Management Gateway (TMG) 2010;

- и другие поддерживающие реализацию IPsec в Windows;

Основные характеристики:

Проверка подлинности участников сетевого обмена происходит с помощью:

- Предварительно сформированных ключей (PSK);

- Сертификатов, в рамках инфраструктуры открытых ключей (закрытые ключи могут быть расположены на различных ключевых носителях: смарт-карта, USB-токен и т.д.).

Обеспечивает защиту пакетов в канале на базе ГОСТ 28147-89, включая шифрование и имитозащиту. Аутентификация участников осуществляется на ключах подписи, в соответствии с ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94.

Доставка в:

Самовывоз из офиса Softmagazin

Бесплатно

Курьером по Москве в пределах МКАД

200 руб.

Доставка электронных лицензий

Бесплатно

У нас вы можете купить лицензию Сертификат на годовую техническую поддержку ПО “КриптоПро IPsec” на сервере артикул CR-PRO-397 по выгодной цене: стоимость лицензии 4150 руб. Наши менеджеры проконсультируют по продукту КриптоПро IPsec для покупки в Москве, Санкт-Петербурге и других городах России. Мы продаем только лицензионное ПО КриптоПро и многих других мировых производителей.

| Изображение | Описание | Статус |

|---|---|---|

| ОС Microsoft Windows 8.1 Enterprise 32/64-bit со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 5,6)» | Действующий |

| ОС Microsoft Windows 10 Version 20H2 Enterprise 32/64-bit со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 5,6)» | Действующий |

| ОС Microsoft Windows Server 2008 R2 Enterprise Service Pack 1 со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 5,6)» | Действующий |

| ОС Microsoft Windows Server 2012 R2 Standard со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 5,6)» | Действующий |

| ОС Microsoft Windows 7 Ultimate Service Pack 1 32/64-bit со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 5,6)» | Действующий |

| ОС Microsoft Windows 10 Enterprise 32/64-bit со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 5,6)» | Архивный |

| ОС Microsoft Windows 10 Pro 32/64-bit со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 5,6)» | Архивный |

| ОС Microsoft Windows Server 2012 R2 Standard/Datacenter (Rus/Eng) Update 3 build 6.3.9600.17415 x64 со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 7,8)» | Действующий |

| ОС Microsoft Windows Server 2012 R2 VL Standard/Datacenter (Rus/Eng) Update 3 build 6.3.9600.17415 x64 со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 7,8)» | Действующий |

| ОС Microsoft Windows Server 2016 Standard/Datacenter (Rus/Eng) Build 10.0.14393.1794 x64 со встроенными и дополнительно интегрируемыми механизмами обеспечения безопасности, реализуемыми СЗИ «Secure Pack Rus версия 3.0 (исполнение 7,8)» | Действующий |

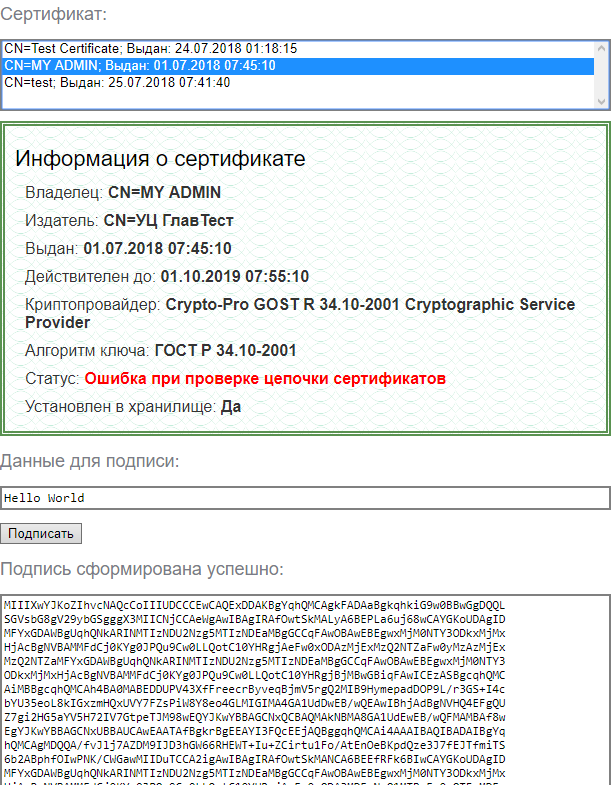

Эта статья описывает типичные ошибки работы КриптоПро ЭЦП Browser plug-in в браузерах и предлагает способы их решения.

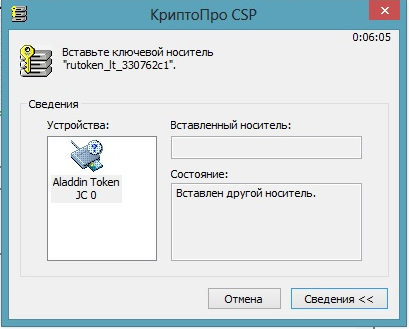

Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедитесть, что устройство отображается в Диспетчере Устройств Windows. Установите драйверы на устройство с сайта производителя если они не установлены.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

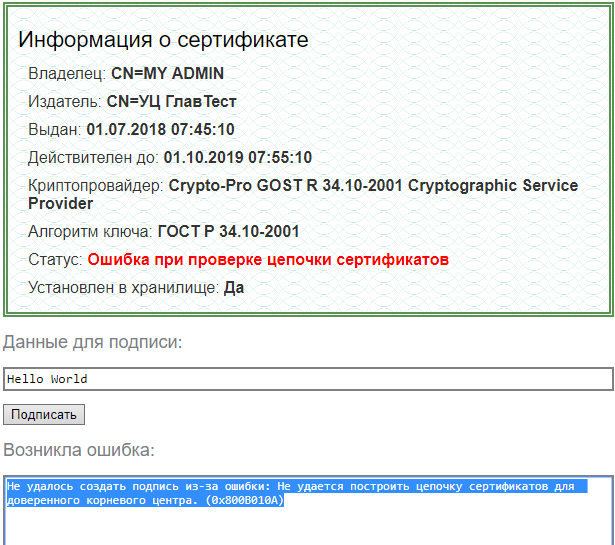

Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

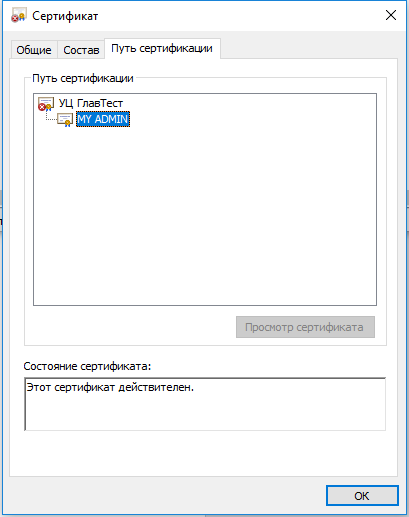

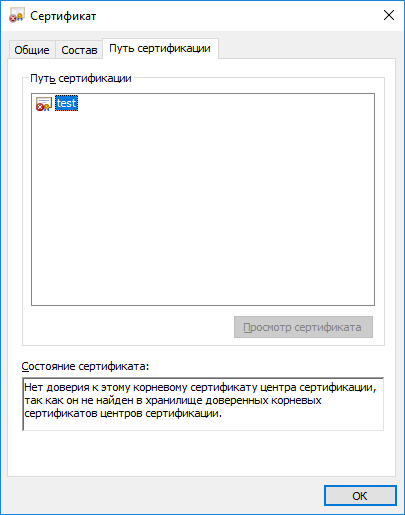

Проверьте, строится ли цепочка доверия: откройте сертификат (например через Пуск -> Все программы -> КриптоПро -> Сертификаты-Текущий Пользователь -> Личное -> Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным), значит цепочка доверия не построена.

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Чтобы цепочка доверия построилась необходимо скачать и установить корневые и промежуточные сертификаты. Скачать их можно с сайта УЦ, издавшего сертификат.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата. Это сертификаты Головного УЦ Минкомсвязи и Минцифры. От них, при наличии интернета, должна построится цепочка доверия у любого квалифицированного сертификата.

https://e-trust.gosuslugi.ru/#/portal/registry/ufo-certificate-card/34656 – страница сертифката, ссылка с серийным номером скачает файл сертификата

https://e-trust.gosuslugi.ru/app/scc/portal/api/v1/portal/ca/download/2F0CB09BE3550EF17EC4F29C90ABD18BFCAAD63A

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Локальный компьютер (если такой выбор есть) – Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок.

Если этого недостаточно, обратитесь в УЦ, выдавший вам сертификат, за сертификатом самого УЦ.

Полученный от УЦ сертификат является промежуточным в цепочке Минкомсвязи -> УЦ -> вы, поэтому при его установке выбирайте хранилище “Промежуточные центры сертификации”.

Важно: Если вы создаете CAdES-T (доверенное время) или CAdES-XLongType 1 (доверенное время и доказательства подлинности), ошибка цепочки может возникать если нет доверия к сертификату оператора TSP службы. В этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ, предоставляющего службу TSP.

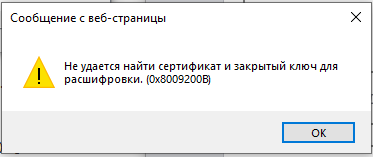

При создании подписи появляется окно с ошибкой “Не удается найти сертификат и закрытый ключ для расшифровки. (0x8009200B)”, в информации о сесртификате отображается “нет привязки к закрытому ключу”

Выполните привязку сертификата к закрытому ключу.

Важно: На наших демо-страницах подпись будет создана даже если привязки к ЗК нет. При этом сертификат должен находиться в контейнере. Сообщение “нет привязки к закрытому ключу” в данном случае будет носить информационный характер. Однако для обеспечения совместимости со сторонними площадками мы рекомендуем выполнять привязку сертификата к закрытому ключу.

Подпись создается, но также отображается статус “ошибка при проверке цепочки сертификатов”.

Это значит, что нет доступа к спискам отозванных сертификатов.

Списки отозванных сертификатов можно скачать на сайте УЦ, выдавшем сертификат, после получения списка его необходимо установить, процедура идентична процедуре установки промежуточного сертификата ЦС. При отсутствии ограничений на доступ в сеть Интернет списки обновляются автоматически.

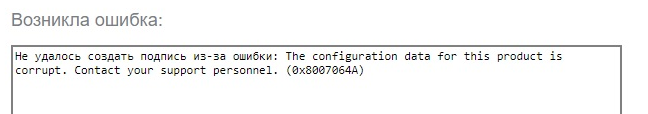

Ошибка: 0x8007064A/0x8007065B

Причина ошибки – истёк срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP.

Для создания CAdES-T должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2.0.

Для создания XLT1 должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Чтобы активировать имеющуюся лицензию:

– откройте Пуск -> Все программы -> КРИПТО-ПРО -> Управление лицензиями КриптоПро PKI

– выберите нужный программный продукт -> откройте контекстное меню (щелкнуть правой кнопкой мыши) -> выберите пункт “Все задачи” -> выберите пункт “Ввести серийный номер…”

– введите в поле информацию о лицензии и нажмите OK чтобы сохранить её.

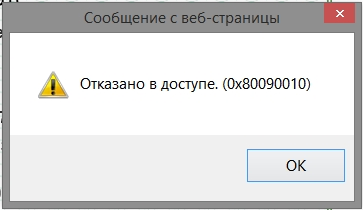

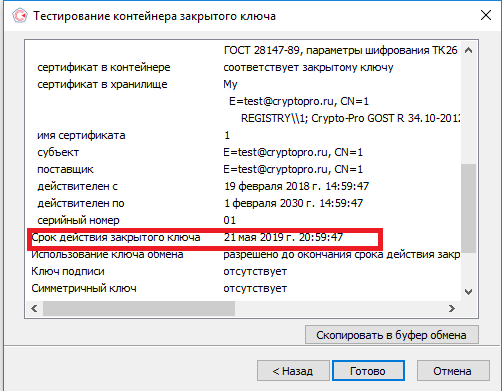

Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск -> Все программы -> КРИПТО-ПРО -> Крипто-Про CSP. Перейдите на вкладку Сервис. Нажмите кнопку “Протестировать”, выберите контейнер с закрытым ключом кнопкой “Обзор” или “По сертификату” и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

В процессе управления ключами УЦ имеет возможность отзыва выпущенных им сертификатов, что необходимо для досрочного прекращения их действия, например, в случае компрометации ключа. Процедура проверки ЭЦП предусматривает помимо подтверждения ее математической корректности еще и построение, и проверку цепочки сертификатов до доверенного УЦ, а также проверку статусов сертификатов в цепочке.

Таким образом, проверка статусов сертификатов важна для приложений, использующих ИОК, поскольку, например, принятие к обработке подписанного ЭЦП документа, соответствующий сертификат ключа подписи которого аннулирован, может быть впоследствии оспорено и привести к финансовым потерям.

В ОС Microsoft Windows встроена поддержка технологии ИОК. Многие приложения, работающие под управлением этих ОС, используют интерфейс CryptoAPI для осуществления функций криптографической защиты информации. Функции CryptoAPI используют, например, следующие приложения: Internet Explorer, Outlook Express, Outlook, Internet Information Server и др.

По умолчанию CryptoAPI осуществляет проверку статусов сертификатов с использованием СОС (CRL). СОС представляет собой список аннулированных или приостановленных сертификатов, издаваемый периодически – например, раз в неделю. СОС не отражает информацию о статусах в реальном времени, а также имеет ряд других недостатков, которых лишён протокол OCSP – протокол получения статуса сертификата в реальном времени.

Архитектура CryptoAPI предоставляет возможность подключения внешнего модуля проверки статуса сертификата – Revocation Provider.

КриптоПро Revocation Provider предназначен для встраивания проверки статусов сертификатов открытых ключей в режиме реального времени по протоколу OCSP в ОС Windows.

Назначение:

КриптоПро Revocation Provider предназначен для встраивания проверки статусов сертификатов открытых ключей в режиме реального времени по протоколу OCSP в ОС Windows.

КриптоПро Revocation Provider, будучи установлен в системе, встраивается в CryptoAPI и тем самым обеспечивает проверку статусов сертификатов во всех приложениях по протоколу OCSP, причём менять что-либо в самих приложениях не требуется. Revocation Provider вызывается автоматически каждый раз, когда приложение осуществляет действия с сертификатом. Проверка сертификата в реальном времени по протоколу OCSP обеспечивает большую безопасность по сравнению с СОС.

Схема встраивания Revocation Provider в ОС представлена на рисунке.

Реализуемые алгоритмы:

Чтобы обеспечить использование протокола OCSP для проверки статусов сертификатов, используемых в конкретной информационной системе, необходимо, чтобы в данной системе работал сервер OCSP.

В качестве сервера OCSP для КриптоПро Revocation Provider можно использовать КриптоПро OCSP Server.

Поддерживаемые платформы:

КриптоПро Revocation Provider функционирует в операционных системах Microsoft Windows, как англоязычных, так и локализованных.

Основные характеристики:

КриптоПро Revocation Provider:

- Встраивает проверку статуса сертификатов по протоколу OCSP во все приложения операционной системы.

- Не требует модификации приложений для использования своих возможностей.

- Уменьшает риск стать жертвой мошенничества или понести ответственность.

- Совместим с серверными приложениями.

- Автоматически проверяет статусы сертификатов OCSP-серверов.

- Поддерживает расширение . Если такое расширение присутствует в сертификате сервера, то статус этого сертификата не проверяется.

- Автоматически проверяет, уполномочен ли OCSP-сервер Удостоверяющим Центром, издавшим проверяемый сертификат, выдавать информацию о статусе данного сертификата.

- Настраивается через групповые политики.

- Даёт возможность настройки доверия к конкретным OCSP-серверам.

- При невозможности проверки сертификата по протоколу OCSP передаёт его в Microsoft Revocation Provider, который проводит проверку по СОС.

- Может осуществлять соединения по защищённому протоколу TLS (SSL).

- Устанавливается с помощью Windows Installer.

Использование:

Как вызывается Revocation Provider

Будучи установленным в системе, Revocation Provider вызывается для проверки сертификата(ов) при каждом вызове функции CryptoAPI CertVerifyRevocation. Фактически, все параметры этой функции передаются без изменений в Revocation Provider. Помимо непосредственного вызова, эта функция, а значит и Revocation Provider, вызывается неявно внутри функций CertGetCertificateChain и WinVerifyTrust.

Как работает Revocation Provider

Когда приложение, работающее с CryptoAPI, вызывает функцию проверки статуса сертификата, в Revocation Provider передаётся этот сертификат вместе с рядом дополнительных параметров.

Revocation Provider, получив на проверку сертификат, создаёт OCSP-запрос на данный сертификат и обращается к одной или нескольким службам OCSP с этим запросом. При получении OCSP-ответа, осуществляет его проверку. Если ответ проходит проверку и содержит статус сертификата good или revoked, в отличие от unknown (см. RFC2560), то на этом проверка заканчивается и полученный статус возвращается приложению. Если же ответ содержит статус unknown или не проходит проверку, то происходит обращение по следующему адресу.

Очерёдность обращения к службам OCSP определяется следующим образом:

- По расширению AIA (AuthorityInformationAccess) в сертификате. Среди различных точек AIA выбирает те, к которым указан метод доступа по протоколу OCSP, обращения к ним происходят по очереди их расположения в сертификате.

- Если ни по одному из адресов OCSP-серверов, указанных в расширении AIA сертификата, не удаётся получить удовлетворяющий этим условиям ответ, или если таких адресов в сертификате не указано, то Revocation Provider пробует обратиться за статусом к OCSP-серверу, адрес которого задан групповой политикой, если она определена.

Если на предыдущих шагах не удаётся получить удовлетворяющем описанным условиям ответ, то сертификат передаётся на проверку в Microsoft Revocation Provider, входящий в состав ОС Windows. Microsoft Revocation Provider осуществляет проверку данного сертификата с использованием СОС. Полученный статус сертификата возвращается приложению.

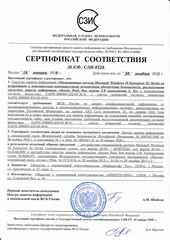

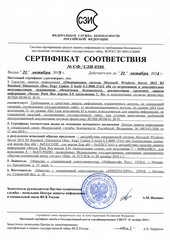

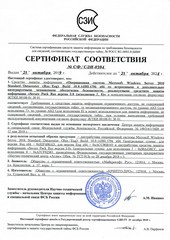

Сертификаты:

КриптоПро Revocation Provider использует сертифицированное ФСБ России средство криптографической защиты КриптоПро CSP.

Страница для печати

Страница для печати

В состав ПАК “КриптоПро OCSP” входят следующие компоненты:

- КриптоПро OCSP Server;

- КриптоПро OCSP Client;

- КриптоПро Revocation Provider.

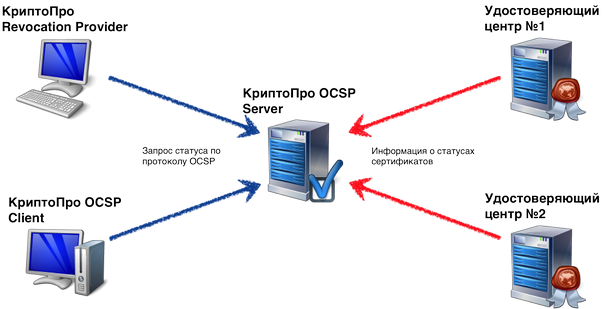

Структурная схема компонент ПАК “КриптоПро OCSP” отражена на рисунке ниже.

КриптоПро OCSP Server

- Реализует протокол OCSP поверх HTTP в соответствии с RFC 2560 с учётом использования российских криптографических алгоритмов;

- Использует встроенный веб-сервер Microsoft Internet Information Services (IIS), поддерживающий различные методы аутентификации и протокол TLS (SSL);

- Поддерживает развёртывание нескольких экземпляров службы на одном компьютере;

- Может получать информацию о статусах сертификатов из следующих источников:

- папка с одним или несколькими списками отозванных сертификатов (CRL);

- база данных Центра Регистрации ПАК “КриптоПро УЦ”;

- база данных Службы сертификации – Microsoft Certification Authority (база данных Центра сертификации ПАК “КриптоПро УЦ”), которая обеспечивает наибольшую актуальность статусов сертификатов в OCSP-ответах.

- Реализует разграничение доступа по списку контроля доступа, что позволяет задать ролевое разграничение доступа. Возможна посменная работа нескольких операторов службы, каждый из которых обладает своим ключом подписи OCSP-ответов;

- Поддерживает одновременное использование нескольких криптопровайдеров (CSP) на разных экземплярах службы. Например, один экземпляр может работать с использованием СКЗИ “КриптоПро CSP”, другой – с использованием криптопровайдера “Microsoft Base CSP”.

- Устанавливается с помощью Windows Installer.

При совместной работе ПАК “КриптоПро УЦ” и ПАК “КриптоПро OCSP Server” для предоставления пользователям актуальной информации о статусах сертификатов по протоколу OCSP рекомендуется использовать совмещенный режим работы. При этом, в качестве источника информации о статусах сертификатов используются базы данных Центра Сертификации и Центра Регистрации ПАК “КриптоПро УЦ”. Подробнее о данном режиме можно узнать здесь.

КриптоПро OCSP Client

Компонента “КриптоПро OCSP Client” предназначена для обращения к серверу “КриптоПро OCSP Server” по протоколу OCSP поверх HTTP, получения от него OCSP-ответов, обработки и работы с OCSP-запросами и OCSP-ответами.

“КриптоПро OCSP Client” представляет собой программную библиотеку, предоставляющую программный интерфейс встраивания этой библиотеки в конкретные прикладные системы для работы с протоколом OCSP. “КриптоПро OCSP Client” не имеет выделенного дистрибутива, его установка должна производиться совместно с установкой продукта, который использует его программный интерфейс. Модули для интеграции “КриптоПро OCSP Client” в установочный пакет другого продукта включены в комплект средств разработки “КриптоПро PKI SDK” вместе с соответствующим руководством разработчика.

В состав ПАК “КриптоПро OCSP” входит приложение КриптоПро OCSPUTIL, предназначенное для работы с протоколом OCSP в командной строке. Данное приложение позволяет создавать OCSP-запросы, получать OCSP-ответы, сохранять запросы и ответы в файлы, обрабатывать их. КриптоПро OCSPUTIL для выполнения своих функций использует “КриптоПро OCSP Client”, и содержит эту программную библиотеку в своём установочном пакете.

КриптоПро Revocation Provider

В операционных системах семейства Microsoft Windows встроена поддержка технологии Инфраструктуры открытых ключей. Многие приложения, работающие под управлением этих ОС, используют интерфейс CryptoAPI для осуществления функций криптографической защиты информации. Функции CryptoAPI используют, например, следующие приложения: Internet Explorer, Outlook Express, Outlook, Internet Information Server и др.

По умолчанию приложения, использующие CryptoAPI, осуществляют проверку статусов сертификатов с использованием списков отозванных сертификатов (СОС). СОС представляет собой список недействительных сертификатов, издаваемый периодически – например, раз в неделю. СОС не отражает информацию о статусах сертификатов в реальном времени, а также имеет ряд других недостатков, которых лишён протокол OCSP – протокол получения статуса сертификата в реальном времени. Режим установления статуса сертификатов по умолчанию реализован в модуле ОС – Microsoft Revocation Provider.

Но архитектура CryptoAPI предоставляет возможность подключения и внешних модулей проверки статуса сертификата. Таковым и является продукт “КриптоПро Revocation Provider”, который предназначен для встраивания проверки статусов сертификатов открытых ключей в режиме реального времени по протоколу OCSP в операционные системы семейства Microsoft Windows. При этом менять что-либо в самих приложениях не требуется. “КриптоПро Revocation Provider” вызывается автоматически каждый раз, когда приложение осуществляет действия с сертификатом.

Схема встраивания “КриптоПро Revocation Provider” в операционные системы семейства Microsoft Windows представлена на рисунке:

Основные характеристики “КриптоПро Revocation Provider”:

- Встраивает проверку статуса сертификатов по протоколу OCSP во все приложения операционной системы, работающие через CryptoAPI.

- Не требует модификации приложений, работающих через CryptoAPI, для использования своих возможностей.

- Автоматически проверяет статусы сертификатов OCSP-серверов.

- Автоматически проверяет, уполномочен ли OCSP-сервер Удостоверяющим центром, издавшим проверяемый сертификат, выдавать информацию о статусе данного сертификата.

- Настраивается через групповые политики.

- Даёт возможность настройки доверия к конкретным OCSP-серверам.

- При невозможности установления статуса сертификата по протоколу OCSP передаёт его в Microsoft Revocation Provider, который проводит проверку по СОС.

- Может осуществлять соединения по защищённому протоколу TLS (SSL).

- Устанавливается с помощью Windows Installer.

Загрузить “КриптоПро Revocation Provider”.

Операционная платформа компонент ПАК “КриптоПро OCSP”

- “КриптоПро OCSP Server” функционирует под управлением операционных систем семейств Windows Server 2003 (x86 или x64), Windows Server 2008 (x86 или x64), Windows Server 2008 R2;

- “КриптоПро OCSP Client” функционирует под управлением операционных систем, на которых может эксплуатироваться СКЗИ «КриптоПро CSP» версии 3.6;

- “КриптоПро Revocation Provider” функционирует под управлением операционных систем семейства MS Windows, на которых может эксплуатироваться СКЗИ «КриптоПро CSP» версии 3.6.

Страница для печати

Страница для печати

Области применения

- Защита соединения узлов корпоративной вычислительной сети (Site-to-Site VPN);

- Защита подключения удалённых пользователей или малых офисов;

- Защита передачи конфиденциальной информации в ЛВС от нарушителей не являющимися пользователями автоматизированных систем, но имеющим доступ к ЛВС и/или нарушителей являющихся пользователями, но не имеющих необходимых полномочий.

Поддерживаемые платформы:

КриптоПро IPSec функционирует в следующих операционных системах (ОС):

- Windows XP;

- Windows 7 (32/64);

- Windows 2003(32);

- Windows 2008 R2.

Загрузка программного обеспечения

Для проведения тестирования могут потребоваться:

- Netcat;

- КриптоПро CSP 3.6R3;

- КриптоПро IPsec;

- Утилита командной строки cryptcp;

Все перечисленные продукты “Крипто-Про” имеют демонстрационную лицензию на 3 месяца и могут быть загружены со страницы загрузок. Дополнительные лицензии для проведения тестирования могут быть выданы на основании аргументированного запроса.

Дополнительные сервисы стенда

Доступ к IPv6 по HTTPS

При необходимости, для доступа к тестам IPv6 можно использовать шлюзы инкапсуляции IPv6 по протоколу IP-HTTPS, которые настроены на каждом узле, так как шлюзы настроены без запроса клиентского сертификата. Таким образом, получение сертификата тестового УЦ является не обязательным.

Не рекомендуется использование “динамических” адресов и NAT в этом тесте, в виду сложности настройки.

Доступ по протоколу SSTP (MS SSL-VPN)

При необходимости, для создания тестовых нагрузок можно использовать подключение к VPN по протоколу SSTP.

Методы аутентификации при доступе по SSTP идентичны методам аутентификации при доступе по L2TP/IPsec.

Типовой сценарий тестирования

Подготовка к тестирования

Узлы стенда поддерживают обслуживание инициаторов использующих NAT, однако тесты ответчиков и/или туннельных режимов потребуют специальных настроек. Поэтому рекомендуется использовать “прямые” IPv4 и IPv6 адреса, а так же рекомендуется использование “статических” адресов для тестов туннельного режима.

Проверка связи со стендом

Может быть проведена командой `ping’, либо доступом по HTTP к протоколам узла стенда.

В протоколах узла стенда и/или в файле readme будут указаны текущие настройки и параметры.

Тест инициатора транспортного режима

Не требует дополнительных действий. После согласования ESP SA, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen. Например, к TCP нагрузкам можно обратиться командой `telnet vpngost-v6.cryptopro.ru echo’, а к UDP командой `nc vpngost-v6.cryptopro.ru echo’ из пакета Netcat.

Тест ответчика транспортного режима

При обращении к тестовым нагрузкам echo, discard, daytime, стенд для ответных пакетов будет самостоятельно инициировать согласование ISAKMP SA и/или ESP SA.

Использование icmp для этого теста возможно, но не рекомендуется, т.к. одновременно с инициацией согласования SA или же при ошибках согласования стенда посылает icmp ответ в открытом виде, соответственно Вы можете получить ложноположительный результат.

Использование NAT в этом тесте возможно, но не рекомендуется, в виду сложности настройки.

Тест инициатора режима L2TP/IPsec

После согласования L2TP/IPsec, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Подготовка к тестам туннельного режима

Рекомендуется выделять статический IPv4 или IPv6 адрес, при доступе к которому разрешён протокол icmp. После чего выслать нам согласование и настройку туннельную подсеть.

Тест инициатора туннельного режима

После согласования туннеля, доступны тестовые нагрузки: icmp, echo, discard, daytime, qotd, chargen по адресам: 10.89.90.2 и/или fe00:0a59:5a00::2.

Тест ответчика туннельного режима

Для инициации согласования туннеля со стороны стенда можно использовать: второй туннель, соединение L2TP/IPsec или SSTP.

Назначение

КриптоПро IPsec (Internet Protocol Security) обеспечивает прозрачную для приложений и пользователей защищенную передачу данных в IP-сетях с использованием служб шифрования, а также защиту сетевого доступа в окружении Windows 2003, Windows 2008.

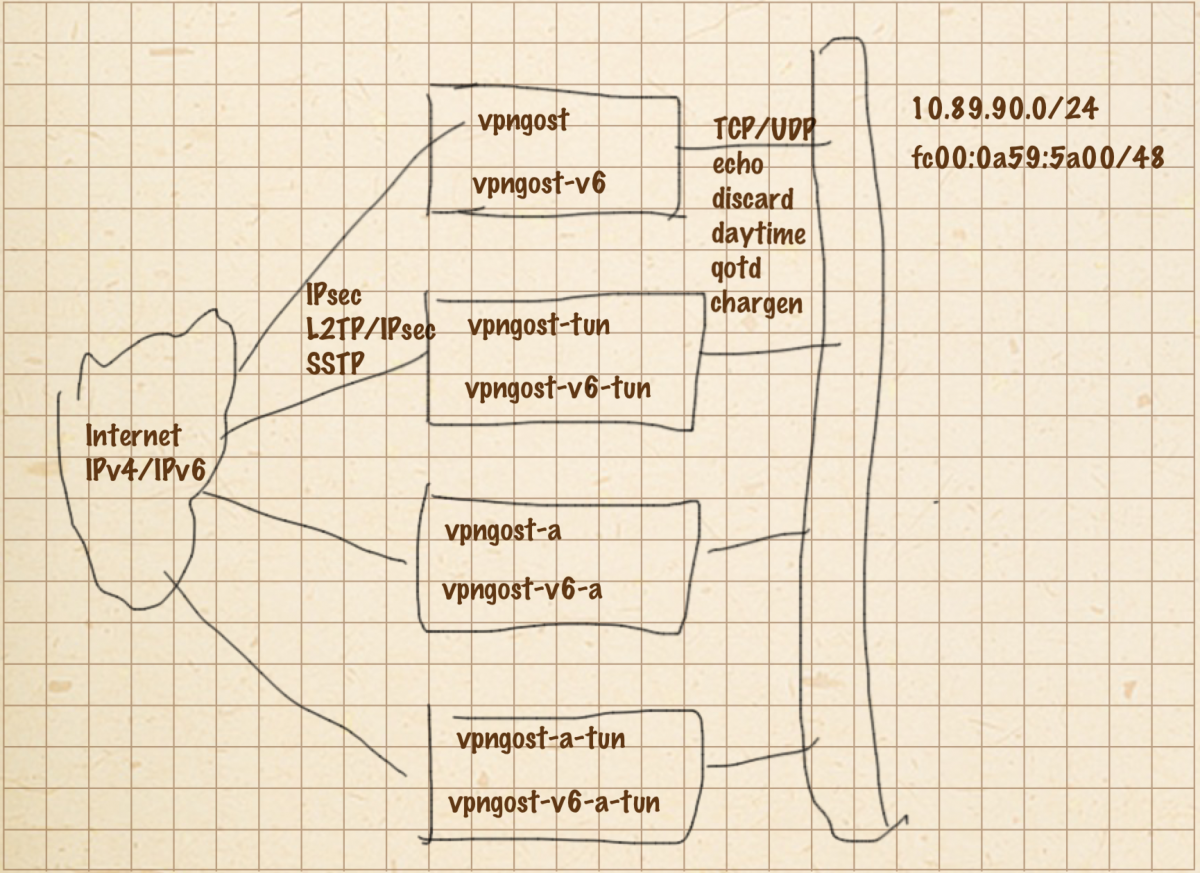

Конфигурация стенда

Стенд обеспечивает возможность подключения и тестирование российских реализаций VPN и IPsec, как по современному протоколу IPv6 (vpngost-v6.cryptopro.ru, vpngost-v6-a.cryptopro.ru, vpngost-v6-tun.cryptopro.ru, vpngost-v6-a-tun.cryptopro.ru), так и по традиционному протоколу IPv4 (vpngost.cryptopro.ru, vpngost-a.cryptopro.ru, vpngost-tun.cryptopro.ru, vpngost-a-tun.cryptopro.ru).

Рисунок 1. Схема узла vpngost.cryptopro.ru

Адреса узлов

| vpngost.cryptopro.ru | 193.37.157.89 |

| vpngost-v6.cryptopro.ru | 2002:c125:9d59::c125:9d59 |

| 10.89.90.2 | |

| fe00:0a59:5a00::2 | |

| vpngost-tun.cryptopro.ru | 193.37.157.90 |

| vpngost-v6-tun.cryptopro.ru | 2002:c125:9d5a::c125:9d5a |

| 10.89.90.1 | |

| fe00:0a59:5a00::1 | |

| vpngost-a.cryptopro.ru | 193.37.157.91 |

| vpngost-v6-a.cryptopro.ru | 2002:c125:9d5b::c125:9d5b |

| 10.89.90.4 | |

| fe00:0a59:5a00::4 | |

| vpngost-a-tun.cryptopro.ru | 193.37.157.92 |

| vpngost-v6-a-tun.cryptopro.ru | 2002:c125:9d5c::c125:9d5c |

| 10.89.90.3 | |

| fe00:0a59:5a00::3 |

Адреса узлов могут меняться, пожалуйста, уточняйте актуальные в протоколах в файлах “readme”.

Параметры методов аутентификации

Используемый метод аутентификации, как и используемое преобразование, согласуется обычным образом.

Узлы тестирования обязательных параметров IPsec

На узлах vpngost, vpngost-v6, vpngost-tun, vpngost-v6-tun, установлены обязательные к реализации параметры по умолчанию.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE используются параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-B-CFB-IMIT;

- Группа VKO GOST R 34.10 2001 XchB;

- Режим Quick Mode (QM) без использования Perfect Forward Secrecy (PFS).

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT используются параметры:

- Узел замены из id-Gost28147-89-CryptoPro-B-ParamSet;

- Не согласуется опциональный атрибут Extended (64-bit) Sequence Number (ESN).

Узлы с альтернативными параметрами IPsec

На узлах vpngost-a, vpngost-a-tun, vpngost-v6-a, vpngost-v6-a-tun по запросу могут быть установлены другие опциональные параметры. Текущие установленные параметры доступны в протоколах соответствующего узла.

Для методов аутентификации IKE-GOST-PSK и IKE-GOST-SIGNATURE могут быть установлены следующие параметры:

- Хэш функция GOST_R_3411_94;

- Алгоритм шифрования GOST-C-CFB-IMIT (или GOST-A-CFB-IMIT, GOST-D-CFB-IMIT);

- Группа VKO GOST R 34.10 2001 XchA;

- Режим принудительного запрета согласования QM без использования режима PFS (Disable Non-PFS);

- Режим QM с использованием PFS.

Для преобразований ESP_GOST-4M-IMIT и ESP_GOST-1K-IMIT могут быть установлены следующие параметры:

- Узел замены из id-Gost28147-89-CryptoPro-D-ParamSet (или id-Gost28147-89-CryptoPro-A-ParamSet, id-Gost28147-89-CryptoPro-C-ParamSet);

- Использование ESN;

- Опциональный режим совместимости, в котором может согласовываться атрибут “Authentication Algorithm” (5) со значением GOST-NULL-INTEGRITY-ALGORITHM (65411).

Политики IPsec узлов транспортного режима

На узлах vpngost, vpngost-a, vpngost-v6, vpngost-v6-a установлено:

icmp | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

echo, discard, daytime | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

qotd, chargen и др. | Принимаются и передаются только зашифрованные пакеты; |

http, https, isakmp, ipsec‑msft | Принимаются и передаются только в открытом виде; |

L2TP/IPsec | Порождает динамические политики. |

VPN | Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

L2TP/IPsec, SSTP выделяет адреса в диапазонах, на vpngost, vpngost-v6: 10.89.89.0/24 и fe00:0a59:5900/48, а на vpngost-v6, vpngost-v6-a: 10.89.91.0/24 и fe00:0a59:5b00/48.

Политики IPsec узлов туннельного режима

На узлах vpngost-tun, vpngost-v6-tun, vpngost-a-tun, vpngost-v6-a-tun установлено:

icmp | Принимаются, как зашифрованные, так и открытые входящие пакеты; |

IPsec туннели | Пакеты туннельного режима в адрес конечных точек передаются и принимаются ими только зашифрованными; |

http, https, isakmp, ipsec‑msft | Принимаются и передаются только в открытом виде; |

VPN | Обмен с VPN (10.89.0.0/16 и fe00:0a59/32) осуществляется только в открытом виде. |

Конечные точки туннелей и соответствующие им подсети настраиваются по запросу. Для vpngost-tun, vpngost-v6-tun подсети должны быть: 10.89.{1..30}.0/24 и fe00:0a59:5a5a:{1..ffff}/64. Для vpngost-a-tun, vpngost-v6-a-tun подсети должны быть: 10.89.{201..230}.0/24 и fe00:0a59:5c5c:{1..ffff}/64.