- Как открыть файл sig на windows/mac os: 3 основных инструмента 4 альтернативных

- Общее описание формата sig

- Cryptoarm

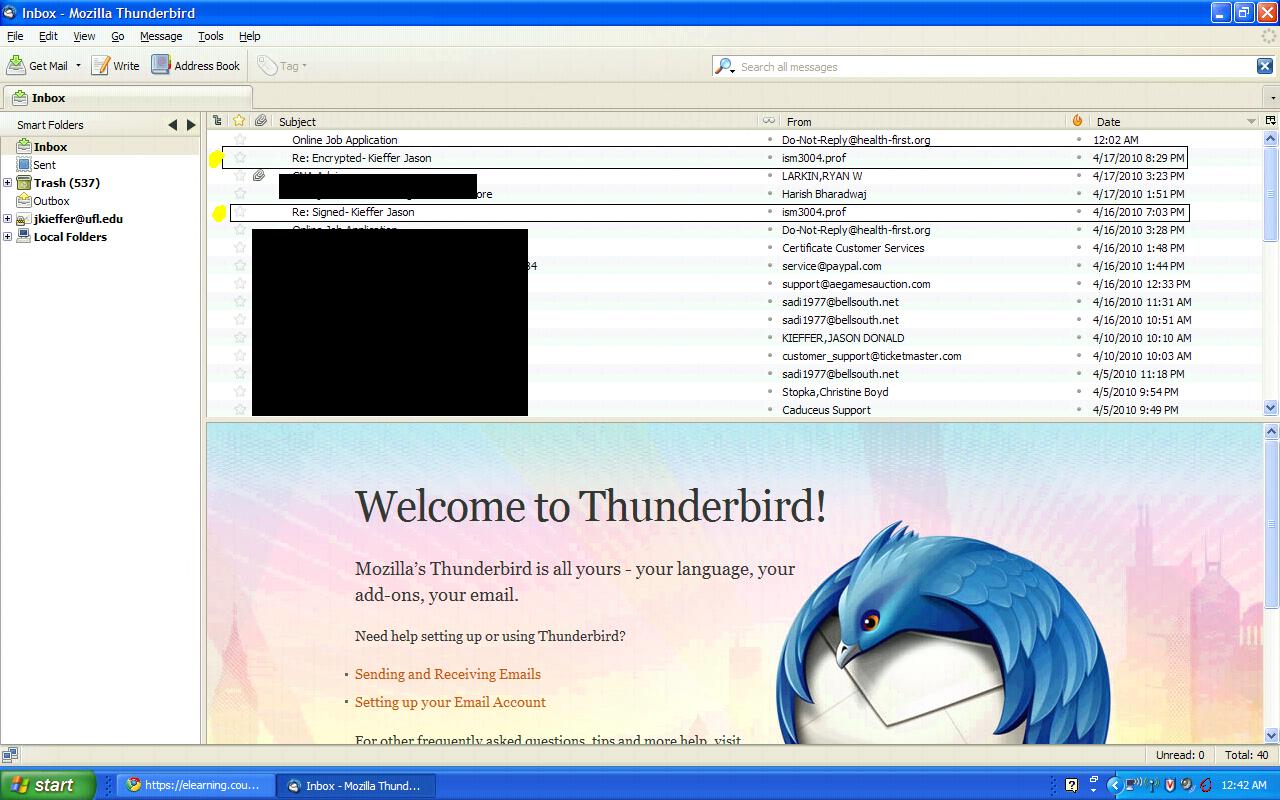

- Mozilla thunderbird

- Sig на macos: eudora и mozilla thunderbird

- Sig на windows: блокнот, outlook, crypto pro

- Возможные проблемы

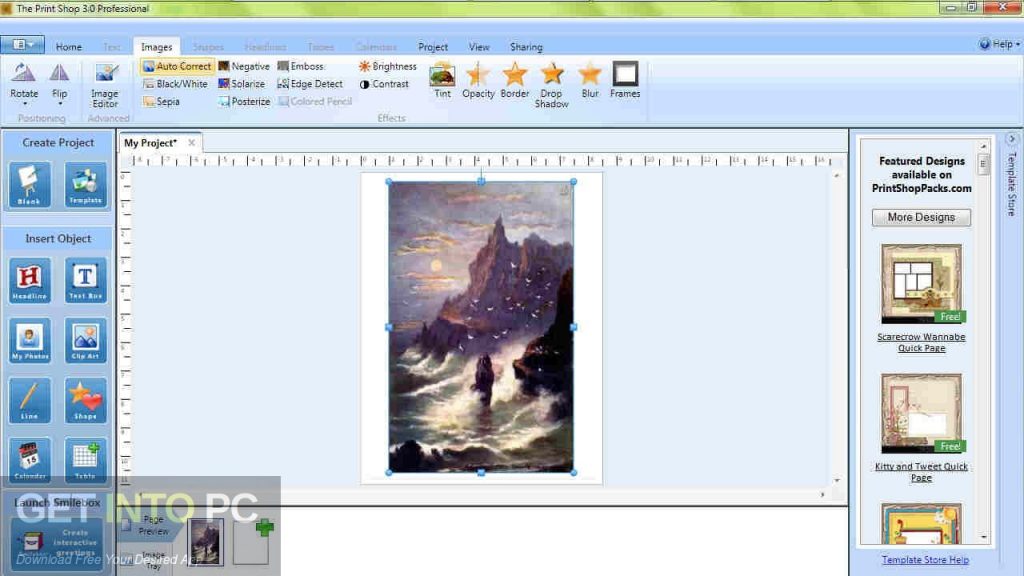

- Графические расширения

- Дополнительные способы

- Зачем используют электронные подписи

- Как открыть sig файл?

- Как открыть файл sig с помощью программ

- Как открыть файл с расширением sig

- Какой программой открыть файл sig

- На компьютере

- Непосредственная проверка

- Онлайн вариант на официальном ресурсе росреестра

- Особенности подписания отдельных документов

- Особенности файла sig: как открыть онлайн и на компьютере

- Открываем sig-файлы росреестра на компьютере

- Открытие sig-файлов росреестра

- Открыть файл sig онлайн

- Отсоединенная цифровая подпись в формате sig

- Подписи sig-формата – какие бывают

- Просмотр онлайн на сайте росреестра

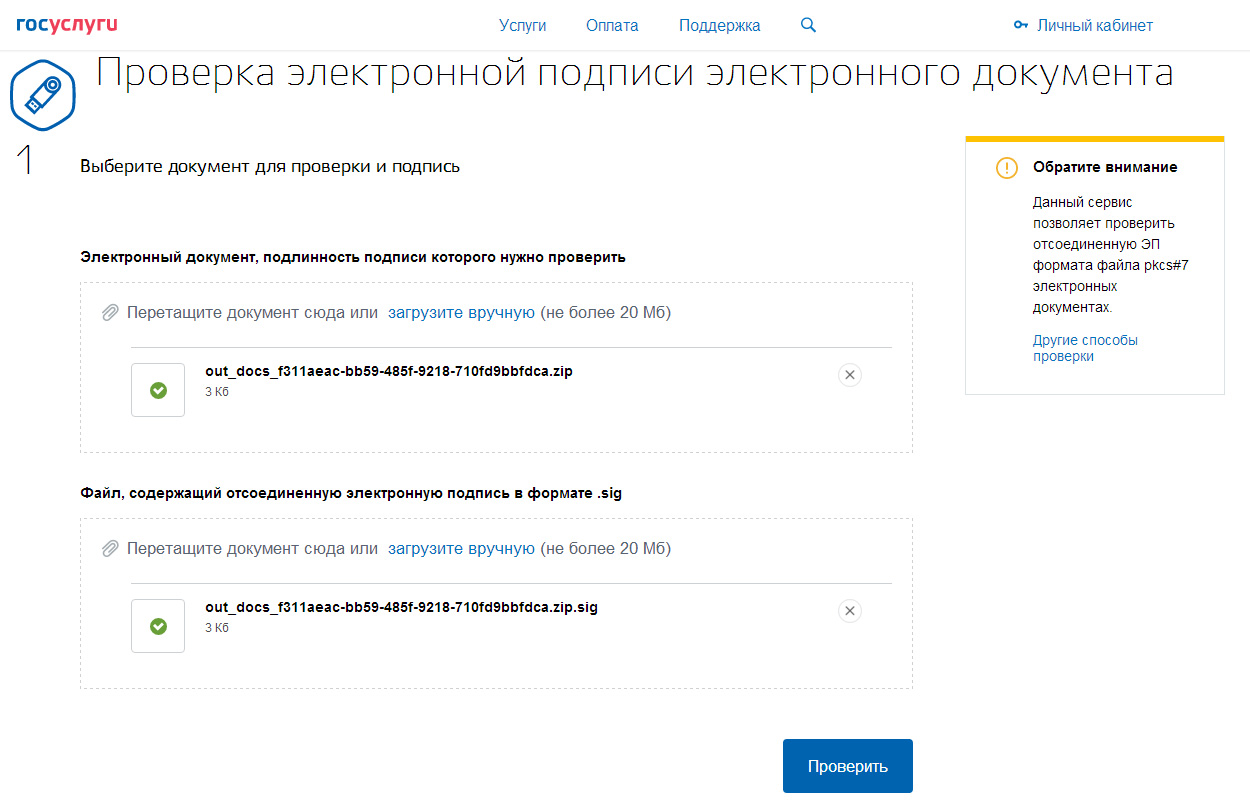

- Способ 2: онлайн-сервис

- Способ 3: криптоарм

- Чем открыть sig: используем блокнот

- Чем открыть файл sig на компьютере – возможные варианты

- Чем открыть файл в формате sig на компьютере

- Электронная sig-подпись – как создать

- Электронные подписи – где и для чего используют

Как открыть файл sig на windows/mac os: 3 основных инструмента 4 альтернативных

Общее описание формата sig

Существует 4 вида таких файлов (подписей):

- Цифровая, используемая в электронной коммерции, государственной сфере и т.д. Используется для подтверждения подлинности документа и является аналогом рукописной подписи;

- Почтовая – файл, содержащий контактные данные отправителя;

- Графическая для изобразительных материалов;

- Файлы, написанные шрифтом Брайля.

Название SIG произошло от сокращения слова «signature» – подпись. Электронная или цифровая она сопровождает документ или письмо, содержимое которого нуждается в подтверждении.

Идея цифровой подписи появилась в конце 1970-х годов в США. Непосредственно алгоритм её создания разработали в 1977 году. Затем группы разработчиков придумывали свои методы криптографического шифрования, чтобы обезопасить подпись от подделки. Безопасный алгоритм разработали в 1984 году. Законодательно в России ГОСТ о цифровой подписи приняли спустя 10 лет, затем обновляли в 2002 и 2022 годах.

Электронная подпись неразрывно связана с понятием хэширования. Хэш-функция – математический алгоритм, который преобразует произвольный объем данных в строку длиной 40 символов. Например, при хэшировании названия этой статьи алгоритмом MD5 получается строка:

При хэшировании цифры «1» тем же алгоритмом получается:

Если в процессе передачи содержимое информации изменилось, то и хэш изменится тоже. При сравнении начального и конечного хэша изменения в документе обнаружатся.

Электронная подпись представляет собой закрытый ключ, принадлежащий её владельцу, сертификат соответствия, который владелец получает в специализированном центре. Он подтверждает, что подпись принадлежит именно этому человек. Получив файл программа получателя снова хэширует данные и сравнивает полученный хэш с зашифрованным хэшем из цифровой подписи. Если хэши совпадают, документ признается достоверным.

Cryptoarm

Надежная утилита для взаимодействия с документами ЭЦП. Однако, чтобы воспользоваться встроенными инструментами, пользователю потребуется приобрести платную версию ПО. Также предоставляется бесплатная версия на две недели. Что нужно сделать:

Важно! В данной программе присутствуют инструменты для редактирования документов.

Mozilla thunderbird

Mozilla Thunderbird – это почтовый сервис, позволяющий работать с любыми электронными документами, включая файлы с форматом SIG и XML. Стоит заметить, что это полностью бесплатный сервис с широким набором инструментов для проработки документов.

Sig на macos: eudora и mozilla thunderbird

Интернет советует использовать e-mail клиент QUALCOMM Eudora для MacOS. Последняя версия программы числится как Eudora 8, оптимизированная для Mac OS X 10.4 и выше.

Sig на windows: блокнот, outlook, crypto pro

Самый простой способ открыть текстовый документ с подписью — воспользоваться стандартным блокнотом (Notepad). Способ не подходит для документов в форматах изображения. Помимо этого, не все текстовые документы открываются корректно.

Возможные проблемы

В нередких случаях при открытии файлов у пользователей возникают некоторые проблемы:

- Поврежденный файл. В этом случае необходимо повторно загрузить sig-документ. Возможно, при скачивании произошла ошибка, что привело к потере некоторых данных;

- Системная ошибка. Скорей всего пользователь скачал не подходящее программное обеспечение.

Графические расширения

Текстовые материалы с содержанием растровой графической подписи сохраняются с расширением Broderbund Sign File. Стоит заметить, что этот формат используют редко, так как на создание подобного файла уходит много времени. Для воспроизведения подобных материалов есть специальные программа Broderbund The Print Shop, которая подходит как для windows, так и MacOs. Единственным отличием для операционных систем может быть версия программного обеспечения. Однако стоит помнить, что The Print Shop доступна только на платной основе.

Дополнительные способы

Еще в качестве вариантов для открытия SIG можно использовать:

Зачем используют электронные подписи

Они выступают гарантом реальности и законности файла. Т.е. могут подтверждать авторские права владельца (например, когда отправляют на изучение рукописи и пр.). Также часто при получении электронных версий различных справок из гос. организаций и реестров применяются электронные подписи.

В данной статье вы смогли найти, чем открыть файл sig на компьютере. Осталось только выбрать наиболее простой и удобный лично для вас вариант. Учитывайте при этом, насколько часто приходится сталкиваться с данным типом файлов. Если редко работаете с данным типом документов, то не стоит прибегать к установке дополнительных программ.

Как открыть sig файл?

Сначала просто пробуем открыть двойным щелчком левой кнопки мышки. Часто система самостоятельно находит нужную утилиту для просмотра, но если этого не произошло, придется воспользоваться дополнительными вариантами.

Также может не открываться из-за неверно назначенного приложения. Для исправления в ОС Виндовс нужно сделать правый клик по файлу, а в меню навести курсор на строку «Открыть с помощью», в выпадающем меню найти «Выбрать программу. «. Отобразится перечень утилит на ПК, среди них можно искать подходящую. Рекомендуется установить отметку напротив подпункта: «Использовать это приложение для всех файлов SIG».

Следующая сложность – повреждение SIG. Подобная ситуация возникает, к примеру, из-за неполного скачивания файла в связи с серверной ошибкой, отправки поврежденного изначально документа и прочего. Устранить сбой можно так:

- Попытаться поискать нужный файл в сети. Может быть, попадётся рабочая версия. Например, в Гугл можно искать так: «Файл filetype:SIG». Только «файл» поменять на нужное название;

- Попросить переслать исходник повторно, есть вероятность, что он был поврежден в процессе отправки.

Как открыть файл sig с помощью программ

Чтобы взаимодействовать с материалами, пользователь может применить штатные инструменты OS или узкоспециализированные приложения. Также можно использовать Microsoft Office OutLook, однако в этом случае юзеру не будет предоставлен инструментарий для редактирования файлов.

Для обеспечения ожидаемого результата лучше применить платный пакет программы Криптоарм. Тогда владелец лицензии сможет не только просматривать, но и корректировать документы по своему усмотрению.

Для каждой из утилит предусмотрена стандартная инструкция для открытия документа:

- Найти файл;

- Вызвать контекстное меню;

- Выбрать команду «Открыть с помощью»;

- В появившемся списке указать одну из вышеперечисленных программ;

- Проверить файл на целостность;

- Нажать на кнопку сохранения.

Внимание! Единственным софтом, с помощью которого можно полноценно редактировать документ, является Microsoft Outlook.

Как открыть файл с расширением sig

Многих пользователей интересует вопрос, как и чем открыть SIG-файл из Росреестра. Во-первых, методика открытия зависит от содержания и категории документа. Материал отображает персональную информацию о конкретном человеке, что позволяет подтвердить личность.

- Outlook 2022. Ресурс, предоставляющий совместный доступ к базе данных на платной основе;

- Qualcomm Eudora. Ресурс для взаимодействия с информацией текстового и графического типа;

- Outlook Express. Облегченная версия стандартного клиента Майкрософт.

Какой программой открыть файл sig

Signature File – это файл, содержащий небольшое количество текста. Его отличительная особенность в том, что он в авторежиме прикрепляется в конце e-mail сообщений. Данный файл нужен для удобства тем, кто регулярно отправляет письма по электронке, чтобы постоянно не писать какую-то полезную и нужную информацию (адрес, контакты).

Обычно им пользуются юридические лица, компании. Вот только не все знают, какой программой открыть файл sig. В него можно вписывать любые данные, которые важно сообщить адресату. Сегодня этот файловый тип очень популярен, так как электронная подпись стала настоящей необходимостью.

Если нужно отредактировать какую-то информацию, такой документ сначала придется открыть, а только потом корректировать.

На компьютере

Перед тем как открыть файл SIG на ПК придется установить дополнительное ПО для работы с цифровыми подписями. Такие программы платные, но у них предусмотрен пробный тридцатидневный период, за который платить не надо. SIG открывают:

- КриптоАРМ — отечественная криптографическая компания, выпускающая ПО и выдающая сертификаты соответствия подписи и личности;

- Crypto Pro — конкурирующая серия криптографических программ, разработанных одноименной компанией и распространенных на территории РФ. Также имеют сеть центров, выдающих сертификаты соответствия (как аккредитованные по ФЗ, так и без аккредитации).

Непосредственная проверка

Рассмотрим проверку на примере подисанного заключения.

Двойным щелчком левой клавиши мыши запустить указанный файл и следовать инструкциям «Мастера управления подписанными и шифрованными данными» КриптоАРМ.

В открывшемся окне отображается информация о статусе проверки электронной подписи Заключения. Для просмотра подробной информации об электронной подписи необходимо выделить её левой кнопкой мыши и нажать кнопку «Просмотреть» в разделе «Дерево подписей».

Для просмотра, сохранения и дальнейшей печати файла Заключения необходимо нажать кнопку «Просмотреть» в разделе «Неподписанный документ».

Онлайн вариант на официальном ресурсе росреестра

Есть сервис, который позволяет работать с e-mail объектами. Можно посмотреть ЭЦП sig и xml объекты:

- Кликнуть «Сервисы» с правой стороны экрана:

- Дальше проверяем документ и жмем на выбор файла. Ищем на ПК объект, нуждающийся в просмотре;

- Печатаем символы с изображения для прохождения процедуры верификации;

- Жмём на «Проверить» после полной загрузки. Дальше «Показать в читаемом формате».

Доступно два варианта отображения:

- Исключительно XML. Возможна загрузка и отображение данных xml-файла, который получен через Росреестр или сервис Госуслуг. В подобных случаях документ откроется, но подпись не анализируется;

- XML и SIG. Если важно просмотреть файл и проконтролировать правильность подписи, необходимо загрузить документы в 2 поля. Появится надпись о том, что все прошло хорошо, а XML заверили ЭЦП. Кроме того, будет прописано, кто его заверял. Объект отобразится в новом окне, так что можно будет его смотреть, сохранять, отправлять на печать.

Если браузер не открывает:

- С Росреестром проще работать в браузерах Safari или Internet Explorer;

- В Гугл Хроме для конкретного сайта разрешить работу скриптов. Переходим по ссылке chrome://settings/content и активируем JavaScript;

- В Мозила Файерфокс деактивировать защиту на данной странице, чтобы браузер не установил блокировку на скрипт.

На открытие подобных объектов может уйти много времени, необходимо высокоскоростное интернет-соединение.

Особенности подписания отдельных документов

Некоторые документы, например, акты об изменении состава СЗИ, содержат сразу 2 подписи (будет 2 строчки в КриптоАРМ в блоке “Дерево подписей”):

- Первая используется конкретным специалистом, выполняющим работы — она усиленная квалифицированная, однако не содержит штампа времени, а значит после окончания действия сертификата подписавшего, подпись в КриптоАРМ будет красной (в описании будет видно, что подпись правильна, но срок сертификата истек) — это корректное поведение.

- Вторая используется для заверения и уже содержит штамп времени — она подтверждает, что подпись была корректной, а также она будет зеленой всегда, даже после окончания действия сертификата заверившего.

Особенности файла sig: как открыть онлайн и на компьютере

Расскажем о примерах использования формата SIG и как открыть файл электронной цифровой подписи

Такой документ встречается в файлах, содержащих электронную (цифровую) подпись. Есть и сокращенное название ЭЦП. Открыть файл SIG можно двумя способами: на компьютере и онлайн сервисами. Из государственных органов одна структура активнее всего использует файл SIG – Росреестр. Чем открыть SIG, расскажем ниже.

Открываем sig-файлы росреестра на компьютере

Файлы SIG Росреестра содержат в себе информацию, подтверждающую подлинность основного документа, полученного тем или иным путем. Подобные документы можно открыть несколькими способами, о которых мы далее и расскажем.

Открытие sig-файлов росреестра

Мы уже рассматривали процесс открытия стандартных SIG-файлов в одной из статей на нашем сайте. В последующей инструкции речь пойдет исключительно о методах открытия файлов Росреестра.

Открыть файл sig онлайн

Открыть файл SIG онлайн или проверить достоверность электронной подписи можно на сайте Росреестра. Для этого понадобится два файла: XML и SIG. В окне проверки электронной подписи находится клавиша «открыть». При нажатии открывается адресная строка или проводник, в котором и надо указать месторасположение файлов.

Отсоединенная цифровая подпись в формате sig

В процессе создания отсоединенной ЭЦП подписываемый файл не подвергается изменения, однако создается еще один файл sig подписи. Ключевой особенностью является тот факт, что пользователь может анализировать отсоединенную подпись. При этом не придется прибегать к средствам криптографической защиты информации.

Однако в отсоединенных ЭЦП есть весомый недостаток. Пользователь должен хранить файл в нескольких расширениях одновременно. Это создает некоторые трудности во время применения подписей. К примеру, в таком случае придется постоянно отсылать документ в нескольких форматах сразу.

Подписи sig-формата – какие бывают

Формат электронного документа имеет несколько вариантов оформления:

- Отсоединенная электронная цифровая подпись;

- Присоединенная электронная цифровая подпись.

Просмотр онлайн на сайте росреестра

На сайте Росреестра есть сервис, позволяющий проверять электронные документы. Есть возможность проверить подпись на двух типах файлов: Цифровая подпись (sig-файлы) и Электронные документы (xml-файлы).

Онлайн проверка документов с ЭЦП выполняется просто:

Способ 2: онлайн-сервис

Изучить содержимое SIG-документа Росреестра вы можете с помощью специального онлайн-сервиса. Чтобы использовать сервис вам потребуется не только SIG-файл, но и документ с расширением XML.

- Откройте страницу сервиса по представленной нами ссылке.

В строке «Электронный документ» укажите файл с расширением XML на вашем компьютере.

Те же действия повторите в блоке «Цифровая подпись», выбрав документ в форме SIG.

Воспользуйтесь кнопкой «Проверить», чтобы запустить средство диагностики.

После успешного завершения проверки вы получите соответствующее уведомление.

В случае если при работе с данным онлайн-сервисом у вас возникают трудности, обратитесь за помощью в техподдержку ресурса.

Способ 3: криптоарм

Данное ПО является основным средством открытия и создания файлов SIG. При этом для просмотра файлов Росреестра вам потребуется приобрести специальную лицензию в магазине на официальном сайте. В целом процесс использования программы практически идентичен для любых файлов SIG.

Подготовка

- На странице скачивания ПО КриптоАРМ найдите блок «Дистрибутивы» и выберите наиболее приемлемый для вас вариант. Последняя актуальная версия позволяет использовать весь функционал программы бесплатно в течение 14 дней.

Откройте загруженный файл и выполните установку. Если вы незнакомы с данной программой, лучше всего устанавливать ее в автоматическом режиме.

Проверьте правильность установки путем запуска программы. В случае необходимости ее также следует настроить перед последующей работой.

Открытие

- На компьютере перейдите в папку c нужным вам SIG-файлом.

Откройте его с помощью двойного нажатия левой кнопки мыши или контекстного меню.

В процессе обработки не нужно ничего менять.

Для повышения уровня безопасности вы можете указать каталог, куда будут временно помещены файлы электронной подписи.

Если вы все сделали правильно, откроется окно «Управление подписанными данными».

В блоке «Дерево подписей» дважды кликните по нужной вам строке, чтобы открыть окно с более полной информацией.

При использовании данного софта вы можете только просматривать файлы.

Чем открыть sig: используем блокнот

Наиболее простой, но не слишком действенный вариант – с помощью обычного Блокнота, встроенного в операционной системе Виндовс. Подойдут и другие редакторы текста, к примеру, Notepad .

Все достаточно просто. Нужно:

- Нажать комбинацию Win R на клавиатуре, прописать команду «notepad» и кликнуть «ОК»;

- В панели сверху нажать на меню «Файл» — «Открыть»;

- Зайти в папку, где располагается SIG, выделить, опять нажать на открытие. Чтобы файлы стали видимыми, в строчке «Имя файла» следует поменять отметку файлов на «Все», вместо текстовых.

Файл SIG (от Росреестра, к примеру) откроется, но есть вероятность, что информация будет нечитабельна. Такой способ позволит также и отредактировать текст, вот только сам документ не будут распознавать специализированные сервисы.

Чем открыть файл sig на компьютере – возможные варианты

Подобные документы в некоторых источниках носят название SignatureFile. Существует два варианта решения:

- онлайн – с помощью одного из облачных сервисов;

- имеющимися на девайсе программами/приложениями.

Второй вариант достаточно прост. Чтобы открыть файл, имеющий расширение sig достаточно воспользоваться обычным Блокнотом. Он есть на всех операционных системах Виндоус. Очередность действий:

- Открыть на ПК текстовый файл (клик правой клавишей мыши на пустой части экрана, создать/текстовый документ).

- Он откроется в Блокноте. Выбрать вкладку Файл.

- Из выпавшего меню выбрать вариант «Открыть» (если предпочитаете работать с клавиатурой – воспользуйтесь сочетанием клавиш CTRL O).

- В открывшемся окне нужно найти файл, имеющий данное расширение и нажать кнопку «Открыть». Можно просто указать его путь.

Вот самый простой ответ на вопрос о том, чем открыть файл sig на компьютере.

Кроме того, можно воспользоваться менеджером компании Майкрософт, он же — MicrosoftOutlook. Она присутствует также в любом офисном пакете фирмы. Чаще всего пользователи предпочитают не углубляться в ее изучение, т.к. для электронной переписки в основном используют другие возможности программ ноутбуков или компьютеров. Исключением являются сотрудники крупных компаний, корпоративная почта которых предусматривает такой вариант. Однако для работы с документами, имеющими расширение sig, Оутлук будет полезен.

Внимание! Кроме электронной подписи, SignatureFile могут представлять собой файл для хранения изображения (растрового). В таком случае ни Блокнот, ни традиционное пакетное приложение не смогут его открыть. Для таких ситуаций существует также несколько вариантов (смотрите последние 2 пункта в следующем перечне).

Для того чтобы открыть файл sig онлайн применяются следующие приложения:

- QUALCOMM Eudora (в операционных системах типа МАС).

- Crypto Pro.

- Крипто АРМ – помогает не только прочесть электронную подпись, но и зашифровать информацию. Программа платная, но ест тестовый период в 30 дней.

- Print Master.

- The Print Shop.

- The PrintView.

Что может входить в Signature File:

- имя отправителя;

- специальный ключ (закодированный);

- электронную подпись отправителя;

- адрес электронного ящика отправителя;

- электронную почту получателя;

- контактный номер телефона для связи;

- название компании;

- должность в компании.

Эти данные вносятся непосредственно в момент, когда создается то или иное письмо.

Чем открыть файл в формате sig на компьютере

Электронная sig-подпись – как создать

Наиболее эффективным методом создания файла с электронной подпись является использование программы КриптоАРМ. Данное программное обеспечение позволяет осуществлять следующие манипуляции:

- Создавать и подписывать документы с расширением SIG;

- Шифровать и дешифровать файлы;

- Редактировать и удалять документы в формате SIG.

Рассматриваемый софт был разработан компанией «Цифровые технологии», которая предоставляет 14 дней пробного периода. Благодаря такому походу у пользователя есть время, чтобы ознакомится с инструментами и решить, насколько эффективна программа.

Электронные подписи – где и для чего используют

Как правило, электронные цифровые подписи используют лица, которым нужно подтвердить персональные данные в том или ином документе. Это может потребоваться при предоставлении каких-либо услуг или взаимодействии с онлайн-маркетами. Некоторые сайты запрашивают такие документы при продаже дорогостоящих товаров. Стоит заметить, что существует три типа ЭЦП:

- ПЭП – подпись на стандартной документации;

- НЭП – неквалифицированная электронная подпись, записанная на съемный накопитель;

- КЭП – Подпись, основанная на использовании сертифицированных средств. Несет за собой юридическую силу.