СКЗИ (средство криптографической защиты информации), или криптопровайдер — это программа (служба), которая требуется для работы с электронной подписью.

- Использование шифровальных криптографических средств в современном мире

- Виды СКЗИ для электронной подписи

- Мероприятия для обеспечения безопасности ПДн

- Алгоритмы электронной подписи

- Что такое алгоритм RSA?

- Что такое алгоритм DSA?

- Защита криптографической информации в коммерческой деятельности

- Работа СКЗИ и их применение

- Правовое регулирование применения криптографических средств в РФ

- Локальные прокси

- Браузерные плагины

- Кроссбраузерные плагины

- ActiveX

- Области использования электронной подписи

- Требования при использовании СКЗИ

- А что за границей?

- Нативные библиотеки

- PKCS#11

- NSS

- Библиотеки c собственным интерфейсом

- Ограничения

- Классы СКЗИ

- Виды СКЗИ для электронной подписи — программные и аппаратные СКЗИ

- Как работает СКЗИ

- Криптографические решения. От криптопровайдеров до браузерных плагинов

- Криптопровайдеры

- Классы криптографической защиты информации

- Симметричная криптография

- Асимметричная криптография

- Хеш-функции

- Контроль и проверка использования СКЗИ

Использование шифровальных криптографических средств в современном мире

Криптографическая защита информации и персональных данных является неотъемлемой частью любой информационной деятельности. В данный момент на рынке представлено множество средств для решения этой задачи. Среди них КриптоПро CSP, Signal-COM CSP, РуТокен ЭЦП и некоторые другие программы, рассмотренные в данном материале.

Область создания и применения СКЗИ находится под непосредственным контролем ФСБ РФ и ФСТЭК — любая информационная система согласовывается с этими органами.

Виды СКЗИ для электронной подписи

Есть два вида средств криптографической защиты информации: устанавливаемые отдельно и встроенные в носитель.

СКЗИ, устанавливаемое отдельно — это программа, которая устанавливается на любое компьютерное

устройство. Такие СКЗИ используются повсеместно, но имеют один недостаток: жесткую привязку к одному рабочему

месту. Вы сможете работать с любым количеством электронных подписей, но только на том компьютере или ноутбуке,

на котором установлена СКЗИ. Чтобы работать на разных компьютерах, придется для каждого покупать дополнительную

лицензию.

При работе с электронными подписями в качестве устанавливаемого СКЗИ чаще всего используется криптопровайдер

КриптоПро CSP. Программа работает в Windows,

Unix и других операционных системах, поддерживает отечественные стандарты безопасности ГОСТ Р 34.11-2012

и ГОСТ Р 34.10-2012.

Реже используются другие СКЗИ:

Все перечисленные СКЗИ сертифицированы ФСБ и ФСТЭК, соответствуют стандартам безопасности, принятым в России.

Для полноценной работы также требуют покупки лицензии.

СКЗИ, встроенные в носитель, представляют собой «вшитые» в устройство средства шифрования, которые

запрограммированы на самостоятельную работу. Они удобны своей самодостаточностью. Все необходимое для того, чтобы

подписать договор или отчет, уже есть на самом носителе. Не надо покупать лицензии и устанавливать дополнительное

ПО. Достаточно компьютера или ноутбука с выходом в интернет. Шифрование и расшифровка данных производятся внутри

носителя. К носителям со встроенным СКЗИ относятся Рутокен ЭЦП, Рутокен ЭЦП 2.0 и JaCarta SE.

Мероприятия для обеспечения безопасности ПДн

Мероприятия, необходимые для обеспечения безопасности персональных данных, должны быть реализованы с учетом особенностей инфраструктуры информационной системы персональных данных, актуальных угроз безопасности персональным данным и в соответствии с требованиями нормативно-правовых документов, упомянутых выше. Мы бы рекомендовали провести полное обследование всей информационной инфраструктуры, оттолкнувшись от которого можно грамотно построить план по защите персональных данных организации. Далее сделать акцент на подготовке документов именно к проверке ФСБ, а также провести необходимые работы по монтажу, установке и настройке средств защиты информации. Стоит отметить, что монтаж и установку СКЗИ может производить исключительно организация, осуществляющая работы по лицензируемым видам деятельности согласно Постановлению Правительства Российской Федерации от 16 апреля 2012 г. № 313 «Об утверждении положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств (за исключением случая, если техническое обслуживание шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя)».

При нарушении требований по обеспечению персональных данных, предусмотренных нормативно-правовыми актами, предусмотрена административная ответственность. Для физического лица, как правило, в среднем предусмотрены штрафы около тысячи – двух тысяч рублей, для юридического лица – от двадцати тысяч рублей. При невыполнении множества требований нормативно-правовых актов другими регуляторами, например, Роскомнадзором, могут накладываться более серьезные штрафы, суммы которых в совокупности могут привести к значительным финансовым потерям.

При подготовке к проверке регулятора к типовым нарушениям относятся:

– Отсутствие актуального сертификата соответствия СКЗИ;

– Отсутствие журналов учета или нерегулярное их заполнение;

– Отсутствие дистрибутивов СКЗИ, формуляров, документов;

– Недостаточные меры по обеспечению физической защиты;

– Использование СКЗИ класса ниже необходимого.

– Некорректно разработанная модель угроз.

Алгоритмы электронной подписи

Целью цифровых подписей является аутентификация и проверка подлинности документов и данных. Это необходимо, чтобы избежать цифровой модификации (подделки) при передачи официальных документов.

Как правило, система с асимметричным ключом шифрует с помощью открытого ключа и расшифровывает с помощью закрытого ключа. Однако порядок, шифрующий ЭП, обратный. Цифровая подпись шифруется с помощью закрытого ключа, а расшифровывается с помощью открытого. Поскольку ключи связаны, расшифровка с помощью открытого ключа подтверждает, что для подписания документа был использован соответствующий закрытый ключ. Так проверяется происхождение подписи.

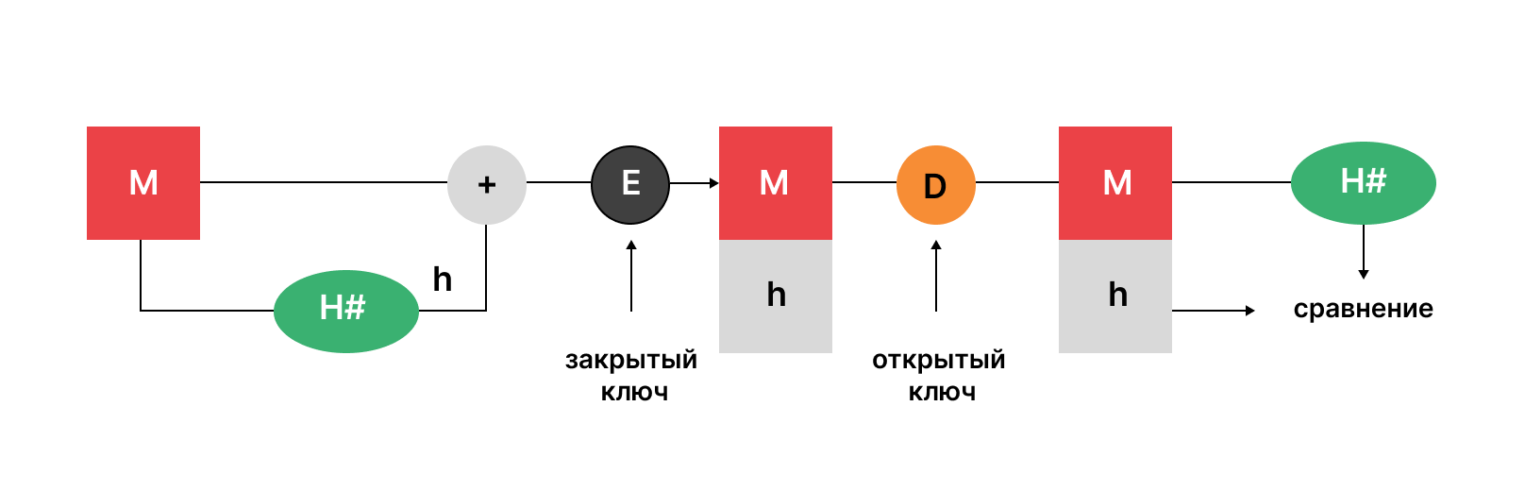

- M — Обычный текст,

- H — хеш-функция,

- h — хеш-дайджест (хеш-сумма, также называемая дайджестом — в криптографии результат преобразования входного сообщения произвольной длины в выходную битовую строку фиксированной длины),

- + — объединить и открытый текст, и дайджест,

- E — шифрование,

- D — расшифровка.

На изображении выше показан весь процесс — от подписания ключа до его проверки.

Рассмотрим каждый шаг подробнее:

- М, исходное сообщение сначала передается хеш-функции, обозначаемой H#, для создания дайджеста.

- Далее сообщение объединяется с хеш-дайджестом h и шифруется с помощью закрытого ключа отправителя.

- Он отправляет зашифрованный пакет получателю, который может расшифровать его с помощью открытого ключа отправителя.

- После расшифровки сообщения оно пропускается через ту же хэш-функцию (H#), чтобы сгенерировать аналогичный дайджест.

- Он сравнивает вновь сгенерированный хеш со свернутым хеш-значением, полученным вместе с сообщением. Если они совпадают, проверяется целостность данных.

Существует два стандартных для отрасли способа реализации вышеуказанной методологии: алгоритмы RSA и DSA. Оба служат одной и той же цели, но функции шифрования и дешифровки довольно сильно отличаются.

Что такое алгоритм RSA?

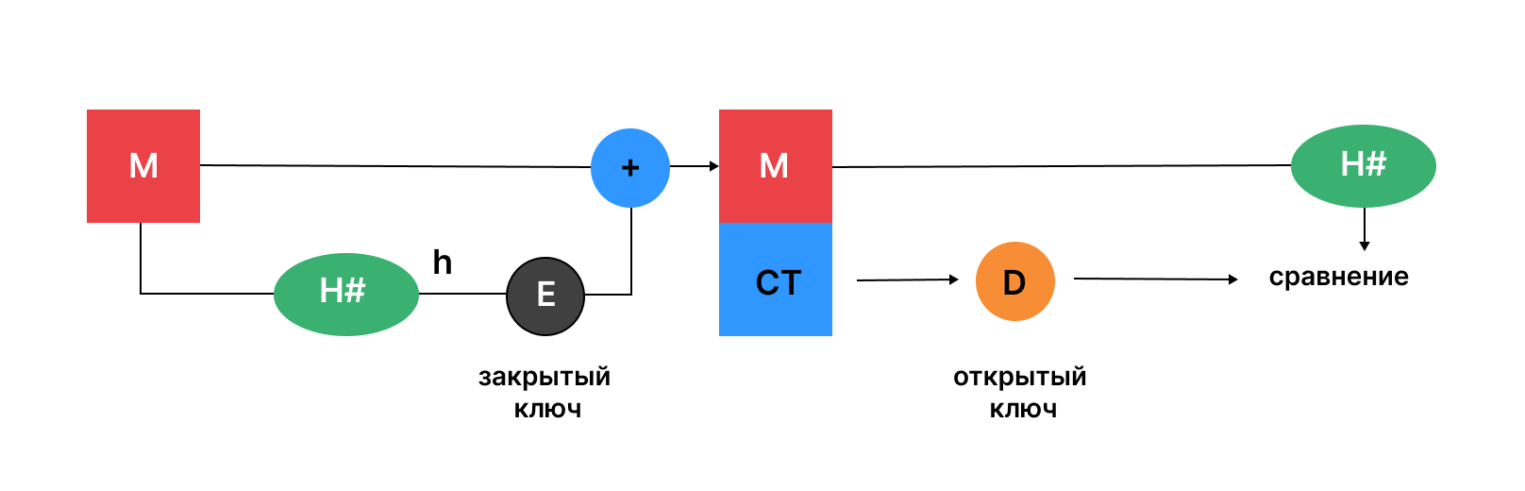

Алгоритм RSA — это алгоритм подписи с открытым ключом, разработанный Роном Ривестом, Ади Шамиром и Леонардом Адлеманом. Статья с описанием алгоритма была впервые опубликована в 1977 году. Он использует логарифмические функции для того, чтобы работа была достаточно сложной, чтобы противостоять перебору, но достаточно упрощенной, чтобы быть быстрой после развертывания. На изображении ниже показана проверка цифровых подписей по методологии RSA.

RSA также может шифровать и расшифровывать общую информацию для безопасного обмена данными наряду с проверкой цифровой подписи. На рисунке выше показана вся процедура работы алгоритма RSA.

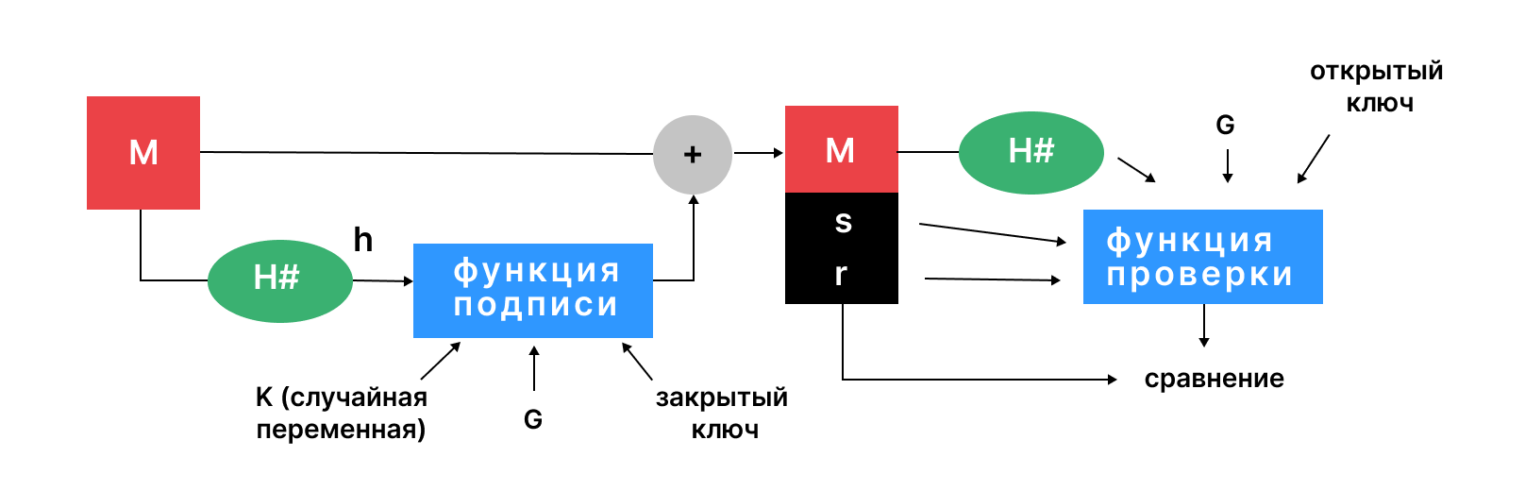

Что такое алгоритм DSA?

Алгоритм цифровой подписи — это стандарт FIPS (Федеральный стандарт обработки информации) для таких подписей. Он был предложен в 1991 году и всемирно стандартизирован в 1994 году Национальным институтом стандартов и технологий (NIST). Алгоритм DSA обеспечивает три преимущества:

- Аутентификация сообщения. Вы можете проверить происхождение отправителя, используя правильную комбинацию ключей.

- Проверка целостности. Вы не можете подделать сообщение, так как это полностью предотвратит расшифровку связки.

- Неотрицание. Отправитель не может утверждать, что он никогда не отправлял сообщение, если верифицирует подпись.

На рисунке выше показана работа алгоритма DSA. Здесь используются две различные функции — функция подписи и функция проверки. Разница между изображением типичного процесса проверки цифровой подписи и изображением выше заключается в части шифрования и дешифровки.

Защита криптографической информации в коммерческой деятельности

Современные предприятия хранят и управляют большей частью своей личной и конфиденциальной информации в режиме онлайн — в облаке с бесперебойным подключением к сети. Именно по этой причине компании включают шифрование в свои планы по обеспечению безопасности облачных данных. Им важно сохранить конфиденциальность и безопасность своих данных независимо от их местонахождения.

Для решения этой задачи применяются различные устройства шифрования, приборы защиты телефонии. СКЗИ применяется для офисного оборудования, такого как факсы, телекс или телетайп. Также в коммерческой отрасли применяется система электронных подписей, упомянутая выше.

Работа СКЗИ и их применение

Принцип работы средств защиты криптографической информации заключается в следующем:

- Пользователем создается документ, требующий пересылки.

- С помощью ключа и средств защиты криптографической информации (специальных программ) к документу прибавляется специальный файл подписи, после чего они отправляются получателю.

- Получатель декодирует файл при помощи средств защиты криптографической информации и проверяет, что в расшифрованный документ не вносились изменения.

Основными функциями средств (СКЗИ) являются:

- создание электронных подписей,

- проверка подлинности ЭП,

- шифровка и дешифровка содержимого документа.

Правовое регулирование применения криптографических средств в РФ

Основным регулирующим документом является ФЗ-149. Однако он по большей части определяет участников процесса и их действия. Самим же объектом взаимодействия являются персональные данные пользователей — любая информация, относящаяся прямо или косвенно к определенному физическому лицу. Положения о персональных данных, в том числе общедоступных персональных данных, оговорены в ФЗ-152.

Храните данные в соответствии с 152-ФЗ.

Этими законами определяется, что проводимые действия должны быть реализованы в данных подсистемах:

- управления доступом,

- регистрации и учета,

- обеспечения целостности,

- криптографической защиты,

- антивирусной защиты,

- обнаружения вторжений.

Также вся деятельность, связанная с оказанием услуг в сфере криптографической защиты, подлежит лицензированию, которая осуществляется ФСБ РФ. К требованиям лицензирования относится следующее:

- Присутствие в организации специальных условий для соблюдения работы.

- Наличие у компании лицензии на выполнение работ и оказание услуг при работе со сведениями, составляющими гостайну (например, создание средств криптозащиты).

- Присутствие в штате компании квалифицированных сотрудников, имеющих специальное образование (обучение или переподготовка по направлению «Информационная безопасность») и опыт работы в сфере не менее пяти лет.

- Предоставление ФСБ РФ лицензии и перечня используемых в работе СКЗИ со всей технической информацией.

К СКЗИ относятся следующие средства:

- шифрования,

- имитозащиты,

- ЭП,

- средства кодирования,

- ключевые документы и средства для их изготовления,

- аппаратные, программные и аппаратно-программные СКЗИ.

Некоторые СКЗИ бывают выведены из-под лицензирования. В их числе средства, применяемые для ИП или для собственных нужд юридических лиц. Подробнее об этом можно узнать непосредственно в ФЗ.

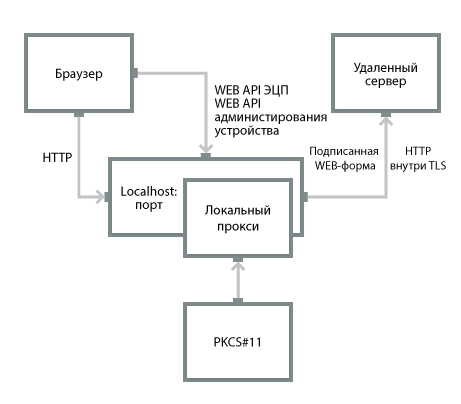

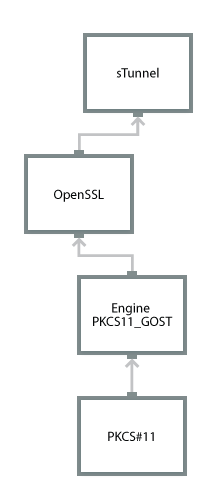

Локальные прокси

Основным принципом действия локального прокси является прием незащищенного соединения от приложения, установка TLS-туннеля с удаленным сервером и передача «прикладного уровня» между приложением и удаленным сервером по этому туннелю.

Некоторые локальные прокси кроме того дополнены механизмом ЭЦП специальным образом промаркированных WEB-форм (Inter-PRO, МагПро КриптоТуннель). Существуют локальные прокси, которые предоставляют для браузера WEB API ЭЦП (систему HTTP-запросов и ответов, аналогичных программному API криптобиблиотеки).

- прокси должен быть запущен;

- приложение должно работать через прокси, нужно «научить» его этому;

- могут использоваться нестандартные порты, отсюда проблемы в файрволом

- дополнительные ограничения на разработку web-сайта — в ряде случаев использование только относительных ссылок, чтобы не «вылететь» из туннеля

- прокси сконфигурирован на проксирование конечной группы сайтов, расширение группы — это обновление клиентского конфига

- работа через внешний прокси требует дополнительного конфигурирования локального прокси, при этом могут быть проблемы с аутентификацией пользователя на внешнем прокси

- решение использует универсальную технологию, поэтому можно не бояться его устаревания;

- решение может применяться на большом числе платформ, в том числе на мобильных платформах;

- кроссбраузерность, поддержка всех WEB-серверов без модификации;

- не требует инсталляции;

- поддержка различных прикладных протоколов.

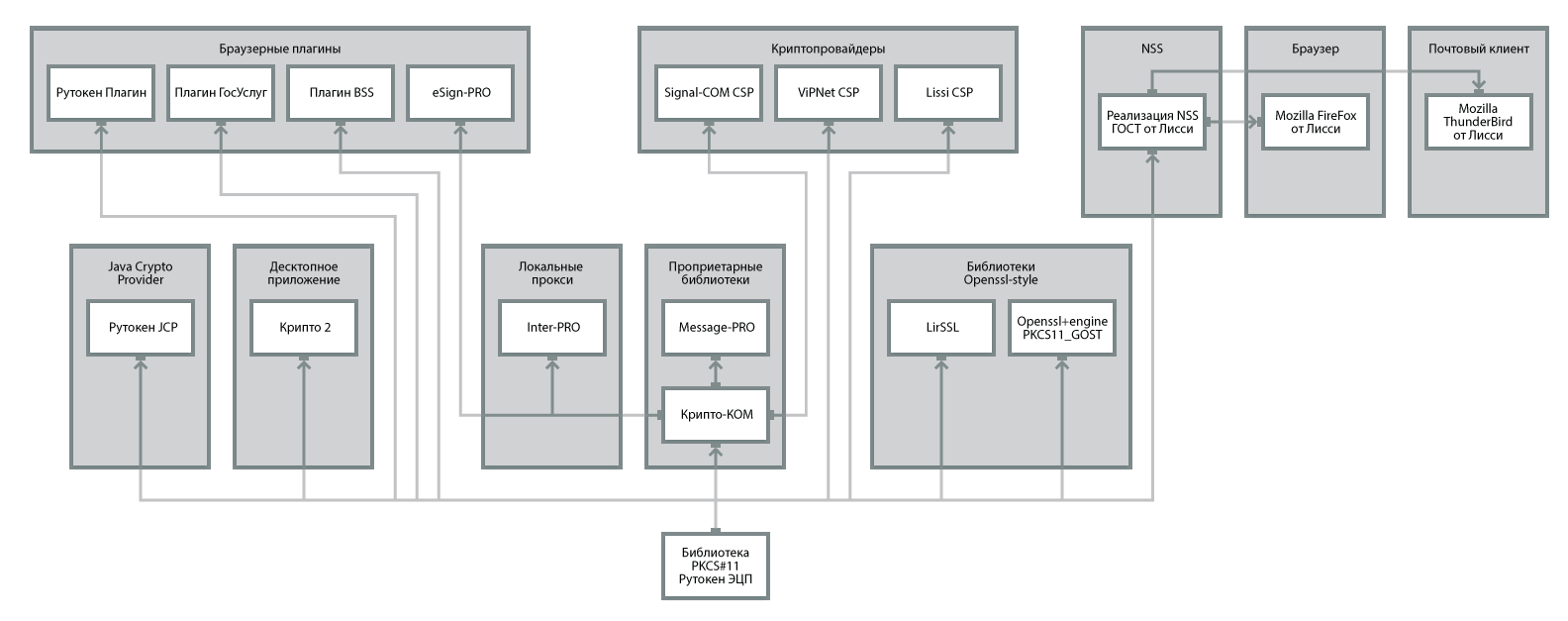

Браузерные плагины

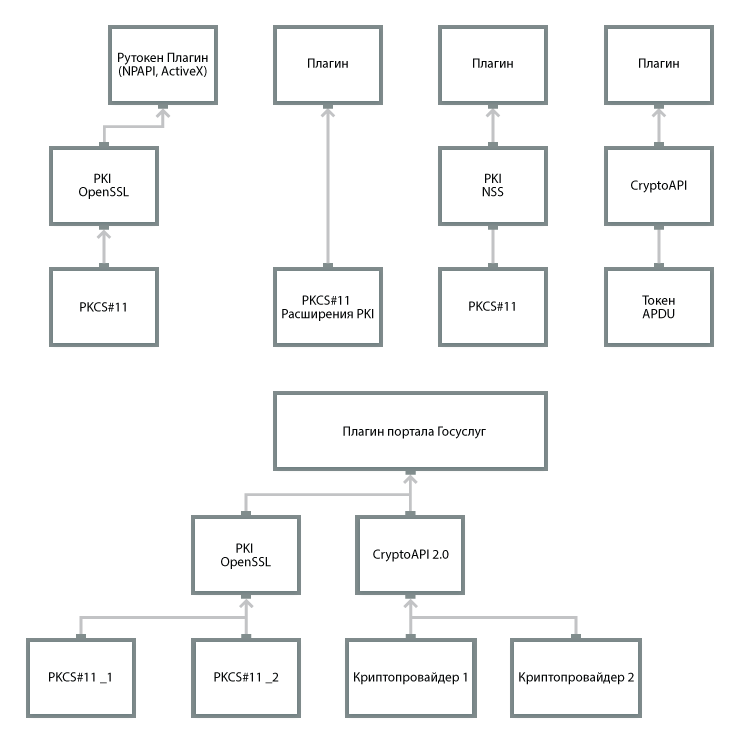

Для того, чтобы из скриптов WEB-страницы вызвать нативную библиотеку большинство браузеров поддерживают специальные расширения — ActiveX для IE и NPAPI-плагин для GH, MF, Opera, Sаfari и др. В данный момент на рынке существует широкий спектр продуктов, относящихся к браузерным плагинам. Архитектурно данные плагины могут быть исполнены по-разному. Некоторые работают на базе CryptoAPI и требуют дополнительной установки криптопровайдера, другие используют в качестве криптоядра PKCS#11-совместимые устройства и не требуют установки дополнительных СКЗИ на рабочее место клиента. Есть универсальные плагины, которые поддерживают как все основные криптопровайдеры, так и широкий спектр аппаратных СКЗИ.

Кроссбраузерные плагины

- отсутствие TLS

- удаление NPAPI из Chromium

- браузеры на мобильных платформах не поддерживают плагины

- настройки безопасности IE могут блокировать исполнение плагина

- кроссбраузерность

- плагины на базе PKCS#11 не требуют установки СКЗИ

- прозрачное использование для пользователя

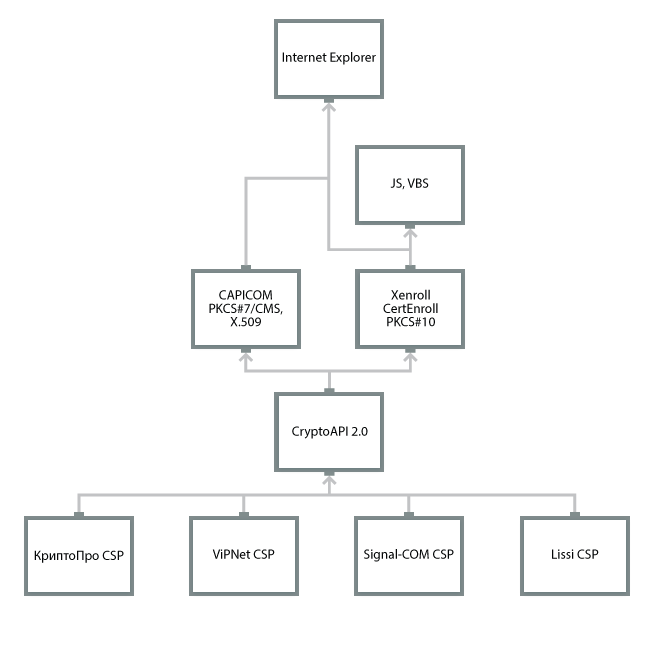

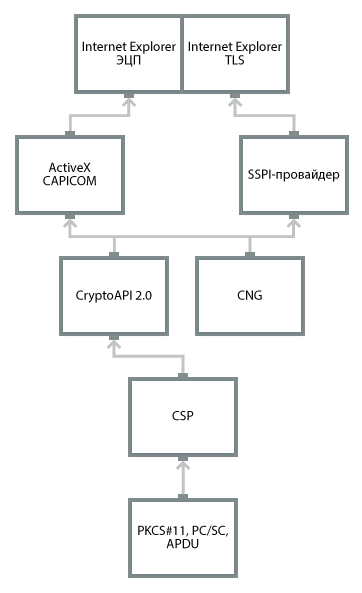

ActiveX

Компания Microsoft разработала два основных клиентских ActiveX-компонента, которые транслируют функционал CryptoAPI в скрипты, в браузер.

Для генерации ключа и создания PKCS#10-запроса применятся компонент XEnroll/CertEnroll, а для ЭЦП/шифрования и работы с сертификатами компонент CAPICOM.

В следующих статьях будут подробно рассмотрены оставшиеся решения.

Области использования электронной подписи

От пользователя может быть нужен как базовый сертификат, так и квалифицированный, в котором содержится специальный идентификатор. Квалифицированная электронная цифровая подпись отличается повышенной защищенностью.

Электронная отчетность. Это одна из главных сфер, где используется электронная подпись. При этом имеется в виду отчетность, которая предоставляется в различные государственные структуры: ФСС, ПФР, ФНС и прочие. При отправке документов требуется квалифицированный сертификат ЭП, который предоставляется уполномоченному сотруднику организации.

Системы госзакупок для различных бюджетных организаций. Они проводятся посредством аукционов, где требуется квалифицированная ЭП (на основании ФЗ-44 от 14.07.22) для подписания контрактов и прочих действий.

Электронный документооборот между компаниями (в случае подписания счет-фактуры). Здесь юридическую силу документа также гарантирует только квалифицированная ЭП.

На этом список применения ЭП не заканчивается: она также требуется для работы с порталами госструктур, таких как РКН, Госуслуги, Единый федеральный реестр сведений о банкротстве, Росимущество и прочих.

Требования при использовании СКЗИ

В нем закреплен свод правил для урегулирования создания криптографических средств защиты информации и их применения.

Закон регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу, производство и распространение информации,

- применении информационных технологий;

- обеспечении защиты информации.

Также этот закон включает:

- четкое разъяснение понятий информации, а также прав доступа к ней, возможного ее носителя, его обязанностей и возможностей и допустимых действий с этой информацией;

- описание особенности государственного регулирования в сфере информационных технологий;

- описание ответственности за правонарушения в сфере действия данного законодательства.

Стоит отметить, что, несмотря на срок выпуска документа, информация в нем регулярно обновляется в соответствии с актуальными мировыми тенденциями в рамках информационной безопасности. Подробнее с видом документа можно ознакомиться по ссылке.

А что за границей?

Одним из примеров требований по защите информации на Западе можно назвать стандарты GO-ITS (The Government of Ontario Information Technology Standards). Согласно им, криптографические материалы должны быть надежно защищены, включая создание, хранение, распространение, использование, отзыв, уничтожение и восстановление ключей.

Требования подразделяются на различные области:

Образование и обучение. Технический персонал, который разрабатывает, внедряет или управляет системами, должен быть осведомлен о требованиях к криптографии в соответствии со стандартом.

Информация в хранилище. Чувствительная информация должна быть зашифрована при хранении или храниться в оперативном режиме с использованием безопасных хэш-функций. Зашифрованные конфиденциальные данные, хранящиеся более двух лет, должны быть зашифрованы. Если ответственность за зашифрованные данные передается другой организации, данные должны быть зашифрованы повторно, с помощью нового ключа.

Мобильные устройства, такие как смартфоны, планшеты, съемные носители, портативные компьютеры, которые обрабатывают или хранят конфиденциальные данные, должны шифровать все хранилище устройства. Если конфиденциальные данные хранятся на настольных компьютерах, эти данные должны быть зашифрованы. Чувствительные данные должны быть зашифрованы на уровне столбцов или полей/ячеек данных перед записью в хранилище данных.

Безопасность коммуникаций. Чувствительная информация должна быть зашифрована при передаче с помощью соответствующих средств. Целостность конфиденциальных данных должна проверяться с помощью утвержденного кода аутентификации сообщения или цифровой подписи. Цифровые подписи должны использовать точную временную метку из доверенного источника времени.

Развертывание криптографии. Все приложения криптографии должны использовать генератор случайных чисел или генератор псевдослучайных чисел; проверять действительность сертификатов и использовать только действительные сертификаты. Приложения должны безопасно удалять расшифрованную информацию, хранящуюся в кэше или временной памяти, сразу после завершения соответствующей деятельности. Приложения, обрабатывающие конфиденциальные данные и имеющие к ним доступ, должны проходить тестирование и оценку безопасности (STE) перед внедрением.

Защита криптографических материалов. Доступ к криптографическим материалам должен быть ограничен авторизованными пользователями, приложениями или службами. Криптографические ключи должны быть защищены в соответствии с чувствительностью информации, которую они защищают. По возможности ключи должны генерироваться с помощью защищенного программного модуля или аппаратного модуля безопасности. Для генерации ключей, защищающих конфиденциальную информацию, модули должны быть локальными.

Нативные библиотеки

Open Source библиотека OpenSSL обладает широкими криптографическими возможностями и удобным механизмом ее расширения другими криптоалгоритмами. OpenSSL является основным криптоядром для широкого спектра приложений Open Source.

После того, как в эту библиотеку компанией Криптоком были добавлены ГОСТы, появились патчи для «гостификации» многих популярных приложения, использующих OpenSSL. На базе OpenSSL некоторые вендоры разработали и сертифицировали СКЗИ, кроме того в ряд продуктов OpenSSL входит «неявным» образом.

- OpenSSL и его аналоги не поддерживается приложениями Microsoft;

- Необходимость патчить СПО, которое поддерживает OpenSSL, для включения ГОСТов.

- Кроссплатформенность;

- Использование в огромном количестве проектов, открытые исходники большей части проекта — выявление и устранение уязвимостей (как пример, недавнее выявление heartbleed);

- Распространяется копированием — можно делать приложения, не требующие инсталляции;

- Широкий охват приложений СПО, на базе которых можно делать защищенные сертифицированные продукты;

- Широкая интеграция в фреймворки, но при этом проблемы с ГОСТами.

PKCS#11

Библиотека PKCS#11 предоставляет универсальный кроссплатформенный программный интерфейс к USB-токенам и смарт-картам.

Функции делятся на:

- Функции доступа к устройству;

- Функции записи/чтения произвольных данных;

- Функции работы с ключами (поиск, создание, удаление, импорт, экспорт);

- Функции работы с сертификатами (поиск, импорт, экспорт);

- Функции ЭЦП;

- Функции хэширования;

- Функции шифрования;

- Функции вычисления имитовставки;

- Функции выработки ключа согласования (Диффи-Хeллман);

- Функции экспорта/импорта сессионного ключа;

Таким образом, стандарт PKCS#11 поддерживает полный набор криптопримитивов, пригодный для реализации криптографических форматов (PKCS#7/CMS/CADES, PKCS#10, X.509 и др.) и протоколов (TLS, IPSEC, openvpn и др.).

Для обеспечения быстродействия часть криптопримитивов может быть реализована программно.

В стандарте PKCS#11, начиная с версии 2.30, поддерживаются ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94, ГОСТ 28147-89.

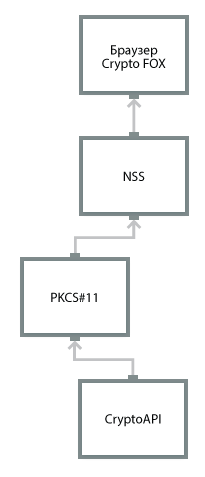

Использование библиотеки PKCS#11 обеспечивает совместимость ПО различных вендоров при работе с токенами. Через PKCS#11 интерфейс умеют работать приложения, написанные на на базе CryptoAPI, NSS, OpenSSL.

Пример совместимости приложений приведен на схеме. Таким образом, возможно использование подходящего приложения в соответствующем месте инфосистемы.

PKCS#11 бывают также без поддержки аппаратных устройств с программной реализацией криптоалгоритмов и хранением объектов в файловой системе.

Примеры – PKCS#11 интегрированный в NSS (Mozilla), проект aToken, библиотека Агава-Про.

У компании Крипто-Про есть библиотека PKCS#11, реализованная на базе MS CryptoAPI:

Существуют PKCS#11-библиотеки для мобильных платоформ. Примером подобной библиотеки служит библиотека для Рутокен ЭЦП Bluetooth, которая позволяет использовать устройство на iOS и Android.

NSS

NSS представляет собой криптографическую библиотеку от сообщества Mozilla. NSS используется такими приложениями, как браузер Mozilla Firefox, почтовым клиентом Mozilla Thunderbird.

В данный момент существуют два проекта по «гостификации» NSS:

- Компания Лисси периодически публикует на своем сайте доступные для скачивания актуальные версии Mozilla Firefox и Mozilla Thunderbird, пересобранные с поддержкой российской криптографии. Кроме того, существует ряд продуктов этой компании, построенный на базе модифицированной библиотеки NSS — высокоуровневая библиотека NSSCryptoWrapper, плагин LCSignPlugin, десктопное приложение для ЭЦП под Android SignMaker-A.

Следует отметить, что модифицированный специалистами этой компании NSS позволяет использовать как программные PKCS#11-токены, так и аппаратные (Рутокен ЭЦП, eToken ГОСТ, JaCarta ГОСТ, MS_KEY). - Atoken — это open source проект компании R-Альфа. В рамках проекта создан программный PKCS#11-токен с российской криптографией и выложены патчи для определенной версии NSS и компонента Security Manаger, позволяющие использовать в продуктах Mozilla россиийскую криптографию (TLS, ЭЦП, PKI). Кроме того R-Альфа предлагает реализацию программного PKCS#11-токена с поддержкой сертифицированной библиотеки Агава-С под названием Агава-Про.

Библиотеки c собственным интерфейсом

Проприетарные библиотеки предоставляют собственный API для встраивания в приложения. В данный список можно внести:

- Агава-С

- Крипто-C

- Крипто-КОМ

Ограничения

- На одном компьютере нельзя работать с несколькими СКЗИ одновременно. Если вы используете, например, КриптоПро CSP для сдачи отчетности, а VipNet CSP для клиент-банка, установите их на разные ПК.

- Если будете отправлять в ФСС электронные листы нетрудоспособности (ЭЛН), подтверждение основного вида экономической деятельности (ПОВЭД) и сообщения СЭДО, в качестве СКЗИ выберите КриптоПро CSP, VipNet CSP, Рутокен ЭЦП 2.0 или 3.0. Использовать для этого JaCarta-2 SE нельзя, потому что СКЗИ на этом носителе не поддерживает расшифровку данных в режиме шифрования CBC.

Классы СКЗИ

Согласно приказу ФСБ России от 10 июля 2014 г. № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» (далее – приказ ФСБ №378) в соответствии с уровнем защищенности персональных данных, обрабатываемых в информационных системах персональных данных, должен быть определен класс СКЗИ. В выборе класса СКЗИ важно опираться на Модель нарушителя и его возможности при реализации атак на информационную систему персональных данных.

Классы СКЗИ и соответствующие возможности нарушителей согласно приказу ФСБ № 378 представлены в таблице 1.

СКЗИ определенного класса применяются для нейтрализации атак, при создании способов, подготовке и проведении которых используются возможности из числа перечисленных для предыдущего класса и не менее одной данного класса.

Каждый следующий класс СКЗИ включает в себя возможности нарушителей предыдущего класса.

Таблица 1 – Классы СКЗИ и соответствующие возможности нарушителей

При выборе СКЗИ стоит обратить внимание на наличие сертификата соответствия требованиям ФСБ России и его актуальность. В процессе эксплуатации СКЗИ важно обеспечивать контроль использования СКЗИ и актуальности срока действия сертификата соответствия.

Виды СКЗИ для электронной подписи — программные и аппаратные СКЗИ

Электронная подпись (ЭП) – это специальные реквизиты документа, позволяющие подтвердить принадлежность определенному владельцу, а также отсутствие факта внесения изменений в документ с момента его создания. ЭП можно сравнить со средневековой восковой печатью, ставившейся на важные письма.

На данный момент существуют два вида средств, применяемых при криптографической защите информации: отдельно устанавливаемые программы и встроенные в устройство.

К первому типу относятся следующие программы:

- КриптоПро CSP,

- Signal-COM CSP,

- VipNet CSP.

Они работают с основными ОС и сертифицированы в соответствии с актуальными ГОСТами. Основным их минусом является лицензирование: придется платить деньги за приобретение лицензии для каждого нового устройства.

К вшитым в устройство программам относятся:

- Рутокен ЭЦП,

- Рутокен ЭЦП 2.0,

- JaCArta SE.

Используя данный тип СКЗИ, пользователь решает главную проблему предыдущего класса. Здесь устройству достаточно иметь доступ к сети, так как процесс шифрования и дешифровки производится внутри носителя. Основным правовым фактором, регулирующим деятельность в этой сфере, является ФЗ-63, подробнее о котором можно прочитать здесь.

Как работает СКЗИ

- Отправитель создает документ

- При помощи СКЗИ и закрытого ключа ЭП добавляет файл подписи, зашифровывает документ и объединяет все в файл,

который отправляется получателю - Файл передается получателю

- Получатель расшифровывает документ, используя СКЗИ и закрытый ключ своей электронной подписи

- Получатель проверяет целостность ЭП, убеждаясь, что в документ не вносились изменения

СКЗИ может быть встроено в носитель: JaCarta-2 SE, Рутокен ЭЦП 2.0 и 3.0 — либо устанавливаться как отдельная программа:

- КриптоПро CSP — для Windows 7/8/8.1/10/Server 2008 R2/2012 R2, для UNIX-подобных операционных систем.

- VipNet CSP — для Windows 8/8.1/10/Server 2008 R2/2012/2012 R2.

Приобрести СКЗИ или носители со встроенным криптопровайдером можно в наших офисах продаж.

Криптографические решения. От криптопровайдеров до браузерных плагинов

Время на прочтение

Производители средств криптографической защиты информации (СКЗИ) предлагают различные механизмы для интеграции криптосредств в информационные системы. Существуют решения, ориентированные на поддержку систем с Web-интерфейсом, мобильных и десктопных приложений, серверных компонентов. СКЗИ интегрируются в приложения Microsoft и в продукты Open Source, обеспечивают поддержку различных прикладных протоколов и форматов электронной подписи.

С учетом растущего количества проектов с применением ЭЦП и появления массовых проектов для физических лиц, разработчикам подобных проектов требуется хорошо ориентироваться в предлагаемых производителями решениях по ЭЦП для того, чтобы сделать систему удобной в эксплуатации и недорогой в плане техподдержки. Таким образом, если еще лет 5 назад главным фактором выбора криптосредства являлось его полное соответствие требованиям регуляторов, то при сегодняшнем разнообразии важными критериями могут выступать охват поддерживаемых платформ, возможность интеграции с браузером, поддержка мобильных пользователей, возможность установки без прав системного администратора и т.п.

В данном материале сделана попытка классифицировать средства криптографической защиты информации.

- Рассмотрены в основном СКЗИ, использующиеся на клиентских местах для защиты клиент-серверных соединений по протоколу TLS, для организации ЭЦП, шифрования передаваемых данных;

- Не рассматриваются СКЗИ, применяемые для создания VPN и шифрования файловой системы, хранимых данных, а так же УЦ;

- Отдельно выделены аппаратные криптографические устройства.

Классификация построена на основе:

- технологий интеграции (CryptoAPI, Active-X, NPAPI и др.), которые поддерживают СКЗИ для встраивания в приложения и прикладные системы;

- интерфейсов, которые предоставляют СКЗИ для встраивания в приложения и прикладные системы.

Кроме того, показаны способы интеграции СКЗИ с Web-приложениями и возможность его использования на мобильных платформах

Общая схема классификации приведена в таблице:

В первой статье рассмотрим решения, начиная с криптопровайдеров по браузерные плагины включительно. В последующих статьях будут рассмотрены остальные средства.

Криптопровайдеры

Де-факто стандартом отрасли является класс криптосредств, известных как криптопровайдеры. Криптопровайдер — это предоставляющая специальный API и специальным образом зарегистрированная в ОС библиотека, которая позволяет расширить список поддерживаемых в ОС криптоалгоритмов.

Следует отметить, что несовершенство предлагаемых MS Windows механизмов расширения вынуждает разработчиков криптопровайдеров дополнительно модифицировать высокоуровневые криптобиблиотеки и приложения MS Windows в процессе их выполнения для того, чтобы «научить» их использовать российские криптоалгоритмы.

Следует понимать, что не все СКЗИ одного вида реализуют полный объем функциональности, приведенный в таблицах. Для уточнения возможностей криптосредств следуют обратиться к производителю.

- Отсутствие нормальной кроссплатформенности;

- Установка с правами администратора, настройка;

- Установка обновления Windows может потребовать обновления провайдера;

- Необходимость встраивания в приложения посредством модификации кода «на лету»;

- CSP — неродной интерфейс для не-Windows-приложений.

- Широкий охват Windows-приложений;

- Богатый инструментарий для разработчиков защищенных систем;

- Апробированная на большом количестве проектов технология.

Классы криптографической защиты информации

Криптографию можно разделить на три различных типа:

- криптография с секретным ключом,

- криптография с открытым ключом,

- хеш-функции.

Симметричная криптография

Криптография с секретным ключом, или симметричная криптография, использует один ключ для шифрования данных. И для шифрования, и для дешифровки в симметричной криптографии используется один и тот же ключ. Это делает данную форму криптографии самой простой.

Криптографический алгоритм использует ключ в шифре для шифрования данных. Когда к данным нужно снова получить доступ, человек, которому доверен секретный ключ, может расшифровать данные.

Криптография с секретным ключом может использоваться как для данных, которые передаются в мети на данный момент, так и для данных в состоянии покоя — на носителе. Но обычно она используется только для данных в состоянии покоя, поскольку передача секрета получателю сообщения может привести к компрометации.

Пример алгоритмов симметричной криптографии:

Асимметричная криптография

Криптография с открытым ключом, или асимметричная криптография, использует два ключа для шифрования данных. Один из них используется для шифрования, а другой ключ расшифровывает сообщение. В отличие от симметричной криптографии, если один ключ используется для шифрования, этот же ключ не может расшифровать сообщение, для этого используется другой ключ.

Один ключ хранится в тайне и называется «закрытым ключом», а другой — «открытый ключ» — находится в открытом доступе и может быть использован любым человеком. Закрытый ключ должен оставаться только у владельца. Открытый ключ может быть передан другому человеку.

Примеры алгоритмов асимметричной криптографии:

Хеш-функции

Хеш-функции — это необратимые, односторонние функции, которые защищают данные ценой невозможности восстановить исходное сообщение.

Хеширование — способ преобразования заданной строки в строку фиксированной длины. Хороший алгоритм хеширования будет выдавать уникальные результаты для каждого заданного входа. Единственный способ взломать хеш — попробовать все возможные входы, пока не получится точно такой же хеш. Хеш может использоваться для хеширования данных (например, паролей) и в сертификатах.

Примеры алгоритмов хэширования:

Контроль и проверка использования СКЗИ

Контроль использования СКЗИ, применяемых для обеспечения безопасности ПДн, проводится на основании следующих нормативно-методических документов (в том числе с учетом информационного письма ФСБ России от 21.06.2016 «О нормативно-методических документах, действующих в области обеспечения безопасности персональных данных»):

- федеральный закон от 27.07.2006 № 152-ФЗ «О персональных данных» (далее – ФЗ №152);

- приказ ФСБ России от 10 июля 2014 г. N 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» (далее – приказ ФСБ № 378);

- приказ ФСБ России от 9 февраля 2005 года № 66 «Об утверждении положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)» (далее – Положение ПКЗ-2005);

- «Инструкция об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну», утвержденная приказом ФАПСИ от 13 июня 2001 года № 152 (далее – приказ ФАПСИ №152);

- «Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности», утвержденные руководством 8 Центра ФСБ России (№ 149/7/2/6-432 от 31.03.2015).

В подготовке к самой проверке ФСБ особого смысла нет. Построение комплексной системы защиты персональных данных – процесс, требующий времени и определенных компетенций. Наличие документов (например: приказов, инструкций, журналов) необходимо, но для проверки этого недостаточно. Необходимо осуществлять ведение журналов и систематически проводить проверки по исполнению положений локально-нормативных актов, регламентирующих эксплуатацию СКЗИ. В случае отсутствия таких процедур подготовка к проверке приведет к пустой трате времени, а проверяющие все равно выявят все ошибки эксплуатации СКЗИ, способных впоследствии привести к утере, несанкционированному доступу, уничтожению и блокированию ПДн.

Таблица 2 – Соответствие требований и перечня предоставляемых документов

Перечисленные требования и перечень предоставляемых документов составлены на основании «Типового регламента проведения в пределах полномочий мероприятий по контролю (надзору) за выполнением требований, установленных Правительством Российской Федерации, к обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных», утв. Руководством 8 Центра ФСБ России 08 августа 2009 года № 149/7/2/6-1173.

С целью прохождения проверки ФСБ оператор при эксплуатации СКЗИ в обязательном порядке должен:

- Обеспечивать контроль за соблюдением правил пользования СКЗИ и условий их использования, указанных в правилах пользования на них, согласно эксплуатационной документации производителя.

- Обеспечивать контроль за актуальностью сертификата соответствия ФСБ России и лицензии на применяемое СКЗИ.

- Издавать локально-нормативные акты, регламентирующие порядок, правила обращения и обслуживания СКЗИ.

- Обеспечивать физическую защиту средств вычислительной техники, содержащих СКЗИ или их компоненты, аппаратных СКЗИ и ключевых носителей информации.

- Ограничивать физический и логический доступ к СКЗИ и ключевым носителям информации.

- Обеспечивать контроль соответствия положений организационно-распорядительной документации реальным условиям эксплуатации СКЗИ и информационной системы персональных данных в целом.

- Обеспечивать контроль работоспособности и правильности функционирования СКЗИ.