- Подтверждена совместимость КриптоПро CSP 5. 0 и ОСОН “ОСнова”

- КриптоПро NGate

- Введение

- Основные решаемые задачи

- Поддерживаемые алгоритмы

- Регулирующие документы

- Поддерживаемые технологии хранения ключей

- ФКН-носители с неизвлекаемыми ключами и безопасной аутентификацией

- Классические пассивные USB-токены и смарт-карты

- Поддерживаемое программное обеспечение

- Интеграция с платформой КриптоПро

- Операционные системы и аппаратные платформы

- Интерфейсы для встраивания

- Производительность на любой вкус

- Архитектура «КриптоПро NGate»

- Функциональные возможности «КриптоПро NGate»

- Методы аутентификации

- Возможности интеграции

- Новые функции и улучшения

- Приглашаем на вебинар “Особенности реализации требовании приказа ФАПСИ №152 по учёту СКЗИ”

- Вебинар 10 сентября 2020 г.

- Защищенная электронная почта в КриптоАРМ ГОСТ

- Практические подходы к построению архитектуры безопасности с нулевым доверием на базе продуктов КриптоПро

- Реализована поддержка российской криптографии в мобильном браузере ОС Аврора

- Сайт Академии криптографии РФ с ГОСТ TLS

- Дополнительные материалы

- Системные требования «КриптоПро NGate»

- Демонстрация клиента КриптоПро NGate для телефона

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- Комплексное импортозамещение средств удаленного доступа от NGate и UEM SafeMobile

- Хронология вебинара

- Демонстрация реальной работы

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- Вебинар 18 марта 2022 г.

- “Окуляр ГОСТ” – аналог Adobe Acrobat с плагином “КриптоПро”

- Выводы

Подтверждена совместимость КриптоПро CSP 5. 0 и ОСОН “ОСнова”

Публикация: 13 April 2022 – 14:16

Компания НППКТ и КриптоПро провели совместное тестирование ОСОН “ОСнова” и СКЗИ “КриптоПро CSP 5. В ходе тестирования специалисты подтвердили полную совместимость ОСОН “ОСнова” в исполнении для архитектур x86-64 и СКЗИ КриптоПро CSP 5. 12417.

ОСОН “ОСнова” – отечественная защищенная операционная система, предназначенная для построения защищённых автоматизированных систем, обрабатывающих конфиденциальную информацию и персональные данные. Включена в “Единый реестр российских программ для электронных вычислительных машин и баз данных”. Имеет сертификат соответствия ФСТЭК России по 4 уровню доверия.

Skip to end of metadata

Go to start of metadata

КриптоПро NGate

Длинные, надежные и уникальные пароли сложны для запоминания и редко используются, а значит, в отсутствии ограничения на перебор – его возможно подобрать. Любой человек, узнавший чужой пароль, может им воспользоваться без ведома владельца. Отследить такую ситуацию довольно сложно, особенно, если злоумышленник технически подкован.

Устройства Рутокен помогут быстро защитить и упростить вход в частную корпоративную сеть, заменяя однофакторную парольную аутентификацию двухфакторной.

Пользователям достаточно установить КриптоПро CSP, NGate-клиент, подключить Рутокен с контейнером и сертификатом внутри. Аутентификационные данные лежат в специальной защищенной PIN-кодом памяти устройства Рутокен.

Таким образом, продукты Рутокен помогают защитить корпоративную сеть от несанкционированного доступа.

КриптоПро NGate – это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

- TLS-сервера доступа к веб-сайтам

- сервера портального доступа

- VPN-сервера

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам.

- Простая реализация разграничения прав. В отличие от аналогичных систем, существующих в данный момент на рынке, КриптоПро NGate обладает возможностью обеспечения взаимодействия с удалёнными пользователями со строгой многофакторной аутентификацией.

- Наличие клиентов под многие платформы. При использовании шлюза КриптоПро имеются различные VPN-клиенты под практически все операционные системы, для администраторов это упрощает управление подключениями с разнородных типов устройств.

- Доступ через браузер. При доступе через браузер пользователи попадают в свой личный портал, персонализированный в соответствии с ролью. При этом в нем отображается список ресурсов, к которым пользователи имеют доступ в соответствии с корпоративными политиками.

- Аутентификация с использованием токенов. КриптоПро NGate поддерживает различные токены доступа, такие как Аладдин, Рутокен, Esmart и многие другие. В том числе с использованием российской криптографиии и сертификатов созданных в соответствии с самыми современными ГОСТ Р 34.11-2012, ГОСТ Р 34.10-2012.

- TLS offloading. NGate может использоваться для снятия нагрузки по обработке TLS-соединений с бэкэнд-серверов.

Преимущества КриптоПро NGate:

- низкие требования к аппаратной платформе

- гибко масштабируется и может применяться в различных сценариях

- обеспечивается совместимость с различными продуктами, реализующими протокол TLS (SSL) на российском рынке

- cоответствие требованиям ГОСТ.

Введение

Криптографический шлюз (его также называют криптошлюзом, VPN-шлюзом или криптомаршрутизатором) — это программно-аппаратный комплекс, целью использования которого является защита сетевого трафика, передаваемого через открытые, то есть незащищённые, или недоверенные каналы связи. В основе работы криптошлюза лежит технология VPN (Virtual Private Network, виртуальная частная сеть). При этом он обладает полной функциональностью VPN-маршрутизатора и обеспечивает защиту передаваемой информации с помощью алгоритмов шифрования.

Традиционно существуют две основные модели реализации безопасного соединения с использованием криптошлюза.

- Первая модель — так называемая site-to-site VPN («сеть–сеть», т. е. объединение площадок), когда необходимо реализовать, например, взаимодействие внутри распределённой ИТ-инфраструктуры предприятия или между несколькими центрами обработки данных.

- Второй вариант — TLS VPN («удалённый пользователь–сеть») — позволяет отдельным пользователям получать полный или ограниченный доступ к корпоративным веб-порталам, а также к различным ресурсам в защищаемых сегментах сети.

Компания «КриптоПро» специализируется на разработке средств криптографической защиты информации и является одним из лидеров на российском рынке в этом направлении. Несколько лет назад линейка продуктов компании пополнилась высокопроизводительным TLS-шлюзом «КриптоПро NGate», предназначенным для построения полноценной VPN-сети в целях обеспечения защищённого удалённого доступа пользователей к информационным ресурсам с одновременной поддержкой и отечественных, и зарубежных криптографических алгоритмов шифрования. В 2019 году был опубликован обзор первой версии шлюза. Примерами объектов, защищённый удалённый доступ к которым можно реализовать с помощью криптошлюза NGate, могут быть различные государственные порталы, электронные торговые площадки, сайты дистанционного банковского обслуживания, внутренние корпоративные или облачные ресурсы и системы, а также системы видео-конференц-связи и телемедицины.

Текущий обзор посвящён новой версии NGate 1. 0 R2. Мы подробно разберём реализованные изменения и улучшения, а также вопросы связанные с работой и администрированием шлюза.

КриптоПро CSP 5. 0 – это новое поколение криптопровайдера.

Все преимущества продуктов этих линеек не только сохраняются, но и преумножаются в КриптоПро CSP 5. 0: шире список поддерживаемых платформ и алгоритмов, выше быстродействие, удобнее пользовательский интерфейс. Но главное – работа со всеми ключевыми носителями, включая ключи в облаке, теперь единообразна. Для перевода прикладной системы, в которой работал КриптоПро CSP любой из версий, на поддержку ключей в облаке или на новые носители с неизвлекаемыми ключами, не потребуется какая-либо переработка ПО – интерфейс доступа остается единым, и работа с ключом в облаке будет происходить точно таким же образом, как и с классическим ключевым носителем.

Основные решаемые задачи

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, EAP-TLS и IPsec.

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования.

Поддерживаемые алгоритмы

Электронная подписьГОСТ Р 34. 10-2012, ГОСТ Р 34. 10-2001, ECDSA, RSA

Хэш-функцииГОСТ Р 34. 11-2012, ГОСТ Р 34. 11-94, SHA-1, SHA-2 (224/256/384/512)

ШифрованиеГОСТ Р 34. 12-2015 (Кузнечик и Магма), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4

Регулирующие документы

В криптопровайдере используются алгоритмы, протоколы и параметры, определенные в следующих документах российской системы стандартизации:

Поддерживаемые технологии хранения ключей

В криптопровайдере КриптоПро CSP 5. 0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft. Для тестирования данного сервиса можно воспользоваться открытым сервисом DSS.

ФКН-носители с неизвлекаемыми ключами и безопасной аутентификацией

В КриптоПро CSP 5. 0 была добавлена поддержка протокола выработки общего ключа с аутентификацией на основе пароля SESPAKE. Использование данного протокола позволяет защитить канал данных между криптопровайдером и токеном с неизвлекаемым ключом от активного нарушителя. Компании Актив, ИнфоКрипт, СмартПарк, Аладдин Р. и Gemalto разработали новые защищенные токены, которые поддерживают данный протокол и полностью решают проблему безопасной работы с неизвлекаемыми ключами.

Многие пользователи хотят иметь возможность работать с неизвлекаемыми ключами, но при этом не обновлять токены до уровня ФКН. Специально для них в провайдер добавлена поддержка популярных ключевых носителей Рутокен ЭЦП 2. 0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS. Теперь пользователи могут быть уверены, что при работе КриптоПро CSP с данными токенами закрытый ключ не будет покидать устройство.

Классические пассивные USB-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5. 0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р. , Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

Поддерживаемое программное обеспечение

КриптоПро CSP позволяет быстро и безопасно использовать российские криптографические алгоритмы в следующих стандартных приложениях:

- офисный пакет Microsoft Office;

- почтовый сервер Microsoft Exchange и клиент Microsoft Outlook;

- продукты Adobe Systems Inc.;

- браузеры Яндекс.Браузер, Спутник, Internet Explorer, Edge;

- средство формирования и проверки подписи приложений Microsoft Authenticode;

- веб-серверы Microsoft IIS, nginx, Apache, Tomcat;

- средства удаленного администрирования Microsoft Terminal Server и Citrix;

- Microsoft Active Directory.

Интеграция с платформой КриптоПро

С первого же релиза обеспечивается поддержка и совместимость со всеми нашими продуктами:

- КриптоПро УЦ;

- Службы УЦ;

- КриптоПро ЭЦП;

- КриптоПро NGate;

- КриптоПро IPsec;

- КриптоПро EFS;

- КриптоПро .NET;

- КриптоПро Java CSP.

Совместимость с технологией ФКН, реализованной в продуктах КриптоПро Рутокен CSP, КриптоПро ФКН CSP 3. 9, отсутствует.

Операционные системы и аппаратные платформы

Традиционно мы работаем в непревзойдённо широком спектре систем:

- Microsoft Windows Vista/7/8/8.1/10;

- Microsoft Windows Server 2008/2008r2/2012/2012r2/2016;

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и т.п.);

- Solaris;

- AIX;

- iOS;

- Android.

- Intel / AMD;

- PowerPC;

- ARM;

- MIPS (Байкал);

- VLIW (Эльбрус);

- Sparc.

и виртуальных сред:

- Microsoft Hyper-V Server 2008/2008R2/2012/2012R2/2016 (x64);

- Microsoft Hyper-V 8/8.1/10;

- VMWare Sphere ESXi 5.5/6.0 (x64);

- Virtual Box 3.2/4.0/4.1/4.2/4.3/5.0/5.1 (x86, x64);

- RHEV 3.4/3.5/3.6/4.0 (x64).

Интерфейсы для встраивания

Для встраивания в приложения на всех платформах КриптоПро CSP доступен через стандартные интерфейсы для криптографических средств:

- Microsoft CryptoAPI;

- OpenSSL (в виде engine);

- Qt SSL.

Производительность на любой вкус

Огромный опыт разработки позволяет нам охватить все решения от миниатюрных ARM-плат, таких как Raspberry PI, до многопроцессорных серверов на базе Intel Xeon, AMD EPYC и PowerPC, отлично масштабируя производительность.

Архитектура «КриптоПро NGate»

С точки зрения архитектуры NGate состоит из следующих компонентов: клиента (в виде VPN-клиента или браузера), сервера (самого шлюза) и системы управления (центра управления сетью, ЦУС). Дополнительно потребуется организовать автоматизированное рабочее место (АРМ) для администратора.

Основой серверной части NGate является криптопровайдер «КриптоПро CSP». В новой версии шлюза используется обновлённая его редакция — 5. 0 R2. В ней помимо прочего реализована работа с алгоритмами «Кузнечик» (ГОСТ 34. 12-2015) и «Магма» (ГОСТ 28147-89), добавлена и расширена поддержка отечественных операционных систем («Аврора», Astra Linux, ALT Linux). Кроме того, появились возможности по построению решений на базе отечественных процессоров «Байкал». Таким образом, стало возможным полноценное импортозамещение при внедрении криптографического шлюза для организации защищённого удалённого доступа ко критическим ресурсам.

В зависимости от размера конкретной организации, её сетевой инфраструктуры, предполагаемого количества клиентов, одновременных подключений и других параметров возможны два варианта конфигурации.

Минимальная — единое решение из одного криптошлюза, объединённого с центром управления на одной аппаратной или же виртуальной платформе. Такой вариант подойдёт для использования небольшими организациями, у которых нет филиалов или сетевая инфраструктура которых не разнесена по разным центрам обработки данных (ЦОДам). Эта конфигурация является самой простой в установке и настройке, однако не может обеспечить высокую отказоустойчивость и производительность при доступе к ресурсам, системам и приложениям.

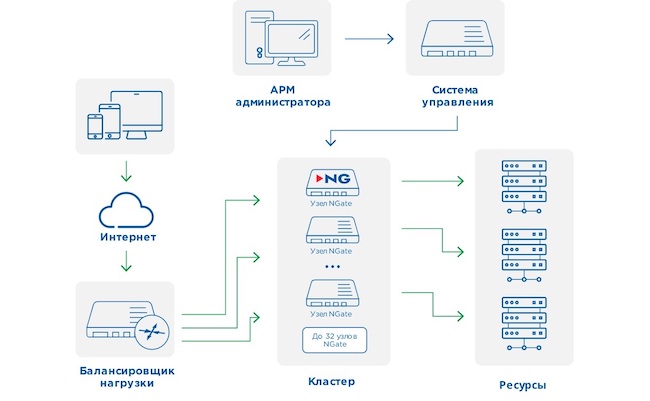

Рисунок 1. Схема внедрения «КриптоПро NGate» в минимальной конфигурации

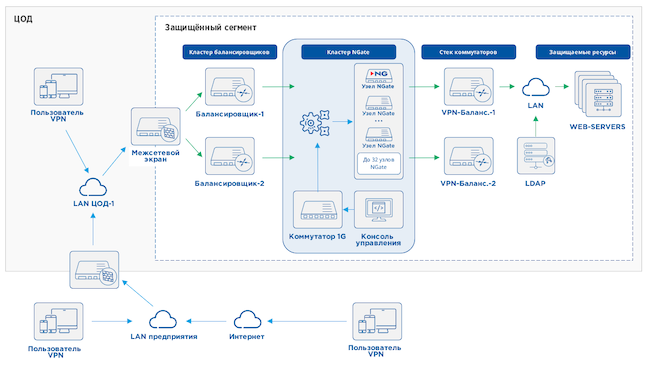

Кластерная конфигурация позволяет построить распределённую, отказоустойчивую и хорошо масштабируемую в части производительности систему. В этом варианте предусматривается объединение нескольких криптошлюзов (до 32 узлов единовременно) в один кластер. При этом центр управления сетью устанавливается отдельно и образует единую (централизованную) систему для настройки, мониторинга работы всех криптошлюзов и управления доступом к требуемым ресурсам и системам организации. Возможности центра управления по автоматизированной загрузке настроек и конфигураций на новые криптошлюзы в кластерах существенно облегчают и ускоряют процессы связанные как с вертикальной, так и с горизонтальной масштабируемостью системы. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку балансировщик синхронизирует данные о сессии между устройствами и соединение перераспределяется на свободные узлы кластера. Может использоваться любой балансировщик, способный распределять TCP-соединения по узлам кластера, в том числе бесплатный HAProxy.

Рисунок 2. Схема внедрения «КриптоПро NGate» в виде кластера

Рисунок 3. Реализация технологии TLS VPN с помощью «КриптоПро NGate» в виде кластера

Функциональные возможности «КриптоПро NGate»

Подробное описание основных режимов работы шлюза приведено на основной странице, посвящённой его особенностям. Мы дадим краткое определение этих режимов, достаточное для формирования чёткого представления о них.

В режиме сервера портального доступа криптошлюз также находится посередине между пользователями и защищаемыми ресурсами, к которым пользователь также подключается через браузер, но, в отличие от предыдущего варианта, берёт на себя аутентификацию пользователей и предоставляет доступ к целевым ресурсам через промежуточный веб-портал, являющийся частью NGate. Криптошлюз позволяет гибко управлять доступом на основе определённых политик, правил, пользовательских ролей и других параметров таким образом, что становится возможным разграничивать области видимости в зависимости от уровня доверия по отношению к пользователю.

Режим VPN-сервера предназначен для реализации безопасного удалённого доступа сотрудников организации (на их устройства устанавливается VPN-клиент) к произвольным корпоративным ресурсам (файловым хранилищам, доступ по RDP и т. ) с использованием технологии динамического туннелирования VPN TLS.

Методы аутентификации

NGate поддерживает разнообразные способы аутентификации, а также возможность их комбинировать:

- по сертификату (реализована не только простая проверка на валидность, но и аутентификация по различным полям сертификата: Organization, Organizational Unit (O / OU), Enhanced Key Usage, а также по дополнительным наборам полей, например СНИЛС, ИНН и т. д., в том числе при пустых полях O / OU);

- с использованием сертификата присутствующего во внешней службе каталогов (Microsoft AD, LDAP);

- по одноразовому паролю (One-Time Password, OTP) при интеграции с RADIUS-сервером;

- с использованием сертификатов расположенных на различных токенах и смарт-картах (Aladdin, «Рутокен», Esmart и др.).

Возможности интеграции

Для расширения функциональных возможностей и формирования комплексных решений по защите сети, а также различных систем и ресурсов организации в соответствии с существующими потребностями бизнеса NGate можно гибко интегрировать с различными системами.

Таблица 5. Примеры сторонних систем, с которыми возможна интеграция «КриптоПро NGate»

Новые функции и улучшения

С момента выхода первой версии NGate было добавлено множество новых функций и возможностей, доработан пользовательский интерфейс консоли управления. Большое количество изменений связано с повышением удобства и упрощением взаимодействия с программным комплексом и оптимизацией его работы и быстродействия в целом. Это касается процессов связанных с его настройкой, контролем доступа пользователей к защищаемым ресурсам и системам, аутентификацией и управлением сертификатами.

Далее мы кратко перечислим новые функции и возможности или улучшения NGate версии 1. 0 R2:

- Выполнен переход на новую версию программного кода Python 3 в связи с окончанием поддержки Python 2.x.

- Произведено обновление криптопровайдера «КриптоПро CSP», составляющего основу серверной части шлюза, до версии 5.0 R2. В разделе с описанием архитектуры криптошлюза мы уже указали основные изменения, произошедшие в новой версии, поэтому дублировать их не будем.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации: теперь можно получать одноразовые пароли не только через SMS, появилась возможность одновременного ввода различных комбинаций OTP, кода OTP PIN и пароля пользователя из AD или LDAP, а также совместно с пользовательским сертификатом.

- Расширены возможности аутентификации по сертификату (Certificate Access Control List, ACL) на портале. Под порталом понимается сайт или группа сайтов, то есть совокупность ресурсов защищаемых криптошлюзом. Напомним, что теперь аутентификация возможна не только по полям Organization или Organizational Unit (O / OU), но и по дополнительным наборам полей.

- Добавлена возможность разграничения доступа к защищаемым ресурсам в зависимости от поддержки (или её отсутствия) клиентским устройством криптографических алгоритмов ГОСТ.

- Реализована функция смены пароля пользователя в каталоге AD / LDAP при использовании клиента NGate.

- Добавлены возможности более тонкой настройки маршрутизации, а также управления приоритетом опроса — в том числе DNS-серверов — при разрешении имён через туннель (путём настройки метрики туннельного интерфейса).

Приглашаем на вебинар “Особенности реализации требовании приказа ФАПСИ №152 по учёту СКЗИ”

Публикация: 29 August 2022 – 15:00

Приглашаем всех 6 сентября 2022 года в 11:00 (МСК) принять участие в вебинаре “Особенности реализации требований приказа ФАПСИ №152 по учёту СКЗИ”, который совместно проведут компании КриптоПро и Spacebit.

В ходе мероприятия эксперты рассмотрят вопросы нормативного регулирования учета СКЗИ и выполнения соответствующих требований. Отдельное внимание будет уделено возможностям СКЗИ и особенностям их практического применения.

- Разбор основных требований приказа ФАПСИ №152 по учету СКЗИ;

- Демонстрация возможностей системы X-Control по реализации требований приказа ФАПСИ №152;

- Обзор возможностей СКЗИ КриптоПро CSP 5.0;

- Текущий статус по сертификации различных версий КриптоПро CSP и КриптоПро УЦ.

Участие в мероприятии бесплатное, необходима регистрация.

Вебинар 10 сентября 2020 г.

«Практические сценарии обеспечения безопасной удаленной работы с помощью Рутокен и КриптоПро NGate»

Вебинар посвящен комплексному решению на основе продуктов Рутокен ЭЦП 2. 0 Flash и КриптоПро NGate, а также другим сценариям совместного использования NGate и Рутокен, в том числе в облаках, системах телемедицины, видеоконференцсвязи и т.

https://www.youtube.com//embed/8QqreVOCgwY

Защищенная электронная почта в КриптоАРМ ГОСТ

Публикация: 03 June 2022 – 09:20, редакция: 03. 2022 09:29

Выпущена версия 3 программного комплекса КриптоАРМ ГОСТ. На основе этой версии КриптоАРМ ГОСТ будут разработаны и сертифицированы новые версии исполнений 1-КриптоАРМ и 2-КриптоАРМ для перспективного СКЗИ КриптоПро CSP 5. 0 R3.

В новой версии добавлен встроенный почтовый клиент для отправки и приема защищенной электронной почты.

Практические подходы к построению архитектуры безопасности с нулевым доверием на базе продуктов КриптоПро

Публикация: 13 April 2022 – 18:12

В условиях повсеместной удалённой работы, использования облачных вычислений и виртуализации всё больше размываются границы периметра организаций, появляются новые риски и угрозы, становится всё труднее полагаться на обычные средства защиты критически важных систем и данных на основе периметра. Переход к архитектуре с “нулевым доверием” (Zero Trust) способен надёжно обеспечить организациям безопасность в современных реалиях.

Реализована поддержка российской криптографии в мобильном браузере ОС Аврора

Публикация: 20 July 2022 – 11:22, редакция: 20. 2022 11:23

В мобильной операционной системе Аврора реализована поддержка российских криптографических алгоритмов.

В дополнение к встроенной в ОС поддержке протокола ГОСТ TLS, появилась возможность использования электронной подписи в браузере благодаря предустановленному расширению, которое поддерживает работу с комплектом СКЗИ КриптоПро CSP 5. 0 R3. Для использования новых возможностей пользователям предыдущих версий требуется обновить ОС до релиза 4.

Пользователи ОС Аврора могут подписывать документы разных форматов при работе с порталами и системами электронного документооборота непосредственно в браузере на мобильном устройстве, храня закрытый ключ в защищенном хранилище КриптоПро CSP на устройстве или на внешнем токене. Это позволяет использовать привычные пользователям ПК сценарии работы с электронной подписью на корпоративных доверенных мобильных устройствах.

Сайт Академии криптографии РФ с ГОСТ TLS

Публикация: 04 May 2022 – 16:22, редакция: 04. 2022 16:23

Специалисты Академии криптографии Российской Федерации для защиты сайта cryptoacademy. gov. ru успешно ввели в эксплуатацию средства криптографической защиты информации (СКЗИ), обеспечивающие реализацию протокола Transport Layer Security (TLS) с российскими криптографическими алгоритмами ГОСТ.

TLS является одним из наиболее популярных протоколов сети Интернет, в том числе российского сегмента, предназначенных для установления защищенного канала связи. Ключевая задача, решаемая TLS ГОСТ, – организация между клиентом и сайтом Академии аутентифицированного защищенного канала, обеспечивающего целостность и конфиденциальность передаваемых данных.

Теперь такая защита со стороны сайта Академии обеспечивается с использованием российских средств криптографической защиты, реализующих отечественные криптографические алгоритмы ГОСТ, и сертификата ключа проверки электронной подписи, выданного удостоверяющим центром компании КриптоПро.

Дополнительные материалы

- Листовка А4 об основных преимуществах КриптоПро NGate (подготовлена в марте 2021 г.)

- Брошюра с описанием решения – КриптоПро NGate (подготовлена в октябре 2018 г.)

Представленные материалы подготовлены в апреле 2018 г

- КриптоПро NGate новый взгляд на удаленный доступ в компании

- Что внутри и когда оно случится (про криптографию и сертификацию)

- Технические детали

- Схемы интеграции

- Схема лицензирования

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).

Демонстрация клиента КриптоПро NGate для телефона

Вы можете самостоятельно убедиться в простоте и удобстве клиентской части, установив приложение КриптоПро NGate на ваш телефон. Приложение уже настроено на живую демонстрацию работы с подключением к тестовому стенду ng-test. cryptopro. ru и отображением «закрытых ресурсов организации» в соответствии с настройками доступа.

Демонстрационная версия приложения

Различные типы и характеристики аппаратных платформ

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Комплексное импортозамещение средств удаленного доступа от NGate и UEM SafeMobile

Публикация: 02 August 2022 – 10:36

Специалистами “НИИ СОКБ Центр разработки” и “КриптоПро” разработано комплексное решение для обеспечения защищенного удаленного доступа к информационным системам с мобильных и стационарных устройств. Оно создано на основе VPN-шлюза КриптоПро NGate (далее – NGate) и комплексной цифровой мультиплатформы управления мобильными устройствами SafeMobile (далее – UEM SafeMobile). Решение обеспечивает широкие возможности по централизованному управлению конечными устройствами, включая организацию и управление VPN-доступом.

Публикация: 04 July 2022 – 12:43

Специалисты компаний КриптоПро и ИТ-Экспертиза реализовали архитектуру сетевого доступа нулевым доверием (ZTNA – Zero Trust Network Access) с использованием технологий NAC (Network Access Control) и VPN (Virtual Private Network) и на основе этой архитектуры разработали комплексное российское решение для обеспечения контролируемого защищённого удаленного доступа пользователей к корпоративным ресурсам.

В свете ухода с российского рынка ИБ ряда иностранных игроков перед заказчиками встал вопрос – чем заменить эти решения. Уже сегодня отечественные программные продукты успешно выполняют ряд функций иностранного ПО. Сегодня стало доступно совместное решение для организации защищенного удалённого доступа с проверкой политики безопасности пользовательских рабочих станций за счет совместного применения VPN-шлюза КриптоПро NGate (далее – NGate) и комплекса информационной безопасности САКУРА (далее – САКУРА).

Хронология вебинара

- Требования законодательства по ИБ (ЕБС, КИИ, ПДн, ГИС и др.) 5:39

- Какие бизнес-потребности удовлетворяет, где можно использовать 15:55

- Преимущества от внедрения КриптоПро NGate для потребителя, администратора и руководителя 17:25

- На чём основано решение КриптоПро NGate 20:46

- Примеры практического применения КриптоПро NGate 22:54

- Статус по сертификации 25:47

- Режимы работы 27:07

- Поддерживаемые методы аутентификации 31:12

- Состав компонентов и схемы внедрения 33:15

- Производительность 34:57

- Интеграция с корпоративными системами 36:07

- Планы дальнейшего развития продукта 37:10

- Ценовая политика, что входит в цену конечного решения 38:37

Демонстрация реальной работы

- Демонстрация работы КриптоПро NGate в режиме TLS-терминатора 52:40

- Демонстрация работы КриптоПро NGate в режиме VPN доступа 54:39

- Демонстрация работы КриптоПро NGate в режиме Портального доступа 56:30

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

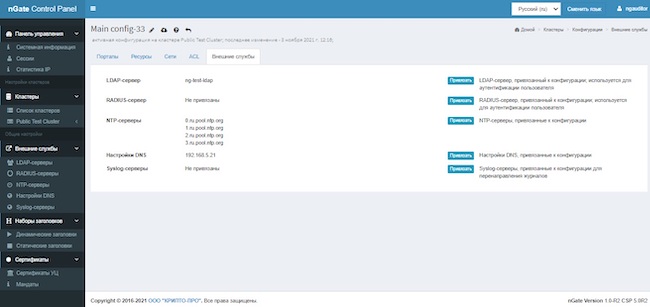

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

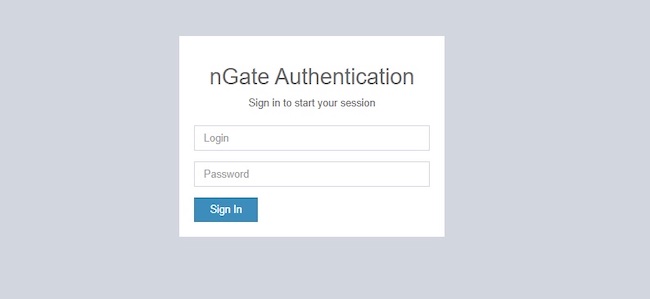

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

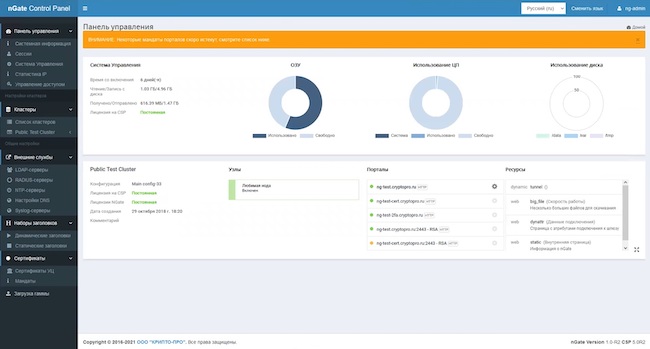

Панель управления

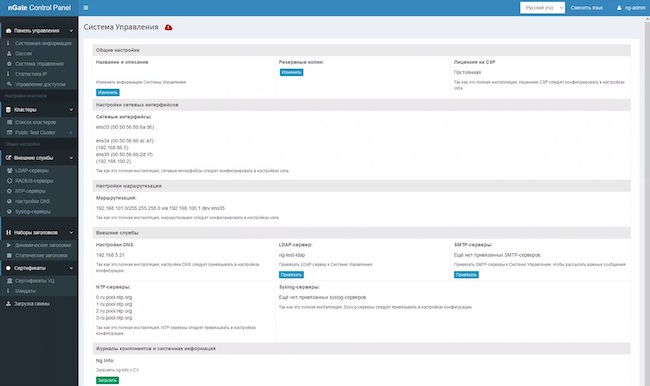

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

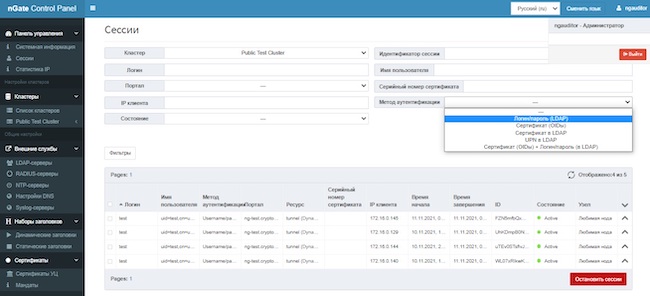

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

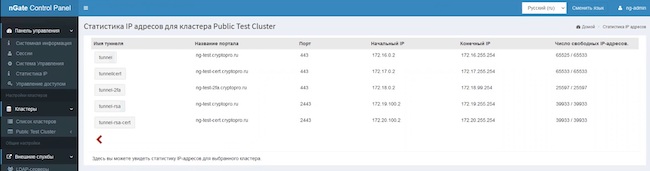

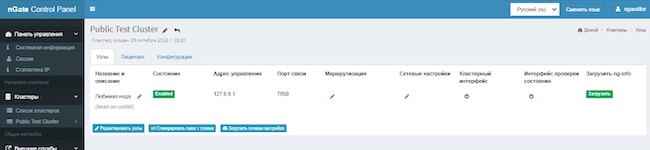

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

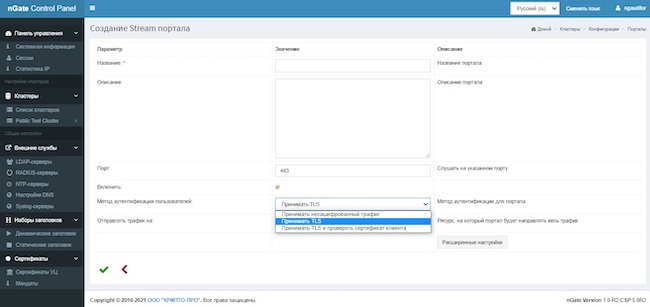

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

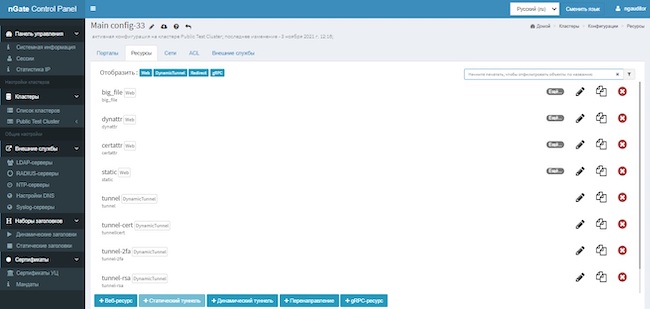

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

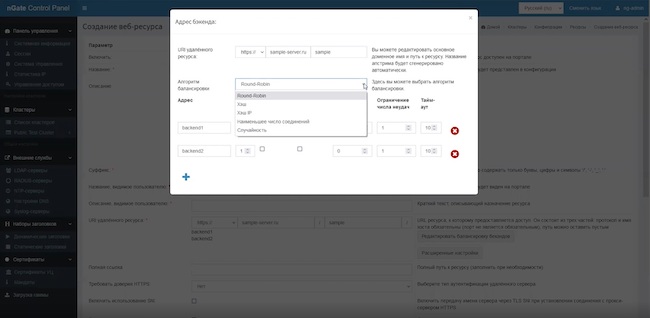

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

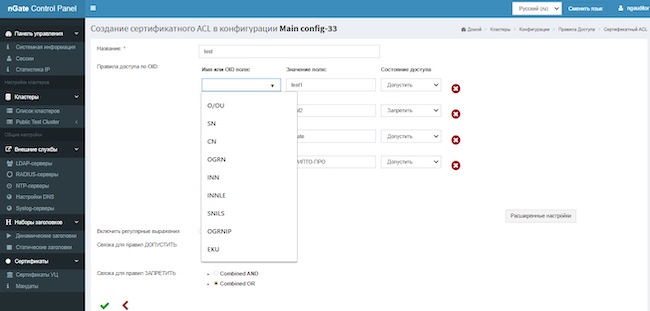

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

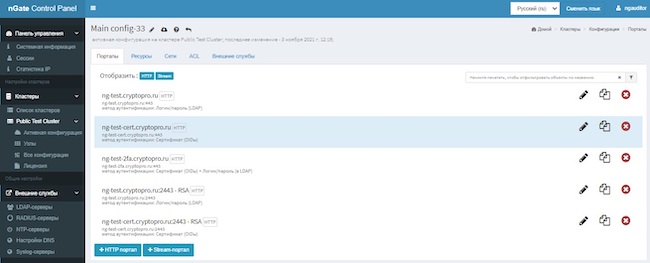

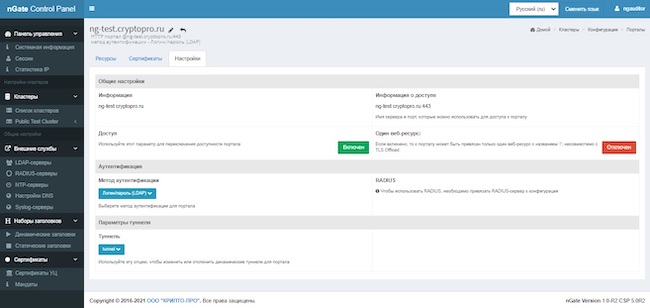

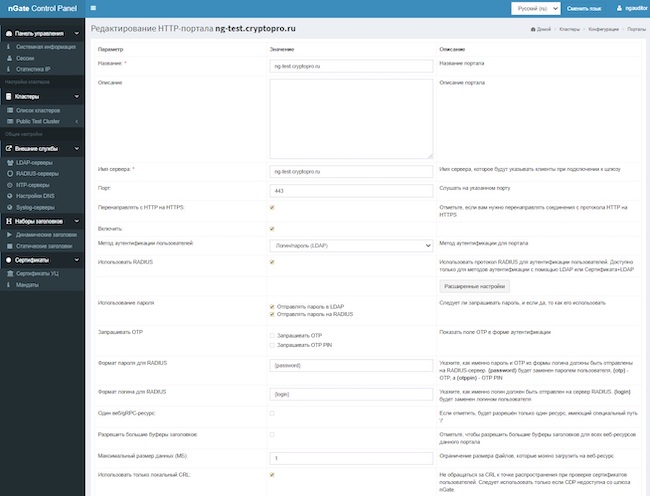

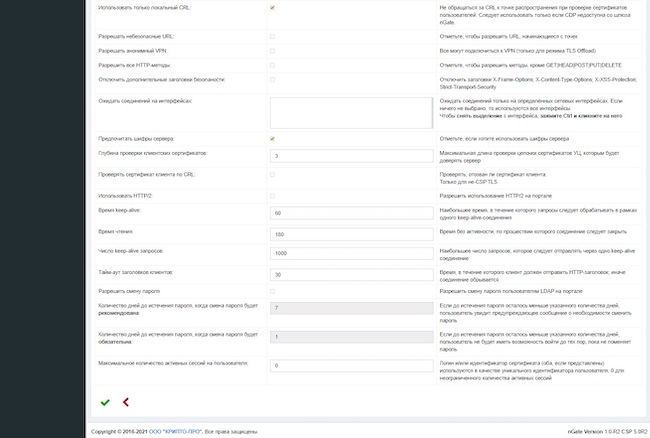

Настройка порталов

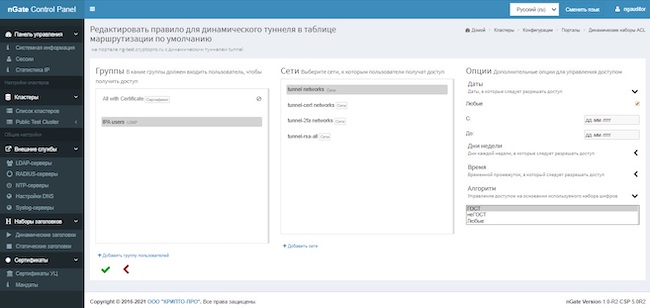

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

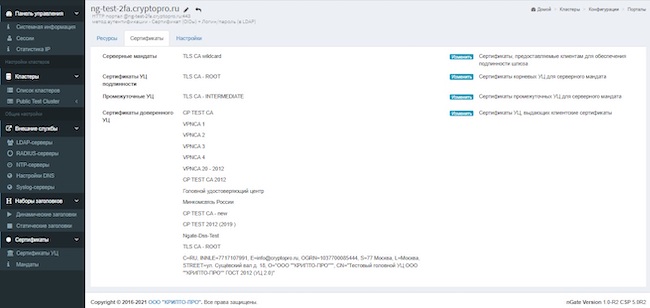

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

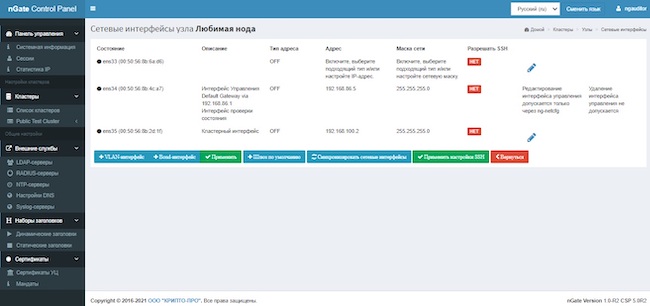

Настройки узлов

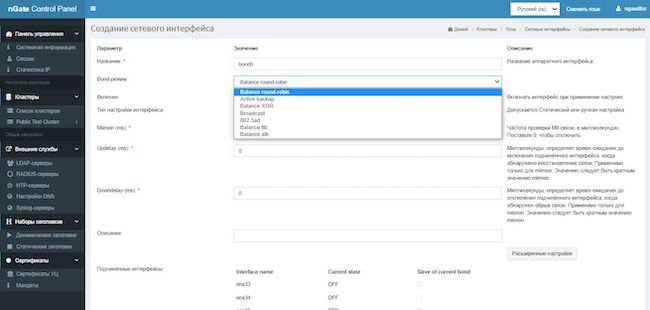

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

Вебинар 18 марта 2022 г.

«Защита доступа к веб-сайтам в условиях отзыва SSL / TLS сертификатов международными УЦ» (файл презентации)

Вебинар по актуальным вопросам обеспечения защищённого доступа пользователей к веб-сайтам в условиях отзыва SSL/TLS-сертификатов международными Удостоверяющими Центрами.

https://www.youtube.com//embed/EyLUNmCVAEg

“Окуляр ГОСТ” – аналог Adobe Acrobat с плагином “КриптоПро”

Публикация: 06 April 2022 – 17:52

Компания “Лаборатория 50” создала “Окуляр ГОСТ” – свободное приложение для российских пользователей, использующих документы в формате PDF. “Окуляр ГОСТ” позволяет просматривать, печатать и рецензировать электронные документы, книги и журналы. Поддерживает встраиваемый формат ЭП CAdES (аналог Adobe Acrobat с плагином “КриптоПро”). Поддерживаемые операционные системы: Ubuntu, Debian, Fedora, Альт, Astra Linux, РОСА.

Одной из главных особенностей программы является поддержка стандарта ГОСТ Р 34. 10-2012 и возможность заполнения PDF-форм кириллицей. Также присутствует функция пакетной подписи документов PDF и графический интерфейс подписывания электронной подписью. Не забыли и про возможность работа с встраиваемой ЭП в формате CadES простой и усовершенствованной подписи в формате CAdES-X Long Type 1.

Полный текст новости на CNews.

Выводы

Криптографический шлюз «КриптоПро NGate» 1. 0 R2 является универсальным решением для организации удалённого доступа к корпоративным ресурсам и публичным веб-порталам, которое может служить основой множества различных сценариев применения в зависимости от поставленных задач.

Установка серверной части шлюза возможна как на специализированные сертифицированные сетевые аппаратные платформы, предоставляемые компанией «КриптоПро», так и в уже развёрнутой виртуальной среде заказчика. Кроме того, успешно проведена работа по реализации поддержки аппаратных решений на основе российского процессора «Байкал». Заметным преимуществом также является возможность бесшовной интеграции продукта в существующую корпоративную инфраструктуру.

В качестве решений для работы клиентского ПО шлюза поддерживается значительное количество мобильных и настольных операционных систем, а также аппаратных платформ как зарубежной, так и отечественной разработки. В рамках реализации целей по продвижению импортозамещения особое внимание было уделено аппаратным решениям на основе процессоров «Байкал» и «Эльбрус», отечественным ОС «Альт», «Астра Линукс», «РедОС» и т. Стоит также отдельно упомянуть возможность использовать в качестве клиентских устройства на основе отечественной мобильной ОС «Аврора».

- Соответствие требованиям регуляторов и законодательства в различных сферах и областях обеспечения информационной безопасности (в частности, наличие сертификатов соответствия ФСБ России по классам защиты КС1, КС2, КС3 для всех компонентов шлюза).

- Построение решения для удалённого доступа к ресурсам на базе отечественных операционных систем и процессоров в дополнение к предыдущему пункту позволяет говорить о реализации полноценного импортозамещения.

- Возможности гибкого выбора интеграционных систем и средств при построении комплексных решений на базе криптошлюза в соответствии с требованиями инфраструктуры и бизнеса; высокая производительность и масштабируемость решений построенных с использованием продукта. Множество изменений связано с улучшением быстродействия и оптимизацией работы компонентов шлюза.

- Одновременная поддержка отечественных и зарубежных криптонаборов TLS. В том числе реализованы шифры «Кузнечик» (ГОСТ 34.12-2015) и «Магма» (ГОСТ 28147-89).

- Поддержка разнообразных методов аутентификации с возможностью их комбинирования, включая сертификаты, RADIUS, OTP и различные смарт-карты.

- Широкие возможности по реализации гранулированного доступа к защищаемым ресурсам на базе групповых и сертификатных правил и по управлению подключениями.

- Дружественный интерфейс администрирования, доступный на двух языках (русском и английском).

- Подробная эксплуатационная документация и комплексная техническая поддержка.