- Программы

- Вопрос

- КриптоПро для Linux

- Что делать при возникновении ошибки «ваша электронная подпись не прошла проверку на сервере»

- Настройка КриптоПРО для работы с 1С-ЭДО в Linux

- Загрузка КриптоПро CSP для Linux (на примере ОС Ubuntu).

- Установка КриптоПро CSP для Linux.

- Произвести настройки программы для работы с электронной подписью в 1С.

- Работа с сертификатами на Linux с использованием КриптоПро.

- Выполните настройку электронного документооборота согласно видеоинструкции. Типичные ошибки и способы их устранения.

- Как решить проблему, что криптопро не видит usb ключ?

- Подписание документа ЭЦП

- Подпись файлов (присоединённая)

- Подпись файлов(отсоединённая)

- Удаление программы

- Алгоритм решения проблем с jacarta

- Идентификация токена

- Информация о контейнерах

- Проверка работы контейнера

- Удаление контейнера

- Копирование контейнера

- Смена пароля на контейнер (снятие паролей с контейнера)

- Стоимость и сроки доставки

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Установка сетевой версии сбис на терминальном сервере

- Таймаут

- О компании-разработчике

- Подготовка перед переносом программы сбис.

- Подготовка к установке сбис3 плагина

- Диагностический архив для обращения в тех. поддержку

- Изменение настроек сервера

- Установка дополнительных пакетов с модулем поддержки для токена

- Настроить доступ к файлам на удаленных устройствах

- Вставлен неверный носитель

- Электронная подпись описи содержания пакета недействительна

- Программа сбис, запущенная через remoteapp, не видит сетевой диск

- Установка эцп сбис на компьютер инструкция

- Запуск и остановка сервера

- Плагин для Линукс

- Как разблокировать эцп в налоговой

- Не установлен драйвер для аппаратного ключа егаис

- Как пользоваться КриптоПро для Линукс

- Настройте обновление сбис плагина

- Ошибка «у вас отсутствуют полномочия действовать от лица организации без доверенности» при регистрации юрлица

- Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

- Размер кэша

- Установка единого клиента jacarta pki

- Настроить сетевую версию сбис на терминальном сервере

- Проверка подписи в файле

- Естественный

- Обучающий

- Назначение

- КриптоПро Linux установка в Astra

- Проблемы с браузером

Программы

Основными программами являются JaCarta SecurLogon и SAM. SecurLogon создает сложные случайные пароли, которые необходимы для обеспечения безопасности информации. Программа предназначена для тех пользователей JaCarta, кто работает с Windows. Чтобы зайти в систему, нужно подключить носитель и ввести свой PIN-код. Программа также имеет опцию регулярной смены пароля.

SAM или Safe Net Authentication Manager – особый программный продукт, предназначенный для корпоративных пользователей. Главным преимуществом SAM можно назвать возможность управления жизненным циклом ключей и смарт-карт. Это ускоряет и упрощает внедрение и использование ключей. Кроме того, позволяет решить проблемы с инвентаризацией.

Вопрос

Коллеги Вечер добрый. подскажите такой вопрос.

Создаю на терминальном сервере Remote app на приложение 1с и Cбис. Приложения крутятся на терминальном сервере.

создаю на это Remote app Приложения rdp файл. как на эти remote app rdp файлы прописать, что бы они железно конетились с конкретного пользователя, не зависимо кто запускает подключение??

КриптоПро для Linux

Семейство операционных систем Linux имеют как консольный, так и графический интерфейс. В обоих случаях для настройки КриптоПро CSP используется командная строка. У Линукс нет единой ОС, которая имеет различные версии. Вместо этого, существует множество дистрибутивов, разработанных для конкретных задач, работающих на базе одноимённого ядра.

Рассмотрим, как установить CryptoPro Linux на операционную систему Astra Linux.

Что делать при возникновении ошибки «ваша электронная подпись не прошла проверку на сервере»

Необходимо получить открытый ключ цифровой подписи и направить в службу технической поддержки АТИ. Для извлечения объекта устанавливают «КриптоПро», выполняют следующие действия:

- Нажимают Win R, указывают пароль администратора. В новом окне вводят certmgr.msc. Используют клавишу OK.

- На открывшейся странице в списке находят нужный сертификат. Нажимают на его наименование правой клавишей мыши. Во вкладке «Задачи» выбирают вариант «Экспорт».

- Если нужный объект в списке отсутствует, открывают пункт «Получение файла с помощью «КриптоПро CSP».

- В открывшемся «Мастере экспорта» используют клавишу «Продолжить». Выбирают вариант «Не выводить закрытый ключ», подтверждают действие.

- В новом окне выбирают «Файлы в DER-кодировке». Нажимают кнопку «Обзор», прописывают путь сохранения файла. Нажимают кнопки «Продолжить», «Готово».

При правильном выполнении действий появляется сообщение о завершении переноса.

Настройка КриптоПРО для работы с 1С-ЭДО в Linux

Дата обновления: 28. 2022

Номер карточки: SD0008588

Для работы на Linux рекомендуется использовать последнюю сертифицированную версию КриптоПро CSP.

Также для работы через браузер потребуется установка расширения для работы с файлами, а также крипторасширение – подробнее см. 3 данной статьи.

Для работы с системой маркировки и для подачи заявления на сертификат потребуется установка внешней компоненты – установка запускается автоматически при первом обращении к указанному функционалу.

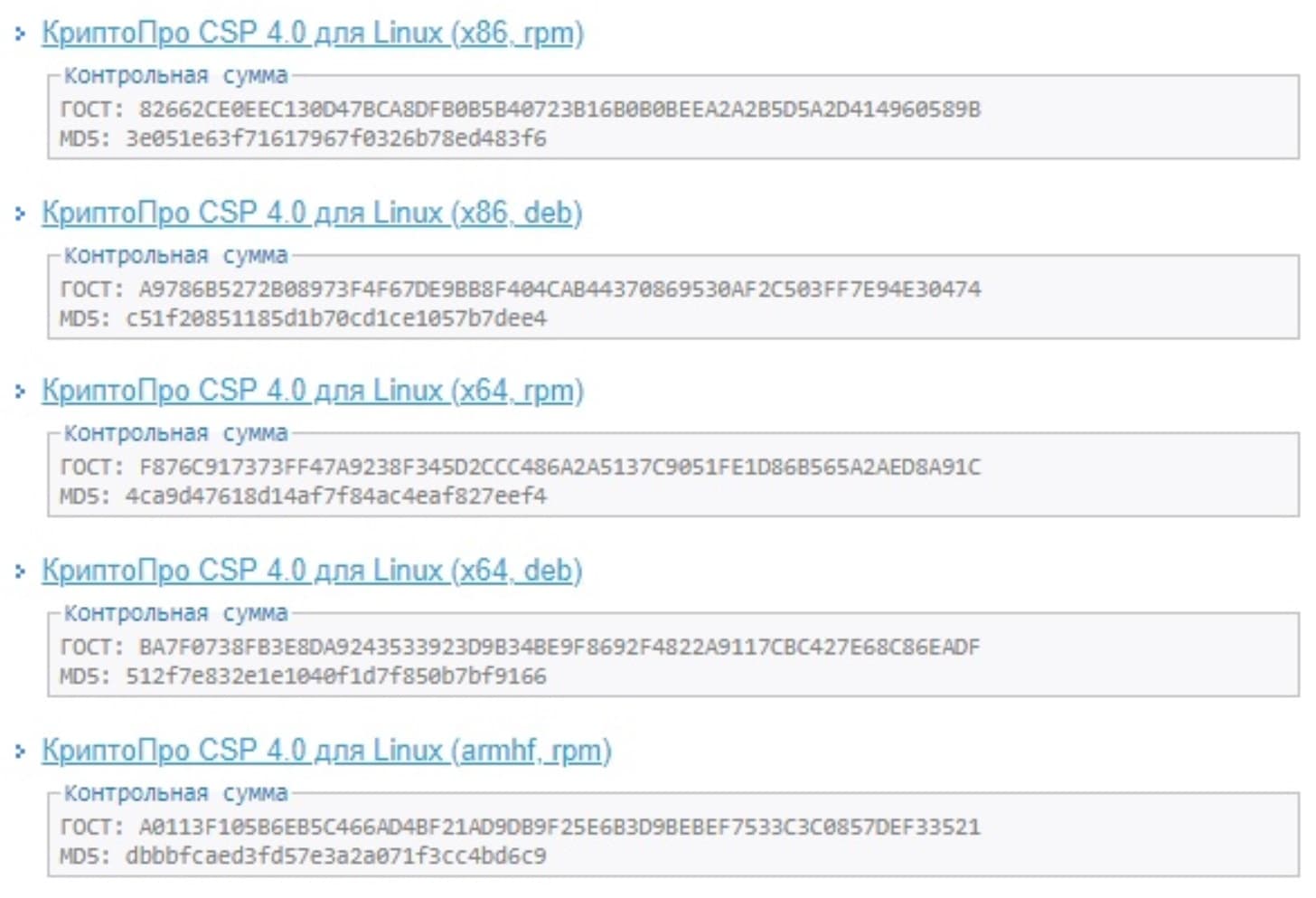

Загрузка КриптоПро CSP для Linux (на примере ОС Ubuntu).

Для загрузки криптопровайдера необходимо:

1 Авторизоваться на официальном сайте производителя.

3 Выбрать последнюю сертифицированную версию КриптоПро CSP для Linux соответствующую разрядности системы, а также формату пакетов и сохранить дистрибутив.

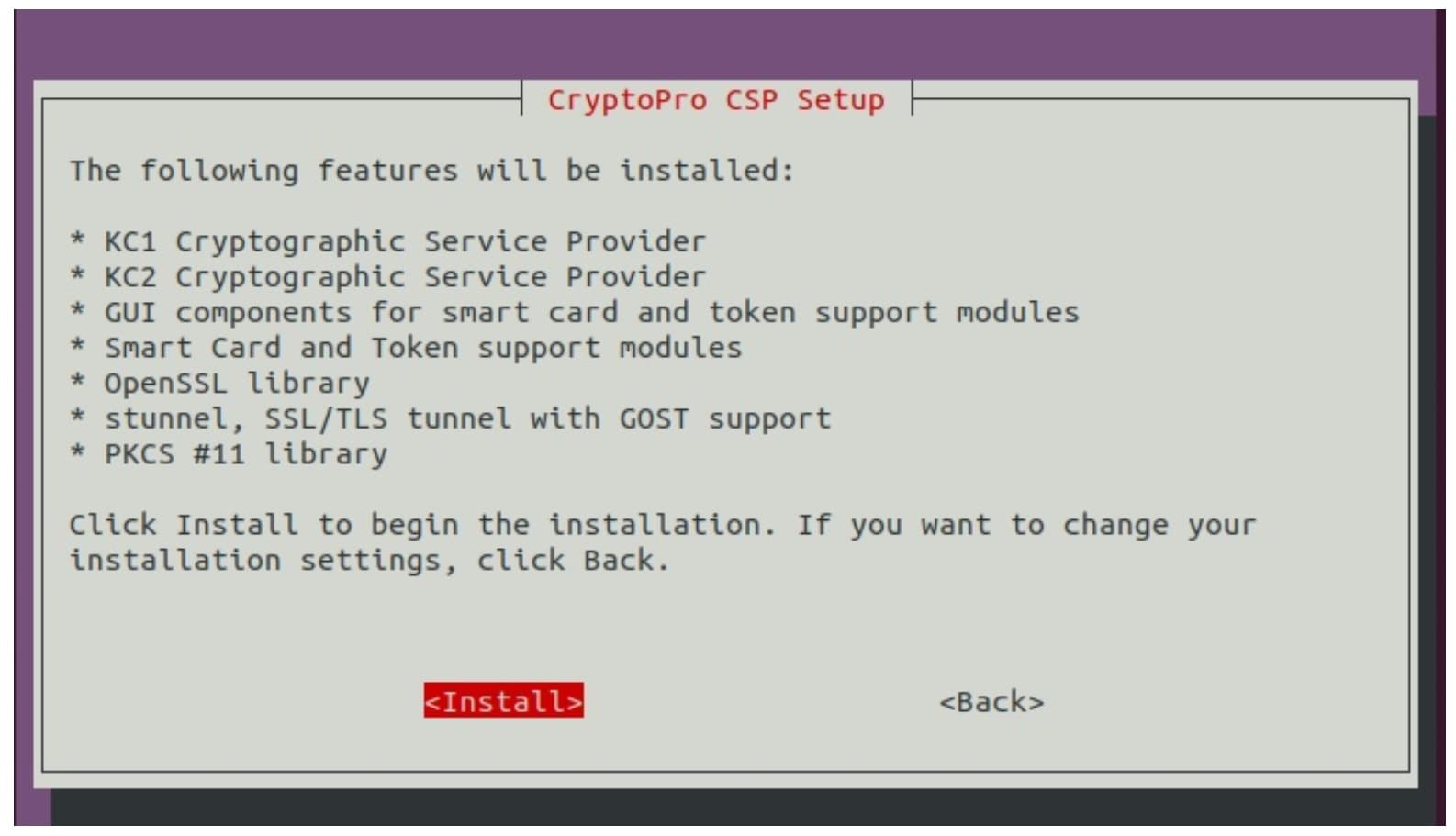

Установка КриптоПро CSP для Linux.

Открыть «Загрузки» и распаковать скаченный архив linux-amd64_deb. tgz в текущую папку.

2 Выбрать правой кнопкой мыши распакованную папку linux-amd64_deb и выполнить команду «Открыть в терминале».

3 Для запуска мастера установки КриптоПро в терминале требуется выполнить команду sudo. /install_gui

При необходимости процесс установки можно полностью инициировать через терминал

cd Загрузки – перейти в каталог со скаченным архивом linux-amd64_deb. tgz

tar -zxf. /linux-amd64_deb. tgz – извлечь содержимое архива в текущую папке

cd linux-amd64_deb – перейти в распакованную папку

sudo. /install_gui. sh – запустить мастер установки

4 Откроется установщик КриптоПро CSP. Нажимаем «Далее».

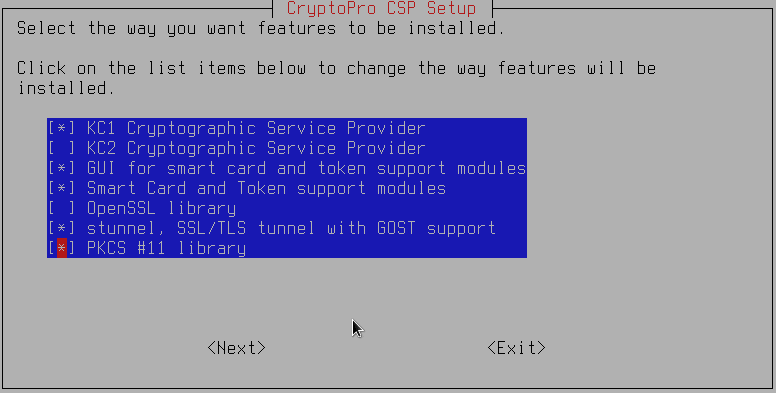

5 Если на данном рабочем месте будет осуществляться работа со съёмными токенами, то в наборе для установки следует отметить «Поддержка токенов и смарт-карт» (для выбора следует использовать пробел). Затем нажимаем «Далее».

6 На следующем шаге нажимаем «Установить».

7 Установка произошла успешно. Нажимаем «ОК».

Произвести настройки программы для работы с электронной подписью в 1С.

Настройка программы для работы с электронной подписью осуществляется в разделе Администрирование – Обмен электронными документами – Настройки электронной подписи и шифрования – Программы.

В списке программ необходимо открыть КриптоПро CSP (ГОСТ 2012/256) и выбрать КриптоПро CSP (ГОСТ 2012/256) КС1

Если используется клиент-серверный режим запуска совместно с КриптоПРО версии 4, и пользователь планирует использовать информационную базу с рабочих мест с ОС Windows, то следует добавить в КС1-Провайдер имя программы в ожидаемом для ОС Windows виде:

cpconfig -ini ‘cryptographyDefaultsProviderCrypto-Pro GOST R 34. 10-2012 Cryptographic Service Provider’ -add string ‘Image Path’ /opt/cprocsp/lib/ia32/libcsp. so

cpconfig -ini ‘cryptographyDefaultsProviderCrypto-Pro GOST R 34. 10-2012 Cryptographic Service Provider’ -add string ‘Function Table Name’ CPCSP_GetFunctionTable

cpconfig -ini ‘cryptographyDefaultsProviderCrypto-Pro GOST R 34. 10-2012 Cryptographic Service Provider’ -add long Type 80

Затем следует указать путь к библиотекам программы криптографии, выбрав значение «Стандартный путь для Linux». В актуальных версиях Библиотеки Стандартных Подсистем данное поле не является обязательным к заполнению. Значение по умолчанию опрашивается автоматически.

/opt/cprocsp/lib/amd64/libcapi10. so:/opt/cprocsp/lib/amd64/libcapi20. so – стандартный путь к программе КриптоПро CSP для Linux

Если при установке КриптоПро были выбраны нестандартные пути для установки – в данном поле необходимо указывать те пути, по которым размещены библиотеки КриптоПро. Также хотелось бы отметить, что у пользователя, из-под которого будет запускаться 1С, должны быть назначены разрешающие права доступа на папки, в которых расположены библиотеки КриптоПро.

Для работы в веб-клиенте требуется установка внешней компоненты для работы с криптографией под конкретный браузер.

Работа с сертификатами на Linux с использованием КриптоПро.

Технология электронной подписи реализуется на связке открытого и закрытого ключа. Закрытый ключ (или контейнер закрытого ключа) – уникальная последовательность символов, с помощью которой формируется каждая электронная подпись (документа) или выполняется расшифровка. Он является конфиденциальной частью пары, запрещено передавать его кому-либо. Открытый ключ — это ваш сертификат, публичная часть, необходимая для проверки подписи и шифрования.

1 Контейнер хранится на аппаратном ключевом носителе (токене)

1 Для работы с ключевыми носителями потребуется установить дополнительные библиотеки через соответствующие команды в Терминале.

apt-get install libpcsclite1 pcscd libccid

2 После установки необходимых пакетов пользователю требуется вставить токен, открыть Инструменты КриптоПро CSP и перейти на вкладку «Контейнеры». Необходимый контейнер должен отображаться с соответствующим типом считывателя.

В списке контейнеров необходимо выбрать интересующий и нажать «Установить сертификат».

Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты»

2 Контейнер хранится на съёмном носителе.

1 Пользователю требуется вставить съемный носитель, открыть Инструменты КриптоПро CSP и перейти на вкладку «Контейнеры». Необходимый контейнер должен отображаться с соответствующим типом считывателя. В списке контейнеров необходимо выбрать интересующий и нажать «Установить сертификат».

Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

2 Перенос контейнера со съёмного носителя на жёсткий диск.

1 Для переноса закрытого ключа на жёсткий диск необходимо вставить съёмный носитель, затем открыть КриптоПро CSP и перейти на вкладку «Контейнеры», выбрать необходимый контейнер, затем нажать «Скопировать контейнер».

2 В появившемся окне необходимо выбрать «Директория» и нажать «ОК».

3 В появившемся окне необходимо ввести пароль от контейнера сертификата и нажать «ОК».

4 Затем необходимо задать новый пароль для копии контейнера или оставить его без пароля.

5 Контейнер успешно скопирован на жесткий диск.

6 Затем необходимо произвести установку сертификата. Для этого требуется выбрать скопированный контейнер со считывателем HDIMAGE и нажать «Установить сертификат». Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Статья по переносу закрытых ключей из Vipnet в КриптоПро

3 Перенос контейнера из папки на жёсткий диск.

3 После этого необходимый закрытый ключ отобразится в КриптоПро CSP на вкладке «Контейнеры».

4 Затем необходимо произвести установку сертификата. Для этого требуется выбрать скопированный контейнер со считывателем HDIMAGE и нажать «Установить сертификат». Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Выполните настройку электронного документооборота согласно видеоинструкции. Типичные ошибки и способы их устранения.

1 Сертификат не установлен на компьютере.

Пользователю необходимо скопировать сертификат открытого ключа в папку «Загрузки».

Для установки открытой части ключа пользователю необходимо открыть КриптоПро CSP, перейти на вкладку «Сертификаты», а затем нажать «Установить сертификаты».

В открывшемся окне требуется выбрать необходимый сертификат (файл c расширением. cer) и нажать «Открыть».

Сертификат автоматически определит подходящий контейнер.

Открыть терминал (Ctrl+Alt+T) и выполнить команду по установке сертификата (открытого ключа).

/opt/cprocsp/bin/amd64/certmgr -inst -f ~/Загрузки/<имя сертификата>. cer -ask-container

В процессе установки будет предложено выбрать контейнер закрытого ключа, с которым будет ассоциирован сертификат (открытый ключ), например:

Пользователю потребуется выбрать контейнер

1) \. HDIMAGEООО «Тестовая организация №1»

Выберите контейнер, к которому относится сертификат. Например, введите 1 и нажмите «Enter».

Сертификат будет связан с контейнером и установлен в хранилище «Личное». ErrorCode: 0x00000000 свидетельствует об отсутствии ошибок.

2 Цепочка сертификатов обработана, но прервана на корневом который не является доверенным.

Для установки доверенного корневого сертификата следует открыть КриптоПро CSP, перейти на вкладку «Сертификаты», затем в списке выбрать личный сертификат, при работе с которым выходит ошибка и нажать «Свойства сертификата».

В открывшемся окне необходимо скопировать ссылку URL сертификата УЦ и вставить её адресную строку браузера. Произойдёт загрузка доверенного корневого сертификата удостоверяющего центра.

В КриптоПРО CSP на вкладке «Сертификаты» необходимо нажать кнопку «Установить сертификат». В открывшемся окне следует перейти в папку «Загрузки», выбрать скаченный сертификат и нажать «Открыть».

В появившемся окне необходимо нажать «ОК».

/opt/cprocsp/bin/amd64/certmgr -inst -store root -f ~/Загрузки//<имя сертификата>. crt

Сертификат будет установлен в хранилище «Доверенные корневые центры сертификации». ErrorCode: 0x00000000 свидетельствует об отсутствии ошибок.

Также вам может быть интересно:

Что нужно для подключения 1С-ЭДО

Стоимость сервиса 1С-ЭДО

Создание профиля ЭДО. Отправка приглашений контрагенту

Как решить проблему, что криптопро не видит usb ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

Перед установкой любого программного обеспечения работающего с USB носителями на которых находятся сертификаты и закрытые ключи. Нужно ОБЯЗАТЕЛЬНОотключить токен, если воткнут локально, то отключаем его, если по сети, разрываем сессию

- Первым делом обновляем вашу операционную систему , всеми доступными обновлениями, так как Microsoft исправляет много ошибок и багов, в том числе и драйверами.

- Вторым пунктом является, в случае с физическим сервером, установить все свежие драйвера на материнскую плату и все периферийное оборудование.

- Далее устанавливаете Единый Клиент JaCarta.

- Устанавливаете свежую версию КриптоПРО

Подписание документа ЭЦП

Подпись можно делать двумя способами:

* attached (присоединённая), тогда результирующий файл – это CMS-сообщение, внутрь которого упакованы данные и атрибуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows).

* detached (отсоединённая), тогда результирующий файл – это CMS-сообщение БЕЗ исходных данных, но с атрибутами (типа подписи). В этом случае для проверки надо “принести” исходный файл. Разумеется он остаётся неизменным и его можно смотреть cat-ом

Про CMS-сообщения, есть хорошая статья на Хабре

Подпись файлов (присоединённая)

CryptCP 5. 0 (c) “КРИПТО-ПРО”, 2002-2018. Утилита командной строки для подписи и шифрования файлов.

Действителен с 02. 2018 14:31:02 по 02. 2019 14:41:02

Цепочки сертификатов проверены. Папка ‘. /’: raport. pdf. Подпись данных.

Подпись файлов(отсоединённая)

ИП и организации могут использовать только квалифицированную ЭЦП на портале налоговой службы. Получить такую подпись можно в удостоверяющем центре, аккредитованным Минкомсвязи России, и соответствующем требованиям Федерального закона от 06. 2021 N 63-ФЗ.

Следует собрать пакет документов, обратиться в выбранное учреждение и заказать ЭЦП. С квалифицированной подписью можно работать на электронных торговых площадках, осуществлять передачу финансовой отчётности и заверять запросы через налоговую службу.

После получения документов специалисты удостоверяющего центра оформляют ЭЦП для налоговой и сообщают заявителю о готовности в течение 24 часов. После приобретения понадобится установка сертификата подписи на компьютер.

Удаление программы

Если никаких проблем не обнаружено, ошибку неправильного алгоритма поможет устранить переустановка СКЗИ:

- Найти криптопровайдер через «Пуск».

- Выбрать команду «Удалить».

- Перезагрузить ПК.

Чтобы новая программа работала корректно, перед установкой требуется удалить все следы старой версии с помощью фирменной утилиты cspclean от CryptoPro:

- Запустить файл cspclean.exe на рабочем столе.

- Подтвердить удаление продукта клавишей «ДА».

- Перезагрузить компьютер.

Контейнеры, сохраненные в реестре, удалятся автоматически.

Алгоритм решения проблем с jacarta

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.

Идентификация токена

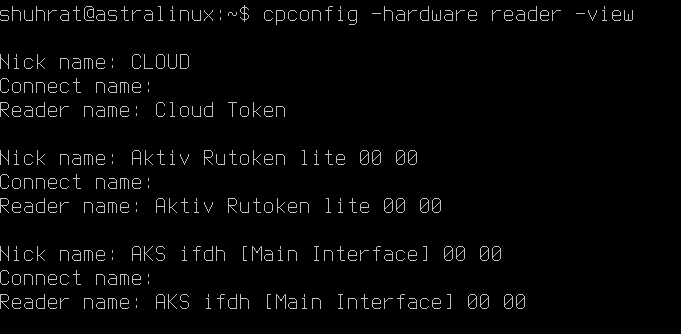

Для просмотра списка настроенных считывателей можно воспользоваться командой:

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view

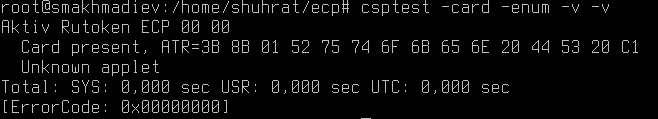

Чтобы узнать модель подключенного токена, следует ввести команду:

/opt/cprocsp/bin/amd64/csptest -card -enum -v -v

После чего система выдаст информацию о подключенном устройстве:

Проверить наличие носителей с контейнерами можно с помощью команды:

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum -unique

в формате FQCN, отображается имя носителя:

В этом случае будет выведен список носителей с контейнерами в следующем формате:

Где \. HDIMAGE – локальный носитель, \. HDIMAGETestCont123 – название контейнера, \. Aktiv Rutoken ECP 00 00 – название носителя (токена).

Подробная информация про “Имена контейнеров”

Информация о контейнерах

Для просмотра подробной информации о контейнерах воспользуйтесь командой:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘ИМЯ’ -info

Пример работы команды:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘Shuhrat’ -infoCSP (Type:80) v5. 10001 KC1 Release Ver:5. 11233 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 8981043GetProvParam(PP_NAME): Crypto-Pro GOST R 34. 10-2012 KC1 CSPContainer name: “Shuhrat”Signature key is available. HCRYPTKEY: 0x8f3b03Exchange key is available. HCRYPTKEY: 0x8f9883Symmetric key is not available. UEC key is not available.

CSP algorithms info: Type:Encrypt Name:’GOST 28147-89′(14) Long:’GOST 28147-89′(14) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026142

Type:Hash Name:’GR 34. 11-2012 256′(18) Long:’GOST R 34. 11-2012 256′(22) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032801

Type:Signature Name:’GR 34. 10-2012 256′(18) Long:’GOST R 34. 10-2012 256′(22) DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00011849

Type:Exchange Name:’DH 34. 10-2012 256′(18) Long:’GOST R 34. 10-2012 256 DH'(25) DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043590

Type:Exchange Name:’DH 34. 10-2012 256′(18) Long:’GOST R 34. 10-2012 256 DH'(25) DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043591

Type:Hash Name:’GOST 28147-89 MAC'(18) Long:’GOST 28147-89 MAC'(18) DefaultLen:32 MinLen:8 MaxLen:32 Prot:0 Algid:00032799

Type:Encrypt Name:’GR 34. 12 64 M'(14) Long:’GOST R 34. 12-2015 64 Magma'(27) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026160

Type:Encrypt Name:’GR 34. 12 128 K'(15) Long:’GOST R 34. 12-2015 128 Kuznyechik'(33) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026161

Type:Hash Name:’GR 34. 13 64 M MAC'(18) Long:’GOST R 34. 13-2015 64 Magma MAC'(31) DefaultLen:64 MinLen:8 MaxLen:64 Prot:0 Algid:00032828

Type:Hash Name:’GR 34. 13 128 K MAC'(19) Long:’GOST R 34. 13-2015 128 Kuznyechik MAC'(37) DefaultLen:128 MinLen:8 MaxLen:128 Prot:0 Algid:00032829

Type:Hash Name:’GR34. 11-12 256 HMAC'(20) Long:’GOST R 34. 11-2012 256 HMAC'(27) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032820

Status: Provider handles used: 6 Provider handles max: 1048576 CPU Usage: 6 % CPU Usage by CSP: 0 % Measurement interval: 119 ms

Virtual memory used: 15281652 KB Virtual memory used by CSP: 116572 KB Free virtual memory: 26053680 KB Total virtual memory: 41335332 KB

Physical memory used: 14602360 KB Physical memory used by CSP: 12576 KB Free physical memory: 5857712 KB Total physical memory: 20460072 KB

Key pair info: HCRYPTKEY: 0x8f3b03 AlgID: CALG_GR3410_12_256 = 0x00002e49 (00011849): AlgClass: ALG_CLASS_SIGNATURE AlgType: ALG_TYPE_GR3410 AlgSID: 73 KP_HASHOID: 1. 643. 2 (ГОСТ Р 34. 11-2012 256 бит) KP_DHOID: 1. 643. 1 (ГОСТ Р 34. 10 256 бит, параметры по умолчанию) KP_SIGNATUREOID: 1. 643. 1 (ГОСТ Р 34. 10 256 бит, параметры по умолчанию) Permissions: CRYPT_READ CRYPT_WRITE CRYPT_IMPORT_KEY 0x800 0x2000 0x20000 0x100000KP_CERTIFICATE: Not set.

Container version: 2Carrier flags: This reader is removable. This reader supports unique carrier names. This carrier does not have embedded cryptography. Keys in container: signature key exchange keyExtensions (maxLength: 1435): ParamLen: 46 OID: 1. 643. 9 Critical: FALSE Size: 19 Decoded size: 24 PrivKey: Not specified – 18. 2020 07:31:07 (UTC)

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Чтобы получить уникальные идентификаторы ключевых контейнеров используйте команду:

/opt/cprocsp/bin/amd64/csptest -keys -enum -verifyc -fqcn -un

Следует учесть про PIN-коды в контейнерах:

- если само устройство осуществляет аутентификацию (как, например, токен), то PIN при создании контейнера не создаётся, а предъявляется, так как он – свойство устройства. Как следствие: у всех контейнеров на токене одинаковый PIN.

- если устройство аутентификацию не осуществляет (как HDIMAGE), то при создании контейнера создаётся и PIN-код. Следствие: у всех контейнеров, PIN-код на HDIAMGE может быть разным.

Проверка работы контейнера

Для того чтобы проверить работу контейнера (в том числе возможность выполнения разных операций при текущей лицензии), следует выполнить команду:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ИМЯ -check

/opt/cprocsp/bin/amd64/csptestf -keyset -container Shuhrat -check

AcquireContext: OK. HCRYPTPROV: 28224051

Check header passed.

Signature key is available. HCRYPTKEY: 0x1b53883

Exchange key is available. HCRYPTKEY: 0x1b57e23

License: Cert without license

Check container passed.

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed (import restricted).

Check import passed.

Certificate in container matches AT_KEYEXCHANGE key.

PrivKey: Not specified – 18. 2020 07:31:12 (UTC)

Total: SYS: 0,030 sec USR: 0,140 sec UTC: 2,430 sec

Удаление контейнера

Для удаления контейнера следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\. Aktiv Rutoken ECP 00 00TestCont’ -deletek

Копирование контейнера

Для примера скопируем контейнер из локального хранилища в хранилище Рутокена ЕЦП:

csptestf -keycopy -contsrc ‘\. HDIMAGEКонтейнер_оригинал’ -contdest ‘\. Aktiv Rutoken ECP 00 00Контейнер_копия’

Смена пароля на контейнер (снятие паролей с контейнера)

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\. Aktiv Rutoken ECP 00 00TestContainer’ -change ‘новый_пароль’ -passwd ‘старый_пароль

В случае, если контейнеру с ключом не был задан PIN, следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\. Aktiv Rutoken ECP 00 00TestContainer’ -change ‘Ваш_новый_пароль’

Стоимость и сроки доставки

Бесплатная доставка осуществляется только до грузового терминала ТК СДЭК, если клиент находится в городе, где нет пункта самовывоза ТК СДЭК, до бесплатно доставляем до ближайшего терминала данной компании (СДЭК). Сроки по данной доставке устанавливаются согласно тарифам ТК и на усмотрение отправителя.

Срочного тарифа и адресной доставки, в услуге «Бесплатная доставка» нет.

Бесплатной доставкой можно воспользоваться только при заказе ККТ с полным комплектом услуг (касса под ключ). При данном условии, бесплатно доставляется только касса.

Если клиент покупает ККТ с полным комплектом услуг + другой товар (весы, денежный ящик, счетчик банкнот, принтер этикеток, 10 коробок чековой ленты и т. д), то бесплатно доставляем только ККТ, доставку на все остальное клиент оплачивает отдельно.

Условия бесплатной доставки по Москве и МО Ваш заказ доставляет курьерская служба:

- — Грастин (Москва и МО до 25 км от МКАД);

- — ETGO (Москва и МО до 25 км от МКАД)

- — Алгоритм (Москва и МО до 25 км от МКАД);

- — CDEK (от 25км от МКАД и более);

Бесплатной доставкой можно воспользоваться только при заказе ККТ с полным комплектом услуг (касса под ключ)! При данном условии, бесплатно доставляется только касса.

Бесплатная доставка осуществляется по Москве на следующий день после её оформления. По МО (до 25 км от МКАД) — 1-2 дня. В день планируемой доставки Вам необходимо ответить на звонок курьера, иначе он будет вынужден перенести доставку на следующий день.

Если Вы находитесь более чем 25 км от МКАД, то доставку осуществляет ТК CDEK до ближайшего к Вам пункта выдачи данной компании, согласно параметрам для данного направления (сроки сообщаются логистом при оформлении заказа на доставку).

Выбор ТК, по условиям бесплатной доставки, производится на усмотрение отправителя.

Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Перед импортом ключа, следует предварительно установить пакет

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE следует загрузить и поместить в предварительно созданную директорию:/etc/digsig/keys/legacy/cryptopro

- После чего выполнить команду:sudo update-initramfs -uk all

- и перезагрузить АРМ

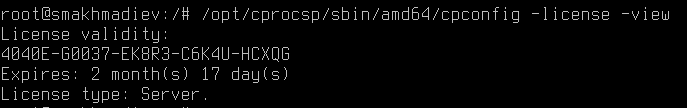

Проверить срок истечения лицензии можно командой:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Установка сетевой версии сбис на терминальном сервере

Для обеспечения одновременной работы до 5 пользователей системы электронного документооборота СБИС необходимо выполнить следующие операции.

При установке многопользовательской версии СБИС выбрать использование встроенной базы данных. Остальные настройки можно оставить без изменений.

При установке для синхронизации файлов предлагается подключить сетевой диск «S:» для каталога установки сервера СБИС. Этот диск должен быть доступен для всех пользователей.

Далее из каталога установки необходимо запустить инсталлятор клиентской части системы: sbis-setup-CLIENT-EO. exe

Для того, чтобы не возникало блокировок при одновременной работе пользователей, каждый из них должен работать с собственным экземпляром клиентского приложения. Всем пользователям нужно подключить еще один сетевой диск, например «L:».

Таймаут

Определяет время ожидания освобождения заблокированных данных. Например, один клиент открыл документ и работает с ним, второй клиент пытается этот документ удалить. Удалить документ не получится, пока первый клиент не закончит работу с ним. Команда удаления, вызванная вторым клиентом, будет ожидать освобождения документа (или каких-то занятых другим клиентом данных) в течение таймаута. Если за это время нужные данные не освободятся, второй клиент получит сообщение об ошибке.

О компании-разработчике

Компания «Аладдин Р. » основана 20 лет назад. Ее деятельность направлена на разработку и реализацию USB-токенов и смарт-карт (средств инициализации), ЭП для различных сервисов и систем. Еще одно профильное направление деятельности компании – обеспечение сохранности хранения информации любой значимости, в том числе и конфиденциальной.

Большинство продуктов и решений, предложенных «Аладдин Р. » за все время существования, заслуживали внимания. Кроме того, становились передовым решением, получаемым не только признание со стороны пользователей, но и различные награды.

Подготовка перед переносом программы сбис.

Необходимо выяснить место хранения контейнера, содержащего секретный ключ плательщика:

- если, отправляя отчеты Вы пользовались съёмный носителем (рутокен, USB-флэш накопитель или еТокен), то отыщите и проверьте его на актуальность и работоспособность;

- если же Вы, отправляя отчеты не пользовались внешними носителями, и при этом не располагаете на съёмном носителе копиями ключей плательщика, то, по-видимому, эта единственная копия ключей сохраняется в Вашем системном реестре. Найдя её, обязательно следует сделать её резервную копию на внешний съёмный носитель.

Далее необходимо провести проверку базу данных на предмет наличия ошибок:

- находясь в запущенной программе СБиС , заходим во вкладку «Выход» – «Переключение задач»;

- затем выбираем задачу ;

- далее переходим в закладку «База данных» – «Проверить базу данных»;

- и уже после проверки базы данных закрываем программу Jinnee, а в программе СБиС выбираем снова вкладку «Выход» – «Переключение задач», где выбираем задачу .

Затем следует выяснить местонахождение каталога с базой данных:

После чего, при выключенной программе СБиС , надо скопировать на внешний носитель Ваш каталог с базой данных.

Подготовка к установке сбис3 плагина

Для установки нам понадобится дистрибутив, качаем ПОЛНЫЙ пакет sbis3plugin-setup-full. msi.

Скачиваем дистрибутив на терминальный сервер и кладём в общедоступную папку, например, C:distribsbis.

На папку с плагином у пользователей терминального сервера должен быть доступ:

- чтение

- чтение и запуск

- просмотр содержимого

Диагностический архив для обращения в тех. поддержку

По всем вопросам установки СКЗИ в операционную систему, их настройки и обеспечения доступа к электронным ресурсам в сети Интернет можно обращаться в техническую поддержку Astra Linux и КриптоПро.

Для создания диагностического архива, можно воспользоваться следующей командой:

В результате должен получится cprodiag_день_месяц_год. tar. gz архив, который следует прислать в техническую поддержку Astra Linux и КриптоПро.

Изменение настроек сервера

Для изменения настроек сервера нажмите правой кнопкой по иконке сервера в трее , выберите пункт «Настройки сервера», в появившемся меню измените необходимые параметры (их назначение подробно описано далее, в разделе 3 данного руководства), нажмите «Сохранить», остановите, а затем запустите сервер, как описано ниже в п. «Запуск и остановка сервера».

Установка дополнительных пакетов с модулем поддержки для токена

Для корректной работы с токеном/смарт-картой обязательно требуется установить:

библиотека libccid, libgost-astra , пакеты pcscd

sudo apt install libccid pcscd libgost-astra

Пакеты с модулем поддержки:

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

sudo service pcscd restart

Начиная с версии КриптоПро 4. 0 R4 и выше, модули поддержки смарт-карт входят в состав пакета.

Настроить доступ к файлам на удаленных устройствах

В СБИС вы можете работать с файлами на удаленных устройствах. Например, открыть на рабочем компьютере документы, которые хранятся на домашнем.

Чтобы работать с файлами на удаленном ПК через СБИС, администратору системы и сотрудникам компании необходимо выполнить следующие действия.

- В разделе «Настройки/Безопасность» выберите уровень безопасности. От него зависят персональные настройки и настройки роли.Низкий — доступно чтение файлов с домашних ПК, а также запись и чтение на рабочих ПК.Средний — доступно только чтение файлов с домашних ПК.Высокий — доступ к удаленным ПК закрыт.Настраиваемый — доступ можно настроить самостоятельно.

- Низкий — доступно чтение файлов с домашних ПК, а также запись и чтение на рабочих ПК.

- Средний — доступно только чтение файлов с домашних ПК.

- Высокий — доступ к удаленным ПК закрыт.

- Настраиваемый — доступ можно настроить самостоятельно.

- Выберите уровень доступа к файлам на удаленных устройствах: «Просмотр» или «Просмотре и изменение».

После этого пользователи аккаунта компании смогут сами настроить доступ к своим ПК.

После того как администратор системы предоставил вам права, настройте доступ к файлам через СБИС:

Вставлен неверный носитель

Многие предприниматели путают ключ jacarta с электронной подписью для подачи деклараций в ФСРАР, и пытаются зайти в личный кабинет именно с использованием последней. Проверить, тот ли носитель вы вставили, можно несколькими способами.

Если вы еще не приобрели егаис, где взять jacarta с электронной подписью? Обратитесь в удостоверяющий центр вашего региона, который уполномочен продавать КЭП такого типа.

Электронная подпись описи содержания пакета недействительна

Одной КЭП можно сразу заверить несколько файлов. В одном письме адресат может отправлять комплект документации и отдельно к нему опись, где перечислены все файлы. Перечень документов тоже нужно визировать ЭП.

Если при попытке заверить ведомость пользователь увидит сообщение о недействительности сертификата, значит подписать основной комплект тоже не удастся. Эта ошибка распространяется на все типы файлов, а не на какой-то конкретный документ.

Причина сбоя — нарушение доверенной цепочки, о которой было сказано ранее. В первую очередь следует проверить наличие и корректность КС и ПС. Если они установлены, удалите эти файлы и загрузите снова.

Программа сбис, запущенная через remoteapp, не видит сетевой диск

Всем привет! Вообщем не получается разгадать одну проблему, есть сервер терминалов с программой если кто знает Sbis, запускаю по remoteApp, так вот на клиенте создал папку чтобы в Сбис доки грузить на сервер подключил диск с этой папкой через проброс по rdp но вот беда через обычный терминал она доступная эта папка/диск а через remoteApp в самом Сбис он не видит этот диск, то есть происходит как один день этот диск виден из сбис а на другой уже нет, никак не могу уловить в чем загвоздка может быть.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

FileSystemObject не видит сетевой дискдва компа (NT4 и Win2000) находятся в одном домене, подключаю на одном из них сетевой диск другого.

После установки Win8 не видит сетевой дискБыло: Windows 7 с подключенным Keenetic Giga и флэшка в качестве домашнего сетевого диска.

Задача, запущенная планировщиком, не видит сертификатов Здравствуйте. Есть такая проблема. Задача в планировщике запускается от имени Администратора с.

Медленная работа программы через сетевой дискЕсть два сервера которые находятся в разных подсетях. Один имеет ип адрес 192. 168. 220 другой.

evgenii3000, нет не может. а программы причем тут?

Добавлено через 1 минутуточно не знаю ,ща гляну.

кстати почему невозможно редактировать свойства сетевого диска, приходится удалять его и занового создавать. далее не могу посмотреть права пользователя(группы), они наверно в политиках прописаны у меня туда нет доступа.

Добавлено через 2 минутысоответсвенно администратора мне тоже не назначить) ну если других видимых причин тогда все. Пока временно решил проблему расшариванием обычной папки. Может потом сделаем по нормальному через rdp ну да ладно

Добавлено через 2 минутысмущает только то что один день работал а другой нет) даже так утром работал к вечеру нет уже и опять же если по обычному rdp все нормально может прав не хватает remoteApp только где это настраивается.

Установка эцп сбис на компьютер инструкция

Вы приобрели ключ электронной подписи в Удостоверяющем центре «Тензор». Однако чтобы участвовать в электронных торгах или предоставлять сведения в различные ведомства, недостаточно просто вставить носитель с ключом ЭП в компьютер — нужно выполнить некоторые настройки и установить специальное программное обеспечение.

Для работы с ЭП необходимо установить:

- средство криптографической защиты информации (далее — СКЗИ) — специальную программу, которая требуется для подписания документов электронной подписью и шифрования;

- корневые сертификаты УЦ «Тензор»;

- драйверы для носителей электронной подписи (Рутокен или JaCarta);

- библиотеку Capicom — программный модуль для работы с электронной подписью в браузере;

- КриптоПро Browser plug-in для создания и проверки электронной подписи;

- а также настроить Microsoft Internet Explorer.

Мы разработали Мастер настройки рабочего места, с помощью которого можно легко установить все эти программы и выполнить настройки.

Установку должен выполнять пользователь с правами администратора компьютера. Если у вас нет таких прав, обратитесь к системному администратору.

Запуск и остановка сервера

Для остановки сервера нажмите по иконке в трее правой кнопкой мыши, в появившемся меню выберите пункт «Остановить сервер». Для запуска сервера после остановки нажмите правой кнопкой мыши по иконке сервера в трее , в появившемся меню выберите пункт «Запустить сервер». В случае , если сервер не запускается, подробности можно найти в лог-файле ( по-умолчанию он лежит в папке LOGS ).

Плагин для Линукс

Чтобы корректно работать с электронной подписью в интернете, понадобится плагин для браузера и специальная утилита alien. Для этого требуется выполнить следующие шаги:

- Активировать alien — sudo apt install alien;

- Распаковать сохранённый архив — cades_linux_amd64.zip;

- Перейти в папку с файлами;

- Открыть Терминал через контекстное меню и задать команду для преобразования rpm в deb-пакеты — sudo alien -kci cprocsp-pki-cades_2.0.0-2_amd64.deb;

- После данных действий установка будет завершена, а подпись готова к работе.

Купить подходящую лицензию продукта КриптоПро для Linux рекомендуем в нашем интернет-магазине. Оставьте короткую заявку, для бесплатной консультации специалиста.

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www. cryptopro. ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет КриптоПро CSP 4 и выше версии – пакет для 64 разрядной системы.

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию.

Для написания настоящей статьи была использована сертифицированная версия ПО «КриптоПро» «4. 0 R4». При этом был выполнен следующий алгоритм действий:

1) загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb. tgz»;

2) открыть “Терминал Fly” (alt+T);

3) разархивировать полученный архив в терминале командой:

tar -zxf linux-amd64_deb. tgz

5) перейти в каталог с ПО:

6) выполнить установку ПО с помощью запуска сценария “install. sh” или “instal_gui. sh” командой:

* Выбрать необходимые модули, библиотеки.

Как разблокировать эцп в налоговой

Для начала необходимо убедиться, кто и по какой причине заблокировал электронную подпись:

Необходимо устранить все возможные причины, приведшие к блокировке. Уточнить срок действия сертификата ЭЦП, возможно, потребуется оформить его перевыпуск. Проверить, совпадает ли регион прописки руководителя компании и фирмы, достоверность юридического адреса и изменения в ЕГРЮЛ.

Риск аннулирования сертификата ключа цифровой подписи возникает при отсутствии подтверждения владения соответствующим ключом от владельца. Если обстоятельство доказано, то налоговая инспекция имеет право заблокировать инструмент.

Для разблокировки подписи понадобится:

Чтобы избежать блокировки, достаточно отслеживать достоверность и актуальность информации об организации, срок годности сертификата ЭЦП и работу с подписью уполномоченным лицом.

По всем вопросам можно обратиться в службу поддержки портала налоговой, заполнив форму обращения в техподдержку

Не установлен драйвер для аппаратного ключа егаис

Возможно, вы пытаетесь использовать для егаис ключ, драйверкоторого еще не установлен. При первом подключении jacarta происходит автоматическая установка основных программ. Это стандартная процедура для любой новой флеш-карты, которая занимает от 1 до 5 минут.

После окончания установки в правом нижнем углу появляется уведомление об успешном завершении.

Как пользоваться КриптоПро для Линукс

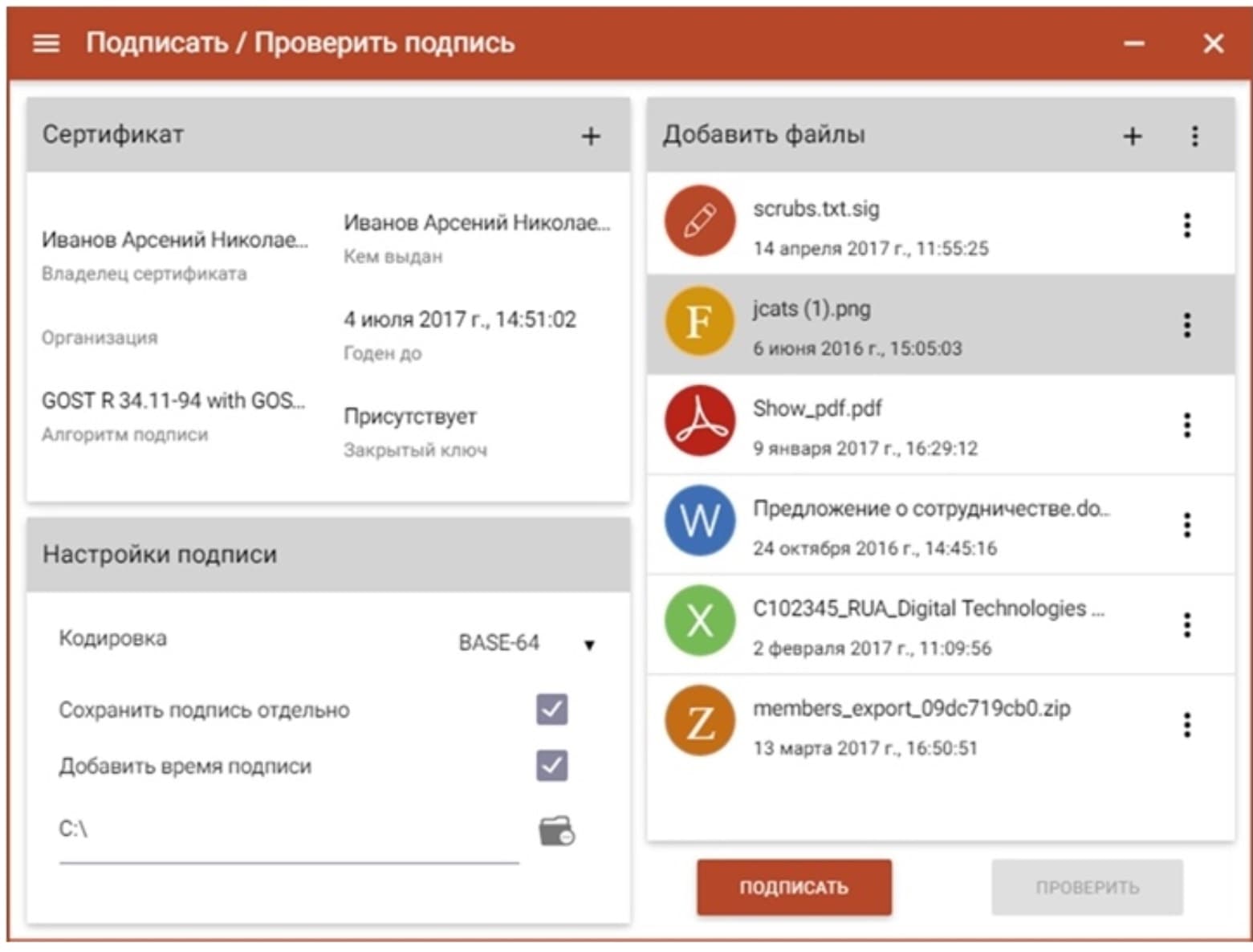

Работа на КриптоПро для Линукс реализована с помощью использования консоли. Данный способ взаимодействия с электронными документами привычен специалистам. Рядовому пользователю удобно работать через графический интерфейс. Чтобы все клиенты могли использовать возможности CryptoPro Linux, было разработано КриптоАРМ ГОСТ.

КриптоАРМ ГОСТ — это приложение, которое позволяет работать с электронной подписью и документами через понятный интерфейс. Устанавливается на компьютер или мобильное устройство. Управление осуществляется с помощью курсора мыши, клавиатуры или касания экрана. Программа предоставляется бесплатно на 14 дней, после чего следует купить лицензию.

Настройте обновление сбис плагина

СБИС Плагин обновляется автоматически, если у пользователя есть права:

- загружать файлы в папку %TEMP% (. AppDataLocalTemp);

- загружать файлы в директорию, в которую установлен СБИС Плагин данного пользователя (по умолчанию: %AppData%SbisLauncher);

- запускать файлы с расширением *.exe.

Настройте обновления СБИС Плагина:

- При выходе новых версий установите СБИС Плагин с помощью групповых политик.

- Настройте групповые политики таким образом, чтобы пользователям было разрешено запускать *.exe-файлы, подписанные международными сертификатами. Дистрибутив СБИС Плагина содержит такую цифровую подпись.

Ошибка «у вас отсутствуют полномочия действовать от лица организации без доверенности» при регистрации юрлица

Необходимо проверить корректность указанных данных и полномочия сотрудника в выданной квалифицированной электронной подписи.

Для управляющей компании сертификат ЭЦП содержит ФИО руководителя и реквизиты организации, управление которой осуществляет. Перед первым входом по сертификату дочерней организации доверенность на руководителя управляющей компании регистрируется в ФНС.

Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34. 10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34. 10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3. 9, 4. 0 и КриптоПро JCP 2. 0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34. 10-2001. В случае если ваша система использует ключи ГОСТ Р 34. 10-2001, просим принять во внимание инструкцию.

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64. ini в существующую секцию Parameters:

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4. 0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34. 10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP, а также Клиент HSM 2. 0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34. 10-2001 после 1 января 2019 года в виде соответствующих предупреждающих окон.

Размер кэша

В процессе работы сервера данные, к которым идет обращение, временно хранятся в памяти, и, при последующих обращениях, доступ к ним будет быстрее. Чем больше размер кэша , тем больше оперативной памяти требуется для работы сервера. Следует найти компромисс между скоростью работы и занимаемой памятью (оставить размер кэша по умолчанию — неплохой вариант).

Для того , чтобы новые настройки вступили в силу, нужно сохранить их, а затем остановить и запустить сервер (см. раздел 2 «Работа с сервером» данного руководства).

Установка единого клиента jacarta pki

Единый Клиент JaCarta– это специальная утилита от компании “Аладдин”, для правильной работы с токенами JaCarta. Загрузить последнюю версию, данного программного продукта, вы можете с официального сайта, или у меня с облака, если вдруг, не получиться с сайта производителя.

Далее полученный архив вы распаковываете и запускаете установочный файл, под свою архитектуру Windows , у меня это 64-х битная. Приступаем к установке Jacarta драйвера. Единый клиент Jacarta, ставится очень просто (НАПОМИНАЮ ваш токен в момент инсталляции, должен быть отключен). На первом окне мастера установки, просто нажимаем далее.

Принимаем лицензионное соглашение и нажимаем “Далее”

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

Если выберете “Выборочную установку”, то обязательно установите галки:

- Драйверы JaCarta

- Модули поддержки

- Модуль поддержки для КриптоПРО

Через пару секунд, Единый клиент Jacarta, успешно установлен.

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

Настроить сетевую версию сбис на терминальном сервере

Настроить сетевую версию СБИС на терминальном сервере

Рекомендуем использовать для сдачи отчетности онлайн-версию СБИС. Она удобнее, не требует обновления, имеет больше функций — ЭДО, «Все о компаниях и владельцах», ОФД и ЕГАИС, «Поиск и анализ закупок», а также обладает рядом других преимуществ.

В терминальном режиме СБИС устанавливается на сервере, где выполняются все вычислительные процессы. Пользователи получают к нему доступ и работают, как в обычном приложении на компьютере.

В операционных системах Windows подключение осуществляется по протоколу RDP (Remote Desktop Protocol — протокол удаленного рабочего стола).

Если вы используете Pervasive SQL Workgroup, убедитесь, что он установлен как служба. Для этого на сервере перейдите в «Пуск/Панель управления/Администрирование/Службы» и проверьте, есть ли в списке служба «Pervasive PSQL Workgroup engine».

Назначьте права доступа на чтение и запись пользователям, которые будут работать с программой.

При работе с сервером Pervasive SQL по терминалу через Terminal Service может не хватать прав на некоторые операции выполняемые через «Pervasive Control Center». Например, на создание базы данных.

В этом случае на сервере запустите программу regedit. exe и исправьте следующий ключ реестра Windows:

# «КаталогИсточник» — Содержит путь к каталогу источнику файлов. # По умолчанию: рабочий каталог запуска утилиты синхронизации.

# «КаталогПриемник» — Содержит путь к каталогу приемнику файлов. Если # данного каталога не существует, он будет создан. В этом параметре # допускается использование переменных окружения среды # например, чтобы установить синхронизацию в домашний каталог пользователя # необходимо указать каталог приемник в виде # КаталогПриемник=%HOMEDRIVE%%HOMEPATH%SBIS_20_CLIENT # По умолчанию:

Все пользователи должны запускать СБИС с помощью файла fsynchro. ini.

На сервере установите СКЗИ и вставьте носитель с электронной подписью.

Если ЭП записана на защищенный носитель, установите драйвер для него (Рутокен, JaCarta) на сервере и на клиентских местах, где будет использоваться ключ.

Чтобы подпись можно было использовать на сервере, в параметрах RDP настройте доступ к локальным устройствам и ресурсам. При этом токен с ЭП должен быть вставлен на клиентском месте, а не на сервере, иначе ЭП не будет определяться.

Проверка подписи в файле

Для проверки прикрепленной подписи выполните:

Найдено сертификатов: 4Цепочки сертификатов проверены. Папка ‘. /’:raport. pdf. sig. Проверка подписи.

Естественный

использовать ключ -verall, указывающий, что надо найти всех подписавших, в том числе в сообщении:

CryptCP 5. 0 (c) “КРИПТО-ПРО”, 2002-2018. Утилита командной строки для подписи и шифрования файлов. Папка ‘/home/shuhrat/smolensk/’: /home/shuhrat/smolensk/raport. pdf. Проверка подписи.

Цепочки сертификатов проверены. Папка ‘. /’: raport. pdf. Проверка подписи.

Обучающий

указать в качестве хранилища сертификатов само сообщение (ключ -f):

Назначение

Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

В качестве СКЗИ разрешается использовать только КриптоПро CSP следующих версий:

- КриптоПро CSP версии 4.0 R4;

- КриптоПро CSP версии 5.0;

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base.

СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно- программным модулем доверенной загрузки (АПМДЗ).

При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS.

Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP.

КриптоПро Linux установка в Astra

Astra Linux — это отечественная операционная система на базе ядра Linux, для бюджетных организаций: армии, полиции, школы, больницы и других учреждений. Разработана в качестве альтернативы популярным зарубежным ОС во время реализации национальной стратегии импортозамещения. ОС также подходит и для домашнего пользования.

Инсталляция в Linux осуществляется через консоль. Пользователь вводит специальные текстовые команды. Данный процесс происходит вручную или автоматически. Рассмотрим, как установить CryptoPro Linux с помощью второго способа. Понадобится выполнить следующие действия:

Установка криптопровайдера КриптоПро для других версий операционных систем Линукс происходит аналогично.

Проблемы с браузером

Для заверки электронных файлов в интернете разработчик СКЗИ рекомендует использовать встроенный веб-обозреватель MIE. Но даже с ним бывают сбои. Если это произошло, зайдите в браузер под ролью администратора:

- Кликните по значку браузера на рабочем столе.

- В контекстном меню выберите соответствующую роль.

Чтобы всякий раз не предпринимать лишние действия, в настройках можно задать автоматический доступ под нужными правами. Неактуальную версию браузера необходимо обновить до последнего релиза. Также следует отключить антивирусные программы, так как многие из них блокируют работу СКЗИ, воспринимая как вредоносное ПО.