- Системные требования КриптоПро DSS

- Системные требования «КриптоПро NGate»

- Архитектура «КриптоПро NGate»

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- Архитектурные решения ПАК Крипто Про DSS

- Функциональные возможности «КриптоПро NGate»

- Методы аутентификации

- Возможности интеграции

- Новые функции и улучшения

- Мониторинг функционирования и доступности

- Обязательно ли использовать Криптопро CSP?

- Если кратко

- Интересные статьи

- Зачем нужна программа «Криптопро CSP»?

- Работа с Крипто Про DSS

- Электронная подпись документов

- Усовершенствование электронной подписи

- Шифрование электронных документов

- Расшифрование электронных документов

- Проверка электронной подписи

- Проверка статуса сертификата

- Аудит действий пользователей и операторов

- Интерфейс мобильного приложения КриптоПро myDSS

- Функциональные возможности КриптоПро DSS

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- Обеспечение отказоустойчивости и доступности

Системные требования КриптоПро DSS

КриптоПро DSS предоставляет пользователям интерактивный веб-интерфейс для управления криптографическими ключами и создания ЭП под документом, который пользователь загружает на КриптоПро DSS. Таким образом, для работы с КриптоПро DSS пользователю необходим только веб-браузер, никаких СКЗИ или средств электронной подписи устанавливать не нужно. Благодаря этому использовать функции КриптоПро DSS можно с любого устройства с любой аппаратной платформой с любой операционной системой, где есть веб-браузер.

КриптоПро DSS поддерживает все основные операционные системы, такие как Microsoft Windows, macOS, Linux.

Например, КриптоПро DSS функционирует на платформах Microsoft Windows 7 и выше (x86 и x64) под управлением Microsoft. NET Framework версии 2. 0 и выше.

Веб-браузеры, которыми пользователи могут воспользоваться для работы с КриптоПро DSS:

- Mozilla Firefox;

- Google Chrome;

- Opera;

- Apple Safari;

- Яндекс.Браузер.

В процессе работы возможна перенастройка параметров безопасности обозревателя Microsoft Internet Explorer (добавление надежных узлов, разрешение выполнения сценариев ActiveX для узлов из зоны надежных). При этом могут потребоваться действия по корректированию доменной политики безопасности.

Перед началом работы с КриптоПро DSS необходимо установить расширение для браузера CryptoPro Extension for CAdES Browser Plug-in и плагин.

Мобильное приложение КриптоПро myDSS поддерживает Android 4. 0 и выше, iOS 8. 0 или более поздние версии.

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).

Архитектура «КриптоПро NGate»

С точки зрения архитектуры NGate состоит из следующих компонентов: клиента (в виде VPN-клиента или браузера), сервера (самого шлюза) и системы управления (центра управления сетью, ЦУС). Дополнительно потребуется организовать автоматизированное рабочее место (АРМ) для администратора.

Основой серверной части NGate является криптопровайдер «КриптоПро CSP». В новой версии шлюза используется обновлённая его редакция — 5. 0 R2. В ней помимо прочего реализована работа с алгоритмами «Кузнечик» (ГОСТ 34. 12-2015) и «Магма» (ГОСТ 28147-89), добавлена и расширена поддержка отечественных операционных систем («Аврора», Astra Linux, ALT Linux). Кроме того, появились возможности по построению решений на базе отечественных процессоров «Байкал». Таким образом, стало возможным полноценное импортозамещение при внедрении криптографического шлюза для организации защищённого удалённого доступа ко критическим ресурсам.

В зависимости от размера конкретной организации, её сетевой инфраструктуры, предполагаемого количества клиентов, одновременных подключений и других параметров возможны два варианта конфигурации.

Минимальная — единое решение из одного криптошлюза, объединённого с центром управления на одной аппаратной или же виртуальной платформе. Такой вариант подойдёт для использования небольшими организациями, у которых нет филиалов или сетевая инфраструктура которых не разнесена по разным центрам обработки данных (ЦОДам). Эта конфигурация является самой простой в установке и настройке, однако не может обеспечить высокую отказоустойчивость и производительность при доступе к ресурсам, системам и приложениям.

Рисунок 1. Схема внедрения «КриптоПро NGate» в минимальной конфигурации

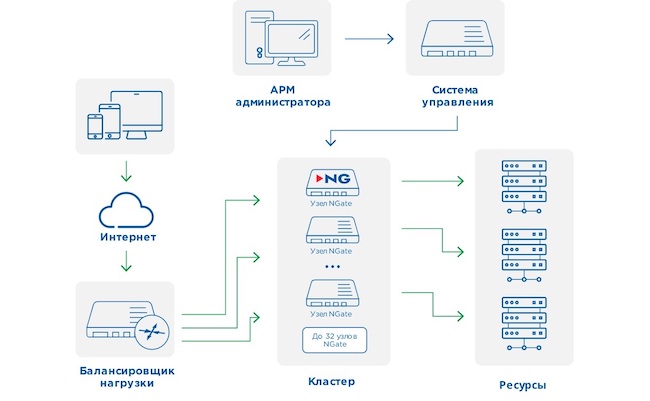

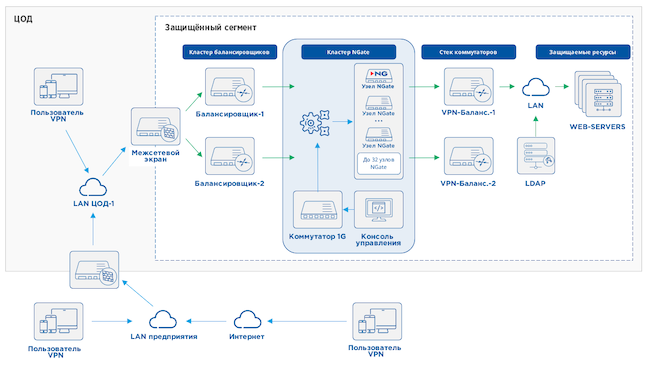

Кластерная конфигурация позволяет построить распределённую, отказоустойчивую и хорошо масштабируемую в части производительности систему. В этом варианте предусматривается объединение нескольких криптошлюзов (до 32 узлов единовременно) в один кластер. При этом центр управления сетью устанавливается отдельно и образует единую (централизованную) систему для настройки, мониторинга работы всех криптошлюзов и управления доступом к требуемым ресурсам и системам организации. Возможности центра управления по автоматизированной загрузке настроек и конфигураций на новые криптошлюзы в кластерах существенно облегчают и ускоряют процессы связанные как с вертикальной, так и с горизонтальной масштабируемостью системы. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку балансировщик синхронизирует данные о сессии между устройствами и соединение перераспределяется на свободные узлы кластера. Может использоваться любой балансировщик, способный распределять TCP-соединения по узлам кластера, в том числе бесплатный HAProxy.

Рисунок 2. Схема внедрения «КриптоПро NGate» в виде кластера

Рисунок 3. Реализация технологии TLS VPN с помощью «КриптоПро NGate» в виде кластера

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

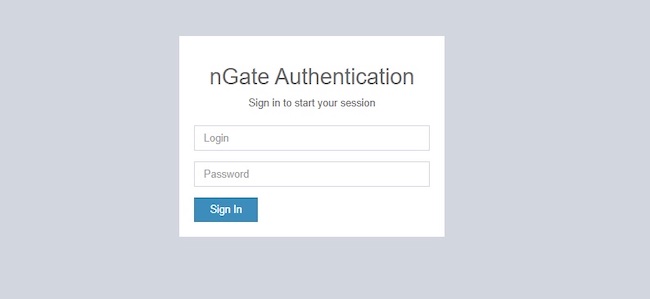

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

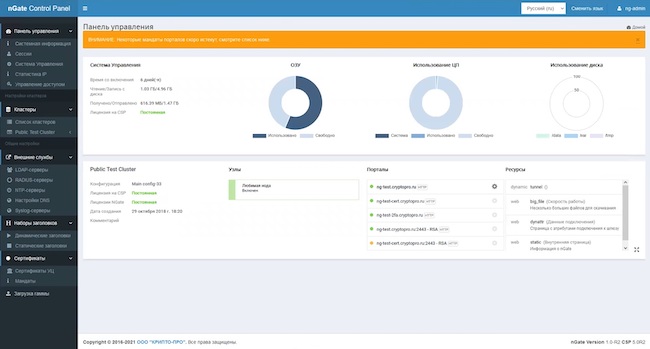

Панель управления

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

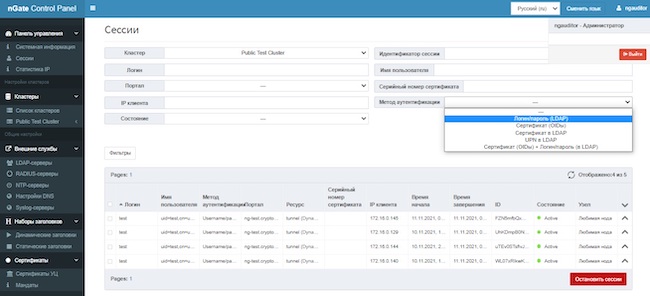

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

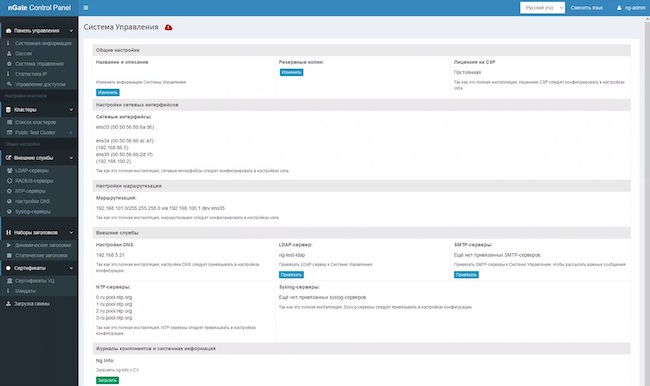

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

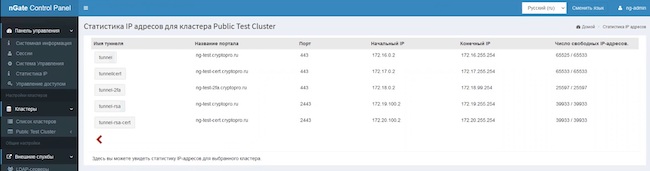

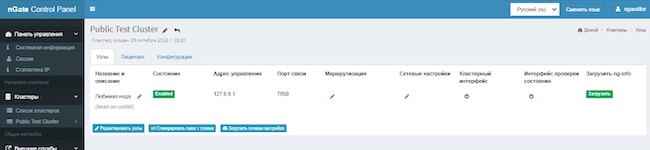

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

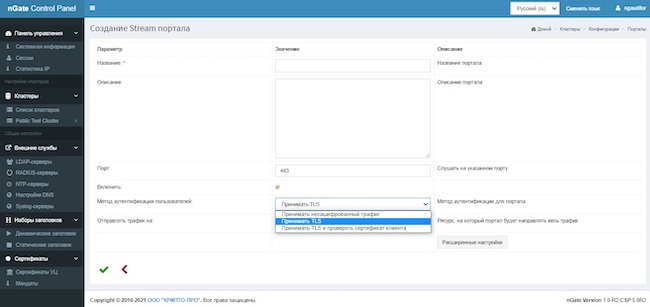

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

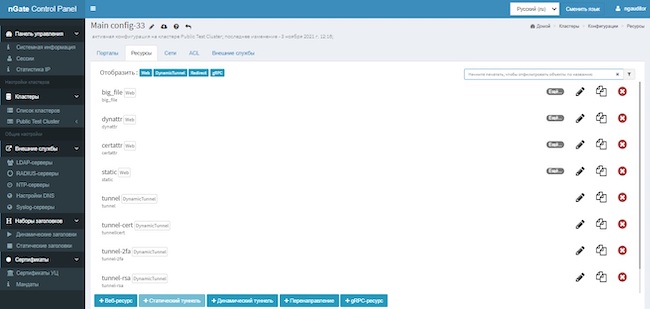

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

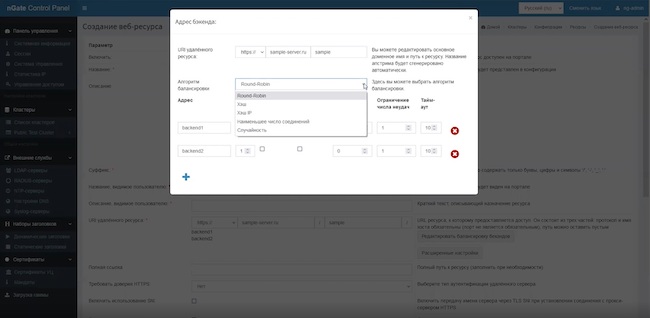

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

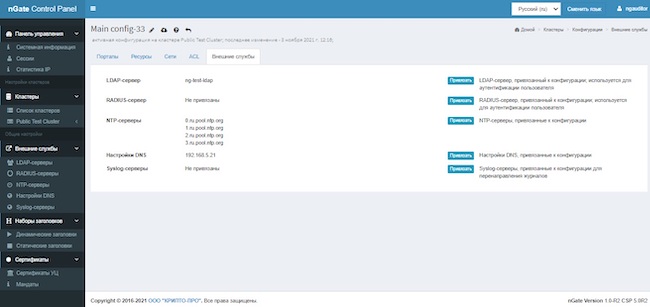

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

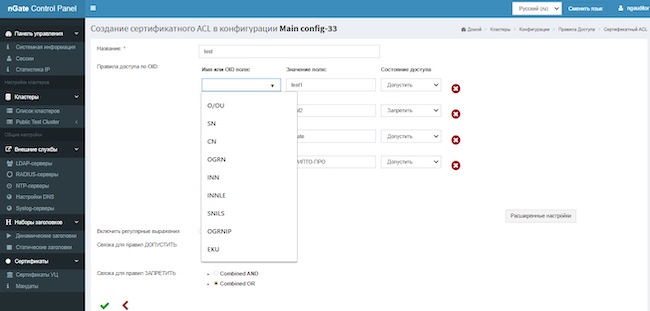

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

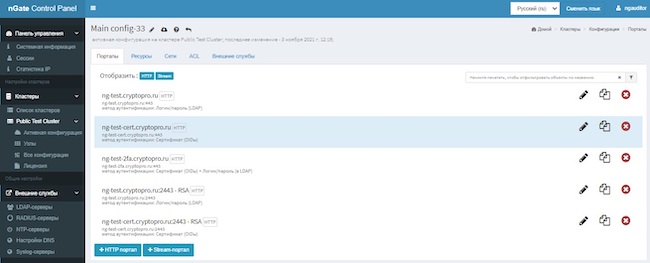

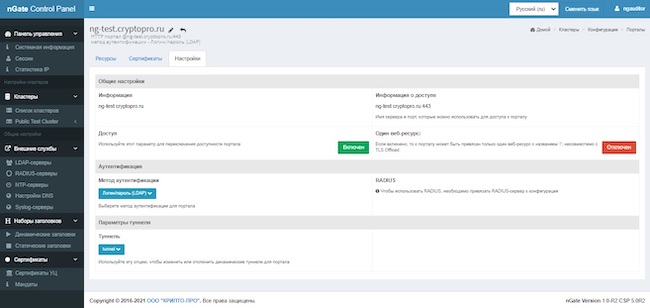

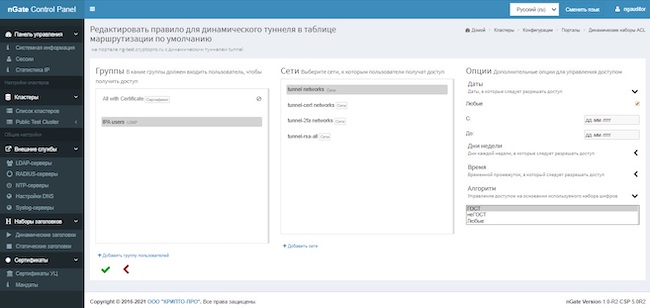

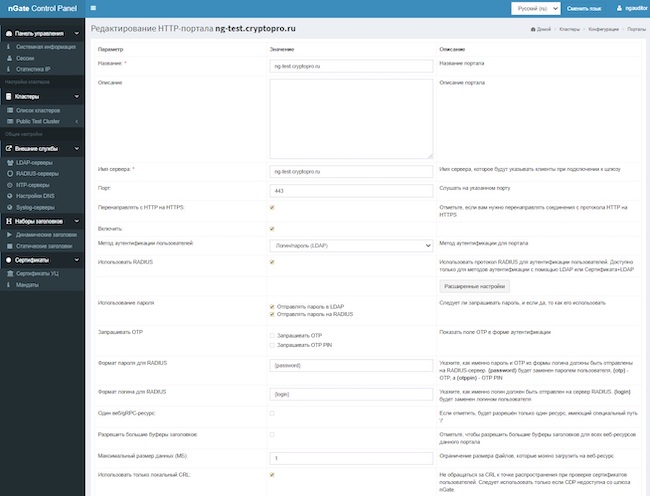

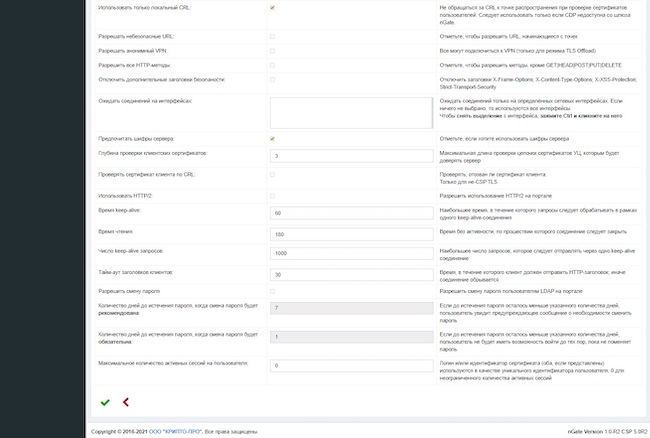

Настройка порталов

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

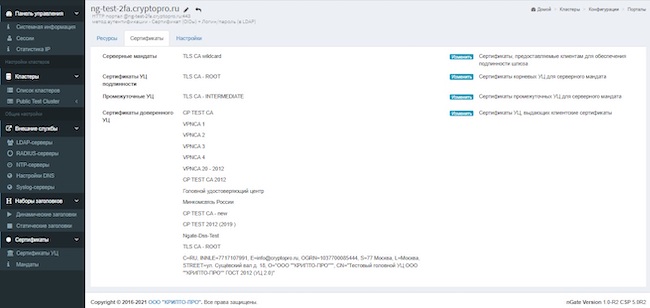

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

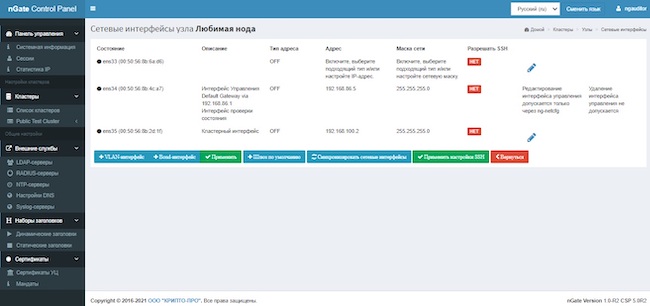

Настройки узлов

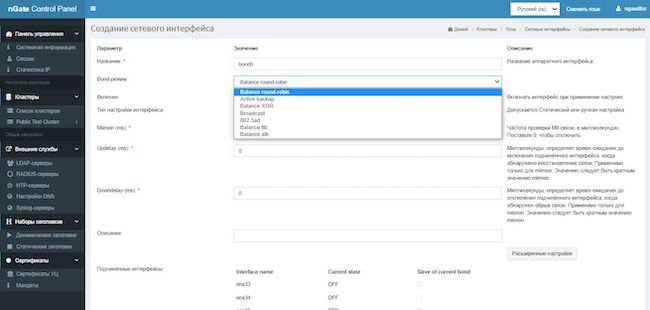

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

Архитектурные решения ПАК Крипто Про DSS

КриптоПро DSS предлагается в трех вариантах:

- ПАК КриптоПро DSS — сервер ЭП и КриптоПро HSM;

- КриптоПро DSS Lite является облегченной версией КриптоПро DSS и предназначен для подписания документов электронной подписью в браузере;

КриптоПро DSS Lite позволяет подписывать документы всех распространенных форматов на различных платформах, используя любые веб-браузеры и ключевые носители.

Гибкая модель лицензирования позволяет отказаться от покупки и установки плагинов и дополнительных приложений для подписания различных форматов документов.

Поддерживаются следующие форматы документов:

- PKCS#7/CMS/CAdES;

- Microsoft Office;

- PDF (CMS/CAdES);

- XMLDSig.

Предоставляет единую точку входа для подписания документов и управления сертификатами пользователя.

КриптоПро myDSS – это приложение для смартфона (myDSS доступен для скачивания в Google Play и App Store), которое позволяет подписывать квалифицированной электронной подписью документы и контролировать действия пользователя в системах дистанционного банкинга, порталах госуслуг, системах ЭДО, электронных торговых площадках и т.

КриптоПро myDSS представляет собой совместную разработку компаний КриптоПро и SafeTech на базе программно-аппаратного комплекса облачной электронной подписи КриптоПро DSS и системы подтверждения электронных транзакций PayControl.

КриптоПро myDSS объединяет удобство и экономическую эффективность облачных технологий с максимальным уровнем безопасности, что позволяет использовать все юридические и технические свойства квалифицированной электронной подписи при построении систем онлайн-взаимодействия.

В основе КриптоПро myDSS лежит технология, которая обеспечивает строгую криптографическую аутентификацию пользователей, безопасное online-взаимодействие, отображение документа и подтверждение операций. Это позволяет сервису облачной электронной подписи КриптоПро DSS выполнить требования, предъявляемые регулятором к средствам электронной подписи.

Криптографическая аутентификация и защита канала между приложением и сервером КриптоПро DSS гарантируют, что только легальный пользователь сможет воспользоваться ключами подписи.

Ключи электронной подписи пользователей хранятся в сертифицированном КриптоПро HSM в неизвлекаемом виде.

Комплексное решение КриптоПро myDSS включает:

- серверную часть, в которой в КриптоПро HSM хранятся ключи электронной подписи,

- систему, управляющую процессами формирования подписи на стороне сервера,

- приложение для смартфона, которое визуализирует пользователю подписываемый документ и вырабатывает операции на подписание,

- защищенные каналы взаимодействия клиентской и серверной частей,

- является полноценным средством электронной подписи. Условно его можно назвать «большим токеном».

КриптоПро myDSS предназначен для применения в следующих сферах деятельности:

- системы интернет-банкинга или мобильного банкинга, в которых необходимо использование квалифицированной электронной подписи;

- порталы государственных услуг, системы сдачи электронной отчетности;

- системы электронной коммерции;

- системы электронного документооборота.

Благодаря максимальной гибкости и отсутствию ограничений на бизнес-процессы КриптоПро myDSS может применяться при автоматизации любых видов деятельности, в которых необходимо обеспечить юридическую значимость подтверждения пользователей.

ПАК Крипто Про DSS разворачивается на сервере (Сервер ЭП) и работает в связке с КриптоПро HSM. В частности, создание и хранение ключей электронной подписи пользователей осуществляется с использованием специального защищенного модуля КриптоПро HSM.

КриптоПро HSM предоставляет криптографический сервис пользователям и предназначен для выполнения следующих функций: создание и проверка электронной подписи; вычисление хэш-функции; шифрование и расшифрование блоков данных; вычисление имитовставки блоков данных; генерация и защищенное хранение ключевой информации (все ключи хранятся в зашифрованном виде); управление учетными записями пользователей криптографического сервиса.

Одним из преимуществ использования КриптоПро DSS является отсутствие привязки пользователя к настроенному рабочему месту. Настройку криптографических механизмов и форматов, например, установку средства криптографической защиты (программы КриптоПро CSP), и управление ключами берут на себя серверные компоненты КриптоПро DSS. Доступ к ключу ЭП можно получить с настольного компьютера, с ноутбука, с планшета и со смартфона. Для работы КриптоПро DSS требуется установить лишь удобное средство аутентификации. Варианты аутентификации пользователей для работы с КриптоПро DSS рассмотрены ниже.

Для безопасного хранения и использования секретных ключей ЭП удостоверяющих центров и пользователей применяется КриптоПро HSM, который выполняет операции формирования, проверки ЭП и вычисления значений хэш-функции, шифрования и расшифровки данных. КриптоПро HSM снабжен датчиками вскрытия, механизмами доверенной генерации и уничтожения ключей, защитой от утечек по побочным каналам и от внутреннего нарушителя (администратора), а также другими уровнями защиты, соответствующими классу КВ2. Ключи становятся неизвлекаемыми и некомпрометируемыми.

Пользователь получает доступ к своим ключам только после прохождения процедуры надежной многофакторной аутентификации в КриптоПро DSS. При этом дополнительно каждый ключевой контейнер может защищаться индивидуальным PIN-кодом, который знает и может сменить только владелец ключа электронной подписи.

Для прохождения аутентификации в КриптоПро DSS реализуются следующие способы:

- криптографическая аутентификация по алгоритму HMAC в соответствии с Р-50.1.113-2016 с помощью мобильного приложения myDSS или специального апплета на SIM-карте;

- двухфакторная аутентификация с использованием цифровых сертификатов и USB-токенов или смарт-карт;

- Для формирования неквалифицированной электронной подписи также могут использоваться:

- двухфакторная аутентификация с дополнительным вводом одноразового пароля, доставляемого пользователю посредством SMS (OTP-via-SMS)..

Управление пользователями КриптоПро DSS осуществляется администратором (оператором), который имеет возможность посредством веб-интерфейса или API выполнять следующие действия:

- создание пользователя;

- блокирование и удаление пользователя;

- генерация ключа электронной подписи пользователя;

- формирование и передача в удостоверяющий центр запроса на создание сертификата ключа проверки электронной подписи;

- установку полученного сертификата пользователю;

- настройку параметров аутентификации пользователей;

- аудит и формирование аналитической отчетности по выполняемым пользователями операциям;

- сброс пароля в случае его утраты пользователем.

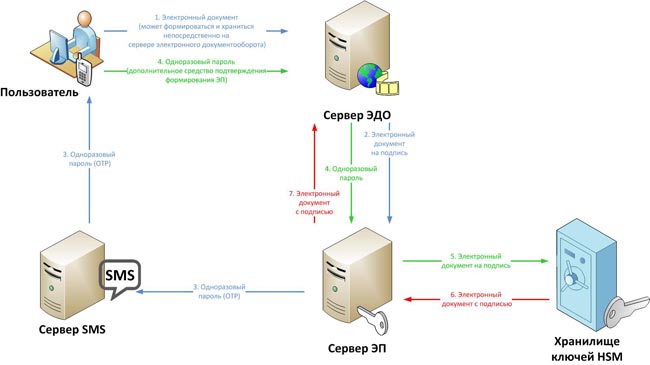

КриптоПро DSS позволяет интегрировать использование сервера электронной подписи в существующие бизнес-процессы и системы (например, ЭДО, ДБО и т. На рисунке 1 приведен пример того, как может быть развернут КриптоПро DSS и приведены стадии подписания электронного документа ЭП в системе электронного документооборота (ЭДО). При этом вместо ЭДО может быть и другая система, например, система дистанционного банковского обслуживания (ДБО).

Рисунок 2. Пример архитектурного решения КриптоПро DSS, интегрированного с системой ЭДО

- Пользователь формирует и отправляет электронный документ в систему ЭДО.

- Для подтверждения подписания документа КриптоПро DSS направляет пользователю SMS-сообщение, содержащее код подтверждения подписания. Либо через мобильное приложение КриптоПро myDSS у пользователя запрашивается разрешение на подпись документа.

- Пользователь вводит полученный код подтверждения в поле формы веб-интерфейса КриптоПро DSS. Если используется КриптоПро myDSS, то документ отображается в приложении, для подтверждения операции пользователь вводит пароль (или, если пароль сохранен, проходит аутентификацию Touch ID/Face ID).

- КриптоПро DSS, используя функции ПАКМ КриптоПро HSM, отправляет запрос на подписание документа с использованием закрытого ключа пользователя.

- КриптоПро HSM направляет подписанный документ обратно на сервер ЭП (КриптоПро DSS).

- КриптоПро DSS перенаправляет пользователя в систему ЭДО, передавая в перенаправлении подписанный документ.

Функциональные возможности «КриптоПро NGate»

Подробное описание основных режимов работы шлюза приведено на основной странице, посвящённой его особенностям. Мы дадим краткое определение этих режимов, достаточное для формирования чёткого представления о них.

В режиме сервера портального доступа криптошлюз также находится посередине между пользователями и защищаемыми ресурсами, к которым пользователь также подключается через браузер, но, в отличие от предыдущего варианта, берёт на себя аутентификацию пользователей и предоставляет доступ к целевым ресурсам через промежуточный веб-портал, являющийся частью NGate. Криптошлюз позволяет гибко управлять доступом на основе определённых политик, правил, пользовательских ролей и других параметров таким образом, что становится возможным разграничивать области видимости в зависимости от уровня доверия по отношению к пользователю.

Режим VPN-сервера предназначен для реализации безопасного удалённого доступа сотрудников организации (на их устройства устанавливается VPN-клиент) к произвольным корпоративным ресурсам (файловым хранилищам, доступ по RDP и т. ) с использованием технологии динамического туннелирования VPN TLS.

Методы аутентификации

NGate поддерживает разнообразные способы аутентификации, а также возможность их комбинировать:

- по сертификату (реализована не только простая проверка на валидность, но и аутентификация по различным полям сертификата: Organization, Organizational Unit (O / OU), Enhanced Key Usage, а также по дополнительным наборам полей, например СНИЛС, ИНН и т. д., в том числе при пустых полях O / OU);

- с использованием сертификата присутствующего во внешней службе каталогов (Microsoft AD, LDAP);

- по одноразовому паролю (One-Time Password, OTP) при интеграции с RADIUS-сервером;

- с использованием сертификатов расположенных на различных токенах и смарт-картах (Aladdin, «Рутокен», Esmart и др.).

Возможности интеграции

Для расширения функциональных возможностей и формирования комплексных решений по защите сети, а также различных систем и ресурсов организации в соответствии с существующими потребностями бизнеса NGate можно гибко интегрировать с различными системами.

Таблица 5. Примеры сторонних систем, с которыми возможна интеграция «КриптоПро NGate»

Новые функции и улучшения

С момента выхода первой версии NGate было добавлено множество новых функций и возможностей, доработан пользовательский интерфейс консоли управления. Большое количество изменений связано с повышением удобства и упрощением взаимодействия с программным комплексом и оптимизацией его работы и быстродействия в целом. Это касается процессов связанных с его настройкой, контролем доступа пользователей к защищаемым ресурсам и системам, аутентификацией и управлением сертификатами.

Далее мы кратко перечислим новые функции и возможности или улучшения NGate версии 1. 0 R2:

- Выполнен переход на новую версию программного кода Python 3 в связи с окончанием поддержки Python 2.x.

- Произведено обновление криптопровайдера «КриптоПро CSP», составляющего основу серверной части шлюза, до версии 5.0 R2. В разделе с описанием архитектуры криптошлюза мы уже указали основные изменения, произошедшие в новой версии, поэтому дублировать их не будем.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации: теперь можно получать одноразовые пароли не только через SMS, появилась возможность одновременного ввода различных комбинаций OTP, кода OTP PIN и пароля пользователя из AD или LDAP, а также совместно с пользовательским сертификатом.

- Расширены возможности аутентификации по сертификату (Certificate Access Control List, ACL) на портале. Под порталом понимается сайт или группа сайтов, то есть совокупность ресурсов защищаемых криптошлюзом. Напомним, что теперь аутентификация возможна не только по полям Organization или Organizational Unit (O / OU), но и по дополнительным наборам полей.

- Добавлена возможность разграничения доступа к защищаемым ресурсам в зависимости от поддержки (или её отсутствия) клиентским устройством криптографических алгоритмов ГОСТ.

- Реализована функция смены пароля пользователя в каталоге AD / LDAP при использовании клиента NGate.

- Добавлены возможности более тонкой настройки маршрутизации, а также управления приоритетом опроса — в том числе DNS-серверов — при разрешении имён через туннель (путём настройки метрики туннельного интерфейса).

Мониторинг функционирования и доступности

Продукты компании КриптоПро хорошо взаимодействуют между собой. В составе с КриптоПро DSS может использоваться специальный программный комплекс класса Network Performance Monitoring and Diagnostics (NPMD) «КриптоПро Центр мониторинга»для мониторинга работоспособности и оперативного уведомления администраторов о выявленных сбоях, ошибках функционирования и прочих внештатных ситуациях.

Обязательно ли использовать Криптопро CSP?

ФСБ России установила правило: использовать электронную подпись без средств криптографической защиты нельзя. Кроме того, они должны соответствовать ГОСТу.

В России популярны два криптопровайдера: Криптопро CSP и ViPNet CSP. Они сертифицированы ФСБ России. Это значит, что подойдут для работы с электронной подписью.

Электронная подпись для любых задач

Сертификат, токен и лицензия Криптопро CSP — полный комплект, готовый к работе

Если кратко

- Без средств криптографической защиты нельзя подписывать документы электронной подписью — она не будет работать.

- Оптимальное решение — программа «Криптопро CSP». Можно купить годовую или бессрочную лицензию для одного компьютера. Разработчики программы создали модули, упрощающие работу с электронной подписью. Например, Криптопро PDF для подписания документов в программе Adobe Reader, а также плагин «Криптопро ЭЦП Browser», чтобы подписывать документы в браузере.

Материал актуален на 09. 2021

Интересные статьи

Шаг 1. Выберите удобное отделение ФНС России

Шаг 2. Запишитесь на прием в ФНС России

Шаг 3. Подготовьте документы

Шаг 4. Подготовьте токен

Шаг 5. Придите в отделение ФНС России

Шаг 6. Пройдите ид.

Есть два варианта, как подписать PDF-документ ЭЦП: использовать модуль «Криптопро PDF» или программу «КриптоАРМ ГОСТ». О том, как подписывать документ в КриптоАРМ, мы рассказали в этой статье. Пошаговая инструк.

Подписать документы электронной подписью можно в программе КриптоАРМ. Еще в ней можно проверить подпись и зашифровать документ. О том, как подписать документ ЭЦП, смотрите пошаговую инструкцию в скриншотах или.

Зачем нужна программа «Криптопро CSP»?

Для безопасности и конфиденциальности электронной подписью можно пользоваться только с помощью специальных средств криптографической защиты. Они работают через программу-посредника — криптопровайдера. Таким является и Криптопро CSP.

Программа выполняет несколько функций:

- создает электронную подпись;

- проверяет электронную подпись;

- дает возможность установить пин-код, не зная который подписать документ нельзя;

- шифрует текст документа, прежде чем он попадет в интернет;

- защищает подпись от подмены и компрометации.

Я пользуюсь облачной подписью. Мне тоже нужно покупать лицензию криптопровайдера?

Ключи облачной подписи могут храниться на серверах удостоверяющего центра или в мобильном приложении myDSS 2. Если планируете подписывать документы с телефона или планшета, то лицензия Криптопро CSP не понадобится. Ее нужно приобрести только тем, кто будет использовать облачную подпись на компьютере.

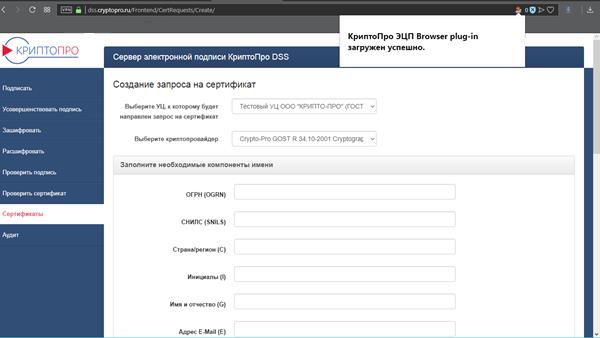

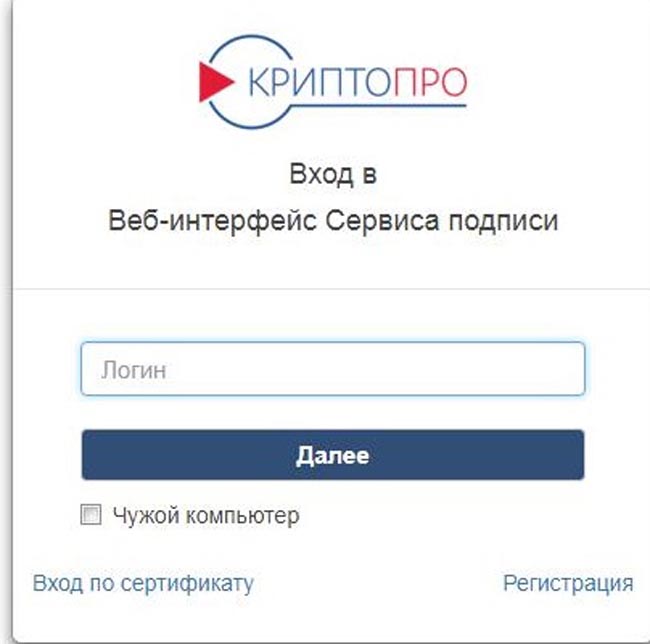

Работа с Крипто Про DSS

Работа с КриптоПро DSS проводилась на базе тестового сервиса ЭП, предоставляемого компанией «КриптоПро».

Перед началом работы с КриптоПро DSS необходимо установить расширение для браузера (CryptoPro Extension for CAdES Browser Plug-in) и плагин. Если вы не сделаете этого до входа в КриптоПро DSS, то система после аутентификации сама предложит вам, что нужно сделать.

Рисунок 3. Установка расширения и плагина для работы с КриптоПро DSS

Рисунок 4. Вход в веб-интерфейс пользователя КриптоПро DSS

Рисунок 5. Интерфейс пользователя КриптоПро DSS

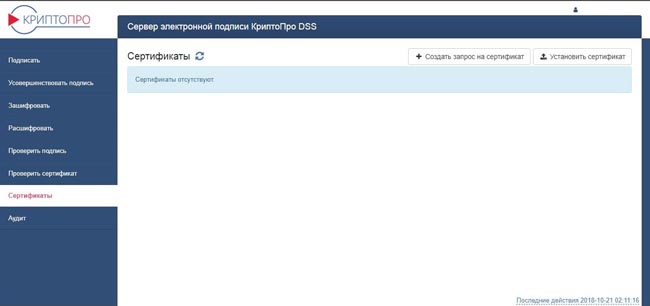

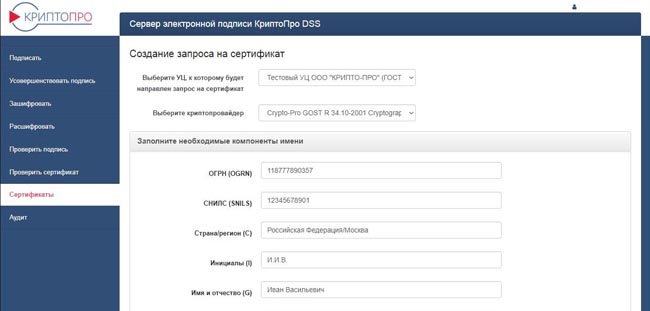

Для создания запроса на сертификат необходимо в разделе «Сертификаты» нажать кнопку «Создать запрос на сертификат».

Рисунок 6. Создание запроса на сертификат в КриптоПро DSS

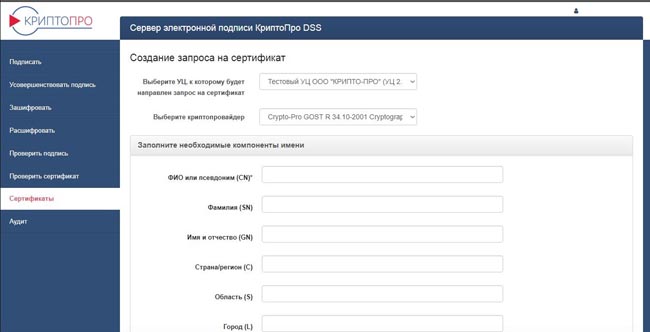

В появившейся форме необходимо:

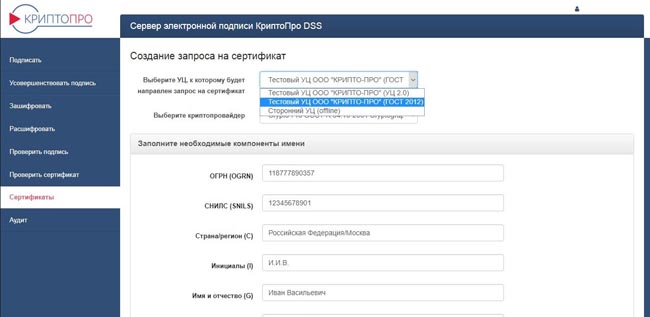

Выбрать удостоверяющий центр.

Рисунок 7. Выбор УЦ при создании запроса на сертификат в КриптоПро DSS

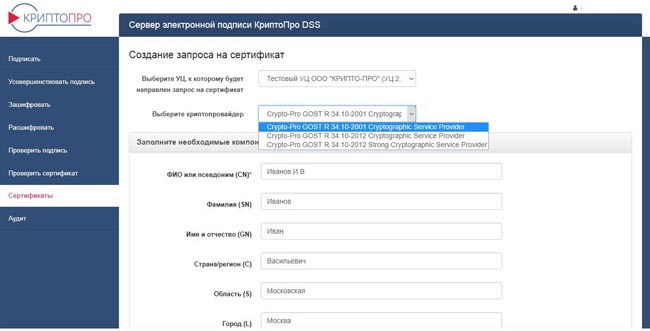

Выбрать криптопровайдера.

Рисунок 8. Выбор криптопровайдера при создании запроса на сертификат в КриптоПро DSS

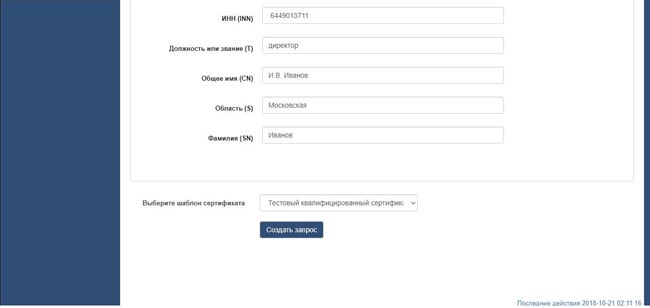

Заполнить поля формы.

Рисунок 9. Заполнение данных при создании запроса на сертификат в КриптоПро DSS

Выбрать шаблон сертификата

Рисунок 10. Заполнение данных и выбор шаблона сертификата в КриптоПро DSS

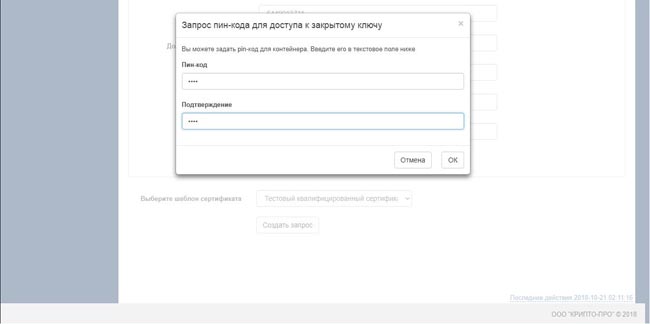

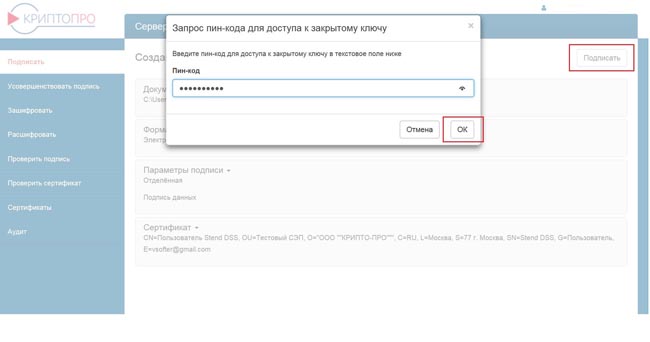

Задать PIN-код к закрытому ключу.

Рисунок 11. Ввод PIN-кода для доступа к закрытому ключу в КриптоПро DSS

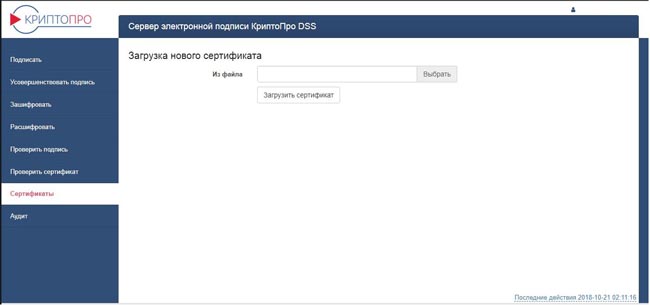

Также доступна загрузка уже имеющегося сертификата из файла.

Рисунок 12. Загрузка файла сертификата в КриптоПро DSS

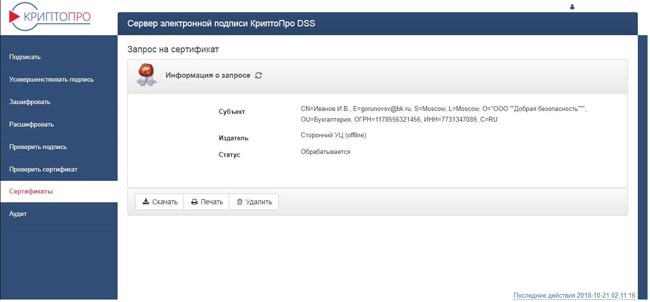

После того как мы создали запрос на сертификат или загрузили его на вкладке «Сертификаты», можно следить за статусом наших сертификатов.

Рисунок 13. Статус сертификатов в КриптоПро DSS

Теперь рассмотрим остальные возможности КриптоПро DSS.

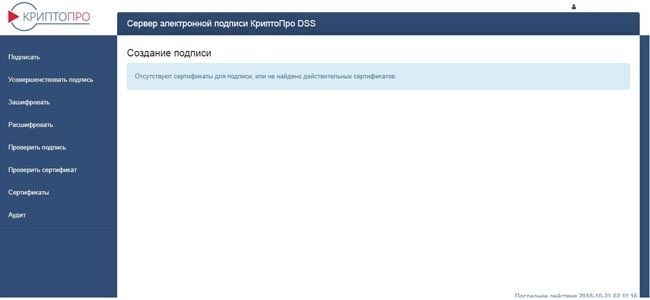

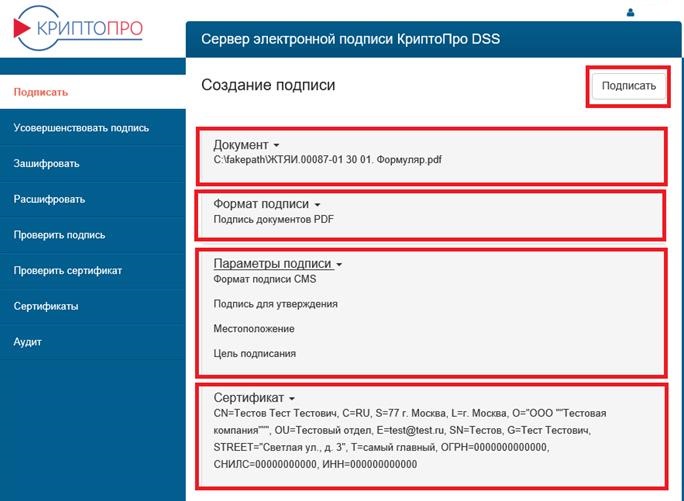

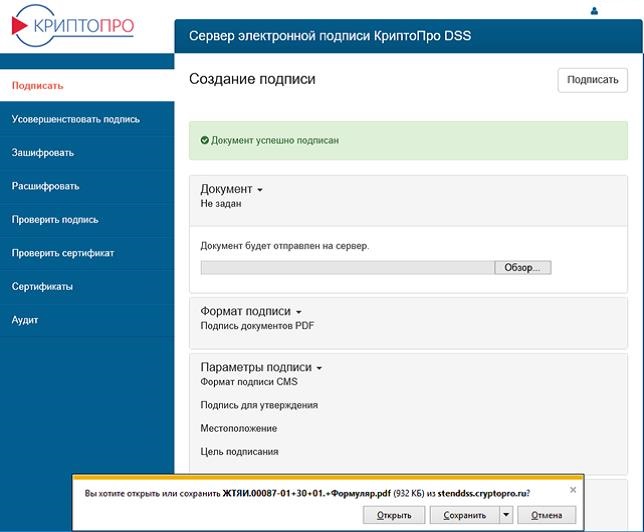

Электронная подпись документов

В разделе «Подписать» можно формировать электронные подписи электронных документов пользователя. Но чтобы пользователь мог подписывать электронные документы, ему необходимо иметь хотя бы один действующий сертификат.

Рисунок 14. Раздел «Подписать» в КриптоПро DSS

Для формирования ЭП электронного документа нужно загрузить электронный документ, который нужно подписать, выбрать нужный формат ЭП, выбрать параметры ЭП, после чего выбрать нужный сертификат и подписать документ, при этом будет запрошен PIN-код к ключу.

Рисунок 15. Запрос PIN-кода к закрытому ключу в КриптоПро DSS

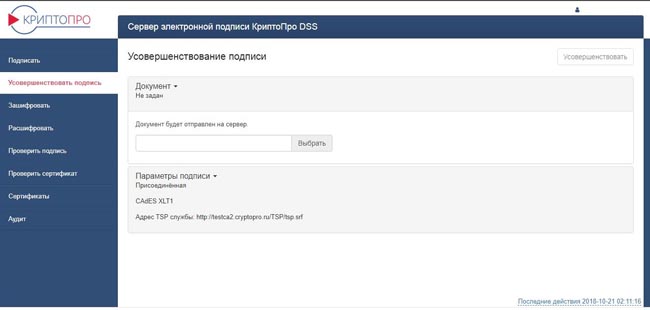

Усовершенствование электронной подписи

Раздел «Усовершенствовать подпись» предназначен для усовершенствования или дополнения ЭП до формата усовершенствованной ЭП: CAdES-T (добавление штампа времени к ЭП), CAdES-XLT1 (добавление статуса сертификата на момент подписания и штампа времени).

Рисунок 16. Раздел «Усовершенствовать подпись» в КриптоПро DSS

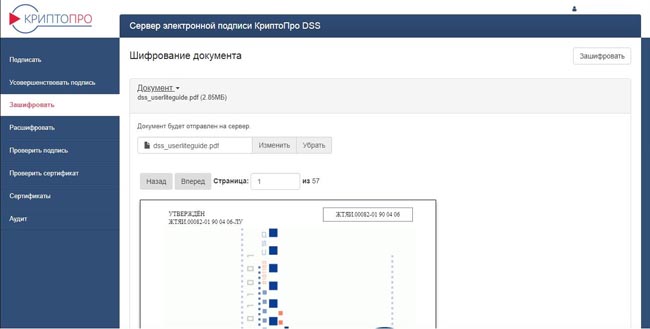

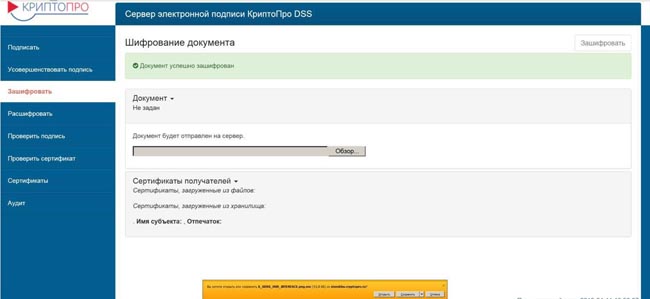

Шифрование электронных документов

Для адресного шифрования электронного документа нужен файл электронного документа и сертификат адресата.

Рисунок 17. Раздел «Зашифровать» в КриптоПро DSS

Для адресного шифрования электронного документа необходимо загрузить файл документа, который нужно зашифровать, после чего загрузить сертификат адресата, для которого будет шифроваться электронный документ. Нужно нажать кнопку «Зашифровать» и загрузить полученный зашифрованный электронный документ.

Рисунок 18. Шифрование документа в разделе «Зашифровать» в КриптоПро DSS

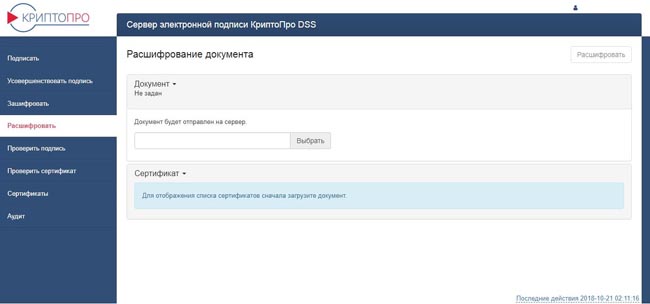

Расшифрование электронных документов

Для расшифрования электронного документа нужен зашифрованный файл электронного документа. Чтобы пользователь мог подписывать электронные документы, ему необходимо иметь хотя бы один действующий сертификат.

Рисунок 19. Раздел «Расшифровать» в КриптоПро DSS

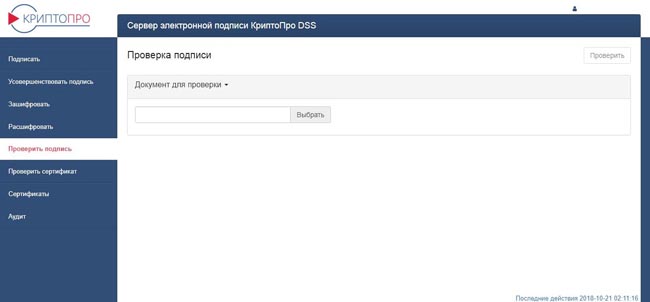

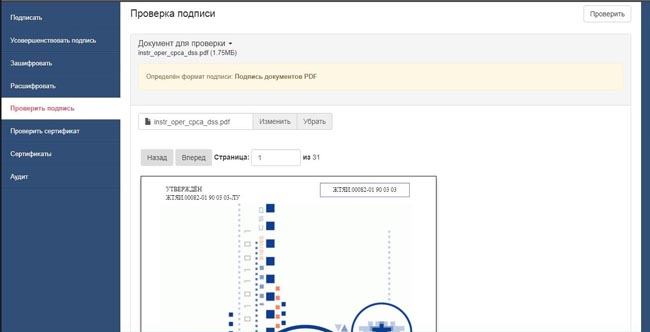

Проверка электронной подписи

Также с помощью КриптоПро DSS можно проверить ЭП. Раздел «Проверить подпись» предназначен для проверки подписи электронных документов (присоединенная/отсоединенная, подпись данных / подпись хэш-функции). Для проверки подписи электронного документа нужен файл подписи электронного документа и файл электронного документа (для отсоединенной подписи).

Рисунок 20. Раздел «Проверить подпись» в КриптоПро DSS

Рисунок 21. Проверка подписи загруженного документа в разделе «Проверить подпись» в КриптоПро DSS

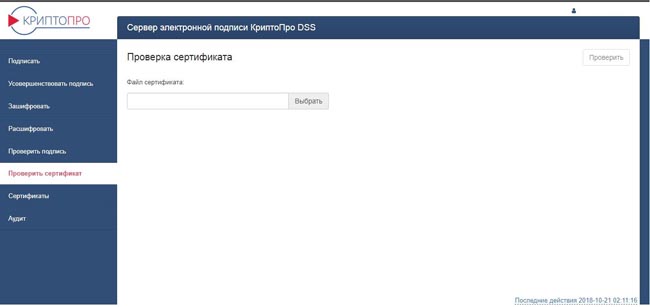

Проверка статуса сертификата

В разделе «Проверка сертификата» можно проверить статус сертификатов (действителен ли сертификат) — для этого нужен файл сертификата.

Рисунок 22. Раздел «Проверка сертификата» в КриптоПро DSS

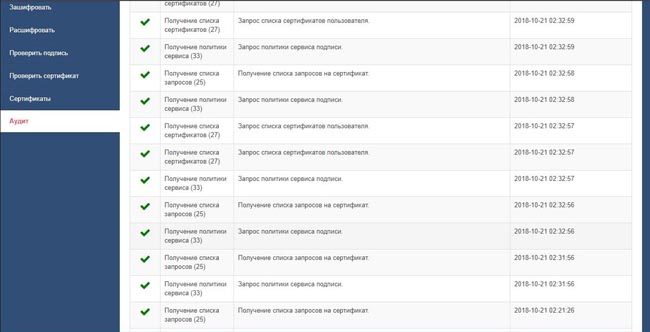

Аудит действий пользователей и операторов

В разделе «Аудит» отображается журнал событий, связанных с действиями пользователей и операторов, с возможностью фильтрации по типам событий.

Рисунок 23. Раздел «Аудит» в КриптоПро DSS

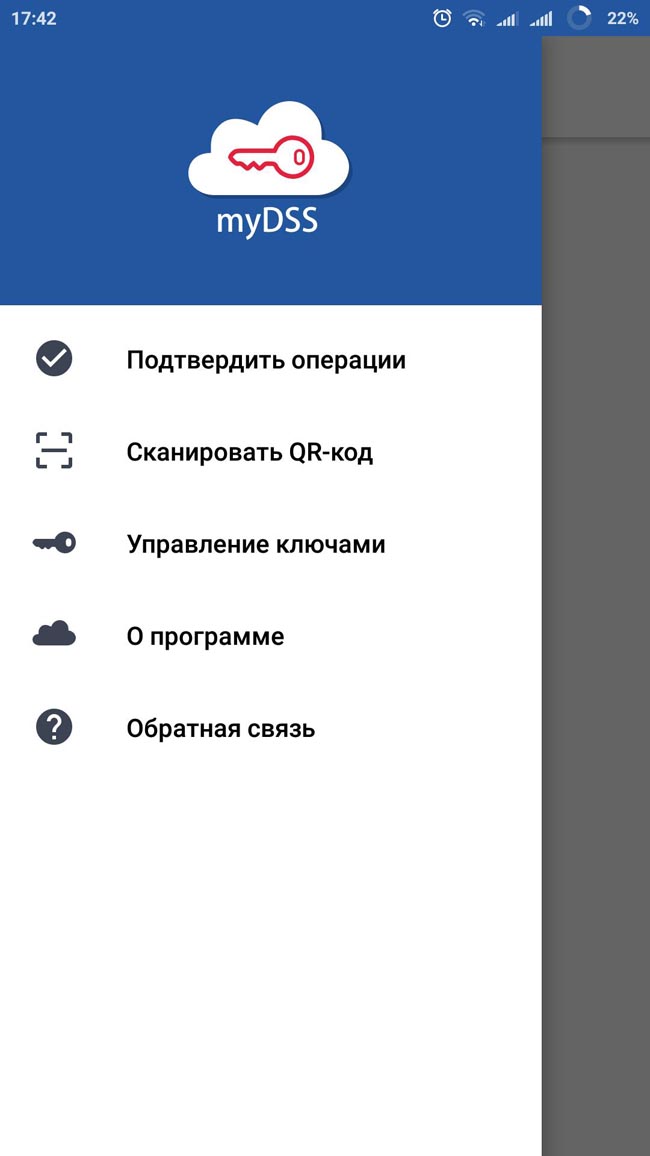

Интерфейс мобильного приложения КриптоПро myDSS

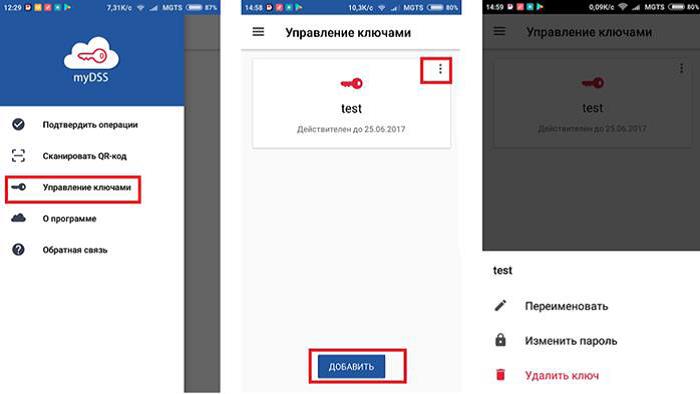

Приложение myDSS является интерфейсной частью КриптоПро DSS и предназначено для осуществления аутентификации, управления ключами и осуществления подтверждения операций (вход пользователя в КриптоПро DSS, подписание документа и т.

С помощью мобильного приложения КриптоПро myDSS:

- подписание документов осуществляется в одно нажатие;

- не требуется никаких дополнительных устройств и программных средств (токенов, генераторов паролей и т. д.);

- возможна работа в офлайн-сценариях, когда смартфон находится вне сети;

- нет никаких задержек и отмены операций, связанных с ожиданием или недоставкой push-уведомлений и SMS-сообщений;

- возможна интеграция со средствами биометрической идентификации — подписание по отпечатку пальца, изображению лица и прочим признакам.

Рисунок 24. Перечень возможностей КриптоПро myDSS

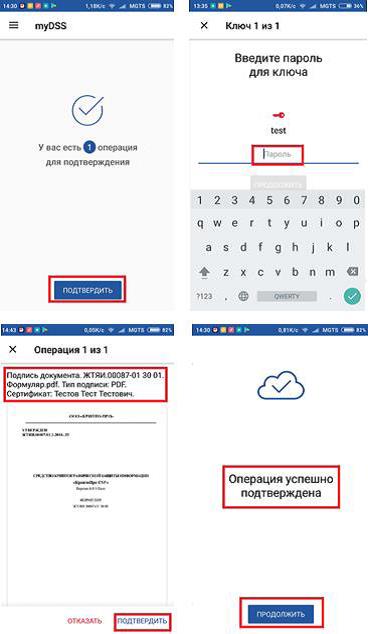

В качестве примера рассмотрим, как проходит процесс подписания документа с использованием приложения myDSS:

Первоначально необходимо загрузить в КриптоПро DSS документ, выбрать сертификат для подписи и нажать кнопку «Подписать».

Рисунок 25. Выбор параметров для создания подписи документа в КриптоПро DSS

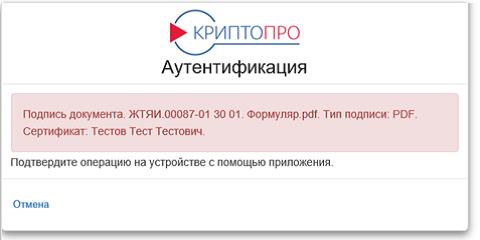

Далее предлагается подтвердить операцию с использованием мобильного устройства.

Рисунок 26. Запрос на подтверждение операции подписания документа в КриптоПро DSS

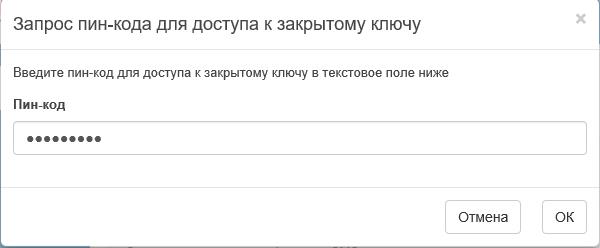

После — ввести PIN-код от контейнера ключа подписи.

Рисунок 27. Запрос PIN-кода к ключевому контейнеру в КриптоПро DSS

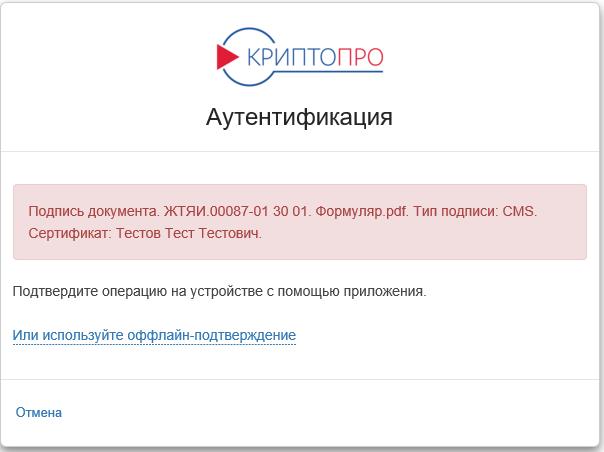

Далее следует предложение на подтверждение операции с использованием мобильного приложения.

Рисунок 28. Запрос на подтверждение операции в КриптоПро DSS

После в приложении myDSS придет уведомление о том, что есть операции, требующие подтверждения. Для подтверждения операции нажимаем кнопку «Подтвердить», выбираем нужный ключ авторизации и вводим пароль к нему.

После чего в приложении для ознакомления и подтверждения отобразится информация о подписываемом документе. Нажимаем кнопку «Подтвердить», и затем появится уведомление об успешном подтверждении операции.

Рисунок 29. Подтверждение операции подписания документа в приложении КриптоПро myDSS

После успешного подтверждения операции в приложении в КриптоПро DSS у пользователя появится сообщение об успешном завершении операции.

Рисунок 30. Успешное завершение операции подписания документа в КриптоПро DSS

Также в приложении myDSS можно осуществлять управление ключами (переименование, изменение пароля и удаление ключа).

Рисунок 31. Возможности по управлению ключами в КриптоПро myDSS

Таким образом, мы рассмотрели основные возможности работы КриптоПро DSS и мобильного приложения myDSS, доступные пользователям.

Функциональные возможности КриптоПро DSS

Рассмотрим основные функциональные возможностиКриптоПро DSS. В частности, ПАК КриптоПро DSS обеспечивает:

- Создание электронной подписи любого формата электронного документа.

- Широкий охват платформ и устройств. Пользователь работает с КриптоПро DSS через веб-браузер. В этой связи снижается стоимость развертывания и владения инфраструктурой ЭП, т. к. нет необходимости установки средства ЭП на каждое рабочее место пользователя, а управление всей инфраструктурой сосредоточено на одном сервере.

- Хранение закрытых ключей пользователей осуществляется в централизованном защищенном месте, что снижает риск компрометации ключей пользователей.

- Для обеспечения совместимости с традиционными приложениями предусмотрена возможность использования стандартного интерфейса CryptoAPI с помощью дополнительного модуля КриптоПро Cloud CSP.

- Предусмотрена возможность работы с локальными ключами электронной подписи на рабочих местах пользователей (режим КриптоПро DSS Lite).

- Возможность усиления ранее созданной электронной подписи путем добавления меток времени и актуального статуса сертификата (расширения формата электронной подписи документа CAdES-BES до CAdES-T или CAdES-X Long Type1).

- Возможность применения различных схем аутентификации пользователя для доступа к его ключам, включая возможность интеграции со сторонними центрами идентификации по протоколам SAML 1.1/2.0 (WS-Security) и OAuth 2.0 (в т. ч. с корпоративным доменом на безе MS AD и OpenLDAP).

- Централизованное и локальное шифрование/расшифрование электронных документов.

- Пакетная обработка электронных документов (подписание/шифрование по API одной командой набора однотипных электронных документов).

- Поддержка нескольких экземпляров сервисов электронной подписи и центров идентификации с различными параметрами настройки функционирования на одном сервере КриптоПро DSS.

- Визуализация (отображение) подписываемых электронных документов формата PDF, docx, txt, xml. Возможно расширение перечня форматов отображаемых файлов.

- Создание видимой подписи с логотипом и текстом и в виде изображения (image appearance) с учетом требований Приказа Минкомсвязи и ФСО России от 27.05.2015 №186/258 для документов формата PDF с использованием API (SOAP/REST).

- Возможность интеграции с корпоративными хранилищами документов, поддерживающими стандарт CMIS.

- Возможность кастомизации графического веб-интерфейса (цветовой гаммы, логотипов, шрифтов и т. п.).

КриптоПро DSS поддерживает следующие форматы электронной подписи:

- электронная подпись по ГОСТ 34.10-2001 и ГОСТ Р 34.10-2012;

- усовершенствованная подпись в соответствии с ETSI TS 101 733 Electronic Signatures and Infrastructures (ESI); CMS Advanced Electronic Signatures (CAdES), рекомендациями RFC 5652, Cryptographic Message Syntax (CAdES-BES, CAdES-T и CAdES-X Long Type 1);

- подпись XML-документов (XMLDSig);

- подпись документов PDF;

- подпись документов Microsoft Office (Office Open XML).

Электронная подпись создается с использованием криптографических алгоритмов в соответствии с ГОСТ Р 34. 10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи», ГОСТ Р 34. 10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Обеспечение отказоустойчивости и доступности

Для обеспечения отказоустойчивости компания КриптоПро предлагает использовать горячее резервирование и кластеризацию всех компонентов КриптоПро DSS и КриптоПро HSM с помощью специализированных балансировщиков нагрузки (например, HAProxy) и SQL-кластера на базе технологий MS SQL Server AlwaysOn availability groups.

В случае нарушения функционирования любого из зарезервированных компонентов переключение на резервные, в т. размещенные на территориально удаленных технологических площадках (резервных ЦОД), осуществляется автоматически без участия обслуживающего персонала и без потери сохраненных данных.

КриптоПро CSP версии 3. 9 на 1 р.

Средство криптографической защиты. Поддерживаемые ОС: Windows Vista, 7,

8, 10. Лицензия на рабочее место не позволит использовать КриптоПро CSP в

среде серверных операционных систем

КриптоПро CSP версии 4. 0 на 1 р.

Средство криптографической защиты. Поддерживаемые ОС: Windows 7, 8,

10. Лицензия на рабочее место не позволит использовать КриптоПро CSP в

среде серверных операционных систем

КриптоПро CSP версии 3. 6 на 1 р.

Средство криптографической защиты. Поддерживаемые ОС: Windows XP, Vista,

7, 8. Лицензия на рабочее место не позволит использовать КриптоПро CSP в

среде серверных операционных систем

Чтобы оформить заказ