- Что такое «криптопро эпц»

- «яндекс браузер»

- Версии browser plug-in

- Зачем нужен крипто про браузер плагин для эцп

- Как добавить крипто про эцп браузер плагин для хрома

- Как установить крипто про эцп браузер плагин

- Настройка крипто про эцп браузер плагин для firefox

- По каким причинам расширение может не работать

- Проверка правильности настроек

- Проверка эцп браузер плагин и устранение ошибок

- Расширение крипто про эцп браузер плагин для google chrome

- Установка и настройка на разных браузерах

- Функции эцп браузер плагин 2.0

- Электронная цифровая подпись на сайте при помощи криптопро эцп browser plug-in / песочница / хабр

Что такое «криптопро эпц»

ЭЦП (электронная цифровая подпись) используется для подтверждения законности документов, созданных и отправленных получателю в электронном формате. Сам механизм имеет ряд спорных моментов, которые создают сложности для современного документооборота. С точки зрения права, электронная подпись не всегда может использоваться как «доказательство». Компания «КРИПТО-ПРО» разработала новый стандарт ЭЦП, который решает эту проблему.

В электронном документообороте при использовании «классической» цифровой подписи отсутствуют данные о точном времени ее размещения и нельзя определить статус сертификата (действительный, приостановленный либо полностью аннулированный) на момент использования открытого ключа подписи.

«яндекс браузер»

В «Яндекс Браузере» установка проходит так же, как в «Опере». Ссылка для скачивания используется та же. Единственным отличием будет надпись на зеленой кнопке – «Add to Yandex.Browser».

Версии browser plug-in

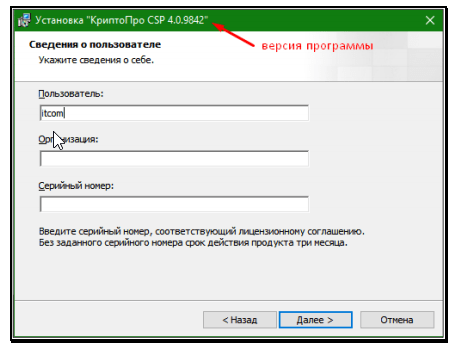

С 1.01.2021 действует новый стандарт формирования КЭП — ГОСТ Р 34.10-2021. С указанной даты УЦ выпускают сертификаты только по этому ГОСТу (вместо устаревшего ГОСТ Р 34.10-2001). На портале CryptoPro представлены два варианта plug-in — v.1.5 и v. 2.0. ЭЦП Браузер плагин 2.0 уже настроен под новый стандарт, но функционирует только с КриптоПро CSP версии 4.0 и выше.

Все сертификаты, предоставленные по старому стандарту, можно применять, пока не закончится срок их действия. Купив новую ЭП, обновите программу криптозащиты до актуальной версии и загрузить плагин 2.0.

Зачем нужен крипто про браузер плагин для эцп

КриптоПро CSP — сертифицированное средство криптозащиты информации (СКЗИ) — устанавливает защищенное соединение с сервером электронной площадки, обеспечивает конфиденциальность и целостность данных при передаче получателю, таким образом придает юридическую значимость электронному документообороту.

СКЗИ принимает непосредственное участие в генерации ключей, шифровании, дешифровании и проверке усиленной ЭП. Без модуля криптозащиты невозможно подписать документ цифровой подписью, поэтому обмен данными с использованием КЭП становится недоступным.

Модуль КриптоПро CSP размещен в свободном доступе на официальном портале разработчика (ООО «КРИПТО-ПРО»). В течение 3 месяцев программным продуктом можно пользоваться бесплатно в тестовом режиме (демо-версия). По окончании пробного периода необходимо приобрести годовую или бессрочную лицензию у официальных дилеров компании.

Последняя актуальная версия продукта (КриптоПро CSP 5.0) функционирует на основе обновленных алгоритмов подписи по ГОСТ 34.10-2021 и интегрируется с большинством операционных систем, в том числе, с Windows 10.

Если держатель КЭП работает на онлайн-площадках и в государственных системах (например, в ФСРАР) с веб-доступом, ему необходимо настроить браузер таким образом, чтобы он позволял выполнять операции с КЭП. В противном случае, работа с квалифицированной подписью на веб-страницах будет недоступной из-за политики безопасности операционной системы.

Чтобы «связать» СКЗИ с веб-обозревателем и беспрепятственно вести документооборот в онлайн-режиме, требуется загрузить на ПК специальный плагин для формирования ЭЦП в браузере (Browser plug-in). Этот программный компонент подключается к основной программе (СКЗИ) и позволяет расширить возможности интернет-браузера.

Как добавить крипто про эцп браузер плагин для хрома

Для работы в Google Chrome, в первую очередь, потребуется обновить его до последней версии. При загрузке Крипто Про ЭЦП Браузер плагин для Хрома появится всплывающее окно с запросом разрешения на просмотр и изменение личных данных на посещаемых веб-страницах и на соединение со смежными приложениями (кроме Chrome). Чтобы подтвердить согласие на перечисленные операции и добавить расширение в Хром, нажмите клавишу «Включить».

Как установить крипто про эцп браузер плагин

Инсталляция компонента для Windows не требует профессиональных навыков и не отличается от установки любых других программ. Сохраните загруженный с сайта исполняемый файл cadesplugin.exe. на рабочем столе и запустите процесс от имени администратора. Если программа запрашивает разрешение на внесение изменений на ПК, дайте согласие кнопкой «Да».

Установка для macOS немного отличается от той же процедуры для Windows:

- Загрузите архив macos-uni.tgz со страницы и распакуйте утилиту.

- Чтобы запустить инсталляцию, откройте в папке файл cprocsp-pki-2.0.0.dmg. и кликните на значок с надписью cprocsp-pki-2.0.0.mpkg.

- Ознакомьтесь с лицензионным соглашением и нажмите «Продолжить».

- Подтвердите согласие на инсталляцию клавишей «Установить» и дождитесь окончания процедуры (займет не более 3-5 минут).

После установки плагин автоматически добавляется в интернет-браузер.

Работоспособность загруженного модуля можно протестировать на странице проверки ЭЦП Браузер плагин. Вы увидите сообщение о загруженном плагине и кружок зеленого цвета рядом. Если при установке возникли проблемы, в окне проверки появится надпись «Плагин не загружен» (с кружком красного цвета).

Настройка крипто про эцп браузер плагин для firefox

Следующий этап подготовки — настройка веб-обозревателя. Процедура зависит от используемого браузера. Например, в Internet Explorer модуль «встраивается» автоматически, поэтому никаких дополнительных манипуляций не потребуется. После перезагрузки ПК пользователю остается оценить корректность установки, и можно переходить к работе с сертификатом.

По каким причинам расширение может не работать

Неполадки в работе могут возникнуть, если какой-то из шагов инструкции по установке не был выполнен. На устройстве должны быть установлены все указанные выше программы от CryptoPro, а не только расширение в браузере. Само дополнение должно быть включено.

В разделе «Расширения» настроек браузера имеются переключатели для временного прекращения работы подпрограмм в виде кнопок с подписью или без. В Chrome используется специальный индикатор. Он будет серым, если дополнение находится в деактивированном состоянии, и синим – если оно активно.

При появлении ошибки 0x800B010A проблему нужно искать на этапе создания цепочки сертификатов, ведущих к доверенному источнику.

Неполадка возникает, если:

- отсутствует привязка к закрытому ключу;

- у программы нет связи с OCSP-сервисом или списками отзыва;

- не заданы корневые сертификаты.

Решить проблему можно установкой базовых и промежуточных электронных разрешений. Они доступны для скачивания с портала удостоверяющего центра, который издал сертификат для пользователя.

Для установки нужно:

- Нажать на загруженный файл правой кнопкой мыши и выбрать пункт «Установить сертификат».

- При выборе хранилища указать пункт «Доверенные корневые центры сертификации» для основных сертификатов и «Промежуточные центры сертификации» – для документов сервисов-посредников.

Появление сообщения об ошибке параллельно с созданием подписи указывает на проблему с проверкой перечня отозванных сертификатов. Они скачиваются на портале УЦ. Процесс установки на ПК такой же, как при работе с промежуточными сертификатами.

Ошибка 0x8007064A появляется из-за окончания периода действия лицензий для «КриптоПро CSP». Нужно обновить программу и при необходимости оформить разрешение на использование. Работа с форматом XLT1 потребует установки дополнительного ПО от разработчика, включая клиенты TSP и OCSP.

Ошибка 0x80090010 возникает из-за прекращения периода использования закрытого ключа. Проверить его можно через меню программы «Крипто-Про CSP». В разделе «Сервис» нужно выбрать команду «Протестировать» и указать контейнер с закрытым ключом. Если его срок действия уже истек, нужно получить новый.

Причиной ошибки 0x80090008 является несовместимость стандартов работы сертификата и криптопровайдера. Решить ошибку можно обновлением «КриптоПро CSP».

Проверка правильности настроек

До того как подписать документ электронной подписью, работу плагина нужно протестировать на специальной странице от разработчика. После перехода на нее в браузере с расширением «КриптоПро ЭЦП» в верхнем блоке страницы можно заметить информационный указатель.

В составе программных файлов «КриптоПро» имеются базы, которые обеспечивают шифровку данных. Они же отвечают за проверку списков разрешенных и заблокированных сертификатов. В текстовом поле проверочной страницы нужно нажать кнопку «Подписать». Если на каком-либо этапе создания ЭЦП возникает проблема, сайт укажет на неполадку в графе «Статус».

Проверка эцп браузер плагин и устранение ошибок

Процедура проверки компонента рекомендована для любого обозревателя. Без нее пользователь не сможет оценить работоспособность и готовность модуля для создания КЭП на веб-страницах.

Расширение крипто про эцп браузер плагин для google chrome

Если при загрузке Browser plug-in расширение не было добавлено автоматически, найдите модуль CryptoPro CAdES Browser Plugin в интернет-магазине Chrome и нажмите «Установить». По завершении процесса перезапустите интернет-обозреватель.

В настройках интернет-браузера выберите вкладку «Расширения» и раздел «Дополнительные инструменты». Убедитесь, что в списке есть установленное расширение, а напротив надписи «Включено» стоит галочка.

Дополнение Крипто Про ЭЦП Браузер плагин Google Chrome подойдет для всех интернет-обозревателей на базе Chromium, в том числе Опера и Яндекс.

Вам будет интересно: КриптоПро Office Signature и другие модули

Установка и настройка на разных браузерах

Расширение работает с браузерами, установленными во всех версиях Windows – от XP SP3 до 10. Исключением является EDGE. Этот браузер поставляется в наборе стандартных программ Win 10.

Функции эцп браузер плагин 2.0

Создание цифровой подписи, расшифровка файла и другие криптографические операции, осуществляемые посредством модуля КриптоПро, требуют согласия владельца сертификата на доступ к его ключам. Если эти операции совершаются через веб-приложение, Browser plug-in запрашивает у владельца сертификата разрешение на доступ к его ключам и только после этого позволяет веб-клиенту использовать личные данные.

Подпись формируется на стороне владельца сертификата, а не на стороне сервера криптопровайдера, поэтому ключ никуда не отправляется. Если программа не установлена, операционная система не позволит браузеру использовать личные данные держателя КЭП, соответственно, создать подпись для веб-документа не получится.

Владелец ключа может добавить площадки, с которыми постоянно взаимодействует, в список доверенных веб-узлов. В этом случае веб-приложения не запрашивают подтверждение — для них разрешен автоматический доступ.

При добавлении сайта в список надежных владелец ключа должен быть полностью уверен, что процессы (скрипты), запущенные с этого ресурса, не нанесут вред компьютеру и не скомпрометируют персональную информацию. На ПК с установленным плагином для браузера можно подписывать и отправлять через интернет документы, онлайн-отчеты, заполненные на сайте и т. д. Plugin обязателен для работы:

- на клиентских, корпоративных и партнерских сайтах;

- на торговых интернет-площадках;

- через онлайн-банкинг;

- в различных ГИС;

- в электронных офисах.

Таким образом, плагин дополняет возможности СКЗИ и позволяет реализовать все функции КЭП в веб-приложениях.

Электронная цифровая подпись на сайте при помощи криптопро эцп browser plug-in / песочница / хабр

В данной статье рассмотрим использование электронно-цифровой подписи на сайте.

Что необходимо, чтобы человек смог использовать электронно-цифровую подпись на сайте?

1) СКЗИ (средство криптографической защиты информации)

Мой опыт работы показывает, что порядка 90% использует КриптоПро CSP (скачать), который в явном или неявном виде продвигают удостоверяющие центры. Порядка 10% VipNet CSP (), который можно использовать бесплатно. С остальными СКЗИ на практике не встречался.

2) КриптоПро ЭЦП Browser plug-in (страница плагина).

3) Установленная подпись (хотя бы одна).

Проверка возможности осуществления подписи

javascript ( jquery)

1) Попытка создать объект cades.

Нужно сделать примечание, что тут и далее, будет деление на браузер с ActiveX(читай IE) и остальные.

Проверка будет осуществляться:

return ('ActiveXObject' in window);

для ActiveX:

try {

store = new ActiveXObject('CAdESCOM.store');

status = true;

} catch (e) {

status = false;

}

Для остальных:

if (navigator.mimeTypes['application/x-cades']) {

status = true;

} else {

status = false;

}

Если проверка прошла неудачно, то уведомляем об этом пользователя.

Стоит иметь ввиду, что после обновления хрома до версии 42 (спасибо

статье

за информацию) нужно включить:

chrome://flags/#enable-npapi

Следующая проверка — а разрешен ли плагин для запуска (не для IE проверка)?

try {

store = objSign.CreateObject('CAPICOM.store');

status = true;

} catch (e) {

status = false;

}

Где objSign:

objSign = $('<object/>', {

'id': 'cadesplugin',

'type': 'application/x-cades',

'css': {

'visibility': 'hidden',

'height': '0px',

'width': '0px',

'position': 'absolute'

}

}).appendTo('body').get(0);

Проверяем на СКЗИ путем попытки открыть хранилище.

try {

store.Open();

status = true;

} catch (e) {

status = false;

}

Проверяем на существование сертификатов в хранилище:

if ('Certificates' in store) {

certs = store.Certificates;

}

И их количество (бывает, что Certificates есть, но пуст, что нам тоже не подойдет):

if (certs.Count) {

status = true;

} else {

status = false;

}

Первый шаг сделали — проверили возможность подписания чего-либо.

Выбор электронной цифровой подписи

У клиента может быть установлено несколько сертификатов. Сертификаты могут быть от разных удостоверяющих центров (УЦ), выданными быть разным людям, с разными датами выдачами, поэтому надо предоставить выбор, каким именно он хочется воспользоваться.

1) Группируем по удостоверяющим центрам

Информация об удостоверяющем центре хранится в сертификате.

certs.Item(i).GetInfo(1)

где certs — сертификаты из хранилища, см вышеi — порядковый номер сертификата от 1 (обратите внимание) до certs.Count.

Обратите внимание, что, в случае «кривых» сертификатов, вернуться может и undefined, имеет смысл сделать один дефолтный УЦ для таких случаев.

Теперь мы знаем список УЦ, услугами которых воспользовался клиент.

Запоминаем их и выведем через optgroup.

Сам text у option будет таким:

cert.GetInfo(6) ' (' formatDate(cert.ValidFromDate) ' - ' formatDate(cert.ValidToDate) ')'

в

cert.GetInfo(6)

— кому выдан сертификат

в

ValidFromDate

— с какого срока сертификат начал/начнет действие

в

ValidToDate

— соответственно, до какого срока

Ну и форматирование даты стандартное:

function formatDate(d) {

try {

d = new Date(d);

return ('0' d.getDate()).slice(-2) '.' ('0' (d.getMonth() 1)).slice(-2) '.' d.getFullYear();

} catch (e) {

return '';

}

}

Еще можно подсветить option.

Зеленым — для работоспособных сертификатов, красным — нет.

Информацию можно получить при помощи самого сертификата.

try {

return cert.IsValid().Result;

} catch (e) {

return false;

}

Стоит отметить, что сама по себе данная проверка имеет малую ценность, ибо все причины не может отсечь.

Но самые базовые, например, проверка даты — проверяет.

В value у option запишем отпечаток cert.Thumbprint.

Можно порядковый номер записать, можно другие данные — на ваше усмотрение.

Подписание

Ну и, собственно, самый главный шаг, к которому мы стремились — подписание.

1) Находим выбранный сертификат.

Для нашего примера:

certs.Find(0, thumbprint).Item(1)

0

— означает, что мы ищем по отпечатку

1

— что используем первый результат выборки (по факту единственный)

2) Подписываем:

if (isActiveX()) {

var CPSigner = new ActiveXObject('CAdESCOM.CPSigner');

} else {

var CPSigner = objSign.CreateObject('CAdESCOM.CPSigner');

}

CPSigner.Certificate = cert;

if (isActiveX()) {

var SignedData = new ActiveXObject('CAdESCOM.CadesSignedData');

} else {

var SignedData = objSign.CreateObject('CAdESCOM.CadesSignedData');

}

SignedData.Content = text;

return SignedData.SignCades(CPSigner, 1, false);

где cert — сертификат, при помощи которого подписываемtext — собственно, что подписываем

Ну а в return возвращается подписанное сообщение.

p.s. По максимуму код постарался вычистить от специфики проекта. Если кому-то этот материал пригодится и будет интересно — напишу и серверную часть. Проверка подписанного сообщения (с цепочкой и без), проверка сертификата (ocsp и без), использования tsp и т.д.