- Функциональные возможности «КриптоПро NGate»

- Методы аутентификации

- Возможности интеграции

- Новые функции и улучшения

- Стоимость и сроки доставки

- Криптографическая защита персональных данных

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- ЦентрИнформ предлагает следующие виды программного обеспечения для работы с электронной подписью

- КриптоПро CSP

- КриптоПро Office Signature

- КриптоАРМ

- КриптоПро TSP Client

- КриптоПро OCSP Client

- Комплект ПО Jinn-Client

- Архитектура «КриптоПро NGate»

- Системные требования «КриптоПро NGate»

Функциональные возможности «КриптоПро NGate»

Подробное описание основных режимов работы шлюза приведено на основной странице, посвящённой его особенностям. Мы дадим краткое определение этих режимов, достаточное для формирования чёткого представления о них.

В режиме сервера портального доступа криптошлюз также находится посередине между пользователями и защищаемыми ресурсами, к которым пользователь также подключается через браузер, но, в отличие от предыдущего варианта, берёт на себя аутентификацию пользователей и предоставляет доступ к целевым ресурсам через промежуточный веб-портал, являющийся частью NGate. Криптошлюз позволяет гибко управлять доступом на основе определённых политик, правил, пользовательских ролей и других параметров таким образом, что становится возможным разграничивать области видимости в зависимости от уровня доверия по отношению к пользователю.

Режим VPN-сервера предназначен для реализации безопасного удалённого доступа сотрудников организации (на их устройства устанавливается VPN-клиент) к произвольным корпоративным ресурсам (файловым хранилищам, доступ по RDP и т. ) с использованием технологии динамического туннелирования VPN TLS.

Методы аутентификации

NGate поддерживает разнообразные способы аутентификации, а также возможность их комбинировать:

- по сертификату (реализована не только простая проверка на валидность, но и аутентификация по различным полям сертификата: Organization, Organizational Unit (O / OU), Enhanced Key Usage, а также по дополнительным наборам полей, например СНИЛС, ИНН и т. д., в том числе при пустых полях O / OU);

- с использованием сертификата присутствующего во внешней службе каталогов (Microsoft AD, LDAP);

- по одноразовому паролю (One-Time Password, OTP) при интеграции с RADIUS-сервером;

- с использованием сертификатов расположенных на различных токенах и смарт-картах (Aladdin, «Рутокен», Esmart и др.).

Возможности интеграции

Для расширения функциональных возможностей и формирования комплексных решений по защите сети, а также различных систем и ресурсов организации в соответствии с существующими потребностями бизнеса NGate можно гибко интегрировать с различными системами.

Таблица 5. Примеры сторонних систем, с которыми возможна интеграция «КриптоПро NGate»

Новые функции и улучшения

С момента выхода первой версии NGate было добавлено множество новых функций и возможностей, доработан пользовательский интерфейс консоли управления. Большое количество изменений связано с повышением удобства и упрощением взаимодействия с программным комплексом и оптимизацией его работы и быстродействия в целом. Это касается процессов связанных с его настройкой, контролем доступа пользователей к защищаемым ресурсам и системам, аутентификацией и управлением сертификатами.

Далее мы кратко перечислим новые функции и возможности или улучшения NGate версии 1. 0 R2:

- Выполнен переход на новую версию программного кода Python 3 в связи с окончанием поддержки Python 2.x.

- Произведено обновление криптопровайдера «КриптоПро CSP», составляющего основу серверной части шлюза, до версии 5.0 R2. В разделе с описанием архитектуры криптошлюза мы уже указали основные изменения, произошедшие в новой версии, поэтому дублировать их не будем.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации: теперь можно получать одноразовые пароли не только через SMS, появилась возможность одновременного ввода различных комбинаций OTP, кода OTP PIN и пароля пользователя из AD или LDAP, а также совместно с пользовательским сертификатом.

- Расширены возможности аутентификации по сертификату (Certificate Access Control List, ACL) на портале. Под порталом понимается сайт или группа сайтов, то есть совокупность ресурсов защищаемых криптошлюзом. Напомним, что теперь аутентификация возможна не только по полям Organization или Organizational Unit (O / OU), но и по дополнительным наборам полей.

- Добавлена возможность разграничения доступа к защищаемым ресурсам в зависимости от поддержки (или её отсутствия) клиентским устройством криптографических алгоритмов ГОСТ.

- Реализована функция смены пароля пользователя в каталоге AD / LDAP при использовании клиента NGate.

- Добавлены возможности более тонкой настройки маршрутизации, а также управления приоритетом опроса — в том числе DNS-серверов — при разрешении имён через туннель (путём настройки метрики туннельного интерфейса).

Стоимость и сроки доставки

Бесплатная доставка осуществляется только до грузового терминала ТК СДЭК, если клиент находится в городе, где нет пункта самовывоза ТК СДЭК, до бесплатно доставляем до ближайшего терминала данной компании (СДЭК). Сроки по данной доставке устанавливаются согласно тарифам ТК и на усмотрение отправителя.

Срочного тарифа и адресной доставки, в услуге «Бесплатная доставка» нет.

Бесплатной доставкой можно воспользоваться только при заказе ККТ с полным комплектом услуг (касса под ключ). При данном условии, бесплатно доставляется только касса.

Если клиент покупает ККТ с полным комплектом услуг + другой товар (весы, денежный ящик, счетчик банкнот, принтер этикеток, 10 коробок чековой ленты и т. д), то бесплатно доставляем только ККТ, доставку на все остальное клиент оплачивает отдельно.

Условия бесплатной доставки по Москве и МО Ваш заказ доставляет курьерская служба:

- — Грастин (Москва и МО до 25 км от МКАД);

- — ETGO (Москва и МО до 25 км от МКАД)

- — Алгоритм (Москва и МО до 25 км от МКАД);

- — CDEK (от 25км от МКАД и более);

Бесплатной доставкой можно воспользоваться только при заказе ККТ с полным комплектом услуг (касса под ключ)! При данном условии, бесплатно доставляется только касса.

Бесплатная доставка осуществляется по Москве на следующий день после её оформления. По МО (до 25 км от МКАД) — 1-2 дня. В день планируемой доставки Вам необходимо ответить на звонок курьера, иначе он будет вынужден перенести доставку на следующий день.

Если Вы находитесь более чем 25 км от МКАД, то доставку осуществляет ТК CDEK до ближайшего к Вам пункта выдачи данной компании, согласно параметрам для данного направления (сроки сообщаются логистом при оформлении заказа на доставку).

Выбор ТК, по условиям бесплатной доставки, производится на усмотрение отправителя.

Криптографическая защита персональных данных

Различают шесть уровней КС1, КС2, КС3, КВ1, КВ2, КА1 криптографической

защиты персональных данных. Уровень криптографической защиты персональных

данных, обеспечиваемой криптосредством, определяется оператором путем

отнесения нарушителя, действиям которого должно противостоять

криптосредство, к конкретному типу.

Три уровня КС, КВ и КА специальной защиты от утечки по каналам побочных

излучений и наводок при защите персональных данных с использованием криптосредств.

Шесть уровней АК1, АК2, АК3, АК4, АК5, АК6 защиты от НСД к персональным

данным в информационных системах.

СКЗИ класса КС1

Применяются для нейтрализации атак, при создании способов, подготовке и

проведении которых используются возможности из числа следующих:

•

внесение несанкционированных изменений в СКЗИ и (или) в компоненты аппаратных и программных средств, совместно с которыми штатно

функционируют СКЗИ и в совокупности представляющие среду функционирования СКЗИ, которые способны повлиять на выполнение предъявляемых к СКЗИ

требований, в том числе с использованием вредоносных программ;

•

внесение несанкционированных изменений в документацию на СКЗИ и компоненты СФК;

•

персональные данные;

•

ключевую, аутентифицирующую и парольную информацию СКЗИ;

•

программные компоненты СКЗИ;

•

аппаратные компоненты СКЗИ;

•

программные компоненты СФК, включая программное обеспечение BIOS;

•

аппаратные компоненты СФК;

•

данные, передаваемые по каналам связи;

•

общие сведения об информационной системе, в которой используется СКЗИ (

назначение, состав, оператор, объекты, в которых размещены ресурсы

информационной системы);

•

сведения об информационных технологиях, базах данных,

АС, ПО, используемых в информационной системе совместно с СКЗИ, за

исключением сведений, содержащихся только в конструкторской документации на

информационные технологии, базы данных, АС, ПО, используемые в

информационной системе совместно с СКЗИ;

•

содержание конструкторской документации на СКЗИ;

•

содержание находящейся в свободном доступе документации на аппаратные и программные компоненты СКЗИ и СФК;

•

общие сведения о защищаемой информации, используемой в процессе эксплуатации СКЗИ;

•

сведения о каналах связи, по которым передаются защищаемые СКЗИ персональные данные;

•

все возможные данные, передаваемые в открытом виде по каналам связи, не

защищенным от несанкционированного доступа к информации организационными и

техническими мерами;

•

сведения обо всех проявляющихся в каналах связи, не защищенных от

несанкционированного доступа к информации организационными и техническими

мерами, нарушениях правил эксплуатации СКЗИ и СФК и

неисправностях и сбоях аппаратных компонентов СКЗИ и СФК;

•

сведения, получаемые в результате анализа любых сигналов от аппаратных компонентов СКЗИ и СФК;

•

находящихся в свободном доступе или используемых за пределами

контролируемой зоны АС и ПО, включая аппаратные и программные компоненты

СКЗИ и СФ;

•

специально разработанных АС и ПО;

•

каналов связи, не защищенных от несанкционированного доступа к информации организационными и техническими мерами;

•

каналов распространения сигналов, сопровождающих функционирование СКЗИ и СФК;

СКЗИ класса КС2

Применяются для нейтрализации атак, при создании способов, подготовке и проведении которых используются возможности

из числа перечисленных в классе КС1 и не менее одной из следующих дополнительных возможностей:

•

документацию на СКЗИ и компоненты СФК;

•

помещения, в которых находится совокупность программных и технических

элементов систем обработки данных;

•

сведений о физических мерах защиты объектов, в которых размещены ресурсы информационной системы;

•

сведений о мерах по обеспечению контролируемой зоны объектов, в которых

размещены ресурсы информационной системы;

•

сведений о мерах по разграничению доступа в помещения, в которых

находятся СВТ, на которых реализованы СКЗИ и СФК;

СКЗИ класса КС3

Это КС1 + КС2 +:

- физический доступ к СВТ, на которых реализованы СКЗИ и СФК;

- возможность располагать аппаратными компонентами СКЗИ и СФК, ограниченная мерами, реализованными в информационной системе, в

которой используется СКЗИ, и направленными на предотвращение и пресечение несанкционированных действий.

СКЗИ класса КВ:

Это КС1 + КС2 + КС3 +:

- создание способов, подготовка и проведение атак с привлечением специалистов в области анализа сигналов,

сопровождающих функционирование СКЗИ и СФК, и в области использования для реализации атак недокументированных

(недекларированных) возможностей прикладного ПО; - проведение лабораторных исследований СКЗИ, используемых

вне контролируемой зоны, ограниченное мерами, реализованными в

информационной системе, в которой используется СКЗИ, и направленными на

предотвращение и пресечение несанкционированных действий; - проведение работ по созданию способов и средств атак в научно-исследовательских центрах,

специализирующихся в области разработки и анализа СКЗИ и СФ, в том числе с использованием исходных текстов

входящего в СФ прикладного ПО, непосредственно использующего вызовы программных функций СКЗИ.

СКЗИ класса КА:

Все вышеперечисленное + :

- создание способов, подготовка и проведение атак с привлечением специалистов в области использования для реализации

атак недокументированных (недекларированных) возможностей системного ПО; - возможность располагать сведениями, содержащимися в конструкторской документации на аппаратные и программные компоненты СФ;

- возможность располагать всеми аппаратными компонентами СКЗИ и СФ.

СКЗИ класса КВ применяются для нейтрализации атак, при проведении которых

используется не менее одной из следующих дополнительных возможностей:

СКЗИ класса КА применяются для нейтрализации атак, при проведении которых

используется не менее одной из следующих дополнительных возможностей:

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

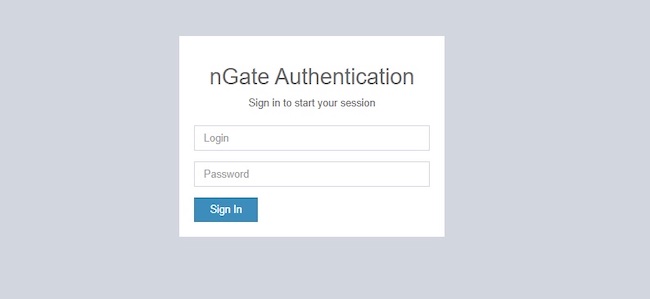

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

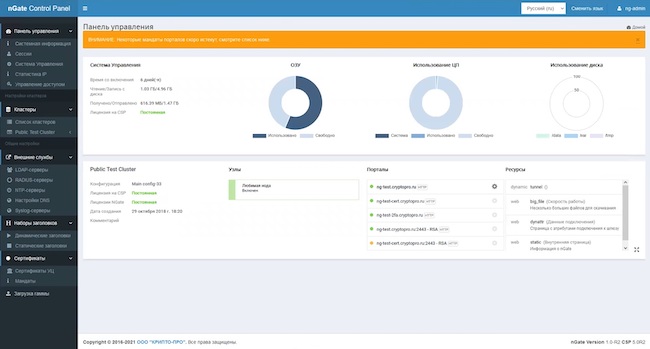

Панель управления

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

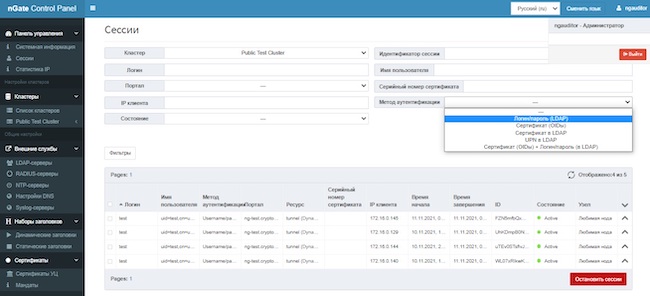

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

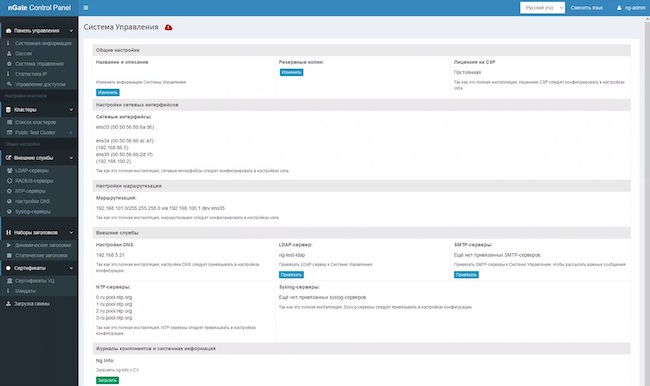

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

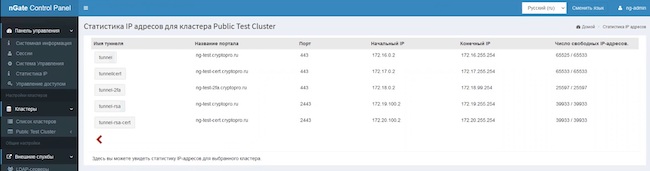

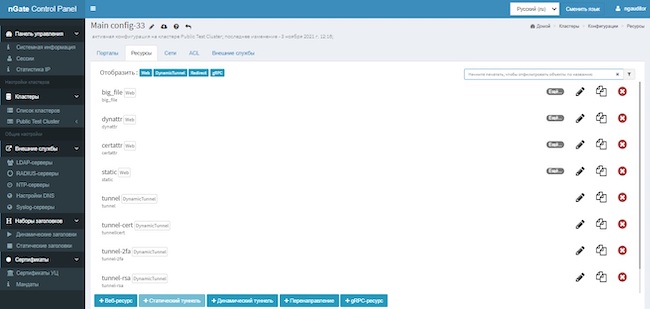

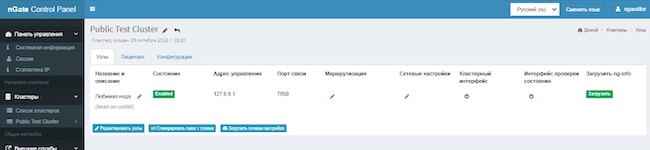

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

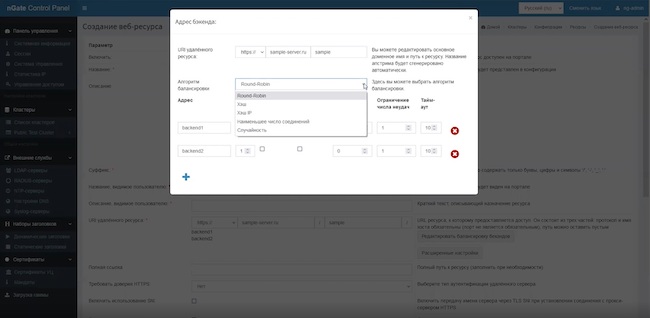

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

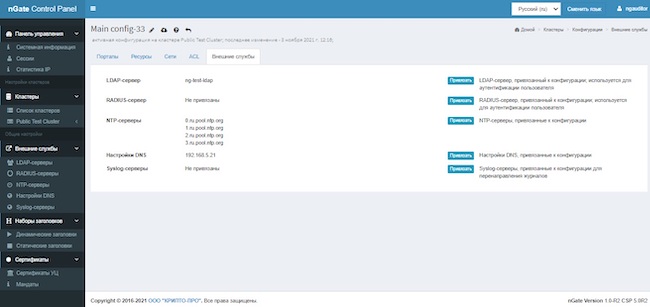

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

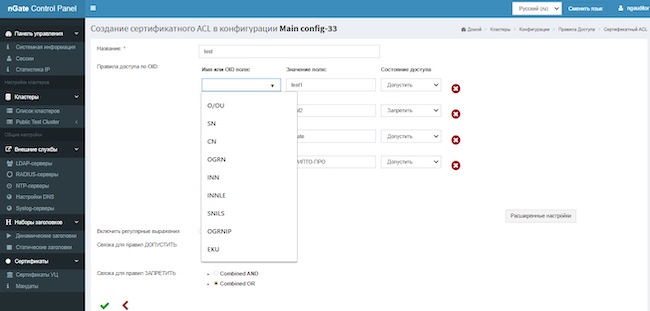

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

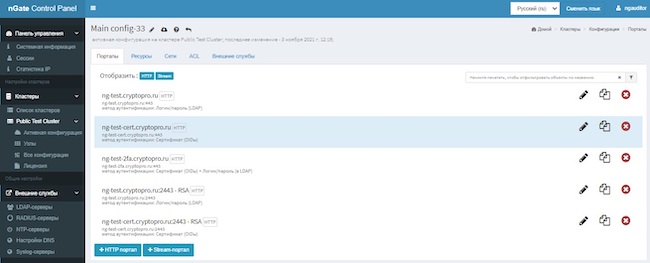

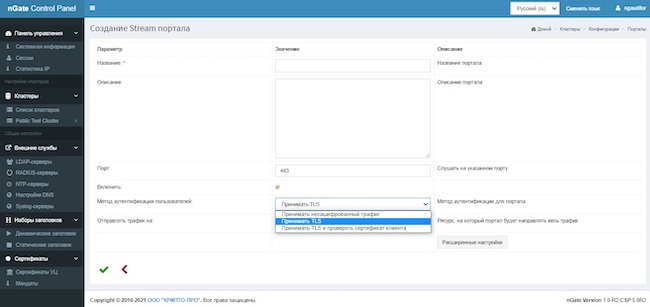

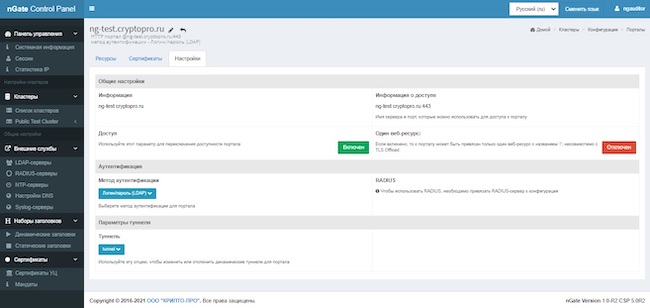

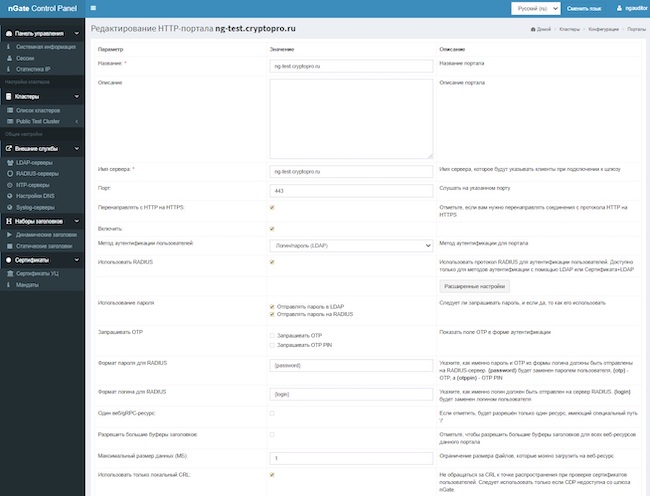

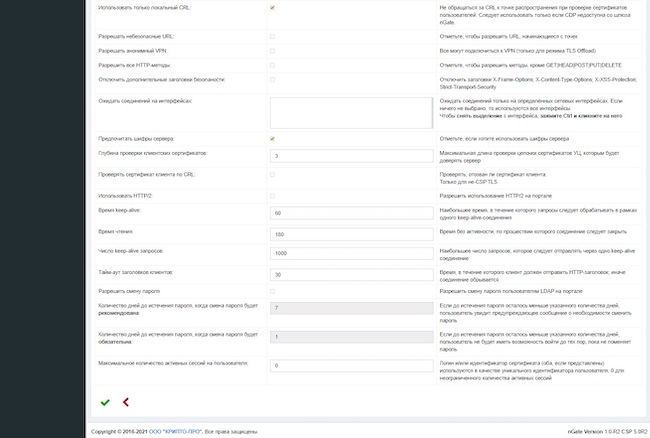

Настройка порталов

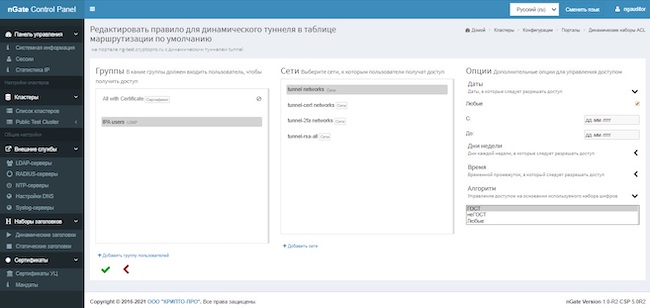

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

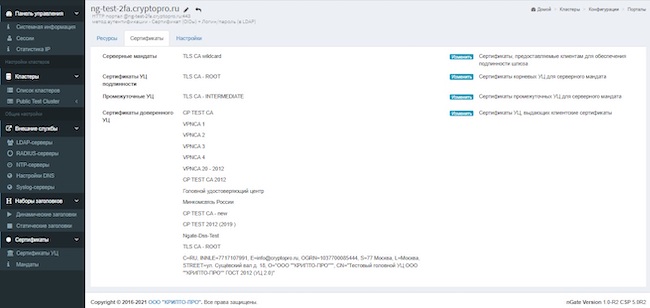

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

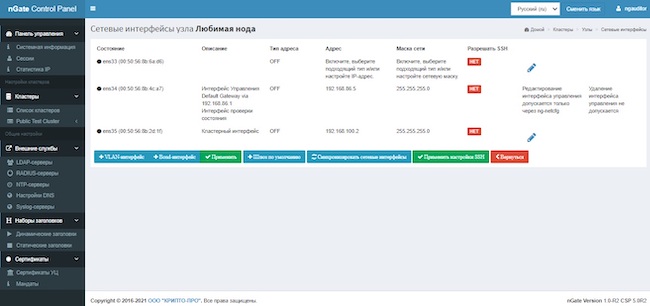

Настройки узлов

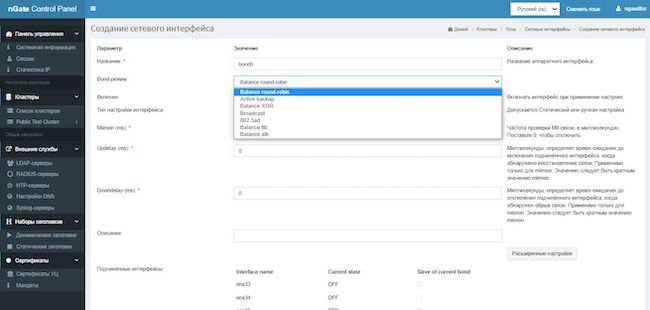

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

ЦентрИнформ предлагает следующие виды программного обеспечения

для работы с электронной подписью

КриптоПро CSP

Криптографическое средство защиты информации, позволяющее подписывать и зашифровывать/расшифровывать

электронные сообщения. Поддерживает ГОСТ Р 34. 10-2012 и ГОСТ Р 34. 12-2015. Для работы с Windows 7/8/10. Несовместима с Windows 2000/XP, Windows Server 2003/2008 (R2)/2012 (R2).

КриптоПро Office Signature

Программа предназначена для обеспечения возможности создания и проверки электронной подписи документов

Word и Excel из состава Microsoft Office 2007/2010/2013/2016.

КриптоАРМ

Программа для шифрования и электронной подписи файлов предназначена для защиты корпоративной и личной

информации, передаваемой по сети Интернет, электронной почте и на съемных носителях (дисках, флэш-картах). КриптоАРМ Стандарт Плюс предназначен для подписи файлов любого формата и размера (pdf, jpeg, png, xlxs, doc,

xml и др).

КриптоПро TSP Client

Программный интерфейс для работы со штампами времени, предназначен для обращения с рабочего места клиента

к серверам штампов времени по протоколу TSP (Time-Stamp Protocol), работы с запросами на штампы и с самими

штампами времени.

КриптоПро OCSP Client

Программный интерфейс для получения актуальной информации о статусе цифровых сертификатов в режиме реального

времени. Предназначена для обращения с рабочего места клиента к службам актуальных статусов сертификатов

по протоколу OCSP (Online Certificate Status Protocol), работы с OCSP-запросами и OCSP-ответами.

Комплект ПО Jinn-Client

Включает в себя установочные комплекты ПО Jinn-Client-1. x и СКЗИ Континент TLS Клиент. Версия 2. КС1, а также лицензии

на право использования ПО Jinn-Client-1. x и модуля ExtendedContainer для Jinn-Client и TLS клиент

Архитектура «КриптоПро NGate»

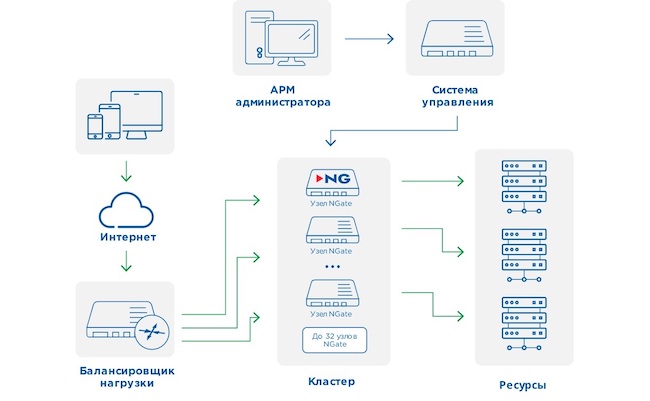

С точки зрения архитектуры NGate состоит из следующих компонентов: клиента (в виде VPN-клиента или браузера), сервера (самого шлюза) и системы управления (центра управления сетью, ЦУС). Дополнительно потребуется организовать автоматизированное рабочее место (АРМ) для администратора.

Основой серверной части NGate является криптопровайдер «КриптоПро CSP». В новой версии шлюза используется обновлённая его редакция — 5. 0 R2. В ней помимо прочего реализована работа с алгоритмами «Кузнечик» (ГОСТ 34. 12-2015) и «Магма» (ГОСТ 28147-89), добавлена и расширена поддержка отечественных операционных систем («Аврора», Astra Linux, ALT Linux). Кроме того, появились возможности по построению решений на базе отечественных процессоров «Байкал». Таким образом, стало возможным полноценное импортозамещение при внедрении криптографического шлюза для организации защищённого удалённого доступа ко критическим ресурсам.

В зависимости от размера конкретной организации, её сетевой инфраструктуры, предполагаемого количества клиентов, одновременных подключений и других параметров возможны два варианта конфигурации.

Минимальная — единое решение из одного криптошлюза, объединённого с центром управления на одной аппаратной или же виртуальной платформе. Такой вариант подойдёт для использования небольшими организациями, у которых нет филиалов или сетевая инфраструктура которых не разнесена по разным центрам обработки данных (ЦОДам). Эта конфигурация является самой простой в установке и настройке, однако не может обеспечить высокую отказоустойчивость и производительность при доступе к ресурсам, системам и приложениям.

Рисунок 1. Схема внедрения «КриптоПро NGate» в минимальной конфигурации

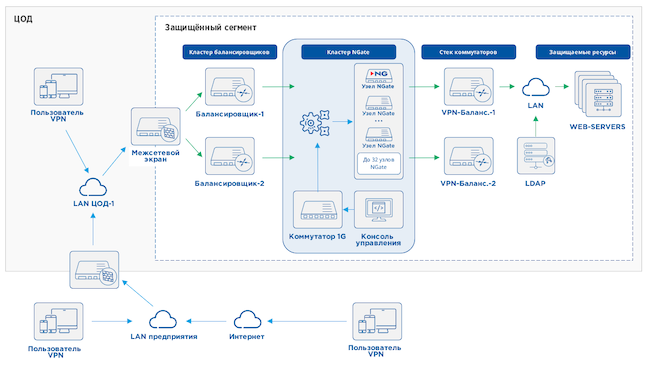

Кластерная конфигурация позволяет построить распределённую, отказоустойчивую и хорошо масштабируемую в части производительности систему. В этом варианте предусматривается объединение нескольких криптошлюзов (до 32 узлов единовременно) в один кластер. При этом центр управления сетью устанавливается отдельно и образует единую (централизованную) систему для настройки, мониторинга работы всех криптошлюзов и управления доступом к требуемым ресурсам и системам организации. Возможности центра управления по автоматизированной загрузке настроек и конфигураций на новые криптошлюзы в кластерах существенно облегчают и ускоряют процессы связанные как с вертикальной, так и с горизонтальной масштабируемостью системы. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку балансировщик синхронизирует данные о сессии между устройствами и соединение перераспределяется на свободные узлы кластера. Может использоваться любой балансировщик, способный распределять TCP-соединения по узлам кластера, в том числе бесплатный HAProxy.

Рисунок 2. Схема внедрения «КриптоПро NGate» в виде кластера

Рисунок 3. Реализация технологии TLS VPN с помощью «КриптоПро NGate» в виде кластера

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).