На чтение 5 мин Просмотров 4.3к. Опубликовано 02.04.2022

Заказать настройку интеграции 1с с ГИИС ДМДК

Некоторые пользователи не могут самостоятельно настроить доступ к личному кабинету ГИИС ДМДК по имеющейся инструкции на официальном сайте. И в этой статье, я постараюсь более детально рассказать как произвести настройку и получить доступ к ЛК. Все настройки будут производиться на примере Яндекс Браузера. В других браузерах настройка будет аналогичной.

Приглашаем всех 6 сентября 2022 года в 11:00 (МСК) принять участие в вебинаре “Особенности реализации требований приказа ФАПСИ №152 по учёту СКЗИ”, который совместно проведут компании КриптоПро и Spacebit.

В ходе мероприятия эксперты рассмотрят вопросы нормативного регулирования учета СКЗИ и выполнения соответствующих требований. Отдельное внимание будет уделено возможностям СКЗИ и особенностям их практического применения.

Ключевые темы:

- Разбор основных требований приказа ФАПСИ №152 по учету СКЗИ;

- Демонстрация возможностей системы X-Control по реализации требований приказа ФАПСИ №152;

- Обзор возможностей СКЗИ КриптоПро CSP 5.0;

- Текущий статус по сертификации различных версий КриптоПро CSP и КриптоПро УЦ.

Участие в мероприятии бесплатное, необходима регистрация.

21 век формально давно наступил. А фактически — дайте копию вашего паспорта без отметок, распечатайте этот документ, подпишите, отсканируйте и отправьте нам по почте, привезите нам справку, что вы не верблюд, заверьте у нотариуса, придите лично подписать. Что?! Стоп! Хватит это терпеть! Проталкиваем и бьёмся за будущее всеми доступными средствами! УКЭП и 63-ФЗ подходит и физическим лицам, чтобы не ходить ногами. В статье расскажу про непростой наш опыт перехода на электронный документооборот (ЭДО) при колоссальном сопротивлении многих контрагентов и даже наших сотрудников.

В начале нулевых я запретил отправлять факсы в нашей компании. Тогда просто мода была подписывать документы и по факсу слать. Офисный планктон любил страдать такой ерундой — запихиваешь бумажки в факс, вроде при деле, зарплата тикает. Для контрагентов прикрутили модем, который принимал факсы и складывал сразу на сервер. Естественно, мы эти факсы не читали, но это было проще, чем объяснять, что у нас нет факса.

В архиве с

17 августа 2022

Требуемый опыт работы: 3–6 лет

Полная занятость, полный день

Москва

Работодатель, вероятно, уже нашел нужного кандидата и больше не принимает отклики на эту вакансию

Опыта разработки на Java SE. Умения разобраться в чужом коде. Опыта использования Spring, Hibernate, одного из web-frameworks.

Разработка серверной части платформы. Участие в обсуждении реализации задач, митингах, планировании и т.д. Активное участие во всем цикле разработки…

Опыт коммерческой разработки на Java (версия 8 и выше) от 3 лет. Опыт работы со Spring Framework (Spring Boot, Spring…

В компании несколько проектов в разных сферах: документооборот, системы визуализации и анализа данных, интеграция с VOIP и видео, IoT.

Отличное знание Java Сore. Знание и опыт работы с Hibernate. Хорошее знание SQL, опыт работы с PostgreSQL. Понимание принципов клиент…

Участие в проекте в роли разработчика функционала системы в соответствии с требованиями. Быть причастным к проектированию архитектурных решений.

Знание и опыт работы с Java 8+. Опыт разработки высоконагруженных Web Services (SOAP, REST). Знание принципов и опыт работы…

Участие в проекте разработке и доработке крупной сервисной платформы обработки бизнес-процессов с использованием современных технологий. Разработка бэкенда на стеке…

Опыт работы Java-разработчиком от 2-х лет. Уверенные знания Java, библиотеки Spring, Java EE, JDBC. Опыт работы с Hibernate…

Работодатель сейчас онлайн

Москва

, Кутузовская

и еще

1

Разработка алгоритмов, уберегающих банк от финансовых убытков. Декомпозиция монолитного приложения на микромодули и микросервисы. Работа с межмодульным транспортом.

Java 8+ (Core, Multithreading, JVM). Spring Boot. Опыт работы с реляционными БД (Oracle) Hibernate, Liquibase. Понимание принципов DevOps, опыт…

2.

fktrc171

07.10.15 10:57

Сейчас в теме

При нажатии кнопки подписать выдается сообщение “Внешняя компонента успешно установлена” .

Тогда почему не дается подключить ее ?

Программисты , помогите разобраться в функционировании внешних компонент , плиз.

3.

fktrc171

07.10.15 13:41

Сейчас в теме

А то , что компонента лежит в общих макетах

КодВозврата = ПодключитьВнешнююКомпоненту(“ОбщийМакет.Компонента_xades”, “xades”);

– она все равно внешняя ? Почему может не подключаться ?

4.

Luchik

650

07.10.15 14:18

Сейчас в теме

(3) fktrc171,

При нажатии кнопки подписать выдается сообщение “Внешняя компонента успешно установлена” .

не всегда означает, что она успешно установлена, т.к.могут потребоваться права администратора на компьютере. Вы запускаете 1с по администратором компьютера?(не администратором 1С, а именно администратором компьютера)

Это потребуется только раз – прописать внешнюю компоненту в операционной системе

5.

fktrc171

07.10.15 15:19

Сейчас в теме

(4) Luchik, запуск от имени админа не помог, хотя проверили в HKEY – там наша ВК xades не зарегистрирована. А как выполнить regsvr32 xades ? Где эта ВК должна сидеть ?

6.

Luchik

650

07.10.15 15:41

Сейчас в теме

(5) fktrc171, попробуйте сохранить компоненту из 1С в каталог установленной 1с (двойной клик по макету):

затем уже зарегистрировать ее по пути, куда сохраните

7.

fktrc171

07.10.15 16:06

Сейчас в теме

(6) Luchik, Огромное спасибо , у нас все получилось !

8.

roaddog

09.10.15 13:41

Сейчас в теме

Добрый день. Помогите нубу. Выскакивает аналогичная ошибка. Выгрузил xades. Копирую файл в директроию 1с\bin. В командной строке прописываю regsvr32 <..> путь к файлу. Выскакивает ошибка “Ошибка при вызове LoadLibrary(“С:\Program”) – Не найден указанный модуль.” Подскажите пожалуйста что я делал не так.

Заранее спасибо

9.

Luchik

650

09.10.15 14:40

Сейчас в теме

(8) roaddog, возможно, библиотека уже была зарегистрирована в реестре по другому адресу. Найдите и удалите в реестре все записи (поиском по xades), а затем заново зарегистрируйте dll-ку

10.

Luchik

650

09.10.15 14:42

Сейчас в теме

(8) roaddog, также такая ошибка может быть, когда прав не хватает

11.

DenisCh

09.10.15 14:48

Сейчас в теме

(8) roaddog, “LoadLibrary(“С:\Program”)”

В кавычки полный путь надо взять

12.

Luchik

650

09.10.15 14:51

Сейчас в теме

(11) DenisCh, да

regsvr32 -i "C:\Program Files (x86)\1cv8\8.3.6.2100\bin\xades.dll"

13.

user665889_oda

24.05.17 05:15

Сейчас в теме

(12) при попытке зарегистрировать dll пишет “Возможно модуль xades.dll не совместим с версией Windows…”

14.

user665889_oda

24.05.17 10:40

Сейчас в теме

(13) Проблема решилась так. До этого запускал 64-разрядную платформу, в 32-х разрядной xades заработал без проблем

|

djuwa4 Оставлено | |

Добрый день! Что я хочу, я хочу чтобы python3 вместо openssl использовал Крипто ПРО и установленные при помощи certmgr по умолчанию, чтобы когда я делаю API запрос при помощи Возможно вы сможете мне подсказать, что я еще не доделал, и будет ли вообще работать схема которую я описал? Отредактировано пользователем 16 августа 2021 г. 11:26:19(UTC) | |

|

djuwa4 Оставлено | |

|

Ситдиков Денис Оставлено | |

Добрый день! | |

|

djuwa4 Оставлено | |

Автор: Ситдиков Денис Добрый день! Денис, я еще раз уточню, для понимания. Денис, тогда можно в кратце, для каких сценариев модуль pycades нужен. Из описания применения модуля мне не очень понятно. | |

|

Ситдиков Денис Оставлено | |

Автор: djuwa4 Автор: Ситдиков Денис Добрый день! Денис, я еще раз уточню, для понимания. Денис, тогда можно в кратце, для каких сценариев модуль pycades нужен. Из описания применения модуля мне не очень понятно. Да, для отправки запросов API через python3 по протокол https pycades не поможет. | |

КриптоПро JCP — средство криптографической защиты информации, реализующее российские криптографические стандарты, разработанное в соответствии со спецификацией JCA (Java Cryptography Architecture).

Интеграция КриптоПро JCP с архитектурой Java позволяет использовать стандартные процедуры, такие как создание и проверка ЭЦП (в том числе XMLdsig, CAdES, XAdES) , шифрование, генерацию ключей, вычисление кодов аутентификации (Message Authentication Code — MAC) в JavaTM Cryptography Extension (JCE) в соответствии со спецификациями JavaTM Cryptography Extension (JCE) на различных операционных системах и аппаратных платформах.

Реализация КриптоПро JCP совместима с КриптоПро CSP.

Средство криптографической защиты КриптоПро JCP распространяется в двух комплектациях:

- генерация ключей, формирование и проверка ЭЦП, хэширование данных;

- генерация ключей, формирование и проверка ЭЦП, хэширование данных, шифрование.

Назначение КриптоПро JCP

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012;

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89 и ГОСТ 34.12-2015;

- обеспечение аутентичности, конфиденциальности и имитозащиты соединений TLS;

- контроля целостности, системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11 94 «Информационная технология. Криптографическая защита информации. Функция хэширования» и ГОСТ Р 34.11 2012 «Информационная технология. Криптографическая защита информации. Функция хэширования».

Алгоритмы формирования и проверки ЭЦП реализованы в соответствии с требованиями:

- ГОСТ Р 34.10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»;

- ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая» и ГОСТ 34.12-2015 «Информационная технология. Криптографическая защита информации».

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии с ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ 28147-89.

- Системные требования

- Что делать если все равно не могу зайти?

- Как должно быть

- Копирование личного сертификата в хранилище

- Установка сертификатов «Минкомсвязи России» и АО «Аналитический Центр».

- Установка сертификата «Минкомсвязи России»

- Установка сертификата АО «Аналитический Центр».

- Как организовать долгосрочное архивное хранение электронных документов +8

- Немного теории

- Новые возможности продуктов Litoria по обеспечению ДАХ

- Подпись в формате CAdES-A с помощью ПК «Litoria Desktop 2»

- Как всем перейти на ЭДО

- Безопасность

- Сопротивление и проблемы

- Как можно создавать ЭЦП ручками

- Через Оператора ЭДО. (Самый популярный вариант среди коммерческих организаций)

- С помощью плагинов, установленных в Word, Acrobat Reader

- С помощью специальных программ

- С помощью онлайн-сервисов

- Установка КриптоПро

- Установка КриптоПро ЭЦП Browser plug-in

- Настройка Яндекс Браузера

- ЭДО — это просто, как внедрили мы автоматическое подписание документов

- Маразм со счетами-фактурами и УПД со статусом 1

- Результаты

- Объективные плюсы ЭДО

- Минусы ЭДО

Системные требования

КриптоПро JCP функционирует в следующем окружении:

требуется Java 7 Runtime Environment версии 7 и выше;

КриптоПро JCP разработан в соответствии с требованиями интерфейса JCA и позволяет создавать новые, надежно защищенные приложения с использованием богатейшего и проверенного временем инструментария Java такого, как Apache XML Security для ЭЦП XML-документов стандарта XMLdsig.

Обработка иллюстрирует возможность подписания XML SOAP-конверта по стандарту Cades-BES средствами 1С с помощью внешней компоненты КриптоПРО «CAdESCOM» с учетом ГОСТ 2001 и ГОСТ 2012. Стандарт используется в различных механизмах государственных сайтов России, в том числе в СМЭВ и ГИС ЖКХ. Код не привязан к прикладному решению может быть встроен куда угодно, но только на платформе Windows.

Для работы с ГИС ЖКХ из 1С через API понадобилось выполнять цифровую подпись. Поначалу использовался OpenSSL + Python вот отсюда. Там сама подпись и контрольные суммы генерируются с помощью OpenSSL, а скрипт вставляет в исходный XML необходимые узлы.

Во-первых, все это работает через консоль, что не очень быстро. Во-вторых, OpenSSL принимает закрытый ключ в открытом PEM формате, что само по себе безобразие. В-третьих, с переходом на ГОСТ 2012 все это стало невозможно, поскольку инструментов извлечения закрытого ключа в формате PEM из сертификата, выполненного по ГОСТ 2012 не нашлось.

Штатный менеджер криптографии 1С помочь не может, так как подписывать XML не умеет, может только вернуть подпись для потока данных в формате CMS (базируется на PKCS#7), а необходима только сигнатура, длиной в 64 байта.

В итоге пришлось написать обработку, которая выполняет то же самое, что выполнял скрипт на Python.

Обработка подписывает стандартный SOAP-конверт <envelope>, для примера в ней есть тестовый запрос. Разумеется, для подписи в системе должен стоять КриптоПро, к нему должен быть подцеплен сертификат. Пробную версию КриптоПро можно скачать и установить бесплатно на официальном сайте. Тестовый сертификат можно выпустить там же, в тестовом удостоверяющем центре.

Для получения сигнатуры и хеша используется COM-объект “CAdESCOM”, поставляемый вместе с КриптоПро. Менеджер криптографии 1С используется для получения данных сертификата — издателя и открытого ключа. Можно было бы обойтись без него, но с ним удобнее. Кроме того, используется COM-объект “System.Text.UTF8Encoding” для конвертации строки в массив байт COMSafeArray в кодировке UTF8. К сожалению, на выходе у XML полностью теряется форматирование. Избежать этого не получилось, так как оно уничтожается при каноникализации средствами 1С. Обратно возвращать форматирование уже нельзя, подпись становится невалидной.

Методика не привязана к конкретному прикладному решению и работает как на сервере, так и на клиенте. Тестировалось на релизе 8.3.13.1513. На более ранних будет работать вплоть до релиза, где есть МенеджерКриптографии, ДокументDOM, ДвоичныеДанные, ПреобразованиеККаноническомуXML и функции для работы с Base64.

P.S. Буду очень благодарен, если кто-нибудь сможет ответить на пару вопросов:

1. Так как используется COM, работать все это будет только на Windows. Если конвертацию в UTF8 можно переписать на 1С, то аналога CAdESCOM в Linux нет и не будет. Может, кто знает, как можно получить хеш и сигнатуру из КриптоПро в консоли на Linux.

2. Элемент подписи создается с помощью ДокументDOM фактически вручную, то есть поэтапным созданием каждого узла. Дописать в ДокументDOM кусок получилось из объекта ФабрикаXDTO, но началась путаница с пространствами имен и каноникализацией. Возможно, все-таки перепишу с использованием фабрики и макета. А вот вставить в один ДокументDOM кусок другого ДокументDOM, созданного из макета, у меня не получилось, хотя в СП такая возможность вроде как декларируется. Если кто подскажет, как — скажу спасибо.

P.P.S. Не на тему ЭЦП, но около. Если кто-нибудь озадачится вопросом создания туннеля по стандарту ГОСТ 2012, как этого требует ГИС ЖКХ и не только он, при наличии КриптоПро с этим отлично справляется их форк STunnel — stunnel-msspi. В него уже встроены необходимые алгоритмы, при этом нет необходимости вытаскивать ключ из КриптоПро и хранить его в открытом виде, как требуется в случае использования оригинального STunnel. Достаточно только указать открытый ключ сертификата или имя хранилища в КриптоПро.

Нововведения в Office 2010, связанные с ЭЦП

Читаю блог Microsoft Office 2010 Engineering, в котором 8 декабря появилось сообщение Shelley Gu Digital Signatures in Office 2010. Запись показалась интересной, а потому, позволю себе привести некоторые моменты.

Сам стандарт XAdES интерес тем, что имеет несколько уровней реализации, каждый из которых является расширением предыдущего:

В настоящее время (Beta-версия) поддерживается только уровень XAdES-T, но к релизу обещают сделать поддержку всех уровней.

Кроме того, в блоге приводится подборка ключей реестра, которые позволяют управлять режимами подписания.

Для задания настроек уровня подписи используются ключи XAdESLevel и MinXAdESLevel

Office пытается создать подпись требуемого уровня, если это не возможно (не доступна какая-то информация, например, об отзывах сертификатов или не доступен сервер штампов времени), то офис последовательно перебирает все остальные уровни вплоть до минимально допустимого и пытается их реализовать.

Для указания сервера штампов времени используется другой ключ TSALocation

К сожалению открытым остаются вопросы о возможности использования национальных криптографических алгоритмов. В предыдущих версиях Office, на сколько мне известно, это было можно сделать лишь средствами сторонних дополнений.

Что делать если все равно не могу зайти?

Если вы все равно не можете войти в кабинет и получаете ошибку, что используется неподдерживаемый протокол, проверьте следующие пункты:

- Не истек ли срок лицензии КриптоПро;

- Не ведутся ли технические работы на сайте ГИИС ДМДК, а бывают они достаточно часто (актуальная информация в официальной группе телеграмм https://t.me/giis_dmdk_official);

- Проверьте работу плагина по ссылке: https://cryptopro.ru/sites/default/files/products/cades/demopage/xades_bes_sample.html

- Отключите антивирус;

- Отключите блокировщики рекламы, такие как Adguard, AdBlock или их аналоги.

На этом настройка личного кабинета для ГИИС ДМДК завершена. Проверьте, сможете ли вы зайти в ЛК?

Как должно быть

В 2005 году Велихов проводил конференцию в Курчатнике по случаю 15 летия Рунета. Самой зажигательной лекцией, до сих пор не потерявшей актуальность, была лекция Анатолия Левенчука про госуслуги и выдачу паспорта, за который нужно ещё и заплатить. Сейчас паспорт можно выдавать бесплатно и виртуально как банковскую карту. Паспорт и любой документ — это просто запись в открытом реестре. В реестре часть данных закрыта, но по всем данным возможна сверка. Сверка может проходить даже не по самим данным, а по их временному хешу. Банкам и прочим организациям не нужны сами паспортные данные. Их интересуют сверки:

действительный ли паспорт, документ;

есть ли какие-то ограничения;

количественные характеристики связанные с документом, сколько кредитов уже набрал;

cудимости, переболел ли COVID и т.п..

Ещё очень важно иметь не много документов, а один. Совершенно же непонятно почему есть обычный паспорт и загран, да ещё у загранпаспорта раньше срок был 5 лет, а сейчас 10, при том, что у обычного от 20 до 45 лет и от 45 и до старости.

Важно не иметь возможности их потерять.

Владелец документа может в приложении либо авторизовывать запросы, либо нет. А сами запросы могут идти только в объёме установленном законом и зашитом в протокол обмена данными, чтобы никакой клерк или пограничник не мог ознакомиться с группой крови, семейным положением, количеством детей и прочим, что к нему никак не относится.

И, конечно, всё это должно быть доступно на любом языке.

Налоговая должна по API принимать закрывающие документы, онлайн-чеки, а не морочить бизнесу голову аппаратными кассами, фискальными накопителями, ОФД, операторами ЭДО.

Копирование личного сертификата в хранилище

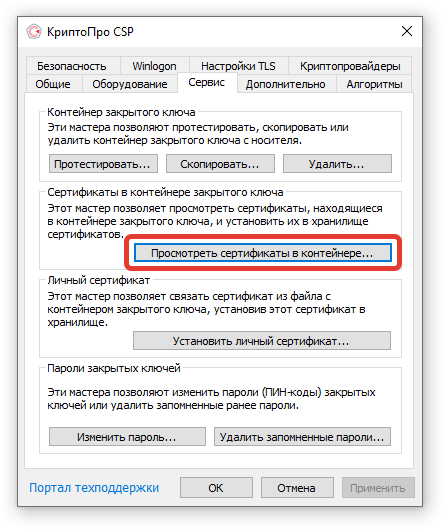

Запустите КриптоПро и перейдите в раздел «Сервис», в данном разделе нажмите кнопку «Просмотреть сертификаты в контейнере»

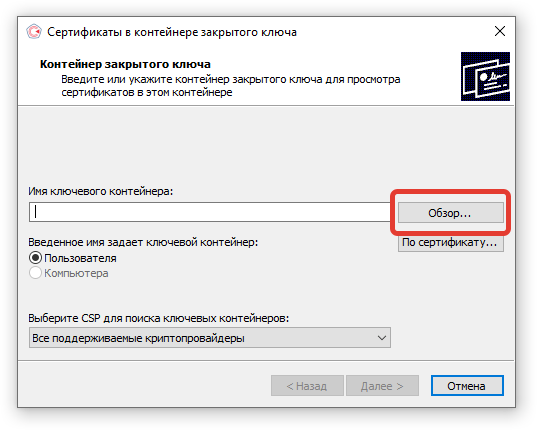

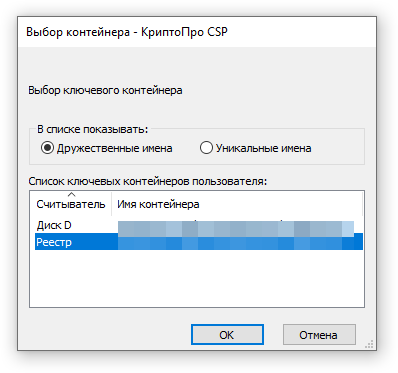

Нажмите кнопку «Обзор» и найдите в списке свой сертификат, под которым требуется войти в личный кабинет ГИИС ДМДК, выберите его и нажмите кнопку «Ок»

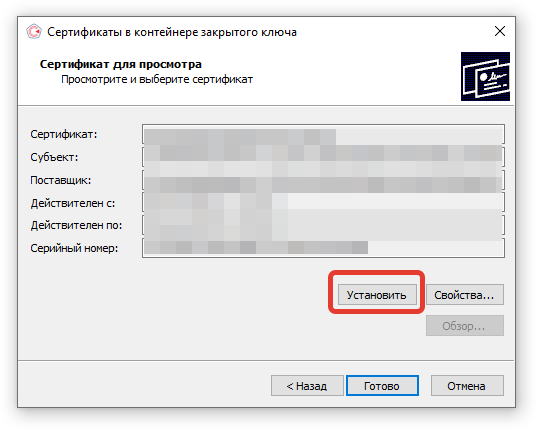

В открывшемся окне нажмите кнопку «Установить», после чего ваш сертификат будет помещен в хранилище «Личное»

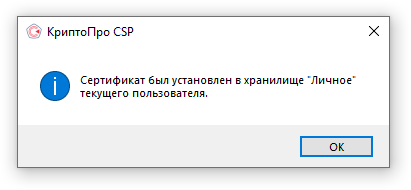

Как сертификат установится, программа выдаст соответствующее сообщение:

На данном этапе настройка программы, личного сертификата и плагина, завершена. Осталось установить сертификаты «Минкомсвязи России» и АО «Аналитический Центр».

Установка сертификатов «Минкомсвязи России» и АО «Аналитический Центр».

Установка сертификата «Минкомсвязи России»

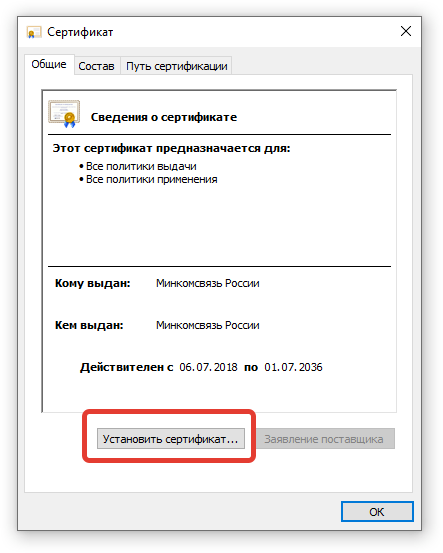

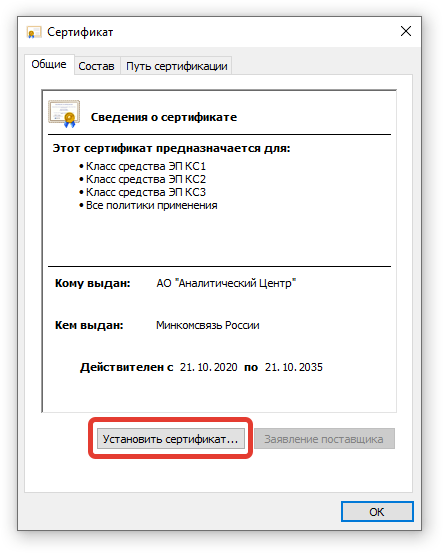

Для установка сертификата «Минкомсвязи России», его надо скачать по ссылке, открыть скачанный файл и нажать кнопку «Установить сертификат»

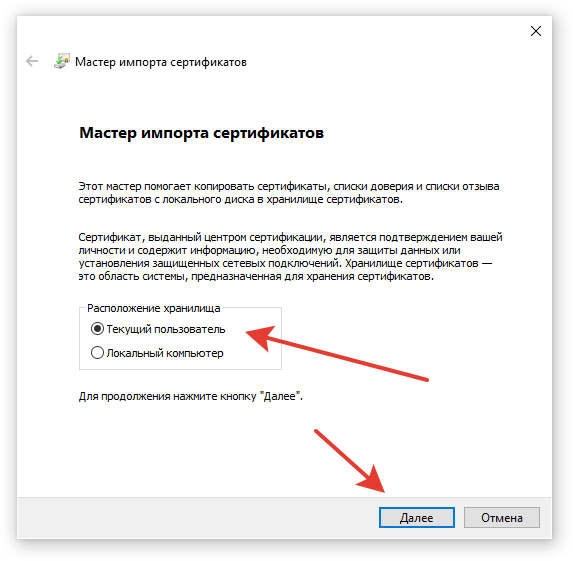

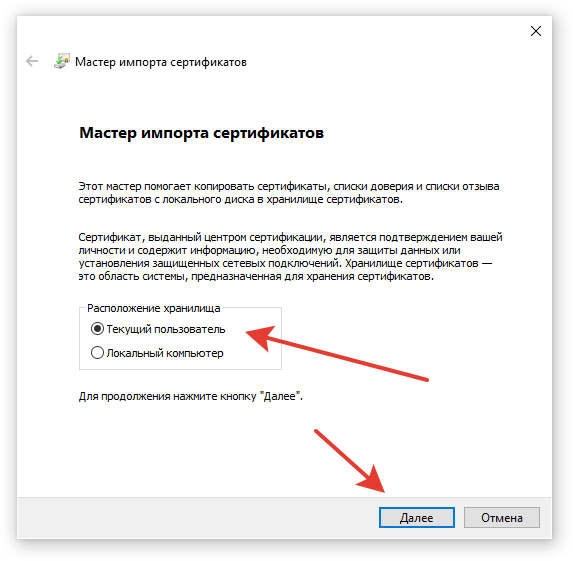

На этом шаге установки, выберите «Текущий пользователь» и нажмите кнопку «Далее»

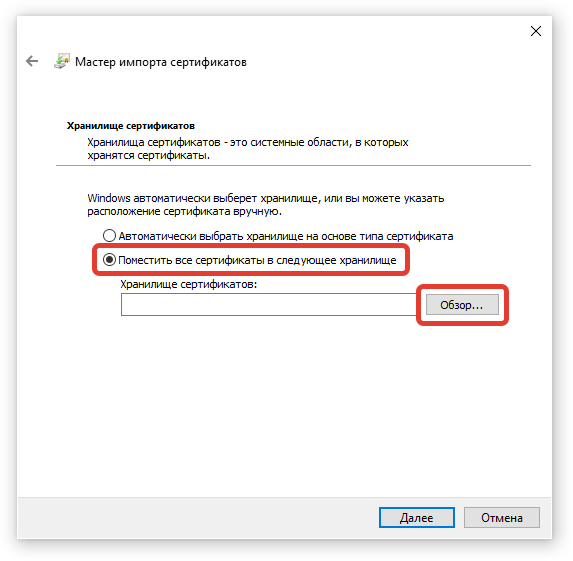

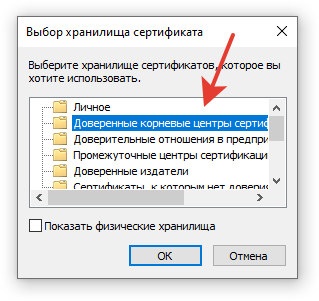

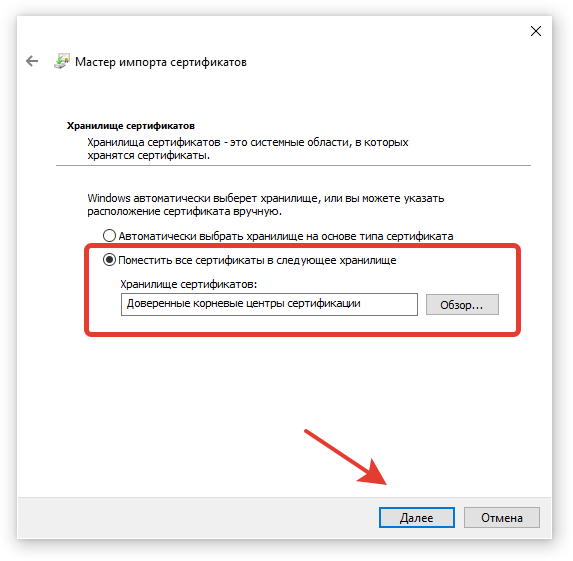

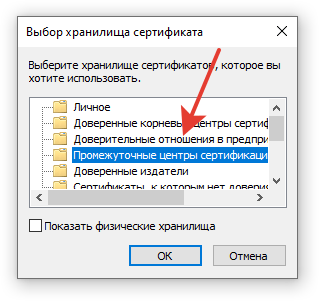

На следующем шаге обязательно выберите пункт «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор», из списка выберите «Доверенные центры сертификации» и нажмите кнопку «Ок»

В открывшемся окне, еще раз проверьте, правильно ли указано хранилище сертификатов и нажмите кнопку «Далее» и затем «Готово»

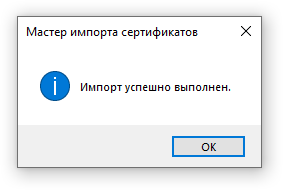

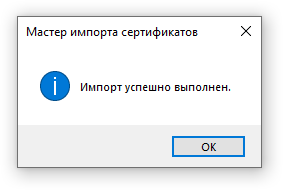

Как сертификат будет помещен в хранилище, мастер импорта сертификатов выдаст соответствующее сообщение:

Замечательно, один сертификат установлен, осталось установить второй.

Установка сертификата АО «Аналитический Центр».

Для установка сертификата АО «Аналитический Центр», его надо скачать по ссылке, открыть скачанный файл и нажать кнопку «Установить сертификат»

На этом шаге установки сертификата, выберите «Текущий пользователь» и нажмите кнопку «Далее»

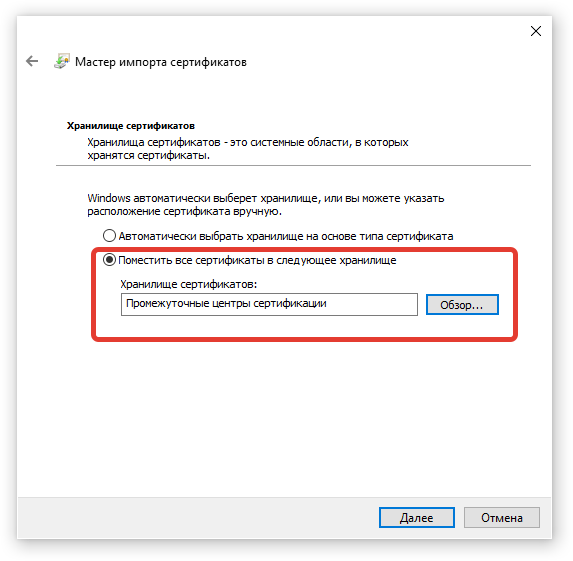

На следующем шаге обязательно выберите пункт «Поместить все сертификаты в следующее хранилище»,нажмите кнопку «Обзор» и из списка выберите «Промежуточные центры сертификации» и нажмите кнопку «Ок»

В открывшемся окне, еще раз проверьте, правильно ли указано хранилище сертификатов и нажмите кнопку «Далее» и затем «Готово»

Как сертификат будет помещен в хранилище, мастер импорта сертификатов выдаст соответствующее сообщение:

Если не правильно установить два этих сертификата, вы будете получать ошибку: «Этот сайт не может обеспечить безопасное соединение. На сайте lk.dmdk.ru используется неподдерживаемый протокол. Протокол не поддерживается. Клиент и сервер используют разные версии протокола SSL или разные наборы шифров. ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Неподдерживаемый протокол. Клиент и сервер поддерживают разные версии протокола SSL или набора шифров. Или Ваш сертификат отклонен сайтом lk.dmdk.ru или не был выдан.

Как организовать долгосрочное архивное хранение электронных документов +8

Информационная безопасность, Хранение данных, Криптография, Блог компании Газинформсервис

Рекомендация: подборка платных и бесплатных курсов PR-менеджеров – https://katalog-kursov.ru/

Недавно в журнале «Инсайд» мы рассказывали о долгосрочном архивном хранении электронных документов (ЭД), заверенных электронной подписью (ЭП). Статья была посвящена обзору различных точек зрения на организацию этого процесса и подходах к пролонгации свойств юридической значимости ЭД. В ней мы акцентировали внимание на подходе, который предусматривает формирование квитанций документа. Они представляют собой метаданные, содержащие результаты выполненных проверок, а также все необходимые атрибуты, подтверждающие юридическую значимость документа в момент проверки.

Настоящая статья более подробно раскрывает еще один подход к долгосрочному архивному хранению (ДАХ) – формирование усовершенствованной электронной подписи (УЭП), а именно ЭП в архивных форматах CAdES-A и XAdES-A.

Попробуем более подробно разобраться, как и почему архивная ЭП может продлить жизненный цикл электронных документов с ЭП. Начнем с небольшого теоретического ликбеза по типам и форматам ЭП, а затем рассмотрим на практике порядок формирования архивной ЭП продуктами разработки компании «Газинформсервис».

Немного теории

Электронная подпись типа CAdES

CMS Advanced Electronic Signatures (CAdES) — это стандарт ЭП, представляющий собой расширенную версию стандарта Cryptographic Message Syntax (CMS). Главным документом, описывающим данный стандарт, является ETSI TS 101 733 «Electronic Signature and Infrastructure (ESI); CMS Advanced Electronic Signature (CAdES)».

CAdES стал развитием CMS, в котором были исправлены такие основные недостатки предшественника, как отсутствие штампа доверенного времени создания ЭП, отсутствие типа содержимого ЭП и отсутствие возможности долгосрочного сохранения свойств юридической значимости ЭП.

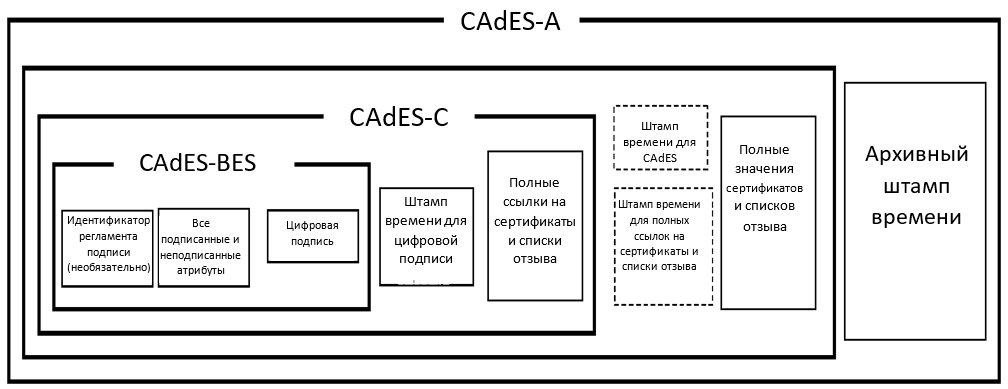

Стандарт определяет несколько форматов CAdES, каждый из которых включает в себя предыдущий (в соответствии с представленной ниже последовательностью) и расширяет его:

Форматы стандарта CAdES

1. CAdES-BES (Basic Electronic Signature) — основной и простейший формат стандарта, обеспечивает базовую проверку подлинности данных и защиту их целостности. Он содержит следующие атрибуты:

- подписываемые данные пользователя (ЭД отправителя);

- набор обязательных подписываемых атрибутов (атрибуты называются подписанными, если генерация ЭП происходит от совокупности этих атрибутов и данных пользователя);

- значение ЭП, вычисленное для данных пользователя и подписываемых атрибутов;

- набор дополнительных атрибутов;

- набор необязательных подписываемых атрибутов.

2. CAdES-EPES (Explicit Policy-based Electronic Signature) — это формат, содержащий в себе явное указание на выбранный регламент ЭП. В CAdES-EPES добавляется подписываемый атрибут signature-policy-identifier, который определяет идентификатор выбранного регламента ЭП. Подписывая этот идентификатор, отправитель явно указывает, что он применил определенный регламент при её создании. Соответственно, получатель должен осуществить проверку ЭП по тому же регламенту.

3. CAdES-T (Timestamp) — это формат ЭП типа CAdES, в который добавлено поле для фиксации доверенного времени.

4. В CAdES-C (Complete) содержится полный наборо проверочных данных. Она отличается от CAdES-T добавлением неподписываемых атрибутов complete-certificate-references и complete-revocation-references.

Первый атрибут содержит идентификаторы всех сертификатов, используемых при проверке ЭП. Второй атрибут содержит идентификаторы сертификатов из списка отозванных сертификатов (Certificate Revocation Lists, CRL, СОС) и/или ответы, полученные по протоколу проверки актуального статуса сертификатов (Online Certificate Status Protocol, OCSP).

Включение этих атрибутов облегчает получение сведений о сертификатах ключей проверки ЭП, которые необходимы получателю для проверки ЭП, так как при этом данные о действительных и недействительных сертификатах уже будут содержаться в самой ЭП.

5. CAdES-X (Extended) — это формат ЭП типа CAdES, включающий в себя следующие подформаты, включаемые в тип CadES-C:

- CAdES-X Long — формат долгосрочной расширенной ЭП, который добавляет атрибуты certificate-values и revocation-values. Они представляют собой полные данные сертификатов и СОС, необходимых для проверки подписи CAdES-C даже если их исходный источник недоступен и исключает возможность утери этой информации.

- CAdES-X Type 1 — добавляет атрибут time-stamp, который содержит штамп времени на всей подписи CAdES-C. Это обеспечивает целостность и наличие доверенного времени во всех элементах ЭП. Тем самым, этот атрибут позволяет защитить сертификаты, СОС и ответы, полученные по протоколу OCSP, информация о которых записана в ЭП (актуален при компрометации ключа центра сертификации, ключа издателя СОС или ключа сервиса OCSP).

- CAdES-X Type 2 — добавляет в CAdES-C штамп времени, но не на всю ЭП, а только на полные ссылки на сертификаты и СОС.

6. CAdES-X Long Type 1 — этот формат ЭП представляет собой объединение формата CAdES-X Long и CAdES-X Type 1

7. CAdES-X Long Type 2 — этот формат ЭП представляет собой объединение формата CAdES-X Long и CAdES-X Type 2.

8. CAdES-A (Archival) — это формат ЭП типа CAdES, сформированный на основе CAdES-X Long Type 1 или Type 2 путём добавления одного или нескольких атрибутов archive-time-stamp, представляющих собой архивные штампы времени (Рисунок 1). Именно этот формат ЭП используется для архивации долгосрочных ЭП и обеспечения ДАХ при условии возможной проверки юридической значимости хранимого ЭД на длительном временном промежутке (так называемая «интероперабельность во времени»).

Архивная форма ЭП CAdES-A состоит из следующих элементов:

- полный набор проверочных данных (CAdES-С);

- значения сертификатов и СОС (CAdES-X Type 1 или CAdES-X Type 2), если они используются;

- подписанные данные пользователя и дополнительный архивный штамп времени, примененный ко всем данным.

Рисунок 1 – Схема формирования ЭП в формате CAdES-A

Вопросы организации ДАХ связаны не только с ограниченным сроком действительности пользовательского сертификата, установленным российским законодательством в 1 год 3 месяца, но и модификациями криптографических алгоритмов, что в свою очередь обусловлено ухудшением свойства их стойкости в связи с развитием методов криптоанализа и вычислительной отрасли.

Поверх ЭП в формате CAdES-A может быть наложен дополнительный штамп времени, что защитит ее содержимое при выявлении уязвимостей используемых криптографических хеш-функций, при взломе используемых криптографических алгоритмов и при компрометации ключей. При этом не стоит забывать, что последовательность штампов времени может предоставить защиту от подделки ЭП при условии, что эти штампы были применены до компрометации ключа службы штампов времени. Таким образом, ЭП в формате CAdES-A позволяет сохранить её подлинность на очень большие периоды времени, а периодическая простановка архивных штампов обеспечит возможность проверки ЭП при обновлении криптографичексих стандартов.

Также важно отметить, что дополнительные данные, необходимые для создания описанных выше форм архивной ЭП, передаются как неподписанные атрибуты, связанные с отдельной ЭП за счет размещения в поле unsignedeAttrs структуры SignerInfo. Таким образом, все атрибуты архивной ЭП являются неподписанными за счет чего не нарушается ее математическая корректность.

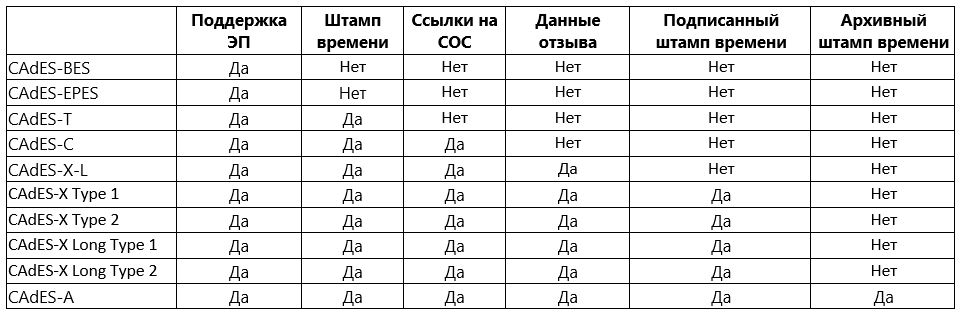

Представим все, что было описано выше, в более наглядном табличном виде:

Сравнительный анализ форматов ЭП типа CAdES

Электронная подпись типа XAdES

XML Advanced Electronic Signatures (XAdES) — это стандарт ЭП, представляющий собой расширенную версию стандарта XML Digital Signature (XMLDSig). Главным документом, описывающим данный стандарт, является ETSI EN 319 132-1 «Electronic Signature and Infrastructure (ESI); XAdES digital signatures».

Аналогично ЭП типа CAdES, для ЭП типа XAdES определено несколько форматов, каждый из которых включает в себя предыдущий (в соответствии с представленной ниже последовательностью) и расширяет его:

Форматы стандарта XAdES

- XAdES-BES (Basic Electronic Signature)

- XAdES-EPES (Explicit policy electronic signatures)

- XAdES-T (Timestamp)

- XAdES-C (Complete)

- XAdES-X (Extended Validation Data)

- XAdES-X-L (Extended Long Term)

- XAdES-A (Archival)

Подробно отличия каждого последующего в списке формата от предыдущего расписывать не будем, поскольку оно в точности повторяет описание для CAdES, предполагая «обогащение» подписанной структуры аналогичными полями и атрибутами. Основные отличия сведем сразу в табличную форму:

Сравнительный анализ форматов ЭП типа XAdES

Новые возможности продуктов Litoria по обеспечению ДАХ

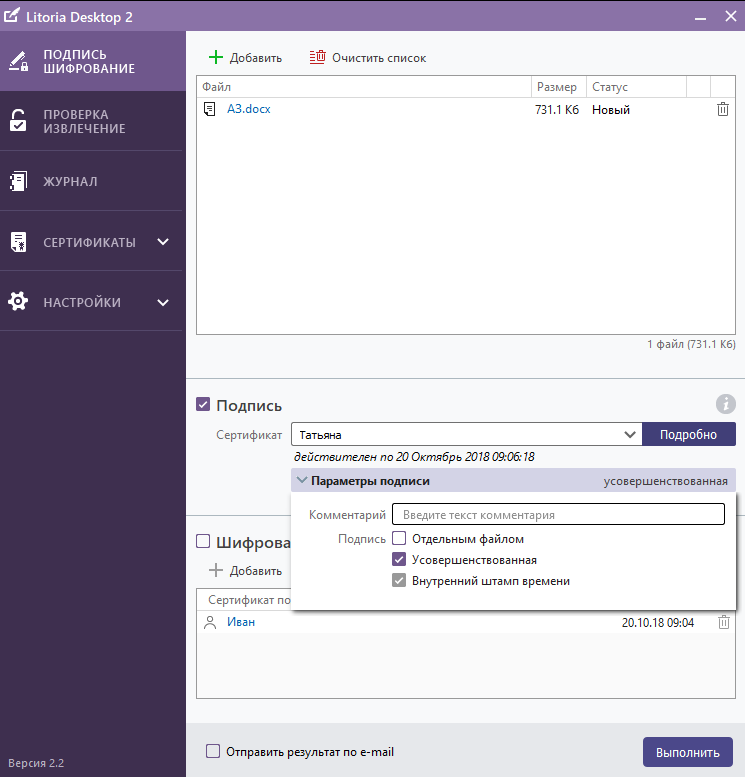

Программный комплекс (ПК) «Litoria Desktop 2» — разработка компании «Газинформсервис», которая предоставляет пользователю возможность полного отказа от бумажного документооборота и перехода к электронному юридически значимому и конфиденциальному взаимодействию. Формирование и проверка УЭП в формате CAdES-A уже доступны пользователям программного комплекса, начиная с релиза 2.2.3. Таким же форматом ЭП заверяет квитанции, а также выполняет их проверку ПК Службы доверенной третьей стороны «Litoria DVCS» в релизе 5.2.2.

Рассмотрим, процесс формирования архивных УЭП на базе данных продуктов.

1. С помощью «Litoria Desktop 2» сформируем УЭП на электронный документ, который будем передавать в «СДТС «Litoria DVCS» для формирования квитанции:

Рисунок 1 – Формирование УЭП с помощью ПК «Litoria Desktop 2»

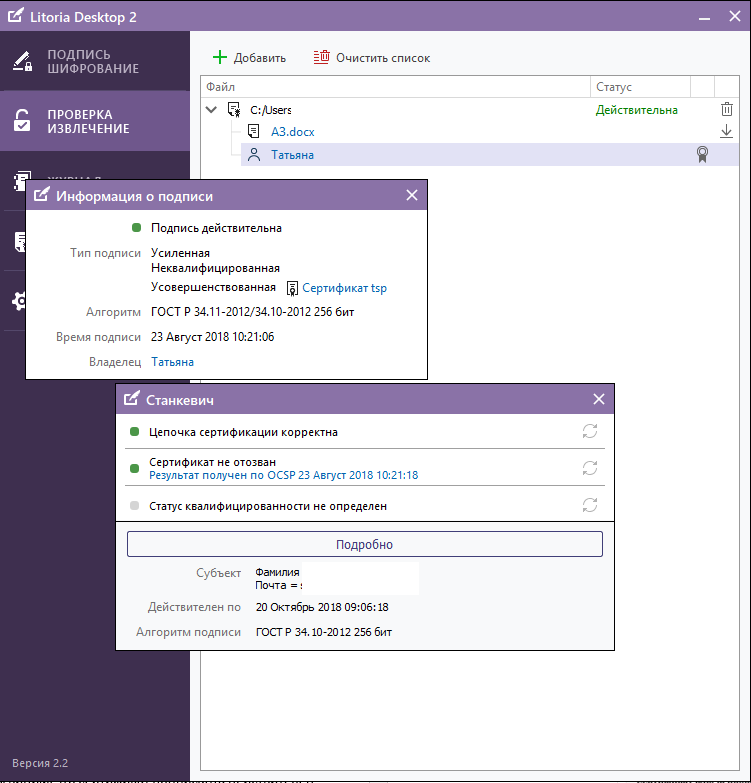

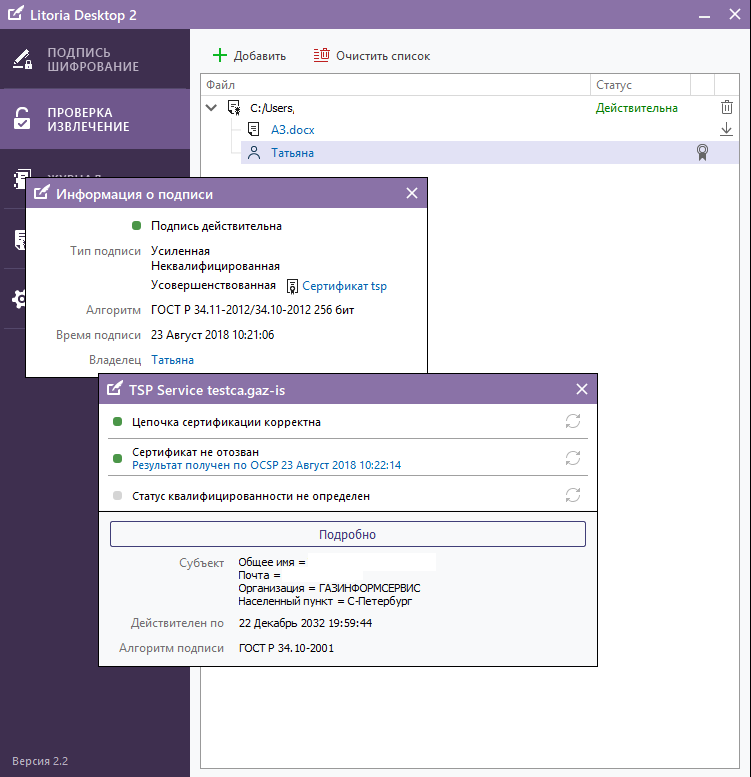

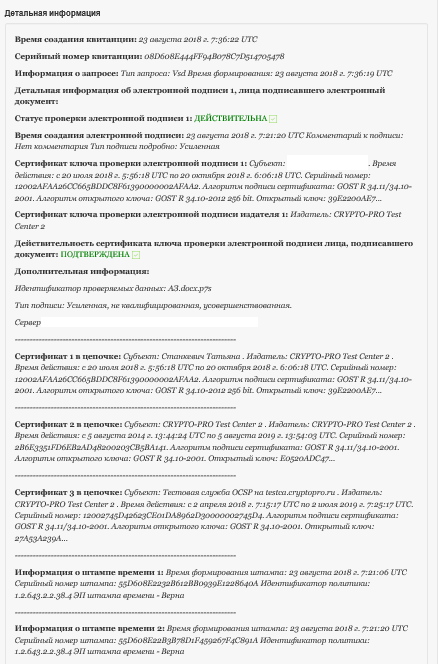

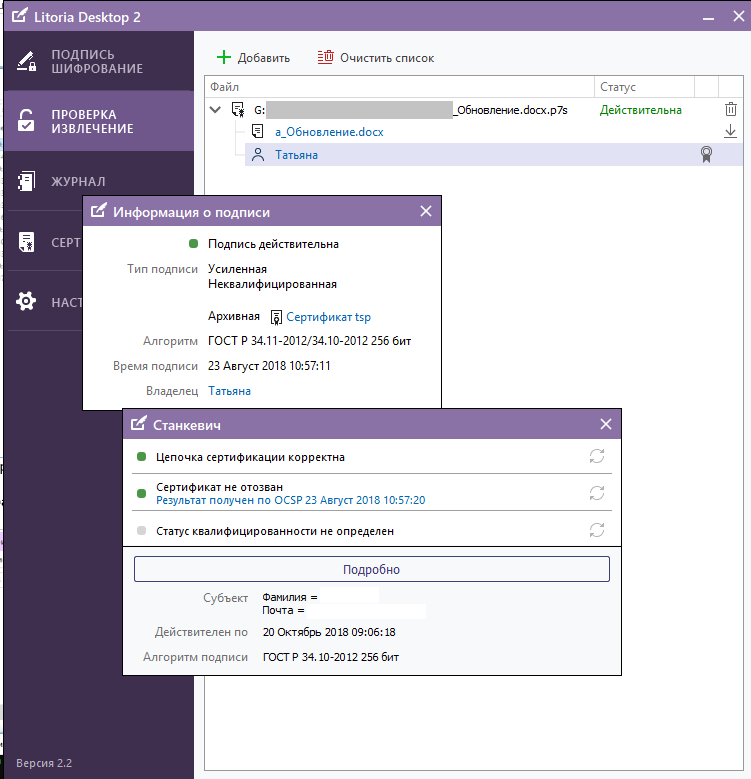

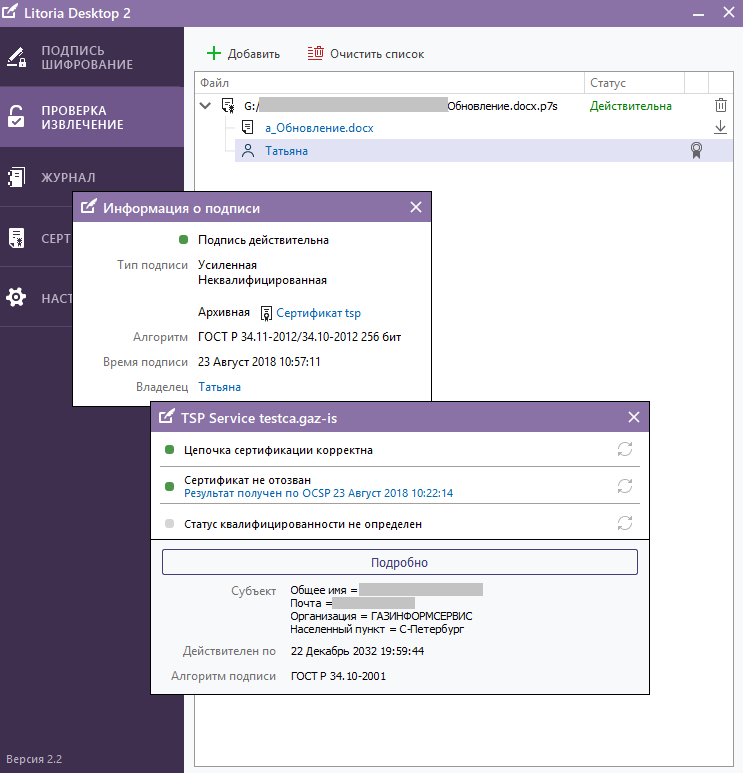

Подробную информацию о сформированной УЭП можно посмотреть через вкладку «Проверка и извлечение». Мы видим, что сертификат подписанта действителен по 20 октября 2018 года (рисунок 2), а сертификат сервера TSP, который собственно добавил в подпись штамп времени и сделал ее усовершенствованной (Рисунок 3), — до 22 декабря 2032 года.

Рисунок 2 – Отображение информации об ЭП в интерфейсе ПК «Litoria Desktop 2» (сертификат пользователя)

Рисунок 3 –Отображение информации об ЭП в интерфейсе ПК «Litoria Desktop 2» (сертификат сервера TSP)

В свою очередь действительность УЭП, которой заверен ЭД, определяется сроком действительности сертификата сервера штампов времени. Но здесь стоит обратить Ваше внимание, что для статьи мы использовали тестовый неаккредитованный УЦ и тестовый TSP, для которых были выпущены неквалифицированные сертификаты. В российских реалиях срок действительности квалифицированного сертификата сервера штампов времени не должен превышать 15 лет.

А что же нам делать, когда документ должен храниться более 15 лет? Как раз тут вступает в игру архивный формат ЭП, проставляемой на квитанции (с помощью ПК «СДТС «Litoria DVCS»).

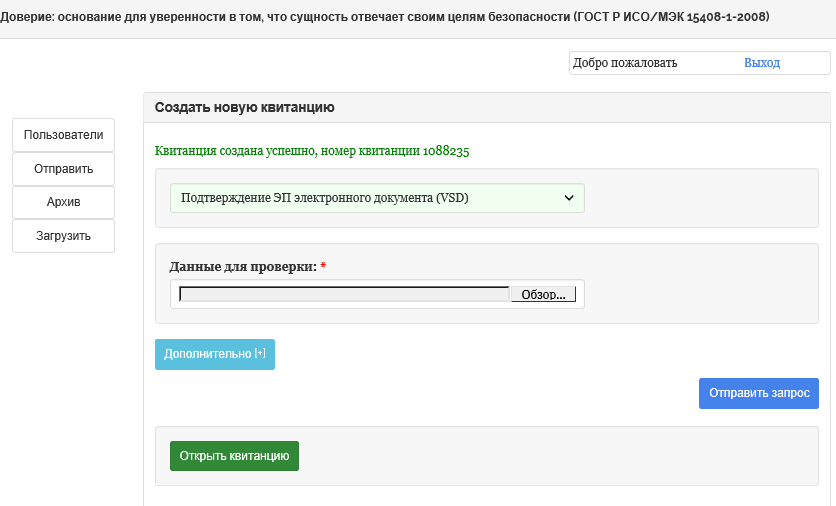

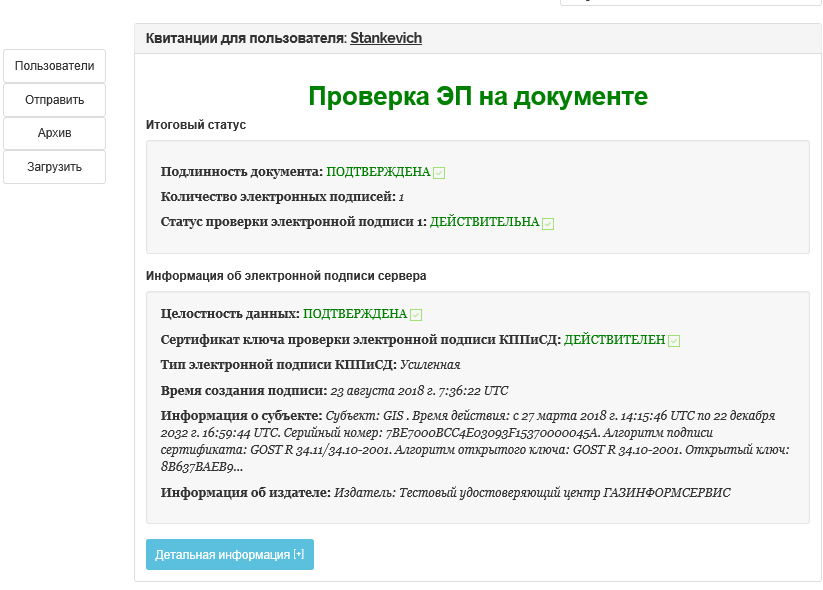

2. Зайдем в личный кабинет пользователя ПК «СДТС «Litoria DVCS» и отправим подписанный ЭД для формирования квитанции о проверке (Рисунки 4, 5).

Рисунок 4 – Формирование квитанции на ЭД в ПК «СДТС «Litoria DVCS»

Рисунок 5 – Детальная информация по квитанции в ПК «СДТС «Litoria DVCS»

Проверка ЭД выполнена, квитанция сформирована. Теперь комплекс в автоматизированном режиме будет выполнять анализ действительности каждой из хранимых квитанций, которая определяется сроком действия сертификата сервиса штампов времени, и по наступлении события окончания его действия, квитанции будут перевыпускаться, т.е. формируется цепочка юридически значимых документов «исходный ЭД – квитанция 1 – квитанция 2 — …. – квитанция n»

Подпись в формате CAdES-A с помощью ПК «Litoria Desktop 2»

Рассмотрим упомянутый второй, пока что механизированный, способ формирования ЭП в формате CAdES-A посредством ПК «Litoria Desktop 2».

1. Запускаем ПК «Litoria Desktop 2», формируем УЭП уже известным способом

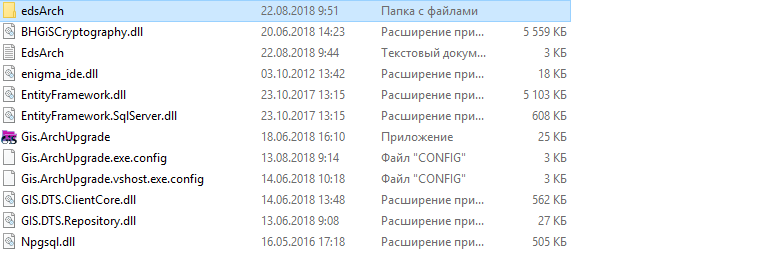

2. Заходим в директорию «Архивное хранение», в папку «edsArch» копируем наш подписанный ЭД и запускаем утилиту Gis.ArchUpgrade (установка проходит в процессе инсталляции комплекса в соответствующей директории, указанной пользователем, Рисунок 6)

Рисунок 6 – Подготовка ЭД к формированию ЭП в формате CAdES

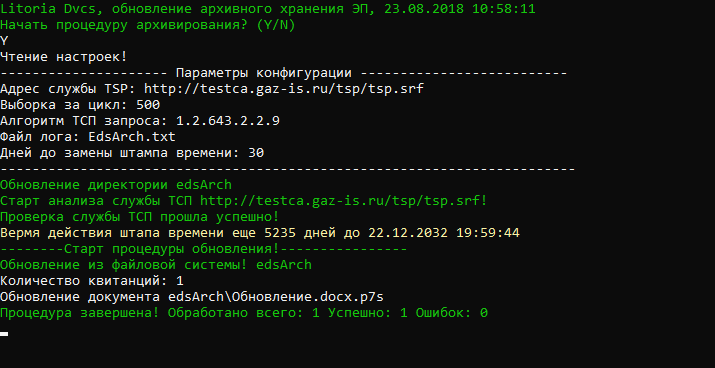

3. По завершении процедуры на экране у пользователя в консоли будет выдано соответствующее уведомление (рисунок 7).

Рисунок 7 – Успешное формирование УЭП в формате CAdES-A

Еще раз подчеркнем, что формат подписи CAdES-A предполагает добавление в исходную ЭП неподписанных атрибутов, что не нарушает математической корректности исходной ЭП.

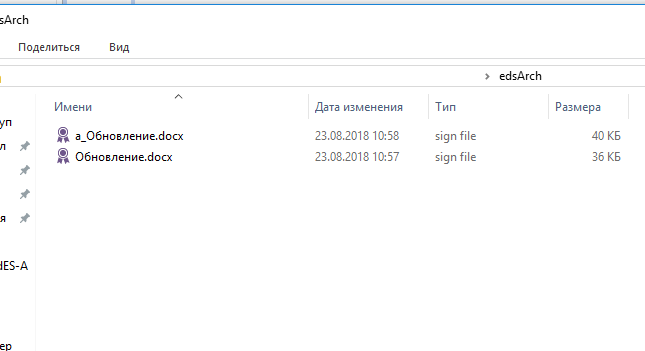

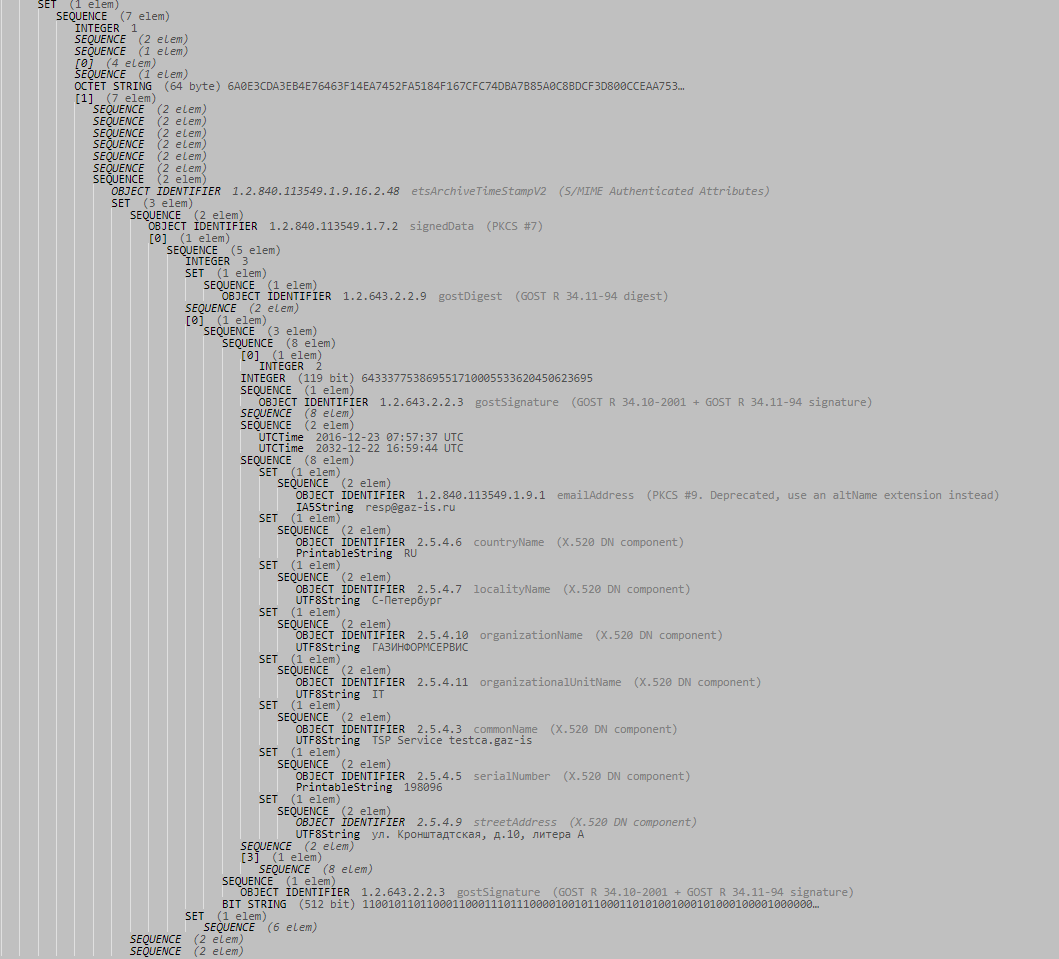

4. Теперь переходим в папку «edsArch» и сформированный по итогу работы утилиты файл проверяем в ПК «Litoria Desktop 2» (Рисунки 8, 9, 10).

Рисунок 8 – Сформированный утилитой Gis.ArchUpgrade файл с архивной подписью

Рисунок 9 – Результаты проверки архивной ЭП в ПК «Litoria Desktop 2» (сертификат пользователя)

Рисунок 10 – Результаты проверки архивной ЭП в ПК «Litoria Desktop 2» (сертификат сервиса TSP)

И в завершение — фрагмент кода ASN.1 архивного штампа времени:

Таким образом, на сегодняшний день уже есть жизнеспособные варианты для обеспечения полного жизненного цикла электронных юридически значимых документов, требующих долгосрочного хранения. Более подробную информацию о продуктах, призванных решить обозначенную задачу, Вы можете узнать на сайте компании-разработчика или обратившись в отдел продаж по телефону 8(812) 677-20-53, email: [email protected].

Как всем перейти на ЭДО

Не люблю большевиков, но в 1918 году они просто проехались по типографиям и изъяли лишние буквы. Пора принтеры отбирать у бюрократов. 🙂 Это, конечно, не наши методы. Остаётся пулять в бюрократов файлами с ЭЦП и требовать на основании закона принимать такие документы. Нужно ставить динозавров перед фактом. Нужно проталкивать перемены вокруг себя.

Безопасность

Противники ЭДО, они же сторонники бумажных документов, часто начинают говорить про безопасность, что деньги воруют с банковских карт, с помощью ЭЦП уже и недвижимость переоформляли. Можно подумать с бумажками такого никогда не было. Технология — это лишь способ взаимодействия. Технологии меняются, жулики остаются. Правда, жуликам приходится повышать квалификацию. С повышением квалификации проще зарабатывать деньги честным путём. А некоторые технологии ликвидируют виды преступлений или существенно снижают их количество.

Сопротивление и проблемы

Уже несколько лет, как задумал внедрить у нас электронный документооборот (ЭДО). Конечно, мы давно подключились к Контур.Диадок. Но там и сейчас далеко не все. А в то же время есть п. 1 ст. 6 63-ФЗ, который говорит, что:

“Информация в электронной форме, подписанная квалифицированной электронной подписью, признается электронным документом, равнозначным документу на бумажном носителе, подписанному собственноручной подписью, и может применяться в любых правоотношениях в соответствии с законодательством Российской Федерации, кроме случая, если федеральными законами или принимаемыми в соответствии с ними нормативными правовыми актами установлено требование о необходимости составления документа исключительно на бумажном носителе.”

Давно пора всё подписывать усиленной квалифицированной электронной подписью (УКЭП). Проверить подпись элементарно!

На сайте Государственных услуг, выбираем раздел «— электронного документа. ЭП — отсоединенная, в формате PKCS#7».

Загружаем файл документа и файл подписи.

Нажимаем «Проверить» и смотрим результат.

Даже системы ЭДО типа Контур.Диадок по сути и не нужны. Мы сделали для клиентов специальный раздел ЭДО на сайте. В договор, ЛК, рассылки счетов и закрывающих документов мы добавили информацию про ЭДО. Это не помогало. Люди, а особенно бухгалтеры, консервативны. От нас всё равно требовали бумагу. Тогда мы пошли на хитрость. Мы разослали такое письмо, мол вы не против?! А народ пассивен, и вообще в массе забыл, как это — быть против.

С 1 июля для отслеживаемых товаров обязательно использовать электронные счета-фактуры. 43% наших контрагентов уже перешли на ЭДО, а в ближайшее время вынуждены будут перейти и остальные. Вместо отправки бумажных документов мы планируем рассылать по электронной почте и предоставлять для скачивания в ЛК все документы с УКЭП. Согласно п.1 ст. 6 63-ФЗ такие документы приравнены к собственноручной подписи.

Также можно обмениваться документами в ЭДО Контур.Диадок и других операторов.

Если вы против перехода на электронный документооборот и заботы о природе, пожалуйста, напишите нам о причинах ответным письмом.

Давайте идти в ногу со временем вместе!

Веб-студия и дата-центр ITSOFT

И почти никто не сказал, что он против.

Самый большой проблемой был страх сотрудников перед клиентами. Неспособность реально оценить масштаб проблемы. Боязнь перемен. Собственные сотрудники постоянно боятся что-то менять, на основе требований одного клиента почему-то делают обобщение в отношении всех клиентов. Перемены — это боль и для них, и для клиентов, ведь был уже отлаженный процесс, а тут нужно по-другому. Один клиент требует счёт с подписью генерального. Хоть бы подумал, в состоянии ли генеральный тысячи счетов подписать. Другой сотрудник говорит: “Нельзя клиенту предложить документы в ЛК с откреплённой подписью, так как с ним ЭДО через оператора”. Утверждение ни на чём не основано и прямо противоречит 63-ФЗ, но вокруг просто море чеховских человеков в футляре: нельзя, как бы чего не вышло.

Это сопротивление приходилось прорубать, как Петру I окно в Европу.

С появлением 63-ФЗ давно уже можно было перейти на ЭДО. Однако до сих пор офисный планктон впадает в ступор когда присылаешь файл с ЭЦП. Особенно банковские работники. Получив файл с подписью, ссылкой на закон и методом проверки на Госуслугах, система у них зависает. Отказать они не могут, но и что делать не знают. Для них это как в первый раз увидели оплату телефоном. Шок!

Мы 1.5 года уже судимся с ВТБ. ВТБ решил, что может не признать моё письмо подписанное ЭЦП о закрытии счёта. Уже прошли первую инстанцию, апелляцию, развернули дело в кассации, опять проиграли в первой инстанции, в апелляции, сейчас кассацию снова ждём. Но мы до Верховного Суда дойдём и поставим точку в этом вопросе. Либо суду придётся признать, что 63-ФЗ и пункт 1 статьи 859 ГК РФ не действуют в РФ либо мы победим. Мы ступили в прошлой кассации, надо было там просить не возвращать дело на пересмотр, а выносить решение. Первая кассация возвращая дело фактически подтвердила здравый смысл и нашу правоту, но суд решил продолжать юлить. И дело пересматривала та же судья, что в первый раз. Мне казалось, после кассации она должна была исправиться.

Как можно создавать ЭЦП ручками

Через Оператора ЭДО. (Самый популярный вариант среди коммерческих организаций)

Позволяют подписать документ внутри системы и направить контрагенту через эту же систему. На документе при печати есть оттиск “Подписано ЭЦП”. Нужно купить подписку у оператора ЭДО. Например, Контур.диадок. Подходит ли обмена формализованными документами, формат которых регламентирован: счет-фактуры, накладные, акты, УПД и т.п.

Минусы — платно, сложность обмена документами между разными операторами.

Плюсы — проверка документов на соответствие текущим обязательным форматам. Возможность интеграции с 1С, по API

Есть проверка действия КЭП. Статус-бар сразу видно в интерфейсе. Уведомление при недействительной КЭП.

Внимание! Оператор не имеет информации о полномочиях подписанта. Эту информацию нужно запрашивать у контрагента. Доверенность лучше хранить у себя.

С помощью плагинов, установленных в Word, Acrobat Reader

Позволяет подписать документ сразу в редакторе. После подписания документ недоступен для редактирования. Тут же возможно быстрая проверка действительности КЭП. Вшита в сам документ.

Нужно установить дополнение/плагин к программе (редактору). Подходит для:

подписания (визирования) документов внутри компании;

оперативной отправки документов контрагентам;

подписания документов, отправляемых в гос. органы.

Минусы: платно и не универсально.

Плюсы: если вы работаете преимущественно в одном редакторе — просто и быстро в использовании. Есть проверка действия КЭП. Кнопка проверки на статус-баре.

С помощью специальных программ

Позволяет выбрать документ и подписать его КЭП на компьютере оффлайн. Подпись формируется отдельным файлом. При изменениях в самом файле, к которому относится КЭП, сама ЭЦП становится недействительна. Нужно установить отдельную программу. Например, КриптоАРМ.

Подходит для всех случаев из предыдущего раздела.

Минусы: платно. Достаточно сложно в использовании. Малопопулярно, часто требуется дополнительно давать инструкцию контрагентам о том, как с этим работать.

Плюсы: Нет привязки к онлайн-сервисам. Не нужна регистрация/авторизация.

Наша инструкция: https://www.dropbox.com/sh/7h12dkdemcy65ep/AAArAS_dTL-bh2nXzfQD1RMja?dl=0

Нет проверки действия КЭП. Требуется проверка через КриптоПро..

С помощью онлайн-сервисов

Позволяет выбрать документ через интерфейс и подписать его КЭП. Подпись формируется отдельным файлом. При изменениях в самом файле, к которому относится КЭП, сама КЭП становится недействительна. Например, Контур.крипто

Подходит для всех случаев из предыдущего раздела.

Минусы: малопопулярно, часто требуется дополнительно давать инструкцию контрагентам о том, как с этим работать.

Плюсы: просто в использовании. Бесплатно.

Проверка действия ЭЦП: Нет. Требуется проверка через КриптоПро.

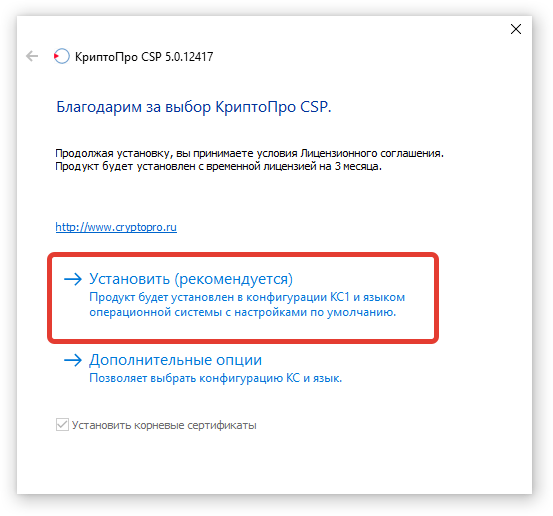

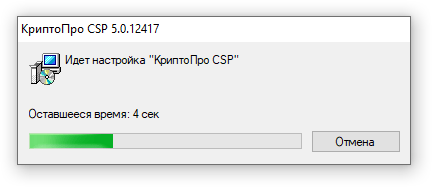

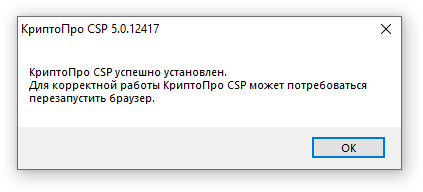

Установка КриптоПро

Для установки КриптоПро версии 5, перейдите по ссылке и скачайте программу. Программа будет работать 90 дней после установки, потом потребуется приобрести ключ для ее активации. Если у вас уже установлена КриптоПро версии 4, ее так же можно использовать для настройки и переустанавливать не требуется.

Важно! Для windows 11, рекомендуется пятая версия программы, так как с четвертой версией личный кабинет может не заработать.

После скачивания КриптоПро, запустите установочный файл и в открывшемся окне, нажмите «Установить (рекомендуется)».

Начнется процесс установки.

После завершения установки, программа выдаст соответствующее сообщение.

Обязательно перезагрузите компьютер на данном этапе!

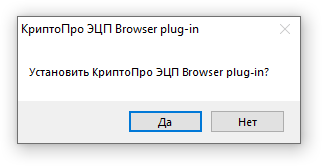

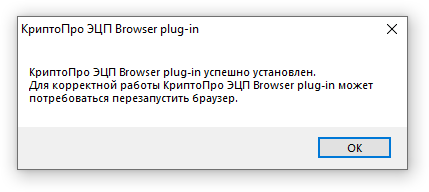

Установка КриптоПро ЭЦП Browser plug-in

Следующим шагом нам необходимо установить КриптоПро ЭЦП Browser plug-in. Скачайте его по ссылке с официального сайта, запустите установщик и нажмите «Да».

Как установка будет завершена, программа выдаст соответствующее сообщение, нажмите «ОК». И обязательно перезапустите браузер!

Настройка Яндекс Браузера

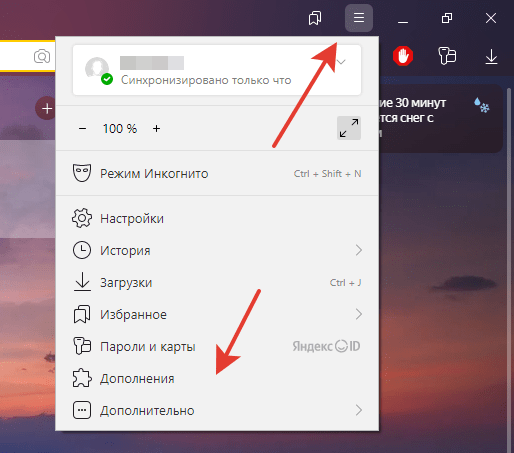

После установки КриптоПро ЭЦП Browser plug-in, требуется его включить в настройках. Нажмите на три горизонтальные линии в верхнем правом углу и выберите пункт «Дополнения»

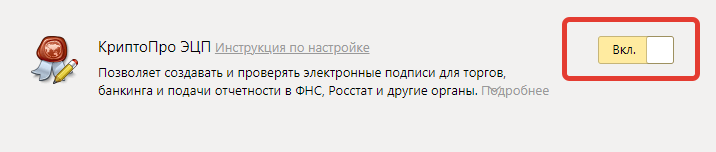

В списке дополнений, найдите «КриптоПро ЭЦП» и переведите переключатель в положение «Вкл.»

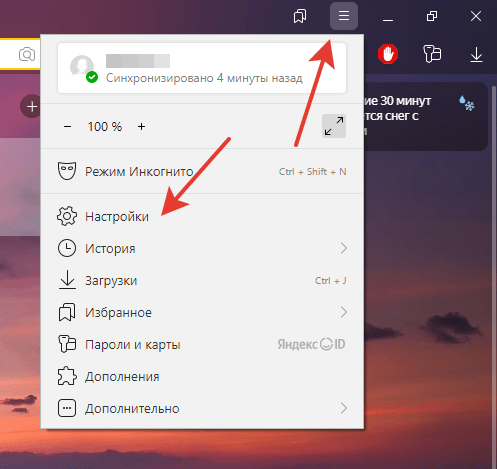

Затем снова нажмите на три горизонтальные полоски и выберите пункт «Настройки»

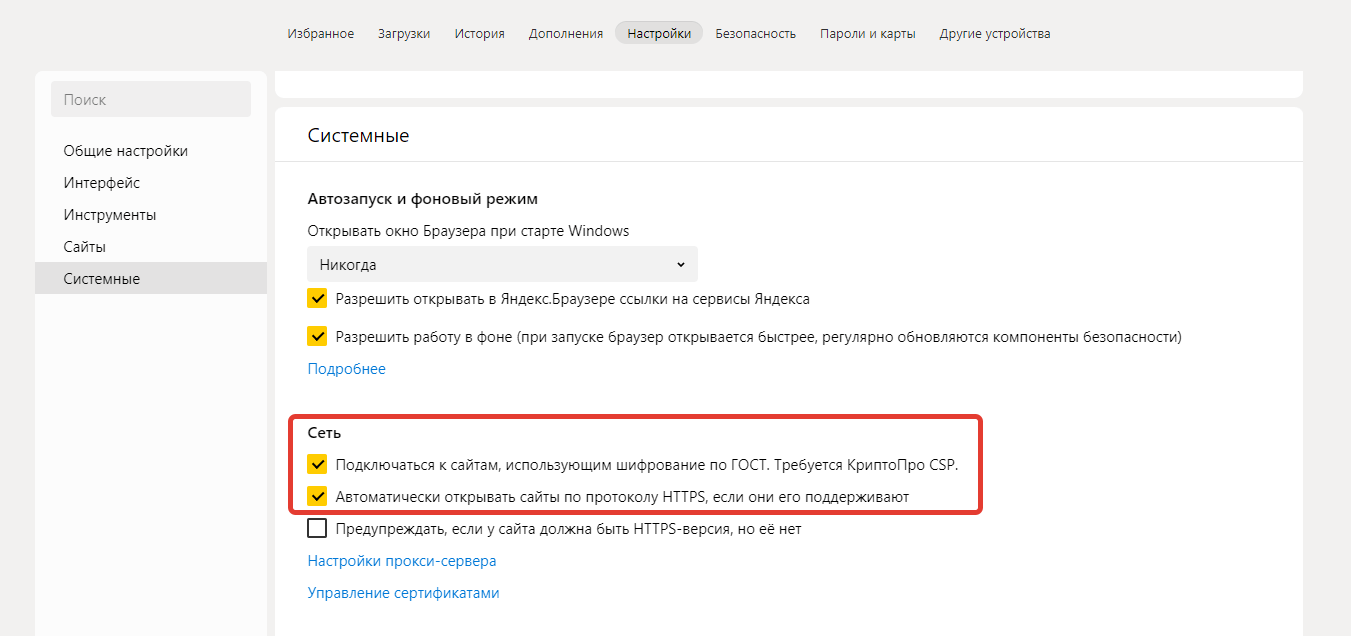

Перейдите в раздел «Системные» и проверьте установлены ли флажки на пунктах:

- «Подключаться к сайтам, использующим шифрование по ГОСТ. Требуется КриптоПро CSP».

- «Автоматически открывать сайты по протоколу HTTPS, если они его не поддерживают».

ЭДО — это просто, как внедрили мы автоматическое подписание документов

Основная нагрузка у нас на закрывающие документы. В дополнение к ним: акты сверки, доверенности, счета на оплату. Договор у нас является офертой, поэтому с ним проще.

Распечатать документы, подписать, упаковать в конверты, отправить — в реальности дурацкая и никому ненужная работа. Переводится масса бумаги, гробятся миллионы человекочасов в масштабах страны. Нулевая добавочная стоимость. Потом вся эта макулатура выкидывается на помойку, даже во вторсырьё не попадает. Поэтому начали мы именно с закрывашек.

Для работы с ЭДО необходимо иметь действующий сертификат квалифицированной электронной подписи (КЭП). Его можно получить с 1 июля 2021 года в налоговой бесплатно, а ранее за деньги в удостоверяющем центре. Вопрос получения КЭП сводится к звонку или заполнению онлайн заявки, оплате счета (обычно не более 5тыс за одну подпись) и разовому посещению филиала УЦ. При этом, у некоторых УЦ есть услуга выезда тех. специалиста на дом для сверки вашей личности. То есть вам даже из дома выходить не надо.

Далее устанавливаем КриптоПро CSP https://cryptopro.ru/products/csp/downloads Скачиваем linux-amd64_deb.tgz

tar -xvf linux-amd64_deb.tgz && cd linux-amd64_deb

sudo ./install.shДобавляем файл сертификата ЭЦП

/opt/cprocsp/bin/amd64/certmgr -install -pfx -file ecp.pfx -pin 6493При отправке документов по почте вместе с файлом отправляется и отсоединённая ЭЦП. Генерится ЭЦП просто:

/opt/cprocsp/bin/amd64/cryptcp -sign -dn "INN=007730588444" file_path sig_path

-pin "crypto_pro_container_pwd"Крипто Про на редкость рукожопный софт. Попытка собрать модуль под PHP — это адский квест. Одной командой просто поставить модуль нельзя. Но и с консоли работает, и этого достаточно.

Для всех документов, кроме счетов-фактур, можно использовать такой способ подписания. Но и счёт-фактуру в pdf не лишним будет подписать.

Маразм со счетами-фактурами и УПД со статусом 1

Счета-фактуры стоит отметить отдельно. В соответствии со ст. 169 НК РФ счета-фактуры в электронном формате могут формироваться, только если обе стороны согласны с этим. В то же время потихоньку обязывают всех быть согласными. Так, декларация по НДС уже для всех в электронном виде. Для отслеживаемых товаров для всех обязательно использовать счета-фактуры в электронном виде, ну и скоро это будет для всех, как плавно всех обязали сдавать отчётность по НДС в электронном виде.

В соответствии с Приказом Минфина от 10.11.2015 г. № 174н, счета-фактуры нужно оформлять по формату, регламентированному ФНС, и передавать только через оператора. Вот это требование оператора бредовое отчасти. Понятно, что оператор удостоверяет факт отправки и проверяет валидность XML, но зачем это делать обязательным для всех?! Лучше бы обязали те же банки принимать у граждан документы в электронном виде, и не выносить мозги.

У счета-фактуры строго регламентированный формат, как в XML, так и в бумажном виде. XML-формат регламентирован Приказом ФНС России от 19.12.2018 N ММВ-7-15/820@

Печатная (бумажная) форма регламентирована Постановлением Правительства РФ от 26.12.2011 г. № 1137.

На данный момент операторы ЭДО своевременно обновляют как XML, так и печатные формы счетов-фактур в соответствии с выходящими поправками в законах. Так что в этом смысле, можно не беспокоиться относительно правильности использования той или иной формы. Если ваш формат будет устаревшим, оператор об этом предупредит и предложит функционал для оформления документа в новом.

Составлять книгу покупок и книгу продаж можно как в электронном, так и в бумажном виде. (п. 1 Правил ведения книги покупок и п. 1 Правил ведения книги продаж, утв. постановлением № 1137)

Хранить счета-фактуры, подписанные ЭЦП, в электронном виде рекомендуем вместе с протоколами отправки и получения (технологическими документами). Дабы иметь на руках документы, в случае, если доступ к ЛК оператора будет невозможен. (Технические работы, отсутствие подключения к интернету и .т.п.)

Для автоматизации нужен открытый и бесплатный API, но Контур.Диадок API нам не дал.

Результаты

У нас просят документы на бумаге менее нескольких процентов клиентов.

Все документы кроме счетов-фактур можно отправлять с откреплённой ЭЦП по email, или выкладывать в ЛК в автоматическом режиме.

Для счетов-фактур придётся использовать оператора ЭДО.

Если у вас где-то просят доверенность или документ на бумаге, то подписывайте его УКЭП и отправляйте через сайт или по email. Кстати, проверено с госорганами, например, ФАС, принимают.

Дата-центр ITSOFT — размещение и аренда серверов и стоек в двух дата-центрах в Москве. За последние годы UPTIME 100%. Размещение GPU-ферм и ASIC-майнеров, аренда GPU-серверов, лицензии связи, SSL-сертификаты, администрирование серверов и поддержка сайтов.

Объективные плюсы ЭДО

Доставка документа мгновенная и бесплатная по электронной почте или через ЛК или API.

Создание документа автоматическое, мгновенное и бесплатное.

Быстрый импорт данных для XML-форматов.

Доверенность можно выписать без нотариуса для всех случаев, где в законе явно не прописано, что требуется нотариальная доверенность.

Минусы ЭДО

Маразм со счетами-фактурами в электронной форме (Приказ Минфина от 10.11.2015 г. № 174н и ст. 169 НК РФ).

Боязнь повысить свою квалификацию и освоить новое.

Искусственная сложность, глючность всяких КриптоПРО, Диадоков и им подобных.

Отсутствие открытого и бесплатного API в том же Диадоке, но он и не особо нужен.

Опасение за безопасность.

Далее разберём всё подробнее и покажем, что ЭДО может быть простым.