- Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

- Так, а что надо на выходе?

- Проверка подписи в файле

- Естественный

- Обучающий

- Руководство по настройке

- Установка драйверов и ПО для работы с JaCarta PKI

- Установка пакетов КриптоПро CSP

- Настройка и диагностика КриптоПро CSP

- Работа с токеном JaCarta PKI

- Программное извлечение ключей

- Результаты

- Полезные ссылки

- Назначение

- Установка КриптоПро CSP

- Таблица поддерживаемых устройств Крипто-Про CSP

- База знаний КриптоПро

- Перечень аккредитованных удостоверяющих центров

- Подпись файлов (присоединённая)

- Подпись файлов(отсоединённая)

- Первым делом создадим новую папку

- I – Сборка проекта без сборки corefx для Windows

- II – Сборка проекта со сборкой corefx для Windows

- Новости и статьи

- Как установить КриптоПро CSP

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Диагностический архив для обращения в тех. поддержку

- Что имеем на входе?

- Немного покодим

- Пробный запуск

- Проверка в КриптоАРМ

- Проверка на Госуслугах

- Проверка в Контур. Крипто

Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34. 10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34. 10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3. 9, 4. 0 и КриптоПро JCP 2. 0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34. 10-2001. В случае если ваша система использует ключи ГОСТ Р 34. 10-2001, просим принять во внимание инструкцию.

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64. ini в существующую секцию Parameters:

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4. 0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34. 10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP, а также Клиент HSM 2. 0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34. 10-2001 после 1 января 2019 года в виде соответствующих предупреждающих окон.

Так, а что надо на выходе?

А на выходе надо получить готовое решение, которое сделает отсоединенную ЭП в формате. sig со штампом времени на подпись и доказательством подлинности. Для этого зададим следующие критерии:

- ЭП проходит проверку на портале Госуслуг, через сервис для подтверждения подлинности ЭП формата PKCS#7 в электронных документах;

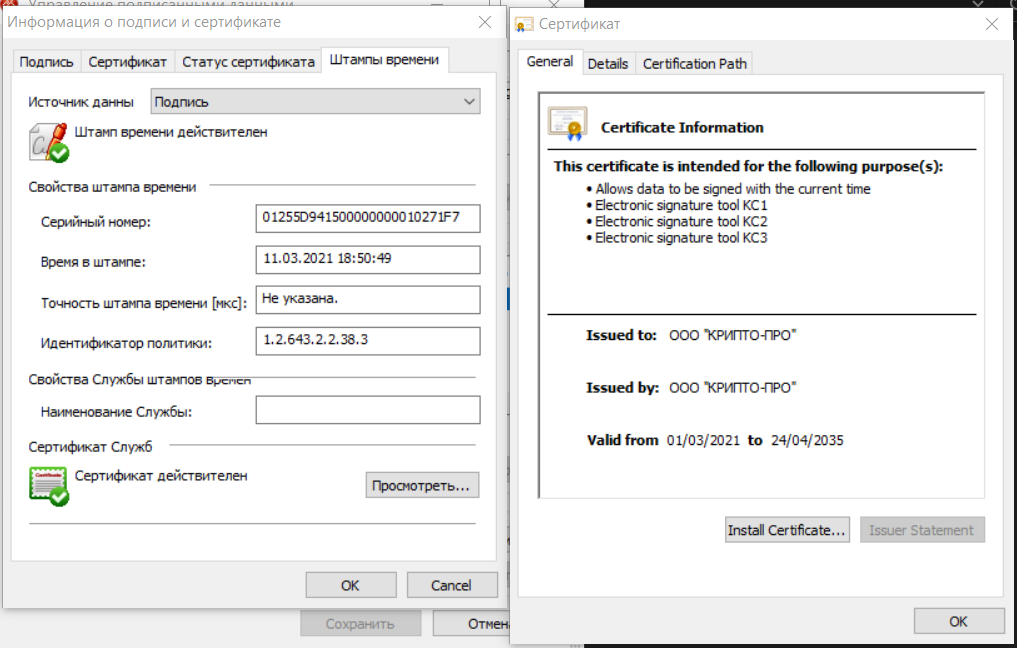

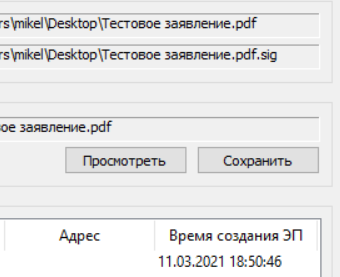

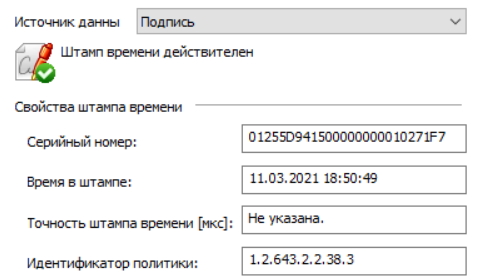

- КриптоАРМ после проверки подписиЗаполнит поле “Время создания ЭП” – в конце проверки появится окно, где можно выбрать ЭП и кратко посмотреть ее свойстваСтобец “Время создация ЭП”В информации о подписи и сертификате (двойной клик по записе в таблице) на вкладке “Штампы времени” в выпадающем списке есть оба значения и по ним заполнена информация:В протоколе проверки подписи есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”. Для сравнения: если документ подписан просто КЭП, то отчет по проверке будет достаточно коротким в сравнении с УКЭП.

- Заполнит поле “Время создания ЭП” – в конце проверки появится окно, где можно выбрать ЭП и кратко посмотреть ее свойстваСтобец “Время создация ЭП”

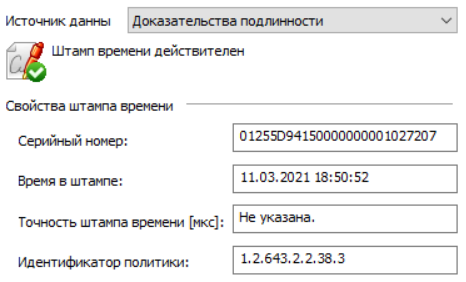

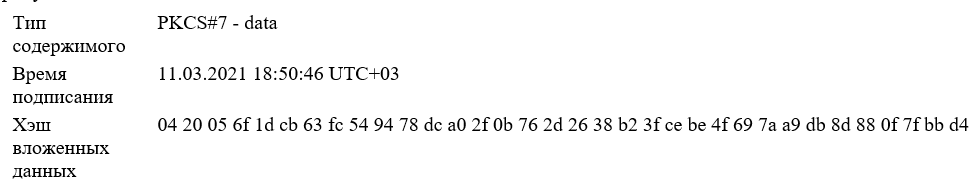

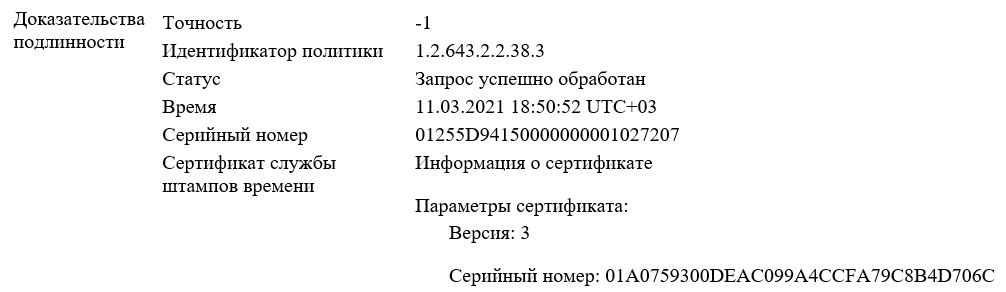

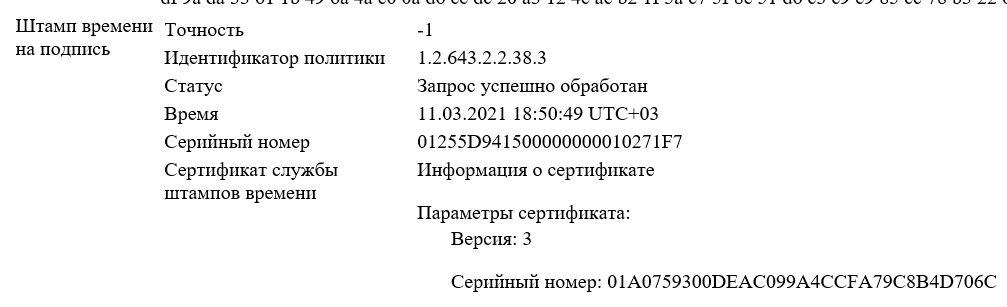

- В информации о подписи и сертификате (двойной клик по записе в таблице) на вкладке “Штампы времени” в выпадающем списке есть оба значения и по ним заполнена информация:

- В протоколе проверки подписи есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”. Для сравнения: если документ подписан просто КЭП, то отчет по проверке будет достаточно коротким в сравнении с УКЭП.

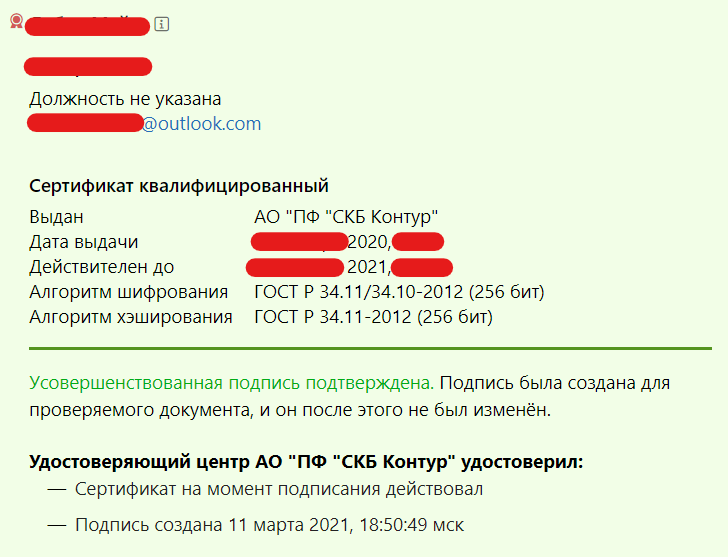

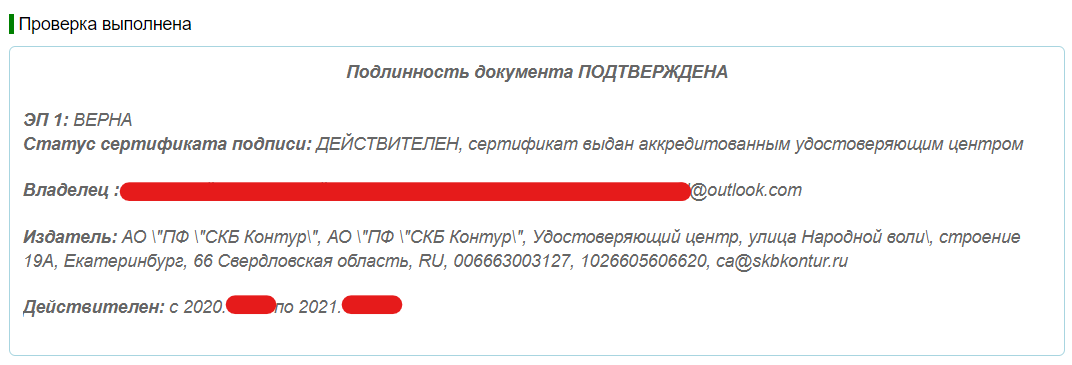

- Контур.Крипто при проверке подписи выдаст сообщение, что совершенствованная подпись подтверждена, сертификат на момент подписания действовал и указано время создания подпись:Усовершенствованная подпись подтверждена

Проверка подписи в файле

Для проверки прикрепленной подписи выполните:

CryptCP 5. 0 (c) “КРИПТО-ПРО”, 2002-2018. Утилита командной строки для подписи и шифрования файлов.

Найдено сертификатов: 4Цепочки сертификатов проверены. Папка ‘. /’:raport. pdf. sig. Проверка подписи.

Естественный

использовать ключ -verall, указывающий, что надо найти всех подписавших, в том числе в сообщении:

CryptCP 5. 0 (c) “КРИПТО-ПРО”, 2002-2018. Утилита командной строки для подписи и шифрования файлов. Папка ‘/home/shuhrat/smolensk/’: /home/shuhrat/smolensk/raport. pdf. Проверка подписи.

Цепочки сертификатов проверены. Папка ‘. /’: raport. pdf. Проверка подписи.

Обучающий

указать в качестве хранилища сертификатов само сообщение (ключ -f):

Руководство по настройке

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

В нашем случае это Bus 004 Device 003: ID 24dc:0101

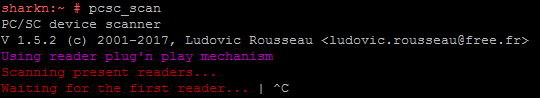

Для диагностики считывателей можно воспользоваться утилитой pcsc-tools из проекта security:chipcard (software. opensuse. org).

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

Установка драйверов и ПО для работы с JaCarta PKI

На странице Поддержки сайта «Аладдин Р. » загружаем Документацию и программное обеспечение для работы только с JaCarta PKI

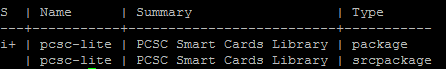

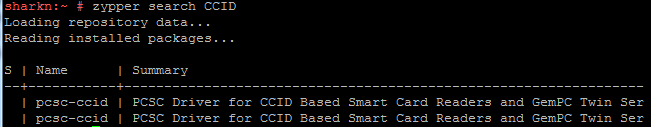

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4. , первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

- PC/SC Lite — промежуточный слой для обеспечения доступа к смарт-картам по стандарту PC/SC, пакет pcsc-lite.

- Библиотеки ccid и libusb для работы с USB-ключами, смарт-картами и считывателями смарт-карт.

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

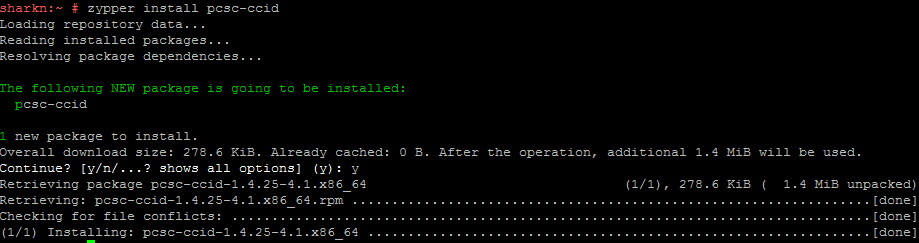

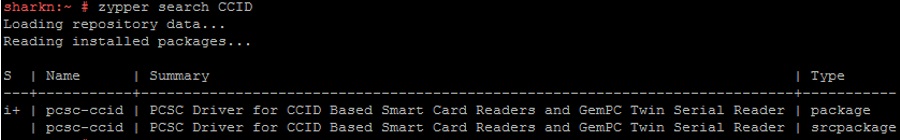

zypper search CCID

zypper install pcsc-ccid

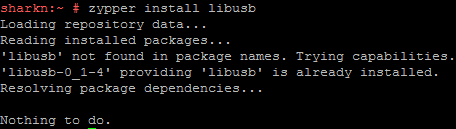

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

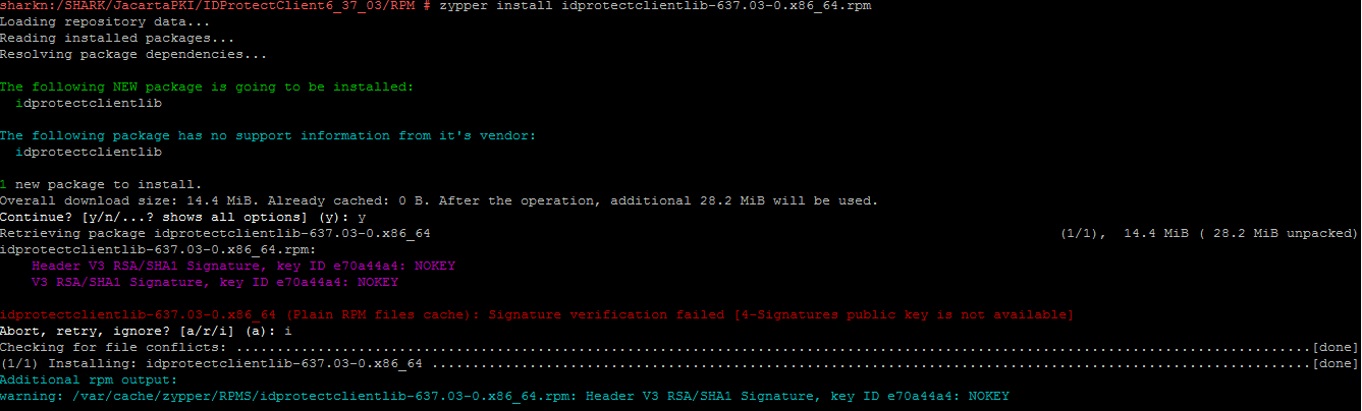

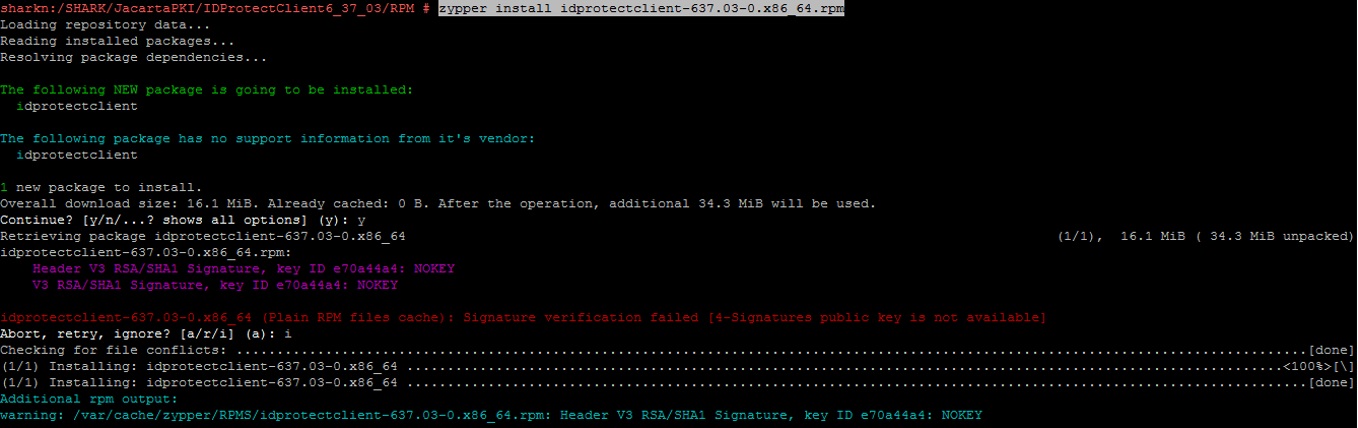

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637. 03-0. x86_64. rpm

zypper install idprotectclient-637. 03-0. x86_64. rpm

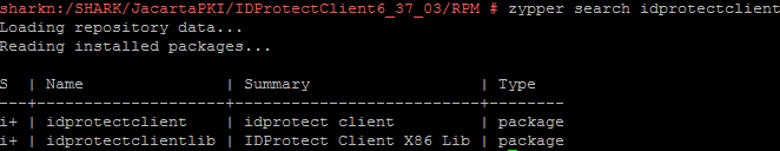

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

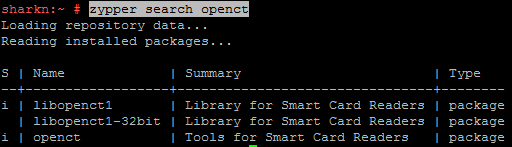

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.

zypper search openct

Поэтому пакет openct удаляем:

rpm -e openct

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

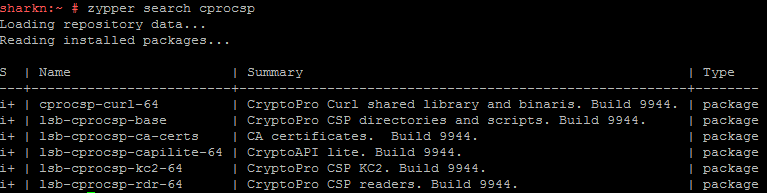

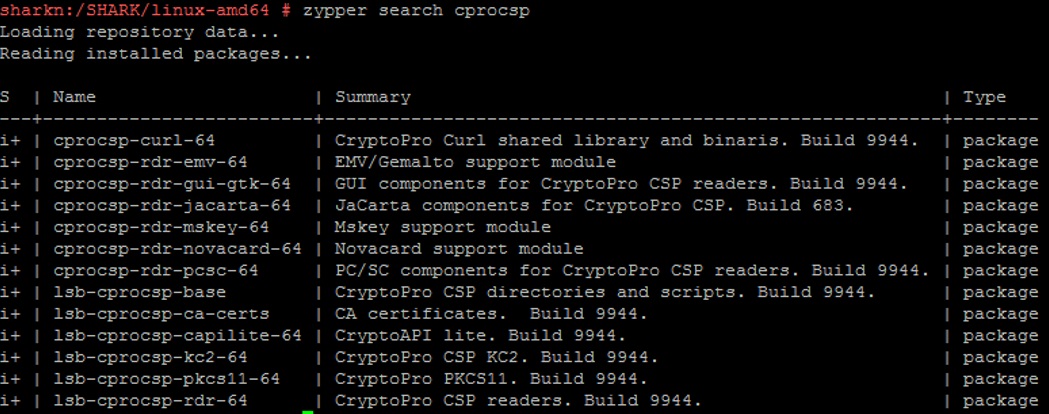

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

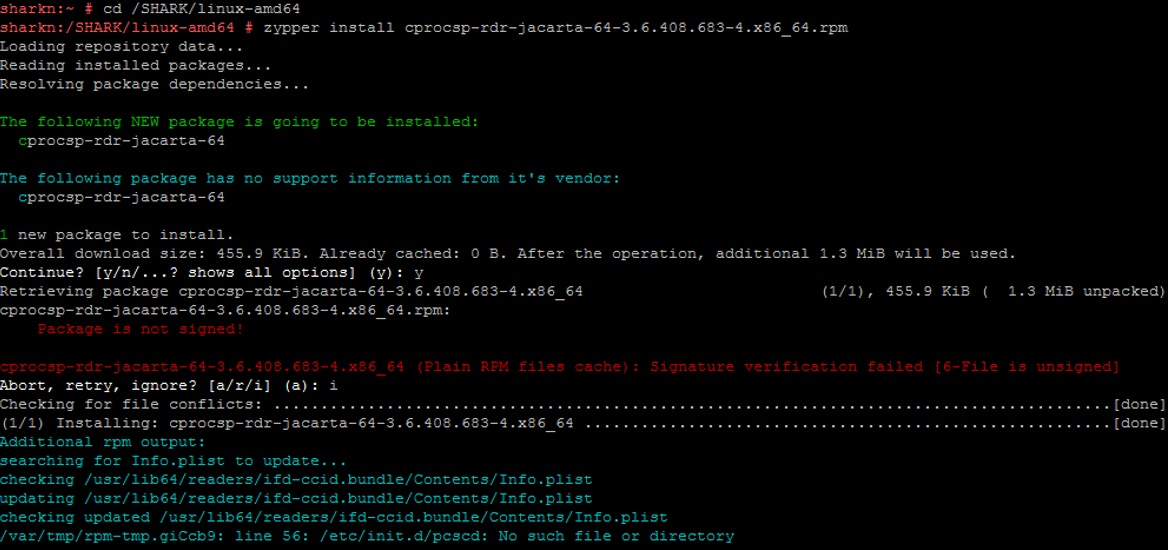

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

zypper install cprocsp-rdr-jacarta-64-3. 408. 683-4. x86_64. rpm

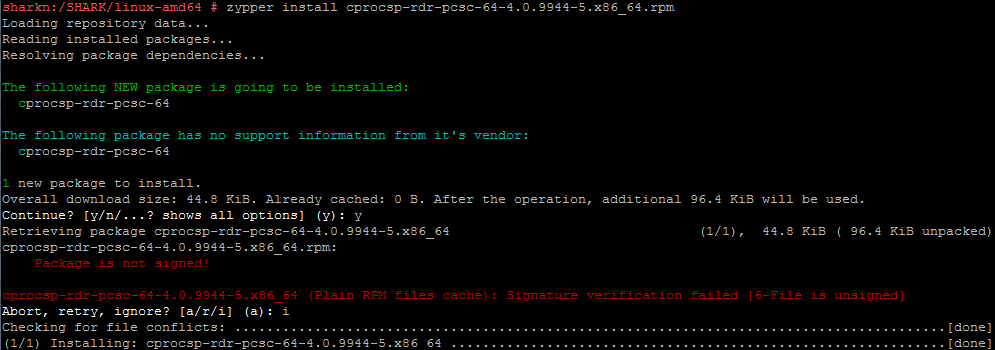

Некоторые компоненты имеют зависимости. Так, например, если попытаться выполнить установку пакета поддержки SafeNet eToken PRO cprocsp-rdr-emv-64-4. 9944-5. x86_64. rpm — EMV/Gemalto support module, то получим сообщение о необходимости сначала установить базовый компонент CSP поддержки считывателей cprocsp-rdr-pcsc-64-4. 9944-5. x86_64. rpm — PC/SC components for CryptoPro CSP readers:

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4. 9944-5. x86_64. rpm

zypper install lsb-cprocsp-pkcs11-64-4. 9944-5. x86_64. rpm

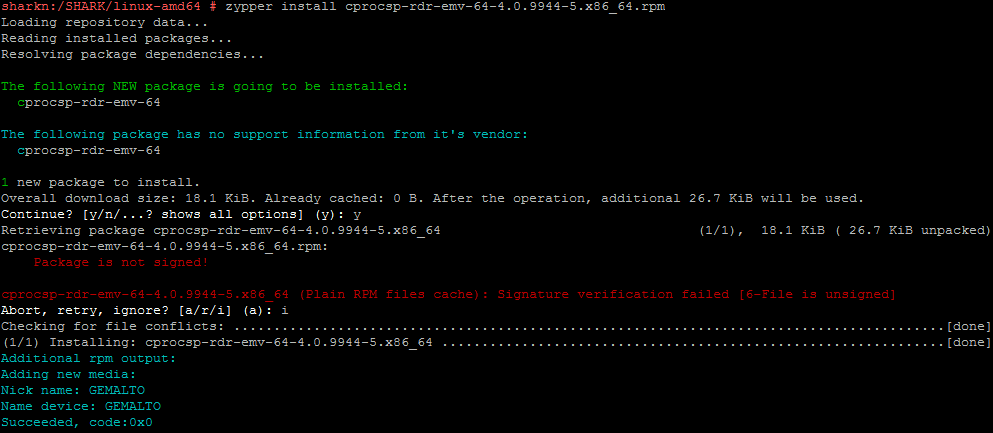

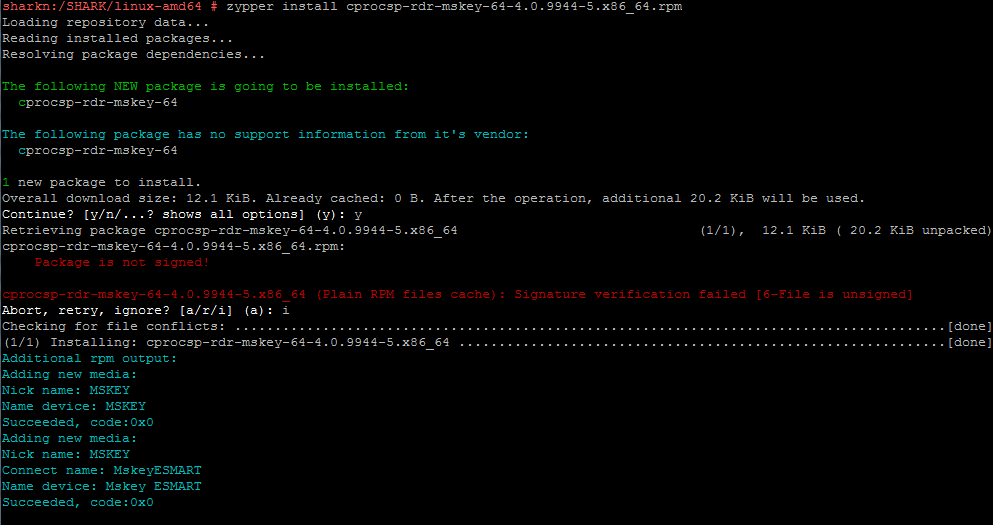

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4. 9944-5. x86_64. rpm

zypper install cprocsp-rdr-novacard-64-4. 9944-5. x86_64. rpm

zypper install cprocsp-rdr-mskey-64-4. 9944-5. x86_64. rpm

zypper install cprocsp-rdr-gui-gtk-64-4. 9944-5. x86_64. rpm

Проверяем итоговую конфигурацию КриптоПро CSP:

zypper search cprocsp

Loading repository data. Reading installed packages.

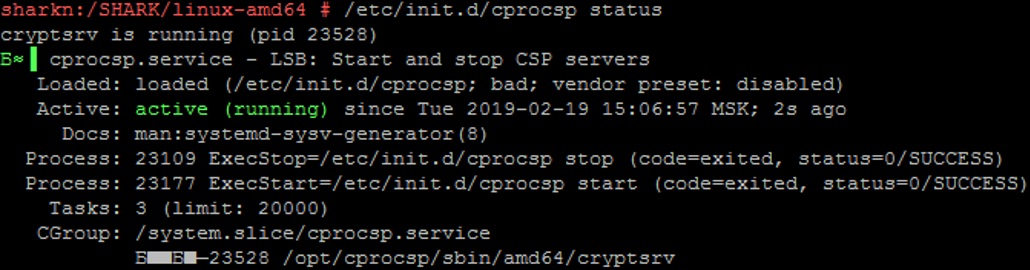

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

/etc/init. d/cprocsp restart

/etc/init. d/cprocsp status

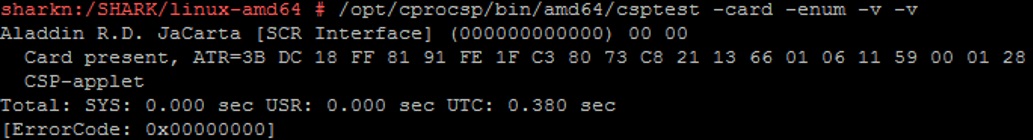

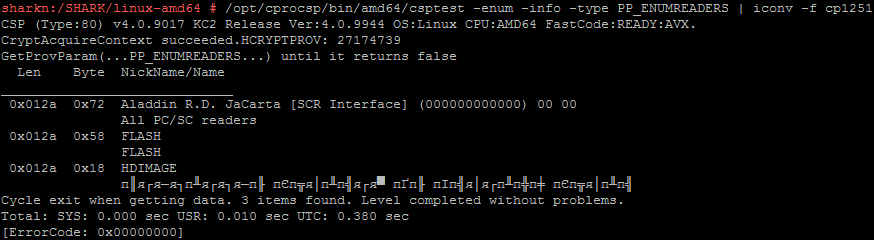

Настройка и диагностика КриптоПро CSP

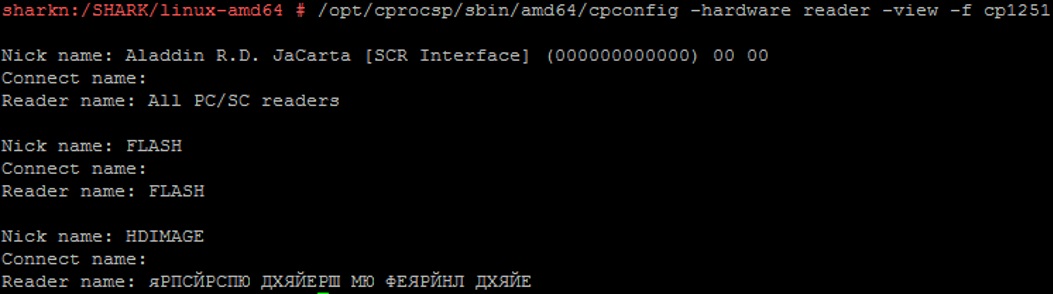

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

/opt/cprocsp/bin/amd64/csptest -card -enum -v –v

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view -f cp1251

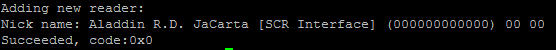

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4. 0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ. 00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

/opt/cprocsp/sbin/amd64/cpconfig -ini ‘configparameters’ -add long StrengthenedKeyUsageControl 1

Проверяем, что режим включен:

Выполняем перезапуск службы криптографического провайдера:

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

/opt/cprocsp/bin/amd64/csptest -keyset –verifycontext

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum –unique

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

Athena-IDProtectClient. desktop

Athena-IDProtectManager. desktop

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

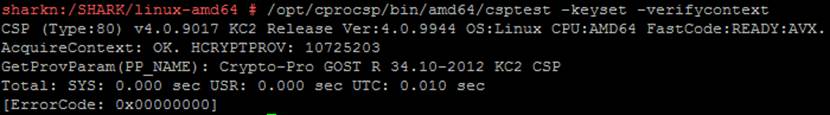

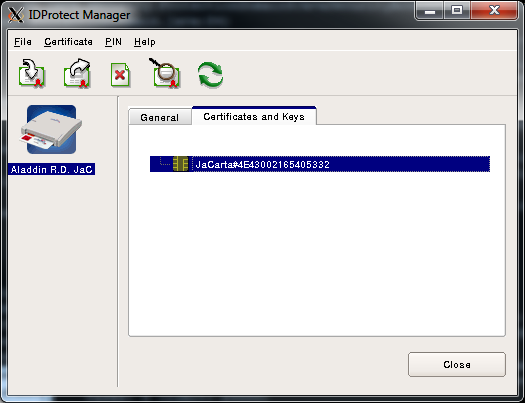

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

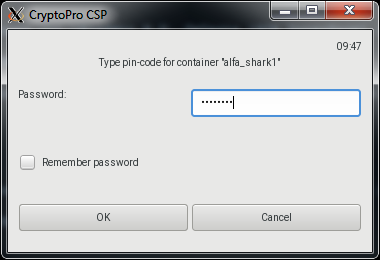

Для доступа к контейнеру с ключами нужно ввести пароль:

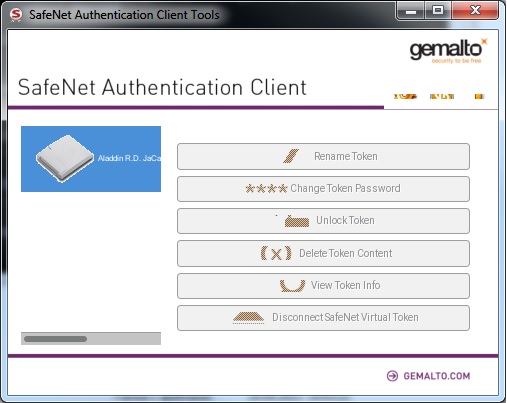

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

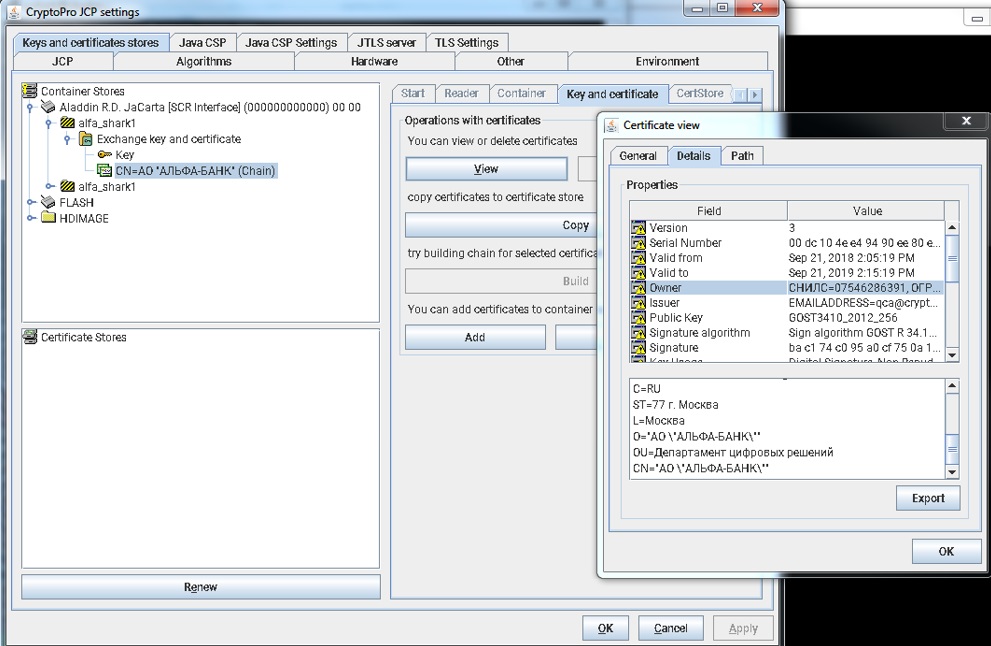

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

/jdk1. 0_181/jre/bin/java ru. CryptoPro. JCP. ControlPane. MainControlPane

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

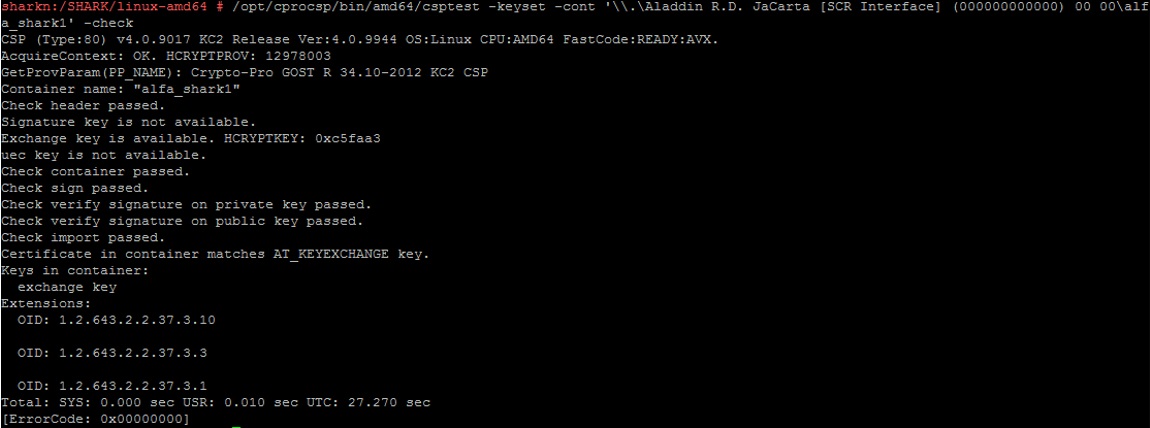

Для диагностики контейнера используется эта же команда с ключом –check

Потребуется ввести пароль от контейнера:

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

Если действовать так:

Key key = keyStore. getKey(keyAlias, pwd);

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

Полезные ссылки

- Документация Aladdin-RD JaCarta

- wiki.astralinux.ru — Работа с КриптоПро CSP

- Перечень кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

- СКЗИ КриптоПро CSP 4.0 ФКН (Gemalto)

- Утилита диагностики считывателей pcsc-tools из проекта security:chipcard (software.opensuse.org)

- КриптоПро CSP для Linux. Настройка.

- Aladdin-RD PIN-коды (пароли) ключевых носителей по умолчанию

Назначение

Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

В качестве СКЗИ разрешается использовать только КриптоПро CSP следующих версий:

- КриптоПро CSP версии 4.0 R4;

- КриптоПро CSP версии 5.0;

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base.

СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно- программным модулем доверенной загрузки (АПМДЗ).

При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS.

Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP.

Установка КриптоПро CSP

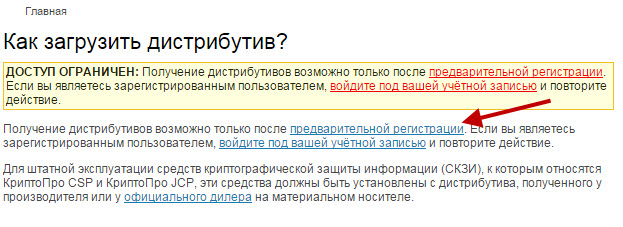

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www. cryptopro. ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет КриптоПро CSP 4 и выше версии – пакет для 64 разрядной системы.

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию.

Для написания настоящей статьи была использована сертифицированная версия ПО «КриптоПро» «4. 0 R4». При этом был выполнен следующий алгоритм действий:

1) загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb. tgz»;

2) открыть “Терминал Fly” (alt+T);

3) разархивировать полученный архив в терминале командой:

tar -zxf linux-amd64_deb. tgz

5) перейти в каталог с ПО:

6) выполнить установку ПО с помощью запуска сценария “install. sh” или “instal_gui. sh” командой:

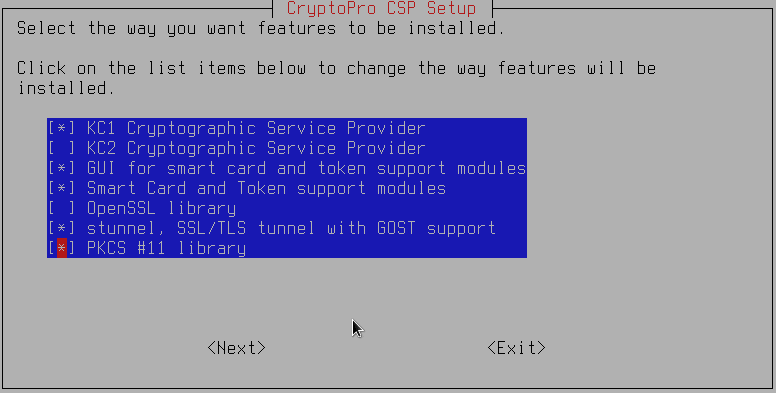

* Выбрать необходимые модули, библиотеки.

КриптоПро CADES ЭЦП Browser plug-in

Таблица поддерживаемых устройств Крипто-Про CSP

На официальном сайте СКЗИ КриптоПро в таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP:

База знаний КриптоПро

ЭЦП в государственных информационных системах и электронно торговых площадках

Перечень аккредитованных удостоверяющих центров

Подпись можно делать двумя способами:

* attached (присоединённая), тогда результирующий файл – это CMS-сообщение, внутрь которого упакованы данные и атрибуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows).

* detached (отсоединённая), тогда результирующий файл – это CMS-сообщение БЕЗ исходных данных, но с атрибутами (типа подписи). В этом случае для проверки надо “принести” исходный файл. Разумеется он остаётся неизменным и его можно смотреть cat-ом

Про CMS-сообщения, есть хорошая статья на Хабре

Подпись файлов (присоединённая)

Действителен с 02. 2018 14:31:02 по 02. 2019 14:41:02

Цепочки сертификатов проверены. Папка ‘. /’: raport. pdf. Подпись данных.

Подпись файлов(отсоединённая)

Гайд разделен на несколько этапов. Основная инструкция по сборке опубликована вместе с репозиторием DotnetCoreSampleProject – периодически я буду на нее ссылаться.

Первым делом создадим новую папку

и положим туда все необходимое.

Инструкция делится на 2 этапа – мне пришлось выполнить оба, чтобы решение заработало. В папку добавьте подпапки. untime и. packages

I – Сборка проекта без сборки corefx для Windows

- Установите КриптоПро 5.0 и убедитесь, что у вас есть действующая лицензия. – для меня подошла втроенная в ЭП;

- Установите core 3.1 sdk и runtime и распространяемый пакет Visual C++ для Visual Studio 2015 обычно ставится вместе со студией; прим.: на II этапе мне пришлось через установщик студии поставить дополнительное ПО для разработки на C++ – сборщик требует предустановленный DIA SDK.

- Задайте переменной среды DOTNET_MULTILEVEL_LOOKUP значение 0 – не могу сказать для чего это нужно, но в оригинальной инструкции это есть;

- package_windows_debug.zip распакуйте в .packagesruntime-debug-windows.zip распакуйте в .

untime - package_windows_debug.zip распакуйте в .packages

- runtime-debug-windows.zip распакуйте в .

untime - Добавьте источник пакетов NuGet в файле %appdata%NuGetNuGet.Config – источник должен ссылаться на путь .packages в созданной вами папке. Пример по добавлению источника есть в основной инструкеии. Для меня это не сработало, поэтому я добавил источник через VS Community;

- Склонируйте репизиторий DotnetCoreSampleProject в .

- Измените файл .DotnetSampleProjectDotnetSampleProject.csproj – для сборок System.Security.Cryptography.Pkcs.dll и System.Security.Cryptography.Xml.dll укажите полные пути к .

untime; - Перейдите в папку проекта и попробуйте собрать решение. Я собирал через Visual Studio после открытия проекта.

II – Сборка проекта со сборкой corefx для Windows

- Выполните 1-3 и 6-й шаги из I этапа;

- Склонируйте репозиторий corefx в .

- Выполните сборку запустив .corefxuild.cmd – на этом этапе потребуется предустановленный DIA SDK

- Выполните шаги 5, 7-9 из I этапа. Вместо условного пути .packages укажите .corefxartifactspackagesDebugNonShipping, а вместо .

untime укажите .corefxartifactsin

untime

etcoreapp-Windows_NT-Debug-x64

На этом месте у вас должно получиться решение, которое поддерживает ГОСТ Р 34. 11-2012 256 bit.

Новости и статьи

- Все статьи

- Новости

- Обзоры

- Инструкции

Как установить КриптоПро CSP

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Шаг 1

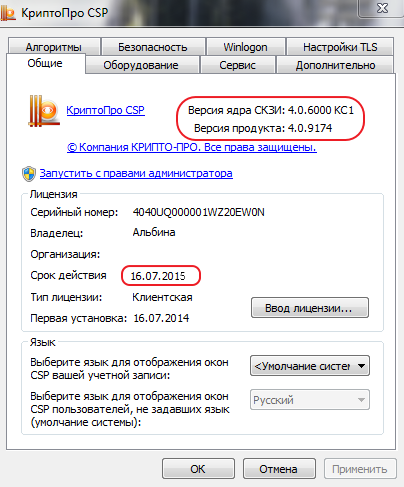

Сначала следует выяснить, установлен ли был у вас Криптопро CSP ранее и если установлен, то какой версии?

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

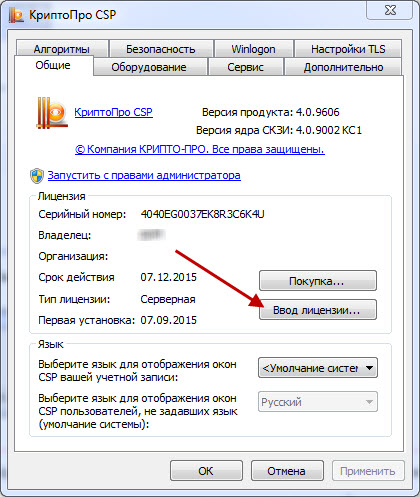

Если нашли – запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

Шаг 2

Вы увидите что-то такое:

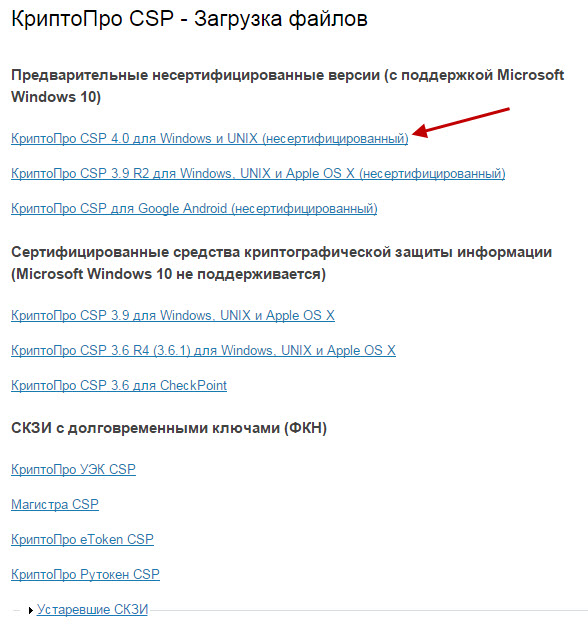

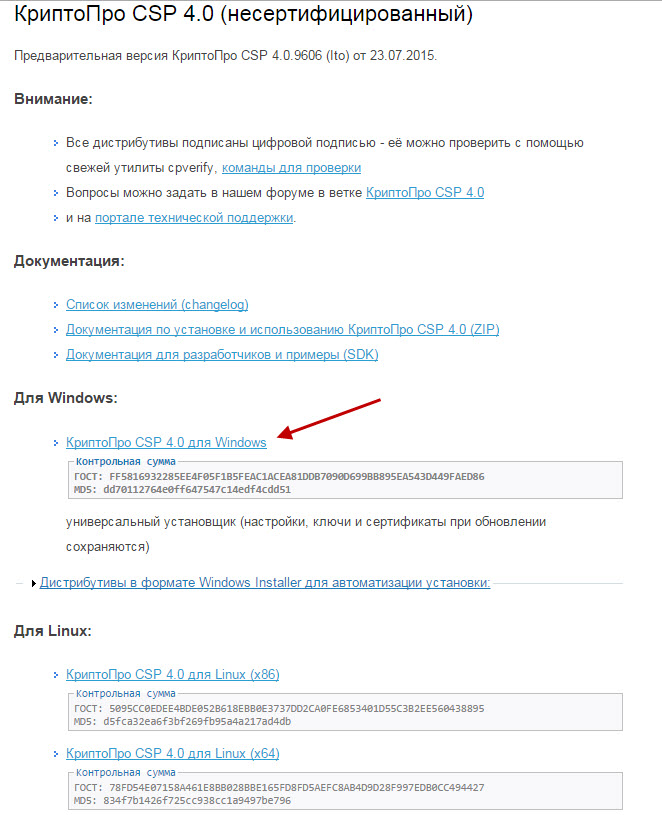

На момент публикации, страница с выбором дистрибутива выглядит так:

Если вы купили версию КриптоПро CSP 3. 6, то вам будет нужно выбрать версию R4 – на сегодняшний день она наиболее функциональна.

Если приобретена лицензия на КриптоПро CSP 3. 9 будьте внимательны: КриптоПро CSP 3. 9 – сертифицированная версия, но не поддерживает Windows 10, КриптоПро CSP 3. 9 R2 – поддерживает Windows 10, сертификация планируется в IV квартале 2015 года

Если же вы купили версию 4. 0, то соответственно выбирайте пункт КриптоПро CSP 4. 0 (рекомендована для работы с Windows 10, сертификация планируется в III квартале 2015 года).

Шаг 3

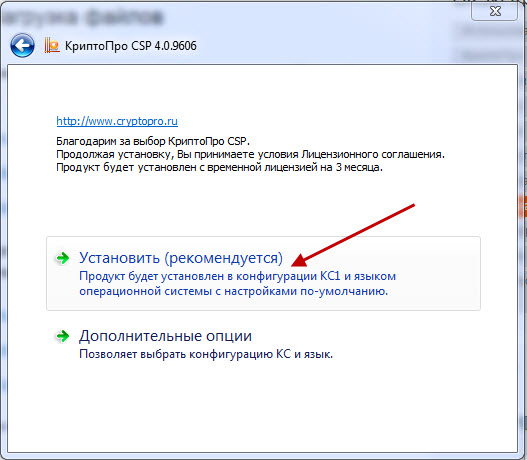

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

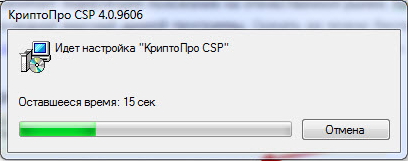

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

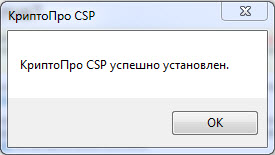

Все, установка завершена.

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск – Программы – КриптоПро – КриптоПро CSP.

Затем нажимаем кнопку Ввод лицензии

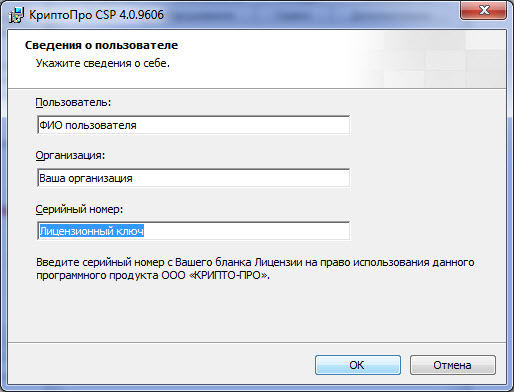

В открывшемся окне заполняем поля, в соответствии с полученной лицензией.

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature – их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной – делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Перед импортом ключа, следует предварительно установить пакет

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE следует загрузить и поместить в предварительно созданную директорию:/etc/digsig/keys/legacy/cryptopro

- После чего выполнить команду:sudo update-initramfs -uk all

- и перезагрузить АРМ

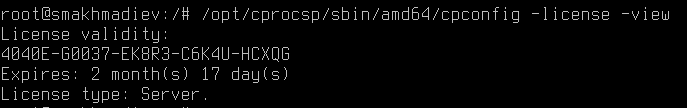

Проверить срок истечения лицензии можно командой:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

UPD1: Поменял в коде переменную, куда записываются байты файла подписи.

Также я забыл написать немного про подпись штампа времени – он подписывается сертификатом владельца TSP-сервиса. По гайду это ООО “КРИПТО-ПРО”:

UPD2: Про библиотеки CAdESCOM и CAPICOM

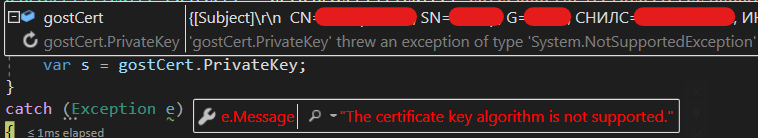

Если создать пустой проект на. NET Core 3. 1, подключив непропатченные библиотеки, то при обращении к закрытому ключу выпадет исключение “System. NotSupportedException” c сообщением “The certificate key algorithm is not supported

NET Core 3. 1 – Исключение без пропатченных библиотек

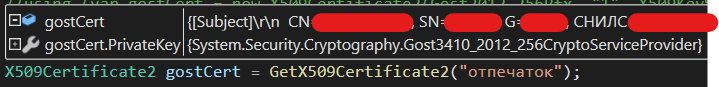

Но при использовании пропатченных библиотек это исключение не выпадает и с приватным ключем можно взаимодействовать:

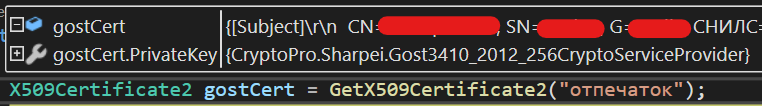

Также код из гайда работает с. NET Framework 4. 8 без использования пропатченных библиотек, но вместо обращения к пространству имен “System. Security. Cryptography”, которое подменяется пропатченными библиотеками для. NET Core, CSP Gost3410_2012_256CryptoServiceProvider будет использован из пространства имен “CryptoPro. Sharpei”:

Диагностический архив для обращения в тех. поддержку

По всем вопросам установки СКЗИ в операционную систему, их настройки и обеспечения доступа к электронным ресурсам в сети Интернет можно обращаться в техническую поддержку Astra Linux и КриптоПро.

Для создания диагностического архива, можно воспользоваться следующей командой:

В результате должен получится cprodiag_день_месяц_год. tar. gz архив, который следует прислать в техническую поддержку Astra Linux и КриптоПро.

Что имеем на входе?

- КриптоПро CSP версии 5.0 – для поддержки Российских криптографических алгоритмов (подписи, которые выпустили в аккредитованном УЦ в РФ)

- КриптоПро TSP Client 2.0 – нужен для штампа времени

- КриптоПро OCSP Client 2.0 – проверит не отозван ли сертификат на момент подписания

- КриптоПро .NET Client – таков путь

- Любой сервис по проверке ЭП – я использовал Контур.Крипто как основной сервис для проверки ЭП и КриптоАРМ как локальный. А еще можно проверить ЭП на сайте Госуслуг

- КЭП по ГОСТ Р 34.11-2012/34.10-2012 256 bit, которую выпустил любой удостоверяющий центр

- КриптоПро CSP версии 5.0 – у меня установлена версия 5.0.11944 КС1, лицензия встроена в ЭП.

- КриптоПро TSP Client 2.0 и КриптоПро OCSP Client 2.0 – лицензии покупается отдельно, а для гайда мне хватило демонстрационного срока.

- КриптоПро .NET Client версии 1.0.7132.2 – в рамках этого гайда я использовал демонстрационную версию клиентской части и все действия выполнялись локально. Лицензию на сервер нужно покупать отдельно.

- Контур.Крипто бесплатен, но требует регистрации. В нем также можно подписать документы КЭП, УКЭП и проверить созданную подпись загрузив ее файлы.

Немного покодим

Потребуется 2 COM библиотеки: “CAPICOM v2. 1 Type Library” и “Crypto-Pro CAdES 1. 0 Type Library”. Они содержат необходимые объекты для создания УКЭП.

В этом примере будет подписываться BASE64 строка, содержащая в себе PDF-файл. Немного доработав код можно будет подписать hash-значение этого фала.

Основной код для подписания был взят со страниц Подпись PDF с помощью УЭЦП- Page 2 (cryptopro. ru) и Подпись НЕОПРЕДЕЛЕНА при создании УЭЦП для PDF на c# (cryptopro. ru), но он использовался для штампа подписи на PDF документ. Код из этого гайда переделан под сохранение файла подписи в отдельный файл.

Условно процесс можно поделить на 4 этапа:

- Поиск сертификата в хранилище – я использовал поиск по отпечатку в хранилище пользователя;

- Чтение байтов подписанного файла;

- Сохранение файла подписи рядом с файлом.

Пробный запуск

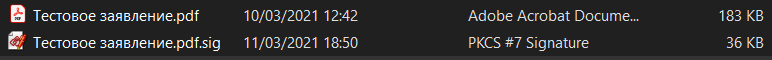

Для подписания возьмем PDF-документ, который содержит надпись “Тестовое заявление

Больше для теста нам ничего не надо

Далее запустим программу и дождемся подписания файла:

Готово. Теперь можно приступать к проверкам.

Проверка в КриптоАРМ

Время создания ЭП заполнено:

Штамп времени на подпись есть:

Доказательства подлинности также заполнены:

В протоколе проверки есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”:

Проверка на Госуслугах

Проверка в Контур. Крипто