КриптоПро CSP для Android нужна всем обладателям мобильных устройств на платформе Google Android. Версия программного продукта представленная в материале – предварительная версия КриптоПро CSP 4. 38482 от 10 сентября 2015 года. Должна стать актуальным выбором для людей, которые часто и много перемещаются, используя при этом портативные устройства для работы. Инструкция по установке присутствует.

Возможно Вам будут интересны и классические версии данного продукта под операционные системы (семейства Windows) для персональных компьютеров :

– КриптоПро 3. 6 R3

– КриптоПро 3. 9 R2

– КриптоПро 4

< КриптоПро 3. 9 R2 – Назад >< Вперед – >

КриптоПро CSP 4. 0 для Android – это программное обеспечение необходимое для работы с ЭЦП (электронной цифровой подписью). Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012;

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

- Навигация по записям

- Компания КриптоПро сегодня это

- Продукты

- Локальные прокси

- Браузерные плагины

- Кроссбраузерные плагины

- ActiveX

- Как скачать и установить на ПК Windows

- Загрузить эмулятор приложения Andriod

- Теперь установите программный эмулятор на ПК с Windows

- С помощью myDSS на компьютере

- Защищаем мобильное приложение с помощью «КриптоПро»

- Работа с «КриптоПро»

- Импорт «КриптоПро» в мобильное приложение

- Контейнер закрытого ключа для работы с «КриптоПро»

- Установка контейнера закрытого ключа в приложение

- Подпись и проверка подписи приватным ключом

- Авторизация при помощи приватного ключа

- Полезные ссылки

- Криптопровайдеры

- Криптографические решения. От криптопровайдеров до браузерных плагинов

- Cloud Boost Feature

- Battery Optimization

- Separate profiles

- Browser

- Friendly User Interface

- Less Space Consumption

- Freemium Version

- Safe and confidential

- Bitcoin Generation

- PKCS#11

- NSS

- Библиотеки c собственным интерфейсом

- Conclusion

Навигация по записям

ООО “1С-Рарус Йошкар-Ола” является официальным партнером компании КриптоПро.

Основное направление деятельности компании – разработка средств криптографической защиты информации и развитие Инфраструктуры Открытых Ключей (Public Key Infrastructure) на основе использования международных рекомендаций и российских криптографических алгоритмов.

Компания КриптоПро сегодня это

- полный спектр консалтинговых услуг по применению ЭП;

- полный спектр услуг удостоверяющего центра;

- полный спектр услуг по применению ЭП;

- интеграция с ведущими российскими и зарубежными IT решениями;

- квалифицированная компьютерно-техническая экспертиза ЭП в судах всех инстанций.

Продукты

Компания разработала полный спектр программных и аппаратных продуктов для обеспечения целостности, авторства и конфиденциальности информации с применением ЭП и шифрования для использования в различных средах (Windows, Unix, Java). Новое направление продуктов компании – программно-аппаратные средства криптографической защиты информации с использованием смарткарт и USB ключей, позволяющие существенно повысить безопасность систем, использующих ЭП.

Продукты используются следующими структурами:

- Аппарат Правительства Российской Федерации

- Государственный таможенный комитет РФ

- Банк ВТБ (открытое акционерное общество)

- ОАО “Альфа-Банк”

- ОАО “Лукойл”

- Администрация Президента Чувашской Республики

- ЗАО “Управляющая компания НИКойл”

- ООО Платежная Интернет-система “Рапида”

- ОАО “Мосжилрегистрация”

Участниками

эксперимента на добровольной основе могут стать пользователи УЦ ФНС России и

разработчики программного обеспечения. В настоящее

время на добровольной основе в эксперименте принимают участие следующие разработчики

ПО:Обращаем

внимание, что программное обеспечение работает только с сертификатами УЦ ФНС

России, полученными в Удостоверяющем центре ФНС России после 12 апреля 2022г. Для работы с сертификатами, полученными ранее указанной даты, требуется перевыпуск

сертификата в любом налоговом органе, оказывающем данную услугу. На территории

Тюменской области открыто 6 точек выдачи КЭП. Для

бесплатного использования ПО необходимо получить электронную подпись в налоговом

органе. Услуга по выдаче ключа электронной подписи (КЭП) предоставляется

бесплатно. Время предоставления услуги составляет не более 15 минут. Чтобы

получить подпись, заявителю (руководителю юридического лица предпринимателю или

нотариусу) нужно лично обратиться в Удостоверяющий центр ФНС России,

предоставить паспорт, СНИЛС, ИНН, заявление на выдачу КЭП и пройти процедуру

идентификации. Для записи квалифицированного сертификата при себе нужно иметь

сертифицированный USB-носитель ключевой информации (токен). Подробная

информация о порядке получения электронной подписи и ответы на часто задаваемые

вопросы размещены на официальном сайте ФНС России разделе «Удостоверяющий центр

ФНС России».

Специалисты АО «НППКТ» и ООО «КРИПТО-ПРО» провели совместное тестирование ОСОН «ОСнова» и СКЗИ «КриптоПро CSP 5. В ходе тестирования специалисты подтвердили полную совместимость ОСОН «ОСнова» в исполнении для архитектур x86-64 и СКЗИ КриптоПро CSP 5. 12417. ОСОН “ОСнова” – отечественная защищенная операционная система, предназначенная для построения защищённых автоматизированных систем, обрабатывающих конфиденциальную информацию и персональные данные. Включена в “Единый реестр российских программ для электронных вычислительных машин и баз данных”. Имеет сертификат соответствия ФСТЭК России по 4 уровню доверия. КриптоПро CSP 5. 0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке). Интеграция СКЗИ КриптоПро CSP 5. 0 в ОСОН «ОСнова» обеспечивает наивысший уровень безопасности информации для компаний и конечных пользователей. «Полученное нами подтверждение совместимости средств и продуктов лидера рынка, компании КриптоПро CSP с операционной системой ОСнова – важный шаг для развития экосистем на базе операционной системы ОСнова. Наши партнеры и заказчики в полной мере могут быть уверены в стабильности работы продуктов компании КриптоПро, подтверждением чего является успешное прохождение тестирования» – комментирует коммерческий директор АО «НППКТ» Игорь Семенович Морозов. «В условиях активного импортозамещения стратегически важным является обеспечение совместимости широко используемых государственными и коммерческими организациями продуктов КриптоПро с прикладным и системным программным обеспечением, особенно с операционными системами, используемыми для построения защищенных автоматизированных систем. И успешно проведенное совместное тестирование КриптоПро CSP с ОС ОСнова – действительно большой шаг в этом направлении» – дополняет директор по развитию бизнеса и работе с партнерами ООО «КРИПТО-ПРО» Павел Луцик.

В наши компетенции входит: импортозамещение в сфере информационных технологий (ИТ), создание доверенной защищённой среды, автоматизированных систем в защищённом исполнении (АИС), разработка операционных систем (ОС), систем управления базами данных (СУБД), программного обеспечения (ПО), защищённых веб-порталов, средств защиты информации (СЗИ), программно-аппаратных комплексов (ПАК, АПК, ПТК), внедрение доверенной системы виртуализации и интеллектуальной системы управления телекоммуникационным оборудованием (SDN) в России и странах СНГ.

Телефон: +7-499-280-09-70, email: mailnppct

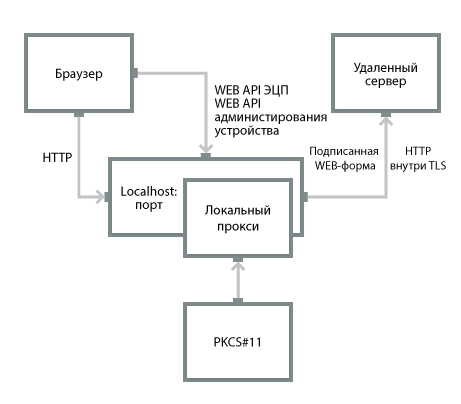

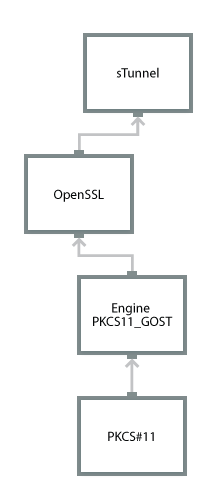

Локальные прокси

Основным принципом действия локального прокси является прием незащищенного соединения от приложения, установка TLS-туннеля с удаленным сервером и передача «прикладного уровня» между приложением и удаленным сервером по этому туннелю.

Спецификация-

ПлатформыСемейство Windows, GNULinux, OS X. На базе СПО iOS, Android

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO;

TLS

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP, TSP

Механизмы ЭЦППодпись WEB-форм при прохождении траффика

WEB API

Механизмы аутентификацииклиентская аутентификация в рамках TLS

Механизмы “гостирования” TLSЧерез механизм проксирования

Форматы защищенных сообщенийPKCS#7, CMS

Интеграция с браузеромЧерез механизм проксирования

Мобильные платформыiiOS, Android на базе СПО sTunnel

Хранилища ключейРеестр, файлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11, PC/SC, APDU

ПриложенияБраузеры

WEB-сервера

RDP

Почтовые клиенты и сервера

ИнсталляцияПрограмма установки, в целом не требуются права системного администратора

Копирование, запуск

Запуск с FLASH-памяти USB-токена

Примеры (ГОСТ)МагПро КриптоТуннель

Inter-PRO

VPNKey-TLS

LirTunnel

КриптоПро sTunnel

sTunnel

- прокси должен быть запущен;

- приложение должно работать через прокси, нужно «научить» его этому;

- могут использоваться нестандартные порты, отсюда проблемы в файрволом

- дополнительные ограничения на разработку web-сайта — в ряде случаев использование только относительных ссылок, чтобы не «вылететь» из туннеля

- прокси сконфигурирован на проксирование конечной группы сайтов, расширение группы — это обновление клиентского конфига

- работа через внешний прокси требует дополнительного конфигурирования локального прокси, при этом могут быть проблемы с аутентификацией пользователя на внешнем прокси

- решение использует универсальную технологию, поэтому можно не бояться его устаревания;

- решение может применяться на большом числе платформ, в том числе на мобильных платформах;

- кроссбраузерность, поддержка всех WEB-серверов без модификации;

- не требует инсталляции;

- поддержка различных прикладных протоколов.

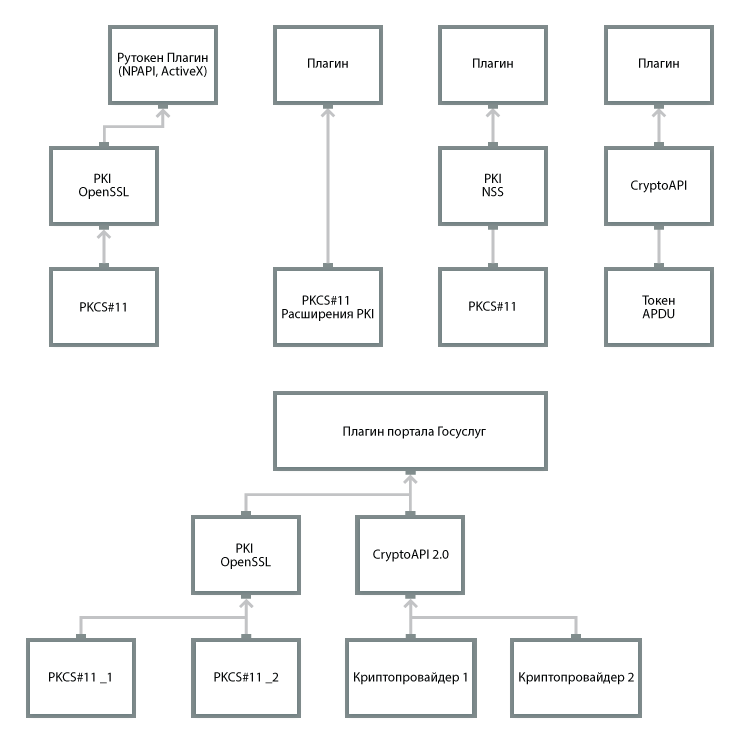

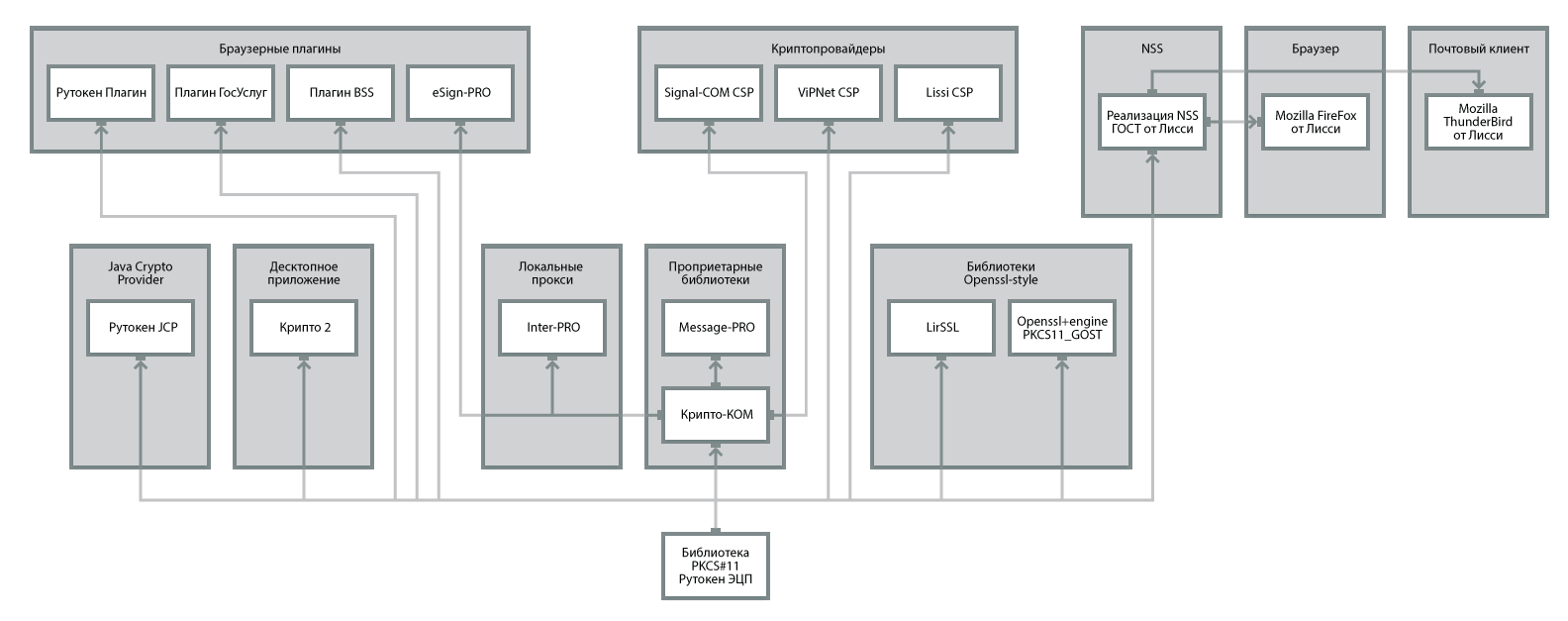

Браузерные плагины

Для того, чтобы из скриптов WEB-страницы вызвать нативную библиотеку большинство браузеров поддерживают специальные расширения — ActiveX для IE и NPAPI-плагин для GH, MF, Opera, Sаfari и др. В данный момент на рынке существует широкий спектр продуктов, относящихся к браузерным плагинам. Архитектурно данные плагины могут быть исполнены по-разному. Некоторые работают на базе CryptoAPI и требуют дополнительной установки криптопровайдера, другие используют в качестве криптоядра PKCS#11-совместимые устройства и не требуют установки дополнительных СКЗИ на рабочее место клиента. Есть универсальные плагины, которые поддерживают как все основные криптопровайдеры, так и широкий спектр аппаратных СКЗИ.

Кроссбраузерные плагины

Спецификация-

ПлатформыСемейство Windows, GNULinux, OS X

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP (КриптоПро ЭЦП Browser plugin), TSP (КриптоПро ЭЦП Browser plugin)

Механизмы ЭЦППрограммный интерфейс для использования в JavaScript

Механизмы аутентификацииЭЦП случайных данных

Механизмы “гостирования” TLS-

Форматы защищенных сообщенийPKCS#7, CMS, XMLSec (КриптоПро ЭЦП Browser plugin), CADES (КриптоПро ЭЦП Browser plugin)

Интеграция с браузеромActiveX (для IE)

NPAPI

Мобильные платформыне поддерживаются

Хранилища ключейРеестр, файлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11, через CryptoAPI

ПриложенияБраузеры

ИнсталляцияПрограмма установки, не требуются права системного администратора

Примеры (ГОСТ)КриптоПро ЭЦП Browser plugin

eSign-PRO

КриптоПлагин Лисси

Плагин портала госуслуг

JC-WebClient

Рутокен Плагин

Плагин BSS

КриптоАРМ Browser plugin

- отсутствие TLS

- удаление NPAPI из Chromium

- браузеры на мобильных платформах не поддерживают плагины

- настройки безопасности IE могут блокировать исполнение плагина

- кроссбраузерность

- плагины на базе PKCS#11 не требуют установки СКЗИ

- прозрачное использование для пользователя

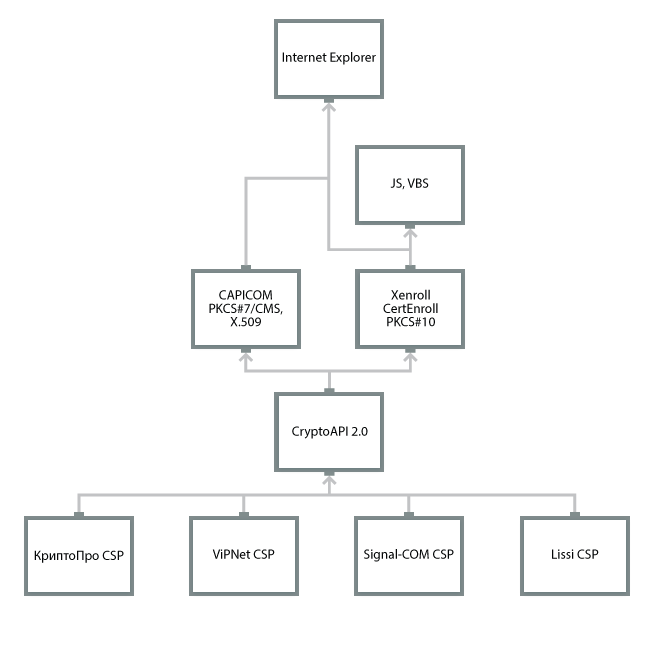

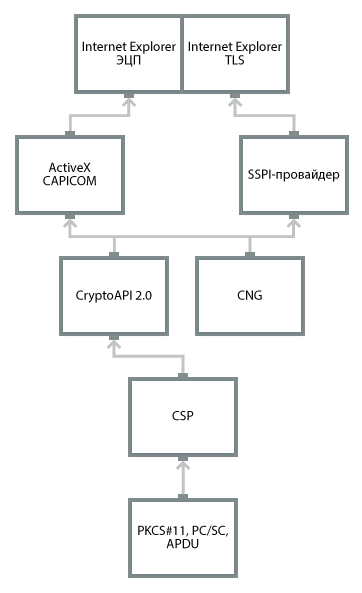

ActiveX

Компания Microsoft разработала два основных клиентских ActiveX-компонента, которые транслируют функционал CryptoAPI в скрипты, в браузер. Для генерации ключа и создания PKCS#10-запроса применятся компонент XEnroll/CertEnroll, а для ЭЦП/шифрования и работы с сертификатами компонент CAPICOM.

В следующих статьях будут подробно рассмотрены оставшиеся решения.

Как скачать и установить на ПК Windows

Загрузить эмулятор приложения Andriod

Эмулятор имитирует / эмулирует устройство Android на вашем компьютере, облегчая установку и запуск приложений Android, не выходя из вашего ПК. Для начала вы можете выбрать одно из следующих приложений:

i. Nox App. Bluestacks. Я рекомендую Bluestacks, так как он очень популярен во многих онлайн-уроках

Теперь установите программный эмулятор на ПК с Windows

Если вы успешно загрузили Bluestacks. exe или Nox. exe, перейдите в папку «Загрузки» на вашем компьютере или в любое место, где вы обычно храните загруженные файлы.

- Найдя его, нажмите его. Начнется процесс установки.

- Примите лицензионное соглашение EULA и следуйте инструкциям на экране.

Если вы сделаете все правильно, Программное обеспечение будет успешно установлено.

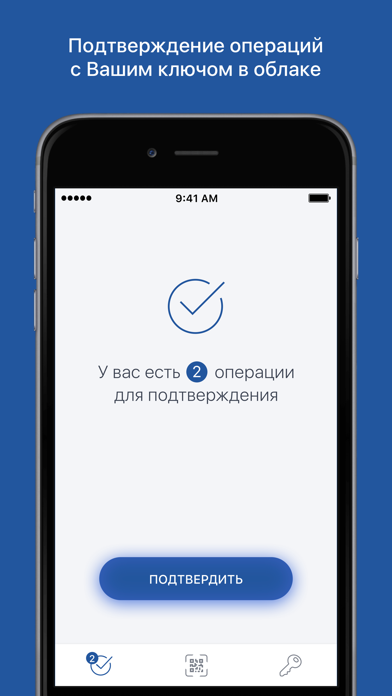

С помощью myDSS на компьютере

После установки откройте приложение эмулятора и введите myDSS в строке поиска. Теперь нажмите Поиск. Вы легко увидите желаемое приложение. Нажмите здесь. Это будет отображаться myDSS в вашем программном обеспечении эмулятора. Нажмите кнопку Установить, и ваше приложение начнет установку. Чтобы использовать приложение, сделайте это:

Вы увидите значок «Все приложения». Нажмите, чтобы перейти на страницу, содержащую все ваши установленные приложения. Вы увидите app icon. Нажмите, чтобы начать использовать ваше приложение. Вы можете начать использовать myDSS для ПК!

Бесплатно В iTunes ↲

myDSS разработан КРИПТО-ПРО. Этот сайт не имеет прямого отношения к разработчикам. Все товарные знаки, зарегистрированные товарные знаки, названия продуктов и названия компаний или логотипы, упомянутые здесь, являются собственностью их соответствующих владельцев.

Если вы считаете, что это приложение / игра нарушает ваши авторские права, пожалуйста, Свяжитесь с нами здесь. Мы DMCA-совместимы и рады работать с вами. Пожалуйста, найдите DMCA страница здесь.

Защищаем мобильное приложение с помощью «КриптоПро»

Статья описывает работу с одним из крупнейших российских поставщиков средств криптографической защиты информации и электронной цифровой подписи — компанией «КриптоПро», занимающей лидирующие позиции в России. Рассмотрено импортирование фреймворка для iOS и подводные камни при импортировании, его использование для создания и проверки электронных цифровых подписей, а также авторизации с использованием приватного ключа.

Работа с «КриптоПро»

Сразу хотелось бы сказать, что осуществление такого уровня защиты и функционала в мобильных приложениях в принципе не может быть столь же простым, как сверстать страницу или отправить запрос на сервер. Читать и изучать придется в любом случае, особенно если вы никогда прежде не работали с криптографией и безопасным соединением через TLS.

Компания «КриптоПро» предоставляет мобильным разработчикам мощный инструмент для внедрения в свое приложение такого сложного функционала совершенно бесплатно, но есть и ложка дегтя. К сожалению, за долгое время существования компании не было сделано удобной и понятной документации. Отдельно для мобильных разработчиков ее нет в принципе.

Разработка рано или поздно приведет вас на форум, и вам придется его перелопатить, чтобы найти ответ. Наибольшую сложность составляет отсутствие информации о том, что и как делать, — это мы и постараемся исправить в нашей статье. Все ссылки на ресурсы, которые могут быть полезными, будут оставлены в конце статьи.

Также придется поработать с С++ и самостоятельно заботиться о выделении и очистке памяти. Стоит отметить, что статья написана при актуальной версии «КриптоПро CSP 4. 0», поэтому описанные ниже пакеты для разработчиков в будущем могут отличаться.

Импорт «КриптоПро» в мобильное приложение

Первый шаг для использования «КриптоПро» в своем приложении — это внедрить фреймворк, скачанный с сайта компании. В пакете для iOS помимо самого фреймворка содержатся также три примера — создание электронной подписи (ЭЦП), создание ssl-тоннеля и пример, позволяющий собрать браузер, обладающий функциональностью создания и проверки ЭЦП на веб-страницах. Подробное описание содержится внутри примеров, в файлах Readme. На их основе легче понять алгоритм действий. Очень поможет пакет для MacOS: в нем содержится много полезных примеров с подробными комментариями. После его установки все примеры будут находиться на диске в разделе opt/cprocsp/src/doxygen/CSP.

Инструкция по импортированию самого фреймворка находится в CPROCSP. framework в файле ReadMe, разберем его по пунктам.

От вас требуется зайти в консоль и прописать путь к скаченному фреймворку, далее запустить утилиту, как описано ниже:

(указанный ключ прилагается в файле, затем в этой же директории будет создан файл лицензии license. enc).

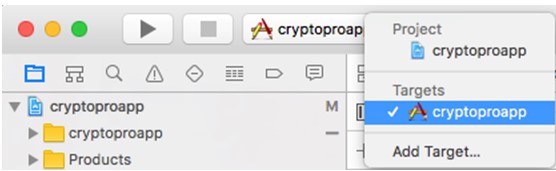

Прежде чем импортировать фреймворк, советуем перенести его файл CPROCSP. framework в папку с проектом. Так вы защитите себя от случайного переноса фреймворка в другую папку, из-за чего «слетят» пути в Xсode. Теперь к импорту: открываем Xсode, в боковой панели слева выбираем проект и в списке targets выбираем цель сборки

Далее во вкладке Build Phases выбираем Link Binary With Libraries, жмем на «+» и затем Add other, чтобы указать путь к фреймворку вручную. Находим его и выбираем Open. Фреймворк импортирован, но использовать его еще не получится.

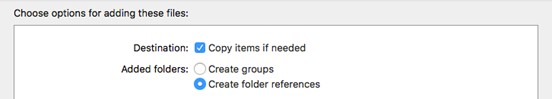

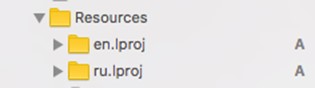

Создаем в проекте папку Resources, открываем файл CPROCSP. framework, заходим в папку Resources и перетаскиваем все файлы и папки, кроме локализации (ru. lroj и en. lproj), в созданную нами папку с такими настройками:

Перетаскиваем в эту же папку файл лицензии, созданный в первом пункте, с настройками как на скриншоте выше.

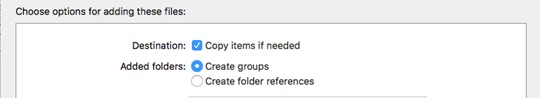

Теперь переносим оставшиеся папки локализации также в Resources приложения, но с другими настройками:

Если все сделать правильно, то папки будут выглядеть так:

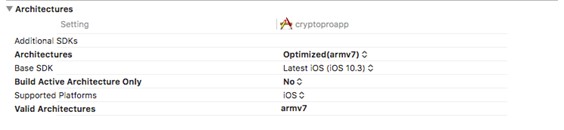

Следующим пунктом идет настройка проекта для отладки в эмуляторе. Если этого не сделать, то приложение можно будет запустить только на устройстве. Во вкладке Build Settings проекта в поле Valid Architectures оставляем только armv7. Работы по поддержке 64-битной архитектуры уже ведутся, но пока используем 32-битную. Также в Architectures записываем Optimized (armv7). Должно получиться следующее:

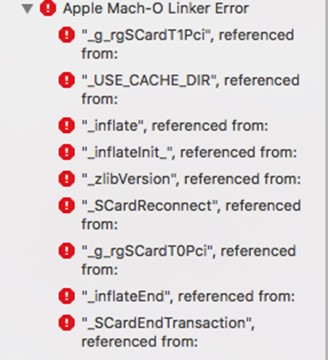

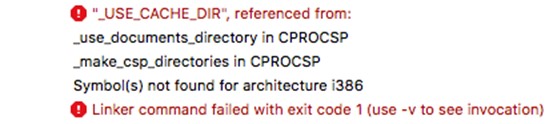

На этом приложенная инструкция заканчивается, но запустить приложение в итоге не получится — при компиляции вы увидите что-то вроде этого:

Непонятно, по каким причинам разработчики не дописали пару пунктов, но для корректной линковки необходимо добавить еще некоторые библиотеки и «магический флаг». Теперь подробнее.

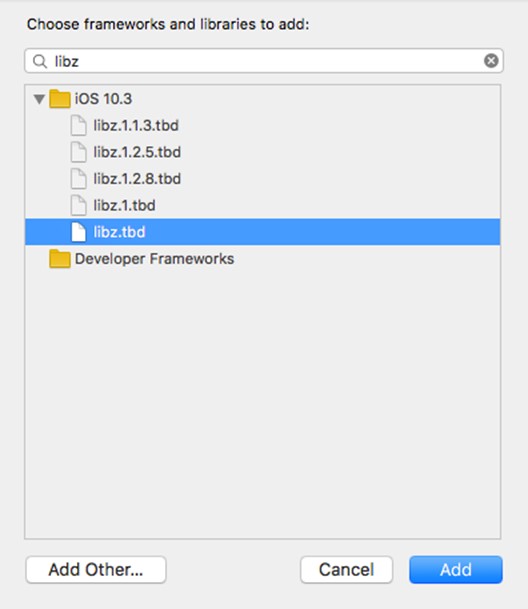

Аналогично схеме, описанной в пункте 2, добираемся до файла CPROCSP. framework, в нем заходим в папку reader и импортируем запылившуюся там библиотеку librdrpcsc_empty. Следующую библиотеку добавляем из заложенных в Xcode, для этого все в том же окне в поиске вводим libz

и добавляем ее кнопкой Add.

Но этого тоже будет недостаточно, останется еще одна ошибка:

Для ее решения в любое место проекта поместите флаг

extern bool USE_CACHE_DIR;

bool USE_CACHE_DIR = false;

После этого проблема будет решена и приложение соберется успешно. Данный флаг говорит о том, где вы хотите хранить папку с ключами. В случае с false (как использовали мы, — причина будет раскрыта далее) используется папка

Если поставить true, то они будут храниться в закрытом месте:

На этом импорт фреймворка окончен, и можно запустить приложение на эмуляторе.

Контейнер закрытого ключа для работы с «КриптоПро»

На момент написания статьи «КриптоПро CSP 4. 0» не поддерживает работу с сертификатами *. pfx, которые содержат и публичный, и приватный ключ. Необходимо использовать контейнеры *. 000, которые можно получить только при использовании «КриптоПро»; их формат нигде не описан, и записываются они, как правило, на ключевых носителях, токенах (флешках, дискетах). В проводнике они выглядят как папки, которые содержат в себе один ключ, разбитый на файлы header. key, masks. key, name. key и primary. key.

Установка контейнера закрытого ключа в приложение

Как пишут сами сотрудники «КриптоПро», есть три варианта установки контейнера на устройство:

• Через iTunes File Sharing. • Использовать отдельное приложение для записи файлов на iOS, типа iExplorer. • Написать собственный экспорт ключа в блоб (PRIVATEKEYBLOB) и импортировать его в коде приложения. Пример такого способа находится в вышеупомянутом пакете для MacOS под названием EncryptKey/DecryptKey.

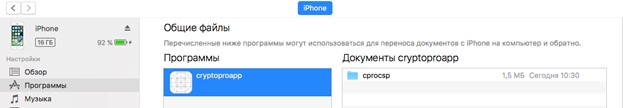

Мы использовали первый вариант — как самый быстрый и удовлетворяющий требованиям заказчика. Именно для его реализации при импорте был выбран флаг USE_CACHE_DIR = false; если iTunes File Sharing вами использоваться не будет или вы хотите скрыть от пользователя возможность заглянуть в папку с ключами, то лучше скройте ее, выставив флаг true. После первого запуска с установленным фреймворком в папке Documents приложения будет создана папка cprocsp:

Внутри этой папки и хранятся все контейнеры ключей. Устанавливаемые сертификаты и контейнеры хранятся и относятся к приложению, а не к ключевому хранилищу устройства, поэтому после его удаления будет необходимо установить их заново.

Далее существует два пути: написать все функции самому или использовать уже готовый контроллер, и так как его хватит для решения большинства задач, о нем и поговорим. Фреймворк содержит в себе хедер-файл с названием PaneViewController. Если вы не обременены строгостью по дизайну, то можете импортировать предложенные xib-файлы (находятся в CPROCSP. framework/Resources) и инициализировать криптопанель через них — к примеру, таким образом:

Но так как все xib-файлы являются обычными UIView с таблицей, вы легко можете кастомизировать их под свой дизайн.

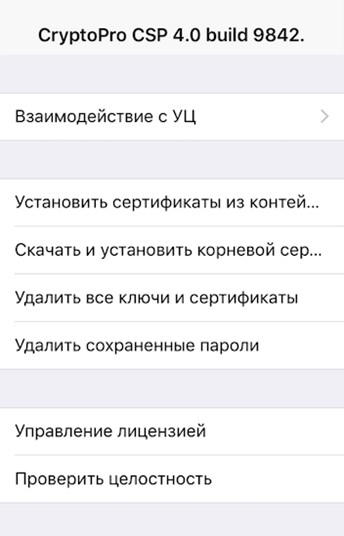

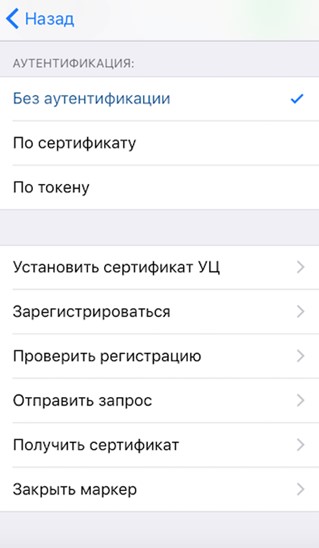

После открытия панели первое, что необходимо сделать, — это перейти во вкладку «Взаимодействие с УЦ», установить сертификат УЦ (корневой сертификат удостоверяющего центра), пройти процедуру регистрации, отправить запрос на сертификат и получить (установить) его.

После установки корневого сертификата УЦ в папке cprocsp/keys должна будет появиться папка mobile. В нее помещаются контейнеры *. 000. Чтобы их установить, снова заходим в панель «КриптоПро» и на главном экране выбираем «Установить сертификаты и контейнеры». Контейнеры, содержащиеся в папке cprocsp/keys/mobile должны быть от криптопровайдера «КриптоПро» (если хотя бы один таковым не является или поврежден, то функция вернет ошибку, не установив ни один из них). На этом установка завершена.

Подпись и проверка подписи приватным ключом

Функция подписи начинается с открытия хранилища сертификатов при помощи

CertOpenSystemStore:

Сообщение остается открытым до вызова CryptMsgClose. Здесь стоит обратить внимание на используемые флаг (второй параметр): если выставить 0, как в примере, то подпись будет присоединенная (attached); для получения отсоединенной (detached) подписи необходимо выставить флаг CMSG_DETACHED_FLAG. После этого подписываемые данные помещаются в сообщение и полученный блоб можно вывести в отдельный файл.

Проверка подписи аналогична ее созданию за небольшим исключением. Вначале открывается сообщение для декодирования, далее вытаскивается сертификат, приложенный к подписи. Открывается хранилище и осуществляется поиск приложенного сертификата. После того как был найден сертификат, проводится проверка подписи функцией CryptMsgControl, которая возвращает true в случае успешной верификации и false, если возникли ошибки:

Функция CSP_GetLastError() возвращает код ошибки и краткое описание.

Авторизация при помощи приватного ключа

Для авторизации с использованием приватного ключа нам понадобится сам ключ, установленный вышеописанным образом, установленный корневой сертификат УЦ, настроенный сервер с «КриптоПро» и с добавленным в доверенные нашим ключом. Сервер должен поддерживать работу по TLS версии 1. 2 для всех устройств с iOS 9 и выше, а также иметь ГОСТовые cipher suites от «КриптоПро».

Для выявления причин ошибок и получения подробной информации по подключению может пригодиться такая программа, как WireShark. В ней есть возможность посмотреть все этапы TLS-соединения и достаточно информации для анализа. Также в ней вы можете посмотреть, какие cipher suites отправляете и какие поддерживает сервер.

В качестве менеджера, который будет отправлять нужные cipher suites, используется UrlRetriever, входящий в состав фреймворка. Открыв хедер, вы увидите множество понятных функций для отправки запроса, но не сразу очевидно, как и чем пользоваться, тем более что документации по этому вы не найдете ни на сайте, ни на форуме. И в самом файле также нет никаких комментариев, за исключением одной //TODO, которые оставили разработчики 🙂

Внутрь класса заглянуть не удастся, поэтому нам все приходилось испытывать вручную и смотреть, что как работает.

Для начала создадим сам ретривер, так как для каждого запроса нам необходимо будет очищать в нем информацию. Вначале функции resume создадим экземпляр класса:

После этого запишем хедеры. Так как они уже содержатся в нашем NSUrlRequest, возьмем их оттуда и преобразуем в нужный для ретривера вид:

В случае если мы авторизуемся без сертификата, то уже можно отсылать запрос:

И вернуть ответ в completion-блок:

А в случае ошибки вернуть error:

Данный сценарий аналогичен и для авторизации по сертификату, только перед отправкой запроса в ретривер необходимо записать отпечаток сертификата (thumbprint). Существует множество вариантов получения отпечатка — мы покажем самый правильный (на наш взгляд). Из примеров для подписи возьмем реализацию некоторых функций, таких как CertOpenStore, для открытия хранилища и CertEnumCertificatesInStore — для получения дескриптора сертификата PCCERT_CONTEXT. После этого пишем функцию для получения отпечатка в NSSting:

Первой используется функция CertGetCertificateContextProperty c параметром CERT_SHA1_HASH_PROP_ID, который говорит функции о параметре, который необходимо получить из сертификата, в данном случае — SHA1 hash. Функция вызывается два раза, первый без подстановки буфера, вместо него ставится NULL. Это делается для получения требуемого размера памяти, которую нужно выделить под буфер. Во втором использовании подставляется буфер теперь уже известного размера. Чтобы преобразовать полученные данные из массива байт в строку, используется функция CryptBinaryToString — тоже два раза (по тем же причинам). После этого вы получите красивое содержимое вида:

Но для ретривера нужен другой формат. Для получения необходимого отпечатка в CryptBinaryToString во флаги (третий параметр) требуется записать флаг CRYPT_STRING_HEX. Полученная в результате строка и будет являться отпечатком, который далее ставится в ретривер:

Если все сделано правильно, соединение будет успешно установлено с использованием ГОСТа алгоритмов шифрования.

Полезные ссылки

MSDN — подробное описание всех функций, входящих в них параметров, а также рабочие примеры.

Форум — форум «КриптоПро», на котором сотрудники ежедневно отвечают на вопросы. Многие ответы на вопросы уже даны, и, несмотря на их давность (порою около 6 лет), они все еще могут вам помочь.

Руководство разработчика — написанное компанией руководство, которое содержит в себе перечень входящих в состав криптопровайдера функций с кратким описанием и примерами.

Описание ошибок — большой список возможных ошибок, возникающих в функциях С++, с их кодом и кратких описанием. Чтобы получить код ошибки, используйте в коде приложения функцию CSP_GetLastError, входящей в состав фреймворка. Она хранит в себе код последней полученной ошибки.

Криптопровайдеры

Де-факто стандартом отрасли является класс криптосредств, известных как криптопровайдеры. Криптопровайдер — это предоставляющая специальный API и специальным образом зарегистрированная в ОС библиотека, которая позволяет расширить список поддерживаемых в ОС криптоалгоритмов.

Следует отметить, что несовершенство предлагаемых MS Windows механизмов расширения вынуждает разработчиков криптопровайдеров дополнительно модифицировать высокоуровневые криптобиблиотеки и приложения MS Windows в процессе их выполнения для того, чтобы «научить» их использовать российские криптоалгоритмы.

Следует понимать, что не все СКЗИ одного вида реализуют полный объем функциональности, приведенный в таблицах. Для уточнения возможностей криптосредств следуют обратиться к производителю.

- Отсутствие нормальной кроссплатформенности;

- Установка с правами администратора, настройка;

- Установка обновления Windows может потребовать обновления провайдера;

- Необходимость встраивания в приложения посредством модификации кода «на лету»;

- CSP — неродной интерфейс для не-Windows-приложений.

- Широкий охват Windows-приложений;

- Богатый инструментарий для разработчиков защищенных систем;

- Апробированная на большом количестве проектов технология.

Криптографические решения. От криптопровайдеров до браузерных плагинов

Производители средств криптографической защиты информации (СКЗИ) предлагают различные механизмы для интеграции криптосредств в информационные системы. Существуют решения, ориентированные на поддержку систем с Web-интерфейсом, мобильных и десктопных приложений, серверных компонентов. СКЗИ интегрируются в приложения Microsoft и в продукты Open Source, обеспечивают поддержку различных прикладных протоколов и форматов электронной подписи.

С учетом растущего количества проектов с применением ЭЦП и появления массовых проектов для физических лиц, разработчикам подобных проектов требуется хорошо ориентироваться в предлагаемых производителями решениях по ЭЦП для того, чтобы сделать систему удобной в эксплуатации и недорогой в плане техподдержки. Таким образом, если еще лет 5 назад главным фактором выбора криптосредства являлось его полное соответствие требованиям регуляторов, то при сегодняшнем разнообразии важными критериями могут выступать охват поддерживаемых платформ, возможность интеграции с браузером, поддержка мобильных пользователей, возможность установки без прав системного администратора и т.

В данном материале сделана попытка классифицировать средства криптографической защиты информации.

- Рассмотрены в основном СКЗИ, использующиеся на клиентских местах для защиты клиент-серверных соединений по протоколу TLS, для организации ЭЦП, шифрования передаваемых данных;

- Не рассматриваются СКЗИ, применяемые для создания VPN и шифрования файловой системы, хранимых данных, а так же УЦ;

- Отдельно выделены аппаратные криптографические устройства.

Классификация построена на основе:

- технологий интеграции (CryptoAPI, Active-X, NPAPI и др.), которые поддерживают СКЗИ для встраивания в приложения и прикладные системы;

- интерфейсов, которые предоставляют СКЗИ для встраивания в приложения и прикладные системы.

Кроме того, показаны способы интеграции СКЗИ с Web-приложениями и возможность его использования на мобильных платформах

Общая схема классификации приведена в таблице:

КриптопровайдерыНативные библиотеки (openssl-style, PKCS#11, NSS, собственные интерфейсы)Локальные проксиБраузерные плагиныОблачная подписьБраузеры с российской криптографией

Почтовые клиенты с российской криптографиейРоссийская криптография в фреймворках, платформах, интерпретаторахНастольные криптографические приложенияКриптография в BIOS UEFIСервис-провайдеры ЭЦПЭмуляторы доверенной среды

Аппаратные средства

В первой статье рассмотрим решения, начиная с криптопровайдеров по браузерные плагины включительно. В последующих статьях будут рассмотрены остальные средства.

Cloud Boost Feature

Battery Optimization

Separate profiles

Browser

CryptoTab Browser Pro Apk download offers 24/7 watch time with great speed and high speed performance.

Friendly User Interface

One can stream unlimitedly without any interruption by using the browser option in CryptoTab Browser Pro Apk.

Less Space Consumption

CryptoTab Browser Pro Apk keeps on updating itself on a regular basis which makes it even more desirable.

Freemium Version

CryptoTab Browser Pro Apk also has a freemium version whose downloading does not require any charges for subscription or registration of any kind.

Safe and confidential

CryptoTab Browser Pro Apk provides active customer service in case one has any query regarding it. It does so by providing the contact ability through their official website, email, and other social media pages.

Bitcoin Generation

Open Source библиотека OpenSSL обладает широкими криптографическими возможностями и удобным механизмом ее расширения другими криптоалгоритмами. OpenSSL является основным криптоядром для широкого спектра приложений Open Source.

После того, как в эту библиотеку компанией Криптоком были добавлены ГОСТы, появились патчи для «гостификации» многих популярных приложения, использующих OpenSSL. На базе OpenSSL некоторые вендоры разработали и сертифицировали СКЗИ, кроме того в ряд продуктов OpenSSL входит «неявным» образом.

СпецификацияOpenSSL API — один из де-факто стандартов для СПО

ПлатформыСемейство Windows, GNULinux, OS X, iOS, Android

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO;

TLS

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP, TSP

Механизмы ЭЦПНативный программный интерфейс, Си-style;

Механизмы аутентификацииклиентская аутентификация в рамках TLS

собственные механизмы на базе ЭЦП случайных данных

Механизмы “гостирования” TLSTLS с российской криптографией поддержан в библиотеке (в случае использования OpenSSL в качестве браузерного криптодвижка)

TLS-прокси на базе OpenSSL (например, sTunnel)

Форматы защищенных сообщенийPKCS#7, CMS, XMLSec (при использовании с библиотекой www. aleksey. com/xmlsec, в том числе ГОСТ), S/MIME

Интеграция с браузеромЧерез TLS-прокси

Через проприетарные плагины

В Chromium OpenSSL один из возможных криптодвижков

Интеграция со службой каталоговOpenLDAP

Мобильные платформыiOS, Android

Команднострочная утилитаЕсть

Хранилища ключейФайлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11

ПриложенияOpenVPN, Apache, sTunnel, Nginx, Postgre SQL, postfix, dovecot

Проприетарные приложения

Интеграция с фреймворкамиOpenSSL интегрирован в большое количество фреймворков (PHP, Python,. NET и др. ), но ГОСТа нет. Требуется выпускать патчи к фреймворкам

ИнсталляцияПрограмма установки, в целом не требуются права системного администратора

Копирование

Запуск использующих rкриптосредства приложений с FLASH-памяти USB-токена

Примеры (ГОСТ)МагПро КриптоПакет

ЛирССЛ

OpenSSL (несерт. )

OpenSSL + engine PKCS11_GOST + Рутокен ЭЦП

- OpenSSL и его аналоги не поддерживается приложениями Microsoft;

- Необходимость патчить СПО, которое поддерживает OpenSSL, для включения ГОСТов.

- Кроссплатформенность;

- Использование в огромном количестве проектов, открытые исходники большей части проекта — выявление и устранение уязвимостей (как пример, недавнее выявление heartbleed);

- Распространяется копированием — можно делать приложения, не требующие инсталляции;

- Широкий охват приложений СПО, на базе которых можно делать защищенные сертифицированные продукты;

- Широкая интеграция в фреймворки, но при этом проблемы с ГОСТами.

PKCS#11

Библиотека PKCS#11 предоставляет универсальный кроссплатформенный программный интерфейс к USB-токенам и смарт-картам.

Функции делятся на:

- Функции доступа к устройству;

- Функции записи/чтения произвольных данных;

- Функции работы с ключами (поиск, создание, удаление, импорт, экспорт);

- Функции работы с сертификатами (поиск, импорт, экспорт);

- Функции ЭЦП;

- Функции хэширования;

- Функции шифрования;

- Функции вычисления имитовставки;

- Функции выработки ключа согласования (Диффи-Хeллман);

- Функции экспорта/импорта сессионного ключа;

Таким образом, стандарт PKCS#11 поддерживает полный набор криптопримитивов, пригодный для реализации криптографических форматов (PKCS#7/CMS/CADES, PKCS#10, X. 509 и др. ) и протоколов (TLS, IPSEC, openvpn и др.

Для обеспечения быстродействия часть криптопримитивов может быть реализована программно.

В стандарте PKCS#11, начиная с версии 2. 30, поддерживаются ГОСТ Р 34. 10-2001, ГОСТ Р 34. 11-94, ГОСТ 28147-89.

Использование библиотеки PKCS#11 обеспечивает совместимость ПО различных вендоров при работе с токенами. Через PKCS#11 интерфейс умеют работать приложения, написанные на на базе CryptoAPI, NSS, OpenSSL.

Пример совместимости приложений приведен на схеме. Таким образом, возможно использование подходящего приложения в соответствующем месте инфосистемы.

PKCS#11 бывают также без поддержки аппаратных устройств с программной реализацией криптоалгоритмов и хранением объектов в файловой системе.

Примеры – PKCS#11 интегрированный в NSS (Mozilla), проект aToken, библиотека Агава-Про.

У компании Крипто-Про есть библиотека PKCS#11, реализованная на базе MS CryptoAPI:

Существуют PKCS#11-библиотеки для мобильных платоформ. Примером подобной библиотеки служит библиотека для Рутокен ЭЦП Bluetooth, которая позволяет использовать устройство на iOS и Android.

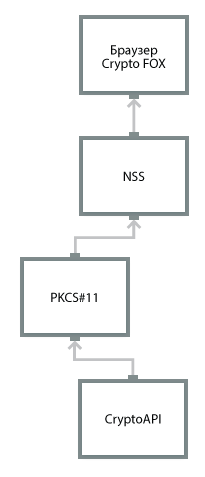

NSS

NSS представляет собой криптографическую библиотеку от сообщества Mozilla. NSS используется такими приложениями, как браузер Mozilla Firefox, почтовым клиентом Mozilla Thunderbird.

В данный момент существуют два проекта по «гостификации» NSS:

- Компания Лисси периодически публикует на своем сайте доступные для скачивания актуальные версии Mozilla Firefox и Mozilla Thunderbird, пересобранные с поддержкой российской криптографии. Кроме того, существует ряд продуктов этой компании, построенный на базе модифицированной библиотеки NSS — высокоуровневая библиотека NSSCryptoWrapper, плагин LCSignPlugin, десктопное приложение для ЭЦП под Android SignMaker-A.

Следует отметить, что модифицированный специалистами этой компании NSS позволяет использовать как программные PKCS#11-токены, так и аппаратные (Рутокен ЭЦП, eToken ГОСТ, JaCarta ГОСТ, MS_KEY). - Atoken — это open source проект компании R-Альфа. В рамках проекта создан программный PKCS#11-токен с российской криптографией и выложены патчи для определенной версии NSS и компонента Security Manаger, позволяющие использовать в продуктах Mozilla россиийскую криптографию (TLS, ЭЦП, PKI). Кроме того R-Альфа предлагает реализацию программного PKCS#11-токена с поддержкой сертифицированной библиотеки Агава-С под названием Агава-Про.

Библиотеки c собственным интерфейсом

Проприетарные библиотеки предоставляют собственный API для встраивания в приложения. В данный список можно внести:

- Агава-С

- Крипто-C

- Крипто-КОМ

Conclusion