- МЕРОПРИЯТИЯ

- Назначение КриптоПро CSP

- Поддерживаемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

- Классические пассивные USB-токены и смарт-карты

- Инструменты КриптоПро

- Поддерживаемое программное обеспечение

- Интеграция с платформой КриптоПро

- Операционные системы и аппаратные платформы

- Интерфейсы для встраивания

- Производительность на любой вкус

- Регулирующие документы

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- Функциональные возможности «КриптоПро NGate»

- Методы аутентификации

- Возможности интеграции

- Новые функции и улучшения

- Сертификация по требованиям безопасности информации

- Работа с КриптоПро NGate

- Подготовка к эксплуатации

- Настройка доступа

- Обслуживание в ходе эксплуатации

- Подключение пользователя к порталу

- Системные требования «КриптоПро NGate»

МЕРОПРИЯТИЯ

ООО «ИТБ» примет участие в мероприятии «Неделя карьеры СПбГЭУ – 2019», проводимом Санкт-Петербургским Государственным Экономическим Университетом в период с 11 по 15 ноября 2019 года.

18-20 сентября 2019 года специалисты компании ООО «ИТБ» приняли участие в партнерском мероприятии от «Код Безопасности»: Морское приключение с «Кодом Безопасности». «Код безопасности» устроил для партнеров увлекательное Морское приключение: традиционное мероприятие в этом году прошло в новом формате. Впервые был собран #КБдесант за пределами России под ласковым солнцем Турции.

С 13 по 15 февраля 2018 года эксперты компании ООО «ИТБ» приняли участие в ТБ Форум 2018 – 23-й Международный форум «Технологии безопасности». ТБ ФОРУМ по праву заслужил репутацию одного из ведущих конгрессно-выставочных мероприятий в области безопасности. За более чем двадцатилетнюю историю он был и остаётся единственным открытым мероприятием отрасли безопасности для заказчиков высокого уровня – государственных и крупнейших корпораций.

КриптоПро CSP 5. 0 – новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

Все преимущества продуктов этих линеек не только сохраняются, но и преумножаются в КриптоПро CSP 5. 0: шире список поддерживаемых платформ и алгоритмов, выше быстродействие, удобнее пользовательский интерфейс. Но главное – работа со всеми ключевыми носителями, включая ключи в облаке, теперь единообразна. Для перевода прикладной системы, в которой работал КриптоПро CSP любой из версий, на поддержку ключей в облаке или на новые носители с неизвлекаемыми ключами, не потребуется какая-либо переработка ПО – интерфейс доступа остается единым, и работа с ключом в облаке будет происходить точно таким же образом, как и с классическим ключевым носителем.

Назначение КриптоПро CSP

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам , и .

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования.

Поддерживаемые алгоритмы

В КриптоПро CSP 5. 0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Теперь пользователи имеют возможность использовать привычные носители ключей для хранения секретных ключей RSA и ECDSA.

Поддерживаемые технологии хранения ключей

В криптопровайдере КриптоПро CSP 5. 0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft.

Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

В КриптоПро CSP 5. 0 добавлена поддержка носителей с неизвлекаемыми ключами, реализующих протокол SESPAKE

, позволяющий провести аутентификацию, не передавая в отрытом виде пароль пользователя, и установить шифрованный канал для обмена сообщений между криптопровайдером и носителем. Нарушитель, находящийся в канале между носителем и приложением пользователя, не может ни украсть пароль при аутентификации, ни подменить подписываемые данные. При использовании подобных носителей полностью решается проблема безопасной работы с неизвлекаемыми ключами.

Компании Актив, ИнфоКрипт, СмартПарк и Gemalto разработали новые защищенные токены, которые поддерживают данный протокол (СмартПарк и Gemalto начиная с версии 5. 0 R2).

Многие пользователи хотят иметь возможность работать с неизвлекаемыми ключами, но при этом не обновлять токены до уровня ФКН. Специально для них в провайдер добавлена поддержка популярных ключевых носителей Рутокен ЭЦП 2. 0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS.

Классические пассивные USB-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5. 0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р. , Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

Инструменты КриптоПро

В составе КриптоПро CSP 5. 0 появилось кроссплатформенное (Windows/Linux/macOS) графическое приложение – «Инструменты КриптоПро» («CryptoPro Tools»).

Основная идея – предоставить возможность пользователям удобно решать типичные задачи. Все основные функции доступны в простом интерфейсе – при этом мы реализовали и режим для опытных пользователей, открывающий дополнительные возможности.

Поддерживаемое программное обеспечение

КриптоПро CSP позволяет быстро и безопасно использовать российские криптографические алгоритмы в следующих стандартных приложениях:

- офисный пакет Microsoft Office

; - почтовый сервер Microsoft Exchange

и клиент Microsoft Outlook

; - продукты Adobe Systems Inc.

; - браузеры Яндекс.Браузер, Спутник,

Internet Explorer

, Edge

; - средство формирования и проверки подписи приложений Microsoft Authenticode

; - веб-серверы Microsoft IIS

,

nginx

,

Apache

; - средства удаленных рабочих столов Microsoft

Remote

Desktop

Services

; - Microsoft Active Directory

.

Интеграция с платформой КриптоПро

С первого же релиза обеспечивается поддержка и совместимость со всеми нашими продуктами:

- КриптоПро УЦ;

- Службы УЦ;

- КриптоПро ЭЦП;

- КриптоПро IPsec;

- КриптоПро EFS;

- КриптоПро.NET;

- КриптоПро Java CSP.

- КриптоПро NGate

Операционные системы и аппаратные платформы

Традиционно мы работаем в непревзойдённо широком спектре систем:

- Microsoft Windows;

- Mac OS;

- Linux;

- FreeBSD;

- Solaris;

- Android;

- Sailfish OS.

- Intel / AMD;

- PowerPC;

- MIPS (Байкал);

- VLIW (Эльбрус);

- Sparc.

и виртуальных сред:

- Microsoft Hyper-V

- VMWare

- Oracle Virtual Box

- RHEV.

Поддерживаемых разными версиями КриптоПро CSP.

Для использования КриптоПро CSP c лицензией на рабочее место и сервер.

Интерфейсы для встраивания

Для встраивания в приложения на всех платформах КриптоПро CSP доступен через стандартные интерфейсы для криптографических средств:

- Microsoft CryptoAPI;

- OpenSSL engine;

- Java CSP (Java Cryptography Architecture)

- Qt SSL.

Производительность на любой вкус

Многолетний опыт разработки позволяет нам охватить все решения от миниатюрных ARM-плат, таких как Raspberry PI, до многопроцессорных серверов на базе Intel Xeon, AMD EPYC и PowerPC, отлично масштабируя производительность.

Регулирующие документы

Полный перечень регулирующих документов

- В криптопровайдере используются алгоритмы, протоколы и параметры, определенные в следующих документах российской системы стандартизации:

- Р 50.1.113–2016 «Информационная технология. Криптографическая защита информации. Криптографические алгоритмы, сопутствующие применению алгоритмов электронной цифровой подписи и функции хэширования» (также см. RFC 7836 «Guidelines on the Cryptographic Algorithms to Accompany the Usage of Standards GOST R 34.10-2012 and GOST R 34.11-2012»)

- Р 50.1.114–2016 «Информационная технология. Криптографическая защита информации. Параметры эллиптических кривых для криптографических алгоритмов и протоколов» (также см. RFC 7836 «Guidelines on the Cryptographic Algorithms to Accompany the Usage of Standards GOST R 34.10-2012 and GOST R 34.11-2012»)

- Р 50.1.111–2016 «Информационная технология. Криптографическая защита информации. Парольная защита ключевой информации»

- Р 50.1.115–2016 «Информационная технология. Криптографическая защита информации. Протокол выработки общего ключа с аутентификацией на основе пароля» (также см. RFC 8133 The Security Evaluated Standardized Password-Authenticated Key Exchange (SESPAKE) Protocol«)

- Методические рекомендации ТК 26 «Криптографическая защита информации» «Использование наборов алгоритмов шифрования на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS)»

- Методические рекомендации ТК 26 «Криптографическая защита информации» «Использование алгоритмов ГОСТ 28147-89, ГОСТ Р 34.11 и ГОСТ Р 34.10 в криптографических сообщениях формата CMS»

- Техническая спецификация ТК 26 «Криптографическая защита информации» «Использование ГОСТ 28147-89, ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2012 в протоколах обмена ключами IKE и ISAKMP»

- Техническая спецификация ТК 26 «Криптографическая защита информации» «Использование ГОСТ 28147-89 при шифровании вложений в протоколах IPsec ESP»

- Техническая спецификация ТК 26 «Криптографическая защита информации» «Использование алгоритмов ГОСТ Р 34.10, ГОСТ Р 34.11 в профиле сертификата и списке отзыва сертификатов (CRL) инфраструктуры открытых ключей X.509»

- Техническая спецификация ТК 26 «Криптографическая защита информации» «Расширение PKCS#11 для использования российских стандартов ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012»

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

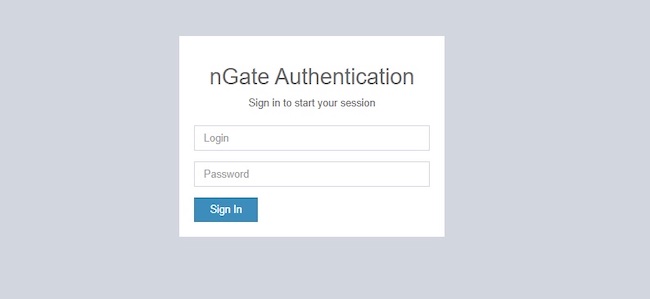

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

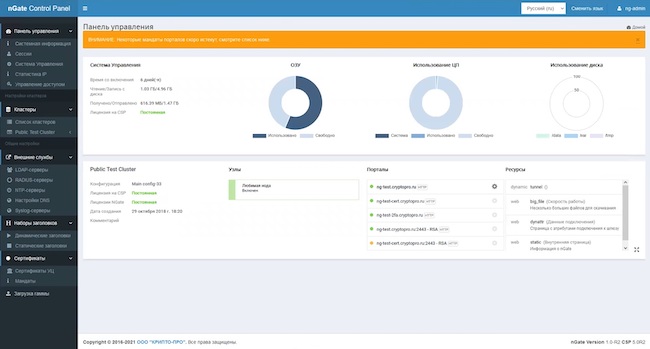

Панель управления

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

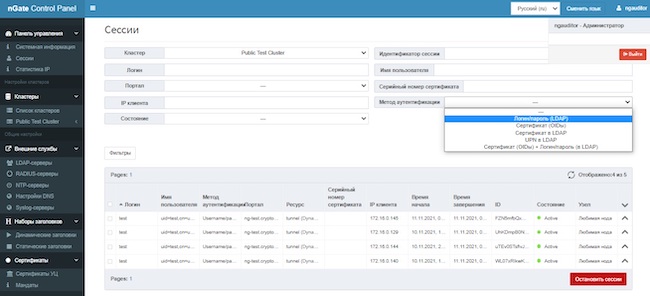

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

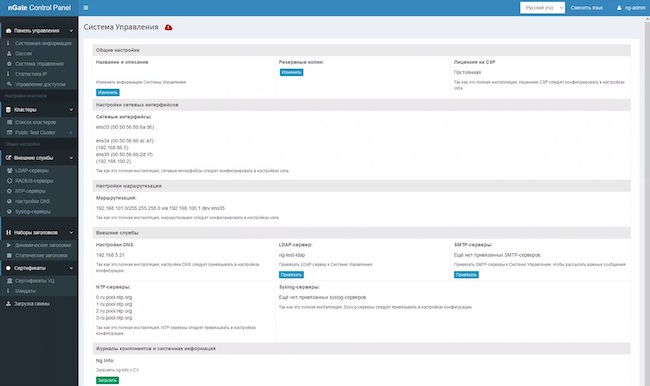

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

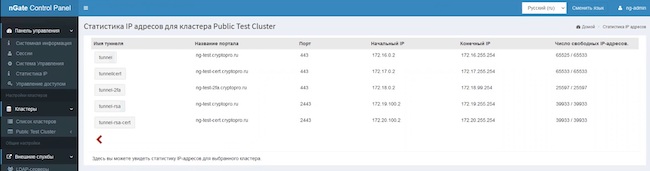

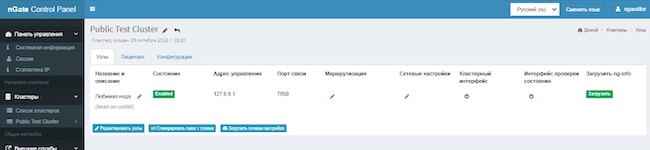

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

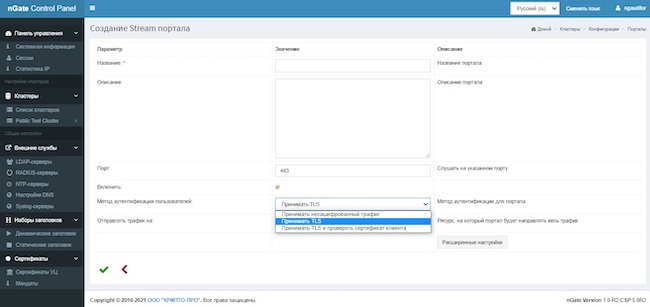

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

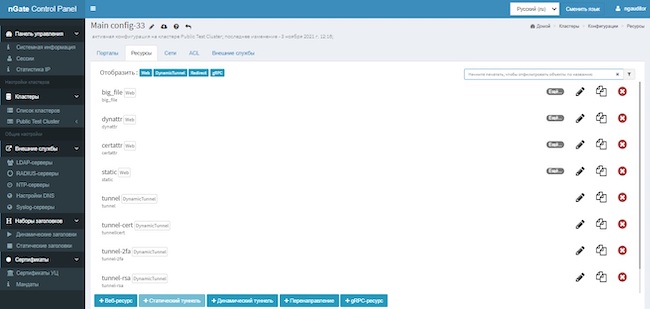

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

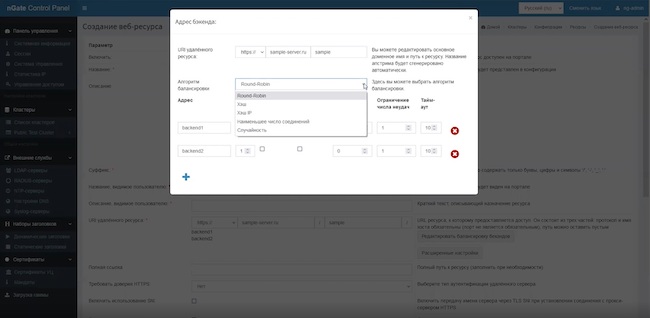

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

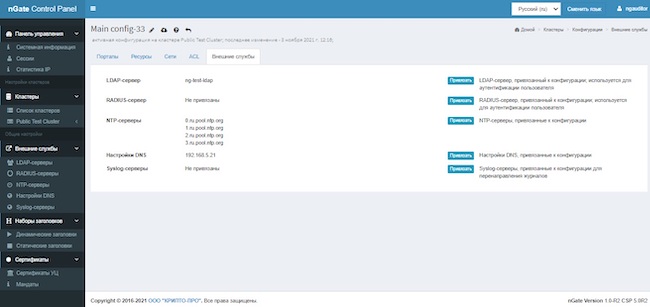

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

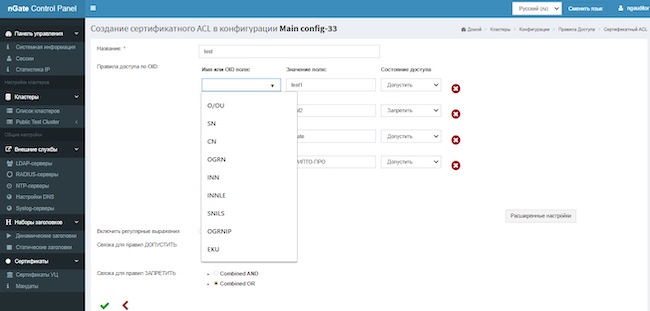

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

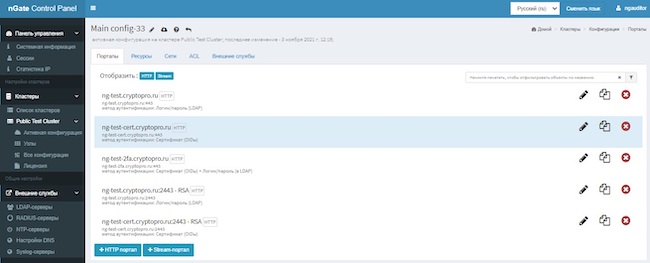

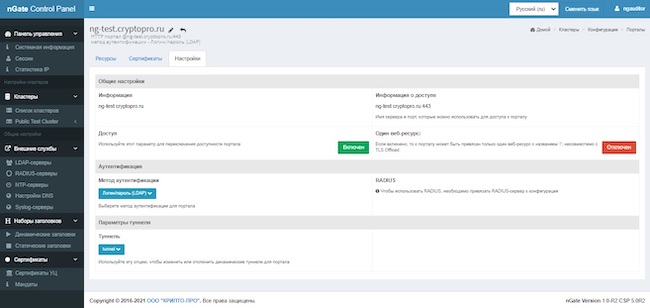

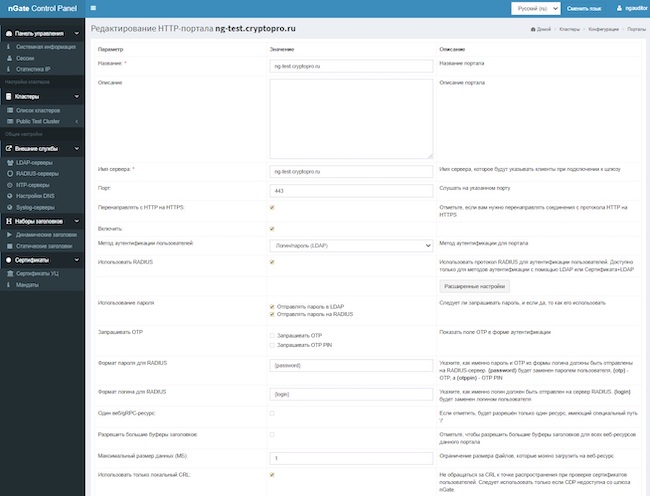

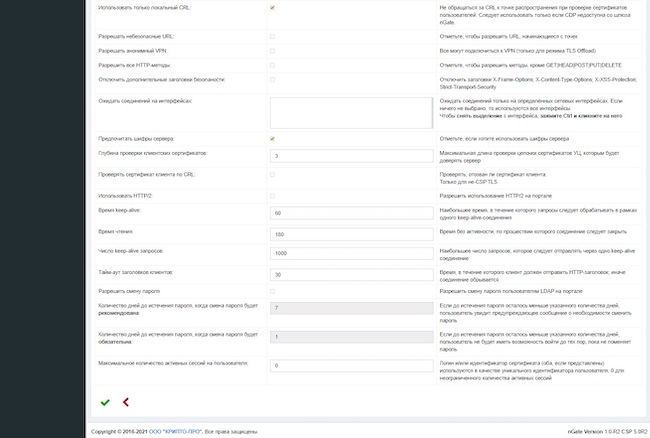

Настройка порталов

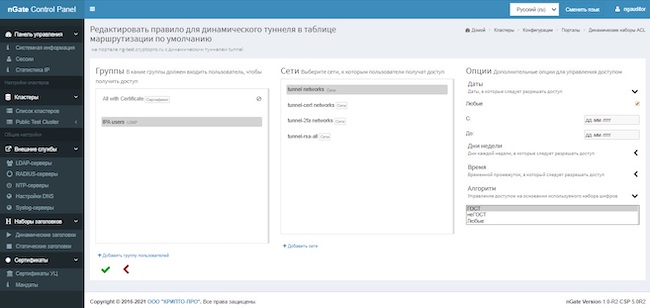

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

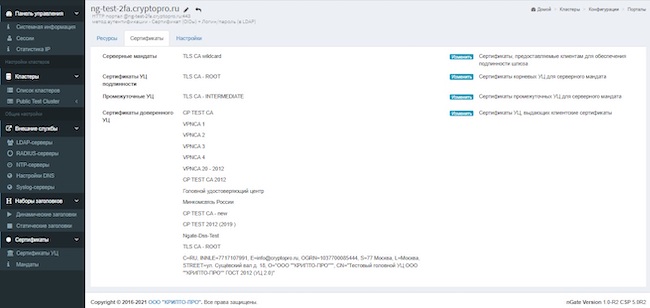

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

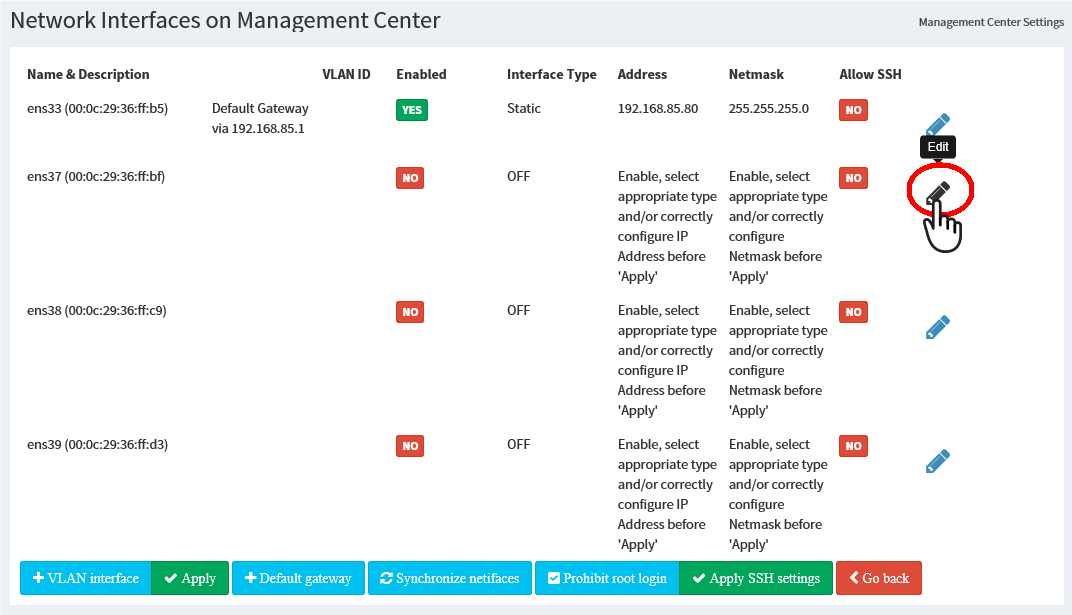

Настройки узлов

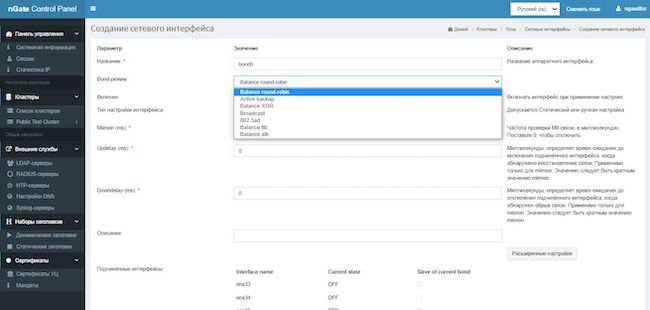

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

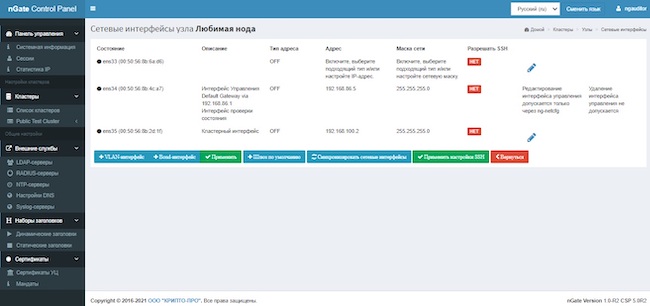

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

Функциональные возможности «КриптоПро NGate»

Подробное описание основных режимов работы шлюза приведено на основной странице, посвящённой его особенностям. Мы дадим краткое определение этих режимов, достаточное для формирования чёткого представления о них.

В режиме сервера портального доступа криптошлюз также находится посередине между пользователями и защищаемыми ресурсами, к которым пользователь также подключается через браузер, но, в отличие от предыдущего варианта, берёт на себя аутентификацию пользователей и предоставляет доступ к целевым ресурсам через промежуточный веб-портал, являющийся частью NGate. Криптошлюз позволяет гибко управлять доступом на основе определённых политик, правил, пользовательских ролей и других параметров таким образом, что становится возможным разграничивать области видимости в зависимости от уровня доверия по отношению к пользователю.

Режим VPN-сервера предназначен для реализации безопасного удалённого доступа сотрудников организации (на их устройства устанавливается VPN-клиент) к произвольным корпоративным ресурсам (файловым хранилищам, доступ по RDP и т. ) с использованием технологии динамического туннелирования VPN TLS.

Методы аутентификации

NGate поддерживает разнообразные способы аутентификации, а также возможность их комбинировать:

- по сертификату (реализована не только простая проверка на валидность, но и аутентификация по различным полям сертификата: Organization, Organizational Unit (O / OU), Enhanced Key Usage, а также по дополнительным наборам полей, например СНИЛС, ИНН и т. д., в том числе при пустых полях O / OU);

- с использованием сертификата присутствующего во внешней службе каталогов (Microsoft AD, LDAP);

- по одноразовому паролю (One-Time Password, OTP) при интеграции с RADIUS-сервером;

- с использованием сертификатов расположенных на различных токенах и смарт-картах (Aladdin, «Рутокен», Esmart и др.).

Возможности интеграции

Для расширения функциональных возможностей и формирования комплексных решений по защите сети, а также различных систем и ресурсов организации в соответствии с существующими потребностями бизнеса NGate можно гибко интегрировать с различными системами.

Таблица 5. Примеры сторонних систем, с которыми возможна интеграция «КриптоПро NGate»

Новые функции и улучшения

С момента выхода первой версии NGate было добавлено множество новых функций и возможностей, доработан пользовательский интерфейс консоли управления. Большое количество изменений связано с повышением удобства и упрощением взаимодействия с программным комплексом и оптимизацией его работы и быстродействия в целом. Это касается процессов связанных с его настройкой, контролем доступа пользователей к защищаемым ресурсам и системам, аутентификацией и управлением сертификатами.

Далее мы кратко перечислим новые функции и возможности или улучшения NGate версии 1. 0 R2:

- Выполнен переход на новую версию программного кода Python 3 в связи с окончанием поддержки Python 2.x.

- Произведено обновление криптопровайдера «КриптоПро CSP», составляющего основу серверной части шлюза, до версии 5.0 R2. В разделе с описанием архитектуры криптошлюза мы уже указали основные изменения, произошедшие в новой версии, поэтому дублировать их не будем.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации: теперь можно получать одноразовые пароли не только через SMS, появилась возможность одновременного ввода различных комбинаций OTP, кода OTP PIN и пароля пользователя из AD или LDAP, а также совместно с пользовательским сертификатом.

- Расширены возможности аутентификации по сертификату (Certificate Access Control List, ACL) на портале. Под порталом понимается сайт или группа сайтов, то есть совокупность ресурсов защищаемых криптошлюзом. Напомним, что теперь аутентификация возможна не только по полям Organization или Organizational Unit (O / OU), но и по дополнительным наборам полей.

- Добавлена возможность разграничения доступа к защищаемым ресурсам в зависимости от поддержки (или её отсутствия) клиентским устройством криптографических алгоритмов ГОСТ.

- Реализована функция смены пароля пользователя в каталоге AD / LDAP при использовании клиента NGate.

- Добавлены возможности более тонкой настройки маршрутизации, а также управления приоритетом опроса — в том числе DNS-серверов — при разрешении имён через туннель (путём настройки метрики туннельного интерфейса).

Сертификация по требованиям безопасности информации

КриптоПро NGate удовлетворяет следующим требованиям и рекомендациям регуляторов:

- серверные и клиентские компоненты продукта имеют сертификат соответствия Требованиям ФСБ России к средствам криптографической защиты информации, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну, по классу КС1, КС2 и КС3;

- реализация криптографических протоколов проведена в полном соответствии с методическими рекомендациями и рекомендациями по стандартизации ТК 26: МР 26.2.001-2013 «Использование наборов алгоритмов шифрования на основе ГОСТ 28147-89 для протокола безопасности транспортного уровня (TLS)»; Р 50.1.114-2016 «Информационная технология. Криптографическая защита информации. Параметры эллиптических кривых для криптографических алгоритмов и протоколов»; Р 50.1.113-2016 «Информационная технология. Криптографическая защита информации. Криптографические алгоритмы, сопутствующие применению алгоритмов электронной цифровой подписи и функции хеширования».

При использовании продукта в рамках виртуальной инфраструктуры выполняются требования к СКЗИ по классу КС1.

Работа с КриптоПро NGate

Работа с КриптоПро NGate подразумевает выполнение набора процедур в рамках администрирования и использования, что справедливо в отношении, пожалуй, любого программного или программно-аппаратного продукта.

Функции администрирования КриптоПро NGate можно условно разделить на две группы:

- подготовка к эксплуатации и настройка доступа пользователей;

- обслуживание ходе эксплуатации.

Даже самое поверхностное знакомство с продуктом позволяет понять, что задача администрирования требует выполнения значительного объема работ, что, впрочем, неудивительно для сложного технического изделия, реализующего большое количество функций. Однако, к счастью, львиная доля усилий требуется только на начальном этапе, а в процессе штатной эксплуатации потребность в постоянном участии администратора отсутствует.

Для успешной настройки программного обеспечения NGate администратор должен обладать необходимой компетенцией, предполагающей наличие высокой квалификации и знаний в области создания сетевой инфраструктуры, уверенное владение основными понятиями в области создания инфраструктуры открытых ключей (PKI), основам работы с операционной системой Debian.

В свою очередь, со стороны пользователя требуются лишь минимальные усилия для того, чтобы работать в системе, защищенной с помощью КриптоПро NGate, и специальных требований по квалификации к пользователю не предъявляется.

Как уже отмечалось выше, в минимальной конфигурации NGate представляет из себя единственный узел, который сочетает в себе роли криптошлюза и системы управления. Фактически в рамках минимальной конфигурации формируется кластер, состоящий из одного узла NGate. Именно такая схема эксплуатации изделия была использована в тестовых целях при подготовке данной статьи. При этом в качестве платформы для развертывания системы выступала виртуальная машина VMware Workstation. Необходимые установочные файлы были загружены в виде iso-образа с официального сайта cryptopro. ru после прохождения несложной процедуры регистрации.

Параметры виртуальной машины, достаточные для развертывания тестового стенда, оказались достаточно скромными:

- гостевая операционная система Debian Linux 9 x64;

- ОЗУ – 1 ГБ;

- жесткий диск –8 ГБ;

- два виртуальных сетевых интерфейса (тип сетевого адаптера E1000, тип сетевого взаимодействия Bridged Networking).

В качестве АРМ администратора использовался персональный компьютер под управлением Windows с установленным программным обеспечением СКЗИ «КриптоПро CSP».

Подготовка к эксплуатации

Типовой процесс установки и первичной настройки NGate включает следующие этапы.

В рамках данного этапа нужно организовать подключение аппаратных платформ для узлов NGate и системы управления к сети организации.

При этом обязательно нужно учитывать, что аппаратные платформы, которые предполагается использовать в качестве узлов NGate, должны иметь одинаковые технические характеристики.

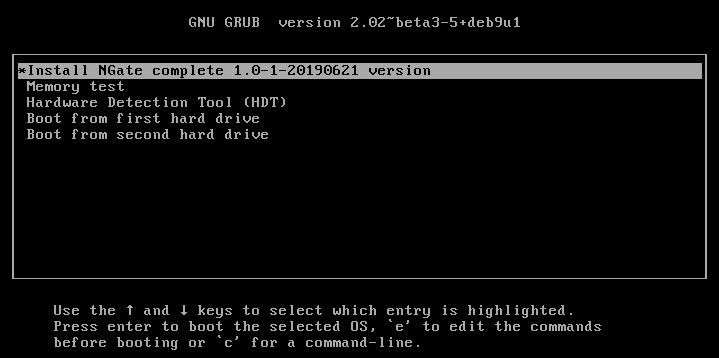

В нашем случае, т. для минимальной конфигурации системы, в рамках которой функциональность шлюза совмещена с функциональностью системы управления, используется исполнение Complete установочного образа. Для создания загрузочного носителя образа может использоваться любое стороннее программное обеспечение — например, программа Rufus.

Поскольку в процессе настройки изделия потребуется наличие консольного доступа к аппаратной платформе, следует либо подключить при помощи кабеля к консольному порту RJ-45 ноутбук, либо подключить монитор к порту RJ-45 и клавиатуру к USB-порту.

Примечание. Разумеется, в случае использования виртуальной платформы выполнение перечисленных выше этапов не требуется. Вместо них достаточно установить дистрибутив. iso в CD-привод виртуальной машины и включить в BIOS виртуальной машины загрузку с установочного диска.

Рисунок 6. Начало процесса установки КриптоПро NGate

Дальнейший порядок установки для аппаратных и виртуальных платформ почти не имеет отличий.

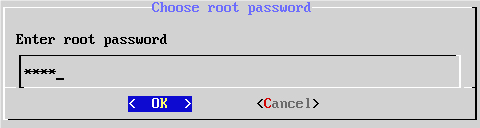

Рисунок 7. Задание паролей администраторов в процессе установки КриптоПро NGate

В этой части несколько непривычно смотрится отсутствие встроенных механизмов контроля сложности задаваемого пароля. Хотя эксплуатационная документация на продукт содержит детальные рекомендации по выбору длины и алфавита надежного пароля, контроль за соблюдением приведенных рекомендаций со стороны администратора полностью отдается на откуп организации. Видимо, в настоящее время продукт переживает стадию бурного развития, когда разработчики стремятся наделить его в первую очередь множеством функций, реализация которых не терпит отлагательств, и до некоторых тривиальных механизмов попросту не дошли руки.

В мастере настройки автоматически запускается утилита ng-netcfg, и это означает, что нужно задать параметры двух статических сетевых интерфейсов, а также интерфейса управления для подключения АРМ администратора через веб-интерфейс. Далее потребуется задать часовой пояс и можно сгенерировать гамму при помощи биологического датчика случайных чисел (клавиатурный ввод), которая используется для создания ключей.

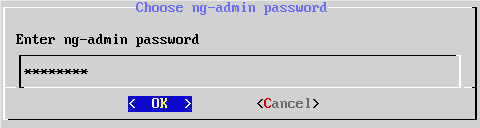

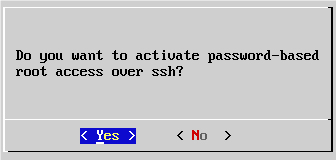

При первом запуске в программе настройки откроется окно с запросом на разрешение удаленного доступа по SSH.

Рисунок 8. Запрос на разрешение удаленного доступа по SSH при запуске КриптоПро NGate

Создание инфраструктуры PKI — один из наиболее ответственных и трудоемких шагов. Нет нужды в подробностях останавливаться на порядке выполнения операций для достижения этой цели — исчерпывающая инструкция приводится в эксплуатационной документации на продукт. Отметим только, что создаваемая инфраструктура открытых ключей призвана обеспечить достижение следующих целей:

- защищенный доступ со стороны АРМ администратора к системе управления;

- защищенное взаимодействие системы управления с узлами NGate;

- защищенное взаимодействие узлов NGate.

Для создания инфраструктуры PKI в системе NGate может быть использован либо сторонний УЦ, либо внутренний сервис NGate.

Для наших целей использовался более простой с организационной точки зрения второй вариант, при котором сертификаты генерирует сервис, встроенный в систему управления NGate. Важно, что внутренний сервис обладает функциями, позволяющими выпускать сертификаты и ключи с поддержкой алгоритма шифрования по ГОСТ Р 34. 10-2012.

Создаваемая NGate инфраструктура PKI предусматривает использование следующих сертификатов:

- корневой сертификат УЦ — используется для проверки подлинности сертификатов, участвующих в создании инфраструктуры PKI. Корневой сертификат УЦ должен быть установлен на всех компонентах системы;

- сертификат системы управления веб-сервера — серверный сертификат, который используется для подтверждения подлинности системы управления и защиты передаваемых данных между АРМ Администратора и системой управления;

- служебный сертификат системы управления – клиентский сертификат, который используется для подтверждения подлинности системы управления при взаимодействии с узлами NGate;

- сертификат узла NGate — серверный сертификат, который используется для подтверждения подлинности узла NGate и защиты передаваемых данных между ним и системой управления;

- сертификат администратора — клиентский сертификат, который используется для подтверждения подлинности администратора при взаимодействии между АРМ администратора и системой управления.

Настройка доступа

После развертывания инфраструктуры ключей администратор получает доступ к веб-интерфейсу администрирования NGate, с помощью которого производится настройка криптошлюза, параметров мониторинга и управления.

Организация доступа пользователей не вызывает каких-либо затруднений, хотя и требует известной внимательности в ходе выполнения довольно значительного количества элементарных операций. Логика требуемых шагов применительно к небольшой организации и уж тем более, как в нашем случае, в тестовых целях может выглядеть несколько громоздкой и избыточной. Но если принять во внимание, что NGate — это универсальная платформа для защиты инфраструктуры организаций любого масштаба, все встает на свои места.

Итак, для настройки доступа пользователей к порталу потребуются следующие шаги:

- создание кластера. Все узлы NGate (криптошлюзы) в рамках системы управления должны быть объединены в кластеры. Кластер может включать в себя до 32 узлов;

- создание и настройка узлов внутри кластера;

- ввод лицензионных ключей. В ознакомительных целях КриптоПро предоставляет возможность бесплатного использования продукта в течение пробного периода длительностью три месяца с ограниченным числом подключений к шлюзу NGate. Для полноценного использования программного обеспечения NGate необходимо произвести активацию и ввести лицензионный ключа кластера и лицензионный ключ «КриптоПро CSP»;

- создание элемента серверного мандата. Серверный мандат состоит из сертификата сервера и закрытого ключа, которые публикуются на портале. Данный сертификат необходим для организации TLS-соединения между шлюзом NGate и клиентским устройством пользователя;

- настройка балансировщиков нагрузки (если предполагается их использование);

- создание конфигураций — логические элементы, описывающие параметры кластера, защищаемые шлюзом NGate ресурсы и права доступа к ним;

- создание порталов для каждой конфигурации — логические элементы, описывающие параметры групп защищаемых ресурсов, ресурсы и права доступа к ним;

- создание сетевых ресурсов: веб-ресурсов, динамических туннельных ресурсов, redirect-ресурсов;

- задание в конфигурации прав доступа к сетевым ресурсам (Access Control List) в зависимости от используемого метода аутентификации: на основе членства пользователей в группах LDAP, на основе информации в полях пользовательского сертификата, на основе ограничений по дате и времени;

- задание в конфигурации привязки прав доступа к защищаемым сетевым ресурсам, которая определяет, при выполнении каких правил доступа пользователь получит доступ к тому или иному ресурсу на портале;

- публикация конфигураций. В ходе этого процесса формируются и отправляются на узлы системы необходимые конфигурационные файлы. Далее производится проверка базовых параметров конфигурации и подготовка конфигурации к использованию. Если этот процесс завершится без сбоев, то система выполнит активацию конфигурации. В противном случае в интерфейсе системы управления будет отображено уведомление об ошибке, и текущая конфигурация останется без изменений.

Обслуживание в ходе эксплуатации

Выше мы уже обращали внимание, что объем действий, который может потребоваться от администратора в процессе эксплуатации изделия, сравнительно невелик. Из их числа можно выделить следующие типовые сценарии.

Настройка параметров сетевых интерфейсов и доступа по SSH. Требуется при внесении каких-либо изменений в конфигурацию сети организации и может быть выполнена из веб-интерфейса системы управления NGate. Разрешение сетевого доступа к изделию по протоколу SSH рекомендуется к применению исключительно для диагностики, устранения неполадок и просмотра текущих настроек.

Рисунок 9. Настройка параметров сетевых интерфейсов КриптоПро NGate

Мониторинг расходования ресурсов и проверка состояния криптошлюза NGate. Обратиться к соответствующим функциям администратору, возможно, потребуется при необходимости выявления нештатных ситуаций в работе изделия, связанных с некорректным функционированием или снижением производительности (например, вследствие утечек памяти или сетевых ресурсов). Для этого потребуется обеспечить локальный доступ к аппаратной платформе с помощью консольного терминала или монитора и клавиатуры, подключенных к коммуникационным портам COM и USB. В ходе мониторинга и проверки состояния администратор в консольном режиме получает возможность выполнять различные команды NGate, позволяющие производить диагностику неисправностей.

В штатном же режиме возможен мониторинг основных параметров устройства по протоколу SNMP.

Кроме того, с помощью различных консольных команд администратор может выполнять и другие рутинные операции (полный список доступных команд приведен в эксплуатационной документации на изделие):

- смена паролей администраторов (команды ngpasswd, ngwebpasswd);

- резервное копирование и восстановление конфигурации кластера (команда ng-backup);

- сбор диагностической информации о системе (команда ng-info);

- изменение имени устройства (файл /etc/hostname);

- обновление ПО NGate (команда ng-updater).

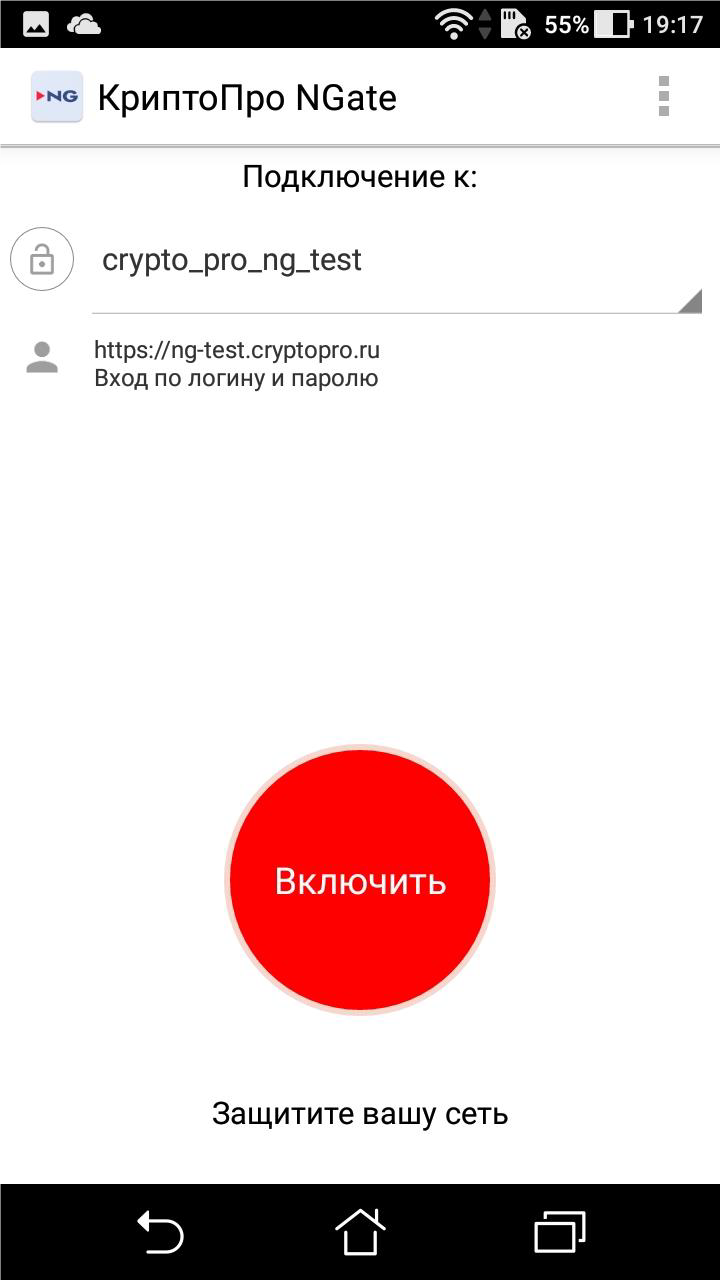

Подключение пользователя к порталу

Предоставление пользователю возможности подключения к порталу реализуется на клиентской стороне исключительно простой последовательностью шагов.

Прежде всего, если на компьютере пользователя портала еще не установлено программное обеспечение криптопровайдера, необходимо загрузить с официального сайта и установить программное обеспечение «КриптоПро CSP 4. 0», запустив установочный файл CSPSetup. exe с правами администратора. Настройки, заданные по умолчанию, можно оставить без изменений.

После успешной установки криптопровайдера можно приступить собственно к развертыванию клиентской части NGate, дистрибутив которой поставляется в виде файла NGClientSetup. exe. Установка этого программного обеспечения также не может вызвать каких-либо трудностей — можно оставить без изменений настройки, которые заданы по умолчанию.

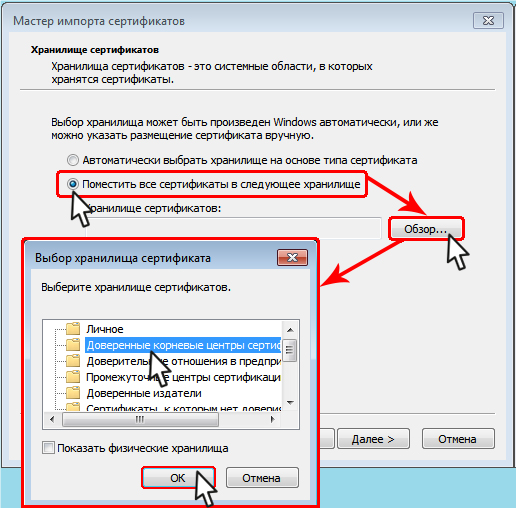

Далее требуется установить необходимые сертификаты.

Рисунок 10. Установка корневого сертификата УЦ КриптоПро NGate на компьютере пользователя

Если доступ к порталу организован с использованием доверенного сертификата пользователя, необходимо установить его на компьютере пользователя. Для этих целей обычно применяется ключевой носитель информации с интерфейсом подключения USB, который необходимо подключить к компьютеру и затем выбрать нужный из списка сертификатов.

Рисунок 11. Подключение к тестовому шлюзу КриптоПро NGate

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).