- Общие положения

- Описание задачи

- Что такое журналы учета ключей эп

- Общие положения регламента использования эцп в организации

- Что такое порядок использования и хранения ключей эп и скзи

- Статьи ДДС

- ЦФО

- Образцы документов

- Права пользователя носителей ключевой информации

- Обеспечение информационной безопасности при работе с носителями ключевой информации

- Контроль использования сертификатов и ключевых носителей

- Контроль использованияключевых носителей, цифровых сертификатов и скзи

- Порядок использования носителей ключевой информации

- Требования по обеспечению безопасности хранения эцп

- Обязанности пользователя носителей ключевой информации

- Организация работы с носителями ключевой информации

- Нормативные документы

- Порядок изготовления и учета носителей ключевой информации

- Учет сторонних сертификатов

- Лицензиаты фсб

- Что будет, если не соблюдать инструкцию и не вести журналы учета

- Какие журналы учета вести

- Образец журнала учета и регламента использования в организации эцп

- Правила хранения и использования эцп

- Ведение электронного журнала скзи

- Образцы журналов учета эцп

- Журнал учета скзи

- Рекомендации по обеспечению безопасности при работе с эцп

Общие положения

Настоящее Положение разработано для операторов, абонентов и уполномоченных абонентов Систем криптозащиты информации (СКЗИ), осуществляющих электронные взаимодействия со сторонними организациями с использованием носителей ключевой информации (НКИ).

Данное Положение включает:

Описание задачи

В общем виде можно сформулировать следующие задачи управления носителями и сертификатами:

- Контролирование использования сертификатов и ключевых носителей сотрудниками компании

- Учет сторонних сертификатов, выпускаемых внешними УЦ для работы в ДБО, торговых площадках, ЕГАИС и пр.

- Ведение электронного журнала учета СКЗИ

Что такое журналы учета ключей эп

Журналы учета средств криптографической защиты информации (СКЗИ) или ключей электронной подписи (ЭП или ЭЦП) помогают следить за перемещением средств криптозащиты и ключей подписи в организации. В них отражается кто получил ключ подписи, сдал ли его при переходе на другую должность или увольнении, знаком ли сотрудник с правилами работы со средствами электронной подписи. Журналы нужны предприятиям, которые используют ЭП и СКЗИ, например, КриптоПро CSP или ViPNet CSP.

Общие положения регламента использования эцп в организации

Документ должен включать все принципы использования ЭЦП в организации и содержать следующие разделы:

- термины и определения;

- нормативные ссылки;

- основные положения;

- требования к использованию ЭЦП;

- организация работы с носителями ключевой информации;

- правила получения сертификата ключа ЭЦП;

- правила предоставления данных о статусе сертификата ЭЦП;

- порядок использования ЭЦП;

- условия признания юридической силы ЭЦП;

- порядок отзыва сертификата ключа ЭЦП;

- процедура восстановления работы ранее приостановленного сертификата ЭЦП.

Дополнительно к документу указываются ссылки на положения по электронному документообороту, а также на приложения в виде журнала учета электронной подписи, акта уничтожения ключевых носителей и т.

Что такое порядок использования и хранения ключей эп и скзи

Кроме журналов учета инструкция также рекомендует организациям разработать и соблюдать свой регламент хранения и использования ключей ЭП. Для регламента нет единой типовой формы, поэтому компания может разработать документ самостоятельно. Для этого нужно изучить инструкцию и адаптировать требования именно под свою компанию.

Несмотря на то, что регламент в разных компаниях будет отличаться, есть общие требования — регламент должен указывать правила, по которым в организации:

- назначают сотрудников ответственных за учет ключей ЭП и СКЗИ;

- ведут журналы и поэкземплярный учет;

- устанавливают и настраивают СКЗИ;

- обучают работе с ЭП и СКЗИ, ведут пользователей, допущенных к работе с ними;

- контролируют соблюдение условий использования ЭП и СКЗИ;

- действуют в случае, если ключи и СКЗИ утеряны или есть подозрение, что используются неправомерно;

- контролируют соблюдение регламента внутри организации.

Quenchi пишет: Я правильно понял что клиентам тоже нужное журналы заводить?

Именно так, причем уже давно – в 2014 году как минимум, когда ФК начало выдавать сертификаты по новому Регламенту (требовались чистые носители для файлов запросов и файлов сертификатов с уже нанесенными учетными номерами, присвоенными в нем).

не скачивается журнал по ссылке

Только что проверил – все нормально скачивается.

я вообще не могу понять зачем нам как клиентам заводить какой то еще журнал?

Его должны вести ВСЕ на случай возможной проверки ФСБ, поэтому лучше все же почитать Инструкцию, утвержденную приказом ФАПСИ при Президенте РФ от 13. 2001 № 152.

И это правильно – целее будут! Пусть лежат – пить есть не просят, а пригодиться всегда могут.

покупать диски чтоб отдел туда закатал дистрибутив вообще смешно

Нисколько – полная аналогия с лицензионными дисками ЛЮБОГО ПО (того же Каспера например), ПО на диске + лицензия = единое целое.

В свете всего выше сказанного – чушь полная, извиняюсь конечно, но тем не менее так оно и будет выглядеть с правовой точки зрения.

“Подразумевалось” – пользователем клиента, мысленно, без обсуждения со спецом ТОФК? Имхо – это в корне неверно. Количество лицензий любого ПО СКЗИ д. = количеству компов, на которые оно устанавливается!

Лицензии Continent_TLS_Client не совсем удобны для “подсчета”. Не знаю как в других, но ОРСиБИ нашего УФК предложило: т. серийный (заводской) № у всех лицензий одинаковый (корпоративная личка м. на несколько тысяч установок), и “Номер лицензии XXX, экз. YYY” тоже (для каждого районного ТОФК свои согласно полученным от безопасников документам), то при выдаче пользователям “Учетной карточки лицензии на право использования СКЗИ”

после “экз. YYY” добавлять “/ ZZ”

для удобства их учета и наглядности сколько выдано 1 организации.

По хорошему нужно два журнала, а не один. Первый журнал это факт постановки на учет в организации СКЗИ, а второй журнал факт установки средств СКЗИ на компьютера пользователей.

Фактом установки средств СКЗИ на компьютер пользователя является запись в распечатке Формуляра соответствующего СКЗИ (есть там соответствующие разделы), который должен вестись каждым ответственным пользователем, на чьем компе установлено данное СКЗИ. В электронном виде формуляры записаны на CD-R вместе с лицензионным ПО СКЗИ. Вот и весь “второй журнал”.

Как отражать факт установки программы Континет-АП на несколько компьютеров (он вообще без серийного номера идёт)?

Ошибаетесь – и на Континент-АП выдавались лицензии, только к версии 3. 5, хотя при установке он нигде не запрашивается. Принцип учета тот же: сколько компов нуждаются в Континенте, столько и д. лицензий. ИЛИ выполнить рекомендации из раздела “VII. НАСТРОЙКА ДОСТУПА К АРМ ПОРТАЛ СУФД В МНОГОПОЛЬЗОВАТЕЛЬСКОМ РЕЖИМЕ” из

“ИНСТРУКЦИЯ АРМ Портала СУФД”

(труд сотрудника ОИС УФК по ХМАО-Югре, за что ему БОЛЬШОЕ СПАСИБО!).

Как отражать выдачу ключа электронной подписи для программы Континент-АП если сам ключ один (на USB носителе), а пользуется и бухгалтер и зам бухгалтера одновременно?

Опять же из сказанного выше следует, что количество сертификатов ЭП д. = количеству лицензий на Континент-АП. Если и личка и серт 1, а пользуются двое – отвечает головой тот, на кого они выданы, на свой страх и риск. Всё просто.

В справочниках хранятся данные, которые необходимы для работы в разделе Финансы. Записи в справочниках добавляются пользователями ELMA365, которым предоставлены права доступа на создание элементов.

В справочники входят два приложения:

- — состоит из статей движения денежных средств, которые нужны для группирования финансовых операций компании;

- — содержит информацию о центрах финансовой ответственности, которые позволяют контролировать движение денежных ресурсов компании.

При создании Планового поступления необходимо указывать статью ДДС, к которой оно относится, а также ЦФО. Поэтому перед началом работы с разделом необходимо заполнить соответствующие справочники.

Статьи ДДС

В этом справочнике хранятся статьи движения денежных средств, которые позволяют группировать финансовые операции компании по заданным категориям: Поступление, Списание, Группа статей.

Чтобы добавить в справочник запись, выполните следующие действия:

- — укажите название статьи ДДС;

- — из раскрывающегося списка выберите вид деятельности компании, к которой относится статья:

- — укажите категорию статьи ДДС: — группирует все платежи от контрагентов; — группирует все записи о расходах вашей компании; — объединяет в себе вышеописанные категории;

- — группирует все платежи от контрагентов;

- — группирует все записи о расходах вашей компании;

- — объединяет в себе вышеописанные категории;

- — при необходимости укажите дополнительную информацию о статье ДДС.

ЦФО

В этом справочнике хранится информация о центрах финансовой ответственности, которые помогают контролировать движение денежных ресурсов компании. В последующих обновлениях системы этот справочник будет необходим для работы с расходами средств. Например, указанный в карточке ЦФО ответственный сотрудник будет проверять запланированное списание средств и согласовывать его.

При создании планового поступления поле, в котором указывается ЦФО, является обязательным для заполнения. Поэтому перед началом работы с разделом Финансы в справочник ЦФО необходимо добавить записи. Для этого:

- — введите название центра финансовой ответственности;

- — выберите сотрудника, ответственного за ЦФО. По умолчанию установлен текущий пользователь;

- — при необходимости укажите дополнительную информацию о ЦФО;

- Согласующий по ЦФО — выберите пользователя, который будет согласовывать заявки на расходование денежных средств по данному ЦФО. По умолчанию в поле указывается сотрудник из поля Ответственный;

- — при необходимости укажите пользователя, который будет согласовывать заявки на расход после их одобрения согласующим по ЦФО.

Нашли опечатку? Выделите текст, нажмите ctrl + enter и оповестите нас

Скорее всего, вы знаете, что учет СКЗИ регламентирован «Инструкцией об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащих сведений, составляющих государственную тайну». Этот документ невиданной силы утвержден приказом Федерального агентства правительственной связи и информации при президенте Российской Федерации (ФАПСИ) от 13. 2001 № 152.

Тогда, 20 лет назад, сертифицированные СКЗИ применялись крайне редко, а большинство организаций не имели такой разрозненной и распределенной по всей стране ИТ-инфраструктуры. В итоге инструкция, например, до сих пор не предусматривает возможность удаленной передачи ключей шифрования, а журнал учета требуется хранить в отдельном помещении. Вести учет в электронном виде можно, но только с применением квалифицированной ЭП (учет СКЗИ в электронном виде – это тема для отдельной статьи, и об этом мы поговорим следующий раз), либо сопровождать каждое действие соответствующими актами.

Кстати, само ФАПСИ было расформировано в 2003 году. Его функции были распределены между ФСО, ФСБ, СВР и Службой специальной связи и информации при ФСО. Но написанный агентством документ не утратил силы.

Кто и как ведет учет

Если организация является обладателем конфиденциальной информации, то ей, скорее всего, требуется обеспечить безопасную передачу, обработку и хранение этой информации с помощью СКЗИ. К слову, к последним инструкция относит как сами программные или аппаратно-программные средства, так и информацию, необходимую для их работы, ключи, техническую документацию.

Организует и контролирует все работы с СКЗИ орган криптографической защиты (ОКЗ). Это может быть как структурное подразделение (или конкретный сотрудник) внутри организации (обладателе конфиденциальной информации), так и внешний подрядчик (например, сервис-провайдер).

В первом случае организация должна издать приказ о создании ОКЗ, определить его структуру и обязанности сотрудников. Например:

- начальник отдела занимается организацией и совершенствованием системы управления работой своих сотрудников;

- администратор безопасности обеспечивает сохранность информации, обрабатываемой, передаваемой и хранимой при помощи средств вычислительной техники.

Все работники, которые занимаются установкой и настройкой СКЗИ и в принципе имеют к ним доступ, должны быть внесены в приказ и ознакомлены с ним. Для каждой должности нужно разработать должностную инструкцию и ознакомить пользователей с порядком применения СКЗИ.

В итоге перечень необходимых документов состоит из:

- приказа о создании ОКЗ;

- утвержденных форм журналов учета;

- шаблонов заявлений, актов;

- инструкции для пользователей по работе с СКЗИ.

Мы помним, что по всем СКЗИ должен вестись поэкземплярный учет, а их движение (формирование, выдача, установка, передача, уничтожение) должно быть документально подтверждено. Для этого и обладатель конфиденциальной информации, и орган криптографической защиты должны вести журналы (каждый свой) поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов.

Но если орган криптографической защиты информации – это структурное подразделение организации, на его плечи ложится ведение обоих журналов. Дело в том, что в этом случае организация не только является обладателем конфиденциальной информации, но и выполняет часть функций ОКЗ. Например, крупные холдинги, как правило, выделяют в своем составе ИТ-компанию, которая в том числе отвечает за информационную безопасность с использованием СКЗИ. Она ведет все журналы и сопутствующую документацию и является для своего холдинга поставщиком услуг.

Если услуги оказывает сервис-провайдер, то он заполняет журнал учета для органа криптографической защиты, а организация – журнал для обладателя конфиденциальной информации.

Вы еще тут? Надеемся, не запутались!

Журналы учета хранятся в течение 5 лет. Сами СКЗИ и документация к ним должны находиться за семью замками в специальном помещении, а доступ туда могут иметь только сотрудники ОКЗ.

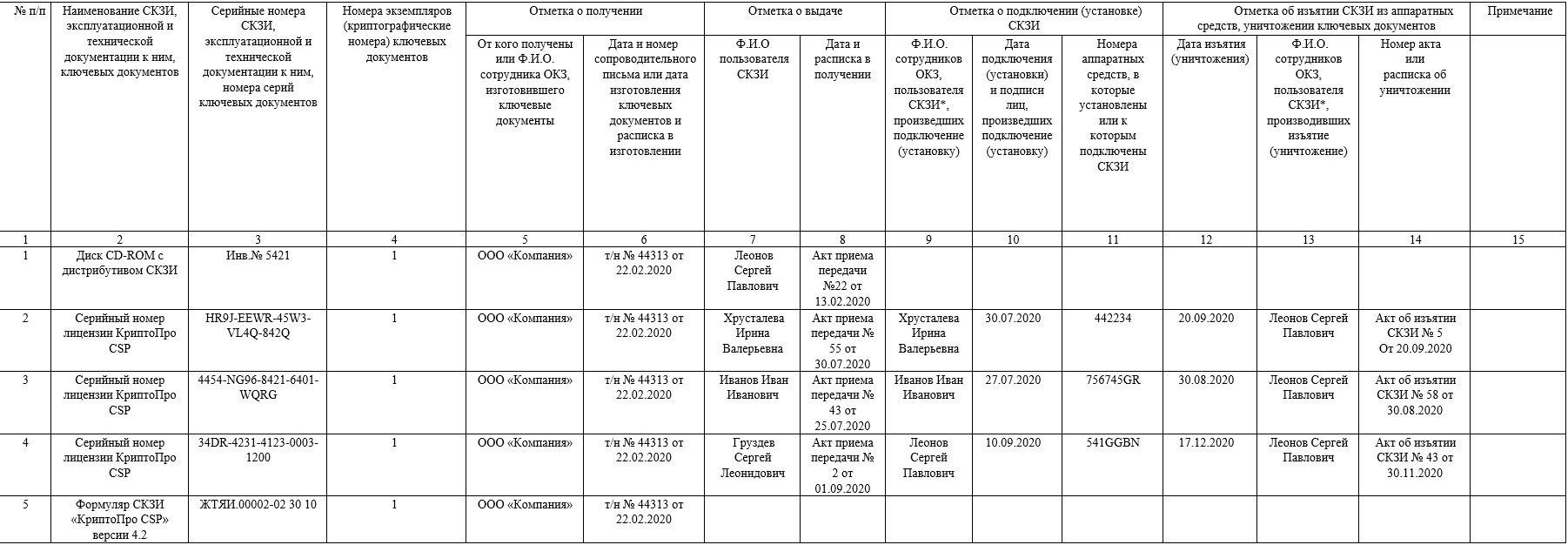

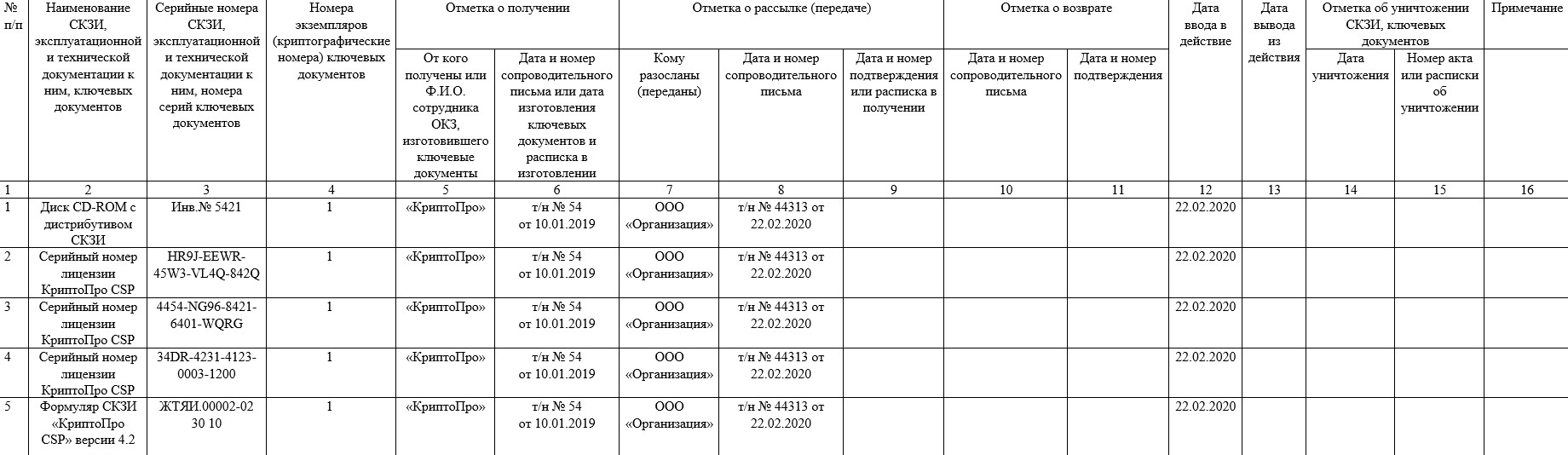

Операции с СКЗИ: взятие на учет

Рассмотрим порядок учета на конкретном примере (данные в таблицах ниже вымышленные все совпадения случайны). Организация N – обладатель конфиденциальной информации – хочет использовать СКЗИ компании «КриптоПро». При этом организация N не готова создавать у себя ОКЗ и обращается к сервис-провайдеру, который будет предоставлять ей соответствующие услуги. Итак, для начала вендор ПАК должен предоставить организации N исходные данные для учета. Выглядит это так:

ПредметДанныес/н лицензии СКЗИСопроводительное письмот/н № 44313 от 22. 2020-Формуляр СКЗИ «КриптоПро CSP» версии 4. 2ЖТЯИ. 00002-02 30 10-Диск CD-ROM с дистрибутивом СКЗИИнв. № 542134DR-4231-4123-0003-1200HR9J-EEWR-45W3-VL4Q-842Q4454-NG96-8421-6401-WQRG

В 1–6 графы журнала поэкземплярного учета должна попасть информация о:

· диске с дистрибутивом;

· серийном номере лицензии на СКЗИ.

После заполнения всех этих данных СКЗИ выдаются пользователям, то есть тем работникам в организации, для которых они закупались. Это может быть как сотрудник бухгалтерии, который применяет ЭП для подписания и отправки документов, так и другой ответственный специалист, взявший на себя обязательства по сохранности СЗКИ.

На этом этапе заполняются 7 и 8 графы журнала (кому и когда выдается СКЗИ – с обязательной росписью пользователя). Если возможности расписаться в журнале нет, то можно заполнить акт передачи, где в свободной форме указывается, кто (администратор безопасности) и кому (пользователю) передает СКЗИ. При этом обе стороны расписываются, а номер акта вносится в 8 графу («Дата и номер сопроводительного письма»).

В 9 графу записывается имя сотрудника, производившего установку СКЗИ. Чаще всего это делает специалист технической поддержки, который также является администратором безопасности. Но это может быть и пользователь, если он обладает соответствующими навыками и правами доступа в сеть. В 11 графе указывается серийный номер материнской планы или номер опечатывающей пломбы системного блока.

Если сотрудник, который производил установку, уволился, то СКЗИ нужно изъять и составить акт, в котором указывается предмет и способ изъятия (например, удаление ключевой информации с носителя). Все это фиксируются в 12, 13, 14 графах.

При уничтожении СКЗИ также составляется соответствующий акт. В нем должны быть указаны предмет и способ уничтожения. Программные СКЗИ стирают с носителя ключевой информации (чистка реестра), а ПО деинсталлируют. С аппаратных СКЗИ можно удалить ключевую информацию либо уничтожить их физически.

Ниже пример журнала, заполненного организацией – обладателем конфиденциальной информации. ООО «Компания» – это сервис-провайдер, который выполняет функции органа криптографической защиты для организации.

Журнал поэкземплярного учета СКЗИ для обладателя конфиденциальной информации

Журнал учета СКЗИ для органа криптографической защиты во многих пунктах перекликается с аналогичным документом для организации и заполняется по такому же принципу, поэтому не будем подробно останавливаться на его разборе. В примере ниже ООО «Организация» – это обладатель конфиденциальной информации, который воспользовался услугами сервис-провайдера.

Журнал поэкземплярного учета СКЗИ для органа криптографической защиты

Что в итоге?

Сложно не согласиться с тем, что все эти требования уже давно морально устарели и Инструкция нуждается в актуальных корректировках, но пока мы вынуждены выполнять требования ее текущей редакции. Обратите внимание, что для ведения журнала поэкземплярного учета СКЗИ в электронном виде требуется подписывать документы только квалифицированной ЭП либо сопровождать каждое действие соответствующими актами. Если же речь идет о физическом документе, то все данные и подписи должны быть внесены в него всеми ответственными лично.

Безусловно, учет СКЗИ – это только один из множества обязательных к исполнению процессов, описанных в документе. В будущем мы постараемся подробно описать процесс опломбирования СКЗИ, технологию их уничтожения и многое другое.

Надеемся, эта памятка была для вас полезной.

Закон 266-ФЗ от 14. 2022 меняет правила работы с персональными данными. Все работодатели должны уведомить Роскомнадзор об обработке личной информации своих работников, чтобы попасть в реестр операторов персональных данных. Эта обязанность коснётся большинство организаций и ИП. Рассказываем, как и когда уведомить Роскомнадзор.

Внимание! В последний момент Роскомнадзор сообщил, что 1 сентября 2022 года не является крайним сроком подачи уведомления об обработке персональных данных.

Раньше многих предпринимателей закон о персональных данных не касался. Они могли обрабатывать персональные данные и не уведомлять Роскомнадзор в таких ситуациях:

- обработка персональных данных по трудовому законодательству;

- получение личной информации с согласия субъекта персональных данных только для исполнения заключённого с ним договора;

- обработка персональных участников религиозных организаций или общественных объединений;

- распространение личной информации с согласия субъекта персональных данных;

- обработка персональных данных, состоящих только из Ф.И.О.;

- получение информации для оформления разового пропуска на территорию оператора персональных данных.

Подарок для наших читателей — практическое пособие по подготовке отчётности в ПФР, ФСС и ИФНС в 2022 году от экспертов интернет-бухгалтерии «Моё дело». 62 страницы подробнейших инструкций с примерами заполнения форм.

Оператору не нужно ждать разрешения от Роскомнадзора, чтобы работать с персональными данными. Главное — убедиться, что ведомство получило уведомление. В электронном виде датой оповещения будет считаться дата отправки письма на сайте, а при уведомлении в бумажном виде — дата получения письма территориальным управлением.

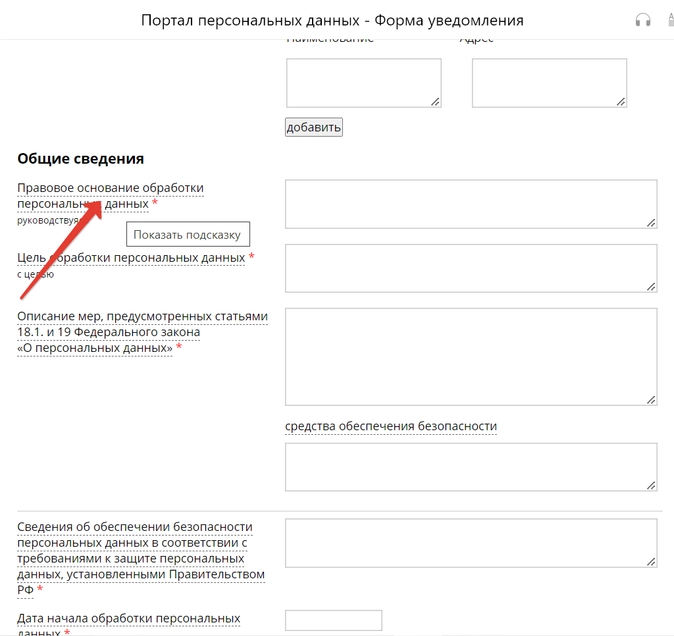

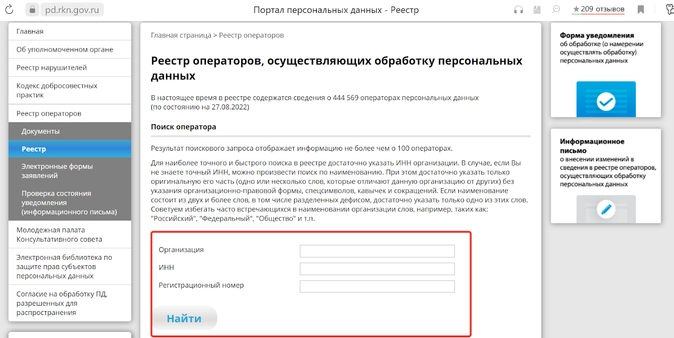

Также вам помогут Методические рекомендации, утверждённые приказом Роскомнадзора от 30. 2017 № 94, и наш образец заполненного уведомления. Если у вас возникают трудности с уведомлением, можно подсмотреть, как это делают крупные компании. Все данные в реестре открыты, кроме способов защиты персональных данных. Найдите в реестре операторов компанию, которой доверяете и посмотрите, какие сведения о себе она указывала для Роскомнадзора. С 1 сентября 2022 года в уведомлении нужно будет указывать больше информации. Так по каждой цели обработки персональных данных придётся указывать:

- категории персональных данных;

- категории субъекта персональных данных;

- правовое основание обработки;

- перечень действий с персональными данными;

До 1 сентября операторы заполняют старую форму, а после утверждения нового бланка нужно ещё отправить информационное письмо о внесении изменений в реестр. Такой порядок действий рекомендует Роскомнадзор в письме от 19. 2022 № 08-75348.

Кто может не отправлять уведомлениеС 1 сентября 2022 года можно не уведомлять Роскомнадзор о намерении обрабатывать персональные только в трёх ситуациях:

- персональные данные включены в государственные информационные системы персональных данных, созданные в целях защиты безопасности государства и общественного порядка — например, автоматизированные дактилоскопические информационные системы (АДИС) полиции;

- обработка личной информации производится исключительно без средств автоматизации, то есть без использования вычислительной техники;

- персональные данные используются в случаях, предусмотренных законами о транспортной безопасности. Например, записи с видеокамер систем видеонаблюдения в аэропортах и на ж/д вокзалах.

Согласно постановлению от 15. 2008 № 687 обработка персональных данных без средств автоматизации — это использование, уточнение, распространение и уничтожение персональных данных при непосредственном участии человека. Обработка без средств автоматизации:

- распечатали или скопировали пустой бланк согласия на обработку персональных данных, а человек заполнил его от руки;

- ведёте журнал учёта посетителей на вахте вручную;

- передали документ лично сотруднику.

- отсканировали заполненный бланк согласия на обработку персональных данных;

- отправили фамилию и ИНН работника по e-mail.

Даже если все персональные данные вы обрабатываете вручную, но отчётность за вас сдаёт бухгалтерия на аутсорсинге — уведомлять Роскомнадзор нужно, поскольку в этом случае есть обработка личной информации с использованием средств автоматизации. И учитывайте, что передавать персональные данные третьим лицам можно только с согласия субъекта персональных данных. Это дополнительная обязанность оператора — получать согласие. Разъяснения по такой ситуации дал Роскомнадзор в письме от 21. 2022 № 08-20152.

Но посмотрите, какие цели обработки персональных данных вы указывали. Возможно, это было оказание услуг клиентам, а своих сотрудников как субъектов персональных данных вы не записали. С 1 сентября 2022 года появляется обязанность уведомлять Роскомнадзор при ведении кадрового делопроизводства, бухгалтерского учёта в отношении работников, заключении и расторжении трудовых договоров. В этом случае в течение 10 рабочих дней после вступления в силу нового закона, нужно проинформировать Роскомнадзор о внесении изменений в реестр. Информационное письмо заполняют на сайте ведомства, а отправить его можно теми же способами, что и уведомление:

- по почте или отнести лично подписанный бумажный вариант в территориальное управление;

- через сайт Роскомнадзора;

- через портал Госуслуг.

Если изменения произошли уже после 1 сентября, информационное письмо нужно отправить в течение 10 рабочих дней после этого. Что будет за нарушенияОтветственность может быть административной, уголовной и гражданской. Если не отправить уведомление или не проинформировать Роскомнадзор об изменениях, штраф по ст. 7 КоАП РФ составит до 5000 рублей. За нарушение законодательства о персональных данных установлены санкции по ст. 11 КоАП РФ: от 10 000 рублей для ИП, и от 60 000 рублей — для организаций. Уголовная ответственность предусмотрена за незаконное собирание или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, и неправомерный доступ к охраняемой законом компьютерной информации — ст. 137, 272 УК. Также ст. 24 152-ФЗ предусматривает обязательное возмещение морального вреда субъекту персональных данных вследствие нарушения правил обработки его личной информации. В 2022 году действует мораторий на плановые проверки Роскомнадзора, но инспектор придёт внепланово по жалобе от клиента или работника. Например, если сотрудник возмутится, что его данные хранятся у оператора, которого нет в государственном реестре.

Образцы документов

Для всех юридических лиц являются обязательными к выполнению требования Приказа ФАПСИ № 152 по обеспечению безопасности использования электронной цифровой подписи. Каждая организация должна вести журнал учета ЭЦП в организации по образцу, а также иметь регламент и положение по использованию, обеспечению сохранности и уничтожению ЭЦП.

Документы должны содержать такие разделы, как требования к ЭЦП, организация хранения подписи и правила использования подписи, порядок отзыва сертификата и процедура восстановления ранее приостановленного. Составляются документы юридическим отделом и отделом информационной безопасности исходя из рекомендаций и требования ФАПСИ.

Права пользователя носителей ключевой информации

Пользователь НКИ должен иметь право обращаться к ответственному за информационную безопасность своего подразделения за консультациями по вопросам использования ключевой дискеты и по вопросам обеспечения информационной безопасности технологического процесса.

Пользователь НКИ имеет право требовать от ответственного за информационную безопасность своего подразделения и от своего непосредственного руководителя создания необходимых условий для выполнения перечисленных выше требований.

Пользователь НКИ имеет право представлять свои предложения по совершенствованию мер защиты на своем участке работы.

Обеспечение информационной безопасности при работе с носителями ключевой информации

Порядок размещения, специального оборудования, охраны и режима в помещениях, в которых находятся средства криптографической защиты и носители ключевой информации:

Порядок обеспечения безопасности хранения ключевых дискет:

Требования к сотрудникам, осуществляющим эксплуатацию и установку (инсталляцию) средств криптографической защиты и носителей ключевой информации:

Контроль использования сертификатов и ключевых носителей

Для решения задачи контроля использования смарт-карт, токенов и сертификатов в Indeed CM реализован специализированный модуль — клиентский агент Indeed CM. Агент устанавливается на ПК пользователей и позволяет удаленно выполнять ряд операций:

- Передавать на сервер Indeed CM информацию об используемых ключевых носителях — к какому ПК в данный момент подключены токены и какой пользователь работает на ПК

- Блокировать сессию Windows или ключевой носитель, в случае нарушения правил использования. Например, смарт-карта СКЗИ(токен) может быть привязана к учетной записи пользователя или ПК; если текущий пользователь или ПК не совпадает с назначенными, агент может заблокировать смарт-карту

- Смена PIN-кода по требованию администратора

- Блокировка носителя по требованию администратора

- Обновление сертификатов на носителе

- Удаление информации с ключевого носителя

Таким образом, агент позволяет администраторам вести аудит использования смарт-карт и токенов и удаленно выполнять операции с ключевыми носителями на ПК пользователя. Также агент может предотвращать несанкционированное использование носителей.

Дополнительно к агенту, Indeed CM может отслеживать состояние учетной записи пользователя в каталоге Active Directory и приостанавливать действие сертификатов пользователей, чьи учетные записи были отключены. Это позволяет прекратить возможность использования сертификатов на период отпуска или увольнения сотрудника.

Контроль использованияключевых носителей, цифровых сертификатов и скзи

Использование цифровых сертификатов и ключевых носителей для многих компаний является обязательной практикой. Они применяются как для внутренних целей — защиты электронной почты, внутренний документооборот, аутентификация пользователей, так для общения со сторонними организациями при работе на торговых площадках, в ДБО и для формирования квалифицированной электронной цифровой подписи (ЭЦП).

Сертификаты электронных ключей могут выпускаться как на собственных удостоверяющих центрах компании, так и в сторонних аккредитованных организациях. Управление разрозненной популяцией ключевых носителей становится сложной задачей, решить которую призваны специализированные системы. Indeed Certificate Manager предлагает централизованное и эффективное решение этой задачи.

Порядок использования носителей ключевой информации

Каждому сотруднику (исполнителю), которому в соответствии с его функциональными обязанностями предоставлено право постановки на ЭД цифровой подписи, согласно п. , выдается персональный носитель ключевой информации (например, дискета), на который записана уникальная ключевая информация («секретный ключ ЭЦП»), относящаяся к категории сведений ограниченного распространения.

Персональные ключевые дискеты (рабочие копии) пользователь должен хранить в специальном пенале, опечатанном личной печатью.

В подразделении учет и хранение персональных ключевых дискет исполнителей должен осуществляться ответственным за информационную безопасность (при его отсутствии — руководителем подразделения) или самим исполнителем (при наличии у него сейфа или металлического шкафа).

Ключевые дискеты должны храниться в сейфе ответственного за информационную безопасность подразделения или исполнителя в индивидуальных пеналах, опечатанных личными печатями исполнителей. Пеналы извлекаются из сейфа только на время приема (выдачи) рабочих копий ключевых дискет исполнителям.

Оригиналы ключевых дискет исполнителей хранятся в Отделе информационной безопасности в опечатанном пенале и могут быть использованы только для восстановления установленным порядком рабочей копии ключевой дискеты при выходе последней из строя. Наличие оригиналов ключевых дискет в пеналах проверяется сотрудниками ОИБ при каждом вскрытии и опечатывании пенала.

Контроль за обеспечением безопасности технологии обработки электронных документов, в том числе за действиями пользователей НКИ, выполняющих свою работу с применением персональных ключевых дискет, осуществляется ответственными за информационную безопасность подразделений в пределах своей компетенции и сотрудниками Отдела информационной безопасности.

«Открытые» ключи ЭЦП исполнителей установленным порядком регистрируются специалистами ЦУКС или УИТ в справочнике «открытых» ключей, используемом при проверке подлинности документов по установленным на них ЭЦП.

Требования по обеспечению безопасности хранения эцп

Требования к журналу учета ЭЦП, а также к документам по информационной безопасности указаны в Приказе от 13. 2001 г. под номером 152, опубликованном Федеральным агентством правительственной связи и информации (ФАПСИ). Приказ прописывает определения средств криптографической защиты информации, ключевой информации, а также правила по хранению, обработке, передаче данных.

Согласно приказу, электронная подпись в организации должна ставиться на учет, и ее движение (выдача, формирование, передача, установка или уничтожение) также должны быть отслежены документально. Для этой цели и создан журнал учета средств электронной подписи.

Обязанности пользователя носителей ключевой информации

Пользователь НКИ, которому в соответствии с его должностными функциями предоставлено право постановки на ЭД цифровой подписи, несет персональную ответственность за сохранность и правильное использование вверенной ему ключевой информации и содержание документов, на которых стоит его ЭЦП.

Пользователь носителей ключевой информации обязан:

К событиям, связанным с компрометацией ключевой информации должны быть отнесены следующие события:

Первые три события должны трактоваться как безусловная компрометация действующих ключей ЭЦП. Три следующих события требуют специального рассмотрения в каждом конкретном случае. При компрометации ключей ЭЦП и шифрования Участника обмена электронными документами предусмотрены следующие мероприятия:

Организация работы с носителями ключевой информации

Лица, имеющие доступ к носителям ключевой информации, несут за нее персональную ответственность. Список лиц, имеющих доступ к дискетам с ключевой информацией, составляется Начальником Отдела информационной безопасности и фиксируется в приказе по Банку.

В целях обеспечения идентификации отправителей и получателей информации, защиты ее от несанкционированного доступа:

Председатель Правления Банка назначает ответственных за осуществление электронных взаимодействий со сторонними организациями из руководителей подразделений и наделяет ответственных сотрудников правом установки электронной подписи отправляемых документов приказом по Банку.

Начальник Отдела информационной безопасности, по согласованию с Начальником Управления информационных технологий назначает сотрудников УИТ ответственных за установку на рабочих станциях ответственных сотрудников, назначенных в п. , соответствующих средств для обеспечения электронных взаимодействий и СКЗИ.

Сотрудники ОИБ, совместно с сотрудниками УИТ, назначенные в п. должны провести обучение ответственных сотрудников подразделений, участвующих в электронных взаимодействиях со сторонними организациями, работе со средствами обеспечения электронного документооборота и СКЗИ.

Контроль за электронными взаимодействиями и использованием носителей ключевой информации осуществляют сотрудники Отдела информационной безопасности, Службы внутреннего контроля и Управления экономической защиты.

Нормативные документы

Помимо приказа ФАПСИ организации должны придерживаться в своей работе с электронной подписью следующий документов:

Все внутренние положения, регламенты и инструкции по использованию средств электронной цифровой подписи должны строиться на этих управляющих документах и отвечать их требованиям.

Порядок изготовления и учета носителей ключевой информации

Персональный ключевой носитель (чаще всего — дискета) обычно изготавливается в центре управления ключевыми системами (ЦУКС). Если ЦУКС обслуживается сторонней организацией, то ключевые дискеты получаются сотрудником Отдела информационной безопасности или назначенным приказом по банку Уполномоченным абонентом СКЗИ.

Генерация уникальной ключевой информации и ее запись на дискету осуществляется на специально оборудованном автономном «АРМ генерации ключей», программное обеспечение которого выполняет функции, регламентированные технологическим процессом формирования ключей электронной цифровой подписи, уполномоченными сотрудниками управления информационных технологий в присутствии самого пользователя НКИ, маркируется, учитывается в «Журнале учета НКИ» и выдается ему под роспись.

Для обеспечения возможности восстановления ключевой информации пользователя НКИ в случае выхода ключевой дискеты из строя, обычно создается ее рабочая копия. Для того чтобы при копировании с оригинала на рабочую копию ключевой дискеты ее содержимое не попадало на какой-либо промежуточный носитель, копирование должно осуществляться только на «АРМ генерации ключей».

Ключевые дискеты должны иметь соответствующие этикетки, на которых отражается: регистрационный номер дискеты (по «Журналу учета НКИ»), дата изготовления и подпись уполномоченного сотрудника подразделения обеспечения информационной безопасности, изготовившего дискету, вид ключевой информации — ключевая дискета (оригинал) или ключевая дискета (копия), фамилия, имя, отчество и подпись владельца-исполнителя.

Учет сторонних сертификатов

https://youtube.com/watch?v=KqvZo6JCIcA%3Ffeature%3Doembed

Информация об уже записанных на носитель сертификатах считывается в момент закрепления носителя за пользователем и отображается в его профиле. При приближении окончания срока действия таких сертификатов, система уведомит пользователя и/или администратора о необходимости обновления сертификата.

Лицензиаты фсб

Эти компании оказывают платные услуги, связанные с использованием СКЗИ: их разработкой, распространением, установкой, обслуживанием и т. Это могут быть удостоверяющие центры, которые выпускают сертификат электронных подписей, или, например, дистрибьюторы СКЗИ.

К лицензиатам предъявляется самый большой список требований по соблюдению инструкции. Они должны создать у себя орган криптографической защиты информации, разработать свой регламент по соблюдению инструкции и вести журналы учета ключей ЭП и СКЗИ. Орган криптозащиты контролирует, как организация соблюдает инструкцию из приказа ФАПСИ №152.

Лицензиаты также могут помогать другим компаниям соблюдать требования регулятора — ФСБ России.

Что будет, если не соблюдать инструкцию и не вести журналы учета

Организация, использующая в работе криптографические средства защиты, должна обеспечить выполнение следующих мероприятий, направленных на сохранение конфиденциальности информации:

- назначения сотрудников, которым поручено ведение журналов и контроль применения ЭЦП;

- осуществления поэкземплярного учета электронных подписей;

- обучения персонала, допущенного к работе с ключами, с проведением инструктажей о том, как правильно обращаться с данными средствами защиты;

- соблюдения установленного законом порядка действий при утере или подозрениях на неправомерное применение криптоключей.

Перечисленные меры утверждают в регламенте, действующем внутри организации.

Руководство многих организаций полагает содержание вышеупомянутого приказа № 152 неактуальным, ввиду давности утверждения данного документа. Но такое мнение ошибочно, поскольку норматив никто не отменял.

Не стоит забывать, что контроль исполнения законодательных норм по обращению криптографических средств защиты осуществляет ФСБ, проводя плановые и внеплановые проверки.

Нарушителей могут привлечь к административной ответственности, на основании ст. 12 КоАП РФ, предполагающей назначение штрафов следующим категориям нарушителей:

- физическим лицам – от 500 до 2 500 руб.;

- ответственным сотрудникам предприятий – от 1 000 до 4 000 руб.;

- организациям – от 10 000 до 25 000 руб.

По результатам проверки, предприятие получит обязательное к исполнению предписание об устранении выявленных недостатков, с установленными сроками.

Соблюдение конфиденциальности криптографических средств защиты информации в учреждении или компании требует ведения установленной законом документации. Заполнение указанных журналов организовать несложно.

А выполнение условий по контролю за обращением ЭЦП избавит руководство и персонал организации от серьезных проблем с государственными контролирующими органами.

Какие журналы учета вести

Инструкция устанавливает два типа журналов:

Форма журнала поэкземплярного учета для органа криптографической защиты — для лицензиатов ФCБ:

Форма журнала поэкземплярного учета для обладателей конфиденциальной информации:

Типовая форма технического (аппаратного) журнала:

Образец журнала учета и регламента использования в организации эцп

Организации обязаны выполнять требования по обеспечению безопасности хранения, обработки и передачи средств криптографической защиты информации. Требования к хранению и учету электронной подписи и ее средств прописаны в отдельном приказе, а за его невыполнение юридическое лицо может понести наказание вплоть до уголовной ответственности.

Правила хранения и использования эцп

Носитель электронной цифровой подписи изготавливается в удостоверяющем центре и обслуживается сторонней организацией. Генерация ключей и их запись на токен (ключевой носитель) происходит на специальном сертифицированном оборудовании с использованием регламентированных технологических процессов.

Установка на рабочее место ПО АРМ от КриптоПро призвано гарантировать безопасность ключевой информации. Для возможности восстановления сертификата ключевой подписи в случае поломки носителя создается его копия на персональном компьютере. Безопасность информации во время копирования информации обеспечивается переносом данных только при помощи ПО «АРМ Генерация ключей». Носители ЭЦП маркируются специальными этикетками с номерами, соответствующими записи в журнале выдачи ЭЦП.

Каждому пользователю выдается личный носитель сертификата ЭЦП, содержащий закрытый ключ электронной подписи. Пользователь обязан хранить носители ЭЦП в месте, недоступной сторонним лицам.

Ведение электронного журнала скзи

Для выполнения требований регуляторов организации может потребоваться вести журнал учета СКЗИ. Indeed CM позволяет вести такой журнал в электронном виде. При выпуске сертификатов в журнал автоматически будут добавляться новые СКЗИ. Также администратор может вручную добавить дополнительные СКЗИ различных типов, включая свои собственные, не входящие в стандартный набор.

Ниже приведена общая схема решения.

В состав Indeed Certificate Manager входят следующие основные компоненты:

Indeed CM Server — основной компонент инфраструктуры Indeed CM. Представляет собой ASP. Net приложение, работающее на сервере Internet Information Services (IIS). Indeed CM Server обеспечивает централизованное управление пользователями системы, репозиторием карт, журналом СКЗИ и политиками безопасности.

Журнал событий — хранилище событий Indeed CM. В журнале фиксируются все события, связанные с жизненным циклом смарт-карт и изменением параметров системы. Просмотр журнала доступен в интерфейсе консоли администратора Indeed CM, там же возможно построение отчетов по различным критериям.

Журнал СКЗИ — электронный журнал учета средств криптографической защиты информации. Журнал позволяет выполнить требования регуляторов в части учета СКЗИ. Просмотр журнала доступен в интерфейсе консоли администратора Indeed CM.

Реестр ключевых носителей содержит информацию по всем зарегистрированным в системе устройствам. Просмотр реестра доступен в интерфейсе консоли администратора Indeed CM.

Агент Indeed CM — клиентский компонент, реализующий функции контроля и мониторинга использования ключевых носителей. Также агент обеспечивает удаленное выполнение операций со смарт-картами и токенами: блокировка, смена PIN, обновление сертификатов ключа электронной подписи и др.

Образцы журналов учета эцп

Отмеченная инструкция предусматривает ведение нескольких видов журналов учета ЭЦП, устанавливая форму указанной документации. Соответствующие таблицы приведены в приложениях данного норматива.

Образцы с примерами заполнения для каждой разновидности отчетных документов не составит труда найти в интернете, чтобы использовать в качестве наглядного руководства.

Пользователи, имеющие доступ к средствам электронной подписи, несут ответственность за ее сохранность согласно ФЗ-63. Список лиц, имеющих доступ к носителям ключевой информации, должен быть составлен руководством организации и зафиксирован в журнале учета выдачи электронной подписи.

Руководство организации также обязано назначить сотрудника, ответственного за осуществление электронных взаимодействий со сторонними агентами, и наделить его правом устанавливать электронную подпись соответствующим приказом.

Директор отдела информационной безопасности по согласованию с руководителем организации назначает ответственных за установку на рабочих местах средств для работы с ЭЦП. Контроль за использованием средств электронной подписи, а также за хранение и безопасность ЭЦП ложится на сотрудников компании.

Журнал учета скзи

marina пишет: Подскажите пожалуйста, что я должна заносить в журнал СКЗИ. Полученные лицензии от управления Крипто про и континент ап? А лицензии, которые выдаю клиентам, тоже заносить? Извините, работаю недавно.

Извиняться не за что — на то форум и создан, чтоб помогать. Если правильно понял — Вы из теротдела казначейства? Тогда все правильно написали — регистрируем в нем и полученные из УФК и выдаваемые клиентам лицензии СКЗИ на КриптоПро, Континент-АП, а в связи с внедрением ГИИС «Электронный бюджет» — и на Continent_TLS_Client и Jinn-Client.

Vladimir-konovalov пишет: Здравствуйте коллеги. Сотрудник территориального отдела Федерального казначейства. Я честно говоря не совсем понимаю, почему мы должны учитывать диски отдаваемые в сторонние организации в своих журналах.

Здравствуйте, коллега. Мы не отдаем диски сторонним организациям, они не наши, а их и они нам передают свои диски для записи лицензионного ПО СКЗИ и ПО для создания ЭП, учтенные в их Журнале СКЗИ. Мы возвращаем им их же диски.

А если они этот диск потеряют, поломают или еще чего то с ним с делают, каковы мои действия?

Никаких — им потом расхлебывать, когда придет время уничтожения по Акту устаревшего ПО СКЗИ и обязательного возврата в ФК лицензий вместе с этим диском.

Если честно не понимаю, про какие лицензии на континент-АП вы говорите. Мы своим клиентам выдаем лицензии только на КриптоPRO CSP. Лицензий на СКЗИ «Континент-АП» в глаза не видел.

А нам их довели безопасники нашей управы — вот их и выдаем. Хотя она и не вводится нигде, но думаю она нужна на случай проверки ФСБ законности использования СКЗИ.

Каменный век какой то, выдавать дистрибутивы на дисках.

Не коллега — железный, т. у силовиков до сих пор железные правила со времен железного. : есть бумажка с загигулиной и пластинка с царапулиной — молодец, свободен!

Alex_04 пишет: ВАЖНО! Замечено, что мало кто из клиентов в свой Журнал учета СКЗИ вносит лицензии на СКЗИ «КриптоПро CSP 3. 6» и «Континент-АП 3. 5», полученные в своих территориальных органах ФК, а это необходимо делать обязательно!

Рекомендации по обеспечению безопасности при работе с эцп

На ПК должно быть установлено только лицензионное ПО последней версии. Обновление программного обеспечения обязательное условие безопасного использования средств ЭЦП. Также на ПК устанавливается антивирусное программное обеспечение с регулярным обновлением, а все съемные носители и файлы, запускаемые из сети, должны проверяться антивирусом перед открытием. Рекомендуется использовать ограничение IP-диапазона, блокировку сетевых атак и средства фильтрации трафика.