- Недостаточно прав для выполнения операции в КриптоПро

- Как создать ключевой контейнер

- Пассивные ключевые носители

- Как установить контейнер закрытого ключа в КриптоПро

- Ключ для КриптоПро 4. 0 9944 и варианты лицензий

- Устанавливаем truecrypt и драйвер для рутокен

- А откуда берется закрытый ключ?

- Часто задаваемые вопросы по теме статьи (FAQ)

- Подключаем рутокен к usb порту

- Ошибка при проверке цепочки сертификатов в КриптоПро

- Ошибка исполнения функции при подписании ЭЦП

- Монтируем созданный том

- Бессрочный серийный номер КриптоПро 4. 0 9944

- Неизвлекаемые ключи

- Создаем ключевой файл

- Как установить сертификат ключа проверки ЭП в контейнер – подготовка

- Как найти приватный ключ SSL?

- Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

- Не устанавливается плагин КриптоПро ЭЦП Browser plug-in

- Как установить электронную подпись КриптоПро

- Установить Рутокен в КриптоПро

- Создаем зашифрованный том

- Онлайн курс по Kubernetes

- Помогла статья? Подписывайся на telegram канал автора

- «1С-ЭДО» не видит КриптоПро CSP

- Наш каталог продукции

- Запись ключа на рутокен

- Как установить КриптоПро ЭЦП Browser plug-in

- Как сделать, чтобы все было хорошо?

- Активные ключевые носители

- Несколько важных замечаний

- Серийный номер для КриптоПро 4. 0 сборка 9944

- Создаем пароль для контейнера

- КриптоПро вставлен другой носитель

- Как можно сохранить свой ssh-ключ на аппаратном токене fido2

- Конфигурация тестового стенда

- Функциональный ключевой носитель (ФКН)

- Настройки клиентской машины

- Как получить и ввести ключ КриптоПро 4. 0 9944, если программа уже установлена

- 1 способ

- 2 способ

- По-новому взглянем на наш тестовый стенд

- Нас интересуют атрибуты извлекаемости закрытого ключа.

- Как создать закрытый ключ?

- Копирование закрытого ключа через оснастку КриптоПро

- КриптоПро CSP ошибка 0x80090010 Отказано в доступе

- Конфигурация сервера

- Методика тестирования

- Установка контейнера КриптоПро

- Проведение тестирования

- Тест на практике

- Сертификация устройств

- Доступ к закрытому ключу

Недостаточно прав для выполнения операции в КриптоПро

Ошибка сопровождается уведомлением «У компонента недостаточно прав для доступа к сертификатам». Чаще всего возникает в двух ситуациях:

Если система уведомила пользователя, что у него недостаточно прав для выполнения операции в КриптоПро, проблема может иметь следующие причины:

Browser plug-in — обязательный компонент для применения ЭП на веб-страницах. Он расширяет возможности криптопровайдера, позволяет формировать и проверять электронную подпись на интернет-ресурсах. Без этой программы, КриптоПро не сможет связаться с веб-страницей и реализовать на ней функции КЭП. Пользователи ничего не платят за этот модуль, он размещен в свободном доступе на сайте и совместим с любыми операционными системами. Как установить:

- Сохранить дистрибутив cadesplugin.exe.

- Запустить инсталляцию, кликнув по значку установщика.

- Разрешить программе внесение изменений клавишей «Да».

Появится уведомление об успешном результате. Нажмите ОК и перезагрузите браузер, чтобы коррективы вступили в силу.

Для работы с сертификатом ЭП рекомендуется использовать браузер Microsoft Internet Explorer (MIE) — для него не требуются дополнительные настройки. На завершающем этапе необходимо добавить сайт в список доверенных:

- Через меню «Пуск» (CTRL+ESC) найти продукт КриптоПро CSP.

- Зайти в настройки плагина ЭЦП Browser.

- В разделе «Список доверенных узлов» ввести адреса всех ресурсов, принимающих ваш сертификат.

Если после перезагрузки ПК проблема не решена, рекомендуется удалить плагин и выполнить повторную инсталляцию.

Подберем подходящий вид электронной подписи для вашего бизнеса за 5 минут!

Оставьте заявку и получите консультацию.

Как создать ключевой контейнер

Ключевой контейнер – это «запароленный» каталог в хранилище (реестре) или системной библиотеке «операционки» (далее – ОС) или на защищенном ключевом USB-носителе: токене, смарт-карте. Он считается одним из инструментов защиты криптографических средств генерации и верификации ЭП, лицензий, сертификатов, паролей и другой личной информации.

Криптометод организации и иерархии персональных данных предусматривает обязательное использование защищенного каталога как части комплекса гарантий сохранности и конфиденциальности сведений, необходимых для активации ЭП. Фактически, создавая новую папку для хранения СКПЭП, доступ к которой обеспечивается путем ввода пароля, пользователь формирует новое хранилище.

Помимо выполнения основных функций – генерации и верификации ЭП – КриптоПро CSP «умеет» функционировать как зависимая компонента: приложение можно вызывать из сторонних программ. Например, через веб-интерфейс сайта УЦ, в который заявитель обратился за услугой обновления СКПЭП. КриптоПро CSP бывает необходим и для того, чтобы создать ключевой контейнер и установить в него сертификат ключа проверки ЭЦП, в том числе с обращением к службе сертификации ОС Microsoft (далее – MS) Windows Server.

Испытать работу генератора ключей и ознакомиться с процедурой запроса СКПЭП можно на странице тестового удостоверяющего центра разработчика программного модуля. Ниже мы пошагово опишем этот процесс.

Внимание! Если вы запрашиваете СКПЭП, который планируете использовать при работе с электронной почтой, указывайте «Область применения ключа». Также учитывайте: вы не получите доступа к криптофункциям для e-mail, если указанный адрес электронной почты не совпадает с зарегистрированным в MS Outlook Express.

Чтобы получить возможность применять выданный по удаленному запросу СКПЭП при обмене данными по протоколу TLS, перейдите к разделу «Область применения ключа» и укажите его тип: «Сертификат аутентификации клиента».

Пассивные ключевые носители

Выступают в роли защищенного хранилища для извлекаемых ключей. То есть программный криптопровайдер генерирует ключи, записывает их в защищенную PIN-кодом память устройства и впоследствии работает с ними. Пример такого носителя – Рутокен Lite.

Как установить контейнер закрытого ключа в КриптоПро

Для установки контейнера закрытого ключа потребуется перейти на вкладку Сервис и выбрать пункт «Скопировать контейнеры». Вставив накопитель с ключевым контейнером, нужно будет его выбрать в окне обзора. Выбрав контейнер и нажав «Ок», нужно будет задать имя контейнера. Затем в окне выбора считывателя потребуется выбрать устройство и создать пароль.

Ключ для КриптоПро 4. 0 9944 и варианты лицензий

В зависимости от вида лицензии, продавец предоставляет определенный ключ для КриптоПро 4. 0 9944 или других версий программы. Стоимость и функции разрешения также зависят от его типа. Виды лицензий:

- По типу операционной системы: разрешения, которые подбирают в зависимости от ОС компьютера покупателя. Например, CSP 4 релиза подходит для 32- и 64-разрядных Windows версии XP, Vista, 7, 8, 8.1 и 10.

- По длительности периода действия: с ограниченным сроком (на год) и бессрочные.

- По применению: серверная — устанавливают на сервер, разрешено применение для неограниченного количества пользователей. Клиентская или автономная — разрешение для одного ПК. Встроенная — реализуется в составе электронной подписи на носителе.

Применять можно на любом ПК, так как самостоятельная установка не нужна, но только в комплекте с ЭП.

За 30 минут настроим ЭЦП для работы под ключ.

Оставьте заявку и получите консультацию в течение 5 минут.

Устанавливаем truecrypt и драйвер для рутокен

Как рекомендуют разработчики рутокен, нельзя его подключать, пока не установлены драйвера. Процедура установки не отличается от установки любого приложения. На все вопросы отвечаем положительно и принимаем условия лицензионного соглашения. Распаковываем файл перевода TrueCrypt в папку, куда он был установлен. Запускаем TrueCrypt и в настройках изменяем язык на русский –

, выбираем Русский и ОК.

А откуда берется закрытый ключ?

Для получения закрытого ключа сначала необходимо решить какой длины будет закрытый ключ (256 или 512 бит), затем определиться с криптопараметрами ключевой пары. Теперь берем датчик случайных чисел и получаем случайное число соответствующей длины. Собственно это случайное число и должно стать значением

закрытого ключа (ключом подписи d). Это значение должно удовлетворять следующему правилу:

0 < d < q, где q– простое число из криптопараметров.

Что делать, если это условие не выполняется? Если d == 0, то просто сгенерировать новое случайное число. В противном случае достаточно бывает взять остаток от деления на цело значения d, которое превышает q, на q (d % q). Остаток и станет значением закрытого ключа.

Именно поэтому регулятор (ФСБ России) предъявляет особые требования к датчику случайных чисел.

В качестве примера основного источника для заполнения буфера:

В качестве дополнительных источников для заполнения данного буфера могут выступать:

Таким образом, чтобы токен/смарткарта PKCS#11 могли генерировать внутри себя ключевую пару, необходимо наличие токен/смарткарта встроенного аппаратного датчика случайных чисел, соответствующего требованиям регулятора. И только тогда можно говорить о неизвлекаемости закрытого ключа.

Для генерации ключевой пары используется фунция C_GenerateKeyPair. В зависимости от того, какую ключевую пару (с какой длиной закрытого ключа 256 или 512 бит) мы генерируем, в ней будет использоваться соответствующий механизм:

При генерации ключевой пары задаются ее атрибуты, например, криптопараметры:

Часто задаваемые вопросы по теме статьи (FAQ)

Можно ли перенести сертификат, который находится на токене и защищен от копирования?

Очевидно, что предложенное в статье решение для этого не подойдет. Ведь тут идет речь о переносе сертификатов, которые хранятся в реестре, то есть уже были скопированы. Технические средства для копирования защищенных крипто контейнеров тоже существуют, но это не такое простое и очевидное решение.

Безопасно ли хранить сертификаты в реестре?

Это не безопасно и в общем случае я не рекомендую это делать. USB токены для хранения сертификатов придуманы не просто так. Они реально защищают сертификаты от несанкционированного копирования. Если у вас нет объективной необходимости копировать сертификаты в реестр, лучше этого не делать. Если вам нужно сделать бэкап сертификата на случай поломки токена, то просто скопируйте его в зашифрованный архив и сохраните на флешке.

Подойдет ли предложенный способ копирования сертификатов CryptoPro для VipNet?

Нет, не подойдет. В статье описан способ переноса сертификатов CryptoPro. Другие криптопровайдеры хранят сертификаты по-другому. Универсального способа для всех не существует.

Есть ли какой-то очень простой способ скопировать сертификаты crypto pro? То, что описано в статье слишком сложно для меня.

Да, есть статья на сайте контура, в ней ссылка на утилиту для копирования контейнеров Certfix. Можете воспользоваться ей.

Подключаем рутокен к usb порту

После подключения в TrueCrypt запускаем «Настройки токена безопасности» —

, в открывшемся окне запускаем «

При успешном поиске путь к библиотеке автоматически заполниться, далее ОК.

Ошибка при проверке цепочки сертификатов в КриптоПро

Юридически значимую документацию можно заверить электронной подписью только в том случае, если СКЗИ подтвердит надежность (доверенность) сертификата. Для этого программа проверяет цепочку сертификации (ЦС), состоящую из таких элементов:

- корневой сертификат от Минкомсвязи (начальное звено цепи), выданный УЦ;

- промежуточный сертификат УЦ (ПС);

- СКПЭП.

Правильно построенная ЦС подтверждает, что СКПЭП (конечное звено) имеет доверенный путь (от Минкомсвязи к УЦ, от УЦ к пользователю). Ошибка при проверке цепочки сертификатов в КриптоПро свидетельствует о том, что минимум один элемент в этой системе искажен. ЭП при этом считается недействительной и не принимается для подписания файлов.

ПричинаРешениеОдин из сертификатов поврежден или некорректно установленПереустановить сертификатНеправильно установлено СКЗИ (или стоит устаревшая версия)Удалить и заново установить программуУстаревшая версия веб-браузераОбновить браузерНа ПК не актуализированы дата и времяУказать в настройках компьютера правильные значения

- Открыть документ от Минкомсвязи на компьютере.

- В разделе «Общее» выбрать команду установки.

- Установить галочку напротив пункта «Поместить в хранилище».

- Из списка выбрать папку «Доверенные корневые центры».

- Нажать «Далее» — появится уведомление об успешном импорте.

По завершении процедуры рекомендуется перезагрузить ПК. Если сбой не устранен, переходим к промежуточному компоненту. При утере ПС его можно загрузить с официального сайта УЦ. Процесс установки такой же, как и для КС, но в качестве хранилища должно быть указано «Промежуточные центры».

После перезагрузки ПК снова зайдите в папку «Личное» и откройте СКПЭП. Если во вкладке «Путь сертификации» будет статус «Сертификат действителен» — ошибка устранена.

Ошибка исполнения функции при подписании ЭЦП

Ошибка свидетельствует об отсутствии лицензии на продукт КриптоПро CSP. Зачастую она возникает при попытке подписать документ на торговых площадках или в информационных системах (ЕГАИС, ЖКХ, Росреестр, Госуслуги и др.

Лицензия на криптопровайдер может быть привязана к АРМ или встроена в сертификат ЭП. В первом случае необходимо убедиться, что лицензия введена на рабочем ПК и актуальна. Срок действия можно уточнить на вкладке «Общее» в меню запущенного криптопровайдера. Если он истек, необходимо обратиться к разработчику или официальному дистрибьютору для продления или покупки новой лицензии. Во втором случае ошибка исполнения функции при подписании ЭЦП возникает при отсутствии установленного на ПК сертификата.

Монтируем созданный том

В главном окне TrueCrypt нажимаем «

», выбираем файл тома и нажимаем «

Если у Вас не подключен рутокен, то вы получите ошибку «

Ключевой файл токена безопасности не обнаружен

Подключаете рутокен, если он не подключен. Нажимаем «Ключ. файлы» и выбираем рутокен ключ.

Если пароль был введен правильно, а рутокен был подключен и выбран необходимый ключ, то вы увидите смонтированный новый диск. Удачной работы!

Важно! Когда монтирование диска произошло, рутокен необходимо отключить от usb порта, так советуют сами разработчики, чтобы продлить ему жизнь. От себя еще советую настроить автоматическое размонтирование при не активности.

В следующей части расскажу как сделать тоже самое, но уже на операционной системе Linux.

Бессрочный серийный номер КриптоПро 4. 0 9944

Лицензия КриптоПро 4. 0 9944 имеет бессрочный серийный номер — это значит, что разрешение не ограничено периодом действия, и его не нужно обновлять. Пользователю достаточно один раз установить программу и оплатить ключ. Устанавливать утилиту можно только на один компьютер. Она имеет ряд преимуществ по сравнению с предыдущими версиями ПО:

- Установлен диверсификационный алгоритм KDF_TREE_GOSTR3411_2012_256 для симметрического формирования ключей CALG.

- Полностью поддерживает алгоритмы проверки и генерации ЭЦП по ГОСТам Р 34.10-2001, Р 34.10-2012, Р 34.11-94, Р 34.11-2012 и 28147-89.

- Расширен список совместимости с носителями, как Esmart, eToken, Рутокен, JaCarta и т. д.

Описание и списки возможностей опубликованы на сайте разработчика в таблице сравнения версий ПО.

Неизвлекаемые ключи

Генерируются на активных и ФКН носителях, с использованием стандартизированного программного интерфейса (API) библиотеки PKCS#11. Например, вся линейка продуктов Рутокен ЭЦП 3. 0 содержит в себе возможности аппаратной криптографии.

Для генерации ключей формата PKCS#11 можно использовать инструменты от компании Актив:

- Генератор запроса на сертификатиз комплекта Драйверов Рутокен.

- содержащий примеры использования кроссплатформенной библиотеки rtpkcs11ecp).

Или воспользоваться программными ГОСТ-криптопровайдерами:

- СКЗИ КриптоПро CSP версии 5.0 R2 – при генерации ключей надо выбрать режим “Активный токен”.

- СКЗИ Signal-COM CSP- на активные ключевые носители из линейки Рутокен ЭЦП 3.0 автоматически генерируются неизвлекаемые ключи.

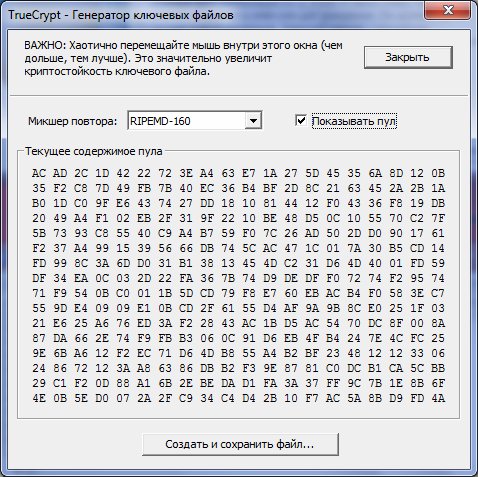

Создаем ключевой файл

Теперь нам необходимо создать ключевой файл. Для этого открываем «Генератор ключевых файлов» —

СервисГенератор ключевых файлов

Перед нами генерация ключа.

Чтобы сохранить ключевой файл нажимаем «

Создать и сохранить файл

», выбираем путь и сохраняем ключевой файл. Нас оповестят об успешном сохранении ключа.

Как установить сертификат ключа проверки ЭП в контейнер – подготовка

Первый шаг – это заполнение электронного формуляра данными, необходимыми для формирования запроса на создание СКПЭП. Указать потребуется Ф. заявителя и действительный адрес его электронной почты.

Для примера рассмотрим, как организована процедура в одном из самых популярных центров сертификации – УЦ Такском. Пользователям предоставляется возможность удаленно получить совершенно новый или проапдейтить имеющийся СКПЭП:

- по карточке (маркеру) временного доступа – если заявитель запрашивает документ впервые;

- по текущему сертификату – на основании уже имеющихся сведений с целью их обновления или при условии, что до окончания периода действия СКПЭП остается меньше двух месяцев и/или требуется коррекция юридического адреса и/или краткого наименования организации.

При заполнении формуляра на сайте УЦ Такском потребуется указать паспортные данные руководителя или уполномоченного сотрудника организации:

- Ф. И. О.;

- пол;

- дату и место рождения;

- гражданство;

- наименование основного документа (паспорт гражданина РФ), его серию, номер, дату выдачи;

- полное наименование выдавшего его госоргана;

- код подразделения.

После завершение ввода данных пользователю нужно нажать желтую кнопку «Продолжить». Он перенаправляется на страницу настройки уведомлений и указывает номер контактного телефона. Спустя несколько секунд приходит СМС-сообщение, содержащее код подтверждения – его нужно ввести в строку новой формы.

Решим любые проблемы с вашим оборудованием!

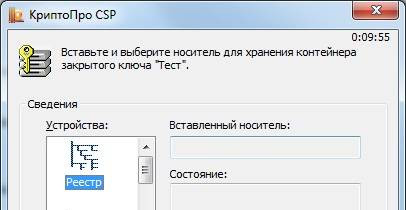

Второй шаг – выбор ключевого носителя:

- Криптомодуль откроет новое интерактивное окно в случае, если пользователь подключил к рабочей машине несколько токенов (или смарт-карт). Учтите: при подсоединении всего одного считывателя, последний выбирается программой автоматически – никаких оповещений программа не отсылает.

- Укажите нужное устройство или выделите параметр «Реестр», если хотите с помощью КриптоПро CSP установить сертификат сразу в контейнер хранилища ОС.

- Нажмите «Ok».

- Приложение запустит «Биологический датчик случайных чисел» (далее – БДСЧ) – работа с опцией будет доступна в новом окошке. Следуйте интерактивным подсказкам. БДСЧ генерирует первоначальную последовательность датчика случайных чисел (далее – ДСЧ).

Для успешного завершения процесса нужно нажимать кнопки клавиатуры или перемещать мышку в произвольном порядке.

Мы готовы помочь!

Задайте свой вопрос специалисту в конце статьи. Отвечаем быстро и по существу. К комментариям

Создаются с использованием встроенных аппаратных криптографических механизмов внутри специализированных ключевых носителей. Для генерации ключей используется криптографическое ядро внутри микроконтроллера устройства. Такие ключи ЭП хранятся не просто в защищенной памяти с доступом по PIN-коду, но и в специальном типе файлов, с которым умеет работать только криптоядро устройства. При работе с подписью все операции производятся внутри токена, и закрытый ключ никогда не копируется из памяти микроконтроллера.

Неизвлекаемые ключи бывают разного формата: PKCS#11 и “ФКН-ключ”.

Используя стандартизированный программный интерфейс (API) библиотеки PKCS#11, приложение, или программный криптопровайдер, напрямую работает с криптоядром ключевого носителя.

У носителей, которые называются ФКН (функциональный ключевой носитель) есть возможность работать с неизвлекаемыми “ФКН-ключами”. Такие носители и криптопровайдер на компьютере, для передачи PIN-кода и другого обмена (в т. данными, которые подписываются), строят защищенный канал. Для этого используется протокол SESPAKE (протокол выработки общего ключа с аутентификацией на основе пароля). Выработка ключа — задача устройства ФКН и криптопровайдера наьютере компьютере, поэтому на компьютере также должна быть установлена версия КриптоПро CSP, поддерживающая SESPAKE.

Как найти приватный ключ SSL?

Ваш приватный ключ создается, как правило, в тот момент, когда Вы генерируете CSR запрос, или же непосредственно перед этим. Если для управления вашими приватными ключами вы используете OpenSSL (например, вы пользуетесь дистрибутивами Linux на основе Debian или Red Hat), то при выполнении команды OpenSSL req приватный ключ обычно сохраняется в том же каталоге, где была инициирована команда. Если вы используете веб-сервер Microsoft IIS, то ваш закрытый ключ SSL хранится в скрытой папке на сервере-отправителе запроса на выпуск SSL сертификата (который еще называется Certificate Signing Request или сокращенно CSR-запрос). При правильной установке, сертификат сервера будет совпадать с приватным ключом. Если приватный ключ отсутствует, это может означать:

- Сертификат не был установлен на сервере, использовавшемся для генерации CSR-запроса (актуально для серверов Microsoft IIS и некоторых других).

- Ожидающий обработку CSR запрос был сброшен веб-сервером IIS.

- Сертификат был установлен с помощью мастера импорта сертификатов, а не средствами IIS.

Разные устройства и серверы используют разные методы хранения и создания приватных ключей. Зачастую определить расположение приватного ключа на сервере довольно сложно. Ознакомление с документацией вашего устройства – самый быстрый способ разобраться, где именно приватные ключи хранятся на вашем сервере.

Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

Опять нет. Данные устройства могут реализовывать функционал ФКН (но, возможно, в меньшем объеме, чем при использовании их совместно с СКЗИ КриптоПРО), но для этого нужен софт, который умеет работать с апплетами размещенными на токенах. Таким софтом может быть КриптоАРМ Стандарт 5 Плюс.

Не устанавливается плагин КриптоПро ЭЦП Browser plug-in

Создаются с помощью программного ГОСТ-криптопровайдера, который устанавливается в операционную систему (ОС).

Контейнеры ГОСТ-криптопровайдеров можно хранить в виде файлов на флеш-накопителях, жестком диске и реестре компьютера или на специализированном ключевом носителе, защищенном PIN-кодом.

Когда ключевые контейнеры хранятся как обычные файлы, возможности анализа, копирования или удаления никак не ограничены, а значит скопировать и удалить их может кто угодно. Поэтому безопаснее хранить ключевые контейнеры на специализированном, защищенном ключевом носителе (смарт-карте или токене), защищенном PIN-кодом. Именно этот вариант мы и будем рассматривать дальше.

Чтобы криптопровайдер (СКЗИ) смог получить доступ к содержимому защищенного ключевого носителя, нужно физически иметь в распоряжении ключевой носитель и знать PIN-код. Все операции с закрытым ключом выполняются в оперативной памяти компьютера.

во время операций с закрытым ключом, после ввода правильного PIN-кода, закрытый ключ временно извлекается в оперативную память компьютера.

Таким образом, извлекаемые экпортируемые ключи — это ключи, которые можно скопировать на другой носитель средствами программного криптопровайдера.

А извлекаемые неэкспортируемые ключи — это ключи с запретом копирования стандартными средствами программного криптопровайдера.

Защита от копирования реализуется внутренними программными механизмами самого криптопровайдера. При этом техническая возможность скопировать контейнер (закрытый ключ) остается. При формировании или импорте контейнера на ключевой носитель может быть установлен запрет на процедуру копирования, такие контейнеры (и закрытые ключи в них) называются неэкспортируемыми. Впоследствии этот параметры изменить нельзя.

Как установить электронную подпись КриптоПро

Для установки электронной подписи необходим контейнер с ключевой информацией (флешка, RuToken и другие). Программа КриптоПро CSP должна быть установлена на компьютере. Запустив ПО, во вкладке Сервис необходимо нажать на кнопку «Посмотреть сертификаты в контейнере». После этого подключить накопитель с контейнером. Выбрав ключевой контейнер, необходимо будет ввести пин-код.

В информационном окне появятся данные о сертификате, если они соответствуют нужным, выберите Свойства. Перейдя во вкладку общие нужно будет нажать на кнопку «Установить сертификат» и выбрать личное хранилище. Стоит убедиться также в наличии корневого сертификата. Эти этапы составляют основные шаги по установке ЭП. Далее потребуется работа с Outlook, Microsoft Word и другими программами.

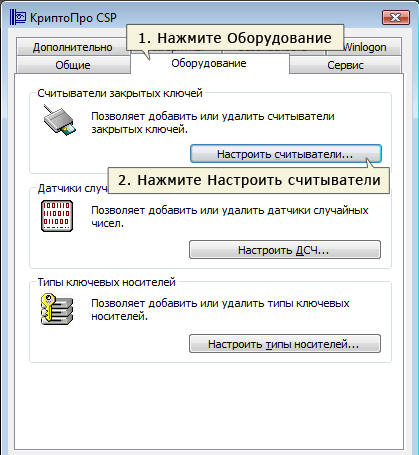

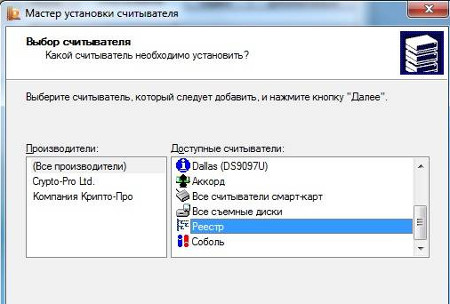

Установить Рутокен в КриптоПро

Благодаря использованию Рутокен можно надежно защитить информацию от несанкционированного доступа. Защищенная файловая система сохранит в безопасности данные благодаря криптографическому шифрованию. Создано специально ПО, которое объединяет возможности двух программ — КриптоПро Рутокен CSP. Объединив идентификатор и СКЗИ получился надежный модуль, на котором можно безопасно хранить данные.

Так как все действия выполняются внутри ключа-идентификатора и протокол обмена данными защищен уникальной технологией, рационально использовать подобный дистрибутив при работе с электронными документами высокой важности. Если использовать отдельно Рутокен, необходимо прежде всего установить драйвера на ПО. Нельзя подключать идентификатор до установки драйверов. После инсталляции потребуется установка модулей поддержки для КриптоПро. Пройдя этапы подготовки, можно подключать ключ Рутокен. Затем следует запустить программу КриптоПро и во вкладке Оборудование настроить считыватели. Для работы идентификатора нужно выбрать пункт «Все считыватели смарт-карт» и нажать «Далее».

Создаем зашифрованный том

ВНИМАНИЕ! Все дальнейшие необдуманные действия с Вашей стороны со своим жестким диском на Ваш страх и риск! Я описываю самый безопасный способ создания скрытого раздела. Если не хотите потерять данные, придерживайтесь инструкции. Для создания нового тома используем мастер создания томов TrueCrypt – ТомаСоздать новый раздел. Запускается «Мастер создания томов TrueCrypt». Выбираем «Создать зашифрованный файловый контейнер», т. виртуальный зашифрованный диск будет храниться в одной файле. Обычный том». Токен-файлы», вводим пароль рутокена и выбираем токен.

Онлайн курс по Kubernetes

Онлайн-курс по Kubernetes – для разработчиков, администраторов, технических лидеров, которые хотят изучить современную платформу для микросервисов Kubernetes. Самый полный русскоязычный курс по очень востребованным и хорошо оплачиваемым навыкам. Курс не для новичков – нужно пройти вступительный тест.

Если вы ответите “да” хотя бы на один вопрос, то это ваш курс:

- устали тратить время на автоматизацию?

- хотите единообразные окружения?;

- хотите развиваться и использовать современные инструменты?

- небезразлична надежность инфраструктуры?

- приходится масштабировать инфраструктуру под растущие потребности бизнеса?

- хотите освободить продуктовые команды от части задач администрирования и автоматизации и сфокусировать их на развитии продукта?

Сдавайте вступительный тест по ссылке и присоединяйтесь к новому набору!.

Заказать настройку ЭЦП от 500 р.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

«1С-ЭДО» не видит КриптоПро CSP

«1С-ЭДО» — программа для обмена электронными документами, интегрированная в учетную базу «1С». Сервис позволяет удаленно взаимодействовать с контрагентами и отправлять отчетность в надзорные органы (ФНС, ПФР, ФСС, Росстат и др. Чтобы документы приобрели юридическую силу, их необходимо заверить квалифицированной ЭП. Если сервис «1С-ЭДО» «не видит» ключ в КриптоПро CSP, рекомендованы следующие действия:

- проверить, установлена ли на компьютере актуальная версия криптопровайдера;

- при наличии СКЗИ уточнить, соответствует ли оно той программе, которая была указана в настройках обмена с «1С».

Как проверить настройки криптопровайдера:

- Запустить сервис «1С-ЭДО».

- Нажать кнопку «Настройки».

- В подразделе «Документооборот с контролирующими органами» нажать кнопку «Здесь».

Если в поле «Криптопровайдер» указана не та программа, которая установлена на ПК (например, VipNet), поменяйте ее в настройках и сохраните клавишей ОК. Для правильной работы сервиса ЭДО рекомендуется использовать на одном АРМ только один из сертифицированных провайдеров.

Оформим электронную подпись для вашего бизнеса. Установим и настроим в день подачи заявки!

Оцените, насколько полезна была информация в статье?

Наш каталог продукции

У нас Вы найдете широкий ассортимент товаров в сегментах кассового, торгового, весового, банковского и офисного оборудования.

Посмотреть весь каталог

Запись ключа на рутокен

Все готово, чтобы ключ записать на рутокен —

СервисКлючевые файлы токена безопасности

Должен появится запрос пароля Рутокена(если его не появилось, видимо библиотека не была указана), вводим пароль пользователя рутокен (по умолчанию 12345678). В открывшемся окне нажимаем «

Импорт кл. файла в токен

», указываем ключевой файл, который мы генерировали в предыдущем пункте, а после указываем как он будет называться на рутокене.

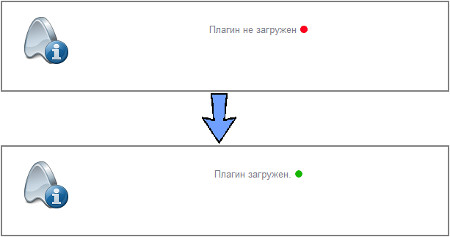

Как установить КриптоПро ЭЦП Browser plug-in

Плагин используется при создании и верификации электронной подписи, при работе на веб-страницах, когда используется ПО КриптоПро. Легко встраиваемый ЭЦП Browser plug-in поддерживает возможность работать с любым из браузеров, которые поддерживает сценарии JavaScript. Подпись может создаваться для разных типов данных: веб-страницы, текстовые сообщения, электронные документы. Если вам необходимо установить КриптоПро ЭЦП Browser plug-in, воспользуйтесь рекомендациями, приведенными ниже.

Для того чтобы установить КриптоПро ЭЦП Browser plug-in потребуется один из современных браузеров, который должен быть установлен на компьютере. Необходимо найти установочный файл и запустить его. Следуя указания Мастера Установки выполнить все этапы установки. После этого необходимо будет перезайти в веб-браузер. При новом запуске браузера должна появиться информация, что плагин загружен. Если требуется установить плагин для UNIX-платформ, обязательно потребуется установка пакета cprocsp-rdr-gui-gtk.

Как сделать, чтобы все было хорошо?

Чтобы с помощью продуктов ООО “КРИПТО-ПРО” реализовать технологию ФКН, необходимо:

Купить специальную версию библиотеки СКЗИ: — для Рутокен ЭЦП — СКЗИ КриптоПРО Рутокен CSP. — для JaCarta ГОСТ – СКЗИ КриптоПро ФКН CSP.

Одновременно с библиотекой СКЗИ необходимо приобрести специально подготовленные токены, содержащие в себе программные части (апплеты), с которыми умеет работать КриптоПРО Рутокен CSP или КриптоПро ФКН CSP соответственно.

Активные ключевые носители

Могут выступать в роли пассивного ключевого носителя, что снижает безопасность использования ключа ЭП. Но главное их отличие в том, что они являются самостоятельным СКЗИ, если использовать функции аппаратного криптоядра устройства — встроенного микрокомпьютера. Ключи сгенерированные в криптоядре – неизвлекаемые и вся работа с закрытым ключом (в т. формирование ЭП) будет производиться внутри носителя. Активные ключевые носители еще называют криптографическими ключевыми носителям

Пример активного носителя — Рутокен ЭЦП 3. 0 3100.

Несколько важных замечаний

Первое. При переводе строки в состояние «Установить новый пароль» криптопровайдер защитит доступ к контейнеру паролем, который вы будете вводить с клавиатуры. Если вы установите переключатель на поле «Установить мастер-ключ», приложение закодирует для каталога его текущий ЗК.

Для этого выполните следующие действия:

- Введите название контейнера или выделите его из предложенного программой перечня и нажмите кнопку «Выбрать». На нем будет сохранен новый ЗК в закодированном виде.

- Жмите «Ok».

- Если вы отметите галкой строку «Создать новый контейнер», после совершения этой операции в только что сформированном защищенном каталоге будет сохранен его ЗК в закодированном виде.

Второе. Воспользовавшись опцией «Разделить ключ на несколько носителей», вы сможете защитить каталог, обеспечив доступ к нему только с нескольких устройств одновременно. Каждое из них станет носителем обособленного контейнера с собственным пин-кодом. Заполните формуляр, указав необходимые данные:

- количество загрузочных носителей, необходимых для доступа к формируемому ЗК ключевого контейнера;

- общее число устройств – между ними будут распределены части ключа.

КриптоПро CSP запустит процесс формирования новых контейнеров, участвующих в разделении исходного ключа:

- для каждого формируемого каталога открывается окошко выбора ключевого носителя – укажите нужные;

- по окончании упомянутой операции появится окно ДСЧ;

- сгенерировав числовую последовательность, дождитесь формы ввода пин-кодов к ЗК для каждого созданного контейнера.

По очереди введите их все или выберите другой метод защиты доступа к личным данным, щелкнув кнопку «Подробнее».

Серийный номер для КриптоПро 4. 0 сборка 9944

Лицензия или серийный номер КриптоПро — это ключ, который пользователь вводит для активации купленной версии программы. То есть пользоваться программной компонентой можно в период действия ключа, аналогично антивирусному ПО, лицензию на которое мы приобретаем на определенный период. По истечении срока действия софт становится неактивным, и, чтобы возобновить подписку, нужно купить новый ключ для активации функций программного модуля.

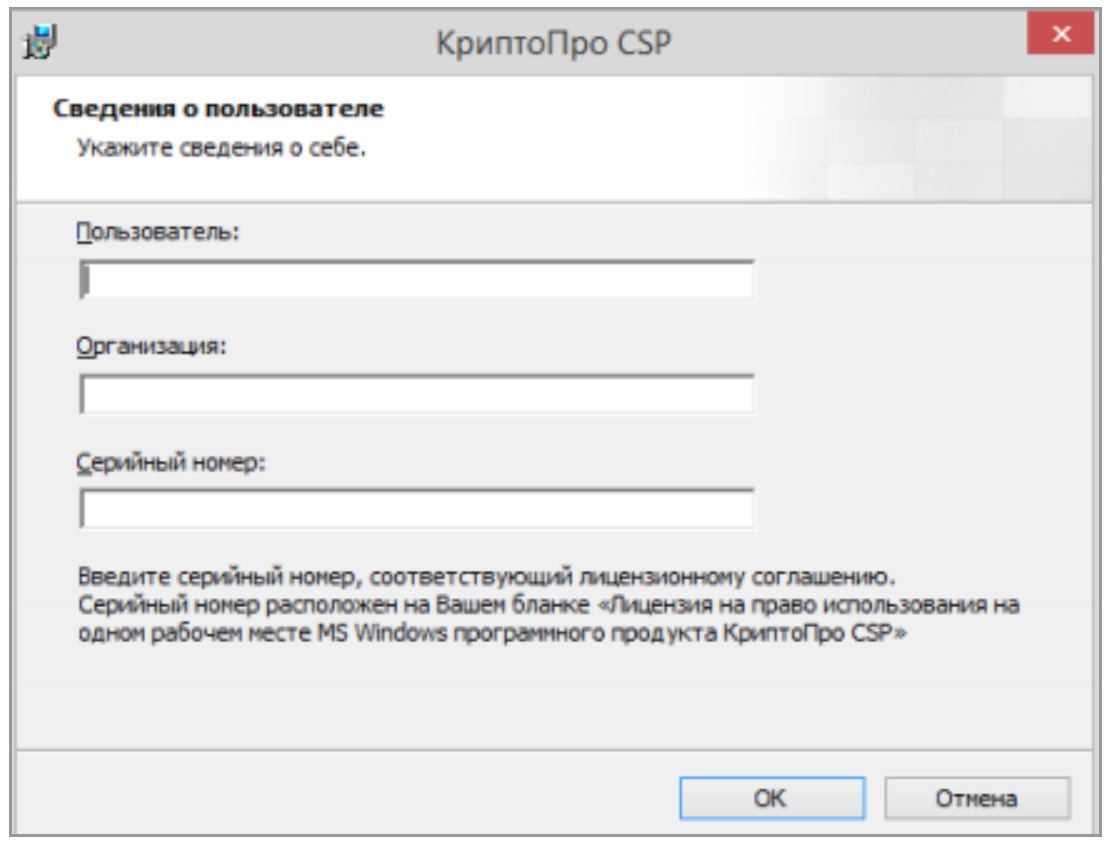

Рассмотрим, как указать серийный номер для КриптоПро 4. 0 9944 при установке платной версии. Чтобы пользоваться сервисами компании, необходима регистрация на портале. Для этого предстоит заполнить онлайн-форму, где следует указать: e-mail, номер телефона, имя и фамилию.

Приобрести утилиту можно на сайте разработчика или у официальных партнеров компании. Нужно заполнить онлайн-заявку и оплатить выставленный счет. Для физических лиц возможна оплата банковскими картами, для юридических и ИП — безналичный расчет.

После оплаты клиент получает доступ к ссылке на портале для установки программы. Организации могут забрать ПО только в офисе компании или оформить доставку. Как программу устанавливают на ПК:

- Запустить Мастер установки.

- Ознакомиться с пунктами договора и принять условия.

- В меню «Сведения о пользователе» указать в соответствующих графах название компании и имя пользователя. В третью графу ввести номер ключа — указан в лицензионном бланке, который предоставит продавец с дистрибутивом программы. Его также могут прислать по почте, после оформления онлайн-покупки ПО.

- Далее ввести параметры для установки программы (выборочная или стандартная). Подтвердить инсталляцию и нажать «Готово» по завершении процесса.

Обратите внимание, если лицензия ограничена по сроку действия, то отсчет периода ее использования начинается с даты первой инсталляции утилиты.

Создаем пароль для контейнера

Третий шаг – ввод пин-кода для контейнера, создаваемого средствами КриптоПро CSP. Сохраните его в надежном месте: если вы его потеряете или забудете, пользоваться СКПЭП станет невозможно. Придется оформлять новый документ.

Примечание. При желании повысить уровень защиты личной информации вызовите опцию «Подробнее». В КриптоПро CSP откроется форма с перечнем способов охраны доступа к закрытому ключу (далее – ЗК) создаваемого контейнера – вы сможете выбрать одно из следующих действий:

- установить новый pin-код;

- задать мастер-ключ (закодировать текущий ЗК и преобразовать его в новый);

- сегментировать пароль и разместить его по частям на нескольких носителях.

В токенах и смарт-картах реализована функция поддержки аппаратного pin-кода – если вы используете одного из подобных устройств для создания нового контейнера, скорее всего, КриптоПро CSP «попросит» ввести пароль, который задается по умолчанию:

- 1234567890 – для eToken/JaCarta;

- 12345678 – для Рутокен/ESMART.

Чтобы защитить создаваемый каталог, укажите в поле «Новый пароль» определенную комбинацию символов, которая известна только вам. Повторите ее в строке «Подтверждение» и кликните «Ok».

Вы можете пропустить этот шаг и не задавать пин-код.

КриптоПро вставлен другой носитель

Ошибка «Вставьте ключевой носитель» или «Вставлен другой носитель» возникает при попытке подписания электронного документа. Сначала следует убедиться, что USB-токен с сертификатом подключен к ПК (в качестве носителя используются защищенные криптоключи или обычные флешки). Токен должен соответствовать сертификату. Если носитель подсоединен к ПК, но сообщение об ошибке все равно появляется, следует переустановить сертификат через CryptoPro:

- Выбрать из списка ключевой контейнер, нажать ОК и «Далее».

- Нажать «Установить». Если появится предупреждение о том, что сертификат уже присутствует в хранилище, дать согласие на его замену.

- Дождаться загрузки сертификата в хранилище «Личное» и нажать ОК.

После переустановки рекомендуется перезагрузить ПК. Для первичной инсталляции СКПЭП применим аналогичный алгоритм действий.

Как можно сохранить свой ssh-ключ на аппаратном токене fido2

Процитируем официальную документацию OpenSSH (в нашем переводе):

FIDO/U2F OpenSSH ключи состоят из двух частей: key handle, которая хранится в файле на диске, и приватный ключ, уникальный для каждого FIDO/U2F аппаратного токена, неизвлекаемый из него. Токен соединяет эти две части в момент аутентификации для получения реального ключа, который затем используется (для подписи запроса аутентификации).

Для ключей, которые нужно переносить между машинами, может стать проблемой то, что нужно копировать файл с приватным ключом. Чтобы избежать этого, токены, реализующие более новый стандарт FIDO2, поддерживают так называемые резидентные ключи. Это позволяет извлечь key handle из аппаратного ключа.

Итак, если у вас есть FIDO2-совместимый токен (в нашем случае это Yubikey 5), вы можете использовать ssh-keygen с параметром -O resident при генерации пары ключей SSH. В дальнейшем вы сможете извлечь ваши SSH-ключи из токена и записать на диск в виде файлов.

Команда целиком может выглядеть примерно так:

ssh-keygen -t ecdsa-sk -O resident -C “yubi-8945”

Этот подход позволяет вам быть уверенным что ваши SSH-ключи у вас с собой всегда, когда с собой ваш Yubikey или другой аппаратный токен. Вам не нужно беспокоиться о копировании приватных и публичных SSH-ключей (в виде файлов) между разными машинами. Это довольно удобно, но нужно учитывать и связанные с этим риски.

Итак, если вам нужно начать работу в новом окружении (на новой машине), достаточно подключить ваш Yubikey и запустить команду

Эта команда извлечет все записанные SSH-ключи (как приватные, так и публичные!) и сохранит в виде файлов на диске.

Во-первых, если вы решите хранить свои SSH-ключи на токене, необходимо защитить его с помощью PIN-кода. Иначе любой, кто получит доступ к токену, сможет использовать и ваши SSH-ключи.

Для ключей Yubikey можно использовать официальное приложение Yubikey Manager.

Если FIDO2 PIN установлен, любой, кто попытается извлечь SSH-ключи из вашего токена, должен будет ввести код. Мы настоятельно рекомендуем установить PIN, если вы планируете воспользоваться функцией резидентных SSH-ключей.

Во-вторых, обратите внимание, что когда вы извлекаете SSH-ключи из вашего токена с помощью команды ssh-keygen -K, файлы приватных ключей на диске не будут защищены парольной фразой! Даже если вы устанавливали пароль при генерации ключа, при извлечении из аппаратного токена файлы будут в открытом виде.

Конфигурация тестового стенда

Соберем тестовый стенд с конфигурацией, типовой для машин, участвующих в электронном документообороте (ЭДО):

- ОС MS Windows 7 SP1

- Драйверы Рутокен для Windows (x86 и x64). Версия: v.4.1.0.0 от 20.06.2022, WHQL-certified

- Единый Клиент JaCarta и JaCarta SecurLogon. Версия 2.9.0 сборка 1531

- КриптоАРМ Стандарт Плюс 5. Версия 5.2.0.8847.

Для тестирования будут использоваться токены с неизвлекамым ключом:

- Рутокен ЭЦП. Версия 19.02.14.00 (02)

- JaCarta ГОСТ. Номер модели JC001-2.F09 v2.1

Функциональный ключевой носитель (ФКН)

Это активный носитель, дополнительно имеющий реализацию протокола SESPAKE для построения защищенного канала между криптопровайдером и токеном.

Пример такого устройства — Рутокен ЭЦП 3. 0 3100, который также поддерживает активный и пассивный режимы.

Настройки клиентской машины

Для начала проверим версию SSH, запустив ssh -V в терминале.

В нашем случае была установлена версия 8. Не проблема — 8. 2 доступна для установки через Homebrew.

Итак, запускаем в своем терминале:

brew install openssh

После установки на всякий случай убедимся, что версия теперь та, которая нам нужна:

Вывод должен быть примерно такой:

OpenSSH_8. 2p1, OpenSSL 1. 1f 31 Mar 2020

Далее можно переходить к генерированию новой пары SSH-ключей с использованием аппаратного токена U2F.

По информации с официального сайта, для поддержки FIDO-токенов в OpenSSH появились два новых типа публичных ключей: «ecdsa-sk» и «ed25519-sk» (-sk означает Security Key). Стоит отметить, что первый тип должен поддерживаться любыми U2F-токенами, а второй — не обязательно.

Теперь вставим Yubikey в ноутбук и запустим следующую команду в терминале:

ssh-keygen -t ecdsa-sk -C “yubi-8945”

Как получить и ввести ключ КриптоПро 4. 0 9944, если программа уже установлена

В списках дистрибутивов нужно выбрать подходящую компоненту для ОС, ознакомиться и принять лицензионное соглашение, запустить процесс установки. На этапе ввода серийного номера заполнить только поля: имя пользователя и название организации.

Далее указать параметры установки, подтвердить действие и завершить процесс.

По истечении пробного периода пользователю придется приобрести ключ КриптоПро 4. 0 9944. В случае, когда программа уже установлена, а ключ куплен позднее, активировать разрешение можно, выполнив описанные далее действия.

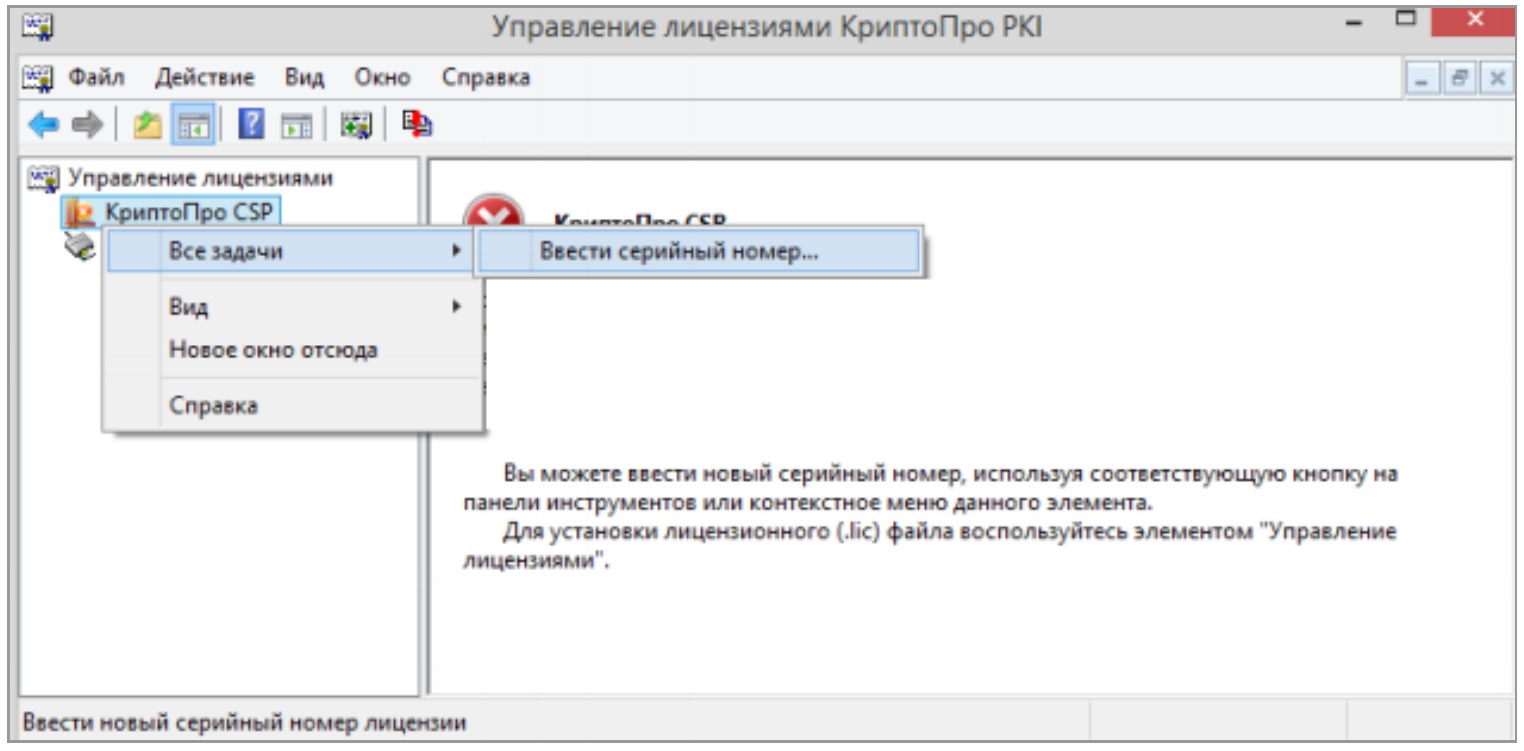

1 способ

Если номер ключа уже есть, то открыть «Пуск», найти меню «Программы» — «КриптоПро» — «Крипто Про PKI». В диалоговом окне консоли двойным нажатием левой кнопки мыши открыть пункт «Управление лицензиями» в списке найти «КриптоПро CSP», кликнуть левой кнопкой и в выпадающем меню выбрать пункт «Все задачи» — «Ввести серийный номер».

Появится окно, где в соответствующем поле нужно указать ключ.

2 способ

Если пользователю предоставлено разрешение в виде файла формата. lic, то следует открыть по описанному выше пути меню управления лицензиями и выбрать: «Установить лицензионный файл». Система выведет окно, в котором будут указаны данные лицензии. Проверить их или возможности обновления также можно на сайте КриптоПро.

Когда во время ввода ключа появляется сообщение об ошибке, нужно проверить, совпадает ли версия установленного ПО с версией, для которой предоставлен ключ.

Также нужно верифицировать корректность введенных символов, так как в серийном номере могут быть только латинские буквенные значения, за исключением «О», и цифры. Если проблема не решена, нужно обратиться в службу технической поддержки.

Подберем электронную подпись для вашего бизнеса за 5 минут!

По-новому взглянем на наш тестовый стенд

В качестве одного из ключевых носителей использовался Рутокен ЭЦП. Через «Панель управления Рутокен» о нем можно получить следующую информацию:

В последней строке указана фраза «Поддержка КриптоПРО ФКН: Нет», а это значит, что на токене нет апплета, с которым умеет работать СКЗИ КриптоПРО CSP. Таким образом, реализация технологии ФКН с использованием СКЗИ и токенов, описанных в конфигурации тестового стенда, невозможна.

Аналогичная ситуация и с JaCarta ГОСТ. Более того, СКЗИ КриптоПРО CSP, по крайней мере та версия, которая использовалась в тестовом стенде, использует данные ключевые носители как «обычные токены», которые, в свою очередь, являются просто носителями ключа.

Это утверждение очень просто подтвердить. Для этого надо поставить СКЗИ КриптоПРО CSP на чистую машину без драйверов от токенов и подключить токен JaCarta ГОСТ. ОС Windows 7 обнаружит токен JaCarta ГОСТ как «Устройство чтения смарт-карт Microsoft Usbccid (WUDF)». теперь можно попробовать создать ключ на токене и скопировать его в реестр компьютера. Весь функционал СКЗИ успешно отработает.

Нас интересуют атрибуты извлекаемости закрытого ключа.

Это прежде атрибут CKA_SENSITIVE, отвечающий за возможность получения значения закрытого ключа. Если значение атрибута CKA_SENSITIVE установлено в CK_TRUE, то закрытый ключ не может быть извлечен из токена в открытом виде. Второй атрибут CKA_EXTRACTABLE позволяет получать закрытый ключ в зашифрованном виде. Для этого его необходимо установить CK_TRUE.

Установка атрибута CKA_SENSITIVE в CK_TRUE, а атрибута CKA_EXTRACTABLE в CK_FALSE при генерации ключевой пары делает закрытый ключ абсолютно неизвлекаемым. Возможность определять является ли ключ экспортабельным имеется в браузере Redfox:

Кто-то скажет, — а что если изменить значения этих атрибутов. Как правило этого сделать нельзя, защиту понизить нельзя, также как «нельзя понижать градус». Точно также можно сделать неизвлекаемым закрытый ключ после его импорта на токен (если конечно токен/смарткарта разрешают импорт).

В последнем случае (при импорте) следует иметь в виду, что хотя закрытый ключ и стал неизвлекаемым, он появился со стороны (например, из PKCS#12), и гарантии, что нет еще где-то его дубликата нету.

Убедиться, что на токен/смарткарте находятся полноценные объекты PKCS#11 (CKO_PRIVATE_KEY, CKO_PUBLIC_KEY, CKO_CERTIFICATE), которые участвуют в криптографических операциях на самом токене удобно с помощью доступной для свободного скачивания утилиты p11conf:

Как создать закрытый ключ?

Если вы не смогли найти ваш закрытый ключ SSL или еще не создали его, вам нужно будет это сделать, если вы хотите получить SSL сертификат. Как правило закрытый ключ нужно создавать на сервере, на котором вы планируете установить сертификат. При этом его нужно создать перед тем, как генерировать CSR-запрос или же вместе с ним, если ваше устройство это позволяет. Некоторые программы автоматизируют эти задачи, что значительно ускоряет весь процесс. Чтобы выпустить SSL сертификат, сертификационный центр «подписывает» ваш CSR-запрос, именно поэтому при оформлении сертификата, с Вами будут говорить именно о генерации CSR запроса на получение SSL сертификата, а не о создании приватного ключа. Здесть вам важно понимать, что создание CSR запроса подразумевает и создание приватного ключа. Определенному CSR запросу соответствует только один приватный ключ. Поэтому, если вы утеряли закрытый ключ (не сохранили его или случайно удалили), необходимо инициировать перевыпуск SSL сертификата с новым приватным ключом. Для этого, соответственно, необходимо создать новый CSR запрос. Поставщики SSL-сертификатов, должны предоставлять информацию о генерации приватного ключа и CSR-запроса. Инструкции, по созданию CSR-запроса и приватного ключа вы можете найти на нашем сайте. Вы также можете использовать сервис для создания приватного ключа и CSR-запроса на нашем сайте. Для этого необходимо заполнить соответствующие поля в формуляре на латинице по примеру, как показано на изображении: В поле страна важно указать сокращенное название страны прописными буквами. Далее следует заполнить город и область, в которых вы проживаете или в которых зарегистрирована ваша организация, если сертификат заказываете как юридическое лицо. Если вы заказываете OV SSL сертификат с проверкой компании или еще более надежный EV SSL сертификат с расширенной проверкой, важно, чтобы заполненные данные совпадали с информацией в регистрационных документах вашей фирмы. Если заказываете простой сертификат, это не настолько важно, главное – не оставлять пустых полей. Также при заполнении формы лучше не использовать специальных символов, так как не все центры сертификации принимают содержащие их CSR запросы. В поле “Доменное имя” введите домен, для которого вы оформляете SSL сертификат. Если вы заказали Wildcard SSL сертификат с поддержкой поддоменов, в этом поле следует указать домен со звездочкой вначале, например, *. emaro-ssl. После заполнения всех полей создается CSR запрос и ваш приватный ключ, которые выглядят следующим образом: Очень важно на данном этапе сохранить ваш закрытый ключ, так как в целях обеспечения конфиденциальности он не сохраняется на нашем сервере и восстановить его не будет возможности. Если вы не сохраните закрытый ключ SSL, нужно будет создавать новый CSR запрос и перевыпускать SSL сертификат, что мы делаем для наших клиентов бесплатно.

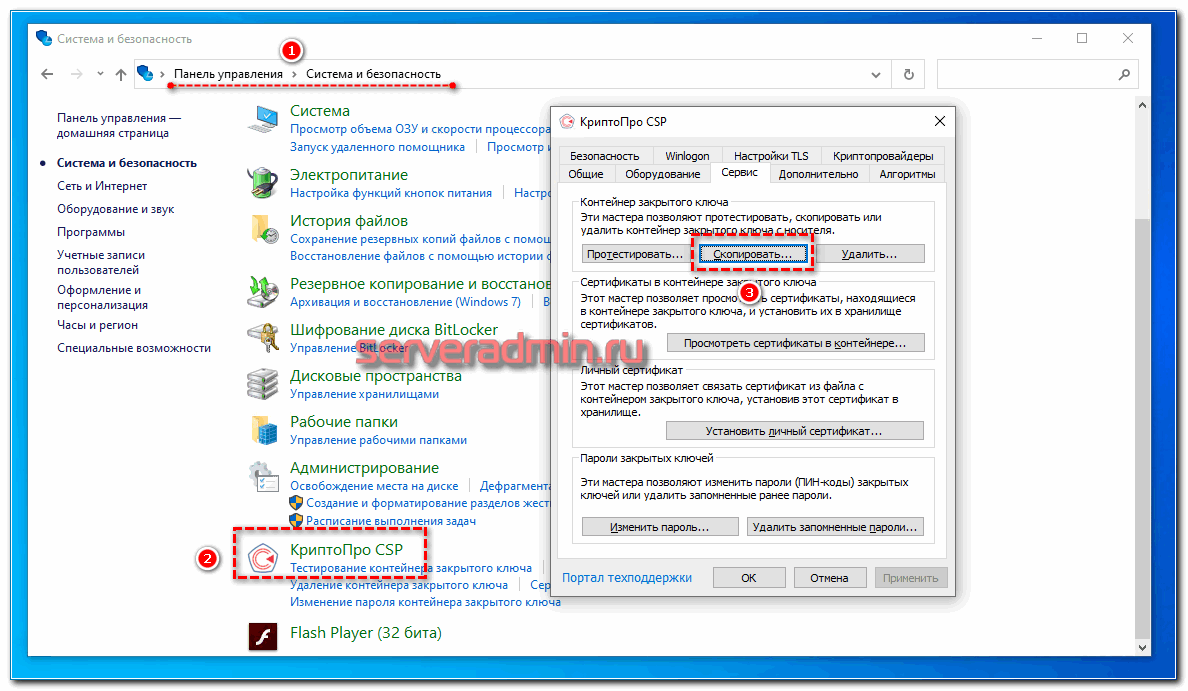

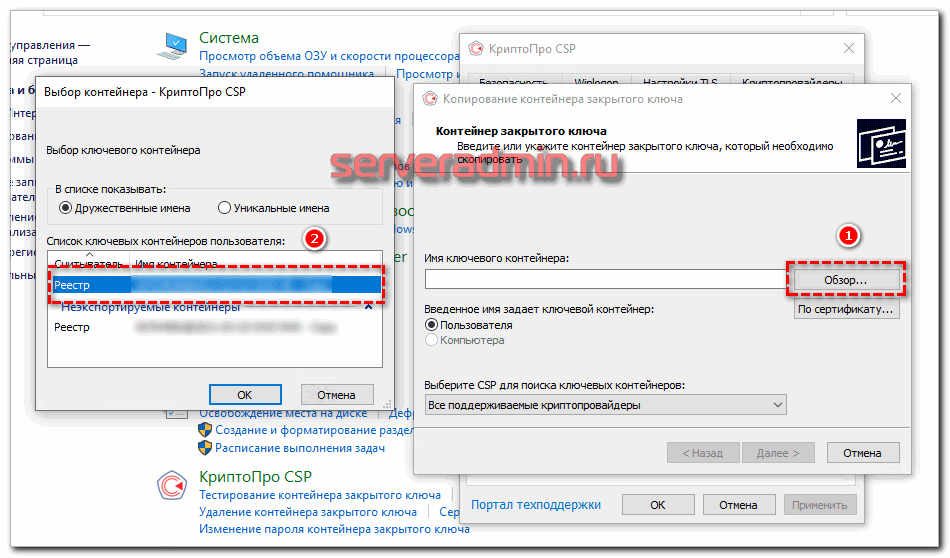

Копирование закрытого ключа через оснастку КриптоПро

Для того, чтобы скопировать контейнер для хранения закрытого ключа сертификата штатным средством, необходимо в Панели управления открыть оснастку CryptoPro, перейти в раздел Сервис и нажать Скопировать.

Далее вы выбираете текущий контейнер, который хотите скопировать. Это может быть либо токен, либо реестр компьютера. Затем новое имя и новое расположение контейнера. Опять же, это может быть как реестр, так и другой токен.

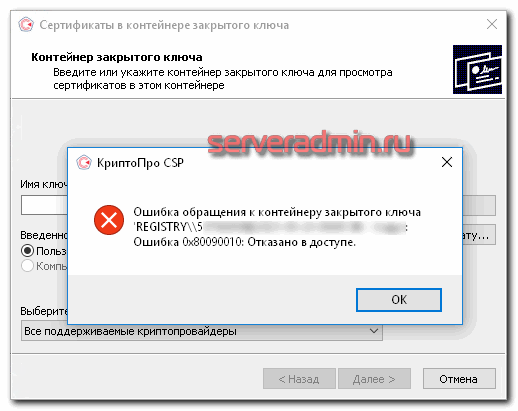

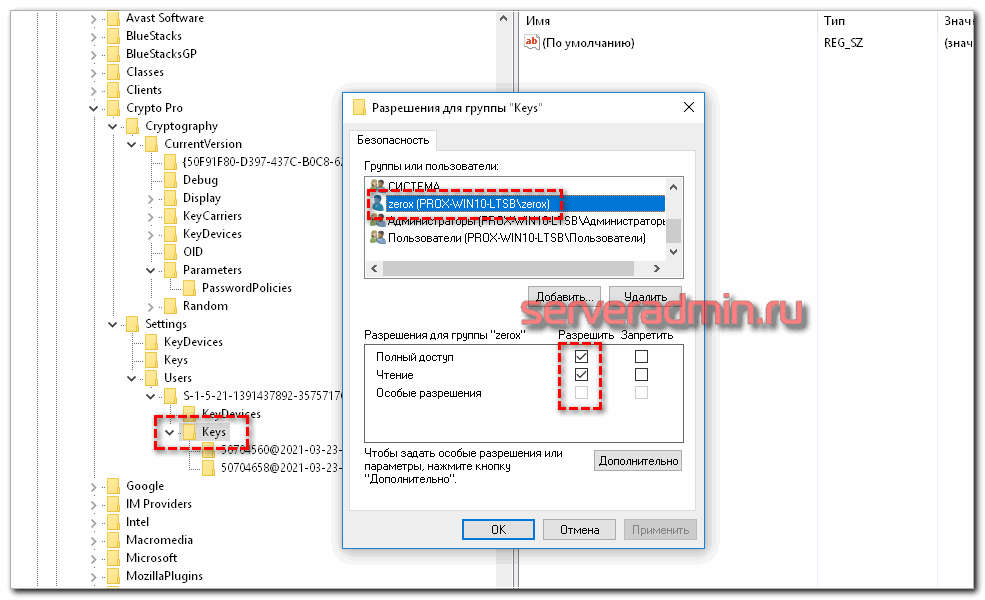

КриптоПро CSP ошибка 0x80090010 Отказано в доступе

Иногда после переноса контейнеров закрытых ключей через экспорт – импорт ветки реестра с ключами можно увидеть ошибку доступа к контейнерам. Вроде бы все на месте, ключи есть в реестре. Их можно увидеть в останстке CryptoPro, но не получается прочитать. При попытке это сделать возникает ошибка:

Ошибка обращения к контейнеру закрытого ключа. Ошибка 0x80090010: Отказано в доступе. Связано это с тем, что у текущего пользователя, под которым вы хотите получить доступ к контейнеру, нет полных прав на ветку реестра с хранящимися ключами. Исправить это просто. Переходите в редактор реестра и выставляйте полные права к ветке Keys для текущего пользователя.

Убедитесь так же, что новые права наследовались на дочерние ветки с самими ключами. Обычно это так, но перепроверить на всякий случай непомешает. После этого ошибка с доступом к контейнеру закрытого ключа исчезнет.

- СКЗИ КриптоПро CSP версии 4.0 и новее. При генерации нужно выбрать “режим CSP”. Ключи будут созданы в защищённой памяти любой из моделей Рутокен.

- СКЗИ VipNet CSP или Signal-COM CSP, режим выбирать не надо: извлекаемые ключи будут созданы на пассивных ключевых носителях.

Конфигурация сервера

Как вы помните, в качестве сервера у нас виртуальный сервер от ATLEX с предустановленной Ubuntu 20. 04 LTS. Мы предполагаем, что наш сервер доступен по SSH и некоторая его предварительная настройка уже произведена (например, добавлен пользователь с правами sudo, запрещен доступ рутом по SSH, запрещен доступ через SSH по паролям и разрешен только по публичным ключам). Хотя такая настройка и необязательно для этой статьи, мы рекомендуем произвести ее в целях безопасности.

Ок, теперь давайте зайдем на сервер по SSH и для начала проверим версию ОС и пакета SSH.

$ cat /etc/issue

Ubuntu 20. 04 LTS n l

(все верно, у нас установлена Ubuntu 20. 04 LTS)

~$ ssh -V

OpenSSH_8. 2p1 Ubuntu-4, OpenSSL 1. 1f 31 Mar 2020

(и у нас нужная версия SSH, ничего дополнительно устанавливать или апгрейдить не нужно).

Как и в случае с обычными SSH-ключами, нам нужно добавить публичный ключ на сервер. Это можно сделать разными способами, выберем самый простой. На клиентской машине нужно открыть файл. pub, который мы сгенерировали в предыдущем разделе, в текстовом редакторе и скопировать его содержимое. В нашем случае оно выглядит примерно так:

Методика тестирования

Смоделируем типовой процесс подготовки Администратором информационной безопасности ключевых документов для организации ЭДО:

- генерируется контейнер закрытого ключа и запрос на сертификат открытого ключа;

- после прохождения в удостоверяющем центре процедуры сертификации из запроса получается сертификат;

- сертификат в совокупности с контейнером закрытого ключа образует готовую для использования ключевую информацию. Данную ключевую информацию, записанную на носителе, будем называть исходным ключевым документом;

- с исходного ключевого документа изготавливаются копии, которые записываются на отчуждаемые носители (далее будем называть их рабочими ключевыми документами) и передаются уполномоченным пользователям;

- после изготовления необходимого количества рабочих ключевых документовисходный ключевой документ уничтожается или депонируется на хранение в орган криптографической защиты информации.

В нашем случае мы не будем пользоваться услугами центров сертификации, а сгенерируем ключевой контейнер с самоподписанным сертификатом и разместим его в реестре компьютера (АРМа генерации ключевой информации), это и будет исходный ключевой документ.

Затем скопируем ключевую информацию на Рутокен ЭЦП и JaCarta ГОСТ, изготовив рабочие ключевые документы. После этого уничтожим исходный ключевой документ, удалив из реестра ключевой контейнер. И, наконец, попробуем скопировать ключевую информацию с рабочих ключевых документов обратно в реестр.

Установка контейнера КриптоПро

Для установки контейнера должен быть установлен и верифицирован сертификат в Личном Хранилище/Кабинете. После это нужно выполнить действия, описанные выше.

Для самостоятельного создания ключевого контейнера одним из вариантов будет создание тестового варианта на сайте тестового Удостоверяющего Центра. Здесь можно получить сертификат открытого ключа проверки ЭП. Для этого необходимо будет создать открытый и закрытый ключи и данные подтверждающие связь сертификата и его владельца.

Проведение тестирования

Создадим исходный ключевой документ.

Сформируем рабочие ключевые документы.

Скопируем ключевую информацию из рабочих ключевых документов

Как мы видим, ключевая информация успешно скопирована или, другим языком, извлечена из токенов с неизвлекаемым ключом. Получается, что производители токенов и СКЗИ врут? На самом деле нет, и ситуация сложнее, чем кажется на первый взгляд. Исследуем матчасть по токенам.

Тест на практике

Прежде всего, нам нужен пакет OpenSSH версии 8. 2 на клиентской и серверной машинах. И здесь кроется основная проблема с этим решением на момент написания этого материала (май 2020). Поскольку 8. 2 — это новейшая версия, выпущенная в феврале 2020 года, во многих ОС пока еще используются предыдущие версии.

Хорошая новость в том, что эта ситуация естественным образом будет улучшаться с течением времени, и все больше ОС будут добавлять поддержку нужной нам версии. Однако мы очень хотели испытать этот функционал на практике и поэтому нашли сочетание клиентских и серверных ОС для нашего практического теста.

По состоянию на май 2020 только несколько популярных дистрибутивов Linux имеют версию OpenSSH 8. 2 в своих репозиториях. Среди них Fedora 32, Ubuntu 20. 04 LTS и Kali Linux.

Сертификация устройств

Немного о сертификации ключевых носителей.

Для того, чтобы электронная подпись юридически считалась квалифицированной, средство криптографической защиты информации (СКЗИ), с помощью которого производится генерация ключей и последующая работа с ключами ЭП, должно быть сертифицировано в ФСБ России.

Чтобы проще было запомнить:

- ФСТЭК России сертифицирует средство защиты информации (устройство).

- ФСБ России сертифицирует средство криптографической защиты информации (СКЗИ).

Таким образом, в случае с извлекаемыми ключами, сгенерированными с помощью программного СКЗИ, в ФСБ России должен быть сертифицирован именно программный ГОСТ-криптопровайдер. А пассивный носитель Рутокен должен быть сертифицирован во ФСТЭК России.

В случае с неизвлекаемыми ключами на активном или ФКН-носителе, так как при генерации ключей используется аппаратная криптография, сертифицированным в ФСБ России должен сам носитель.

Доступ к закрытому ключу

Для доступа к ключевому контейнеру при работе с любыми защищенными ключевыми носителями обязательно требуется ввести правильный PIN-код Пользователя. PIN-код может не быть длинным и сложным – это компенсируется требованием физического владения устройством и ограничениями на перебор PIN-кода. После определенного количества неудачных попыток ввода PIN-кода доступ к содержимому токена или смарт-карты блокируется. Это защищает от случайного подбора PIN-кода. Очень важно установить уникальный PIN-код, который будет сложно подобрать.

Теперь поговорим о том, какие бывают ключевые носители.