- Просмотр сертификатов и других сущностей, хранящихся в файлах

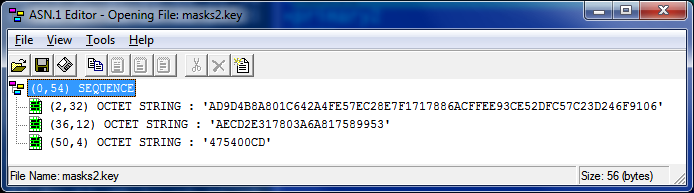

- Файл masks. key

- Шифрование/расшифрование данных и/или файлов в формате CMS

- Шифрование данных на клиенте для сервера

- Расшифрование данных, полученных с сервера, на клиенте

- Доступ к объектам токена pkcs#11

- Сборка утилиты конвертирования ключа

- Компиляция OpenSSL библиотеки

- Компиляция privkey

- Формирование файла закрытого ключа private. key

- Пользуемся закрытым ключом private. key для подписывания файла file. txt

- Проверяем подпись

- Как добавить корневой сертификат в доверенные в linux на уровне системы

- Инструменты КриптоПро

- Ссылки

- КриптоПро CSP

- Как пользоваться openssl (команды openssl)

- Электронная подпись данных и/или файлов в формате CMS

- Шифрование файлов и данных с gpg

- С помощью команды smime

- Как узнать кодировку csv файла

- 4 ответов

- Как проверить кодировку файла CSV

- Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

- Подключение в коде

- Поиск сертификата

- Формирование подписи

- Проверка подписи

- Строгая аутентификация на портале

Просмотр сертификатов и других сущностей, хранящихся в файлах

В пакете OpenSSL присутствует одна

, первым параметром в которой задается собственно команда (Standard commands), которую необходимо выполнить:

Как можно заметить, при выполнении команды openssl help, помимо собственно перечня команд, выводится список поддерживаемых хэш-алгоритмов и алгоритмов шифрования (в их перечень включены и функции сжатия и работы с base64).

Для просмотра сертификата (x509), запроса (req) или списка отозванных сертификатов (crl) достаточно выполнить команду следующего вида:

openssl x509[|req|crl] [-nameopt utf8] -inform PEM|DER -noout -in <имя файла>.

Например, команда:

$openssl x509 -text -nameopt utf8 -inform PEM -noout -in cert.pemотобразит на экране компьютера содержимое сертификата в техтовом виде (x509 -text), хранящегося в файле cert.pem ( -in cert.pem) в кодировке PEM (base64) (-inform PEM) и содержащего символы в кодировке utf-8 (-nameopt utf8). При этом сам сертификат в кодировке PEM на экран выводиться не будет (-noout).

В пакете NSS аналогичные действия выполняет утилита pp.

Утилита pp — это утилита элегантной печати (Pretty Print) файла, содержащего ASN.1 структуру в DER или PEM-кодировке:

Usage: pp [-t type] [-a] [-i input] [-o output] [-w] [-u], где type:

Отметим еще один тип, который применяется к сертификатам, ci (certificate-identity). Этот тип позволяет получить из сертификата идентифицирующую его информацию, такую как subject (владелец), issuer (издатель), serial number (серийный номер), fingerprint (отпечатки по SHA-1 и SHA-256). Аналогичные параметры есть и у утилиты openssl для x509.

По умолчанию предполагается, что все объекты находятся в DER-кодировке. Если же объекты находятся в PEM-кодировке, то необходимо задать параметр “-a” (аналог параметра “-inform PEM” для утилиты openssl). И еще один параметр “-u” задается, если в объекте содержатся символы в кодировке UTF-8. Напомним, что аналогичный параметр есть и у утилиты openssl — “-nameopt utf8”.

В пакете NSS есть и утилита для просмотра ASN.1-структыры объекта, аналог утилиты openssl asn1.parse. Это утилита derdump:

$derdump -i <просматриваемый файл> [-o <выходной файл>]Из самого названия утилиты следует, что она работает с файлами в DER-кодировке. Но это не страшно. В состав пакета входят две утилиты, которые конвертируют файлы из PEM/BASE64-кодировки в DER-кодировку и обратно. Это утилиты atob и btoa.

Например, для конвертации сертификата из PEM-формата в DER-формат в OpenSSL надо выполнить следующую команду:

$openssl x509 -inform der -in CERT.der -out CERT.pem В NSS это будет выглядеть так:

$btoa -in CERT.der -out CERT.pem -w "CERTIFICATE"Параметр “-w” указывает, какой текст включить в начало выходного файла и конец. В данном случае “-w CERTIFICATE” приведет к появлению стандартного для PEM-формата в OpenSSL заголовка и концевика:

-----BEGIN CERTIFICATE-----

<тело сертификата в кодировке BASE64>

-----END CERTIFICATE----- И OpenSSL и NSS могут работать с контейнерами pkcs#12. И они оба позволяют не только создавать, но и просмотривать содержимое контейнера pkcs12. Но, при использовании утилиты openssl требуется сначала разобрать контейнер и сохранить сертификаты из контейнера в отдельных файлах.

pk12util -l <файл с контейнером pkcs12> [-W <пароль к контейнеру pkcs12>] [-d <каталог хранилища NSS>] [-h <токен>]

Например:

Утилита удобная, но без ложки дегтя не обошлось. Ложка дегтя состоит в том, что русские буквы, вернее, UTF-8 кодировка отображается в виде точек (…..). И если у утилиты pp есть параметр -u (присутствует кодировка utf-8), то здесь про нее забыли (мы еще раз столкнемся с этим при рассмотрении утилиты certutil).

PRIntn

P12U_ListPKCS12File(char *in_file, PK11SlotInfo *slot,

secuPWData *slotPw, secuPWData *p12FilePw)

{

SEC_PKCS12DecoderContext *p12dcx = NULL;

SECItem uniPwitem = { 0 };

SECStatus rv = SECFailure;

const SEC_PKCS12DecoderItem *dip;

/*Вызов функции для отображения UTF-8*/

SECU_EnableUtf8Display(PR_TRUE);

. . . . .

}После этого проблем с русскими буквами не будет.

$ pk12util -l 1000.p12 -d “.” -W 01234567

Certificate(has private key):

Data:

Version: 3 (0x2)

Serial Number: 4096 (0x1000)

Signature Algorithm: PKCS #1 SHA-256 With RSA Encryption

Issuer: «[email protected],OGRN=1111111111111,INN=222222222222,CN=Удос

товеряюший Центр,OU=Отдел Удостоверя

юший Центр,O=Удостоверяюший Центр,STR

EET=»ул. Хавровская, д. 0″,L=Хабраград,ST=М

осковская область,C=RU”

Validity:

Not Before: Tue Jul 07 08:40:14 2020

Not After: Fri Aug 06 08:40:14 2021

Subject: «[email protected],CN=Тестовый сертификат»

Subject Public Key Info:

Public Key Algorithm: PKCS #1 RSA Encryption

RSA Public Key:

Modulus:

9a:9f:6c:60:94:f7:ec:f7:94:b3:51:01:e2:1a:c5:25:

28:bb:02:77:49:52:4d:99:8a:6e:26:12:55:8f:71:34:

04:da:39:24:f9:b4:6b:d0:0a:42:27:1b:b2:d7:9b:d9:

c3:76:b0:e0:1c:7c:21:ce:79:9f:d5:2b:17:63:cb:94:

5b:d9:b2:53:ff:b9:bf:4f:3d:cf:b7:8d:8a:37:ba:02:

8c:da:d2:0d:fd:46:5b:45:1d:95:64:07:6e:fa:88:0d:

a4:bd:b3:4a:ed:99:f1:fd:73:c5:b6:05:a0:e5:ee:6b:

c3:83:5b:d0:64:05:77:6a:18:d8:c8:28:a1:d0:06:41:

23:0d:bb:87:8a:77:14:fb:6c:5d:af:db:2b:0b:11:a3:

16:1b:2b:05:18:26:a9:b5:00:4a:40:da:b3:05:aa:2a:

67:c0:18:0d:03:f7:d2:b9:ba:7c:36:f9:95:2e:56:81:

a3:09:99:5e:20:10:95:38:10:c9:c1:6f:c3:6c:a6:1b:

78:51:c6:e4:4f:11:bc:c0:22:4b:ca:59:16:f2:45:95:

0d:fd:7b:46:cf:c7:ac:1c:3d:d7:26:fc:ad:80:3e:2c:

21:93:29:32:a6:79:e2:a8:c6:e9:5e:45:34:d3:38:57:

8f:cd:95:5e:91:09:84:34:21:d2:16:29:69:75:4d:a3

Exponent: 65537 (0x10001)

Signed Extensions:

Name: Certificate Basic Constraints

Critical: True

Data: Is not a CA.

Name: Certificate Key UsageUsages: Digital SignatureKey EnciphermentKey Agreement

Name: Certificate TypeData:

Name: Extended Key UsageTLS Web Client Authentication CertificateE-Mail Protection Certificate

Name: Certificate Subject Key IDData:26:a1:b3:98:1c:fe:62:ba:23:81:96:37:3f:08:bd:70:d6:f2:b1:46

Name: Certificate Authority Key Identifier

Key ID:

0a:b6:f6:87:64:1d:8e:b3:63:08:29:9f:21:59:ad:47:

d8:ea:07:f4

Issuer:

Directory Name: «[email protected],OGRN=1111111111111,INN=22222222

2222,CN=Удостоверяюший Центр,OU=Отд

ел Удостоверяюший Центр,O=Удост

оверяюший Центр,STREET=»ул. Хавровс

кая, д. 0″,L=Хабраград,ST=Московска

я область,C=RU”

Serial Number:

00:a2:9b:22:32:3e:a7:3d:d8

Name: Certificate Subject Alt Name

RFC822 Name: «[email protected]»

Name: Certificate Issuer Alt Name

Error: Parsing extension: Certificate extension value is invalid.

Data: Sequence {

}

Signature Algorithm: PKCS #1 SHA-256 With RSA EncryptionSignature:2f:75:7e:71:9e:15:5c:97:fe:a2:e1:2a:52:39:56:55:e0:62:60:bc:5f:6d:c2:b6:ec:cd:8b:10:b3:b1:3f:e5:d6:d1:5f:a5:fa:61:c1:ce:3e:db:6a:2f:b2:13:46:8d:67:cf:18:09:61:97:01:45:bc:99:bb:0c:d6:0a:a3:03:87:0a:8e:10:3a:d5:e3:94:6d:4a:24:fa:c3:40:0b:43:c2:3b:00:56:06:c4:d2:fc:b2:7e:e9:00:e5:2f:4b:e2:3a:91:49:ce:f8:c3:60:ec:01:74:d8:1a:3b:af:e6:f6:91:db:c5:f1:d7:de:be:18:38:47:41:8a:e2:ef:80:91:10:54:41:ae:55:22:6f:d7:8c:fa:46:b6:b6:2a:ee:6a:0c:c9:03:18:af:4e:93:6c:61:f3:b4:78:0c:61:93:f1:d8:1b:00:c3:e5:29:9a:08:0a:f8:31:67:88:3d:c3:88:7a:60:c0:c4:52:94:25:56:e5:a3:df:7d:58:c5:df:9a:c7:22:7e:2c:f6:fb:2c:bf:b7:7f:c5:ca:2b:0f:8c:20:77:b9:1f:e0:62:5a:3d:d4:6f:12:ea:c8:51:67:a5:75:ad:e9:ac:9e:4e:2e:2d:34:80:e7:d8:64:f6:8f:2f:33:32:1f:8b:bc:9c:e8:77:4a:ee:7b:84:31:ec:28:e9:70Fingerprint (SHA-256):96:F4:A5:FA:6D:8A:F8:7E:A6:10:49:BD:43:34:C1:92:C6:7D:FF:63:41:8E:69:C0:AC:34:6B:CB:63:7B:56:31Fingerprint (SHA1):B6:91:9B:C6:7A:45:9C:92:FD:E7:C7:33:00:FA:91:DF:7D:5F:00:21

Friendly Name: Тестовый сертификат

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

00:a2:9b:22:32:3e:a7:3d:d8

Signature Algorithm: PKCS #1 SHA-256 With RSA Encryption

Issuer: «[email protected],OGRN=1111111111111,INN=222222222222,CN=Удос

товеряюший Центр,OU=Отдел Удостоверя

юший Центр,O=Удостоверяюший Центр,STR

EET=»ул. Хавровская, д. 0″,L=Хабраград,ST=М

осковская область,C=RU”

Validity:

Not Before: Tue Jul 07 08:08:11 2020

Not After: Fri Jul 05 08:08:11 2030

Subject: «[email protected],OGRN=1111111111111,INN=222222222222,CN=Удос

товеряюший Центр,OU=Отдел Удостоверя

юший Центр,O=Удостоверяюший Центр,STR

EET=»ул. Хавровская, д. 0″,L=Хабраград,ST=М

осковская область,C=RU”

Subject Public Key Info:

Public Key Algorithm: PKCS #1 RSA Encryption

RSA Public Key:

Modulus:

e7:08:ed:83:08:10:7b:48:56:37:8b:e2:4a:31:1a:7b:

0d:4e:d2:a2:67:d7:04:60:a0:09:db:06:64:21:01:4e:

0d:41:d8:61:15:c6:58:83:66:7e:6b:65:72:0d:2b:c3:

50:26:11:04:82:4b:1a:12:d0:dc:e1:13:1c:76:69:0f:

c2:59:e2:5d:60:6d:fe:8a:48:fa:8b:1e:05:07:34:6d:

8a:e3:76:23:42:9e:7b:64:0b:6a:fb:36:63:31:96:df:

ed:d3:e8:7c:6e:39:d4:7d:da:b8:f4:ec:53:57:60:f1:

d8:a4:3a:3f:3b:4a:63:6c:2a:55:90:21:15:23:4a:37:

21:31:a0:c4:bb:84:0d:96:18:3c:3b:ba:92:e3:e2:17:

56:e5:d9:8c:58:24:8a:a3:53:b6:4f:02:4d:30:a6:0f:

34:ad:20:cf:6f:03:ca:23:1e:d3:15:bc:80:09:d8:1e:

90:07:da:90:a9:34:9e:6e:ed:6b:10:b7:a1:a4:a9:b4:

04:ac:6a:40:d8:00:52:d6:6a:28:f2:8c:c6:84:81:8a:

cd:63:a6:53:82:d2:4e:11:ec:94:81:d7:9c:79:8a:30:

9c:40:75:4d:d9:88:0b:cc:a4:0c:5d:6d:23:a6:ac:56:

8c:49:d9:1f:2b:63:cb:50:fc:a3:e0:3e:35:4e:f4:03

Exponent: 65537 (0x10001)

Signed Extensions:

Name: Certificate Basic Constraints

Critical: True

Data: Is a CA with no maximum path length.

Name: Certificate Subject Key IDData:0a:b6:f6:87:64:1d:8e:b3:63:08:29:9f:21:59:ad:47:d8:ea:07:f4

Signature Algorithm: PKCS #1 SHA-256 With RSA EncryptionSignature:17:7d:29:dc:4d:6e:4c:99:7a:bc:b2:2a:a5:80:f9:5f:0c:60:00:2b:f3:f4:ef:19:d7:ed:56:07:5d:24:e1:b3:f6:43:e2:05:9b:75:ce:cd:cf:27:1e:1c:cd:d8:cc:43:77:16:04:7e:8a:dd:89:c4:b2:75:ae:f4:84:23:53:18:fe:be:c5:1d:40:55:aa:91:9f:f5:96:06:5d:07:22:a8:1c:b9:29:c4:49:2e:75:10:75:22:95:36:16:58:2f:77:f5:fa:6d:de:c4:67:ca:f3:e1:98:51:b4:ba:b7:2a:7f:06:db:33:5a:a6:bb:53:57:f4:18:93:16:9c:0e:43:d0:46:e6:84:55:bb:ff:68:fe:fa:32:d5:23:2a:d5:65:9b:d9:63:45:6b:53:71:64:dd:da:e1:40:fa:89:30:b1:73:8b:f8:7c:3c:2f:72:24:ad:e8:5c:07:89:2f:3a:0d:37:48:29:1f:0d:5f:9e:11:73:56:b8:d9:24:eb:2d:2e:18:c7:9b:90:62:09:20:61:75:b9:a1:9a:3f:99:34:8e:06:30:ce:7d:60:42:7d:e0:14:f2:88:f2:41:a0:46:4d:55:17:d4:c2:15:64:c9:3e:f5:cc:0a:41:f7:c0:d0:94:96:ea:64:e0:45:3a:e0:a3:d6:22:a9:d1:e3:c4:51:e8:96Fingerprint (SHA-256):F5:DF:15:79:5E:1E:41:84:96:8C:8C:CA:37:0C:A6:BB:C3:21:AE:3D:32:42:8C:63:C2:64:BA:0A:74:DC:37:F8Fingerprint (SHA1):CF:C6:B9:D4:3C:16:6F:31:91:2A:09:2F:FE:4C:57:89:0F:5A:F1:DB

Friendly Name: Удостоверяюший Центр

Key(shrouded):Friendly Name: Тестовый сертификат

Encryption algorithm: PKCS #12 V2 PBE With SHA-1 And 3KEY Triple DES-CBCParameters:Salt:c4:fa:4a:6a:4f:54:a1:7aIteration Count: 2048 (0x800)$

При создании контейнера PKCS#12 утилитой openssl мы воспользовались графической оболочной

Теперь самое время поговорить о хранилище NSS.

Файл masks. key

Содержит 32 байта маски ключа в формате Asn1, зашифрованного на ключе хранения pwd_key. Далее 12 байт «затравочной» информации для генерации ключа хранения pwd_key, если криптоконтейнер защищен паролем, то пароль также участвует в генерации ключа хранения.

Далее контрольная сумма (имитозащита) 4 байта. Контрольной информацией для простоты мы пользоваться не будем, общий контроль будет осуществляться путем генерации открытого ключа и сравнения первых 8 байт полученного ключа с соответствующим полем из файла header.key:

Шифрование/расшифрование данных и/или файлов в формате CMS

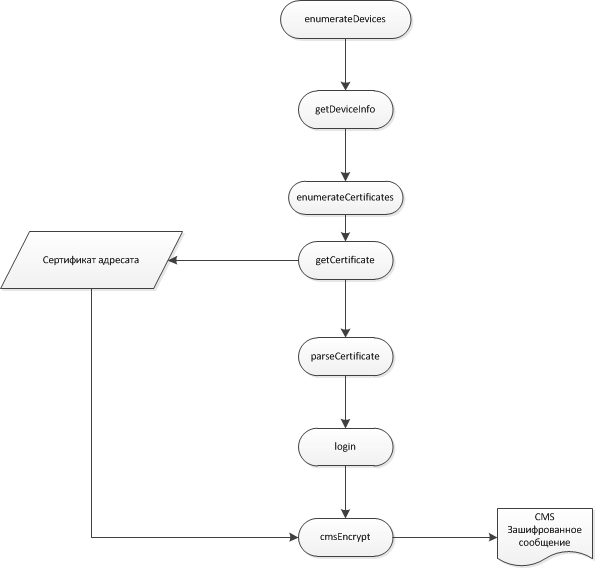

Шифрование данных на клиенте для сервера

Для того, чтобы обеспечить конфиденциальность обмена данными между клиентом и сервером в плагине предусмотрено шифрование/расшифрование данных. Данные шифруются в формате CMS. Для того, чтобы зашифровать данные в формате CMS, требуется сертификат открытого ключа «адресата». При этом расшифровать такое сообщение сможет только владелец закрытого ключа. При шифровании данных для сервера рекомендуется хранить сертификат сервера на Рутокен ЭЦП 2.0. Этот сертификат может быть записан на устройство при регистрации пользователя на портале. Для этого следует использовать функцию importCertificate, при этом в качестве параметра category следует передать CERT_CATEGORY_OTHER. Для использования в функции cmsEncrypt нужно получить тело сертификата по его дескриптору с помощью функции getCertificate. При этом дескриптор является уникальным и неизменным и может быть сохранен в учетной записи пользователя на сервере при импорте сертификата сервера. Для того, чтобы использовалось аппаратное шифрование по ГОСТ 28147-89, требуется установить опцию useHardwareEncryption в true. В противном случае будет использована быстрая программная реализация ГОСТ 28147-89.

Последовательность вызовов приведена на картинке:

var data = "some data"

var recipientsCertsInPem = [

String.raw`-----BEGIN CERTIFICATE-----

MIICEjCCAb+gAwIBAgIJAL+E0An4CJgVMAoGCCqFAwcBAQMCMHkxCzAJBgNVBAYT

AlJVMQ8wDQYDVQQIDAZSdXNzaWExDzANBgNVBAcMBk1vc2NvdzEXMBUGA1UECgwO

WkFPIEFrdGl2LVNvZnQxEDAOBgNVBAsMB1J1dG9rZW4xHTAbBgNVBAMMFFJ1dG9r

ZW4gVEVTVCBDQSBHT1NUMB4XDTIwMTAxOTE3MjIyN1oXDTIxMTAxOTE3MjIyN1ow

MjEMMAoGA1UEAwwDbWVtMQswCQYDVQQGEwJSVTEVMBMGA1UECAwM0JzQvtGB0LrQ

stCwMGYwHwYIKoUDBwEBAQEwEwYHKoUDAgIjAQYIKoUDBwEBAgIDQwAEQIyKtSP4

WYjewCNr52fNMYDVwFPIwWgWdOi+DpJ47pBn4g6rILdZfvkAfemMs7a74is+mPyg

401mjbZPhDXCRt2jajBoMAsGA1UdDwQEAwIGwDATBgNVHSUEDDAKBggrBgEFBQcD

BDATBgNVHSAEDDAKMAgGBiqFA2RxATAvBgUqhQNkbwQmDCTQodCa0JfQmCAi0KDR

g9GC0L7QutC10L0g0K3QptCfIDIuMCIwCgYIKoUDBwEBAwIDQQCJvbdPKR9QO4zP

Xs4SK/dhzNdNzYmyCOoi7qUBYc4laKwUnhV88ENR5+VDee05w+JMIIJFuelg/QN3

W/W6SC2v

-----END CERTIFICATE-----`

]

// вызывается метод Promise, который должен вернуть Id устройства

.then(function (rutokenHandle) {

var options = {};

return plugin.cmsEncrypt(rutokenHandle, "", recipientsCertsInPem, data, options);

})

.then(function(msg) {

alert(msg);

}, handleError)

Перед расшифрованием сообщение нужно обрамить PEM-заголовками “—–BEGIN PKCS7—–” и “—–END PKCS7—–“:

openssl cms -decrypt -binary -in message.cms -inform PEM -recip respondent.cer -inkey recipient.key -out drecipient.crt

recipient.crt — сертификат того, для кого зашифровано сообщение, recipient.key — ключ того, для кого зашифровано сообщение.

Расшифрование данных, полученных с сервера, на клиенте

Для расшифрования данных, полученных с сервера, предназначена функция cmsDecrypt. Так как сервер шифрует для клиента, используя его сертификат, то в качестве keyId должен быть передан дескриптор закрытого ключа клиента, соответствующий открытому ключу в сертификате. Этот дескриптор является уникальным и неизменным и потому может быть сохранен в учетной записи пользователя на сервере. Кроме того, дескриптор ключа пользователя может быть получен явным образом, путем вызова функции getKeyByCertificate.

openssl cms -encrypt -binary -gost28147-paramset_a-cfb -in data.file -out message.enc -outform PEM user.crt

// вызывается метод Promise. Переменные rutokenHandle и keyHandle должны быть во внешном блоке.

.then(function () {

var options = {};

return plugin.cmsDecrypt(rutokenHandle, keyHandle, cms, options);

})

.then(function(msg) {

alert(msg);

}, handleError)Доступ к объектам токена pkcs#11

Для доступа к объектам (ключи, сертификаты) токенов PKCS#11 служит утилита certutil. Отметим, что по своей функциональности утилита certutil не уступает утилите openssl. Для просмотра функциональности утилиты certutil достаточно выполнить команду:

$certutil -HНо нас сейчас интересует только

. Напомним, что при хранении на токене PKCS#11 и тем и другим, как правило, приписываются атрибуты CKA_ID и CKA_LABEL. Для просмотра списка сертификатов на том или ином токене необходимо выполнить следующую команду:

$certutil -L [-d <хранилище NSS>] [-h <метка токена>]В качестве метки токена может быть указана реальная метка токена или одно из ключевых слов — all или internal. В первом случае (метка токена all) перебираются все токены, подключенные к хранилищу NSS, а во втором случае (internal или «NSS Certificate DB») будет просматриваться внутренний токен хранилища «NSS Certificate DB».

Например, для получения списка сертификатов, находящихся на токене с меткой «LS11SW2021», модуль доступа к которому зарегистрирован в хранилище NSS “/home/a513/tmp/TEST_NSS” необходимо выполнить следующую команду:

$ certutil -L -d /home/a513/tmp/TEST_NSS -h "LS11SW2021"

Enter Password or Pin for "LS11SW2021":

Certificate Nickname Trust Attributes

SSL,S/MIME,JAR/XPI

LS11SW2021:TestCA_P11 u,u,u

LS11SW2021:clientnss from CryptoArmPKCS u,u,u

LS11SW2021:ТестШифр u,u,u

LS11SW2021:Thenderbird-60.3.0 from 32 u,u,u

LS11SW2021:Всесильный Хабр from УЦ 12_512 u,u,u

LS11SW2021:Text4Key u,u,u

LS11SW2021:KmailKleopatra от GnuPG-2001 u,u,u

LS11SW2021:setvernss from CryptoArmPKCS u,u,u

LS11SW2021:Ф И О from УЦ 12_512 u,u,u

LS11SW2021:Test 12 512 u,u,u

LS11SW2021:Kleopatra от GnuPG-2001 ,,

$Список сертификатов, находящихся на токене, выводится в две колонки. В первой колонке дается nicknamе сертификата, а во второй — атрибуты доверия этого сертификата.

Причем, если сертификат имеет закрытый ключ на токене, где он находится, то в этой колонке будет значение «u,u,u».

Если атрибуты не устанавливались, то в колонке будет значение “,,”.

Сертификаты с атрибутами доверия «u,u,u» (у них есть закрытый ключ) могут быть использованы для аутентификации или формирования электронной подписи.

Другие значения атрибутов доверия могут быть установлены для сертификатов, находящихся на встроенном токене «NSS Certificate DB». Но об этом позже.

Что же такое nickname сертификата в NSS?

Для внутреннего токена («NSS Certificate DB») метка токена в nickname может отсутствовать.

Если рассматривать механизмы токенов PKCS#11, то мы увидим, что операции генерации ключей, импорта сертификатов и ключей сами по себе не предусматривают установку значений атрибутов CKA_ID и CKA_LABEL. Это все перекладывается на разработчика прикладного ПО. Но, если вы используете утилиты NSS для работы с токенами, то оказывается, что они берут на себя эти хлопоты.

Для просмотра списка закрытых ключей используется следующая команда:

$certutil -K [-d <хранилиже NSS>] [-h <метка токена>]При этом распечатывается тип ключа, CKA_ID и CKA_LABEL ключа.

Но вернемся к сертификатам. Для просмотра сертификата, находящегося на токене, в текстовом виде достаточно выполнить команду:

$certutil -L [-d <хранилище NSS>] -n <nickname сертификата>Например:

certutil -L -d ‘/home/a513/tmp/TEST_NSS’ -n ‘NSS Certificate DB:Тестовый сертификат’

$ certutil -L -d “/home/a513/tmp/TEST_NSS” -n «NSS Certificate DB: Тестовый сертификат»

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 4096 (0x1000)

Signature Algorithm: PKCS #1 SHA-256 With RSA Encryption

Issuer: «[email protected],OGRN=1111111111111,INN=222222222222,CN=Удос

товеряюший Центр,OU=Отдел Удостоверя

юший Центр,O=Удостоверяюший Центр,STR

EET=»ул. Хавровская, д. 0″,L=Хабраград,ST=М

осковская область,C=RU”

Validity:

Not Before: Tue Jul 07 08:40:14 2020

Not After: Fri Aug 06 08:40:14 2021

Subject: «[email protected],CN=Тестовый сертификат»

Subject Public Key Info:

Public Key Algorithm: PKCS #1 RSA Encryption

RSA Public Key:

Modulus:

9a:9f:6c:60:94:f7:ec:f7:94:b3:51:01:e2:1a:c5:25:

28:bb:02:77:49:52:4d:99:8a:6e:26:12:55:8f:71:34:

04:da:39:24:f9:b4:6b:d0:0a:42:27:1b:b2:d7:9b:d9:

c3:76:b0:e0:1c:7c:21:ce:79:9f:d5:2b:17:63:cb:94:

5b:d9:b2:53:ff:b9:bf:4f:3d:cf:b7:8d:8a:37:ba:02:

8c:da:d2:0d:fd:46:5b:45:1d:95:64:07:6e:fa:88:0d:

a4:bd:b3:4a:ed:99:f1:fd:73:c5:b6:05:a0:e5:ee:6b:

c3:83:5b:d0:64:05:77:6a:18:d8:c8:28:a1:d0:06:41:

23:0d:bb:87:8a:77:14:fb:6c:5d:af:db:2b:0b:11:a3:

16:1b:2b:05:18:26:a9:b5:00:4a:40:da:b3:05:aa:2a:

67:c0:18:0d:03:f7:d2:b9:ba:7c:36:f9:95:2e:56:81:

a3:09:99:5e:20:10:95:38:10:c9:c1:6f:c3:6c:a6:1b:

78:51:c6:e4:4f:11:bc:c0:22:4b:ca:59:16:f2:45:95:

0d:fd:7b:46:cf:c7:ac:1c:3d:d7:26:fc:ad:80:3e:2c:

21:93:29:32:a6:79:e2:a8:c6:e9:5e:45:34:d3:38:57:

8f:cd:95:5e:91:09:84:34:21:d2:16:29:69:75:4d:a3

Exponent: 65537 (0x10001)

Signed Extensions:

Name: Certificate Basic Constraints

Critical: True

Data: Is not a CA.

Name: Certificate Key UsageUsages: Digital SignatureKey EnciphermentKey Agreement

Name: Certificate TypeData:

Name: Extended Key UsageTLS Web Client Authentication CertificateE-Mail Protection Certificate

Name: Certificate Subject Key IDData:26:a1:b3:98:1c:fe:62:ba:23:81:96:37:3f:08:bd:70:d6:f2:b1:46

Name: Certificate Authority Key Identifier

Key ID:

0a:b6:f6:87:64:1d:8e:b3:63:08:29:9f:21:59:ad:47:

d8:ea:07:f4

Issuer:

Directory Name: «[email protected],OGRN=1111111111111,INN=22222222

2222,CN=Удостоверяюший Центр,OU=Отд

ел Удостоверяюший Центр,O=Удост

оверяюший Центр,STREET=»ул. Хавровс

кая, д. 0″,L=Хабраград,ST=Московска

я область,C=RU”

Serial Number:

00:a2:9b:22:32:3e:a7:3d:d8

Name: Certificate Subject Alt Name

RFC822 Name: «[email protected]»

Name: Certificate Issuer Alt Name

Error: Parsing extension: Certificate extension value is invalid.

Data: Sequence {

}

Signature Algorithm: PKCS #1 SHA-256 With RSA EncryptionSignature:2f:75:7e:71:9e:15:5c:97:fe:a2:e1:2a:52:39:56:55:e0:62:60:bc:5f:6d:c2:b6:ec:cd:8b:10:b3:b1:3f:e5:d6:d1:5f:a5:fa:61:c1:ce:3e:db:6a:2f:b2:13:46:8d:67:cf:18:09:61:97:01:45:bc:99:bb:0c:d6:0a:a3:03:87:0a:8e:10:3a:d5:e3:94:6d:4a:24:fa:c3:40:0b:43:c2:3b:00:56:06:c4:d2:fc:b2:7e:e9:00:e5:2f:4b:e2:3a:91:49:ce:f8:c3:60:ec:01:74:d8:1a:3b:af:e6:f6:91:db:c5:f1:d7:de:be:18:38:47:41:8a:e2:ef:80:91:10:54:41:ae:55:22:6f:d7:8c:fa:46:b6:b6:2a:ee:6a:0c:c9:03:18:af:4e:93:6c:61:f3:b4:78:0c:61:93:f1:d8:1b:00:c3:e5:29:9a:08:0a:f8:31:67:88:3d:c3:88:7a:60:c0:c4:52:94:25:56:e5:a3:df:7d:58:c5:df:9a:c7:22:7e:2c:f6:fb:2c:bf:b7:7f:c5:ca:2b:0f:8c:20:77:b9:1f:e0:62:5a:3d:d4:6f:12:ea:c8:51:67:a5:75:ad:e9:ac:9e:4e:2e:2d:34:80:e7:d8:64:f6:8f:2f:33:32:1f:8b:bc:9c:e8:77:4a:ee:7b:84:31:ec:28:e9:70Fingerprint (SHA-256):96:F4:A5:FA:6D:8A:F8:7E:A6:10:49:BD:43:34:C1:92:C6:7D:FF:63:41:8E:69:C0:AC:34:6B:CB:63:7B:56:31Fingerprint (SHA1):B6:91:9B:C6:7A:45:9C:92:FD:E7:C7:33:00:FA:91:DF:7D:5F:00:21

Mozilla-CA-Policy: false (attribute missing)

Certificate Trust Flags:

SSL Flags:

User

Email Flags:

User

Object Signing Flags:

User

$

Сборка утилиты конвертирования ключа

Далее сборка исходников описана для Linux версии.

Версию для Windows можно скачать отсюда там же есть сертификаты и закрытый ключ для тестирования, для сборки потребуется бесплатный компилятор Borland C++ 5.5

Компиляция OpenSSL библиотеки

После скачивания и распаковки исходных текстов openssl в целевой директории выполняем команды:

./config

make

Получаем готовую библиотеку libcrypto.a в текущей директории.

Также потребуются заголовочные файлы из директорий engines/ccgost и include.

Компиляция privkey

gcc -o privkey -Iengines/ccgost -Iinclude privkey.c libcrypto.a -pthread -ldl

Формирование файла закрытого ключа private. key

./privkey /mnt/usbflash/lp-9a0fe.000

Тестовый закрытый ключ в криптоконтейнере lp-9a0fe.000, сертификат открытого ключа signer.cer и другие файлы для тестирования можно взять отсюда

Получаем результат работы:

-----BEGIN PRIVATE KEY-----

MEYCAQAwHAYGKoUDAgITMBIGByqFAwICJAAGByqFAwICHgEEIwIhAKzsrv/l1Uwk

uzph/LQN9mux0Jz0yaW21kOYEFv0Xyut

-----END PRIVATE KEY-----

Cохраняем в private.key

Пользуемся закрытым ключом private. key для подписывания файла file. txt

openssl cms -sign -inkey private.key -in file.txt -CAfile CA.cer -signer signer.cer -engine gost -out test.sign -outform DER -noattr -binary

Проверяем подпись

openssl cms -verify -content file.txt -in test.sign -CAfile CA.cer -signer signer.cer -engine gost -inform DER -noattr -binary

Все работает просто замечательно!

Спасибо за внимание. Это была моя первая статья на хабре.

Как добавить корневой сертификат в доверенные в linux на уровне системы

Сертификат с расширением .crt можно открыть двойным кликом и просмотреть его содержимое:

Если вы работаете в системе от обычного пользователя (не root), то кнопка «Импортировать» будет недоступна.

Чтобы разблокировать кнопку «Импортировать», выполните следующую команду:

sudo gcr-viewer /ПУТЬ/ДО/СЕРТИФИКАТА.crt

Например:

sudo gcr-viewer ./HackWareCA.crt

Данный способ может не сработать, поэтому рассмотрим, как добавить доверенные корневые центры сертификации в командной строке.

Суть метода очень проста:

- Добавить свой корневой CA сертификат в папку, предназначенную для таких сертификатов.

- Запустить программу для обновления общесистемного списка сертификатов.

Пути и команды в разных дистрибутивах Linux чуть различаются.

Просмотреть Subject всех корневых CA сертификатов можно уже знакомой командой:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crtДля демонстрации я добавлю сертификат с Common Name, включающим «HackWare», тогда для проверки, имеется ли сертификат с таким именем среди корневых CA, я могу использовать команду:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crt | grep -i HackWareДля добавления своего корневого CA в доверенные в Debian, Kali Linux, Linux Mint, Ubuntu и их производных:

1. Проверьте, существует ли директория /usr/local/share/ca-certificates:

ls -l /usr/local/share/ca-certificates

Если её ещё нет, то создайте:

sudo mkdir /usr/local/share/ca-certificates

Сертификат должен быть в формате PEM (обычно так и есть) и иметь расширение .crt — если расширение вашего сертификата .pem, то достаточно просто поменять на .crt.

2. Скопируйте ваш сертификат командой вида:

sudo cp СЕРТИФИКАТ.crt /usr/local/share/ca-certificates/

Например:

sudo cp ./HackWareCA.crt /usr/local/share/ca-certificates/

3. Запустите следующую команду для обновления общесистемного списка:

sudo update-ca-certificates

Пример вывода:

Updating certificates in /etc/ssl/certs... 1 added, 0 removed; done. Running hooks in /etc/ca-certificates/update.d... Adding debian:HackWareCA.pem done. done.

Проверим наличие нашего CA сертификата среди доверенных:

awk -v cmd='openssl x509 -noout -subject' ' /BEGIN/{close(cmd)};{print | cmd}' < /etc/ssl/certs/ca-certificates.crt | grep -i HackWareСертификат успешно найден:

Чтобы его удалить:

sudo rm /usr/local/share/ca-certificates/СЕРТИФИКАТ.crt sudo update-ca-certificates

Для добавления своего корневого CA в доверенные в Arch Linux, BlackArch и их производных:

1. Выполните команду вида:

sudo cp ./СЕРТИФИКАТ.crt /etc/ca-certificates/trust-source/anchors/

Например:

sudo cp ./HackWareCA.crt /etc/ca-certificates/trust-source/anchors/

2. Обновите общесистемный список доверенных CA:

sudo update-ca-trust

Чтобы удалить этот сертификат:

sudo rm /etc/ca-certificates/trust-source/anchors/СЕРТИФИКАТ.crt sudo update-ca-trust

Добавление сертификатов в базу данных NSS

Некоторые приложения используют базу данных NSS, и у вас может быть необходимость добавить доверенные CA в неё.

Последующие изменения повлияют только на приложения, использующие базу данных NSS и учитывающие файл /etc/pki/nssdb.

1. Сначала создайте структуру каталогов для системных файлов базы данных NSS:

sudo mkdir -p /etc/pki/nssdb

Затем создайте новый набор файлов базы данных. Пароль нужен для того, чтобы базу данных могли редактировать только люди, которые его знают. Если все пользователи в системе (и с доступом к резервным копиям) заслуживают доверия, этот пароль можно оставить пустым.

sudo certutil -d sql:/etc/pki/nssdb -N

2. Убедитесь, что файлы базы данных доступны для чтения всем:

sudo chmod go r /etc/pki/nssdb/*

3. Теперь, когда доступны файлы базы данных NSS, добавьте сертификат в хранилище следующим образом:

sudo certutil -d sql:/etc/pki/nssdb -A -i ФАЙЛ-СЕРТИФИКАТА.crt -n "ИМЯ-СЕРТИФИКАТА" -t "C,,"

Например:

sudo certutil -d sql:/etc/pki/nssdb -A -i ./HackWareCA.crt -n "HackWare CA" -t "C,,"

Биты доверия, используемые в приведённом выше примере, помечают сертификат как надёжный для подписи сертификатов, используемых для связи SSL/TLS. Имя (указывается после опции -n), используемое в команде, можно выбрать любое, но убедитесь, что его легко отличить от других сертификатов в магазине.

Для проверки:

certutil -L -d /etc/pki/nssdb

Аналогичные инструкции можно использовать для включения сертификата только в базу данных NSS конкретного пользователя:

certutil -d sql:$HOME/.pki/nssdb -A -i ФАЙЛ-СЕРТИФИКАТА.crt -n "ИМЯ-СЕРТИФИКАТА" -t "C,,"

Удаление из файлов базы данных NSS

Чтобы удалить сертификат из любой базы данных NSS, используйте команду certutil следующим образом. В этом примере используется общесистемное расположение базы данных NSS, но его можно легко изменить на пользовательское ~/.pki/nssdb местоположение.

sudo certutil -d sql:/etc/pki/nssdb -D -n "certificateName"

Инструменты КриптоПро

Для работы с ЭЦП запустите утилиту “Инструменты КриптоПро”. В ней собраны все необходимые инструменты для работы с ЭЦП

Для работы можно использовать ЭЦП, выданную Казначейством района Для этого необходимо скачать и установить корневой сертификат Федерального казначейства РФ по ссылке. Так как это корневой сертификат, то и установить его необходимо в хранилище корневых сертификатов.

Ссылки

- документация КриптоПро CAPILite

- ресурс c объявлением стандартных экспортируемых функций в С#

- исходники .Net:

- класс CAPIBase

- класс X509Certificate2

- класс SignedCMS

- класс SignerInfo

- исходники mono:

- класс X509Certificate2

- класс X509CertificateImplBtls

КриптоПро CSP

Для подписи электронных документов, будем использовать программное обеспечение КриптоПро CSP.

Использование иных криптографических программ под административную ответственность руководителей и лиц, использующих ПО СКЗИ, не имеющих действующего сертификата соответствия ФСБ РФ.

Как пользоваться openssl (команды openssl)

Команды OpenSSL не столько сложные, сколько запутанные.

Во-первых, их много (48 основных команд, 28 digest команд, 84 cipher команды, а также алгоритмы и методы), некоторые из них выполняют более чем одну функцию, некоторые имеют пересекающиеся функции и не всегда непонятно, какую команду выбрать.

Синтаксис использования команд OpenSSL:

openssl КОМАНДА ОПЦИИ

Ещё один пример как команды OpenSSL могут сбить с толку: у команды x509 есть опция -req, а у команды req есть опция -x509.

Если вы хотите получить справку по командам OpenSSL, то вам нужно знать, что это делается так:

man openssl-КОМАНДА # ИЛИ man КОМАНДА

Например:

man openssl-req man openssl-x509 man openssl-genpkey man openssl-enc man openssl-rsa # ИЛИ man req man x509 man genpkey man enc man rsa

При этом если по аналогии попытаться использовать в командной строке openssl-req или req, то такие команды будет не найдены (нужно использовать openssl req …).

Команды openssl могут быть громоздкими за счёт того, что через одну из опций команды передаются опции сертификата.

На самом деле, для типичных задач используется всего несколько команд и несколько опций. Поэтому если понимать суть, то всё довольно просто.

Перечень команд OpenSSL, которые мы будем использовать:

- (заменяет , и ) — генерирует приватные ключи

- — утилита для создания запросов на подпись сертификата и для создания самоподписанных сертификатов PKCS#10

- — утилита для подписи сертификатов и для показа свойств сертификатов

- — утилита для работы с ключами RSA, например, для конвертации ключей в различные форматы

- — различные действий с симметричными шифрами

- — создаёт и парсит файлы PKCS#12

- — программа для конвертирования CRL в PKCS#7

- — выполняет операции с файлами PKCS#7 в DER или PEM формате

- — программа для проверки цепей сертификатов

- — команда реализует клиент SSL/TLS, который подключается к удалённому хосту с использованием SSL/TLS. Это очень полезный инструмент диагностики для серверов SSL

- — является минимальным CA-приложением. Она может использоваться для подписи запросов на сертификаты в различных формах и генерировать списки отзыва сертификатов. Она также поддерживает текстовую базу данных выданных сертификатов и их статус

- — эта команда генерирует указанное число случайных байтов, используя криптографически безопасный генератор псевдослучайных чисел (CSPRNG)

- — команда может быть использована для подписи, проверки, шифрования и дешифрования данных с использованием алгоритма RSA

- — команда обрабатывает S/MIME почту. Она может шифровать, расшифровывать, подписывать и проверять сообщения S/MIME

Чтобы увидеть полный список команд выполните:

openssl list -commands

Пример вывода:

asn1parse ca ciphers cms crl crl2pkcs7 dgst dhparam dsa dsaparam ec ecparam enc engine errstr gendsa genpkey genrsa help list nseq ocsp passwd pkcs12 pkcs7 pkcs8 pkey pkeyparam pkeyutl prime rand rehash req rsa rsautl s_client s_server s_time sess_id smime speed spkac srp storeutl ts verify version x509

Электронная подпись данных и/или файлов в формате CMS

- формируется текстовое сообщение (строка), формирование сообщения может происходить как на сервере, так и на клиенте

- если требуется подписать документ произвольного формата (например, PDF), то требуется перекодировать его в формат base64

- строка, содержащая данные для подписи, передается в функцию sign

- если строка представляет собой закодированные в base64 данные, то параметр функции isBase64 должен быть установлен в true, при этом перед подписью произойдет декодирование данных из base64

- если требуется использовать аппаратное вычисление хэш-функции ГОСТ Р 34.11-94 (сертифицированная реализация, скорость 60-70 Кб/c), то в options нужно установить опцию useHardwareHash в true. Если данная опция установлена в false, то будет использована быстрая программная реализация хэш-функции ГОСТ Р 34.11-2012

- если требуется сформировать “отсоединенную” (detached) подпись CMS, то нужно установить опцию detached в true, иначе будет сформирована “присоединенная” (attached) подпись

- Установка опции addSignTime в true приведет к тому, что в подписанное CMS-сообщение будет добавлено системное время в качестве подписанного атрибута

Проверка подписи на сервере описана выше.

Шифрование файлов и данных с gpg

Про шифрование в gpg нужно знать, что оно может быть:

- ассиметричным (шифруется публичным ключом, расшифровывается приватным)

- симметричным (шифруется и расшифровывается приватным ключом, шифруется и расшифровывается одной и той же парольной фразой)

Второе, что нужно знать: шифрование можно совмещать с подписыванием файла. Подписывание файла и проверку подписи мы рассмотрим далее. Также далее мы рассмотрим одновременное шифрование и подпись файла.

Третье: зашифровать можно одним или более публичными ключами.

Для шифрования файла используя симметричный метод с паролем используйте опцию -c (либо её длинный аналог –symmetric):

Следующая команда для шифрования файла test.php паролем в gpg:

gpg -c test.php

В результате шифрования будет создан файл с расширением .gpg (в данном случае это будет файл test.php.gpg).

Для того, чтобы зашифровать файл симметричным шифрованием с возможностью расшифровки приватным ключом (в этом случае его можно будет расшифровать приватным ключом, либо паролем) нужно использовать сразу несколько опций:

- — означает шифрование данных

- — означает симметричное шифрование

- — означает зашифровать данные для пользователя с определённым id

Пример команды симметричного шифрования файла test.php для пользователя Alexey Miloserdov с возможностью его расшифровки приватным ключом ЛИБО для расшифровки паролем:

gpg -e -c -r 'Alexey Miloserdov' test.php

Точнее говоря, комбинирование двух опций -e и -c шифрует ключ сессии публичным ключом и симметричным шифром, поэтому для расшифровки может использоваться И приватный ключ, И пароль (на выбор). Если на другом компьютере, где вы расшифровываете файл, имеется ваш приватный ключ, то при расшифровке будет запрошен пароль приватного ключа. Если приватный ключ отсутствует, то будет запрошен пароль, который использовался при шифровании файла.

Для шифрования публичным ключом (-e), чтобы файл (test.php) мог расшифровать только владелец соответствующего парного приватного ключа (-r ‘Alexey Miloserdov’):

gpg -e -r 'Alexey Miloserdov' test.php

Вместо опции -r ‘Имя Адресата’ можно использовать опцию -R ‘Имя Адресата’ или её длинный аналог –hidden-recipient ‘Имя Адресата’. Она также шифрует файл для указанного адресата, но имя этого адресата шифруется.

Пример шифрования файла test.php публичным ключом пользователя Alexey Miloserdov, но с зашифрованным именем адресата.

gpg -e -R 'Alexey Miloserdov' test.php

Обратите внимание, что во всех случаях шифрования оригинальный файл остаётся!!! Вам самим нужно решать, что с ним делать, например, удалить его.

Чтобы каждый раз не вводить имя получателя, можно установить значение по умолчанию опцией –default-recipient. Также с ней в комплекте идут опции –default-recipient-self и –no-default-recipient.

С помощью команды smime

Решение для безопасного и высокозащищенного кодирования любого файла в OpenSSL и командной строке:

Для шифрования файлов вы должны иметь готовый сертификат X.509 в формате PEM.

Сгененировать незашифрованный приватный ключ вместе с сертификатом можно следующей командой:

openssl req -x509 -nodes -days 100000 -newkey rsa:8192 -keyout private_key.pem -out certificate.pem

Сгененировать зашифрованный приватный ключ вместе с сертификатом можно следующей командой:

openssl req -x509 -days 100000 -newkey rsa:8192 -keyout private_key.pem -out certificate.pem

С уже существующим зашифрованным или незашифрованным приватным ключом сертификат можно создать следующей командой:

openssl req -x509 -new -days 100000 -key private_key.pem -out certificate.pem

Чтобы зашифровать файл выполните:

openssl smime -encrypt -binary -aes-256-cbc -in plainfile.zip -out encrypted.zip.enc -outform DER yourSslCertificate.pem

В этой команде:

- — ssl команда для S/MIME утилиты

- — выбранным действием с файлом является шифрование

- — использовать безопасный файловый процесс. Обычно входное сообщение преобразуется в «канонический» формат, как того требует спецификация S/MIME, этот переключатель отключает его. Это необходимо для всех двоичных файлов (например, изображений, звуков, ZIP-архивов).

- — выбран шифр AES в 256 бит для шифрования (сильный). Если не указано, используется 40-битный RC2 (очень слабый).

- — файл для шифрованиия

- — файл для сохранения зашифрованных данных

- — закодировать выходной файл как двоичный файл. Если не указан, файл будет закодирован в base64, а размер файла будет увеличен на 30%.

- — имя файла вашего сертификата. Он должен быть в формате PEM.

Эта команда может очень эффективно сильно шифровать большие файлы независимо от их формата.

Известная проблема: что-то не так происходит, при попытках зашифровать огромный файл (> 600 МБ). Ошибка не выводится, но зашифрованный файл будет повреждён. Всегда проверяйте каждый файл! (или используйте PGP — больше поддержки шифрования файлов с открытым ключом).

Расшифровка файла:

openssl smime -decrypt -binary -in encrypted.zip.enc -inform DER -out decrypted.zip -inkey private.key -passin pass:ВАШ-ПАРОЛЬ

В этой команде:

- — то же самое, что и в -outform выше

- — имя файла вашего приватного ключа. Он должен быть в формате PEM и может быть зашифрован паролем.

- — ваш пароль для зашифрованного приватного ключа.

Итак, при симметричном шифровании нужно выбрать хороший алгоритм шифроания и не забыть указать большое количество итераций. А для асимметричного шифрования имеются ограничения и костыли. По этой причине вновь рекомендуется использовать gpg:

Как узнать кодировку csv файла

или мне нужно использовать языки программирования, такие как C# или PHP, чтобы вывести его.

4 ответов

вы можете просто открыть файл с помощью блокнота, а затем goto File — > Save As. Рядом с кнопкой Сохранить появится раскрывающийся список кодировки, и текущая кодировка файла будет выбрана там.

в системах Linux, вы можете использовать . Это даст правильную кодировку

автор: Jitender Kumar

использовать chardet https://github.com/chardet/chardet (документация коротка и легка для чтения).

установите python, затем pip install chardet, наконец, используйте команду командной строки.

Я тестировал под GB2312, и это довольно точно. (Убедитесь, что у вас есть хотя бы несколько символов, образец только с 1 символом может легко потерпеть неудачу).

file не является надежным, как вы можете видеть.

Если вы используете Python, просто используйте функцию print () для проверки кодировки csv-файла. Например:

вывод примерно такой:

Как проверить кодировку файла CSV

У меня есть файл CSV, и я хочу понять его кодировку. Есть ли в Microsoft Excel пункт меню, который может помочь мне его обнаружить

OR нужно ли мне использовать языки программирования, такие как C# или PHP, чтобы вывести его.

csv encoding Поделиться Источник Vipul 12 мая 2016 в 04:07

6 ответов

Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

Для собственного использования создал инструкцию для подведов. Буду рад, если кому-нибудь пригодится в работе. Ниже представлен текст с картинками из инструкции по созданию подписанного ЭЦП электронного документа, с использованием ПО КриптоПро. В самом конце приложена ссылка на исходник, он выполнен в виде Гугл документа, шаблон – брошюра, формат листа А4. Его можно использовать по своему усмотрению.

Подключение в коде

Несмотря на процесс переноса в Linux система должна была продолжать функционировать и в среде Windows, поэтому внешне работа с криптографией должна была осуществляться через общие методы вида «byte[] SignData(byte[] _arData, X509Certificate2 _pCert)», которые должны были одинаково работать как в Linux, так и в Windows.

Анализ методов библиотек криптографии оказался удачным, т. к. КриптоПро реализовало библиотеку «libcapi20.so» которая полностью мимикрирует под стандартные библиотеки Windows шифрования — «crypt32.dll» и «advapi32.dll». Возможно, конечно, не целиком, но все необходимые методы для работы с криптографии там в наличии, и почти все работают.

Поэтому формируем два статических класса «WCryptoAPI» и «LCryptoAPI» каждый из которых будет импортировать необходимый набор методов следующим образом:

[DllImport(LIBCAPI20, SetLastError = true)]

internal static extern bool CertCloseStore(IntPtr _hCertStore, uint _iFlags);

Синтаксис подключения каждого из методов можно либо сформировать самостоятельно, либо воспользоваться сайтом pinvoke, либо скопировать из исходников .Net (класс CAPISafe). Из этого же модуля можно почерпнуть константы и структуры связанные с криптографией, наличие которых всегда облегчают жизнь при работе с внешними библиотеками.

А затем формируем статический класс «UCryptoAPI» который в зависимости от системы будет вызывать метод одного из двух классов:

/**<summary>Закрыть хранилище</summary>

* <param name="_iFlags">Флаги (нужно ставить 0)</param>

* <param name="_hCertStore">Ссылка на хранилище сертификатов</param>

* <returns>Флаг успешности закрытия хранилища</returns>

* **/

internal static bool CertCloseStore(IntPtr _hCertStore, uint _iFlags) {

if (fIsLinux)

return LCryptoAPI.CertCloseStore(_hCertStore, _iFlags);

else

return WCryptoAPI.CertCloseStore(_hCertStore, _iFlags);

}

/**<summary>Находимся в линуксе</summary>**/

public static bool fIsLinux {

get {

int iPlatform = (int) Environment.OSVersion.Platform;

return (iPlatform == 4) || (iPlatform == 6) || (iPlatform == 128);

}

}

Таким образом используя методы класса UCryptoAPI можно реализовывать почти единый код под обе системы.

Поиск сертификата

Работа с криптографией обычно начинается с поиска сертификата, для этого в crypt32.dll имеется два метода CertOpenStore (открывает указанное хранилище сертификатов) и простой CertOpenSystemStore (открывает личные сертификаты пользователя). В силу того, что работа с сертификатами не ограничивается только личными сертификатами пользователя подключаем первый:

Поиск сертификата

/**<summary>Поиск сертификата (первого удовлетворяющего критериям поиска)</summary>

* <param name="_pFindType">Тип поиска</param>

* <param name="_pFindValue">Значение поиска</param>

* <param name="_pLocation">Место </param>

* <param name="_pName">Имя хранилища</param>

* <param name="_pCert">Возвращаемый сертификат</param>

* <param name="_sError">Возвращаемая строка с ошибкой</param>

* <param name="_fVerify">Проверить сертфиикат</param>

* <returns>Стандартый код ошибки, если UConsts.S_OK то все ок</returns>

* **/

public static int FindCertificateCP(string _pFindValue, out X509Certificate2 _pCert, ref string _sError,

StoreLocation _pLocation = StoreLocation.CurrentUser,

StoreName _pName = StoreName.My,

X509FindType _pFindType = X509FindType.FindByThumbprint,

bool _fVerify = false) {

_pCert = null;

IntPtr hCert = IntPtr.Zero;

GCHandle hInternal = new GCHandle();

GCHandle hFull = new GCHandle();

IntPtr hSysStore = IntPtr.Zero;

try {

// 0) Открываем хранилище

hSysStore = UCryptoAPI.CertOpenStore(UCConsts.AR_CERT_STORE_PROV_SYSTEM[fIsLinux.ToByte()],

UCConsts.PKCS_7_OR_X509_ASN_ENCODING,

IntPtr.Zero,

UCUtils.MapX509StoreFlags(_pLocation, OpenFlags.ReadOnly),

UCConsts.AR_CRYPTO_STORE_NAME[(int)_pName]);

if (hSysStore == IntPtr.Zero) {

_sError = UCConsts.S_ERR_STORE_OPEN.Frm(Marshal.GetLastWin32Error());

return UConsts.E_CRYPTO_ERR;

}

// 1) Формируем данные в пакете

if ((_pFindType == X509FindType.FindByThumbprint) || (_pFindType == X509FindType.FindBySerialNumber))

{

byte[] arData = _pFindValue.FromHex();

CRYPTOAPI_BLOB cryptBlob;

cryptBlob.cbData = arData.Length;

hInternal = GCHandle.Alloc(arData, GCHandleType.Pinned);

cryptBlob.pbData = hInternal.AddrOfPinnedObject();

hFull = GCHandle.Alloc(cryptBlob, GCHandleType.Pinned);

} else {

byte[] arData;

if(fIsLinux)

arData = Encoding.UTF8.GetBytes(_pFindValue);

else

arData = Encoding.Unicode.GetBytes(_pFindValue);

hFull = GCHandle.Alloc(arData, GCHandleType.Pinned);

}

// 2) Получаем

IntPtr hPrev = IntPtr.Zero;

do {

hCert = UCryptoAPI.CertFindCertificateInStore(hSysStore,

UCConsts.PKCS_7_OR_X509_ASN_ENCODING, 0,

UCConsts.AR_CRYPT_FIND_TYPE[(int)_pFindType, fIsLinux.ToByte()],

hFull.AddrOfPinnedObject(), hPrev);

// 2.1) Освобождаем предыдущий

if(hPrev != IntPtr.Zero) UCryptoAPI.CertFreeCertificateContext(hPrev);

// 2.2) Кончились в списке

if(hCert == IntPtr.Zero) return UConsts.E_NO_CERTIFICATE;

// 2.3) Нашли и валиден

X509Certificate2 pCert = new ISDP_X509Cert(hCert);

if (!_fVerify || pCert.ISDPVerify()) {

hCert = IntPtr.Zero;

_pCert = pCert;

return UConsts.S_OK;

}

hPrev = hCert;

// Чтобы не очистило

hCert = IntPtr.Zero;

} while(hCert != IntPtr.Zero);

return UConsts.E_NO_CERTIFICATE;

} catch (Exception E) {

_sError = UCConsts.S_FIND_CERT_GEN_ERR.Frm(E.Message);

return UConsts.E_GEN_EXCEPTION;

} finally {

// Очищаем ссылки и закрываем хранилище

if(hInternal.IsAllocated) hInternal.Free();

if(hFull.IsAllocated) hFull.Free();

if (hCert != IntPtr.Zero) UCryptoAPI.CertFreeCertificateContext(hCert);

UCryptoAPI.CertCloseStore(hSysStore, 0);

}

}

Поиск происходит в несколько этапов:

- открытие хранилища;

- формирование структуры данных по которым ищем;

- поиск сертификата;

- если требуется, то проверка сертификата (описана в отдельном разделе);

- закрытие хранилища и освобождение структуры из пункта 2 (т. к. повсюду здесь идет работа с неуправляемой памятью .Net за нас ничего по очистке делать не будет);

В ходе поиска сертификатов есть несколько тонких моментов.

КриптоПро в Linux работает с ANSI строками, а в Windows с UTF8, поэтому:

- при подключении метода открытия хранилища в Linux необходимо параметру кода хранилища явно указать тип маршалинга [In, MarshalAs (UnmanagedType.LPStr)];

- передавая строку для поиска (например, по имени Subject) ее необходимо преобразовывать в набор байт различными кодировками;

- для всех констант криптования, у которых есть вариация по типу строки (например, CERT_FIND_SUBJECT_STR_A и CERT_FIND_SUBJECT_STR_W) в Windows необходимо выбирать *_W, а в Linux *_A;

Метод MapX509StoreFlags можно взять напрямую из исходников Microsoft без изменений, он просто формирует итоговую маску исходя из .Net флагов.

Значение по которому происходит поиск зависит от типа поиска (сверяйтесь с MSDN для CertFindCertificateInStore), в примере приведены два самых часто используемых варианта — для строкового формата (имена Subject, Issuer и проч) и бинарного (отпечаток, серийный номер).

Процесс создания сертификата из IntPtr в Windows и в Linux сильно отличается. Windows создаст сертификат простым способом:

new X509Certificate2(hCert);в Linux же приходиться создавать сертификат в два этапа:

X509Certificate2(new X509Certificate(hCert));В дальнейшем нам для работы потребуется доступ к hCert, и его надо бы сохранить в объекте сертификата. В Windows его позже можно достать из свойства Handle, однако Linux преобразует структуру CERT_CONTEXT, лежащую по ссылке hCert, в ссылку на структуру x509_st (OpenSSL) и именно ее прописывает в Handle. Поэтому стоит создать наследника от X509Certificate2 (ISDP_X509Cert в примере), который сохранит у себя в отдельном поле hCert в обеих системах.

Не стоит забывать, что это ссылка на область неуправляемой памяти и ее надо освобождать после окончания работы. Т.к. в .Net 4.5 X509Certificate2 не Disposable — очистку методом CertFreeCertificateContext, надо проводить в деструкторе.

Формирование подписи

При работе с ГОСТовыми сертификатами почти всегда используются отцепленные подписи с одним подписантом. Для того чтобы создать такую подпись требуется довольно простой блок кода:

Формирование подписи

/**<summary> Подписывает информацию</summary>

* <param name="_arData">Данные для подписания</param>

* <param name="_pCert">Сертификат</param>

* <param name="_sError">Возвращаемая строка с ошибкой</param>

* <param name="_arRes">Подпись сертфииката</param>

* <returns>Стандартый код ошибки, если UConsts.S_OK то все ок</returns>

* **/

public static int SignDataCP(byte[] _arData, X509Certificate2 _pCert, out byte[] _arRes, ref string _sError)

{

_arRes = new byte[0];

// 0) Формируем параметры

CRYPT_SIGN_MESSAGE_PARA pParams = new CRYPT_SIGN_MESSAGE_PARA();

pParams.cbSize = Marshal.SizeOf(typeof(CRYPT_SIGN_MESSAGE_PARA));

pParams.dwMsgEncodingType = (int)(UCConsts.PKCS_7_OR_X509_ASN_ENCODING);

pParams.pSigningCert = _pCert.getRealHandle();

pParams.cMsgCert = 1;

pParams.HashAlgorithm.pszObjId = _pCert.getHashAlgirtmOid();

IntPtr pGlobData = Marshal.AllocHGlobal(_arData.Length);

GCHandle pGC = GCHandle.Alloc(_pCert.getRealHandle(), GCHandleType.Pinned);

try {

pParams.rgpMsgCert = pGC.AddrOfPinnedObject();

Marshal.Copy(_arData, 0, pGlobData, _arData.Length);

uint iLen = 50000;

byte[] arRes = new byte[iLen];

// 1) Формирование подписи

if (!UCryptoAPI.CryptSignMessage(ref pParams, true, 1, new IntPtr[1] { pGlobData },

new uint[1] { (uint)_arData.Length }, arRes, ref iLen)) {

_sError = UCConsts.S_MAKE_SIGN_ERR.Frm(Marshal.GetLastWin32Error());

return UConsts.E_CRYPTO_ERR;

}

Array.Resize(ref arRes, (int)iLen);

_arRes = arRes;

return UConsts.S_OK;;

} catch (Exception E) {

_sError = UCConsts.S_MAKE_SIGN_ERR.Frm(E.Message);

return UConsts.E_GEN_EXCEPTION;

} finally {

pGC.Free();

Marshal.FreeHGlobal(pGlobData);

}

}

В ходе работы метода формируется структура с параметрами и вызывается метод подписания. Структура параметров может позволять сохранить в подписи сертификаты для формирования полной цепочки (поля cMsgCert и rgpMsgCert, первый хранит количество сертификатов, второй список ссылок на структуры этих сертификатов).

Метод подписания может получать один или несколько документов для одновременного подписания одной подписью. Это, кстати, не противоречит 63 ФЗ и бывает очень удобно, т. к. пользователь вряд ли обрадуется необходимости несколько раз нажимать на кнопку «подписать».

Основной странностью данного метода является то, что он не работает в режиме двух вызовов, характерного для большинства библиотечных методов, работающих с большими блоками памяти (первый с null — выдает необходимую длину буфера, второй заполняет буфер). Поэтому необходимо создать большой буфер, а затем укоротить его по реальной длине.

Единственной серьезной проблемой является поиск OID алгоритма хэширования (Digest) используемый при подписании — в явном виде его нет в сертификате (там есть только алгоритм самой подписи). И если в Windows его можно указать пустой строкой — он подцепится автоматически, но Linux откажется подписывать если алгоритм не тот.

Но тут есть хитрость — в информации об алгоритме подписи (структура CRYPT_OID_INFO) в pszOID храниться OID подписи, а в Algid — храниться идентификатор алгоритма хэширования. А преобразовать Algid в OID уже дело техники:

Получение OID алгоритма хэширования

/**<summary>Получение OID алгоритма хэширования сертификату</summary>

* <param name="_hCertHandle">Хэндл сертификата</param>

* <param name="_sOID">Возвращаемый параметр OID</param>

* <param name="_sError">Возвращаемая строка с ошибкой</param>

* <returns>Стандартный код ошибки, если UConsts.S_OK то все ок</returns>

* **/

internal static int GetHashAlgoritmOID(IntPtr _hCertHandle, out string _sOID, ref string _sError) {

_sOID = "";

IntPtr hHashAlgInfo = IntPtr.Zero;

IntPtr hData = IntPtr.Zero;

try {

CERT_CONTEXT pContext = (CERT_CONTEXT)Marshal.PtrToStructure(_hCertHandle, typeof(CERT_CONTEXT));

CERT_INFO pCertInfo = (CERT_INFO)Marshal.PtrToStructure(pContext.pCertInfo, typeof(CERT_INFO));

// Извлекаем AlgID

// через UCryptoAPI.CertAlgIdToOID в Windows первый раз работает, второй падает

byte[] arData = BitConverter.GetBytes(UCryptoAPI.CertOIDToAlgId(pCertInfo.SignatureAlgorithm.pszObjId));

hData = Marshal.AllocHGlobal(arData.Length);

Marshal.Copy(arData, 0, hData, arData.Length);

// Поиск OID

hHashAlgInfo = UCryptoAPI.CryptFindOIDInfo(UCConsts.CRYPT_OID_INFO_ALGID_KEY,

hData,

UCConsts.CRYPT_HASH_ALG_OID_GROUP_ID);

if (hHashAlgInfo == IntPtr.Zero) {

_sError = UCConsts.S_NO_HASH_ALG_ERR.Frm( Marshal.GetLastWin32Error());

return UConsts.E_GEN_EXCEPTION;

}

CRYPT_OID_INFO pHashAlgInfo = (CRYPT_OID_INFO)Marshal.PtrToStructure(hHashAlgInfo, typeof(CRYPT_OID_INFO));

_sOID = pHashAlgInfo.pszOID;

return UConsts.S_OK;

} catch (Exception E) {

_sError = UCConsts.S_DETERM_HASH_ALG_ERR.Frm(E.Message);

return UConsts.E_GEN_EXCEPTION;

} finally {

Marshal.FreeHGlobal(hData);

}

}

Внимательно прочитав код можно удивится, что идентификатор алгоритма получается простым способом (CertOIDToAlgId) а Oid по нему — сложным (CryptFindOIDInfo). Логично было бы предположить использование либо оба сложных, либо оба простых способа, и в Linux оба варианта успешно работают. Однако в Windows сложный вариант получения идентификатора и простой получения OID работает нестабильно, поэтому стабильным решением будет вот такой странный гибрид.

Проверка подписи

Проверка подписи происходит в два этапа, в начале проверяется сама подпись, а затем проверяется сертификат, которым она была сформирована (цепочка, дата подписания и проч).

Так же как и при подписании необходимо указать набор подписываемых данных, параметры подписи и саму подпись:

Проверка подписи

/**<summary>Формирует стандартную сктруктуру для проверки подписи </summary>

* <returns>Структуру</returns>

* **/

internal static CRYPT_VERIFY_MESSAGE_PARA GetStdSignVerifyPar() {

CRYPT_VERIFY_MESSAGE_PARA pVerifyParams = new CRYPT_VERIFY_MESSAGE_PARA();

pVerifyParams.cbSize = (int)Marshal.SizeOf(pVerifyParams);

pVerifyParams.dwMsgEncodingType = UCConsts.PKCS_7_OR_X509_ASN_ENCODING;

pVerifyParams.hCryptProv = 0;

pVerifyParams.pfnGetSignerCertificate = IntPtr.Zero;

pVerifyParams.pvGetArg = IntPtr.Zero;

return pVerifyParams;

}

/**<summary>Проверяет подпись</summary>

* <param name="_arData">данные, которые было подписаны</param>

* <param name="_pSign">подпись</param>

* <param name="_pCert">сертификат</param>

* <param name="_sError">возвращаемая строка с ошибкой</param>

* <param name="_fVerifyOnlySign">Проверять только подпись</param>

* <param name="_pRevMode">Режим проверки сертификата</param>

* <param name="_pRevFlag">Флаг проверки сертфииката</param>

* <returns>Стандартый код ошибки, если UConsts.S_OK то все ок</returns>

* <remarks>Проверяется только первый подписант</remarks>

* **/

public static int CheckSignCP(byte[] _arData, byte[] _pSign, out X509Certificate2 _pCert, ref string _sError,

bool _fVerifyOnlySign = true,

X509RevocationMode _pRevMode = X509RevocationMode.Online,

X509RevocationFlag _pRevFlag = X509RevocationFlag.ExcludeRoot){

_pCert = null;

IntPtr pHData = Marshal.AllocHGlobal(_arData.Length);

GCHandle pCertContext = GCHandle.Alloc(IntPtr.Zero, GCHandleType.Pinned);

try {

Marshal.Copy(_arData, 0, pHData, _arData.Length);

CRYPT_VERIFY_MESSAGE_PARA pVerParam = UCUtils.GetStdSignVerifyPar();

// 0) Проверка подписи

bool fRes = UCryptoAPI.CryptVerifyDetachedMessageSignature(

ref pVerParam, // Параметры подтверждения

0, // Индекс подписанта

_pSign, // Подпись

_pSign.Length, // Длина подписи

1, // кол-во файлов на подпись

new IntPtr[1] { pHData }, // подписанные файлы

new int[1] { _arData.Length }, // Длины подписанных файлов

pCertContext.AddrOfPinnedObject());// Ссылка на сертификат

if (!fRes) {

_sError = UCConsts.S_SIGN_CHECK_ERR.Frm(Marshal.GetLastWin32Error().ToString("X"));

return UConsts.E_CRYPTO_ERR;

}

// 1) Извлечение сертфииката

_pCert = new ISDP_X509Cert((IntPtr)pCertContext.Target);

if (_pCert == null) {

_sError = UCConsts.S_SIGN_CHECK_CERT_ERR;

return UConsts.E_CRYPTO_ERR;

}

// 2) Проверка сертификата

if (!_fVerifyOnlySign) {

List<DateTime> pDates;

// 2.1) Получаем список дат

int iRes = GetSignDateTimeCP(_pSign, out pDates, ref _sError);

// 2.2) Верифицируем первый сертификат

iRes = _pCert.ISDPVerify(ref _sError, pDates[0], _pRevMode, _pRevFlag);

if (iRes != UConsts.S_OK) return iRes;

}

return UConsts.S_OK;

} catch (Exception E) {

_sError = UCConsts.S_SIGN_CHECK_ERR.Frm(E.Message);

return UConsts.E_GEN_EXCEPTION;;

} finally {

Marshal.FreeHGlobal(pHData);

if ((_pCert == null) && pCertContext.IsAllocated && ((IntPtr)pCertContext.Target != IntPtr.Zero))

UCryptoAPI.CertFreeCertificateContext((IntPtr)pCertContext.Target);

pCertContext.Free();

}

}

Для удобства процесс формирования структуры с параметрами вынесен в отдельный метод (GetStdSignVerifyPar). После чего проверяется сама подпись и извлекается первый подписант (по хорошему надо было бы извлечь всех, но подпись содержащая несколько подписантов это все таки экзотика).

После извлечения сертификата подписанта преобразуем его в наш класс и проверяем (если это указано в параметрах метода). Для проверки используется дата подписания первого подписанта (см. раздел извлечение информации из подписи, и раздел проверка сертификата).

Строгая аутентификация на портале

Общая схема аутентификации, используемая в Рутокен Плагин, выглядит следующим образом:

- сервер формирует начальную последовательность случайных данных (строку salt) и отправляет ее на клиент

- при передаче salt в функцию плагина authenticate данная последовательность дополняется случайными данными размером в 32 символа, и происходит подпись итоговой последовательности на выбранном пользователем сертификате в формате CMS attached

- подпись отправляется на сервер

- на сервере происходит проверка подписи

- из CMS attached сообщения извлекается итоговая случайная последовательность, “отсоединяется” salt и происходит сравнение

- в случае успешной проверки пользователь аутентифицируется на основе сертификата, извлеченного из сообщения CMS

Реализация данной схемы ничем принципиально не отличается от «Регистрация, сертификат уже имеется, выдан внешним УЦ».