- Эксплуатация

- Как работать с носителями

- Архитектура «КриптоПро NGate»

- Клиент-серверные решения

- TLS-клиент с ГОСТ

- Решения для стационарных устройств

- Решения для мобильных устройств

- Совместимость СКЗИ различных производителей

- Установка

- Токены

- Требования к USB-токенам

- Какие бывают USB-токены

- Почему нужен токен, а не флешка

- Что такое смарт-карта

- Что такое bluetooth-токен

- Как выбрать

- В каких есть СКЗИ

- Есть ли разница, с СКЗИ или без

- Как с ними работать

- Возможные ошибки

- Как юрлицам и ИП сделать ЭЦП для налоговой

- Как получить УКЭП в УЦ ФНС

- Как получить УКЭП в УЦ Центрального банка РФ

- Рутокен ЭЦП 2

- Для чего нужна

- Как работает

- Модели

- Ключевые функции

- Аутентификация

- Электронная подпись

- Безопасное хранение ключевой информации

- Защита персональных данных

- Корпоративное использование

- Характеристики

- Смарт-карты

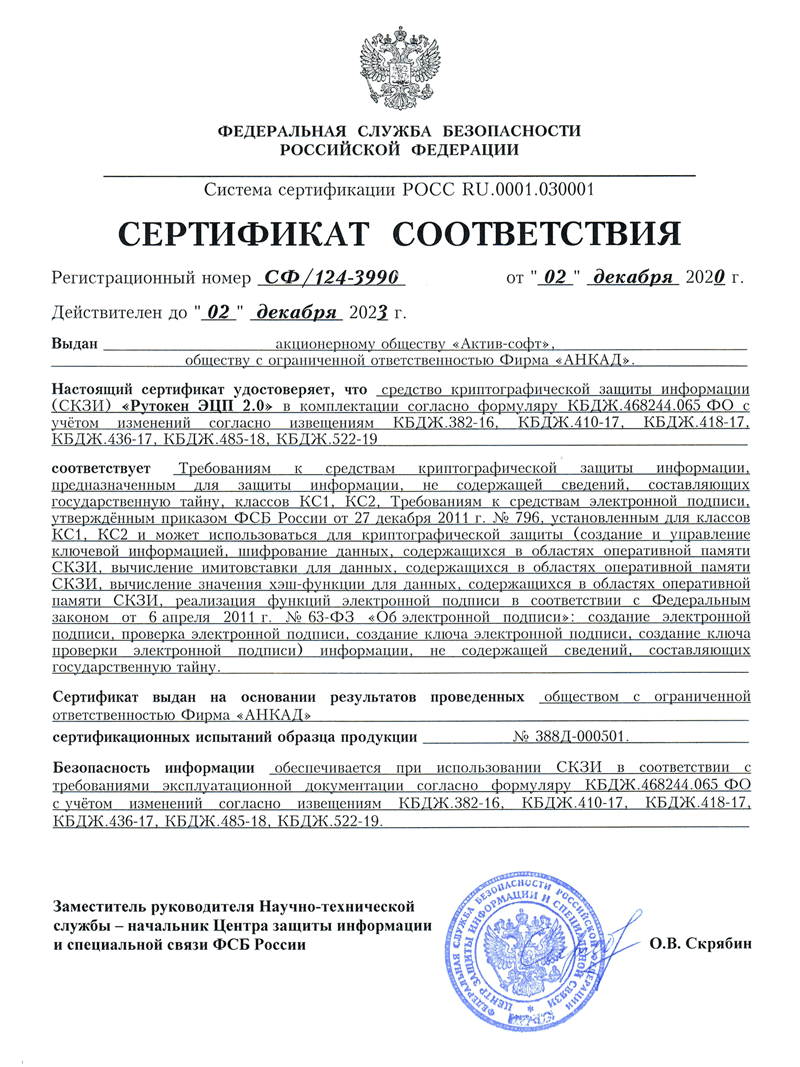

- Сертификаты

- Безопасность использования usb-токенов

- Классы защиты

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- Реквизиты

- Внедрить TLS c ГОСТ? Легко!

- Документация сертифицированного продукта

- Другие решения

Эксплуатация

После инициализации и настройки начинается эксплуатация СКЗИ. Во время эксплуатации необходимо техническое сопровождение, которое включает в себя:

- обновление ключевой информации;

- аудит политики безопасности;

- аудит учетных записей и паролей;

- контроль целостности;

- просмотр и анализ журналов с протоколируемыми событиями;

- контроль вскрытия корпуса или повреждения пломб и т. п.

Постоянный мониторинг и аудит – важное условие надежной защиты, которое позволяет принять оперативные меры реагирования при попытках взлома или компрометации СКЗИ.

Рассмотрим подробнее обновление ключевой информации. Максимальный срок ее действия обычно составляет 15 месяцев (для большинства случаев) и три года – для токенов с неизвлекаемым ключом. Обычно обновление происходит заранее, например, через год. Оно может быть локальным – путем доставки новой ключевой информации на съемном носителе (токене), либо удаленным – через систему управления.

Как работать с носителями

Мы говорили об этом раньше, но напомним — токен должен быть сертифицирован ФСТЭК России или ФСБ России. Только на такой носитель УЦ ФНС сможет установить электронную подпись и, соответственно, только с таким носителем сможет работать индивидуальный предприниматель, юридическое лицо или нотариус.

Порядок получения электронной подписи на токен выглядит следующим образом:

- Приобретаем сертифицированный носитель.

- Приходим в операционный зал налогового органа региона.

- Представляем документ, удостоверяющий личность, СНИЛС, токен и документацию к нему.

- Получаем электронную подпись.

Чтобы полноценно работать с установленной на токен электронной подписью, нужно выполнить ещё несколько действий. Главное — на компьютер нужно установить криптопровайдер «КриптоПро CSP», это требование налоговой. Остальное зависит от выбранного носителя: нужно будет установить драйвер для работы с токеном.

Порядок работы с носителями очень прост: в случае с Рутокеном, который является самым распространённым российским носителем, достаточно установить драйвер и воткнуть сам токен в гнездо USB. Настройка носителя осуществляется в специальной панели управления, которая устанавливается вместе с драйвером.

После выполненных действий электронную подпись можно будет использовать по назначению: подписывать электронные документы, работать с государственными порталами и участвовать в закупках.

Архитектура «КриптоПро NGate»

С точки зрения архитектуры NGate состоит из следующих компонентов: клиента (в виде VPN-клиента или браузера), сервера (самого шлюза) и системы управления (центра управления сетью, ЦУС). Дополнительно потребуется организовать автоматизированное рабочее место (АРМ) для администратора.

Основой серверной части NGate является криптопровайдер «КриптоПро CSP». В новой версии шлюза используется обновлённая его редакция — 5. 0 R2. В ней помимо прочего реализована работа с алгоритмами «Кузнечик» (ГОСТ 34. 12-2015) и «Магма» (ГОСТ 28147-89), добавлена и расширена поддержка отечественных операционных систем («Аврора», Astra Linux, ALT Linux). Кроме того, появились возможности по построению решений на базе отечественных процессоров «Байкал». Таким образом, стало возможным полноценное импортозамещение при внедрении криптографического шлюза для организации защищённого удалённого доступа ко критическим ресурсам.

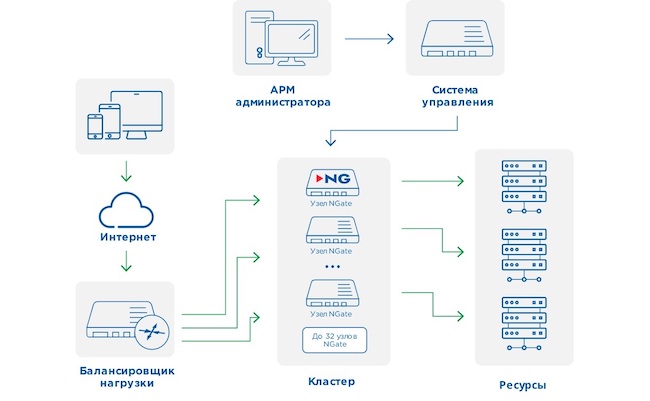

В зависимости от размера конкретной организации, её сетевой инфраструктуры, предполагаемого количества клиентов, одновременных подключений и других параметров возможны два варианта конфигурации.

Минимальная — единое решение из одного криптошлюза, объединённого с центром управления на одной аппаратной или же виртуальной платформе. Такой вариант подойдёт для использования небольшими организациями, у которых нет филиалов или сетевая инфраструктура которых не разнесена по разным центрам обработки данных (ЦОДам). Эта конфигурация является самой простой в установке и настройке, однако не может обеспечить высокую отказоустойчивость и производительность при доступе к ресурсам, системам и приложениям.

Рисунок 1. Схема внедрения «КриптоПро NGate» в минимальной конфигурации

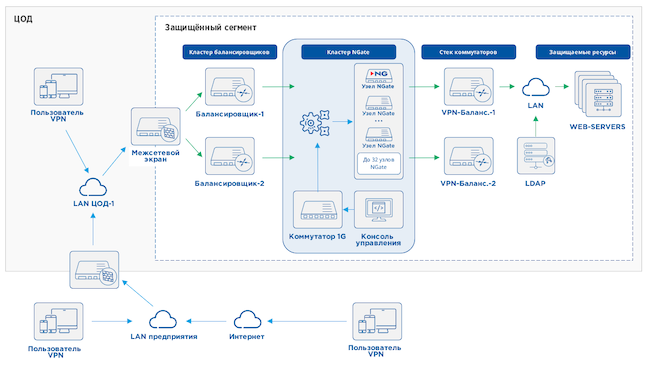

Кластерная конфигурация позволяет построить распределённую, отказоустойчивую и хорошо масштабируемую в части производительности систему. В этом варианте предусматривается объединение нескольких криптошлюзов (до 32 узлов единовременно) в один кластер. При этом центр управления сетью устанавливается отдельно и образует единую (централизованную) систему для настройки, мониторинга работы всех криптошлюзов и управления доступом к требуемым ресурсам и системам организации. Возможности центра управления по автоматизированной загрузке настроек и конфигураций на новые криптошлюзы в кластерах существенно облегчают и ускоряют процессы связанные как с вертикальной, так и с горизонтальной масштабируемостью системы. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку балансировщик синхронизирует данные о сессии между устройствами и соединение перераспределяется на свободные узлы кластера. Может использоваться любой балансировщик, способный распределять TCP-соединения по узлам кластера, в том числе бесплатный HAProxy.

Рисунок 2. Схема внедрения «КриптоПро NGate» в виде кластера

Рисунок 3. Реализация технологии TLS VPN с помощью «КриптоПро NGate» в виде кластера

Клиент-серверные решения

Предлагаем воспользоваться одним из двух подходов, позволяющих без дополнительной сертификации и разработки программного кода развернуть TLS-сервер, который будет одновременно работать как с российскими, так и с зарубежными криптонаборами:

- Если вам необходимо настроить работу для конкретного серверного ПО (IIS, Apache, nginx), вы можете на компьютере с указанным серверным ПО установить КриптоПро CSP и, следуя соответствующим инструкциям по настройке, получить TLS-сервер, дополнительно поддерживающий алгоритмы ГОСТ.

- Вы также можете воспользоваться решением КриптоПро NGate, представляющим собой самостоятельный TLS-шлюз (отдельная аппаратная или виртуальная платформа). Решение имеет большое количество преимуществ, одним из которых является удобство обеспечения классов защиты KC2-KC3: в отличие от предыдущего подхода, не требуется выполнение отдельных настроек, приобретение и конфигурирование электронных замков и прочих дополнительных мер защиты, все необходимое уже включено в аппаратные компоненты решения.

Ниже представлена сравнительная таблица характеристик каждого предлагаемого решения. В колонке “Cертификация” приведена информация о статусе сертификации решения: как самостоятельное СКЗИ или как решение, исследование которого было проведено в рамках сертификации КриптоПро CSP. Во втором случае указана соответствующая версия криптопровайдера.

РешениеПлатформаСертификацияКласс защиты

CSP + IISWindowsлюбая поддерживаемая версия CSPКС1, КС2*, КС3*

CSP + ApacheLinuxначиная с

CSP 5. 0 R2КС1, КС2*, КС3**

CSP + nginxLinuxначиная с

CSP 5. 0 R2КС1, КС2*, КС3**

NGateУсиленная ОС на базе Linux Debianсамостоятельное СКЗИКС1, КС2, КС3

* – требуются дополнительные настройки и технические средства защиты

** – КС3 только под Astra Linux

TLS-клиент с ГОСТ

Одна из важнейших задач, стоящих перед командой КриптоПро, – создание для пользователя как можно более комфортных условий при работе с сервисами по TLS c ГОСТ. В настоящее время мы предлагаем несколько вариантов решений, включающих в себя как готовые клиентские решения для стационарных устройств, так и решения для разработки собственных мобильных приложений.

Решения для стационарных устройств

Одним из популярных клиентских сценариев является взаимодействие клиента с сайтом, требующим защиту соединения с помощью отечественных алгоритмов (например, сайты банков). В этом случае необходимо, чтобы клиент со своей стороны, так же как и сервер, поддерживал работу по TLS с ГОСТ. Наиболее удобным решением является использование на стороне клиента криптопровайдера КриптоПро CSP совместно с одним из поддерживаемых браузеров.

Кратко о решении:

- На стороне клиента устанавливается КриптоПро CSP и один из поддерживаемых браузеров

- Решение не требует никакой дополнительной разработки

- Такое использование бесплатно для клиента (если с его стороны нет аутентификации по ключу и сертификату).

Ниже представлена сравнительная таблица характеристик поддерживаемых браузеров. Прочерк в колонке «Cертификация» означает необходимость проведения тематических исследований.

БраузерПлатформаСертификацияКласс защиты

Internet ExplorerWindowsлюбая поддерживаемая версия CSPКС1, КС2*, КС3*

Спутник БраузерWindows, Astra Linux, ALT Linuxсамостоятельное СКЗИКС1, КС2*

Chromium-GostAstra Linuxначиная с CSP 5. 0 R2КС1, КС2*, КС3*

Windows, Linux, MacOS––

Яндекс. БраузерWindows––

* – требуются дополнительные настройки и технические средства защиты

Решения для мобильных устройств

КриптоПро предоставляет возможность встраивания поддержки отечественных криптоалгоритмов в ваше мобильное приложение при помощи КриптоПро CSP для операционных систем iOS и Android.

- CSP встраивается в мобильное приложение, пользователю не требуется устанавливать дополнительное ПО

- Приложение может использовать как российские, так и иностранные криптонаборы

Ниже представлен список поддерживаемых операционных систем и соответствующих классов защиты:

Операционная системаСертификацияКласс защиты

iOSлюбая поддерживаемая версия CSPКС1

Androidначиная с CSP 5. 0КС1

В случае использования КриптоПро CSP версии 5. 0 R2 встраивание не требует проведения тематических исследований. Для CSP 5. 0 и более ранних версий требуются тематические исследования.

Совместимость СКЗИ различных производителей

В отечественных СКЗИ используются российские криптографические алгоритмы, соответствующие требованиям ГОСТ.

Для формирования электронной подписи и проверки ее целостности ранее использовались ГОСТ 34. 10-2001 и 34. 11-94. Сейчас осуществляется переход на ГОСТ 34. 10/34. 11-2012. Переход планируется завершить до конца 2019 года.

Для шифрования чаще всего используется ГОСТ 28147-89. Некоторыми производителями СКЗИ уже реализованы более современные алгоритмы – «Кузнечик» и «Магма» (ГОСТ 34. 12-2015). Планируется объявление пятилетнего переходного периода на новые ГОСТ. За это время производители СКЗИ должны будут реализовать поддержку ГОСТ 34. 12-2015, а пользователи перейти на них с ГОСТ 28147-89.

Предлагаемые на рынке СКЗИ различных производителей не всегда совместимы между собой по некоторым причинам технического характера (разные таблицы замен для ГОСТ 28147-89, различные форматы ключевых контейнеров и др.

При рассмотрении задачи построения виртуальных частных сетей (VPN) соответствующих ГОСТ, помимо совместимости криптографии, нужно учитывать совместимость протоколов передачи данных. На российском рынке преимущественно используются продукты нескольких производителей: «ИнфоТеКС» (ViPNet), «Код Безопасности» (Континент), «С-Терра», а также «Элвис-Плюс». «ИнфоТеКС» и «Код Безопасности» используют собственные протоколы, без публичного описания, не совместимые с протоколами других производителей. «С-Терра» и «Элвис-Плюс» применяют стандартный IPsec в соответствии с RFC, совместимый с реализациями других производителей (в частности, «С-Терра» совместима с «КриптоПро»).

По этой причине крупным организациям и государственным сервисам необходимо иметь центральное мультивендорное ядро для подключения к своей инфраструктуре (так, например, было сделано в СМЭВ). Это увеличивает расходы владельца системы на ее обслуживание, но зато позволяет избежать зависимости от одного производителя и сделать подключение более гибким для пользователей.

В настоящее время для подключения к НКЦКИ используется продукция линейки ViPNet компании «ИнфоТеКС»:

- ViPNet Client КС3 для АРМ оператора – для ручной передачи данных через портал;

- ViPNet Coordinator КС3 – для автоматизированной передачи данных через API.

В ближайшее время для подключения к НКЦКИ планируется задействовать продукты других компаний, например, «С-Терра», «Код Безопасности» и пр. При этом может быть использован архитектурный подход, аналогичный тому, что был реализован в СМЭВ.

При обсуждении вопросов стандартизации отдельно нужно отметить аспект защиты массового доступа к веб-ресурсам. ГОСТ TLS реализован у нескольких российских производителей, и эти реализации совместимы между собой.

Установка

После ознакомления с Формуляром, Правилами Пользования и другой эксплуатационной документацией на СКЗИ можно приступать к следующему этапу – установке.

Предварительно нужно убедиться, что купленное СКЗИ соответствует Формуляру – раздел «комплектность». Если в комплекте поставки дистрибутив с версией, отличной от версии в Формуляре, то это повод обратиться к производителю за разъяснениями. Это могла быть производственная ошибка – представленная версия уже сертифицирована, но по чьему-то недосмотру в комплекте оказался старый формуляр. В худшем случае бывает, что формуляр правильный, а фактически поставленная версия не сертифицирована.

Далее нужно оценить выполнение требований из Правил Пользования. Если СКЗИ поставляется как программное обеспечение, то нужно убедиться в выполнении требований к аппаратной платформе. При невыполнении требований из Правил Пользования, СКЗИ не сможет обеспечить уровень защиты, указанный в сертификате ФСБ России.

При выполнении работ по установке не стоит забывать об административных задачах: сделать отметки в журнале поэкземплярного учета СКЗИ и ключевой информации.

Для установки СКЗИ администратор безопасности должен использовать дистрибутив, доставленный доверенным способом. Обычно СКЗИ поставляется на CD-диске. Тем не менее, предварительно необходимо проверить контрольную сумму установочного файла.

Во время установки требуется ввести лицензию из комплекта поставки, а также пройти процедуру инициализации датчика случайных чисел (ДСЧ). Если ДСЧ биологический, то в зависимости от реализации появится предложение вводить указанные символы или попадать мышкой по «мишеням». Случайное число в таких случаях – интервал времени между нажатиями на клавиши или попаданиями по «мишеням». Если ДСЧ физический, например, в составе АПМДЗ, то процедура инициализации пройдет автоматически, практически незаметно для пользователя.

После завершения установки следует приступить к настройке.

Токены

Токен — небольшое устройство, которое используется для защиты информации, подтверждения личности владельца, защищенного удаленного доступа к конфиденциальным данным.

Токен представляет собой цифровой ключ для получения доступа к защищенной информации.

Аппаратные носители имеют небольшие размеры и позволяют переносить их с собой в кармане пиджака или кошельке либо на связке ключей в виде брелока.

Отдельные виды электронных ключей являются носителями электронных подписей и биометрических данных, защищенных криптографическими алгоритмами шифрования.

Современные криптоконтейнеры изготавливаются в формате USB-флешек, банковских карт либо беспроводных устройств, связывающихся с компьютерными терминалами по Bluetooth.

Когда электронный ключ подключен к ПК, устройство генерирует уникальную последовательность символов, при помощи которых происходит авторизация в программных СКЗИ (средствах криптографической защиты информации) и предоставляется доступ к зашифрованным данным.

Требования к USB-токенам

Токен с СКЗИ в формате USB-накопителей должен соответствовать требованиям:

- сертификация носителя в ФСБ и ФСТЭК;

- формат подключения — USB-A.

При соответствии этим требованиям ФНС РФ сможет выполнить запись сертификата ЭЦП (электронной цифровой подписи) на защищенный носитель.

Перечисленным требованиям соответствуют такие токены:

- Рутокен ЭЦП 2.0, S, Lite;

- JaCarta-2 SE (JaCarta-2 PKI/ГОСТ/SE), LT, ГОСТ, PKI/ГОСТ, PKI;

- ESMART Token, Token ГОСТ.

Какие бывают USB-токены

USB-токены делятся на две группы: активные и пассивные.

Пассивные не имеют собственных систем защиты и выступают в роли защищенного хранилища КЭП. Для работы с ними на ПК необходимо установить криптопровайдер — программу по работе с токенами для подписания документов ЭЦП. Например, КриптоПро CSP.

Пример такого хранилища — Рутокен Lite.

Активные токены оснащаются собственными чипами шифрования и для работы с ними не требуется стороннее ПО. Все задачи по наложению электронной подписи выполняются за счет встроенного защищенного программного обеспечения токена.

Пример носителей такого типа — Рутокен ЭЦП 2. 0, JaCarta SE.

Почему нужен токен, а не флешка

Токены только напоминают традиционные USB-флешки, но ими не являются. Электронные ключи защищаются паролями, в них содержатся файлы сертификации ФСТЭК и ФСБ, некоторые модели оснащаются собственными чипами криптозащиты.

То есть на носитель ключей нельзя просто скопировать файлы. Также и внешний накопитель не станет токеном, если на него отправить копию ЭЦП.

Что такое смарт-карта

Смарт-карта имеет вид обычной банковской кредитки с контактной площадкой встроенного чипа на задней поверхности. Этот вид токена используется не так часто, как USB-носители, из-за необходимости оснащения рабочего ПК специальным считывателем. Смарт-карты также проходят сертификацию в ФСТЭК и ФСБ.

Альтернативный вариант — карточки с дополнительным NFC-чипом, позволяющим совершать бесконтактные операции с токеном. Например, для подписания документов можно использовать смартфон с поддержкой технологии бесконтактной оплаты и установленной мобильной версией КриптоПро. Чтобы подписать документ, достаточно открыть криптосредство СКЗИ на телефоне и приложить к его задней стороне смарт-карту.

Такие носители производятся под торговыми марками Рутокен и JaCarta.

Что такое bluetooth-токен

Это современное устройство, имеющее аналогичный принцип работы с USB-токенами, но не требующее физического подключения к ПК или смартфону. Подключение происходит посредством Bluetooth-соединения. Некоторые типы беспроводных токенов имеют USB-штекеры для подключения к ПК.

Беспроводной носитель удобен тем, что может быть спрятан в месте, не доступном для злоумышленников. При этом связь с токеном не обрывается до тех пор, пока пользователь находится в радиусе зоны действия встроенного в носитель приемника сигналов.

Единственный нюанс работы с Bluetooth-токенами – необходимо каждую проводимую операцию подтверждать ПИН-кодом, чтобы исключить вероятность перехвата сигнала посторонними лицами.

Как выбрать

Чтобы выбрать подходящий вариант токена для хранения ЭЦП, нужно определиться с:

- наиболее удобным для использования форматом устройства;

- оснащением носителя (наличие либо отсутствие чипа криптозащиты).

Для компаний, которые ведут выездные работы, а сотрудники часто ездят в командировки, подойдут Bluetooth-токены.

Если работа ведется на стационарных компьютерах (бухгалтерия предприятия), лучшим вариантом будут USB-токены.

Индивидуальные предприниматели, для которых оформление токена и установка криптопровайдера нужны только для соблюдения норм закона, могут оформить простую смарт-карту с беспроводным модулем. Такой вариант носителя является самым доступным из имеющихся.

В каких есть СКЗИ

Встроенными чипами криптозащиты оснащаются такие типы токенов:

- JaCarta LT, JaCarta ГОСТ, JaCarta-2 ГОСТ;

- Рутокен ЭЦП 2.0, Рутокен S;

- ESMART Token, ESMART Token ГОСТ.

Есть ли разница, с СКЗИ или без

Электронные контейнеры ключей со встроенным СКЗИ обеспечивают высокий уровень защиты информации, сертифицируются ФСТЭК, ФСБ. Работать с таким типом токенов можно без криптопровайдера на ПК.

Носители с СКЗИ позволяют подписывать документы, касающиеся криптографической защиты информации. Например:

- машиночитаемые доверенности для загрузки на портал ФБУ «Росавтотранс»;

- подписание документации в ЕГАИС «Лес»;

- работа с отчетностью в ЕГАИС «Алкоголь».

Носители без СКЗИ подходят для подачи финансовой отчетности, авторизации компании в государственных торгах, подписания документации по ЭДО, регистрационных действий для Честного знака.

Токены без активной защиты могут применяться в тех случаях, когда работа ведется с информацией в открытом виде, а носители с СКЗИ – когда информация должна быть скрыта от посторонних.

Как с ними работать

Для работы с токенами и файлами ЭЦП, хранящимися в памяти носителей, нужно:

- установить на ПК криптопровайдер для работы с электронной документацией;

- вставить носитель в разъем USB;

- установить драйвер токена;

- добавить носитель в список активных носителей в СКЗИ.

После того как перечисленные действия будут выполнены, пользователь получит возможность использовать контейнер ключа для подписи документов, работы с госпорталами, участия в тендерах.

Обратите внимание! Несмотря на то что активные токены могут работать самостоятельно, без программного СКЗИ, наличие криптопровайдера на ПК обязательно – это требование Федеральной налоговой службы.

Возможные ошибки

При работе с носителями ключей периодически могут возникать ошибки. Некоторые из них исправляет владелец токена, а для устранения других необходимо обратиться в организацию, изготовившую носитель.

Рассмотрим основные проблемы, которые возникают с контейнерами ключей и Рутокенами в том числе:

- «Сертификат ненадежен / Не удалось проверить статус отзыва».

Проблема появляется при устаревании драйверов оборудования. Достаточно обновить драйверы либо повторно установить сертификат, чтобы снова сделать его доверенным. - Токен не определяется СКЗИ.

Возможны проблемы с гнездом подключения либо беспроводным интерфейсом. Если отключение носителя и повторное подключение не решили проблему, нужно проверить работоспособность материнской платы либо токена. - Токен не отображается в панели управления ПК.

Проблема может иметь программный характер либо проявляться из-за физической поломки ПК. Если не помогает переустановка драйверов, извлечение и повторная вставка носителя, следует также обратиться за диагностикой ПК либо проверить целостность встроенного чипа токена.

Как юрлицам и ИП сделать ЭЦП для налоговой

В 2022 году ИП, нотариусы и руководители организаций получают УКЭП в УЦ ФНС или его доверенных лиц (ПАО «Сбербанк России», Банк ВТБ). Руководители финансовых компаний, операторы платежных систем — в УЦ Центрального банка РФ.

Как получить УКЭП в УЦ ФНС

Для получения ЭЦП для налоговой надо подать заявление в личном кабинете налогоплательщика или прийти в Удостоверяющий центр ФНС. Чтобы сделать это удаленно, нужно:

При посещении налоговой заявление на бумаге придется заполнять вручную.

Следующий шаг — сбор документов для получения ЭЦП в налоговой. Понадобятся:

- паспорт;

- СНИЛС;

- ИНН;

- носитель (USB-токен) для записи ключей и сертификата ЭП. Он должен быть сертифицирован ФСТЭК или ФСБ России (Рутокен ЭЦП 2.0, Рутокен Lite).

Рутокен ЭЦП 2. 0 (сертифицирован ФСБ РФ), в отличие от Рутокен Lite (ФСТЭК РФ) — более защищенный. Может использоваться для получения ЭП у доверенных лиц УЦ ФНС и отвечает требованиям ЕГАИС.

С документами и USB-токеном нужно прийти в подразделение ФНС. УКЭП выдается бесплатно. Срок действия — 15 месяцев.

Как получить УКЭП в УЦ Центрального банка РФ

Участники финансового рынка получают усиленную КЭП через ЛК на портале УЦ Центрального банка РФ или при личном посещении Удостоверяющего центра ЦБ. В последнем случае нужно:

- При самостоятельной генерации ключа КЭП следует сформировать его и запрос на получение квалифицированного сертификата (КС) с применением средства ЭП, одобренного ФСБ России.

- Если требуется создать ключ УКЭП в территориальном управлении Банка России, необходимо прийти туда в назначенное время с комплектом документов (список представлен ниже) и носителем.

Срок создания КС — до 7 рабочих дней. Когда он готов, оператор УЦ звонит заявителю и назначает время приема. Нужно прийти с паспортом в территориальное отделение ЦБ РФ.

Для приобретения усиленной КЭП через ЛК Удостоверяющего центра Банка России нужен действующий КС. Перед тем как заказать ЭЦП для онлайн-работы в налоговой, необходимо собрать документы. При подаче заявки следует загрузить в личный кабинет УЦ ЦБ России:

- скан-копию паспорта;

- фото документа, подтверждающего право действовать от имени юрлица без доверенности (выписки из Устава, копии выписки из ЕГРЮЛ или другой);

- файл с Согласием на обработку персональных данных, подписанный отсоединенной КЭП;

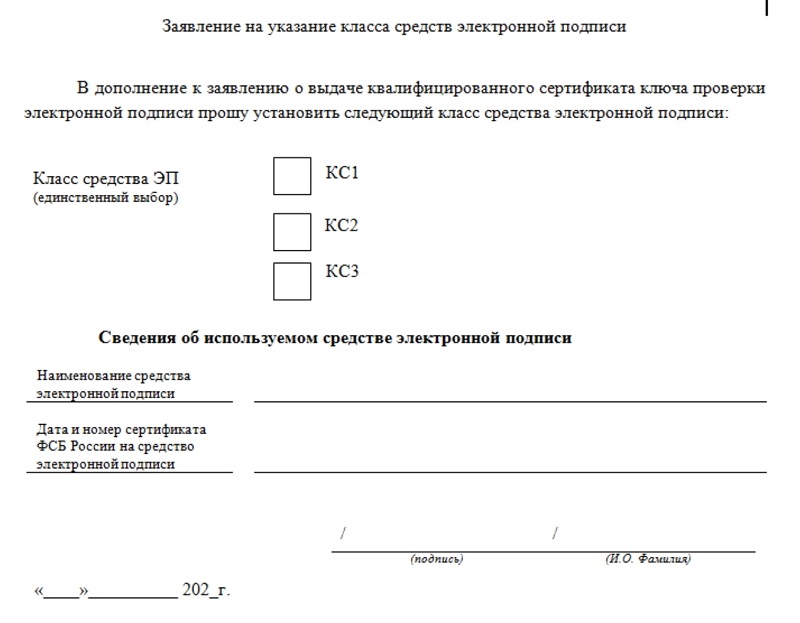

- заявление на указание класса средств ЭП.

ЭП может быть присоединенной и отсоединенной. Отсоединенная отделена от подписываемого файла. Присоединенная является его частью. Если вы используете присоединенную подпись, вес документа увеличивается, поскольку к нему, по сути, прикрепляется ЭП.

КС, выдаваемые УЦ Банка России, могут использоваться со средствами УКЭП классов КС1, КС2, КС3.

Копии СНИЛС, ОГРН, ИНН предоставляются на усмотрение заявителя.

Порядок получения ЭП в личном кабинете Удостоверяющего центра ЦБ РФ:

- Сформировать запрос (в формате PKCS#10) на получение КС с помощью имеющегося СКЗИ, сертифицированного ФСБ России. Подписать присоединенной ЭП (содержится в теле документа).

- Сформировать заявку на первичное получение сертификата без личного присутствия — перейти во вкладку «Мои заявки» и нажать на кнопку «Создать».

- В поле «Тип заявки» открыть всплывающий список «Выбрать опцию». Появится окно, где выбрать пункт «Первичное получение КСКПЭП для заявителя без личного присутствия», нажать «Создать».

- Прикрепить ранее созданный запрос на получение КС.

- Заполнить поля заявки.

- Указать регистрационные данные и выбрать статус заявителя.

- Прикрепить архив с документами, подписанный отсоединенной УКЭП (подпись в виде отдельного файла) — суммарно не более 5 МБ. Нажать на кнопку «Создать».

- Нажать «Сформировать заявление». Проверить данные и перейти в режим редактирования.

- Прикрепить файлы заявления о получении сертификата и согласия на обработку персональных данных.

- Подтвердить заявку.

- После получения уведомления о готовности КС снова авторизоваться в личном кабинете УЦ ЦБ РФ. Ознакомиться с информацией в расписке. Подписать КЭП и прикрепить к текущей заявке.

Иностранные граждане не могут подавать онлайн-заявку на изготовление УКЭП. Только при посещении УЦ ЦБ РФ.

Рутокен ЭЦП 2

Рутокен – торговая марка программных и аппаратных продуктов в области защиты информации, которые разрабатываются и производятся в РФ, сертифицируются ФСБ и ФСТЭК. Это такой же носитель ключей защиты, как и традиционный токен. Однако для криптографической защиты информации в рутокенах используются отечественные алгоритмы по ГОСТ Р 34. 10-2012 с длиной ключа 256/512 бит и ГОСТ Р 34. 11-2012.

Формат выпуска рутокенов: смарт-карточки, USB-носители и контейнеры с интерфейсом подключения Type-C.

Все операции независимо от модели российского носителя выполняются без копирования ключей в память ПК.

Рутокен с СКЗИ применяется в государственных и частных организациях, где необходимо обеспечение высокого уровня безопасности передаваемой информации (например, ЕГАИС, Маркировка и пр.

Для чего нужна

Рутокен ЭЦП 2. 0 используется для обеспечения защищенного электронного документооборота в таких направлениях:

- дистанционное обслуживание, проведение удаленных финансовых операций в банковской сфере;

- безопасная передача конфиденциальной информации в государственном секторе экономики;

- работа с системами ЕГАИС ФСРАР.

При помощи Рутокен ЭЦП 2. 0 можно проходить авторизацию в личном кабинете частного предпринимателя на госпортале ФНС.

Как работает

Основой Рутокен ЭЦП 2. 0 является микрочип с функцией криптографической защиты данных, модуль невзламываемой памяти для хранения ключей доступа, ЭЦП, сертификатов.

Отечественный носитель ключей может работать с российскими и международными алгоритмами безопасности, что позволяет встраивать поддержку токена в большинство приложений и информационных систем.

Модели

Все модели Рутокен 2. 0 обеспечивают безопасность ключей на носителе и отвечают новым стандартам криптографической защиты:

- ГОСТ Р 34.10-2012 — генерация и тестирование ЭЦП;

- ГОСТ Р 34.11-2012 — алгоритм и порядок вычисления Hash-функций;

- VKO ГОСТ Р 34.10-2012 — алгоритмы генерации одноразовых ключей сессий.

Также все версии Рутокен 2. 0 сохранили за собой поддержку предыдущих криптографических стандартов: ГОСТ Р 34. 10-2001, ГОСТ 34. 11-94 и ГОСТ 28147-89.

В таблице приведены все вариации Рутокен 2. 0 с кратким описанием.

Версии Рутокена

Описание

Базовый

Базовая модель в полноразмерном корпусе

С сертификацией ФСБ

Токен поставляется с сертификатом, подтверждающим лицензирование ФСБ

Экспортный, сертифицированный ФСБ

Носитель, который пользователь может вывозить за пределы российской территории. В этой версии отключена поддержка некоторых стандартов, что позволило получить сертификацию ФСБ и исключить нарушение государственной тайны. Сертифицированный ФСТЭК

Токен поставляется с сертификатом, подтверждающим лицензирование ФСТЭК

2100

Версия, собранная на базе чипа смарт-карты, но в корпусе традиционного USB-носителя

2100, сертифицированный ФСБ

Версия, собранная на базе чипа смарт-карты, но в корпусе традиционного USB-носителя и с сертификацией ФСБ

Смарт-карта Рутокен ЭЦП 2. 0, сертифицированная ФСБ

Токен в виде смарт-карты, который поддерживает современные криптографические стандарты ГОСТ Р 34. 10-2012, ГОСТ Р 34. 11-2012, VKO ГОСТ Р 34. 10-2012 (RFC 7836) с длиной библиотеки ключей 256 и 512 бит. Процедура подписи документа выполняется за 0,3 сек. Сертификация ФСБ по классам безопасности КС1 и КС2. Type-C

Традиционный Рутокен ЭЦП 2. 0, но с современным разъемом USB Type-C. Носитель можно подключить к новым мобильным устройствам с портами USB Type-C 3. 0 или Thunderbolt 3. 2100 Type-C

Версия, собранная на базе чипа смарт-карты, но в корпусе традиционного USB-носителя c разъемом USB Type-C. Носитель подключается к современным ноутбукам с портами USB Type-C 3. 0 или Thunderbolt 3. Micro

Полноценный Рутокен 2. 0, но в миниатюрном корпусе. Удобен в использовании с ноутбуками и планшетами. Корпус носителя имеет такой же вид, как приемник для беспроводных мышек, и выступает за пределы USB-гнезда на 5–6 мм. Micro, сертифицированный ФСБ

Версия Micro, но с сертификацией ФСБ и сопроводительной документацией

Micro, сертифицированный ФСТЭК

Версия Micro, но с сертификацией ФСТЭК и сопроводительной документацией

2100 Micro

Версия Micro, построенная на контроллере смарт-карточек

Touch

Носитель в полноразмерном корпусе с сенсорной кнопкой для подтверждения операций с ЭЦП. Применяется в тех случаях, когда требуется обеспечить высокий уровень безопасности проводимых операций. Сертифицируется ФСБ. RF

Рутокен ЭЦП 2. 0 со встроенной RFID-меткой. Носитель позволяет не только подтверждать проводимые операции с ЭЦП, но и получать доступ к закрытым помещениям с ограниченным доступом. Рутокен ЭЦП RF комплектуется RFID-метками EM-Marine, Mifare, HID.

Собственным блоком криптозащиты оснащаются Рутокены ЭЦП 2. 0 c сертификатами ФСБ версий: 2100 (USB), 2100 Micro, 2100 Type-C.

Таким образом, чтобы определить, является ли рутокен носителем СКЗИ, достаточно обратить внимание на его версию и проверить наличие сертификата ФСБ.

Ключевые функции

Все функции, которые могут быть выполнены при помощи Рутокен 2. 0, делятся на несколько категорий:

- аутентификация пользователя;

- электронная подпись для документов;

- безопасное хранение ключевой информации;

- защита персональных данных;

- корпоративные возможности.

Аутентификация

Использование Рутокена упрощает авторизацию пользователя в различных сервисах:

- на почтовых серверах, в базах данных, прочих удаленных хранилищах;

- защищенная аутентификация при удаленном доступе к ПК (например, если администратору нужно подключиться к рабочему компьютеру сотрудника).

Электронная подпись

При помощи Рутокена и аналогичных носителей ЭЦП реализуется возможность подписывать электронные документы при помощи файлов ЭЦП.

Безопасное хранение ключевой информации

- применение ключей для выполнения криптографических операций, но без копирования ключей с носителя;

- защита ключей, находящихся в памяти токена, от копирования;

- защита безопасности данных в случае утери носителя, так как для разблокировки функций нужно ввести ПИН-код.

Защита персональных данных

- шифровку переписок по электронной почте;

- обеспечение безопасности доступа к компьютеру и другим терминалам, которые подключены к локальной сети;

- защиту отдельных файлов или папок на диске компьютера путем криптографического шифрования.

Корпоративное использование

- в качестве индивидуального ключа для подписи документов в разных корпоративных информационных системах, программах документооборота (например, СБИС, Бифит);

- в качестве личного ключа для доступа к личной информации, паролям, ключам шифрования, цифровым сертификатам.

Характеристики

Рутокен 2. 0 в зависимости от формата (USB и смарт-карт) имеет незначительные отличия в технических характеристиках.

Основные характеристики Рутокен 2. 0 в формате USB:

- микроконтроллер криптографической защиты с энергозависимым накопителем EEPROM объемом 64 Кб;

- поддерживаемые подключения – USB 1.1 и выше;

- габаритные размеры: 5,8 х 1,6 х 0,8 см;

- вес: 6,3 г;

- генерируемый серийный номер с длиной библиотеки шифрования в 32 бит;

- поддержка ОС Windows, Linux, Apple macOS.

Рутокен 2. 0 USB может взаимодействовать с интерфейсами:

- PKCS#11 2.20, 2.30;

- Microsoft Crypto API;

- Microsoft SmartCard API;

- PS/CS;

- ISO/IEC 7816-4, 7816-8, 7816-12.

Отечественный носитель ключей может работать без установки драйверов по стандарту USB CCID.

Смарт-карты

Основные характеристики Рутокен 2. 0 в формате SmartCard:

- микроконтроллер криптографической защиты с энергонезависимым накопителем EEPROM объемом 128 Кб;

- генерируемый серийный номер с длиной библиотеки шифрования в 32 бит;

- габаритные размеры: 8,56 х 5,4 х 0,1 см;

- вес: 5,5 г;

- поддержка ОС Windows, Linux, Apple macOS, Android 5.0 и выше, iOS 13 и выше.

Рутокен 2. 0 SmartCard может взаимодействовать с интерфейсами:

- PKCS#11 2.20, 2.30;

- Microsoft Crypto API (ms_key);

- Microsoft SmartCard API;

- PS/CS;

Накопитель может связываться со смартфонами по беспроводному протоколу NFC.

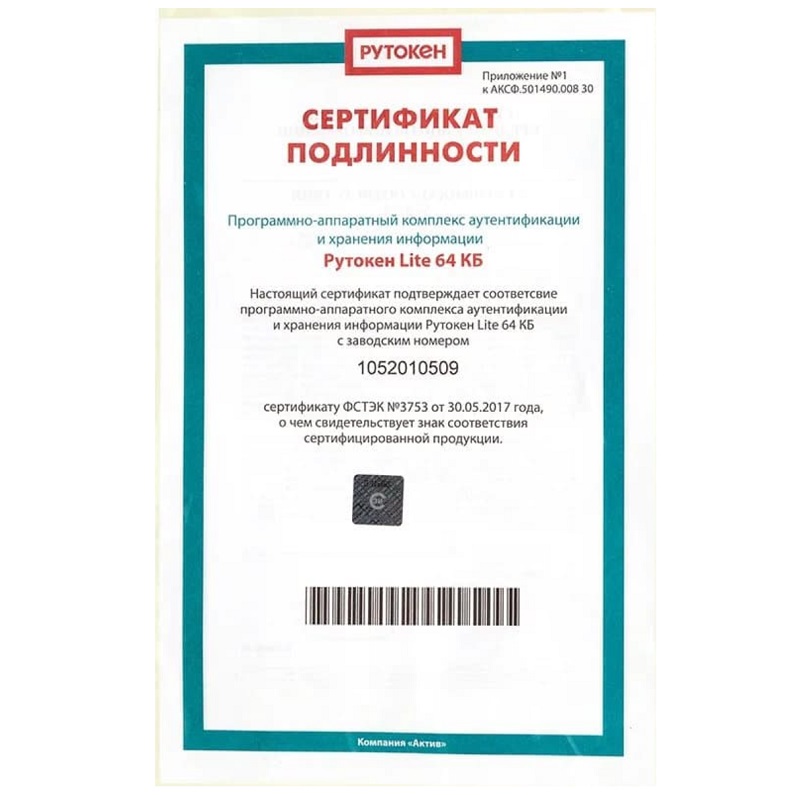

Сертификаты

Оба типа токенов отечественного производства (USB, SmartCard) после лицензирования ФСТЭК и ФСБ получают сертификаты соответствия государственного образца.

Сертификат ФСТЭК РФ подтверждает, что носители ключей признаются программно-техническими средствами, которые отвечают требованиям по безопасности информации и установленным уровням доверия к средствам технической защиты информации.

Сертификат от ФСБ подтверждает, что токен соответствует требованиям таких нормативных актов:

- Требования к средствам ЭЦП, утвержденные Приказом ФСБ РФ № 796 от 27.12.2011 г.

- Федеральный закон № 63-ФЗ «Об электронной подписи» от 06.04.2011 г.

Наличие такого сертификата говорит о том, что токен может быть использован для критографической защиты информации, шифрования данных и использования ЭЦП.

Безопасность использования usb-токенов

Чтобы обеспечить безопасную работу с токенами, нужно придерживаться следующих правил:

- покупать устройство у официальных поставщиков;

- получать сертификат ЭЦП в удостоверяющем центре, имеющем действующую аккредитацию Минкомсвязи РФ;

- обеспечить необходимый уровень личной информационной грамотности (для себя и сотрудников фирмы).

Необходимо также иметь надежные средства защиты информации, устанавливающие подлинность владельца подписи или лица, получающего доступ к данным. Аутентификация предполагает, что в процессе криптографических исчислений получатель информации будет уверен в личности отправителя.

Классы защиты

СКЗИ сертифицируются ФСБ России по классам КС1, КС2, КС3, КВ и КА. Необходимый класс защиты определяется заказчиком (владельцем системы) на основе модели угроз – совокупности условий и факторов, создающих потенциальную или реальную опасность нарушения безопасности информации.

При этом детализированные требования к СКЗИ различных классов имеют ограничительную пометку «Для служебного пользования». Но существуют открытые документы, позволяющие получить общее представление о различных классах и их применении:

- «Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации», предложенные техническим комитетом по стандартизации «Криптографическая защита информации» (ТК 26);

- Приказ Федеральной службы безопасности Российской Федерации №378 об обеспечении безопасности персональных данных.

Рисунок 1: Иерархия классов защиты (от минимального к максимальному): КС1, КС2, КС3, КВ, КА.

С повышением класса увеличиваются потенциальные возможности нарушителя, соответственно, увеличивается и перечень механизмов защиты.

Для СКЗИ класса КС1 актуальны угрозы только из-за пределов контролируемой зоны. Для более высоких классов предполагается, что нарушитель имеет физический доступ к оборудованию. Поэтому предусмотрены дополнительные механизмы защиты: для КС2 – это, как правило, доверенная загрузка (проверка целостности при старте ОС, дополнительная аутентификация); для КС3 – замкнутая программная среда (зафиксированный перечень ПО для среды функционирования СКЗИ).

СКЗИ класса КВ применяются, когда злоумышленники могут располагать исходными текстами прикладного ПО, входящего в среду функционирования и взаимодействующего с СКЗИ, а СКЗИ класса КА, – если существует опасность, что преступники имеют возможность доступа к аппаратным компонентам СКЗИ и его среде функционирования.

Для подключения к инфраструктуре НКЦКИ в настоящее время используются СКЗИ класса КС3. Класс КС3 является де-факто стандартом для государственных информационных систем, например, СКЗИ этого класса широко распространены в Системе межведомственного электронного взаимодействия (СМЭВ).

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Реквизиты

ОрганизацияАО «Актив-cофт»Юридический адрес115088, Москва, улица Шарикоподшипниковская, дом 1, этаж 4, помещение IX, комната 11Фактический адрес115088, Москва, улица Шарикоподшипниковская, дом 1ИНН7729361030КПП772301001Расчетный счет40702810038100101409, Публичное акционерное общество «Сбербанк России» (ПАО «Сбербанк»)Корреспондентский cчет30101810400000000225БИК044525225ОКПО47359501ОКВЭД26. 20ОГРН1037700094541

Внедрить TLS c ГОСТ? Легко!

Наша компания предлагает широкий спектр продуктов для организации каналов, защищенных с помощью TLS с использованием отечественной криптографии. Ниже мы опишем существующие решения для различных задач:

Документация сертифицированного продукта

При сертификации СКЗИ разработчик, производитель, испытательная лаборатория и регулятор (ФСБ России) согласовывают Формуляр и Правила Пользования. Это важнейшие документы, которые существенно влияют на все этапы жизненного цикла СКЗИ.

Формуляр содержит основные характеристики изделия, описание комплекта поставки и другие данные на весь период эксплуатации. Формуляр имеет децимальный номер, который указывается на титульном листе формуляра и в колонтитулах, также номер дублируется в самом сертификате ФСБ России. Например, для ПАК ViPNet Coordinator HW 4 – ФРКЕ. 00130-03 30 01 ФО.

В формуляре следует обратить внимание на следующие сведения:

- Основные характеристики. В этом разделе указываются задачи, которые решает изделие. У криптопровайдера это, например, шифрование, вычисление имитовставки, хэширование, создание и проверка электронной подписи данных в областях памяти. У VPN-продукта – шифрование и имитозащита пакетов.

Также в этом пункте указывается конкретная версия (сборка, билд), которая прошла сертификацию. Например, для подключения к НКЦКИ используется ViPNet Coordinator HW1000 (маркетинговое название продукта), у которого сертифицирована версия 4.2.0-1958. - Среда функционирования. Речь идет об операционной системе, в которой работает СКЗИ. В некоторых случаях это не имеет принципиального значения для пользователя, например, если СКЗИ поставляется как готовый программно-аппаратный комплекс (тот же криптошлюз ViPNet Coordinator). Но если речь о криптопровайдере или VPN-клиенте, то знание перечня поддерживаемых ОС становится очень важным.

- Перечень исполнений и комплектность. В одном формуляре может быть указано несколько модификаций СКЗИ, эти модификации называются исполнениями. Они могут быть предназначены для разных задач, соответствовать разным классам защиты. Например, исполнение 1 – VPN-клиент класса КС1 для ОС Windows, исполнение 2 – VPN-клиент класса КС2 для ОС Windows, исполнение 3 – VPN-клиент класса КС1 для ОС Linux. Чаще всего исполнения СКЗИ могут иметь различные коммерческие названия. Комплект поставки СКЗИ представляет собой следующий набор: Формуляр, копия сертификата ФСБ России, дистрибутив, комплект документации. Также может быть указано дополнительное средство защиты от несанкционированного доступа (далее – НСД), например, для VPN-клиентов класса КС2 обычно используется аппаратно-программный модуль доверенной загрузки (АПМДЗ).

Правила Пользования содержат условия, при которых СКЗИ обеспечивают защиту соответствующего класса. Соблюдение этих условий – обязанность администратора безопасности.

Множество требований к СКЗИ основываются на Приказе ФАПСИ от 13 июня 2001 г. № 152 и распространяются на продукцию большинства производителей СКЗИ, хотя в нем встречаются пункты, характерные для конкретного изделия.

В данном Приказе следует обратить внимание на следующие моменты:

- Требования по размещению. Обычно требуется круглосуточная охрана, контроль периметра, пропускной режим с журналом учета, пожарная сигнализация. В большинстве случаев эксплуатация допускается только на территории Российской Федерации (экспортные СКЗИ – тема отдельной статьи).

- Административные меры безопасности. Эксплуатация должна сопровождаться следующими документами: журнал учета СКЗИ, ключей, эталонных дисков и т. п.

- Требования по защите от НСД. В разделе указываются требования к учетным записям администраторов, парольная политика (требования к паролям, регламент смены), периодичность контроля целостности, контроль вскрытия корпуса.

- Требования к установке. Очень важный пункт, содержит информацию о возможности установки обновлений ОС и стороннего ПО, настройкам BIOS.

- Требования по обращению с ключевыми документами. Обычно указываются поддерживаемые носители ключевой информации, способы формирования ключей, максимальный срок действия (как правило, 15 месяцев – для большинства случаев и три года – для токенов с неизвлекаемым ключом), способы и порядок смены, удаления, а также аннулирования.

- Требования к процедурам конфигурирования. Первоначальное конфигурирование обычно локальное, в дальнейшем возможно удаленное по защищенному каналу. К рабочему месту администратора могут быть предъявлены дополнительные требования по обеспечению безопасности – наличие только лицензионного ПО, защита от НСД и т. д.

- Требования к политике безопасности. Указываются как общие принципы формирования политики безопасности, например, «запрещено всё, что не разрешено», так и конкретные рекомендации для некоторых параметров, например, периодичность смены сессионного ключа – не реже одного раза в сутки.

- Порядок ввода в эксплуатацию. Небольшой чек-лист с этапами настройки: ознакомление с документацией, смена паролей, подключение, опломбирование, генерация ключей, формирование политики безопасности.

- Порядок вывода из эксплуатации. Обычно указано аннулирование ключевой информации и удаление СКЗИ.

Другие решения

Протокол TLS позволяет обеспечивать защищенное соединение между любыми узлами в сети, что выводит область его применения за рамки представленных решений. TLS может обеспечивать защищенную передачу данных между узлами блокчейна, между пользователями VoIP, фактически между любыми двумя приложениями. Мы предлагаем продукт, позволяющий решить и такие задачи.

Приложение stunnel, входящее в дистрибутив КриптоПро CSP, позволяет устанавливать защищенный с помощью отечественных криптонаборов канал между любыми двумя незащищенными приложениями без дополнительной разработки.

Ниже представлен список наиболее популярных поддерживаемых операционных систем и соответствующих классов защиты:

Операционная системаСертификацияКласс защиты

Windowsлюбая поддерживаемая версия CSPКС1, КС2*, КС3*

LinuxКС1, КС2*, КС3**

MacOSКС1

* – требуются дополнительные настройки и технические средства защиты

** – КС3 только под Astra Linux

Лицензия на право использования СКЗИ «КриптоПро CSP» версии 5. 0 для одного TLS-сервера до 1000 одновременных подключений обновлено: 13 сентября, 2021 автором: ЭЦП SHOP